ANALISIS DAN SIMULASI JARINGAN MENGGUNAKAN METODE

EXTENDED ACCESS LIST PADA ROUTER 2811

Raden Zulyanda Wijaya1, Dodi Siregar2, Rahmad Syah3 1,2,3

Sekolah Tinggi Teknik Harapan Medan Jl. H.M Jhoni No 70 Medan, Indonesia

Abstrak

Sebuah jaringan komputer tentu membutuhkan sebuah keamanan jaringan. Keamanan jaringan bukan hanya kriptografi saja. Extended Access List adalah salah satu jenis Access Control List (ACL) yang merupakan

metode keamanan yang tepat untuk komunikasi jaringan. Extended Access List berperan untuk mengatur hak

akses tiap host yang ada di dalam simulasi jaringan tersebut. Extended Access List dapat menyaring lalu lintas data suatu jaringan dengan mengontrol apakah paket-paket tersebut dilewatkan atau dihentikan. Extended

Access List juga dapat menjamin keamanan untuk setiap komputer sehingga jalur komunikasi serta hak akses

setiap komputer dapat berjalan dengan baik. Konfigurasi Extended Access List dilakukan pada perangkat Cisco

Router 2811 yang sudah saling terhubung dengan routing RIP (Routing Information Protocol) sehingga dapat

mengoptimalkan keamanan pada jaringan WAN.

Kata Kunci: Extended Access List, RIP, Router Cisco 2811.

Abstract

A computer network would require a network security. Network security is not just the cryptographic only. Extended Access List is one type of Access Control List (ACL) is a security method that is appropriate for network communication. Extended Access List serves to set the permissions for each host is in the network simulation. Extended Access List can filter the data traffic of a network by controlling whether packets are passed or stopped. Extended Access List can also guarantee security for each computer so that lines of communication and access rights of each computer can run well. Configuring Extended Access List performed on the Cisco Router 2811 are already interconnected with routing RIP (Routing Information Protocol) so that can to optimize the security of the WAN network.

Keywords: Extended Access List, RIP, Router Cisco 2811.

1. PENDAHULUAN

Perusahaan baik dalam skala besar maupun kecil membutuhkan jaringan komputer untuk melakukan komunikasi dan pertukaran data. Dengan bantuan teknologi komputer yang ada saat

ini, perusahaan dapat berkomunikasi dan

melakukan pertukaran data kepada divisi–divisi yang lain dalam jarak jauh. Implementasi jaringan

ini dilakukan dengan cara menghubungkan

komputer yang satu dengan komputer yang lain, dari divisi satu dengan divisi lain dalam jaringan luas disebut Wide Area Network (WAN).

Jaringan WAN berfungsi agar antara cabang-cabang perusahaan dan pusat perusahaan dapat saling bertukar informasi yang dibutuhkan. Jika ingin dibangun jaringan WAN yang sesungguhnya maka pasti membutuhkan biaya yang cukup besar.

Oleh karena itu Cisco sebagai perusahaan

terkemuka di bidang jaringan meluncurkan sebuah aplikasi yang berfungsi untuk mensimulasikan

jaringan komputer, yaitu Cisco Packet Tracer.

Cisco Packet Tracer adalah sebuah software yang

dapat digunakan untuk melakukan simulasi

jaringan.

Dalam perancangan jaringan WAN routing

yang digunakan adalah Routing Interface Protocol (RIP). RIP (Routing Interface Protocol) memiliki konfigurasi yang sangat sederhana sehingga dapat

memudahkan admin jaringan dalam

menghubungkan beberapa network yang berbeda.

Kebebasan berinteraksi dalam sebuah jaringan akan menjadi masalah jika tidak diterapkan keamanan jaringannya. Extended Access List adalah salah satu

jenis Access Control List (ACL) yang dapat

digunakan sebagai keamanan dalam sebuah jaringan. Keamanan data tidak terpaku pada kriptografi saja, salah satu keamanan data dalam sebuah jaringan adalah Access Control List (ACL). Access Control List (ACL) bekerja mengatur hak akses dan menyaring lalu lintas data suatu jaringan dengan mengontrol apakah paket-paket tersebut dilewatkan atau dihentikan (permit/deny). Adapun rumusan masalah berdasarkan latar belakang adalah perancangan simulasi jaringan WAN menggunakan

router 2811. Membatasi hak akses user terhadap server menggunakan metode Extended Access List. Tujuan penyusunan Jurnal ini adalah:

1. Untuk mengetahui perancangan jaringan WAN

menggunakan router 2811

2. Untuk mengetahui hasil simulasi Extended

Access List dalam sebuah jaringan WAN.

3. Untuk menganalisa peran Extended Access List

dalam sebuah jaringan WAN. Adapun manfaat dari Jurnal ini adalah:

1. Dengan simulasi Extended Access List mampu

membatasi hak akses seorang user.

2. Memberi keamanan server dari penyadap atau

IP yang tidak diizinkan masuk ke dalam jaringan.

3. Memberi keputusan terhadap jenis trafik mana

yang akan dilewatkan atau diteruskan dalam sebuah jaringan.

1.1 Simulasi

Simulasi adalah proses yang diperlukan untuk operasionalisasi suatu model untuk meniru tingkah laku sistem yang sesungguhnya. Dalam praktek antara modeling dan simulasi berhubungan sangat

erat. Simulasi dapat didefinisikan sebagai

pengimitasian proses dari kejadian ril atau

kenyataannya. Dimana imitasi pada simulasi

bertujuan untuk menghadirkan sistem ril dalam bentuk maya melalui penggunaan tiruan dari komponen-komponen dan strukturnya. Adapun

pengertian simulasi yang lain adalah proses

merancang model matematis atau logik dari sistem selanjutnya melakukan eksperimen dengan model tersebut untuk menggambarkan, menjelaskan dan

memprediksi kelakukan dari system. Simulasi

bertujuan untuk pelatihan (training), studi perilaku sistem (behaviour) dan hiburan atau permainan [1]. 1.2 Jaringan Komputer

Sebuah rangkaian yang terdiri dua atau lebih komputer yang dapat berhubungan satu dengan yang lain yang secara bersama-sama membentuk sebuah jaringan agar dapat saling berkomunikasi, bertukar data dan resource. Pada model komputer

stand alone (masing-masing berdiri sendiri) setiap

proses bertukar data harus melalui mekanisme pemindahan data melalui media penyimpan

eksternal misal CD, Flash Disk, Eksternal Hardisk

dan lain-lain [2]. 1.3 WAN

Wide Area Network (WAN) merupakan jenis

jaringan komputer yang jangkauannya mencakup

daerah geografis yang luas, seringkali mencakup sebuah negara atau bahkan benua. WAN terdiri dari kumpulan mesin-mesin yang bertujuan untuk menjalankan program-program (apliaksi) pemakai [3].

1.4 Access Control List (ACL)

Access Control List (ACL) merupakan

sebuah metode yang digunakan untuk menyeleksi paket-paket yang keluar masuk network. Jika kita tidak yakin dengan asal usul paket yang datang maka sebaiknya paket tersebut dibuang saja. Hal ini

untuk menghindari kemungkinan masuknya

penyusup ke network yang kita kelola. Prinsip inilah yang diterapkan oleh ACL. ACL merupakan sekumpulan packet filters yang diimplementasikan

di router atau gateway. Perangkat semacam ini

dapat mengendalikan keluar masuknya paket (berdasarkan IP address asal/tujuan). Standard ACL mampu memfilter source address. Sedangkan extended ACL dapat memfilter protokol ICMP, IGMP atau IP yang ada pada layer network [4].

Gambar 1. ACL memerikasa paket pada Header

Upper-Layer 1.5 Extended Access List

Extended ACL bisa mengevalusai banyak

field lain pada header layer 3 dan layer 4 pada

paket IP. ACL ini bisa mengevaluasi alamat IP sumber dan tujuan, field protokol pada header network layer dan nomor port pada header transport

layer. Ini memberikan extended ACL kemampuan

untuk membuat keputusan-keputusan lebih spesifik ketika mengontrol lalu lintas[5].

1.6 RIP

RIP (Routing Information Protocol) adalah sebuah protokol routing dinamis yang digunakan

dalam jaringan LAN (Local Area Network) dan

WAN (Wide Area Network). RIP termasuk dalam

(dihitung berdasarkan jarak terpendek antar node). Distance vector merupakan algoritma yang sangat sederhana, dimana iterasi (pengulangan) terus berlanjut sampai tidak ada lagi pertukaran informasi antar router hingga iterasi berhenti dengan sendirinya [6].

1.7 IP Address

IP address dibentuk oleh sekumpulan

bilangan biner sepanjang 32 bit, yang dibagi atas 4 bagian. Setiap bagian memiliki panjang 8 bit.

IP address merupakan identifikasi setiap host

pada jaringan internet. Artinya tidak boleh ada

host lain yang tergabung ke internet

menggunakan IP address yang sama. Contoh IP

address sebagai berikut: 68.129.255.1

Pengalamatan IP pada jaringan komputer harus

dipelajari. Karena untuk dapat saling

berkomunikasi, masing-masing komputer harus memiliki nomor alamat yang disebut sebagai alamat IP. Alamat IP di setiap komputer haruslah unik dan tidak boleh sama dengan alamat

komputer lain. Contoh sederhana proses

pengalamatan IP adalah seperti proses

pengiriman barang, jika sang pengantar barang tidak tahu barang tersebut akan dikirim kemana, maka sudah pasti barang tersebut tidak akan sampai [7].

Tabel 1. Kelas IP Address

Kelas Network ID Default Subnet Mak A xxx.0.0.1 255.0.0.0 B xxx.xxx.0.1 255.255.0.0 C xxx.xxx.xxx.1 255.255.255.0

1.8 Cisco Packet Tracer

Cisco Packet Tracer adalah salah satu aplikasi yang dibuat oleh Cisco sebagai simulator

dalam pembelajaran Cisco Networking maupun

simulasi dalam mendesain jaringan komputer. Dalam software ini telah tersedia beberapa alat-alat yang sering dipakai atau digunakan dalam merancang suatu sistem jaringan, sehingga dapat dengan mudah membuat sebuah simulasi jaringan komputer didalam PC [1].

2. METODE PENELITIAN 2.1 Analisis Sistem

Analisis dilakukan untuk memecahkan

suatu masalah menjadi komponen-komponen

yang lebih kecil untuk mengidentifikasi atau

mengevaluasi masalah dan hambatan yang

ditemui serta kebutuhan yang diharapkan sehingga nantinya dapat diusulkan perbaikan-perbaikannya. Analisis sistem dapat dijelaskan mulai dari analisis sistem, analisis kebutuhan perangkat keras, analisis kebutuhan perangkat lunak, perancangan simulasi jaringan. dan analisis metode Extended Access List berikut dengan konfigurasinya.

2.2 Perancangan Simulasi Jaringan

Perancangan simulasi jaringan akan

dijelaskan secara umum melalui desain logik dan flowchart simulasi. Pada desain ini terlihat bahwa simulasi jaringan WAN membutuhkan beberapa

device seperti router, switch, PC, server dan

printer.

Gambar 2. Desain Logik Simulasi Jaringan 2.3 Kebutuhan Perangkat Lunak

Analisis kebutuhan perangkat lunak dalam simulasi jaringan ini dapat dijelaskan bahwa

software yang digunakan adalah Cisco Paket

Tracer v6.2. Aplikasi ini digunakan sebagai

simulasi untuk mengkonfigurasikan jaringan yang berada di pusat dengan cabang yang lainya. Mulai dari setting router, IP address, routing RIP, konfigurasi Extended Access List hingga router-router itu terhubung ke PC di setiap cabangnya. 2.4 Kebutuhan Perangkat Keras

Adapun spesifikasi perangkat keras yang digunakan adalah sebagai berikut:

1. CPU : Intel Core i3-4030U 1.9Ghz

2. RAM : 2GB

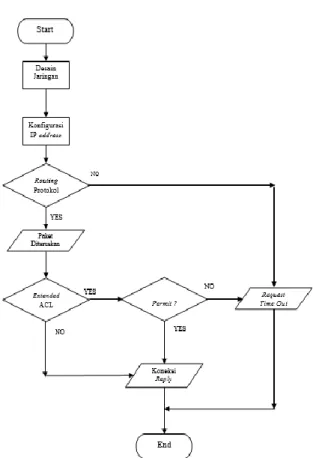

2.5 Flowchart Simulasi

Untuk memudahkan memahami simulasi jaringan dapat dilihat pada flowchart simulasi berikut ini:

Gambar 3. Flowchart Simulasi 3. HASIL DAN PEMBAHASAN 3.1 Metode Extended Access List

Metode Extended Access List adalah salah satu dari dua jenis ACL. Metode Extended Access

List dikembangkan untuk mengoptimalkan

keamanan jaringan komputer, baik LAN maupun WAN. Seperti paket mana yang diijinkan masuk ke dalam sebuah jaringan internal dan paket mana yang ditolak, atau paket mana saja yang akan dilepas ke jaringan eksternal dan paket mana yang tidak di lepas, atau alamat-alamat mana saja yang diijinkan melakukan koneksi dengan alamat-alamat spesifik dan mana yang tidak boleh, atau layanan-layanan apa saja yang boleh digunakan oleh suatu alamat dan layanan-layanan apa saja yang tidak boleh, alamat-alamat mana saja yang boleh dan tidak boleh mengakses layanan-layanan khusus.

Adapun konfigurasi Extended Access List nya

sebagai berikut: Router>en Router#conf t

Enter configuration commands, one per line. End with CNTL/Z.

Router(config)#int fa0/0

Router(config-if)#ip access-group 1 out Router(config)#access-list 1 permit 181.40.3.1 Router(config)#access-list 1 permit 181.40.3.1 Router(config)#access-list 1 permit 100.200.1.1 Router(config)#access-list 1 deny any

Router(config)#ex

3.2 Hasil Sebelum Extended Access List

Pengujian PING dilakukan pada Command

Prompt yang terdapat di dalam desktop setiap PC.

Pengujian ini dilakukan untuk memastikan apakah akses ke server sudah dipastikan terputus.

Gambar 4. Pengujian Sebelum Extended 3.3 Pengujian Sesudah Extended Access List

Sesudah digunakan metode Extended Access

List akan dilakukan pengujian koneksi ke server,

pengujian dilakukan untuk mengetahui apakah

komunikasi semua PC atau user-user terhadap

server di tolak atau DHU (Destination Host Unreachable).

PC>ping 202.145.200.150

Pinging 202.145.200.150 with 32 bytes of data: Reply from 192.168.7.10: Destination host unreachable.

Reply from 192.168.7.10: Destination host unreachable.

Reply from 192.168.7.10: Destination host unreachable.

Reply from 192.168.7.10: Destination host unreachable.

Ping statistics for 202.145.200.150:

Packets: Sent = 4, Received = 0, Lost = 4 (100% loss),

Dengan adanya metode extended access list

akan memberikan keamanan pada server karena

server. Dengan demikian data khusus yang ada pada perusahaan akan terlindungi.

4. PENUTUP 4.1 Simpulan

Berikut ini kesimpulan dari simulasi jaringan

Frame Relay menggunakan metode Extended

Access List yaitu:

1. Cisco Packet Tracer dapat digunakan sebagai

simulator untuk perancangan jaringan

sementara sebelum diterapkan ke dunia nyata.

2. Jaringan membutuhkan keamanan untuk

setiap aksesnya, maka metode Extended

Access List dapat digunakan sebagai pengatur hak akses IP mana yang diijinkan masuk atau ditolak.

3. Extended Access List mampu membatasi hak

akses sebuah jaringan dengan melakukan permit/deny host dalam sebuah jaringan. 4.2 Saran

Penulis menyadari keterbatasan pengetahuan dan pengalaman yang dimiliki, namun ada beberapa saran yang dapat membantu untuk pengembangan selanjutnya. Adapun saran tersebut antara lain:

1. Dalam penelitian ini jaringan WAN dapat

bekerja pada routing RIP, maka pada

pengembangan selanjutnya jaringan WAN

diharapkan dapat bekerja pada routing

EIGRP.

2. Dalam penelitian ini Extended Access List

digunakan untuk keamanan jaringan WAN,

maka untuk pengembangan selanjutnya

diharapkan dapat diterapkan pada jaringan MAN ataupun LAN.

3. Dalam penelitian ini Extended Access List

mampu menolak berdasarkan network, maka

untuk pengembangan selanjutnya diharapkan dapat menolak berdasarkan host ID.

5. DAFTAR PUSTAKA

[1] Dian. 2010. “Perancangan Jaringan LAN

pada Gedung Perkantoran Dengan

Menggunakan Software Cisco Packet

Tracer”. Medan: Universitas Sumatera Utara [2] Febri. 2014. Analisis Kinerja Routing Dinamis

Dengan Teknik RIP (Routing Information Protocol) Pada Topologi RING Dalam

Jaringan LAN (Local Area Network)

Menggunakan Cisco Packet Tracer. USU Medan.

[3] Hendra. 2012. Implementasi Dan

Perbandingan Firewall Security

Menggunakan Mikrotik Dan Monowall Pada Local Area Network. USU Medan.

[4] Iwan. 2012. CISCO CCNA & Jaringan

Komputer. Bandung, Informatika

[5] Mabray. 2015. Simulasi Jaringan WAN

Menggunakan Metode ACL (Access Control List). ITT Bandung.

[6] Simamora. 2011. Metode Access Control List Sebagai Solusi Alternatif Seleksi Permintaan Layanan Data Pada Koneksi Internet. Politeknik Telkom Bandung.

[7] Septian. 2013. Monitoring Aktifitas Jaringan Dan Simulasi Access Control List Pada

STMIK PALCOMTECH Berbasis Cisco