BAB II

KAJIAN PUSTAKA

A. DIGITAL FORENSIK

Menurut Al-Azhar (2012) komputer/digital forensik merupakan aplikasi bidang ilmu pengetahuan dan teknologi komputer untuk kepentingan pembuktian hukum (pro justice), yang dalam hal ini adalah untuk membuktikan kejahatan berteknologi tinggi atau computer crime secara ilmiah (scientific) hingga bisa mendapatkan bukti-bukti digital yang dapat digunakan untuk menjerat pelaku kejahatan tersebut.

Hal yang perlu di pahami seorang ahli forensik digital adalah prinsip-prinsip dasarnya, dalam hal ini ACPO (Association Of Chief Police Officiers) England Wales & Nireland adalah salah satu lembaga hukum di United Kingdom (UK) bidang penegakan hukum menyatakan bahwa prinsip-prinsip dasar sebagai berikut:

1. No action taken by law enforcement agencies or their agents should change data held on a computer or storage media which may subsequently be relied upon in court;

3. An audit trail or the record of all processes applied to computer-based electronic evidence should be created and preserved. An independent third party should be able to examine those processes and achieve the same result; 4. The person in charge of the investigation (the case officer) has overall responsibility for ensuring that the law and these principles are adhered to.

B. MOBILE FORENSIK

Menurut Al-Azhar (2012) forensik ini berkaitan dengan jenis barang bukti elektronik yang berupa handphone dan smartphone. Pemeriksaan ini biasanya berkaitan dengan informasi digital yang tersimpan di barang bukti tersebut. Informasi yang penting ini [contoh: call logs misalnya panggilan masuk (incoming), keluar (outgoing) dan tidak terjawab (missed); SMS (short message service) misalnya pesan masuk (inbox), keluar (sent), dan rancangan (draft), e-mail, foto (gambar digital), video; dan lain-lain] diperlukan untuk mengetahui komunikasi di antara pelaku kejahatan atau pemetaan apa yang telah dilakukan para pelaku yang berkaitan dengan kejahatannya. Hal ini biasa terjadi pada kasus-kasus narkotika.

C. ANDROID

- Merupakan platform terbuka (open source) bagi para pengembang (programmer) untuk membuat aplikasi.

- Merupakan sistem operasi yang dibeli Google Inc. dari Android Inc. - Bukan bahasa pemrograman, akan tetapi hanya menyediakan lingkungan hidup atau run time environment yang disebut DVM (Dalvik Virtual Machine) yang telah dioptimasi untuk device/alat dengan sistem memori yang kecil.

D. APLIKASI WHATSAPP

WhatsApp memungkinkan untuk mengirim pesan teks, video, dan media audio. Aplikasi ini tersedia untuk ponsel Android, Blackberry, iOS, Symbian (s60), dan Windows. WhatsApp Inc. didirikan pada tahun 2009 oleh Brian Acton dan Jan Koum, keduanya veteran Yahoo!. Dengan adanya aplikasi tersebut orang dapat bertukar informasi seperti gambar, video, aktivitas dan acara.

membuat akun pengguna menggunakan nomor telepon sebagai nama pengguna (ID: [email protected]).

WhatsApp secara otomatis mensinkronisasi semua nomor telepon dari buku telepon pengguna dengan database terpusat pengguna WhatsApp untuk menambahkan kontak ke daftar kontak WhatsApp pengguna. Sebelumnya, pesan WhatsApp tidak dienkripsi, artinya data yang dikirim dan diterima ada di plaintext, artinya pesan dapat dibaca dengan mudah jika tersedia paket jejak (Sahu, 2014).

E. TEKNOLOGI ENKRIPSI DATABASE WHATSAPP

Mulai versi WhatsApp 2.9 pertukaran pesan disimpan di 'msgstore.db' berupa database SQLite. Tapi dalam versi awal tersebut peneliti keamanan menemukan sesi chatWhatsApp bersifat rentan, karena file database yang menyimpan percakapan chatting tidak dienkripsi dan dapat dengan mudah diakses melalui banyak cara untuk mendapatkan rincian seluruh percakapan chatting termasuk gambar, video, kontak dan sebagainya. Saat itu, peneliti keamanan mulai meneliti database WhatsApp (msgstore.db) untuk mengambil sesi percakapan bahkan yang sudah dihapus dari opsi chat. WhatsApp segera memperbaruinya dengan mekanisme enkripsi untuk melindungi database-nya (Shuaibu dan Bala, 2016).

database-nya. Crypt menggunakan algoritma AES. Sebuah file msgstore.db.crypt menyimpan database pesan masuk dan pesan keluar dalam format database yang terenkripsi. Aplikasi WhatsApp menggunakan format ekstensi crypt5, crypt6, crypt7, crypt8, crypt12 untuk enkripsi database-nya (Kunang dan Khristian, 2017).

Sekarang ini aplikasi WhatsApp menggunakan crypt12 dalam pengenkripsiannya, dan mungkin saja nanti kedepannya akan menggunakan crypt13 atau yang lain. Aplikasi WhatsApp menyimpan semua database yang terenkripsi di folder WhatsApp pada direktori /sdcard/WhatsApp/Databases/ dan folder WhatsApp tersebut bisa saja berada pada memori internal maupun eksternal atau SD Card. Untuk mendekripsi database aplikasi WhatsApp, maka diperlukan file key yang terletak pada direktori /data/data/com.whatsapp/files/ dan untuk masuk ke direktori tersebut membutuhkan hak akses root.

F. BASIS DATA

Himpunan kelompok data (arsip) yang saling berhubungan yang

diorganisasi sedemikian rupa agar kelak dapat dimanfaatkan kembali dengan cepat dan mudah.

Kumpulan data yang saling berhubungan yang disimpan secara

bersama sedemikian rupa dan tanpa pengulangan (redundansi) yang tidak perlu, untuk memenuhi berbagai kebutuhan.

Kumpulan file/tabel/arsip yang saling berhubungan yang disimpan

dalam media penyimpanan elektronis.

Secara umum sebuah sistem basis data merupakan sistem yang terdiri atas kumpulan file (tabel) yang saling berhubungan (dalam sebuah basis data di sebuah sistem komputer) dan sekumpulan program (DBMS) yang memungkinkan beberapa pemakai dan/atau program lain untuk mengakses dan memanipulasi file-file (tabel-tabel) tersebut. Lebih jauh lagi, dalam sebuah sistem basis data, secara lengkap akan terdapat komponen -komponen utama sebagai berikut:

1. Perangkat Keras (Hardware). 2. Sistem Operasi (Operating System). 3. Basis Data (Database).

4. Sistem (Aplikasi/Perangkat Lunak) Pengelola Basis Data (DBMS). 5. Pemakai (User).

Sistem basis data adalah sistem terkomputerisasi yang tujuan utamanya adalah memelihara data yang sudah diolah atau informasi dan membuat informasi tersedia saat dibutuhkan. Pada intinya basis data adalah media untuk menyimpan data agar dapat diakses dengan mudah dan cepat (Rosa dan Shalahuddin, 2013).

G. KRIPTOGRAFI

Menurut Ariyus (2006) kriptografi berasal dari bahasa Yunani, menurut bahasa dibagi menjadi dua kripto dan graphia, kripto berarti secret (rahasia) dan graphia berarti writing (tulisan). Menurut terminologinya kriptografi adalah ilmu dan seni untuk menjaga keamanan pesan ketika pesan dikirim dari suatu tempat ke tempat yang lain. Algoritma kriptografi merupakan langkah-langkah logis bagaimana menyembunyikan pesan dari orang-orang yang tidak berhak atas pesan tersebut. Algoritma kriptografi terdiri dari tiga fungsi dasar yaitu:

a. Enkripsi: Enkripsi merupakan hal yang sangat penting dalam kriptografi

b. Dekripsi: Dekripsi merupakan kebalikan dari enkripsi, pesan yang telah dienkripsi dikembalikan ke bentuk asalnya (plaintext) disebut dengan dekripsi pesan. Algoritma yang digunakan untuk dekripsi tentu berbeda dengan yang digunakan untuk enkripsi.

c. Kunci: Kunci yang dimaksud disini adalah kunci yang dipakai untuk melakukan enkripsi dan dekripsi, kunci terbagi jadi dua bagian kunci pribadi (private key) dan kunci umum (public key).

Menurut Munir (2006) proses menyandikan plainteks menjadi cipherteks disebut enkripsi (encryption) atau enciphering (standard nama menurut ISO 7498-2). Sedangkan proses mengembalikan cipherteks menjadi plainteks semula dinamakan dekripsi (decryption) atau deciphering (standard nama menurut ISO 7498-2). Enkripsi dan dekripsi dapat diterapkan baik pada pesan yang dikirim maupun pada pesan tersimpan. Istilah encryption of data in motion mengacu pada enkripsi pesan yang ditransmisikan melalui saluran

komunikasi, sedangkan istilah encryption of data at-rest mengacu pada enkripsi dokumen yang disimpan di dalam storage. Contoh encryption of

data in motion adalah pengiriman nomor PIN dari mesin ATM ke komputer

server di kantor bank pusat. Contoh encryption of data at-rest adalah enkripsi file basis data di dalam hard disk.

H. ADVANCED ENCRYPTION STANDARD (AES)

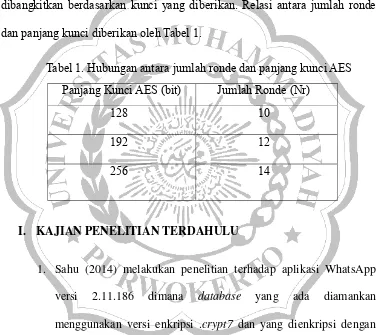

memiliki invers dengan panjang blok 128 bit. Kunci AES dapat memiliki panjang kunci bit 128, 192 dan 256 bit. Penyandian AES menggunakan proses yang berulang yang disebut dengan ronde. Jumlah ronde yang digunakan oleh AES tergantung dengan panjang kunci yang digunakan. Setiap ronde

membutuhkan kunci ronde dan masukan dari ronde berikutnya. Kunci ronde dibangkitkan berdasarkan kunci yang diberikan. Relasi antara jumlah ronde dan panjang kunci diberikan oleh Tabel 1.

Tabel 1. Hubungan antara jumlah ronde dan panjang kunci AES Panjang Kunci AES (bit) Jumlah Ronde (Nr)

128 10

192 12

256 14

I. KAJIAN PENELITIAN TERDAHULU

1. Sahu (2014) melakukan penelitian terhadap aplikasi WhatsApp versi 2.11.186 dimana database yang ada diamankan menggunakan versi enkripsi .crypt7 dan yang dienkripsi dengan algoritma AES dengan panjang kunci 192 bit. Ia menggunakan WhatsApp Xtract dan Phyton untuk mengekstrak data pada WhatsApp dan mendapatkan bukti percakapan yang ada.

masih menggunakan versi enkripsi .crypt8 dan menggunakan WhatsApp-Crypt-DB Converter untuk melakukan enkripsi serta WhatsApp Xtract dan Phyton untuk mengekstrak data pada WhatsApp, tetapi tidak melakukan analisis terhadap hasil ekstrak yang didapatkan. Mereka juga menyebutkan beberapa tantangan mengenai WhatsApp Forensics dan juga prosedur bagaimana mengekstrak bukti dari Smartphone Android yang dicurigai.

3. Fauzan, dkk. (2016) melakukan analisis penanganan kasus cyberbullying yang terjadi melalui aplikasi Line Messenger yang dapat bermanfaat untuk menambah wawasan tentang teknik pengungkapan bukti digital pada kasus cybercrime. Metode penelitian yang digunakan mengacu pada proses investigasi, yaitu terdiri dari tahapan preservation, collection, examination, dan analysis.