Validasi Traffic Denial of Service pada Live Network

Algie Sukma Pratama1, Parman Sukarno2, Muhammad Arief Nugroho3 1,2,3Fakultas Informatika, Universitas Telkom, Bandung

1[email protected], 2[email protected], 3[email protected]

Abstrak

Serangan Denial of Service(DoS) merupakan serangan yang semakin meningkat dalam jaringan komputer dalam beberapa tahun terakhir. Sejumlah solusi telah diusulkan untuk deteksi dan mitigasi serangan DoS. Namun riset tentang deteksi serangan DoS masih menggunakan dataset. Implementasi deteksi DoS masih terbatas karena belum adanya validasi traffic DoS di Live Network. Untuk mengatasi masalah ini penulis melakukan validasi serangan DoS Berdasarkan dataset NSL-KDD yang dilakukan di Live Network. Traffic DoS yang diamati adalah TCP, UDP, dan ICMP. Tujuan dari penelitian ini adalah untuk menjadi rujukan peneliti selanjutnya dalam melakukan riset terhadap deteksi serangan DoS di live network. Dalam penelitian ini, teknik validasi yang digunakan untuk melakukan validasi adalah teknik validasi matematis dengan menggunakan pengujian validitas pearson.. Hasil dari validasi trafik DoS

pada penelitian ini adalah 0,8878 yang artinya mendapatkan nilai validasi yang sangat kuat terhadap dataset NSL-KDD.

Kata kunci: Denial of Service, Live Network, NSL-KDD Dataset Abstract

Denial of Service (DoS) attacks are increasingly on computer networks in recent years. A number of solutions have been proposed for the detection and mitigation of DoS attacks. But research on detecting DoS attacks still uses datasets. Implementation of DoS detection is still limited because there is no validation of DoS traffic on the Live Network. To overcome this problem the author validates a DoS attack based on the NSL-KDD dataset that is performed on the Live Network. The observed DoS traffic was TCP, UDP, and ICMP. The purpose of this study is to be a reference for future researchers in conducting research on the detection of DoS attacks on live networks. In this study, the validation technique used to validate is a mathematical model technique using Pearson validity testing. The result of DoS traffic validation in this study is 0.8878, which means getting a very strong validation value against the NSL-KDD dataset.

Keywords: Denial of Service, Live Network, NSL-KDD Dataset

1. Pendahuluan

Pada bagian ini berisi empat sub-bagian yaitu: Latar Belakang, Topik dan Batasannya, Tujuan dan Organisasi Tulisan. Di bawah ini akan dijelaskan dari masing-masing sub-bagian tersebut.

Latar Belakang

Sistem Komunikasi merupakan hal yang tak terhindarkan di kehidupan sehari-hari. Jaringan Komputer efektif digunakan untuk pengolahan data bisnis, pendidikan, hiburan dan lain sebagainya. Seiring dengan perkembangan konsep jaringan membuatnya rentan terhadap serangan yang dilancarkan oleh para penyusup diantaranya adalah serangan DoS (Denial of Service) [1]. DoS (Denial of Service) adalah salah satu jenis serangan yang digunakan penyerang untuk membuat layanan tidak dapat diakses oleh pengguna yang sah. Dalam hal ini, terdapat beberapa jenis serangan diantaranya TCP SYN attack , UDP flood attack dan ICMP flood attack[2].

Pada [[3],[4], [5],[6],[7]] telah dilakukan penelitian untuk mendeteksi serangan DoS menggunakan dataset NSL-KDD untuk mendeteksi serangan. Berdasarkan pernyataan tersebut, maka dapat disimpulkan bahwa untuk mendeteksi DoS masih menggunakan dataset. Pada tugas akhir ini, berdasarkan dataset NSL-KDD akan dilakukan validasi traffic DoS, Trafik DoS yang digunakan adalah TCP, UDP, ICMP. Teknik validasi yang digunakan untuk melakukan validasi adalah Teknik validasi matematis dengan menggunakan pengujian validitas pearson.

Topik dan Batasannya

Pada penelitian ini penulis mengangkat permasalahan terkait bagaimana cara memvalidasi trafik serangan DoS di live network. Untuk penelitian ini penulis menggunakan dataset NSL-KDD sebagai acuan validasi. Dataset NSL-KDD merupakan pembaruan dari dataset KDDCUP-99 dan akhir-akhir ini banyak digunakan riset untuk menentukan akurasi deteksi serangan pada sebuah jaringan. Terdapat 41 Fitur yang terdapat NSL-KDD namun pada penelitian ini penulis hanya menggunakan 13 fitur yang telah diseleksi menggunakan Information Gain. Penulis hanya berfokus pada serangan yang berada pada layer 3 dan 4 atau layer network dan trasport, dan trafik yang diamati diantaranya TCP,UDP dan ICMP.

Tujuan

Penelitian ini dilakukan dengan tujuan untuk menjadi rujukan peneliti selanjutnya dalam melakukan riset terhadap deteksi serangan DoS di live network.

Organisasi Tulisan

Selanjutnya, jurnal tugas akhir ini akan menjelaskan berbagai penelitian yang sudah pernah dilakukan sebelumnya serta hal-hal yang terkait dengan penelitian ini pada bagian II. Metode penelitian yang digunakan dan sistem yang dibangun pada proses klasifikasi akan dijelaskan pada bagian III. Pada bagian IV akan dijelaskan hasil yang diperoleh serta evaluasi dari penelitian yang telah dilakukan. Terakhir yaitu penarikan kesimpulan dan pemberian saran untuk penelitian kedepannya yang akan dijelaskan pada bagian V.

2. Studi Terkait

Riset deteksi serangan DoS merupakan topik yang banyak dijadikan objek penelitian beberapa tahun terakhir. Namun sampai saat ini riset tentang akurasi deteksi serangan masih menggunakan dataset. Implementasi deteksi DoS masih terbatas karena belum adanya validasi trafik DoS di live network. Penggunaan teknik validasi serangan DoS dilakukan dalam penelitian[8], dimana penelitian tersebut terdapat teknik untuk memvalidasi trafik sebuah jaringan, salah satunya Mathematical Model. Penggunaan metode Mathematical models bersifat teoritis, dalam model matematis, sistem, aplikasi, platform dan kondisi yang diberikan dimodelkan secara simbolis dan kemudian divalidasi secara matematis.

Denial of Service(DoS) adalah jenis serangan pada sebuah jaringan yang tujuannya adalah membuat server

korbannya menjadi tidak aktif atau menjadi down. Serangan DoS ini cara kerjanya mengirim ribuan bahkan jutaan paket ke server dalam upaya untuk memperlambat kinerja server korbannya[9]. Serangan DoS memiliki karakteristik seperti pada tabel 1.

Tabel 1 Karakteristik Serangan DoS[10] Karakteristik Keterangan Packet Rate 0-10000 pps

Byte Rate 100 Kbits/s – 100 Mbits/s Average Packet

Size

60 B

Behaviour Full Burstiness : Trafik serangan DoS yang dihasilkan dari awal sampai akhir

Regular peaks : Trafik serangan DoS yang dihasilkan stabil One-time Extreme : Trafik serangan DoS yang dihasilkan hanya terjadi di awal, pertengahan, atau di akhir

DoS memiliki beberapa tipe serangan seperti yang ada pada tabel 2. Serangan Neptune merupakan serangan DoS yang menyerang protocol TCP. Serangan Neptune adalah Teknik dimana penyerang mengirimkan paket SYN untuk meminta memulai sesi koneksi. Paket ini adalah bagian dari Three Way Handshake yang diperlukan untuk membuat koneksi antara dua host. Paket SYN ini diatur untuk menunjukkan bahwa koneksi baru akan dibuat. Pada serangan Neptune ini penyerang mengirimkan paket SYN yang sangat banyak sehingga korban tidak dapat membuat koneksi dengan host lain.Kemudian korban menggunakan sumber dayanya untuk menunggu konfirmasi. Selama menunggu, mesin korban menjadi tidak tersedia untuk trafik yang sah[11]

Tabel 2 Tipe dan Deskripsi serangan DoS [12]

Attack class Attack types Description Affect

Denial of Service Neptune Membanjiri paket Syn ke jaringan korban Jaringan korban menunggu untuk membuat sesi Pod Mengirimkan paket ping dengan jumlah

yang besar

Mengakibatkan sistem

crash

Smurf Mengirim pesan broadcast ke semua host

yang berada di jaringan korban

Menguras bandwidth dan sumber daya korban Teardrop Mengirim paket UDP dengan jumlah yang

sangat besar ke jaringan korban

Kehilangan data

Serangan PoD (Ping of Death) merupakan serangan DoS yang menyerang protokol ICMP. Serangan PoD adalah dimana penyerang mengirim banyak ping request (ICMP echo request) dengan paket yang besar ke host

lain dalam upaya untuk membuat korbannya offline atau sibuk melayani ICMP echo request dengan menjawab

ICMP echo replies. Akibat dari serangan PoD yaitu mesin korban bias menjadi crash[13]. Serangan Smurf

merupakan serangan DoS yang menyerang protokol ICMP. Pada Smurf attack, hacker membanjiri korban dengan paket permintaan echo Internet Control Message Protocol (ICMP) yang dikenal sebagai aplikasi ping bervolume besar dengan alamat host lain. Karena alamat IP tujuan pada paket yang dikirim adalah alamat broadcast dari jaringan, router akan mengirimkan permintaan ICMP echo ini ke semua mesin yang ada di jaringan. Jika terdapat banyak host di jaringan, akan terjadi trafik ICMP echo response dan permintaan dalam jumlah yang sangat besar[14]. Serangan TearDrop merupakan serangan DoS yang menyerang protokol UDP. TearDrop mengirimkan paket Fragmented IP ke korban yang terhubung ke jaringan. Serangan ini memanfaatkan overlapping ip fragment. Dampak yang timbul dari serangan ini adalah blue screen of death dan kehilangan data[14].

Penelitian ini menggunakan dataset NSL-KDD yang telah diklasifikasikan menjadi dua kelas yaitu kelas normal dan anomali. Dataset NSL-KDD adalah penyempurnaan dan modifikasi dari dataset KDD99 [15], pada NSL-KDD akan dihilangkan data yang redundan dan data yang terduplikasi. Pada dataset NSL-KDD memiliki 125973 rows data dan 41 atribut.Kelemahan pada dataset kdd cup 99 telah diungkapkan oleh berbagai analisis statistik yang berdampak pada deteksi akurasi di banyak IDS yang dimodelkan oleh para peneliti dataset NSL-KDD adalah versi yang disempurnakan dari pendahulunya[16].

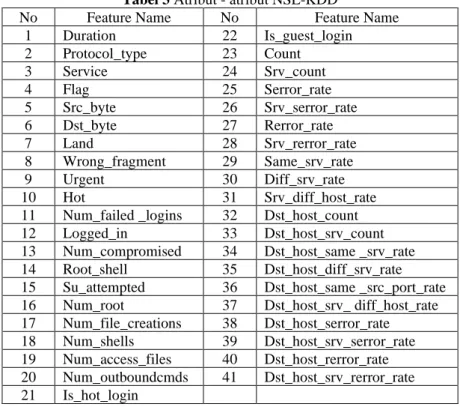

Tabel 3 Atribut - atribut NSL-KDD

No Feature Name No Feature Name 1 Duration 22 Is_guest_login 2 Protocol_type 23 Count 3 Service 24 Srv_count 4 Flag 25 Serror_rate 5 Src_byte 26 Srv_serror_rate 6 Dst_byte 27 Rerror_rate 7 Land 28 Srv_rerror_rate 8 Wrong_fragment 29 Same_srv_rate 9 Urgent 30 Diff_srv_rate 10 Hot 31 Srv_diff_host_rate 11 Num_failed _logins 32 Dst_host_count 12 Logged_in 33 Dst_host_srv_count 13 Num_compromised 34 Dst_host_same _srv_rate 14 Root_shell 35 Dst_host_diff_srv_rate 15 Su_attempted 36 Dst_host_same _src_port_rate 16 Num_root 37 Dst_host_srv_ diff_host_rate 17 Num_file_creations 38 Dst_host_serror_rate 18 Num_shells 39 Dst_host_srv_serror_rate 19 Num_access_files 40 Dst_host_rerror_rate 20 Num_outboundcmds 41 Dst_host_srv_rerror_rate 21 Is_hot_login

Pada penelitian kali ini penulis hanya menggunakan metode Information Gain untuk melakukan seleksi fitur.

Information Gain merupakan metode seleksi fitur dengan melakukan perangkingan atribut[17]. Information Gain

mendeteksi atribut-atribut yang paling banyak memiliki informasi berdasarkan kelas tertentu. Information gain

menggunakan entropy sebagai parameter dalam menghitung nilai Gain yang terdapat pada suatu atribut. Entropy

merupakan parameter yang digunakan untuk mengukur tingkat keberagaman data. Semakin beragam data, nilai

entropy akan semakin besar. Untuk menghitung nilai entropy menggunakan persamaan (1).

𝑬𝒏𝒕𝒓𝒐𝒑𝒚 (𝑺) = ∑ − 𝒑(𝒊) 𝒍𝒐𝒈𝟐 𝒑(𝒊) 𝑛

𝑖=1

( 1 )

dimana S merupakan ruang (data) sampel yang digunakan untuk training, P(i) adalah probabilitas fitur tertentu.

Setelah hasil perhitungan entropy didapatkan, maka selanjutnya nilai entropy tersebut digunakan dalam penghitungan gain. Nilai gain dari suatu fitur dapat dilakukan dengan menggunakan persamaan (2).

𝑮𝒂𝒊𝒏 (𝑺, 𝑨) = 𝑬𝒏𝒕𝒓𝒐𝒑𝒚(𝑺) − ∑ |𝑺𝒗|

|𝑺|

dimana A merupakan atribut, v merupakan suatu nilai yang mungkin untuk atribut A, Values(A) merupakan himpunan nilai yang mungkin untuk atribut A, |𝑆𝑣| merupakan jumlah sampel untuk nilai v, |𝑆| merupakan jumlah

seluruh sampel data, dan Entropy (𝑆𝑣) merupakan entropy untuk sampel yang memiliki nilai v.

Pada penelitian ini penulis melakukan validasi menggunakan Teknik validasi Mathematical Models, dengan menggunakan uji validitas pearson. Uji validitas pearson adalah salah satu perhitungan validasi yang digunakan untuk mengukur validasi dari dua variabel[19]. Menurut[19] perhitungan validasi menggunakan metode uji validasi pearson dengan menggunakan persamaan (3).

𝑟

𝑥𝑦

=

∑

𝑛𝑖=1(𝑥

𝑖−𝑥̅)(𝑦−𝑦̅)

√∑(𝑥−𝑥̅)

2√∑(𝑦−𝑦̅)

2(3)

Dimana r adalah koefisien validasi , x adalah variabel independent, y adalah variabel dependen dan n adalah banyaknya sampel. Maka selanjutnya hasil dari r tersebut merupakan hasil validasinya.

3. Sistem yang Dibangun

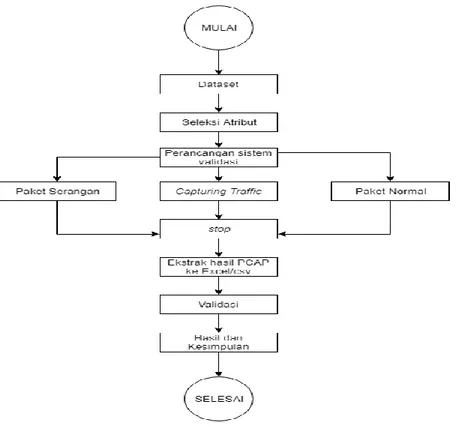

Berikut adalah gambaran alur sistem penelitian:

Gambar 1 Skenario Pengujian

Dataset

Tahap ini adalah menyiapkan dataset yang akan digunakan. Pada penelitian ini penulis menggunakan dataset NSL-KDD, karena dataset tersebut merupakan dataset yang digunakan untuk penelitian deteksi serangan DoS.

Seleksi Atribut

Pada tahap ini dilakukan seleksi atribut untuk mendapatkan atribut yang paling berpengaruh terhadap serangan DoS. Metode seleksi atribut yang digunakan pada penelitian ini adalah Information Gain, karena

Information Gain mendeteksi atribut-atribut yang paling banyak memiliki informasi berdasarkan kelas tertentu. Setelah hasil seleksi atribut menggunakan Information Gain dilakukan, maka didapatlah hasil seleksi atribut yang ada pada tabel 4.

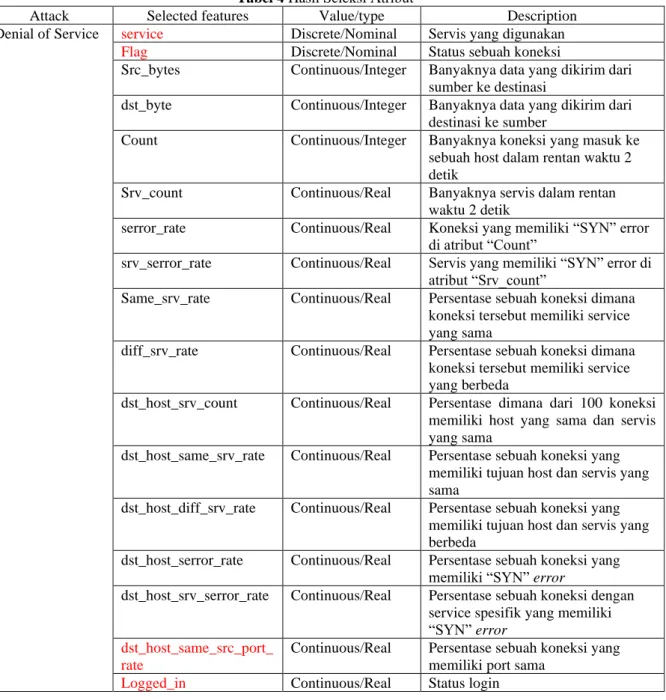

Tabel 4 Hasil Seleksi Atribut

Attack Selected features Value/type Description Denial of Service service Discrete/Nominal Servis yang digunakan

Flag Discrete/Nominal Status sebuah koneksi

Src_bytes Continuous/Integer Banyaknya data yang dikirim dari sumber ke destinasi

dst_byte Continuous/Integer Banyaknya data yang dikirim dari destinasi ke sumber

Count Continuous/Integer Banyaknya koneksi yang masuk ke sebuah host dalam rentan waktu 2 detik

Srv_count Continuous/Real Banyaknya servis dalam rentan waktu 2 detik

serror_rate Continuous/Real Koneksi yang memiliki “SYN” error di atribut “Count”

srv_serror_rate Continuous/Real Servis yang memiliki “SYN” error di atribut “Srv_count”

Same_srv_rate Continuous/Real Persentase sebuah koneksi dimana koneksi tersebut memiliki service yang sama

diff_srv_rate Continuous/Real Persentase sebuah koneksi dimana koneksi tersebut memiliki service yang berbeda

dst_host_srv_count Continuous/Real Persentase dimana dari 100 koneksi memiliki host yang sama dan servis yang sama

dst_host_same_srv_rate Continuous/Real Persentase sebuah koneksi yang memiliki tujuan host dan servis yang sama

dst_host_diff_srv_rate Continuous/Real Persentase sebuah koneksi yang memiliki tujuan host dan servis yang berbeda

dst_host_serror_rate Continuous/Real Persentase sebuah koneksi yang memiliki “SYN” error

dst_host_srv_serror_rate Continuous/Real Persentase sebuah koneksi dengan service spesifik yang memiliki “SYN” error

dst_host_same_src_port_ rate

Continuous/Real Persentase sebuah koneksi yang memiliki port sama

Logged_in Continuous/Real Status login

Nilai Gain dari Seleksi fitur menggunakan Information Gain yang terdapat pada tabel 4 dapat dilihat pada lampiran. Pada penelitian ini penulis mendapatkan 17 atribut yang memiliki nilai gain minimum 0,3. Nilai tersebut didapat dari penelitan[18] dimana dengan menggunakan nilai minimum 0,3 mendapatkan nilai F-Measurement

97% dan nilai False Positive Rate 0,0002. Dari 17 atribut di atas peneliti hanya menggunakan 13 atribut karena atribut yang di highlight merah pada tabel 4 tidak identik dengan serangan DoS.

Perancangan Sistem, Capturing, Pengiriman Paket Serangan dan Pengiriman Paket Normal

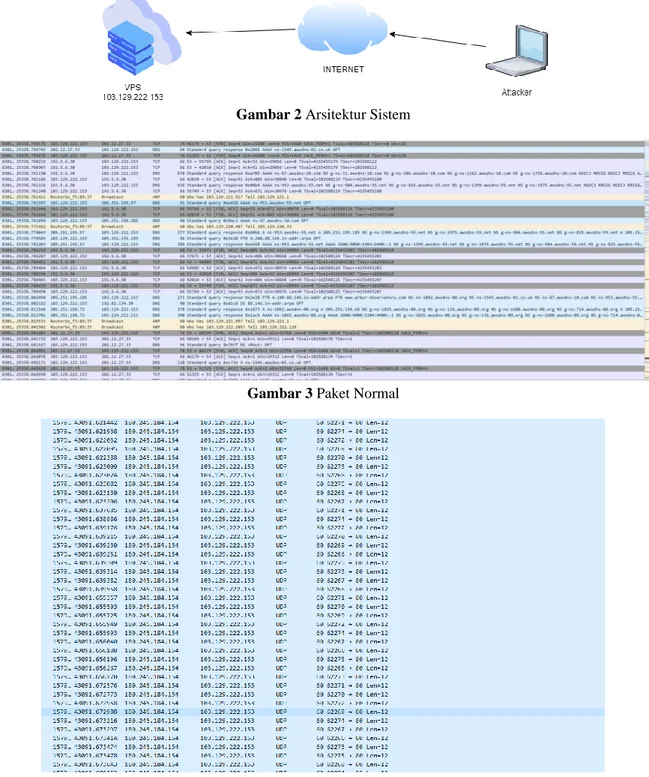

Pada tahap ini penulis menyiapkan VPS (Virtual Private Server) yang dikonfigurasi server tersebut dapat diakses oleh publik. VPS tersebut digunakan untuk Capture traffic normal dan serangan. Selanjutnya penulis menyiapkan beberapa tools DoS yang akan digunakan sebagai generate trafik DoS. Tools yang digunakan diantaranya LOIC, XOIC, dan Hping3. Selanjutnya melakukan Capturing Traffic. Pada tahap ini VPS menjalankan aplikasi tcpdump yang digunakan untuk capturing traffic. Selanjutnya penulis melakukan serangan menggunakan tools yang telah disiapkan dengan skenario seperti pada gambar 2.

Gambar 2 Arsitektur Sistem

Gambar 3 Paket Normal

Gambar 4 Paket Serangan

Ekstraksi hasil PCAP ke CSV

Pada tahap ini, file PCAP yang telah didapat akan diekstrak ke file CSV dengan cara melihat header packet yang berada di file PCAP sesuai dengan atribut pada tabel 4. Lalu dari header packet tersebut diubah ke format dataset NSL-KDD. File CSV ini akan digunakan sebagai data yang digunakan untuk validasi.

Tabel 5 Tabel Nilai Koefisien Validasi[19] Nilai Tingkat Validasi 0,00 – 0,199 Sangat Rendah 0,20 – 0,399 Rendah 0,40 – 0,599 Cukup 0,60 – 0,799 Kuat 0,80 – 1,00 Sangat Kuat Validasi

Pada tahap ini dilakukan validasi dengan membandingkan data hasil ekstraksi PCAP ke CSV dengan dataset NSL-KDD. Metode validasi yang digunakan pada penelitian ini adalah metode Mathematical models

menggunakan uji validasi pearson. Uji validitas pearson adalah salah satu perhitungan validasi yang digunakan untuk mengukur validasi dari dua variabel[19]. Nilai koefisien validasi pearson dapat dilihat pada tabel 5.

4. Evaluasi

Bagian ini terdiri dua sub-bagian, yaitu Hasil Pengujian dan Analisis Hasil Pengujian. Berikut penjelasan detail dari setiap sub-bagian tersebut.

4.1 Hasil Pengujian

Gambar 5 Grafik Hasil Capture Trafik

Dapat dilihat pada gambar 3 perbedaan saat trafik normal dan serangan. Ini disebabkan karena saat serangan terjadi Attacker membanjiri korbannya dengan mengirimi banyak paket sekaligus. Maka dari itu atribut Count

merupakan hal yang perlu dilihat di dalam serangan DoS, karena Count adalah banyaknya paket dalam detik, sesuai dengan karakteristik dari DoS yaitu membanjiri korbannya dengan mengirimi banyak paket.

4.2 Analisis Hasil Pengujian

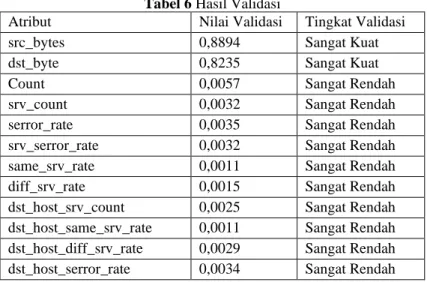

Skenario pengujian yang telah dilakukan untuk mengetahui trafik dari serangan DoS . Setelah itu hasil dari

capture di Analisa dan dibandingkan dengan fitur NSL-KDD yang ada pada tabel 2 untuk dilakukan validasi. Pada penelitian ini penulis melakukan validasi dengan menggunakan Teknik matematis menggunakan metode uji validitas Pearson.

Tabel 6 Hasil Validasi

Atribut Nilai Validasi Tingkat Validasi src_bytes 0,8894 Sangat Kuat dst_byte 0,8235 Sangat Kuat Count 0,0057 Sangat Rendah srv_count 0,0032 Sangat Rendah serror_rate 0,0035 Sangat Rendah srv_serror_rate 0,0032 Sangat Rendah same_srv_rate 0,0011 Sangat Rendah diff_srv_rate 0,0015 Sangat Rendah dst_host_srv_count 0,0025 Sangat Rendah dst_host_same_srv_rate 0,0011 Sangat Rendah dst_host_diff_srv_rate 0,0029 Sangat Rendah dst_host_serror_rate 0,0034 Sangat Rendah

dst_host_srv_serror_rate 0,0035 Sangat Rendah Total semua atribut 0,8878 Sangat Kuat

Berdasarkan hasil validasi yang dilakukan, didapatkan data yang dapat dilihat pada tabel 6. Dilihat pada tabel 6 untuk validasi masing-masing atribut mendapatkan nilai yang sangat rendah dikarenakan dalam menentukan serangan DoS tidak hanya ditentukan oleh satu atribut melainkan butuh relasi antar atribut. Terbukti pada saat melakukan validasi menggunakan semua atribut nilai yang didapat adalah 0,8878 yang artinya memiliki tingkat validasi sangat kuat. Dalam serangan DoS ini atribut yang paling berpengaruh adalah Src_Byte dan Count, karena

Src_byte memiliki nilai gain paling tinggi diantara atribut lain dan Count adalah banyaknya paket yang masuk dalam setiap detik. Dimana Count ini sangat cocok dengan karakteristik DoS yaitu membanjiri korbannya dengan banyak paket.

5. Kesimpulan

Berdasarkan skenario pengujian yang telah dilakukan pada penelitian ini, didapatkan nilai validasi bernilai 0,8878. Nilai tersebut jika dibandingkan dengan NSL-KDD sangat kuat, namun hasil yang didapat tidak mendapatkan nilai validasi mendekati nilai sempurna karena hal tersebut disebabkan perbedaan pengujian yang dilakukan penulis dengan riset NSL-KDD, diantaranya perbedaan testbed, skenario percobaan, waktu percobaan, alamat IP, Panjang pendeknya trafik yang di capture dan tools yang digunakan. Dapat disimpulkan berdasarkan pengujian, serangan yang ada pada dataset NSL-KDD terbukti valid. Selanjutnya Untuk menentukan bahwa sebuah paket tersebut dikatakan normal atau serangan tidak hanya ditentukan oleh satu atribut saja melainkan membutuhkan hubungan dengan atribut lainnya.

Beberapa saran yang bisa dilakukan untuk penelitian lebih lanjut diantaranya adalah hasil validasi diatas digunakan untuk riset deteksi DoS pada jaringan SDN(Software Define Network). Kemudian melakukan validasi menggunakan metode lainnya contohnya validasi menggunakan Machine Learning.

Daftar Pustaka

[1] Lazarevic, A., Ertoz, L., Kumar, V., Ozgur, A. and Srivastava, J. 2013 . A Comparative Study of Anomaly Detection Schemes in Network Intrusion Detection. 25–36.

https://doi.org/10.1137/1.9781611972733.3.

[2] Yim, H., Kim, T. and Jung, J. 2011 . Probabilistic Route Selection Algorithm to Trace DDoS Attack Traffic Source. 2011 International Conference on Information Science and Applications, ICISA 2011. https://doi.org/10.1109/ICISA.2011.5772420.

[3] Afif, S.R., Sukarno, P. and Nugroho, M.A. 2018 . Analisis Perbandingan Algoritma Naive Bayes Dan Decision Tree Untuk Deteksi Serangan Denial of Service ( DoS ) Pada Arsitektur Software Defined Network ( SDN ) Pendahuluan Studi Terkait. e-Proceeding of Engineering, 5, 7515–7521.

[4] Prakash, A. and Priyadarshini, R. 2018 . An Intelligent Software Defined Network Controller for Preventing Distributed Denial of Service Attack. Proceedings of the International Conference on Inventive Communication and Computational Technologies, ICICCT 2018, IEEE, 585–589. https://doi.org/10.1109/ICICCT.2018.8473340.

[5] Abubakar, A. and Pranggono, B. 2015 . Feminismo Masculino. 2015. https://doi.org/10.1109/EST.2017.8090413.

[6] Aleroud, A. and Alsmadi, I. 2016 . Identifying DoS Attacks on Software Defined Networks: A Relation Context Approach. Proceedings of the NOMS 2016 - 2016 IEEE/IFIP Network Operations and Management Symposium, 853–857. https://doi.org/10.1109/NOMS.2016.7502914.

[7] Zhu, L., Tang, X., Shen, M., Du, X. and Guizani, M. 2018 . Privacy-Preserving DDoS Attack Detection Using Cross-Domain Traffic in Software Defined Networks. IEEE Journal on Selected Areas in Communications, 36, 628–643. https://doi.org/10.1109/JSAC.2018.2815442.

[8] Behal, S. and Kumar, K. 2016 . Trends in Validation of DDoS Research. Procedia Computer Science, Elsevier Masson SAS, 85, 7–15. https://doi.org/10.1016/j.procs.2016.05.170.

[9] Chakraborty, R.S., Schwabe, P. and Solworth, J. 2015 . Security, Privacy, and Applied Cryptography Engineering: 5th International Conference, SPACE 2015 Jaipur, India, October 3-7, 2015 Proceedings.

Lecture Notes in Computer Science (including subseries Lecture Notes in Artificial Intelligence and Lecture Notes in Bioinformatics), 9354. https://doi.org/10.1007/978-3-319-24126-5.

[10] C, V.B. 2014 . Traffic Characteristics of Common DoS Tools.

[11] Labib, K. and Vemuri, V. 2004 . Detecting and Visualizing Denial-of-Service and Network Probe Attacks Using Principal Component Analysis. Proc. SAR.

http://citeseerx.ist.psu.edu/viewdoc/download?doi=10.1.1.126.8933&rep=rep1&type=pdf. [12] Khan, S., Gani, A., Wahab, A.W.A. and Singh, P.K. 2018 . Feature Selection of Denial-of-Service

Attacks Using Entropy and Granular Computing. Arabian Journal for Science and Engineering, Springer Berlin Heidelberg, 43, 499–508. https://doi.org/10.1007/s13369-017-2634-8.

[13] 2005 . Denial of Service Attack Techniques: Analysis, Implementation and Comparison. Journal of Systemics, Cybernetics and Informatics, 3, 66–71.

[14] Siregar, J.J. 2013 . Web Denial of Service Attack. Skripsi, 4, 1199–1205.

[15] Rummel, M. and Rummel, M. 2011 . Der Social Entrepreneurship-Diskurs. Eine Einführung in Die Thematik. Wer sind Social Entrepreneurs in Deutschland?, 21–38. https://doi.org/10.1007/978-3-531-94152-3_2.

[16] Dhanabal, L. and Shantharajah, S.P. 2015 . Template C v3 . 0 ( Beta ): Created by J . Nail 06 / 2015 A New SCADA Dataset for Intrusion Detection System Research By Submitted to the Faculty of Mississippi State University in Partial Fulfillment of the Requirements for the Degree of Master of Scienc. IEEE Wireless Communications, 0, 48–60. https://doi.org/10.17148/IJARCCE.2015.4696. [17] Hall, M.A. 1999 . Correlation-Based Feature Selection for Machine Learning.

[18] Wahba, Y., ElSalamouny, E. and ElTaweel, G. 2015 . Improving the Performance of Multi-Class Intrusion Detection Systems Using Feature Reduction. http://arxiv.org/abs/1507.06692.

[19] Sugiyono. 2014. Metode Penelitian Pendidikan Pendekatan Kuantitatif, Kualitatif Dan R&D. Bandung: Alfabeta.

Lampiran

Feature Information Gain Score

src_byte 1 diff_srv_rate 0.87377904 service 0.87276873 flag 0.85024805 same_srv_rate 0.84505832 count 0.69887565 dst_host_diff_srv_rate 0.68689152 dst_host_same_srv_rate 0.68267672 dst_host_serror_rate 0.65794245 dst_host_srv_serror_rate 0.64712407 dst_host_srv_count 0.64187634 serror_rate 0.63053911 srv_serror_rate 0.62631536 dst_bytes 0.61538731 logged_in 0.46360404 dst_host_same_src_port_rate 0.37597645 srv_count 0.33076423 dst_host_count 0.2773567 dst_host_srv_diff_host_rate 0.25969674 protocol_type 0.25374032 srv_diff_host_rate 0.17788935 dst_host_rerror_rate 0.08924293 dst_host_srv_rerror_rate 0.08609174 wrong_fragment 0.08484218 duration 0.05473752 rerror_rate 0.0419149 srv_rerror_rate 0.03894751 hot 0.00831189 is_guest_login 0.00576431 num_root 0.00415389 num_compromised 0.00244908 num_access_files 0.00237651 num_file_creations 0.00166448 root_shell 0.00090071 su_attempted 0.00051921 num_failed_logins 0.00044689 num_shells 0.00025626 land 0.00004599 is_host_login 0.00000657

num_outbound_cmds 0

0 20000 40000 60000 80000 1-100 101-200201-300301-400401-500501-511

Count

Normal DoS 0 20000 40000 60000 80000Duration

Normal DoS 0 20000 40000 60000 80000src_byte

Normal DoS 0 20000 40000 60000 80000 0-0,2 0,21-0,4 0,41-0,6 0,61-0,80 0,81-1,0srv_serror_rate

Normal DoS 0 5000 10000 15000 20000 25000 30000 35000 40000 45000 50000 1-50 51-100 101-150 151-200 201-255Dst_host_srv_count

Normal DoS0 20000 40000 60000 0-0,2 0,21-0,4 0,41-0,6 0,61-0,80 0,81-1,0

![Tabel 1 Karakteristik Serangan DoS[10]](https://thumb-ap.123doks.com/thumbv2/123dok/2813557.2282393/2.892.180.714.553.742/tabel-karakteristik-serangan-dos.webp)