Desain

Permutation Box

dengan Pola Vertikal dan Horizontal

Sebagai Proses Transposisi pada Kriptografi

Block Cipher

Artikel Ilmiah

Peneliti :

Stefanus Kurniawan Uripto (672012019)

Alz Danny Wowor, S.Si., M.Cs.

Program Studi Teknik Informatika Fakultas Teknologi Informasi Universitas Kristen Satya Wacana

6

1. Pendahuluan

Pada jaman sekarang ini sangat penting untuk menjaga menjaga keamanan data atau informasi. Kerahasiaan merupakan aset yang berharga yang harus di jaga. Seiring dengan itu tuntutan untuk menjaga sebuah data atau informasi dengan aman.

Kriptografi diciptakan sebagai solusi untuk mengamankan data. Kriptografi merupakan salah satu metode pengamanan data yang dapat digunakan untuk menjaga kerahasian data, keaslian data, dan keaslian pengirim. Metode ini bertujuan untuk mengubah data ke dalam kode-kode tertentu agar informasi yang disimpan maupun ditransmisikan tidak dapat dibaca oleh orang lain dan hanya dapat dibaca oleh pihak yang berhak. Kriptografi mempelajari tentang teknik enkripsi data, dimana data diacak dengan sebuah kunci yang menghasilkan data yang telah dienkripsi dan hanya dapat didekripsi oleh orang yang memiliki kunci dekripsi.

Dalam Kriptografi terdapat dua konsep utama yaitu enkripsi dan dekripsi. Dimana enkripsi adalah proses untuk mengubah data yang dikirim (Plaintext) menjadi sandi (Ciphertext), dan dekripsi adalah proses mengembalikan sandi menjadi data asli yang dikirim.

Algoritma yang digunakan dalam perancangan kriptografi pada penilitian ini adalah algoritma berbasis Block Cipher 64 bit dengan

menggunakan pola vertikal dan horizontal yang di dalamnya dikombinasikan dengan tabel subtitusi S-Box. Block Cipher sendiri adalah algoritma enkripsi yang membagi-bagi plaintext yang akan dikirimkan dengan jumlah bit tertentu (block), dan setiap block akan dienkripsi dengan proses yang sama untuk menghasilkan block ciphertext. Sedangkan pola vertikal dan horizontal digunakan sebagai proses masuk bit plaintext pada blok matriks dimana pola tersebut diambil sebagai acuan karena memiliki pola yang cukup sederhana tetapi mampu menghasilkan bit yang acak pada matriks. Pada penelitian ini, plaintext dibagi dalam blok-blok, dimana setiap blok berjumlah 64 bit dan memiliki 20 putaran dimana setiap putaran terdapat empat proses untuk plaintext dan juga kunci (key). Setiap proses plaintext akan di XOR dengan kunci (key) dan akan menghasilkan ciphertext yang akan digunakan untuk proses berikutnya. Ciphertext dari hasil proses terakhir setiap byte-nya akan ditransformasi dengan tabel subtitusi S-box. Pada penelitian ini, S-box yang digunakan adalah S-box dari algoritma kriptografi AES (Advanced Encryption Standard).

2. Tinjauan Pustaka

Penelitian sebelumnya yang menjadi acuan dalam penelitian yang dilakukan, dijelaskan sebagai berikut,

7

membahas tentang perancangan kriptografi block cipher berbasis 64bit dengan permain kubus rubik 4×4×4 merupakan sebuah kriptosistem karena memenuhi aturan 5-tuple dari Stinson.

Penelitian kedua berjudul

“Perancangan Algoritma pada Kriptografi Block

Cipher dengan Teknik Langkah Kuda Dalam Permainan Catur”. Penelitian ini membahas tetang perancangan kriptografi block cipher berbasis 64 bit menggunakan pendekatan teknik langkah kuda dalam permainan catur sebagai metode pemasukan bit plaintext pada blok matriks.

Penelitian ketiga berjudul

”Perancangan Kriptografi Block Cipher Berbasis Teknik Burung Terbang membahas tentang sebuah teknik kriptografi yang berteknik Burung terbang yang melakukan proses enkripsi dan dekripsi, dan telah memenuhi (five tuple)..

Berdasarkan penelitian-penelitian yang pernah dilakukan terkait perancangan kriptografi block cipher berbasi pola, maka dirancang sebuah kriptografi block cipher 64 bit berbasis pola vertikal dan horizontal. Perbedaan penelitian ini dengan yang sebelumnya dimana jumlah jumlah putaran sebanyak 20 kali, dan pada setiap putaran dikombinasikan dengan tabel subtitusi S-Box.

Pada bagian ini juga akan membahas teori pendukung yang digunakan dalam perancangan algoritma kriptografi block cipher 64 bit berbasis pola tangga nada minor pada piano. Kriptografi adalah ilmu

mengenai teknik enkripsi dimana data diacak menggunakan suatu kunci enkripsi menjadi sesuatu yang sulit dibaca oleh seseorang yang tidak memiliki kunci dekripsi.

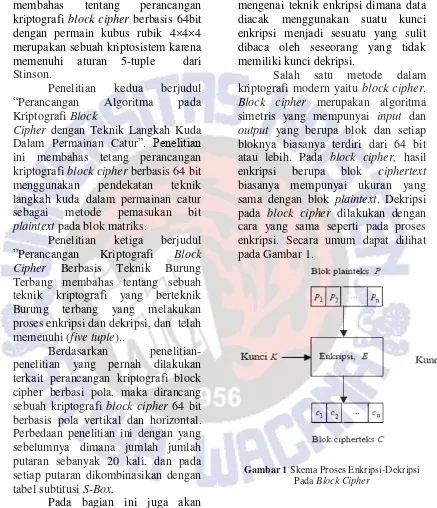

Salah satu metode dalam kriptografi modern yaitu block cipher. Block cipher merupakan algoritma simetris yang mempunyai input dan output yang berupa blok dan setiap bloknya biasanya terdiri dari 64 bit atau lebih. Pada block cipher, hasil enkripsi berupa blok ciphertext biasanya mempunyai ukuran yang sama dengan blok plaintext. Dekripsi pada block cipher dilakukan dengan cara yang sama seperti pada proses enkripsi. Secara umum dapat dilihat pada Gambar 1.

Gambar 1 Skema Proses Enkripsi-Dekripsi Pada Block Cipher

8

Kunci (K) maka kunci adalah

k k kn

K 1, 2,,

(3)

Sehingga proses enkripsi adalah

P C Ek (4)

Proses dekripsi adalah

C PDk (C) = P

(5)

Sebuah kriptografi dapat dikatakan sebagai suatu teknik kriptografi, harus melalui uji kriptosistem terlebih dahulu yaitu diuji dengan metode Stinson. Sebuah sistem akan dikatakan sebagai sistem kriptografi jika memenuhi lima-tuple (Five tuple): (keyspace), adalah himpunan berhingga dari kunci,

4. Untuk setiap , terdapat aturan

enkripsi dan

berkorespodensi dengan aturan dekripsi Setiap

dan adalah fungsi sedemikian hingga ( ) untuk setiap plaintext

Untuk menguji nilai algoritma yang dirancang memiliki hasil ciphertext yang acak dari plaintext maka digunakan Persamaan 6, dimana variable X merupakan plaintext dan Y merupakan ciphertext :

= Kuadrat dari total jumlah variabel X

Σy2

= Kuadrat dari total jumlah variabel Y

Σxy = Hasil perkalian dari total jumlah variabel X dan variabelY

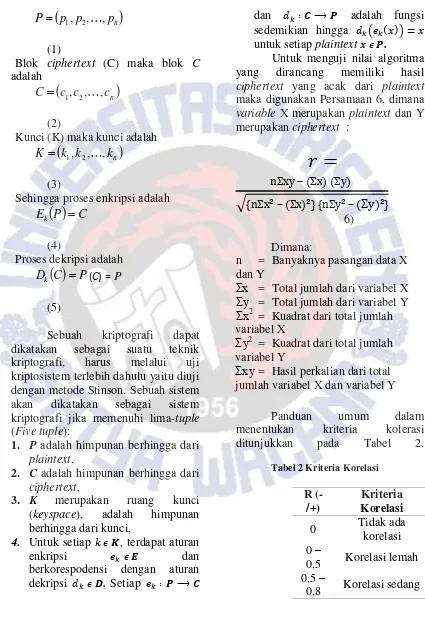

Panduan umum dalam menentukan kriteria kolerasi ditunjukkan pada Tabel 2.

Tabel 2 Kriteria Korelasi

R

9

3. Metode dan Perancangan

Algoritma

Tahapan yang dilakukan dalam penelitian ini, terdiri dari 5 (lima) tahapan, yaitu: (1) Pengumpulan Bahan, (2) Analisis Masalah, (3) Perancangan Kriptografi, (4) Uji Kriptografi, dan (5) Penulisan Laporan.

Gambar 2 Tahapan Penelitian

Tahap penelitian dari Gambar 2 dapat dijelaskan sebagai berikut : Tahap pertama : Identifikasi masalah merupakan tahapan awal dalam melakukan penelitian untuk melihat masalah-masalah keamanan informasi yang berkaitan dengan kriptografi dan akan digunakan sebagai perumusan masalah serta tujuan dari penelitian ini. Adapun rumusan masalah yang

akan dibahas pada Perancangan Kriptografi Block Cipher 64 Bit Berbasis Pola Vertikal dan Horizontal, yaitu: 1) Plaintext dan kunci dibatasi maksimal 32 karakter; 2) Block-block menggunakan block 8x8 (64-bit); 3) dalam perancangan kriptografi menggunakan pola Vertikal dan Horizontal. Tahap kedua : Kajian pustaka dilakukan dengan mengumpulkan referensi dari buku, jurnal, atau sumber lain yang berguna dalam perancangan kriptografi; Tahap ketiga : Merancang algoritma kriptografi Block Cipher 64 bit berbasis pola vertikal dan horizontal, yang dikombinasikan dengan XOR dan menggunakan tabel subtitusi s-box untuk transposisi byte; Tahap keempat: Setelah rancangan kriptografi dibuat dibutuhkan pengujian algoritma. Pengujian dilakukan dengan cara manual dimana plaintext diubah ke dalam bit untuk melakukan proses enkripsi; Tahap kelima: menulisan laporan dari hasil penelitian yang dilakukan mengenai proses perancangan algoritma kriptografi Block Cipher 64 bit berbasis pola tangga nada minor pada piano. Adapun batasan masalah dalam penelitian ini yaitu: 1)Menggunakan kriptografi simetris; 2) Pola vertikal dan horizontal digunakan pada proses plaintext; 3) Mempunyai proses putaran terdiri dari 20 putaran; 4) Panjang block adalah 64-bit.

10

dilakukan dengan menggunakan putaran sebanyak 20 kali dan setiap putaran terdapat 4 proses, yang akan ditunjukkan dalam Gambar 3.

Gambar 3 Rancangan Alur Proses Enkripsi

Setiap putaran terdiri dari proses plaintext ke-n dan juga proses kunci ke-n, dengan n = 1,

…, 4. Kedua proses

untuk tiap putaran memerlukan 8 karakter yang sebanding dengan 64 bit, kemudian dirancang dengan pola tertentu untuk menempati 64 kotak dan selanjutnya bagaimana mengambil 64 bit dari kotak tersebut. Sehingga untuk satu kotak pada satu

proses akan

memerlukan satu kali pemasukan bit dan juga satu kali pengambilan bit.

4. Hasil dan Pembahasan

Bagian ini akan membahas mengenai perancangan algoritma kriptografi Block Cipher 64 bit berbasis pola vertikal dan horizontal. Bagian ini juga akan membahas tentang proses enkripsi.

Pada perancangan algoritma kriptografi Block Cipher 64 bit berbasis pola Vertikal dan Horizontal ini diambil sebagai metode untuk membuat pola dalam yang akan diterapkan dalam plaintext dan ciphertext. Proses transposisi yang PLAINTEKS KUNCI

PROSES 1 KUNCI 1

PROSES 2 KUNCI 2

PROSES n KUNCI n

+

+

+

11

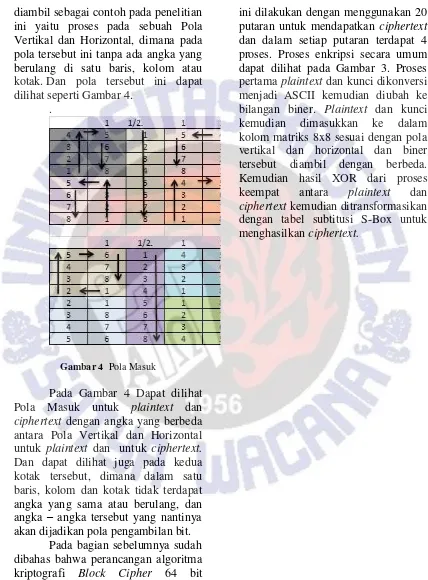

diambil sebagai contoh pada penelitian ini yaitu proses pada sebuah Pola Vertikal dan Horizontal, dimana pada pola tersebut ini tanpa ada angka yang berulang di satu baris, kolom atau kotak. Dan pola tersebut ini dapat dilihat seperti Gambar 4.

.

Gambar 4 Pola Masuk

Pada Gambar 4 Dapat dilihat Pola Masuk untuk plaintext dan ciphertext dengan angka yang berbeda antara Pola Vertikal dan Horizontal untuk plaintext dan untuk ciphertext. Dan dapat dilihat juga pada kedua kotak tersebut, dimana dalam satu baris, kolom dan kotak tidak terdapat angka yang sama atau berulang, dan angka – angka tersebut yang nantinya akan dijadikan pola pengambilan bit.

Pada bagian sebelumnya sudah dibahas bahwa perancangan algoritma kriptografi Block Cipher 64 bit berbasis pola Vertikal dan Horizontal

12

Gambar 5 Rancangan Proses Enkripsi

Dalam algoritma ini dipakai untuk proses pengambilan bit didalam matriks plaintext dan kunci. Pada pola seperti yang digambarkan dalam Gambar 6 sebagai berikut :

.

Gambar 6 Proses Masuk bit Plaintext Proses 2, Dengan Pola Vertikal dan Horizomtal

Pada Gambar 6 terdapat 4 (empat) pola yang berbeda antara pola plaintext dan pola kunci, dimana pada pola-pola tersebut dapat dijelaskan bahwa didalam pola vertikal dan horizontal dapat dilakukan dari berbagai arah, dapat dimulai dengan menyilang seperti pada pola A dan pola B yang terdapat dalam pola plaintext, dan bisa juga dimulai dengan kanan, kiri, atas, dan bawah.

13

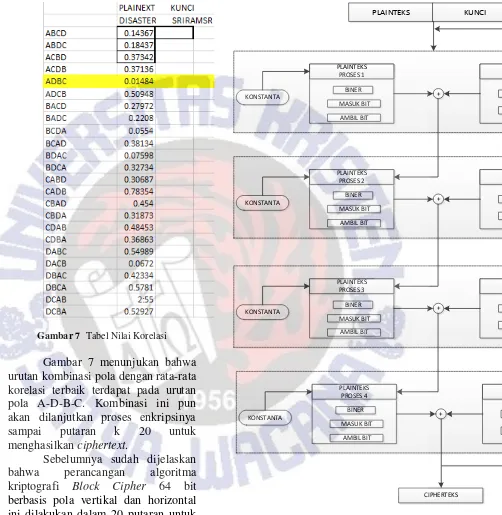

Gambar 7 Tabel Nilai Korelasi

Gambar 7 menunjukan bahwa urutan kombinasi pola dengan rata-rata korelasi terbaik terdapat pada urutan pola A-D-B-C. Kombinasi ini pun akan dilanjutkan proses enkripsinya sampai putaran k 20 untuk menghasilkan ciphertext.

Sebelumnya sudah dijelaskan bahwa perancangan algoritma kriptografi Block Cipher 64 bit berbasis pola vertikal dan horizontal ini dilakukan dalam 20 putaran untuk mendapatkan ciphertext dan dalam setiap putaran terdapat 4 proses.

PLAINTEKS KUNCI

PLAINTEKS PROSES 1

BINER

MASUK BIT

AMBIL BIT KONSTANTA

P

MA +

PLAINTEKS PROSES 2

BINER

MASUK BIT

AMBIL BIT KONSTANTA

P

MA +

PLAINTEKS PROSES 3

BINER

MASUK BIT

AMBIL BIT KONSTANTA

P

MA +

PLAINTEKS PROSES 4

BINER

MASUK BIT

AMBIL BIT

KONSTANTA +

CIPHERTEKS

Gambar 8. Rancangan Proses Enkripsi

14

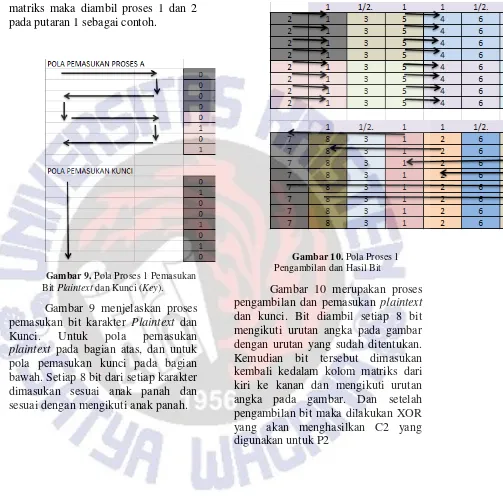

matriks maka diambil proses 1 dan 2 pada putaran 1 sebagai contoh.

Gambar 9. Pola Proses 1 Pemasukan Bit Plaintext dan Kunci (Key).

Gambar 9 menjelaskan proses pemasukan bit karakter Plaintext dan Kunci. Untuk pola pemasukan plaintext pada bagian atas, dan untuk pola pemasukan kunci pada bagian bawah. Setiap 8 bit dari setiap karakter dimasukan sesuai anak panah dan sesuai dengan mengikuti anak panah.

Gambar 10. Pola Proses 1 Pengambilan dan Hasil Bit

15

Gambar 11. Pola Proses 2 Pemasukan Bit Plaintext dan Kunci (Key).

Gambar 11 menunjukan pola pemasukan bit plaintext dan kunci. Proses 1 dan proses 2 memiliki persamaan, hanya saja pada proses 2 pemasukan bit dimulai dari atas pada plaintext dan pemasukan bit dari bawah pada kunci, dan tetap mengikuti anak panah.

Gambar 12. Pola Proses 2 Pengambilan dan Hasil Bit

Gambar 12 menunjukan P2 yang dihasilkan pada proses 1 mengalami proses pengambilan 8 bit mengikuti urutan angka pada gambar. Kemudian dimasukan kembali kedalam kolom matriks dari kiri ke kanan mengikuti urutan angka hingga berakhir pada angka 64

Ciphertext dari hasil XOR kemudian diambil 8 bit sesuai dengan pola pemasukan. Hasil dari pengambilan C2 dikonversi ke bilangan heksadesimal kemudian ditransposisi ke dalam tabel subtitusi S-Box. Hasil transposisi kemudian dikonversi kembali ke bilangan biner dan dimasukan ke dalam kolom matriks yang akan dijadikan sebagai P3 pada proses 3. Hasil dari proses 3 kembali dimasukan kedalam S-Box sama seperti yang dilakukan pada proses 2 yang kemudian hasilnya dijadikan sebagai P4 pada proses 4.

Gambar 13. Tabel Subtitusi S-Box

16

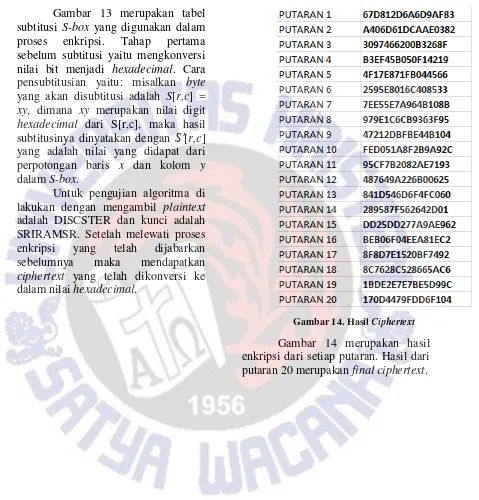

Gambar 13 merupakan tabel subtitusi S-box yang digunakan dalam proses enkripsi. Tahap pertama sebelum subtitusi yaitu mengkonversi nilai bit menjadi hexadecimal. Cara pensubtitusian yaitu: misalkan byte yang akan disubtitusi adalah S[r,c] = xy, dimana xy merupakan nilai digit hexadecimal dari S[r,c], maka hasil subtitusinya dinyatakan dengan S’[r,c] yang adalah nilai yang didapat dari perpotongan baris x dan kolom y dalam S-box.

Untuk pengujian algoritma di lakukan dengan mengambil plaintext adalah DISCSTER dan kunci adalah SRIRAMSR. Setelah melewati proses enkripsi yang telah dijabarkan sebelumnya maka mendapatkan ciphertext yang telah dikonversi ke dalam nilai hexadecimal.

Gambar 14. Hasil Ciphertext

17

Tabel 2. Algoritma Proses Enkripsi dan

Dekripsi.

PROSES ENKRIPSI (ADBC) PROSES DEKRPSI

Masukan plaintext

Plaintetext diubah ke ASCII ASCII diubah ke BINER

Bit BINER dimasukan ke kolom P1

menggunakan pola masuk Plaintext

Bit P1 ditransposisikan dengan pola Vertikal

dan Horizontal A

P1 diXOR dengan K1 menghasilkan C1 C1 diubah ke Biner

BINER diubah ke HEXA

HEXA dimasukan kedalam tabel S-BOX Hasil HEXA invers diubah ke BINER

Biner dimasukkan kedalam kolom P2

menggunakan pola masuk plaintext

Bit P2 ditransposisi menggunakan pola Vertikal

dan HorizontalD

P2 diXOR dengan K2 menghasilkan C2 C2 diubah ke Biner

BINER diubah ke HEXA

HEXA dimasukan kedalam tabel S-BOX Hasil HEXA invers diubah ke BINER

Biner dimasukkan kedalam kolom P3

menggunakan pola masuk plaintext

Bit P3 ditransposisi menggunakan pola Vertikal

dan HorizontalB

P3 diXOR dengan K3 menghasilkan C3 C3 diubah ke Biner

BINER diubah ke HEXA

HEXA dimasukan kedalam tabel S-BOX Hasil HEXA invers diubah ke BINER

Biner dimasukkan kedalam kolom P4

menggunakan pola masuk plaintext

Bit P4 ditransposisi menggunakan pola Vertikal

dan Horizontal C

P3 diXOR dengan K3 menghasilkan C3 C3 diubah ke Biner

BINER diubah ke HEXA

HEXA dimasukan kedalam tabel S-BOX Hasil HEXA invers diubah ke BINER BINER diubah ke ASCII

ASCII diubah ke HEXA

Masukan C4 C4 diubah ke ASCII ASCII diubah ke BINER

Bit BINER dimasukan ke kolom P4

menggunakan pola masuk Plaintext

C4 diXOR dengan K4

Hasil XOR ditransposisikan terbalik dengan pola Vertikal dan Horizontal C menghasilkan P4

Bit P4 diubah ke BINER BINER diubah ke HEXA

HEXA dimasukan kedalam tabel S-BOX Hasil HEXA invers diubah ke BINER

BINER dimasukan kedalam kolom C3

menggunakan pola masuk plaintext C3 diXORd dengan K3

Hasil XOR ditransposisikan terbalik dengan pola

Tangga Nada Minor B menghasilkan P3

Bit P3 diubah ke BINER BINER diubah ke HEXA

HEXA dimasukan kedalam tabel S-BOX Hasil HEXA invers diubah ke BINER

BINER dimasukan kedalam kolom C2

menggunakan pola masuk plaintext C2 diXORd dengan K2

Hasil XOR ditransposisikan terbalik dengan pola Vertikal dan Horizontal D menghasilkan P2

Bit P2 diubah ke BINER BINER diubah ke HEXA

HEXA dimasukan kedalam tabel S-BOX Hasil HEXA invers diubah ke BINER

BINER dimasukan kedalam kolom C1

menggunakan pola masuk plaintext C1 diXORd dengan K1

Hasil XOR ditransposisikan terbalik dengan pola Vertikal dan Horizontal C menghasilkan P1

Bit P1 diubah ke BINER BINER diubah ke HEXA

HEXA dimasukan kedalam tabel S-BOX Hasil HEXA invers diubah ke BINER BINER diubah ke ASCII

18

Tabel 2 merupakan algoritma proses enkripsi dan dekripsi. Proses enkripsi menghasilkan C4 sedangkan proses dekripsi menghasilkan P1. Algoritma proses Kunci (Key) :

1. Masukan Kunci

2. Kunci diubah ke ASCII 3. ASCII diubah ke BINER 4. Bit BINER dimasukan ke

kolom K1 menggunakan pola masuk Kunci

5. Bit Kunci ditransposisikan dengan pola Kunci A

6. Transposisi K1 = K2

7. K2 ditransposisikan menggunakan pola Kunci B 8. Transposisi K2 = K3

9. K3 ditransposisikan menggunakan pola Kunci C 10. Transposisi K3 = K4

11. K4 ditransposisikan menggunakan pola Kunci D

Pseudocode proses Enkripsi dan Dekripsi :

Proses Enkripsi

{Program ini digunakan untuk melakukan enkripsi data}

Kamus

P,K,P1,P2,P3,P4,K1,K2,K3,K4, = integer

C1,C2,C3,C4 = integer

Start

C1 <- P1 ⨁ K1

Input P

Read P

P to ASCII

ASCII to BINER

Dari BINER = kolom matriks P1, masukan BINER

P1 Transposisi mengunakan Pola Vertikal dan Horizontal A

Output P1

Input K

Read K

K to ASCII

ASCII to BINER

Dari BINER = kolom matriks K1, masukan BINER

K1 Transposisi mengunakan Pola Vertikal dan Horizontal A

Output K1

Print C1

Biner S-Box <- Invers Hexa C1

C1 to BINER

BINER to HEXA

Dari HEXA = Tabel S-Box, masukan HEXA

HEXA Subtitusi menggunakan S-Box

Print BINER S-Box

C1 S-Box = P2

C2 <- P2 ⨁ K2

Dari BINER S-Box = kolom matriks P2, masukan BINER S-Box

P2 Transposisi menggunakan Pola Vertikal dan Horizontal D

Output P2

Dari K1 = kolom matriks K2, masukan K1

K2 Transposisi menggunakan Pola Vertikal dan Horizontal D

19

Print C2

Biner S-Box <- Invers Hexa C2

C2 to BINER

BINER to HEXA

Dari HEXA = Tabel S-Box, masukan HEXA

HEXA Subtitusi menggunakan S-Box

Print BINER S-Box

C3 <- P3 ⨁ K3

Dari BINER S-Box = kolom matriks P3, Masukan BINER S-Box

P3 Transposisi menggunakan Pola Vetikal dan Horizontal B

Output P3

Dari K2 = kolom matriks K3, masukan K2

K3 Transposisi menggunakan Vertikal dan Horizontal B

Output K3

Print C3

Biner S-Box <- Invers Hexa C3

C3 to BINER

BINER to HEXA

Dari HEXA = Tabel S-Box, masukan HEXA

HEXA Subtitusi menggunakan S-Box

Print BINER S-Box

C4 <- P4 ⨁ K4

Dari BINER S-Box = kolom matriks P4, Masukan BINER S-Box

P4 Transposisi menggunakan Pola Vertikal dan Horizontal C

Output P4

Dari K3 = kolom matriks K4, masukan K3

K4 Transposisi menggunakan Pola Vertikal dan Horizontal C

Output K4

Print C4

Biner S-Box <- Invers Hexa C4

C4 to BINER

BINER to HEXA

Dari HEXA = Tabel S-Box, masukan HEXA

HEXA Subtitusi menggunakan S-Box

Print BINER S-Box

Repeat

End

Proses Dekripsi

{Program ini digunakan untuk melakukan dekripsi data}

Kamus

P,C,K,P1,P2,P3,P4,K1,K2,K3,K4, = integer

C1,C2,C3,C4 = integer

Start

K2 <- Traposisi K1

Input K

Read K

K to ASCII

ASCII to BINER

Dari BINER = kolom matriks K1, masukan BINER

K1 Transposisi mengunakan pola Kunci A

Output K2

K3 <- Traposisi K2

K2 Transposisi mengunakan pola Kunci D

Output K3

20

K3 Transposisi mengunakan pola Kunci B

Output K4

K4 Transposisi menggunakan pola Kunci C Box, masukan HEXA

HEXA Subtitusi menggunakan S-Box

Dari BINER S-Box = kolom matriks C4, Masukan BINER S-Box

C4 ⨁ K4

Transposisi terbalik menggunakan Vertikal dan Horizontal C

Print P4

P3 <- Transposisi dari hasil C3 ⨁ K3

Biner S-Box <- Invers Hexa P4

P4 to BINER

BINER to HEXA

Dari HEXA = Tabel S-Box, masukan HEXA

HEXA Subtitusi menggunakan S-Box

Dari BINER S-Box = kolom matriks C3, Masukan BINER S-Box

C3 ⨁ K3

Transposisi terbalik menggunakan Pola Vertikal dan Horizontal B

Print P3

P2 <- Transposisi dari hasil C2 ⨁ K2

Biner S-Box <- Invers Hexa P3

P3 to BINER

BINER to HEXA

Dari HEXA = Tabel S-Box, masukan HEXA

HEXA Subtitusi menggunakan S-Box

Dari BINER S-Box = kolom matriks C2, Masukan BINER S-Box

C2 ⨁ K2

Transposisi terbalik menggunakan Pola Tangga Nada Minor D

Print P2

P2=C1

P1<- Transposisi dari hasil C1 ⨁ K1

Biner S-Box <- Invers Hexa P2

P2 to BINER

BINER to HEXA

Dari HEXA = Tabel S-Box, masukan HEXA

HEXA Subtitusi menggunakan S-Box

Dari BINER S-Box = kolom matriks C1, Masukan BINER S-Box

C1 ⨁ K1

Transposisi terbalik menggunakan Pola Tangga Nada Minor A

Print P1

P1 to BINER

BINER to ASCII

ASCII to CHAR

Print P

21

1. Simpulan

Berdasarkan penelitian yang dilakukan, dapat disimpulkan bahwa kriptografi block cipher 64 bit dapat melakukan enkripsi dan memenuhi konsep 5-tuple sehingga dapat dikatakan sebagai sistem kriptografi. Selain itu perubahan 1 karakter dapat membuat perubahan pada output, dan dapat disimpulkan kriptografi block cipher 64 bit dapat menghasilkan output enkripsi yang acak. Pada kriptografi ini memiliki nilai korelasi 20 putaran sebesar 0,306689. Pengujian avalanche effect memiliki nilai rata-rata pada setiap putarannya 46,7708. Titik jenuh pada avalanche effect berakhir pada putaran ke-7 dengan nilai avalanche effect rata-rata 48,4375

Kriptografi block cipher 64 bit berbasis pola Vertikal dan Horizontal mampu menghasilkan enkripsi yang acak sehingga dapat diterapkan untuk mengamankan data atau informasi berupa teks.

2. Daftar Pustaka

[1] Ida, Mengyi Pu. 2006.

“Fundamental Data

Compression”. Jordan Hill, Oxford.

[2] Munir, Rinaldi, 2006, Kriptografi, Informatika. Bandung, Indonesia.

[3] Hasibuan, Nufrita Sari, 2010. Studi Perbandingan Algoritma Huffman dan Shanno-Fano

Dalam Pemampatan File Teks. Universitas Sumatera Utara. [4] Sujatmiko, Guguh, 2013. Diakses pada 27 Juli 2015. [5] Liwandouw, V. B., 2016.

Desain Algoritma Block Cipher Dengan Skema Transposisi Kubus Rubik. Universitas Kristen Satya Wacana: Salatiga [6] Buji D. J., Pakereng, M.A.I., & Wowor, A.D., 2016. Desain dan Implementasi Efisiensi Bit Cipherteks: Suatu Pendekatan Komparasi Algoritma Huffman dan Rancangan Cipher Block dengan Transposisi Pola

“DoTA 2, Salatiga: Skripsi-S1

Sarjana Universitas Kristen Satya Wacana.

[7] Ariyanus, D., 2006, Kriptografi Keamanan Data dan Komunikasi, Yogyakarta: Graha Ilmu.

[8] Stinson, D. R., 1995, Cryptography: Thory and Practic, London: CRC Press. [9] Ramanujam, S & Karuppiah,