MENGGUNAKAN MIKROTIK DAN FREERADIUS

SKRIPSI

Diajukan Oleh :

MATIUS HERDONE NPM : 0834115061

J URUSAN TEKNIK INFORMATIKA

FAKULTAS TEKNOLOGI INDUSTRI

UNIVERSITAS PEMBANGUNAN NASIONAL “VETERAN” JAWA TIMUR S U R A B A Y A

Nama Mahasiswa NPM

Program Studi Jurusan

MENGGUNAKAN MIKROTIK DAN FREERADIUS

: MATIUS HERDONE : 0834115061

: TEKNIK INFORMATIKA : TEKNIK INFORMATIKA

Menyetujui,

CHRISTIAJI, S.Komp. Pembimbing

KETUA JURUSAN TEKNIK INFORMATIKA

BASUKI RAHMAT, S.Si, MT NIP. 030 212 918

D E K A N

FAKULTAS TEKNOLOGI INDUSTRI

E-LEARNING MENGGUNAKAN CMS MOODLE PADA SERVER LINUX UBUNTU 10.10 (MAVERICK MEERKAT)

DI SMK ST. LOUIS SURABAYA

Disusun Oleh :

MATIUS HERDONE NPM. 0834115061

telah dipertahankan dihadapan dan diterima oleh Tim Penguji PKL

Jurusan Teknik Informatika Fakultas Teknologi Industri Universitas Pembangunan Nasional “Veteran” Jawa Timur

pada 00Juni 2011

CHRISTIAJI, S.Komp. NPT.

2. Anggota Tim Penguji

NUR CAHYO WIBOWO, S.KOM, M.KOM NPT. 279 030 440 197

3. Anggota Tim Penguji

MATIUS HERDONE NPM : 0834115061

PEMBIMBING I : NUR CAHYO W., M.Kom PEMBIMBING II : ACHMAD J UNAIDI, S.Kom

J URUSAN TEKNIK INFORMATIKA FAKULTAS TEKNOLOGI INDUSTRI

UNIVERSITAS PEMBANGUNAN NASIONAL “VETERAN” JAWA TIMUR S U R A B A Y A

2012 ABSTRAK

Internet merupakan sebuah media yang dapat dipergunakan oleh banyak orang untuk mengerjakan banyak hal, namun untuk dapat menggunakan internet masih memerlukan biaya yang mahal dalam mempergunakannya.Sehingga dalam penggunaannya internet hanya diperbolehkan dipakai oleh orang yang berhak saja.

Adanya suatu fasilitas internet yang dapat digunakan oleh orang yang berhak menggunakannya, namun dikarenakan lemahnya sistem keamanan jaringan banyak orang yang tidak berhak dapat menggunakanya. Ada pula yang sudah menerapkan sebuah sistem keamanan penggunaan internet dengan menggunakan sistem username dan password, dimana setiap pengguna internet dapat login dengan menggunkan username dan password yang dimiliki agar dapat menikmati fasilitas internet yang disediakan. Akan tetapi pada penerapannya, para pengguna sering memberikan username dan password yang dimilki kepada orang lain, sehingga fasilitas internet tersebut dipergunakan oleh orang yang tidak berhak. Sedangkan pada sisi lain Administrator membutuhkan sebuah sistem yang dapat membantunya dalam menagani para pengguna yang tidak berhak tersebut, dan membantu dalam membuat laporan bandwith yang telah diperbunakan oleh masing-masing para pengguna internet.

Pertama kali ijinkanlah kami mengucapkan puja dan puji syukur kepada Tuhan Yang Maha Esa atas selesainya skripsi ini. Karena atas berkat rahmatserta-Nya, saya dapat menyelesaikan skripsi ini yang telah menyitabanyak waktu, tenaga, namun sayatetap diberi kesehatan dan semangat kerja yang tinggi.Pada laporan ini, akan dibahas tentang ManagementUser Dengan SistemOne Time Password Untuk Koneksi InternetMenggunakan Mikrotik Dan Freeradius.

Penyusunan laporan ini tidak lepas dari bantuan serta kerja sama dari banyak pihak. Untuk itu dengan segala kerendahan hati saya mengucapkan terima kasih yang sebesar – besarnya kepada:

1. Kedua Orang Tua kami tercinta atas semua doa, dukungan serta harapan-harapanya pada saat kami menyelesaikan kerja praktek lapang dan laporan ini. Yang kami minta hanya doa restunya.

2. Bapak Nur Cahyo Wibowo, M.Kom selaku dosen pembimbing Utama, serta Bapak Achmad Junaidi, S.Kom. Terima kasih atas semua bimbingannya selama kami menyelesaikan skripsi ini. Terima kasih juga atas semua sarannya yang telah diberikan selama bimbingan.

4. Bpk. Ir. Sutiyono, MT, Bpk. Wahyu S.J., M.Kom, dan Bpk. Barry Nuqoba, M.Kom selaku dosen Penguji Ujian Lisan yang juga memberikan semangat dan motivasi kepada kami.

5. Dosen – Dosen Jurusan Teknik Informatika UPN “VETERAN” JATIM, yang telah membuat kami membuka pikiran dan merubah pola pikir kami.

6. Kawan – kawan dari Teknik Informatika dan semua teman-teman kami yang belum disebut, terima kasih atas segala bantuan dan dorongannya.

Saya sebagai manusia biasa pasti mempunyai keterbatasan dan banyak sekali kekurangan, terutama dalam pembuatan laporan ini. Untuk itu sangat diharapkan kritik dan saran yang membangun dalam memperbaiki penulisan laporan ini.

Surabaya, 12Desember 2012

BAB I PENDAHULUAN... 2.2 Authentication, Authorization, dan Accounting (AAA)...

2.2.1 Remote Authentication Dial-In User Service (RADIUS)... 2.2.2 Steel Belted Radius... 2.6 TCP/IP (Transfer Control Protocol/Internet Protocol)... 2.7 MySQL...

BAB IIIANALISA DAN PERANCANGAN SISTEM... 44

3.1 Analisa Kebutuhan... 44

3.2 Kebutuhan Pendukung... 46

3.2.1 Radius Server... 46

3.3.2 Kebutuhan Perangkat Lunak... 53

3.3.3 Perangkat keras Uji Coba... 54

3.4 Alur sistem... 54

3.5 Spesifikasi Kebutuhan Sistem... 56

3.5.1 Level User dan Hak Akses... 56

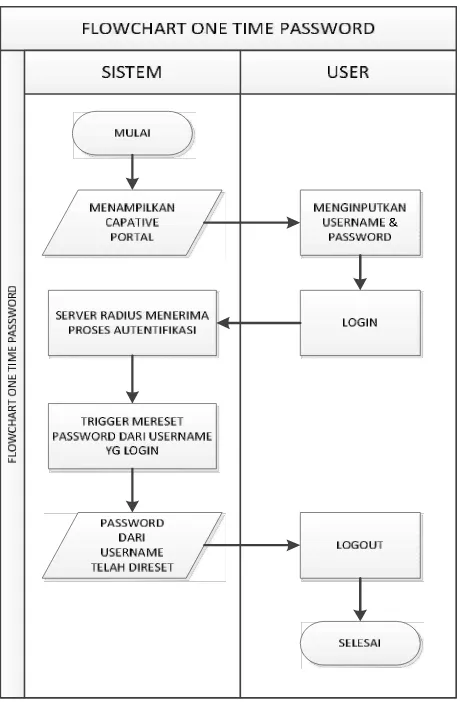

3.6 Flowchart... 57

BAB IVHASIL DAN PEMBAHASAN... 60

4.1 Pembuatan Radius Server... 62

4.1.1 Installasi LAMP ( Linux, Apache, Mysql, PHP ) ... 63

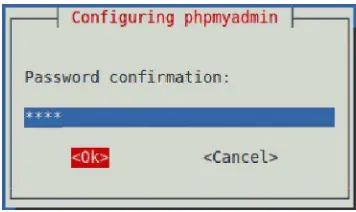

4.1.2 Pemasangan PhpMyAdmin... 65

4.1.3 Installasi Radius Server... 70

4.2 Konfigurasi Mikrotik hotspot... 73

4.3 Konfigurasi Daloradius... 77

4.5 Trigger MySQL... 80

BAB VUJ I COBA... 83

5.1 Percobaan Uji koneksi sebelum login... 83

5.2 Percobaan Login menggunakan password kosong... 85

5.3 Percobaan Uji koneksi setelah login... 87

5.4 Percobaan Login setelah logout dengan menggunakan password yang sama... 90

5.5 Percobaan Laporan pemakaian bandwith seorang user... 94

BAB VIPENUTUP... 98

5.1 Kesimpulan... 98

Gambar 2.1 NIC ( Network Interface Card )... 20

Gambar 2.2 HUB... 21

Gambar 2.3 Switch... 22

Gambar 2.4 Jaringan Bridge... 23

Gambar 2.5 Gambar Router Board... 24

Gambar 2.6 CardWireless LAN ... 26

Gambar 2.7 Pigtail... 26

Gambar 2.8 Antena Directional... 27

Gambar 2.9 Access Point... 28

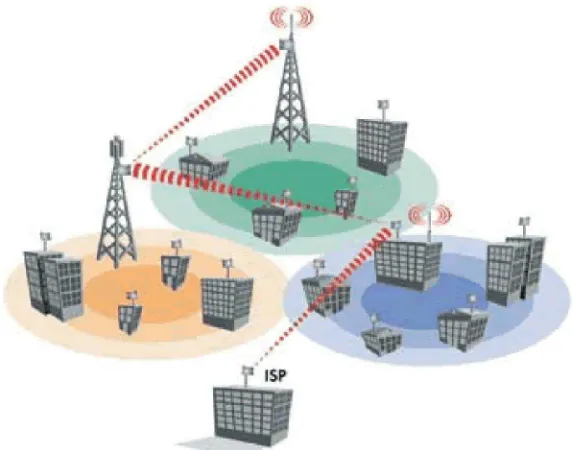

Gambar 2.10 Topologi Jaringan Nirkabel... 29

Gambar 2.11 Peer to peer... 32

Gambar 2.12 ClientAccess Point... 33

Gambar 2.13 Multiple Access Point... 34

Gambar 2.14 Direct Antena... 35

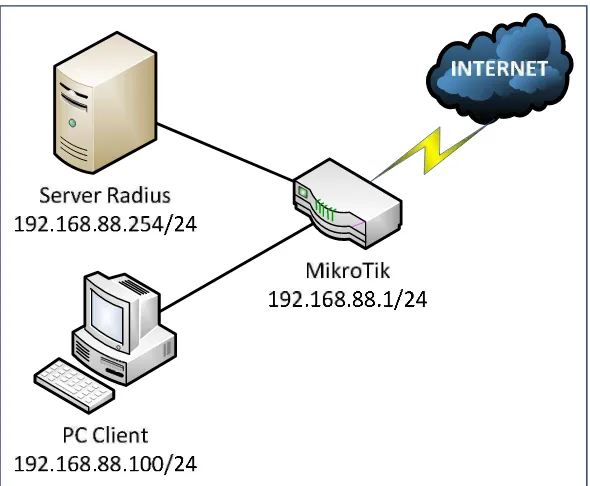

Gambar 3.1 Gambar Topologi Penerapan Jaringan Internet Sederhana... 44

Gambar 3.2 Konsep Sistem Jaringan dan Mekanisme RADIUS... 49

Gambar 3.3 Mikrotik RB750... 50

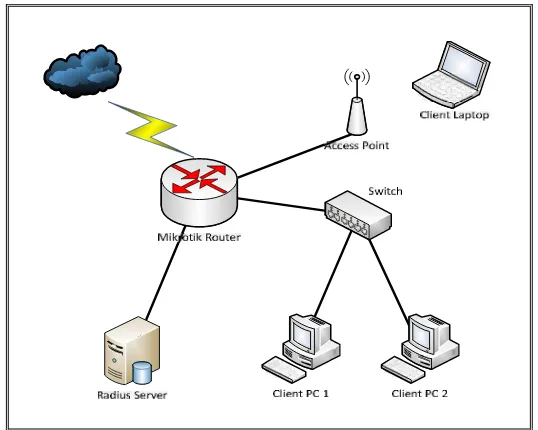

Gambar 3.4 Gambar topologi penerapan jaringan internet... 54

Gambar 3.5 Flowchart sistem one time password... 57

Gambar 4.1 Topologi detail jaringan... 60

Gambar 4.2 Proses pemasangan phpMyAdmin... 67

Gambar 4.3 Persetujuan pemasangan server web secara otomatis... 67

Gambar 4.4 Konfigurasi basis data phpMyAdmin... 67

Gambar 4.5 Kata sandi pengguna Administrator... 68

Gambar 4.6 Kata sandi MySQL pada phpmyadmin... 68

Gambar 4.7 Pertanyaan ulang kata sandi MySQL pada phpmyadmin... 69

Gambar 4.8 Tampilan phpMyAdmin... 69

Gambar 4.9 Hotspot setup address... 74

Gambar 4.10 Hotspot setup pool address... 74

Gambar 4.14 Radius profile hotspot server... 76

Gambar 4.15 Gambar Capative Hotspot Portal... 77

Gambar 4.16 Tampilan awal DaloRadius... 80

Gambar 4.17 Syntax pembuatan trigger... 81

Gambar 4.18 Hasil pembuatan trigger “ubahpassword”... 82

Gambar 5.1 Tampilan form run... 84

Gambar 5.2 Ping ke www.google.com... 85

Gambar 5.3 Proses ping sebelum login... 84

Gambar 5.4 Mozilla Firefox pada Start Program... 85

Gambar 5.5 Tampilan awal login pengguna internet... 86

Gambar 5.6 Peringatan password tidak boleh kosong... 86

Gambar 5.7 Start Program memilih Mozilla Firefox... 88

Gambar 5.8 Proses ping sebelum login... 88

Gambar 5.9 Tampilan form run... 89

Gambar 5.10 Ping ke website www.google.com... 89

Gambar 5.11 Proses ping setelah login... 89

Gambar 5.12 Mozilla Firefox pada Start Windows... 91

Gambar 5.13 Proses login pengguna internet... 91

Gambar 5.14 Tampilan setelah proses login... 92

Gambar 5.15 Tampilan setelah proses logout... 92

Gambar 5.16 Tampilan redirect login kembali setelah logout... 93

Gambar 5.17 Tampilan setelah proses login kembali... 93

Gambar 5.18 Proses login yang gagal... 94

Gambar 5.19 Mozilla Firefox pada Start Windows Program... 95

Gambar 5.20 Alamat server daloradius... 96

Gambar 5.21 Tampilan awal daloradius... 96

Gambar 5.22 Form login daloradius... 97

1

PENDAHULUAN

1.1Latar Belakang

Di jaman modern ini, kebutuhan akan internet menjadi sesuatu yang penting dalam berbagai aspek kegiatan di masyarakat. Internet dapat digunakan sebagai alat mencari informasi serta alat komunikasi yang efektif dan handal. Bila ditelusuri lebih lanjut penggunaan internet yang kini menjadi sebuah kebutuhan. Maka terbentuklah sistem yang bertujuan untuk mengatur penggunaan dan perawatan dari setiap komponen internet.

Dalamsistem pemakaian internet, seorang user diwajibkan melakukan proses loginyang dalam proses tersebut memerlukan sebuah username dan password. Hal-hal yang perlu dilakukan oleh useruntuk mengamankan username dan passworddari para pengguna yang tidak berhak adalah tidak memberitahukan hal tersebut kepada siapa pun. Serta diperlukan penggantian password secara berkala, agar kerahasiaan kode-kode tersebut aman terjaga.

Di sisi lain administrator memiliki kebutuhan untuk memantau jalur internet yang digunakan oleh para user. Baik dari kuotaupload maupun kuota download yang telah digunakan oleh user. Ataupun lebar jalur yang digunakan oleh setiap pengguna internet. Administratormemerlukan hal tersebut untukmelakukan perawatan jaringan komputer, agar terhindar dari para pengguna yang berniat jahat. Selain sebagai perawatan jaringan, selain itu administratormemerlukan data untuk membuat sebuah laporan pemakaian internet yang telah digunakan oleh pengguna internet.

Dari berbagai masalah yang telah terjadi, baik dari segi kelemahan sistem jaringan yang dikarenakan kelalaian user, serta kebutuhan administrator akan pembuatan laporan pemakaian internet oleh user.Maka dari hal-hal tersebut muncul sebuah ide untuk membuat sebuah sistem penggunaan internet yang menggunakan sebuah kode sandi yang teracak di setiap akhir penggunaan, sehingga keamanan dari kode sandi lebih terjaga dengan menggunakan sistem pengguna internet ini. Dan mengurangi resiko dari para pengguna internet yang tidak berhak. Serta sistem yang dapat mempermudah pengguna pengendali untuk membuat laporan penggunaan internet. Dari situlah hal-hal yang melatar belakangi pembuatan tugas akhir ini, dengan judul “Management user dengan sistem one time password untuk koneksi internet menggunakan mikrotik dan freeradius.”

1.2Rumusan Masalah

1) Bagaimana mengatur akses pengguna internet dengan menggunakan username dan password ?

2) Bagaimana membuat laporan pemakaian kuota internet yang digunakan oleh pengguna internet ?

3) Bagaimana pembuatan sistem pengguna internet dengan one time password ?

1.3 Batasan Masalah

Berdasarkan perumusan masalah yang telah dipaparkan di atas, maka dapat batasan masalah yang ada, antara lain :

1) Sistem pengguna internet dengan metode one time password. 2) Penerapan sistem laporan pemakaian kuota pangguna internet. 3) Pengguna wajib melakukan proses login agar dapat menggunakan

internet.

4) Dalam melakukan proses login tidak diperbolehkan menggunakan password kosong.

5) Pengguna diwajibkan melakukan proses logout setelah menggunakan internet.

6) Pemberian password pada usersecara manual. 1.4 Tujuan

Tujuan dari Tugas Akhir ini adalah:

1.5 Manfaat

Adapun manfaat dari tugas akhir ini adalah :

1. Dapat diterapkan sebuah sistem keamanan jaringan yang aman dengan menggunakan sekali penggunaan password.

2. Dapat mengetahui pengguna internet secara cepat.

3. Dapat mengetahui pemakaian kuota internet yang digunakan oleh pengguna internet.

4. Dapat menjadi alternatif dalam sistem keamanan jaringan pengguna internet.

1.6 Sistematika Penulisan

Adapun Sistematika Penulisan LaporanTugas Akhirkali ini adalah sebagai berikut :

BAB I PENDAHULUAN

Berisi latar belakang yang menjelaskan tentang pentingnya proyek tugas akhir yang dilakukan, ruang lingkup, tujuan, manfaat, dan sistematika penulisanyang digunakan dalam tugas akhir ini.

BAB II TINJ AUAN PUSTAKA

BAB IIIANALISA DAN PERANCANGAN SISTEM

Bab ini menjelaskan tentang metode pelaksanaan Tugas Akhir dan perancangan sistem yang akan diterapkan.

BAB IV HASIL DAN PEMBAHASAN

Bab ini menjelaskan tentang gambaran konsep jaringan yang dipakai dalam penerapan sistem pengelolahan pengguna internet dengan menggunakan metode one time password.

BAB V UJ I COBA

Bab ini akan menjelaskan tentang langkah-langkah yang dilakukan dalam melakukan uji coba sistem. Dalam melakukan percobaan terdapat beberapa parameter yang merupakan penentu dari uji coba yang dilakukan dapat dikatakan berhasil ataupun gagal.

BAB VI PENUTUP

Bab ini akan menjelaskan tentang Kesimpulan dari keseluruhan isi dari laporan dan tugas akhir serta Saran yang disampaikan untuk pengembangan sistem yang ada demi kesempurnaan sistem yang lebih baik.

DAFTAR PUSTAKA

6

TINJ AUAN PUSTAKA

Pada bab II ini dibahas tentang beberapa teori yang menunjang penyelesaian dari tugas akhir ini, yang diantaranya adalah konsep dari autentifikasikoneksi pengguna internet pada jaringan nirkabel, serta materi tentang jaringan komputer.

2.1 Sejar ah Mikrotik

Dalam dunia router, mesin yang berfungsi mengarahkan alamat di Internet, Sedangkan Cisco merupakan nama yang sudah tidak diragukan lagi. Tetapi di dunia lain, nama Mikrotik, yang berbentuk perangkat lunak, banyak masyarakat mengenalnya sebagai penyedia solusi murah untuk fungsi router, bahkan kita dapat membuat router sendiri dari komputer rumahan, yang dalam dalam konsep masyarakat pada umumnya adalah komputer yang digunakan sebagai alat yang digunakan untuk mengetik saja.

Tahun 1996 John dan Arnis mulai me-routing dunia (visi Mikrotik adalah me-routing seluruh dunia). Mulai dengan sistem Linux dan MS DOS yang dikombinasikan dengan teknologi Wireless LAN (W-LAN) Aeronet berkecepatan 2Mbps di Molcova, tetangga Latvia, baru kemudian melayani lima pelanggannya di Latvia. Ketika menanyakan berapa jumlah pelanggan yang dilayaninya saat ini, Arnis menyebut antara 10 sampai 20 pelanggan saja, karena ambisi mereka adalah membuat satu peranti lunak router yang handal dan disebarkan ke seluruh dunia. Ini agak kontradiksi dengan informasi yang ada di web Mikrotik, bahwa mereka mempunyai 600 titik (pelanggan) wireless dan terbesar di dunia. Padahal dengan wireless di Jogja dan Bandung saja, kemungkinan besar mereka sudah kalah bersaing.

Prinsip dasar mereka bukan membuat Wireless ISP (WISP), tapi membuat program router yang handal dan dapat dijalankan di seluruh dunia. Latvia hanya merupakan “tempat eksperimen” John dan Arnis, karena saat ini mereka sudah membantu negara-negara lain termasuk Srilanka yang melayani sekitar empat ratusan pelanggannya.

Ketika ditanya siapa saja pesaing Mikrotik, Arnis tersenyum dan enggan mengatakannya. Sewaktu menyimpulkan tidak ada pesaing, Arnis dengan sedikit tertawa menyebut satu nama yang memang sudah lumayan terkenal sebagai produsen perangkat keras khusus untuk teknologi W-LAN, yaitu Soekris dari Amerika. Tujuan utama mereka berdua adalah membangun software untuk routing, sementara kebutuhan akan perangkat keras juga terus berkembang, sehingga akhirnya mereka membuat berbagai macam perangkat keras yang berhubungan dengan software yang mereka kembangkan.

Semangat Mikrotik ini agak berbeda dari kebanyakan perusahaan sejenis di Amerika, karena mereka berkonsentrasi di pengembangan software lalu mencari solusi di hardware-nya dengan mengajak pihak ketiga untuk berkolaborasi. Dan kita dapat melihat ragam perangkat yang mereka tawarkan menjadi semakin banyak, mulai dari perangkat yang bekerja di frekwensi 2,4GHz dan 5,8GHz sampai ke interface dan antena.

Keahlian Mikrotik sebetulnya di perangkat lunak routernya, karena terlihat mereka berjualan perangkat W-LAN dengan antena omni yang sangat tidak dianjurkan pemakaiannya di dunia W-LAN, karena sangat sensitif terhadap gangguan dan interferensi. Walaupun punya tujuan yang sangat jelas, yaitu mendistribusikan sinyal ke segala arah sehingga merupakan solusi murah.

W-LAN. Kebetulan sekali, Jogja merupakan salah satu kota di Indonesia yang populasi pemakaian W-LAN-nya terbesar kalau dibandingkan luas daerahnya.

Keberhasilan Mikrotik me-routing dunia merupakan satu contoh, bahwa semua mampu membantu calon pemakai Internet untuk masuk ke dunia maya, terutama membantu membangun infrastrukturnya. ( Nurmanto, 2010)

2.2Authentication, Authorization, dan Accounting (AAA)

AAA adalah sebuah model akses jaringan yang memisahkan tiga macam fungsi kontrol, yaitu Authentication, Authorization, dan Accounting, untuk diproses secara independen. Model jaringan yang menggunakan konsep AAA diilustrasikan pada gambar 1.

a. Authentication adalah suatu proses dimana user diidentifikasi oleh server AAA sebelum user menggunakan jaringan. Pada proses ini, user meminta hak akses kepada NAS untuk menggunakan suatu jaringan. NAS kemudian menanyakan kepada server AAA apakah user yang bersangkutan berhak untuk menggunakan jaringan atau tidak.

b. Yang dimaksud dengan Authorization adalah pengalokasian layanan apa saja yang berhak diakses oleh user pada jaringan. Authorization dilakukan ketika user telah dinyatakan berhak untuk menggunakan jaringan.

c. Accounting merupakan proses yang dilakukan oleh NAS dan AAA server yang mencatat semua aktivitas user dalam jaringan, seperti kapan user mulai menggunakan jaringan, kapan user mengakhiri koneksinya dengan jaringan, berapa lama user menggunakan jaringan, berapa banyak data yang diakses user dari jaringan, dan lain sebagainya. Informasi yang diperoleh dari proses accounting disimpan pada AAA server, dan dapat digunakan untuk berbagai keperluan seperti billing, auditing, atau manajemen jaringan.

Koneksi antara user dengan NAS dapat melalui jaringan telepon (PSTN / PABX),wireless LAN, VPN, ISDN, PDSN, VoIP, GPRS, dan lain-lain. Koneksi tersebut, seperti telah disebutkan di atas, menggunakan bermacam-macam jaringan akses dengan protokol komunikasi yang berbeda-beda, tergantung device yang digunakan oleh user dan NAS. Koneksi antara NAS dengan server AAA menggunakan beberapa macam protokol yang terstandarisasi seperti RADIUS, TACACS+, dan Kerberos.

RADIUS (Remote Authentication Dial-In User Service), adalah suatu metode standar (protokol) yang mengatur komunikasi antara NAS dengan AAA server. Dalam hal ini server AAA yang digunakan dapat juga disebut sebagai server RADIUS, dan paket-paket data yang terlibat dalam komunikasi antara keduanya disebut sebagai paket RADIUS.

Ketika NAS menerima permintaan koneksi dari user, NAS akan mengirimkan informasi yang diperolehnya dari user ke server RADIUS. Berdasarkan informasi tersebut, server RADIUS akan mencari dan mencocokkan informasi mengenai user tersebut pada databasenya, baik internal, eksternal, maupun server RADIUS lain. Jika terdapat informasi yang cocok, server RADIUS akan mengizinkan user tersebut untuk menggunakan jaringan. Jika tidak, maka user tersebut akan ditolak. Berdasarkan informasi ini, NAS memutuskan apakah melanjutkan atau memutuskan koneksi dengan user. Selanjutnya, NAS mengirimkan data ke server RADIUS untuk mencatat semua kegiatan yang dilakukan user dalam jaringan.

server, dan menyatakan bahwa server sedang down/tidak aktif. Setiap paket memiliki fungsi tersendiri, apakah untuk authentication atau untuk accounting. Setiap paket RADIUS dapat menyertakan nilai-nilai tertentu yang disebut atribut (attributes). Atribut-atribut ini bergantung pada jenis paket (authentication atau accounting), dan jenis NAS yang digunakan. Informasi detail mengenai format paket dan nilai-nilai dari masing-masing field dalam paket RADIUS dapat dilihat pada RFC 2865 dan RFC 2866.

Fungsi authentication dilakukan melalui field pada paket access-request. Fungsi authorization dilakukan melalui atribut-atribut pada paket access-accept. Fungsi accounting dilakukan melalui atribut-atribut pada paket-paketaccounting (paket start, stop, on, off, dll).

sulit untuk mengambil informasi user-password dari paket access request tersebut.

NAS dan server RADIUS terhubung melalui jaringan TCP/IP. Protokol yang digunakan adalah UDP (User Datagram Protocol), dan menggunakan port 1812 untukauthentication, dan port 1813 untuk accounting.

2.2.2 Steel-Belted RADIUS

Steel-Belted RADIUS merupakan implementasi dari server RADIUS, yang dibuat oleh Funk Software (http://www.funk.com). Sebenarnya terdapat banyak implementasi server RADIUS lainnya seperti Cisco CNS Access Registrar (CAR),Freeradius, dan Windows Internet Authentication Service (IAS). Pemilihan software Steel-Belted RADIUS adalah karena software ini banyak digunakan pada jaringanwireless seperti PDSN atau wireless LAN, di samping platform-nya yaitu Windows atau UNIX, sehingga konfigurasi dan maintenance-nya cukup mudah dan intensif.

Software ini memiliki beberapa feature yaitu :

a.Mendukung EAP-PEAP, protokol yang sering digunakan pada jaringan wirelessMicrosoft.

b. Mendukung perubahan password pada EAP-TTLS dan EAP-PEAP, sehingga user dapat mengganti password yang expired ketika proses otentikasi.

c. Menangani atribut RADIUS dengan adanya filter pada EAP-TTLS plug-in.

e. Proses start-up yang lebih cepat.

f. Kontrol yang lebih baik dalam menangani EAP fragment length. g. Dll.

Sebagai contoh, software Steel-Belted RADIUS Global Enterprise Edition v4.04. Software ini merupakan shareware sehingga penggunaannya dibatasi selama 30 hari.

Fungsi authentication pada server ini dilakukan melalui berbagai metode otentikasi seperti Native user authentication, Pass through authentication, Proxy RADIUS authentication, External authentication, Directed authentication, danAuthenticate-only authentication. Fungsi authorization pada server ini dilakukan melalui atribut Service Type pada paket Access-acceptdari server. Proses accountingdilakukan dengan menciptakan sebuah file log yang berisi berbagai informasiaccounting, dan disimpan pada folder Service pada folder instalasi RADIUS (misal C:\\Program Files\\Radius\\Service).

Pada platform Windows, administrasi Steel-Belted RADIUSdilakukan melalui program Administrator (radadnt.exe). Dalam program ini terdapat berbagairadio button, yang jika diaktifkan akan membuka dialog untuk melakukan berbagai pilihan konfigurasi seperti konfigurasi client RADIUS, konfigurasi user dan profile, pool alamat IP, dan lain sebagainya.

Files\\Radius\\Service). File ini umumnya memiliki extension .ini, .dct, .dci, .aut, dan .acc.

Seluruh aktivitas server dicatat dalam bentuk file log. File ini disimpan pada folder Service pada folder instalasi RADIUS (misal C:\\Program Files\\Radius\\Service). Terdapat dua macam file log, yaitu file log untuk prosesauthentication, dan file log untuk proses accounting. Kedua file ini menggunakan format nama yang sama, yaitu yyyymmdd, dengan ekstensi yang berbeda, yaitu .log untuk file log authentication, dan .act untuk file log accounting. File log untuk proses accounting merupakan file yang setiap entry-nya dipisahkan oleh koma (“,”), sehingga disebut sebagai “comma delimited file”. File dengan format seperti ini dapat dengan mudah di-export ke program spreadsheetseperti Microsoft Excel, atau program database seperti Microsoft Access. ( Arief H , 2005 )

2.3J aringan Komputer

Jaringan komputer bukanlah sesuatu yang baru saat ini. Hampir di setiap perusahaan terdapat jaringan komputer untuk memperlancar arus informasi di dalam perusahaan tersebut. Internet yang mulai populer saat ini adalah suatu jaringan komputer raksasa yang merupakan jaringan komputer yang terhubung dan dapat saling berinteraksi satu dengan yang lain.

2.3.1 Pengertian J aringan Komputer

Network atau jaringan, dalam bidang komputer dapat diartikan sebagai dua atau lebih komputer yang dihubungkan sehingga dapat berhubungan dan dapat berkomunikasi, sehingga akan menimbulkan suatu effisiensi, sentralisasi dan optimasi kerja. Pada jaringan komputer yang dikomunikasikan adalah data, satu komputer dapat berhubungan dengan komputer lain dan saling berkomunikasi (salah satunya bertukar data) tanpa harus membawa disc ke satu komputer ke komputer lainnya seperti yang biasa dilakukan.

Ada beberapa jenis jaringan komputer dilihat dari cara pemrosesan data dan pengaksesannya:

1. Host-Terminal

Dimana terdapat sebuah atau lebih server yang dihubungkan dalam suatu dumb terminal. Karena Dumb Terminal hanyalah sebuah monitor yang dihubungkan dengan menggunakan kabel RS-232, maka pemrosesan data dilakukan di dalam server, oleh karena itu maka suatu server haruslah sebuahsistem komputer yang memiliki kemampuan pemrosesan data yang tinggi dan penyimpanan data yang sangat besar.

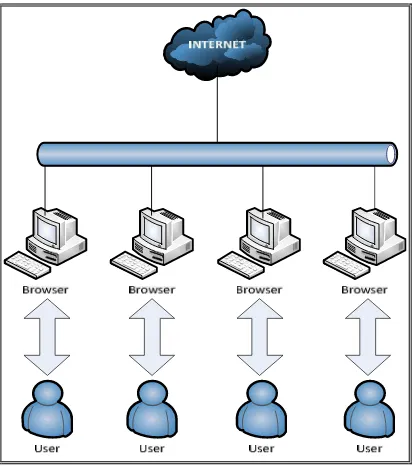

2. Client – Server

hubungan dump terminal, sebuah terminal client melakukan pemrosesan data di terminalnya sendiri dan hal itu menyebabkan spesifikasi dari server tidaklah harus memiliki performansi yang tinggi, dan kapasitas penyimpanan data yang besar karena semua pemrosesan data yang merupakan permintaan dari client dilakukan di terminal client.

3. Peer to peer

Dimana terdapat beberapa terminal komputer yang dihubungkan dengan media kabel. Secara prinsip, hubungan peer to peer ini adalah bahwa setiap komputer dapat berfungsi serbagai server (penyedia layanan) dan client, keduanya dapat difungsikan dalam suatu waktu yang bersamaan. Sedangkan apabila dilihat dari sisi ruang lingkupnya atau jangkauannya, jaringan dapat dibagi menjadi beberapa jenis, yaitu:

a. LAN (Local Area Network)

Local Area Network merupakan salah satu arsitektur jaringan yang paling sederhana dan dapat dikembangkan menjadi arsitektur jaringan yang lebih luas cakupannya. Luas cakupan LAN itu sendiri tidak melebihi dari satu area yang terdiri dari beberapa terminal yang saling dihubungkan sehingga menambahkan fungsi dari terminal itu sendiri Layanan-layanan yang dapat diberikan LAN adalah penggunaan file bersama (file sharing) atau penggunaan printer bersama, (printer sharing).

itu sendiri. Apabila jenis layanan yang dibutuhkan banyak (mail, web, ftp server), maka sebaiknya server yang digunakan lebih dari satu dan hal tersebut akan mempengaruhi kinerja jaringan yang menggunakan layanan-layanan terserbut.

Penamaan terminal dalam suatu jaringan menggunakan apa yang disebut IP Address (Internet Protocol Address). Sedang penamaan penamaan serverberdasarkan nama domainnya disebut DNS (Domain Name Server). Kedua cara penamaan ini merupakan cara penamaan yang biasa digunakan dalam jaringan. Hal-hal lebih lanjut akan di bahas langsung pada pengaplikasian instalasi jaringan pada bahasan selanjutnya.

b. MAN (Metropolitan Area Network)

Sebuah MAN, biasanya meliputi area yang lebih besar dari LAN, misalnya antar wilayah dalam satu propinsi. Dalam hal ini jaringan menghubungkan beberapa buah jaringan-jaringan kecil ke dalam lingkungan area yang lebih besar, sebagai contoh yaitu: jaringan Bank. Dimana beberapa kantor cabang dalamsebuah Bank, yang di dalam sebuah kota besar dihubungkan antara satu dengan lainnya. Misalnya Bank BNI yang ada di seluruh wilayah Jakarta atau Surabaya, terhubung antar cabang Bank BNI.

c. WAN (Wide Area Network)

d. Internet

Internet adalah sekumpulan jaringan yang berlokasi tersebar di seluruh dunia yang saling terhubung membentuk satu jaringan besar komputer. Dalam jaringan ini dibatasi layanannya sebagai berikut : FTP, E-Mail, Chat, Telnet, Conference, News Group, Mailing List. Biasanya jaringan ini menggunakan protokol TCP/IP, walaupun ada sebagian kecil yang menggunakan jenis lain (IPX Novell Netware, NetBios, dan lain-lainnya).

e. Intranet

Jenis jaringan ini merupakan gabungan dari LAN/WAN dengan Internet. Apabila dilihat dari lingkupannya atau jangkauannya maka jaringan ini adalah jenis LAN/WAN yang memberikan layanan seperti layanan internet kepada terminal clientnya. Perbedaan menyolok Intranet dengan Internet adalah Intranet melayani satu organisasi tertentu saja.

2.4 Komponen J aringan Komputer

Jaringan komputer terbentuk karena adanya komponen-komponen berikut ini:

a.Protokol

Protokol adalah suatu aturan-aturan main yang mengatur komunikasi diantara beberapa komputer di dalam sebuah jaringan, aturan itu termasuk di dalamnya petunjuk yang berlaku bagi cara-cara atau metode mengakses sebuah jaringan, topologi fisik, tipe-tipe kabel dan kecepatan transfer data.

NOS atau Network Operating Systemmerupakan software yang memiliki protokol tertentu sehingga dapat berkomunikasi dan berbagi data sebagai bagian dari ketersediaan sumber daya yang terdapat dijaringan.

c. NIC ( Network Interface Card )

NIC atau sering disebut dengan LAN Card adalah suatu Interfaceberkecepatan tinggi yang menghubungkan PC ke dalam suatu jaringan. Jaringan yang dimaksud adalah jaringan dalam skala LAN, MAN, maupun WAN. Ethernet dalam sistem jaringan pertama kali dibuat dan dipatenkan oleh perusahaan Xerox. Ethernet merupakan implementasi metoda CSMA/CD (Carrier Sense Multiple Access with Collision Detection) yang dikembangkan tahun 1960 pada proyek wireless ALOHA di Hawaii University diatas kabel coaxial.

Gambar 2.1NIC ( Network Interface Card )

2.4.1 HUB

umum dan sederhana salah satu port menghubungkan HUB tersebut ke komputer Server. Sedangkan port lainnya digunakan untuk menghubungkan komputer client atau workstation yang sudah memiliki NIC untuk membentuk suatu jaringan.

Dari segi pengelolaan HUB yang ada saat ini ada dua jenis, yaitu manageable HUB dan unmanageable HUB. Manageable HUB adalah HUB yang bisa dikelola dengan software yang di bawahnya. Sedangkan unmanageable HUB cara pengelolaannya dilakukan secara manual.

Gambar 2.2 HUB

data, bandwidth rata-rata yang bisa digunakan oleh masing-masing user tersebut hanya 0.5 Mbps.(Wagito, 2005).

2.4.2Switch

Switch atau lebih dikenal dengan istilah LAN Switch merupakan perluasan dari konsep bridge. Ada dua arsitektur dasar yang digunakan pada Switch, yaitu cut-through dan store-and-forward. Switchcut-through memiliki kelebihan di sisi kecepatan karena ketika sebuah paket datang, Switch hanya memperhatikan alamat tujuan sebelum diteruskan ke segmen tujuannya.

Sedangkan Switchstore-and-forward merupakan kebalikan dari Switchcut-through. Switch ini menerima dan menganalisa seluruh isi paket sebelum meneruskannya ke tujuan dan untuk memeriksa satu paket memerlukan waktu, tetapi ini memungkinkan Switch untuk mengetahui adanya kerusakan pada paket dan mencegahnya agar tidak mengganggu jaringan.

Gambar 2.3Switch

2.4.3Bridge

Bridge merupakan suatu alat yang menghubungkan satu jaringan dengan jaringan yang lain yang menggunakan protokol yang sama. Sebuah bridge dapat menghubungkan dua buah segmenEthernet, meneruskan frame dari satu sisi ke sisi lainnya. Bridge menggunakan alamat sumber untuk mempelajari mesin yang mana yang terhubung ke segmen tertentu, dan bridge menggabungkan informasi yang dipelajari dengan alamat tujuan untuk menghilangkan forwarding jika tidak perlu. Jika dua buah jaringan atau lebih dihubungkan dengan menggunakan sebuah bridge, maka sistem tersebut dianggap sebagai sistem jaringan fisik tunggal.

Bridge menghubungkan segmen-segmen LAN di Data Linklayer pada model OSI. Beberapa bridge mempelajari alamat Link setiap device yang terhubung dengannya pada tingkat Data Link dan dapat mengatur alur frame berdasarkan alamat tersebut. Semua LAN yang terhubung dengan bridge dianggap sebagai satu subNetwork dan alamat Data Link setiap device harus unik. LAN yang terhubung dengan menggunakan bridge umum disebut sebagai Extended LAN.(Purbo, 2006).

2.4.4Router

Router merupakan suatu alat ataupun software dalam suatu komputer yang menghubungkan dua buah jaringan atau lebih yang memiliki alamat jaringan yang berbeda. Router menentukan akan diarahkan ke titik jaringan yang mana paket yang ditujukan ke suatu alamat tujuan. Router biasanya berfungsi sebagai gateway, yaitu jalan keluar utama dari suatu jaringan untuk menuju jaringan di luarnya.

Gambar 2.5Gambar Router Board.

digunakan pada internetwork dengan tingkat kerumitan yang tinggi sekalipun. Router yang saling terhubung dalam internetwork turut serta dalam sebuah algoritma terdistribusi untuk menentukan jalur optimum yang dilalui paket yang harus lewat dari satu sistem ke sistem lain.

Router dapat digunakan untuk menghubungkan sejumlah LAN sehingga trafik yang dibangkitkan oleh sebuah LAN terisolasikan dengan baik dari trafik yang dibangkitkan oleh LAN lain dalam internetwork. Jika dua atau lebih LAN terhubung dengan Router, setiap LAN dianggap sebagai subnetwork yang berbeda.

Keunggulan utama menggunakan bridge dalam membentuk interNetwork adalah tidak terlihat oleh fungsi lapisan Transport dan Network. Dari sudut pandang lapisan atas jaringan, extended LAN yang dibangun menggunakan bridge beroperasi sama seperti hubungan data Link LAN biasa. Karakteristik seperti ini bisa menjadi kelemahan jika internetwork tumbuh menjadi lebih besar. Extended LAN dapat tumbuh menjadi sangat besar sehingga setiap LAN dapat mengalami saturasi ketika menangani multicast traffic. Dalam hal ini Router dapat digunakan untuk menghubungkan LAN-LAN jika memang diinginkan untuk mengisolasi multicass traffic.(Ghazali. M, 2008)

2.4.5CardWireless LAN

digunakan untuk membangun jaringan wirelessoutdoor. Pada dasarnya card WLAN dirancang untuk keperluan indoor, tetapi beberapa card WLAN menggunakan antena yang dapat diganti dengan antena lain menggunakan antena ekternal misalnya.

Gambar 2.6CardWireless LAN

2.4.6Pigtail

Pada frekuensi 2,4 Ghz band, biasanya menggunakan konektor tipe N pada antena atau pada kabel coax. Sedangkan card WLAN menggunakan konektor SMA. Dari konektor SMA ke konektor N diperlukan adaptor, yaitu kabel penghubung pendek yang disebut pigtail. Pigtail biasanya menggunakan konektor N di sisi lain menggunakan konektor SMA.

2.4.7 Antena

Antena ekternal umumnya digunakan untuk menghubungkan titik jarak jauh beberapa kilometer. Ditinjau dari aplikasi yang digunakan ada beberapa tipe antena, yaitu:

1. Pada sisi client, kita bisa menggunakan antena directional, seperti antena parabola dan antena kaleng.

2. Disisi Acces Point, biasanya digunakan antena omni atau antena sektoral

Gambar 2.8 Antena Directional

2.4.8 Access Point

beberapa fungsi kompleks, seperti DHCP server, firewall, proxyserver semua menjadi satu di dalamnya.

Beberapa mekanisme proteksi biasanya sudah tersedia di Access Point agar hanya card dengan MAC address tertentu yang dapat mengaksesnya. Untuk menjaga data yang dikirimkan oleh Access Point agar tidak bisa dibaca oleh orang lain diperlukan meng-enkripnya terlebih dahulu.

Gambar 2.9Access Point

2.5J ar ingan Nirkabel

semua komputer yang akan terhubung dengan Access Point tersebut harus di isikan (konfigurasi) mengunakan SSID yang di keluarkan Access Point tersebut.

Gambar 2.10 Topologi Jaringan Nirkabel

Dengan memakai Access Point jaringan dapat di hubungkan antara jaringan yang mengunakan kabel dan jaringan yang menggunakan perangkat wireless. Standar yang di gunakan pada perangkat wireless yang di pakai IEEE adalah 802.11. Terdapat beberapa standar yang sering digunakan dalam jaringan nirkabel, diantaranaya :

1) 802.11b

gunakan adalah DSSS. Kanal yang tidak overlapping 3. Kompatibel dengan type g jika type g berjalan pada modemixed.

2) 802.11a

Digunakan mulai akhir tahun 2001 dengan menggunakan frekuensi 5 Ghz, Maksimum bandwidth yang bisa di capai 54 Mbps, modulasi sinyal yang digunakan adalah OFDM. Kanal yang tidak overlapping 12 (lebih). Tidak kompatibel dengan type b dan g.

3) 802.11g

Digunakan pada pertengahan tahun 2003 dengan menggunakan frekuensi 2,4 GHz, maksimum bandwidth yang bisa di capai 54 Mbps , modulasi sinyal yang di gunakan adalah OFDM. Kanal yang tidak overlapping 3. Kompatibel dengan type b namun hasilnya mengikuti type b.

4) 802.11a/g

2.5.1 Protokol Internet Wireless

Standard IEEE 802.11 adalah satu unit protokol yang menetapkan salurankomunikasi berbasis Ethernet. Spektrumradio yang digunakan protokol ini adalah bekerja pada frekuensi yang digunakan untuk saluran jaringan wireless.

Secara teknik, peralatan internetwireless yang biasa digunakan lebih sering menggunakan standar IEEE 802.11x. x adalah sub standar yang

IEEE 802.11b 2.4GHz 11Mbps

IEEE 802.11b+ 2.4GHz 22Mbps

IEEE 802.11g 2.4GHz 54Mbps

IEEE 802.11n 2.4GHz 120Mbps

Sebelum tahun 1996 kita masih sering menggunakan protokol AX.25 yang dikenal sebagai teknik radio paket. Kecepatan yang ada biasanya terbatas pada 1200-9600 bps.(Rendy, 2009).

2.5.2 Car a Kerja Wireless LAN

radio carrier. Beberapa sinyal radio carrier dapat digunakan dalam tempat dan waktu yang bersamaan tanpa terjadi interferensi karena gelombang radio ditransmisikan padafrekuensi yang berbeda. Pada wireless LAN, transmiter/receiver disebut Acces Point.AccesPoint menerima, mentransmit, dan menyimpan data sementara padabuffer antara komunikasi pada wireless LAN dan jaringan kabel. AccessPoint tunggal dapat mendukung group kecil dan dapat berfungsi dalam range ratusan kaki. User mengakses wireless LAN melalui wireless LAN adapter yang terdapat dalam PC. Wireless LAN adapter menyediakan interface antara clientNetworkoprating system dan gelombang yang ada di udara melaui pemancar antena.

2.5.3 Konfigurasi WirelessLAN

Terdapat beberapa macam konfigurasi wirelss LAN, antara lain sebagai berikut :

a. Koneksi Peer to peer

Gambar 2.11 Peer to peer

b. Client dan Access Point

Pada konfigurasi ini digunakan sebuah Access Point (transmitter atau receiver) yang terhubung dengan wired Network. Karena menggunakan Access Point maka jangkauannya lebih luas dibandingkan konfigurasi peer to peer. Setiap client pada konfigurasi model ini memiliki akes yang sama ke resources yangdisediakan oleh server. Sebuah Access Point dapat mendukung beberapa client. Daya dukung sebuah Access Point ditentukan oleh jumlah dan kondisi transmisi yang ada di dalam jaringan. Biasanya sebuah Access Point dapat melayani 15 hingga 50 client.

c. Multiple Access Points dan Roaming

Sebuah Access Point pada umumnya memiliki jangkauan sejauh 100 hingga 500 kaki. Oleh karena itu untuk kebutuhan di area yang lebih luas, seperti di kampus atau kompleks perkantoran, dibutuhkan beberapa Access Point agar dapat mencakup seluruh wilayah yang diinginkan. Penempatan Access Point di dalam suatu jaringan yang luas (Wide Area Network) ditentukan melalui survei medan terlebih dahulu. Access Point diletakkan sebagaimana mungkin dapat melingkupi seluruh wilayah dan memastikan agar koneksi dalam wilayah tersebut tidak terputus. Kemampuan penyediaan akes bagi client yang berpindah-pindah diantara kelompok-kelompok wilayah Access Point disebut roaming.

Gambar 2.13 Multiple Access Point

e. Menggunakan antena

dibangun sebuah antena yang terhubung dengan wired Network melalui Access Point. Kemudian masing-masing antena diarahkan menuju antena yang lain, sehingga kedua wilayah wireless LAN yang terpisah tadi dapat terhubung.

Gambar 2.14 Direct Antena

2.5.4 Keunggulan Wireless LAN

Ada beberapa hal yang membuat wireless LAN lebih unggul dibandingkan wiredNetwork, antara lain:

a. Jangkauan

pada jangkauan wireless LAN. Pada sebagian besar pembangunan wireless LAN menggunakan teknologi RF, hal ini dikarenakan gelombang radio dapat melakukan penetrasi lebih jauh ketika melewati objek-objek di sekitarnya sedangkan sinyal IR akan tertahan oleh benda-benda padat. Biasanya sebuah wireless LAN memiliki daerah jangkauan seluas 100 hingga 300 kaki.

b. Throughput

Sama halnya dengan wiredNetwork, pada wireless LAN throughput sebenarnya dihasilkan secara dependen. Faktor-faktor yang mempengaruhi throughput adalah jumlah user dalam sebuah jaringan, tipe propagasi dan jenis sistem wireless LAN yang digunakan. Data rate padawireless LAN dapat mencapai 1,6 Mbps, nilai ini tiga kali lebih besar dibandingkan data ratemodem yang hanya bernilai 56 Kbps.

c. Integritas dan ketahanan

Teknologi wireless telah terbukti selama 50 tahun dalam berbagai aplikasi di bidang militer dan komersial. Teknologi wireless LAN menyediakan integritas dan ketahanan dalam hal transfer data sama dengan bahkan lebih baik dibandingkan teknologi wiredNetwork.

d. Kompatibilitas dengan jaringan yang sudah ada sebelumnya

e. Kemudahan instalasi dan penggunaan

Membangaun wireless LAN lebih mudah dan praktis dibandingkan wiredNetwork karena wireless LAN hanya membutuhkan sedikit kabel untuk menghubungkan Access Point dan tidak perlu menyediakan kabel untuk menghubungkan dengan usernya. Kemudahan dan tingkat mobilitas yang lebih tinggi dalam wireless LAN memungkinkan kita untuk lebih mudah mengkonfigurasi dan mengatasi permasalahan yang timbul dalam jaringan ataupun saat kita berpindah tempat dalam jaringan.

f. Tingkat keamanan lebih terjamin

Wireless LAN memiliki tingkat keamanan yang lebih terjamin dibandingkan wired netwoks. Receiver penyusup akan sangat sulit untuk mengetahui lalu lintas data dalam wireless LAN, hal ini dikarenakan teknik enkripsi yang sangat kompleks

g. Biaya total pemasangan dan perawatan lebih murah

2.6 TCP/IP (Transfer Contr ol Protocol/Internet Pr otocol)

Dalam dunia komunikasi data komputer, protokol mengatur bagaimana sebuah komputer berkomunikasi dengan komputer lain. Dalam jaringan komputer kita dapat menggunakan banyak macam protokol agar sebuah komputer dapat berkomunikasi, keduanya harus menggunakan protokol yang sama. Protokol berfungsi mirip dengan bahasa. Agar dapat berkomunikasi seseorang perlu berbicara dan mengerti bahasa yang mereka gunakan.

TCP/IP (Transfer Control Protokol/Internet Protokol) adalah sekelompok protokol yang mengatur komunikasi data komputer di internet. Komputer-komputer yang terhubung ke internet berkomunikasi dengan protokol TCP/IP, karena menggunakan bahasa yang sama perbedaan jenis komputer dan sistem operasi tidak menjadi masalah. Jadi, jika sebuah komputer menggunakan protokol TCP/IP dan terhubung langsung ke internet, maka komputer tersebut dapat berhubungan dengan komputer di belahan dunia mana pun yang juga terhubung ke internet. (Azizah,Wahyu N. , 2011)

2.7 MySQL

MySQL dapat digabungkan dengan Perl dengan menggunakan Module DBI (DataBase Independent Interface). DBI adalah aplikasi program interface (API) yang memungkinkan perlu untuk dikoneksikan ke beberapa jenis SQL database (MySQL, mSQL, PostgreSQL, Oracle, Sybase dan Informix). Banyak aplikasi-aplikasi API dalam bentuk bahasa pemrograman yang memungkinkan untuk mengakses database MySQL, misalnya: bahasa pemrograman C, C++, C#, Java, Phyton, PHP dan lain sebagainya.

Dalam penggunaannya MySQL sangat popular dalam aplikasi web seperti PHPTriad, PHP-Nuke, WAMP, LAMP yang berfungsi sebagai komponen database. Popularitasnya sebagai aplikasi web dikarenakan keterkaitannya dengan PHP, sehingga MySQL dan PHP seringkali disebut sebagai Dinamic Duo.

Beberapa perintah dasar yang sering digunakan dalam MySQL di sistem operasi berbasis Linux antara lain:

$ mysql –u root –p

Yaitu command untuk mencoba koneksi dengan MySQL server sebagai root dengan memasukkan password root MySQL pada saat instalasi. Jika output jawaban adalah seperti dibawah ini, berarti server MySQL anda sudah dapat digunakan atau dalam keadaan running. (Sipah N, 2012)

2.8 PhpMyAdmin

PhpMyAdmin adalah perangkat lunak bebas yang ditulis dalam bahasa

pemrogramanPHP yang digunakan untuk menangani

administrasiMySQLmelaluiJejaring Jagat Jembar (World Wide Web). PhpMyAdmin mendukung berbagai operasi MySQL, diantaranya (mengelola basis data, tabel-tabel, bidang (fields), relasi (relations), indeks, pengguna (users), perijinan (permissions), dan lain-lain).

menghafal baris perintahnya. PhpMyAdmin merupakan bagian untuk mengelola basis data MySQL yang ada di komputer. Untuk membukanya, bukabrowser lalu

ketikkan alamathttp://localhost/phpmyadmin,

makaakanmunculhalamanphpMyAdmin. Di situ nantinya seseorang bisa membuat (create) basis data baru, dan mengelolanya.

Pengembangan phpMyAdmin dimulai pada tahun 1998 oleh Tobias Ratschiller seorangkonsultanIT. Ratschiller mengerjakan sebuahprogrambernama MySQL-Webadmin dengan bebas, yang merupakan produk dari Petrus Kuppelwieser, yang telah berhenti mengembangkannnya pada saat itu. Ratschiller menulis kode baru untuk phpmyadmin, dan ditingkatkan pada konsep dari proyek Kuppelwiesser. Ratschiller meninggalkan proyek phpMyAdmin pada tahun 2001. Sekarang, Sebuah tim dari delapan pengembang yang dipimpin oleh Oliver Muller meneruskan pengembangan phpMyAdmin di SourceForge.net.(Davel team , 2012)

2.9WebServer

Di layer teratas protokol TCP/IP terdapat beberapa protokol untuk berbagai jenis layanan yang sering digunakan. Salah satunya adalah protokol HTTP (HyperText Transfer Protocol) untuk layanan World Wide Web.

program webclient yang disebut webbrowser atau browser saja. Jenis-jenis browser yang sering digunakan adalah: Netscape Navigator/Comunicator, InternetExplorer, NCSA Mosaic, Arena dan lain-lain.

ApacheWeb servermerupakan salah satu program web server diantara sekian banyak program web server lainnya. Apacheweb server merupakan hasil dari Apache Software Foundation dengan Apache Project-nya. Untuk saat ini Apache merupakan program web server paling populer, bahkan jauh lebih populer dibandingkan dengan Microsoft InternetInformation Server (IIS) dan PersonalWeb server (PWS).

Berikut ini beberapa faktor penyebab keunggulan Apache dibandingkan program web server lainnya :

1. Apache merupakan web server yang tangguh

Apache telah diuji coba dengan oleh banyak pengguna dan terbukti sebagai server HTTP ( HyperText Transfer Protocol ) yang tangguh.

2. Apache dapat digunakan pada berbagai sistem operasi

Apache kini telah didukung oleh berbagai sistem operasi, mulai dari keluarga Linux, hingga Windows. Bahkan pada berbagai sistem operasi ini, Apache berjalan konsisten dengan menggunakan konfigurasi dan administrasi yang tidak jauh berbeda.

Apache sangat mudah dikonfigurasi ulang. File konfigurasinya berupa file text sehingga mudah dibaca dan dipahami. Konfigurasi diatur dengan menggunakan file text ini.

4. Apache mudah diekstensifikasi

Kemampuan Apache selain software utamanya, juga didukung olehberbagai modul. Modul-modul ini bisa ditambahkan dan digunakan oleh Apache. Bahkan bila ingin membuat modul sendiri, Apache bisa menggunakannya ( tentunya sesuai dengan API-nya).

5. Apache dikembangkan oleh banyak programmer

Apache dikembangkan oleh banyak programmer yang bekerja sebagai tenaga sukarela. Dengan demikian bila terdapat bug, akan segera diatasi.

6. Apache bersifat terbuka

Pengembangan Apache bersifat terbuka sehingga setiap programmer yang mau ikut berkontribusi dapat bergabung dengan ApacheProject.

7. Apache memiliki dokumentasi yang lengkap

Apache memiliki dokumentasi yang lengkap. Dengan demikian pengguna tidak menghadapi kesulitan dalam menguasai Apache.

8. Apache memiliki kerjasama dengan berbagai vendor lainnya

44

ANALISA DAN PERANCANGAN SISTEM

Pada bab ini, dibahas mengenai metode pengerjaan yang digunakan dalam mengerjakan tugas akhir yang berjudul “Management User Dengan Sistem One Time Password Untuk Koneksi Internet Menggunakan Mikrotik Dan Freeradius ”. Proses pembangunan sistem dalam sub-sub ini akan di bagi menjadi beberapa tahap, antara lain analisa sistem dan perancangan sistem.

3.1 Analisa Kebutuhan

Penggunaan internet tanpa adanya sistem yang terorganisir akan membawa dampak yang kurang baik, dikarenakan tidak terdapat pengelolahan user login yang menggunakan internet. Siapapun yang tekoneksi dengan internet dapat membuka apapun. Oleh sebab itu dibutuhkan adanya sebuah sistem yang mengatur koneksi internet yang terorganisir.

Gambar 3.1 adalah Gambar dari jaringan komputer sederhana yang masih banyak diterapkan pada masyarakat umum. Adapun dari penerapan jaringan pada Gambar 3.1 memiliki banyak kelemahan dari sisi keamanan. Ada beberapa tujuan yang ingin dicapai, yaitu manajemenuser dan penerapan one timepassword bagi user untuk meningkatkan keamanan dalam jaringan komputer. Manajemenuser yang dimaksud adalah pengaturan para user yang memiliki nama pengguna dan kata sandi, sedangkan yang dimaksud dengan sistemasi menggunakan metode one time password adalah kata sandi setiap user akan secara otomatis dan berubah secara acak dalam satu kali penggunaan.

Dalam pengatur keperluan dalam mengorganisir para pengguna internet memerlukan sebuah alat yang dapat melakukan hal tersebut, dalam penggarapan tugas akhir ini perangkat yang dapat melakukan hal tersebut adalah Radius Server yang digunakan sebagai penyimpan data-data yang berkaitan dengan user, dan sedangkan mikrotik digunakan sebagai router yang menghubungkan antara intranet dengan internet, dan tidak hanya itu saja mikrotik digunakan sebagai login prompt pada sisi client dan menghubungkannya pada basis data server (MySQL) pada Radius Server untuk proses identifikasi menentukan kebenaran loginuser, sehingga dapat diketahui secara baik, bahwa user adalah orang yang berhak. Berhak dalam maksud ini adalah benar-benar orang yang memiliki akun penggunaan internet.

dalamkeaadan normalnya pengguna internet memiliki akun dan kata sandi yang tetap. Akan tetapi pada proyek akhir ini, merupakan inovasi dari sesuatu yang biasa dilakukan dalam sebuah managemet user internet, dimana setiap pemakai internet dapat memiliki sebuah akun yang tetap namun password dari setiap akun akan diacak ketika pengguna internet telah melakukan proses login. Oleh karena itu keamanan pengguna internet dari orang orang yang tidak berhak akan terminimalisir.

3.2 Kebutuhan pendukung

Setelah meninjau keadaan yang terjadi pada kalangan masyarakat, maka dengan adanya pegaturan internet menggunakan management user menggunakan sistim one time password maka memerlukan pula beberapa hal pendukung antara lain adalah Radius Server, DaloRadius, penerapan one time passworddan mikrotik.

3.2.1 Radius Server

untuk kemudian ditentukan apakah user diijinkan untuk menggunakan layanan dalam jaringan komputer. Jika proses otentikasi dan otorisasi berhasil maka proses pelaporan dilakukan, yakni dengan mencatat semua aktifitas koneksi user, menghitung durasi waktu dan jumlah transfer data dilakukan oleh user.

Ada beberapa macam software Radius, anatara lain adalah Freeradius, Radiator radius server, Aradial Radius Server, dan lain sebagainya. Software server Radius yang digunakan ini adalah Freeradius yang bersifat modular dan memiliki banyak fitur. Freeradius merupakan software server yang berbasis pada open source dan berlisensi GPL.

Pada pemilihan server Radius jatuh pada freeradius dikarenakan software server Radius yang berbasis open source, mendukung banyak database server yang handal seperti: MySQL, Oracle,PostgreSQL, dll. Serta dapat berjalan di banyak platform sistem operasi seperti Windows, keluarga Linux/Unix, Mac OS, dan Sun Solaris.Fitur-fitur yang terdapat pada freeradius adalah :

• Memiliki performance yang tinggi, mendukung HA, Fail-Over.

• Banyakmendukung sistem operasi, EAP, Database, fungsionalitas AAA, Virtual Server, Proxy, dll.

• Modular, dukungan addon/plugin tambahan, dapat diimplementasikan pada embedded sistem.

Penggunaan radius server dalam sistem yang dibuat ini adalah sebagai pusat autentifikasi dan pusat penghitung bandwithdownload maupun upload oleh setiap user.

a) Konsep Sistem J ar ingan dan Mekanisme RADIUS

1) Wireless Node (WN) / Supplicant meminta akses ke Wireless Network, Access point (AP) akan menanyakan identitas Supplicant. Tidak ada trafik data selain EAP (Extensible Authentication Protocol) yang diperbolehkan sebelum supplicant terautentikasi. Access Point bukanlah sebuah autentikator, tetapi Access Point berisi autentikator

2) Setelah username dan password dikirim maka proses autentikasi dimulai. Protokol yang digunakan antara supplicant dan autentikator adalah EAP atau EAP Protokol over LAN (EAPoL). Autentikator mengenkapsulasi kembali pesan EAP ke dalam format RADIUS, dan mengirimnya kembali ke Radius Server. Selama proses autentikator, autentikator hanya menyampaikan paket antara supplicant dan Radius Server. Setelah proses autentikator selesai, Radius Server mengirimkan pesan sukses atau gagal apabila proses autentikator gagal.

3) Apabila proses autentikator sukses, supplicant diperbolehkan untuk mengakses Wireless LAN atau internet access.

Gambar 3.2Konsep Sistem Jaringan dan Mekanisme RADIUS

3.2.2 DaloRADIUS

DaloRadius adalah sebuah software yang dibuat untuk memanajemen RADIUS server yang dibangun menggunakan freeRADIUS. daloRadius dibangun agar lebih mempermudah administratoruntuk melakukan CRUD (Create, Read, Update dan Delete) pada database freeRADIUS. Artinya, pengelola RADIUS server dapat dengan mudah mengelola akun mana yang dapat terhubung dengan hotspot yang dibuat, akun mana yang tidak dapat terhubung, menghapus akun, menambah akun, dan sebagainya. Dikatakan mempermudah atau lebih mudah, karena administrator tidak perlu menggunakan perintah text padalinux atau sejenisnya yang diketikkan via console pada terminal, namun cukup melalui web browser dengan interface yang mudah dipahami.

dengan serverkarena tidak tahu apakah pengguna berhak terhubung dengan internetatau tidak. Dan apabila dilihat lebih dalam lagi, pengguna tidak tahu apa yang harus dilakukan ketika tidak ada captive portal. Oleh karena itu, perlu adanya captive portal yang membuat pengguna mengerti apa yang harus dilakukan. Mikrotik memiliki salah satu captive portal yang banyak digunakan bersama dengan RADIUS server.

3.2.3 Mikrotik

Mikrotik merupakan sistem operasi yang handal dalam penggunaan jaringan, mikrotik yang dipergunakan dalam pengerjaan proyek ini adalah jenis mikrotik Router Board, yang merupakan gabungan dari perangkat keras beserta perangkat lunak sistem operasi mikrotik.

Gambar 3.3Mikrotik RB750

Tipe routerboard yang dipergunakan adalah RB750 yang memiliki spsifikasi sebagai berikut :

c. RAM 32MB

d. Main Storage 64MB

Mikrotik dipergunakan sebagai capative portal beserta DHCP server. Maksud dari capative portal adalah suatu teknik autentikasi dan pengamanan data yang lewat dari network internal ke network eksternal. Captive Portal sebenarnya merupakan mesin router atau gateway yang memproteksi atau tidak mengizinkan adanya trafik, hingga user melakukan registrasi. Pada umumnyaCaptive Portal digunakan pada infrastruktur wireless seperti hotspot area, namun dapat diterapkan pula pada jaringan berbasis kabel.

Berikut adalah cara kerja captive portal: Pada saat seorang pengguna berusaha untuk melakukan browsing ke Internet, captive portal akan memaksa pengguna yang belum terauthentikasi untuk menuju keAuthentication web dan akan diberi prompt login. Mikrotik mempunyai mekanisme untuk menghubungi sebuah Authentication server untuk mengetahui identitas dari user yang tersambung, maka mikrotik akan dapat menentukan untuk membuka aturanfirewall-nya untuk pengguna tertentu.

a) Redirection oleh HTTP

Jika terdapat client yang tidak terauthentikasi melakukan permintaan untuk menampilkan sebuah situs web, DNS server mendapatkan permintaan resolve IP alamat web oleh browser seperti biasa. Browser kemudian mengirimkan permintaan HTTP ke alamat IP. Permintaan ini, kemudian dibatasi oleh firewall dan diteruskan ke sebuah server redirect. Server redirect ini menanggapi respon HTTP yang berisi kode status HTTP 302 untuk mengarahkan client ke captive portal. Untuk client, proses ini benar-benar transparan. Client mengasumsikan bahwa situs web menanggapi permintaan awal dan mengirim redirect.

b) IP Alias

Lalu lintas client dapat juga diarahkan dengan menggunakan IP pada tingkat layer 3. Metode ini memiliki kelemahan yaitu konten yang disajikan

kepada client tidak sesuai dengan URL.

c) Redirection oleh DNS ( DNS Poisoning )

3.3 Perancangan Sistem

Pada sub bab ini akan dijelaskan tentang perencanaan pembangunan sebuah sistem autentifikasi, yang dimana dalam penggarapan ini menggunakan perangkat keras dan perangkat lunaknya.

3.3.1 Kebutuhan Perangkat Keras Minimal

Dalam membangun sebuah sistem jaringan komputer maka dibutuhkan mengidentifikasi jenis dan spesifikasi perangkat keras yang hendak digunakan. Hal berikut merupakan kebutuhan perangkat keras minimal adalah sebagai berikut :

1) Radius Server, dengan spesifikasi sebagai berikut : a) Processor Intel Pentium IV3,0 GHz. b) Memory DDR 512 MB

c) Hardisk 10 GB 7200 rpm d) LAN card 10/100 ( 1 buah )

2) Router, dengan spesifikasi sebagai berikut : a) Processor Intel Pentium 3

b) Memory DDR 256 MB c) Hardisk 10 GB 7200 rpm d) LAN card 10/100 ( 3 buah )

3.3.2Kebutuhan Perangkat Lunak

Adapun Perangkat lunak yang digunakan dalam perancangan ini adalah : 1) Linux Ubuntu Desktop 12.04 (Precise Pangolin) sebagai Radius

Server.

implementasi AAA ( Authentication, Authorization, Accounting ). 3) MySQL 5.0 sebagai server database server radius.

4) Phpmyadmin sebagai aplikasi editor grafis untuk database.

3.3.2 Perangkat Keras Uji Coba

Perangkat lunak yang digunakan adalah : 1) Processor Intel Core 2 Duo 2.8 GHz 2) Hardisk 20 GB

3) Memory 2 GB 4) Monitor LCD 5) DVD-RW

3.4Alur Sistem

Secara umum alur sistem autentifikasi ini dapat dijelaskan melalui gambar berikut :

Pada Gambar 3.4 adalah merupakan penjelasan dari topologi yang digunakan dalam sistem koneksi internet yang diatur oleh sebuah mikrotik, dan dibantu sebuah komputer server sebagai radiusnya. Koneksi internet dari modem ditujukan pada mikrotik yang juga bertindak sebagai router. Dan pada mikrotik akan memiliki dua cabang yang terhubung dengan client personal komputer melalui switch, dan terhubung dengan komputer laptop yang menggunakan media jaringan wireless melalui acess point. Pada penggarapan tugas akhir ini versi radius yang digunakan adalah versi radius yang tidak berbayar, yaitu “freeradius”.

Secara periodik, sistem akan mencatat semua proses autentifikasi pengguna internetyang berhasil masukke dalam sistem, dengan demikian semua aktifitas autentikasi pengguna internetdapat dipantau melalui sistem kecuali alamat website yang di request oleh pengguna internet.

Dalam pembuatan aplikasi sistem autentikasi ini, ada hal dasar yang akan berperan, adalah:

a) For m Administ r ator

3.5 Spesifikasi Kebutuhan Sistem

Spesifikasi kebutuhan sistem menjelaskan mengenai user sistem dan hak aksesnya, masukan dan luaran sistem, dan komunikasi datanya.

3.5.1 Level User dan Hak Akses

Penggunapadasistem ini terdiri atas Pengguna internet (User)dan Pengguna pengendali (Administrator).

1) User

Pengguna internetdapat menggunakan sejumlah layanan yang disediakan oleh sistem melalui koneksi internet(dengan menggunakan komputer yangterhubung dengan access point). Untuk bisa menggunakan layanan internet, user harus terlebih dahulumendaftarkan dirinya melalui operator (petugas internet). Melalui layanan pendaftaran, setiap penggunabisa mendaftarkan dan memperoleh akundan kata sandiyang nantinya bisa dipergunakan untuk mengakses layanan internet. Apabila penggunaan internet telah selesai maka untuk menggunakannya lagi perlu meminta password untuk menggunakanya kembali kepada petugas internet.

2) Ad min ist r a t or

pengguna internet baru yang akan mendaftar atau administrasi masalah akun pengguna internet.

Dalam penerapan berbagai hal yang digunakan dalam pembentukan management user dengan menggunakan one time password, dan agar dapat mengetahui sistem dapat berjalan sesuai yang diperkirakan, maka perlu dilakukan uji coba sebagai berikut :

a) Uji coba koneksi sebelum login. b) Login menggunakan password kosong. c) Uji coba koneksi setelah login.

d) Login setelah logout dengan menggunakan password yang sama. e) Laporan pemakaian bandwith seorang user.

Gambar 3.5 Flowchart sistem one time password.

Apabila username dan passwordyang dimasukkan oleh user sesuai dengan data yang terdapat pada server radius. Maka user dapat menikmati fasilitas internet yang ada. Dan secara bersamaan dengan user dapat menikmati fasilitas internet yang tersedia, maka saat itu juga password yang telah dipergunakan oleh user untuk melakukan login telah direset kembali. Apabila user telah selesai menikmati fasilitas internet, perlu dilakukan proses logout, untuk keluar dari sistem.

Dalam penerapan pengaturan internet dengan menggunakan metode one time password dalam di masyarakat, maka akan memperoleh banyak tanggapan yang baik atau pun yang tidak baik. Jika di bandingkan dalam keadaan semula yang menggunakan metode user dan password biasa maka metode one time password memiliki kelebihan dan kekurangan.

Kelebihan dalam menerapkan one time password adalah :

- Memiliki keamanan akun yang lebih dibanding metode user dan password biasa.

- Pergantian password secara berkala dalam tempo sekali pakai.

Kekurangan dalam menerapkan one time password adalah :

- Perlu meminta password kepada petugas internet.

- Ribet dalam pemakaian internet, karena harus meminta password kepada petugas internet.

60

HASIL DAN PEMBAHASAN

Pada bab hasil dan pembahasan akan dijelaskan tentang langkah-langkah membuat Radius Serversekaligus konfigurasi Hotspot Mikrotik sebagai perangkat lunak yang memberikan autentikasi kepada user .

Gambar 4.1Topologi Detail Jaringan.

subnetmask dari pengalamatan IP pada jaringan tersebut. Jika subnetmask/24 adalah 255.255.255.0 yang merupakan subnetmask untuk kelas C.

Pemanfaatan mikrotik dalam Gambar 4.1 adalah sebagai penghubung intranet dengan internet. Fitur-fitur yang dimanfaatkan dalam mikrotik adalah DHCP server. Fungsi dari DHCP server adalah sebagai pusat pemberi pengalamatan IP secara otomatis terpusat, Sehingga PC Client tidak perlu mengkonfigurasi pengalamatan IP secara manual, karena akan diberikan secara otomatis oleh DHCP server yang berada pada mikrotik.

Tidak hanya sebagai DHCP server dan penghubung intranet dengan internet saja. Pemanfaatan dalam tugas akhir ini, mikrotik dipergunakan juga sebagai capative portal.Capative portal adalah sebuah tampilan utama yang dipergunakan untuk proses login sebelum menggunakan fasilitas internet. Capative portal tidak berdiri sendiri, dalam arti tidak memproses hasil login user dalam penggunaan internet, capative portal bekerja sebagai pendukung dari Radius server.