Bab 3

Metode dan Perancangan Sistem

3.1

Metode Penelitian

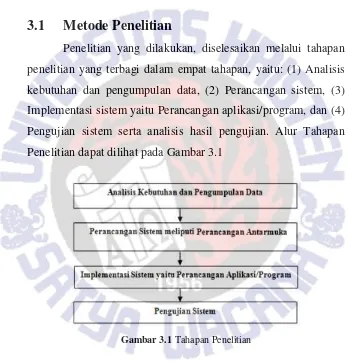

Penelitian yang dilakukan, diselesaikan melalui tahapan penelitian yang terbagi dalam empat tahapan, yaitu: (1) Analisis kebutuhan dan pengumpulan data, (2) Perancangan sistem, (3) Implementasi sistem yaitu Perancangan aplikasi/program, dan (4) Pengujian sistem serta analisis hasil pengujian. Alur Tahapan Penelitian dapat dilihat pada Gambar 3.1

Gambar 3.1 Tahapan Penelitian

1. Analisi Kebutuhan dan Pengumpulan Data

Proses ini merupakan dasar penentu arah pembuatan program. Dalam implementasinya proses ini melibatkan semua informasi yang dibutuhkan oleh program, sehingga program dapat berjalan sesuai dengan apa yang diharapkan. Pada tahap Abalisis Kebutuhan dan Pengumpulan Data ini dilakukan wawancara dilakukan terhadap Bapak Freddy S Ransoen selaku Kanit Operasional PT Jasa Raharja (Persero) Cabang Sulawesi Utara.

2. Perancangan Sistem

Dalam implementasinya proses ini akan menjabarkan design program yang akan dibuat, sehingga dapat mendukung kebutuhan yang diperlukan.

3. Implementasi Sistem

Proses ini merupakan mengimplementasikan rancangan yang telah dibuat di tahap dua ke dalam sebuah aplikasi/program sesuai kebutuhan sistem.

4. Pengujian Sistem

3.2

Analisis Kebutuhan

Analisis kebutuhan adalah proses kebutuhan informasi berdasarkan permasalahan yang ada sehingga sistem yang dikembangkan dapat berjalan dengan baik dan terarah.

Pada kasus ini informasi dibutuhkan agar dapat menyelesaikan masalah pembuatan sistem baik dalam pembuatan sistem untuk keamanan data pendapatan sumbangan wajib PT Jasa Raharja.

3.2.1 Analisis Tingkat Kebutuhan Sistem

Kebutuhan pengguna terhadap sistem dapat dilakukan dengan melakukan wawancara terhadap calon yang akan menggunakan sistem tersebut. Dalam penelitian ini wawancara dilakukan terhadap Bapak Freddy S Ransoen selaku Kanit Operasional PT Jasa Raharja (Persero) Cabang Sulawesi Utara. Dari hasil wawancara tersebut menghasilkan beberapa hal yang berguna untuk perancangan sistem, yaitu : belum adanya sistem yang dapat mengamankan data dan menjamin keabsahan data laporan pendapatan sumbangan wajib dana kecelakaan lalu lintas yang didapat melalui kantor samsat di seluruh wilayah Sulawesi Utara. Sehingga data yang diperoleh benar-benar absah dan dapat dipertanggung jawabkan.

3.2.2 Analisis Kebutuhan Sistem Non-Fungsional

Hardware dan Software yang digunakan untuk membangun sistem adalah sebagai berikut.

- Processor Intel Corei3 2,26 GHz, Memory RAM 2GB - Operating System : Windows 7 Home Premium (32bit) - Tools Editor : Eclipse IDE dan Android Development

Toolkit untuk membuat program Android . 3.2.3 Analisis Pengguna

Dalam aplikasi pemilihan spesifikasi komputer ini terdapat dua jenis pengguna. Dapat dilihat pada Gambar 3.2.

Gambar 3.2 Analisis Pengguna

penerima. Password ini nantinya akan digunakan oleh Penerima untuk mengekstrak pesan. (2) Admin kantor sebagai penerima yang bertugas melakukan proses ekstraksi gambar stegano dengan password yang sudah diketahui sebelumnya.

3.2.4 Analisis Masukan dan Keluaran

Tahapan ini berguna untuk mengetahui masukan dan keluaran apa saja yang dapat ditampung oleh sistem. Masukan dalam sistem ini pada saat melakukan proses embedding berupa teks dan gambar, yang nantinya akan diolah oleh sistem untuk dilakukan pengamanan data. Lalu masukan dalam sistem ini pada saat melakukan proses extracting berupa gambar stegano yang didalamnya telah disisipi pesan.

Adapun keluaran dari sistem ini pada proses embedding berupa gambar stegano yang didalamnya telah disisipi pesan. Lalu keluaran dari sistem ini pada proses extracting berupa teks rekap data pendapatan per hari premi Sumbangan Wajib Dana Kecelakaan Lalu Lintas Jalan.

3.3

Perancangan Sistem

Dalam tahap ini dilakukan pendesainan sistem untuk menggambarkan prosedur dan proses kerja aplikasi.

3.3.1 Proses Bisnis

.

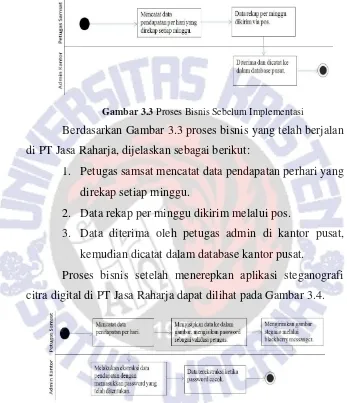

Gambar 3.3 Proses Bisnis Sebelum Implementasi

Berdasarkan Gambar 3.3 proses bisnis yang telah berjalan di PT Jasa Raharja, dijelaskan sebagai berikut:

1. Petugas samsat mencatat data pendapatan perhari yang direkap setiap minggu.

2. Data rekap per minggu dikirim melalui pos.

3. Data diterima oleh petugas admin di kantor pusat, kemudian dicatat dalam database kantor pusat.

Proses bisnis setelah menerepkan aplikasi steganografi citra digital di PT Jasa Raharja dapat dilihat pada Gambar 3.4.

Gambar 3.4 Proses Bisnis Setelah Implementasi

Berdasarkan Gambar 3.4 proses proses bisnis setelah menerapkan aplikasi steganografi citra digital di PT Jasa Raharja, dijelaskan sebagai berikut :

2. Menyisipkan data tersebut ke dalam gambar, dengan menggunakan password sebagai validasi petugas. 3. Mengirimkan gambar stegano lewat aplikasi

messenger.

4. Admin kantor melakukan ekstraksi data pendapatan perhari, dengan memasukkan password yang telah ditentukan sebelumnya.

5. Data dapat terekstraksi ketika password cocok.

Data pendapatan per hari yang telah terekstraksi dan tersimpan dalam file teks diterima admin kantor selanjutnya dicatat ke dalam database kantor pusat.

3.3.2 Proses Embedding dan Extracting

Hal pertama yang dilakukan dalam proses embedding adalah memilih gambar yang akan digunakan sebagai media citra. Gambar harus menggunakan format pewarnaan Red Green Blue (RGB) artinya tiap piksel dari gambar direpresentasikan dengan nilai sepanjang 24 bit. Pesan rahasia yang akan disisipkan adalah

“FTI”. Selanjutnya pesan diubah ke dalam bentuk string biner

maka akan menjadi :

Contoh 3.1:

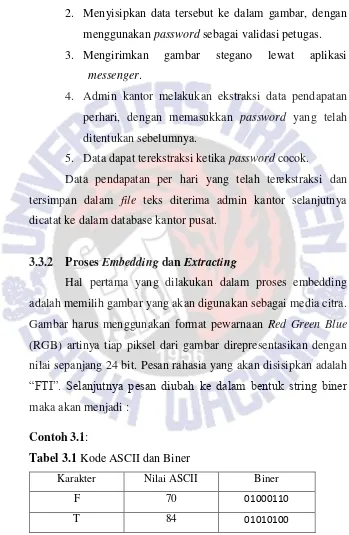

Tabel 3.1 Kode ASCII dan Biner

Karakter Nilai ASCII Biner

F 70 01000110

I 73 01001001

Karakter pesan yang telah diubah menjadi 8 bit kode-kode biner seperti pada Tabel 3.1 kemudian digabungkan menjadi 01000110.01010100.01001001

Untuk menyisipkan karakter “FTI” yang berjumlah 3

karakter dengan jumlah bit 24 (1 karakter=8 bit), maka diperlukan 24 lokasi warna. Dimana 1 piksel gambar memiliki 3

lokasi warna, maka untuk 24 lokasi warna diperlukan gambar

dengan jumlah piksel 8.

Sebagai contoh, untuk melakukan proses penyisipan pesan “FTI” dipilih gambar yang berukuran 1x8 piksel yang memiliki susunan piksel warna sebagai berikut:

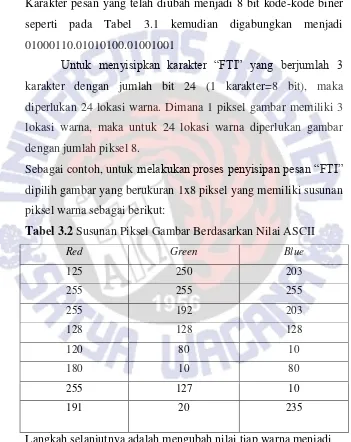

Tabel 3.2 Susunan Piksel Gambar Berdasarkan Nilai ASCII

Red Green Blue

Tabel 3.3 Susunan Piksel Gambar Dalam Biner

Red Green Blue

01111101 11111010 11001011

11111111 11111111 11111111

11111111 11000000 11001011

10000000 10000000 10000000

01111000 01010000 00001010

10110100 00001010 01010000

11111111 01111111 00001010

10111111 00010100 11101011

Kemudian karakter pesan yang telah diubah ke dalam bit-bit biner disisipkan ke dalam piksel warna. Rata-rata pada setiap 1 piksel gambar dapat disisipi 3 bit biner karakter pesan, maka susunan bitnya akan menjadi:

Tabel 3.4 Susunan Piksel Gambar Setelah Disisipi Pesan

Red Green Blue

01111100 11111011 11001010

11111110 11111110 11111111

11111111 11000000 11001010

10000001 10000000 10000001

01111000 01010001 00001010

10110100 00v 001010 01010001

11111110 01111110 00001011

10111110 00010100 11101011

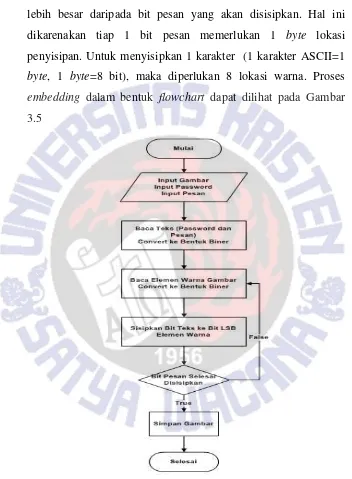

lebih besar daripada bit pesan yang akan disisipkan. Hal ini dikarenakan tiap 1 bit pesan memerlukan 1 byte lokasi penyisipan. Untuk menyisipkan 1 karakter (1 karakter ASCII=1 byte, 1 byte=8 bit), maka diperlukan 8 lokasi warna. Proses embedding dalam bentuk flowchart dapat dilihat pada Gambar 3.5

Gambar 3.5 merupakan flowchart proses embedding. Proses dimulai dengan input password, pesan, dan gambar, kemudian pesan diubah menjadi binary string (bit-bit). Bit-bit pesan kemudian disisipkan pada LSB elemen warna gambar. Proses penyisipan bit pesan berhenti ketika semua bit pesan telah disisipkan.

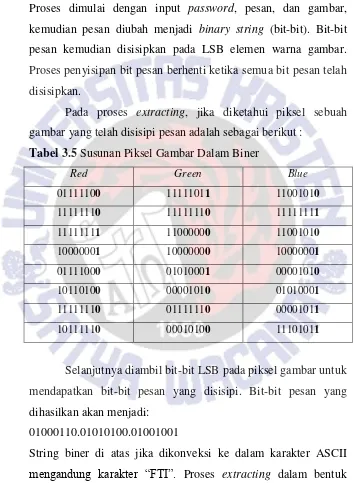

Pada proses extracting, jika diketahui piksel sebuah gambar yang telah disisipi pesan adalah sebagai berikut :

Tabel 3.5 Susunan Piksel Gambar Dalam Biner

Red Green Blue

01111100 11111011 11001010

11111110 11111110 11111111

11111111 11000000 11001010

10000001 10000000 10000001

01111000 01010001 00001010

10110100 00001010 01010001

11111110 01111110 00001011

10111110 00010100 11101011

Selanjutnya diambil bit-bit LSB pada piksel gambar untuk mendapatkan bit-bit pesan yang disisipi. Bit-bit pesan yang dihasilkan akan menjadi:

01000110.01010100.01001001

String biner di atas jika dikonveksi ke dalam karakter ASCII

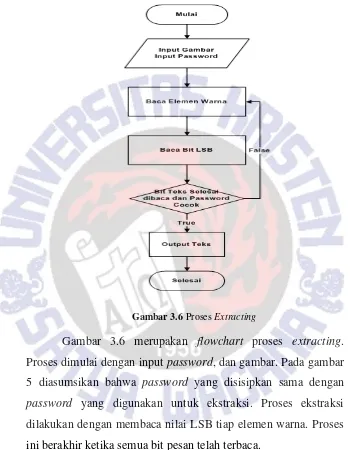

Gambar 3.6 Proses Extracting

Gambar 3.6 merupakan flowchart proses extracting. Proses dimulai dengan input password, dan gambar. Pada gambar 5 diasumsikan bahwa password yang disisipkan sama dengan password yang digunakan untuk ekstraksi. Proses ekstraksi dilakukan dengan membaca nilai LSB tiap elemen warna. Proses ini berakhir ketika semua bit pesan telah terbaca.

3.3.3 Perancangan Desain Antarmuka Aplikasi

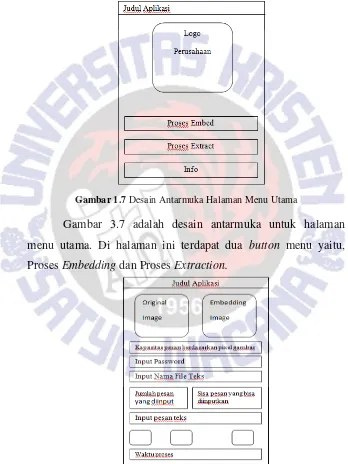

steganografi citra digital ada beberapa desain antarmuka dari menu utama yang ada di dalam aplikasi.

Gambar 1.7 Desain Antarmuka Halaman Menu Utama

Gambar 3.7 adalah desain antarmuka untuk halaman menu utama. Di halaman ini terdapat dua button menu yaitu, Proses Embedding dan Proses Extraction.

Gambar 3.8 menunjukkan desain antarmuka untuk halaman menu proses embedding. Pada halaman ini user dapat melakukan proses embedding dengan cara memilih gambar, menuliskan teks yang akan diembedding, menuliskan password dan melakukan proses embedding.

Gambar 3.9 Desain Antarmuka Halaman Menu Proses Ekstraksi.