1

APLIKASI PENGAMANAN FILE DENGAN ALGORITMA AES256 DAN SHA1

IHSAN FATHANAH AKBAR SIREGAR1, HABIBI RAMDANI SYAHFITRI 2, TOMMY3 Jurusan Teknik Informatika Sekolah Tinggi Teknik Harapan Medan

,

Jl. HM Jhoni No 70 Medan, Indonesia [email protected],

Abstrak

Pesan yang akan dikirimkan melalui saluran komunikasi harus diamankan terlebih dahulu agar isinya tidak diketahui oleh pihak lain yang tidak berhak. Untuk itu, maka dapat diterapkan algoritma kriptografi. Algoritma kriptografi adalah fungsi matematika yang digunakan untuk proses enkripsi dan dekripsi. Metode kriptografi modern yang dapat dipakai untuk melakukan pengamanan data mencakup metode AES256 dan SHA1. Metode AES256 merupakan salah satu metode kriptografi simetris yang mampu untuk mengenkripsi pesan sepanjang 16 karakter dengan menggunakan kunci sepanjang 32 karakter. Untuk meningkatkan keamanannya, maka kunci yang digunakan dapat dimasukkan ke dalam fungsi hash SHA1 sehingga nilai hash yang diperoleh yang digunakan sebagai kunci. Proses kerja dimulai dari pemilihan file yang akan diamankan dan pengisian password yang akan digunakan. Setelah itu, pemakai dapat mengisi nama file hasil yang diinginkan. Perangkat lunak pengamanan data pesan ini akan dibangun dengan menggunakan bahasa pemrograman Microsoft Visual Basic.NET 2010. Perangkat lunak yang dibuat dapat digunakan untuk mengamankan file dengan menerapkan metode AES256 dan SHA1. Perangkat lunak juga akan menampilkan nilai hash dari kunci yang dimasukkan. Hasil kombinasi dari metode AES256 dan SHA1 akan meningkatkan keamanan karena kunci yang digunakan telah teracak dengan menggunakan metode SHA1.

Kata kunci: pesan, enkripsi, dekripsi, metode AES256, algoritma SHA1 Abstract

Message that will be send via communication channel should be secured first so that the contents couldn’t be known by other parties. Therefore, it could used cryptography algorithm. Cryptography algorithm is mathematics function which is used for encryption and decryption process. Modern cryptography method that could be used for securing data includes AES256 and SHA1 method. AES256 method is one kind of symmetric cryptography method which could encrypt message with length 16 characters by using key with length 32 characters. To increase the security, then the key used could be processsed first by using SHA1 hash algorithm so that the hash value will be used as key. The software for securing message is built by using Microsoft Visual Basic.NET 2010. The process will be started by choosing file that will be secured and insert the password that will be used. After that, the user could insert the desired file name. The software could be used for securing file by using AES256 and SHA1 algorithm. The software could show the hash value from inserted key. The combination of AES256 and SHA1 method will increase the security because the key used is scrambled by using SHA1 method.

Keywords: message, encryption, decryption, AES256 method, SHA1 algorithm

1. Pendahuluan

Komunikasi data melibatkan pertukaran pesan antara dua entitas. Pengirim (sender) adalah entitas yang mengirim pesan kepada entitas lainnya. Penerima (receiver) adalah entitas yang menerima pesan. Entitas di sini dapat berupa orang, mesin (komputer), kartu kredit, dan sebagainya. Jadi, orang bisa bertukar pesan dengan orang lainnya (contoh: Alice berkomunikasi dengan Bob), sedangkan di dalam jaringan komputer, mesin (komputer) berkomunikasi dengan mesin (contoh: mesin ATM berkomunikasi dengan komputer

server di bank) .

Apabila pengirim ingin mengirimkan data rahasia melalui jaringna komunikasi tersebut, maka data rahasia tersebut perlu diamankan terlebih dahulu agar isinya tidak diketahui oleh pihak lain

yang tidak berkepentingan. Untuk menyelesaikan permasalahan tersebut, maka dapat menerapkan metode kriptografi. Sementara itu, untuk meningkatkan keamanan dari data yang dikirimkan, maka dapat diterapkan metode superencryption.

Superencryption adalah sebuah proses

enkripsi terhadap sebuah pesan yang telah terenkripsi sebanyak satu kali atau lebih, baik dengan menggunakan algoritma kriptografi yang sama ataupun algoritma yang berbeda [10]. Algoritma kriptografi adalah fungsi matematika yang digunakan untuk proses enkripsi dan dekripsi. Untuk mengenkripsi sebuah pesan (plaintext), maka diterapkan algoritma enkripsi ke pesan tersebut. Untuk mendekripsi sebuah pesan (ciphertext), maka diterapkan algoritma dekripsi ke pesan tersebut. Metode kriptografi modern yang dapat dipakai

2

untuk melakukan pengamanan data mencakup metode AES256 dan SHA1. Metode AES256 merupakan salah satu metode kriptografi simetris yang mampu untuk mengenkripsi pesan sepanjang 16 karakter dengan menggunakan kunci sepanjang 32 karakter. Untuk meningkatkan keamanannya, maka kunci yang digunakan dapat dimasukkan ke dalam fungsi hash SHA1 sehingga nilai hash yang diperoleh yang digunakan sebagai kunci.

Fresly Nandar Pabokory, Indah Fitri Astuti, Awang Harsa Kridalaksana (2015) melakukan penelitian mengenai Implementasi Kriptografi Pengamanan Data Pada Pesan Teks, Isi File Dokumen, Dan File Dokumen Menggunakan Algoritma Advanced Encryption Standard. Penelitian hanya dilakukan terhadap data teks saja dan tidak dibahas mengenai pengamanan untuk data file. Fricles Ariwisanto Sianturi (2013) juga melakukan penelitian mengenai Perancangan Aplikasi Pengamanan Data Dengan Kriptografi Advanced Encryption Standard (AES). Penelitian yang dilakukan juga terhadap data teks saja dan kunci yang digunakan tidak dilakukan pengamanan terlebih dahulu dengan menggunakan fungsi hash.

Berdasarkan penjabaran latar belakang diatas, maka yang menjadi permasalahan adalah bagaimana mengembangkan sebuah aplikasi untuk mengamankan data rahasia dengan menggunakan algoritma superenkripsi dan mengkombinasikan dua buah algoritma kriptografi dalam proses pengamanan pesan agar keamanan data lebih terjaga.

Ruang lingkup permasalahan dalam merancang perangkat lunak ini dibatasi sebagai berikut:

1. Tipe file yang dapat dibuka berupa semua

file yang terdapat pada sistem operasi

Windows.

2. Algoritma kriptografi modern yang digunakan adalah algoritma SHA1 dan metode AES256.

Tujuan penyusunan skripsi ini adalah untuk mengembangkan sebuah perangkat lunak yang mampu untuk menerapkan algoritma kriptografi untuk mengamankan isi file dengan menggunakan algoritma AES256 dan SHA1.

Manfaat dari penyusunan skripsi ini, yaitu: a. Perangkat lunak dapat digunakan untuk

mengamankan isi file.

b. Penelitian ini dapat dijadikan sebagai bahan referensi dalam mempelajari mengenai algoritma kriptografi.

c. Aplikasi dapat digunakan untuk meningkatkan keamanan dari file yang akan dikirimkan.

AES merupakan nama untuk Federal

Information Processing Standards Publication 197.

AES menjelaskan mengenai algoritma kriptografi yang digunakan untuk melindungi data sebagai pengganti DES. Algoritma AES adalah sebuah

symmetric block cipher yang dapat melakukan

enkripsi dan dekripsi pada data. Algoritma AES dapat menggunakan kunci 128, 192 dan 256 bit untuk melakukan enkripsi dan dekripsi terhadap data dengan ukuran blok 128 bit.

The Advanced Encryption Standard (AES) dengan metode Rijndael ini diperkenalkan oleh 2 orang kriptografer asal Belgia yaitu Joan Daemen dan Vincent Rijmen. Karena menggunakan kunci dengan ukuran 128, 192 atau 256 bit maka algoritma ini sering disebut dengan “AES-128”, “AES-192”, atau”AES-256” sesuai dengan kunci yang dipakai, sedangkan ukuran blok yang digunakan adalah 128 bit. [2]

Pada proses enkripsi, algoritma AES menggunakan empat transformasi yang berbeda yaitu:

1. SubBytes()

Transformasi SubBytes() merupakan substitusi byte yang beroperasi terhadap setiap byte pada

State dengan menggunakan tabel substitusi

(S-box).

Gambar 1. Transformasi SubBytes() pada State Sumber : [2]

Sebagai contoh, jika s1,1 = {53} maka nilai

substitusi diperoleh dari perpotongan antara baris “5” dengan kolom “3” pada S-box sehingga didapat hasilnya {ed}.

2. ShiftRows()

Transformasi ShiftRows() dilakukan pada 3 baris terakhir dengan melakukan geser (shift) memutar dengan nilai shift yang berbeda – beda tergantung kepada barisnya. Baris pertama (r = 0) tidak dilakukan operasi ShiftRows(). Secara spesifik, proses transformasi ShiftRows() adalah sebagai berikut:

s‟r,c = sr, (c + shift(r,Nb)) mod Nb ; untuk0 < r < 4 dan 0 ≤

c < Nb

dimana nilai shift(r,Nb) tergantung pada nomor baris, untuk Nb=4 maka :

3

Gambar 2. Transformasi ShiftRows() pada State Sumber : [2]

3. MixColumns()

Transformasi MixColumns() dioperasikan pada

State secara kolom per kolom, masing –

masing kolom dikalikan dengan matrik yang sudah ditentukan. = 02 03 01 01 01 02 03 01 01 01 02 03 03 01 01 02 s 0,c s 1,c s 2,c s 3,c ’ ’ ’ ’ s 0,c s 1,c s 2,c s 3,c Untuk 0 c < Nb 4. AddRoundKey()

Pada transformasi AddRoundKey(), sebuah subkunci ditambahkan pada State dengan operasi XOR. Setiap subkunci terdiri dari Nb word dari himpunan subkunci. Subkunci ditambahkan dengan State dengan cara sebagai berikut:

[s‟0,c, s‟1,c, s‟2,c, s‟3,c] = [s0,c, s1,c, s2,c, s3,c]

[wround*Nb+c] ;untuk 0 ≤c<Nb

dimana: [wi] = himpunan subkunci dalam

satuan word

round = nilai yang berada pada range 0 ≤ round ≤

Nr

Gambar 3. Transformasi AddRoundKey() pada State Sumber : [2]

Pada permulaan enkripsi, input yang berupa

plaintext dimasukkan ke dalam State, pada initial round dilakukan transformasi AddRoundKey(State,

SubKunci(0)), setelah initial round proses menuju pada round function sebanyak Nr-1 putaran ( 1 ≤

round < Nr), dimana di dalam round function ini

dilakukan transformasi berturut – turut yaitu SubBytes(), ShiftRows(), MixColumns(), dan AddRoundKey(). Setelah itu proses akan menuju pada putaran terakhir (final round) dimana pada putaran terakhir ini dilakukan transformasi SubBytes(), ShiftRows() dan AddRoundKey(), pada putaran terakhir ini setelah transformasi AddRoundKey() maka akan menghasilkan final

State yang merupakan output yang disebut ciphertext. Proses enkripsi dan dekripsi dari metode

AES dapat dilihat pada gambar 4:

Gambar 4. Proses Enkripsi dan Dekripsi Menggunakan AES Sumber : [8]

Proses dekripsi pada algoritma AES merupakan kebalikan dari proses enkripsi. Transformasi yang digunakan pada proses dekripsi yaitu:

1. InvShiftRows()

Transformasi ini merupakan kebalikan dari transformasi ShiftRows() pada proses enkripsi. Transformasi InvShiftRows() dilakukan pada 3 baris terakhir dengan melakukan geser (shift) memutar dengan nilai shift yang berbeda-beda tergantung kepada barisnya. Baris pertama (r = 0) tidak dilakukan operasi ShiftRows(). Secara spesifik, proses transformasi InvShiftRows() adalah sebagai berikut:

s‟r,c = sr, (c + (Nb-shift(r,Nb))) mod Nb ; untuk0 < r < 4 dan 0

≤ c < Nb

dimana nilai shift(r,Nb) tergantung pada nomor baris, untuk Nb=4 maka :

shift(1,4) = 1; shift(2,4) = 2; shift(3,4) = 3

Gambar 5. Transformasi InvShiftRows() pada State Sumber : [2]

2. InvSubBytes()

InvSubBytes() adalah kebalikan dari transformasi SubBytes(). Transformasi InvSubBytes() menggunakan S-box seperti pada tabel 1.

4

Tabel 1. Tabel Inverse S-box

Sumber : [2]

3. InvMixColumns()

Transformasi InvMixColumns() merupakan kebalikan dari transformasi MixColumns(), transformasi InvMixColumns dioperasikan pada State secara kolom per kolom, masing – masing kolom dikalikan dengan matrik yang sudah ditentukan.

4. AddRoundKey()

Transformasi AddRoundKey() pada proses enkripsi dan dekripsi adalah sama saja karena hanya melibatkan operasi XOR.

Proses pendekripsian ciphertext menjadi

plaintext dilakukan dengan cara yang tidak jauh

berbeda dengan proses enkripsi, perbedaannya hanyalah pada urutan transformasi yang digunakan. Pada proses dekripsi, input yang berupa ciphertext dimasukkan ke dalam State, pada initial round dilakukan transformasi AddRoundKey(State, SubKunci(Nr)), setelah initial round proses menuju pada round function sebanyak Nr-1 putaran ( 1 ≤

round < Nr), dimana di dalam round function ini

dilakukan transformasi berturut – turut yaitu InvShiftRows(), InvSubBytes(), AddRoundKey(), dan InvMixColumns(). Setelah itu proses akan menuju pada putaran terakhir (final round) dimana pada putaran terakhir ini dilakukan transformasi

InvShiftRows(), InvSubBytes(), dan

AddRoundKey(), pada putaran terakhir ini setelah

transformasi AddRoundKey() maka akan

menghasilkan final State yang merupakan output yang disebut plaintext.

Secure Hash Algorithm, SHA-1 ini

dikembangkan oleh NIST (National Institute of

Standard and Technology). SHA-1 dapat diterapkan dalam penggunaan Tanda tangan digital

Algorithm (DSA) yang dispesifikasikan dalam

Tanda tangan digital Standard (DSS) dan SHA tersebut dapat diterapkan untuk aplikasi federal.

Untuk suatu pesan yang panjangnya < 2 ^ 64, SHA-1 akan menghasilkan keluaran sebanyak 160 bit dari pesan tersebut dan pesan keluaran itu disebut message digest. Panjang jarak message

digest dapat berkisar antara 160 sampai 512 bit

tergantung algoritmanya. Berdasarkan cirinya SHA-1 dapat digunakan dengan algoritma kriptografi lainnya seperti Tanda tangan digital

Algorithms atau dalam generasi angka yang acak

(bits).

SHA-1 dikatakan aman karena proses SHA-1 dihitung secara infisibel untuk mencari pesan yang sesuai untuk menghasilkan message

digest atau dapat juga digunakan untuk mencari dua

pesan yang berbeda yang akan menghasilkan

message digest yang sama.

Untuk SHA-1 ukuran blok pesan -m bit- dapat ditentukan tergantung dari algoritmanya.

Pada SHA-1 masing-masing blok pesan

mempunyai 512 bit dimana dapat dilakukan dengan 16 urutan sebesar 32 bit.

SHA-1 digunakan untuk menghitung

message digest pada pesan atau file data yang

diberikan sebagai input. Tujuan pengisian pesan adalah untuk menghasilkan total dari pesan yang diisi menjadi perkalian dari 512 bits. Beberapa hal yang dilakukan dalam pengisian pesan :

a. Panjang dari pesan,M adalah k bits dimana panjang k < 264. Tambahkan bit “1” pada akhir pesan. Misalkan pesan yang asli adalah “01010000” maka setelah diisi menjadi “010100001”.

b. Tambahkan bit “0”, angka bit “0” tergantung dari panjang pesan. Misalnya :Pesan asli yang

merupakan bit string : abcde 01100001 01100010 01100011 01100100

01100101. Setelah langkah (a) dilakukan

01100001 01100010 01100011 01100100 0110010 1.

Panjang k = 40 dan angka bit di atas adalah 41dan 407 ditambah bit “0” (448 – (40+1) = 407). Kemudian diubah dalam hex:

61626364 65800000 00000000 00000000 00000000 00000000 00000000 00000000 00000000 00000000 00000000 00000000 00000000 00000000

c. Untuk memperoleh 2 kata dari k,angka bit dalam pesan asli yaitu jika k < 232 maka kata pertama adalah semua bit ”0”. Maka gambaran dari 2 kata dari k = 40 dalam hex adalah 00000000 00000028. 61626364 65800000 00000000 00000000 00000000 00000000 00000000 00000000 00000000 00000000 00000000 00000000 00000000 00000000 00000000 00000028 = 0e 0b 0d 09 09 0e 0b 0d 0d 09 0e 0b 0b 0d 09 0e s0,c s1,c s2,c s3,c ’ ’ ’ ’ s0,c s1,c s2,c s3,c

5

SHA-1 menggunakan urutan fungsi logika yang dilambangkan dengan f0, f1,…, f79. Untuk

masing-masing ft, dimana 0 t < 79 akan

menghasilkan output sebanyak 32 bit. Fungsinya adalah sebagai berikut:

(B C) ( B D) 0 t 19 B C D 20 t 39 (B C) (B D) (C D) 40 t 59 B C D 60 t 79 ft (B, C, D) =

Konstanta kata yang digunakan pada SHA-1 yang disimbolkan secara berurutan dari K(0), K(1),…, K(79) dalam bentuk hex adalah sebagai berikut :

5A827999 0 t 19 6ED9EBA1 20 t 39 8F1BBCDC 40 t 59 CA62C1D6 60 t 79

Kt =

Algoritma SHA-1 dapat diringkas sebagai berikut: a. Penghitungan menggunakan dua buffer dimana

masing-masing buffer terdiri dari lima sebesar 32 bit kata dan urutan 80 juga sebesar 32 bit kata. Lima kata pertama pada buffer kata diberi nama A, B, C, D, E sedangkan lima kata kedua diberi nama H0, H1, H2, H3, dan H4. Kemudian

pada 80 kata yang berurutan diberi nama W0,

W1, …, W79 dan pada penghitungan ini juga

memakai TEMP.

b. Lakukan pengisian pesan, M dan kemudian parsingkan pesan tersebut ke dalam N 512 bit blok pesan, M(1), M(2), …, M(n). Caranya : 32 bit pertama dari blok pesan ditunjukkan ke M0(i), lalu 32 bit berikutnya adalah M1(i) dan

selanjutnya berlaku hingga M15(i).

c. Inisialisasi Nilai Hash (dalam bentuk hex) : H0 = 67452301 H3 = 10325476

H1 = EFCDAB89 H4= C3D2E1F0

H2 = 98BADCFE

d. Lakukan proses M1, M2, …, Mn dengan cara

membagi Mi ke dalam 16 kata W0, W1, …, W15

dimana W0 merupakan left most.

e. Hitung : For t = 16 to 79

Wt = S1(Wt-3 Wt-8 Wt-14 Wt-16)

f. Inisialisasi 5 variabel A, B, C, D, dan E dengan nilai Hash :

A = H0 ; B = H1; C = H2; D = H3; E = H4.

g. Hitung : For t = 0 to 79

TEMP = S5(A) + ft(B,C,D) + E + Wt + Kt

E = D; D = C; C = S30(B); B = A; A = TEMP.

h. Hitung Nilai Hash :

H0 = H0 + A ; H1 = H1 + B ;

H2 = H2 + C ; H3 = H3 + D ;

H4 = H4 + E.

Hasil dari message digest sebesar 160 bit dari pesan, M adalah : H0 H1 H2 H3 H4. [12]

2. Metodologi Penelitian

Prosedur kerja dari aplikasi yang dibuat terdiri dari beberapa tahapan yang dapat dirincikan seperti terlihat pada gambar flowchart diagram berikut:

A. Proses Enkripsi

Prosedur ini berfungsi untuk menghasilkan

ciphertext dari sebuah pesan input. Proses

enkripsi ini menggunakan gabungan dua buah algoritma klasik yaitu algoritma SHA dan AES. Gambaran proses kerja dari proses enkripsi ini dapat dilihat pada gambar 6 berikut:

Start

Input file

Hitung nilai hash kunci dengan metode SHA

Enkripsi file dengan metode AES

Input kunci enkripsi

Simpan ciphertext ke bentuk file biner

End Output file

Gambar 6. Flowchart dari Proses Enkripsi

Proses enkripsi akan dimulai dari pemilihan file input dan kunci enkripsi. Setelah itu, proses dilanjutkan dengan menghitung nilai hash kunci dengan menggunakan metode SHA. Nilai hash yang diperoleh akan digunakan sebagai kunci dalam proses enkripsi dengan menggunakan metode AES256. Hasil enkripsi yang diperoleh akan diubah menjadi bentuk file.

B. Proses Dekripsi

Prosedur ini berfungsi untuk mendekripsi

6

Gambaran proses kerja dari proses dekripsi ini dapat dilihat pada gambar 7:

Start

Input file

Hitung nilai hash kunci dengan metode SHA

Dekripsi file dengan metode AES

Input kunci enkripsi

Simpan plaintext ke bentuk file biner

End Output file

Gambar 7. Flowchart dari Proses Dekripsi

Proses dekripsi akan dimulai dari proses pemilihan file input dan kunci dekripsi. Kunci dekripsi yang dimasukkan sama dengan kunci enkripsi yang digunakan. Setelah itu, proses akan dilanjutkan dengan menghitung nilai hash dari kunci input. Hasil output hash akan digunakan sebagai kunci dalam proses dekripsi dari metode AES256. Hasil akhir dari metode AES256 akan diubah kembali menjadi bentuk file.

Setelah menganalisa prosedur kerja dari metode AES dan SHA, maka tahapan selanjutnya adalah memodelkan sistem yang akan dirancang. Alat bantu yang digunakan untuk menganalisa dan memodelkan sistem adalah use case. Gambar 8 berikut menunjukkan use case dari sistem:

Algoritma Enkripsi dengan Metode AES256 dan SHA1

Mendekripsi file Pengirim Penerima Mengenkripsi file Menampilkan laporan perhitungan << extend >> << extend >> Input File Input Kunci << include >> << include >> << include >> << include >>

Gambar 8. Diagram Use Case dari Aplikasi

3. Hasil dan Pembahasan

Pada saat pertama kali menjalankan Pembelajaran Aplikasi Algoritma Klasik (Super Enkripsi), maka form yang akan muncul pertama kali adalah form „Main‟ seperti terlihat pada gambar 8.

Gambar 9. Form ‘Main’

Pada form Main ini terdapat 4 buah tombol yang dapat digunakan untuk menampilkan form yang terdapat pada perangkat lunak. Keempat tombol tersebut adalah tombol ‟Encrypt‟, tombol ‟Decrypt‟, tombol ‟About‟ dan tombol ‟Exit‟.

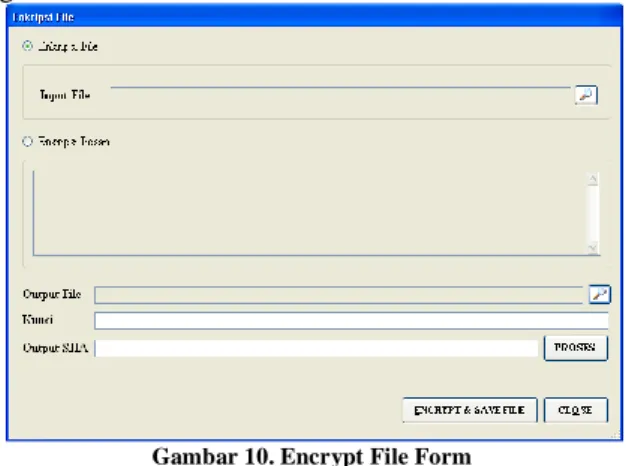

Pemakai dapat mengenkripsi file dengan mengakses tombol „Encrypt‟, sehingga sistem akan menampilkan form „Encrypt‟ seperti terlihat pada gambar berikut:

Gambar 10. Encrypt File Form

Untuk mengenkripsi sebuah file teks, pertama pilih nama file dan lokasi penyimpanan dengan mengklik tombol „ ‟ yang terletak di sebelah textbox input file. Format file yang didukung adalah format *.txt yang dibuat dengan menggunakan aplikasi Notepad yang terdapat pada

7

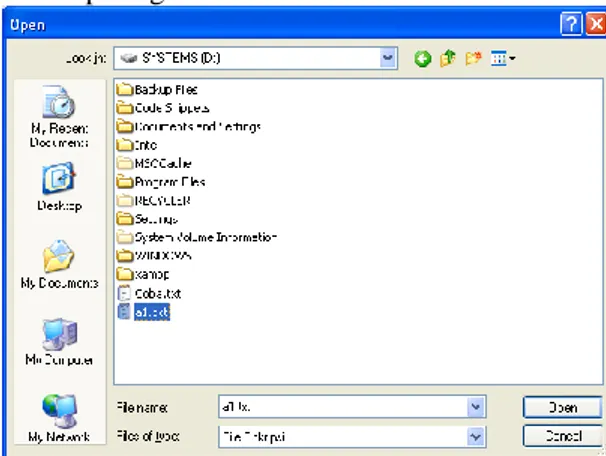

sistem operasi Windows. Setelah itu, sistem akan menampilkan kotak dialog open seperti terlihat pada gambar berikut:

Gambar 11. Kotak Dialog Open

Terakhir, pilih lokasi dan nama dari file untuk menyimpan ciphertext yang dihasilkan, dengan mengklik tombol „ ‟. Sistem akan menampilkan kotak dialog save seperti terlihat pada gambar berikut:

Gambar 12. Save Dialog Box

Untuk mendekripsi file terenkripsi, pemakai dapat mengklik menu „Decrypt‟ sehingga sistem akan menampilkan form Dekripsi seperti terlihat pada gambar berikut:

Gambar 13. Decrypt File Form

Untuk mendekripsi sebuah file terenkripsi, pertama pilih nama file dan lokasi penyimpanan dengan mengklik tombol „ ‟ yang terletak di

sebelah textbox input file. Format file yang didukung adalah format *.txt. Setelah itu, sistem akan menampilkan kotak dialog open seperti terlihat pada gambar berikut:

Gambar 14. Open Dialog Box

Pilihlah file yang diinginkan dan klik tombol Open. Sistem akan membaca isi file yang akan didekripsi.

4. Kesimpulan

Setelah menyelesaikan skripsi ini, penulis menarik beberapa kesimpulan sebagai berikut :

1. Algoritma SHA-1 dapat digunakan untuk mengamankan kunci sebelum diterapkan dalam proses enkripsi dan dekripsi. 2. Tanpa menggunakan fungsi SHA-1, maka

kunci pada algoritma AES256 akan digunakan langsung, tanpa disamarkan terlebih dahulu, sehingga keamanan dari kunci yang digunakan kurang aman. 3. Kombinasi dari algoritma AES256 dan

fungsi SHA-1 dapat meningkatkan keamanan dari pesan yang akan dikirimkan.

4. Perangkat lunak dapat digunakan untuk mengamankan semua jenis file pada sistem operasi Windows.

5. Aplikasi pengamanan data rahasia ini

dapat dikembangkan dengan

menggunakan algoritma AES256 dan fungsi SHA-1 sehingga dapat digunakan untuk mengamankan data file rahasia.

5. Daftar Pustaka

[1] Budi Permana, 2010, Dasar-Dasar Pemrograman Visual Basic 2010,

Komunitas eLearning Ilmu

Komputer.com

[2] Fresly Nandar Pabokory, Indah Fitri Astuti, Awang Harsa Kridalaksana, 2015, Implementasi Kriptografi Pengamanan Data Pada Pesan Teks, Isi File Dokumen, dan File

8

Algoritma Advanced Encryption Standard, Jurnal Informatika Mulawarman Vol. 10 No. 1 Februari 2015

[3] Fricles Ariwisanto Sianturi, 2013,

Perancangan Aplikasi

Pengamanan Data Dengan

Kriptografi Advanced Encryption Standard (AES), Pelita Informatika Budi Darma, Volume : IV, Nomor: 1, Agustus 2013, ISSN : 2301-9425. [4] Kendall, K.E. dan Kendall, J.E.,

2011, Analisis dan Perancangan

Sistem, Jilid 1, Alih Bahasa Thamir

Abdul Hafedh Al-Hamdany,

Prenhallindo, Jakarta.

[5] Kurniawan, J., 2009, Keamanan

Internet dan Jaringan Komunikasi, Penerbit Informatika Bandung.

[6] Mulyanto, Aunur R., 2008,

Rekayasa Perangkat Lunak Jilid 1, Penerbit Direktorat Pembinaan Sekolah Menengah Kejuruan.

[7] Munir, R., 2011, Kriptografi,

Penerbit Informatika Bandung. [8] Mutto, S.K. dan S. Kumar, 2011, A

Multilayered Secure, Robust and High Capacity Image Steganographic Algorithm, World of Computer Science and Information Technology Journal (WCSIT), ISSN:

2221-0741, Vol. 1, No. 6, Hal. 239-246.

[9] Schneier, B., 2007, Applied

Crytography : Protocols, Algorithm, and Source Code in C, Second Edition, John Willey and Sons Inc.

[10] Stallings, W., 2011, Cryptography

and Network Security : Principle and Practice, Second Edition,

![Gambar 2. Transformasi ShiftRows() pada State Sumber : [2]](https://thumb-ap.123doks.com/thumbv2/123dok/2479064.3601612/3.893.137.806.132.1135/gambar-transformasi-shiftrows-pada-state-sumber.webp)