Tugas Triwulan III Kelompok

MK. Sistem Informasi Management (SIM)

Dosen : Prof. Dr. Ir. Kudang Boro Seminar, MSc (CS) Angkatan : E35

Analisa Database dan

Keamanan Sistem Informasi

RSUP Fatmawati

Kelompok Mangga - E35

1. Armiastho Adi Saputro (P056100132.35E) 2. Edza Rinaldi (P056100162.35E)

3. Irma Cahayani (P056100242.35E)

4. M. Fauzanul Hakim Abdurrahim (P056100292.35E) 5. Rida Irmariani (P056100332.35E)

6. T. Widihasto (P056100963.37E) 7. Widi Aribowo G (P056100392.35E)

MAGISTER MANAJEMEN AGRIBISNIS

PROGRAM PASCASARJANA MANAJEMEN DAN BISNIS

INSTITUT PERTANIAN BOGOR

BAB I. PENDAHULUAN

Rumah sakit sebagai suatu lembaga sosial yang memberikan pelayanan kesehatan kepada masyarakat, memiliki sifat sebagai suatu lembaga yang tidak semata ditujukan untuk mencari keuntungan atau non profit organization. Walaupun demikian kita tidak dapat menutup mata bahwa dibutuhkan sistem informasi dan manajemen basis data yang baik di dalam intern rumah sakit.

Rumah Sakit sebagai salah satu organisasi pelayanan di bidang kesehatan telah memiliki otonomi, sehingga pihak rumah sakit dituntut untuk memberikan pelayanan yang sebaik-baiknya dengan manajemen yang seefektif mungkin. Hal ini disebabkan oleh setiap pengambilan keputusan yang tidak tepat akan berakibat pada inefisiensi dan penurunan kinerja rumah sakit. Hal tersebut dapat menjadi kendala jika informasi yang tersedia tidak mampu memberikan informasi yang dibutuhkan dalam pengambilan keputusan.

Kecanggihan teknologi bukan merupakan suatu jaminan akan terpenuhinya informasi, melainkan sistem yang terstruktur, handal dan mampu mengakomodasi seluruh informasi yang dibutuhkan yang harus dapat menjawab tantangan yang dihadapi. Data Base Management System (DBMS) atau sistem manajemen basis data sebagai elemen dari sistem informasi memiliki peranan yang penting dalam kemudahan dan fleksibilitas akses, keamanan sumberdaya data yang dimiliki enterprise.

Integrasi Sistem Informasi Rumah Sakit merupakan aplikasi yang di develop untuk kebutuhan management Rumah Sakit baik swasta maupun negeri, dimana sistem ini sudah di dukung dengan fitur dan modul yang lengkap untuk operasional Rumah Sakit.

BAB II. TINJAUAN PUSTAKA

Rumah Sakit Umum Pusat (RSUP) Fatmawati

RS Fatmawati didirikan pada tahun 1954 oleh Ibu Fatmawati Soekarno sebagai RS yang mengkhususkan Penderita TBC Anak dan Rehabilitasinya. Pada tanggal 15 April 1961 penyelenggaraan dan pembiayaan RS Fatmawati diserahkan kepada Departemen Kesehatan sehingga tanggal tersebut ditetapkan sebagai hari jadi RS Fatmawati. Dalam perjalanan RS Fatmawati, tahun 1984 ditetapkan sebagai Pusat Rujukan Jakarta Selatan dan tahun 1994 ditetapkan sebagai RSU Kelas B Pendidikan.

Dalam perkembangan RS Fatmawati ditetapkan sebagai Unit Swadana pada tahun 1991, pada tahun 1994 ditetapkan menjadi Unit Swadana Tanpa Syarat, pada tahun 1997 sesuai dengan diperlakukannya UU No. 27 Tahun 1997, rumah sakit mengalami perubahan kebijakan dari Swadana menjadi PNBP (Penerimaan Negara Bukan Pajak) selanjutnya pada tahun 2000 RS Fatmawati ditetapkan sebagai RS Perjan berdasarkan Peraturan Pemerintah RI No. 117 tahun 2000 tentang Pendirian Perusahaan Jawatan RSUP Fatmawati Jakarta. Pada tanggal 11 Agustus 2005 berdasarkan Keputusan Menteri Kesehatan No. 1243/MENKES/SK/VIII/2005 RSUP Fatmawati ditetapkan sebagai Unit Pelaksana Teknis (UPT) Departemen Kesehatan RI dengan menerapkan Pola Pengelolaan Keuangan Badan Layanan Umum (PPK BLU).

Dalam penilaian Tim Akreditasi RS, tahun 1997 RS Fatmawati memperoleh Status Akreditasi Penuh untuk 5 pelayanan. Pada tahun 2002, RSUP Fatmawati memperoleh status Akreditasi Penuh Tingkat Lanjut untuk 12 pelayanan. Kemudian pada tahun 2004 RSUP Fatmawati terakreditasi 16 Pelayanan dan pada tahun 2007 memperoleh status Akreditasi Penuh Tingkat Lengkap 16 Pelayanan. RSUP Fatmawati pada tanggal 2 Mei 2008 ditetapkan oleh Departemen Kesehatan RI sebagai Rumah Sakit Umum dengan pelayanan Unggulan Orthopaedi dan Rehabilitasi Medik sesuai dengan SK Menteri Kesehatan No. 424/MENKES/SK/V/2008.

VISI

“Terdepan, Paripurna dan Terpercaya di Indonesia”

MISI

1. Memfasilitasi dan meningkatkan mutu pelayanan kesehatan, pendidikan dan penelitian diseluruh disiplin ilmu, dengan unggulan bidang orthopaedi dan rehabilitasi medik, yang memenuhi kaidah manajemen resiko klinis. 2. Mengupayakan kemandirian masyarakat untuk hidup sehat.

3. Mengelola keungan secara efektif, efisien, transparan dan akuntabel serta berdaya saing tinggi.

4. Meningkatkan sarana dan prasarana sesuai perkembangan IPTEK terkini. 5. Meningkatkan kompetensi, pemberdayaan dan kesejahteraan sumber daya

manusia.

M O T T O

Percayakan Pada Kami

F A L S A F A H

Yang dianut sebagai pegangan dalam menjalankan organisasi adalah

1. Bertaqwa kepada Tuhan Yang Maha Esa

2. Menjunjung tinggi kehidupan dan nilai-nilai luhur kemanusiaan 3. Menghargai pentingnya persatuan dan kerjasama

4. Menjunjung keseimbangan dan kelestarian lingkungan 5. kebersamaan dalam kemajuan dan kesejahteraan N I L A I

"Jujur, Profesional, Komunikatif dan Ikhlas, serta Peduli dalam melaksanaka tugas"

T U J U A N

1. Terwujudnya pelayanan kesehatan prima dan paripurna yang memenuhi kaidah keselamatan pasien (Patient Safety)

2. Terwujudnya pelayanan rumah sakit yang bermutu tinggi dengan tarif yang terjangkau bagi seluruh lapisan masyarakat.

3. Mewujudkan pengembangan berkesinambungan dan akuntabilitas bagi pelayanan kesehatan, pendidikan dan penelitian.

4. Terwujudnya SDM yang profesional dan berorientasi kepada pelayanan pelanggan.

5. Terwujudnya kesejahteraan yang adil dan merata bagi seluruh sumber daya manusia rumah sakit.

E-Bisnis dan E-Commerce

Banyak orang mengasumsikan bahwa e-commerce dan e-bisnis adalah sama. Istilah e-commerce dan e-bisnis mungkin kedengarannya sama tapi secara teknis sebenarnya keduanya berbeda. Keduanya memang memiliki huruf ‘e’ yang mengindikasikan penggunaan elektronik termasuk internet dan EDI (electronic data interchange) untuk mengembangkan proses bisnis. Secara definisi commerce merupakan bagian dari bisnis, namun tidak semua bisnis berarti commerce. E-commerce lebih sempit jika dibandingkan bisnis, di mana e-commerce adalah sub perangkat dari e-bisnis. Di mana e-bisnis sangat luas, menunjuk kepada penggunaan teknologi untuk menjalankan bisnis yang memberikan hasil, memberikan dampak yang besar kepada bisnis secara keseluruhan. Sementara e-commerce mengacu kepada penggunaan internet untuk belanja online, seperti untuk belanja produk dan jasa. Contohnya terjadi ketika konsumen mengorder tiket, buku atau hadiah, produk berwujud maupun tidak berwujud melalui internet. Sampel lainnya ketika sebuah organisasi atau individu

membayarkan sejumlah uang via internet.

Dunia perdagangan saat ini tidak lagi dibatasi dengan ruang dan waktu. Mobilitas manusia yang tinggi menuntut dunia perdagangan mampu menyediakan layanan jasa dan barang dengan mudah sesuai dengan keinginan konsumen. Untuk

mengantisipasi masalah ini maka sekarang dibuat transaksi yang menggunakan media Internet untuk menghubungkan antara produsen dan konsumen. Transaksi melalui Internet ini lebih dikenal dengan nama e-commerce dan e-business. Secara umum e-commerce diartikan sebagai segala bentuk transaksi perdagangan barang atau jasa (trade of goods and service) dengan menggunakan media elektronik/komputer.

Customer Relationship Management

CRM kependekan dari Customer Relationship Management. Dalam bahasa Indonesia dapat kita artikan sebagai Manajemen Hubungan Pelanggan. CRM merupakan strategi pemasaran yang saat ini marak dilakukan oleh perusahaan-perusahaan yang menginginkan pelanggan/konsumen mereka tetap membeli produk/memakai jasa mereka.

Dalam perkembangannya, CRM bisa didefinisikan sebagai berikut :

• CRM adalah sebuah istilah industri TI untuk metodologi, strategi, perangkat lunak (software) dan atau aplikasi berbasis web yang mampu membantu sebuah perusahaan untuk mengelola hubungannya dengan para pelanggan. • CRM adalah usaha sebuah perusahaan untuk berkonsentrasi menjaga

pelanggan dengan mengumpulkan segala bentuk interaksi pelanggan baik itu lewat telepon, e-mail, masukan di situs atau hasil pembicaraan dengan staf sales dan marketing.

• CRM adalah sebuah strategi bisnis menyeluruh dalam suatu perusahaan yang memungkinkan perusahaan tersebut secara efektif bisa mengelola hubungan dengan para pelanggan.

CRM (Customer Relationship Management) merupakan sebuah strategi bisnis yang berorientasi pada customer, dengan tujuan akhirnya memaksimalkan profit perusahaan dan kepuasan customer. Ada empat hal yang utama dimana sistim CRM sangatlah penting dan berguna bagi perusahaan, antara lain:

• Karena tingkat persaingan global antar perusahaan kian besar.

• Fakta bahwa untuk mendapatkan pelanggan baru bisa 10 kali biaya untuk menjaga pelanggan yang sudah ada.

• Tren bisnis saat ini yang tujuan utamanya adalah untuk meningkatkan loyalitas pelanggan ke perusahaan kita.

• Banyaknya konsumen yang menginginkan pelayanan purna jual.

Fungsi CRM terbagi-bagi untuk mendukung kegiatan bisnis perusahaan, seperti: Penjualan/Sales, Marketing, Customer Service, Training, HRD dan seterusnya. Jelaslah bahwa ciri sebuah CRM adalah mengintegrasikan bagian-bagian yang memiliki mata rantai dengan customer. Persaingan bisnis saat ini tidak hanya dapat mengandalkan produk semata, di dorong dengan semakin ketatnya kompetisi, juga dikarenakan kemajuan informasi teknologi itu sendiri, kebutuhan akan sistem CRM akan semakin terasa hari demi hari.

Secara operasional, CRM mendukung proses bisnis front office seperti penjualan, marketing, ataupun service. Perhatikan bahwa kegiatan-kegiatan tersebut berinteraksi dan sangat berhubungan erat dengan customer. Seluruh kegiatan tersebut tersimpan secara historikal pada database membentuk suatu knowledge- base, dan staf pengguna CRM di dalam perusahaan dapat mengambil informasi yang diperlukan.

Strategi dan sistem CRM sangat beragam, baik dari sisi kompleksitasnya maupun ruang lingkup, tetapi secara garis besar sistem CRM akan berusaha mendapatkan, meningkatkan, dan mempertahankan customer. Produk CRM yang ternama adalah SAP CRM, yang merupakan salah satu dari lima aplikasi enterprise di dalam Business Suite SAP. Contoh vendor lainnya adalah Salesforce.com, aplikasi CRM dari Oracle, Siebel Systems, PeopleSoft, dan lain sebagainya.

Selain itu, juga tersedia CRM open source seperti SugarCRM. Saat ini SugarCRM tersedia dalam tiga versi, yaitu Sugar Community Edition (versi gratis), Sugar Profesional, dan Sugar Enterprise. Sering kali implementasi CRM melibatkan profesional CRM yang menyediakan jasa konsultasi dan implementasi. Tentunya para profesional tersebut memiliki kualifikasi berkaitan dengan elemen-elemen yang diperlukan dalam implementasi CRM. Beberapa produk CRM bahkan tersedia dalam bentuk CRM on demand, artinya pengguna CRM tidak harus membeli produk CRM, tetapi dapat menyewanya dengan

ketentuan yang disepakati. Penyedia CRM on demand yang popular adalah Salesforce.com.

Supply Chain Management

Membuat daya saing yang unggul adalah suatu keharusan bagi setiap perusahaan. Terutama jika ingin tetap bertahan di dalam kompetisi pasar yang semakin ketat. Salah satu usaha mendapatkan daya saing itu adalah menciptakan rantai pasokan yang teritegrasi secara penuh. Dimana setiap pemain dalam rantai pasokan saling berkerjasama dan menciptakan kesatuan yang saling mendukung satu sama lain. Sebenarnya banyak para ahli yang mendefinisikan rantai pasokan dengan pengertian yang berbeda. Hal ini dikarenakan berbagai kondisi dan masalah yang berbeda dari tiap sudut pandang penyelesaiaan masalah itu sendiri. Di dalam penelitian ini penulis akan menggunakan pendekatan teori yang memang banyak digunakan oleh para ahli manajemen rantai pasokan yang ada di Indonesia. Salah satunya adalah menurut Russel dan Taylor (2000:373) yang mendefinisikan rantai pasokan sebagai berikut:

“Supply Chain terbentuk dari sebuah perhubungan organisasi, sumber dan proses yang menciptakan serta mengirimkan produk dan jasa kepada pemakai akhir. Sebuah rantai pasokan mencakup semua fasilitas, fungsi dan aktifitas yang terlibat dalam produksi dan pengiriman sebuah produk atau jasa dari para supplier (dan suppliers mereka) ke konsumen (konsumen mereka).”

Sementara pengertian manajemen rantai pasokan menurut Russel dan Taylor (2000) adalah koordinasi dari seluluh aktifitas rantai pasokan sehingga konsumen mendapatkan produk berkualitas tinggi dengan cepat dan pelayanan yang terpercaya pada biaya yang serendah mungkin. Sedangkan menurut Assosiasi professional Amerika mendefinisikan manajemen rantai pasokan sebagai Supply Chain Management encompasses the planning and management of all activities involved in sourcing, procurement, conversion, and logistics management activities. Manajemen rantai pasokan mencakup perencanaan dan manjemen dari semua aktifitas yang berhubungan dengan

sumber daya, usaha perolehan, konversi (perubahan), dan aktifitas manajemen logistik. Manajemen rantai pasokan (SCM) merupakan suatu perluasan dari logistic management (manajemen logistik) di perusahaan. Dalam manajemen logistik yang dibahas lebih kepada manajemen logistic dari anggota dalam rantai pasokan. Berbeda dengan manajemen rantai pasokan, kesemua rantai ini, dimulai dari perusahaan, pemasok, pelanggan, grosir, pengecer, diintegrasikan menjadi satu. Tujuannya adalah supaya komunikasi lebih efektif dan menciptakan keefisienan. Manajemen rantai pasokan atau SCM ini merupakan pengolahan kegiatan-kegiatan dalam rangka memperoleh bahan mentah, mentranformasikan barang mentah tersebut menjadi barang dalam proses dan barang jadi, dan mengirimkan produk tersebut kekonsumen melalui sistem distribusi.

Penerapan e-Business Systems Pada Fungsi Bisnis Perusahaan

e-Business melibatkan proses bisnis yang mencakup seluruh rantai nilai yaitu dari pembelian dan manajemen rantai pasok, pemrosesan pesanan, penanganan pelayanan pelanggan, dan bekerja sama dengan mitra bisnis. Standar teknis khusus untuk e-Business memfasilitasi pertukaran data antar perusahaan. Solusi perangkat lunak e-Business memungkinkan integrasi proses bisnis intra dan inter perusahaan. e-Business dapat dilakukan dengan menggunakan web, internet, intranet, ekstranet, dan bantuan perangkat seperti e-mail, telepon, sms, fax atau beberapa kombinasi dari hal tersebut.

Terdapat beberapa aplikasi e-Business yang dapat diterapkan dalam perusahaan, antara lain:

a. ERP (Enterprise Resource Planning)

Merupakan tulang punggung e-business, dengan kata lain ini merupakan sistem operasi dari sebuah bisnis, setara dengan sistem operasi windows untuk operasi back-office.

b. CRM (Customer Relationship management)

Hal ini memungkinkan kustomisasi dan personalisasi produk-produk serta jasa secara real-time sesuai dengan keinginan, kebutuhan dan daya kebiasaan membeli pelanggan.

c. EAI (Enterprise Application Integration)

Dapat mengintegrasikan berbagai kelompok aplikasi perusahaan dengan memperbolehkan pertukaran data sesuai dengan aturan yang berasal dri model proses bisnis yang dikembangkan oleh para pengguna.

d. SCM (Supply Chain Management)

Perekayasaan kembali dan otomatisasi banyak proses rantai pasok tradisional. e. ECS (Enterprise Collaboration Systems)

Mendukung dan meningkatkan komunikasi dan kolaborasi antar tim dan kelompok kerja dalam sebuah organisasi. Pada dasarnya, perdagangan elektronik (EC) adalah proses pembelian, mentransfer, atau bertukar produk, jasa, dan atau informasi melalui jaringan komputer, termasuk internet. EC juga dapat bermanfaat dari berbagai perspektif termasuk proses bisnis, layanan, belajar, kolaboratif, masyarakat.

Keamanan Sistem Informasi

Resiko yang akan muncul dalam keamanan sistem informasi, yaitu :

1. Threats (Ancaman) atas sistem dan 2. Vulnerability (Kelemahan) atas sistem

Masalah tersebut pada gilirannya berdampak kepada 6 hal yang utama dalam sistem informasi yaitu :

• Efektifitas • Efisiensi • Kerahasiaan • Integritas • Keberadaan (availability) • Kepatuhan (compliance) • Keandalan (reliability)

Untuk menjamin hal tersebut maka keamanan sistem informasi baru dapat terkriteriakan dengan baik. Adapun kriteria yag perlu di perhatikan dalam

masalah keamanan sistem informasi membutuhkan 10 domain keamanan yang perlu di perhatikan yaitu :

1. Akses kontrol sistem yang digunakan 2. Telekomunikasi dan jaringan yang dipakai 3. Manajemen praktis yang di pakai

4. Pengembangan sistem aplikasi yang digunakan 5. Cryptographs yang diterapkan

6. Arsitektur dari sistem informasi yang diterapkan 7. Pengoperasian yang ada

8. Busineess Continuity Plan (BCP) dan Disaster Recovery Plan (DRP) 9. Kebutuhan Hukum, bentuk investigasi dan kode etik yang diterapkan 10. Tata letak fisik dari sistem yang ada

Dari domain tersebutlah isu keamanan sistem informasi dapat diklasifikasikan berdasarkan ancaman dan kelemahan sistem yang dimiliki. Ancaman adalah aksi yang terjadi baik dari dalam sistem maupun dari luar sistem yang dapat mengganggu keseimbangan sistem informasi. Ancaman yang mungkin timbul dari kegiatan pengolahan informasi berasal dari 3 hal utama, yaitu :

1. Ancaman Alam 2. Ancaman Manusia 3. Ancaman Lingkungan

Yang termasuk dalam kategori ancaman alam terdiri atas :

• Ancaman air, seperti : Banjir, Tsunami, Intrusi air laut, kelembaban tinggi, badai, pencairan salju

• Ancaman Tanah, seperti : Longsor, Gempa bumi, gunung meletus

• Ancaman Alam lain, seperti : Kebakaran hutan, Petir, tornado, angin ribut

Yang dapat dikategorikan sebagai ancaman manusia, diantaranya adalah :

• Virus, Logic bombs, Trojan horse, Worm, active contents, Countermeasures

• Social engineering

• Hacking, cracking, akses ke sistem oleh orang yang tidak berhak, DDOS, backdoor

• Kriminal

• Pencurian, penipuan, penyuapan, pengkopian tanpa ijin, perusakan • Teroris

• Peledakan, Surat kaleng, perang informasi, perusakan

Yang dapat dikategorikan sebagai ancaman lingkungan seperti :

• Penurunan tegangan listrik atau kenaikan tegangan listrik secara tiba-tiba dan dalam jangka waktu yang cukup lama

• Polusi

• Efek bahan kimia seperti semprotan obat pembunuh serangga, semprotan anti api, dll

• Kebocoran seperti A/C, atap bocor saat hujan

Besar kecilnya suatu ancaman dari sumber ancaman yang teridentifikasi atau belum teridentifikasi dengan jelas tersebut, perlu di klasifikasikan secara matriks ancaman sehingga kemungkinan yang timbul dari ancaman tersebut dapat di minimalisir dengan pasti. Setiap ancaman tersebut memiliki probabilitas serangan yang beragam baik dapat terprediksi maupun tidak dapat terprediksikan seperti terjadinya gempa bumi yang mengakibatkan sistem informasi mengalami mall function.

Sedangkan yang dimaksud kelemahan (Vulnerability) adalah cacat atau kelemahan dari suatu sistem yang mungkin timbul pada saat mendesain, menetapkan prosedur, mengimplementasikan maupun kelemahan atas sistem kontrol yang ada sehingga memicu tindakan pelanggaran oleh pelaku yang mencoba menyusup terhadap sistem tersebut. Cacat sistem bisa terjadi pada prosedur, peralatan, maupun perangkat lunak yang dimiliki, contoh yang mungkin

terjadi seperti : Seting firewall yang membuka telnet sehingga dapat diakses dari luar, atau Seting VPN yang tidak di ikuti oleh penerapan kerberos atau NAT.

Suatu pendekatan keamanan sistem informasi minimal menggunakan 3 pendekatan, yaitu :

1. Pendekatan preventif yang bersifat mencegah dari kemungkinan terjadikan ancaman dan kelemahan

2. Pendekatan detective yang bersifat mendeteksi dari adanya penyusupan dan proses yang mengubah sistem dari keadaan normal menjadi keadaan abnormal

3. Pendekatan Corrective yang bersifat mengkoreksi keadaan sistem yang sudah tidak seimbang untuk dikembalikan dalam keadaan normal

Tindakan tersebutlah menjadikan bahwa keamanan sistem informasi tidak dilihat hanya dari kaca mata timbulnya serangan dari virus, mallware, spy ware dan masalah lain, akan tetapi dilihat dari berbagai segi sesuai dengan domain keamanan sistem itu sendiri.

Sistem Basis Data

Data merupakan fakta-fakta yang telah diketahui untuk dapat disimpan dan yang mempunyai arti yang mutlak atau selengkapnya. Data juga merupakan fakta-fakta yang belum diolah atau gambaran-gambaran lebih lanjut dari benda-benda, kejadian-kejadian, kegiatan-kegiatan, transaksi-transaksi yang ditangkap, direkam disimpan dan diklasifikasikan, tetapi tidak disusun untuk menyampaikan arti khusus lainnya.

Sistem basis data adalah suatu penyusunan data terstruktur yang disimpan dalam media pengingat (hard disk) yang tujuannya adalah agar data tersebut dapat diakses dengan mudah dan cepat. Suatu sistem basis data terdiri dari empat komponen yaitu Data, yang secara fisik menyimpan informasi-informasi; Data Base Management System (DBMS); Data Description Languange (DDL) dan Data Manipulation Languages (DML).

Kegiatan dalam sistem basis data meliputi pendefinisian struktur penyimpanan informasi, penyediaan mekanisme pengolahan dan pemanfaatan informasi, dan pengamanan bagi informasi terhadap usaha-usaha pengaksesan oleh orang-orang yang tidak berwenang dan tidak bertanggung jawab. Secara lengkap, pemanfaatan basis data dilakukan untuk memenuhi sejumlah tujuan (objektif) seperti:

1. Kecepatan & Kemudahan (Speed)

Dengan memanfaatkan Basis Data kita dapat menyimpan data ataupun melakukan perubahan/manipulasi terhadap data serta menampilkan data dengan mudah dan cepat. Hal ini berbeda jika kita menyimpan data secara manual (non elektronik) ataupun elektronik tetapi tidak dalam kerangka penerapan basis data, misalkan dengan Excel ataupun dokumen teks biasa (MS-Word).

2. Efisiensi Ruang Penyimpanan (Space)

Dengan Basis Data, kita dapat melakukan efisiensi/optimalisasi pemanfaatan ruang penyimpanan (space), yaitu dengan jalan melakukan pengkodean atau dengan membuat relasi-relasi antar kelompok data Hal ini digunakan untuk menghilangkan pengulangan (redundunsi), yang akan memperbesar ruang penyimpanan.

3. Keakuratan (Accuracy)

Dengan melakukan pengkodean atau pembentukan relasi antar tabel dengan memanfaatkan aturan (constrain) tipe data, keunikan data akan dapat menghilangkan sifat anomali yang mungkin ada pada data, sehingga dapat menekan ketidak akuratan penyimpanan ataupun informasi yang bisa diambil

4. Ketersediaan (Availability)

Dengan memanfaatkan teknologi jaringan computer serta penempatan data yang disesuaikan dengan lokasi asal database, maka data yang berasal dari suatu lokasi dapat diakses (tersedia/available) bagi lokasi lain. (misal Nasabah sebuah Bank, datanya dipisah-pisah berdasarkan lokasi Cabang Bank tersebut).

5. Kelengkapan (Completeness)

Kelengkapan suatu data yang kita kelola bersifat relative (tergantung kebutuhan), tetapi paling tidak perancangan basis data harus berpikiran jauh kedepan (sehubungan dengan kebutuhan apa saja yang suatu saat muncul dikelak kemudian hari akan muncul perlu masukan dalam data).

6. Keamanan (Security)

Untuk menjaga keamanan Basis Data ada beberapa hal yang bisa dilakukan, diantaranya adalah : (1) Penentuan perangkat lunak Data Base Server yang handal (sulit untuk ditembus), (2) Pemberian Otoritas kepada user mana saja yang berhak mengkases, serta memanipulasi data-data yang ada.

7. Kebersamaan pemakaian (Sharability)

Sebuah Basis Data (Tabel-Tabel) yang dimiliki oleh sebuah departemen barangkali diperlukan oleh departemen yang lain. Untuk itu system yang mendukung lingkungan multiuser akan dapat memenuhi kebutuhan ini, sehingga sebuah data dapat diakses secara bersama-sama oleh beberapa user.

Metodologi desain basis data adalah sebuah struktur yang membutuhkan prosedur, teknik, peralatan, dan dokumentasi untuk mendukung dan memfasilitasi proses sebuah desain. Ada tiga metodologi yang bisa digunakan dalam desain basis data, yaitu:

Desain konseptual basis data adalah proses pembangunan model informasi yang digunakan dalam sebuah perusahaan, bebas dari semua pertimbangan fisik.

b) Desain Logikal {Logical Design Database)

Desain logikal basis data adalah proses pembangunan model informasi yang digunakan dalam perusahaan berdasarkan model data yang spesifik, tetapi bebas dari DBMS.

c) Desain Fisikal {Physical Design Database)

Desain fisikal basis data adalah proses pembuatan model informasi dari sebuah basis data dalam secondary storage yang menjelaskan hubungan dasar, file organisasi, dan indeks yang digunakan untuk mengakses data secara efektif, dan semua integrity constraint beserta keamanannya.

Keamanan Database

Perkembangan teknologi informasi telah menempatkan informasi menjadi industri tersendiri. Informasi telah menjadi material yang strategis bagi setiap institusi atau perusahaan. Sehingga setiap institusi / perusahaan memerlukan unit pengolahan informasi tersendiri dengan menerapkan berbagai teknologi pengolahan informasinya.

Nilai informasi yang begitu penting dan strategis tersebut mengakibatkan serangan dan ancaman terhadap sistem dan arus informasi semakin meningkat. Tidak terhitung banyaknya alat-alat sadap tersembunyi yang digunakan untuk melakukan pemantauan transmisi telekomunikasi baik dalam dan luar negeri serta program-program aktif yang bersifat mengganggu bahkan merusak sistem informasi. Serta kegiatan lain yang biasa disebut intelijen komunikasi (communication intelligence, comint).

Sering sekali masalah keamanan terabaikan justru setelah semua peralatan dan infrastruktur pengaman terpasang. Bahkan pentingnya pengamanan baru disadari setelah terjadi bencana. Kerugian sebuah institusi / perusahaan yang diakibatkan dari sebuah serangan terhadap sistem informasi sangatlah besar, tetapi hal ini sangat sukar dideteksi, karena secara umum tidak akan diakui dengan berbagai alasan. Tanpa pengamanan database dalam sistem informasi yang baik

penerapan teknologi sehebat apapun akan sangat membahayakan institusi / perusahaan itu sendiri.

Database yang memiliki strategi keamanan yang baik tidak pernah dapat didefinisikan hanya dengan melihat database tetapi perlu didefinisikan dalam konteks keseluruhan Keamanan Sistem Informasi. Database merupakan bagian dari ekosistem Sistem Informasi secara keseluruhan, dan keamanan database merupakan bagian dari keseluruhan Keamanan Informasi. Pentingnya keamanan pada perancangan database Untuk pengguna yang mengakses sistem, harus bisa mengakses melalui Local Area Network (LAN) atau Wide Area Network (WAN) dan sekarang ini yang paling banyak melalui World Wide Web. Aplikasi menggunakan aplikasi web browser sebagai antarmuka utama sudah umum sekarang ini. Ketika kita meletakkan basisdata pada web, dia menjadi mudah diserang oleh hacker dan penjahat lainnya dari luar organisasi yang akan merusak atau mencuri data. Bayangkan bahwa gaji semua orang, data personalia, atau data rahasia perusahaan lainnya ditampilkan kepada umum melalui website. Bahkan dari dalam perusahaan sendiri dapat terjadi seorang pegawai merusak sistem ketika mereka dipecat. Kebanyakan basisdata sekarang ini memungkinkan akses melalui WWW. Bagian dari perancangan harus memasukkan obyek-obyek basisdata (pengguna, kode, tabel, role) yang mendukung akses web dan syarat keamanan yang vital seperti setifikat dan SSL yang harus disertakan dengan akses tersebut. Kemungkinan terjadinya gangguan dari orang-orang baik dalam maupun luar organisasi harus dilawan. Masalah yang lebih besar dapat terjadi ketika orang-orang dalam perusahaan harus menanggulangi kemungkinan kesalahan yang tak disengaja. Menghapus atau menimpa suatu file data, menghapus tabel atau mengupdate kolom secara tidak benar dengan tidak sengaja, dapat menimbulkan masalah seperti yang ditimbulkan oleh hacker. Oleh karena itu keamanan harus direncanakan dengan baik dan diintegrasikan dalam basisdata.

Basisdata seharusnya tidak hanya menyediakan data pada pengguna tapi juga menyediakan proteksi pada data tersebut. Yang berhak mengakses basisdata Sebagian informasi yang dibutuhkan selama perancangan dan penerapan akan dikumpulkan dari wawancara selama analisis. Supaya dapat merencanakan keamanan basisdata selama perancangan basisdata dan melaksanakan keamanan

setelah penerapan, semua pengguna basisdata harus ditetapkan terlebih dahulu. Ada beberapa kategori pengguna untuk setiap sistem informasi, mulai dari pengguna akhir sampai administrator sistem informasi. Pengguna yang mempunyai akses untuk sistem informasi adalah sebagai berikut: • Pengguna akhir • Pelanggan • Manajemen • Administrator jaringan • Administrator sistem • Administrator basisdata • Pemilik skema Masing-masing pengguna ini mempunyai tingkatan akses yang berbeda. Cara termudah untuk menerapkan keamanan adalah dengan memberi semua pengguna akses maksimum, tapi kelemahannya adalah adanya kemungkinan kehilangan atau penyalagunaan data. Pengguna basisdata harus mempunyai akses yang cukup untuk melaksanakan pekerjaannya. Dengan kata lain akses yang diberikan kepada pengguna harus sekecil mungkin untuk menghindari masalah. Beberapa informasi bisa merupakan informasi rahasia atau sensitif. Jika ada data yang sensitif, sebaiknya data diisolasi dengan memecahnya menjadi tabel terpisah yang dapat dihubungkan dengan tabel-tabel yang tidak sensitif atau dengan membuat view yang tidak memasukkan data yang sensitif.

Tujuan keamanan Basisdata

1. Secrecy/Confidentiality: Informasi tidak boleh diungkapkan kepada pengguna yang tidak sah. Sebagai contoh, mahasiswa seharusnya tidak diperbolehkan untuk memeriksa nilai siswa lainnya.

2. Integrity: Hanya pengguna yang berwenang harus diizinkan untuk memodifikasi data. Sebagai contoh, siswa mungkin diperbolehkan untuk melihat nilai mereka, namun tidak diperbolehkan (jelas) untuk memodifikasi mereka.

3. Availability: Pengguna yang terdaftar tidak boleh ditolak akses. Sebagai contoh,

seorang instruktur yang ingin mengubah kelas harus diizinkan untuk melakukannya.

Ancaman keamanan terhadap Basis Data

1. Interuption: Sumber daya basis data dirusak atau menjadi tidak dapat dipakai (ancaman terhadap availability).

2. Interception: Pemakai atau bagian yang tidak berhak mengakses sumber daya basis data (ancaman secrecy).

3. Modification: Pemakai atau bagian yang tidak berhak tidak hanya mengakses tapi juga merusak sumber daya sistem komputer (ancaman integrity).

4. Fabrication: Pemakai atau bagian yang tidak berhak menyisipkan objek palsu

kedalam sistem (ancaman integrity).

Tingkatan Pada Keamanan Database :

1. Fisikal: lokasi-lokasi dimana terdapat sistem komputer haruslah aman secara fisik terhadap serangan perusak.

2. Manusia: wewenang pemakai harus dilakukan dengan berhati-hati untuk mengurangi kemungkinan adanya manipulasi oleh pemakai yang berwenang

3. Sistem Operasi: Kelemahan pada SO ini memungkinkan pengaksesan data oleh pihak tak berwenang, karena hampir seluruh jaringan sistem database menggunakan akses jarak jauh.

4. Sistem Database: Pengaturan hak pemakai yang baik.

Penyalahgunaan Database :

1. Tidak disengaja, jenisnya :

a. kerusakan selama proses transaksi

b. anomali yang disebabkan oleh akses database yang konkuren c. anomali yang disebabkan oleh pendistribuasian data pada beberapa

komputer

d. logika error yang mengancam kemampuan transaksi untuk mempertahankan konsistensi database.

2. Disengaja, jenisnya :

a. Pengambilan data / pembacaan data oleh pihak yang tidak berwenang.

b. Pengubahan data oleh pihak yang tidak berwenang.

c. Penghapusan data oleh pihak yang tidak berwenang.

Backup merupakan proses secara periodik untuk membuat duplikat ari database dan melakukan logging file (atau program) ke media penyimpanan eksternal. Jurnaling merupakan proses menyimpan dan mengatur log file dari semua perubahan yang dibuat di database untuk proses recovery yang efektif jika terjadi kesalahan. Sedangkan recovery merupakan upaya uantuk mengembalikan basis data ke keadaaan yang dianggap benar setelah terjadinya suatu kegagalan. 3 Jenis Pemulihan :

1. Pemulihan terhadap kegagalan transaksi : Kesatuan prosedur alam program yang dapat mengubah / memperbarui data pada sejumlah tabel. 2. Pemulihan terhadap kegagalan media : Pemulihan karena kegagalan media

dengan cara mengambil atau memuat kembali salinan basis data (backup) 3. Pemulihan terhadap kegagalan sistem : Karena gangguan sistem, hang,

listrik terputus alirannya. Fasilitas pemulihan pada DBMS :

1. Mekanisme backup secara periodik

2. Fasilitas logging dengan membuat track pada tempatnya saat transaksi berlangsung dan pada saat database berubah.

3. Fasilitas checkpoint, melakukan update database yang terbaru.

4. Manager pemulihan, memperbolehkan sistem untuk menyimpan ulang database menjadi lebih konsisten setelah terjadinya kesalahan.

Teknik Pemulihan :

1. Defered upate / perubahan yang ditunda : perubahan pada DB tidak akan berlangsung sampai transaksi ada pada poin disetujui (COMMIT). Jika terjadi kegagalan maka tidak akan terjadi perubahan, tetapi diperlukan operasi redo untuk mencegah akibat dari kegagalan tersebut.

2. Immediate Upadate / perubahan langsung : perubahan pada DB akan segera tanpa harus menunggu sebuah transaksi tersebut disetujui. Jika terjadi kegagalan diperlukan operasi UNDO untuk melihat apakah ada transaksi yang telah disetujui sebelum terjadi kegagalan.

3. Shadow Paging: menggunakan page bayangan imana paa prosesnya terdiri dari 2 tabel yang sama, yang satu menjadi tabel transaksi dan yang lain digunakan sebagai cadangan. Ketika transaksi mulai berlangsung kedua

tabel ini sama dan selama berlangsung tabel transaksi yang menyimpan semua perubahan ke database, tabel bayangan akan digunakan jika terjadi kesalahan. Keuntungannya adalah tidak membutuhkan REDO atau UNDO, kelemahannya membuat terjadinya fragmentasi.

Siklus Hidup Aplikasi Basis Data

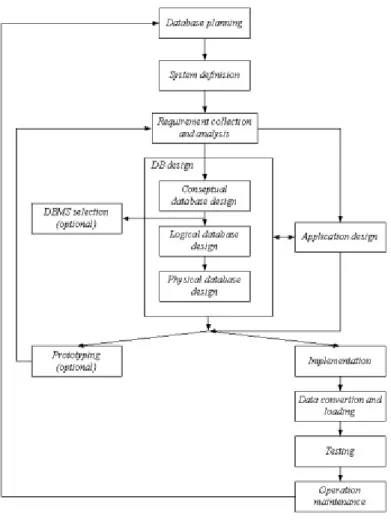

Metodologi perancangan basis data yang digunakan dalam penulisan ini adalah metodologi yang dibuat oleh Connoly dan Begg seperti yang terlihat pada gambar berikut ini.

Keterangan gambar : 1. Database planning

Yakni kegiatan perencanaan, agar kegiatan di tiap-tiap stage pada siklus hidup dapat direalisasikan seefektif dan seefisien mungkin.

Yakni kegiatan menentukan ruang lingkup dan batasan pada aplikasi basis data, pengguna, dan area aplikasi.

3. Requirements collection and analysis

Yakni kegiatan pengumpulan dan analisis informasi mengenai bagian dari perusahaan yang akan didukung oleh aplikasi basis data.

4. Database design

Yakni kegiatan perancangan konseptual, logikal, dan fisikal pada basis data. 5. DBMS selection (optional)

Yakni kegiatan menyeleksi DBMS yang cocok untuk diterapkan pada aplikasi basis data.

6. Application design

Yakni kegiatan perancangan user interface dan program aplikasi yang akan digunakan dan akan memproses basis data.

7. Prototyping (optional)

Yakni kegiatan membangun model pekerjaan atau kegiatan pada aplikasi basis data, yang memungkinkan perancang atau pengguna untuk memvisualisasikan dan mengevaluasi bagaimana tampilan dan kegunaan dari sistem yang dihasilkan.

8. Implementation

Membuat bagian luar (external), konseptual, dan mendefinisikan basis data internal, serta program aplikasi.

9. Data conversion and loading

Yaitu peralihan dengan pemuatan sistem lama ke sistem yang baru. 10. Testing

Dengan menguji coba kesalahan atau error pada aplikasi basis data dan memvalidasikan penentuan kebutuhan pengguna.

11. Operational maintenance

Pada stage ini aplikasi basis data secara penuh diterapkan, dimana sistem secara terus menerus diawasi dan dipelihara. Akan sangat penting apabila kebutuhan yang baru tergabung pada aplikasi basis data melalui stage sebelumnya pada siklus hidup

Rekam kesehatan berbasis elektronik ( electronic health record/EHR)

Definisi

Computer-based Patient Record Institute (1999) mendefinisikan EHR/ Computer-based Patient Record (CPR) sebagai pengelolaan informasi berbasis computer terhadap status kesehatan dan pelayanan kesehatan sepanjang hidup seorang individu. Hal ini tidak berarti bahwa EHR hanya mengubah bentuk rekam medis berbasis kertas menjadi lembar formulir elektronik saja, tapi meliputi semua bentuk media yang digunakan dalam informasi kesehatan. Jadi, EHR meliputi riwayat medis, penatalaksanaan yang sedang diberikan, hasil pemeriksaan laboratorium, gambar x-ray, dan sebagainya.

Rekam kesehatan berbasis elektronik dapat menunjang aktifitas perekaman data (capture), penyimpanan data (storage), pengolahan data ( processing), komunikasi data (communication), keamanan data (security), dan penyajian informasi kesehatan (presentation of health information). Rekam kesehatan berbasis elektronik juga memungkinkan penyediaan kemampuan yang menghasilkan data pasien yang lengkap dan akurat (complete and accurate patient data), system peringatan dan pengingat klinis (clinical reminders and alerts system), system penunjang pengambilan keputusan (deision support system), serta hubungan keterkaitan dengan system penyedia basis data pengetahuan atau data yang terkait ( related data and knowledge bases links).

Keuntungan

Rekam kesehatan berbasis elektronik memungkinkan akses yang luas menyeluruh dan tepat waktu untuk mendapatkan informasi kesehatan bagi petugas kesehatan dan pihak lain yang berwenang, dengan tetap menjaga kerahasiaan pribadi pasien dan informasi dari petugas kesehatan. Komputerisasi sangat meningkatkan proteksi terhadap kerahasiaan informasi selalu penerapan kunci dan kendali akses yang memadai. System ini menunjang kesinambungan pelayanan dan berperan sebagai sumber daya bagi pihak manajemen dari system pelayanan kesehatan dan untuk pengembangan pengetahuan (Computer-based Patient Record Institute, 1999; Wilson; Randy, 2000)

Hawkins F (2002) menyimpulkan hasil dari evaluasi yang dilakukannya terhadap implementasi system informasi kesehatan berbasis computer (EHR) bahwa EHR secara signifikan telah meningkatkan hasil dokumentasi rekam medis setelah enam bulan dan satu tahun implementasi. Data klinis dalam EHR menjadi lebih terorganisasi dan lebih mudah didapatkan saat dibutuhkan. Tingkat kelengkapan pengisian data klinis juga meningkat setelah enam bulan dan satu tahu implementasi.

Keamanan

Sejalan dengan perkembangan teknologi informasi dan upaya memenuhi kebutuhan penerapannya dalam system pelayanan kesehatan, sudah banyak pihak yang berusaha mengembangkan system informasi pelayanan kesehatan berbasi komputer. Pihak isntitusi pelayanan kesehatan memiliki kesempatan untuk memilih dan mengimplementasikan aplikasi komputer dan system penunjangnya yang komprehensif. Tahap memilih ini dilaksanakan dengan melakukan evaluasi berdasarkan beberapan kriteria tertentu, termasuk salah satunya yaitu fitur keamanannya.

Fitur keamanan data dalam informasi kesehatan elektronik (electronic health information) merupakan kombinasi dari segi teknologi dan segi organisasi. Metoda yang dipilih untuk ini akan berdampak pula terhadap biaya, kompleksitas, dan tingkat keamanan yang dihasilkan. Peranan segi organisasi sama pentingnya dengan segi teknologi.

Fitur keamanan dalam system ini dibutuhkan untuk menjaga integritasi dan konfidensialitas informasi kesehatan yang terkandung di dalamnya. Selain itu juga dibutuhkan untuk melindungi privasi pasien dan memenuhi tuntutan kebutuhan perlindungan hukum bagi pasien, petugas kesehatan, serta institusi kesehatan.

Fitur keamanan yang dimaksud meliputi hal-hal sebagai berikut (National Academy of Sciences, 1997):

2. Otorisasi (authorization) 3. Integritas (integrity)

4. Penelusuran jejak (audit trails)

5. Pemulihan pasca bencana (disaster recovery)

6. Penyimpanan dan transmisi data yang aman (secure data storage & transmission)

Keberadaan fitur keamanan ini diharapkan dapat menjaga informasi kesehatan dalam sistem rekam kesehatan berbasis komputer terhadap:

1. Akses dari orang yang tidak berhak

2. Modifikasi yang tidak sah, baik dalam media penyimpanan data, selama proses pengolahan data maupun dalam pengiriman data

3. Timbulnya hambatan penggunaan sistem dan

4. Pengambilalihan sistem oleh pengguna yang tidak sah

Penjagaan informasi kesehatan ini juga termasuk pengawasan akses untuk mendeteksi, mencatat, dan melawan/ menahan ancaman-ancaman terhadap sistem. Penjagaan ini dilaksanakan dari mulai lapis terendah dalam transportasi data meliputi kabel, switch, router, dan transmititer, sampai lapis-lapis berikutnya yaitu lapis jaringan ( network layer), lapis informasi ( information layer), lapis perangkat lunak (software application layer), dan lapis manajerial (managerial layer). Lapis manajerial bertanggung jawab terhadap pengelolaan administrasi dan proses operasional system yang semua ini dibutuhkan untuk menjamin dan memantau terlaksananya kebijakan keamanan data ( Computer-based Patient Record Institute, 1999)

Empat prinsip dasar yang harus dipenuhi oleh berkas rekam kesehatan agar dapat diterima sebagai bukti/ catatan fakta, yaitu:

1. Didokumentasikan sesuai dengan aturan prosedur yang berlaku 2. Disimpabn sesuai dengan aturan prosedur yang berlaku

3. Dibuat pada saat, atau segera setelah pelayanan diberikan

4. Dibuat oleh petugas kesehatan yang berwenang (memiliki hak, pengetahuan, dan kemampuan sesuai standar dalam tugasnya)

Empat prinsip dasar tersebut juga berlaku bagi rekam kesehatan berbasis elektronik. Untuk menunjang aspek keakuratan dan kepercayaan dari rekam kesehatan berbasis komputer, The Comprehensive Guide to Electronic Health Records merekomendasikan hal-hal berikut ini untuk diperhatikan:

1. Jenis computer yang digunakan dan penerimaannya sebagai peralatan uang standard an efisien

2. Metode perekaman yang digunakan dalam perngoperasiannya 3. Metode dan keadaan dari persiapan perekaman data, meliputi:

a. Sumber dari informasi

b. Prosedur untuk memasukkan data/informasi dan untuk mengambil informasi dari komputer

c. Pengendalian dan pengujian untuk memastikan akurasi dajn reliabilitas data

4. Keaslian data/ informasi yang direkam (belum dimodifikasi). (Austin dll, 1998; Dougherty dkk, 2002, Merida L J, 2001)

Keamanan dari rekam kesehatan berbasis computer tidak lepas dari 2 aspek yang saling berkait erat yaitu privacy dan security. Privacy mengandung makna penjagaan keamanan berkas dati pelepasan informasi yang tidak semestinya ( wrongful disclosure), sedangkan security mengandung makna penjagaan berkas dari kerusakan (destruction), pengubahan data yang tidak sah (tampering), dan ganggungan akses (unavailable access). (Medical Records Institute, 2001; Woloszyn, William, 2002)

Ancaman terhadap keamanan sistem rekam kesehatan berbasis komputer, baik secara fisik maupun non fisik / informasi, semakin nyata dan komplek. Untuk membangun system pengamanan yang handal dan efektif, dibutuhkan langkah yang mengintegrasikan model tradisional dan teknologi informasi. Tiga keuntungan utama yang diharapkan dari integrasi ini yaitu:

1. Integrasi data: informasi yang dihasilkan akan memiliki akurasi tinggi, sehingga petugas klinis, peneliti dan petugas kesehatan lainnya menjadi

yakin bahwa setiap tindakan yang direkomendasikan sudah berdasarkan data yang valid.

2. Kerahasiaan: petugas klinis dan staf lainnya akan lebih tenang dan yakin dalam menjalankan tugasnya, berkaitan dengan adanya peraturan penjagaan keamanan dan kerahasiaan data dalam hal pelepasan informasi. 3. Ketersediaan informasi; petugas pelayanan kesehatan akan lebih lancar

menjalankan tugasnya bila informasi yang dibutuhkan selalu siap pada saat dibutuhkan.

Kinerja system pengamanan data yang baik bergantung kepada tiga komponen esensial, yaitu manusia (people), proses (process), dan teknologi (technology). Ketiga komponen ini dibutuhkan untuk membangun dan mengembangkan system pengamanan dan program manajemen resiko ( Medical Records Institute, 2001; Wagner, Lew, 2002)

Jenis-jenis ancaman terhadap keamanan data dalam system rekam kesehatan berbasis komputer meliputi:

1. Kesalahan pada aspek pengguna (human error), termasuk diantaranya yaitu terhapus, kerusakan tak disengaja, pembuangan sampah yang tidak sepatutnya, dan sebagainya

2. Gangguan dari alam (nature), termasuk api, air, petir, gempa, dan sebagainya

3. Gangguan teknis (technical), termasuk kegelapan backup, kegagalan sistem, virus komputer, kehilangan daya listrik, dan sebagainya

4. Tindakan yang disengaja, misalnya mencari informasi diluar kewenangannya, mengubah data diluar kewenangannya (Medical Records Institute, 2001; Amatayakul, Margret, 2002)

Setiap bentuk ancaman bisa memiliki karakteristik yang berbeda dalam hal motif, sumber daya, jalur akses, dan kemampuan teknis. Latar belakang karakteristik yang berbeda-beda ini bisa menimbulkan tingkat resiko yang berbeda dan membutuhkan cara pengendalian yang berbeda pula (National Academy of Sciences, 1997)

Fitur Keamanan dalam Rekam Kesehatan Berbasis Komputer

Otentikasi (authentication)

Otentikasi mengandung pengertian berkaitan dengan penjaminan/ pemastian terhadap identitas suatu subyek atau obyek. Misalnya, pemastian bahwa seorang pengguna yang sah/ terdaftar (otentikasi pengguna). Pemastian bahwa sekumpukan sumber data yang diterima adalah sesuai dengan yang dibutuhkan juga merupakan contoh otentikasi, dalam hal ini otentikasi keaslian data.

Metode untuk menerapkan otentikasi yang aman merupakan kebutuhan yang esensial dalam system rekam kesehatan berbasis computer. Setiap pengguna memikul tanggung jawab terhadap informasi kesehatan yang mereka masukkan, tambahkan, validasi, dan mereka lihat dalam sistem. Oleh karena itu, setiap pengguna harus bisa diidentifikasi secara unik, dibedakan satu dari lainnya. Kebijakan khusus harus diterbitkan oleh pihak institusi untuk mengatur disiplin penggunaan berikut sangsi bagi individu yang membocorkan identitas otentikasinya kepada pengguna lain.

Dengan perkembangan teknologi, saat ini otentikasi dapat berupa sistem identifikasi biometric, misalnya uji sidik jari; pemindaian retina; dan pengenalan suara. Otentikasi juga bisa berupa penggunaan kartu pintar (smart card), token, password, atau kombinasi dari bentuk-bentuk tersebut. Bentuk yang paling umum digunakan dalam sistem rekam kesehatan berbasis komputer adalah password. Jika password turut dicatat dam disimpan dalam sistem, maka harus diacak (encrypted) untuk menjaga keamanannya. Password juga perlu dibatasi penggunaannya dengan menentukan batas waktu kadaluarsanya.

Untuk meminimalkan kemungkinan dimana pengguna yang tidak sah memanfaatkan sistem yang sedang aktif yang ditinggalkan oleh pengguna lain yang sah, maka perlu ditunjang dengan kemampuan automatic logoff apabila sistem ditinggalkan tanpa aktifitas dalam selang waktu tertentu atau bila pengguna yang sah tersebut mengakses kembali ke dalam sistem melalui terminal kerja yang lain.

Otorisasi (authorization)

Otorisasi mengandung pengertian berkaitan dengan pengesahan hak yang meliputi pengesahan akses berdasarkan hak akses. Otorisasi mengatur lingkup hak dari seorang pengguna yang sah, meliputi hak akses terhadap fungsi sistem dan informasi yang terkandung didalamnya. Otorisasi diperkuat dengan kemampuan kendali akses (access control),pelayanan kerahasiaan (confidentiality services), dan pelayanan non-repudiasi (non- refudiation services).

Kendali akses ( access control)

Fitur ini melindungi system terhadap penggunaan dari yang tidak berhak , termasuk penggunaan system computer, jaringan, aplikasi perangkat lunak, dan berkas (file) data. Kendali akses berperan dalam memastikan bahwa pengguna, sistem komputer, dan program hanya dapat menggunakan sumber data yang memang berhak mereka gunakan dan untuk tujuan yang memang menjadi hak mereka. Kendali akses juga melindungi sistem dari penggunaan oleh yang tidak berhak, pelepasan informasi (disclosure), modifikasi (modification) dan perusakan/ penghancuran (destruction) sumber data.

Pelayanan Kerahasiaan ( confidentiality services)

Fitur ini menjaga sistem dari kemungkinan pelepasan informasi kepada pihak yang tidak berhak untuk mendapatkan informasi tersebut. Bila kendali akses melindungi file data dalam media penyimpanan dari kemungkinan dibaca oleh pengguna yang tidak berhak, maka pelayanan kerahasiaan menjaga kemungkinan dibacanya file data tersebut diluar penyimpanan data, misalnya setelah digunakan (dicopy) secara tidak sah. Bentuk paling umum dari fitur ini adalah dengan menggunakan penyandian data (encryption)

Pelayanan non-repudiasi ( non-repudiation services/nrs)

Fitur ini menjamin terpenuhinya tuntutan pengguna yang dinyatakan maupun yang ditampilkan, baik yang berasal dari nrs maupun yang bukan. Repudiasi mengandung pengertian dimana pengguna secara tidak sengaja menginterupsi atau membatalkan proses yang tengah berlangsung. Dengan kata

lain, nrs mencegah pengguna dari kemungkinan memodifikasi data/ informasi secara sepihak atau membatalkan proses transaksi data yang tengah berlangsung, yang mana hal ini dapat menyebabkan kerusakan data. Pengguna anonymous patient IDs merupakan metode untuk mengatur tampilan informasi baik di layar computer maupun di kertas dengan hanya mencantumkan nomor rekam medis atau kode identitas lain tanpa menampilkan nama pasien. Penerapan metode ini dapat mengurangi kemungkinan bocornya informasi kepada pihak yang tidak berwenang atau tidak perlu mengetahui ( National Academy of Sciences, 1997)

Integritas (integrity)

Integritas mengandung pengertian bahwa informasi yang tersedia hanya diubah/ diolah untuk kebutuhan tertentu dan oleh pengguna tertentu yang berhak. Pengertian ini dapat diterapkan pada data (data integrity), program (program integrity), sistem ( system integrity), dan jaringan komputer ( network integrity)

Integritas data berkaitan dengan akurasi ( accuracy), konsistensi (consistency), dan kelengkapan (completeness) dari data. Hal ini terkait secara langsung dengan kualitas data yang bersangkutan dan dapat berpengaruh terhadap kualitas pelayanan kesehatan yang diberikan. Pemantauan integritas data harus dapat memastikan bahwa data tidak diubah atau dirusak melalui cara yang tidak sah. Kebijakan pengendalian integritas data memiliki empat komponen esensial yaitu pemantauan keamanan (secutiry measures), pengendalian prosedur (procedurals controls), penentuan tanggung jawab (assigned responsibility), dan penelusuran jejak (audit trails). Untuk memastikan integritas informasi, maka harus bisa memantau sumber data, tanggal dan waktu, dan isi dari setiap pengubahan. Jadi penambahan dan pengubahan harus bisa terlacak sampai ke sumbernya.

Integritas program berkaitan dengan kualitas dari disain perangkat lunak dan penjagaannya dari kemungkinan pengubahannya. Gangguan pada perangkat lunak (software bugs) dan kompleksitas disain perangkat lunak dapat berperan dalam mengakibatkan ketidaklengkapan atau bahkan kehilangan informasi yang seharusnya dihasilkan.

Integritas sistem merupakan kemampuan dari suatu sistem otomatis untuk menjaga fungsinya dari gangguan dan manipulasi yang tidak sah. Fitur-fitur dari perangkat keras dan perangkat lunak harus diuji secara periodic untuk memastikan berfungsinya sistem tersebut secara benar. Tersedianya sistem penyalinan dan prosedur pemulihan data (backup and recovery procedure) sangat penting untuk mengantisipasi pemulihan sistem secara cepat dan aman apabila terjadi kegagalan sistem. Integritas jaringan merupakan perluasan fitur integritas sistem dalam jaringan lokal maupun jaringan yang lebih luas (local and wide area networks).

Penelusuran jejak (audit trails)

Fitur ini berfungsi untuk memantau setiap operasi terhadap sistem informasi. Penelusuran jejak harus mampu mencatat secara kronologis setiap aktifitas terhadap sistem. Pencatatan ini dilakukan segera dan sejalan dengan aktifitas yang terjadi (konkuren). Fitur ini dapat dimanfaatkan untuk mendeteksi dan melacak penyalahgunaan dan pelanggaran keamanan, menentukan dilaksanakan tidaknya kebijakan dan prosedur operasional yang berlaku, serta untuk merekontruksi rangkaian aktifitas yang dilakukan terhadap sistem.

Catatan yang dihasilkan oleh fitur penelusuran jejak hendaknya berisi informasi tentang identitas pengguna, sumber data yang diakses, identitas pasien yang diakses datanya, identitas fasilitas pelayanan kesehatan, kode lokasi akses, tanggal dan waktu akses, dan jenis aktifitas yang dilakukan (termasuk fungsi sistem yang diaktifkan dan jenis informasi yang diakses).

Pemulihan pasca bencana ( disaster recovery)

Fitur pemuliham pasca bencana merupakan proses yang memungkinkan institusi untuk memulihkan kembali data-data yang hilang atau rusak setelah terjadinya suatu gangguan/ bencana, misalnya kebakaran; banjir; huru-hara; bencana alam; atau kegagalan system.

Sistem yang difungsikan harus menunjang kemampuan tersedianya cadangan terhadap komponen sistem seperti misalnya prosesor, jalur jaringan (network links), dan basis data. Sistem juga harus memiliki kemampuan untuk

penyalinan data (backup) tanpa mengganggu fungsi-fungsi lainnya dan mampu membangun kembali informasi dari salinan data tersebut.

Penyimpanan dan transmisi data yang aman (secure data storage&transmission)

Penyimpanan data berkaitan dengan media fisik dan lokasi dimana data disimpan dan dikelola. Transmisi data berkaitan dengan aktifitas petukaran data antara pengguna dan program atau antara program dan program, dimana pengirim dan penerima dipisahkan oleh suatu jarak.

Pertimbangan fisik dari media penyimpanan data meliputi keamanan fisik dari prosesor, media penyimpan, kabel, terminal kerja, dan sebagainya. Perawatan dan pengelolaan terhadap media ini ditujukan untuk menjaga media penyimpanan data terhadap kemungkinan sabotase dan gangguan fisik lainnya. Jadwal retensi juga perlu dipertimbangkan dan diterapkan dalam penggunaan media penyimpanan data elektronik ini. Jadwal retensi ini disesuaikan dengan peraturan yang berlaku dan juga dengan kebutuhan di lingkungan institusi yang bersangkutan, misalnya untuk kebutuhan pelayanan pasien;penelitian; dan pendidikan.

Transmisi data yang diimplementasikan dalam sistem rekam kesehatan berbasis komputer menjadi hal yang penting untuk diperhatikan karena sistem pelayanan kesehatan saat ini membutuhkan kemampuan untuk “menangkap” data dari berbagai tempat berpisah. Data yang telah berkumpul dari berbagai sumber ini juga akan ditransmisikan ke berbagai sumber ini juga akan ditransmisikan ke berbagai tempat untuk berbagai keperluan. Sistem yang menunjang kemampuan untuk transmisi data harus juga mampu menjamin integritas dan kerahasiaan data yang dikelola (Computer-based Patient Record Institut, 1999; National Academy of Sciences, 1997)

BAB III. PEMBAHASAN

Bussines Function ,CRM, dan SCM

Rumah sakit merupakan institusi kesehatan yang memiliki kemampuan pelayanan dalam memberikan diagnosa dan perawatan medis secara menyeluruh kepada pasien. RSUP Fatmawati memiliki kapasitas rawat inap yang relatif besar untuk perawatan intensif ataupun jangka panjang. Beberapa pasien bisa hanya datang untuk diagnosis atau terapi ringan untuk kemudian meminta perawatan jalan, atau bisa pula meminta rawat inap dalam hitungan hari, minggu, atau bulan. Rumah sakit umum ini juga dilengkapi dengan berbagai fasilitas yang cukup lengkap, antara lain instalasi rawat darurat, instalasi perawatan intensif, instalasi bedah, ruang bersalin, dan laboratorium.

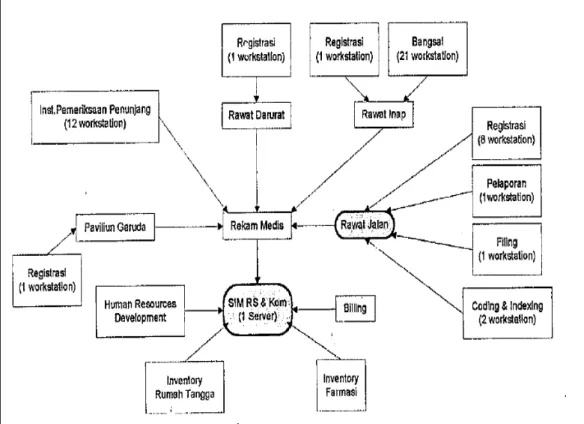

Tugas manajemen rumah sakit pada dasarnya adalah mengelola sumber daya yang dimilikinya agar dapat memberikan pelayanan yang maksimal kepada pasien (customer). Dalam rangka meningkatkan efektifitas dan efisiensi manajemen RSUP Fatmawati menerapkan sistem informasiyang telah dirintis dari tahun 1997 dan masih secara kontinyu dikembangkan. Saat ini manajemen telah mengembangkan sistem jaringan komputer yang terintegrasi dan disajikan dalam skema pada Gambar 1. Skema tersebut dapat memberikan gambaran mengenai manajemen RSUP Fatmawati itu sendiri, secara umum sistem manajemen RS tersebut mengelola data pasien, rekam medis, instalasi medis, human resource (kepegawaian), inventory RS, farmasi, dan keuangan serta billing.

Aplikasi yang diterapkan oleh RSUP Fatmawati merupakan perpaduan antara Front Office Application dan juga Back Office Application, sehingga merupakan Cross Functional Integrated System. Front Office Application mencakup pegelolaan customer atau pasien, berdasarkan data-data pasien yang dimiliki oleh RS, berupa identitas dan Rekam Medis. Data Rekam Medis sangat penting karena berdasarkan data tersebut, manajemen dapat menentukan layanan yang dibutuhkan oleh pasien. Selanjutnya adalah mengenai Back Office Application, sistem di RS ini mengelola scheduling, keuangan, inventory, dan juga SDM. Yang dimaksud scheduling adalah yang berkaitan dengan work

schedule, sedangkan inventory adalah inventory peralatan dan perlengkapan medis dan farmasi maupun rumah tangga.

Gambar 1. Skema Jaringan komputer di RS Fatmawati

Dalam sistem pelayanan rumah sakit, tempat pendaftaran pasien merupakan tempat pemberian dokumen Rekam Medis (RM) baru sekaligus penentuan nomor RM bagi pasien lama. Identifikasi dokumen RM dilakukan dengan menggunakan kartu indeks utama pasien (KIUP) baik secara manual maupun elektronik. Dengan memperhatikan hal-hal tersebut di atas, maka dapat dilihat bahwa tugas pokok dan fungsi tempat pendaftaran pasien adalah:

1. Pintu masuk pertama dalam penerimaan dan pendaftaran pasien, 2. Memberi informasi yang lengkap kepada pasien dan keluarganya

tentang pelayanan di rumah sakit,

3. Mencatat identitas dengan jelas, lengkap, dan benar, 4. Membubuhkan nomor RM pada setiap berkas RM,

5. Membuat kartu identitas berobat (KIB) dan KIUP bagi pasien baru, 6. Mencari nomor RM lama bagi pasien kunjungan ulang, dan

7. Mendistribusikan dokumen RM ke unit rawat jalan (URJ).

Data yang dicatat di tempat pendaftaran pasien selanjutnya akan diolah untuk menghasilkan berbagai informasi yang diperlukan oleh pihak manajemen rumah sakit. Beberapa informasi tersebut misalnya jumlah kunjungan pasien rawat jalan, rasio kunjungan pasien poli umum dan spesialis, jumlah pasien rujukan, pemetaan area cakupan pelayanan, jumlah kunjungan pasien tertanggung asuransi kesehatan, jumlah pelayanan yang dilakukan oleh masing-masing dokter di unit rawat jalan, jumlah pendapatan karcis; pendapatan dari tindakan; dan pendapatan total dari pelayanan rawat jalan, jumlah kunjungan per kelompok usia, dan sebagainya. Untuk dapat menghasilkan berbagai informasi penting tersebut, maka dibutuhkan suatu sistem informasi rawat jalan yang berfungsi untuk menangkap dan mencatat data (capture), menyimpan (storage), mengolah (process), menampilkan (presentation), transmisi (transmition), pelepasan informasi (discloure), dan pemusnahan data.

Keseluruhan fungsi sistem informasi rawat jalan ini dapat dilakukan secara manual maupun elektronis. Teknologi komputer dan informatika yang telah berkembang pesat saat ini sangat memungkinkan penerapan dan pemanfaatan berbagai perangkat keras dan lunak untuk membangun sistem informasi rawat jalan berbasis komputer (Medical Records Institute, 2001; Shofari B, 1998).

Ruang lingkup Aplikasi Sistem Informasi Kesehatan di RSUP Fatmawati, mencakup pengelolaan informasi dalam lingkup manajemen pasien (front office management). Lingkup ini antara lain sebagai berikut:

1. Registrasi Pasien, yang mencatat data/status pasien untuk memudahkan pengidentifikasian maupun pembuatan statistik dari pasien masuk sampai keluar. Modul ini meliputi pendaftaran pasien baru/lama, pendaftaran rawat inap/jalan, dan info kamar rawat inap.

2. Rawat Jalan/Poliklinik yang tersedia di rumah sakit, seperti: penyakit dalam, bedah, anak, obstetri dan ginekologi, KB, syaraf, jiwa, THT, mata, gigi dan mulut, kardiologi, radiologi, bedah orthopedi, paru-paru, umum, UGD, dan lain-lain sesuai kebutuhan. Modul ini juga mencatat diagnose

dan tindakan terhadap pasien agar ters medis pasien.

3. Rawat Inap. Modul ini mencatat diganosa dan tindakan terhadap pasien, konsultasi dokter, hubungan dengan poliklinik/penunjang medis.

4. Penunjang Medis/Laboratorium, yang mencatat informasi pemeriksaan seperti: ECG,

lain-lain.

5. Penagihan dan Pembayaran, meliputi penagihan dan pembayaran untuk rawat jalan, rawat inap dan penunjang medis (laboratorium, radiologi, rehab medik), baik secara langsung maupun melalui jaminan d

ketiga/asuransi/JPKM. Modul ini juga mencatat transaksi harian pasien (laboratorium, obat, honor dokter), daftar piutang, manajemen deposit dan lain-lain.

6. Apotik/Farmasi, yang meliputi pengelolaan informasi inventori dan transaksi

obat-7. Human Resource Development, yang terkait dengan pengelolaan SDM 8. Manajemen Inventory baik rumah tangga dan Inventory Farmasi/Medis

Manajemen inventory di rumah sakit

Chain Management (SCM). Inventory yang yang dipe adalah inventory medis, baik obat

juga inventory rumah tangga yaitu yang sifatnya non medis

beberapa gambar skema supply chain rumah sakit. Pada Gambar 2 menunjukkan supply chain secara umum di mana rumah sakit mendapatkan suplai logistik dari

dan tindakan terhadap pasien agar tersimpan di dalam laporan rekam

Rawat Inap. Modul ini mencatat diganosa dan tindakan terhadap pasien, konsultasi dokter, hubungan dengan poliklinik/penunjang medis.

Penunjang Medis/Laboratorium, yang mencatat informasi pemeriksaan seperti: ECG, EEG, USG, ECHO, TREADMIL, CT Scan, Endoscopy, dan

Penagihan dan Pembayaran, meliputi penagihan dan pembayaran untuk rawat jalan, rawat inap dan penunjang medis (laboratorium, radiologi, rehab medik), baik secara langsung maupun melalui jaminan d

ketiga/asuransi/JPKM. Modul ini juga mencatat transaksi harian pasien (laboratorium, obat, honor dokter), daftar piutang, manajemen deposit dan

Apotik/Farmasi, yang meliputi pengelolaan informasi inventori dan -obatan.

uman Resource Development, yang terkait dengan pengelolaan SDM Manajemen Inventory baik rumah tangga dan Inventory Farmasi/Medis

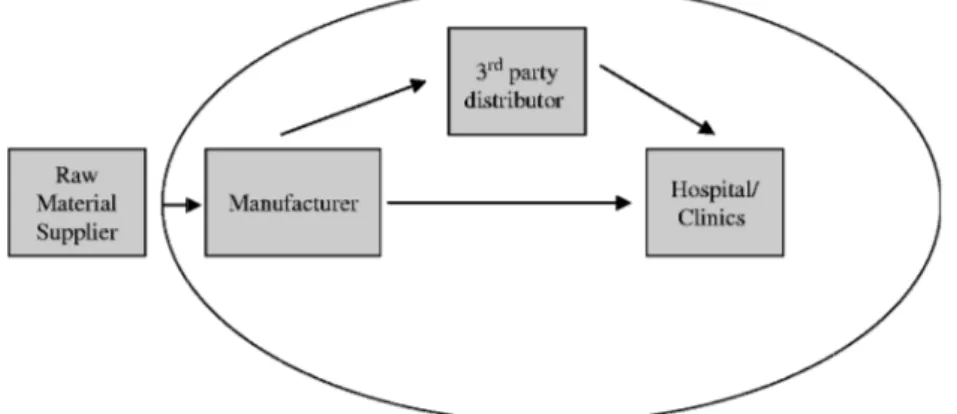

Manajemen inventory di rumah sakit berarti merujuk kepada Supply Chain Management (SCM). Inventory yang yang diperlukan oleh ru

adalah inventory medis, baik obat-obatan, perlengkapan, dan peralatan

juga inventory rumah tangga yaitu yang sifatnya non medis. Berikut ini adalah beberapa gambar skema supply chain rumah sakit. Pada Gambar 2 menunjukkan

ecara umum di mana rumah sakit mendapatkan suplai logistik dari

Gambar 2. Skema Supply Chain 1

impan di dalam laporan rekam

Rawat Inap. Modul ini mencatat diganosa dan tindakan terhadap pasien, konsultasi dokter, hubungan dengan poliklinik/penunjang medis.

Penunjang Medis/Laboratorium, yang mencatat informasi pemeriksaan EEG, USG, ECHO, TREADMIL, CT Scan, Endoscopy, dan

Penagihan dan Pembayaran, meliputi penagihan dan pembayaran untuk rawat jalan, rawat inap dan penunjang medis (laboratorium, radiologi, rehab medik), baik secara langsung maupun melalui jaminan dari pihak ketiga/asuransi/JPKM. Modul ini juga mencatat transaksi harian pasien (laboratorium, obat, honor dokter), daftar piutang, manajemen deposit dan

Apotik/Farmasi, yang meliputi pengelolaan informasi inventori dan

uman Resource Development, yang terkait dengan pengelolaan SDM Manajemen Inventory baik rumah tangga dan Inventory Farmasi/Medis

berarti merujuk kepada Supply rlukan oleh rumah sakit obatan, perlengkapan, dan peralatan, kemudian . Berikut ini adalah beberapa gambar skema supply chain rumah sakit. Pada Gambar 2 menunjukkan

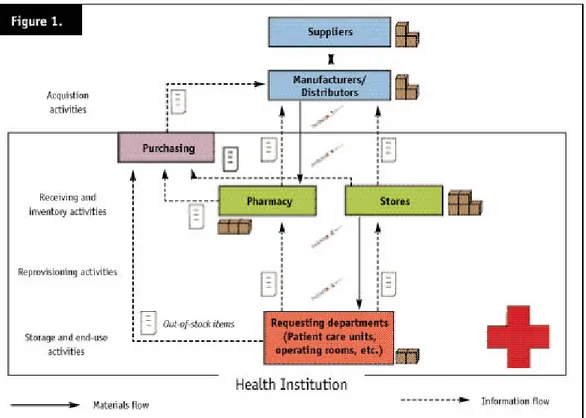

distributor ataupun langsung dari pabrikan. Berikut ini adalah Gambar 3 yang menunjukkan skema SCM pada rumah sakit. Dalam SCM terdapat aliran material dan juga informasi, aliran informasi ini dikelola untuk mengelola aliran material. Dalam SCM terdapat aktivitas akuisisi barang yang dibeli, aktivitas penerimaan dan inventarisasi, kegiatan reprovisioning, dan penyimpanan dan penggunaan inventory.

Gambar 3. Skema Supply Chain Management

E-commerce

Dalam mendukung pelayanannya, RSUP Fatmawati juga telah mengaplikasikan website dengan alamat http://www.fatmawatihospital.com. E-commerce melalui website tersebut masih terbatas pada penampilan informasi seputar RSUP Fatmawati, jadi sifatnya masih satu arah. Bahkan tidak dicantumkan alamat email yang dapat dihubungi oleh customer, jadi kemungkinan memang tidak menggunakan email. Berikut ini adalah tampilan dari website RSUP Fatmawati.

Gambar 4. Website RSUP Fatmawati

Informasi yang ditampilkan dalam website yang berkaitan dengan pelayanan customer adalah mengenai jenis pelayanan yang diberikan, jadwal praktek dokter, peta lokasi RS, biaya dan tarif. Biaya yang ditampilkan adalah biaya rawat jalan, rawat inap, rawat darurat, dan juga tarif dokter spesialis. Selain itu ditampilkan juga nomor telepon yang dapat dihubungi berdasarkan jenis layanan RS. Informasi lain yang ditampilkan dalam website adalah mengenai berita, artikel, dan acara yang terkait dengan bidang kesehatan, dan sifatnya kadang tidak berkaitan langsung dengan RSUP Fatmawati.

Berdasarkan apa yang ditampilkan dalam website www.fatmawatihospital.com maka RSUP Fatmawati menerapkan strategi yang bersifat informational. Website lebih banyak menampilkan hal-hal yang sifatnya informasi yang berkaitan dengan RS tersebut, dan juga informasi yang berkaitan dengan bidang kesehatan.

Identifikasi Kebutuhan Data (Backward Analysis)

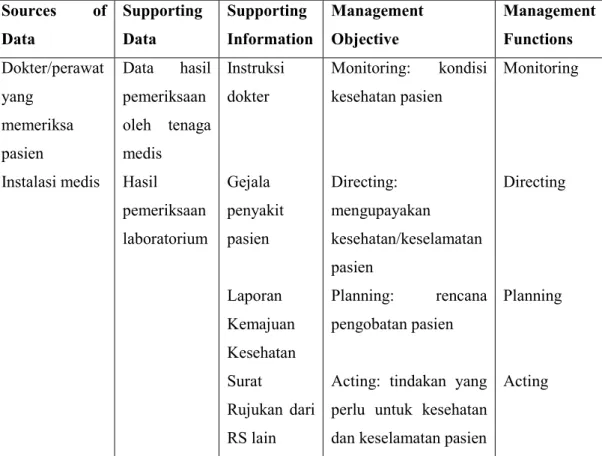

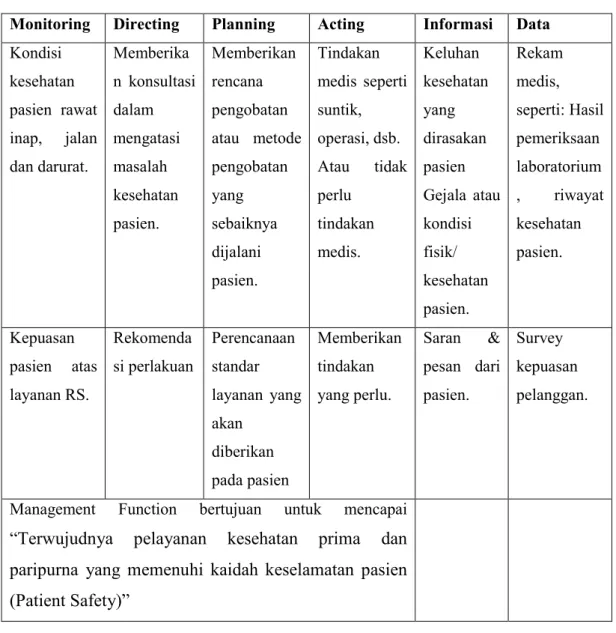

Identifikasi kebutuhan data dalam suatu proses bisnis merupakan analisis data-data yang dibutuhkan dalam sistem manajemen bisnis tersebut. Sistem manajemen dikonseptualisasikan dalam bentuk objek dan logika, kemudian informasi yang dibutuhkan dalam manajemen diidentifikasi untuk selanjutnya