PERENCANAAN SISTEM MANAJEMEN KEAMANAN INFORMASI PADA INFORMATION CAPITAL READINESS PT PJB UP GRESIK.

TUGAS AKHIR

Program Studi S1 Sistem Informasi

Oleh:

NUR FATIMATUZ ZUHROH 12.41010.0180

FAKULTAS TEKNOLOGI DAN INFORMATIKA

xi

Halaman

ABSTRAK ... viii

KATA PENGANTAR ... ix

DAFTAR ISI ... xi

DAFTAR TABEL ... xiv

DAFTAR GAMBAR ... xvi

DAFTAR LAMPIRAN ... xvii

BAB I PENDAHULUAN ... 1

1.1 Latar Belakang Masalah ... 1

1.2 Rumusan Masalah ... 4

1.3 Batasan Masalah ... 4

1.4 Tujuan ... 5

1.5 Manfaat ... 5

1.6 Sistematika Penulisan ... 5

BAB II LANDASAN TEORI ... 7

2.1 Sistem Manajemen Keamanan Informasi ... 7

2.2 ISO/IEC 27001:2005 Information Security Management System ... 8

2.2.1 Model Proses ... 9

2.2.2 Struktur OrganisasiISO/IEC 27001 ... 10

2.2.3 Panduan Sistem Manajemen Keamanan Informasi ... 11

2.3 Standard ISO/IEC 27002:2005 Code Of Practice for ISMS ... 22

2.4 Standar Operasional Prosedur...23

xii

2.7 Assessment Kontrak Kinerja ... 28

2.8 Information Capital Readiness (ICR) ... 29

BAB III METODE PENELITIAN ... 30

3.1 Model Usulan ... 30

3.2 Tahap Awal ... 31

3.3 Tahap Pengembangan ... 32

3.4 Tahap Akhir ... 36

BAB IV HASIL DAN PEMBAHASAN ... 38

4.1 Tahap Awal ... 38

4.1.1 Wawancara ... 38

4.1.2 Observasi ... 40

4.1.3 Studi Literatur ... 41

4.2 Tahap Pengembangan ... 42

4.2.1 Persetujuan Manajemen ... 42

4.2.2 Menentukan Ruang Lingkup ... 44

4.2.3 Menentukan Pendekatan Penilaian Risiko ... 49

4.2.4 Identifikasi Risiko ... 51

4.2.5 Analisa dan Evaluasi Risiko ... 59

4.2.6 Analisa Penanganan Risiko ... 71

4.2.7 Menetapkan Objektif Kontrol dan Kontrol ... 72

4.2.8 Pembuatan Kebijakan, Prosedur, dan Instruksi Kerja ... 77

xiii

BAB V PENUTUP ... 87

5.1 Kesimpulan ... 87

5.2 Saran ... 88

DAFTAR PUSTAKA ... 89

LAMPIRAN ... 90

1

PENDAHULUAN

1.1 Latar Belakang Masalah

PT PJB Unit Pembangkit Gresik merupakan perusahan pembangkit tenaga listrik Indonesia. Teknologi informasi memiliki fungsi sebagai alat bantu utama dalam berkembangnya kemajuan perusahaan dan memberikan kontribusi yang sangat penting dalam terciptanya visi, misi, dan tujuan stategis dalam perusahaan.

PT. PJB Unit Pembangkit Gresik menyusun sebuah kerangka kerja yang terstruktur serta langkah-langkah untuk mencapai kualitas keamanan sistem informasi yang sesuai dengan standar dari teknologi keamanan informasi. Sub direktorat (subdit) teknologi informasi pada sub indikator Sumber Daya Manusia (SDM) mempunyai tiga bagian utama yaitu Human Capital Readiness (HCR),

Organization Capital Readiness (OCR), dan Information Capital Readiness

(ICR). Bagian Information Capital Readiness (ICR) merupakan indikator penilaian kinerja yang dilakukan oleh tim assessor dan terdiri dari tiga proses utama yang menilai tentang infrastructure, dan Application. Teknologi informasi pada PT PJB Unit Pembangkit Gresik diatur dalam bagian ICR yang dilakukan oleh divisi manajemen teknologi informasi yaitu SINFO. SINFO mempunyai tugas dan fungsi dalam penyedia layanan teknologi sistem informasi kepada user (unit) yang ada dalam lingkungan PT PJB Unit Pembangkit Gresik. PT PJB menetapkan Assesment Kontrak Kinerja untuk mendukung kelangsungan proses bisnis dalam kualitas teknologi informasi khususnya untuk keamanan informasi.

(OFI). OFI merupakan rekomendasi yang dibuat untuk kelangsungan kualitas dari teknologi informasi yang diberikan kepada user, sedangkan kriteria ICR terdiri dari kriteria-kriteria dalam ICR yang harus dipenuhi dalam mencapai target kinerja.

Untuk mencapai target kinerja yang sudah ditetapkan pada Assesment

manajemen keamanan informasi adalah dibuatnya dokumen perencanaan SMKI. Dokumen tersebut berfungsi untuk mengelola teknologi keamanan informasi dalam proses perlindungan terhadap aspek keamanan informasi yang nantinya dapat memenuhi kriteria ICR sehingga ICR dapat menentukan nilai untuk target unit pada Assesment Kontrak Kinerja. Dalam dokumen kriteria ICR, menjelaskan kriteria yang harus di dukung dari kesiapaan pengamanan sistem informasi. Kesiapan pengamanan sistem informasi tersebut terdiri atas beberapa area yang harus dipenuhi. Dalam ISO 27001:2005 menjelaskan tentang dasar kebutuhan untuk keamanan informasi termasuk dalam hal kesiapan pengamanan sistem informasi serta tahapan dalam penerapan sistem manajemen keamanan informasi (ISMS). Dalam pembuatan perencanaan sistem manajemen keamanan informasi ini akan menggunakan standard ISO/IEC 27001:2005 Information Security Management System Requirments dan ISO/IEC 27002:2005 Code Of Practice For

ISMS. Pemilihan kedua standard ini dipilih karena pada ISO/IEC 27001:2005 menjelaskan persyaratan yang harus dipenuhi dalam membangun ISMS, sedangkan ISO/IEC 27002:2005 berfungsi untuk menentukan kontrol objektif dan kontrol yang dibutuhkan dalam perencanaan dan persyaratan SMKI yang ada dalam ISO/IEC 27001:2005 dalam menyediakan serta mengelola pengamanan sistem informasi ICR di PT PJB Unit Pembangkit Gresik.

yang akan dihasilkan diharapkan dapat membantu dalam mengelola keamanan informasi dalam memenuhi kriteria ICR untuk improvement kualitas keamanan sistem informasi

1.2 Rumusan Masalah

Dengan melihat latar belakang yang telah dibahas, maka dapat dirumuskan permasalahan PT PJB Unit Pembangkit Gresik yang akan diselesaikan pada penelitian ini adalah bagaimana merencanakan sistem manajemen keamanan informasi pada Information Capital Readiness PT PJB Unit Pembangkit Gresik.

1.3 Batasan Masalah

Dalam penelitian di PT PJB Unit Pembangkit Gresik, lingkup pembahasan dibatasi pada :

1. Perencanaan sistem manajemen keamanan sistem informasi dilakukan pada kinerja proses untuk sub bagian Sumber Daya Manusia khususnya bagian

Information Capital Readiness (ICR).

2. Perencanaan sistem manajemen keamanan sistem informasi pada ICR didasarkan pada standard ISO/IEC 27001:2005 Information Security

1.4 Tujuan

Tujuan dalam penelitian ini adalah merencanakan sistem manajemen keamanan informasi pada Information Capital Readiness PT PJB Unit Pembangkit Gresik yang menghasilkan dokumen perencanaan sistem manajemen keamanan informasi meliputi laporan asesmen risiko, kebijakan, prosedur, instruksi kerja, dan rekam kerja.

1.5 Manfaat

Adapun manfaat dari penelitian yang akan dibangun nantinya adalah : 1. Membantu SINFO dalam mengelola keamanan informasi yang akan dibangun

dan mengacu ke dalam standar internasional ISO 27001:2005 tentang ISMS.

Requirments dan ISO/IEC 27002:2005 tentang Code Of Practice For ISMS. 2. Membantu memberikan pedoman dalam memenuhi kriteria keamanan sistem

informasi ICR pada SINFO di PT. PJB Unit Gresik.

3. Membantu PT PJB UP Gresik dalam melakukan improvement keamanan informasi untuk bersaing dalam dunia global.

1.6 Sistematika Penulisan

Sistematika penulisan yang digunakan dalam penyusunan laporan tugas akhir ini dibagi menjadi bab-bab dengan rincian sebagai berikut :

BAB I PENDAHULUAN

untuk membantu menyelesaikan masalah yang meliputi antara lain Sistem Manajemen Keamanan Informasi (SMKI), ISO 27001:2005, ISO 27002:2005, SOP, Instruksi Kerja, Risk

Asessment, Asessment Kontrak Kinerja, dan Information Capital Readiness.

BAB III METODE PENELITIAN

Dalam bab ini dijelaskan tahap-tahap yang dikerjakan dalam penyelesaian tugas akhir mulai dari tahap awal, tahap pengembangan, dan tahap akhir.

BAB IV HASIL DAN PEMBAHASAN

Dalam bab ini dijelaskan tentang hasil yang telah diperoleh dari analisa data untuk dokumen dalam perencanaan sistem manajemen keamanan informasi.

BAB V PENUTUP

7

2.1Sistem Manajemen Keamanan Informasi (SMKI)

Sistem manajemen keamanan informasi (SMKI) atau yang disebut juga Information Management Security System (ISMS) merupakan suatu proses yang disusun berdasarkan pendekatan risiko bisnis untuk merencanakan (Plan), mengimplementasikan (Do), memonitor adan meninjau ulang (Check), dan memelihara (Act) terhadap keamanan informasi perusahaan [ISO/IEC 27001:2005]. Keamanan informasi ditujukan untuk menjaga aspek kerahasiaan (Confidentially), Keutuhan (Integrity), dan Ketersediaan (Avaibillity) dari informasi. (Sarno, 2009)

konsep-konsep keamanan informasi dalam organisasi. (Sarno, 2009) (Nasional, 2009)

2.2 Standard ISO:IEC 27001:2005 Information Security Management System Dalam standar keamanan informasi ISO/IEC 27000 memiliki beberapa series yang telah dikembangkan untuk manajemen keamanan informasi atau ISMS. Series dari ISO/IEC 27000 terdiri dari :

a. ISO/IEC 27000- Information security management systems — Overview and vocabulary

b. ISO/IEC 27001- Information security management systems — Requirements c. ISO/IEC 27002 - Code of practice for information security management d. ISO/IEC 27003 - Information security management system implementation

guidance

e. ISO/IEC 27004 - Information security management — Measurement f. ISO/IEC 27005- Information security risk management.

Gambar 2.1. Struktur Series Standar ISO 27000

Gambar 2.1 diatas adalah struktur series hubungan dari standar ISO/IEC 27000. ISO/IEC 27001 merupakan dokumen standar Sistem Manajemen Keamanan

7

ISMS R

eui

ee

ts 7 o a ula y O e ie 7 Code Of P a ti e ISMS

7

I ple e tatio

7

Measu e e ts 7 ISMS Risk

Informasi (SMKI) atau Information Security Management Systems (ISMS) yang memberikan gambaran secara umum mengenai apa saja yang seharusnya dilakukan dalam usaha pengimplementasian konsep-konsep keamanan informasi di perusahaan.

Standar internaisonal ini telah dipersiapkan untuk menyediakan sebuah model pembangunan, penerapan, pengerjaan, pengawasan, peninjauan, pemeiliharaan, peningkatan sebuah SMKI. Standar ini mengadopsi model

Plan-Do-Check-Act (PDCA) yang diterapkan untuk menyusun sebuah proses SMKI. (HUMPHREYS, 2007)

2.2.1 Model Proses

ISO/IEC 27001:2005 menetapkan model tahapan yang dibutuhkan dalam mengimplementasikan pemenuhan manajemen keamaman informasi dengan tujuan orgnisasi dan kebutuhan bisnis. (ISO/IEC, ISO/IEC 27001 Information

security management system - Requirements, 2005)

Gambar 2.2. Model PDCA

1. Plan (penetapan SMKI).

Menetapkan kebijakan, sasaran, dan prosedur SMKI yang sesuai untuk pengolahan risiko dan perbaikan keamanan informasi agar menghasilkan hasil yang sesuai dengan kebijakan dan sasaran organisasi secara keseluruhan. (Nasional, 2009)

2. Do (Penerapan dan pengoperasian SMKI).

Menerapkan dan mengoperasikan kebijakan, pengendalian, proses, dan prosedur SMKI (Nasional, 2009)

3. Check (Pemantauan dan pengkajian SMKI).

Mengakses dan apabila berlaku mengukur kinerja proses terhadap kebijakan, sasaran, SMKI dan pengalaman praktis dan melaporkan hasilnya kepada manajemen untuk pengkajian. (Nasional, 2009)

4. Act (Peningkatan dan pemeliharaan SMKI).

Mengambil tindakan korektif dan pencegahan berdasarkan hasil internal audit SMKI dan tinjauan manajemen atau informasi terkait lainnya untuk mencapai perbaikan berkesinambungan dalam SMKI (Nasional, 2009)

2.2.2 Struktur Organisasi ISO/IEC 27001

Struktur organisasi ISO/IEC 27001 dibagi dalam dua bagian sebagaimana yang telah dipaparkan sebagai berikut.

a) Klausul : Mandatory Process

Klausul (pasal) adalah persyaratan yang harus dipenuhi jika organisasi menerapkan SMKI dengan menggunakan standar ISO/IEC 27001.

Annex A adalah dokumen referensi yang disediakan dan dapat dijadikan rujukan untuk menentukan Kontrol Keamanan (Security Control) yang perlu diimplementasikan di dalam SMKI, yang terdiri dari 11 klausul kontrol keamanan (Security Contol Clauses), 39 Objektif Kontrol (Control

Objectives), dan 133 Kontrol (Controls). (Sarno, 2009). Struktur organisasi pada ISO 27000 dapat dilihat pada Gambar 2.3.

Gambar 2.3. Struktur Organisasi ISO/IEC 27001

2.2.3 Panduan Sistem Manajemen Keamanan Informasi

Panduan penyusunan langkah-langkah sistem manajemen keamanan informasi (SMKI) pada tahap Plan-Do-Check-Act akan dijelaskan sebagai berikut.

1. SMKI Perencanaan (Plan)

a) Melakukan persetujuan komitmen manajemen SMKI

Sebelum SMKI dibangun pihak manajemen dalam organisasi harus memberikan dukungan kepada organisasi dalam melaksanakan SMKI berupa dukungan manajemen.

Langkah kedua adalah menentukan ruang lingkup implementasi SMKI yang akan diterpakan dalam organisasi pada ruang lingkup mana saja, seluruh bagian organisasi atau hanya sebagian. Penentuan ruang lingkup SMKI ini dilakukan berdasarkan :

1) Kebutuhan organisasi

2) Aset yang dimiliki oleh organisasi

c) Menetapkan pendekatan asesmen risiko pada organisasi

Penilaian resiko ini berguna untuk mengetahui bagaimana cara melakukan penilaian resiko sesuai dengan kebutuhan organisasi. Pelaksanaan penilaian resiko tergantung dari ruang lingkup SMKI yang telah ditentukan. Penilaian resiko terdapat dua macam hal yang harus dipaparkan yaitu sebagai berikut. 1) Metode Risk Assessment : Metode yang digunakan untuk melakukan

penilaian resiko terhadap informasi dapat dilakukan dengan beberapa metode antara lain : metode statistic atau metode matematis. (Sarno, 2009) 2) Kriteria penerimaan resiko : Kriteria penerimaan resiko ditujukan sebagai

acuan tindakan yang akan dilakukan dalam menangani resiko yang ada dalam perusahaan. (Sarno, 2009)

d) Mengidentifikasi resiko

1) Mengidentifikasi aset

Mengidentifikasi aset dalam SMKI dapat dilakukan dengan menggunakan tabel aset yang telah dikategorikan menurut jenis atau kebutuhan organisasi. (Sarno, 2009)

2) Menghitung nilai aset

Cara menghitung nilai aset berdasarkan aset keamanan informasi yaitu

Confidentiality, Integrity, dan Availability dapat menggunakan tabel penilaian aset berdasarkan kriteria Confidentiality yang ditunjukkan pada Tabel 2.1. (Sarno, 2009)

Tabel 2.1. Kriteria Confidentiality

Kriteria Confidentiality Nilai Confidentiality (NC)

Public 0

Internal use only 1

Private 2

Confidential 3

Secret 4

(Sumber : Riyanarto Sarno: 2009)

Kriteria nilai Integrity ditunjukkan pada Tabel 2.2. Tabel 2.2 Kriteria Integrity

Kriteria Integrity Nilai (NI) Integrity

No Impact 0

Minor incident 1

General disturbance 2

Mayor disturbance 3

Uncceptable damage 4

(Sumber : Riyanarto Sarno: 2009)

Tabel 2.3. Kriteria Availability

Kriteria Availability Nilai Availability (NA)

No Availability 0

Office hours Avaibility 1 Strong Availability 2

High Availability 3

Very High Availability 4 (Sumber : Riyanarto Sarno: 2009)

Perhitungan nilai aset dapat dihitung dengan menggunakan persamaan matematis berikut :

Nilai Aset (NS) = NC + NI + NA ... (2.1)

dimana:

NC = Nilai Confidentialy NI = Nilai Integrity NA = Nilai Availability

3) Mengidentifikasi ancaman dan kelemahan terhadap aset

Mengidentifikasi ancaman dan kelemahan terhadap aset dapat menggunakan tabel Probability of Occurance seperti pada Tabel 2.4 dengan menentukan rentang nilai probability dari level LOW, MEDIUM, dan HIGH. (Sarno, 2009)

Tabel 2.4 Contoh Kemungkinan Gangguan Keamanan

No Ancaman Jenis Probabilitas Probabilitas Rerata 1 Gangguan Perangkat Keras Ancaman Low 0,3 2 Gangguan sumber daya Kelemahan Low 0,2

3 Bencana Alam Ancaman High 0,7

4 Akses Ilegal Ancaman Medium 0,6

LOW : Nilai Rerata Probabilitas 0,1- 0,3 MEDIUM : Nilai Rerata Probabilitas 0,4- 0,6 HIGH : Nilai Rerata Probabilitas 0,7- 1,0

Nilai ancaman dapat dihitung dengan menggunakan persamaan matematis berikut :

NT = ∑PO/∑Ancaman ... (2.2)

dimana:

NT = Nilai Ancaman

∑PO = Jumlah Rerata Probabilitas ∑Ancaman = Jumlah Ancaman

4) Mengidentifikasi dampak hilangnya kerahasiaan, integritas dan ketersediaan terhadap informasi dari aset.

Mengidentifikasi dampak hilangnya kerahasiaan, integritas, dan ketersediaan dari masing-msing aset sesuai dengan aspek keamanan informasi.

e) Menganalisis dan mengevaluasi resiko

1) Menetukan nilai analisa dampak bisnis (Business Impact Analysis)

Analisa dampak bsinis adalah analisa yang menggambarkan seberapa tahan proses bisnis di dalam organisasi berjalan ketika informasi yang dimiliki terganggu dengan menentukan nilai BIA pada masing-masing aset (Sarno, 2009). Skala nilai BIA digunakan untuk menentukan nilai BIA yang ditunjukkan pada Tabel 2.5

Tabel 2.5 Skala Nilai BIA

Batas Toleransi

Gangguan Keterangan Nilai BIA Skala Nilai

< 1 Minggu Not Critical 0 0-20 1 Hari s/d 2 Hari Minor Critical 1 21-40

< 1 Hari Mayor Critical 2 41-60 < 12 Jam High Critical 3 61-80 < 1 Jam Very High Critical 4 81-100 (Sumber : Riyanarto Sarno: 2009)

2) Mengidentifikasi level resiko

Mengidentifikasi level risiko dilakukan untuk menentukan pilihan penanganan risiko (Sarno, 2009). dan mendefinisikan nilai dari level risiko sesuai dengan pedoman pengukuran yang telah ditetapkan (Bali, 2014). Identifikasi level risiko dapat digambarkan dalam bentuk matriks level risiko yang ditunjukkan pada Tabel 2.6

Tabel 2.6. Matriks Level Risiko

Probabilitas

(Sumber : National Institute of Standards and Technology (NIST) :800-30) 3) Menentukan apakah resiko yang timbul diterima atau masih diperlukan

pengolahan resiko dengan menggunakan kriteria penerimaan resiko Untuk menentukan level risiko diperlukan nilai risiko untuk menentukan letak level dari masing-masing-masing aset yaitu dengan menggunakan perhitungan persamaan matematis berikut (Sarno, 2009).

Risk Value = NA x BIA x NT ... (2.3)

f) Identifikasi dan evaluasi pilihan penanganan resiko

Langkahnya adalah mengidentifikasi atau menentukan pilihan pengolahan resikonya. Pilihan pengolahan resikonya dapat ditentukan sebagai berikut : 1) Menerima resiko dengan menerapkan kontrol keamanan yang sesuai 2) Menerima resiko dengan menggunakan kriteria resiko yang telah

ditetapkan

3) Menerima resiko dengan mentransfer resiko kepada pihak ketiga (Asuransi, vendor, supplier, atau pihak tertentu).

g) Memilih konrol objektif dan kontrol .

Pemilihan kontrol keamanan mengacu kepada tabel kontrol keamanan dalam dokumen ISO/IEC 27001 (Annex A) yang panduan implementasinya lebih detail dijelaskan pada dokuemen ISO 27002. Kontrol keamanan memiliki Kontrol Objektif dan Kontrol. Implementasi Objektif Kontrol dan Kontrol dapat mereferensi ke standar ISO17799/27002:2005 yang dapat dilihat lebih detail pada dokumen ISO/IEC 27002 (ISO/IEC, ISO/IEC 27001 Information security management system - Requirements, 2005) (Sarno, 2009).

ISO/IEC 27002:2005 mendefinisikan 11 (sebelas) klausul, 39 Objektif Kontrol dan 133 Kontrol yang dapat diterapkan untuk membangun sistem manajemen keamanan informasi (SMKI) (ISO/IEC, ISO/IEC 27001 Information security management system - Requirements, 2005). (Sarno, 2009). Klausul-klausul tersebut antara lain:

1) Kebijakan Keamanan (Security Policy)- Klausul 5

2) Organisasi Keamanan Informasi (Organization Of Information Security)- Klausul 6

4) Pengamanan terhadap SDM (Human Resources Security)- Klausul 8 5) Keamanan Fisik dan Lingkungan (Physical and Environmental Security)-

Klausul 9

6) Komunikasi dan Manajemen Operasional (Communication & Operation

Management) – Klausul 10

7) Kontrol Akses (Access Control)- Klausul 11

8) Akuisisi Sistem Informasi, Pembangunan dan Pemeliharaan (Information

System Acquition, Development and Maintenance)- Klausul 12

9) Manajemen Insiden Keamanan Informasi (Information Security Incident

Management) – Klausul 13

10) Manajemen Kelangsungan Bisnis (Business Continuity Management) – Klausul 14

11) Kesesuaian (Complience) – Klasul 15

2. SMKI Implementasi (Do)

a. Membuat rencana untuk penanganan resiko

Dalam implementasi dan operasional SMKI penanganan resiko penting dilakukan karena untuk mengetahui seberapa penting keamanan informasi dalam sebuah perusahaan. Dalam melakukan rencana implementasi penanganan resiko dibutuhkan 2 tahapan yang harus dilakukan yaitu :

1) Mendefinisikan metode penilaian resiko 2) Identifikasi aset

b. Mengimplementasikan rencana kontrol keamanan

Implementasi kontrol keamanan merupakan hal yang vital dalam SMKI. kontrol tersebut merupakan implementasi dari sistem keamanan yang disusun dalam SMKI dengan tujuan untuk menurunkan tingkat resiko yang harus diterima oleh organisasi jika terjadi kegagalan keamanan informasi sampai pada level yang bisa ditoleransi oleh organisasi. Beberapa persyaratan yang harus diprerhatikan oleh organisasi antara lain :

1) Kontrol keamanan yang dipiih harus benar-benar sesuai dan memenuhi kebutuhan organisasi.

2) Kontrol keamanan yang dipilih merupakan penilaian resiko (Risk

Asessment) yang dilakukan oleh organisasi terhadap aset yang dimiliki. 3) Kontrol keamanan yang diterapkan harus diukur keefektifitasannya untuk

mengetahui apakah telah sesuai dan dapat memenuhi objektif kontrol yang telah ditetapkan.

c. Menentukan metode pengukuran keefektifitasan kontrol keamanan

Langkah menentukan metode pengukuran efektifitas kontrol keamanan ini meliputi :

1) Menentukan subjek yang akan diukur, mencakup : objektif kontrol dan kontrol keamanan

2) Menentukan ukuran atau satuan ukuran, mencakup : satuan jumlah dan satuan prosentase.

Langkah-langkah dalam tahapan mengelola dan mengeperasionalkan SMKI adalah melaksanakan proses Plan-Do-Check-Act (PDCA). Secara umum hal penting yang dilakukan dalam tahapan ini mencakup hal-hal berikut.

1) Menjalankan penanganan resiko SMKI berdasarkan kontrol yang telah dipilih

2) Selalu memelihara daftar ancaman (threat) dan kelemahan (vulnerability) terhadap SMKI

3) Mengoperasional SMKI

e. Mengimplementasikan prosedur dan intruksi kerja

Tahap ini organisasi harus mengimplementasikan hasil dokumen operasional yang telah dibuat seperti prosedur keamanan informasi dan instruksi kerja.

3. SMKIMonitoring (Check)

a. Monitoring dan tinjauan ISMS

Monitoring dilakukan untuk memantau pelaksanaan SMKI dengan memperhatikan 10 subjek utama (Critical Success Factor)

b. Mengukur efektifitas kontrol keamanan yang digunakan

Tahapan ini merupakan implementasi klausul 4.2.3.c dalam ISO/IEC 27001 yang dilakukan untuk peninjuan ulang efektifitas kontrol keamanan yang dioilih oleh organisasi. Pengukuran yang dilakukan mencakup langkah-langkah berikut.

1) Identiikasi kontrol keamanan yang akan diukur 2) Bagaimana cara pengukurannya

5) Identifikasi data pengukuran yang akan diambil analisa dan buat prosedur pelaporannya

6) Pelaksanaan pengukuran

c. Melaksanakan pengukuran ISMS dalam operasi

Model kedewasaan SMKI akan membantu organisasi dalam menentukan seberapa manfaatkah (berdayaguna) dan bagaimana kesusaian SMKI yang telah diterapkan terhadap apa yang telah diharapkan.

d. Melaksanakan audit internal

Audit merupakan proses atau aktivitas yang sistematik, independen dan terdokumentasi untuk menemukan suatu bukti-bukti dan dievaluasi secara objektif untuk menentukan apakah telah memenuhi kriteria pemeriksaan (Audit) yang telah ditetapkan.

e. SMKI Pemeliharaan (Act)

a. Menerapkan dan memasukkan ke dalam praktek perbaikan identifikasi b. Melaksanakan tindakan korektif dan pencegahan

c. Berkomunikasi dengan semua pihak yang terkait dan berkepentingan dalam meningkatkan efektivitas ISMS (ISO/IEC, ISO/IEC 27001 Information security management system - Requirements, 2005) (Sarno, 2009)

2.3Standard ISO:IEC 27002:2005 Code Of Practice for ISMS

seluruhnya menyangkut 11 area pengamanan sebagaimana ditetapkan dalam ISO/IEC 27001.

ISO/IEC27002 tidak mengharuskan bentuk-bentuk kontrol yang tertentu tetapi menyerahkan kepada pengguna untuk memilih dan menerapkan kontrol yang tepat sesuai kebutuhannya, dengan mempertimbangkan hasil kajian risiko yang telah dilakukannya. Pengguna juga dapat memilih kontrol di luar daftar kontrol yang dimuat standar ini sepanjang sasaran kontrolnya dipenuhi. (ISO/IEC, ISO/IEC 27002 Code of practice for Information Security Management, 2007) ISO 27002:2005 memiliki 133 kontrol dan 11 klausul yang terdaftar antara lain :

1. Security Policy.

2. Organizing Information Security. 3. Asset Management.

4. Human Resources Security.

5. Physical and Environmental Security.

6. Communications and Operations Management. 7. Access Control.

8. Information Systems Acquisition, Development and Maintenance. 9. Information Security Incident Management.

10.Business Continuity Management. 11.Compliance.

2.4Standar Operasional Prosedur (SOP)

sistematis yang harus dilakukan dalam kegiatan rutin atau berulang-ulang dalam kegiatan sebuah organisasi. SOP juga dilengkapi dengan referensi, lampiran, formulir, diagram dan alur kerja (flow chart ).SOP sering juga disebut sebagai manual SOP yang digunakan sebagai pedoman untuk mengarahkan dan mengevaluasi suatu pekerjaan. Implementasi SOP yang baik, akan menunjukkan konsistensi hasil kinerja, hasil produk dan proses pelayanan yang mengacu pada kemudahan pengguna (Tathagati, 2014). Di dalam sebuah prosedur, harus terdapat unsur-unsur sebagai berikut.

1. Judul

2. Fungsi/ Unit kerja prosedur yang bertanggung jawab 3. Fungsi/ Unit kerja yang terkait dalam prosedur 4. Tujuan prosedur

5. Lingkup aktifitas yang dicakup dalam prosedur tersebut

6. Rentang waktu yang diperlukan untuk melaksanakan prosedur tersebut 7. Indikator dan ukuran keberhasilan pelaksanaan proses dalam prosedur 8. Definisi istilah dan akronim yang digunakan dalam pembuatan prosedur 9. Dokumen terkait atau lampiran-lampiran

10. Siapa yang menyiapkan prosedur

11. Siapa yang memeriksa dan menyetujui prosedur 12. Tanggal pengesahan

Te tuka p oses ya g aka

Susu defi isi istilah ya g aka digu aka

Defi isika pihak te kait pe a ggu gja a p oses, da peja at ya g e yetujui p osedu

Tetapka i put da output p oses

Tetapka i dikato ke e hasila

Buat diag a ali kasa

Wa a a a de ga peke ja ku i da pihak te kait

Buat diag a ali detail

Buat a asi p osedu

P osedu disahka oleh peja at ya g e e a g

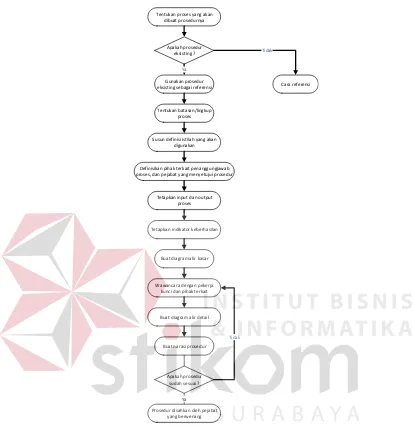

Gambar 2.4. Diagram Alir Penyusunan SOP

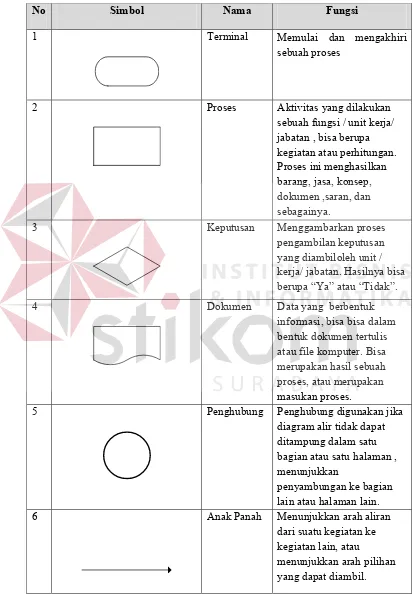

Tabel. 2.7. Simbol pada Diagram Alir

No Simbol Nama Fungsi

1 Terminal Memulai dan mengakhiri

sebuah proses

2 Proses Aktivitas yang dilakukan

sebuah fungsi / unit kerja/ jabatan , bisa berupa kegiatan atau perhitungan. Proses ini menghasilkan barang, jasa, konsep, dokumen ,saran, dan sebagainya.

3 Keputusan Menggambarkan proses

pengambilan keputusan yang diambiloleh unit / kerja/ jabatan. Hasilnya bisa berupa “Ya” atau “Tidak”.

4 Dokumen Data yang berbentuk

informasi, bisa bisa dalam bentuk dokumen tertulis atau file komputer. Bisa merupakan hasil sebuah proses, atau merupakan masukan proses.

5 Penghubung Penghubung digunakan jika

diagram alir tidak dapat ditampung dalam satu bagian atau satu halaman , menunjukkan

penyambungan ke bagian lain atau halaman lain.

6 Anak Panah Menunjukkan arah aliran

dari suatu kegiatan ke kegiatan lain, atau

No Simbol Nama Fungsi

7 Masukan /

Keluaran

Masukan atau keluaran yang bukan berbentuk dokumen, data, barang, atau jasa.

8 Prosedur /

Instruksi Kerja

Menunjukkan prosedur / instruksi kerja yang sudah baku dan harus diikuti, dijadikan landasan atau ditindaklanjuti.

2.5Instruksi Kerja

Instruksi kerja merupakan dokumen yang mengatur secara rinci dan jelas urutan suatu aktifitas yang hanya melibatkan satu fungsi saja sebagai pendukung. Di dalam dokumen instruksi kerja biasanya merinci langkah demi langkah urutan sebuah aktivitas yang bersifat spesifik atau bersifat teknis.

2.6Penilaian Resiko (Risk Asessment)

Penilaian Resiko (Risk Asessment) adalah langkah atau tahap pertama dari proses manajemen resiko. Penilaian resio bertujuan untuk mengetahui ancaman-ancaman (threat) dari luar yang berpotensi menggangu keamanan informasi organisasi dan potensial kelemahan (vulnerability) yang mungkin dimiliki oleh informasi di organisasi (Sarno, 2009). Metode penilaian resiko terdiri dari enam tahapan yaitu :

1. Identifikasi Aset

2. Identifikasi ancaman (threat)

3. Identifikasi Kelemahan (vulnerability) 4. Menentukan kemungkinan ancaman 5. Analisa dampak

6. Menentukan nilai resiko

2.7Asessment Kontrak Kinerja (ICR)

2.8 Information Capital Readiness (ICR)

30

METODE PENELITIAN

3.1 Model Usulan

Pada model usulan yang digunakan yaitu model usulan yang digunakan pada tahap Perencanaan berdasarkan pada standar ISO/IEC 27001:2005. Metode penelitian yang akan dilakukan melalui 8 tahap sesuai dengan model perencanaan pada ISO/IEC 27001:2005. Tahapan penelitian yang akan dilakukan dalam penelitian ini sampai pada fase Perencanaan (Plan) karena pada fase Do, Check, dan Act hanya dapat dilakukan oleh pihak perusahaan dan organisasi terkait karena membutuhkan sangat panjang dalam melakukan implementasi dan monitoring terhadap hasil perencanaan yang telah dibuat sebelumnya. Gambar 3.1 dibawah adalah tahapan dalam melakukan penelitian perencanaan sistem manajemen keamanan informasi.

Metode Pe elitia

Tahap A al Pe geTahap a ga Tahap Akhir

Wa a ara Pe dekata Pe ilaia

Resiko

3.2 Tahap Awal

Tahap awal dilakukan untuk pengumpulan data dan penggalian informasi agar memperoleh data yang dibutuhkan dalam menyelesaikan penelitian ini. Pengumpulan data dan penggalian informasi dilakukan dengan wawancara, studi literatur, dan observasi.

1. Wawancara

Wawancara dilakukan dengan supervisor teknologi dan informasi pada PT PJB UP Gresik mengenai kebutuhan yang akan dilakukan dalam pelaksanaan tugas akhir. Wawancara bertujuan untuk mengetahui informasi, dan kelemahan apa yang di dapat serta nantinya dapat memberikan solusi bagi permasalahan yang ada. Berikut adalah data-data yang didapat dari hasil wawancara yaitu :

a. Proses bisnis dalam ICR

b. Layanan yang terdapat pada ICR 2. Observasi

Observasi dilakukan pada proses bisnis dari ICR yang bertujuan untuk mendapatkan data tentang suatu masalah, sehingga diperoleh pemahaman yang telah diperoleh sebelummnya. Observasi yang dilakukan menghasilkan permasalahan yang terdapat pada ICR

3

. Studi LiteraturStudi literatur yang dilakukan yaitu dengan cara mencari studi literatur pada buku di perpustakaan, atau menggunakan internet. Dalam hal ini meliputi beberapa jenis studi literatur yang digunakan antara lain :

a. Penilaian Risiko ISO 27001:2005

3.3 Tahap Pengembangan

Tahap pengembangan dilakukan sesuai dengan langkah-langkah pada sistem manajemen keamanan informasi yang ada pada standar ISO/IEC 27001:2005 dan ISO/IEC 27002:2005 mengenai tahap perencanaan sistem manajemen keamanan informasi yang akan dijelaskan sebagai berikut:

1. Persetujuan Manajemen

Dalam tahapan menentukan komitmen manajemen dibutuhkan persetujuan komitmen perusahaan sebelum melaksanakan sistem manajemen keamanan informasi. Alur persetujuan komitmen manajemen digambarkan pada Gambar 3.2.

Wa a ara Teks Wa a ara

Per yataa Ko it e

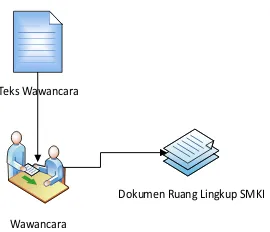

Gambar 3.2. Tahapan Persetujuan Manajermen

2. Menentukan Ruang Lingkup SMKI

Wa a ara Teks Wa a ara

Doku e Rua g Li gkup SMKI

Gambar 3.3. Alur Tahapan Ruang Lingkup SMKI 3. Melakukan Pendekatan Penilaian Resiko

Langkah berikutnya yaitu bagaimana cara melakukan penilaian resiko terhadap informasi yang dimiliki oleh PT PJB. Cara Penilaian resiko ini bergantung pada ruang lingkup yang telah dibentuk sebelumnya. Dalam tahap penilaian resiko terdapat dua hal yang harus dilakukan yaitu menentukan metode risk assessment dan menentukan kriteria penerimaan resiko yang telah disetujui oleh perusahaan. Adapun alur dalam tahapan ini dijelasakan pada Gambar 3.4.

Wa a ara Rua g Li gkup SMKI

Metode Risk Assess e t

Ktriteria Pe eri aa Resiko

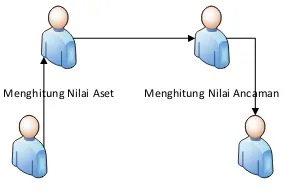

Gambar 3.4. Tahapan Penentuan Cara Penilaian Resiko 4. Identifikasi Resiko

Me gide tifikasi Aset

Me ghitu g Nilai Aset Me ghitu g Nilai A a a

Me gide tifikasi Da pak Kea a a

Gambar 3.5. Tahapan Identifikasi Resiko 5. Analisa dan Evaluasi Resiko

Setelah melakukan identifikasi resiko, maka tahapan selanjutnya yaitu analisa dan evaluasi resiko ysng bertujuan untuk menganalisa hasil dari identifikasi resiko yang telah dibuat sebelumnya dan mengevaluasi apakah resiko dapat diterima sepenuhnya atau masih diperlukan pengolahan agar resiko dapat diterima dengan dampak yang bisa ditoleransi. Analisa dan evaluasi risiko terdiri dari tiga tahapan yaitu tahap pertama menghitung nilai BIA pada aset, tahap kedua mengidentifikasi level risiko yang telah dilakukan sebelumnya dengan melakukan wawancara serta menghasilkan pengukuran nilai pada dampak (impact) dan kemungkinan (probability) sesuai dengan pedoman umum manajemen risiko PT PJB nomor 128.K/D10/DIR/2014 (Bali, 2014), tahapan ketiga yaitu menentukan apakah risiko diterima atau tidak sesuai dengan kriteria penerimaan risiko yang ditetapkan. Alur dalam analisa dan evaluasi resiko dijelaskan pada Gambar 3.6.

Me e tuka Nilai BIA

Me gide tifikasi Le el Risiko

Me e tuka risiko diteri a atau tidak

6. Identifikasi dan Evaluasi Penanganan Resiko

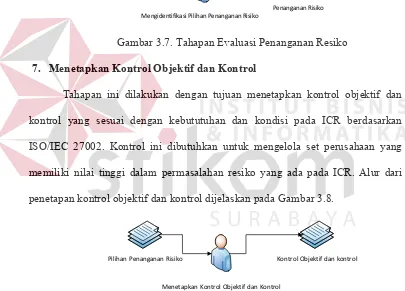

Pada tahap ini PT PJB harus melakukan identifikasi dan evaluasi penanganan resiko apakah resiko yang timbul tidak langsung diterima tetapi perlu dikelola lebih lanjut dengan menggunakan kriteria penerimaan risiko yang sudah ditentukan pada saat tahap pendekatan penilaian resiko sesuai dengan keputusan perusahaan. Gambar 3.7 menjelaskan alur tahapan evaluasi resiko.

Me gide tifikasi Piliha Pe a ga a Risiko Pe a ga a Risiko Gambar 3.7. Tahapan Evaluasi Penanganan Resiko 7. Menetapkan Kontrol Objektif dan Kontrol

Tahapan ini dilakukan dengan tujuan menetapkan kontrol objektif dan kontrol yang sesuai dengan kebututuhan dan kondisi pada ICR berdasarkan ISO/IEC 27002. Kontrol ini dibutuhkan untuk mengelola set perusahaan yang memiliki nilai tinggi dalam permasalahan resiko yang ada pada ICR. Alur dari penetapan kontrol objektif dan kontrol dijelaskan pada Gambar 3.8.

Me etapka Ko trol O jektif da Ko trol

Piliha Pe a ga a Risiko Ko trol O jektif da ko trol

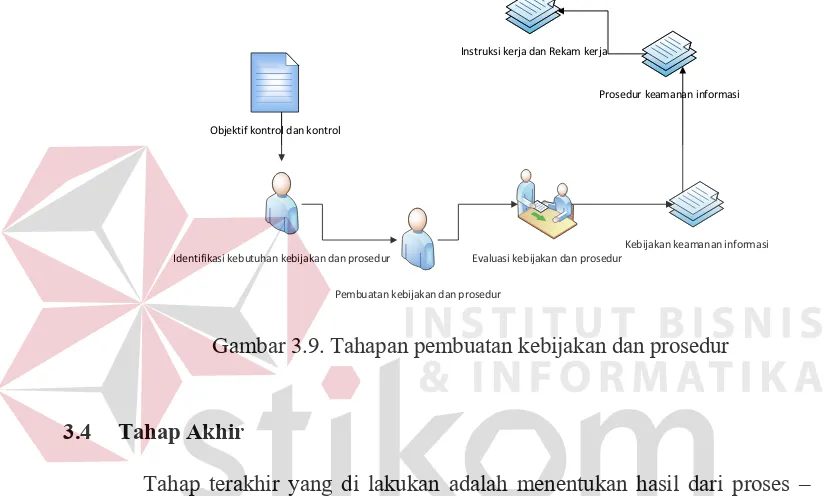

Gambar 3.8 . Tahapan Penetapan Kontrol Objektif dan Kontrol 8. Membuat Kebijakan dan Prosedur Keamanan Informasi dan Instruksi

Kerja

dalam ICR. Kebijakan dan prosedur disini berfungsi sebagai panduan bagi PT PJB agar unit PT PJB Gresik dapat memenuhi kriteria ICR. Sedangkan instruksi kerja bertujuan untuk merincikan satu aktivitas tertentu yang ada dalam prosedur. Tahapan dalam penyusunan SOP dan Instruksi kerja dijelaskan pada Gambar 3.9.

O jektif ko trol da ko trol

Ke ijaka kea a a i for asi Ide tifikasi ke utuha ke ijaka da prosedur

Pe uata ke ijaka da prosedur

E aluasi ke ijaka da prosedur

Prosedur kea a a i for asi I struksi kerja da Reka kerja

Gambar 3.9. Tahapan pembuatan kebijakan dan prosedur

3.4 Tahap Akhir

Tahap terakhir yang di lakukan adalah menentukan hasil dari proses – proses yang telah dilaksanakan pada tahap pengembangan yang telah dilakukan sebelumnya dan akan menghasilkan keluaran sebagai berikut.

1. Laporan Assesmen Resiko

2. Kebijakan

Kebijakan adalah pernyataan resmi dari PT PJB UP Gresik yang merefleksikan komitmen yang dijasikan sebagai landasan utama dan aktivitas utama dalam bagian dan fungsi PT PJB UP Gresik.

3. Prosedur

Standar Operasional Prosedur (SOP) adalah dokumen prosedur keamanan informasi yang dihasilkan pada perencanaan sistem manajemen keamanan informasi dan bertujuan sebagai pedoman untuk mengarahkan langkah kerja yang harus dilakukan oleh PT PJB UP Gresik.

4. Instruksi Kerja

Instruksi kerja memuat hasil rinci dari prosedur yang telah dibuat sehingga intruksi kerja merupakan dokumen kompleks yang lebih detail dari prosedur.

5. Rekam Kerja

38

Pada Bab IV ini akan membahas hasil analisis dalam pembuatan

perencanaan sistem manajemen keamanan informasi pada Information Capital

Readiness PT PJB UP Gresik. Hasil yang didapatkan dari masing-masing metode dari tahap awal, tahap pengembangan, dan tahap akhir adalah sebagai berikut.

4.1Tahap Awal

Tahap awal dilakukan dengan cara melakukan wawancara, studi literatur,

dan observasi. Dari hasil tahap awal tersebut menghasilkan output pada

wawancara berupa layanan pada ICR dan permasalahan pada ICR, sedangkan

pada observasi berupa proses bisnis pada ICR. Studi literatur yang dibutuhkan

meliputi studi literatur sistem manajemen keamanan informasi, ISO/IEC

27001:2005, ISO/IEC 27002:2010, dan cara pembuatan prosedur.

4.1.1 Wawancara

a. Proses Bisnis ICR

Dalam proses bisnis pada ICR yaitu menentukan nilai target semester

yang dilakukan oleh assesor dengan melakukan asessment ICR. Asessment ICR terdiri dari penilaian kinerja hasil dan kinerja proses. Hasil dari assessment ICR tetrsebut nantinya akan diberikan kepada pihak bidang kinerja PJB kemudian

diserahkan kepada direksi utama PT PJB. Hasil asessment tersebut dapat

dijadikan rekomendasi dalam strategi pengembangan sistem dalam jangka waktu

yaitu infrastructure dan application. Pada infrastruktur mencakup beberapa area terdiri dari standarisasi network, kesiapan data center, kesiapan pengamanan informasi, dan toolsmonitoring dan troubleshooting. Aplikasi memiliki beberapa area diantaranya aplikasi core business, aplikasi helpdesk, dan pelatihan key

user. Gambaran proses bisnis pada ICR dapat dilihat pada Gambar 4.1.

Gambar 4.1. Proses Bisnis ICR

b. Layanan ICR

Pada hasil wawancara pada Lampiran 1 mengenai layanan pada ICR dapat

disimpulkan bahwa layanan IT yang mencakup area-area yang terdapat di

dalamnya yaitu infrastruktur dan aplikasi. Detil layanan pada ICR akan dijelaskan

Tabel 4.1 Layanan ICR c. Manajemen hardware Kesiapan Data Center

a. Autentifikasi user b. Ketersediaan antivirus

dan firewall Ketersediaan

toolsmonitoring dan troubleshooting

Aplikasi Toolsmonitoring (Aplikasi Whatsup, Aplikasi IP Centry, dan Network Analyzer)

a. Permasalahan pada ICR

Permasalahan yang terdapat pada ICR yaitu dalam melakukan asesmen

kontrak kinerja, ICR membutuhkan kriteria-kriteria yang dapat mendukung

belum terpenuhi pada ICR yaitu kriteria tentang pengamanan informasi. ICR

belum dapat mengelola bagaimana merencanakan sebuah sistem keamanan

informasi yang baik dan sesuai standar sehingga ICR membutuhkan panduan

sebuah perencanaan sistem manajemen keamanan informasi agar kriteria

dapat terpenuhi serta sistem keamanan informasi yang ada pada ICR dapat

dikelola dan dikembangkan dengan baik. Detil hasil wawancara masalah ICR

dapat dilihat pada Lampiran 2.

4.1.3 Studi Literatur

a. Penilaian Risiko berdasarkan ISO 27001:2005

Penilaian risiko yang dilakukan menurut ISO 27001:2005 memiliki beberapa

tahapan yang harus dilakukan yaitu melakukan identifikasi risiko (identifikasi

aset, menghitung nilai aset, menghitung nilai ancaman dan kelemahan aset,

dan mengidentifikasi dampak keamanan informasi sesuai dengan kerahasiaan,

keutuhan, dan ketersediaan), melakukan analisa dan evaluasi risiko (analisa

dampak bisnis (BIA), mengidentifikasi level risiko, dan menetapkan apakah

risiko diterima atau tidak), melakukan analisa dan penanganan risiko, serta

menetapkan kontrol objektif dan kontrol berdasarkan ISO 27002:2010 bagi

aset yang memiliki level risiko lebih tinggi.

b. Pembuatan Kebijakan dan Prosedur Keamanan Informasi

Kebijakan dan prosedur keamanan informasi dibuat berdasarkan pemilihan

kontrol objektif dan kontrol pada salah satu aset yang memiliki level risiko

lebih tinggi. Kontrol objektif dan kontrol pada ISO 27002:2010 dipilih sesuai

dengan ancaman dan kelemahan yang ada pada aset. Penulisan kebijakan dan

perusahaan tidak memiliki format tertentu maka dapat menggunakan format

bebas.

c. Pembuatan Instruksi Kerja dan Rekam Kerja

Instruksi kerja dibuat apabila dalam proses prosedur membutuhkan langkah

pengerjaan yang lebih rinci dan jelas, maka instruksi kerja dapat dibuat

mengacu pada prosedur terkait. Rekam kerja dibuat apabila prosedur atau

instruksi kerja membutuhkan dokumentasi langsung dalam setiap kegiatan

yang dilakukan, maka rekam kerja akan dibutuhkan dan menjadi lampiran

terkait dari prosedur atau instruksi kerja.

4.2Tahap Pengembangan

Tahap pengembangan merupakan tahapan inti yang dilakukan pada

penelitian tugas akhir ini. Pada subbab 3.3 telah menjelaskan proses dari tahap

pengembangan yaitu mendapatkan persetujuan manajemen, menentukan ruang

lingkup SMKI, melakukan pendekatan penilaian risiko, identifikasi risiko, analisa

dan evalusi risiko, identifikasi dan penanganan risiko, menetapkan kontrol objektif

dan kontrol, dan membuat prosedur keamanan informasi. Tahap pengembangan

dalam prosesnya akan menghasilkan output berupa dokumen perencanaan sistem

manajemen keamanan informasi.

4.2.1 Persetujuan Manajemen

Persetujuan manajemen dilakukan dengan cara melakukan wawancara

dengan bagian SINFO yaitu manajer IT mengenai komitmen manajemen pada PT

PJB. Hasil dari wawancara dapat dilihat pada Lampiran 3 dan kesimpulan hasil

wawancara yang didapat yaitu PT PJB memiliki sebuah komitmen manajemen

063.K/020/DIR/2015 yang telah ditandatangani oleh top manajemen PT PJB

mengenai visi misi, tujuan dan kompetensi inti dari organisasi dalam

mengimplementasikan PJB Integrated Management System untuk menjalankan seluruh proses manajemen yang sesuai dengan standar nasional maupun standar

internasional dari tiap unit. Kebijakan manajemen PT PJB dapat dilihat pada

Lampiran 4. Dalam kebijakan manajmen tersebut PT PJB memberikan

kewenangannya melalui kebijakan sistem manajemen yang tertuang ke dalam

beberapa poin yaitu :

1. Menerapkan PJB-IMS secara konsisten, serta menyediakan informasi, sumber

daya dan kerangka kerja dalam penyusunan dan peninjauan terhadap tujuan

dan sasaran untuk meningkatkan kinerja secara berkelanjutan.

2. Mematuhi peraturan perundangan dan ketentuan lain yang berlaku terkait

dengan PJB-IMS.

3. Menggunakan sumberdaya energi dan sumberdaya alam lainnya secara

efisien dan bijaksana melalui pengembangan kompetensi sumber Daya

Manusia dalam pengendalian operasi dan pemeliharan yang optimal guna

mendukung peningkatan kinerja PJB mencapai “Bussiness Excellence”. 4. Mengelola proses bisnis sesuai prinsip-prinsip Good Corporate Governance

(GCG) secara sistemantis untuk mencapai optimalisasi life cycle activity dan

life cycle cost dalam peningkatan ketersediaan, kehandahalan, dan efisensi pembangkit serta mendukung Supply Chain Management yang terkait dengan persyaratan standar guna menjamin kepuasan pelanggan dan stakeholder

5. Mencegah terjadinya pencemaran lingkungan, kecelakaan kerja dan penyakit

akibat kerja dengan mengendalikan aspek dan dampak lingkungan serta

bahaya potensial keselamatan dan kesehatan kerja pada tiap kegiatan.

Dari poin-poin yang tertulis diatas keamanan informasi terletak pada poin

pertama dan keempat yaitu dalam menyediakan informasi dan sumber daya yang

dapat mendukung proses kinerja secara berkelanjutan serta mengelola proses

bisnis sesuai dengan prinsip Good Corporate Governance (GCG) dalam peningkatan ketersediaan dan kehandahalan pembangkit (unit). Dalam pernyataan

tersebut terlihat bahwa informasi merupakan hal yang penting terutama dalam hal

keamanan yang bertujuan untuk melindungi aset, fasilitas, dan informasi dari

penyalahgunaan oleh orang yang tidak bertanggung jawab yang merupakan salah

satu Sistem Manajemen Keamanan dan prinsip dari Good Corporate Governance (GCG) dalam meningkatkan proses bisnis PT PJB.

4.2.2 Menentukan Ruang Lingkup SMKI

Menentukan ruang lingkup SMKI dilakukan dari hasil wawancara yang

dilakukan oleh staf SINFO pada Lampiran 5 diperoleh suatu informasi bahwa

dalam buku pedoman kontrak kinerja unit lingkup teknologi informasi PT PJB

berada pada sub direktorat sumber daya manusia teknologi informasi yaitu berada

pada bagian Information Capital Readiness (ICR). ICR mengatur semua tentang penyediaan layanan yang menangani teknologi informasi PT PJB UP Gresik

termasuk dalam hal pengamanan informasi karena pengamanan informasi

merupakan salah satu kriteria utama dalam melakukan asessment pada ICR. Dalam menentukan ruang lingkup SMKI membutuhkan kebutuhan yang dimiliki

A. Kebutuhan ICR

Kebutuhan yang ada pada ICR yaitu dapat dibedakan menjadi dua area yaitu

dari segi infrastruktur dan aplikasi yang akan ditunjukkan pada Tabel 4.2.

Tabel 4.2 Kebutuhan ICR

Area Bagian

Infrastruktur

Keamanan network yang meliputi kelengkapan patch panel, kelengkapan kabel, manajemen user, dan manajemen hardware

Keamanan data center meliputi rack system, centralized UPS, cooling system, access control, pemadam kebakaran, security monitoring, dan segmentasi network

Keamanan informasi yang meliputi autentifikasi user, kesediaan DNS lokal, antivirus & firewall, dan IPS

Aplikasi

Pelatihan aplikasi core business bagi key user.

Mencatat permasalahan IT ke dalam aplikasi helpdesk

B. Aset pada ICR

Aset yang dimiliki pada ICR terdiri dari beberapa bagian yaitu aset

perangkat keras, aset perangkat lunak, aplikasi, aset infrastruktur, dan aset data

atau informasi yang dapat dilihat pada Tabel 4.3.

Tabel 4.3. Aset ICR

Perangkat Jaringan Storage Area Network Sistem Operasi

Network Devices Windows Server Jaringan

Jenis Aset Aset

Local Area NetworkWireless-LAN (LAN Aplikasi

Aplikasi Core Business Aplikasi Helpdesk

Aplikasi Toolsmonitoring Tools Antivirus dan Firewall Database Oracle Listrik Centralized UPS Keamanan

Ruang lingkup kegiatan ICR terdiri dari dua bagian yaitu Infrastructure dan Application. Berikut ini akan dijelaskan bagian-bagian yang terdapat di dalam ICR yaitu Infrastructure dan Application :

1. Infrastucture

Sasaran utama bidang infrastruktur TI yaitu menyediakan infrastruktur

TI yang handal dalam rangka menjamin ketersediaan (availibility) & performance layanan teknologi informasi, sehingga dapat beroperasi secara optimal dalam

mendukung proses bisnis PT. PJB. Infrastruktur merupakan hal yang sangat

penting dan berfungsi sebagai serangkaian sistem TI yang saling terkait dalam

rangka menjalankan layanan teknologi informasi. Infrastuktur pada aspek ICR

a. Standarisasi Network

Standarisasi network dalam infrastruktur ICR menangani cakupan area beberapa jaringan yang ada pada PT PJB UP Gresik meliputi kelengkapan

Patch Panel, standar terminasi, kelengkapan kabel, manajemen user, diagram topologi (dokumen topologi), dan manajemen hardware.

b. Kesiapan Data Center

Kesiapan data center dalam ICR mencakup beberapa area yaitu rak system,

centralized UPS, cooling system, access control, pemadam kebakaran, security monitoring, raised floor, dan segmentasi network.

c. Kesiapan Pengamanan Informasi

Kesiapan pengamanan informasi pada ICR mencakup area dari autentifikasi

user, kesediaan DNS lokal, antivirus & firewall, dan IPS d. Ketersediaan Tools Monitoring dan Troubleshooting

Ketersediaan tools monitoring dan troubleshooting ini mengamati pendokumentasian dari tools monitoring dan troubleshooting.

2. Application

Aplikasi merupakan alat penyelarasan secara efisien suatu organisasi

dengan keinginan dan kebutuhan organisasi dan berupaya untuk melakukan

perbaikan proses secara berkelanjutan. Penggunaan IT dalam proses bisnis akan

mempercepat proses dan efisiensi biaya. Peningkatan konsistensi penggunaan

aplikasi TI bertujuan untuk meningkatkan budaya penggunaan TI dalam proses

bisnis perusahaan dengan cara menjamin setiap transaksi TI dilakukan dengan

benar sesuai dengan prosedur yang berlaku, sehingga data yang masuk ke dalam

a) Pelatihan aplikasi bagi

b) Terdapat aplikasi tools monitoring.

c) Mencatat permasalahan IT ke dalam aplikasi helpdesk.

Dari penjelasan assessment aplikasi diatas dapat ditarik kesimpulan bahwa aplikasi membutuhkan pelatihan aplikasi core business bagi key user dan memasukkan data ke dalam aplikasi helpdesk. Aplikasi core business dalam PT PJB diantaranya adalah Aplikasi Ellipse (MIMS), Navitas (Energi Management),

Sistem Manajemen Perusahaan (E-SMP), Portal Knowledge Management, Aplikasi Monitoring Pengadaan (AMP), dan Aplikasi PBViews. Aplikasi Ellipse digunakan untuk manajemen asset dengan mengintegrasikan modul – modul

aplikasi. Aplikasi Navitas digunakan untuk memanajemen informasi operasi unit pembangkit. Aplikasi E-SMP digunakan sebagai alat bantu pengadministrasian

dan persetujuan dalam proses pengaturan dokumen-dokumen ISO. Aplikasi Portal

Knowledge management digunakan untuk pintu gerbang menuju informasi yang terbaru selain akses untuk aplikasi internal PJB. Aplikasi AMP digunakan untuk

monitoring pengadaan. Aplikasi Portal Knowledge management digunakan untuk pintu gerbang menuju informasi yang terbaru selain akses untuk aplikasi internal

PJB. Aplikasi PBViews digunakan untuk pengukuran kinerja yang difokuskan

pada pengukuran kegiatan yang berkontribusi untuk mencapai tujuan organisasi.

Ruang Lingkup

Gambar 4.2. Ruang Lingkup SMKI

4.2.3 Menentukan Pendekatan Penilaian Risiko

A. Metode Risk Asessment

Metode yang digunakan dalam penilaian risiko pada ICR PT PJB UP

Gresik yaitu menggunakan metode kualitatif dengan cara melakukan

brainstroming, wawancara, analisis dan historis, pengamatan, survei, teknik

delphi, dan checkslist. Metode kualitatif dipilih berdasarkan dengan Surat Keputusan Direksi no 128. K/D10/DIR/2014 tentang Penerapan Manajemen

Risiko di Lingkungan PT PJB yang mengarah kepada standar COSO dan ISO

31000 tentang Manajemen Risiko. Detil wawancara dalam melakukan pendektan penilaian risiko dapat dilihat pada Lampiran 6 dan SK Direksi no 128.

K/D10/DIR/2014 dapat dilihat pada Lampiran 7.

Metode kualitatif pada penilaian risiko di lingkungan PT PJB dipilih

karena mempunyai keuntungan diantaranya :

a) Relatif lebih mudah untuk dilakukan

c) Tidak membutuhkan perhitungan analisis data yang besar.

B. Kriteria Penerimaan Risiko

Kriteria dalam penerimaan risiko PT PJB telah ditetapkan berdasarkan

Surat Keputusan Direksi no 128. K/D10/DIR/2014 tentang Penerapan Manajemen

Risiko di Lingkungan PT PJB. SK Direksi tersebut dibuat bedasarkan referensi

dari standar COSO dan ISO 31000. Kriteria penerimaan risiko dalam PT PJB

dibagi menjadi 4 bagian diantaranya yaitu :

1. Risiko diterima (Risk Acceptance) yaitu risiko diterima dengan segala dampaknya dan risiko tersebut tidak menggangu proses bisnis dalam

organisasi.

2. Risiko direduksi (Risk Reduction) yaitu risiko direduksi atau dikontrol apabila risiko yang dihasilkan masih dapat ditanggulangi dengan menggunakan

kontrol-kontrol yang ada.

3. Risiko dihindari atau Ditolak (Risk Avoid) yaitu risiko ditolak atau dihindari yaitu memutuskan untuk tidak melakukan aktivitas yang mengandung risiko

sama sekali. Dalam memutuskan untuk melakukannya, maka harus

dipertimbangkan potensial keuntungan dan potensial kerugian yang

dihasilkan oleh suatu aktivitas.

4. Risiko dialihkan kepada pihak ketiga (Risk Transfer) yaitu berbagi risiko dengan pihak lain atau pihak (termasuk kontrak dan pembiayaan risiko) .

Perkiraan penerimaan risiko yaitu ditentukan apabila level risiko yang

dihasilkan bernilai Low, maka risiko tersebut diterima (Risk Acceptance) dan tidak memerlukan pengolahan risiko lebih lanjut. Sedangkan untuk level risiko yang

risiko dengan menetapkan perlakuan risiko yaitu dengan menetapkan kontrol

terhadap risiko (Risk Reduction), risiko dihindari atau ditolak (Risk Avoid), dan risiko dialihkan kepada pihak ketiga (Risk Transfer).

4.2.4 Identifikasi Risiko

Identifikasi risiko berdasarkan ISO 27001 pada PT PJB UP Gresik

dilakukan dengan beberapa langkah sebagai berikut.

A. Identifikasi Aset

Identifikasi aset pada PT PJB UP Gresik bertujuan untuk menentukan

aset-aset yang ada pada information capital readiness (ICR) pada bagian infrastuktur dan aplikasi. Berdasarkan hasil observasi yang dilakukan pada manajer SINFO,

maka aset pada ICR PT PJB UP Gresik dapat digolongkan menjadi beberap jenis

seperti aset perangkat keras (hardware), aset perangkat lunak (software), aset

infrastruktur, dan aset informasi. Identifikasi jenis aset pada ICR dapat dilihat

pada Tabel 4.4.

Perangkat Jaringan Storage Area Network

2

Wide Area Network (WAN)

Local Area Network (LAN

Wireless-LAN

No Jenis Aset Aset Sistem Manajemen Perusahaan (E-SMP)

Portal Knowledge Management

Aplikasi Monitoring Pengadaan

(AMP)

Aplikasi Helpdesk

Aplikasi Toolsmonitoring :

App. Whatsup

App. IP Centry

Network Analyzer Tools Antivirus dan Firewall Database Oracle

Jaringan kabel FO

Patch Panel

Listrik Centralized UPS

Keamanan

Database tabel User dan Password

Materi training Pelatihan aplikasi Core Bussiness

B. Menghitung Nilai Aset

Setelah melakukan identifikasi aset, langkah selanjutnya adalah

melakukan perhitungan nilai aset berdasarkan pada pendekatan aspek keamanan

ketersediaan (availiability). Penilaian aset berdasarkan kriteria dari aspek diatas dapat dijelaskan pada Tabel 2.1 kriteria kerahasiaan (confidentiality), Tabel 2.2 kriteria keutuhan (integrity), dan Tabel 2.3 kriteria ketersediaan (availability). Setelah mendefinisikan kriteria sesuai dengan aspek keamanan informasi,

maka langkah selanjutnya yaitu melakukan perhitungan nilai aset dengan

menggunakan persamaan matematis pada rumus 2.1 yaitu Nilai Aset (NS) = NC +

NI + NA

Keterangan :

NC = Nilai Confidentialy NI = Nilai Integrity NA = Nilai Availability

Dari hasil wawancara dan observasi yang dilakukan diperoleh nilai dari

masing-masing aset pada ICR yang dapat dilihat pada Tabel 4.5.

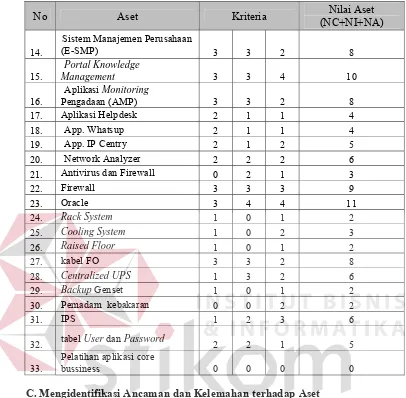

Tabel 4.5. Nilai Aset ICR

No Aset Kriteria (NC+NI+NA) Nilai Aset NC NI NA

1. PC 2 0 1 3

2. Server 4 4 4 12

3. Storage Area Network 3 3 4 10

4. Network Devices 2 2 1 5

5. Windows Server 2 2 3 7

6. Windows 1 2 1 4

7. Wide Area Network (WAN) 2 3 3 8

8. Local Area Network (LAN 1 2 2 5

9. Wireless-LAN 1 3 1 5

10. Server Farm 1 2 1 4

11. Patch Panel 0 2 1 3

No Aset Kriteria (NC+NI+NA) Nilai Aset

14. (E-SMP) Sistem Manajemen Perusahaan 3 3 2 8

15. ManagementPortal Knowledge 3 3 4 10

16. Pengadaan (AMP) Aplikasi Monitoring 3 3 2 8 17. Aplikasi Helpdesk 2 1 1 4 18. App. Whatsup 2 1 1 4 19. App. IP Centry 2 1 2 5 20. Network Analyzer 2 2 2 6 21. Antivirus dan Firewall 0 2 1 3

22. Firewall 3 3 3 9

23. Oracle 3 4 4 11

24. Rack System 1 0 1 2

25. Cooling System 1 0 2 3

26. Raised Floor 1 0 1 2

27. kabel FO 3 3 2 8

28. Centralized UPS 1 3 2 6

29. Backup Genset 1 0 1 2

30. Pemadam kebakaran 0 0 2 2

31. IPS 1 2 3 6

32. tabel User dan Password 2 2 1 5

33. Pelatihan aplikasi core bussiness 0 0 0 0

C.Mengidentifikasi Ancaman dan Kelemahan terhadap Aset

Tahapan selanjutnya setelah menghitung nilai aset yaitu mengidentifikasi

ancaman dan kelemahan dari tiap aset yang telah diidentifikasi sebelumnnya.

Dalam mengidentifikasi ancaman (threat) dan kelemahan (vulnerable) yang terdapat pada aset dapat dibuat tabel yang dinamakan tabel kemungkinan kejadian

(Probality of Occurrance). Sebelum membuat tabel kemungkinan kejadian maka langkah sebelumnya yaitu menentukan rerata nilai probalitas. Rentang nilai dari

LOW : nilai rerata probalitas 0,0 – 0,4

MEDIUM: nilai rerata probalitas 0,5 – 0,7

HIGH : nilai rerata probalitas 0,8 – 1,0

Setelah menentukan rerata nilai probalitas, maka dapat dihitung nilai ancaman

dari suatu aset dengan menggunakan rumus yang terdapat pada rumus 2.2 yaitu

Nilai Ancaman (NT) = ∑PO / ∑Ancaman

dimana :

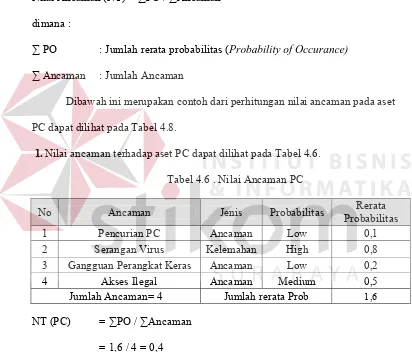

∑ PO : Jumlah rerata probabilitas (Probability of Occurance) ∑ Ancaman : Jumlah Ancaman

Dibawah ini merupakan contoh dari perhitungan nilai ancaman pada aset

PC dapat dilihat pada Tabel 4.8.

1.Nilai ancaman terhadap aset PC dapat dilihat pada Tabel 4.6.

Tabel 4.6 . Nilai Ancaman PC

No Ancaman Jenis Probabilitas Probabilitas Rerata

1 Pencurian PC Ancaman Low 0,1

2 Serangan Virus Kelemahan High 0,8 3 Gangguan Perangkat Keras Ancaman Low 0,2 4 Akses Ilegal Ancaman Medium 0,5 Jumlah Ancaman= 4 Jumlah rerata Prob 1,6

NT (PC) = ∑PO / ∑Ancaman

= 1,6 / 4 = 0,4

Nilai ancaman untuk aset PC adalah 0,4 .

Detil nilai ancaman dapat dilihat pada Lampiran 9 dan rekap dari nilai ancaman

Tabel 4.7. Nilai Ancaman masing-masing Aset

11 Aplikasi Sistem Manajemen Pengamanan (SMP) 0,55

12 Ellipse (MIMS) 0,64

13 Navitas ( Energi Management) 0,43 14 Sistem Manajemen Perusahaan (E-SMP) 0,5

15 Portal Knowledge Management 0,47

D.Identifikasi Dampak jika terjadi Kegagalan Aspek Keamanan Informasi (CIA)

Mengidentifiasi dampak jika terjadi kegagalan aspek keamanan

informasi yang dilakukan dengan mengidentifikasi dampak dari masing-masing

aset sesuai dengan aspek keamanan informasi yaitu Kerahasiaan (Confidentiality),

Keutuhan (Integrity), dan Ketersediaan (Availability).Berikut adalah salah satu

identifikasi dampak dari tiga aset pada ICR. Detil dampak keamanan informasi

dapat dilihat pada Lampiran 10.

1. Dampak keamanan informasi PC ditunjukkan pada Tabel 4.8.

Tabel 4.8. Dampak Keamanan Informasi pada PC

Kategori Dampak

Kerahasiaan Jika data yang terdapat pada PC diakses tanpa ijin dapat menyebabkan kerugian seperti kehilangan data utama, perubahan informasi yang dikases secara ilegal, dan kerahasiian dari data-data utama dapat diketahui oleh pihak luar yang tidak bertanggungjawab dapat menggangu dan memberikan kerugian bagi individu yang bersangkutan, proses bisnis bagi SINFO, dan proses bisnis intrernal PT PJB.

(Referensi: ISO/IEC 27002:2005, menurut Garfinkel dan Spafford). Keutuhan Jika PC mengalami kerusakan atau terkena virus, data dan informasi

yang ada di dalam PC dapat rusak (corupt) akibatnya informasi yang

ada di dalam PC menjadi tidak utuh dan akurat. (Referensi: ISO/IEC 27002:2005, menurut Garfinkel dan Spafford).

Ketersediaan Jika PC tidak dapat mengotorifikasi hak akses dari pemilik PC , maka pengguna (pemilik PC) tidak dapat mengakases data dan informasi yang berada pada PC.

2. Dampak keamanan informasi Server ditunjukkan pada Tabel 4.9.

Tabel 4.9. Dampak Keamanan Informasi pada Server

Kategori Dampak

Kerahasiaan Jika data server tidak memiliki access control, maka akan menimbulkan

dampak kerugian finansial yang sangat besar bagi unit PJB dan PT PJB internal akibat pencurian data dan kehilangan data yang terdapat pada server disalahgunakan oleh pihak yang tidak bertanggung jawab. (Referensi: ISO/IEC 27001:2005, ISO/IEC 27002:2005, dan TIA 942). Keutuhan Jika server mengalami kerusakan, maka semua data yang terdapat di

dalam PC dapat menjadi corupt bahkan hilang akibatnya informasi yang dihasilkan tidak utuh dan valid.

(Referensi: ISO/IEC 27001:2005, ISO/IEC 27002:2005, dan TIA 942). Ketersediaan Data dan informasi yang disediakan oleh server harus selalu tersedia

kapanpun ketika diakses oleh pengguna PT PJB UP Gresik karena apabila data tersebut tidak dapat diakses akan menggangu kelancaran proses bisnis bagi organisasi (divisi) dan pimpinan PT PJB UP Gresik akibatnya aplikasi core business tidak dapat diakses oleh semua unit PT

PJB.

(Referensi: ISO/IEC 27001:2005, ISO/IEC 27002:2005, dan TIA 942).

3. Dampak keamanan informasi Storage Area Network pada Tabel 4.10. Tabel 4.10. Dampak Keamanan Informasi pada Storage Area Network

Kategori Dampak

Kerahasiaan Jika storage diakses oleh pihak yang tidak bertanggung jawab bukan

pada pemilik hak akses sesungguhnya dapat menimbulkan dampak yang sangat besar karena data yang terdapat pada penyimpanan tersebut dapat rusak atau hilang akibatnya data utama pada aplikasi core business atau aplikasi-aplikasi lain dapat hilang atau disalahgunakan

Kategori Dampak

Keutuhan Jika storage mengalami kerusakan dapat mengakibatkan data dan

informasi yang tersimpan di dalam storage mengalami kerusakan atau bahkan informasi yang ada dapat berubah dan menjadi tidak valid. (Referensi: ISO/IEC 27002:2005).

Ketersediaan Gangguan terhadap akses informasi yang terdapat pada storage tidak

berfungsi dengan baik dapat mengakibatkan kerugian bagi staf, organisasi, dan pimpinan saat ingin mengakses sehingga data utama yang dibutuhkan tidak dapat tersedia karena gangguan eksternal maapun internal pada storage.

(Referensi: ISO/IEC 27002:2005).

4.2.5 Analisa dan Evaluasi Risiko

Analisa risiko dan evaluasi risiko untuk menentukan level risiko dari

masing-masing aset yang dilakukan dengan beberapa langkah sebagai berikut.

A. Melakukan Analisa Dampak Bisnis (Bussiness Impact Analysis)

Analisa dampak bisnis dilakukan dengan menentukan nilai BIA pada aset

yang mengacu pada skala nilai BIA yang dapat dilihat pada Tabel 2.5. Nilai BIA

pada masing-masing aset di dapat dari berbagai referensi yaitu :

1. Telecommunications Infrastructure Standard for Data Centers (TIA-942) yaitu untuk mendefinisikan standar infrastruktur komunikasi dalam data

center yang menjelaskan bahwa dalam membangun data center yang baik

dibutuhkan sebuah infrastruktur pendukung yaitu cooling system, raised

floor, rack system, centralized UPS, patch panel, dan backup genset untuk membuat fasilitas keamanan bagi server yang masing-masing mempunyai

peranan penting sehingga apabila salah satu infrastruktur pendukung (cooling