Tren Cybercrime Dunia antar tahun beserta Keterkaitannya

Disusun untuk memenuhi tugas ke 6, Mata Kuliah Kejahatan Komputer

(Dosen Pengampu : Yudi Prayudi, S.Si, M.Kom)

MUSLIM HERI KISWANTO

13917221

PROGRAM PASCASARJANA TEKNIK INFORMATIKA

FAKULTAS TEKNIK INDUSTRI

UNIVERSITAS ISLAM INDONESIA

YOGYAKARTA

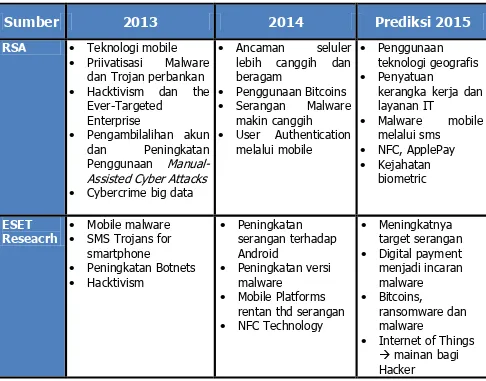

Muslim Heri Kiswanto/13917221 Hal 2 Table Tren cybercrime 3 tahun terakhir (RSA dan ESET)

Sumber

2013

2014

Prediksi 2015

RSA adalah penyedia utama sistem keamanan, risiko dan kepatuhan solusi, membantu organisasi terkemuka di dunia berhasil dengan memecahkan tantangan keamanan yang paling kompleks dan sensitif mereka. Tantangan-tantangan ini termasuk mengelola risiko organisasi, menjaga akses mobile dan kolaborasi, membuktikan kepatuhan, dan mengamankan lingkungan virtual dan cloud.

Muslim Heri Kiswanto/13917221 Hal 3 RSA report “THE CURRENT STATE OF CYBERCRIME 2013”

Pada tahun 2013, penjahat dunia maya mengubah cara mereka mengatur dan menargetkan pengguna baru dan platform baru, kegiatan berbasis transaksi online terus dieksploitasi, dan hacktivismrelated serangan terus untuk naik sebagai cara

Untuk melakukan perusahaan spionase, mendorong agenda politik atau menyebabkan

Reputasi kerusakan. Berikut beberapa tren cybercrime tahun 2013:

a) Cybercrime meningkat seiring perkembangan teknologi mobile

Tingkat komputasi mobile mencapai puncak baru pada tahun 2012. Dari transaksi perbankan untuk pembelian ritel untuk perilaku baru seperti ponsel acara rooming, adopsi pengguna dari saluran mobile telah mengubah wajah konsumen saat ini. Sebagai lebih dari kehidupan pribadi dan pekerjaan kami pindah ke perangkat mobile, penjahat cyber terus mengembangkan dan memperbaiki skema mereka untuk mengeksploitasi transaksi mobile dan aplikasi mobile.

Banyaknya tansaksi mobile menjadi celah bagi para penjahat untuk melakukan serangan. Vishing (phising via telephon) dan smishing (phising melalu sms) menjadi modus baru kejahatan cyber. Bahkan, aplikasi mobile telah menjadi vektor ancaman baru, karena para penjahat cyber merebut kesempatan untuk melayani malware dan serangan phishing dengan kedok aplikasi yang sah. Android, yang paling banyak digunakan platform mobile di dunia, juga yang paling diincar oleh ancaman mobile karena sifat open source. Untuk menunjukkan, jumlah aplikasi Android berbahaya dan berisiko tinggi sampel terdeteksi pada tahun 2012 adalah 350.000, menunjukkan peningkatan yang signifikan dari 1.000 sampel yang diidentifikasi pada tahun 2011.

b) Privatisasi Trojan Keuangan Perbankan dan Malware lainnya

Penjahat dunia maya secara perlahan membawa perkembangan malware lebih dalam tanah dan Trojan yang umumnya telah populer karena ketersediaan komersial mereka di pasar gelap terbuka tiba-tiba kurang tersedia untuk dijual. Agen yang menyamar dan penuntutan selanjutnya oleh penegak hukum serta perubahan dalam hukum internasional yang menyebabkan pengembangan Trojan untuk menjadi lebih diprivatisasi. Peningkatan pembangunan Trojan lebih dari dalam periode waktu sebelumnya - dimulai dengan pengenalan Benteng dan berakhir dengan kembalinya Carberp Trojan ke tempat komersial. Sementara Zeus Trojan terus menjadi malware paling produktif digunakan dalam serangan keuangan, melihat pemain besar lainnya mengungkapkan perubahan menarik beberapa di lanskap. Berikut ini contoh beberpa Trojan yang menyerang keuangan perbankan:

a) Zeus dan Trojan Zeus Trojan perbankan yang paling populer digunakan bahkan menjadi lebih mudah diakses dipertengahan 2011 setelah kode sumbernya terkena publik.

Muslim Heri Kiswanto/13917221 Hal 4 c) Bugat v2 Bugat v2 (juga dikenal sebagai Feodo dan Sodast) menargetkan

lembaga keuangan - perusahaan pialang sebagian besar online - dengan tujuan mencuri kredensial yang dapat menyebabkan penipuan pilihan kas keluar.

d) Gozi and the Gozi Prinimalka Blitzkrieg Penjahat cyber berbahasa Rusia - dan secara khusus dirancang untuk menargetkan 30 bank yang berbasis di AS. Varian baru ini mencakup beberapa fitur diperbarui termasuk Cloner VM untuk menduplikasi pengaturan PC pengguna yang akan memungkinkan botmaster untuk mengambil alamat IP asli saat mengakses website bank.

e) Carberp Carberp menginfeksi PC dengan tujuan mencuri kredensial untuk pengambilalihan rekening bank dan transfer kawat penipuan.

c) Hacktivism dan Enterprise Ever-Target

Hacktivism meledak pada tahun 2012, dan menjadi nomor satu outlet maya pilihan untuk ekspresi publik pendapat kontroversial - politik dan ekonomi - serta sarana untuk memprotes konflik ideologis. Kelompok hacktivist saat ini didominasi tim-tim berhubungan (atau hacker individu) yang menyerang entities- dugaan "penjahat" - menurut agenda politik, agama, sosial, dan / atau ekonomi mereka sendiri. Metode serangan Hacktivism meliputi:

a) Distributed denial-of-service (DDoS) biasanya terinfeksi dengan Trojan atau bentuk lain dari malware yang membanjiri sistem target, biasanya satu atau lebih server web dari sebuah situs web, dengan serangan berarti elektronik "lalu lintas" dimaksudkan untuk membuat situs target tidak dapat diakses. b) Doxing - Mengumpulkan dan mengekspos informasi pribadi yang berharga dari

tokoh publik seperti politisi dan selebriti untuk kepentingan hacktivist. Istilah ini berasal dari "dokumen" atau "docx." Korban doxing baru termasuk First Lady Michelle Obama dan Wakil Presiden Joe Biden.

c) Hacking dan paparan - Mendapatkan akses tidak sah ke - serta publikasi terlihat jelas di Internet - sejumlah besar data rahasia dengan tujuan menyebabkan kerusakan moneter dan reputasi bagi entitas yang ditargetkan.

d) Pengambilalihan Akun dan Peningkatan Penggunaan Manual-Assisted Cyber Attacks

Serangan Trojan terus digunakan sebagai senjata pilihan bagi penjahat cyber untuk melakukan pengambilalihan akun. Serangan man-in-the-middle bekerja dengan cara yang sama sebagai manusia-in-the-browser yang kecuali intersepsi tidak otomatis, melainkan itu adalah penyerang yang sebenarnya memasukkan dirinya ke dalam transaksi dan melayani komunikasi langsung ke end user.

e) Cybercriminals Akan Manfaatkan Prinsip Big data untuk Meningkatkan Efektivitas Serangan

Muslim Heri Kiswanto/13917221 Hal 5 degradasi dan menyumbat infrastruktur. Pengembang malware telah bekerja pada solusi parsing yang berbeda dan menerapkan penggunaan database dalam perintah & administrasi control panel mereka untuk menyaring hanya data yang paling relevan.

RSA report “THE CURRENT STATE OF CYBERCRIME 2014”

Ancaman web dan taktik penipuan terus meningkat dalam jumlah dan kecanggihan sebagai profitabilitas cybercrime mengubah sifat dari permainan. Pada 2013, phishing saja menghasilkan $ 5900000000 kerugian kepada organisasi-organisasi global, dan pelanggaran tiga dari empat data yang dikaitkan dengan motif keuangan atau penipuan.

a) Mobile Attack Menjadi Lebih Canggih dan Pervasif

Pasar smartphone di seluruh dunia mencapai tonggak sejarah baru pada tahun 2013 dengan satu miliar unit dikirim dalam satu tahun untuk pertama kalinya, naik 38% dari 725m unit dikirim pada tahun 2012. Sebagai kehidupan pribadi dan pekerjaan kita semakin pindah ke - dan berkumpul di - perangkat mobile kami, penjahat cyber akan terus mengembangkan dan memperbaiki skema mereka untuk memanfaatkan tren ini.

Penjahat dunia maya telah menjadi lebih terorganisir dan adaptif, dan terus mengembangkan model penipuan-as-a-service yang membuat beberapa ancaman dan penipuan teknologi yang paling inovatif dan canggih tersedia untuk basis pengguna yang lebih luas. RSA mengamati bahwa SMS sniffer telah menjadi penjualan komoditas di bawah tanah pidana; dan kedua Trojan perbankan dan terkait SMS sniffer semakin tersedia pada penipuan-as-a-service secara, meninggalkan penipu bebas untuk fokus pada mendapatkan penghasilan operasi.

b) Popularitas Bitcoin menjadi target Aktivitas Cybercrime

Dibandingkan dengan kriptografi atau cyber-mata uang lain yang tersedia saat ini, Bitcoin relatif terpercaya dan popular. Nilainya murni berdasarkan penawaran dan permintaan, dan tunduk pada fluktuasi yang cukup besar.

c) Malware makin Canggih, Serangan APT Tetap berlanjut dan Serangan Malware POS Menjadi Umum

Penipu dan penjahat dunia maya mencari cara-cara baru yang canggih untuk membuat botnet stealthier dan lebih tahan lama, dan untuk melindungi data dicuri selama serangan_ Pada saat yang sama, mereka juga menghasilkan keuntungan yang signifikan dari canggih hit-and-run serangan POS malware_ Serangan Cyber-spionase terus terjadi dengan taktik yang sebagian besar pemain tidak berubah dan baru di ruang diidentifikasi.

d) Otentikasi Pengguna phone Mobile Akan redefinisi

Muslim Heri Kiswanto/13917221 Hal 6 membuat password yang lemah, menuliskannya di atas kertas, atau kembali menggunakan mereka di beberapa situs_ Bahkan, satu dari lima pengguna secara online mendaur ulang password yang sama untuk setiap account online.

RSA 2015 Cybercrime Trends: Things are Going to Get Interesting

Prediksi ancaman cybercrime 2015 masih berkaitan dengan tahun-tahun sebelumnya. Berikut beberapa prediksi cybercrime di tahun 2015:

1. Malware terus beradaptasi dengan pasar keamanan

2. Penjahat dunia maya mencari cara baru untuk mengembangkan diri dan mengatasi perbedaan budaya

3. Phishing, ransomware

4. Bundling kerangka kerja dan jasa (mungkin otomatis) 5. Perangkat pengambilalihan malware untuk mobile 6. NFC, ApplePay - target baru

7. Ponsel malware akan menargetkan lebih dari SMS 8. Penjahat akan menargetkan biometrik

9. Penjahat dunia maya selalu mencari cara lain untuk mendapatkan keuntungan (Contoh: Kesehatan, penjual)

10.Penjahat dunia maya akan mematahkan batas (teknologi dan geografi)

11.Ponsel mengeksploitasi paket, perangkat pengambilalihan, penargetan pembayaran dan lebih

12.Biometrik sebagai target

13.Penggunaan jaringan anonimitas dan enkripsi 14. CNP penipuan dan serangan terhadap EMV

ESET Reseach Report

Pada setiap akhir tahun, Lab ESET Amerika Latin mempersiapkan dokumen tentang tren dalam malware, cybercrime dan jenis-jenis serangan komputer berbahaya, berdasarkan apa yang telah diamati dan dianalisis sepanjang tahun berjalan_ Hal ini penting untuk menunjukkan bahwa dengan tren yang kita maksud proyeksi yang dilakukan oleh perusahaan sesuai dengan kondisi sekarang ancaman komputer dan perilaku cybercriminal.

ESET Research Repot 2013:Astounding growth of mobile malware

a) Peningkatan malware ponsel dalam jumlah yang besar

Muslim Heri Kiswanto/13917221 Hal 7 Statistik menunjukkan kenaikan pertama memusingkan ini mobile malware - yang juga memungkinkan tekad bahwa tren untuk 2013 adalah salah satu

pertumbuhan eksponensial dari kode berbahaya untuk Android - adalah bahwa pada tahun 2012 jumlah deteksi unik tumbuh 17 kali secara global dibandingkan dengan 2011_ dari negara-negara yang mengalami pertumbuhan tertinggi dalam deteksi malware Android, dinyatakan dalam beberapa kali, orang-orang yang menonjol adalah Ukraina dengan 78 kali lebih, Rusia dengan 65 dan Iran dengan 48. di sisi lain, jika kita mempertimbangkan jumlah deteksi selama 2012 terlepas dari apa yang terjadi tahun sebelumnya, China, Rusia dan Iran adalah yang pertama tiga dengan lebih deteksi secara di seluruh dunia. Dengan latar belakang ini, dapat diambil kesimpulan bahwa pertumbuhan malware untuk Android akan meningkat jauh lebih cepat pada tahun 2013.

b) SMS Trojan: ancaman yang paling umum untuk smartphone

Muslim Heri Kiswanto/13917221 Hal 8 Berikut adalah gambaran cara kerja SMS Trojan:

c) Botnet meningkat

Muslim Heri Kiswanto/13917221 Hal 9 d) Hacktivism

dari suddt pandang keamanan informasi Organisasi, hacktivism telah terbukti masih memiliki banyak yang harus dilakukan mengenai perlindungan sistem mereka di tingkat teknologi, administrasi dan pendidikan_ Telah ada tren yang sedang berkembang, ketika ada masalah yang bersifat sosial, bagi orang-orang untuk bertindak tidak hanya melalui protes tradisional di mana mereka secara fisik hadir, tetapi juga mengungkapkan ketidakpuasan mereka menggunakan berbagai media elektronik_ Pada tahun 2013 kami akan sangat mungkin untuk melihat serangan semacam ini ketika beberapa bentuk cyber demonstrasi lebih nyaman.

ESET Research Repot 2014:The Challenge of Internet Privacy

Kompleksitas kode berbahaya yang dirancang untuk Cybercriminals sistem operasi Android menerapkan metodologi serangan klasik serangan ke yang lebih baru, platform mobile Atas dasar ini, penemuan kerentanan kritis dan eksploitasi kemudian mereka melalui kode berbahaya merupakan evolusi dari cybercrime mempengaruhi teknologi mobile Di sisi lain tangan, peningkatan kompleksitas botnet, ancaman 64-bit dan kode berbahaya yang mencoba untuk mendapatkan keuntungan dengan mencuri koin elektronik, semua topik yang akhir-akhir ini menjadi terkenal Akhirnya, berbagai perangkat non-tradisional seperti mobil pintar, konsol game , TV cerdas dan lain-lain, memperkenalkan kemungkinan bahwa dalam masa depan, ancaman untuk jenis teknologi dapat dilihat. Berikut ini adalah tren kejahatan cyber tahun 2014:

a) Peningkatan jumlah serangan ke Android sebagai market leader

Tren terkemuka mengenai segmen pasar yang ditempati oleh Android adalah tingkat penerimaan mempercepat; ini mungkin menjelaskan peningkatan dan konsolidasi ancaman komputer yang berbeda yang mempengaruhi platform ini, seperti yang akan kita jelaskan nanti Kembali ke pasar ponsel, dapat melihat bahwa Apple iOS masih kedua sistem operasi yang paling populer grafis berikut menunjukkan evolusi yang dialami oleh berbeda platform mobile:

Muslim Heri Kiswanto/13917221 Hal 10 b) Versi malware juga meningkat

Hal lain yang meningkat jumlahnya adalah jumlah versi Malware yang terdiri dari masing-masing keluarga; yaitu, perubahan yang relatif kecil untuk dikenal Penyerang kode berbahaya biasanya mengembangkan versi baru dengan tujuan mendeteksi solusi keamanan dan menambah fungsionalitas berbahaya baru Hal ini penting untuk menunjukkan bahwa untuk setiap versi baru yang muncul, laboratorium ESET menetapkan surat baru sebagai akhiran untuk nama ancaman yang increment menurut urutan abjad.

c) Kerentanan pada Platform Mobile

Kerentanan pemrograman dalam kondisi tertentu, dapat digunakan oleh penyerang untuk kompromi sistem dan (misalnya) mencuri informasi teknologi mobile tidak kebal terhadap masalah ini, karena perangkat mobile juga menggunakan perangkat lunak dan perangkat keras, yang mungkin mengandung kesalahan dan bug Namun demikian, saat ini lebih banyak kasus terlihat dari eksploitasi kerentanan yang mempengaruhi "tradisional" sistem daripada mempengaruhi platform mobile Namun, pada tahun 2013 sudah sangat jelas bagi kita bahwa penjahat cyber berfokus pada memanfaatkan celah keamanan dalam sistem operasi untuk ponsel seperti Android.

d) NFC Teknologi

Muslim Heri Kiswanto/13917221 Hal 11 ESET’s Top Cybercrime Trends and Predictions for 2015

a) Target serangan meningkat

Serangan yang ditargetkan terus menjadi lebih canggih pada tahun 2015. Sering disebut Attack Persistent Advanced (APT), mereka membedakan dari

serangan cyber tradisional, dirancang untuk menargetkan korban yang spesifik dan diam, serangan yang ditargetkan dapat sering mengintai terdeteksi pada jaringan yang kurang aman dan sistem pembayaran digital juga menjadi hal yangmenarik lebih banyak malware.

b) Sistem pembayaran digital (digital payment) dalam sorotan

Sejalan dengan meningkatnya penggunaan sistem pembayaran online, bunga cybercrime menyerang mereka tumbuh juga. Pada titik ini, sudah jelas bahwa penjahat cyber akan terus menempatkan upaya dalam sistem pembayaran sebagai lebih banyak uang beredar di web. Pada tahun 2014ada serangan seperti yang mempengaruhi beberapa pengguna, ketika beberapa pengguna melaporkan penarikan sebelum situs itu diturunkan

c) Bitcoins, ransomware dan malware

Sejalan dengan tren sebelumnya, pengembang malware akan terus menempatkan upaya dalam secara online mata uang dan pembayaran sistem selama 2015.Misalnya, dalam operasi yang diketahui terbesar dari jenisnya sampai saat ini, seorang hacker dilaporkan dipanen lebih dari $ 600.000 dalam mata uang digital awal tahun ini menggunakan jaringan mesin dikompromikan_ Melalui perangkat NAS terinfeksi penyerang membuat sebuah folder bernama "pwned" di mana calledCPUMiner program disimpan yang dapat digunakan untuk menambang Bitcoins dan juga Dogecoins_ Catatan menarik: serangan semacam ini menciptakan uang baru, bukan mencuri dari pengguna dikompromikan, cara baru mencuri_

Demikian pula, situs SecureMac juga melaporkan pada bulan Februari penambang Bitcoin yang mempengaruhi pengguna Mac OS. Serangan menyebar sebagai Bitcoin App, aplikasi yang sah dikompilasi ulang mengandung Trojan.

d) Internet Of Things – menjadi mainan baru bagi hacker

Muslim Heri Kiswanto/13917221 Hal 12 Referensi

1. RSA report “THE CURRENT STATE OF CYBERCRIME 2013” 2. RSA report “THE CURRENT STATE OF CYBERCRIME 2014”

3. RSA 2015 Cybercrime Trends: Things are Going to Get Interesting

4. Trends for 2013: Astounding growth of mobile malware (ESET Latin America’s Research)

5. Trends for 2014: The Challenge of Internet Privacy (ESET Latin America’s Research)