1

BAB I PENDAHULUAN

1.1 Latar Belakang Masalah

Universitas sangat bergantung pada sistem informasi untuk kegiatan penting seperti kegiatan mengajar, belajar, administrasi, riset, dan berbagi informasi. Dalam menekankan fungsionalitas dari sistem informasi universitas,Kudrass menekankan bahwa sistem informasi universitas harus menyediakan informasi tentang penawaran kerjasama riset,ilmiah dan kemampuan pendidikan lebih lanjut[1]. Dalam pandanganVeronica, sangat bergantungnya universitas pada komputer dan teknologi lain menimbulkan kebutuhan pada keamanan yang selalu update[2]. Sistem informasi dan jaringan

berhadapan dengan semakin meningkatnya ancaman keamanan dari berbagai sumber termasuk kecurangan yang menggunakan bantuan komputer, serangan dari peretas dari dalam atau luar jaringan. Ada banyak ancaman kepada sistem informasi dan infrastruktur jaringan saat ini yang mengancam reliabilitypada

sistem informasi universitas. Beberapa contoh ancaman umum yang dapat mengenai sistem informasi adalah peretas, virus komputer, spam, Denial of service (DoS), domain Name Services (DNS) spoofing.

Luodan Warkenting menyampaikan, sistem informasi pada universitas dianggap lebih kompleks daripada sistem informasi yang biasanya digunakan di dalam organisasi komersial,tetapi tetap harus memperhatikan konsumennya dengan baik (pelajar dan anggota staf)[3].Hal sulit untuk mengamankan jaringan universitas dikarenakan banyaknya jumlah pengguna, luasnya kategori dari pengguna jaringan dan sifat akses terbuka sebuah universitas di mana fakultas dan departemen berdiri sendiri atau otonom. Jaringan universitas mungkin memiliki celah terhadap serangan fisik pada komponen jaringan, serangan social engineering dan cyber attacksyang memungkinkan peretas yang jahat dapat

mempunyai akses ke beberapa resources yang terlarang melalui koneksi jaringan. Pembobolan data menjadi sangat umum pada pendidikan tinggi. Angka pembobolan data yang dibobol pada pendidikan tinggi semakin menanjak.

Banyak sekali data personal dan finansial pada semua institusi dan penelitian sensitif yang disimpan pada banyak universitas besar[4]. Lingkungan yang terbuka dan kolaboratif pada kampus dan universitas, dan juga banyaknya tipe dari perangkat portabel membuat semakin mudahnya hackers dan semakin

susahnya untuk mendeteksi akses yang tidak sah. Serangan pembobolan data yang paling sering terjadi pada kampu dan sistem universitas adalah hacking,malware

dan pembobolan pada perangkat portabel[5]. Empat kasus universitas yang pernah terjadi pembobolan data adalah Pennsylvania State University, University of Maryland, North Dakota State University System dan Butler University. Setiap universitas tersebut pernah terjadi pembobolan data yang sangat besar. Pembobolan memiliki beberapa kemiripan, termasuk akses remote dan beberapa untuk mengetes kemampuan si hackers. Semua pembobolan itu memakan biaya, administrator kampus dan universitas perlu untuk bersiap menghadapai pembobolan data, termasuk rencana untuk mengamankan dan bereaksi kepada pembobolan.

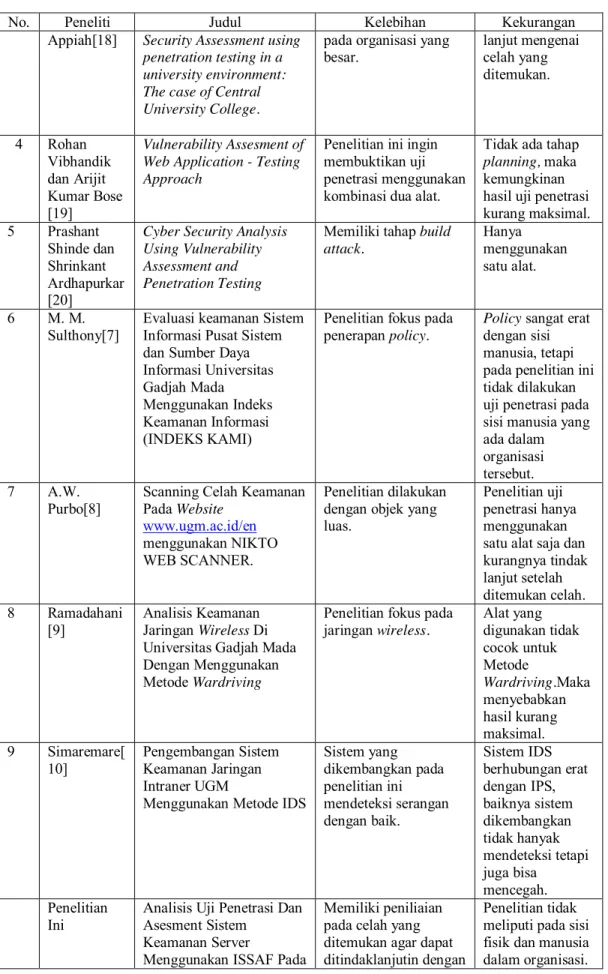

Tabel 1. 1 Laporan pembobolan2005-2014 (PRC data set)[5]

Industry Sector

Precentage of Reported Breaches with Known Record

Number of Reported Breaches

Average Number of Records Exposed per

Breach EDU 73% 727 27,509 GOV 63% 682 349,070 BSF 51% 560 1,420,533 NGO 45% 97 44,789 MED 43% 1,136 67,280 BSO 38% 551 1,041,668 BSR 38% 505 1,087,949

Laporan pada Tabel 1.1 fokus pada dominasi jumlah laporan insiden pembobolan, dibandingkan dengan jumlah record exposed pada pembobolan, dikarenakan

besarnya jumlah pembobolan yang tidak memiliki record.

IDSIRTII yang merupakan indonesia team untuk merespon insiden keamanan pada infrastruktur internet di bawah kominfo pada tahun 2013 mengeluarkan statistik jumlah serangan website pada domain indonesia, pada

tabel terlihat bahwa domain .ac.id yang mana adalah domain untuk universitas,

3

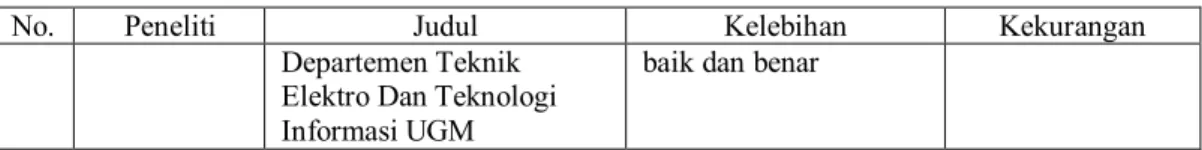

Tabel 1. 2 Statistik Serangan website domainindonesia [6]

TLD .ID Jumlah .ac.id 2027 (64,84%) .go.id 442 (14,14%) .co.id 188 (6,01%) .sch.id 156 (4,99%) .web.id 107 (3,42%)

Berdasarkan data statistik serangan website domain indonesia pada tabel 1.2 maka terlihat bahwa situs yang menggunakan domain .ac.id yang biasa digunakan oleh perguruan tinggi, memiliki jumlah serangan terbanyak, beberapa contoh kasus yang pernah dibahas oleh media berita online seperti website resmi eksekutif mahasiswe (EM) Universitas Brawijaya yang beralamatkan http://em.ub.ac.id yang pada 6 Januari 2016 lalu pernah mendapatkan serangan hacker yang kuat dugaan dikarenakan EM mendukung pergergakan yang dilakukan aliansi mahasiswa UNJ Jakarta, setelah itu kasus lainnya pada 5 November 2016, tujuh

subdomain Universitas Indonesia (UI) telah diretas, subdomain tersebut terdiri

dari : http://journal.ui.ac.id http://jpharm.ui.ac.id http://jitps.ui.ac.id http://jke.feb.ui.ac.id http://nrjs.ui.ac.id http://jurnalpolitik.ui.ac.id http://jvi.ui.ac.id

Motif peretasan diduga dikarenakan konflik politik berkepanjangan yang terjadi di Indonesia, dan contoh terakhir adalah melalui media berita online tirto.id, memberitakan bahwa pada 28 Mei 2017 terjadi peretasan pada situs Sekolah Tinggi Filsafat Driyarkarya yang motifnya masih tidak jelas apa alasan dibalik peretasan tersebut.

Pada tahun 2014 lalu sebuah media berita online yang cukup terkenal di indonesia yaitu tribunnews.com memberitakan bahwa situs Fakultas Hukum UGM diretas yang beralamatkan http://notariat.hukum.ugm.ac.id, yang motifnya

adalah sebagai bentuk protes terhadap kasus Florence, yaitu mahasiswa Fakultas Hukum UGM yang memiliki kasus dengan kata-katanya pada sosial media. Setelah itu media berita yang cukup terkenal di indonesia lainnya yaitu viva.co.id pernah memberitakan kasus peretasan portal perpustakan online khusus untuk

mahasiswa milik Universitas Gadjah Mada yang beralamatkan http://i-lib.ugm.ac.id. Menurut keterangan di dalam situs tersebut, portal perpustakaan

online dibuat untuk menyediakan berbagai informasi seputas perpustakaan perguruan tinggi yang telah terhubung. Fasilitas yang disediakan berupa pencarian katalog buku, hasil-hasil penelitian dan jurnal terbitan lokal. Portal i-library berjalan pada platform jaringan inherent sehingga pencarian berbagai koleksi bahan pustaka dapat diakses melalui satu pintu layanan dengan cepat dan mudah. Dari jejak yang ditinggalkan, peretas hanya meninggalkan pesan peringatan pada

administrator web portal tersebut untuk meningkatkan keamanannya.

Penelitian mengenai keamanan informasi sistem dan jaringan di lingkungan Universitas Gadjah Mada sendiri sebelumnya telah dilakukan. Terdapat penelitian yang berfokus pada segi penerapan policy[7]. Kemudian

penelitian yang berfokus pada keamanan aplikasi web [8], penelitian yang

berfokus pada keamanan jaringan nirkabel[9], dan juga penelitian tentang

Intrusion Detection System(IPS) yang jika dilihat dari sisi manajemen keamanan

jaringan, IPS sendiri berfungsi sebagai detection terhadap serangan keamanan

yang terjadi [10] sedangkan uji penetrasi lebih berfungsi sebagai prevention dan audit.

Uji penetrasi sendiri bertujuan untuk menemukan juga mengindentifikasi

exploit dan celah keamanan yang ada pada infrastruktur IT organisasi dan menguji efektifitas dari keamanan yang sdah diterapkan dengan menggunakan pengajian serangan secara real-world. Dengan skenario serangan yang dapat diubah-ubah uji penetrasi juga dapat mengidentifikasi jenis informasi apa saja yang dapat diakses penyerang dan mengetahui apakah informasi tersebut berbahaya atau tidak. Selain itu uji penetrasi juga membantu mengidentifikasi informasi apa saja yang terekspose ke publik atau internet[11].

5

Setiap organisasi tidak dapat melakukan uji penetrasi pada setiap aspek sistem dan jaringan yang dimilikinya dikarenakan keterbatasan ruang lingkup pengujian, waktu dan sumber daya akan tetapi, penyerang sesungguhnya mungkin dapat menemukan celah keamanan pada area-area sistem dimana tidak dilakukan uji penetrasi [12].

Server yang akan dijadikan objek penelitian adalah server yang yang sedang berjalan sekarang dengan menggunakan hostname server.te.ugm.ac.id, secara garis besar server tersebut saat ini menampung 37 layanan yang aktif dan dipisahkan oleh subdomain, beberapa sistem keamanan yang terpasang di server

adalah clamAV, Kaspersky dan host-based intrusion detection menggunakan OSSEC. Perubahan pada konfigurasi default juga dilakukan seperti merubah port

ssh.

Menurut Kamus Besar Bahasa Indonesia Departemen Pendidikan Nasional menjelaskan bahwa analisis adalah penyelidikan terhadap suatu peristiwa untuk mengetahui keadaan yang sebenarnya.Secara global menurut Pantiwati[13], asesmen merupakan suatu proses yang dilakukan melalui langkah-langkah perencanaan, penyusunan alat penilaian, dan pengumpulan informasi dengan disertai sejumlah bukti yang menunjukan pencapaian hasil pengolahan dan penggunaan informasi, sedangkan Asesmen sistem keamanan menurut Scarfone dan Orebaugh[14] adalah proses menentukan seberapa efektif sebuah entitas ketika dilakukan asesmen memenuhi tujuan keamanan tertentu, sedangkan yang dimaksud sistem keamanan disini adalah suatu kesatuan dari komponen-komponen yang berorientasi untuk melakukan pengamanan.Analisis uji penetrasi dan asesmen akan dilakukan menggunakan metode ISSAF dengan mengikuti tren ancamankeamanan aplikasi yang paling baru pada saat penelitian dilakukan yaitu

OWASP TOP TEN 2017 danmenentukan tingkat keparahan resiko dan dampak pada bagian teknis dan bisnis dengan melakukan perhitungan menggunakan metode OWASP risk rating.ISSAF adalah sebuah kerangka kerja untuk melakukan pengujian terhadap sebuah sistem keamanan[15] sedangkan OWASP risk rating adalah sebuah metode untuk melakukan penilaian terhadap dampak

dikarenakan memiliki struktur yang jelas dan sangat intuitif, yang memandu penguji melalui langkah-langkah penilaian yang rumit. Metodologi ini menjelaskan proses pengujian penetrasi yang optimal untuk membantu penguji melakukan pengujian secara lengkap dan benar, menghindari kesalahan yang umumnya terkait dengan strategi serangan yang dipilih secara acak.

1.2 Rumusan Masalah

Berdasarkan latar belakang, penelitian ini merumuskan masalah yaitumasih banyaknya terjadi aksi peretasan pada dunia akademik dan organisasi yang ada di universitas.

1.3 Kontribusi Penelitian

Dalam penelitian ini akan dilakukan uji penetrasi dan asesmen sistem keamanan server DTETI UGM. Ada beberapa penelitian yang relevan dengan penelitian ini antara lain :

Nishant Shresta [12] pada tesisnya tahun 2012 melakukan penelitian terhadap asesmen keamanan menggunakan uji penetrasi melalui pendekatan administrator jaringan dan sistem. Hasil penelitian menunjukan bahwa melakukan uji penetrasi membuktikan adanya celah keamanan yang bisa dieksploitasi. Karenanya, hasil penelitian menunjukan nilai pengujian penetrasi tersebut dan membuktikan bahwa pengujian semacam ini masih berguna dalam mengidentifikasi lemahnya jaringan dan sistem. Hal ini dapat memberikan administrator sistem dan jaringan banyak informasi untuk mengambil tindakan korektif atau mengatasi celah keamanan dan untuk mengamankan keseluruhan jaringan atau sistem jika dilakukan dengan benar dan metodologis. Tahap metode yang dilakukan dalam pengujian ini adalah intelligence gathering, scanning and vulnerability assessment, exploitation and post exploitation.Alat yang digunakan

dalam penelitian ini adalah Nmap, OpenVAS, Nessus dan Metasploit framework.

Ankita Gupta, Kavita dan Kirandeep Kaur [17] pada paper penelitiannya di tahun 2013 melakukan penelitian terhadap asesmen celah keamanan dan uji penetrasi. Hasil dari penelitian menunjukan uji penetrasi memberikan bukti bahwa celah keamanan memang ada dan memberikan blueprint untuk perbaikan. Tahap

7

metode yang dilakukan pada penelitian adalah Discovery, Assessment, Exploitation and Launching of Attack, report. Alat yang digunakan dalam

penelitian ini adalah Acunetix.

Joel Kwesi Appiah [18] pada tesisnya tahun 2014 melakukan penelitian terhadap asesmen keamanan jaringan dan sistem menggunakan uji penetrasi pada lingkungan universitas (studi kasus Kwame Nkrumah University of Science and Technology). Hasil penelitian menunjukan bahwa semua eksploitasi yang dilakukan tidak memerlukan interaksi manusia sehingga teknik social engineering

tidak digunakan untuk membahayakan mesin yang menjadi sasaran. Eksploitasi dilakukan menyerang host yang mempunyai celah keamanan membuktikan bahwa eksploitasi celah keamanan bisa dilakukan pada infrastruktur sistem dan jaringan

Kwame Nkrumah University of Science. Tahap metode yang dilakukan dalam pengujian ini adalah Planning, Vulnerability Discovery, Attack dan Reporting. Alat yang digunakan dalam pengujian ini adalah Nessus,OpenVAS dan Metasploit Framework.

Rohan Vibhandik dan Arijit Kumar Bose [19] pada paper penelitiannya tahun 2015 melakukan penelitian terhadap asesmen celah keamanan aplikasi berbasis website melalui pendekatan pengujian. Hasil dari penelitian ini menunjukan hasil analisis yang diperoleh dapat membuktikan kombinasi alat

W3AF dan Nikto mampu memeriksa adanya celah keamanan yang dapat

mengakibatkan serangan yang canggih dan terencana. Tahap metode yang dilakukan pada penelitian ini adalah identify, Analyze, Test, dan Report. Alat yang digunakan dalam penelitian ini adalah W3AF dan Nikto.

Prashant Shinde dan Shrinkant Ardhapurkar [20] pada paper penelitiannya di tahun 2016 melakukan penelitian terhadap analisis keamanan siber menggunakan asesmen celah keamanan dan uji penetrasi. Hasil dari penelitian membuktikan metode Vulnerability Assessment and Penetration Testing (VAPT) membantu organisasi untuk menentukan apakah pengaturan keamanan mereka berkerja dengan baik. Tahap metode yang dilakukan pada penelitian ini adalah

Information Gathering, Scanning, Build Attack,Exploitation : Attack Phase dan Report. Alat yang digunakan dalam penelitian ini adalah NetNirikshak 1.0.

Penelitian mengenai keamanan informasi sistem dan jaringan di lingkungan Universitas Gadjah Mada sendiri sebelumnya telah dilakukan. Terdapat penelitian yang berfokus pada segi penerapan policy[7]. Kemudian

penelitian yang berfokus pada keamanan aplikasi web [8], penelitian yang

berfokus pada keamanan jaringan nirkabel[9], dan juga penelitian tentang

Intrusion Detection System(IPS) yang jika dilihat dari sisi manajemen keamanan jaringan, IPS sendiri berfungsi sebagai detection terhadap serangan keamanan yang terjadi [10] sedangkan uji penetrasi lebih berfungsi sebagai prevention dan

audit.

Berbeda dengan penelitian sebelumnyaPenelitian ini akan melakukan analisis uji penetrasi dan asesmen sistem keamanan server menggunakan tahap metode yang berbeda dan alat yang berbeda pada Departemen Teknik Elektro dan Teknologi Informasi Universitas Gadjah Mada yang akan menghasilkan analisis metode uji penetrasi dan asesmen menggunakan alat dan metode yang lebih efektifkarena berdasarkan tren ancaman keamanan terbaru pada saat penelitian ini dilakukan yang mana pasti sudah melewati tahap perbaikan dari metode-metode yang sudah ada sebelumnya dan dapat dijadikan bahan evaluasi oleh administrator sistem dan jaringan Depertemen Teknik Elektro dan Teknologi Informasi Universitas Gadjah Mada. Tahap metode yang akan dilakukan dalam penelitian ini mengikuti tahap ada pada Information Systems Security Assesment Framework

(ISSAF) yaitu Planning and preparation, Assessment, Reporting, Clean up and Destroy artifacts dengan menambahkan perhitungan resiko berdasarkan dari

OWASP TOP TEN 2017menggunakan metode OWASP risk rating.

Tabel 1. 3 Kontribusi Penelitian

No. Peneliti Judul Kelebihan Kekurangan 1 Nishant

Shresta[12] Security Assessment via Penetration Testing: A Network and System Administrator's Approach

Pada penelitian ini fokus pada uji penetrasi maka hanya memakan waktu lebih sedikit.

Tidak memiliki tahapan laporan pada kerangka yang digunakan, maka dapat membingungkan pihak manajemen 2 Gupta, Kavita dan Kirandee Kaur[17] Vulnerability Assessment and Penetration Testing

Memiliki tahap membuat blueprint.

Hanya menggunakan satu alat. 3 Joel Kwesi Network and Systems Penelitian dilakukan Tidak ada tindak

9

Tabel 1.3 Kontribusi Penelitian (Lanjutan)

No. Peneliti Judul Kelebihan Kekurangan Appiah[18] Security Assessment using

penetration testing in a university environment: The case of Central University College.

pada organisasi yang

besar. lanjut mengenai celah yang ditemukan. 4 Rohan Vibhandik dan Arijit Kumar Bose [19] Vulnerability Assesment of Web Application - Testing Approach

Penelitian ini ingin membuktikan uji penetrasi menggunakan kombinasi dua alat.

Tidak ada tahap planning, maka kemungkinan hasil uji penetrasi kurang maksimal. 5 Prashant Shinde dan Shrinkant Ardhapurkar [20]

Cyber Security Analysis Using Vulnerability Assessment and Penetration Testing

Memiliki tahap build

attack. Hanya menggunakan satu alat. 6 M. M.

Sulthony[7] Evaluasi keamanan Sistem Informasi Pusat Sistem dan Sumber Daya

Informasi Universitas Gadjah Mada Menggunakan Indeks Keamanan Informasi (INDEKS KAMI)

Penelitian fokus pada

penerapan policy. Policy sangat erat dengan sisi manusia, tetapi pada penelitian ini tidak dilakukan uji penetrasi pada sisi manusia yang ada dalam organisasi tersebut. 7 A.W.

Purbo[8]

Scanning Celah Keamanan Pada Website

www.ugm.ac.id/en menggunakan NIKTO WEB SCANNER.

Penelitian dilakukan dengan objek yang luas.

Penelitian uji penetrasi hanya menggunakan satu alat saja dan kurangnya tindak lanjut setelah ditemukan celah. 8 Ramadahani

[9] Analisis Keamanan Jaringan Wireless Di Universitas Gadjah Mada Dengan Menggunakan Metode Wardriving

Penelitian fokus pada

jaringan wireless. Alat yang digunakan tidak cocok untuk Metode Wardriving.Maka menyebabkan hasil kurang maksimal. 9 Simaremare[ 10] Pengembangan Sistem Keamanan Jaringan Intraner UGM

Menggunakan Metode IDS

Sistem yang dikembangkan pada penelitian ini mendeteksi serangan dengan baik. Sistem IDS berhubungan erat dengan IPS, baiknya sistem dikembangkan tidak hanyak mendeteksi tetapi juga bisa mencegah. Penelitian

Ini Analisis Uji Penetrasi Dan Asesment Sistem Keamanan Server

Menggunakan ISSAF Pada

Memiliki peniliaian pada celah yang ditemukan agar dapat ditindaklanjutin dengan

Penelitian tidak meliputi pada sisi fisik dan manusia dalam organisasi.

Tabel 1.3 Kontribusi Penelitian (Lanjutan)

No. Peneliti Judul Kelebihan Kekurangan Departemen Teknik

Elektro Dan Teknologi Informasi UGM

baik dan benar

Tabel 1.3 Menjelaskan tentang kontribusi penelitian ini. Penjelasan terdiri atas nama peneliti yang penelitiannya memiliki kaitan dengan penelitian ini, kelebihan dan kekurangan penelitian sebelumnya.

1.4 Tujuan Penelitian

Tujuan dari pelaksanan penelitian ini antara lain adalah:

Untuk meneliti penggunaan uji penetrasi di dalam pengaturan jaringan DTETI UGM.

Mencoba untuk menguji eksploitasi celah keamanan yang ditemukan.

Menentukan tingkat resiko dan keparahan potensi celah keamanan pada infrastruktur sistem dan jaringan.

1.5 Manfaat penelitian

Manfaat yang didapat dari penelitian ini adalah :

1. Meminimalisir terjadinya kebocoran informasi yang ada di dalam sistem server dengan memberikan solusi pada setiap celah keamanan yang ditemukan.

2. Identifikasi celah keamanan pada sistem server.

3. Sebagai salah satuserver audit atau evaluasi keamanan server.

1.6 Batasan masalah

Pada penelitian akan melakukan analisis uji penetrasi dan asesmen pada sistem keamanan server pada Departemen Teknik Elektro dan Teknik Informatika

Universitas Gadjah Mada untuk benar-benar tidak mengganggu operasional yang berjalan dan sesuai kesepakatan dengan pihak Direktorat Sistem dan Sumber Daya Informasi maka setiap tindakan atau metode yang akan mengakibatkan jaringan mati seperti DoS tidak akan dilakukan.

![Tabel 1. 1 Laporan pembobolan2005-2014 (PRC data set)[5]](https://thumb-ap.123doks.com/thumbv2/123dok/2749889.2271193/2.892.160.775.641.836/tabel-laporan-pembobolan-prc-data-set.webp)

![Tabel 1. 2 Statistik Serangan website domainindonesia [6]](https://thumb-ap.123doks.com/thumbv2/123dok/2749889.2271193/3.892.158.775.174.323/tabel-statistik-serangan-website-domainindonesia.webp)