Perancangan dan Implementasi Keamanan Sistem Informasi

Karyawan Berbasis Website di Lembaga Penjaminan Mutu dan

Audit Internal UKSW dengan

E-mail verification dan CAPCTHA

Artikel Ilmiah

Diajukan kepada Fakultas Teknologi Informasi

Untuk Memperoleh Gelar Sarjana Komputer

Peneliti:

Donny Pradana Putra (672013128) Dr. Sri Yulianto J.P.,S.Si.,M.Kom.

Program Studi Teknik Informatika FakultasTeknologi Informasi Universitas Kristen Satya Wacana

6 Pendahuluan

Informasi yang merupakan aset bernilai seharusnya dilindungi agar aman. Keamanan secara umum diartikan sebagai kondisi yang terbebas dari ancaman atau bahaya. Keamanan informasi adalah suatu upaya atau usaha khusus diperuntukkan untuk melindungi, mengamankan aset-aset informasi terhadap ancaman yang mungkin akan timbul serta membahayakan aset informasi tersebut, entah itu terkena ancaman dari internal maupun eksternal (Karina,2013).

Tujuan dari Keamanan Informasi yaitu salah satunya menjaga keamanan pada sumber-sumber informasi. Sebuah informasi sangatlah penting, seringkali menyebabkan informasi tersebut hanya boleh diakses oleh orang-orang tertentu. Sebagai contoh yaitu informasi dokumen dosen di Universitas Kristen Satya Wacana.

Beberapa metode yang dapat digunakan dalam melindungi suatu informasi yang penting dapat berupa pengamanan akun memalui email, yaitu adanya konfirmasi email yang akan terkirim jika pengguna melakukan login sesuai dengan kode dan password.

Metode lain yang dapat digunakan adalah capctha, untuk melindungi berkas atau file penting pengguna dapat mengunakan capctha, yang tunjuanya mencegah bot membuat kerusakan yang ada pada file (Mori,2003).

Berdasarkan permasalahan yang ada maka, di lakukan perancangan dan implementasi keamanan sistem informasi karyawan berbasis website di lembaga penjaminan mutu dan audit internal UKSW dengan email verifikasi dan capctha. 1. Tinjauan Pustaka

Pada penelitian yang berjudul Rancang Bangun Image Based captcha (Completey Automated Public Turing Test t tell Computer and Human Apart) Terintegrasi dengan Jigsaw Puzzle menggunakan HTML5 dimana pada penelitian ini dibahas mengenai pengembangan captcha dengan skema mouse intervention dengan metode Drag and Drop jigsaw puzzle dengan menempatkan (Drop) potongan gambar pada posisi yang seharusnya sehingga menghasilkan suatu gambar yang utuh untuk masuk ke dalam aplikasi rancang bangun yang dibuat ( Hendra,2013).

Pada penelitian berjudul Sistem Rekap Penelitian Karya dan Karya Ilmiah Dosen dan Mahasiswa Studi Kasus Pasca Sarjana UPN ”VETERAN” JAWA TIMUR, berisikan tentang pembangunan aplikasi yang dapat digunakan oleh mahasiswa, dosen, dan karyawan yang bertujuan melakukan pencarian artikel- artikel yang ada di perpustakaan “UPN VETERAN JAWA TIMUR” aplikasi ini dirancang menggunakan PHP dan MYSQL dimana system keamanan informasi yang dilakukan hanya dengan cara user melakukan login. Namun belum terdapat

system keamanan yang baik yang dapat melindungi setiap dokumen yang

ada(Hermawan, 2011).

Berdasarkan penelitian-penelitian yang pernah dilakukan terkait dengan

email verifikasi dan capctha maka akan dilakukan penelitian yang membahas

tentang Perancangan dan Implementasi Keamanan Sistem Informasi Karyawan berbasis Website di Lembaga Penjaminan Mutu dan Audit Internal UKSW dengan menggunakan email verifikasi dan capctha. Dimana perancangan ini dapat

7

melindungi dan meningkatkan keamanan dokumen atau arsip yang telah diunggah dari pihak yang tidak diinginkan dan juga melindungi akun user.

2. Metode dan Perancangan Sistem

Metode yang digunakan dalam pengumpulan data pada penelitian ini sebagai berikut :

- Wawancara (interview), yaitu pengumpulan data yang diperoleh melalui wawancara dengan staff (Pembimbing) yang berwenang untuk mendapatkan informasi dan data sertifikat, SK, ijazah yang diperlukan dalam penelitian.

- Dokumentasi atau studi kepustakaan, yaitu teknik pengumpulan data dengan cara mencatat data-data sertifikat, SK, ijazah dari dokumen atau arsip yang ada di web LPMAI maupun dari internet..

Dalam membangun sistem informasi ini digunakan metode Waterfall, di mana prosesnya ditunjukkan pada Gambar 1 :

Gambar 1 Metode Waterfall (Pressman, 1997)

Tahapan pertama pada metode Waterfall ini adalah tahap requirements. Pada tahap ini dilakukan pengumpulan data maupun informasi yang diperlukan dalam pembuatan program. Pengumpulan data di lakukan melalui wawancara tentang ketentuan program dari pembimbing di Lembaga Penjaminan Mutu dan Audit Internal Divisi Sumberdaya dan Informasi.

Setelah data maupun informasi yang diperlukan terkumpul, tahapan selanjutnya adalah mendesain program yang akan di buat. Desain program ini meliputi rancangan tampilan program dan proses yang akan dilakukan di dalamnya. Hasil dari desain ini kemudian akan di implementasikan ke dalam bentuk program dengan bahasa pemrograman yang telah ditentukan sebelumnya.

Program yang telah selesai dibuat kemudian akan di uji cobakan pada tahap verifikasi untuk melihat apakah program telah berjalan dengan baik dan telah sesuai dengan kebutuhan di Lembaga Penjaminan Mutu dan Audit Internal Divisi Sumber Daya dan Informasi.

Proses terakhir yaitu proses maintenance yang merupakan proses untuk pemeliharaan program yang telah dibuat, termasuk juga proses pengembangan atau update jika ada fitur-fitur baru yang perlu ditambahkan.

8

Perancangan dan Implementasi Keamanan Sistem Informasi Karyawan Berbasis website di Lembaga Penjaminan Mutu dan Audit Internal UKSW dengan

email verification dan capctha. dirancang menggunakan UML (Unified Modelling Languange) yang terdiri dari uses case diagram, class diagram, activity diagram,

dan sequence diagram.

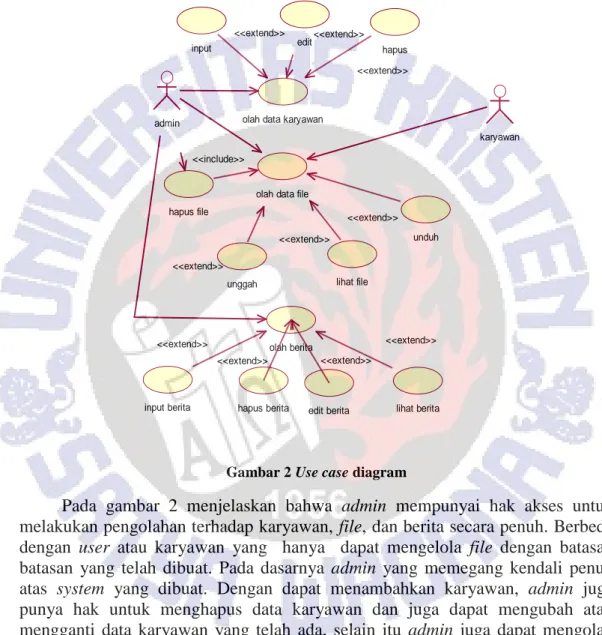

Gambar 2 Use case diagram

Pada gambar 2 menjelaskan bahwa admin mempunyai hak akses untuk melakukan pengolahan terhadap karyawan, file, dan berita secara penuh. Berbeda dengan user atau karyawan yang hanya dapat mengelola file dengan batasan batasan yang telah dibuat. Pada dasarnya admin yang memegang kendali penuh atas system yang dibuat. Dengan dapat menambahkan karyawan, admin juga punya hak untuk menghapus data karyawan dan juga dapat mengubah atau mengganti data karyawan yang telah ada, selain itu admin juga dapat mengolah

file karyawan dengan menambahkan, menghapus, melihat, dan mengunduh file

dari karyawan, kemudian admin juga dapat membuat berita menghapus berita dan mengubah atau mengganti berita sedangkan untuk user sendiri hanya dapat menambahkan, melihat, mengunduh file akan tetapi tidak dapat menghapus file.

input edit hapus

unggah lihat file

input berita hapus berita edit berita lihat berita

unduh

karyawan olah data karyawan

<<extend>>

<<extend>> <<extend>>

olah data file

<<extend>> <<extend>> <<extend>> olah berita <<extend>> <<extend>> <<extend>> <<extend>> hapus file <<include>> admin

9

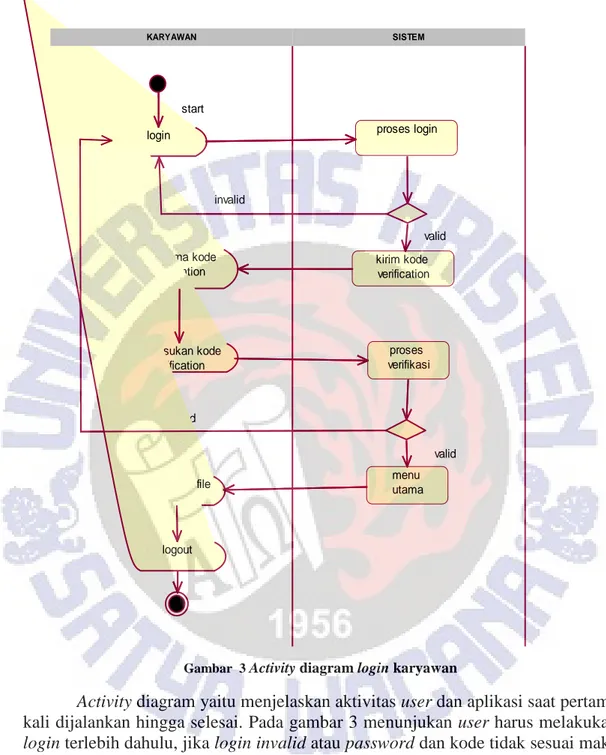

Gambar 3 Activity diagram login karyawan

Activity diagram yaitu menjelaskan aktivitas user dan aplikasi saat pertama

kali dijalankan hingga selesai. Pada gambar 3 menunjukan user harus melakukan

login terlebih dahulu, jika login invalid atau password dan kode tidak sesuai maka user akan kembali pada proses login, sedangkan jika user telah melakukan login

dengan benar atau valid, secara otomatis system akan mengirimkan kode verifikasi ke email user yang telah terdaftar, selanjutnya user akan di arahkan pada tampilan verifikasi, kemudian user harus membuka email untuk melihat kode verifikasi yang telah dikirim oleh program dan memasukannya ke dalam

form kode verifikasi yang telah tersedia, setelah verifikasi di isi dengan benar user

akan di arahkan ke menu utama, yang dimana user dapat megelola file dengan menambahkan, mengunduh serta melihat file.

login start invalid menerima kode verification memasukan kode verification invalid mengelola file logout valid kirim kode verification proses login proses verifikasi menu utama valid SISTEM KARYAWAN

10

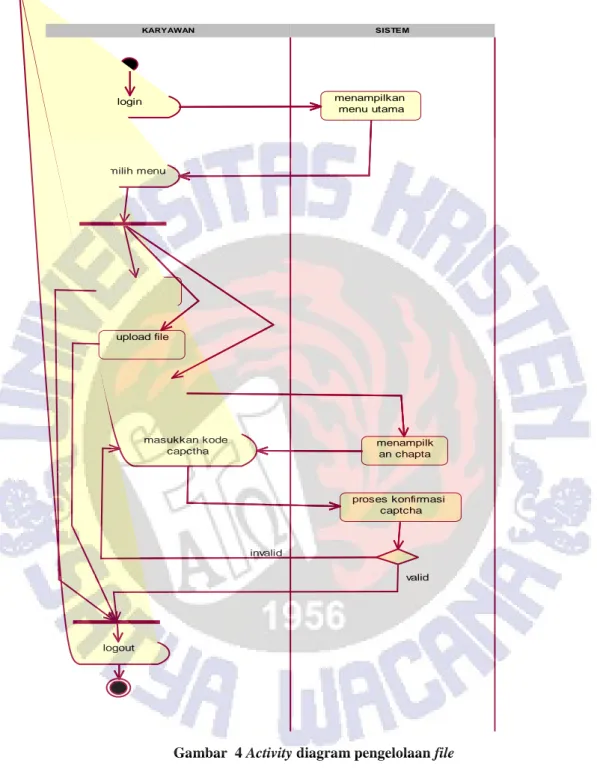

Gambar 4 Activity diagram pengelolaan file

Pada Gambar 4 menujukan bagaimana proses saat karyawan atau user telah melakukan login dengan benar kemudian dapat mengelola file yang dimana

user dapat megelola file dengan menambahkan, melihat file, dan mengunduh file- file yang telah di unggah oleh admin. Sebelum file dapat terunduh, user di

haruskan memasukan verifikasi capctha yang bertujuan melindungi file dari bot, jika kode capctha yang di masukan tidak sesuai maka user akan kembali pada

form verifikasi capctha, kemudian apabila user telah benar memasukan kode

verifikasi capctha dan telah sesuai maka file akan dapat diunduh. login memilih menu view file unduh file masukkan kode capctha upload file logout invalid menampilkan menu utama menampilk an chapta proses konfirmasi captcha valid SISTEM KARYAWAN

11

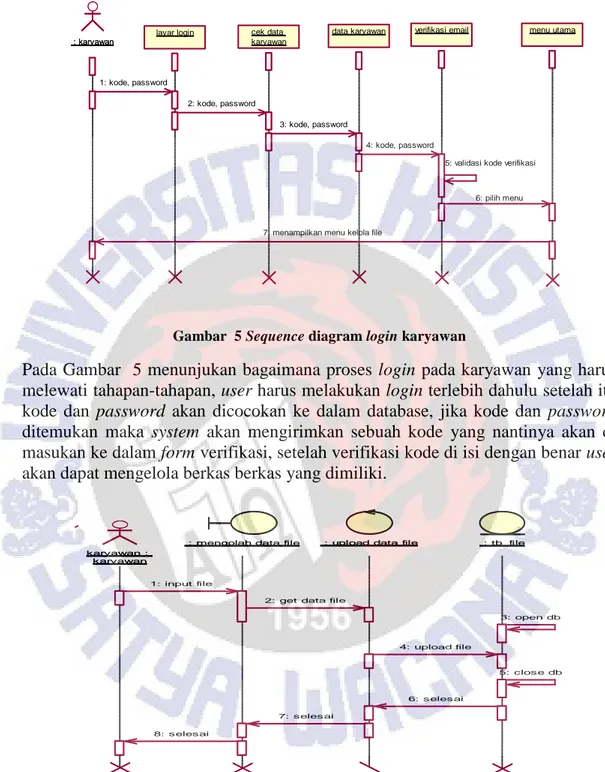

Gambar 5 Sequence diagram login karyawan

Pada Gambar 5 menunjukan bagaimana proses login pada karyawan yang harus melewati tahapan-tahapan, user harus melakukan login terlebih dahulu setelah itu kode dan password akan dicocokan ke dalam database, jika kode dan password ditemukan maka system akan mengirimkan sebuah kode yang nantinya akan di masukan ke dalam form verifikasi, setelah verifikasi kode di isi dengan benar user akan dapat mengelola berkas berkas yang dimiliki.

Gambar 6 Sequence diagram unggah file

Pada Gambar 6 menunjukan bagaimana proses file akan di unggah dan dapat dikelola oleh karyawan, user akan memilih file yang akan di unggah, kemudian setelah file terpilih user akan melakukan unggah file lalu system akan membuka database, setelah file terunggah dalam database system akan menutup database. verifikasi email verifikasi email : karyawan : karyawan layar login

layar login cek data karyawan cek data karyawan

data karyawan

data karyawan menu utamamenu utama

1: kode, password

2: kode, password

3: kode, password

4: kode, password

6: pilih menu 5: validasi kode verifikasi

7: menampilkan menu kelola file

karyawan : karyawan karyawan :

karyawan

: mengolah data file

: mengolah data file : upload data file : upload data file : tb_file : tb_file

1: input file

2: get data file

3: open db 4: upload file 5: close db 6: selesai 7: selesai 8: selesai

12

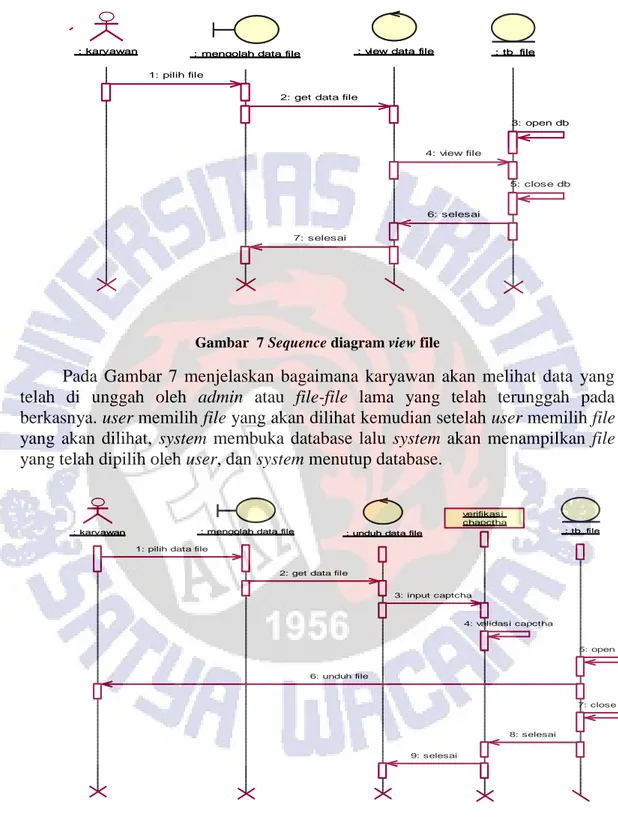

Gambar 7 Sequence diagram view file

Pada Gambar 7 menjelaskan bagaimana karyawan akan melihat data yang telah di unggah oleh admin atau file-file lama yang telah terunggah pada berkasnya. user memilih file yang akan dilihat kemudian setelah user memilih file yang akan dilihat, system membuka database lalu system akan menampilkan file yang telah dipilih oleh user, dan system menutup database.

Gambar 8 Sequence diangram unduh file

Pada Gambar 8 menunjukan bagaimana karyawan atau user mengunduh

file-file yang telah terunggah oleh admin atau mengunduh file yang di inginkan. User memilih file yang akan di unduh, setelah file telah terpilih system akan

menampilkan sebuah capctha untuk keamaan yang bertujuan melindungi file dari : karyawan

: karyawan : mengolah data file : mengolah data file : view data file : view data file : tb_file : tb_file

1: pilih file

2: get data file

3: open db 4: view file 5: close db 6: selesai 7: selesai verifikasi chapctha verifikasi chapctha : karyawan

: karyawan : mengolah data file : mengolah data file : unduh data file : unduh data file : tb_file : tb_file

1: pilih data file

2: get data file

3: input captcha 4: validasi capctha 5: open db 6: unduh file 7: close db 8: selesai 9: selesai

13

bot, setelah capctha diisi dengan benar dan sesuai system akan membuka database, kemudian ketika user telah berhasil mengunduh file yang dipilih system akan menutup database

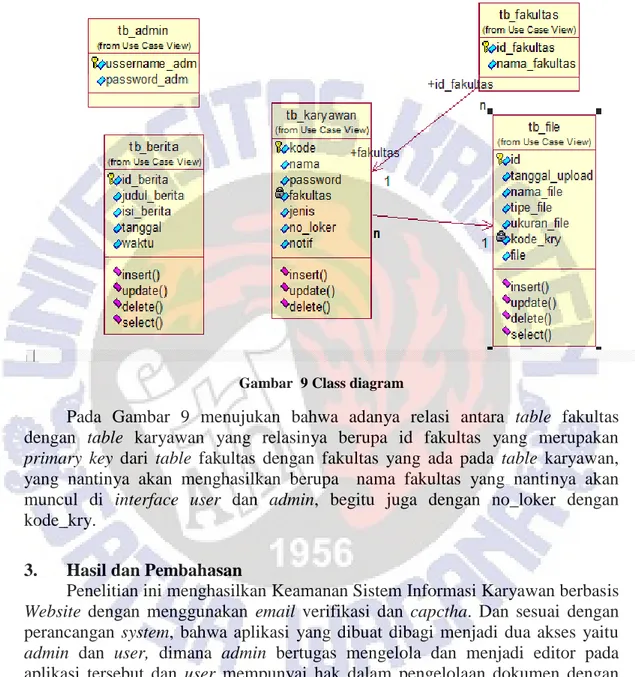

Gambar 9 Class diagram

Pada Gambar 9 menujukan bahwa adanya relasi antara table fakultas dengan table karyawan yang relasinya berupa id fakultas yang merupakan

primary key dari table fakultas dengan fakultas yang ada pada table karyawan,

yang nantinya akan menghasilkan berupa nama fakultas yang nantinya akan muncul di interface user dan admin, begitu juga dengan no_loker dengan kode_kry.

3. Hasil dan Pembahasan

Penelitian ini menghasilkan Keamanan Sistem Informasi Karyawan berbasis

Website dengan menggunakan email verifikasi dan capctha. Dan sesuai dengan

perancangan system, bahwa aplikasi yang dibuat dibagi menjadi dua akses yaitu

admin dan user, dimana admin bertugas mengelola dan menjadi editor pada

aplikasi tersebut dan user mempunyai hak dalam pengelolaan dokumen dengan hanya dapat mengunggah, mengunduh, dan melihat dokumen yang dimiliki. Adapun tampilan web Keamanan Sistem Informasi Karyawan adalah sebagai berikut :

14

Gambar 10 Tampilan login

Pada Gambar 10 merupakan tampilan awal login saat kode dan password di masukan. Terdapat 2 login berbeda yang ditujukan untuk user dan admin. Agar

login berhasil atau valid maka kode dan password harus sesuai. Jika password

atau kode tidak sesuai maka login akan invalid yang dimana user akan di kembalikan kehalaman login seperti semula, setelah login berhasil maka user harus melewati form verifikasi untuk keamanan.

Gambar 11 Tampilan verifikasi kode

Pada Gambar 11 tampilan verifikasi ini akan muncul ketika user telah benar memasukan kode dan password yang sesuai dengan data dirinya. Pada saaat

user telah mengisi kode dan password dengan benar secara otomatis system akan

mengirimkan email kepada masing-masing user yang telah login, pesan yang dikirim berupa kode verifikasi yang nantinya kode ini akan di masukan ke dalam

form verifikasi supaya dapat mengakses dan mengelola berkas-berkas yang ada di

15

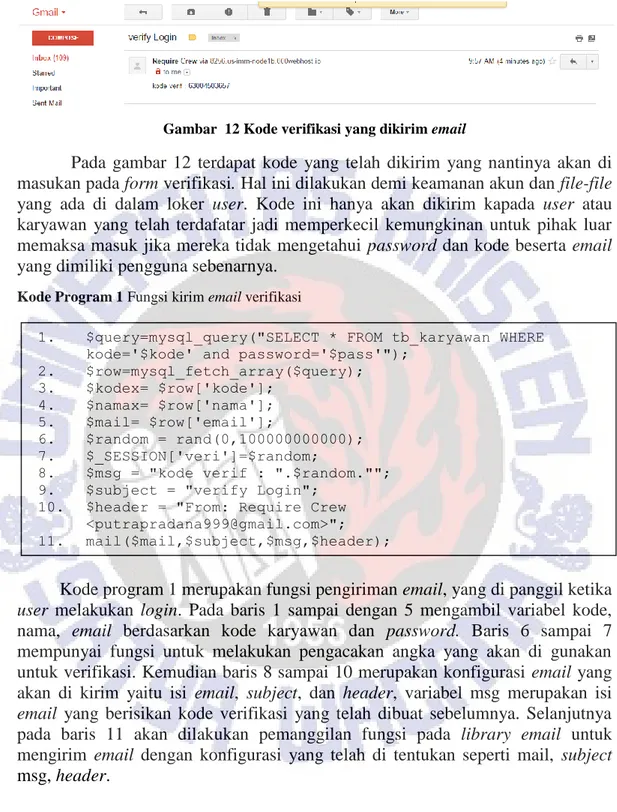

Gambar 12 Kode verifikasi yang dikirim email

Pada gambar 12 terdapat kode yang telah dikirim yang nantinya akan di masukan pada form verifikasi. Hal ini dilakukan demi keamanan akun dan file-file yang ada di dalam loker user. Kode ini hanya akan dikirim kapada user atau karyawan yang telah terdafatar jadi memperkecil kemungkinan untuk pihak luar memaksa masuk jika mereka tidak mengetahui password dan kode beserta email yang dimiliki pengguna sebenarnya.

Kode Program 1 Fungsi kirim email verifikasi

Kode program 1 merupakan fungsi pengiriman email, yang di panggil ketika

user melakukan login. Pada baris 1 sampai dengan 5 mengambil variabel kode,

nama, email berdasarkan kode karyawan dan password. Baris 6 sampai 7 mempunyai fungsi untuk melakukan pengacakan angka yang akan di gunakan untuk verifikasi. Kemudian baris 8 sampai 10 merupakan konfigurasi email yang akan di kirim yaitu isi email, subject, dan header, variabel msg merupakan isi

email yang berisikan kode verifikasi yang telah dibuat sebelumnya. Selanjutnya

pada baris 11 akan dilakukan pemanggilan fungsi pada library email untuk mengirim email dengan konfigurasi yang telah di tentukan seperti mail, subject msg, header.

Kode Program 2 Fungsi pencocokan verifikasi

1. $query=mysql_query("SELECT * FROM tb_karyawan WHERE

kode='$kode' and password='$pass'");

2. $row=mysql_fetch_array($query); 3. $kodex= $row['kode']; 4. $namax= $row['nama']; 5. $mail= $row['email']; 6. $random = rand(0,100000000000); 7. $_SESSION['veri']=$random;

8. $msg = "kode verif : ".$random."";

9. $subject = "verify Login";

10. $header = "From: Require Crew

<putrapradana999@gmail.com>"; 11. mail($mail,$subject,$msg,$header); 1. <?php session_start(); 2. $verif = $_POST['verif']; 3. $kode = $_SESSION['veri']; 4. if ($verif == $kode){ 5. header('location: user_form.php');}

16

Kode program 2 merupakan fungsi untuk pencocokan kode verifikasi yang di panggil saat user telah melakukan login. Baris 1 sampai 2 merupakan fungsi untuk mengambil nilai dari form kode verifikasi dan baris 3 merupakan kode untuk mengambil nilai kode verifikasi yang telah diacak. Kemudian data kode verifikasi yang telah diambil akan dicocokan apakah sama atau tidak menggunakan fungsi pada baris ke 4, jika kode verifikasi cocok maka akan di tampilkan halaman user sesuai pada baris 5, jika tidak akan diarahkan pada halaman login sesuai baris kode ke 6.

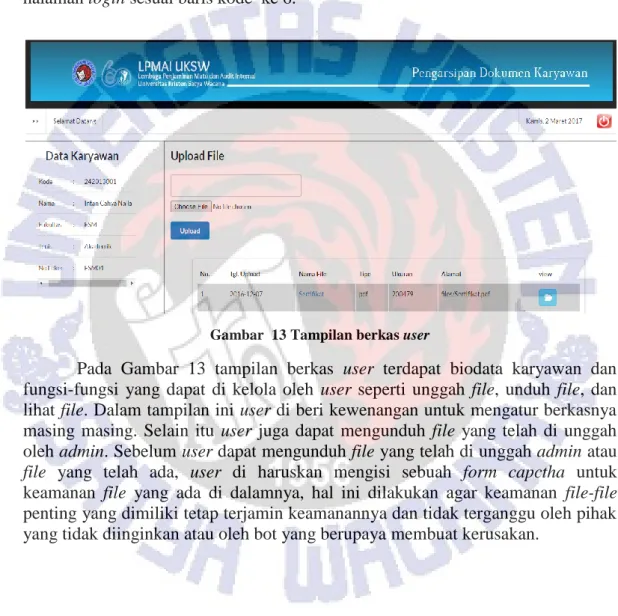

Gambar 13 Tampilan berkas user

Pada Gambar 13 tampilan berkas user terdapat biodata karyawan dan fungsi-fungsi yang dapat di kelola oleh user seperti unggah file, unduh file, dan lihat file. Dalam tampilan ini user di beri kewenangan untuk mengatur berkasnya masing masing. Selain itu user juga dapat mengunduh file yang telah di unggah oleh admin. Sebelum user dapat mengunduh file yang telah di unggah admin atau

file yang telah ada, user di haruskan mengisi sebuah form capctha untuk

keamanan file yang ada di dalamnya, hal ini dilakukan agar keamanan file-file penting yang dimiliki tetap terjamin keamanannya dan tidak terganggu oleh pihak yang tidak diinginkan atau oleh bot yang berupaya membuat kerusakan.

17

Gambar 14 Tampilan capctha

Pada Gambar 14 di atas sebelum user akan mengunduh file, akan di tampilkan bagian capctha yang harus di isi untuk keamanan file user, hal ini di perlukan agar terhindar dari serangan robot atau bot yang ingin menerobos masuk pada file penting user dan berupaya merusak file penting user.

Pseudo code 1 Pengacakan karakter untuk capctha

Start

I = “ ”; (capctha)

J =" 5”; (panjang karakter)

K=”1234567890abcdefghijklmnopqrstuvwxyzABCDEFGHIJKLMNOPQRSTUVWXYZ” ;

(karakter yang akan di acak) L= “ ”; for = (x=0; x<j; x++){ Y= rand (0,strlen(K)-1); L=K(Y);} I=L End

Keluaran : Capctha kombinasi angka dan huruf. Proses pengacakan karakter untuk capctha :

1. Untuk X=0, X Kurang dari J, X melakukan perulangan 2. Y=Mengacak (0,menghitung panjang karakter(K))-1 3. L= Hasil karakter yang di acak

18

Tabel 1 Hasil Pengujian Blackbox

Fungsi yang diuji Kondisi Output yang diharapkan

Output yang dihasilkan system

Status Pengujian

Login Username dan password benar

Username dan password salah maupun kosong

Menampilkan form kode verifikasi Gagal menampilkan form kode verifikasi

Menampilkan form kode verifikasi Gagal menampilkan form kode verifikasi

Valid

Valid

Username dan password Gagal menampilkan Gagal menampilkan Valid Menggunakan SQLInject form kode verifikasi form kode verifikasi

Mengirim email kode

verifikasi

Email benar Email terkirim Email terkirim Valid

Cek kode verifikasi Kode verifikasi benar Berhasil login Berhasil login Valid Kode verifikasi salah Gagal login Gagal login Valid Insert data file Semua form di isi dengan

benar Berhasil tambah Data file Berhasil tambah data file Valid Edit data karywan

Hapus data karywan

Hapus data file

Semua form di isi dengan benar

Pilih salah satu data karywan

Pilih salah satu data file

Berhasih ubah data karyawan Berhasil hapus data karywan

Berhasil hapus data file

Berhasih ubah data karyawan Berhasil hapus data karywan

Berhasil hapus data file

Valid

Valid

Valid

Lihat data file

Lihat data karywan

Insert data karyawan

Menampilkan capctha

Konfirmasi capctha

Pilih salah satu data file

Pilih salah satu data karyawan

Semua form di isi dengan benar

Pilih salah satu file

Masukan capctha dengan benar

Salah memasukan kode capctha Berhasil tampilkan data file Berhasil tampilkan data karyawan Berhasil tambah Data karywan Menampilkan kode dalam bentuk capctha

Mengunduh file Masukan ulang capctha Berhasil tampilkan data file Berhasil tampilkan data karyawan Berhasil tambah Data karywan Menampilkan kode dalam bentuk capctha Mengunduh file Masukan ulang capctha Valid Valid Valid Valid Valid Valid

Dari hasil pengujian blackbox pada tabel 1 terlihat semua status valid yang berarti semua fungsi berhasil di jalankan dan sesuai dengan harapan. Pengujian ini dilakukan dengan mencoba satu demi satu setiap fungsi yang dimiliki oleh aplikasi yang telah dibuat dan telah sesuai dengan harapan yang diinginkan.

19

Tabel 2 Hasil Pengujian login injeksi

Kode injeksi Kondisi Output yang diharapkan Output yang dihasilkan system Status Pengujian 1' or '1'='1' “)or(”a”=”a admin’– hi” or 1=1 – hi”)or(”a”=”a SELECT Username FROM Users WHERE Username=’’OR’’=’’ AND Password=’’OR’’=’’

Gagal masuk /gagal login menggunakan sql injek

Gagal masuk /gagal login menggunakan sql injek Valid Valid Valid Valid Valid

Pada pengujian keamanan login injeksi yang telah dilakukan berhasil memperlihatkan bahwa system yang telah dibuat sesuai dengan harapan, yang dimana pengujian dilakukan menggunakan kode SQL injeksi sebagai sarana untuk mengetahui keamanan setiap akun yang dimiliki, pada pengujian ini pihak yang tidak diinginkan akan memasukan sebuah kode injeksi yang nantinya akan diinputkan pada setiap username dan password, jika sebuah keamanan login tidak ada maka dengan mudahnya pihak luar masuk kedalam akun tersebut dan melakukan hal yang tidak diinginkan, akan tetapi apabila setiap login diberi keamanan yang cukup baik dengan menggunakan keamanan ganda tidak hanya menggunakan username dan password tetapi juga menambahkan verifikasi email yang berupa kode, hal ini akan memperkecil kemungkinan pihak luar dapat masuk dengan mudah ke dalam akun.

4. Simpulan

Berdasarkan penelitian yang telah dilakukan dapat disimpulkan bahwa perancangan dan pengimplementasian keamanan sistem informasi karyawan berbasis website di Lembaga Penjaminan Mutu dan Audit Internal UKSW dengan

email verifikasi dan capctha dapat memberi keamanan yang baik dengan adanya email verifikasi yang berguna untuk mengamankan akun yang dimiliki user dan capctha untuk mengamankan dokumen yang dimiliki.

System yang dirancang oleh Programer dapat membantu LPMAI dalam

memonitoring setiap dokumen karyawan dengan lebih cepat serta mengurangi tingkat kesalahan karyawan dan menyimpan dokumen karyawan dengan tingkat keamanan yang baik mengunakan email verifikasi dan capctha.

Keamanan system ini dapat juga diterapkan pada system informasi lainya seperti system informasi sekolah, kantor, rumah sakit, karena setiap system informasi pastinya mempunyai suatu informasi yang penting dan hanya boleh diakses oleh orang-orang tertentu yang mempuyai hak tentang informasi itu sendiri. Dengan adanya keamanan system dengan menggunakan email verifikasi dan capctha akan mencegah pihak luar yang tidak diingikan melihat suatu informasi yang seharusnya menjadi milik pribadi setiap user.

20 5. Daftar Pustaka

1.] Aulia Hendra, 2013 “Rancang Bangun Image Based CAPTCHA (Completey

Automated Public Turing Test t tell Computer and Human Apart)

Terintegrasi dengan Jigsaw Puzzle menggunakan HTML5”.

2.] Hermawan, 2011, Sistem Rekap Penelitian dan Karya Ilmiah Dosen dan Mahasiswa Studi Kasus Pasca Sarjana UPN “VETERAN” JAWA TIMUR. 3.] Mori G, J. M. (2003). Recognizing Object in Adversarial Clutter : Breaking

Visual CAPCTHA. Retrieved from www.cs.berkeley.edu:

http://www.cs.berkeley.edu/-mori/research/papers/mori_cvpr03.pdf

4.] Pratiwi, K. D. (2013, May 20). Sistem Keamanan Informasi. Retrieved from web.uair.ac.id: http://karina-d-p-fisip11.web.unair.ac.id/artikel_detail-79279-Tugas%20-Keamanan%20Sistem%20Informasi.html

5.] Pressman, Roger S. (1997). Software Engineering: a Practitioner’s

Approach, Fifth Edition. New York: The McGraw- Hill Companies.

6.] Shalahuddin M. dan Rosa A. S. 2013. Rekayasa Perangkat Lunak, INFORMATIKA, Bandung