Visoka škola za ekonomiju i informatiku

Zaštita računarskih sistema

Skripta

1.Prijetnje, napadi, sigurnost i metode zaštite...7

1.1 Napadi i prijetnje...7

Anatomija napada...9

Prijetnje i jednačina rizika... 10

Modelovanje prijetnji... 11

Najčešće primjenjivani napadi i prijetnje... 11

1.2 Šta je sigurnost?... 12

Sigurnosni ciljevi ... 14

Sigurnosne usluge ... 15

Strategije ostvarivanja sigurnosti ... 16

Slojevita zaštita ... 16

Sigurnosni modeli ... 17

1.3 Klasifikovanje informacija ... 18

Klasifikovanje tajnosti informacija ... 18

Drugi načini klasifikacije ... 19

2.Kriptografija ... 20

2.1.Osnovni kriptografski pojmovi... 20

My name is Bond, James Bond ... 20

Algoritam (cipher)... 20

Osnovni termini ... 21

Šta čini algoritam (Cipher)?... 21

Algoritmi sakrivanja (Concealment ciphers) ... 21

Algoritmi zamjene (Substitution ciphers) ... 22

Algoritmi prenošenja (Transposition ciphers) ... 22

Heš funkcije (Hash) ... 23

XOR operacija... 23

2.2.Razbijanje algoritama ... 24

Poznati ključevi ... 24

Poznat otvoreni tekst ... 25

Prepoznavanje obrazaca (Pattern recognition)... 25

Gruba sila ... 25

Kriptosistemi... 25

2.3.Simetrični ključevi... 25

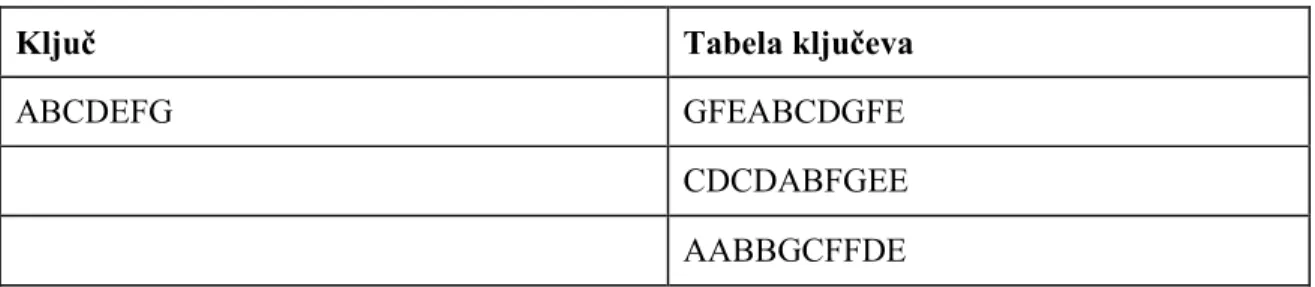

Tabela ključeva ... 26

Generisanje ključeva i slučani brojevi... 26

Različite vrste simetričnih algoritama ... 27

Heš algoritam ... 27

Definicisanje blokova i tokova (streams) ... 27

Koji algoritam je bolji – blok ili tok? ... 28

2.4.Simetrični algoritmi... 28

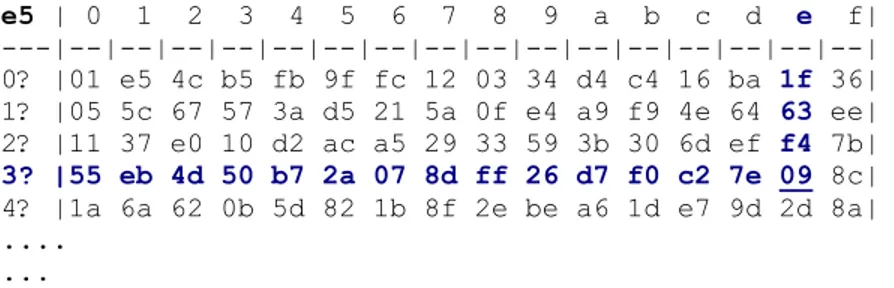

Supstituciona kutija (S-BOX , Substitution BOX) ... 28

Permutaciona kutija (P-BOX, Permutation BOX) ... 28

Feistelova mreža i SP mreža ... 29

DES ... 32

Trostruki (Triple) DES ... 32

IDEA ... 32

AES... 33

2.5.Asimetrični ključevi (Asymmetric Keys)... 33

RSA ... 33

Diffie-Hellman (& Merkle) ... 34

2.6 Formalni kriptografski pojmovi i klasična kriptografija ... 34

Napadi na šifrate ... 37

Klasična kriptografija - papir i olovka... 38

Cezarova šifra ... 38

Afina šifra... 40

Vigenereova šifra ... 42

Jednostavan XOR algoritam... 43

Hillova šifra... 44

Šifrovanje transpozicijom... 45

2.7.Simetrični blokovski algoritmi... 46

Algoritam DES... 46

AES algoritam ... 47

Notacije i konvencije ... 48

Matematički preduslovi ... 49

3.Sigurnosni protokoli ... 67

3.1.Šta su kriptografski protokoli i čemu služe?... 67

Sigurnosni protokoli na različitim TCP/IP slojevima ... 67

3.2 Protokol Secure Sockets Layer (SSL)... 68

Primjena SSL-a ... 69

Transport Layer Security (TLS) ... 69

OpenSSL ... 70

Konkurentna rješenja... 70

SSH... 70

3.3.IPSec... 71

IPSec protokoli ... 72

Protokol AH ... 72

Protokol ESP ... 73

Režimi rada ... 73

Transportni režim rada... 73

Tunelovanje... 74

Uspostavljanje IPSec komunikacije ... 75

3.4. Protokoli za provjeru identiteta ... 75

Kerberos ... 75

Karakteristike protokola Kerberos ... 76

Osnovni pojmovi i koncepti... 76

Centar za distribuciju ključeva... 76

Kerberos karte... 77

RADIUS ... 77

4.Mrežne barijere i zaštita računarskih mreža... 79

Kraći istorijat zaštite računarskih mreža... 79

Osnovni pojmovi o računarskim mrežama ... 80

Skup protokola TCP/IP... 81

OSI model ... 83

IP adresiranje i podmrežavanje ... 84

DNS – Domain Name System ... 86

Ruteri... 87

Strategije rutiranja ... 88

Fiksno rutiranje... 88

Plavljenje ... 89

Proizvoljno rutiranje ... 90

Klasifikacija algoritama za rutiranje ... 90

Funkcije mrežne barijere ... 91

Filtriranje paketa ... 92

NAT-ovanje ... 93

Filtriranje paketa, proxy, maskiranje (masquerading) i NAT u Linux svijetu... 95

Zaštita na nivou rutera - Mikrotik ruterOS v.2.9.6 ... 99

Instalacija... 100

Osnovna podešavanja ... 100

WinBox... 102

Podešavanje DNS -a... 103

Mikrotik rute ... 104

Napadi na Mikrotikovu lozinku i odbana od njih (uvod u filtriranje)... 105

Sakrivanje lokalne mreže maskiranjem (masquerade) ... 113

Redovi i kontrola protoka ... 114

Jednostavni redovi (queue simple) ... 114

Stabla redova (Queue Trees)... 116

Ograničenje protoka pomoću skrpte u Mirotik RouterOS-u ... 119

Finalna podešavanja ... 122

Dodatno filtriranje saobraćaja ... 122

Zaštita rutera... 122

Zaštita korisničke mreže ... 123

Zaštita od virusa ... 126

Skeniranje portova - provjera konfiguracije mrežne barijere... 127

nmap... 128

Squid proksi server... 129

Proksi keš režim rada i kontrola pristupa... 129

Kućna rješenja - mrežne barijere za Windows XP... 129

Windows XP Firewall... 130

Sunbelt Kerio Personal Firewall... 131

Zone Alarm (Pro) ... 132

5.Sistemi za otkrivanje i spriječavanje upada... 134

Sistemi za otkrivanje upada (IDS) ... 134

Podjela IDS sistema prema različitim kriterijumima ... 135

Kriterijum podjele: šta se detektuje?... 135

5.2.Sistemi za detekciju upada... 136

Sistemi za detekciju upada u bežične mreže ... 136

Snort ... 137

Snort Wireless... 138

Fortego All-Seeing Eye... 139

6.Zlonamjerni programi... 142

6.1 Vrste zlonamjernih programa ... 142

Trojanski konji i logičke bombe ... 143

Logičke bombe... 144

Crvi ... 144

MyDoom ... 145

Sasser ... 147

Virusi... 149

Virusi koji napadaju sisteme datoteka (File system) ... 149

Makro virusi i skript virusi ... 150

Skript virus Mellisa... 151

Špijunski programi ... 152

Top lista špijunskih i reklamnih programa ... 154

6.3 Rootkit... 160

Linux Rootkit... 161

Aplikacioni rootkit alati ... 161

Rootkit alati na nivou jezgra ... 162

Zaštita od rootkit alata... 162

Windows rootkit... 163

Upotreba postojećeg interfejsa za ubacivanje zlonamjernog koda ... 163

Deaktiviranje sistema zaštite datoteka... 163

Napadi DLL injection i API hooking... 164

Detekcija rootkit alata - RootkitReveaier... 164

Neetička primjena rootkit alata - DRM softver ... 165

7.Elektronsko poslovanje i sigurnost na Internetu... 167

7.1 Infrastruktura zaštite u elektronskoj trgovini... 167

Sigurnost sistema elektronske trgovine ... 167

Infrastruktura javnih ključeva... 168

Prikaz osnovnih sistema plaćanja i digitalnog novca ... 169

Paypal... 169

eNovčanik... 170

Protokol SET ... 170

Učesnici u protokolu SET ... 171

SSL Web server ... 172

Mobilna elektronska trgovina... 173

Generatori razvoja mobilne elektronske trgovine ... 173

Usluge mobilne elektronske trgovine ... 174

Mobilna elektronska trgovina u poslovnim sistemima ... 174

Neželjena elektronska pošta, pecanje i farming ... 175

Metode filtriranja neželjene pošte ... 175

Metode bijele i crne liste ... 175

Metoda sive liste ... 176

Bajesova tehnika filtriranja spama ... 177

Pecanje... 178

Farming... 179

Trovanje DNS keša... 179

Izvoñenje farming napada ... 180

Zaštite od farming napada... 181

7.3.Sigurnost P2P mreža ... 181

Napadi na P2P mreže... 182

Napadi na mrežnu infrastrukturu... 182

Trovanje datoteka i distribuiranje zlonamjernih programa ... 183

Napadi na P2P nivou ... 183

Zaštita P2P mreža... 184

Zaštita od trovanja datoteka i zlonamjernih programa ... 185

8.Sigurnost bežičnih i mobilnih mreža... 186

8.1 Uvod u bežične mreže ... 186

Standardi bežičnih mreža ... 186

Infrastrukturne mreže i ad-hoc mreže ... 188

Bežične mreže i sigurnost... 188

Fizičko ograničavanje propagacije signala ... 189

Identifikator skupa usluga... 189

Provjera identiteta korisnika mreže ... 190

8.2 WEP ... 191

Sigurnosni propusti u WEP standardu... 192

Napadi na WEP ... 193

Pasivni napadi... 193

Napad ponavljanjem inicijalizacionog vektora... 194

Kraña sesije ... 195

Napad ponavljanjem paketa... 195

Upravljanje ključevima... 196

9.Sigurnost i zaštita operativnih sistema ... 197

9.1.Opšti pregled zaštite i sigurnosnih mehanizama... 197

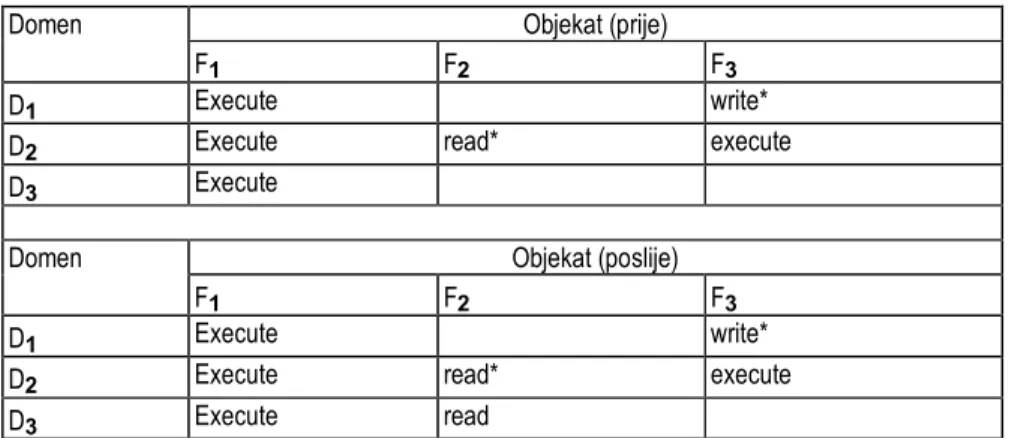

Domeni zaštite i matrice prava pristupa... 197

Matrica pristupa ... 198

Implementacija matrice prava pristupa... 200

Sigurnosni mehanizmi u operativnim sistemima ... 200

Rangovi sigurnosti ... 202

9.2.Sigurnost i zaštita operativnog sistema Linux... 203

Opšte razmatranje sigurnosti Linux sistema... 204

Prevoñenje monolitnog jezgra sa odgovarajućim parametrima ... 205

Čišćenje sistema od nepotrebnog softvera ... 205

Sigurnost skriptova u direktorijumu /etc/init.d... 205

Korisnički nalozi i lozinke... 205

Lozinke korisnika i shadow datoteka ... 206

Korisnički nalog root ... 206

Sistemski korisnički nalozi... 207

Program sudo... 207

Sistemi datoteka i kontrola pristupa... 208

Podrazumjevani vlasnički odnosi i prava pristupa... 209

Promjena vlasničkih odnosa i prava pristupa ... 210

Linux na mreži... 211

Datoteke /etc/hosts.allow i /etc/hosts.deny... 211

xinetd - praćenje aktivnosti i kontrola pristupa ... 211

Praćenje dogañaja i nadzor sistema... 213

Praćenje dogañaja - alat syslog... 213

Zaštita syslog servera... 214

Nadzor sistema - pregledanje dnevničkih datoteka ... 215

9.3.Sigurnost i zaštita operativnih sistema Windows 2000/XP/2003... 215

Opšte o sigurnosti Windowsa 2000/XP/2003 ... 216

Koliko je sve to zaista sigurno?... 216

Korisnički nalozi, grupe i prava korisnika... 218

Korisnički nalozi (Windows XP)... 218

Prava dodijeljena korisnicima... 218

Domenski korisnički nalozi i grupe... 219

Grupne polise i dodjela prava korisnicima domena ... 220

Delegiranje ovlašćenja u aktivnom imeniku... 221

NTFS objekti i dijeljeni mrežni resursi... 221

Dijeljeni mrežni resursi ... 224

Praćenje dogañaja i pristupa resursima ... 224

1.Prijetnje, napadi, sigurnost i metode

zaštite

Zbog ubrzanog razvoja i sve većeg značaja računarskih i komunikacionih tehnologija neophodnih za savremeno poslovanje, problemu sigurnosti mora se posvetiti posebna pažnja. Zahtjevi koji se odnose na sigurnost informacija unutar neke organizacije značajno su se promjenili u nekoliko posljednjih decenija. Prije nego što su se počeli masovno primjenjivati ureñaji za obradu podataka, podaci koji su smatrani značajnim za jednu organizaciju, štitili su se fizičkim i administrativnim mjerama.

Sa uvoñenjem računara, pojavila se potreba i za novim i automatizovanim alatima za zaštitu datoteka i drugih informacija smještenih na računar. To je posebno značajno za djeljene sisteme, kao što su sistemi s djeljenjem datoteka, kojima se pristupa preko javnih računarskih mreža. Važna promjena koja je takoñe uticala na sigurnost jeste pojava i širenje distribuiranih sistema, kao i širenje primjene računarskih mreža i komunikacija. Opšte ime za skup alata, procedura, pravila i rješenja čija je namjena da umreženi sistem odbrane od napada, glasi sigurnost računarskih mreža (engl. computer network security).

1.1 Napadi i prijetnje

Da bi se efikasno procijenile sigurnosne potrebe neke organizacije i da bi se odabrali različiti sigurnosni proizvodi, pravila, procedure i rješenja, rukovodiocu u firmi koji je zadužen za sigurnost potreban je sistematičan način definisanja zahtjeva u pogledu sigurnosti i kategorizacije pristupa koji obezbjeñuju da se ti zahtjevi zadovolje. Jedan pristup je da se razmotre tri aspekta sigurnosti informacija:

• napad na sigurnost (engl. security attack) - bilo koja akcija koja ugrožava sigurnost informacija;

• sigurnosni mehanizam (engl. security mechanism) - mehanizam koji treba da detektuje i preduprijedi napad ili da sistem oporavi od napada;

• sigurnosna usluga (engl. security service) - usluga koja povećava sigurnost sistema za obradu i prenos podataka. Sigurnosna usluga podrazumjeva upotrebu jednog ili više sigurnosnih mehanizama.

U osnovi, napadi su akcije koje su usmjerene na ugrožavanje sigurnosti informacija, računarskih sistema i mreža. Postoje različite vrste napada, ali se oni generalno mogu klasifikovati u četiri osnovne kategorije.

• Presjecanje, tj. prekidanje (engl. interruption) predstavlja napad na raspoloživost (engl. availability). Presjecanjem se prekida tok informacija, tj. onemogućava se pružanje neke usluge ili funkcionisanje nekog sistema. Ovakav napad je aktivan.

Izvor informacija

Odredište informacija (a) Normalan tok

Presjecanje

• Presretanje (engl. interception) predstavlja napad na povjerljivost (engl. confidentiality). Presretanje može biti u praksi sprovedeno kao prisluškivanje saobraćaja, nadziranje njegovog intenziteta, uvid u osjetljive informacije ili slično. Kao pasivan napad, teško se otkriva jer ne mijenja podatke tj. ne utiče na unutrašnje funkcionisanje sistema. Ovakav tip napada ponekad je pripremna faza za neku drugu vrstu napada.

• Izmjena (engl. modification), predstavlja napad na integritet (engl. integrity). Po svojoj prirodi, to je aktivan napad. Ukoliko se dešava na prenosnom putu, može se, na primjer, ispoljiti kao napad „čovek u sredini" (engl. man in the middle).

Napad se može obaviti i unutar nekog računarskog sistema - u tom slučaju radi se o izmjeni podataka, pristupnih prava, načina funkcionisanja programa ili sistema i slično. Iako mijenja podatke ili sistem, često ostaje neprimjećen izvjesno vrijeme, kako zbog nepažnje, tako i zbog složenih tehnika koje se pri ovom napadu koriste.

• Fabrikovanje (engl. fabrication), predstavlja napad na autentičnost (engl. authenticity). Napadač izvodi ovaj aktivni napad tako što generiše lažne podatke, lažni saobraćaj ili izdaje neovlaštene komande. Veoma često se koristi i lažno predstavljanje korisnika, usluge, servera, Web strane ili nekog drugog dijela sistema.

Anatomija napada

Ako razumijemo osnovni pristup koji napadači koriste da „osvoje" neki sistem ili mrežu, lakše ćemo moći da preduzmemo odbrambene mjere. Znaćemo šta je primjenjeno i protiv čega. Osnovni koraci napadačeve metodologije ilustrovani su slikom 1.5 i ukratko su opisani.

[1] Ispitaj i procjeni (engl. survey and assess). Prvi korak koji napadač obično preduzima jeste istraživanje potencijalne mete i identifikovanje i procjena njenih karakteristika. Te karakteristike mogu biti podržani servisi, protokoli s mogućim ranjivostima i ulaznim tačkama. Napadač koristi informacije prikupljene na ovaj način kako bi napravio plan za početni napad.

Ispitaj i procjeni Eksploatiši i prodri Povećaj privilegije Održi pristup Odbij uslugu

[2] Eksploatiši i prodri (engl. exploit and penetrate). Nakon što je istražio potencijalnu metu, napadač pokušava da eksploatiše ranjivost i da prodre u mrežu ili sistem. Ako su mreža ili umreženi računar (najčešće server) potpuno osigurani, aplikacija postaje slijedeća ulazna tačka za napadača - napadač će najlakše upasti u sistem kroz isti ulaz koji koriste legitimni korisnici. Na primjer, može se upotrebiti stranica za prijavljivanje ili stranica koja ne zahtjeva provjeru identiteta (engl. authentication).

[3] Povećaj privilegije (engl. escalate privileges). Nakon što napadač uspije da ugrozi aplikaciju ili mrežu - na primjer, ubacivanjem (engl. injecting) koda u aplikaciju ili uspostavljanjem legitimne sesije na operativnom sistemu - odmah će pokušati da poveća svoja prava. Posebno će pokušati da preuzme administratorske privilegije tj. da ude u grupu korisnika koji imaju sva prava nad sistemom. Definisanje najmanjeg nužnog skupa prava i usluga koji je neophodno obezbjediti korisnicima aplikacije, primarna je odbrana od napada povećanjem privilegija.

[4] Održi pristup (engl. maintain access). Kada prvi put uspije da pristupi sistemu, napadač preduzima korake da olakša buduće napade i da prikrije tragove. Čest način olakšavanja budućih pristupa jeste postavljanje programa sa „zadnjim vratima" (engl. back-door) ili korišćenje postojećih naloga koji nisu strogo zaštićeni. U prikrivanje tragova često spada brisanje dnevničkih datoteka (engl. logfiles) i skrivanje napadačevih alata. Uzevši u obzir da su dnevničke datoteke jedan od objekata koje napadač želi da modifikuje kako bi prikrio tragove, one treba da budu osigurane i da se redovno analiziraju. Analiza dnevničkih datoteka često može otkriti rane znakove pokušaja upada u sistem, i to prije nego što nastane šteta.

[5] Odbij uslugu (engl. deny service). Napadači koji ne mogu da pristupe sistemu ili računarskoj mreži i da ostvare svoj cilj, često preduzimaju napad koji prouzrokuje odbijanje usluge (engl. Denial of Service

attack, DoS), kako bi spriječili druge da koriste aplikaciju.1 Za druge napadače, DoS napad je cilj od samog početka.

Prijetnje i jednačina rizika

Rizik je, u kontekstu sigurnosti računarskih sistema i mreža, mjera opasnosti, tj. mogućnost da nastane oštećenje ili gubitak neke informacije, hardvera, intelektualne svojine, prestiža ili ugleda. Rizik treba definisati eksplicitno, na primjer, „rizik od narušavanja integriteta baze klijenata" ili „rizik odbijanja usluga od strane on-line portala banke". Rizik se obično izražava u obliku jednačine rizika, gdje je: • Rizik = Prijetnja x Ranjivost x Vrijednost imovine

Prijetnja (engl. threat) jeste protivnik, situacija ili splet okolnosti s mogućnošću i/ili namjerama da se eksploatiše ranjivost. Ova definicija prijetnje stara je nekoliko decenija i konzistentna je s opisom terorista.

Prijetnja može biti strukturirana ili nestrukturirana. Strukturirane prijetnje su protivnici s formalnom metodologijom, finansijskim sponzorom i definisanim ciljem. Takve prijetnje su karakteristične za ekonomsku špijunažu, organizovani kriminal, obavještajne službe i takozvane „informatičke ratnike". Prijetnje se dijele na pasivne i aktivne.

• Pasivne prijetnje ne utiču neposredno na ponašanje sistema i njihovo funkcionisanje. U pasivne prijetnje spadaju otkrivanje sadržaja poruka (na primjer, prisluškivanje) i analiza saobraćaja.

• Aktivne prijetnje mogu uticati na ponašanje i funkcionisanje sistema ili na sadržaj podataka. U aktivne prijetnje spadaju: maskiranje, tj. pretvaranje, lažiranje (engl. masquerade), reprodukcija, tj. ponavljanje mrežnog saobraćaja (engl. replay), izmjena sadržaja poruke i odbijanje usluge.

Ranjivost (engl. vulnerability) predstavlja slabost u nekoj vrijednosti, resursu ili

imovini koja može biti iskorišćena, tj. eksploatisana. Ranjivosti su posljedica lošeg

projektovanja, implementacije ili „zagañenja".

• Loše projektovanje je greška projektanta sistema. Proizvoñač koji piše loš kod - kod koji sadrži greške (engl. bugs), kao što je prekoračenje bafera na steku ili u dinamičkoj memoriji (engl. heap memory) - pravi osjetljiv proizvod koji se može lakše „razbiti". Pametni napadači će iskoristiti slabosti u arhitekturi softvera.

• Implementacija je odgovornost klijenta koji instalira proizvod. Iako proizvoñači treba da pripreme dokumentaciju o bezbjednom korišćenju svojih proizvoda, korisnik mora biti vrlo oprezan.

• „Zagañenje" se odnosi na mogućnost da se dostigne stepen „iza" predviñene upotrebe proizvoda. Dobro projektovan softverski proizvod treba da obavlja predviñenu funkciju i ništa više od toga. Na primjer, ne smije postojati mogućnost da se iz mrežne usluge ili aplikacije koja se izvršava s privilegijama korisnika root na Linux sistemu, otvori instanca komandnog interpretera, jer će, u tom slučaju korisnik dobiti na „poslužavniku" komandni interpreter sa svim pravima administratora sistema. Odluke koje ponekad donesu proizvoñači i korisnici, mogu da prouzrokuju „zagañenje" tj. da stvore mogućnost za prekoračenje predviñene upotrebe proizvoda.

Vrijednost imovine je mjera vremena i resursa potrebnih da se neka imovina zamjeni ili vrati u prethodno stanje. Zato se kao ekvivalentan termin može koristiti i „cijena zamjene". Server baze podataka na kome se čuvaju informacije o kreditnim karticama klijenata, podrazumjevano je vredniji, tj. ima veću cijenu zamjene nego radna stanica u nekoj laboratoriji za ispitivanje softverskih proizvoda.

1 Primjer ovakvog napadaje SYN flood attack; napadač koristi program koji šalje veliki broj TCP SYN zahtjeva da bi zagušio red dolazećih konekcija na serveru, onemogućavajući tako druge korisnike da se povezu na server i iskoriste njegove usluge.

Modelovanje prijetnji

Modelovanje prijetnji ne treba da bude jednokratan proces. To treba da bude iterativan proces koji počinje u ranoj fazi projektovanja aplikacije i traje tokom cijelog životnog ciklusa aplikacije. Za to postoje dva razloga.

Prvo, nemoguće je da se u jednom prolazu identifikuju sve moguće prijetnje.

Drugo, s obzirom na to da su aplikacije rijetko statičke, već se prilagoñavaju tako da odgovaraju promjenljivim poslovnim zahtjevima, proces modelovanja prijetnji treba da se ponavlja kako aplikacija evoluira.

Proces modelovanja prijetnji odvija se u šest faza, a može se primjeniti i za postojeće aplikacije i za aplikacije koje se tek razvijaju.

[1] Identifikovanje vrijednosti. U ovom koraku identifikuju se vrijednosti i utvrñuje se šta sistem treba da zaštiti.

[2] Izrada pregleda arhitekture. Korišćenjem jednostavnih dijagrama i tabela, dokumentuje se aplikacija, uključujući podsisteme, granice povjerenja i tokove podataka.

[3] Dekompozicija aplikacije. Arhitektura aplikacije se dekomponuje, uključujući osnovnu arhitekturu mreže i računara/servera, kako bi se napravio sigurnosni profil aplikacije. Namjena sigurnosnog profila je da otkrije ranjivosti u arhitekturi, implementaciji, instalaciji i konfigurisanju aplikacije.

[4] Identifikovanje prijetnji. Imajući u vidu ciljeve napadača i poznajući arhitekturu i moguće ranjivosti aplikacije, identifikuju se prijetnje koje mogu da ugroze aplikaciju.

[5] Dokumentovanje prijetnji. Prijetnje se dokumentuju korišćenjem zajedničkog šablona (engl. template). On definiše centralni skup atributa kojim se može uhvatiti svaka prijetnja.

[6] Rangiranje, tj. procjena prijetnji. Prijetnje se rangiraju po prioritetu kako bi se prvo rješavale najznačajnije prijetnje, tj. one koje predstavljaju najveći rizik. U procesu rangiranja mjeri se vjerovatnoća prijetnje u odnosu na štetu koju može prouzrokovati napad, ako se dogodi. Rangiranje može pokazati da odreñene prijetnje ne opravdavaju nikakvu akciju kada se rizik od te prijetnje uporedi s troškovima ublažavanja prijetnje.

Rezultat procesa modelovanja prijetnji je dokument koji članovima projektnog tima

omogućava da jasno razumiju prijetnje i moguće pristupe u rješavanju. Model prijetnji

se sastoji od definicije arhitekture aplikacije i liste prijetnji za različite scenarije

primjene aplikacije.

Najčešće primjenjivani napadi i prijetnje

Računarski sistem i računarska mreža mogu se napasti na mnogo načina. Najčešće korišćene metode eksploatacije slabosti jesu DoS, lažiranje IP adresa i njuškanje.

• Odbijanje usluga (engl. Denial of Service, DoS). DoS izaziva prestanak rada servisa ili programa, čime se drugima onemogućava rad s tim servisima ili programima. DoS napad se najlakše izvršava na transportnom sloju — slanjem velikog broja SYN paketa (TCP CONNECTION REQUEST) - a zaštita se postiže kontrolisanjem broja SYN paketa u jedinici vremena.

• Lažiranje IP adresa (engl. spoofing). Napadač prati IP adrese u IP paketima i predstavlja se kao drugi računar. Kako DNS ne provjerava odakle dolaze informacije, napadač može da izvrši napad lažiranjem tako što DNS servisu daje pogrešnu informaciju (ime računara od povjerenja). Najbolja zaštita od ovog napada je spriječavanje rutiranja paketa sa adresama izvorišta (engl. source address) za koje sigurno znamo da su neispravne - na primjer, odbacivanje paketa koji stižu na javni interfejs rutera, a imaju adresu lokalne mreže.

• Njuškanje (engl. sniffing). Napadač specijalnim programima presreće TCP/IP pakete koji prolaze kroz odreñeni računar i po potrebi pregleda njihov sadržaj. Kako se kroz mrežu obično kreću nešifrovani podaci, program za njuškanje (snifer) lako može doći do povjerljivih informacija.

Osim toga, program koji je napisao jedan korisnik (programer), a kojim se služe drugi

korisnici, može da predstavlja prijetnju i da dovede do uspješnog napada na sistem.

Prijetnje ovakvog tipa zovu se programske prijetnje; u njih se ubrajaju trojanski konji,

klopke i prekoračenje, tj. prelivanje bafera.

• Trojanski konj (engl. trojan horse) ilegalan je segment koda, podmetnut u kod nekog programa, a cilj mu je da promjeni funkciju ili ponašanje originalnog programa. Na primjer, u editor teksta može biti podmetnut potprogram koji pretražuje otvorenu datoteku i - u slučaju da pronañe željenu sekvencu - kopira datoteku na mjesto dostupno programeru koji je napisao taj editor. Specijalna varijanta trojanskog konja je program koji oponaša proceduru prijavljivanja na sistem ili mrežu; napadač koristi programe ovog tipa - a i neznanje korisnika - kako bi obezbjedio pristup računarskom sistemu ili mreži s tuñim akreditivima.2

• Klopka (engl. trap door). Autor programa može slučajno ili namjerno ostaviti prazna mjesta u svom kodu (klopku) - uljez koji zna za ta mjesta može da podmetne svoj kod i time ostvari neku dobit. Osim toga, autor programa može izmijeniti dio koda tako da se izmjena ne može jednostavno primjetiti. Na primjer, zaokruživanje iznosa transakcije na neku cjelobrojnu vrijednost u odreñenim trenucima, predstavlja klopku ukoliko se ostatak zaokruživanja prenosi na račun programera. Klopke se teško otkrivaju, jer treba analizarati cjelokupan kod sumnjivog programa.

• Prekoračenje, tj. prelivanje bafera (engl. buffer overrun, buffer overflow) na steku ili u dinamičkom dijelu memorije. Prekoračenje bafera je najčešći napad s mreže pri pokušaju neovlašćenog pristupanja sistemu. Ovlašćeni korisnici takoñe mogu da odaberu ovu vrstu napada kako bi prevarili sistem i ostvarili veća prava od onih koja imaju. Po pravilu, napadač koristi grešku u programu, to jest, neodgovarajuću kontrolu razdvajanja steka, podataka i koda. Tada napadač šalje više ulaznih podataka nego što program očekuje, prepunjava ulazno polje, argumente komandne linije ili ulazni bafer — sve dok ne doñe do steka. Potom preko važeće adrese u steku upisuje adresu svog koda, puni dio steka svojim kodom, koji - na primjer - izvršava neku komandu (kopira neke podatke ili pokreće komandni interpreter). U slučaju uspješnog napada, umjesto nedovoljno zaštićenog programa izvršiće se ilegalan kod, ubačen zahvaljujući prekoračenju bafera.

Mnogi operativni sistemi imaju mehanizam pomoću kojeg procesi mogu da generišu druge procese. U takvom okruženju moguće je zlonamjerno korišćenje datoteka i sistemskih resursa. Prijetnje ovog tipa nazivaju se sistemske prijetnje. Dvije metode kojima se one mogu postići jesu crvi i virusi.

• Crvi su samostalni zlonamjerni programi koji se šire s računara na računar. Uobičajene metode prenošenja na žrtvu jesu upotreba elektronske pošte i Internet servisa. Crv eksploatiše ranjivost žrtve (na primjer, prekoračenje bafera nekog mrežnog servisa) ili koristi metode prevare i obmanjivanja, poznate kao društveni inženjering (engl. social engineering), kako bi primorao korisnika da ga pokrene. Crv degradira performanse, a ponekad nanosi i dodatnu štetu.

• Za razliku od crva, koji su samostalni programi, virusi su fragmenti koda koji

se ubacuju u druge legitimne programe. Dakle, virus zahtjeva nosioca u vidu

izvršne datoteke. Poslije pokretanja, virus obično inficira i druge izvršne

datoteke na sistemu. Virusi su, najčešće, vrlo destruktivni i teško se uklanjaju

ukoliko administrator zaraženog sistema nema zdrave kopije izvršnih

datoteka. Zbog svega navedenog, virusi su jedan od glavnih problema pri

korišćenju personalnih računara.

1.2 Šta je sigurnost?

2 Programi ovakvog tipa presreću legitimnu proceduru prijavljivanja na sistem i prikazuju odzivnik za prijavljivanje, identičan onom pravom, koji čeka da korisnik unese korisničko ime i lozinku. Korisnik unosi korisničko ime i lozinku koje trojanski konj smješta u neku datoteku dostupnu napadaču, a potom obavještava korisnika daje pogrešno unio lozinku. Trojanski konj, zatim, predaje kontrolu pravoj proceduri prijavljivanja na sistem. Korisnik smatra daje unio pogrešnu lozinku, unosi je ponovo i prijavljuje se na sistem. Napadač provjerava datoteku i prijavljuje se na sistem pod tuñim imenom. Korisnik najčešće nije svjestan daje na ovaj način kompromitovao svoje akreditive.

Sigurnost je proces održavanja prihvatljivog nivoa rizika. Znači, sigurnost je proces, a ne završno stanje, tj. nije konačni proizvod. Organizacija ili institucija ne može se smatrati „sigurnom" ni u jednom trenutku poslije izvršene posljednje provjere usklañenosti s vlastitim sigurnosnim pravilima. Jednostavno rečeno, ako vas šef pita: „Da li smo mi sigurni?", trebalo bi da odgovorite: „Sačekajte da provjerim". Ako vas pita: „Da li ćemo biti sigurni sutra?", trebalo bi da odgovorite: „Ne znam". Takvi iskreni odgovori nisu popularni, ali - uz takvo poimanje stvarnosti — preduzeća ili organizacije biće uspješnije zaštićeni. Rukovodioci koji shvataju koncept po kome je sigurnost proces održavanja prihvatljivog, tj. razumnog nivoa rizika, vjerovatno će odrediti vrijeme i resurse koji su potrebni da se ti zahtjevi i odgovornosti ostvare.

Nerijetko se dešava da velike svjetske kompanije, uključujući i tržišne lidere, reklamiraju u raznim medijima svoje proizvode kao svemoćna rješenja ili „srebrni metak". Oni koji vjeruju da sigurnost može biti jednom „dostignuta" i da će poslije toga sistem ostati siguran, voljni su da kupe proizvode i usluge koji se na taj način reklamiraju. Treba vrlo oprezno razmotriti tako oglašenu ponudu.

Kada se kaže da je sigurnost proces, onda se misli na činjenicu da se sigurnost ne može kupiti kao proizvod ili usluga, već da je to proces u kome se koriste različiti proizvodi i usluge, procedure i pravila, ali se smatra i to da postoje drugi bitni elementi kao što su edukacija, podizanje svijesti i stalno praćenje stanja u ovoj oblasti. Ostvarivanje sigurnosti takoñe podrazumjeva održavanje sistema u stanju prihvatljivog rizika, tj. kompromis izmeñu potrebnih ulaganja i smanjenja mogućnosti da nastane šteta koje se tim ulaganjem postiže.

Dakle, kada se govori o sigurnosti i zaštiti informacionih sistema i mreža, nekoliko principa danas važe kao osnovni postulati.

• Sigurnost je proces. Sigurnost nije proizvod, usluga ili procedura, već skup koji ih sadrži — uz još mnogo elemenata i mjera koje se stalno sprovode.

• Ne postoji apsolutna sigurnost.

• Uz različite metode zaštite, treba imati u vidu i ljudski faktor, sa svim slabostima.

Uopšteno govoreći, veće ulaganje u sigurnost smanjuje izloženost sistema ili računarske mreže riziku. S druge strane, ono izlaže vlasnika sistema ili računarske mreže većim troškovima i smanjuje profitabilnost. Zato je veoma značajno da se odredi tačka u kojoj se postiže ravnoteža izmeñu ulaganja u sigurnost i postignutih efekata.

Treba takoñe imati u vidu slijedeće: kao i u drugim sistemima i oblastima, sigurnosni mehanizmi ili procedure vrlo često smanjuju udobnost rada ili pogoršavaju performanse sistema. Kratkoročno gledano, to može negativno uticati na opšte efekte rada; dugoročno, ove mjere pozitivno utiču na uspjeh u radu, to jest, na profit komercijalnih organizacija. To se ogleda i kroz materijalne pokazatelje, i kroz pokazatelje koji nisu direktno materijalni, kao što su rast ili gubitak reputacije tj. ugleda, zavisno od toga da li se dešavaju ili ne dešavaju incidenti.

Najvažniji faktori uspjeha su slijedeći:

• aktivnosti koje se odnose na cio sigurnosni proces moraju biti zasnovane na zahtjevima posla i moraju ih voditi poslovna rukovodstva;

• neophodno je dobro razumjeti rizike od potencijalnih prijetnji i ranjivosti sistema;

• osnovni koncepti zaštite moraju biti izloženi svim rukovodiocima i zaposlenima kako bi svi shvatili koliko je zaštita važna;

• kompanijska ili insitucionalna uputstva za primjenu pravila i standarda zaštite moraju se dostaviti svim zaposlenima i svim saradnicima koji nisu stalno zaposleni.

Sigurnost kao proces zasniva se na četiri osnovna koraka: procjena, zaštita, otkrivanje i odgovor. U ovom modelu, neki autori koriste izraz planiranje (engl. planning) umjesto izraza procjenjivanje, i spriječavanje ili prevencija (engl. prevention), a ne zaštita.

[1] Projcena (engl. assessment). Procjena je priprema za ostale tri komponente. Smatra se posebnom akcijom, zato što je u vezi s pravilima, procedurama, pravnom i drugom regulativom, odreñivanjem

budžeta i drugim upravljačkim dužnostima, i još je povezana s tehničkom procjenom stanja sigurnosti. Greška u procjeni bilo kog od ovih elemenata, može naškoditi svim operacijama koje slijede.

[2] Zaštita (engl. protection). Zaštita, tj. spriječavanje ili prevencija, podrazumjeva primjenu protivmjera kako bi se smanjila mogućnost ugrožavanja sistema. Ukoliko zaštita zakaže, primjenjuje se slijedeći korak — otkrivanje.

Procjena

Zaštita

Otkrivanje Odgovor

Sigurnost kao proces

[3] Otkrivanje (engl. detection). Otkrivanje, ili detekcija predstavlja proces identifikacije upada, tj. povrijede sigurnosnih pravila ili incidenata koji se odnose na sigurnost. Neki autori definišu incident kao svaki „nezakonit, neovlašćen ili neprihvatljiv postupak koji je preduzet, a odnosi se na računarski sistem ili mrežu".

[4] Odgovor (engl. response). Odgovor ili reakcija predstavlja proces oporavka, tj. liječenja poslijedica upada. U aktivnosti reakcije spadaju postupci „zakrpi i nastavi", ili „goni i sudi". Ranije se na prvo mjesto stavljalo oporavljanje funkcionalnosti oštećenih resursa, kao što je korišćenje rezervnih kopija podataka za vraćanje sistema u stanje prije izvršenog napada. U novije vrijeme sve češće se koriste pravna sredstva (sudski proces protiv onoga ko ugrožava sigurnost), meñu koja spada prethodno prikupljanje dokaza metodama digitalne forenzike pomoću kojih se potkrijepljuje tužba.

Sigurnosni ciljevi

Povjerljivost, cjelovitost (integritet) i raspoloživost čine takozvano „veliko trojstvo" sigurnosti. Na engleskom jeziku, skraćenica za ova tri termina je CIA (Confidentiality, lntegrity, Availability), što se poklapa sa akronimom koji se koristi za najpoznatiju američku obavještajnu agenciju.

Ovaj koncept predstavlja tri fundamentalna principa informacione sigurnosti. Sve što se odnosi na sigurnost informacija i mehanizme obezbjeñenja, zatim sve prijetnje, ranjivosti i sigurnosni procesi, predmet su procjenjivanja prema ova tri (CIA) kriterijuma.

• Povjerljivost (engl. confidentiality). Koncept povjerljivosti obuhvata pokušaje da se spriječi namjerno ili nenamjerno neovlašćeno otkrivanje sadržaja poruka. Povjerljivost se može izgubiti na mnogo načina, kao što su namjerno otkrivanje privatnih podataka u vlasništvu kompanije ili, recimo, pogrešnim definisanjem i sprovoñenjem prava pristupa mreži.

Povjerljivost

C

onfidentiality CjelovitostI

ntegrity RaspoloživostA

vailability• Integritet (cjelovitost, engl. integrity). U okviru sigurnosti informacija, koncept integriteta obezbjeñuje slijedeće:

o podatke ne smiju mijenjati neovlašćena lica ili procesi,

o ovlašćena lica ili procesi ne smiju obavljati neovlašćene promjene podataka,

o podaci su interno i eksterno konzistentni, što znači da su interni podaci meñusobno konzistentni u svim potcjelinama (dijelovima), kao i s realnim svijetom, tj. spoljnim okruženjem.

• Raspoloživost (engl. availubilitj). U okviru sigurnosti informacija, koncept raspoloživosti obezbjeñuje da odgovarajuće osoblje pouzdano i pravovremeno može da pristupa podacima ili računarskim resursima. Drugim riječima, raspoloživost označava da su sistemi podignuti i da rade kao što je predviñeno. Osim toga, ovaj koncept garantuje da funkcionišu sigurnosne usluge koje zahtjevaju stručnjaci za sigurnost.

Postoji i svojevrsna igra riječima: DAD je skraćenica koju čine riječi suprotnog značenja od onih riječi koje čine skraćenicu CIA - disclosure (otkrivanje, obelodanjenje), alteration (izmjena) i destruction (uništenje). Ova skraćenica se na engleskom jeziku čita ,,ded", što znači mrtav.

Sigurnosne usluge

Kao što je već rečeno, sigurnosna usluga (servis) jeste usluga koja povećava sigurnost sistema za obradu i prenos podataka. Sigurnosni servis podrazumjeva upotrebu jednog ili više sigurnosnih mehanizama, tj. mehanizama koji treba da detektuju ili preduprijede napad na sigurnost, ili da oporave sistem od napada.

Sigurnosni mehanizmi su rješenja, tehnologije, pravila i procedure koje možemo implementirati na sistemu. Sigurnosni mehanizmi se mijenjaju i unapreñuju uvoñenjem novih tehnologija. Da bi se izabrao odgovarajući mehanizam, stanje na tržištu mora se provjeriti kad god se projektuju ili poboljšavaju servisi. Za razliku od mehanizama, servisi se rjeñe mijenjaju, a komponente CIA trijade ostaju konstantne. U sigurnosne usluge spadaju:

o Povjerljivost, privatnost (engl. confidentiality, privacy). Meñunarodna organizacija za standardizaciju, ISO, definisala je povjerljivost kao „uslugu obezbjeñivanja pristupa informacijama samo za one korisnike koji su ovlašćeni da tim informacijama pristupe". Povjerljivost je veoma značajna sigurnosna usluga, a takoñe i jedan od ciljeva projektovanja mnogih savremenih šifarskih sistema. Privatnost se najopštije može definisati kao sposobnost pojedinca ili grupe ljudi da sakriju sve ono što ne treba da bude javno dostupno, tj. da spriječe „curenje" informacija u javnost. Privatnost se u nekim slučajevima vezuje za pojam anonimnosti, iako je najviše cijene baš pojedinci i grupe koji su izloženi javnosti. Drugim riječima, privatnost je sigurnosna usluga koja obezbjeñuje da informacija ostane dostupna onom krugu korisnika kome je namjenjena i nikom više. Privatnost je od fundamentalnog značaja kada postoje dvije suprotstavljene interesne grupe, koje na neki način moraju da sakriju komunikaciju izmeñu svojih članova. Dakle, podaci se ne smiju otkriti neovlašćenim klijentima. Podaci se moraju štititi kad su uskladišteni, tokom obrade i prilikom prenosa.

o Provjera identiteta (engl. authentication) - usluga kojom se od svakog korisnika zahtjeva da se predstavi sistemu prije nego što nešto uradi, i koja obezbjeñuje način da svaki objekat (neko ili nešto) koji tvrdi da ima odreñen identitet (korisničko ime ili kodirani ID) to i dokaže. Provjera identiteta, u sprezi s dnevnikom dogañaja, obezbjeñuje uvid u „istorijsko" činjenično stanje (na primjer, uvid u to ko je napravio ili izmijenio odreñenu datoteku na disku servera, ko je preuzeo podatke ili ih poslao van mreže itd.).

o Integritet (engl. integrity) - usluga koja obezbjeñuje cjelovitost podataka, tj. obezbjeñuje da napadač ne može da izmjeni podatke, a da to ostane neprimjećeno. Dakle, integritet je usluga zaštite od neovlašćenog, nepredviñenog ili nenamjernog modifikovanja. Što se tiče podataka, oni moraju biti zaštićeni od neovlašćenih izmjena tokom skladištenja, obrade ili transporta, a sistem treba da neometano izvršava predviñene operacije (usluge) bez neovlašćenog manipulisanja.34

o Neporicanje, priznavanje (engl. non-repudiatiori) - usluga koja obezbjeñuje da korisnik koji pošalje poruku ili izmjeni neki podatak ne može kasnije tvrditi da on to nije uradio. Na primjer, korisnik koji digitalno potpiše dokument svojim privatnim ključem kasnije neće moći da tvrdi kako on nije napravio i potpisao taj dokument, jer se potpis lako može provjeriti. Uopšteno govoreći, sporovi mogu nastati oko odreñenog dogañaja: da li se desio, kada je bio zakazan, koje su strane bile uključene i koje su informacije bile relevantne. Cilj ove usluge je da obezbjedi neoboriv dokaz koji omogućava brzo rješavanje sporova.

o Kontrola pristupa (engl. access control) - usluga koja treba da preduprijedi zloupotrebu resursa. Pomoću kontrole pristupa dozvoljava se objektu s provjerenim identitetom i sa odgovarajućim ovlašćenjima da koristi odreñene usluge sistema ili odreñene operacije definisane u takozvanim matricama pristupa, u čijim se vrstama nalaze operacije sistema, a u kolonama - korisnici. Kontrola pristupa, najjednostavnije rečeno, odreñuje ko ima pravo da pristupi resursima, i na kakav način.

o Raspoloživost, upotrebljivost (engl. availabiliyj) - usluga kojom se obezbjeñuje dostupnost podataka i raspoloživost sistema koji pruža neke usluge. Primjeri takvih usluga su spriječavanje DoS napada i sprječavanje infekcije virusima koji brišu ili oštećuju datoteke.

Strategije ostvarivanja sigurnosti

Servisi i mehanizmi, sami po sebi, ne znače ništa ukoliko nema odgovarajuće strategije ostvarivanja sigurnosti. Strategija ostvarivanja sigurnosti je plan koji pokazuje pravac ostvarivanja usluga, tj. odreñuje ko je odgovoran za koji aspekt sigurnosti i kojim će se resursima taj aspekt ostvariti; drugim riječima, odreñuje koje sigurnosne mehanizme koriste odreñene usluge (na primjer, provjera identiteta ili kontrola pristupa). Da bi strategija bila uspješna, moraju se projektovati pravila i procedure, dodjeliti uloge i odgovornosti, i mora se obučiti osoblje (korisnici i administratori sistema). Strategija obuhvata uspostavljanje fizičke sigurnosti i sistema ličnog obezbjeñenja, u cilju kontrole i praćenja pristupa infrastrukturi i bitnim elementima informatičkog sistema.

Slojevita zaštita

Jedna od najefikasnijih i najraširenijih strategija je slojevita zaštita, koja se zasniva na formiranju zaštitnih slojeva (ili prstenova) oko sistema. Korisnik sistema koji prolazi kroz slojeve zaštite mora zadovoljiti dodatne sigurnosne mehanizme koji zadržavaju napadača ili minimiziraju njegovu mogućnost pristupa kritičnim resursima. Slojevit pristup treba da obezbjedi kombinaciju sigurnosnih mehanizama i tehničkih rješenja koji obuhvataju dovoljno široku lepezu sigurnosnih zahtjeva. Uz to, treba da onemogući da probijanje jednog sloja ima katastrofalne posljedice po sigurnost cijelog sistema. Naime, vjerovatnoća da budu probijeni svi slojevi mnogo je manja od vjerovatnoće probijanja jednoslojne zaštite. Slojevitu zaštitu ilustrovaćemo na primjeru četiri prstena, prikazanih na slici. o Spoljašnji sloj je granica izmeñu sistema i spoljašnjeg svijeta (najčešće Interneta). U ovom sloju,

sigurnosni mehanizmi su mrežne barijere (engl. firewalls) i provjera identiteta rutera i DNS servera. Ovom sloju zaštite odgovara demilitarizovana zona, tj. javno dostupan dio privatne mreže.

o Treći zaštitni sloj štiti sistem od mreže u kojoj se nalazi i sadrži mehanizme PKI (infrastruktura javnih ključeva), VPN (virtuelne privatne mreže) i mrežne barijere.

o Drugi sloj implementira CIA koncepte koristeći mehanizme na sistemskom nivou. Ovi mehanizmi su implementirani na radnim stanicama, serverima ili mainframe računarima na nivou operativnih sistema koji su na njima instalirani. Instalirani operativni sistemi moraju imati najnovije zvanične zakrpe i moraju biti adekvatno administrativno i fizički zaštićeni.

o Unutrašnji sloj štiti same informacije i podatke koji se čuvaju na sistemu. U

si-gurnosne mehanizme na ovom sloju spadaju kontrola pristupa na aplikativnom

nivou (lozinke ili drugi način provjere identiteta), kontrola pristupa podacima na

osnovu matrica pristupa, šifrovanje i digitalno potpisivanje podataka (datoteka), te

praćenje (engl. auditing) operacija i objekata koji su pristupili sistemu.

dokumentu, izmjeniće se i heš. Samim tim, korisnici će postati svjesni daje dokument izmjenjen.

Sigurnosni modeli

Shodno mjestu sigurnosne transformacije4 i funkciji koju ta transformacija obavlja (na primjer, šifrovanje ili digitalno potpisivanje) i koja obezbjeñuje sigurnosnu uslugu privatnosti, neporicanja, ili integriteta, izdvajamo dva sigurnosna modela.

Prvi model pokazuje protok informacija izmeñu dva učesnika preko nesigurnog komunikacionog kanala, uz postojanje protivnika, tj. napadača. Oba učesnika primjenjuju odgovarajuću sigurnosnu transformaciju sa odgovarajućim tajnim informacijama koje obezbjeñuje „lice od povjerenja", tj. strana kojoj vjeruju oba učesnika u komunikaciji. Na ovaj način se komunikacioni kanal štiti od napadača, jer napadač ne zna i ne može da dobije skrivenu informaciju. Na primjer, sigurnosna transformacija može biti šifrovanje s javnim ključem, a lice od povjerenja neka ustanova koja će učesnicima u komunikaciji distribuirati javne ključeve i obezbjeñivati potvrdu usaglašenosti identiteta učesnika i ključa (na primjer, pomoću sertifikata).

Model s nesigurnim komunikacionim kanalom

Drugi model odnosi se na kontrolisan pristup podacima ili resursima računarskog sistema, u prisustvu potencijalnih napadača. Ovaj model je zasnovan na odgovarajućoj kontroli pristupa unutar samog sistema (na primjer, liste za kontrolu pristupa datotekama na disku, prava dodjeljena korisnicima nad nekom bazom podataka) i na takozvanom „čuvaru" (engl. gatekeeper), tj. zaštitnom mehanizmu koji kontroliše pristup sistemu spolja (na primjer, mrežna barijera koja obezbjeñuje pristup samo odreñenim mrežnim servisima) kako bi se obezbjedila odgovarajuća sigurnost. U ovom modelu se mogu koristiti i neke od kriptografskih tehnika zaštite.

4 Sigurnosna transformacija je operacija pomoću koje je implementiran neki sigurnosni mehanizam. Jednostavnije rečeno, to je operacija „radi nešto" s podacima kako bi ih zaštitila.

Protivnik Čovjek (npr.haker) Softver (Virus, crv..) Pristupni kanal Čuvar (kontrola pristupa spolja) Informacioni sistem Računarski resursi (procesor, memorija) Podaci Procesi Softver

Interna kontrola pristupa Model sigurnog pristupa mrežnim resursima

1.3 Klasifikovanje informacija

Jedan od najbitnijih koncepata politike zaštite informacija jeste koncept vlasništva. Ovim konceptom se obezbjeñuje da svi računarski resursi - glavni informacioni entiteti (informacioni podsistemi, baze podataka, ureñaji, datoteke, prenosni putevi) - moraju imati vlasnika, tj. nekoga ko je zadužen za njih. Vlasnik treba da:

• klasifikuje informacije u jednu od raspoloživih klasa; • deklariše ko može da pristupi podacima;

• bude odgovoran za podatke i za njihovu zaštitu.

Informacije koje su proizvedene ili se obrañuju u nekoj organizaciji, moraju biti klasifikovane u skladu s tim koliko je bitno da ne budu izgubljene ili otkrivene (objelodanjene). Vlasnici podataka su odgovorni za definisanje nivoa osjetljivosti. Ovaj pristup omogućava da upravljanje sigurnošću bude izvedeno kako treba, saglasno šemi klasifikacije.

Postoji nekoliko pristupa klasifikaciji tajnosti informacija. Broj, nazivi i karakteristike klasa informacija zavise od namjene (komercijalne organizacije, državne institucije, vojska, policija) i od zemlje u kojoj se koriste. Značajan uticaj na klasifikaciju imaju pravni sistem i regulativa zemlje. Ovde su iznijeti neki od najrasprostranjenijih načina klasifikacije.

Klasifikovanje tajnosti informacija

Prema jednoj od dominantnih klasifikacija, karakterističnoj za zemlje koje svoje metode zaštite definišu na bazi predinformatičkog doba, informacije se dijele u četiri osnovne klase: javne, interne, povjerljive i tajne informacije.

[1] Javne informacije. Podaci nisu povjerljivi i mogu postati javni bez ikakvih štetnih posljedica po kompaniju. Integritet podataka nije važan za ovu klasu informacija. Nedostupnost usluga zbog napada zlonamjernog napadača, prihvatljivo je opasna. Primjeri: usluge ispitivanja bez povjerljivih podataka ili neke javne usluge pružanja informacija.

[2] Interne informacije. Interni pristup je selektivan. Klasifikacioni nivo treba da bude napisan na dokumentima. Preventivno bi trebalo spriječiti javno objavljivanje ovih podataka (interni podaci ne bi trebalo da se iznose van kompanije), iako neki od njih mogu biti namjenjeni za javno objavljivanje. Primjer: podaci u razvojnim grupama, produkcioni javni servisi, radni dokumenti i projekti, interni telefonski imenici.

[3] Povjerljive informacije. U ovu klasu spadaju kompanijski povjerljivi podaci koji su zaštićeni od spoljašnjeg pristupa. Računski centri sadrže povjerljive podatke. Računari moraju da budu u prostorijama koje se zaključavaju. Dokumenti se takoñe čuvaju pod ključem. Sadržaj dokumenta se mora šifrovati ukoliko se prenose preko Interneta. Kada više nisu potrebni, dokumenti se uništavaju. Pristup povjerljivim podacima može prouzrokovati značajan finansijski gubitak za datu kompaniju, donijeti dobitak konkurentskoj kompaniji, smanjiti povjerenje korisnika usluga ili potrošača proizvoda. Primjer: podaci o platama, podaci o zaposlenima, projektna dokumentacija, računovodstveni podaci, povjerljivi ugovori.

[4] Tajne informacije. Neovlašćen spoljašnji ili unutrašnji pristup ovim podacima mogao bi biti poguban za preduzeće ili instituciju. Integritet podataka je izuzetno važan. Ovim podacima trebalo bi da smije pristupati izuzetno malo ljudi i pri tom moraju da se poštuju veoma stroga pravila. Podatke bi

trebalo čuvati u šifrovanom obliku ili u ureñajima s hardverskom zaštitom. Osim toga, potrebno je zaključavati prostorije u kojima se čuvaju tajni podaci. Primjer: vojni podaci, podaci o reorganizaciji, o većim finansijskim transakcijama i dr.

Drugi načini klasifikacije

U slijedećih nekoliko definicija opisani su nivoi klasifikacije sigurnosti državnih informacija, rangirani od najnižeg do najvišeg:

[1] Neklasifikovano (engl. unclassified). Informacije koje nisu označene ni kao osjetljive niti kao klasifikovane. Javno pokazivanje ovih informacija neće povrijediti povjerljivost.

[2] Osjetljivo ali neklasifikovano (engl. sensitive but unclassified, SBU). Informacije koje su označene kao male tajne, ali neće nastati ozbiljna šteta ako se otkriju. Rješenja testova i ispita, kao i informacije iz oblasti zdravstvene zaštite, primjeri su osjetljivih, ali neklasifikovanih informacija.

[3] Povjerljivo (engl. confidential). Informacije koje su označene kao povjerljive po svojoj prirodi. Neovlašćeno otkrivanje ovih informacija može izazvati štetu po nacionalnu sigurnost, tj. sigurnost zemlje.

[4] Tajna (engl. secret). Informacije koje su označene kao tajne po svojoj prirodi. Neovlašćeno otkrivanje ovih informacija može da prouzrokuje ozbiljnu štetu za nacionalnu bezbjednost.

[5] Strogo povjerljivo (engl. top secret). Najviši nivo klasifikacije informacija po sigurnosti. Neovlašćeno otkrivanje ovog tipa informacija može da nanese izuzetno ozbiljnu štetu po nacionalnu bezbjednost.

U svim navedenim kategorijama, za pojedinca ili proces, uz neophodnost da imaju odgovarajuću dozvolu za pristup informacijama, važi princip da mogu da pristupaju takozvanim ,,treba-da-zna" informacijama. Saglasno tome, lice koje ima dozvolu za pristup informacijama stepena tajna ili nižeg, nije ovlašćeno da pristupi materijalu tog stepena (stepena tajna) ako mu taj materijal nije nužan za obavljanje njemu povjerenih poslova.

Slijedeća terminologija koristi se za klasifikaciju informacija namjenjenih privatnom sektoru:

[1] Javne (engl. public). Informacije slične neklasifikovanim informacijama; sve kompanijske informacije koje ne spadaju u neku od niženavedenih kategorija, mogu se smatrati javnim. Takve informacije vjerovatno ne bi trebalo da budu otvorene. Meñutim, ako su otvorene, ne očekuje se da imaju ozbiljan ili nepovoljan uticaj na kompaniju.

[2] Osjetljive (engl. sensitive). Informacije za koje se zahtjeva viši nivo klasifikacije od onog za obične podatke. Ovakve informacije treba da budu zaštićene od otkrivanja da bi se očuvalo povjerenje u kompaniju. Takoñe treba da budu zaštićene i od gubitka integriteta uslijed neovlašćene izmjene. [3] Privatne (engl. private). Informacije za koje se smatra da su lične ili privatne prirode; namjenjene su za korišćenje samo unutar firme. Njihovo otvaranje može se nepovoljno odraziti na kompaniju i/ili njene zaposlene. Na primjer, iznosi plata ili medicinske informacije smatraju se privatnim.

[4] Povjerljive (engl. confidential). Informacije koje se smatraju vrlo osjetljivim i namjenjene su samo za internu upotrebu. Ove informacije su izuzetak od obaveze javnog otvaranja tj. saopštavanja prema Aktu o slobodi informacija (Freedom of Information Act). Njihovo neovlašćeno otkrivanje može se ozbilj-no i negativozbilj-no odraziti na kompaniju. Na primjer: informacije o razvoju ozbilj-novog proizvoda, poslovne tajne ili pregovori o spajanju s drugom firmom, smatraju se povjerljivim informacijama.

Postoji i jednostavnija klasifikacija informacija koje se koriste u privatnom i komercijalnom sektoru: [1] Javna upotreba. Informacije koje se mogu otkriti javnosti;

[2] Samo interna upotreba. Informacije koje je bezbjedno interno otkriti, ali ne u javnosti;

[3] Informacije povjerljive za preduzeće. Osjetljive informacije koje se daju na uvid samo onome ko mora da zna za njih.

2.Kriptografija

Riječ kriptografija vodi porijeklo od grčkih riječi kriptos, što znači skriveno, i grafo, što znači pisati. U doslovnom prevodu, riječ kriptografija znači „skriveno pisanje". Tokom istorije, mnoge vojskovoñe i vladari koristili su različite tehnike „skrivenog pisanja" kako bi zaštitili svoje poruke koje su slali po kuririma. Poznat je, na primjer, bizaran slučaj: vojnika su najprije ošišali „na nulu", a zatim su mu na glavi napisali poruku; kada mu je kosa ponovo izrasla, poslat je na drugo mjesto da prenese poruku (gdje su ga ponovo ošišali kako bi mogli da pročitaju poruku). U svakom slučaju, kriptografija je od svojih jednostavnih začetaka koje je, na neki način, definisao Cezar, evoluirala u složenu matematičku disciplinu koja obezbjeñuje sigurnosne usluge povjerljivosti, privatnosti, integriteta i provjere identiteta. Prije nego što se upustimo u analizu samih pojmova i algoritama, navešćemo osnove koje su neophodne za razumjevanje svega onoga što u ovom poglavlju slijedi.

2.1.Osnovni kriptografski pojmovi

My name is Bond, James Bond

Kako je kriptografija često povezana sa špijunima, tajnim porukama i prikrivenim sastancima, mogli biste pomisliti da je vrijeme kriptografije prošlo sa prestankom hladnog rata. Meñutim, upravo je obrnuto – ona se koristi sve više. Djelimično zbog rasta svijesti o opasnostima koje proizilaze iz krañe identiteta, ali i zbog sve češćeg pisanja medija o opasnostima i nedovoljnoj zaštiti koju vam prosječan PC pruža.

Kriptografija je pojam koji se odnosi na premetanje i miješanje podataka (scrambling) do te mjere da oni postaju nečitljivi svima osim onima koji znaju način da ih ponovo vrate u normalno stanje, odnosno koji znaju kako da ih dekodiraju.

Mañioničari kao što je Dejvid Koperfild žive od toga što sakrivaju stvari, kao što je npr. Kip slobode, a zatim ih, kao magijom ponovo vraćaju. Ako porazgovarate sa bilo kojim mañioničarem, on će vam reći da je za svaki ovakav trik potreban plan akcije – formula ili recept, da bi magija uspjela. Iako kriptografija nije direktno povezana sa magijom, u jednom su slični – i kriptografu i mañioničaru neophodan je plan akcije ili formula da bi uspješno obavili posao.

Algoritam (cipher)

U kriptografiji, magično sredstvo za sakrivanje podataka naziva se algoritam. Algoritam je precizan skup instrukcija koji govori programima kako da pomješaju podatke i kako da ih vrate u normalno stanje. Jedan izmišljeni algoritam mogao bi da izgleda ovako:

Korak 1: Obriši sva pojavljivanjaslova “e” u podacima Korak 2: Zamjeni slovo “t” brojem “7”

Korak 3: Obrni redoslijed slova – napiši ih od pozadi prema naprijed U praksi, algoritmi su mnogo komplikovaniji. Algoritmi koji se koriste u programima su matematičke funkcije koje se izvode pomoću instrukcija nekog programskog jezika.

Ako bi pokušali da korak po korak opišemo neki stvarni algoritam, kao npr. DES, trebalo bi nam 6 ili 7 strana teksta. I pored toga što je jako komplikovan, 1998. godine je otkriveno da on ima nekoliko ozbiljnih nedostataka koji su ga učinili nepouzdanim, zbog čega je morao biti zamjenjen trostrukim DES algoritmom (3DES ili Triple DES).

Algoritmi moraju biti jako kompleksni zbog toga da bi ih bilo što teže razbiti. Ni jednom špijunu ne bi mnogo koristilo ako bi njegove tajne poruke mogao da razbije i pročita bilo ko. Današnje algoritme testiraju kripto eksperti da bi provjerili njihovu snagu, i ponekad im treba i po nekoliko godina da bi pronašli neku fatalnu grešku.

Danas u svijetu postoji veliki broj različitih algoritama koji se koriste u kriptografiji. Zašto? Iz istog razloga iz kojeg koristimo različite recepte kada pravimo kolače. Neki recepti su bolji, neki su lakši, neki jeftiniji, a za neke treba više truda i vremena. Sve zavisi od vaših potreba.

Osnovni termini

Da bi nesmetano išli dalje, moramo se upoznati sa nekim često korištenim kriptografskim terminima. • Šifrovanje (Encrypt): Miješanje podataka dok ne postanu neprepoznatljivi

• Dešifrovanje (Decrypt): Vraćanje podataka u originalni format • Cipher: Drugi izraz za algoritam

• Ključ (Key): Kompleksna sekvenca alfanumeričkih karaktera, koju proizvodi algoritam, koja nam omogućava šifrovanje i dešifrovanje podataka.

• Otvoren tekst (Plaintext): Dešifrovani podaci, koji ne moraju biti samo u formi teksta • Šifrovani tekst ili šifrat (Ciphertext): Podaci koji su šifrovani

Posebnu pažnju treba obratiti na ključeve – oni su jako važni u kriptografiji. Ključevi zaključavaju ili otključavaju tajne poruke – isto kao što ključevi na vratima otključavaju i zaključavaju vrata.

Šta čini algoritam (Cipher)?

Ljudi su kroz istoriju mijenjali načine na koje su pokušavali da sakriju ili izmjene podatke. Kao i u modnom svijetu, neki algoritmi su izlazili iz mode dok su drugi postajali klasici.

Generalno, raniji algoritmi bili su slabiji od današnjih. Mnogi od ranih algoritama bili su jednostavni za razbijanje. Današnji algoritmi koriste principe ranijih, ali im je dodano mnogo više kompleksnosti da bi bili teži za razbiti. Slijedi predstavljanje osnovnih vrsta algoritama (ciphers)

Algoritmi sakrivanja (Concealment ciphers)

Algoritmi sakrivanja koristili su se vijekovima da sakriju poruku unutar otvorenog teksta. Koristili su se da bi prenosili nareñenja vojnicima u ratu, da bi rekli špijunima gdje treba da se nañu sa svojim kontaktima itd.

Danas, iako nenamjerno, zaljubila sam se u tebe. Grubim naletom bure, uočila sam da više ne postojim samo ja. Bijahu to srećna vremena kada sam, u neznanju...

Kako je u tekstu označeno, ključ za dešifrovanje ove poruke je “treće slovo iza svake oznake intepunkcije”. Ako primjenimo ovaj ključ, dobićemo dešifrovani tekst:

Algoritmi zamjene (Substitution ciphers)

Kako mu samo ime kaže, supstitucioni algoritmi mijenjaju jedno slovo ili znak nekim drugim. Da bi dobili ovakav algoritam, mogli bi na dva kružna komada papira napisati slova alfabeta, staviti jedan preko drugog i zavrtiti tako da se slova na gornjem ne poklapaju sa slovima donjeg kruga (Albertijev disk). Zatim, kada pronañete slovo koje se nalazi na originalnoj poruci, treba da pronañete to slovo na gornjem prstenu i zamjenite ga slovom sa dugog, zamjenskog prestena. Iako tehnički ne radi o pravom prstenu, slijedi jedan primjer zamjenske linije:

A B C D E F G H I J K L M N O P Q R S T U V W X Y Z S T U V W X Y Z A B C D E F G H I J K L M N O P Q R Ako koristimo prethodnu smjenu, fraza:

NAPADNI SJEVERNO KRILO bi postala

FSHSVFA KBWNWJFG CJADG

Kako bi dešifrovao ovu poruku, onaj ko je prima bi morao da ima prsten za dešifrovanje, i morao bi da zna koliko daleko da „zavrti” gornji prsten. Ovaj broj, koji pokazuje koliki je pomak izmeñu slova se još naziva i ključ za dešifrovanje poruke. U prethodnom primjeru, pomak je 18 slova u desno od slova A – znači ključ je 18. Ovaj algoritam je još poznat i po imenu Cezarov algoritam, jer je po legendi, Cezar izmislio i koristio ovu vrstu šifriranja sa pomakom 3.

Albertijev disk

Algoritmi prenošenja (Transposition ciphers)

Jedan od najstarijih poznatih algoritama naziva se algoritam prenosa ili transpozicije. Ova vrsta algoritma mijenja redoslijed slova u originalnoj poruci. Jedan od načina na koji se ovo može postići je pisanje poruke u niz kolona i redova u nekoj tabeli ili pisanje poruke unazad. Najstariji transpozicioni algoritam je Spartanski Skital (scytale). Starogrčki sveštenik i pisac Plutrah navodi da su grčki generali razmjenjivali poruke tako da na štap spiralno namotaju traku pergamenta, na koju onda napišu tekst poruke. Razmotana traka morala je, da bi poruka bila čitljiva, biti na isti način ponovo omotana oko štapa iste debljine.

Dakle, primalac poruke morao je da zna dvije tajne (ili dva ključa) da bi dešifrovao poruku – morao je znati kako da namota pregament oko štapa i koliko debeo štap treba da bude.

Supstitucioni algoritm će zadržati redoslijed slova, ali će izmijeniti sama slova, dok će transpozicioni uraditi suprotno – slova u šifratu će ostati ista kao i slova u otvorenom tekstu, ali će njihov redoslijed biti izmijenjen. Slijedi prijemjer jednog jednostanog transpozicionog algoritma.

DKOUU ALDRĆ JJSNE MUIEX IČGKX

Ključ za ovaj algoritam je tabela, preciznije koliko kolona ima tabela.

D A J M I

K L J U Č

O D S I G

U R N E K

U Ć E X X

Ako pogledamo tabelu, vidjećemo da ako čitamo kolone odozgo prema dole, vidimo šifrovanu poruku. Ako čitamo red po red, vidimo dešifrovanu poruku – DAJ MI KLJUČ OD SIGURNE KUĆE.

Vjerovato ste primjetili da se šifrovana poruka razlikuje od dešifrovane u njenoj dužini (za dva slova X). I ovo je urañeno s ciljem da još više zbuni onog ko pokušava da pročita ovakvu poruku.

Heš funkcije (Hash)

Jedan dio algoritama koji se koriste u svijetu kriptografije nazivaju se heš (hash) funkcije. Karakteristika heh funkcija je to da one nisu namjenjene da budu dešifrovane.

Heš je jednosmjerna funkcija – možete je iskoristiti da šifrirate nešto, ali rezultat se nikada ne dešifruje.

Svrha heš funkcije je da se napravi specifičan „otisak prsta” vaših podataka. Ove funkcije se koriste da se provjeri integritet podataka koji su bili poslani sa jednog mjesta na drugo, bez obzira da li su šifrovani ili ne. Kada primite podatke, haš je pridotan na sam kraj podataka. Sada i Vi možete da pokrenete heš algoritam na podacima koje ste primili. Ako rezultat nije isti, znaćete da se tokom prenosa podataka desilo nešto što ih je izmjenilo i da podaci koje ste primili nisu originalni.

Mnoge softverske kompanije uključuju heš vrijednost sa svojim programima. Na taj način, možete provjeriti da li softver koji ste dobili odgovara onom koji vam je proizvoñač poslao. Kompanije ovo rade da bi obezbjedili da njihov softver nije zaražen nekim virusom ili malicioznim programom.

XOR operacija

XOR nje algoritam – to je u stvari logička operacija. Meñutim, mnogi algoritmi koriste XOR operaciju tokom procesa šifrovanja.

XOR se izgovara kao Ex-OR, a ime vuče korijen od Ekskluzivno OR – ekskluzivno ili. Njegov simbol se često sreće u dijagramima algoritama a izgleda kao na slijedećoj slici:

XOR se u modernoj kriptografiji koristi jer moderni računari koriste binarni brojni sistem. Znamo da se alfanumerički karakteri sa naših tastatura pretvaraju u niz nula I jedinica koji odgovara ASCII kodu za taj karakter ili slovo.

Npr. Binarni broj 01100001 = 97 = a je u stvari kod malog slova a. Slično, 01100010 = 98 = b.

Ono što XOR zaista radi je da poredi nule i jedinice i, ako su poreñeni brojevi isti, daje rezultat nula, a ako su različiti, daje rezultat jedan.

⊕

0 10 0 1

1 1 0

Slijedeći primjer bolje objašnjava upotrebu XOR operacije.

Plaintext = baby = 01100010 01100001 01100010 01111001 XOR key = data = 01100100 01100001 01110100 01100001 Ciphertext = ???? 00000110 00000000 00010110 00011000

Dakle šifrat (ciphertext) dobijamo tako što poredimo gornja dva reda, pa rezultat upisujemo u donji. Šifrovani rezultat iz gornjeg primjera izgleda ovako:

^F^@^V^Z.

Ono što je zaista interesantno kod XOR operacije je da ćemo njenom ponovnom primjenom podatke vratiti u polazno stanje:

Ciphertext = ???? 00000110 00000000 00010110 00011000 XOR key = data = 01100100 01100001 01110100 01100001 Plaintext = baby = 01100010 01100001 01100010 01111001

Naravno uslov za ovo je da poznajemo ključ koji je korišten za šifriranje – riječ data.

2.2.Razbijanje algoritama

Osnovni problem kod antičkih algoritama za šifriranje je bio u tome da ih je bilo moguće „razbiti” za relativno kratko vrijeme. Kako je kriptografija postajala sve kompleksnija, šifrovane poruke su ostajale tajne sve duže i duže vrijeme. Kriptoanaliza je umjetnost razbijanja šifrata i njihovih algoritama. Ona počiva na tri osnovna stuba – na poznavanju ključa, poznavanju otvorenog teksta i na prepoznavanju obrasca.

Poznati ključevi

Ako ostavimo preko noći upaljen automobil sa ključevima u bravici, velika je vjerovatnoća da ga ujutro nećemo naći na mjestu na kom smo ga ostavili. Jedna od osnovnih stvari kojoj kriptograf mora da posveti veliku pažnju je tajnost ključeva.

Dužina ključa (key-length) se spominje u gotovo svim knjigama koje se bave kriptografijom. Što je ključ duži, teže će biti pogoditi ga. Ako kriptograf koristi kratke ključeve, vješt lopov će ih pronaći i bez upotrebe kompjutera, uz upotrebu olovke i papira.

Čak će i malo dijete, gledajući prethodnu sliku reći da je ključ sa desne strane mnogo pouzdaniji nego ključ na lijevoj strani. Dugačak i komplikovan ključ upućuje na činjenicu da je i brava prilično kompleksna i da je neće biti lako obiti. Pored dužine ključa, veliku ulogu ima i položaj zuba – što je više slučajan (random), što su zubi manje rasoporeñeni po nekom pravilu i simetriji, to je brava komplikovanija.