Analisis pengaruh congestion control DCCP CCID 2 pada TCP newreno dan TCP vegas di jaringan kabel

Teks penuh

(2) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. ANALYSIS OF EFFECT CONGESTION CONTROL DCCP CCID 2 ON TCP NEWRENO AND TCP VEGAS IN NETWORK CABLE. A THESIS. Presented as Partial Fulfillment of the Requirements To Obtain Sarjana Komputer Degree in Informatics Engineering Study Program. By : Alfonsus Kriswandaru 115314021. INFORMATICS ENGINEERING STUDY PROGRAM FACULTY OF SCIENCE AND TECHNOLOGY SANATA DHARMA UNIVERSITY YOGYAKARTA 2018. ii.

(3) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. iii.

(4) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. iv.

(5) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. MOTTO. “Jangan Takut Gagal. Takutlah Kalau Kau Tidak Dapat Kesempatan” - Cars 3 (2017) -. v.

(6) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. vi.

(7) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. vii.

(8) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. ABSTRAK. Pada umumnya, internet menggunakan protocol TCP sebagai protokol transport untuk mengirimkan data. Pengiriman data yang besar memerlukan mekanisme yang bisa mengakomodir jalannya data tersebut agar tidak ada kemacetan yang timbul. Pada penelitian ini penulis menguji congestion control pada DCCP CCID 2 terhadap TCP Newreno dan TCP Vegas menggunakan NS2. Metrik unjuk kerja yang digunakan adalah throughput, packet drop, dan congestion window. Parameter yang digunakan pada setiap pengujian adalah penambahan kapasitas buffer.Model antrian yang biasa dipakai adalah antrian droptail. Hasil pengujian menunjukan bahwa TCP NewReno vs DCCP CCID 2 tidak terpengaruh sama sekali terhadap besar kecilnya buffer. Sedangkan pada TCP Vegas vs DCCP CCID 2 sangat berpengaruh.. Kata kunci : Droptail, TCP Newreno, TCP Vegas, DCCP CCID2, packet drop, congestion window, throughput.. viii.

(9) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. ABSTRACT. In general, the Internet uses the TCP protocol as a transport protocol to transmit data. Large data transmission requires a mechanism that can accommodate the data so that no traffic jams arise. In this study the authors tested congestion control on DCCP CCID 2 against TCP Newreno and TCP Vegas using NS2. The performance metrics used are throughput, packet drop, and congestion window. The parameter used in each test is the addition of buffer capacity. The usual queue model is the droptail queue. The test results show that TCP NewReno vs. DCCP CCID 2 is not affected at all to the size of the buffer. While the TCP Vegas vs. DCCP CCID 2 is very influential.. Keywords: Droptail, TCP Newreno, TCP Vegas, DCCP CCID2, packet drop, congestion window, throughput.. ix.

(10) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. KATA PENGANTAR. Puji dan syukur kepada Tuhan Yang Maha Esa atas segala berkat dan karunia-Nya, sehingga penulis dapat menyelesaikan tugas akhir yang berjudul “Analisis Pengaruh Congestion Control DCCP CCID 2 Pada TCP NewReno dan TCP Vegas Di Jaringan Kabel”. Tugas akhir ini merupakan salah satu mata kuliah wajib dan sebagai syarat akademik untuk memperoleh gelar sarjana computer Program Studi Teknik Informatika Universitas Sanata Dharma Yogyakarta. Penulis menyadari bahwa selama proses penelitian dan penyusunan laporan tugas akhir ini, banyak pihak yang telah membantu penulis. Sehingga pada kesempatan ini penulis ingin mengucapkan terima kasih antara lain kepada : 1.. Tuhan Yang Maha Esa, yang telah memberikan pertolongan dan kekuatan dalam proses pembuatan tugas akhir.. 2.. Bapak Henricus Agung Hernawan, S.T., M.Kom., selaku dosen pembimbing tugas akhir atas kesabarannya dan nasehat dalam membimbing penulis, meluangkan waktunya, memberi dukungan, motivas serta saran yang sangat membantu penulis.. 3.. Dr. Anastasia Rita Widiarti, M.Kom., selaku Ketua Program Studi Teknik Informatika atas bimbingan, kritik, dan saran yang telah diberikan kepada penulis.. 4.. Puspaningtyas Sanjoyo Adi, S.T., M.T., selaku dosen pembimbing akademik.. 5.. Seluruh Dosen dan segenap karyawan Fakultas Sains dan Teknologi USD yang telah membantu penulis dalam berdinamika di dalam kegiatan perkuliahan dan penulisan skripsi ini.. 6.. Kepada orangtuaku, Antonius Subagyo, BA dan Constantina Setyo Wening yang senantiasa memberikan dorongan doa, nasehat, dan dukunga lainnya baik materiil maupun imateriil.. 7.. Teman - temanKorekayu dan Rockstar Studio yang senantiasa memberikan dorongan, doa dan dukungan lainnya baik materiil maupun imateriil.. x.

(11) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. xi.

(12) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. DAFTAR ISI. HALAMAN JUDUL .............................................................................................. i TITLE PAGE ........................................................................................................ ii HALAMAN PERSETUJUAN ............................................................................. iii HALAMAN PENGESAHAN .............................................................................. iv MOTTO ................................................................................................................. v PERNYATAAN KEASLIAN KARYA .............................................................. vi LEMBAR PERSETUJUAN PUBLIKASI KARYA ILMIAH UNTUK KEPENTINGAN AKADEMIS ........................................................... vii ABSTRAK ......................................................................................................... viii ABSTRACT ......................................................................................................... ix KATA PENGANTAR ........................................................................................... x DAFTAR ISI ....................................................................................................... xii DAFTAR GAMBAR .......................................................................................... xiv DAFTAR GRAFIK ............................................................................................... xv. BAB I PENDAHULUAN ...................................................................................... 1 1.1. Latar Belakang .................................................................................... 1 1.2. Rumusan Masalah ............................................................................... 2 1.3. Tujuan Penelitian.................................................................................. 2 1.4. Batasan Masalah ....................................................................................2 1.5. Metode Penelitian ..................................................................................3 1.6. Sistematika Penulisan............................................................................4. BAB II LANDASAN TEORI ..................................................................................5 2.1. Transmission Control Protocol (TCP)...................................................5 2.1.1.. TCP NewReno ........................................................................6. 2.3.1.. TCP Vegas ............................................................................10. 2.2. Diagram Congestion Control Protocol (DCCP) ................................. 14 2.2.1.. Congestion Control ID 2 (CCID 2) : TCP-like Congestion. Control ...............................................................................................15. xii.

(13) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. 2.3. Droptail............................................................................................... 16 2.4. Network Simulator 2 ......................................................................... 16. BAB III PERANCANGAN SIMULASIJARINGAN ..........................................20 3.1. Topologi Simulasi ..............................................................................20 3.2. Parameter Simulasi .............................................................................21 3.3. Skenario Pengujian ..............................................................................22 3.3.1.. Skenario Pengujian TCP NewReno vs DCCP CCID 2.........23. 3.3.2.. Skenario Pengujian TCP Vegas vs DCCP CCID 2.............. 23. 3.4. Parameter Pengujian ........................................................................... 24 3.4.1.. Throughput .......................................................................... 24. 3.4.2.. Congestion Window (CWND) ............................................. 24. 3.4.3.. Packet Drop ......................................................................... 24. BAB IV ANALISIS DATA ................................................................................. 25 4.1. Pengambilan Data .............................................................................. 25 4.2. Analisis Data Hasil Simulasi .............................................................. 28 4.1.1.. Analisis Skenario TCP NewReno vs DCCP CCID 2 .......... 29. 4.1.2.. Analisis Skenario TCP Vegas vs DCCP CCID 2 .................34. BAB V KESIMPULAN DAN SARAN ................................................................40 5.1. Kesimpulan .........................................................................................40 5.2. Saran ...................................................................................................41. DAFTAR PUSTAKA .......................................................................................... 32 LAMPIRAN ......................................................................................................... 33. xiii.

(14) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. DAFTAR GAMBAR. Gambar 2.1.1 Alur 3-Way Handshake .................................................................... 6 Gambar 2.1.1.1Slow-Start ........................................................................................7 Gambar 2.1.1.2 Congestion Avoidance ...................................................................8 Gambar 2.1.2.1 Mekamisme Retransmisi ............................................................. 14 Gambar 2.3.1Format File Trace ............................................................................ 17 Gambar 3.1.1Topologi Simulasi ............................................................................20. xiv.

(15) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. DAFTAR GRAFIK. Gambar 4.1.1 Grafik CWND TCP NewReno ........................................................25 Gambar 4.1.2 Grafik CWND TCP Vegas ..............................................................26 Gambar 4.1.3 Grafik CWND DCCP CCID 2 ........................................................26 Gambar 4.1.4 Grafik Throughput TCP NewReno, TCP Vegas, dan DCCP CCID 2 ........................................................................................................27 Gambar 4.1.5 Grafik Packet Drop TCP NewReno ................................................27 Gambar 4.1.6 Grafik Packet Drop DCCP CCID 2 ................................................28 Gambar 4.2.1.1 Grafik Throughput Pada Skenario TCP NewReno vs DCCP CCID 2 Buffer 5, 10, 15 .............................................................................29 Gambar 4.2.1.2 Grafik CWND Pada Skenario TCP NewReno vs DCCP CCID 2 Buffer 5 .........................................................................................30 Gambar 4.2.1.3 Grafik Packet Drop Pada Skenario TCP NewReno vs DCCP CCID 2 Buffer 5 .........................................................................................30 Gambar 4.2.1.4 Grafik CWND Pada Skenario TCP NewReno vs DCCP CCID 2 Buffer 10 .......................................................................................31 Gambar 4.2.1.5 Grafik Packet Drop Pada Skenario TCP NewReno vs DCCP CCID 2 Buffer 10 .......................................................................................32 Gambar 4.2.1.6 Grafik CWND Pada Skenario TCP NewReno vs DCCP CCID 2 Buffer 15 .......................................................................................33 Gambar 4.2.1.7 Grafik Packet Drop Pada Skenario TCP NewReno vs DCCP CCID 2 Buffer 15 .......................................................................................33 Gambar 4.2.2.1 Grafik Throughput Pada Skenario TCP Vegas vs DCCP CCID 2 Buffer 5, 10, 15 .............................................................................34 Gambar 4.2.2.2 Grafik CWND Pada Skenario TCP Vegas vs DCCP CCID 2 Buffer 5 .........................................................................................35 Gambar 4.2.2.3 Grafik Packet Drop Pada Skenario TCP Vegas vs DCCP CCID 2 Buffer 5 .........................................................................................36 Gambar 4.2.2.4 Grafik CWND Pada Skenario TCP Vegas vs DCCP CCID 2 Buffer 10 .......................................................................................37 Gambar 4.2.2.5 Grafik Packet Drop Pada Skenario TCP Vegas vs. xv.

(16) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. DCCP CCID 2 Buffer 10 .......................................................................................37 Gambar 4.2.2.6 Grafik CWND Pada Skenario TCP Vegas vs DCCP CCID 2 Buffer 15 .......................................................................................38 Gambar 4.2.2.7 Grafik Packet Drop Pada Skenario TCP Vegas vs DCCP CCID 2 Buffer 15 .......................................................................................39. xvi.

(17) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. BAB I PENDAHULUAN. 1.1.. Latar Belakang Jaringan komputer wireline adalah jaringan komputer yang menggunakan. media. kabel. tembaga. atau. serat. optik. untuk. menghubungkan komputer satu dengan komputer lainya. Komputer juga harus dilengkapi dengan kartu antarmuka yang disebut dengan Network Interface Card (NIC) atau Local Area Network (LAN) agar dapat terhubung. Jaringan kabel biasanya digunakan pada area yang kecil, misalnya pada sebuah ruangan atau gedung. Setiap komputer yang terhubung dalam suatu jaringan memiliki MAC Address dan IP Address yang berbeda - beda. Pada jaringan komputer, transport layer bertanggung jawab menyediakan layanan komunikasi end-to-end atau host-to-host antar layer application yang sesuai dalam arsitektur lapisan komponen dan protokol jaringan. Transport layer digunakan oleh model TCP/IP dan model Open Systems Interconnection (OSI) pada jaringan komputer. Transport layer protocol yang paling banyak digunakan adalah Transport Control Protocol (TCP) dan User Datagram Protocol (UDP). TCP dan UDP merupakan suatu protokol yang berada pada transport layer (model OSI dan model TCP/IP). TCP mempunyai karakteristik seperti berorientasi pada koneksi (connection-oriented), mendukung full duplex, handal, flow control, multiplexing, dan byte stream. TCP menggunakan algoritma congestion-avoidence dan slowstart untuk menghindari kemacetan yang terjadi pada jaringan. Sedangkan UDP mempunyai karakteristik seperti tidak berorientasi pada koneksi (connectionless), tidak handal, half duplex, dan sederhana. Pada umumnya TCP menggunakan packet drop untuk mendeteksi adanya. 1.

(18) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. congestion (TCP NewReno), namun TCP Vegas menggunakan variasi delay sebagai tanda adanya congestion. Oleh karena UDP memiliki beberapa kekurangan, maka Datagram Congestion Control Protocol (DCCP) digunakan sebagai protokol alternatif menggantikan UDP. DCCP mengimplementasi mekanisme congestion control yang menyerupai congestion control pada TCP, namun DCCP tidak menjamin data yang terkirim sampai pada tujuan (unreliable data delivery).. 1.2.. Rumusan Masalah Bagaimana pengaruh congestion control DCCP CCID 2 terhadap TCP NewReno dan TCP Vegas pada jaringan kabel berdasarkan parameter Throughput, dan Congestion Window (CWND).. 1.3.. Tujuan Penelitian Tujuan dari penelitian ini adalah untuk mengetahui pengaruh mekanisme congestion control DCCP CCID 2 terhadap TCP NewReno dan TCP Vegas berdasarkan parameter Throughput, dan Congestion Window (CWND).. 1.4.. Batasan Masalah Batasan masalah dalam tugas akhir ini adalah sebagai berikut : 1. Pengujian. dilakukan. menggunakan. simulator. Network. Simulator 2 versi 2.35-allinone yang diinstal pada Linux Ubuntu 14.02.. 2.

(19) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. 2. Varian TCP yang digunakan pada penelitian ini adalah TCP NewReno dan TCP Vegas. 3. Protokol DCCP yang digunakan adalah DCCP CCID 2. 4. Jenis antrian yang digunakan adalah droptail. 5. Jumlah node yang digunakan adalah 6 node, 2 sebagai node pengirim, 2 sebagai node penerima, dan 2 sebagai node router. 6. Parameter unjuk kerja yang digunakan adalah throughput, packetloss, dan congestion window (CWND).. 1.5.. Metode Penelitian Metode - metode penelitian yang dilakukan pada penelitian ini adalah sebagai berikut : 1.. Studi Literatur. a.. Teori TCP. b.. Teori TCP NewReno. c.. Teori TCP Vegas. d.. Teori DCCP. e.. Teori DCCP CCID 2. f.. Teori Drotail. g.. Teori NS 2. 2.. Perancangan dan pembangunan simulasi pengujian.. 3.. Pengukuran dan pengumpulan simulasi pengujian.. 4.. Analisis dan pembahasan.. 3.

(20) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. 1.6.. Sistematika Penulisan Sistematika penulisan yang digunakan dalam tugas akhir ini adalah sebagi berikut :. BAB I PENDAHULUAN Bab ini berisi latar belakang, rumusan masalah, metode penelitian, dan sistematika penulisan. BAB II LANDASAN TEORI Bab ini berisi landasan teori yang berkaitan dengan penelitian. BAB III PERANCANGAN SIMULASI JARINGAN Bab ini berisi perancangan simulasi jaringan yang berkaitan dengan topologi simulasi, parameter simulasi, dan skenario penulisan. BAB IV ANALISIS DATA Bab ini berisi pelaksanaan dan hasil analisis data simulasi. BAB V KESIMPULAN DAN SARAN Bab ini berisi kesimpulan yang didapat dan saran - saran berdasarkan hasil analisis yang telah dilakukan.. 4.

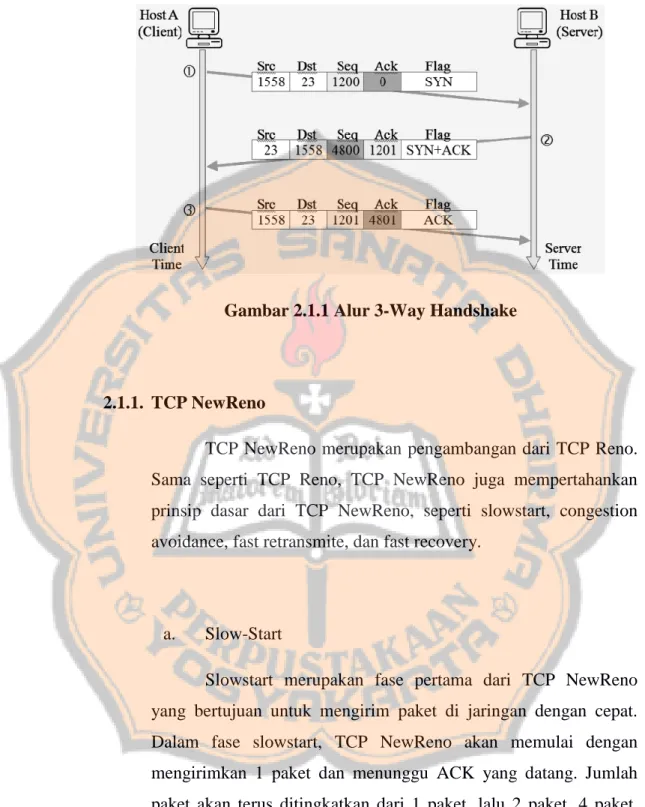

(21) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. BAB II LANDASAN TEORI. 2.1.. Transmission Control Protocol (TCP) TCP adalah protokol yang berada di lapisan transport (baik model OSI maupun model DARPA) dan memiliki sifat connection oriented dan reliable. Maksud dari connection oriented adalah adanya negosiasi antara 2 host untuk membuka sebuah sesi komunikasi sebelum melakukan pertukaran data. Sedangkan reliable adalah data dikirim secara terurut. Dengan adanya penomoran pada setiap data yang dikirim, diharapkan paket yang diterima akan dijawab dengan acknowledgment. Karakteristik lain yang dimiliki TCP adalah flowcontrol dan congestion control. Pada protokol TCP, terdapat mekanisme 3-way handshake. 3-way handshake ini merupakan sebuah bentuk dari connection oriented yang berfungsi untuk melakukan negosiasi untuk membuka sebuah sesi komunikasi sebelum melakukan pertukaran data. Alur dari 3-way handshake adalah sebagai berikut : a.. Host pertama yang akan membuat koneksi mengirimkan segmen tcp dengan flag SYN kepada host kedua.. b.. Host kedua merespon dengan mengirimkan segmen acknowledgment dan SYN.. c.. Host pertama menerima ACK dan SYN dari host kedua, kemudian mengirimkan acknowledgment ke host kedua.. d.. Setelah acknowledgement diterima host kedua maka status kedua host established dan siap bertukar data.. Ketika akan mengakhiri sebuah koneksi, maka tcp akan melakukan pengiriman flag.. 5.

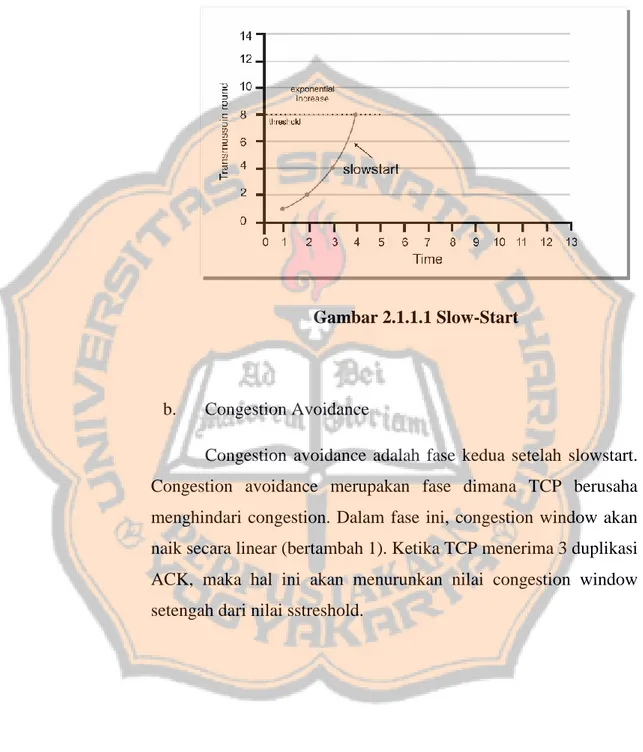

(22) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. Gambar 2.1.1 Alur 3-Way Handshake. 2.1.1. TCP NewReno TCP NewReno merupakan pengambangan dari TCP Reno. Sama seperti TCP Reno, TCP NewReno juga mempertahankan prinsip dasar dari TCP NewReno, seperti slowstart, congestion avoidance, fast retransmite, dan fast recovery.. a.. Slow-Start Slowstart merupakan fase pertama dari TCP NewReno. yang bertujuan untuk mengirim paket di jaringan dengan cepat. Dalam fase slowstart, TCP NewReno akan memulai dengan mengirimkan 1 paket dan menunggu ACK yang datang. Jumlah paket akan terus ditingkatkan dari 1 paket, lalu 2 paket, 4 paket, dan seterusnya naik secara eksponensial. Kenaikan eksponensial ini akan berhenti ketika terdeteksi adanya packet drop dengan tidak diterimanya ACK. Pada titik ini congestion window sudah. 6.

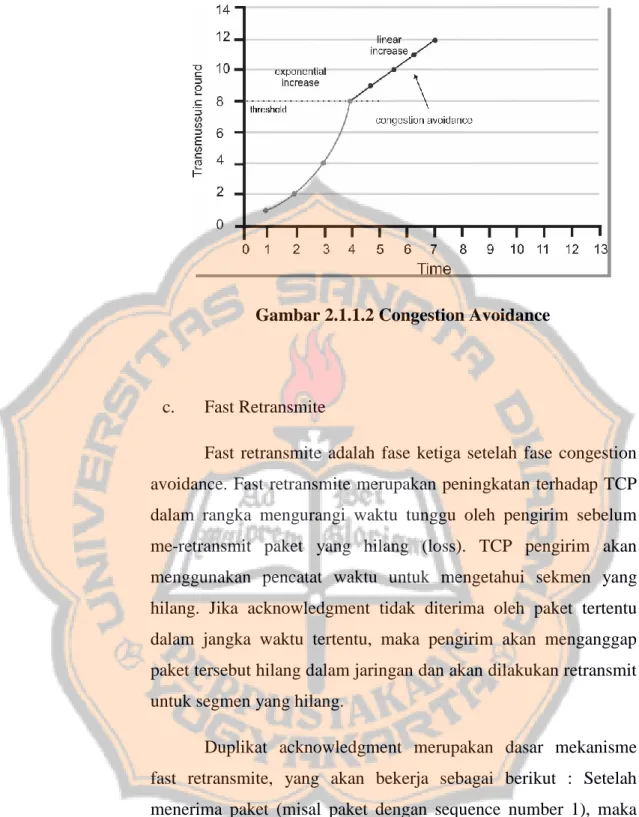

(23) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. mencapai titik ssthreshold. Setelah mencapai titik ssthreshold kenaikan akan berubah menjadi kenaikan secara linear.. Gambar 2.1.1.1 Slow-Start. b.. Congestion Avoidance Congestion avoidance adalah fase kedua setelah slowstart.. Congestion avoidance merupakan fase dimana TCP berusaha menghindari congestion. Dalam fase ini, congestion window akan naik secara linear (bertambah 1). Ketika TCP menerima 3 duplikasi ACK, maka hal ini akan menurunkan nilai congestion window setengah dari nilai sstreshold.. 7.

(24) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. Gambar 2.1.1.2 Congestion Avoidance. c.. Fast Retransmite Fast retransmite adalah fase ketiga setelah fase congestion. avoidance. Fast retransmite merupakan peningkatan terhadap TCP dalam rangka mengurangi waktu tunggu oleh pengirim sebelum me-retransmit paket yang hilang (loss). TCP pengirim akan menggunakan pencatat waktu untuk mengetahui sekmen yang hilang. Jika acknowledgment tidak diterima oleh paket tertentu dalam jangka waktu tertentu, maka pengirim akan menganggap paket tersebut hilang dalam jaringan dan akan dilakukan retransmit untuk segmen yang hilang. Duplikat acknowledgment merupakan dasar mekanisme fast retransmite, yang akan bekerja sebagai berikut : Setelah menerima paket (misal paket dengan sequence number 1), maka penerima akan mengirimkan acknowledgment dengan menambah 1 pada paket yang diterima (sequence number 2), yang berarti bahwa penerima sudah menerima paket dengan sequence number 1 dan mengharapkan paket dengan sequence number 2. Kemudian diasumsikan bahwa paket berikutnya hilang. Sementara itu, penerima tetap menerima paket dengan sequence number 3 dan 4. 8.

(25) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. Setelah menerima paket dengan sequence number 3, penerima tetap mengirimkan acknowledgment, tetapi hanya mengirimkan paket dengan sequence number 2. Ketika penerima menerima paket dengan sequence number 5, penerima tetap mengirimkan acknowledgment dengan sequence number 2. Karena pengirim menerima acknowledgment dengan sequence number 2 lebih dari 1 (3 duplikat acknowledgment dengan sequence number 2), maka paket dengan sequence number 2 telah hilang, sehingga pengirim akan melakukan retransmit paket tersebut.. d.. Fast Recovery Tujuan dari fast recovery adalah menjaga throughput agar. tetap tinggi saat terjadi congestion. Di fase ini, ketika menerima 3 duplikat. ACK. akan. melakukan. fast. retransmission. yang. dilanjutkan dengan fase fast recovery. TCP tidak masuk ke fase slowstart, melainkan masuk ke fase congestion avoidance. Pada. fase. ini,. TCP. NewReno. melakukan. sedikit. pengembangan dari TCP Reno, dimana TCP NewReno mampu menangani multiple packet error. Jika didalam window terdapat hanya single error, kedua TCP akan melakukan fase fast retransmite dilanjutkan ke fase fast recovery. Jika didalam window hanya terjadi packet drop jamak tunggal (single packet drop). TCP Reno dan TCP NewReno dapat bertahan pada fase fast recovery. Jika dalam window terjadi packet error jamak berderet (multiple packet error) TCP Reno akan gagal dan akan memulai dari fase slowstart, sedangkan TCP NewReno akan bertahan di fase fast recovery karena TCP NewReno dapat menangani multiple packet error. Dalam menangani multiple packet error, TCP. 9.

(26) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. NewReno hanya menangani 2 packet error yang berderet, jika packet error yang berderet lebih dari 2, maka akan terjadi timeout dan akan masuk ke fase slowstart.. 2.1.2. TCP Vegas TCP Vegas adalah modifikasi dari TCP Reno yang mendeteksi loss lebih awal, sehingga bisa melakukan retransmisi sebelum menerima dupilkat ACK ke-3 atau habisnya waktu RTO (Request. Time. Out).. TCP. Vegas. dikatakan. lebih. baik. dibandingkan TCP Reno karena throughput dari TCP Vegas lebih baik dibandingkan TCP Reno. Berbeda dengan TCP Reno, TCP Vegas tidak menggunakan strategi bandwidth yang besar. TCP Vegas lebih menekankan pada penggunaan bandwidth yang efisien. Bila pada umumnya TCP menggunakan mekanisme packet dropsebagai tanda congestion, TCP Vegas menggunakan RTT variance sebagai tanda congestion. TCP Vegas berfokus pada mekanisme packet delay daripada packet loss.. a.. Slow-Start TCP Vegas menggunakan algoritma slowstart yang. dimodifikasi. Teknik slowstart pada TCP Reno "membutuhkan" hilangnya sebuah data untuk mengetahui awal terjadinya kemacetan pada jaringan. TCP Vegas memodifikasi teknik slowstart yang terdapat pada TCP Reno dengan mencoba untuk menghitung ukuran window yang tepat, tanpa harus ada paket data yang hilang. Hal tersebut dilakukan dengan menambah ukuran window secara eksponensial pada setiap RTT dari tiap paket data dan menghitung nilai DIFF bila tidak terjadi perubahan ukuran congestion (cwnd). Jika actual rate dibawah expected rate, TCP. 10.

(27) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. Vegas akan merubah mode slowstart ke linear. Ketika TCP Vegas mendeteksi panjang antrian pada buffer bertambah selama fase slowstart, TCP Vegas beralih ke fase congestion avoidance.. b.. Congestion Avoidance Vegas. menggunakan. teknik. untuk. mengukur. dan. mengontrol jumlah cadangan data (extra data) yang terdapat pada jaringan. TCP Vegas mencoba memprediksi awal terjadinya kemacetan dengan menghitung selisih antara throughput yang diukur dan throughput yang diharapkan, yaitu :. DIFF = (Expected - Actual) Keterangan : Expected = throughput yang diharapkan Actual = throughput yang sebenarnya. Expected bernilai cwnd / BaseRTT dimana BaseRTT adalah nilai minimum dari seluruh nilai RTT yang diamati. Actual merupakan throughput yang diukur pada pengirim yang bernilai cwnd / RTT dimana RTT adalah round trip time yang sebenarnya dari sebuah paket. Cwnd adalah ukuran window sebenarnya pada saat terjadi congestion. Pada dasarnya, TCP Vegas bekerja dengan menambahkan nilai cwnd ketika DIFF * BaseRTT lebih kecil dari nilai yang diharapkan dan mengurangi cwnd ketika nilai DIFF * BaseRTT. 11.

(28) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. lebih besar dari nilai yang diharapkan, untuk lebih jelasnya cara kerja TCP Vegas adalah sebagai berikut :. if (DIFF * BaseRTT < x) CWND=CWND +1 /*Tambahkan congestion dengan satu*/ else if (DIFF * RTT > y) CWND = CWND -1 /*Kurangi congestion window dengan satu*/ else CWND = CWND /*Congestion window tidak berubah*/ Dimana x dan y adalah konstanta yang diset pada saat experimen.. Ide dasar TCP Vegas adalah mencoba untuk menjaga agar jumlah data ekstra pada router berada diantar nilai ambang bawah (x) dan nilai ambang atas (y) yang bertujuan untuk mendapatkan nilai throughput yang tinggi dan mencegah agar paket data yang masuk pada buffer tidak melebihi kapasistas dari buffer tersebut (overflow).. c.. Retransmission Dalam mekanisme retransmisi yang dilakukan oleh TCP. Vegas, hal pertama yang dilakukan adalah membaca dan merekam system clock setiap pengiriman segmen. Ketika ACK diterima,. 12.

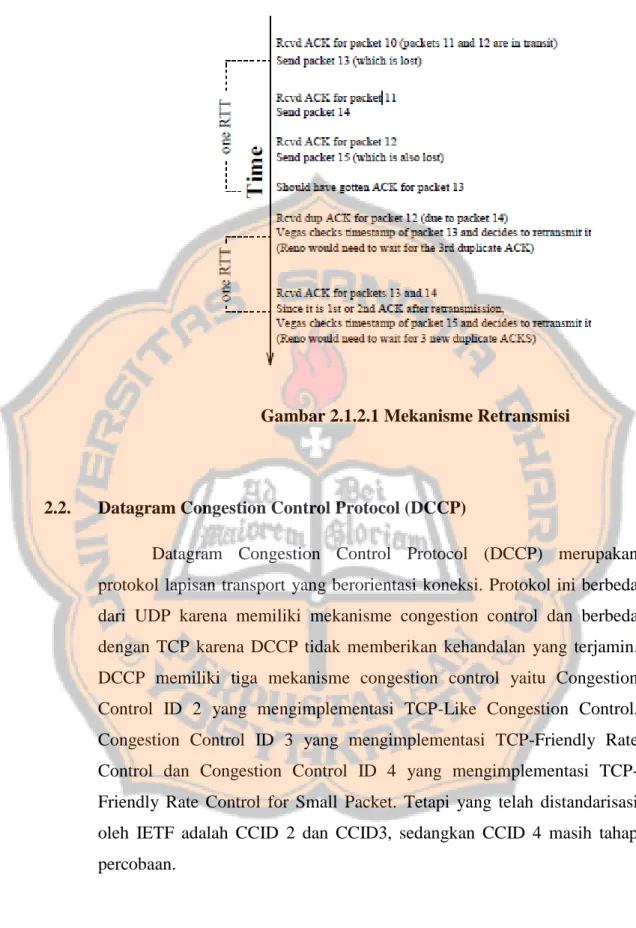

(29) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. TCP Vegas akan membaca system clock dan melakukan penghitungan RTT menggunakan waktu tersebut dan waktu yang telah dicatat sebelumnya untuk segmen yang berkaitan. Lalu Vegas akan menggunakan RTT yang ini untuk memutuskan melakukan retransmisi sesuai dengan dua situasi berikut :. 1.. Ketika menerima duplikat ACK, TCP Vegas akan. melakukan pengecekan untuk melihat perbedaan waktu terbaru dan waktu tercatat untuk segmen yang berkaitan lebih besar daripada nilai timeout. Jika benar maka TCP Vegas akan melakukan retransmisi segmen tanpa menunggu adanya 3 duplikat ACK. Hal ini lebih efektif, karena pada banyak kasus, karena kecilnya ukuran window atau hilangnya paket data dalam jumlah besar dapat mengakibatkan pengiriman tidak akan pernah menerima sinyal ACK ganda yang ketiga.. 2.. Ketika tidak ada duplikat ACK, merupakan ACK. pertama atau kedua setelah retransmisi, TCP Vegas akan mengecek kembali untuk melihat jika interval waktu sejak segmen dikirim lebih besar dari timeout, TCP Vegas akan melakukan retransmisi segmen tersebut tanpa menunggu adanya duplikat ACK. Tujuan. dari. teknik. pengiriman. ulang. yang. disebutkan diatas adalah untuk mengurangi waktu dalam mendeteksi adanya paket yang hilang dan mendeteksi paket data yang hilang meskipun sinyal ACK yang kedua atau yang ketiga tidak pernah datang.. 13.

(30) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. Gambar 2.1.2.1 Mekanisme Retransmisi. 2.2.. Datagram Congestion Control Protocol (DCCP) Datagram Congestion Control Protocol (DCCP) merupakan protokol lapisan transport yang berorientasi koneksi. Protokol ini berbeda dari UDP karena memiliki mekanisme congestion control dan berbeda dengan TCP karena DCCP tidak memberikan kehandalan yang terjamin. DCCP memiliki tiga mekanisme congestion control yaitu Congestion Control ID 2 yang mengimplementasi TCP-Like Congestion Control, Congestion Control ID 3 yang mengimplementasi TCP-Friendly Rate Control dan Congestion Control ID 4 yang mengimplementasi TCPFriendly Rate Control for Small Packet. Tetapi yang telah distandarisasi oleh IETF adalah CCID 2 dan CCID3, sedangkan CCID 4 masih tahap percobaan.. 14.

(31) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. 2.2.1. Congestion Control ID 2 (CCID 2) : TCP-like Congestion Control CCID 2 menggunakan algortima TCP-like congestion control. yang menerapkan Additive Increase Multiplicative. Decrease (AIMD) congestion control yang memiliki congestion window (cwnd), slowstart, timeout, dll. CCID 2 mengelolah 3 parameter seperti cwnd (congestion window), pipe dan ssthresh (slow-start threshold). Jika cwnd lebih kecil dari ssthresh berarti sedang dalam fase slow-start, sebaliknya jika cwnd lebih dari ssthresh maka sedang dalam fase congestion avoidance. Proses tersebut sama dengan TCP tetapi yang membedakan adalah CCID 2 tidak mengirim ulang paket yang hilang. Algoritma ini juga menggunakan duplicate acknowledgement (3 ACK) dan timeout yang. mengindikasikan. bahwa. ada. paket. hilang sehingga. menyimpulkan terjadi congestion. Jika congestion karena packet loss (duplicate acknowledgement) maka sstresh = cwnd/2 dan cwnd = sstresh. Sedangkan jika congestion karena packet loss (timeout) maka sstresh=cwnd/2 dan cwnd = 1 MSS.. a.. Slow-Start Pada tahap ini sebelum pengiriman paket, CCID2. (pengirim) akan menginisialisasikan nilai awal congestion window (cwnd = 1 MSS). Kemudian dengan asumsi tidak ada gangguan pada pengiriman paket, jika setiap CCID2 (pengirim) menerima ACK dari CCID2 (penerima) maka nilai dari congestion window akan ditambah satu (cwnd = cwnd + 1 MSS). Nilai dari congestion window akan terus bertambah secara exponensial setiap RTT.. b.. Congestion Avoidance. 15.

(32) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. Fase congestion avoidance merupakan tahap ketika congestion window (cwnd) lebih dari atau sama dengan slowstart treshold (sstresh). Tahap ini merupakan tahap ketika CCID2 meninggalkan tahap slowstart atau ketika terjadi duplikat ACK. Pada tahap ini nilai dari slowstart treshold (sstresh = cwnd/2) dan nilai congestion window (cwnd = sstresh). Tahap congestion avoidance merupakan tahap ketika nilai congestion window bertambah 1 MSS secara linier sampai terjadi duplikat ACK atau timeout.. 2.3.. Droptail Antrian Droptai menggunakan menejemen FIFO, dimana data yang pertama kali datang maka data tersebut juga pertama kali dilayani dan pertama kali keluar dari antrian.. 2.4.. Network Simulator 2 Network Simulator dibangun dengan menggunakan 2 bahasa pemrogaman, yaitu C++ dan Tcl/OTcl. C++ digunakanuntuk library yang berisi. event. scheduler,. protokol. dan. network. component. yang. diimplementasikan pada simulasi oleh user. Tcl/OTcl digunakan pada script simulasi yang ditulis oleh NS user pada library sebagai simulator objek. OTcl juga nantinya akan berperan sebagai interpreter. Bahasa C++ digunakan pada library karena C++ mampu mendukung runtime simulasi yang cepat, meskipun simulasi melibatkan simulasi jumlah paket dan sumber data dalam jumlah besar. Bahasa Tcl memberikan respon runtime yang lebih lambat daripada C++, namun jika terdapat kesalahan, respon Tcl terhadap kesalahan syntax dan perubahan script berlangsung dengan cepat dan. 16.

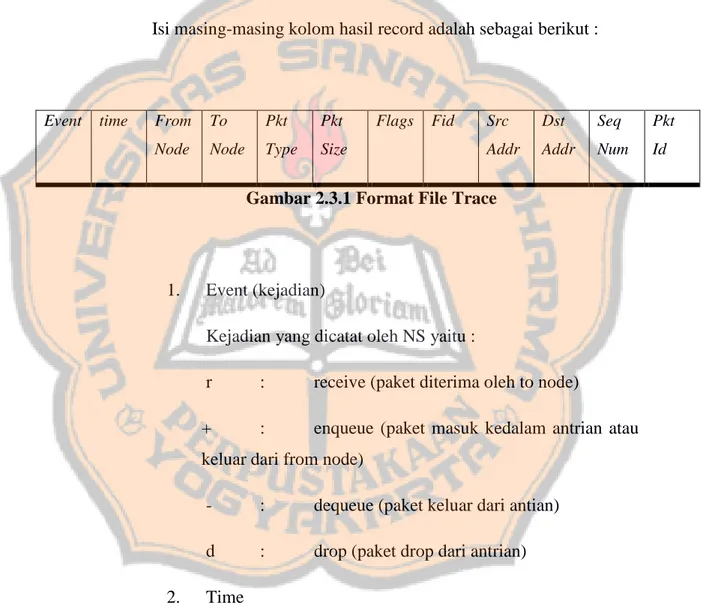

(33) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. interaktif. User dapat mengetahui letak kesalahanya yang dijelaskan pada konsole, sehingga user dapat memperbaiki dengan cepat. Karena alasan itulah bahasa ini dipilih untuk digunakan pada skrip simulasi. Setelah membuat simulasi dan menjalankanya, keluaran dari hasil NS2 berupa file trace berekstensi “.tr”. File trace ini dapat diolah ataupun dianalisa menggunakan cara manual maupun dengan bantuan tools lain seperti Awk script dan perl. Isi masing-masing kolom hasil record adalah sebagai berikut :. Event. time. From. To. Pkt. Pkt. Node. Node. Type. Size. Flags. Fid. Src. Dst. Seq. Pkt. Addr. Addr. Num. Id. Gambar 2.3.1 Format File Trace. 1.. Event (kejadian) Kejadian yang dicatat oleh NS yaitu : r. :. receive (paket diterima oleh to node). +. :. enqueue (paket masuk kedalam antrian atau. keluar dari from node). 2.. -. :. dequeue (paket keluar dari antian). d. :. drop (paket drop dari antrian). Time Adalah waktu terjadinya suatu kejadian dalam detik.. 3.. From Node. 17.

(34) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. 4.. To Node From node dan to node menyatakan keberadaan paket. Saat. pencatatan kejadian, paket berada pada link di antara from node dan to node.. 5.. Pkt Type Adalah tipe paket yang dikirim, seperti : udp, tcp, ack, atau. cbr.. 6.. Pkt Size Adalah ukuran paket dalam byte.. 7.. Flag Flag digunakan sebagai penanda. Macam-macam Flag yang. bisa digunakan yaitu : a.. E. untuk. terjadi. kongesti. (Congestion. Experienced/CE). b.. N untuk indikasi ECT (ECN-Capable-Transport). pada header IP. c.. C untuk ECN-Echo.. d.. A untuk pengurangan window kongesti pada header. TCP. e.. P untuk prioritas.. f.. F untuk TCP fast start.. 18.

(35) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. 8.. Fid Adalah penomoran unik dari tiap aliran data.. 9.. Src Addr Adalah alamat asal paket. Format src_addr adalah : node.port, misalnya 3.0.. 10. Dst Addr Adalah alamat tujuan paket. Sama dengan src_addr, format dst_addr adalah : node.port misalnya 0.0.. 11. Sequence Number Adalah nomor urut tiap paket.. 12. Packet Id Adalah penomoran unik dari tiap paket.. 19.

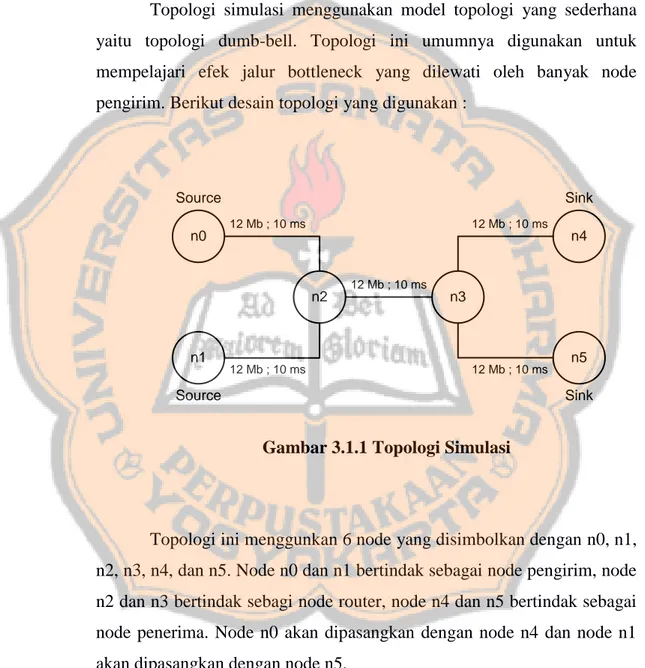

(36) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. BAB III PERANCANGAN SIMULASI JARINGAN. 3.1.. Topologi Simulasi Topologi simulasi menggunakan model topologi yang sederhana yaitu topologi dumb-bell. Topologi ini umumnya digunakan untuk mempelajari efek jalur bottleneck yang dilewati oleh banyak node pengirim. Berikut desain topologi yang digunakan :. Source n0. Sink 12 Mb ; 10 ms. 12 Mb ; 10 ms. 12 Mb ; 10 ms. n2. n1. 12 Mb ; 10 ms. n4. n3. 12 Mb ; 10 ms. Source. n5 Sink. Gambar 3.1.1 Topologi Simulasi. Topologi ini menggunkan 6 node yang disimbolkan dengan n0, n1, n2, n3, n4, dan n5. Node n0 dan n1 bertindak sebagai node pengirim, node n2 dan n3 bertindak sebagi node router, node n4 dan n5 bertindak sebagai node penerima. Node n0 akan dipasangkan dengan node n4 dan node n1 akan dipasangkan dengan node n5.. 20.

(37) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. 3.2.. Parameter Simulasi Pada penelitian ini, parameter simulasi dikondisikan agar terjadi congestion disisi router. Parameter-parameter ini bersifat konstan dan digunakan sesuai dengan skenario pengujian yang ditentukan. Parameter simulasi yang digunakan pada penelitian ini adalah : Parameter Simulasi. Nilai Bandwidth : 12 Mbps. Link Source n0, n1 - Router n2 Delay : 10 ms Bandwidth : 12 Mbps Link Router n2 - Link Router n3 Delay : 10 ms Bandwidth : 12 Mbps Link Router n3 - Sink n4, n5 Delay : 10 ms Protocol Transport. TCP NewReno, TCP Vegas, DCCP CCID2. Model Antrian. Drop Tail. Ukuran Buffer pada Router. 5, 10, 15 TCP --- FTP - Size : 1000 Byte. Trafik DCCP --- CBR - Size : 1000 Byte - Rate 13 Mbps. 21.

(38) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. Aplikasi yang digunakan TCP adalah FTP yang mewakili aplikasi yang berbasis nrt-VBR (non real-time Variable Bit Rate) yang bersifat bursty dan tidak sensitif terhadap delay. Sedangkan DCCP menggunakan trafik CBR (Constan Bit Rate) yang mewakili trafik real-time dengan bitrate yang tetap. Untuk menentukan buffer, peneliti menggunakan perhitungan Bandwidth Delay Product pada link router n2 dan link router n3 dengan perhitungan sebagai berikut : Bandwidth Delay Product : 12 Mb 10 ms 12 Mbx0,01 s=0,12 Mbps. Buffer : 1500 Byte. 3.3.. =. 0,012 Mb. 0,012 Mbx5=0,06 Mb. (<Bandwidth Delay Product). 0,012 Mbx10=0,12 Mb. ( =Bandwidth Delay Product). 0,012 Mbx15=0,18 Mb. ( >Bandwidth Delay Product). Skenario Pengujian Pada penelitian ini menggunakan 5 skenario untuk mengukur kinerja dari DCCP CCID2 terhadap TCP NewReno dan TCP Vegas.. 22.

(39) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. 3.3.1. Skenario Pengujian TCP NewReno vs DCCP CCID2 Skenario ini digunakan untuk membandingkan kinerja dari TCP NewReno ketika menggunakan buffer (5, 10, 15) dan jenis antrian drop tail ketika dihadapkan dengan DCCP CCID2. Sebuah trafik FTP yang menggunakan TCP NewReno akan dijalankan dari node n0 sebagai pengirim (TCP source) menuju ke node n4 sebagai penerima (TCP sink). Sebuah trafik CBR yang menggunakan protokol CCID2 dijalankan dari node n1 sebagai pengirim (DCCP source) menuju node n5 sebagai penerima (DCCP sink). Kedua trafik dari n0 dan n1 dialirkan menuju node n2 kemudian diteruskan ke node n3, selanjutnya trafik dari node n3 akan diteruskan ke node n4 dan n5. Pada node n2 dan n3 menggunakan model antrian droptail dan buffer 5, 10, 15.. 3.3.2. Skenario Pengujian TCP Vegas vs DCCP CCID2 Skenario ini digunakan untuk membandingkan kinerja dari TCP Vegas ketika menggunakan buffer (5, 10, 15) dan jenis antrian drop tail ketika dihadapkan dengan DCCP CCID2. Sebuah trafik FTP yang menggunakan TCP Vegas akan dijalankan dari node n0 sebagai pengirim (TCP source) menuju ke node n4 sebagai penerima (TCP sink). Sebuah trafik CBR yang menggunakan protokol CCID2 dijalankan dari node n1 sebagai pengirim (DCCP source) menuju node n5 sebagai penerima (DCCP sink). Kedua trafik dari n0 dan n1 dialirkan menuju node n2 kemudian diteruskan ke node n3, selanjutnya trafik dari node n3 akan diteruskan ke node n4 dan n5. Pada node n2 dan n3 menggunakan model antrian droptail dan buffer 5, 10, 15.. 23.

(40) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. 3.4.. Parameter Pengujian 3.4.1. Throughput Bandwidth sebenarnya atau aktual yang diukur dalam satuan waktu tertentu dan pada kondisi jaringan tertentu yang digunakan untuk melakukan pengiriman data dari pengirim sampai data diterima oleh penerima. Semakin besar nilai throughput maka semakin baik. Throughput memiliki satuan yang dinyatakan dalam kilo byte persecond (kBps).. Throughput (kBps) . jumlah data yang dikirim (kB) waktu pengiriman data (s). 3.4.2. Congestion Window (CWND) Cwnd. merupakan. variabel. yang. digunakan. dalam. membatasi jumlah data yang dapat dikirim oleh Transport Protocol. Nilai cwnd ditentukan oleh ACK yang diterima oleh pengirim. Analisis cwnd akan dilakukan dengan mengamati perubahan cwnd TCP ketika trafik lain mulai berjalan. Selain itu, akan dihitung rata-rata byte transfer per cwnd.. 3.4.3. Paket Drop Paket drop adalah paket yang dibuang saat melewati router dikarenakan buffer antrian penuh. Jumlah total paket yang dibuang selama simulasi berlangsung akan dihitung.. 24.

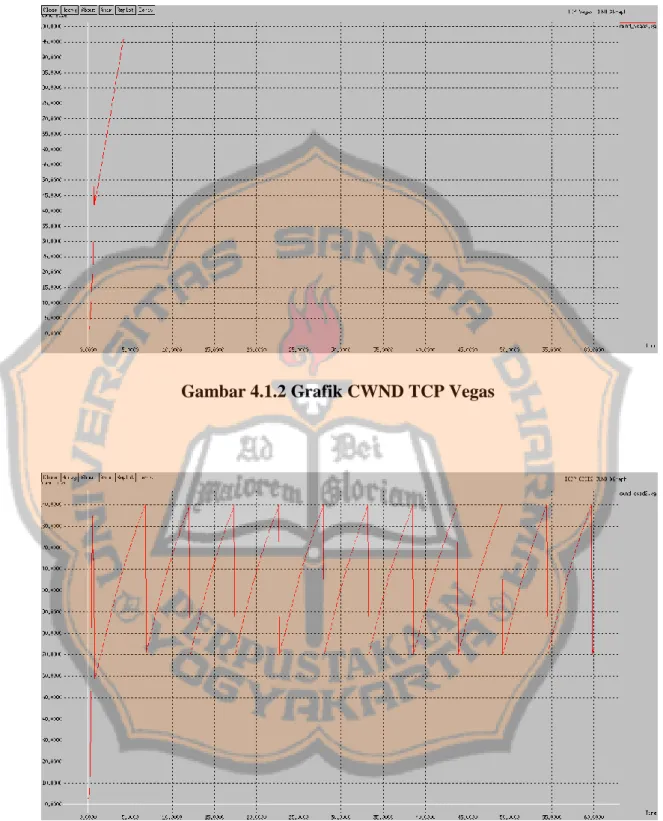

(41) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. BAB IV ANALISIS DATA. Simulator yang digunakan pada simulasi ini menggunakan Network Simulator 2 versi 2.35-allinone. Modul protokol TCP, maupun DCCP sudah tersedia di dalam NS2. Setelah simulasi dijalankan, output dari simulasi penelitian ini berupa file trace “.tr”, network animator “.nam”, dan xgraph “.xg”. Pada penelitian ini, penulis hanya menggunakan awk dan microsoft exel untuk mengolah data keluaran dari simulasi semua skenario yang telah dibuat.. 4.1.. Pengambilan Data Pengambilan data akan dilakukan sesuai dengan skenario simulasi yang telah dirancang pada BAB III. Berikut ditampilkan data hasil simulasi yang diambil dari 1 kali pengujian per skenario.. Gambar 4.1.1 Grafik CWND TCP NewReno. 25.

(42) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. Gambar 4.1.2 Grafik CWND TCP Vegas. Gambar 4.1.3 Grafik CWND DCCP CCID2. 26.

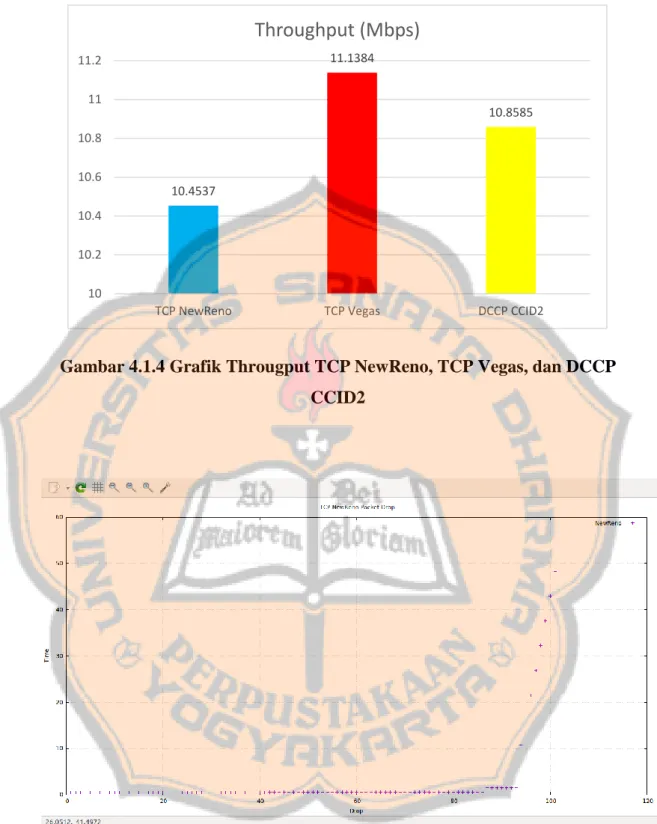

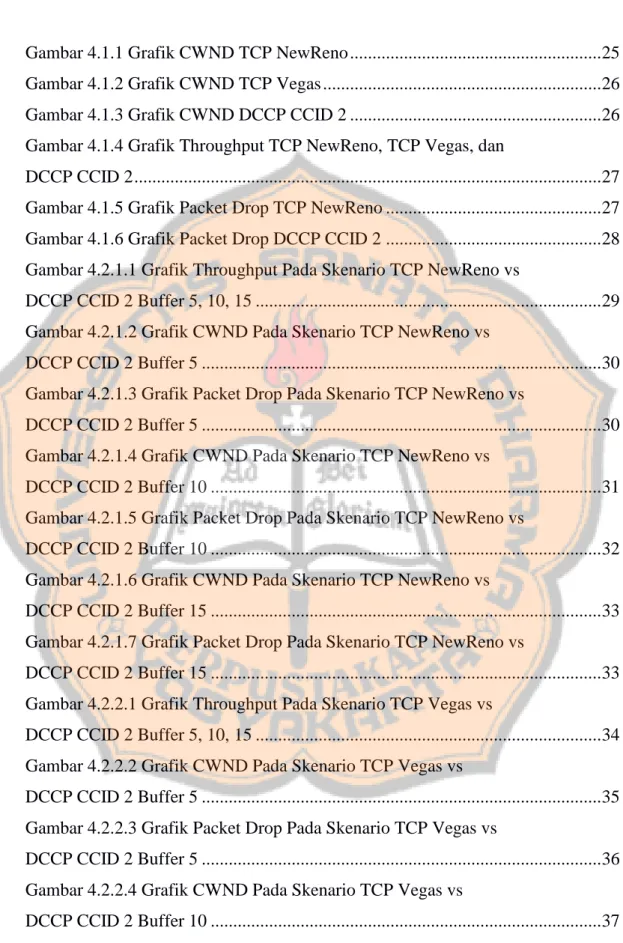

(43) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. Throughput (Mbps) 11.1384. 11.2 11. 10.8585. 10.8 10.6 10.4537 10.4 10.2 10 TCP NewReno. TCP Vegas. DCCP CCID2. Gambar 4.1.4 Grafik Througput TCP NewReno, TCP Vegas, dan DCCP CCID2. Gambar 4.1.5 Grafik Packet Drop TCP NewReno. 27.

(44) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. Gambar 4.1.6 Grafik Packet Drop DCCP CCID2. 4.2.. Analisis Data Hasil Simulasi Pada simulasi penelitian ini, model antrian yang digunakan adalah Drop Tail. Pada Drop Tail, ketika antrian penuh, paket yang baru datang akan dibuang sampai antrian memiliki ruang untuk menampung paket yang datang.. 28.

(45) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. 4.2.1. Analisis Skenario TCP NewReno vs DCCP CCID2. Throughput TCP NewReno vs DCCP CCID2(Mbps) 10 9 8 7 6 5 4 3 2 1 0. 8.60656 7.65688. 7.40086. 2.52994. 1.99766. Buffer 5. 1.72934. Buffer 10 TCP NewReno. Buffer 15 DCCP CCID2. Gambar 4.2.1.1 Gambar Grafik Throughput Pada Skenario TCP NewReno vs DCCP CCID2 Buffer 5, 10, 15. Pada grafik throughput di atas menunjukan bahwa DCCP CCID2 lebih unggul daripada TCP NewReno, karena DCCP CCID 2 lebih memakan bandwidth yang ada sehingga nilai throughput TCP NewReno lebih sedikit.. 29.

(46) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. Gambar 4.2.1.2. Gambar Grafik CWND Pada Skenario TCP NewReno vs DCCP CCID2 Buffer 5. Gambar 4.2.1.3. Gambar Grafik Packet Drop Pada skenario TCP NewReno vs DCCP CCID2 Buffer 5. 30.

(47) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. Pada buffer 5, TCP NewReno yang pada awalnya berjalan sendiri mengalami packet drop pada detik ke 60 karena adanya trafik penggangu yaitu DCCP CCID 2 dan langsung memenuhi bandwidth yang ada, sehingga TCP NewReno hanya memperoleh sebagian bandwidth yang ada.. Gambar 4.2.1.4. Gambar Grafik CWND Pada Skenario TCP NewReno vs DCCP CCID2 Buffer 10. 31.

(48) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. Gambar 4.2.1.5. Gambar Grafik Packet Drop Pada skenario TCP NewReno vs DCCP CCID2 Buffer 10. Pada buffer 10, DCCP CCID 2 tetap mendominasi bandwidth yang ada. Sehingga pada detik ke 60 tersebut TCP NewReno langsung mengalami drop dan hanya mendapat sebagian bandwidth yang ada.. 32.

(49) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. Gambar 4.2.1.6. Gambar Grafik CWND Pada Skenario TCP NewReno vs DCCP CCID2 Buffer 15. Gambar 4.2.1.7. Gambar Grafik Packet Drop Pada skenario TCP NewReno vs DCCP CCID2 Buffer 15. 33.

(50) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. Pada buffer 15 TCP NewReno tetap tidak bisa bersaing dengan DCCP CCID 2 dikarenakan TCP NewReno dan DCCP CCID 2 memiliki mekanisme congestion control yang sama.. 4.2.2. Analisis Skenario TCP Vegas vs DCCP CCID2. Throughput TCP Vegas vs DCCP CCID2 (Mbps) 8 7 6. 6.68109. 6.24466 5.1871. 5 4. 3.84176. 4.99746 3.54869. 3 2 1 0 Buffer 5. Buffer 10 TCP Vegas. Buffer 15 DCCP CCID2. Gambar 4.2.2.1. Gambar Grafik Throughput Pada Skenario TCP Vegas vs DCCP CCID2 Buffer 5, 10, 15. Pada buffer 5, TCP Vegas memiliki nilai througput yang lebih besar dari DCCP CCID2 karena TCP Vegas lebih handal pada delay yang lebih kecil, sedangkan DCCP CCID2 kurang bisa menghandle buffer yang lebih kecil. Pada buffer 10, dimana buffer tersebut nilainya sama dengan Bandwidth Delay Product nilai kedua throughput hampir sama, dikarenakan adanya pembagian jalur yang seimbang. Sementara pada buffer 15, TCP Vegas nampak menurun nilai throughputnya, karena terdapat delay yang lebih besar dari nilai Bandwidth Delay Product sehingga DCCP. 34.

(51) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. CCID2 lebih mendominasi trafik dan mendapat nilai throughput yang besar.. Gambar 4.2.2.2. Gambar Grafik CWND Pada Skenario TCP Vegas vs DCCP CCID2 Buffer 5. 35.

(52) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. Gambar 4.2.2.3. Gambar Grafik Packet Drop Pada skenario TCP Vegas vs DCCP CCID2 Buffer 5. Pada detik ke 60 buffer 5 di atas, TCP Vegas mengalami timeout karena adanya trafik penggangu yaitu DCCP CCID 2. Karena buffer kecil maka TCP Vegas bisa memaksimalkan bandwidth yang ada dan bisa mengurangi packet drop.. 36.

(53) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. Gambar 4.2.2.4. Gambar Grafik CWND Pada Skenario TCP Vegas vs DCCP CCID2 Buffer 10. Gambar 4.2.2.5. Gambar Grafik Packet Drop Pada skenario TCP Vegas vs DCCP CCID2 Buffer 10. 37.

(54) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. Pada buffer 10 ini nilai buffernya sama dengan nilai Bandwidt Delay Product sehingga jalur yang ada sama - sama dibagi 2 dan nilai congestion windownya seimbang.. Gambar 4.2.2.6. Gambar Grafik CWND Pada Skenario TCP Vegas vs DCCP CCID2 Buffer 15. 38.

(55) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. Gambar 4.2.2.7. Gambar Grafik Packet Drop Pada skenario TCP Vegas vs DCCP CCID2 Buffer 15. Pada buffer 15 dimana delay yang ada semakin besar karena adanya antrian yang besar, maka DCCP CCID 2 lebih bisa memaksimalkan bandwidth yang ada. Sehingga TCP Vegas hanya memperoleh sebagian bandwidth dan banyak mengalami packet drop daripada buffer sebelum - sebelumnya.. 39.

(56) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. BAB V KESIMPULAN DAN SARAN. 5.1.. Kesimpulan. 5.1.1. Skenario TCP NewReno vs DCCP CCID2 Pada skenario ini, TCP NewReno bisa dikatakan kalah karena DCCP CCID2 lebih bisa memaksimalkan bandwidth yang ada. DCCP CCID2 tidak mempedulikan paket drop sementara TCP NewReno ada fase retransmit dimana jika ada paket hilang maka paket yang hilang tersebut akan dikirim kembali. Ukuran buffer juga tidak mempengaruhi nilai throughput TCP NewReno, karena TCP NewReno dan DCCP CCID 2 memiliki mekanisme congestion control yang sama.. 5.1.2. Skenario TCP Vegas vs DCCP CCID2 Pada skenario ini, TCP Vegas memang lebih unggul dibandingkan DCCP CCID2 pada buffer dibawah Bandwidth Delay Product karena jika buffernya semakin kecil, maka delay akan semakin kecil. TCP Vegas lebih bisa memaksimalkan bandwidth jika buffernya kecil, namun jika buffernya besar maka delaynya juga besar sehingga packet drop pada TCP Vegas juga besar sedangkan DCCP CCID2 lebih bisa memaksimalkan bandwidth yang ada dan packet drop juga berkurang.. 40.

(57) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. 5.2.. Saran Adapun saran untuk mengembakan penelitian ini adalah : a.. Mengganti variasi TCP / DCCP lain untuk trafik pengganggunya.. b.. Mengganti antrian. 41.

(58) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. DAFTAR PUSTAKA. [1]. Wirawan, Andi Bayu., Eka, Indarto. (2004) Mudah Membangun Simulasi dengan Network Simulator 2 (NS2). Yogyakarta : Andi.. [2]. E. Kohler UCLA, M. Handley UCL, S. Floyd ICIR (March 2006) Datagram Congestion Control Protocol.. [3]. S. Floyd ICIR, E. Kohler UCLA (March 2006) Profile for Datagram Congestion Control ID 2: TCP-like Congestion Control.. [4]. Sugiri, Theo. (2016) Analisis Perbandingan Unjuk Kerja TCP Reno dan TCP Vegas pada Jaringan Kabel. USD Skripsi.. [5]. Yoppy Kurniawan (2016) Analisis Perbandingan Unjuk Kerja TCP Reno dan TCP NewReno Pada Router Droptail dan Random Early Detection. USD Skripsi.. [6]. Brakmo, L. S., O’Malley,S.W., & Peterson, L. L. (2014), TCP Vegas:New Techniques for Congestion Detection and Avoidance. Department of Computer Science, University of Arizona.. 42.

(59) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. LAMPIRAN. 1.. TCP NewReno vs DCCP CCID 2. # Inisialisasi Simulasi set ns [new Simulator]. set nf [open out.nam w] $ns namtrace-all $nf. set tf [open newreno_vs_ccid2.tr w] $ns trace-all $tf. proc finish {} { global ns nf tf $ns flush-trace close $nf close $tf set awkCode { { if ($1 == "d"&& $5 == "tcp") { print $2 >>"drop-newreno.txt"; } else if ($1 == "d"&& $5 == "DCCP_Data") { print $2 >>"drop-ccid2.txt"; } } }. 43.

(60) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. exec rm -f drop-newreno.txt drop-ccid2.txt exec touch drop-newreno.txt drop-ccid2.txt exec awk $awkCode newreno_vs_ccid2.tr & exec awk -f throughput_newreno_vs_ccid2.awk newreno_vs_ccid2.tr > throughput_newreno_vs_ccid2_15.tr & exec xgraph cwnd_newreno.xg cwnd_ccid2.xg -t "TCP NewReno vs DCCP CCID2 CWND XGraph : 15" -x "Time" -y "cwnd size" -geometry 800x400 & exit 0 }. # Membuat node set n0 [$ns node] set n1 [$ns node] set n2 [$ns node] set n3 [$ns node] set n4 [$ns node] set n5 [$ns node]. # Setting link $ns duplex-link $n0 $n2 12Mb 10ms DropTail $ns duplex-link $n1 $n2 12Mb 10ms DropTail $ns duplex-link $n2 $n3 12Mb 10ms DropTail $ns duplex-link $n3 $n4 12Mb 10ms DropTail $ns duplex-link $n3 $n5 12Mb 10ms DropTail. # Setting buffer $ns queue-limit $n2 $n3 15. 44.

(61) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. # Setting posisi node $ns duplex-link-op $n0 $n2 orient right-down $ns duplex-link-op $n1 $n2 orient right-up $ns duplex-link-op $n2 $n3 orient right $ns duplex-link-op $n3 $n4 orient right-up $ns duplex-link-op $n3 $n5 orient right-down. # Membuat transport agent set tcp1 [new Agent/TCP/Newreno] $ns attach-agent $n0 $tcp1 set tcpsink1 [new Agent/TCPSink] $ns attach-agent $n4 $tcpsink1 $ns connect $tcp1 $tcpsink1 $tcp1 set window_ 1000. set dccp [new Agent/DCCP/TCPlike] $ns attach-agent $n1 $dccp set dccpsink [new Agent/DCCP/TCPlike] $ns attach-agent $n5 $dccpsink $ns connect $dccp $dccpsink $dccp set window_ 1000. # Membuat aplikasi set ftp1 [new Application/FTP] $ftp1 attach-agent $tcp1. set cbr [new Application/Traffic/CBR] $cbr attach-agent $dccp 45.

(62) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. $cbr set packetSize_ 1000 $cbr set rate_ 13Mb. # Membuat marking $tcp1 set class_ 1 $ns color 1 Blue $dccp set class_ 2 $ns color 2 Red. # Membuat cwnd trace proc cwnd_trace {tcp1Source outfile} { global ns set now [$ns now] set cwnd [$tcp1Source set cwnd_] puts $outfile "$now $cwnd" $ns at [expr $now+0.1] "cwnd_trace $tcp1Source $outfile" }. proc cwnd_trace2 {dccpSource outfile2} { global ns set now [$ns now] set cwnd [$dccpSource set cwnd_] puts $outfile2 "$now $cwnd" $ns at [expr $now+0.1] "cwnd_trace2 $dccpSource $outfile2" } set outfile [open "cwnd_newreno.xg" w]. 46.

(63) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. set outfile2 [open "cwnd_ccid2.xg" w]. # Mengeksekusi prosedur $ns at 0.0 "$ftp1 start" $ns at 120.0 "$ftp1 stop" $ns at 60.0 "$cbr start" $ns at 120.0 "$cbr stop" $ns at 0.0 "$dccpsink listen" $ns at 0.0 "cwnd_trace $tcp1 $outfile" $ns at 0.0 "cwnd_trace2 $dccp $outfile2" $ns at 120.1 "finish". # Menjalankan NS $ns run. 2.. Througput TCP NewReno vs DCCP CCID 2. BEGIN { tcp=0; start_time=60; stop_time=120; } { event=$1; time=$2; from_node=$3; to_node=$4; pkt_type=$5;. 47.

(64) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. pkt_size=$6; flow_id=$8; src_addr=$9; dst_addr=$10;. if ($1=="r"&& $5=="tcp"&& $4==4 && $2>=60) { tcp=tcp+$6 } }. END. { print "\nTCP NewReno";. print "Throughput : "(tcp*8/1024/1024)/(stop_timestart_time) " Mbps"; }. BEGIN { dccp=0; start_time=60; stop_time=120; } { event=$1; time=$2; from_node=$3; to_node=$4;. 48.

(65) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. pkt_type=$5; pkt_size=$6; src_addr=$9; dst_addr=$10;. if ($1=="r"&& $5=="DCCP_Data"&& $4==5 && $2>=60) { dccp=dccp+$6 } }. END. { print "\nDCCP CCID2";. print "Throughput : "(dccp*8/1024/1024)/(stop_timestart_time) " Mbps"; }. 3.. TCP Vegas vs DCCP CCID 2. # Inisialisasi Simulasi set ns [new Simulator]. set nf [open out.nam w] $ns namtrace-all $nf. set tf [open vegas_vs_ccid2.tr w] $ns trace-all $tf. proc finish {} {. 49.

(66) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. global ns nf tf $ns flush-trace close $nf close $tf set awkCode { { if ($1 == "d"&& $5 == "tcp") { print $2 >>"drop-vegas.txt"; } else if ($1 == "d"&& $5 == "DCCP_Data") { print $2 >>"drop-ccid2.txt"; } } } exec rm -f drop-vegas.txt drop-ccid2.txt exec touch drop-vegas.txt drop-ccid2.txt exec awk $awkCode vegas_vs_ccid2.tr & exec awk -f throughput_vegas_vs_ccid2.awk vegas_vs_ccid2.tr > throughput_vegas_vs_ccid2_15.tr & exec xgraph cwnd_vegas.xg cwnd_ccid2.xg -t "TCP vegas vs DCCP CCID2 CWND XGraph : 15" -x "Time" -y "cwnd size" geometry 800x400 & exit 0 }. # Membuat node set n0 [$ns node] set n1 [$ns node] set n2 [$ns node]. 50.

(67) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. set n3 [$ns node] set n4 [$ns node] set n5 [$ns node]. # Setting link $ns duplex-link $n0 $n2 12Mb 10ms DropTail $ns duplex-link $n1 $n2 12Mb 10ms DropTail $ns duplex-link $n2 $n3 12Mb 10ms DropTail $ns duplex-link $n3 $n4 12Mb 10ms DropTail $ns duplex-link $n3 $n5 12Mb 10ms DropTail. # Setting buffer $ns queue-limit $n2 $n3 15. # Setting posisi node $ns duplex-link-op $n0 $n2 orient right-down $ns duplex-link-op $n1 $n2 orient right-up $ns duplex-link-op $n2 $n3 orient right $ns duplex-link-op $n3 $n4 orient right-up $ns duplex-link-op $n3 $n5 orient right-down. # Membuat transport agent set tcp2 [new Agent/TCP/Vegas] $ns attach-agent $n0 $tcp2 set tcpsink2 [new Agent/TCPSink] $ns attach-agent $n4 $tcpsink2 $ns connect $tcp2 $tcpsink2 $tcp2 set window_ 1000 51.

(68) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. set dccp [new Agent/DCCP/TCPlike] $ns attach-agent $n1 $dccp set dccpsink [new Agent/DCCP/TCPlike] $ns attach-agent $n5 $dccpsink $ns connect $dccp $dccpsink $dccp set window_ 1000. # Membuat aplikasi set ftp2 [new Application/FTP] $ftp2 attach-agent $tcp2. set cbr [new Application/Traffic/CBR] $cbr attach-agent $dccp $cbr set packetSize_ 1000 $cbr set rate_ 13Mb. # Membuat marking $tcp2 set class_ 1 $ns color 1 Blue $dccp set class_ 2 $ns color 2 Red. # Membuat cwnd trace proc cwnd_trace {tcp2Source outfile} { global ns set now [$ns now] set cwnd [$tcp2Source set cwnd_] 52.

(69) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. puts $outfile "$now $cwnd" $ns at [expr $now+0.1] "cwnd_trace $tcp2Source $outfile" }. proc cwnd_trace2 {dccpSource outfile2} { global ns set now [$ns now] set cwnd [$dccpSource set cwnd_] puts $outfile2 "$now $cwnd" $ns at [expr $now+0.1] "cwnd_trace2 $dccpSource $outfile2" }. set outfile [open "cwnd_vegas.xg" w] set outfile2 [open "cwnd_ccid2.xg" w]. # Mengeksekusi prosedur $ns at 0.0 "$ftp2 start" $ns at 120.0 "$ftp2 stop" $ns at 60.0 "$cbr start" $ns at 120.0 "$cbr stop" $ns at 0.0 "$dccpsink listen" $ns at 0.0 "cwnd_trace $tcp2 $outfile" $ns at 0.0 "cwnd_trace2 $dccp $outfile2" $ns at 120.1 "finish". # Menjalankan NS. 53.

(70) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. $ns run. 4.. Througput TCP Vegas vs DCCP CCID 2. BEGIN { tcp=0; start_time=60; stop_time=120; } { event=$1; time=$2; from_node=$3; to_node=$4; pkt_type=$5; pkt_size=$6; flow_id=$8; src_addr=$9; dst_addr=$10;. if ($1=="r"&& $5=="tcp"&& $4==4 && $2>=60) { tcp=tcp+$6 } }. END. { print "\nTCP Vegas";. 54.

(71) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. print "Throughput : "(tcp*8/1024/1024)/(stop_timestart_time) " Mbps"; }. BEGIN { dccp=0; start_time=60; stop_time=120; } { event=$1; time=$2; from_node=$3; to_node=$4; pkt_type=$5; pkt_size=$6; src_addr=$9; dst_addr=$10;. if ($1=="r"&& $5=="DCCP_Data"&& $4==5 && $2>=60) { dccp=dccp+$6 } }. END. { print "\nDCCP CCID2";. 55.

(72) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. print "Throughput : "(dccp*8/1024/1024)/(stop_timestart_time) " Mbps"; }. 56.

(73)

Gambar

Garis besar

Dokumen terkait

Bagaimana melakukan analisis perbandingan TCP Vegas, dan UDP pada data streaming dengan parameter uji utilisasi bandwidth, packet loss, latency dan jitter

Tugas akhir ini akan membahas perbandingan kinerja video streaming pada jaringan WLAN ad hoc dengan menggunakan transport layer protocol standar : TCP, TCP Vegas

Penelitian ini melakukan analisis terhadap protokol DCCP/CCID4 untuk mengetahui kualitas VoIP yang menggunakan protokol tersebut, membandingkan kualitas yang dihasilkan

rendah 6,24% dari delay TCP namun packet loss TCP Vegas 8,24% lebih tinggi. Packet loss TCP Vegas cenderung stabil

congestion, sehingga akan mengurangi pengiriman paket data untuk menghindari packet drop , jika RTT kecil TCP Vegas mengganggap jaringan dalam kondisi baik, sehingga akan

Perumusan masalah di sini adalah bagaimana tingkat performansi dari TCP (atau beberapa jenis TCP) di dalam jaringan wireless berdasarkan data seperti throughput, delay dan

Hasil yang didapat dari pengujian yaitu untuk parameter packet delivery ratio , TCP Vegas memiliki kinerja lebih baik ketika menggunakan antrian Random Early Detection

Hal ini dapat terjadi karena semakin banyak penerima trafik TCP yang unicast, akan semakin banyak pula paket yang dikirimkan oleh node pengirim, sehingga menyebabkan buffer pada