PENERAPAN VPN TUNNELING PPTP MIKROTIK PADA

PENARIKAN ABSEN DI PT.PADJADJARAN MITRA

KERJA PRAKTEK

Diajukan untuk Memenuhi Tugas Mata Kuliah Kerja Praktek

Program Strata Satu Program Studi Teknik Informatika Fakultas Teknik dan Ilmu Komputer

Universitas Komputer Indonesia

IWAN SETIAWAN

(10110914)

DEDI KOHAR

(10110918)

ARIEF DODI BUDIMAN

(10110920)

PROGRAM STUDI TEKNIK INFORMATIKA

FAKULTAS TEKNIK DAN ILMU KOMPUTER

UNIVERSITAS KOMPUTER INDONESIA

BANDUNG

LEMBAR JUDUL

1.3. Maksud dan Tujuan ... 2

1.3.1. Maksud ... 2

1.3.2. Tujuan ... 2

1.3.3. Batasan Masalah ... 2

1.4. Metode Penelitian ... 3

1.4.1. Teknik Pengumpulan Data ... 3

1.4.2. Tahap Pembangunan Jaringan Komputer ... 3

1.5. Sistematika Penulisan ... 4

2.3. Pengguna Jasa PadmaNet ... 8

2.3.1. Klinik Padjadjaran ( Divisi Kesehatan PT RSP ) ... 9

2.3.2. Fakultas Kedokteran Unpad ... 9

2.3.3. Fakultas Kedokteran Unisba ... 9

2.3.4. Bale Market ... 9

2.3.5. Organisasi Penanggulangan dan penyuluhan HIV/AIDS IMPACT ... 9

2.4. Landasan Teori ... 9

2.4.1. Jaringan Komputer ... 9

2.4.5. Topologi Jaringan Komputer ... 16

2.4.6. Koneksi WAN ... 20

2.4.7. Kelas IP Address ... 22

2.4.8. Virtual Private Network (VPN) ... 26

2.4.9. Tunneling Protocol ... 29

2.4.10. Pilihan Menggunakan VPN ... 33

2.4.11. Penggunaan Teknologi VPN ... 34

2.4.12. Mikrotik ... 35

BAB 3 ANALISIS DAN PERANCANGAN SISTEM ... 40

3.1. Analisis Sistem ... 40

3.1.1. Analisis Sistem yang berjalan ... 40

3.1.2. Solusi yang diusulkan ... 41

3.1.3. Analisa kebutuhan sistem Point-to-Point VPN ... 41

3.1.4. Jenis Implementasi VPN ... 42

3.1.5. Protokol yang digunakan dalam VPN ... 43

3.1.6. Infrastruktur Sistem point-to-point VPN ... 46

3.1.7. Analisis Penggunaan... 48

3.2. Perancangan Sistem... 48

3.3. Arsitektur Simulasi ... 49

3.4. Konfigurasi sistem point-to-point VPN ... 51

3.4.1. Router yang digunakan sebagai server VPN ... 51

3.4.2. Router yang digunakan sebagai PPTP-Client ... 52

3.5. Perancangan dan Konfigurasi server VPN... 53

3.5.1. Tahap membuat interface PPTP in dan mengaktifkan fitur PPTP server... 53

3.6. Perancangan dan Konfigurasi PPTP-CLIENT ... 57

3.6.1. Tahap Pembuatan Konfigurasi pptp-client ... 57

3.7. Perancangan dan Konfigurasi Mesin Absen ... 59

BAB 4 KESIMPULAN DAN SARAN ... 62

4.1. Kesimpulan... 62

4.2. Saran ... 62

Alhamdulilah segala puji dan syukur penulis panjatkan kehadiran Allah SWT, karena hanya berkat dan rahmat-Nya penulis dapat menyelesaikan laporan ini. Pada dasarnya, tujuan dibuatnya Laporan Kerja Praktek ini adalah untuk memenuhi salah satu syarat untuk memenuhi Mata Kuliah Kerja Praktek pada Program Strata Satu (S1) Program Studi Teknik Informatika dan juga untuk melatih mahasiswa membiasakan diri untuk membaca dan memahami keadaan lingkungan di luar kampus penulis berharap dengan diselesaikan laporan ini, penulis dapat mengetahui lebih dalam mengenai dunia kerja/industry. Adapun penyusunan Laporan Kerja Praktek ini berdasarkan data-data yang Praktikan peroleh selama melakukan Kerja Praktek, buku-buku pedoman, serta data-data dan keterangan dari pembimbing maupun staff. Dan judul karya tulis ini adalah “ PENERAPAN VPN TUNNELING PPTP MIKROTIK PADA PENARIKAN ABSEN DI PT.PADJADJARAN MITRA ”

Penulis menyadari bahwa dalam penyusunan Laporan Kerja Praktek ini tidak lepas dari dukungan berbagai pihak, oleh karena itu pada kesempatan ini Praktikan menyampaikan ucapan terima kasih kepada:

1. Allah SWT atas segala rahmat dan karunia-Nya dan bimbingan-Nya, sehingga dalam melakukan penelitian serta, penyusunan laporan kerja prektek ini dapat terlaksana dengan baik.

2. Bapak Eko Budi Setiawan, S,Kom.,M.T selaku Dosen Wali dan Pembimbing. 3. Bapak dr. Dadang Darmawan selaku Manager PADMA.

4. Bapak Rizki Firmansyah selaku pembimbing dari pihak industri. 5. Bapak Cecep Saefurrohman selaku pembimbing teknis.

6. Seluruh staff dan karyawan PADMA khususnya pada divisi PadmaNet.

7. Rekan-rekan tingkat 4 Teknik Informatika yang telah memberikan dorongan, semangat dan bantuannya kepada Penulis.

8. Orang tua dan teman-teman yang telah memberikan motivasi baik berupa materi dan moral selama penulis melaksanakan KP

membangun agar penyusunannya menjadi sempurna. Akhir kata, tiada kata lain harapan penulis, semoga laporan ini dengan segala kekurangannya dapat bermanfaat bagi para penulis dan bagi pembaca. Amin …

Bandung, Oktober 2013

DAFTAR PUSTAKA

1. Citraweb Nusa Infomedia. 2009. Modul MikroTik Certified Network Administrator Yogyakarta:Citraweb Nusa Infomedia

2. Mikrotik Routers and Wireless. http://www.mikrotik.com/ (diakses 20 November 2013)

3. Handriyanto, Dwi Febrian. 2009. Kajian Penggunaan Mikrotik Routeros™ Sebagai

Router Pada Jaringan Komputer.

4. http://www.unsri.ac.id/upload/arsip/KAJIAN%20PENGGUNAAN%20MIKROTIK% 20OS%20SEBAGAI%20ROUTER.pdf

5. PPTP Tunnel e-book. 2008. http://www.mikrotik.com/testdocs/ros/3.0/vpn/pptp.pdf 6. Yuan Ruixi, Strayer W. Timothy. 2001. Virtual private networks : technologies and

1.1.Latar Belakang

PT.Padjadjaran Mitra adalah suatu perusahaan yang bergerak dibidang jasa atau agensi dan merupakan perusahaan dibawah Universitas Padjadjaran dalam menyaring dan mengelola mahasiswa asing yang hendak masuk atau belajar di Universitas Padjadjaran. Selain menjadi agensi dalam mengurus mahasiswa mahasis asing yang belajar di UNPAD, PT Padjadjaran Mitra juga mempunya sub sub bidang usaha yang dijalankan . Usaha yang dijalankan diantaranya Home Stay , Asrama – asrama , percetakan, Document keimigrasian , dan Tour and Travel.

PT.Padjadjaran Mitra sebagai tempat dilaksanakannya penelitian atau kerja praktek, di dalam pengelolaan absensi seluruh karyawan masih ditemukan permasalhan dalam lamanya proses pengolahan absensi seluruh karyawan . Dalam pengolahan data absensi karyawan, dilakukan penarikan data absensi ditempat, yang mengharuskan staff HRD mendatangi tempat kantor sub divisi untuk melakukan penarikan data absensi.Karena jarak yang cukup jauh sehingga menyebabkan lamanya proses pengolahan data absesnsi, sering terjadi kehilangan data dan kurang efektifnya system yang berjalan sekarang.

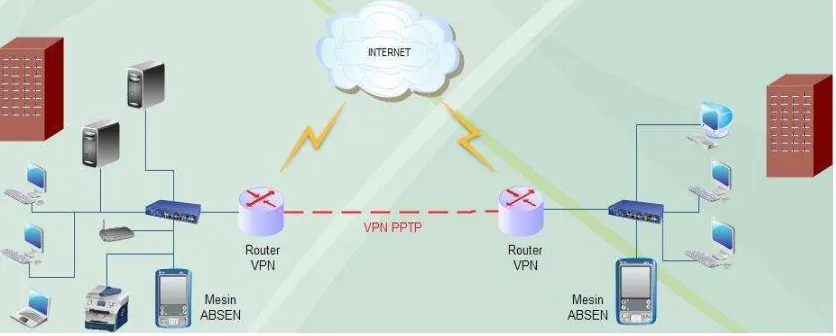

Melihat permasalahan tersebut, solusi yang diusulkan pada PT.Padjadjaran Mitra ini adalah dibuatkannya sistem penarikan absensi terpusat menggukan vpn tunneling.Sistem yang dipakai nantinya bisa mempercepat system penarikan dan pengolahan absensi yang dapat dilakukan secara terpusat.

Berdasarkan latar belakang yang telah dijelaskan diatas maka laporan kerja praktek ini diberi judul yaitu : ” PENERAPAN VPN TUNNELING PPTP MIKROTIK PADA PENARIKAN ABSEN DI PT.PADJADJARAN MITRA”

1.2.Identifikasi Masalah

1. Lamanya proses penarikan absensi dikarenakan kantor sub devisi yang berjauhan.

2. Peroses pengolahan data memerlukan waktu yang lama . 3. Kurang efektif system penarikan data absensi yang berjalan. 4. Rendahnya tingkat keamanan data.

1.3.Maksud dan Tujuan

1.3.1. Maksud

Berdasarkan pemaparan diatas, maka maksud dari penulisan laporan ini adalah membangun system vpn tunneling pptp mikrotik yang digunakan untuk penarikan Absensi di PT.Padjadjaran Mitra

1.3.2. Tujuan

Adapun tujuan yang ingin dicapai dari pembuatan aplikasi ini:

1. Dapat mempercepat proses penarikan data absensi disetiap kantor sub devisi yg berjauhan.

2. Dapat lebih menigkatkan ke efektifan bekerja, karena penarikan data absen dapat dilakukan secara cepat dan tidak memerlukan waktu yang lama. 3. Dapat membuat system penarikan absen yang berjalan menjadi lebih efektif. 4. Dapat membuat tingkat keamanan data absensi lebih aman.

1.3.3. Batasan Masalah

Adapun batasan masalah yang digunakan untuk membangun aplikasi ini adalah: 1. Sistem penarikan absen ini hanya digunakan di PT.Padjadjaran Mitra

2. Data yang akan diolah meliputi mesin absen yang terkoneksi atau yang terhubung dengan router mikrotik

3. Pengguna:

A. Admin Sistem B. Manager Hrd.

4. Gedung - gedung yang terhubung hanya sub sub divisi yang berada luar jatinangor.

6. Protocol vpn tunneling yang digunakan menggunakan pptp.

7. Metode pembangunan perangkat lunak dilakukan dengan metode waterfall.

1.4. Metode Penelitian

Metodologi penelitian merupakan suatu proses yang digunakan untuk memecahkan suatu masalah yang logis, dimana memerlukan data-data untuk mendukung terlaksananya suatu penelitian. Metode penelitian yang digunakan adalah metode deskriptif. Metode deskriptif merupakan metode yang menggambarkan fakta-fakta dan informasi dalam situasi atau kejadian dimana sekarang secara sistematis, faktual dan akurat.Metode penelitian ini memiliki dua tahapan,yaitu tahap pengumpulan data dan tahap pembangunan jaringan.

1.4.1. Teknik Pengumpulan Data

Adapun metode dan teknik pengumpulan data yang digunakan adalah sebagai berikut:

1. Studi Pustaka

Studi ini dilakukan dengan cara mempelajari, meneliti dan menelaah berbagai literatur-literatur dari perpustakaan yang bersumber dari buku-buku, teks, jurnalilmiah, situs-situs di internet, dan bacaan-bacaan yang ada kaitannya dengan topicpenelitian.

2. Studi Lapangan

Studi ini dilakukan dengan caramengunjungi temoat yang akan diteliti dan pengumpulan dilakukan secara langsung, hal ini meliputi :

1. Wawancara ( Interview )

Teknik pengumpulan data secara tatap muka langsung dengan pihak instansi yang terkait sehingga dapat memberikan keterangan data yang dibutuhkan.

2. Pengamatan ( Observasi )

1.4.2. Tahap Pembangunan Jaringan Komputer

Setelah mendapatkan data yang cukup, langkah selanjutnya adalah kegiatanpembangunan, kegiatan pembangunan terdiri dari: kebutuhan perangkat keras, kebutuhan tools atau fitur-fitur perangkat lunak pembangun sistem, dan kebutuhan user.

1.5. Sistematika Penulisan

Dalam sistematika penulisan laporan kerja praktek ini, penulisan menyajikan informasi data-data sebagai berikut:

BAB I PENDAHULUAN

Dalam bab ini, peneliti menjelaskan secara garis besar tentang latar belakang, identifikasi masalah, maksud dan tujuan penelitian, batasan penelitian, metode penelitian, pembangunan jaringan VPN dan sistematika penulisan penelitian. Dimaksudkan dapat memberikan gambaran dan arahan bagi pembaca tentang urutan pemahaman dalam penyajian laporan penelitian.

BAB II TINJAUAN PUSTAKA

Bab ini memberikan penjelasan mengenai sejarah kantor PT.Padjajaran Mitra, tempat dan kedudukan kantor PT.Padjajaran Mitra, bentuk dan pekerjaan kantor, bidang pekerjaan divisi atau department, struktur organisasi tempat kita melakukan penelitian dan landasan teori sebagai dasar utama pembangunan jaringan VPN.

BAB III PEMBAHASAN

Bab ini berisi tentang analisis yang merupakan tahap awal dari pembangunana jaringan VPN, konfigurasi Mikrotik, implementasi dan pengujian jaringan yang telah di bangun.

BAB IV KESIMPULAN DAN SARAN

TINJAUAN PUSTAKA

1.1.Unit Usaha

1.1.1. Padmanet

Merupakan suatu unit usaha yang bergerak di bidang Informasi dan Teknologi, fungsi utama dari padmanet yaitu memberikan palayanan jasa koneksi internet, intergrasi antar unit dalam bentuk WAN ( Wide Area Network ), pusat data dan informasi internal, serta pelayanan service kepada masyarakat luas dalam penyediaan teknologi informasi

1.1.2. Dokumen Imigrasi

Merupakan unit pelayanan dokumen keimigrasian untuk mahasiswa asing yang belajar di Indonesia dan pelayanan dokumen imigrasi untuk masyarakat luas pada umumnya.

1.1.3. Tours and Travel

Merupakan unit usaha dalam penyediaan keperluan hiburan dan perjalanan wisata lainnya, termasuk juga dalam penyediaan tiket transportasi ( darat dan udara ) serta pelananan dalam penyediaan hotel.

1.1.4. MIR-C Corporate

Gambar 2.1 Struktur Organisasi

1.1.5. Padjadjaran Mitra Net

PadmaNet adalah bidang usaha yang di bangun sebagai penyedia jasa solusi di bidang Teknologi Informasi bagi anda. Melalui keberadaan kami, kami berusaha memajukan pengetahuan masyarakat akan teknologi informasi dan juga memenuhi kebutuhan yang diiringi oleh permintaan akan hal ini. Sebagai bidang usaha yang memposisikan diri sebagai konsultan, kami menawarkan jasa kami untuk berbagai aspek kebutuhan yang anda butuhkan.

1. Pembangunan Perangkat Lunak

bisnis, kami menawarkan jasa analisis proses dan pembuatan program yang sesuai dengan kebutuhan anda.

2. Instalasi Jaringan Komputer

Konsep networking telah terbukti mampu menekan angka investasi suatu proses bisnis. PadmaNet hadir bagi anda yang membutuhkan tenaga ahli untuk menciptakan suatu sistem komputer yang terhubung dalam jaringan (intranet / internet).

Selain menawarkan jasa, melalui sistem support, kami juga berusaha menyediakan media komunikasi dua-arah, yang memfasilitasi antara anda dan kami. Tulisan-tulisan yang ada disini adalah disajikan sebagai informasi bagi anda yang membutuhkan. Karena kami berpikir bahwa peluang yang kami peroleh, sudah sepatutnya dibagikan kepada siapa saja. Dan bukanlah sesuatu yang ekslusif untuk dikonsumsi oleh kalangan tertentu saja.

2.2.Visi Dan Misi Padjadjaran Mitra Net

2.2.1.Visi

Menjadi unit bisnis jasa teknologi informasi terdepan yang terpercaya.

2.2.2.Misi

Menyebarkan dan memberdayakan kemajuan teknologi informasi khususnya dalam kalangan pendidikan dan umumnya kepada masyarakat luas, dengan menciptakan infrastruktur yang kuat dan handal, menyediaan layanan teknologi informasi, dengan pengembangan usaha yang tinggi dan memberikan manfaat dan profitabilitas yang optimal.

Produk PadmaNet diantaranya 1. Internet Access

Akses internet global memungkinkan anda untuk mengaskes internet 24 jam browsing web, email, chat, e-commerce, hotnews dll.

2. IIX Acess

Akses internet khusus koneksi lokal ( Indonesia ) solusi paling efisien untuk sharing data dan komunikasi data secara local.

3. Infrastruktur Networking / Jaringan

Pembangunan infrastruktur network / jaringan bagi perusahaan untuk komunikasi data dengan menggunakan teknologi wireless maupun kabel, dengan installasi server berbasis linux, unix dan freeBSD. Anda juga akan mendapat service berupa maintenace jaringan bila diperlukan. Kami siap untuk membangun jaringan komputer anda dengan teknologi wireless 2.4 Ghz dengan daya jangkau luas yang sangat bermanfaat bagi anda yang ingin menghubungkan kantor - kantor anda dalam satu jaringan komputer terpadu.

4. Hot spot

Akses internet tanpa terhubung dengan kabel atau tanpa menggunakan perangkat radio wireless, anda cukup menggunakan PCMCIA card dan laptop anda akan terhubung ke internet tanpa perlu setting apapun di laptop anda,anda cukup mengisi username dan password untuk Authentication dan anda terhubung ke internet. 5. Application software

Kebutuhan akan aplikasi komputer penunjang pekerjaan semakin meningkat, untuk itu kami berusaha memenuhi kebutuhan anda dengan memberikan layanan dibidang software programing. Software yang kami desain bukanlah sekedar software yang bisa berfungsi saja, tetapi kami memberikan solusi melebihi yang anda minta. Setiap software yang kami hasilkan akan terlebih dahulu kami uji stabilitas, keamanan dan perfomancenya.

2.3. Pengguna Jasa Padjadjaran Mitra Net

2.3.1. Klinik Padjadjaran ( Divisi Kesehatan PT RSP )

1. Sistim Informasi Klinik (SIKI) 1. SIKI V.1, V.2, V.3

2. SIKI CNP ( Clinik Network Program ) 3. SIKI Versi Single Dokter

2. Pembangunan Infrastruktur Networking 1. Fix Line

2. Hotspot system

3. Pembangunan Server aplikasi ( Linux based ) 4. Pembuatan Office Online

2.3.2. Fakultas Kedokteran Unpad

1. Pembuatan Website Asian Education Conference ( Amea 2009 ) Homepage: http://amea2009.fk.unpad.ac.id

2. Penyediaan Layanan Internet

2.3.3. Fakultas Kedokteran Unisba

Pemeliharaan Infrastruktur IT dan konsultan IT Unisba

2.3.4. Bale Market

Pembuatan Sistim Informasi Mini Market

2.3.5. Organisasi Penanggulangan dan penyuluhan HIV/AIDS IMPACT

Pembuatan website impactHomepage :http://www.impactbandung.org

2.4. Landasan Teori

2.4.1. Jaringan Komputer

2.4.2. Sejarah Jaringan Komputer

Konsep jaringan komputer lahir pada tahun 1940-an di Amerika dari sebuah proyek pengembangan komputer MODEL I di laboratorium Bell dan group riset Harvard University yang dipimpin profesor H. Aiken. Pada mulanya proyek tersebut hanyalah ingin memanfaatkan sebuah perangkat komputer yang harus dipakai bersama. Untuk mengerjakan beberapa proses tanpa banyak membuang waktu kosong dibuatlah proses beruntun (Batch Processing), sehingga beberapa program bisa dijalankan dalam sebuah komputer dengan dengan kaidah antrian.

Ditahun 1950-an ketika jenis komputer mulai membesar sampai terciptanya super komputer, maka sebuah komputer mesti melayani beberapa terminal (lihat Gambar 2) Untuk itu ditemukan konsep distribusi proses berdasarkan waktu yang dikenal dengan nama TSS (Time Sharing System), maka untuk pertama kali bentuk jaringan (network) komputer diaplikasikan. Pada sistem TSS beberapa terminal terhubung secara seri ke sebuah host komputer. Dalam proses TSS mulai nampak perpaduan 16 teknologi komputer dan teknologi telekomunikasi yang pada awalnya berkembang sendiri-sendiri.

Gambar 2.2 Jaringan Komputer Model TSS

didistribusikan, semua host komputer wajib melayani terminalterminalnya dalam satu perintah dari komputer pusat.

Gambar 2.3Jaringan komputer model distributed processing

Selanjutnya ketika harga-harga komputer kecil sudah mulai menurun dan konsep proses distribusi sudah matang, maka penggunaan komputer dan jaringannya sudah mulai beragam dari mulai menangani proses bersama maupun komunikasi antar komputer (Peer to Peer System) saja tanpa melalui komputer pusat. Untuk itu mulailah berkembang teknologijaringan lokal yang dikenal dengan sebutan LAN. Demikian pula ketika Internet mulai dikenalkan, maka sebagian besar LAN yang berdiri sendiri mulai berhubungan dan terbentuklah jaringan raksasa WAN.

2.4.3. Jenis Jaringan Komputer

Secara umum jaringan komputer dibagi atas lima jenis, yaitu; 1. Local Area Network (LAN)

Local Area Network (LAN), merupakan jaringan milik pribadi di dalam sebuah gedung atau kampus yang berukuran sampai beberapa kilometer. LAN seringkali digunakan untuk menghubungkan komputer-komputer pribadi dan workstation dalam kantor suatu perusahaan atau pabrik-pabrik untuk memakai bersama sumberdaya (misalnya printer) dan saling bertukar informasi.

Metropolitan Area Network (MAN), pada dasarnya merupakan versi LAN yang berukuran lebih besar dan biasanya menggunakan teknologi yang sama dengan LAN. MAN dapat mencakup kantor-kantor perusahaan yang letaknya berdekatan atau juga sebuah kota dan dapat dimanfaatkan untuk keperluan pribadi (swasta) atau umum. MAN mampu menunjang data dan suara, bahkan dapat berhubungan dengan jaringan televisi kabel.

3. Wide Area Network (WAN)

Wide Area Network (WAN), jangkauannya mencakup daerah geografis yang luas, seringkali mencakup sebuah negara bahkan benua. WAN terdiri dari kumpulan mesin-mesin yang bertujuan untuk menjalankan programprogram (aplikasi) pemakai.

4. Internet

Sebenarnya terdapat banyak jaringan didunia ini, seringkali menggunakan perangkat keras dan perangkat lunak yang berbeda-beda. Orang yang terhubung ke jaringan sering berharap untuk bisa berkomunikasi dengan orang lain yang terhubung ke jaringan lainnya. Keinginan seperti ini memerlukan hubungan antar jaringan yang seringkali tidak kampatibel dan berbeda. Biasanya untuk melakukan hal ini diperlukan sebuah mesin yang disebut gateway guna melakukan hubungan dan melaksanakan terjemahan yang diperlukan, baik perangkat keras maupun perangkat lunaknya. Kumpulan jaringan yang terinterkoneksi inilah yang disebut dengan internet.

5. Jaringan

2.4.4. Model Referensi Osi Dan Standarisasi

Untuk menyelenggarakan komunikasi berbagai macam vendor komputer diperlukan sebuah aturan baku yang standar dan disetejui berbagai fihak. Seperti halnya dua orang yang berlainan bangsa, maka untuk berkomunikasi memerlukan penerjemah/interpreter atau satu bahasa yang dimengerti kedua belah fihak. Dalam dunia komputer dan telekomunikasi interpreter identik dengan protokol. Untuk itu maka badan dunia yang menangani masalah standarisasi ISO (International Standardization Organization) membuat aturan baku yang dikenal dengan nama model referensi OSI (Open System Interconnection). Dengan demikian diharapkan semua vendor perangkat telekomunikasi haruslah berpedoman dengan model referensi ini dalam mengembangkanprotokolnya. Model referensi OSI terdiri dari 7 lapisan, mulai dari lapisan fisik sampai dengan aplikasi. Model referensi ini tidak hanya berguna untuk produk-produk LAN saja, tetapi dalam membangung jaringan Internet sekalipun sangat diperlukan. Hubungan antara model referensi OSI dengan protokol Internet bisa dilihat dalam Tabel 2.1.

NNTP (Networ

4 Transport Transport

UDP (User

Standarisasi masalah jaringan tidak hanya dilakukan oleh ISO saja, tetapi juga diselenggarakan oleh badan dunia lainnya seperti ITU (International Telecommunication Union), ANSI (American National Standard Institute), NCITS (National Committee for Information Technology Standardization), bahkan juga oleh lembaga asosiasi profesi IEEE (Institute of Electrical and Electronics Engineers) dan ATM-Forum di Amerika. Pada Topologi Jaringan Komputer.

2.4.5.1. Topologi BUS

Topologi bus terlihat pada skema dibawah ini.

Gambar 2.4 Topologi BUS Terdapat keuntungan dan kerugian dari tipe ini yaitu:

1. Keuntungan

a. Hemat Kabel

b. Layout kabel sederhana c. Mudah di kembangkan 2. Kerugian

a. Deteksi dan kesalahan isolasi sangat kecil b. Kepadatan lalulintas

2.4.5.2. Topologi TokenRING

Topologi bus terlihat pada skema dibawah ini. Terdapat keuntungan dan kerugian dari tipe ini yaitu:

Gambar 2.5 Topologi TokenRING

Metode token-ring (seringdisebut ring saja) adalah cara menghubungkan komputer sehingga berbentuk ring(lingkaran). Setiap simpul mempunyai tingkatan yang sama. Jaringan akan disebutsebagai loop, data dikirimkan kesetiap simpul dan setiap informasi yang diterimasimpul diperiksa alamatnya apakah data itu untuknya atau bukan. Terdapatkeuntungan dan kerugian dari tipe ini yaitu:

1. Keuntungan

a. Hemat Kabel 2. Kerugian

a. Peka kesalahan

2.4.5.3. Topologi Star

Topologi Star terlihat pada skema dibawah ini. Terdapat keuntungan dan kerugian dari tipe ini yaitu:

Gambar 2.6 Topologi Star

Merupakan kontrol terpusat, semua link harus melewati pusat yang menyalurkan data tersebut kesemua simpul atau client yang dipilihnya. Simpul pusat dinamakanstasium primer atau server dan lainnya dinamakan stasiun sekunder atau clientserver. Setelah hubungan jaringan dimulai oleh server maka setiap client serversewaktu-waktu dapat menggunakan hubungan jaringan tersebut tanpa menungguperintah dari server. Terdapat keuntungan dan kerugian dari tipe ini yaitu:

1. Keuntungan

a. Paling fleksibel

b. Pemasangan/perubahan stasiun sangat mudah dan tidak mengganggu bagian

c. Kontrol terpusat

d. Kemudahan deteksi dan isolasi kesalahan/kerusakan e. Kemudahaan pengelolaan jaringan

2. Kerugian

a. Boros kabel

b. Perlu penanganan khusus

2.4.5.4. Topologi Mesh

Topologi ini menerapkan hubungan secara penuh dengan komputer yang lain. Setiap komputer akan mempunyai jalur secara langsung ke komputer-komputer yang lain. Sehingga setiap komputer akan memiliki beberapa jalur untuk komunikasi data.

Pada prinsipnya, topologi mesh mirip dengan topologi star, tetapi topologi mesh memiliki jalur ganda pada setiap komputer. Umumnya topologi inidikembangkan dengan ruang lingkup yang luas dengan jarak antar komputerberjauhan.

Topologi mesh memberikan keamanan data yang lebih baik, yaitu denganmenggunakan metode multiplexing, dimana pesan dapat dipecah-pecah menjadibeberapa paket dan dilewatkan pada jalur yang berbeda.

Gambar 2.7 Topologi Mesh

2.4.5.5. Topologi Hybrid

Gambar 2.8 Topologi Hybrid

2.4.5. Koneksi WAN

Jenis koneksi WAN normalnya tergantung pada layanan yang bisa diberikan oleh penyedia WAN, dan juga berhubungan dengan jenis interface fisik yang dipakai untuk menghubungkan router. Ada banyak sekali jenis koneksi, akan tetapi jika memungkinkan pilihlah jenis koneksi yang teknologinya bisa mendukung data rate yang lebih tinggi dan mendukung konfigurasi yang fleksibel. Diagram dibawah ini adalah struktur koneksi WAN yang umum dipakai.

DTE adalah Data Terminal Equipment yang berada pada sisi koneksi link WAN yang mengirim dan menerima data. DTE ini berada pada sisi bangunan pelanggan dan sebagai titik tanda masuk antara jaringan WAN dan LAN. DTE ini biasanya berupa router, akan tetapi komputer dan multiplexer juga bisa bertindak sebagai DTE. Secara luas, DTE adalah semua equipment yang berada pada sisi tempat pelanggan yang berkomunikasi dengan DCE pada sisi yang lain.bertanggung jawab terhadap semua equipment disisi demark dan pihak Telkom bertanggung jawab semua equipment disisi lain dari demark.

Central office adalah fasilitas switching dan juga memberikan entry WAN cloud dan juga exit points untuk panggilan masuk dan keluar, dan juga bertindak sebagai switching point untuk meneruskan data ke central office lainnya. Central office juga memberikan layanan seperti switching sinyal telpon masuk menuju trunk line. CO juga berfungsi memberikan catu daya DC ke local loop untuk membentuk circuit electric.

DCE adalah peralatan data circuit terminating yang berkomunikasi dengan DTE dan juga WAN cloud. DCE pada umumnya berupa router disisi penyedia jasa yang merelay data pesan antara customer dan WAN cloud. DCE adalah piranti yang mensuplay signal clocking ke DTE. Suatu modem atau CSU/DSU disisi pelanggan sering diklasifikasikan sebagai DCE. DCE bisa serupa DTE seperti router akan tetapi masing-masing mempunyai perannya sendiri.

PSE adalah Packet Switching Exchange, suatu switch pada jaringan pembawa packet-switched. PSE merupakana titik perantara di WAN cloud.

WAN cloud adalah hirarkhi dari trunk, switch, dan central office yang membentuk jaringan sambungan telpon. Kenapa di presentasikan dengan Cloud karena struktur fisik bermacam-macam dan jaringan-jaringan dengan titik koneksi bersama bisa saling timpang tindih.

2.4.7. Kelas IP Address

Provider (ISP) di suatu area diasumsikan penanganan komunitas lokal tersebut akan lebih baik, dibandngkan dengan jika setiap pemakaian individual harus meminta IP address ke otoritas pusat, yaitu internet Assigned Numbers Authority (IANA) IP address ini dikelompokan dalam lima kelas : kelas A, Kelas B, Kelas C, Kelas D, dan kelas E. Perbedaan pada tiap kelas tersebut adalah pada ukuran dan jumlahnya. IP kelas A di pakai oleh sedikit jaringan namun jaringan ini memiliki anggota yang besar. Kelas C dipakai oleh banyak jaringan, namun anggota masing-masing jaringan sedikit. Kelas D dan Edidefinisikan, tetapi tidak digunakan dalam penggunaan normal, dan kelas E untuk keperluan eksperimental

2.4.7.1. Network ID dan host ID

Jumlah IP : 16.777.214. IP address pada tiap kelas A

IP address kelas A diberikan untuk jaringan dengan jumlah host yang sangat besar. Bit pertama dari IP address kelas A selalu di set 0 ( nol ) sehingga byte terdepan dari IP address A selalu bernilai antara angka 0 dan 127. Pada IP address kelas A, Network ID adalah delapan bit pertama, sedangkan host ID ialah 24 bit berikutnya. Dengan demikain, cara membaca IP address kelas A, misalnya 113.46.5.6 ialah:

Network ID = 113 Host ID = 46.5.6

Sehingga IP address diatas berarti host nomor 46.5.6 pada network nomor

113. Dengan panjang host ID yang 24 bit, network dengan IP address A ini dapat

menampung sekitar 16 juta host.

Kelas B Karakteristik :

Format : 10.nnnnnn.nnnnnnnn.hhhhhhhh.hhhhhhhh Bit Pertama : 10

Panjang Net ID : 16 bit Panjang host ID : 16 bit Byte Pertama : 128-191 Jumlah : 16.184 Kelas B

Range IP : 128.0.xxx.xxx sampai 191.225.xxx.xxx Jumlah IP : 65.532 IP address pada tiap kelas B

pertama, sedangkan host ID adalah 16 bit berikutnya. Dengan demikian, cara membaca IPaddress kelas B, misalnya 132.92.121.1 ialah :

Network ID = 132.92 Host ID = 121.1

Sehingga IP address di atas berarti host nomor 121.1 pada netowrk nomor 132.92 dengan panjang host ID yang 16 bit, network dengan IP address kelas B ini dapat menampung sekitar 65000 host.

Kelas C Karakteristik :

Format : 110nnnnn.nnnnnnnn.nnnnnnnn.hhhhhhhh Bit Pertama : 110

Panjang Net ID : 24 bit Panjang Host ID : 8 bit Byte pertama : 192-223 Jumlah : 2.097.152 kelas C

Range IP : 192.0.0.xxx sampai 191.255.255.xxx Jumlah IP : 254 IP address pada tiap kelas C

IP address kelas C awalnya digunakan untuk jaringan ukuran kecil ( misalnya LAN ). Tiga bit pertama dari IP address kelas C selalu berisi 111. Bersama 21 bit berikutnya, angka ini membentuk network ID 24 bit. Host-ID ialah 8 bit terakhir. Dengan konfigurasi ini, bisa dibentuk sekitar dua juta network dengan masing-masing network memiliki 256 IP address.

Kelas D Karakteristik :

Mmmmmmmm 4 Bit Pertama : 1110 Bit Multicast : 28 bit Byte Inisial : 224-247

Deskripsi : Kelas D adalah ruang alamat multicast ( RFC 1112 )

IP address kelas D digunakan untuk keperluan IP multicasting. 4 bit

pertama IP address kelas D di set 1110. Bit-bit berikutnya diatur sesuai keperluan

multicast group yang menggunakan IP address ini. Dalam multicasting tidak

dikenal network bit dan host bit.

Kelas E Karakteristik :

Format : 1111.rrrr.rrrrrrrr.rrrrrrrr.rrrrrrrr 4 Bit Pertama : 1111

Bit Multicast : 28 bit Byte Inisial : 248-255

Deskripsi kelas E adalah ruang alamat yang dicadangkan untuk keperluan

eksperimantal. IP address kelas E tidak digunakan untuk umum. 4 bit pertama IP

address ini di set 1111.

2.4.8. Virtual Private Network (VPN)

Yang dimaksud dengan Virtual Private Network adalah suatu jaringan private yang mempergunakan sarana jaringan komunikasi publik (dalam hal ini internet) dengan memakai tunnelling protocol dan prosedur pengamanan. Denganmemakai jaringan publik yang ada, dalam hal ini internet, maka biaya pengembangan yang dikeluarkan akan jauh relatif lebih murah daripada harus membangun sebuah jaringan internasional tertutup sendiri.

authentifikasi atas data yang dikirim pun juga terbuka. Oleh karenanya VPN menjaminnya dengan penerapan enkripsi data. Sebelum dikirimkan, terlebih dahulu data akan dienkripsikan untuk mengurangi resiko pembacaan dan pembajakan data di jalan oleh pihak yang tidak terkait. Setelah sampai ke alamat tujuan, maka data tersebut akan di-deskripsikan ulang sehingga bentuk informasi dapat kembali menjadi seperti sedia kala. Selain memakai metode pengamanan enkripsi-deskripsi, VPN masih memakai kriptografi lainnya untuk mendukung pengamanan data.

VPN saat ini banyak digunakan untuk diterapkan pada jaringan extranet ataupun intranet perusahaan-perusahaan besar. VPN harus dapat mendukung paling tidak 3 mode pemakaian :

1. Koneksi client untuk akses jarak jauh 2. LAN-to-LAN internetworking

3. Pengontrolan akses dalam suatu intranet

Oleh karena infrastruktur VPN menggunakan infrastruktur telekomunikasi umum, maka dalam VPN harus menyediakan beberapa komponen, antara lain :

a. Konfigurasi, harus mendukung skalabilitas platform yang digunakan, mulai dari konfigurasi untuk kantor kecil sampai tingkat enterprise (perusahaan besar).

b. Konfigurasi, harus mendukung skalabilitas platform yang digunakan, mulai dari konfigurasi untuk kantor kecil sampai tingkat enterprise (perusahaan besar).

c. Layanan-layanan VPN, antara lain fungsi Quality of Services (QoS), layanan routing VPN yang menggunakan BGP, OSPF dan EIGRP

d. Peralatan, antara lain Firewall, pendeteksi pengganggu, dan auditing keamanan

e. Manajemen, untuk memonitor jaringan VPN

a. User Authentication VPN harus mampu mengklarifikasi identitas klien serta membatasi hak akses user sesuai dengan otoritasnya. VPN juga dituntut mampu memantau aktifitas klien tentang masalah waktu, kapan, di mana dan berapa lama seorang klien mengakses jaringan serta jenis resource yang diakses oleh klien tersebut. Address Management VPNharus dapat mencantumkan alamat klien pada intranet dan memastikan alamat tersebut tetap rahasia.

b. Data Encryption Data yang melewati jaringan harus dibuat agar tidak dapat dibaca oleh pihak-pihak atau klien yang tidak berwenang.

c. Key Management VPN harus mampu membuat dan memperbarui encryption key untuk server dan clien.

d. Multiprotocol Support VPN harus mampu menangani berbagai macam protocol dalam jaringan publik seperti IP, IPX , dan sebagainya. Terdapat tiga protokol yang hingga saat ini paling banyak digunakan untuk VPN. Ketiga protokol tersebut antara lain adalah Point to Point Tunneling Protocol (PPTP), Layer 2 Tunneling Protocol (L2TP), IPSec SOCKS CIPE.

Protokol-protokol di atas menekankan pada authentikasi dan enkripsi dalam VPN. Adanya sistem otentifikasi akan mengijinkan clien dan server untuk menempatkan identitas orang yang berbeda di dalam jaringan secara benar. Enkripsi mengijinkan data yang dikirim dan diterima tersembunyi dari publik saat melewati jaringan publik. Intranet merupakan koneksi VPN yang membuka jalur komunikasi pribadi menuju ke jaringan lokal yang bersifat pribadi melalui jaringan publik seperti internet. Dengan melalui VPN jenis ini, user dapat langsung mengakses file-file kerja dengan leluasa tanpa terikat tempat dan waktu. Apabila dianalogikan pada sebuah perusahaan, koneksi ke kantor pusat dapat dilakukan dari mana saja, dari kantor pusat menuju ke kantor cabang dapat puladibuat koneksi pribadi, dan juga dari kantor juga memungkinkan untuk dibuat jalur komunikasi pribadi yang ekonomis.

2.4.8.1. Teknologi VPN

piranti yang menerapkan metode autentikasi, serta data yang dikirimkan dienkripsi. Melihat dari jenis jaringan yang ada dalam jaringan VPN dapat di bagi menjadi dua tipe jaringan VPN, yaitu :

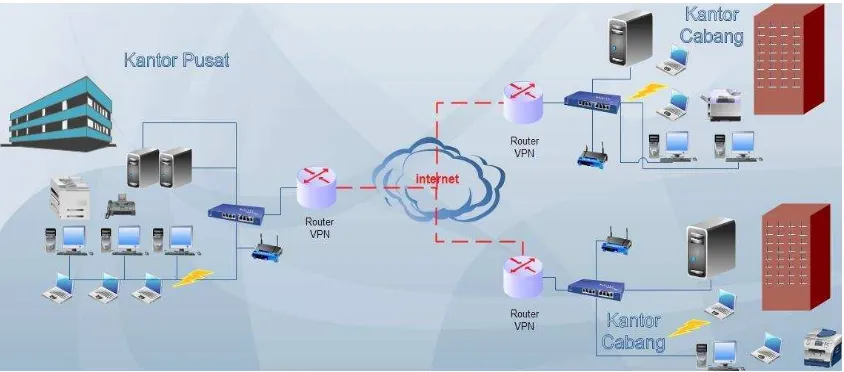

1. Site to Site VPN

Jenis implementasi site-to-site VPN, implementasi jenis ini menghubungkan antara dua kantor atau lebih yang letaknya berjauhan, baik kantor yang dimiliki perusahaan itu sendiri maupun kantor perusahaan mitra kerjanya. VPN yang digunakan untuk menghubungkan suatu perusahaan dengan perusahaan lain (misalnya mitra kerja, supplier atau pelanggan) disebut ekstranet. Sedangkan bila VPN digunakan untuk menghubungkan kantor pusat dengan kantor cabang, implementasi ini termasuk jenis intranet site-to-site VPN.

Gambar 2.10 Jaringan site to site VPN

2. Remote Access VPN

Pada dasarnya, VPN merupakan sebuah proses remote access yang

bertujuan mendapatkan koneksi ke jaringan private tujuannya. Proses remote

access VPN ini dipisahkan menjadi dua jenis lagi berdasarkan oleh siapa

proses remote access VPN tersebut dilakukan. Berikut ini adalah

jenis-jenisnya:

a. Client-initiated

tujuannyadengan aman. Namun, proses ini tetap mengandalkan jaringan ISP yangdigunakan secara umum. Clientinitiated VPN sering digunakan oleh PCPC umum dengan mengandalkan VPN server atau VPN concentrator pada jaringan tujuannya.

b. Network Access Server – initiated

Lain dengan client-initiated, VPN jenis ini tidak mengharuskan client-nya membuat tunnel dan melakukan enkripsi dan dekripsi sendiri. VPN jenis ini hanya mengharuskan penggunanya melakukan dial-in ke Network Access Server (NAS) ISP. Kemudian NAS inilah yang membangun tunnel menuju ke jaringan private yang dituju oleh clien tersebut. Dengan demikian, koneksi VPN dapat dibangun oleh banyak clien dari manapun karena biasanya NAS milik ISP tersebut memang sering kali dibuka untuk umum.

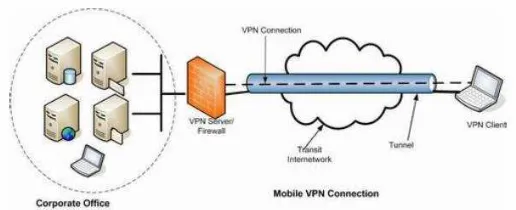

Gambar 2.11 Jaringan Remote Access VPN

2.4.9. Tunneling Protocol

Dalam jaringan VPN ada Tiga protokol tunneling utama digunakan dalam Jaringan VPN untuk menjamin aspek keamanan transaksi berbasis VPN, yaitu : 1. Point-to-Point Tunneling Protocol (PPTP)

2. Layer 2 Tunneling Protocol (L2TP) 3. Ipsec

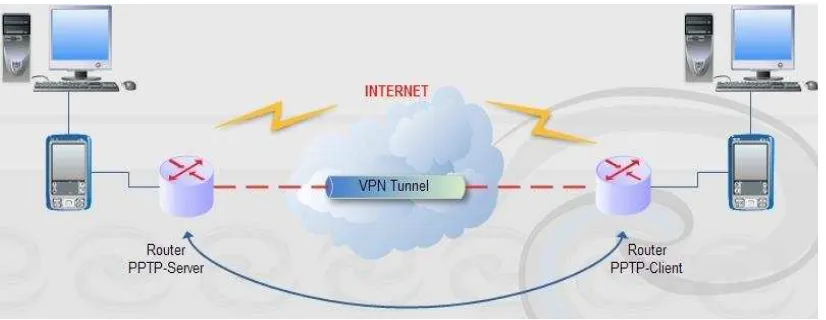

2.4.9.1. Point-to-Point Tunneling Protocol (PPTP)

IP datagrams agar dapat ditransmisikan melalui intenet. PPTP juga dapat digunakan pada jaringan private LAN-to-LAN.

PPTP terdapat sejak dalam sistem operasi Windows NT server dan Windows NT Workstation versi 4.0. Komputer yang berjalan dengan sistem operasi tersebut dapat menggunakan protokol PPTP dengan aman untuk terhubung dengan private network sebagai klien dengan remote access melalui internet. PPTP juga dapat digunakan oleh komputer yang terhubung dengan LAN untuk membuat VPN melalui LAN.

Fasilitas utama dari penggunaan PPTP adalah dapat digunakannya Public-Switched Telephone Network (PSTN) untuk membangun VPN. PembangunanPPTP yang mudah dan berbiaya murah untuk digunakan secara luas, menjadisolusi untuk remote users dan mobile users karena PPTP memberikan keamanandan enkripsi komunikasi melalui PSTN ataupun internet.

PPTP sangat cocok digunakan untuk membangun jaringan akses kepada LAN melalui intenet . Keunggulan-keunggulan utama pemakaian PPTP adalah:

1. Lebih aman

2. Tidak perlu melakukan perubahan pengalamatan jaringan internal 3. Murah

Gambar 2.12Koneksi Point-to-Point Tunneling Protocol (PPTP)

2.4.9.2. Layer 2 Tunneling Protocol (L2TP)

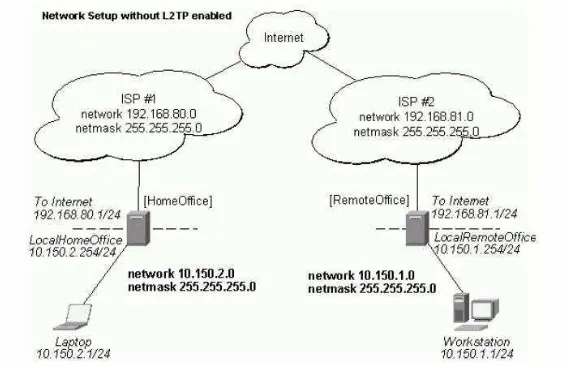

L2TP adalah tunneling protocol yang memadukan dua buah tunnelingprotocol yaitu L2F (Layer 2 Forwarding) milik cisco dan PPTP milik Microsoft(Gupta, 2003). L2TP biasa digunakan dalam membuat Virtual Private DialNetwork (VPDN) yang dapat bekerja membawa semua jenis protokol komunikasididalamnya. Umunnya L2TP menggunakan port 1702 dengan protocol UDPuntuk mengirimkan L2TP encapsulated PPP frames sebagai data yang ditunnel.Terdapat dua model tunnel yang dikenal (Lewis, 2006), yaitucompulsorydan voluntary. Perbedaan utama keduanya terletak pada endpointtunnel-nya. Pada compulsory tunnel, ujung tunnel berada pada ISP, sedangkanpada voluntary ujung tunnel berada pada client remote.

Berikut ini adalah contoh koneksi dua intranet menggunakan sebuah terowongan dienkripsi L2TP melalui jaringan internet.

Gambar 2.13Koneksi L2TP Ada dua router dalam contoh di atas :

1. [ Home office ]

Interface local home office 10.150.254/24 Interface To internet 192.168.80.1/24 2. [ Remote Office ]

2.4.9.3. Ipsec

IPSec merupakan suatu pengembangan dari protokol IP yang bertujuan untuk menyediakan keamanan pada suatu IP dan layer yang berada diatasnya (Carmouche, 2006). IPSec (Internet Protocol Security) merupakan salah satu mekanisme yang diimplementasikan pada Virtual Private Network. Paket IP tidak memiliki aspek security, maka hal ini akan memudahkan untuk mengetahui isi dari paket dan alamat IP itu sendiri. Sehingga tidak ada garansi bahwa menerima paket IP merupakan dari pengirim yang benar, kebenaran data ketika ditransmisikan. IPSecmerupakan metode yang memproteksi IP datagram ketika paket ditransmisikan pada traffic. IPSec berkerja pada layer tiga OSI yaitu network layer sehingga dapat mengamankan data dari layer yang berada atasnya. IPSec terdiri dari dua buah security protokol (Carmouche, 2006)

a. AH (Authentication Header). Melakukan autentikasi datagram untuk mengidentifikasi pengirim data tersebut.

b. ESP (Encapsulating Security Header). Melakukan enkripsi dan layanan autentifikasi.

IPSec menggunakan dua buah protokol berbeda untuk menyediakan pengamanan data yaitu AH dan ESP. keduanya dapat dikombinasikan ataupun berdiri sendiri.

IPSec memberikan layanan security pada level IP dengan memungkinkan suatu system memilih protokol security yang dibutuhkan, algoritma yang digunakan untuk layanan, dan menempatkan kunci kirptografi yang dibutuhkan unutk menyediakan layanan. Dua buah protokol yang digunakan untuk memberikan layanan kemanan yaitu autentikasi protokol yang ditunjuk pada header protokol yaitu AH (Authentication Header) dan sebuah protokol yang mengkombinasikan enkripsi dan autentikasi yang ditunjuk oleh header paket untuk format tersebut yaitu ESP (Encapsulating Security Payload).

2.4.10.Pilihan Menggunakan VPN

keuntungan yang khas dibandingkan dengan teknologi komunikasi tradisional seperti misalnya jaringan leased line. Keuntungan tersebut adalah sebagai berikut:

1. VPN Menawarkan Solusi dengan Biaya Murah

Kebutuhan Anda untuk berkomunikasi dengan banyak kantor cabang mungkin tidak bisa ditawar-tawar lagi, namun biasanya yang menjadi kendala adalah mahalnya biaya kepemilikan untuk membangun jaringan komunikasinya. Menggunakan jaringan leased line khusus atau jaringan packet switching tentu juga memerlukan biaya ekstra yang tidak kecil. Salah satu mengakalinya adalah dengan menggunakan solusi VPN. Dengan menggunakan VPN, Anda dapat membangun jaringan pribadi ini melalui koneksi Internet yang telah Anda miliki. Perangkat-perangkat yang dibutuhkan juga tidak banyak, dan maintenance-nya pun tidak terlalu sulit.

2. VPN Menawarkan Feksibilitas Seiring dengan Perkembangan Internet.

Roda perekonomian dunia tidak luput juga dari pengaruh perkembangan Internet dan komunikasi data. Jika dulunya kantor-kantor cabang sebuah perusahaan harus menggunakan WAN antarkota bahkan antarnegara untuk dapat saling bertukar informasi, kini seiring dengan perkembangan Internet, hal itu tidak diperlukan lagi. VPN dapat membawa data Anda tepat ke lokasi kantor cabang yang Anda tuju melalui jaringan umum Internet, namun dengan perlakuan seperti layaknya melewati jalur pribadi. Dengan adanya kemudahan seperti ini, maka fleksibilitas tentu akan Anda rasakan. Anda dapat membuat kantor cabang di mana saja, kemudian berlangganan koneksi Internet dan percayakan jalur komunikasi datanya ke pusat dengan menggunakan VPN. Ketika Anda berada di luar negeri, hubungan data Anda tidak akan terputus selama masih ada koneksiInternet. Selain itu, masih banyak lagi fleksibilitas yang akan Anda dapatkan dari VPN.

3. VPN Menawarkan Kemudahan dan Administrasi dibandingkan dengan Jaringan Leased Line.

server VPN, install klien-kliennya di PC kerja Anda, jadilah koneksi pribadi Anda.

4. VPN menggunakan teknologi tunnel yang mengurangi kerumitan pengaturannya Dalam mewujudkan sebuah koneksi pribadi, VPN menggunakan sebuah teknologi bernama tunneling atau arti harafiahnya adalah terowongan. Tunnel inilah kunci dari VPN, di mana koneksi pribadi bisa Anda dapatkan dari mana salah lokasi Anda berada, selama terbentuk sebuah tunnel yang menghubungkannya. Dengan adanya teknologi tunnel ini, Anda tidak perlu pusing dengan pengaturan-pengaturan yang ada di luar tunnel tersebut. Asalkan sumber dari tunnel tersebut dapat menjangkau tujuannya, maka tunnel akan terbentuk.

2.4.11.Penggunaan Teknologi VPN

VPN memang telah menjadi sebuah teknologi alternatif sejak lama. Dunia bisnis juga sudah tidak sungkan untuk menggunakan VPN sebagai kunci dari proses bisnisnya. Seperti misalnya pemesanan tiket perjalanan, transaksi perbankan, transaksi informasi keuangan, dan banyak lagi sektor penting juga sudah mempercayakan VPN sejak lama. Dilihat dari segi siapa saja yang dapat terkoneksi dengan VPN dan apa saja yang dapat dijangkau oleh pihak yang terkoneksi tersebut, VPN dapat dibagi menjadi dua jenis. Jenis-jenis tersebut adalah sebagai berikut:

2.4.11.1.Intranet VPN

Intranet VPN merupakan koneksi VPN yang membuka jalur komunikasi pribadi menuju ke jaringan lokal yang bersifat pribadi melalui jaringan publik seperti Internet. Melalui VPN jenis ini, biasanya para pengguna VPN dapat langsung mengakses file-file kerja mereka dengan leluasa tanpa terikat dengan tempat dan waktu. Koneksi ke kantor pusat dapat dilakukan dari mana saja, dari kantor pusat menuju ke kantor cabang Anda dapat membuat koneksi pribadi, dan dari kantor cabang juga memungkinkan untuk dibuat jalur komunikasi pribadi nan ekonomis asalkan menggunakan VPN.

2.4.11.2.Extranet VPN

Biasanya 64 penggunaan VPN jenis ini diperuntukkan bagi para customer, vendor, supplier, partner, dan banyak lagi pihak luar yang juga memiliki kepentingan di dalam jaringan Anda.

2.4.12.Mikrotik

Mikrotik RouterOS™ adalah sistem operasi dan yang dapat digunakan untuk menjadikan komputer manjadi router network yang handal, mencakup berbagai fitur lengkap untuk network dan wireless.

Gambar 2.14Negara asal mikrotik

Disamping software router operating system, mikrotik juga mengembangkan hardware dengan spesifikasi dan karakteristik unik serta mempunyai kehandalan sebagai mesin router. Dengan dipasarkannya Mikrotik RouterBoardTM dalam berbagai seri memudahkan kita untuk memilih produk sesuai dengan kebutuhan. Fleksibilitas ini salah satu faktor yang menjadikan mikrotik RouterBoard booming dan menjadi pilihan ekonomis dengna kualitas prima disamping banyak keunggulan- keunggulan lainnya.

Gambar 2.15 Routerboard

melalui program berbasis windows yang dinamakan winbox, sehingga user dapat dengan mudah mengakses dan mengkonfigurasi router sesuai dengan kebutuhan dengan mudah dan efektif dan efisien. Memperkecil kesalahan pada waktu konfigurasi, mudak dipahami dan customize sesuai yang kita inginkan. Fitur-fitur mikrotik router OS cukup banyak, bahkan lebih lengkap dibanding routerOS yang lain, dan sangat membantu kita dalam berimprovisasi untuk mencari solusi dari kendala yang ada di lapangan. Berikut overview tentang karakter dan kemampuan mikrotik routerOS, diantaranya adalah sebagai berikut :

2.4.12.1. Penanganan Protokol TCP/IP

Mikrotik dapat melakukan pengaturan – pengaturan pada protokol tcp/ip yang meliputi :

a. Firewall dan NAT

Paket filtering yang stabil, filtering peer to peer, source and destination. NAT diklasifikasikan oleh source MAC, ip address, ports, protocols, pilihan protocols, interfaces, internal marks, content, matching.

b. Routing – static

Static routing, multi path routing yang efisien, policy based routing, RIP v1, V2, OSPF v2, BGP v4.

c. Data rate management

Per ip / protocol / subnet / port / firewall mark , HTB, PCQ , RED, SFQ, byte limited queue, paket limited queue, pembatasan hirarkis berjenjang, CIR, MIR

d. Hotspot

Hotspot gateway dengan RADIUS autentikasi dan akunting, pembatasan data rate, quota traffic, inmformasi status real time, walled garden, HTML login page customize, mendukung iPass, SSL secure authentication.

e. Point to point tunneling protocol

PPTP, PPPoE and L2TP access concentrator and clients, PAP, CHAP, MSCHAPv1, RADIUS authentication and accounting, MPPE encryption, PPPoE dial on demand.

IPIP tunnels, EoIP ( ethernet over IP ), IP sec – IP security AH and ESP protocols.

g. Web proxy

FTP, HTTP and HTTPS caching proxy server, transparent HTTP caching proxy, mendukung SOCKS protocol, mendukung caching drive terpisah,access control list, caching list, parent proxy support dengan nama disesuaikan untuk pemakain alokal, dynamic DNS client, local DNS cache with static entries

h. DHCP

DHCP server per interface, DHCP relay, DHCP client, multiple DHCP Network, static and dynamic DHCP leases

i. Universal client

j. VRRP protocol untuk penggunaan tinggi k. UPnP

l. NTP

m. Monitoring dan accounting n. SNMP

o. M3p ( mikrotik packet packer protocol for wireless link and ethernet ) p. MNDP ( mikotik neighbor discovery protocol )

q. Tools

ping, traceroute, bandwith test, ping flood, telnet, SSH, packet sniffer

2.4.12.2. Pilihan Konfigurasi

Gambar 2.12 Routerboard Feature utama:

1. User interface yang bersih dan konsisten 2. Konfigurasi dan monitoring yang sesuai waktu 3. Multiple connections

4. Mengikuti aturan pengguna 5. Action history, undo/redo actions 6. Safe mode operation

7. Script bisa dijadwalkan untuk eksekusi waktu tertentu, periodik atau insidentil. Semua perintah command line mendukung scripts.

Jika router tidak dikenal, hanya ada dua cara untuk mengkonfigurasikannya 1. local terminal console

AT, PS/2 or USB keyboard and VGA compatible video card dengan monitor.

2. Serial console

Menggunakan port serial yang pertama (COM1) yang diset deafault ke 9600bit/s, 8 data bits, 1 stop bits, no parity.

Setelah router dikonfigurasikan, harus dikelola dengan menggunakan interface berikut :

AT, PS/2 or USB keyboard and VGA compatible video card dengan monitor.

2. Serial console

Menggunakn port serial yang pertama (COM1) yang diset deafault ke 9600bit/s, 8 data bits, 1 stop bits, no parity.

3. Telnet

telnet server diposisikan pada port TCP 23 secara default. 4. SSH

Cara ini tersedia jika paket security d2nstalasi, menggunakan port TCP 22. 5. MAC telnet

Server mikrotik MAC Telnet protocol secara default berjalan di semua interface ethernet yang ada.

6. Winbox

ANALISIS DAN PERANCANGAN SISTEM

3.1. Analisis Sistem

Analisa merupakan suatu tindakan untuk mengetahui lebih jauh tentangobyek yang akan diteliti. Bab ini akan menguraikan proses analisis pembangunansistem Point-to-Point protocol VPN dan perancangan sistem Point-to-Point-to-Point-to-Point VPN. Sebelum dilakukan pengembangan dan perancangan sistem, terlebih dahulu dilaksanakananalisis kebutuhan – kebutuhan pokok sistem Point-to-Point VPN yang akandibangun.

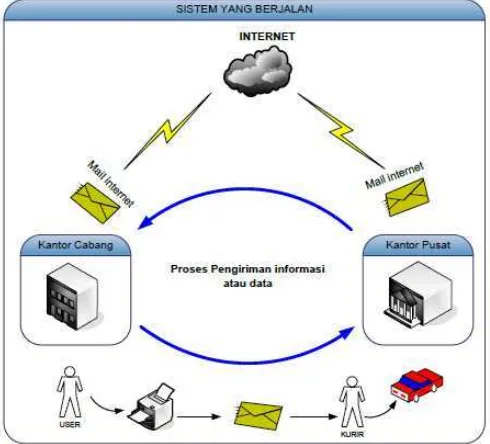

3.1.1. Analisis Sistem yang berjalan

Bagian ini menggambarkan sistem yang sedang berjalan di PT.Padjadjaran Mitra Berdasarkan hasil penelitian, sistem yang sedang berjalan sekarang masih bersifat manual, antara lain :

1. Data absensi antara kantor pusat dan kantor cabang tidak bisa di share secara langsung

2. User yang akan mengirim, sharing atau akses data berupa file sharing, ke relasi atau kantor pusat, dikirim lewat pos-el (e mail internet).

3. Program aplikasi antara kantor cabang dan kantor pusat berdiri sendiri. 4. Semua laporan yang dibutuhkan di-print dan dikirim melalui jasa kurir.

Dari gambaran prosedur tersebut terdapat kelemahan- kelemahan sebagai berikut : 1. Lamanya proses penarikan absensi dikarenakan kantor sub devisi yang

berjauhan.

2. Peroses pengolahan data memerlukan waktu yang lama . 3. Kurang efektif system penarikan data absensi yang berjalan. 4. Rendahnya tingkat keamanan data.

3.1.2. Solusi yang diusulkan

Dari permasalahan sebelumnya dapat diambil kesimpulan bahwa salah satualternatif solusi yang bisa diusulkan untuk mengatasi hal-hal tersebut adalahdengan jaringan VPN. VPN adalah sebuah teknologi komunikasi yangmemungkinkan suatu jaringan dapat terkoneksi ke jaringan publik dan dapatdigabungkan dengan jaringan lokal. Dengan cara tersebut akan didapatkan hakdan pengaturan yang sama seperti halnya berada di dalam kantor atau jaringanLAN itu sendiri, walaupun sebenarnya menggunakan jaringan milik publik.

Gambar 3.2 Jaringan VPN

3.1.3. Analisa kebutuhan sistem Point-to-Point VPN

Untuk membangun VPN, ada beberapa tahap yang harus dilakukan : 1. Pemilihan jenis implementasi VPN

2. Pemilihan protokol VPN 3. Pemilihan server VPN

3.1.4. Jenis Implementasi VPN

Dilihat dari jenis implementasi VPN yang ada, dalam penelitian ini termasukdalam kategori point-to-point VPN. point-to-point VPN merupakan jenis implementasi VPN yang menghubungkan antara dua tempat atau lebih yang letaknya berjauhan, seperti halnya menghubungkan kantor pusat dengan kantor cabang, baik kantor yang dimiliki perusahaan itu sendiri maupun kantor perusahaan mitra kerjanya. VPN yang digunakan untuk menghubungkan kantor pusat dengan kantor cabang suatu perusahaan disebut intranet point-to-point VPN. Sedangkan bila VPN digunakan untuk menghubungkan suatu perusahaan dengan perusahaan lain (misalnya mitra kerja, supplier atau pelanggan), implementasi ini termasuk jenis ekstranet.

Dalam implementasinya, untuk dapat menghubungkan kantor pusat dengan kantor cabang, pada masing-masing kantor dibutuhkan sebuah router (gateway) sebagai PC router kantor cabang dan PC router sekaligus server VPN di kantor pusat. Berikut merupakan gambar topologi jaringan site-to-site VPN :

3.1.5. Protokol yang digunakan dalam VPN

Untuk membangun site-to-site VPN, dibutuhkan protokol yang berfungsi mengatur komunikasi diantara beberapa komputer di dalam sebuah jaringan,aturan itu termasuk di dalamnya petunjuk yang berlaku bagi cara-cara atau metodemengakses sebuah jaringan, topologi fisik, tipe-tipe kabel dan kecepatan transferdata.

Protokol yang digunakan pada VPN menekankan pada authentikasi danenkripsi. Adanya sistem authentikasi akan mengijinkan klien dan server untukmenempatkan identitas orang yang berbeda di dalam jaringan secara benar.Enkripsi mengijinkan data yang dikirim dan diterima tersembunyi dari publik saatmelewati jaringan publik.

Dalam penelitian ini protokol yang digunakan adalah PPTP. PPTP yang diimplementasikan kedalam site-to-site VPN menggunakan mekanisme networkto-network, sehingga perlu dilakukan konfigurasi PPTP pada masing-masing gateway. Untuk dapat terkoneksi, masing-masing gateway melakukan sinkronisasi.Dibawah ini merupakan gambar dari cara kerja IP Security pada site-to-siteVPN:

Gambar 3.4 Cara kerja PPTP Network-to-Network

Komunikasi yang aman dibuat dengan menggunakan protokol PPTP secara tipikal terdiri dari tiga proses, dimana membutuhkan keberhasilan penyelesaian dari proses sebelumnya. Ketiga proses tersebut adalah :

1. PPP Connection and Communication

2. PPTP Control Connection

Penggunaan koneksi ke internet dibuat oleh protokol PPP, protokol PPTP membuat control connection dari client PPTP ke server PPTP pada internet. Koneksi ini memakai TCP untuk membuat koneksi yang disebut dengan PPTP tunnel.

3. PPTP Data Tunneling

Terakhir, protokol PPTP membuat IP datagram yang berisi paket PPP yang terenkripsi dan kemudian dikirim melalui PPTP tunnel ke server PPTP. Server PPTP memeriksa IP datagram dan mendekripsi paket PPP, dan kemudian mengarahkan paket yang terdekripsi ke jaringan private.

3.1.6. Keamanan PPTP

PPTP secara luas memberikan layanan keamanan otentikasi dan enkripsi yang kuat dan tersedia pada computer yang menjalankan RAS dari server Windows NT versi 4.0 dan Windows NT Workstation versi 4.0 ke client PPTP di internet. PPTP juga dapat melindungi server PPTP dan jaringan private dengan mengabaikan semuanya kecuali PPTP traffic. Walaupun kemanannya kuat, PPTP sangat mudah digunakan dengan adanya firewalls.

1. Otentikasi

Otentikasi dibutuhkan server network access ISP dalam initial dial-in. Jika otentikasi ini dibutuhkan maka sangat sulit untuk log on ke server network access ISP; otentikasi ini tidak berhubungan dengan otentikasi berbasis Windows NT.

Dengan kata lain, jika server windows NT versi 4.0 sebagai server PPTP, maka server tersebut yang akan mengendalikan semua akses ke jaringan private. Dengan kata lain, server PPTP merupakan gateway menuju jaringan private. Server PPTP

manager ini menyediakan pengaturan terpusat yang terintegrasi dengan user account jaringan private yang tersedia. Hanya account yang diakui saja yang bisa mengakses jaringan. Memiliki password yang sulit ditebak akan mengurangi resiko terhadap brute force attack karena proses otentikasi tersebut rentan terhadap brute force attack. 2. Access Control

Setelah proses otentikasi, semua akses ke private LAN diteruskan dengan memakai model keamanan berbasis windows NT. Akses ke sumber pada drive NTFS atau sumber jaringan lainnya membutuhkan ijin yang sesuai. Direkomendasikan bahwa sistem file NTFS digunakan untuk sumber file yang diakses oleh client PPTP. 3. Enkripsi Data

Untuk enkripsi data, PPTP menggunakan proses enkripsi RAS “shared -secret”. Disebut “shared-secret” karena pada awal dan akhir koneksi PPTP membagi kunci enkripsi. Dalam implementasi Microsoft dari RAS, shared secret disebut user password. (metode enkripsi lainnya berbasis enkripsi pada tersedianya kunci untuk public; metode enkripsi kedua ini dikenal sebagai public key encryption). PPTP menggunakan skema PPP encryption dan PPP compression. CCP (Compression Control Protocol) digunakan PPP untuk enkripsi. User name dan password PPTP client tersedia untuk PPTP server dan diberikan oleh PPTP client. Kunci enkripsi dihasilkan dari penyimpanan password yang telah di-hash yang terdapat di client dan server. RSA RC4 standar digunakan untuk menghasilkan session key 40 bit

berdasarkan pada password client. Kunci ini dipakai untuk mengenkripsi semua data yang melewati internet, untuk melindungi koneksi private agar aman.

Data pada paket-paket PPP dienkripsi. Paket PPP yang berisi blok data terenkripsi kemudian dibungkus hingga manjadi IP datagram yang besar untuk routing melalui internet ke server PPTP. Jika hacker internet melakukan intercept IP datagram, ia hanya akan mendapatkan media header, IP header dan paket PPP berisi blok data yang terenkripsi bukan data yang terdekripsi.

4. PPTP Packet Filtering

jaringan private menerima dan mengarahkan paket-paket PPTP dari user yang

terotentikasi. Hal ini akan melindungi semua paket yang berasal dari server PPTP dan jaringan private. Berhubungan dengan enkripsi PPP, maka hal ini akan menjamin hanya data terenkripsi yang berhak masuk dan keluar private LAN..

3.1.7. Infrastruktur Sistem point-to-point VPN

Infrastruktur sistem point-to-point terbagi menjadi dua macam, yaitu perangkatkeras dan perangkat lunak, yang kedua bagian infrastruktur tersebut salingmendukung satu sama lain.

Dalam pembangunan point-to-point VPN, terdapat beberapa kebutuhan hardware dan software di sisi server dan client yang harus dipenuhi, yaitu sebagaiberikut :

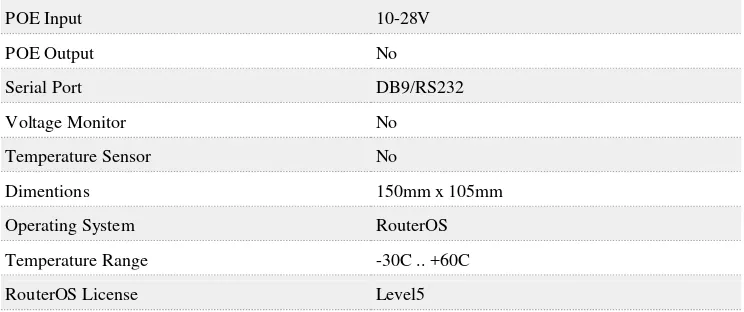

1. Router VPN Server

Adapun spesifikasi hardware yang digunakan sebagai Router server VPN yang dilakukan memiliki spesifikasi sebagai berikut :

3.1 Tabel Mikrotik RB 450

POE Input 10-28V

POE Output No

Serial Port DB9/RS232

Voltage Monitor No

Temperature Sensor No

Dimentions 150mm x 105mm

Operating System RouterOS

Temperature Range -30C .. +60C

RouterOS License Level5

b. Client VPN

Adapun spesifikasi hardware yang digunakan sebagai Router client VPN yang dilakukan memiliki spesifikasi sebagai berikut :

1. Router VPN Client (Mikrotik RB 750)

Tabel 3.2 Router VPN Client (Mikrotik RB 750)

Dimentions 113x89x28mm

Operating System RouterOS

Temperature Range -40C .. +55C

RouterOS License Level4

2. Software

Spesifikasi perangkat lunak yang digunakan pada komputer penggunasistem VPN adalah Microsoft Windows XP dan aplikasi Absensi Time Attendance yang merupakan aplikasi yang digunakan untuk penarikan absensi.

3.1.8. Analisis Penggunaan

Sistem site-to-site VPN yang di bangun akan digunakan untuk penggunayang memiliki kualifikasi sebagai berikut :

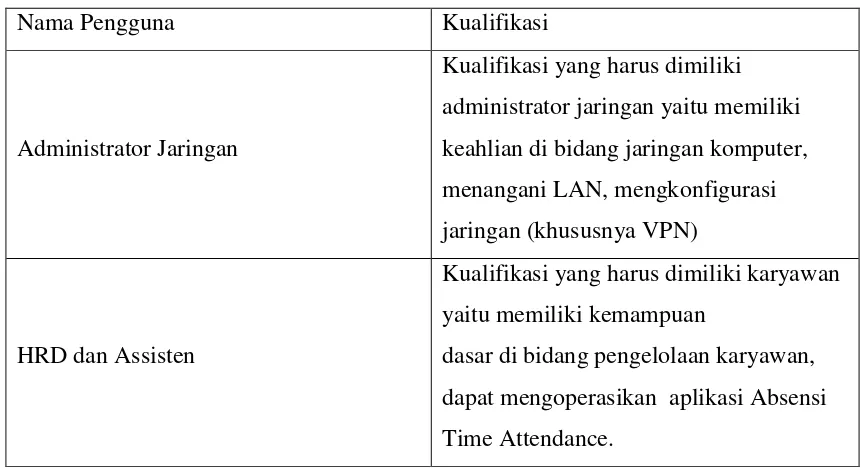

Tabel 3.3 Karakteristik Pengguna

Nama Pengguna Kualifikasi

Administrator Jaringan

Kualifikasi yang harus dimiliki administrator jaringan yaitu memiliki keahlian di bidang jaringan komputer, menangani LAN, mengkonfigurasi jaringan (khususnya VPN)

HRD dan Assisten

Kualifikasi yang harus dimiliki karyawan yaitu memiliki kemampuan

dasar di bidang pengelolaan karyawan, dapat mengoperasikan aplikasi Absensi Time Attendance.

3.2. Perancangan Sistem

3.3. Arsitektur Simulasi

Dalam simulasi sistem point-to-point VPN akan dilakukan melalui jaringan LAN,dan adapun desain topologi jaringan yang digunakan adalah sebagai berikut :

Gambar 3.5 Desain Topologi Simulasi

Perangkat pendukung pada simulasi point-to-point VPN terdiri dari beberapa hardware dan software yang tertera dalam tabel di bawah ini :

Tabel 3.4 Perangkat pendukung infrastruktur simulasi

Hardware

Mikrotik RB450 Mikrotik RB750 Switch D-link 16 port

Mesin Absen Finger Print Icon Plus

Kabel UTP category 5e dan konektor RJ-45. Software

Windows Xp

Aplikasi Absensi Time Attendance

Selain kebutuhan hardware dan software yang tertera pada tabel di atas,terdapat pembagian alokasi IP address yang akan digunakan pada saat simulasi.Pada server VPN telah dilakukan konfigurasi DHCP, sehingga IP Address clientakan bersifat dinamis. Dibawah ini merupakan tabel alokasi IP Address pada saatsimulasi:

Tabel 3.5 Alokasi IP address untuk Router

Device IP Address Interface

Router VPN PPTP-Server

10.126.50.6 pptp-out

10.126.50.4 pptp-out

119.235.16.242 Publik

Router PPTP-Client Bandung

10.126.50.7 Pptp-out

10.126.55.1 Ether 5

Mesin Absen Bandung 10.126.55.2 Eth1

Router PPTP-Client Kiaracondong

10.126.50.5 pptp-out

bridge Ether 3

Mesin Absen

Kiaracondong 10.126.50.180 Eth1

Database Karyawan (Aplikasi Time

Attendance)

10.126.51.5 Eth1

Gambar 3.6 Desain Alokasi IP

3.4. Konfigurasi sistem point-to-point VPN

3.4.1. Router yang digunakan sebagai server VPN

Tahapan konfigurasi yang harus di lakukan dalam tahap perancangan serveradalah: a. Tahap konfigurasi IP Pool

b. Tahap konfigurasi IP Routes

c. Tahap konfigurasi PPP sebagai server VPN d. Tahap konfigurasi DHCP server

e. Tahap konfigurasi firewall NAT Masquerade dan NAT bypass f. Tahap konfigurasi PPTP

Untuk lebih memperjelas, tahap konfigurasi akan ditampilkan denganFlowchart seperti pada gambar dibawah ini :

3.4.2. Router yang digunakan sebagai PPTP-Client

Tahapan konfigurasi yang harus di lakukan dalam tahap perancangan server adalah:

a. Tahap konfigurasi IP Pool b. Tahap konfigurasi IP Routes c. Tahap konfigurasi DHCP server

d. Tahap konfigurasi firewall NAT Masquerade dan NAT bypass e. Tahap konfigurasi PPTP-Client

f. Tahap konfigurasi DNS

Untuk lebih memperjelas, tahap konfigurasi akan ditampilkan denganFlowchart seperti pada gambar dibawah ini :

3.5. Perancangan dan Konfigurasi server VPN

Berikut ini akan dijelaskan tahap-tahap pengkonfigurasian VPN dengan pptp-server. konfigurasi, dan instalasi dari perangkat keras maupun perangkat lunak yang dipergunakan pada jaringan untuk implementasi VPN tersebut. Infrastruktur yang mendukung untuk jaringan ini terdiri dari server dan client yang berupa PC, hub/switch, dan perangkat lunak pendukung.

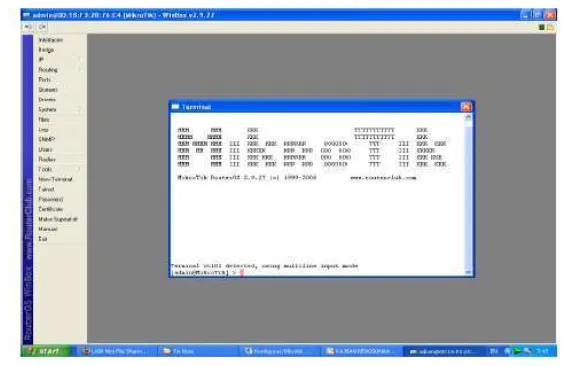

3.5.1. Tahap membuat interface PPTP in dan mengaktifkan fitur PPTP server

Mikrotik Sudah bisa di-remote baik dengan telenet maupun dengan winbox. Winbox adalah sebuah utility untuk melakukan remote ke server mikrotik dalam mode GUI (Grapihcal User Interface). Dalam pembangunan server VPN, untuk mengaktifkan fitur PPTP server dan membuat interface PPTP in, kita menggunakan utility winbok.

Gambar 4.3 WinBox Loader

Dalam mengaktifkan Fitur PPTP server ada beberapa tahapan. Parameter-parameter yang di setting :

1. Pembuatan interface pptp in

Gambar 4.4 Pembuatan Interface PPTP in Pembuatan interface pptp-in menggunakan console diterminal

[admin@MikroTik] > interface pptp-server add name=pptp-in1 user=vpn disable=no

2. Setting IP address untuk Client

Dalam pembuatan sekelompok IP Address yang akan kita buat untuk mengalokasikan sejumlah IP Address untuk VPN Client per-user yang nanti akan terkoneksi ke Mikrotik VPN Server. Selain mengunakan IP Pool, kita juga bisa memberikan IP Address per-user satu per satu. Tapi jumlah VPN Client di PT Bandung Arta Mas banyak, cara yang tepat untuk pembuatanya adalah dengan menggunakan IP Pool. Setting ip address untuk client di PT Padjadjaran Mitra dimulai dari IP 10.126.50.0/24

[admin@MikroTik] > ip pool add name=pptp-absen next-pool=none ranges=10.126.50.0/24

Gambar 4.6 IP address untuk client

Menampilkan IP address untuk client di IP Pool menggunakan console diterminal [admin@MikroTik] > ip pool print

3. Pembuatan Profile PPTP Server

Pembuatan profile PPTP menggunakan console diterminal

[admin@MikroTik] > ppp profile add name=default local-address =pptp-absen remote-address=pptp-absen use-compression= default use-vj-compression=default use-encryption=yes change-tcp-mss=default

4. Mengaktifkan Fitur PPTP Server

Option inilah yang menentukan Fitur PPTP SERVER berfungsi apa tidak pada Mikrotik kita. Aktifkan / centang tanda checkmark “ENABLE” lalu pilih Default Profile yang telah kita buat.

Gambar 4.8 Mengaktifkan PPTP server Mengaktifkan PPTP server menggunakan console diterminal [admin@MikroTik] > interface pptp-server enable pptp-in1 5. Membuat Authenticated User / VPN User.

Gambar 4.9 Membuat User VPN client

Membuat user VPN menggunakan console diterminal

[admin@MikroTik] > ppp secret add name=vpn password=vpn service=pptp profile=profile1 disable=no

3.6. Perancangan dan Konfigurasi PPTP-CLIENT

Berikut ini akan di jelaskan tahap-tahap pengkonfigurasian pptp-client yang berada pada tiap-tiap router kantor cabang. Mulai dari tahap pembuatan

konfigurasi pppt- client

3.6.1. Tahap Pembuatan Konfigurasi pptp-client

Setelah router terkoneksi dengan internet.Terlebih dahulu harus melakukan pengaktifan pptp-client dengan melakukan login sesuai dengan autentikasi user yang telah diberikan oleh server.

> Klik + pada tab interface >pilih PPTP-Client

Gambar 4.10 Mengaktifkan pptp-client 2.Dial out.

Isi alamat server > isi user > isi password

Masukkan pengaturan PPTP disini

Connect to:alamat ip VPN server

User:nama: pengguna VPN Server

password:Password untuk VPN server)

Gambar 4.11 Dial Out

3.7.Perancangan dan Konfigurasi Mesin Absen