(STUDI KASUS : BADAN NARKOTIKA NASIONAL)

Oleh :

ARIANDO SATRIA 105091002789

PROGRAM STUDI TEKNIK INFORMATIKA FAKULTAS SAINS DAN TEKNOLOGI

UNIVERSITAS ISLAM NEGERI SYARIF HIDAYATULLAH JAKARTA

i Skripsi

Sebagai salah satu syarat untuk memperoleh gelar Sarjana Komputer

Pada Fakultas Sains dan Teknologi

Universitas Islam Negeri Syarif Hidayatullah Jakarta

Oleh :

ARIANDO SATRIA

105091002789

PROGRAM STUDI TEKNIK INFORMATIKA FAKULTAS SAINS DAN TEKNOLOGI

UNIVERSITAS ISLAM NEGERI SYARIF HIDAYATULLAH JAKARTA

vii

LEMBAR PERSEMBAHAN

Skripsi ini penulis persembahkan kepada beberapa pihak yang telah

memberi dukungan baik berupa dukungan moril maupun materil, diantaranya:

1. Terima kaih kepada Kedua Orang Tua atas segala yang telah diberikan

dan doa yang telah diberikan

2. Ketiga adikku yang telah memberikan dukungan.

3. Seluruh Dosen dan Staf Jurusan Teknik Informatika Fakultas Sains

dan Teknologi UIN Syarif Hidayatullah Jakarta.

4. Seluruh teman-teman penulis Hadi Syafrudin, Faruki, Rino, Billy,

Nanang, Hadi Rahman, Zein, dan teman teman TIA lainnya yang telah

memberikan banyak bantuan sehingga penulis dapat menyelesaikan

laporan Skripsi ini.

5. Seluruh karyawan dan karyawati Lembaga Institusi BNN (Badan

Narkotika Nasional).

6. Dan pihak yang telah memberikan bantuan dan tidak dapat disebutkan

satu persatu.

Semoga Allah membalas semua kebaikan dan ketulusan hati kalian. Amin.

iii

PERNYATAAN

DENGAN INI SAYA MENYATAKAN BAHWA SKRIPSI INI BENAR-BENAR HASIL KARYA SENDIRI YANG BELUM PERNAH DIAJUKAN SEBAGAI SKRIPSI ATAU KARYA ILMIAH PADA PERGURUAN TINGGI ATAU LEMBAGA MANAPUN.

Jakarta, Juni 2011

iv

Sejak awal pengembangan, jaringan nirkabel atau WLAN memang kurang mendapat perhatian secara serius dari sisi pengamanannya. Hal ini dikarenakan fokus pengembangan pada saat itu adalah pada aspek mobilitas yang diberikan oleh teknologi tersebut. Pengembangan teknologi keamanan untuk jaringan nirkabel seperti WPA2 atau yang dikenal juga dengan standarisasi IEEE 802.11i, baik yang ditujukan untuk pengguna rumahan (PSK) maupun pengguna enterprise

(IEEE 802.1X) baru mulai diperkenalkan pada tahun 2004. Namun, pada kenyataannya solusi tersebut belum dapat melindungi seluruh celah keamanan yang terdapat pada teknologi ini. Perangkat Wireless IDS dirancang untuk menutupi celah-celah yang tidak dapat ditangani oleh protokol WPA2 dan memantau seluruh aktivitas pada jaringan nirkabel. Dengan mekanisme seperti ini, perangkat Wireless IDS dapat mendeteksi adanya upaya-upaya serangan dan penyusupan yang dilakukan serta memberikan alert atau pesan peringatan kepada

sysadmin sedini mungkin guna menghindari tingkat kerusakan yang lebih besar.

v

KATA PENGANTAR

Segala puji serta syukur kehadirat Allah SWT, atas segala limpahkan

rahmat dan hidayah – Nya, hingga penulis dapat menyelesaikan skripsi ini.

Penulisan skripsi ini merupakan salah satu syarat dalam menyelesaikan Program

Studi Sarjana (S-1) Teknik Informatika Fakultas Sains dan Teknologi Universitas

Islam Negeri Syarif Hidayatullah Jakarta.

Penulis menyadari bahwa Skripsi ini tidak dapat terlaksana dengan baik

apabila tanpa bantuan dari berbagai pihak. Oleh karena itu, perkenankan penulis

mengucapkan banyak terima kasih dan rasa syukur terutama kepada :

1. Bapak Dr. Syopiansyah Jaya Putra, M.Sis selaku Dekan Fakultas Sains

dan Teknologi UIN Syarif Hidayatullah Jakarta.

2. Bapak Yusuf Durachman, M.Sc, MIT. selaku Ketua Program Studi Teknik

Informatika UIN Syarif Hidayatullah Jakarta.

3. Ibu Viva Arifin, MMSI, selaku Sekretaris Program Studi Teknik

Informatika UIN Syarif Hidayatullah Jakarta.

4. Bapak M. Iwan Wahyudin, M.T, selaku pembimbing pertama skripsi ini,

yang membantu memberikan bimbingan, arahan kepada penulis sehingga

penulis dapat menyelesaikan skripsi ini.

5. Bapak Wahyudi, MT, selaku pembimbing kedua, yang membantu

memberikan bimbingan, arahan kepada penulis sehingga penulis dapat

vi

6. Seluruh Dosen dan Staf Jurusan Teknik Informatika Fakultas Sains dan

Teknologi UIN Syarif Hidayatullah Jakarta.

7. Seluruh karyawan dan karyawati Lembaga Institusi BNN (Badan

Narkotika Nasional).

8. Semua pihak yang telah memberikan bantuan dan tidak dapat disebutkan

satu persatu.

Akhirnya dengan segala keterbatasan dan kekurangan yang ada dalam

penulisan skripsi ini, penulis mengucapkan terimakasih yang sebesar-besarnya,

semoga skripsi ini dapat bermanfaat bagi semua pihak

Jakarta, Juni 2011

viii

ix

2.1.1 Mode Pada Wireless LAN……….

2.1.2 Komponen Wireless………

2.1.3 Badan Standarisasi………

2.1.4 Standar Wireless LAN………..

2.1.5 Teknik Enkripsi Wireless LAN………..

2.2Keamanan Jaringan………

2.3Format Informasi Data Link………

2.3.1 Frame………..

2.3.2 Manajemen Frame……….

2.3.3 Manajemen Kontrol Paket………..

2.4Fungsi Layer Mac 802.11……….

2.4.1 Scaning………

2.4.2 Otentikasi………

2.4.3 Asosiasi……….

2.4.4 Fragmentation………..

2.5Pengalamatan Pada MAC………..

2.6Intrusion Detection System (IDS)………..

2.6.1 Arsitektur Dari Sebuah IDS ………

x

BAB IV. HASIL DAN PEMBAHASAN………

4.1 Profil Perusahaan……….

4.1.1 Sekilas Tentang Badan Narkotika Nasional……….

4.1.2 Visi dan Misi………..

4.1.3 Tujuan Pokok dan Fungsi………

xi

BAB V. KESIMPULAN DAN SARAN………

xii

Gambar 2.1 Mode Jaringan Ad-Hoc ………..

Gambar 2.2 Model Jaringan Infrastruktur ...

Gambar 2.3 Diagram Access Point yang Terhubung ke Jaringan ...

Gambar 2.4 Multiple Access Point dan Roaming ……… ….. 11

Gambar 2.5 Penggunaan Extension Point ……… ……….

Gambar 2.6 Sturktur Frame Data Link ………...

Gambar 2.7 Frame yang Melintasi Jaringan ………

Gambar 2.8 Data Link Layer Frame ………...

Gambar 2.9Four Way Handshak ………...

Gambar 2.10 Proses Otentikasi Sistem Terbuka ………

Gambar 2.11 Alamat MAC dan Data Link ………...

Gambar 2.12 IDS dengan Multi-Tiered Architecture ………...

Gambar 2.13 Arsitektur Software OpenWRT ………...

Gambar 2.14 NIC dalam mode normal dan promiscuous ...

Gambar 2.15 Sejarah perkembangan microprocessor ……….

Gambar 2.16 Block diagram hardware dari sebuah embedded system ...

Gambar 2.17 Perbandingan embedded dan desktop computer …………

Gambar 3.1 Siklus Network Development Life Cycle …………...

Gambar 3.2. Mekanisme Kerja Penelitian ... 57

Gambar 4.1 Struktur Organisasi Puslitbang Info BNN ………..

xiii

Gambar 4.5 Flowchart komunikasi antar komponen pada WIDS ………..

Gambar 4.6 Proses upgrade firmware melalui web management ………

Gambar 4.7 Tampilan Welcome Screen Sistem Operasi OpenWrt ………

Gambar 4.8 Proses pengujian konektivitas ke Internet ………..

Gambar 4.9 Proses update informasi package management ………

Gambar 4.10 Proses instalasi aplikasi kismet_drone ……….

Gambar 4.11 Konfigurasi aplikasi Kismet Drone ……….

Gambar 4.12 Proses Instalasi multilog ……….

Gambar 4.13. Konfigurasi aplikasi Kismet Server ………

Gambar 4.14 Menjalankan aplikasi Kismet Drone ………

Gambar 4.15 Perintah mengaktifkan kismet ……….

Gambar 4.16 Komunikasi antara kismet_drone dan kismet_server……….

Gambar 4.17 Konfigurasi Swatch yang berisi pola-pola serangan………

Gambar 4.18. Menjalankan aplikasi Swatch untuk proses pemantauan….

Gambar 4.19 Proses pengiriman paket deauthentication ……….

Gambar 4.20 Pesan RTO yang menandakan terputusnya koneksi …….

Gambar 4.21 Pengiriman paket broadcast deauthentication ……….

Gambar 4.22 Aplikasi WIDS mendeteksi adanya serangan DoS ………..

Gambar 4.23 Laporan pesan peringatan akan adanya serangan DoS …….

xvi

DAFTAR LAMPIRAN

Halaman

Lampiran A.Spesifikasi Perangkat Linksys WRT54GL………..

Lampiran B. Kismet Drone.conf………..

Lampiran C. Kismet.conf……….

Lampiran D. swatchrc……….

Lampiran E. Kismet Drone Start-Up Configuration………

Lampiran F. Wawancara……….

112

114

115

122

124

xv

DAFTAR TABEL

Halaman

Tabel 2.1 Perbandingan Standar Wireless LAN ………

Tabel 2.2 Perbedaan NIDS dan HIDS ……….

Tabel 3.1 Studi Literatur………

Tabel 4.1 Informasi Payload String pada aplikasi NetStumbler………

Tabel 4.2 Spesifikasi sistem yang akan dibangun ………

Tabel 4.3 Spesifikasi Perangkat Lunak (Software) yang digunakan …

Tabel 4.4 Spesifikasi Perangkat Keras (Hardware) yang digunakan …..

Tabel 4.5 Pengalokasian Alamat IP untuk masing-masing perangkat …

Tabel 4.6 Keterangan simbol diagram alur ...

16

34

54

74

78

79

80

86

–

Tangsel.

Telp : 021 98909813

Hp

: 081374111143

Email : [email protected]

Data diri

Tempat / Tanggal Lahir : Bukittinggi, 21 Agustus 1987

Agama

: Islam

Tinggi/Berat Badan

: 175 cm/70 kg

Jenis Kelamin

: Laki-laki

Status

: belum menikah

Identitas Keluarga

2005 - 2011

UIN Syarif Hidayatullah Jakarta Fakultas

Sains dan Teknologi Jurusan Teknik Informatika

2002 - 2005

SMA PMT Prof. DR. HAMKA

(Kelas III bidang studi IPA)

1999 - 2002

SLTP PMT Prof. DR. HAMKA

1993 - 1999

SD YKPP Lirik

Pendidikan Non Formal

1 1.1 Latar Belakang

Penerapan jaringan nirkabel saat ini memberikan dampak perubahan yang

cukup signifikan yang memungkinkan orang-orang bisa memperluas ruang kerja

mereka karena tidak terikat pada penggunaan kabel. Penerapan jaringan nirkabel

tersebut walapun baik, namun bukan berarti tidak memunculkan masalah baru.

Masalah utama adalah keamanan jaringan. Keamanan jaringan sebagai sebuah

bagian dari sistem sangat penting untuk menjaga validitas dan integritas data,

serta menjamin ketersediaan layanan bagi pemakainya. Keamanan merupakan

faktor penting pada jaringan nirkabel, di karenakan jaringan nirkabel

menggunakan udara dan gelombang radio sebagai media transmisinya sehingga

attacker tidak memerlukan akses fisik untuk melancarakan serangannya.Oleh

karena itu diperlukan suatu sistem yang dapat mendeteksi upaya-upaya serangan

tersebut, sehingga kerusakan sistem yang besar dapat dihindari secara dini.

Badan Narkotika Nasional adalah sebuah lembaga nonstruktural yang

bertugas untuk mengkoordinasikan instansi pemerintah terkait dalam penyusunan

kebijakan dan pelaksanaannya di bidang ketersediaan, pencegahan, dan

pemberantasan penyalahgunaan dan peredaran gelap narkotika, psikotropika dan

zat adiktif lainnya. Pada instansi BNN jaringan nirkabel telah di tetapkan dan

diimplementasikan pada hampir seluruh departemen, teknologi ini sudah menjadi

masalah keamanan menjadi sangat penting, karena tanpa dukungan keamanan

yang tinggi dapat menimbulkan kegagalan sistem, yang berakibat pada

terganggunya kegiatan pada institusi tersebut, selain itu kelemahan pada teknologi

wireless bisa menjadi celah untuk infrastruktur kabel, jaringan wireless seringkali

di manfaatkan oleh attacker sebagai jalur masuk untuk menyusup ke infrastruktur

jaringan utama suatu institusi.

Salah satu solusi yang dapat diterapkan dalam meningkatkan keamanan

yaitu dengan menggunakan IDS (Intrusion Detection System). IDS adalah suatu

sistem yang secara otomatis memonitor kejadian pada jaringan komputer dan

dapat menganalisis masalah keamanan jaringan. IDS mampu mendeteksi

penyusup dan memberikan respon secara real time. Pada dasarnya IDS terbagi

menjadi dua jenis yaitu rule based system yang mendeteksi serangan berdasarkan

rule yang sudah didefinisikan dan adaptif system yang mampu mengenali

serangan baru. Dengan adanya WIDS (Wireless Intrusion Detection System)

diharapkan dapat membantu administrator dalam melindungi jaringannya.

Dengan latar belakang diatas, maka penulis memberikan judul dalam

skripsi ini dengan judul:

PENGEMBANGAN PERANGKAT WIRELES IDS (INTRUSION

DETECTION SYSTEM) BERBASIS EMBEDED SYSTEM.

1.2 Perumusan Masalah

Berdasarkan latar belakang tersebut di atas, maka penulis menyimpulkan

permasalahan yang akan dikaji lebih lanjut yaitu:

1. Bagaimana membangun dan mengimplementasikan IDS yang berbasis

embedded system ke dalam infrastruktur jaringan wireless yang dapat

mendeteksi adanya upaya-upaya serangan atau penyusupan sedini

mungkin.

2. Bagaimana membangun dan mengimplementasikan IDS agar dapat

memberikan alert atau pesan peringatan yang berisi informasi

serangan secara detail kepada administrator ketika terjadi penyerangan

terhadap infrastruktur jaringan nirkabel.

1.3 Batasan Masalah

Sesuai dengan inti dari penulisan skripsi maka penulis akan membatasi

ruang lingkup agar penelitian lebih terarah. Dengan demikian permasalahan

penelitian ini dibatasi pada:

1. Menganalisis masalah atau kelemahan yang terjadi pada jaringan

nirkabel yang akan digunakan sebagai tempat implementasi.

2. Menganalisis dan menentukan sistem IDS yang akan digunakan

a. Menentukan jenis IDS yang digunakan

b. Menentukan rule yang diterapkan

c. Menentukan requirement untuk menerapkan sistem IDS

4. Menganalisa paket-paket IEEE 802.11.

5. Sistem ini tidak membahas keamanan enkripsi data pada jaringan

wireless dan autentikasi user.

1.4 Tujuan Penelitian

Adapun tujuan yang ingin dicapai dari penulisan ini yaitu Agar

administrator dapat mengetahui secara dini usaha usaha yang mencoba

mengaskes sistem secara ilegal, seperti aktivitas scanning, paket flood dan

serangan DoS, sehingga administrator dapat mengambil tindakan lebih lanjut

untuk menghentikan serangan ini.

1.5 Manfaat Penelitian

Manfaat yang diharapkan dari penelitian ini adalah :

1. Dapat digunakan untuk mendeteksi dan memberikan peringatan

saat terjadi aktifitas yang tidak normal atau berbahaya pada

jaringan nirkabel.

2. Dapat digunakan untuk membantu administrator dalam memonitor

dan mendapatkan informasi yang menggambarkan keadaan

jaringannya.

3. Dapat digunakan untuk membantu administrator dalam merespon

1.6 Metodologi Penelitian

Metode yang digunakan penulis dalam penulisan penelitian ini dibagi

menjadi dua, yaitu metode pengumpulan data dan metode pengembangan sistem.

Untuk metode pengembangan sistem, penulis menggunakan NDLC (Network

Development Life Cycle).

1.6.1 Metode Pengumpulan Data

Merupakan metode yang digunakan penulis dalam melakukan analisis data

dan menjadikannya informasi yang akan digunakan untuk mengetahui

permasalahan yang dihadapi.

1. Studi Lapangan

Metode pengumpulan data dengan melakukan pengamatan

atau datang langsung ke lokasi.

2. Studi Pustaka atau Literatur

Metode pengumpulan data melalui buku atau browsing

internet yang dijadikan sebagai acuan analisa penelitian yang

dilakukan.

1.6.2 Metode Pengembangan Sistem

Metode pengembangan sistem yang digunakan dalam penelitian ini adalah

metode pengembangan sistem NDLC (Network Development Life Cycle). Siklus

ini terdiri dari beberapa tahapan, yaitu:

1. Analysis

2. Design

4. Implementation

5. Monitoring

6. Management

1.7 Sistematika Penulisan

Dalam penulisan skripsi ini, penulis membaginya dalam lima bab

pembahasan. Rincian pembahasan setiap bab yaitu sebagai berikut:

BAB I PENDAHULUAN

Menjelaskan latar belakang penelitian, ruang lingkup

penelitian, tujuan dan manfaat penelitian, metodologi yang

digunakan dan sistematika penulisan laporan.

BAB II LANDASAN TEORI

Pada bab ini berisi tentang teori-teori yang berkaitan

dengan pokok bahasan penulis serta teori-teori

pendukungnya dari hasil studi literatur yang akan menjadi

landasan dalam proses penelitian.

BAB III METODE PENELITIAN

Menjelaskan proses analisis dan perancangan sistem.

Pertama tama dilakukan analisis mengenai jaringan,

permasalahan, dan kemudian kemungkinan solusi yang

dapat digunakan. Kemudian berdasarkan hasil analisis

proses perancangan aplikasi, perancangan sistem,

perancangan perangkat lunak dan perangkat keras,

perancangan topologi jaringan, pemantauan dan pengujian

sistem.

BAB IV ANALISIS DAN IMPLEMENTASI

Berisi implementasi sistem IDS pada jaringan yang dimulai

dari proses requirement hardware dan software, dan

kemudian penjelasan dan penggambaran mengenai cara

kerja sistem. Kemudian dijelaskan hasil evaluasi dari

implementasi sistem IDS terhadap jaringan.

BAB V KESIMPULAN DAN SARAN

Pada bab ini, merupakan penutup yang berisi kesimpulan

dari hasil kegiatan penelitian dan pembuatan skripsi ini,

serta saran untuk pengembangan lebih lanjut.

8 2.1 Wireless LAN

Wireless (jaringan nirkabel) menggunakan gelombang radio (RF) atau

gelombang mikro untuk membentuk kanal komunikasi antar komputer. Jaringan

nirkabel adalah alternatif yang lebih modern terhadap jaringan kabel yang

bergantung pada kabel tembaga dan serat optik antar jaringan. LAN atau Local

Area Network Merupakan jaringan komputer yang meliputi suatu area geografis

yang relatif kecil (dalam satu lantai atau gedung). LAN dicirikan dengan

kecepatan data yang relatif tinggi dan kecepatan error yang relatif rendah.

(Kamus Lengkap Jaringan Komputer, 2004).

Jaringan nirkabel memungkinkan orang untuk melakukan komunikasi,

mengakses aplikasi dan informasi tanpa kabel. Hal tersebut memberikan

kemudahan dan kebebasan untuk bergerak dan kemampuan memperluas aplikasi

ke berbagai bagian gedung, kota, atau hampir ke semua tempat di dunia.

2.1.1 Mode pada Wireless LAN

WLAN sebenarnya memiliki kesamaan dengan jaringan LAN, akan tetapi

setiap node pada WLAN menggunakan wireless device untuk berhubungan

dengan jaringan. Node pada WLAN menggunakan channel frekuensi yang sama

dan SSID yang menunjukkan identitas dari wireless device. Tidak seperti jaringan

a. Model Ad-Hoc

Model ad-hoc merupakan mode jaringan nirkabel yang sangat

sederhana, karena pada mode ini tidak memerlukan access point untuk

host dapat saling berkomunikasi. Setiap host cukup memiliki

transmitter dan reciever wireless untuk berkomunikasi secara langsung

satu sama lain seperti tampak pada gambar 2.1. Kekurangan dari mode

ini adalah komputer tidak bisa berkomunikasi dengan komputer pada

jaringan yang menggunakan kabel. Selain itu, daerah jangkauan pada

mode ini terbatas pada jarak antara kedua komputer tersebut.

Gambar 2.1 Mode Jaringan Ad-Hoc

Sumber: http://oc.its.ac.id/ambilfile.php?idp=153

b. Model Infrastruktur

Jika komputer pada jaringan wireless ingin mengakses jaringan kabel

atau berbagi printer misalnya, maka jaringan wireless tersebut harus

menggunakan mode infrastruktur gambar 2.2. Pada mode infrastruktur

access point berfungsi untuk melayani komunikasi utama pada

jangkauan tertentu pada suatu daerah. Penambahan dan pengaturan

letak access point dapat memperluas jangkauan dari WLAN.

Gambar 2.2 Model Jaringan Infrastruktur

Sumber : http://oc.its.ac.id/ambilfile.php?idp=153

2.1.2 Komponen Wireless LAN

Dalam membangun sebuah jaringan WLAN, maka diperlukan beberapa

perangkat keras agar komunikasi antara station dapat dilakukan. Secara umum,

komponen wireless LAN terdiri atas perangkat berikut :

1. Access Point (AP)

Pada wireless LAN, device transceiver disebut sebagai access point

(AP), dan terhubung dengan jaringan (LAN) melalui kabel. Fungsi dari

AP adalah mengirim dan menerima data, serta berfungsi sebagai buffer

data antara wireless LAN dengan wired LAN. Satu AP dapat melayani

sejumlah user (beberapa literatur menyatakan bahwa satu AP maksimal

meng-handle sampai 30 user). Karena dengan semakin banyak nya user

terhubung ke AP maka kecepatan yang diperoleh tiap user juga akan

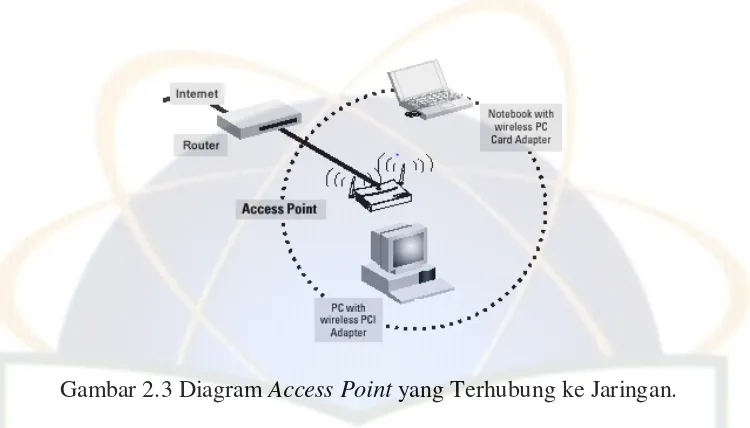

Gambar 2.3 Diagram Access Point yang Terhubung ke Jaringan.

Sumber: http://www.hp.com/sbso/wireless/setup_wireless_network.html

Bila AP dipasang lebih dari satu dan coverage tiap AP saling overlap,

maka user/client dapat melakukan roaming. Roaming adalah kemampuan client,

untuk berpindah tanpa kehilangan koneksi dan tetap terhubung dengan jaringan.

Gambar 2.4 Multiple Access Point dan Roaming

Sumber:http://ilmukomputer.org/2008/11/26/konsep-dasar-wlan/

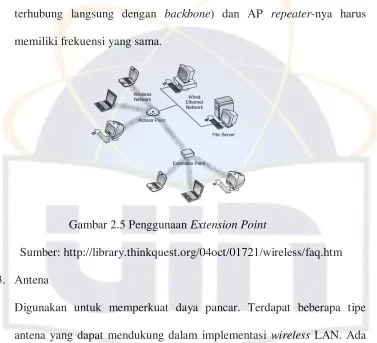

2. Extension Point

Hanya berfungsi layaknya repeater untuk client ditempat yang jauh.

Syarat dari AP yang digunakan sebagai extension point ini adalah terkait

terhubung langsung dengan backbone) dan AP repeater-nya harus

memiliki frekuensi yang sama.

Gambar 2.5 Penggunaan Extension Point

Sumber: http://library.thinkquest.org/04oct/01721/wireless/faq.htm

3. Antena

Digunakan untuk memperkuat daya pancar. Terdapat beberapa tipe

antena yang dapat mendukung dalam implementasi wireless LAN. Ada

yang tipe omni, sectorized serta directional.

4. Wireless LAN Card

WLAN card dapat berupa PCMCIA, USB card atau Ethernet card dan

sekarang banyak dijumpai sudah embedded di terminal (notebook

maupun HP). Biasanya PCMCIA digunakan untuk notebook sedangkan

yang lain nya digunakan untuk komputer desktop. WLAN card

berfungsi sebagai interface antara sistem operasi jaringan client dengan

2.1.3 Badan Standarisasi

a. Federal Communication Commission (FCC)

Federal Communiation Commission (FCC) adalah sebuah perwakilan

independen dari pemerintah Amerika Serikat, didirikan oleh

Communication Act pada tahun 1943. FCC berhubungan dengan

peraturan peraturan dibidang komunikasi yang menggunakan radio,

televisi, wire, satelit, dan kabel baik di wilayah Amerika sendiri

maupun untuk international.

FCC membuat peraturan yang didalamnya berisi perangkat perangkat

wireless LAN mana yang dapat beroperasi. FCC menentukan pada

spectrum frequency radio yang mana wireless LAN dapat berjalan dan

seberapa besar power yang dibutuhkan, teknologi transmisi mana yang

digunakan, serta bagaimana dan dimana berbagai jenis hardware

wireless LAN dapat digunakan.

b. Internet Engineering Task Force (IETF)

IETF adalah komunitas terbuka, yang anggota anggota nya terdiri atas

para peneliti, vendor, dan perancangan jaringan. Tujuan IETF adalah

mengkoordinasikan pegoperasian, pengelolaan, dan evolusi internet,

dan memecahkan persoalan arsitektural dan protokol tingkat

menengah. IETF mengadakan pertemuan tiga kali setahun dan laporan

hasil pertemuan pertemuan itu secara lengkap termasuk kedalam IETF

c. Institute of Electrical and Electronics Engineers (IEEE)

Institute of Electrical and Electronics Engineers (IEEE) adalah

pembuat kunci standar dari hampir semua hal yang berhubungan

dengan teknologi dan informasi di Amerika Serikat. IEEE membuat

standar dengan peraturan yang telah ditetapkan oleh FCC. IEEE telah

menspesifikasikan begitu banyak standar teknologi. Seperti Public Key

cryptography (IEEE 1363), Ethernet (IEEE 802.3), dan untuk Wireless

LAN dengan standar IEEE 802.11. (Gunadi, 2009)

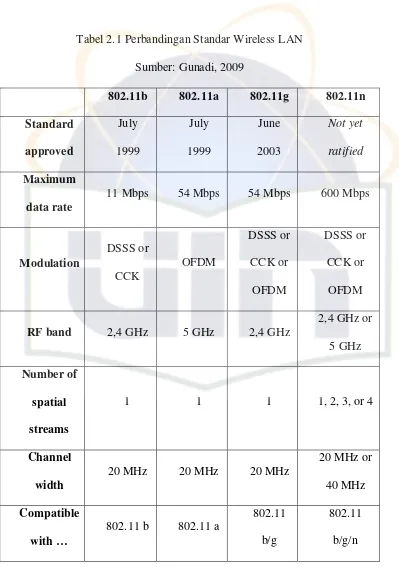

2.1.4 Standar Wireless LAN

Standar yang lazim digunakan untuk WLAN adalah 802.11 yang

ditetapkan oleh IEEE pada akhir tahun 1990. standar 802.11 kemudian dibagi

menjadi tiga jenis, yaitu :

a. IEEE 802.11a

Menggunakan teknik modulasi Orthogonal Frequency Division

Multiplexing (OFDM) dan berjalan pada frekuensi 5 GHz dengan

kecepatan transfer data mencapai 54 Mbps. Kelebihan dari standar ini

adalah kecepatan transfer data yang lebih tinggi dan lebih kecil potensi

terjadinya interferensi dari perangkat nirkabel lainnya karena frekuensi

ini jarang digunakan. Kelemahannya antara lain membutuhkan biaya

yang lebih besar, jarak jangkuan lebih pendek karena frekuensi tinggi

dan juga dapat menyebabkan sinyal mudah diserap oleh benda

b. IEEE 802.11b

Menggunakan teknik modulasi direct sequence spread sprectrum

(DSSS) dan berjalan pada pita frekuensi 2,4 Ghz dengan kecepatan

transfer 11 Mbps. Kelebihan dari standar ini adalah biaya implementasi

yang lebih sedikit dan jarak jangkauan yang lebih baik. Kelemahannya

adalah kecepatan transfer yang lebih lambat dan rentan terhadap

interferensi karena frekuansi 2,4 GHz juga banyak digunakan oleh

perangkat lainnya.

c. IEEE 802.11g

Menggunakan teknik modulasi OFDM dan DSSS sehingga memiliki

karakteristik dari kedua standar 802.11b dan 802.11a. Standar ini bekerja

pada frekuensi 2.4 GHz dengan kecepatan transfer data mencapai 54

Mbps tergantung dari jenis modulasi yang digunakan. Kelebihan dari

standar ini adalah kecepatan transfer data yang tinggi (menyamai standar

802.11a), jarak jangkauan yang cukup jauh dan lebih tahan terhadap

penyerapan oleh material tertentu karena bekerja pada frekuensi 2,4

GHz. Kelemahannya adalah rentan terhadap interferensi dari perangkat

nirkabel lainya. (Gunadi, 2009)

Secara umum perbandingan diantara standar WLAN yang dimaksud

Tabel 2.1 Perbandingan Standar Wireless LAN

Sumber:Gunadi, 2009

2.1.5 Teknik Enkripsi Wireless LAN

Dalam jaringan nirkabel dikenal ada beberapa teknik enkripsi yang biasa

digunakan, antara lain:

1. Wired Equivalent Privacy (WEP)

Teknik enkripsi WEP menggunakan kunci (key) yang disebar antara

accsess point dengan kliennya dalam satu jaringan supaya

masing-masing dapat melakukan proses enkripsi dan dekripsi, karena kedua

proses tersebut hanya mungkin dilakukan jika memiliki key yang sama.

key yang digunakan pada WEP standar adalah 64 bit, 40 bit adalah key

dan 24 bit sisa nya adalah Initialization Vector (IV) yang dikirimkan

berupa teks untuk proses otentikasi. Andaikan key yang digunakan

pada enkripsi tidak dikenali oleh klien yang seharusnya melakukan

dekripsi, maka frame tersebut akan ditolak.

Enkripsi ini kemudian menjadi kurang popular karena dikatahui

terdapat kelemahan yaitu memiliki IV yang pendek, sehingga

memungkinkan terjadinya pengulangan IV yang digunakan untuk

setiap jumlah frame yang dikirimkan, tergantung pada luas jaringan

dan jumlah pengguna yang terhubung (tingkat kesibukan jaringan) dan

membuat cracker bisa dengan mudah menerka IV dan menembus

enkripsi WEP. Namun WEP masih tetap menjadi pilihan untuk

keamanan minimal yang biasa digunakan pada jaringan nirkabel

2. Wi – Fi Protected Access (WPA)

WPA dibuat sebagai tindak lanjut atas kelemahan WEP dengan

menggunakan algoritma enkripsi baru menggunakan key yang dinamis

dan berubah secara periodik. WPA yang telah dikembangkan saat ini

adalah WPA yang digunakan pada jaringan nirkabel yang sudah umum

dan WPA 2. Teknik enkripsi yang digunakan WPA bisa dibagi

menjadi dua jenis, yaitu Temporal Key Integrity Protocol (TKIP) yang

dibuat sebagai pengganti WEP dengan menggunakan key sepanjang

128 bit dan berubah untuk setiap frame yang akan dikirimkan serta

Advance Encryption Standard (AES) yang menggunakan algoritma

yang lebih baik namun membutuhkan sumber daya yang lebih besar

dan digunakan pada WPA2.

WPA sendiri dapat digolongkan menjadi 2 jenis, yaitu WPA Personal

yang menggunakan Pre-shared Key (PSK) dan WPA

Enterprise.Penggunaan PSK ditujukan pada jaringan yang berada di

lingkungan rumah atau kantor kecil dimana tidak ada pengguna server

ontentikasi kompleks. WPA Enterprise kebanyakan digunakan pada

jaringan perusahaan dimana keamanan adalah sesuatu yang penting

bagi mereka sehingga menggunakan server otentikasi sendiri seperti

Remote Authentication Dial-in User Service (RADIUS). Extensible

Authentication Protocol (EAP) digunakan pada jenis WPA ini yang

hanya mengizinkan pemakaian sebuah port untuk mengirimkan paket

lalu lintas data lainnya yang menuju server sampai terbukti bahwa

pengguna adalah pemakai yang sah. (Ilman Zuhri Yadi).

2.2 Keamanan Jaringan

Salah satu masalah yang menjadi perhatian pada jaringan nirkabel adalah

masalah keamanan. Berikut ada beberapa ancaman yang umum ditemui:

a. Penyalahgunaan Protokol Jaringan (Network Protocol Abuses)

Jenis serangan ini merupakan serangan yang memanfaatkan

protocol-protokol jaringan pada lapisan model OSI, yaitu ARP, TCP, UDP,

ICMP dan IP. Serangan ini biasanya terdiri dari spoofing atau flooding

yang bertujuan untuk mendapatkan akses terhadap system,

mendapatkan informasi-informasi yang sifatnya rahasia, atau untuk

membanjiri dan memberatkan kinerja jaringan. Contoh dari serangan

ini adalah ARP Spoofing, ICMP Flooding, MAC Spoofing dan IP

Spoofing (Carl Endorf, 2004).

b. Scanning

Suatu kegiatan yang dilakukan oleh para cracker, hacker, cryptanalyst,

dan istilah lainnya untuk mengidentifikasi sistem yang akan menjadi

target serangan dan mencari vulnerability hole untuk dimanfaatkan

memulai suatu serangan dari kelemahan sistem yang telah didapatkan.

c. Man int the middle Attacks

Man in the middle attacks adalas kejahatan yang di lakukan oleh

seorang attacker yang memotong jalur di tengah antara Akses Poin dan

client. Pada tipe serangan ini, penyerang menipu client agar

mempercayai bahwa penyerang adalah Akses Poin dan juga menipu

Akses Poin agar mempercayai bahwa di adalah client yang sah.

d. Denial of Service

Sebuah metode serangan dengan melakukan pengiriman paket data

dalam jumlah yang sangat besar (flooding) tergadap jaringan yang

manjadi target nya sercara terus menerus. Hal ini dapat mematikan

bandwith jaringan bahkan dapat menyebabkan crash pada jaringan

(Dony Ariyus, 2006).

2.3 Format Informasi Data Link

Saat layer data link mendapatkan data yang dikirimkan dari layer fisik,

data link akan melakukan pengontrolan terhadap kesalahan transmisi dan

paket-paket data bit ke dalam bentuk frame-frame

Gambar 2.6 Sturktur Frame Data Link

Layer data link akan mengirimkan frame-frame tersebut dalam bentuk

kepingan data panjang tertentu. Panjang frame tergantung pada hardwarenya.

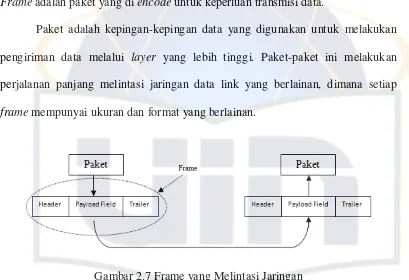

Frame adalah paket yang di encode untuk keperluan transmisi data.

Paket adalah kepingan-kepingan data yang digunakan untuk melakukan

pengiriman data melalui layer yang lebih tinggi. Paket-paket ini melakukan

perjalanan panjang melintasi jaringan data link yang berlainan, dimana setiap

frame mempunyai ukuran dan format yang berlainan.

Gambar 2.7 Frame yang Melintasi Jaringan

Sumber: Edi S. Mulyanta, 2005

Format informasi yang ditransmisikan melalui antar jaringan mempunyai

bentuk variasi yang beragam. Beberapa format yang sudah sangat umum adalah

frame, paket, datagram, segmen, messege, sel, dan data unit.

2.3.1 Frame.

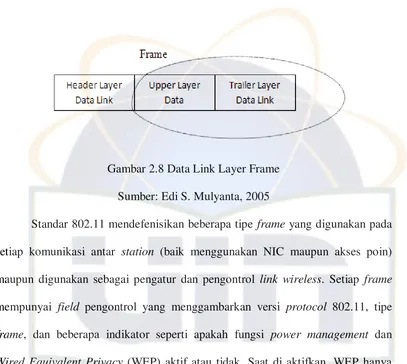

Frame adalah unit informasi di mana sumber dan tujuan merupakan satu

kesatuan entitas layer data link. Frame terdiri dari header pada layer data link dan

upper layer data. Data dari entitas upper layer akan di enkapsulasikan ke dalam

Gambar 2.8 Data Link Layer Frame

Sumber: Edi S. Mulyanta, 2005

Standar 802.11 mendefenisikan beberapa tipe frame yang digunakan pada

setiap komunikasi antar station (baik menggunakan NIC maupun akses poin)

maupun digunakan sebagai pengatur dan pengontrol link wireless. Setiap frame

mempunyai field pengontrol yang menggambarkan versi protocol 802.11, tipe

frame, dan beberapa indikator seperti apakah fungsi power management dan

Wired Equivalent Privacy (WEP) aktif atau tidak. Saat di aktifkan, WEP hanya

akan memproteksi informasi paket data dan tidak akan memproteksi header dari

layer fisik, sehingga station yang lain pada jaringan dapat mendengar dan

mengatur data yang dibutuhkan di jaringan.

Semua frame mempunyai alamat MAC (Media Access Control) di station

maupun akses poin baik sumber maupun tujuan, urutan frame, frame body dan

frame check sequence (untuk deteksi kesalahan). Data frame pada standar 802.11

akan membawa protocol dan data dari layer atasnya yang dimasukkan dalam body

frame tersebut. Selanjutnya, data frame tersebut dapat membawa kode-kode

HTML pada halaman web (dilengkapi dengan header TCP/IP) yang dapat

2.3.2 Manajemen Frame

Manajemen frame pada standar 802.11 menjadikan station dapat mengatur

dan menjalankan komunikasi. Beberapa manajemen frame 802.11 yang umum

adalah:

a. Frame Autentikasi

Autentikasi 802.11 merupakan proses dimana akses poin menerima

atau menolak sebuah identitas pada NIC wireless. NIC akan memulai

proses dengan mengirimkan frame autentikasi yang (secara default),

NIC wireless akan mengirimkan frame autentikasi saja dan akses poin

akan merespon pula dengan frame autentikasi yang mengindikasikan

dua kemungkinan, yaitu diterima atau ditolak.

b. Frame Deautentikasi

Station akan mengirimkan frame deautentikasi ke station yang lain

jika station tersebut mengakhiri komunikasi yang secure.

c. Frame Association Request

Association 802.11 akan menjadikan akses poin mengalokasikan

resource untuk melakukan sinkronisasi dengan NIC wireless. NIC

akan memulai proses association (penggabungan) dengan

mengirimkan permintaan association dengan akses poin. Frame ini

akan membawa informasi tentang NIC dan service set identifier

(SSID) jaringan yang akan melakukan associate. Setelah mengirimkan

NIC, dan jika diterima akan mencadangkan ruangan memori untuk

association ID pada NIC.

d. Frame Association Response

Akses poin akan mengirimkan frame ini yang berisi pemberitahuan

persetujuan atau penolakan terhadap NIC radio yang meminta

association. Jika akses poin menyetujui NIC radio, frame tersebut akan

menyertakan informasi tentang association, seperti association ID.

e. Frame Reassociation Request

Jika NIC radio berpindah-pindah atau terjadi roaming dari satu akses

poin ke akses poin lain yang mempunyai sinyal pancar yang lebih kuat,

NIC radio akan mengirimkan frame ini ke akses poin yang baru. Akses

poin yang baru kemudian akan melakukan koordinasi forwading frame

data yang masih ada pada buffer akses poin sebelumnya dan

menunggu transmisi ke NIC radio.

f. Frame Reassociation Response

Akses poin akan mengirimkan frame ini, yang berisi pemberitahuan

persetujuan atau penolakan radio NIC yang meminta proses

reassociation. Seperti pada proses association, frame ini berisi

informasi yang menyertakan permintaan association, seperti

association ID dan dukungan data rate.

g. Frame Disassociation

Sebuah station akan mengirimkan frame ini ke station lain jika

sebuah NIC radio melakukan shut down, maka ia akan mengirimkan

frame disassociation untuk memberikan peringatan terhadap akses

poin bahwa NIC tersebut telah dimatikan. Akses poin akan melepaskan

alokasi memori dan menghapus NIC radio di tabel association.

h. Frame Beacon

Akses poin akan mengirimkan frame ini untuk memberitahukan

keberadaannya serta informasi relay. NIC radio ini akan secara

continue melakukan scan pada keseluruhan channel radio 802.11 dan

mendengarkan beacon (pemancar) sebagai dasar dalam pemilihan

akses poin yang terbaik untuk melakukan association.

i. Frame probe Request

Station akan mengirimkan frame ini untuk mengetahui atau

memperoleh informasi dari station yang lain. NIC radio melakukan

pemeriksaan dan menentukan akses poin mana yang ada pada jarak

range penerimaannya.

j. Frame Probe Response

Station akan merespons dengan frame ini dengan menyertakan

kapabilitas informasi dan dukungan data rate setelah menerima frame

2.3.3 Manajemen dan Kontrol Paket

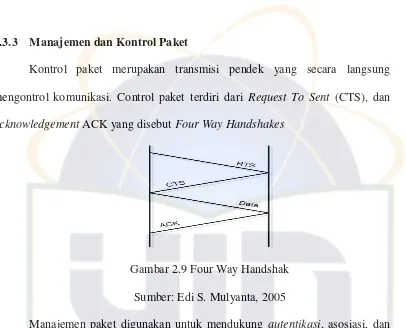

Kontrol paket merupakan transmisi pendek yang secara langsung

mengontrol komunikasi. Control paket terdiri dari Request To Sent (CTS), dan

acknowledgement ACK yang disebut Four Way Handshakes

Gambar 2.9 Four Way Handshak

Sumber: Edi S. Mulyanta, 2005

Manajemen paket digunakan untuk mendukung autentikasi, asosiasi, dan

sinkronisasi. Format ini sama pada setiap paket data, akan tetapi pada header

MAC terdapat lebih banyak field (Edi S. Mulyanta, 2005).

Frame Request to Sent (RTS):Frame ini berfungsi untuk mengurangi tabrakan

frame saat hidden station berasosiasi dengan akses poin yang sama. Station akan

mengirimkan frame RTS ke station yang lain pada fase pertama dari proses

handshake dua arah sebelum melakukan pengiriman frame data.

Frame Clear to Send (CTS): Station akan merespon RTS dengan CTS dengan menyediakan persetujuan station utnuk dapat mengirimkan frame data. CTS berisi

nilai waktu yang mengakibatkan semua station menghentikan transmisi frame

dengan periode yang telah ditentukan untuk meminta sebuah station mengirimkan

framenya. Hal ini akan meminimalisir tabrakan di antara hidden station, sehingga

Frame Acknowladgement (ACK): Setelah mengirimkan frame data, station

penerima akan memanfaatkan proses error checking untuk mendeteksi

keberadaan eror. Station penerima akan mengirimkan frame ini jika tidak terjadi

eror. Jika station tidak mengirimkan ACK pada periode tertentu, station akan

mengirimkan kembali transmisi disertai framenya.

2.4 Fungsi Layer MAC 802.11

Beberapa fungsi umum pada MAC antara lain, yaitu:

2.4.1 Scanning

Standar 802.11 mempunyai dua metode scanning, yaitu metode aktif dan

pasif. Scanning secara pasif dilakukan oleh setiap NIC secara individual untuk

mencari sinyal terbaik di akses poin. Secara periodik, akses poin akan melakukan

pemancaran broadcast dan NIC akan menerima pancaran tersebut saat melakukan

scanning serta melakukan pencatatan kekuatan sinyal. Pancaran tersebut berisi

informasi tentang akses poin yang meliputi Service Set Identifier (SSID), data

rate, dan lain-lain. NIC dapat menggunakan informasi ini selama sinyal tersebut

kuat.

Scanning aktif adalah dimana NIC berinisiatif untuk melakukan broadcast

sebuah frame probe, dan semua akses poin yang ada didalam range tersebut akan

meresponsnya dengan mengirimkan probe respons. Scanning aktif akan

menjadikan NIC selalu menerima dengan segera respon dari akses poin, tanpa

2.4.2 Otentikasi

Langkah pertama dalam koneksi ke sebuah LAN nirkebel adalah

otentikasi. Otentikasi adalah proses verifikasi identitas sebuah node nirkabel

(NIC, USB klien) oleh jaringan (akses poin) yang ingin dikoneksi oleh node

tersebut. Verifikasi ini terjadi ketika akses poin yang sedang terhubung dengan

klien memverifikasi bahwa klien tersebutlah yang dimaksud. Dengan kata lain,

akses poin tersebut merespon klien yang meminta untuk melakukan koneksi

dengan memverifikasi identitas klien tersebut sebelum koneksi apapun

dilaksanakan. Kadang-kadang proses otentikasi bersifat dibatalkan, yang berarti

bahwa meskipun klien maupun akses poin harus melewati langkah ini agar

berasosiasi, namun tidak ditemukan identitas khusus yang dibutuhkan untuk

asosiasi ini. Kasus seperti ini biasa terjadi pada beberapa akses poin yang baru dan

NIC diinstalasi dengan konfigurasi defaultnya.

Klien memulai proses otentikasi dengan mengirim sebuah frame

permintaan otentikasi ke akses poin. Akses poin tersebut bisa menerima atau

menolak permintaan ini dan selanjutnya memberitahu station tentang

keputusannya menggunakan sebuah frame respons otentikasi. Proses otentikasi

bisa dilaksanakan di akses poin atau akses poin bisa meneruskan tugas ini ke

sebuah server otentikasi. Server akan melakukan proses otentikasi tersebut

berdasarkan sejumlah kriteria dan kemudian mengirim kembali hasilnya ke akses

poin sehingga akses poin bisa mengembalikan hasil tersebut ke station klien.

Standar IEEE 802.11 menetapkan dua metode otentikasi: Open System

Metode yang lebih sederhana dan lebih aman dari kedua metode ini adalah

Otentikasi Sistem Terbuka. Agar klien bisa terotentikasi, klien tersebut harus

berjalan menempuh serangkaian langkah bersama dengan akses poin. Rangkaian

langkah-langkah ini berbeda-beda tergantung proses otentikasi yang digunakan.

a. Otentikasi Sistem Terbuka

Otentikasi sistem terbuka adalah suatu metode otentikasi dan

ditetapkan oleh standar IEEE 802.11 sebagai default setting dalam

piranti LAN nirkabel. Dengan menggunakan metode otentikasi ini,

sebuah station bisa berasosiasi dengan setiap akses poin yang

menggunakan otentikasi sistem terbuka asalkan memiliki service set

identifier (SSID) yang tepat. Piranti SSID tersebut harus cocok untuk

digunakan pada akses poin maupun sebelum klien diperbolehkan untuk

menyelesaikan proses otentikasi. Otentikasi sistem terbuka digunakan

secara efektif baik dalam lingkungan yang aman maupun lingkungan

tidak aman. Proses otentikasi sistem terbuka berlangsung sebagai

berikut:

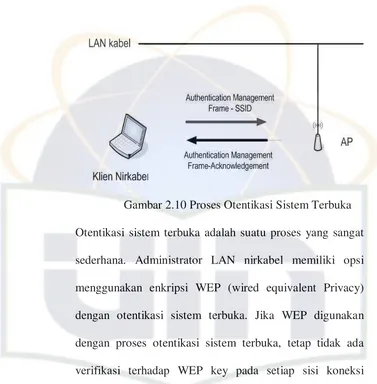

1. Klien nirkabel mengajukan permintaan untuk berasosiasi

dengan akses poin.

2. Titik akses mengotentikasi klien tersebut dan mengirim

sebuah respon positif dan selanjutnya klien tersebut akan

Gambar 2.10 Proses Otentikasi Sistem Terbuka

Otentikasi sistem terbuka adalah suatu proses yang sangat

sederhana. Administrator LAN nirkabel memiliki opsi

menggunakan enkripsi WEP (wired equivalent Privacy)

dengan otentikasi sistem terbuka. Jika WEP digunakan

dengan proses otentikasi sistem terbuka, tetap tidak ada

verifikasi terhadap WEP key pada setiap sisi koneksi

selama otentikasi. Justru WEP key digunakan hanya untuk

mengenkripsi data setelah klien diotentikasi dan diasosiasi.

Otentikasi sistem terbuka digunakan dalam beberapa

skenario, tetapi ada dua alasan pokok penggunaan metode

ini. Pertama, otentikasi sistem terbuka dianggap lebih aman

dari kedua metode otentikasi yang ada. Kedua, otentikasi

sistem terbuka mudah dikonfigurasi karena metode ini

sama sekali tidak membutuhkan konfigurasi. Semua

hardware LAN nirkabel yang sesuai dengan standar 802.11

secara default, yang memudahkan administrator mulai

membangun dan mengkoneksi LAN nirkabel di luar box.

b. Shared Key Authentication

Shared Key Authentication adalah metode otentikasi yang

mengharuskan penggunaan WEP. Enkripsi WEP menggunakan kunci

yang dimasukkan (biasanya oleh administrator) ke dalam klien

maupun akses poin. Kunci ini harus cocok pada kedua sisi agar WEP

bisa bekerja dengan baik (Abas A. Pangera, 2008).

2.4.3 Asosiasi

Setelah klien wireless terotentikasi, klien selanjutnya akan berasosiasi

dengan akses poin. Kondisi terasosiasi adalah keadaan dimana suatu klien

diizinkan untuk mengirimkan data melalui sebuah akses poin. Jika NIC

berasosiasi dengan sebuah akses poin, berarti kita telah terkoneksi ke akses poin

tersebut, dan juga berarti terkoneksi dengan jaringan.

Proses agar bisa berasosiasi adalah sebagai berikut: Ketika klien ingin

melakukan koneksi, klien tersebut mengirim sebuah permintaan otentikasi ke

akses poin dan balasannya dia memperoleh sebuah respon otentikasi. Setelah

otentikasi selesai dilaksanakan, station akan mengirim sebuah frame permintaan

asosiasi ke akses poin yang kemudian menjawab klien tersebut dengan sebuah

2.4.4 Fragmentation

Fungsi dari fragmentation adalah menjadikan station 802.11 dapat

membagi paket-paket datanya menjadi frame yang kecil. Hal ini digunakan untuk

menghindari proses retransmit frame-frame dengan ukuran yang besar yang dapat

menimbulkan interferensi RF. Interferensi RF diakibatkan oleh bit-bit yang

mengalami error dan berakibat pada satu frame secara keseluruhan, sehingga

memerlukan energi lagi untuk melakukan retransmisi. Dengan menggunakan

RTD/CTS, user dapat mengatur ambang batas panjang frame maksimum saat

mengaktifkan fungsi fragmentation. Jika ukuran frame melebihi ambang batas

frame, dimana setiap frame tidak lebih dari nilai ambang batas yang telah

ditentukan.

2.5 Pengalamatan Pada MAC.

Pengelamatan pada media access control (MAC) terdiri dari subnet alamat

pada link layer. Alamat MAC mengidentifikasi entitas jaringan dalam LAN

dengan mengimplementasikan pengalamatan MAC IEEE pada layer data link.

Pada pengalamatan data link. Alamat MAC merupakan nilai yang unik pada

setiap interface LAN.

Gambar 2.11 Alamat MAC dan Data Link

Alamat MAC terdiri 48 bit panjangnya dan mempunyai 12 digit

heksadesimal. 6 digit heksadesimal pertama digunakan oleh IEEE, yang berisi

identitas pabrikan atau vendor dalam satu organisasi organizational unique

identifier (OUI). 6 digit heksadesimal terakhir terdiri dari nomor serial interface

yang digunakan oleh vendor. Alamat MAC ini terkadang diberi nama dengan

burned-in addresses (BIA) karena ditempatkan ke dalam read only memory

(ROM) dan disalinkan di random access memory (RAM) saat NIC tersebut

diinisialisasi. Heksadesimal menggunakan digit 0 hingga 9 dan huruf A hingga F,

dimana setiap digit akan dipisahkan oleh tanda titik dua, misalnya

07:57:AC:1F:B2:76.

Beberapa protocol yang berbeda mempunyai metode yang berlainan pula

dalam menentukan alamat MAC pada peralatan tersebut. Beberapa metode

tersebut antara lain address resolution protocol (ARP) yang akan memetakan

alamat jaringan ke dalam alamat MAC.

Address resolution adalah proses pemetaan alamat jaringan ke alamat

MAC. Proses ini diselesaikan dengan menggunakan ARP, dimana proses

diimplementasikan pada berbagai protocol. Saat alamat jaringan telah sukses

diasosiasikan dengan alamat MAC, peralatan jaringan tersebut akan menyimpan

informasi pada chace ARP. Chace ini akan menjadikan peralatan tersebut dapat

mengirimkan transmisi ke alamat tujuan tanpa harus membuat trafik ARP baru

karena alamat MAC dari tujuan tersebut telah dikenal terlebih dahulu (Edi S.

2.6 Intrusion Detection System (IDS)

Didefinisikan sebagai tool, metode, sumber daya yang memberikan

bantuan untuk melakukan identifikasi, memberikan laporan terhadap aktifitas

jaringan komputer. IDS tidak mendeteksi penyusup tetapi hanya mendeteksi

aktifitas pada lalu lintas jaringan yang tidak layak terjadi. IDS secara khusus

berfungsi sebagai proteksi secara keseluruhan dari system yang telah di instal IDS.

Terdapat dua macam IDS, yaitu :

a. Network-based Intrusion Detection System (NIDS)

IDS ini akan mengumpulkan paket-paket data yang terdapat pada

jaringan dan kemudian menganalisanya serta menentukan apakah

paket-paket tersebut adalah paket normal atau paket serangan.

b. Host-based Intrusion Detection System (HIDS)

HIDS hanya melakukan pemantauan pada host tertentu dalam jaringan.

IDS Janis ini akan mendeteksi serangan pada host tersebut. HIDS akan

melakukan pemantauan terhadap event seperti kesalahan login

berulang kali atau melakukan pengecekan file. (Dony Ariyus, 2007).

Perbedaan antara NIDS dan HIDS dapat dijabarkan seperti tabel di

bawah ini:

Tabel 2.2 Perbedaan NIDS dan HIDS

Sumber: Dony Ariyus, 2007

NIDS HIDS

Ruang lingkup yang luas,

mengamati semua aktivitas

Ruang lingkup yang terbatas,

jaringan host tertentu

Lebih mudah melakukan setup Setup lebih rumit

Lebih baik untuk mendeteksi

serangan yang berasal dari luar

jaringan

apa yang direkam dari aktifitas

jaringan

Pendeteksian berdasarkan pada

single host yang diamati semua

aktifitasnya

OS independent OS spesifik

Mendeteksi serangan terhadap

Setiap aspek dari teknologi informasi pasti memiliki kelemahannya

tersendiri, tidak terkecuali dengan IDS. Hal yang perlu diperhatikan pada saat kita

ingin mengimplementasikan IDS adalah perihal false positive dan false negatife.

False positive adalah peringatan yang dihasilkan oleh IDS akan sebuah serangan

yang terdeteksi pada sistem yang dimonitor, tetapi yang terdeteksi itu sebenarnya

bukanlah sebuah serangan. False positive dapat menjadi masalah yang berarti

karena IDS akan memberi sinyal peringatan yang dapat menyembunyikan

serangan yang sebenarnya dan selanjutnya administrator akan melakukan

pelacakan pada serangan yang sebenarnya tidak ada. False positive terjadi pada

saat menghasilkan peringatan dalam kondisi sebagai berikut :

a. IDS mendeteksi paket normal yang melintas pada jaringan namun

dianggap sebagai suatu paket serangan.

b. Sebuah serangan yang tidak terjadi pada sistem yang sedang

dimonitor.

False negative terjadi saat suatu serangan terlewatkan oleh IDS sehingga

tidak menghasilkan peringatan apapun atas serangan tersebut. IDS dapat

melewatkan serangan karena serangan tersebut tidak dikenali oleh IDS atau

karena penyerang berhasil menggunakan sebuah metode serangan yang dapat

menghindari IDS. Akibatnya, serangan dapat masuk dan merusak sistem jaringan

tanpa diketahui oleh IDS. Dalam mengenali sebuah serangan, pendekatan yang

a. Misuse Detection (Signatures Based Detection)

Analisis dilakukan terhadap aktivitas sistem, mencari event atau set

event yang cocok dengan pola perilaku yang dikanali sebagai serangan.

Pola perilaku serangan tersebut disebut sebagai signatures, sehingga

Misuse detection banyak dikenal dengan istilah Signatures Based

Detection. Ada empat tahap proses analisis yang ada pada Misuse

Detector:

1. Preprocessing

Merupakan langkah pertama pengumpulan data tentang pola dari

serangan dan meletakkannya pada skema klarifikasi atau pattern

descriptor. Dari skema klarifikasi, suatu model akan dibangun dan

kemudian dimasukkan ke dalam bentuk format yang umum seperti

signature name, signature ID dan signature description.

2. Analysis

Data dan formatnya akan dibandingkan dengan pola yang ada

untuk keperluan analisis engine pattern matching,

mencocokkannya dengan pola serangan yang sudah dikenalnya.

3. Response

Jika sudah ada yang cocok dengan pola serangan, analisis engine

akan mengirimkan peringatan ke server

4. Refinement

Perbaikan dari analisis pattern-matching yang diturunkan untuk

yang terakhir yang telah di-update. Banyak IDS mengizinkan

update signature secara manual sehingga mudah untuk diserang

dengan menggunakan signature yang di-update.

b. Anomaly Detection (Profile Based Detection)

Anomaly Detection mengidentifikasi perilaku tidak lazim yang terjadi

dalam host atau network. Detector berfungsi dengan asumsi bahwa

serangan itu berbeda dengan aktivitas normal dank arena itu dapat

dideteksi dengan sistem yang mampu mengidentifikasi perbedaan

tersebut. Anomaly Detector menyusun profil-profil yang

merespresentasikan kebiasaan pengguna yang normal, host atau

koneksi jaringan. Profil-profil ini dibangun dari data historis yang

dikumpulkan dalam periode operasi normal. Kemudian detector

mengumpulkan data-data peristiwa dan menggunakan langkah-langkah

yang beragam ketika aktivitas yang diamati menyimpang dari normal.

Hal yang membedakannya dengan Signatures Based Detection adalah

pada Profile Based Detection, yang didefenisikan bukan hanya

aktivitas yang tidak diperbolehkan namun juga aktivitas apa saja yang

diperbolehkan. Kelebihan dari metode ini terletak pada

kemampuannya dalam mengumpulkan data mengenai perilaku sistem

baik secara statistik (kuantitatif) maupun secara karakteristik

(kualitatif). Anomaly Detection dapat dibagi menjadi tiga kategori

1. Behavioral analysis, mencari anomaly dari perilaku sistem.

2. Traffic-pattern analysis, mencari pola-pola tertentu dari lalu lintas

jaringan.

3. Protocol analysis, mencari pelanggaran atau penyalahgunaan

protocol jaringan. Analisis ini memiliki kelebihan untuk

mengidentifikasi serangan yang belum dikenali.

Rule dan signature hanya berisi pola serangan yang selalu

di-update secara rutin karena ada serangan baru setiap hari. Proses deteksi

anomaly tidak menggunakan rule dan signature, hanya mengamati kondisi

normal dari sistem jaringan. Jika sewaktu-waktu kondisi jaringan tidak

normal, hal ini dianggap sebagai sebuah serangan. Keunggulan dari

sistembdeteksi ini bisa mengenali serangan baru yang polanya tidak ada

pada rule dan signature hasil dari pembelajaran sistem deteksi itu sendiri.

Kekurangan dari sistem deteksi anomaly adalah banyaknya peringatan

false positive yang dikirimkan ke penggunal. Contohya jika suatu waktu

server banyak menerima permintaan authorized klien dan kinerja sistem

meningkat dengan cepat, maka sistem deteksi akan melaporkannya sebagai

serangan.

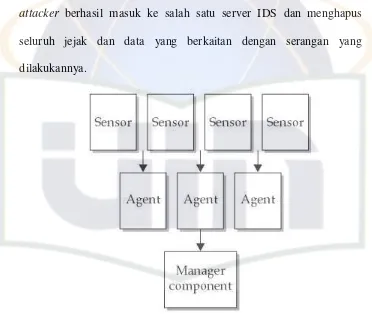

2.6.1 Arsitektur dari sebuah IDS

Untuk dapat bekerja normal dalam kondisi minimum, sebuah IDS

sebenarnya hanya memerlukan sebuah perangkat. Namun, untuk

perangkat dinilai sangat tidak efisien. Secara umum ada tiga jenis

arsitektur berlapis (tiered architectures) pada IDS, yaitu:

a. Single-Tiered Architecture

IDS dengan single-tiered architecture adalah IDS yang semua

komponen/modulnya berada pada satu perangkat yang sama. Artinya,

IDS tersebut mengumpulkan data dan sekaligus menganalisa data

tersebut. Salah satu contoh IDS dengan single-tiered architecture

adalah host-based intrusion detection (HIDS) tool, seperti OSSEC.

Tool ini akan menganalisa log sistem (pada sistem berbasis Unix

berkas ini disimpan di utmp dan wtmp) lalu membandingkan isi

berkas tersebut dengan berkas rules yang berisi pola-pola serangan

yang telah diketahui.

IDS dengan single-tiered architecture memiliki beberapa keuntungan,

seperti kesederhanaan, hemat biaya, dan tidak bergantung pada

sistem/komponen/aplikasi lain. Namun, IDS jenis ini hanya dapat

digunakan untuk melindungi satu perangkat saja.

b. Multi-Tiered Architecture

IDS dengan multi-tiered architecture menggabungkan banyak

komponen yang berbagi informasi satu sama lainnya. IDS jenis ini

umumnya terdiri dari tiga bagian utama, yaitu: sensors, analyzers atau

agents, dan sebuah manager. Sensors bertugas untuk mengumpulkan

data. Sebagai contoh, network sensors biasanya adalah program yang

mengumpulkan data dari berkas log sistem dan sumber lainnya seperti

personal firewall, TCP wrapper dan/atau menggunakan protokol

RPCAP (Remote Packet Capture).

Sensors meneruskan informasi ke agents/analyzers, yang bertugas

untuk memantau aktivitas-aktivitas yang mencurigakan. Agents dapat

dikonfigurasi untuk menjalankan satu fungsi tertentu saja. Sebagai

contoh, agents hanya ditugaskan untuk memantau lalu lintas data

protokol TCP, sedangkan agents yang lainnya ditugaskan untuk

memantau protokol HTTP dan SMTP.

Ketika salah satu agent mendeteksi adanya upaya serangan, maka

agent akan mengirimkan alert ke komponen manager yang

selanjutnya akan melakukan beberapa tugas, seperti:

a. Mengumpulkan informasi serangan tersebut dan

menampilkannya ke layar.

b. Mengirimkan notification melalui e-mail dan/atau SMS

c. Menyimpan informasi mengenai serangan tersebut ke dalam

database.

d. Mengumpulkan informasi tambahan yang berkaitan dengan

serangan saat itu.

e. Mengirimkan informasi ke sebuah host agar berhenti

menjalankan aplikasi tertentu.

f. Mengirimkan perintah ke firewall atau router untuk mengubah

Proses pengumpulan data yang terpusat akan memudahkan

tahapan analisa. Selain itu menggandakan seluruh informasi dan log

yang telah didapat ke perangkat lainnya akan sangat berguna apabila

attacker berhasil masuk ke salah satu server IDS dan menghapus

seluruh jejak dan data yang berkaitan dengan serangan yang

dilakukannya.

Gambar 2.12 IDS dengan Multi-Tiered Architecture

Sumber: Endorf, 2004

c. Peer-to-Peer Architecture

Tidak seperti multi-tiered architecture yang mengumpulkan raw

packet dan meneruskannya ke server terpusat untuk dianalisa,

peer-to-peer architecture saling bertukar informasi satu sama lainnya.

Masing-masing komponen menjalankan fungsi yang sama. IDS

dengan peer-to-peer architecture umumnya diimplementasikan untuk

Dimana perangkat tersebut (misalnya firewall) akan mengambil

informasi akan suatu kejadian (event), lalu meneruskan informasi

tersebut ke perangkat lainnya (misalnya firewall) yang memungkinkan

perangkat tersebut untuk mengubah beberapa konfigurasi atau policy

(misalnya konfigurasi ACL). Perangkat firewall yang kedua juga akan

melakukan hal yang sama, yaitu mengirim informasi atas suatu

kejadian (event) ke perangkat firewall yang pertama. Informasi

tersebut lalu digunakan oleh perangkat firewall yang pertama untuk

mengubah konfigurasi dan policy yang ada (misalnya konfigurasi

ACL).

Keuntungan utama dari arsitektur ini adalah kesederhanaannya, karena

setiap komponen dapat berpartisipasi dalam proses pengumpulan data,

selain itu setiap komponen/perangkat memperoleh keuntungan dari

informasi yang diberikan oleh perangkat lainnya (Endorf, 2004).

2.7 OpenWRT

Open WRT adalah thirdpary firmware yang digunakan untuk menjalankan

wireless router linksys seri WRT54. WRT54 adalah wireless router pertama yang

dapat menggunakan openWRT kerena mempunyai basis disain dari Broadcom.

OpenWRT firmware menggunakan sistem operasi linux yang digunakan dalam

suatu embedded device seperti wireless router. Dibentuk pada akhir tahun 2003

pada awalnya openWRT hanya digunakan oleh Linksys WRT54G yang terbentuk

perkembangannya openWRT dapat pula digunakan untuk mendukung wireless

router yang lain seperti ASUS, D-Link, DELL daan lain-lain.

Open WRT hanya menyediakan firmware dengan paket tambahan yang

memungkinkan untuk merubah, menambah, dan menghilangkan paket yang

diinginkan. Dalam perkembangan OpenWRT sangat dipengaruhi oleh

kemudahannya dalam memodifikasi fitur-fitur tambahan diluar fitur-fitur yang

telah disediakan oleh pihak manufaktur agar dapat digunakan sesuai dengan

keperluan tertentudari para pengguna. Hal ini dapat dilakukan karena openWRT

bersifat opensource karena dibuat berdasarkan GNU General Public License,

sehingga setiap perubahan yang dibuat oleh pihak manufaktur harus didaftarkan

dan dirilis melalui license GPL. Berdasarkan sifat opensource ini pula maka para

pengguna dapat dengan bebas memodifikasi ataupun menambah fitur-fitur lain

pada router sesuai dengan kebutuhan.

Dalam firmware bawaan dari pabrikan wireless router yang

menggabungkan semua paket dalam suatu firmware, maka OpenWRT dapat

menyediakan konfigurasi minimal yang dibutuhkan oleh sebuah wireless router,

namun dengan kemampuan untuk mendukung paket-paket tambahan. Untuk

wireless router ini adalah penghematan ruang, karena paket-paket tidak

diperlukan dapat dihilangkan. Cara umum yang digunakan untuk konfigurasi

OpenWRT adalah dengan read-only partisi menggunakan squashfs atau dengan

read-write partisi. Pada partisi kedua terdapat link ke partisi squashfs sebagai root

pada file sistem. Ada dua cara untuk melakukan instalasi OpenWRT melalui web