ANALISIS KEAMANAN

WIRELESS LOCAL AREA NETWORK

STANDAR 802.11: KASUS PT. MASTERDATA JAKARTA

R. JOKO SARJANOKO

SEKOLAH PASCASARJANA

INSTITUT PERTANIAN BOGOR

PERNYATAAN MENGENAI TESIS DAN

SUMBER INFORMASI

Dengan ini saya menyatakan bahwa tesis Analisis Keamanan Wireless Local Area Network Standar 802.11: kasus PT. Masterdata Jakarta adalah karya saya sendiri dan belum diajukan dalam bentuk apa pun kepada Perguruan Tinggi mana pun. Sumber informasi yang berasal atau dikutip dari karya yang diterbitkan maupun tidak diterbitkan dari penulis lain telah disebutkan dalam teks dan dicantumkan dalam Daftar Pustaka di bagian akhir tesis ini.

Bogor, Agustus 2007

R. Joko Sarjanoko NIM G651030194

ABSTRAK

JOKO SARJANOKO. Analisis Keamanan Wireless Local Area Network Standar 802.11: Kasus PT. Masterdata Jakarta. Dibimbing oleh SUGI GURITMAN dan HERU TRIYONO NATALISA.

Kebutuhan teknologi yang fleksibel di dalam berkomunikasi sudah menjadi tuntutan bagi pengguna, salah satu teknologi tersebut adalah Wireless Local Area Network (Wireless LAN). Teknologi wireless LAN ditujukan sebagai protokol pengganti kabel yang efisien, berdaya rendah dan murah. Karena transmisi informasi melalui media udara, maka ada kemungkinan terjadinya ancaman dan gangguan terhadap transmisi tersebut. Sebuah protokol keamanan standar didefinisikan dalam wireless LAN yang disebut Wired Equivalent Privacy (WEP). Terdapatnya berbagai titik kelemahan dalam protokol WEP yang dapat dimanfaatkan penyusup, maka dituntut dikembangkannya teknologi keamanan baru. Sebuah standar keamanan yang menjanjikan di masa depan sedang dalam tahap pengembangan yaitu protokol 802.11i yang membutuhkan perubahan dari perangkat keras yang sudah ada saat ini. Selama menunggu perangkat keras yang mendukung 802.11i muncul dipasaran maka solusi sementara keamanan wireless LAN menggunakan Wireless Protected Access (WPA) yang dirancang untuk dapat digunakan pada perangkat keras yang ada saat ini. Kebutuhan mendesak akan keamanan yang tangguh dengan keterbatasan perangkat keras yang ada menyebabkan timbulnya solusi alternatif dengan menggunakan protokol di luar standar jaringan wireless LAN, yaitu dengan menggunakan Web Proxy dan Virtual Private Network (VPN). Solusi keamanan tersebut diharapkan memenuhi dasar keamanan yaitu Otentifikasi, Akses Kontrol, Kerahasiaan, Integritas Ketersediaan dan Tidak terjadi penyangkalan. Penulis melakukan eksperimen serangan dan analisis keamanan wireless LAN terhadap WEP, WPA, Web Proxy dan VPN. Dari hasil eksperimen dan analisis didapat bahwa usulan solusi Web Proxy dan VPN baik digunakan sebagai solusi keamanan wireless LAN.

ABSTRACT

JOKO SARJANOKO. Security Analysis of Wireless Local Area Network 802.11: Case in PT. Masterdata Jakarta. Under the direction of SUGI GURITMAN and HERU TRYONO NATALISA.

The need for flexible technology in communication has been a demand for information technology users and one of these technologies is Wireless Local Area Network (Wireless LAN). The objective of wireless LAN technology is to be a flexible, low voltage and cheap protocol replacing cable. Since information is transmitted by electromagnetic wave, the transmission can be possibly disturbed and threatened. A standard security protocol defined in the wireless LAN is called Wired Equivalent Privacy (WEP). Given many shortcomings in the WEP protocol that the inturder can take advantage of, a new security technology is required to be developed. A security standard that promises the future is in the development phase, namely protocol 802.11i that requires the change of currently exisiting hardware. While waiting for the hardware that supports 802.11i appears in the market, the solution for the security of wireless LAN is using Wireless Protected Access (WPA) which is designed to be used at the exisiting hardware. The urgent need for solid security amid the shortcoming of available hardware results in an alternative solution using the protocol outside standard of wireless network by using web gateway and Virtual Private Network (VPN). The solution of the security is expected to meet the basis of security namely Authentification, Control Access, Availability of Integrity Secrecy and No rejection. The author experimented attack and analysed the security aspect of wireless LAN, namely WEP, WPA, web gateway and VPN. From the result of experiment shows that web gateway and VPN can used as a security solution of wireless LAN giving the best level of security.

Keyword: Wireless Local Area Network, Wired Equivalent Privacy, Wireless Protected Access, Web Proxy dan Virtual Private Network.

© Hak cipta milik Institut Pertanian Bogor, tahun 2007

Hak cipta dilindungi

ANALISIS KEAMANAN

WIRELESS LOCAL AREA NETWORK

STANDAR 802.11: KASUS PT. MASTERDATA JAKARTA

R. JOKO SARJANOKO

Tesis

sebagai salah satu syarat untuk memperoleh gelar Magister Sains pada

Departemen Ilmu Komputer

SEKOLAH PASCASARJANA

INSTITUT PERTANIAN BOGOR

Judul Tesis : Analisis Keamanan Wireless Local Area Network Standar 802.11: Kasus PT. Masterdata Jakarta

Nama : R. Joko Sarjanoko NIM : G651030194

Disetujui, Komisi Pembimbing

Dr. Sugi Guritman Ir. Heru T. Natalisa, M.Math Ketua Anggota

Diketahui,

Ketua Program Studi Dekan Sekolah Pascasarjana Ilmu Komputer

Dr. Sugi Guritman Prof. Dr. Ir Khairil Anwar Notodiputro MS

PRAKATA

Syukur alhamdulillah penulis panjatkan kepada Allah SWT atas segala karunia-Nya sehinga tesis dengan judul Analisis Keamanan Wireless Local Area Network Standard 802.11: Kasus PT. Masterdata Jakarta berhasil diselesaikan.

Tesis ini disusun sebagai salah satu syarat untuk memperoleh gelar Magister Sains pada Pada Program Studi Ilmu Komputer Sekolah Pascasarjana Institut Pertanian Bogor.

Pada kesempatan ini penulis menyampaikan penghargaan dan ucapan terimakasih kepada :

1. Bapak Dr. Sugi Guritman selaku ketua komisis pembimbing dan Bapak Ir. Heru Triyono Natalisa M..Math selaku anggota komisi pembimbing yang telah meluangkan waktu, tenaga dan pikiran sehingga tesis ini dapat diselesaikan.

2. Bapak Heru Sukoco, S.Si, M.T. Selaku dosen penguji yang telah memberikan arahan dan masukan untuk perbaikan tesis ini.

3. Bapak Prof. Soekirman, Bapak Prof. Rajak Taha dan Bapak Suryanto MSi yang telah memberikan motivasi kepada penulis.

4. Staff pengajar Program Studi Ilmu Komputer yang telah memberikan bekal pengetahuan.

5. Staff Departemen Ilmu komputer atas kerjasamanya selama studi dan penelitian.

6. Ungkapan terima kasih juga disampaikan kepada kedua orangtua, istriku tercinta, anakku Danisty serta seluruh keluarga, atas segala doa dan kasih sayangnya.

Penulis menyadari masih banyak kekurangan dalam penyajian tesis ini. Meskipun demikian penulis berharap semoga tesis ini bermanfaat bagi bidang Ilmu Komputer dan dunia pendidikan.

Bogor, Agustus 2007

RIWAYAT HIDUP

Penulis dilahirkan di Bogor pada tanggal 22 November 1975 dari Ayah R. Arbuono Soerachmat SH dan ibu Nani Mulyaningsih. Penulis merupakan putra ketiga dari delapan bersaudara.

DAFTAR ISI

Halaman

DAFTAR TABEL ... ii

DAFTAR GAMBAR ... iii

DAFTAR LAMPIRAN ... v

I PENDAHULUAN ... 1

1.1 Latar Belakang ... 1

1.2 Perumusan Masalah ... 2

1.3 Tujuan Penelitian ... 2

1.4 Ruang Lingkup Penelitian .. ... 3

II TINJAUAN PUSTAKA ... 4

2.1 Topologi Wireless LAN ... 5

2.2 Standart Wireless LAN ......... 7

2.3 Keamanan Wireless LAN ... 7

2.4 Layanan Keamanan, Mekanisme dan Infrastruktur ... 10

2.5 Serangan terhadap Wireless LAN ... 12

2.6 Protokol Standar Keamanan Wireless LAN ... 21

2.7 Protokol Wireless Protected Access ... 32

III METODOLOGI ... 41

3.1 Kerangka Pemikiran ... 41

3.2 Tata Laksana ... 42

3.3 Waktu dan Tempat Penelitian ... 47

3.5 Bahan dan Alat ... 47

IV HASIL PERCOBAAN DAN PEMBAHASAN ... 48

4.1 Analisis Faktor Keamanan Wireless LAN ... 48

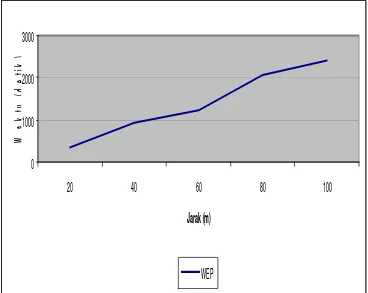

4.2 Analisis Menggunakan Protokol WEP ... 51

4,3 Analisis Menggunakan Protokol WPA ... 55

4.4 Analisis Menggunakan Keamanan Web Proxy ... 55

4.6 Analisis Menggunakan Keamanan VPN ... 68

V KESIMPULAN DAN SARAN ... 76

DAFTAR PUSTAKA ... 78

ANALISIS KEAMANAN

WIRELESS LOCAL AREA NETWORK

STANDAR 802.11: KASUS PT. MASTERDATA JAKARTA

R. JOKO SARJANOKO

SEKOLAH PASCASARJANA

INSTITUT PERTANIAN BOGOR

PERNYATAAN MENGENAI TESIS DAN

SUMBER INFORMASI

Dengan ini saya menyatakan bahwa tesis Analisis Keamanan Wireless Local Area Network Standar 802.11: kasus PT. Masterdata Jakarta adalah karya saya sendiri dan belum diajukan dalam bentuk apa pun kepada Perguruan Tinggi mana pun. Sumber informasi yang berasal atau dikutip dari karya yang diterbitkan maupun tidak diterbitkan dari penulis lain telah disebutkan dalam teks dan dicantumkan dalam Daftar Pustaka di bagian akhir tesis ini.

Bogor, Agustus 2007

R. Joko Sarjanoko NIM G651030194

ABSTRAK

JOKO SARJANOKO. Analisis Keamanan Wireless Local Area Network Standar 802.11: Kasus PT. Masterdata Jakarta. Dibimbing oleh SUGI GURITMAN dan HERU TRIYONO NATALISA.

Kebutuhan teknologi yang fleksibel di dalam berkomunikasi sudah menjadi tuntutan bagi pengguna, salah satu teknologi tersebut adalah Wireless Local Area Network (Wireless LAN). Teknologi wireless LAN ditujukan sebagai protokol pengganti kabel yang efisien, berdaya rendah dan murah. Karena transmisi informasi melalui media udara, maka ada kemungkinan terjadinya ancaman dan gangguan terhadap transmisi tersebut. Sebuah protokol keamanan standar didefinisikan dalam wireless LAN yang disebut Wired Equivalent Privacy (WEP). Terdapatnya berbagai titik kelemahan dalam protokol WEP yang dapat dimanfaatkan penyusup, maka dituntut dikembangkannya teknologi keamanan baru. Sebuah standar keamanan yang menjanjikan di masa depan sedang dalam tahap pengembangan yaitu protokol 802.11i yang membutuhkan perubahan dari perangkat keras yang sudah ada saat ini. Selama menunggu perangkat keras yang mendukung 802.11i muncul dipasaran maka solusi sementara keamanan wireless LAN menggunakan Wireless Protected Access (WPA) yang dirancang untuk dapat digunakan pada perangkat keras yang ada saat ini. Kebutuhan mendesak akan keamanan yang tangguh dengan keterbatasan perangkat keras yang ada menyebabkan timbulnya solusi alternatif dengan menggunakan protokol di luar standar jaringan wireless LAN, yaitu dengan menggunakan Web Proxy dan Virtual Private Network (VPN). Solusi keamanan tersebut diharapkan memenuhi dasar keamanan yaitu Otentifikasi, Akses Kontrol, Kerahasiaan, Integritas Ketersediaan dan Tidak terjadi penyangkalan. Penulis melakukan eksperimen serangan dan analisis keamanan wireless LAN terhadap WEP, WPA, Web Proxy dan VPN. Dari hasil eksperimen dan analisis didapat bahwa usulan solusi Web Proxy dan VPN baik digunakan sebagai solusi keamanan wireless LAN.

ABSTRACT

JOKO SARJANOKO. Security Analysis of Wireless Local Area Network 802.11: Case in PT. Masterdata Jakarta. Under the direction of SUGI GURITMAN and HERU TRYONO NATALISA.

The need for flexible technology in communication has been a demand for information technology users and one of these technologies is Wireless Local Area Network (Wireless LAN). The objective of wireless LAN technology is to be a flexible, low voltage and cheap protocol replacing cable. Since information is transmitted by electromagnetic wave, the transmission can be possibly disturbed and threatened. A standard security protocol defined in the wireless LAN is called Wired Equivalent Privacy (WEP). Given many shortcomings in the WEP protocol that the inturder can take advantage of, a new security technology is required to be developed. A security standard that promises the future is in the development phase, namely protocol 802.11i that requires the change of currently exisiting hardware. While waiting for the hardware that supports 802.11i appears in the market, the solution for the security of wireless LAN is using Wireless Protected Access (WPA) which is designed to be used at the exisiting hardware. The urgent need for solid security amid the shortcoming of available hardware results in an alternative solution using the protocol outside standard of wireless network by using web gateway and Virtual Private Network (VPN). The solution of the security is expected to meet the basis of security namely Authentification, Control Access, Availability of Integrity Secrecy and No rejection. The author experimented attack and analysed the security aspect of wireless LAN, namely WEP, WPA, web gateway and VPN. From the result of experiment shows that web gateway and VPN can used as a security solution of wireless LAN giving the best level of security.

Keyword: Wireless Local Area Network, Wired Equivalent Privacy, Wireless Protected Access, Web Proxy dan Virtual Private Network.

© Hak cipta milik Institut Pertanian Bogor, tahun 2007

Hak cipta dilindungi

ANALISIS KEAMANAN

WIRELESS LOCAL AREA NETWORK

STANDAR 802.11: KASUS PT. MASTERDATA JAKARTA

R. JOKO SARJANOKO

Tesis

sebagai salah satu syarat untuk memperoleh gelar Magister Sains pada

Departemen Ilmu Komputer

SEKOLAH PASCASARJANA

INSTITUT PERTANIAN BOGOR

Judul Tesis : Analisis Keamanan Wireless Local Area Network Standar 802.11: Kasus PT. Masterdata Jakarta

Nama : R. Joko Sarjanoko NIM : G651030194

Disetujui, Komisi Pembimbing

Dr. Sugi Guritman Ir. Heru T. Natalisa, M.Math Ketua Anggota

Diketahui,

Ketua Program Studi Dekan Sekolah Pascasarjana Ilmu Komputer

Dr. Sugi Guritman Prof. Dr. Ir Khairil Anwar Notodiputro MS

PRAKATA

Syukur alhamdulillah penulis panjatkan kepada Allah SWT atas segala karunia-Nya sehinga tesis dengan judul Analisis Keamanan Wireless Local Area Network Standard 802.11: Kasus PT. Masterdata Jakarta berhasil diselesaikan.

Tesis ini disusun sebagai salah satu syarat untuk memperoleh gelar Magister Sains pada Pada Program Studi Ilmu Komputer Sekolah Pascasarjana Institut Pertanian Bogor.

Pada kesempatan ini penulis menyampaikan penghargaan dan ucapan terimakasih kepada :

1. Bapak Dr. Sugi Guritman selaku ketua komisis pembimbing dan Bapak Ir. Heru Triyono Natalisa M..Math selaku anggota komisi pembimbing yang telah meluangkan waktu, tenaga dan pikiran sehingga tesis ini dapat diselesaikan.

2. Bapak Heru Sukoco, S.Si, M.T. Selaku dosen penguji yang telah memberikan arahan dan masukan untuk perbaikan tesis ini.

3. Bapak Prof. Soekirman, Bapak Prof. Rajak Taha dan Bapak Suryanto MSi yang telah memberikan motivasi kepada penulis.

4. Staff pengajar Program Studi Ilmu Komputer yang telah memberikan bekal pengetahuan.

5. Staff Departemen Ilmu komputer atas kerjasamanya selama studi dan penelitian.

6. Ungkapan terima kasih juga disampaikan kepada kedua orangtua, istriku tercinta, anakku Danisty serta seluruh keluarga, atas segala doa dan kasih sayangnya.

Penulis menyadari masih banyak kekurangan dalam penyajian tesis ini. Meskipun demikian penulis berharap semoga tesis ini bermanfaat bagi bidang Ilmu Komputer dan dunia pendidikan.

Bogor, Agustus 2007

RIWAYAT HIDUP

Penulis dilahirkan di Bogor pada tanggal 22 November 1975 dari Ayah R. Arbuono Soerachmat SH dan ibu Nani Mulyaningsih. Penulis merupakan putra ketiga dari delapan bersaudara.

DAFTAR ISI

Halaman

DAFTAR TABEL ... ii

DAFTAR GAMBAR ... iii

DAFTAR LAMPIRAN ... v

I PENDAHULUAN ... 1

1.1 Latar Belakang ... 1

1.2 Perumusan Masalah ... 2

1.3 Tujuan Penelitian ... 2

1.4 Ruang Lingkup Penelitian .. ... 3

II TINJAUAN PUSTAKA ... 4

2.1 Topologi Wireless LAN ... 5

2.2 Standart Wireless LAN ......... 7

2.3 Keamanan Wireless LAN ... 7

2.4 Layanan Keamanan, Mekanisme dan Infrastruktur ... 10

2.5 Serangan terhadap Wireless LAN ... 12

2.6 Protokol Standar Keamanan Wireless LAN ... 21

2.7 Protokol Wireless Protected Access ... 32

III METODOLOGI ... 41

3.1 Kerangka Pemikiran ... 41

3.2 Tata Laksana ... 42

3.3 Waktu dan Tempat Penelitian ... 47

3.5 Bahan dan Alat ... 47

IV HASIL PERCOBAAN DAN PEMBAHASAN ... 48

4.1 Analisis Faktor Keamanan Wireless LAN ... 48

4.2 Analisis Menggunakan Protokol WEP ... 51

4,3 Analisis Menggunakan Protokol WPA ... 55

4.4 Analisis Menggunakan Keamanan Web Proxy ... 55

4.6 Analisis Menggunakan Keamanan VPN ... 68

V KESIMPULAN DAN SARAN ... 76

DAFTAR PUSTAKA ... 78

DAFTAR TABEL

Halaman

1. Faktor-Faktor dalam Perancangan Model Keamanan Wireless LAN ... 10

2. Analisis Faktor Model Keamanan di PT. Masterdata ... 48

3. Analisis Keamanan Wireless LAN di PT. Masterdata ... 49

4. Analisis Protokol WEP ... 53

5. Analisis Protokol WPA ... 57

6. Kemungkinan Serangan pada Keamanan Web Proxy ...... 63

7. Perbandingan Keamanan terhadap Keberhasilan Serangan ... 63

DAFTAR GAMBAR

Halaman 1. Komponen Utama Wireless LAN ... 5 2. Topologi Infrastruktur ... ... 6 3. Topologi Adhoc ... ... 7 4. Perancangan Model Keamanan ... ... 9 5. Struktur Keamanan ... 10 6. Taksonomi Serangan Keamanan ... 13 7. Serangan Pasif ... ... 14 8. Serangan Aktif ... 15 9. Session Hijacking ………... 16 10. Man-in-the-middle attack ……….. 17 11. Parking Lot Attack ... ... 19 12. Replay Attack ….. ……….. 20 13. Pemetaan Standard IEEE 802.11 dalam Model Referensi OSI ... 21 14. Format frame dasar pada layer MAC ... ... 22 15. Shared Key Athentication ...... 23 16. Open System Authentification ... ... 24 17. Proses Enkripsi WEP ... ... 26 18. Proses Dekripsi WEP ... ... 27 19. Pairwise Key dengan Group Key ... 34 20. Perhitungan Temporal key ... 35 21. Per Packet Key Mixing ... 38 22. Diagram Alir Penelitian ... 41 23. Topologi Percobaan Serangan ... 42 24. Arah Percobaan Penyerangan ... 43 25. Hasil Percobaan Serangan Enkripsi terhadap Protokol WEP ... 51 26. Hasil Percobaan Serangan Integritas Data (Jumlah Paket Data yang

Diterima) terhadap Protokol WEP... 52 27. Hasil Percobaan Serangan Integritas Data (Jumlah Paket Data yang

28. Hasil Percobaan Serangan Integritas Data (Respon Time Data yang Diterima di server) terhadap Protokol WEP... 53 29. Hasil Percobaan Serangan Enkripsi terhadap Protokol WPA... 55 30. Hasil Percobaan Serangan Integritas Data (Jumlah Paket Data yang

Diterima) terhadap Protokol WPA... 56 31. Hasil Percobaan Serangan Integritas Data (Jumlah Paket Data yang

Hilang) terhadap Protokol WPA ... 56 32. Hasil Percobaan Serangan Integritas Data (Respon Time Data yang

DAFTAR LAMPIRAN

Halaman 1. Konfigurasi Software Network Stumbler 0.40.1 ... 81 2. Konfigurasi Wireless Network Connection ... 82

3. Konfigurasi SoftwareAircrack .... 83 4. Konfigurasi Software NetQuality 2.71... 84 5. Konfigurasi User menggunakan OpenNetwork Authentication dan

Disable Encryption ... 85 6. Konfigurasi User menggunakan OpenNetwork Authentication dan

WEP Encryption ... 86 7. Konfigurasi user menggunakan WPA Network Authentication dan

TKIP Encryption ... 87 8. Konfigurasi Software GFI LANguard N.S.S.70 ... 88 9. Konfigurasi Software Etherchange v1.0 .... 89 10. Konfigurasi Software Ethereal ... 90 11. Konfigurasi Setting Open VPN disisi user ... 91 12. Hasil Percobaan Serangan Pendeteksisan Access Point dan

konfigurasinya menggunakan software Network Stumbler ... 92 13. Hasil Percobaan Serangan Enkripsi terhadap Protokol WEP

menggunakan Software Aircrack ... 93 14. Hasil Percobaan Serangan Enkripsi terhadap Protokol WPA

menggunakan Software Aircrack ... 96 15. Hasil Percobaan Serangan Pengambilan Data terhadap Protokol

WEP dan WPA mengunakan Software Aircrack Net Quality ... 99 16. Hasil Percobaan Serangan Pengubahan IP Address terhadap Protokol

BAB I PENDAHULUAN

1.1 Latar Belakang

Pesatnya kemajuan teknologi komunikasi, media dan informasi serta meluasnya perkembangan infrastruktur teknologi menjadi paradigma global yang dominan, sehingga sistem informasi global telah mengubah pola dan cara kegiatan bisnis yang dilaksanakan dalam industri, perdagangan, pemerintahan dan sosial politik. Salah satu perkembangan teknologi sistem informasi di Indonesia adalah komunikasi menggunakan wireless. Ini ditandai dengan perkembangan munculnya peralatan nirkabel yang telah menggunakan standar protokol Wireless Fidelity (WiFi) yang berbasiskan standar IEEE 802.11 [EDN04] seperti Personal Digital Asistance (PDA), handphone, notebook dan lain sebagainya, sehingga mendukung laju perpindahan informasi secara cepat dari satu tempat ke tempat lain. Mengingat bentuk mobilitas pengguna yang sangat luas serta kebutuhan akan informasi telah menjadi suatu aset yang sedemikian berharga, maka perlu mendapat perlakuan yang lebih spesifik dan sudah sangat mutlak untuk di antisipasi oleh para pengelola jasa informasi mobile.

Penggunaan jaringan yang semakin luas di dunia bisnis dan pertumbuhan kebutuhan penggunaan internet online services yang semakin cepat mendorong untuk memperoleh keuntungan dari shared data dan shared resources. Dengan Wireless Local Area Network (Wireless LAN) pengguna dapat mengakses informasi tanpa mencari tempat untuk plug in dan dapat menset up jaringan tanpa menarik kabel. Wireless LAN dapat mengatasi masalah kekurangan wired network, karena mempunyai kelebihan dibandingkan antara lain sebagai berikut.

•Mobility. Para pengguna Wireless LAN dapat memperoleh akses real time di manapun dari satu access point ke access point lainnya dengan node yang berbeda sehingga dapat mendorong produktifitas dan keuntungan pelayanan pemakai dibandingkan menggunakan wired network.

•Installation Speed and Simplicity. Kecepatan dan kesederhanaan instalasi setup jaringan lebih cost effective instalasi serta dapat meminimalkan penggunaan kabel.

•Installation Fleksibility. Para pengguna Wireless LAN dapat memperoleh akses ke jaringan tanpa mencari suatu tempat untuk menyambungkan, dimana wired network tidak dapat dipasang.

•Reduced cost of ownership. Investasi awal harga hardwareWireless LAN lebih mahal, namun beban pemeliharaan rebih rendah terutama di lingkungan dinamis yang membutuhkan modifikasi yang berulang.

1.2 Perumusan Masalah

Wireless LAN menggunakan gelombang radio atau electromagnetic airwaves untuk mengkomunikasikan informasi dari satu point ke point yang lain tanpa menggunakan koneksi fisik, sehingga rentan terhadap para pembobol (hacker) dan penyusup (intruder). Kondisi tersebut ditambah dengan ditemuinya banyaknya hotspot publik yang mengunakan Wireless LAN masih minim menggunakan protokol keamanan, serta para pengguna tidak dapat membuat atau mengaktifkan sistem keamanan yang tersedia dan hanya bergantung kepada vendor dan penyedia layanan hotspot publik.

1.3 Tujuan Penelitian

Berdasarkan perumusan masalah diatas, tujuan penelitian ini adalah:

• Memeriksa kelemahan protokol standar yang digunakan Wireless LAN yaitu

Wired Equivalent Privacy (WEP) dan Wireless Protected Access (WPA).

• Melakukan analisis perbandingan terhadap alternatif protokol keamanan Web Proxy dan Virtual Private Network (VPN) dalam mendukung keamanan Wireless LAN.

• Merekomendasikan alternatif protokol keamanan lain yang dapat mendukung

atau menggantikan protokol standar Wireless LAN.

• Memberikan suatu pembahasan ilmiah yang praktis mengenai konsep sistem

1.4 Ruang Lingkup Penelitian

Karena luasnya lingkup permasalahan yang ada dalam perkembangan keamanan komunikasi menggunakan Wireless LAN, maka bertitik tolak dari permasalahan di atas yang akan dibahas dalam penelitian ini dibatasi pada infrastruktur protokol keamanan Wireless LAN. Analisis dilakukan melalui beberapa kajian white paper dan wacana yang ada serta melakukan eksperimen dengan melakukan serangan (attack) terhadap infrastruktur Wireless LAN di PT. Masterdata Jakarta. Protokol keamanan Wireless LAN yang digunakan dalam penelitian yaitu Wired Equivalent Privacy (WEP)dan Wireless Protected Access (WPA), serta infrastruktur keamanan yang digunakan adalah Web Proxy dan Virtual Private Network (VPN).

BAB II TINJAUAN PUSTAKA

Wireless LAN adalah sistem komunikasi informasi fleksibel dimana pengiriman dan penerimaan datanya melalui udara dengan menggunakan teknologi frekuensi radio. Wireless LAN diimplementasikan dan dikembangkan oleh para pionir akar rumput, ketika regulator telekomunikasi Amerika Serikat mengijinkan frekuensi radio untuk keperluan eksperimental pada tahun 1985 sebagai alternatif dari Wired LAN. Berbagai penelitian dilakukan terutama untuk membangun jaringan nirkabel yang menghubungkan berbagai macam peralatan komunikasi. Tahun 1997 lahir standar pertama yang dikenal dengan Institute of Electrical an Electronics Engineers (IEEE) 802.11 dengan frekuensi 2,4 Gigahertz (GHz) dan disebut sebagai pita frekuensi Industrial, Scientific and Medical (ISM). Komponen utama dalam membangun Wireless LAN ini adalah sebagai berikut (Gambar 1).

• Wireless LAN Interface, merupakan alat yang dipasang di access point (AP) atau di Mobile atau Desktop PC. Alat yang dikembangkan secara masal adalah dalam bentuk kartu Personal Computer Memory Card International Association (PCMCIA), Universal Serial Bus (USB) dan lain sebagainya sebagai media koneksi.

• Access point (AP), merupakan perangkat yang menjadi sentral koneksi dari klien ke Internet Service Provider (ISP) atau dari kantor cabang ke kantor pusat jika jaringannya adalah milik sebuah perusahaan. AP berfungsi mengubah sinyal Radio Frekuensi (RF) menjadi sinyal digital yang akan disalurkan melalui jaringan nirkabel atau kabel. Komponen logic dari access point adalah Radio Frekuensi (RF) yang merupakan standar dari IEEE.802.11.

• Mobile PC atauhandheld Tools, merupakan perangkat akses untuk klien. Pada mobile PC pada umumnya sudah terpasang port PCMCIA sedangkan untuk desktop PC harus ditambahkan PC Card dalam bentuk kartu Industry Standard Architecture (ISA) atau Peripheral Component Interconnect (PCI).

Gambar 1 Komponen Utama Wireless LAN

Wireless LAN menggunakan media electromagnetic airwaves untuk meng-komunikasikan informasi dari satu point ke point yang lain tanpa menggunakan physical connection. Data yang ditransmisikan di tempatkan pada radio carrier sehingga dapat diterima secara akurat di penerimaan. Dalam konfigurasi Wireless LAN pada umumnya, alat transmiter dan receiver (transceiver) yang disebut access point (AP), terhubung pada wired network dari lokasi yang tetap menggunakan pengkabelan yang standar. AP menerima dan mentransmisikan data antara Wireless LAN dan Wired LAN. Single AP dapat mensupportgroup pemakai yang kecil dan dapat berfungsi dalam radius lebih kecil. Antena AP biasanya ditempatkan pada tempat yang tinggi atau dimana saja selama dapat mengcover sinyal radio. Pemakai mengakses Wireless LAN melalui Wireless LANadapter.

2.1 Topologi Wireless LAN

• Sistem Infrastructure, topologi ini biasa dikenal dengan Extended Service Set (ESS), dimana jaringan menggunakan access point untuk saling berhubungan. Access point dapat bertindak sebagai hub yang menghubungkan beberapa komputer dalam satu BSS atau beberapa BSS dan juga dapat bertindak sebagai bridge yang dapat menghubungkan antara Wireless LAN dengan Wired LAN. Access point inilah yang memberikan tanda apakah di suatu tempat terdapat jaringan Wireless LAN dan secara terus menerus mentransmisikan Service Set Identifier (SSID) yang dapat diterima oleh komputer lain untuk dikenal. Hub cable network menggunakan kabel tetapi tidak memiliki nama (SSID). Sedangkan access point tidak mengunakan kabel jaringan tetapi harus memiliki sebuah nama yaitu nama untuk SSID ditunjukan pada Gambar 2.

Gambar 2 Topologi Infrastructure

Gambar 3 Topologi Adhoc

2.2 Standar Wireless LAN

Standar IEEE 802.11 yang dikeluarkan oleh IEEE membagi golongan teknologi Wireless LAN sebagai berikut.

• Standar 802.11b, digunakan pada tahun 1999, menggunakan frekuensi 2.4 GHz dan memiliki kemampuan transmisi standar dengan 1 Mbps- 11 Mbps. • Standar 802.11a, digunakan pada tahun 2001, adalah model awal yang dibuat

untuk umum mengunakan kecepatan 54 Mbps-102 Mbps serta mengunakan frekuensi tinggi pada 5 Ghz. Standar ini sebenarnya sangat baik untuk kemampuan tranfer data besar, tetapi 802.11a memiliki kendala pada harga komponen lebih mahal.

• Standar 802.11g, digunakan pada tahun 2001 dan memiliki kombinasi

ke-mampuan tipe “a” dan “b”. Menggunakan frekuensi 2.4 GHz, standar 802.11.g mampu mentransmisi 54 Mbps-108 Mbps.

2.3 Keamanan Wireless LAN

Dalam sudut pandang keamanan Wireless LAN, satu hal yang sama ingin dicapai dengan konsep keamanan secara umum yaitu tercapainya kondisi aman seperti keadaan dimana tidak terdapatnya “kelompok orang jahat”. Namun dalam kenyataannya akan selalu ada “kelompok orang jahat” yang memberikan ancaman terhadap keamanan. Untuk itulah, diperlukan sebuah mekanisme untuk memberi-kan perlindungan sehingga tercipta suatu keadaan dimana tidak ada orang jahat yang dapat memberikan ancaman terhadap keamanan Wireless LAN. Para ahli keamanan jaringan menciptakan berbagai model keamanan yang digunakan untuk memberikan perlindungan terhadap segala bentuk ancaman yang dapat mem-bahayakan jaringan. Dalam kenyataan berbagai model keamanan yang dikatakan sebagai model yang unbreakable sekalipun pada akhirnya berhasil dipecahkan dan seringkali dilakukan dengan cara yang tidak pernah terpikirkan oleh sang perancang model keamanan tersebut [SCN99]. Karena itulah muncul pemikiran bahwa sejauh ini keamanan jaringan tidak akan pernah dapat dicapai secara ideal kecuali kita mendefinisikan beberapa hal yang membatasi sejauh mana keadaan tersebut disebut aman. Idealnya, keamanan bukanlah didapat hanya sekedar menfokuskan ke dalam salah satu mekanisme saja, misalnya enkripsi data atau dengan mengkonsentrasikan untuk bertahan terhadap jenis serangan tertentu saja. Selain itu, suatu keadaan juga belum dianggap aman apabila membiarkan ter-dapatnya titik kelemahan pada keamanan tersebut dimana kelemahan itu mempunyai konsekuensi kerusakan yang rendah.

Solusi keamanan seharusnya mencegah segala bentuk gangguan dan ancaman apapun, baik yang menimbulkan kerusakan maupun yang tidak sama sekali. Secara ringkas model keamanan dibuat dengan menganalisis serangan yang mungkin dilakukan oleh seseorang pada titik kelemahan keamanan yang ada, dan menganalisis langkah yang dapat diambil untuk mengatasi serangan tersebut. Secara umum, terdapat 3 (tiga) kata kunci dalam konsep keamanan jaringan:

• Resiko atau Tingkat Bahaya, dalam hal ini, resiko berarti berapa besar

a. Denial of Service, yaitu menutup penggunaan utilitas-utilitas jaringan normal dengan cara menghabiskan jatah Central Processing Unit (CPU), bandwidth maupun memory.

b. Write Access, yaitu mampu melakukan proses menulis ataupun meng-hancurkan data yang terdapat dalam sistem.

c. Read Access, yaitu mampu mengetahui keseluruhan sistem jaringan informasi.

• Ancaman, dalam hal ini berarti orang yang berusaha memperoleh akses-akses ilegal terhadap jaringan yang dimiliki seolah-olah ia memiliki otoritas atas akses ke jaringan.

• Kerapuhan Sistem, dalam hal ini memiliki arti seberapa jauh perlindungan

yang bisa diterapkan kepada network dari seseorang dari luar sistem yang berusaha memperoleh akses ilegal terhadap jaringan dan kemungkinan orang-orang dari dalam sistem memberikan akses kepada dunia luar yang bersifat merusak sistem jaringan.

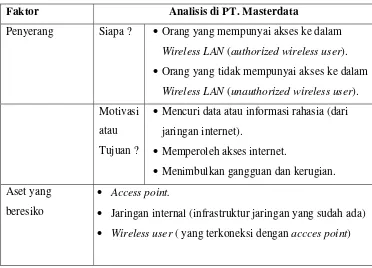

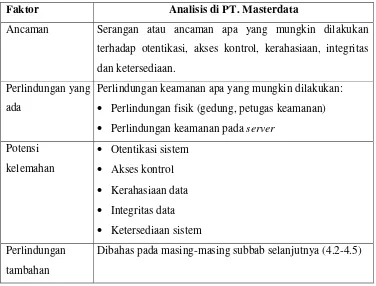

Dalam keamanan Wireless LAN, perlu diketahui beberapa faktor yang menentukan sejauh mana keamanan ingin didapatkan yaitu penyerang (attacker), ancaman (threats), potensi kelemahan (potential vulnerabilities), aset yang beresiko (asset at risk), perlindungan yang ada (existing safeguard ) dan perlindungan tambahan (additional control) [MCN02] (Gambar 4).

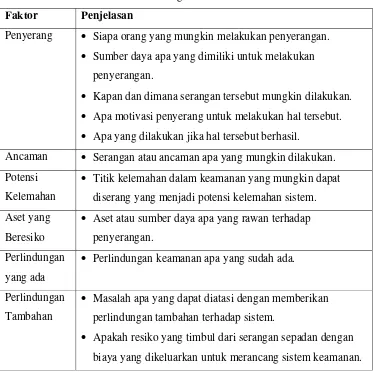

Penjelasan masing-masing faktor dapat dilihat pada Tabel 1.

Tabel 1 Faktor-Faktor dalam Perancangan Model Keamanan Wireless LAN Faktor Penjelasan

Penyerang • Siapa orang yang mungkin melakukan penyerangan.

• Sumber daya apa yang dimiliki untuk melakukan

penyerangan.

• Kapan dan dimana serangan tersebut mungkin dilakukan.

• Apa motivasi penyerang untuk melakukan hal tersebut.

• Apa yang dilakukan jika hal tersebut berhasil.

Ancaman • Serangan atau ancaman apa yang mungkin dilakukan. Potensi

Kelemahan

• Titik kelemahan dalam keamanan yang mungkin dapat

diserang yang menjadi potensi kelemahan sistem. Aset yang

Beresiko

• Aset atau sumber daya apa yang rawan terhadap

penyerangan. Perlindungan

yang ada

• Perlindungan keamanan apa yang sudah ada.

Perlindungan Tambahan

• Masalah apa yang dapat diatasi dengan memberikan perlindungan tambahan terhadap sistem.

• Apakah resiko yang timbul dari serangan sepadan dengan biaya yang dikeluarkan untuk merancang sistem keamanan.

2.4 Layanan Keamanan, Mekanisme dan Infrastruktur

[image:34.612.133.506.111.487.2]Pada bagian tengah dari struktur keamanan adalah mekanisme keamanan, yaitu cara kerja dari keamanan yang dirancang untuk memberikan perlindungan yang diharapkan. Beberapa contoh mekanisme keamanan adalah encription, security policy, audit logs, smart cards dan biometric. Bagian paling atas dari struktur protokol keamanan adalah layanan keamanan yang ingin diberikan kepada pengguna. Layanan keamanan sering dipandang sebagai tujuan kepada pengguna dan tujuan dari keamanan yang ingin dicapai. Mekanisme keamanan dalam Wireless LAN adalah hal penting dalam menjaga kerahasiaan data. Proses enkripsi di dalam mekanisme keamanan merupakan proses pengkodean pesan untuk menyembunyikan isi. Algoritma enkripsi modern menggunakan kunci kriptografi dimana hasil enkripsi tidak dapat didekripsi tanpa kunci yang sesuai.

Kriptografi mempelajari bagaimana membuat suatu pesan menjadi aman selama pengiriman dari pengirim (sender) sampai ke penerima (receiver). Pesan tersebut disebut plaintext, proses untuk mengubah plaintext menjadi suatu bentuk yang tidak dapat dibaca isinya disebut enkripsi. Pesan yang terenkripsi disebut ciphertext. Proses untuk mengubah ciphertext ke pesan aslinya (plaintext) disebut dekripsi. Hubungan antara plaintext, ciphertext, enkripsi dan dekripsi dapat ditulis dalam bentuk sebagai berikut.

· C = E ( M ) dimana: C = ciphertext, E = proses enkripsi, M = plaintext. · M = D ( C ) dimana: C = ciphertext, D = proses dekripsi, M = plaintext

Untuk itulah diperlukan mekanisme untuk memberikan perlindungan keamanan sehingga tercipta suatu keadaan dimana tidak ada “orang jahat” yang dapat memberikan ancaman pada pengguna. Layanan keamanan dibagi menjadi 6 (enam) kategori sebagai berikut [STA03].

• Kerahasiaan (Confidentiality), yaitu mencegah pihak yang tidak berhak

mengakses untuk dapat membaca informasi yang bersifat rahasia, dimana harus aman dari penyadapan.

• Integritas (Integrity), yaitu menjamin bahwa data yang diterima tidak

• Otentikasi (Authentication), yaitu layanan keamanan yang diberikan untuk meyakinkan bahwa identitas pengguna yang melakukan komunikasi di jaringan yang benar.

• Tidak terjadi penyangkalan (Non-repudiation), yaitu mencegah baik

penerima maupun pengirim menyangkal pesan yang dikirim atau diterimanya.

• Ketersediaan (Availability), yaitu menjamin ketersediaan sistem untuk dapat selalu digunakan setiap ada permintaan dari pengguna.

• Akses Kendali (Access Control), yaitu membatasi dan mengontrol akses setiap pengguna sesuai dengan hak yang dimiliki.

2.5 Serangan Terhadap Wireless LAN

Pertanyaan mendasar yang timbul terhadap Wireless LAN adalah mengapa jaringan ini rentan terhadap penyerangan. Wireless LAN menggunakan gelombang radio, itulah sebabnya mengapa jaringan ini lebih rentan terhadap penyerangan, karena siapa saja dapat mendengarkan saluran komunikasi ini (eavesdropping)

[BO101]. Pada jaringan kabel, arsitektur keamanan dikembangkan dengan asumsi bahwa akses terhadap jaringan dibatasi fisik, dimana keberadaan kabel jaringan dilindungi oleh adanya gedung dan sarana fisik sehingga akses dapat dimonitor.

• Motivasi Serangan. Pada prakteknya suatu pembentukan sistem yang aman

akan mencoba melindungi adanya beberapa kemungkinan serangan yang dapat dilakukan pihak lain, antara lain sebagai berikut [TAR01].

a. Intrusion, pada penyerangan ini seorang penyerang akan dapat menggunakan sistem komputer yang kita miliki. Sebagian penyerang jenis ini menginginkan akses sebagaimana halnya pengguna yang memiliki hak untuk mengakses sistem.

b. Joyrider, serangan ini disebabkan oleh orang yang merasa iseng dan ingin memperoleh kesenangan dengan cara menyerang suatu sistem. Rata-rata mereka melakukannya karena rasa ingin tahu, tetapi ada juga yang menyebabkan kerusakan atau kehilangan data.

d. Vandal, serangan ini bertujuan untuk merusak sistem, sering kali ditujukan untuk site-site yang besar.

e. Scorekeeper, serangan ini hanyalah bertujuan untuk mendapatkan reputasi dengan cara mengacak sistem sebanyak mungkin.

f. Spyware, serangan ini bertujuan untuk memperoleh data atau informasi rahasia dari pihak kompetitor.

•Klasifikasi Serangan. Secara umum serangan terhadap Wireless LAN dapat

diklasifikasikan menjadi 2 (dua) buah katagori besar, yaitu serangan aktif (active attack) dan serangan pasif (passive attack) [PSI04] (Gambar 6).

Gambar 6 Taksonomi Serangan Keamanan

a. Serangan Pasif

Serangan pasif adalah usaha untuk mendapatkan informasi mengenai sistem namun tidak mempengaruhi keadaan sumber daya sistem. Serangan pasif biasanya berupa penyadapan (eavesdropping)atau pemantauan (monitoring) terhadap informasi yang ditransmisikan dalam sistem. Dua jenis serangan pasif yang biasanya dilakukan adalah pengintaian untuk mendapatkan informasi rahasia (snooping) dan melakukan analisis terhadap lalulintas jaringan (traffic analysis). Serangan pasif ini sulit untuk dideteksi karena tidak menimbulkan perubahan data maupun dampak terhadap sistem

Gambar 7 Serangan Pasif

b. Serangan Aktif. Serangan aktif adalah usaha untuk mempengaruhi atau merusak sumber daya dan operasional sistem. Serangan aktif biasanya melibatkan modifikasi dari data yang ditransmisikan dalam jaringan ataupun menciptakan data-data palsu. Serangan ini dapat dibagi menjadi 4 (empat) buah katagori yaitu [GLE03] [Gambar 8]:

- Masquarade, adalah istilah yang digunakan untuk serangan yang dilakukan dengan memalsu identitas diri sebagai pihak yang mempunyai hak akses ke dalam sistem.

- Replay, adalah serangan dengan menangkap paket-paket data yang di-transmisikan dan kemudian mengirimkan kembali paket-paket tersebut sehingga dapat menimbulkan kerugian.

- Modification of Message, adalah modifikasi yang dilakukan pada pesan yang ditransmisikan, baik penambahan, pengubahan, penundaan pengirim-an pespengirim-an, maupun pengubahpengirim-an urutpengirim-an pengirimpengirim-an pespengirim-an. Sebagai contoh, sebuah paket data yang ditransmisikan pada jaringan nirkabel dapat ditangkap dan kemudian alamat tujuan (IP Address) dapat diubah. Walaupun paket data dienkripsi, namun tetap dapat dengan mudah di-serang karena header yang memuat informasi mengenai alamat tujuan ditransmisikan tanpa dienkripsi.

Gambar 8 Serangan Aktif

• Jenis Serangan. Serangan pada suatu sistem Wireless LAN pada dasarnya

memiliki 3 (tiga) tren gelombang utama yaitu [WIR01]:

a. Gelombang pertama, adalah serangan fisik yang ditujukan kepada fasilitas jaringan, perangkat elektronik dan komputer.

b. Gelombang kedua, adalah serangan sintatik yang ditujukan pada keringkihan (vulnerability) perangkat lunak, celah yang ada pada algoritma kriptografi atau protokol.

c. Gelombang ketiga, adalah serangan semantik yang memanfaatkan arti dari pesan yang dikirim. Dengan kata lain adalah menyebarkan disinformasi melalui jaringan.

• Contoh Serangan. Contoh serangan yang mungkin akan terjadi pada Wireless LAN dapat dikategorikan kedalam 9 (sembilan) jenis serangan [GLE03]:

Gambar 9 Session Hijacking

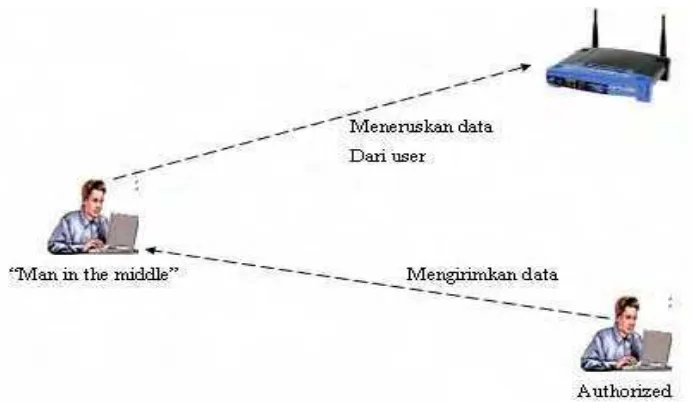

b. Man-in-the-middle attack, serangan ini dapat dilakukan apabila otentikasi dilakukan dalam proses satu arah (one way authentication). Dalam Wireless LAN otentikasi satu arah ini biasanya berupa access point melakukan otentikasi terhadap wireless user, namun tidak sebaliknya. Hal ini berarti bahwa access point selalu dianggap sebagai pihak yang dapat dipercaya (trusted entity). Proses otentikasi satu arah ini ternyata memungkinkan terjadinya man-in-the-middle attack, yaitu penyerang bertindak seolah-olah sebagai access point di hadapan wireless user dan bertindak seolah-olah sebagai wireless user dihadapan access point (Gambar 10).

Paket-paket yang dikirim oleh wireless user kepada penyerang, akan diteruskan oleh penyerang kepada access point, demikian juga dengan paket-paket balasan yang dikirimkan oleh access point akan diteruskan kepada wireless user. Kedua pihak baik access point maupun wireless user tidak menyadari kehadiran penyerang ini karena lalulintas jaringan tidak mengalami gangguan. Namun penyerang akan dapat mengetahui informasi apapun yang melalui jaringan meliputi informasi rahasia mengenai wireless user, misalnya password yang digunakan untuk melakukan otentikasi sehingga penyerang dapat menggunakannya untuk masuk ke dalam jaringan sebagai wireless user yang sah.

c. Insertion Attack, serangan ini terjadi jika terdapat pihak-pihak yang sebenarnya tidak mempunyai hak akses ke dalam jaringan, namun masuk ke dalam jaringan tanpa proses keamanan dan otentikasi yang sebenarnya. Serangan jenis ini dapat terjadi dalam 2 (dua) bentuk:

- Unauthorized Wireless User, yaitu penyerang berusaha untuk melakukan koneksi dengan access point tanpa melakukan otentikasi. Jika access point tidak memerlukan password, maka penyerang dapat dengan mudah melakukan koneksi hanya dengan mengaktifkan koneksi Wireless. Sedangkan apabila access point membutuhkan password dan ternyata semua wireless user mempunyai password yang sama untuk melakukan koneksi kedalam jaringan, maka password ini relatif mudah untuk diperoleh.

- Unauthorized access point, yaitu apabila ada wireless user yang membangun koneksi Wireless LAN tanpa ijin dengan membuat access point yang terhubung ke jaringan kabel yang sudah ada. Akibatnya access point “palsu” ini dapat menjadi titIk kelemahan dalam keamanan sehingga dapat memberikan dampak pada keamanan jaringan kabel secara keseluruhan.

- Parking Lot Attack, hal-hal yang perlu diperhatikan dalam penempatan sebuah access point adalah bahwa sebuah antena access point dapat diperluas daerah jangkauannya, dan selain itu juga sinyal yang dipancarkan berpola lingkaran sehingga biasanya akan memancarkan sampai dengan di luar batas fisik dari daerah yang dilingkupinya. Karena itulah serangan dapat dilakukan di luar batas fisik yang ada, yang disebut parking lot attack [ARB01] (Gambar 11).

Gambar 11 Parking Lot Attack

- Access Point Clone (Evil Twin) Traffic Interception, serangan ini dilakukan untuk menipu wireless user untuk melakukan koneksi ke jaringan palsu yang dibangun dengan cara menempatkan sebuah unauthorized access point dengan sinyal yang lebih kuat daripada access point yang sebenarnya. Wireless user yang berusaha masuk ke jaringan palsu tersebut mungkin akan memberikan password atau informasi rahasia lainnya.

- Broadcast Monitoring, yaitu serangan yang dapat terjadi jika sebuah access point terkoneksi pada sebuah hub dan bukan pada sebuah switch. Sesuai karakteristik Ethernet hub, semua paket data, walaupun ditujukan kesuatu alamat (IPaddress), di broadcast ke seluruh jaringan yang terkoneksi termasuk juga access point. Hal ini memungkinkan penyerang dapat memperoleh informasi rahasia melalui jaringan nirkabel.

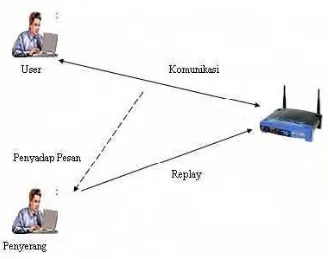

[image:43.612.177.505.271.530.2]- Replay Attack, serangan ini dilakukan oleh penyerang untuk menyadap sebuah pesan dari wireless user yang sah dan kemudian mengirimkan kembali kepada access point seolah-olah pesan tersebut memang dikirimkan kembali oleh wireless user(Gambar 12).

Gambar 12 Replay Attack

e. Denial of Service Attack “DoS Attack”, serangan ini biasanya dilakukan untuk melumpuhkan ketersediaan jaringan sehingga wireless user tidak dapat mengakses jaringan yang dengan mudah untuk diterapkan ke dalam Wireless LAN, yaitu dengan mengirimkan paket-paket yang membanjiri lalu lintas jaringan (flooding). Pada jaringan Wireless LAN paket yang dapat digunakan untuk membanjiri lalu lintas jaringan.

f. Brute Force Attack terhadap Password seorang pengguna, yaitu serangan dengan melakukan uji coba terhadap kunci akses dengan memasukkan beberapa kemungkinan dimana sebagian besar access point menggunakan suatu kunci tunggal atau password yang dimiliki oleh wireless user pada Wireless LAN.

g. Brute Force dan Dictionary Attack, serangan ini dapat dilakukan terhadap kunci enkripsi yang digunakan atau terhadap keberadaan access point. Sebuah access point mempunyai antarmuka (interface) untuk melihat dan mengubah konfigurasi yang ada. Sebagai contoh access point yang berasal dari vendor 3Com mempunyai antarmuka web yang dilindungi oleh sebuah password. Antar muka inilah yang dapat menjadi sasaran serangan dengan melalui brute force attack atau dictionary attack. Brute force attack adalah serangan dengan mencoba semua kombinasi pasword yang mungkin. Dictionary attack adalah serangan dengan mencoba semua kombinasi pasword yang berasal dari suatu dictionary yang berisikan daftar kemungkinan pasword yang biasanya sering digunakan.

h. Kesalahan Konfigurasi, dimana banyak access point bekerja dalam suatu konfigurasi yang tidak aman kecuali para administrator yang mengerti resiko penggunaan keamanan Wireless LAN dan konfigurasi masing-masing unit sebelum digunakan. Access point ini akan tetap berjalan pada resiko yang tinggi untuk diserang atau ada disalahgunakan.

2.6 Protokol Standar Keamanan Wireless LAN

Untuk mengimplementasikan bentuk keamanan Wireless LAN yang dapat dipercaya dalam personal communication adalah dengan menggunakan sebuah protokol keamanan standar yang didefinisikan dalam jaringan IEEE 802.11 dan disebut Wired Equivalent Privacy (WEP). Protokol ini dibuat dengan tujuan untuk memberikan keamanan pada Wireless LAN yang setara dengan keamanan yang ada pada jaringan kabel. Karena itulah protokol ini disebut dengan “Wired Equivalent Protocol” [BOA01]. WEP mendefinisikan protokol keamanan yang menyediakan keamanan dari segi otentifikasi, enkripsi dan integritas data

[EDN04]. Tujuan utama dari protokol WEP adalah berusaha untuk memberikan tingkat privasi yang diberikan kepada penggunaan jaringan berbasiskan kabel. Dalam melakukan usaha itu, protokol WEP akan melakukan enkripsi terhadap data-data yang dikirimkan, sehingga data yang dikirimkan tidak dapat dicuri oleh pihak lain. Untuk ini, WEP mempergunakan algoritma stream-cipher RC4 untuk menjaga kerahasiaan data.

• Lapisan Keamanan WEP, standar 802.11 bekerja pada dua lapisan terbawah

Open System Interconnection (OSI), yaitu lapisan kedua (data link layer) dan lapisan pertama (physical layer) (Gambar 13). Komunikasi dan transmisi data berlangsung pada lapisan pertama. Lapisan 802.11 Medium Access Control (MAC) memberikan berbagai layanan seperti distribusi, integrasi, asosiasi, otentikasi, enkripsi dan sebagainya [AMA04]. Protokol keamanan yang didefinisikan dalam standar 802.11 bekerja pada lapisan 802.11 MAC disebut dengan protokol WEP.

a. Data Link Layer, dimana modifikasi alur pengiriman data sesuai dengan kondisi saluran fisiknya dengan memodifikasi algoritma yang ada di dalamnya. Berdasarkan standar IEEE 802.11 ada 2 (dua) sublayer dalam datalink layer, yaitu Logical Link Control (LLC) dan Medium Access Control (MAC). Logical Link Control berfungsi melakukan pertukaran data antar wireless user dalam suatu LAN yang menggunakan standar MAC, kemudian menyediakan pengalamatan dan datalink control pada paket data yang dikirim. MAC merupakan sublayer dibawah LLC pada datalink layer. Kegunaannya untuk menyediakan fungsi access control seperti pengalamatan, pengecekan, regenerasi frame, dan koordinasi akses pada pemakaian sumber daya yang ada bagi terminal dalam jaringan Wireless LAN. Format frame dasar MAC yang sesuai dengan standar IEEE 802.11 dapat dilihat pada Gambar 14.Frame ini akan diteruskan ke layer fisik yaitu PLCP dari layer MAC.

Gambar 14 Format Frame Dasar pada LayerMAC

• Otentikasi dalam WEP. Otentikasi adalah tahap pengenalan mengenai identitas diri dari wireless user sebelum dapat mengakses jaringan. Tujuan dari proses otentikasi adalah untuk membuktikan bahwa identitas diri dari pihak yang ingin melakukan proses akses adalah benar. IEEE.802.11 mendefinisikan dua tipe otentikasi, yaitu:

a. Shared Key Authentication, yaitu melakukan proses otentikasi dengan sebuah kunci rahasia (shared key) yang diketahui bersama antara wireless user dengan access point. Standar keamanan 801.11 mengasumsikan bahwa kunci rahasia tersebut ditransmisikan ke wireless user dengan melalui saluran komunikasi rahasia yang bukan merupakan bagian dari 808.11

(Gambar 15).

Gambar 15 Shared Key Athentication[MIC04]

Tahapan proses otentikasi ini adalah sebagai berikut:

- Wireless user mengirimkan sebuah paket shared key autentication request kepada access point.

- Access point merespon permintaan wireless user dengan mengirimkan sebuah paket shared key autentication respon yang mengandung challenge text. Challenge text ini dibuat dengan menggunakan WEP Pseudo Random Number Generator (PRNG) dengan kunci rahasia (shared key) dan sebuah angka random yaitu Initialization Vector (IV). - Wireless user merespon dengan mengirimkan paket shared key

- Access point kemudian mendekripsikan chalengge text, apabila hasilnya cocok dengan chalenge text yang dibuat access point, maka access point akan mengirimkan paket shared key authentication yang mengandung informasi bahwa otentikasi berhasil. Dan sebaliknya access point akan mengirimkan paket shared key authentication response yang mengandung informasi bahwa otentikasi gagal.

b. Open System Authentication, yaitu mengotentikasi siapapun yang melakukan permintaan untuk melakukan proses otentikasi dengan access point. Sebenarnya hal ini berarti tidak dilakukan proses otentifikasi apapun (mall authentication). Tahapan proses otentikasi ini adalah sebagai berikut

(Gambar 16).

- Proses otentikasi dimulai dengan wireless user mengirimkan pesan open system authentication request, yang mengandung informasi mengenai MAC Address sebagai alamat asal (source address) pada paket 802.11. - Access point membalas pesan yang diterima dari wireless user dengan

mengirimkan pesan open system authentication response yang menandakan berhasil atau tidaknya proses otentifikasi tersebut.

Gambar 16Open System Autentication [MIC04]

• Lapisan Kendali Akses WEP. WEP sebenarnya tidak mendefinisikan secara

• Enkripsi dan Integritas Data dalam WEP. WEP memberikan jaminan ke-amanan confidentiality dengan mengenkripsikan setiap paket data yang dikirimkan. Algoritma enkripsi yang digunakan WEP adalah algoritma enkripsi RC4, yaitu algoritma simetrik stream chiper yang diciptakan Ron Rivers dari RSA security dengan panjang kunci 40 bit atau 104 bit. Initialization Vector yang digunakan dalam WEP adalah sepanjang 24 bit, sehingga seringkali WEP dikenal dengan penggunaaan kunci 64 bit atau 128 bit yang sebenarnya adalah panjang kunci sebenarnya ditambah dengan panjang Initialization Vector. WEP juga menyediakan jaminan keamanan integritas data dengan menyediakan Integrity Check Value (ICV) sepanjang 32 bit yang dihitung untuk setip paket data yang dikirimkan.

a. Kunci WEP. Ada dua macam tipe dari kunci WEP yang didefinisikan dalam standar IEEE.802.11 yaitu:

- Default Key, yaitu dimana semua mobile device dengan access point menggunakan kunci yang sama.

- Key Kapping Key, yaitu dimana setiap mobile device mempunyai kunci yang unik dengan access point.

Biasanya penggunaan key maping key digunakan secara bersamaan dengan penggunaan default key. Pengiriman pesan yang sifatnya unicast message, yaitu pesan yang dikirimkan ke satu alamat tujuan saja menggunakan key mapping key, sedangkan untuk pengiriman multicast message, yaitu pesan yang dikirimkan ke beberapa alamat tujuan sekaligus, dan broadcast message yaitu pesan yang dikirimkan ke semua alamat tujuan dilakukan dengan menggunakan default key. Kunci pada WEP mempunyai karakteristik sebagai berikut.

- Panjangnya pasti (fixed), yaitu 40 bit atau 104 bit.

- Statik, tidak ada perubahan dalam kunci kecuali melalui rekonfigurasi. - Shared, access point dan mobile device mempunyai kunci yang sama. - Simetrik, yaitu kunci yang sama digunakan baik untuk proses enkripsi

Kunci WEP tetap sama selama tidak dilakukan konfigurasi ulang. Yang membuat perbedaan kunci enkripsi pada setiap paket adalah initialization vector yang diganti secara periodik. Cara paling ideal untuk memelihara efektifitas dari WEP adalah mengganti initialization vector untuk setiap paket yang dikirimkan, sehingga setiap paket akan dienkripsi dengan kombinasi initialization vector dan kunci WEP yang berbeda. Pendistribusian kunci WEP tidak didefinisikan dalam standar IEEE 802.11 sehingga pendistribusian kunci diasumsikan dilakukan melalui saluran rahasia yang tidak bergantung pada standar IEEE.802.11.

b. Proses Enkripsi WEP, proses dekripsi paket adalah: (Gambar 17)

Gambar 17 Proses Enkripsi WEP [MIC04]

Keterangan:

1. 32 bit initialization check vector dihitung dari paket data.

2. Initialization check vector digabungkan di bagian akhir paket data. 3. 24 bit initialization vector dibuatkan dan digabungkan dengan kunci

enkripsi WEP.

4. Kombinasi dari [IV + kunci enkripsi WEP] digunakan sebagai masukan dari algoritma RC4 untuk menghasilkan key stream yang sama panjangnya dengan kombinasi dari [data + ICV].

6. Initialization vector bersama dengan field yang lain diletakkan tanpa terenkripsi di depan dari kombinasi [data + ICV] yang sudah terenkripsi, yang membentuk paket 802.11 yang disebut dengan 802.11 frame payload.

7. Informasi header 802.11 diletakkan di depan 802.11 frame payload dan informasi trailer 802.11 diletakan dibelakangnya. Keseluruhan dari paket ini membentuk paket yang disebut dengan 802.11 frame, yang merupakan paket data yang ditransmisikan baik dari access point kepada wireless user maupun sebaliknya.

c. Proses Dekripsi WEP, proses dekripsi paket WEP adalah (Gambar 18).

Gambar 18 Proses Dekripsi WEP [MIC04]

Keterangan:

1. Initialization vector didapatkan dari bagian depan dari 802.11 frame payload.

2. Initialization vector digabungkan dengan kunci enkripsi WEP.

3. Gabungan dari [IV + kunci enkripsi WEP] digunakan sebagai masukan dari algoritma RC4, algoritma RC4 untuk menghasilkan key stream yang sama panjangnya dengan kombinasi dari [data + ICV].

5. Initialization check vector dihitung dari data yang sudah dideskripsikan, dan hasilnya dibandingkan dengan initialization check vector yang berasal dari paket yang dikirimkan. Jika hasilnya ternyata cocok, maka data dianggap valid (tidak termodifikasi selama proses transmisi), namun jika hasilnya tidak cocok paket tersebut dibuang.

• WEP tidak aman. WEP dibuat untuk memenuhi beberapa hal dalam layanan

keamanan, yaitu otentikasi, akses kontrol, kerahasiaan dan integritas pesan. Namun ternyata WEP gagal untuk memenuhi semua layanan keamanan tersebut. Berikut ini disampaikan beberapa contoh kegagalan tersebut:

a. Otentikasi, hal-hal dasar yang seharusnya dipenuhi dalam proses otentikasi dalam sebuah Wireless LAN:

1. Otentikasi bersifat manual. Proses otentikasi dengan WEP tidak mengotentikasi access point sehingga tidak ada jaminan bahwa sebuah wireless user sedang melakukan otentikasi dengan access point yang benar atau yang palsu. Proses otentikasi seharusnya bersifat manual, dimana kedua belah pihak yang ingin berkomunikasi harus saling membuktikan identitas masing-masing. Proses otentikasi WEP ternyata tidak memenuhi otentikasi yang bersifat manual.

2. Manajemen kunci yang andal dalam melakukan distribusi kunci. Shared key didistibusikan secara manual, sehingga metode otentikasi ini susah untuk diterapkan dalam jaringan dengan model infrastruktur yang berskala besar. Selain ini, karena WEP tidak menyediakan manajemen untuk melakukan distribusi kunci, tidak ada jaminan bahwa kunci yang di distribusikan tersebut aman.

4. Proses otentikasi harus terbesar dari segala kemungkinan gangguan. Selama otentifikasi berlangsung, seperti yang sudah dijelaskan pada sub bab sebelumnya, access point mengirimkan challenge text kepada wireless user dan kemudian wireless user mengirimkan kembali challenge text yang sudah dienkripsi kepada access point. Dalam proses enkripsi WEP, key stream yang dihasilkan dari algoritma RC4 di XOR dengan text yang biasa (plain text) akan menghasilkan teks yang sudah terenkripsi (chipher text)

Perhitungan dasar untuk proses enkripsi adalah :

P O R = C (plain text XOR random key stream = chiper text) Untuk mendeskripsikan, dilakukan operasi XOR dua kali : Jika P O R = C, maka C O R = P

Berdasarkan proses deskripsi ini, dapat disimpulkan bahwa : Jika P O R = C, maka C O P = R

Key stream dapat diketahui hanya dengan menggunakan 2 (dua) buah informasi, yaitu challenge text dan challenge text yang sudah terenkripsi. Dengan hanya key stream, penyerang dapat dengan mudah menggunakan informasi ini untuk melakukan otentikasi dengan access point. Walaupun demikian, penyerang tidak dapat melakukan proses komunikasi sepenuhnya karena setiap paket dienkripsi dengan kunci WEP, sedangkan penyerang tidak mengetahui kunci tersebut. Namun penyerang dapat memperoleh contoh teks biasa dan teks yang sudah terenkripsi pada saat proses otentikasi berlangsung, yaitu challenge text dan enkripsi dari chalengge text tersebut. Informasi ini dapat mempermudah penyerang untuk mengetahui kunci WEP. Dengan demikimian proses otentikasi terbebas dari kemungkinan gangguan b. Kerahasiaan, enkripsi adalah cara yang digunakan untuk menjamin

- Pengulangan, pada bulan oktober 2000, seorang ahli di bidang keamanan jaringan yaitu Jesse Walket yang bekerja di Intel Corporation mengemukakan adanya kelemahan dalam pengulangan initialization vector[WAUOO]. Latar belakang penggunaan initialization vector adalah untuk memastikan agar dua pesan yang isinya sama tidak menghasilkan pesan terenkripsi yang sama. Idealnya setiap pesan mempunyai initialization vector yang berbeda, sehingga dapat dihasilkan pesan terenkripsi yang tidak pernah sama walaupun pesan tersebut mempunyai isi yang sama. Masalah dalam penggunaan initialization vector adalah bahwa standar IEEE.802.11 tidak menjelaskan bagaimana initialization vector dibuat. Secara intuitif cara yang dirasakan paling aman untuk membuat initialization vector adalah secara acak (random). Namun ternyata ada kemungkinan besar bahwa akan didapatkan pengulangan initialization vector dalam waktu yang cukup cepat, yang dikenal dengan birthday paradox (kemungkinan kita bertemu orang yang mempunyai ulang tahun yang sama dengan kita adalah 50% dengan hanya membutuhkan 25 orang pertama yang kita temui). Dalam hal ini, peluang sebesar 50% terjadinya pengulangan initialization vector akan terjadi hanya dalam 4823 paket yang dikirimkan. Cara lain yang lebih mudah untuk menghasilkan initialization vector adalah dengan menambahkan initialization vector dengan 1. Panjang initialization vector pada WEP adalah 24 bit, sehingga pengulangan nilai initialization vector (IV collision) pasti terjadi setelah 224 paket ditransmisikan (yaitu sebanyak 16.777.215 paket). Dalam jaringan yang selalu sibuk rata-rata mengirim-kan 1500 bytes paket dan menggunakan bandwidth sebesar 11 MBps. Pengulangan Initialization Vector akan terjadi dalam waktu sekitar :

Terjadinya initialization vector collition dengan mudah dapat diketahui karena initialization vector ditransmisikan dengan jelas tanpa dienkripsi, misalnya dua buah paket yang dienkripsi dengan initialization vector dan kunci yang sama, telah berhasil ditangkap. Melalui sifat XOR yang sederhana dapat diperoleh bahwa :

Jika C1 = P1 O Ks (ciphertext 1 = ciphertex 1 XOR Keystream) Dan C2 = P2 O Ks

Maka

C1 O C2 = (P1 O Ks) O (P2 O Ks) = P1 O P2

- Kunci Lemah, Scott Fluhrer, Itsik Mantin dan Adi Shamir menemukan bahwa beberapa kunci yang dihasilkan algoritma RC4 (keystream), disebut sebagai kunci lemah (weak key) karena beberapa bit pertama dari kunci tersebut ditentukan oleh beberapa bit lain dalam kunci itu sendiri [FLU01].

c. Integritas data, WEP menyediakan sebuah metode untuk mencegah terjadinya modifikasi terhadap pesan yang dikirimkan dengan menggunakan integrity check value (ICV) sepanjang 32 bit. Perlindungan terhadap integritas data didapat karena ICV dienkripsi bersama dengan data pesan, sehingga perubahan terhadap data hanya dapat dilakukan apabila penyerang mengetahui kunci WEP. Namun ternyata ditemukan suatu kelemahan pada metode ICV ini. Pada tahun 2001, Borisov menemukan bahwa metode untuk menghitung ICV merupakan metode yang bersifat linear [BOA01]. Artinya jika sebuah bit dalam pesan diubah maka dapat diprediksi perubahan kombinasi bit-bit pada ICV agar ICV tersebut tetap valid. Dengan demikian WEP ternyata juga tidak mampu menyediakan keamanan dalam mencegah modifikasi pesan yang dikirim. WEP ternyata juga tidak berhasil memberikan pencegahan terhadap kemungkinan terjadinya replay attack. Replay adalah suatu tindakan yang dilakukan oleh penyerang untuk menyadap sebuah pesan dari wireless user yang sah dan kemudian mengirimkan kembali kepada access point seolah-olah pesan tersebut memang dikirimkan kembali oleh wireless user. WEP bukan hanya tidak berhasil mencegah terjadinya replay, namun benar-benar tidak mendefinisikan suatu metode untuk mencegahnya.

d. Kendali Akses, dengan menggunakan Access Control List (ACL) ternyata tidak memberikan perlindungan keamanan karena MAC Address dapat dengan mudah menggunakan informasi MAC Address milik pengguna yang sah untuk dapat mempunyai akses masuk kedalam jaringan.

2.7 Protokol Wireless Protected Access

Perbedaan antara WEP dengan WPA adalah penggunaan protokol 802.1x untuk melakukan distribusi kunci yang digunakan dalam melakukan proses enkripsi dan dekripsi. Selain itu panjang kunci yang digunakan juga bertambah panjang menjadi 128 bit sehingga menambah tingkat kesulitan dalam menebak kunci yang digunakan. Selain itu untuk meningkatkan keamanan, juga dibuat sebuah sistem yang disebut dengan Temporal Key Integrity Control (TKIP) yang akan melakukan perubahan kunci secara dinamis selama sistem sedang digunakan. Pada perkembangan selanjutnya, dimana algoritma RC4 digantikan oleh algoritma enkripsi baru yaitu Advance Encryption System (AES) dengan panjang kunci sepanjang 256 bit. Dukungan peningkatan keamanan Wireless LAN yang disediakan WPA adalah meliputi Otentikasi dan Kendali Akses, Enkripsi dan Integritas Data. WPA diharapkan dapat menjadi solusi sementara yang cukup tangguh dalam keamanan Wireless LAN untuk mengatasi keterbatasan yang disediakan oleh WEP. Standar tersebut ternyata masih mempunyai banyak titik kelemahan dalam keamanan. Karena itulah dikembangkan pembagian lapisan keamanan yang sudah ada menjadi 3 (tiga) yaitu:

1. Lapisan Wireless LAN, adalah lapisan yang berhubungan dengan proses transmisi data termasuk juga untuk melakukan enkripsi dan deskripsi.

2. Lapisan Otentikasi, adalah lapisan dimana terjadi proses pengambilan ke-putusan mengenai pemberian otentikasi kepada pengguna berdasarkan informasi identitas yang diberikan. Dengan kata lain adalah untuk mem-buktikan apakah identitas yang diberikan sudah benar.

3. Lapisan Kendali Akses, adalah lapisan tengah yang mengatur pemberian akses kepada pengguna berdasarkan informasi dari lapisan otentikasi.

Gambar 19 Pairwise Key dengan Group Key[EDN04]

WPA mendefinisikan dua macam kunci rahasia, yaitu pairwise key dan group key. Pairwiseway adalah kunci yang digunakan antara wireless user dengan access point, Kunci ini hanya dapat digunakan dalam transmisi data di antara kedua belah pihak tersebut (unicast). Group key adalah kunci yang digunakan oleh semua device (multicast) atau transmisi data ke semua device (broadcast). Pairwise key maupun group key mempunyai manajemen kunci tersendiri yang disebut dengan pairwise keyhierarchy dan group key hierarchy

a. Pairwise Key Hierarchy. Pada bagian paling atas dari hirarki adalah sebuah pairwise master key (PMK) dengan panjang 256 bit, yang didapatkan dari upper layer authentication atau dengan preshare key. PMK tidak digunakan langsung dalam operasi keamanan apapun, namun digunakan untuk me-nurunkan 4 (empat) macam kunci yang disebut dengan temporal key, yaitu: - Data Encryption Key (128bit)

- Data Integrity Key (128 bit)

Keseluruhan dari 4 (empat) buah kunci diatas disebut dengan Pairwise Transient Key (PTK) dengan panjang total 512 bit. Dua buah kunci pertama digunakan untuk enkripsi dan integritas data dari setiap paket yang dikirimkan, sedangkan 2 (dua) kunci terakhir adalah kunci yang digunakan

![Gambar 19 Pairwise Key dengan Group Key [EDN04]](https://thumb-ap.123doks.com/thumbv2/123dok/546437.337743/58.612.144.505.79.348/gambar-pairwise-key-dengan-group-key-edn.webp)

![Gambar 20 Perhitungan Temporal key [EDN04]](https://thumb-ap.123doks.com/thumbv2/123dok/546437.337743/59.612.161.499.239.464/gambar-perhitungan-temporal-key-edn.webp)