BAB III METODOLOGI

3.1 Kerangka Pemikiran

Dalam menjelaskan permasalahan, suatu kerangka pemikiran disajikan untuk memudahkan pemahaman alur berfikir dalam penelitian ini. Secara umum, metode penelitian yang digunakan tersusun dalam suatu diagram alir penelitian pada Gambar 22. WEP WEB Proxy WPA VPN FINISH START Perumusan Masalah Perumusan Tujuan Penyusunan Metodologi Penarikan Kesimpulan Pengumpulan Data Analisis Data Perancangan Serangan Penyerangan Studi Litelatur

3.2 Tata Laksana

Penelitian ini dilakukan dalam beberapa tahapan yaitu:

• Menformulasikan permasalahan dimana permasalahan yang ada diidentifikasi dan dirumuskan berdasarkan aspek keamanan protokol Wireless LAN.

• Menyusun hipotesa sebagai kesimpulan awal dan strategi untuk menguji apakah hipotesa tersebut merupakan jawaban atas pemasalahan yang ada.

• Studi litelatur mengenai hal-hal yang berhubungan dengan keamanan protokol

Wireless LAN yang akan diuji. Secara garis besar, studi litelatur ini mencakup

materi mengenai topologi, standart, keamanan, serangan dan protokol Wireless

LAN. Informasi dikumpulkan secara online dan offline, informasi online

didapatkan dengan mencari jurnal atau penelitian-penelitian sejenis di internet. Informasi offline dikumpulkan dari beberapa majalah dan buku yang membahas mengenai Wireless LAN.

• Perancangan serangan dalam penelitian ini menggunakan topologi infrastruktur dengan menggunakan 9 (sembilan) wireless user (IP address 192.168.2.221 s/d 192.168.2.229) yang dihubungankan dengan 1 (satu) server (192.168.2.220) melalui 1 (satu) access point dan 1 (satu) penyerang. Desain infrastruktur di-pilih karena desain ini yang sering digunakan oleh penyerang diarea publik. Seperti dilihat pada Gambar 23. Kecepatan transmisi Wireless LAN antara

access point dan wireless user 54 MBps (standar 802.11g), antara access point

dan server 100 Mbps.

• Penelitian ini dilakukan percobaan serangan terhadap infrastruktur Wireless

LAN di PT Masterdata dengan menggunakan protokol keamanan WEP, WPA, Web Proxy dan Virtual Private Network. Uji coba serangan dikategorikan

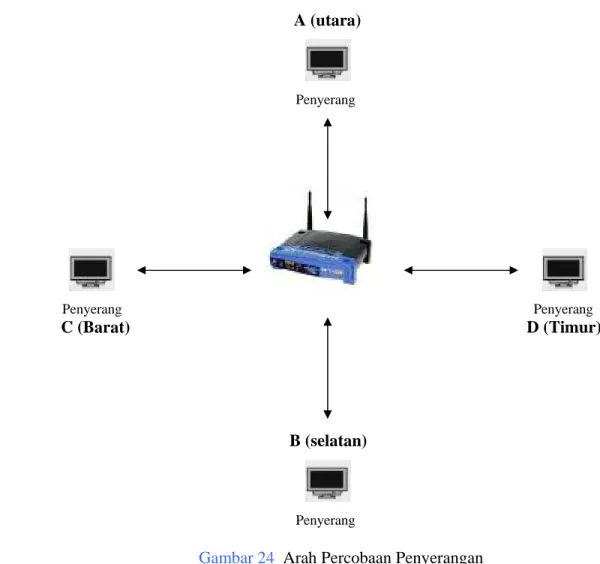

sebagai serangan aktif dan berjenis gelombang kedua yaitu serangan sintatik. dengan perbedaan jarak antara penyerang dan access point dengan kekuatan signal yang berbeda yaitu 20 meter, 40 meter, 60 meter, 80 meter 100 meter. Masing-masing jarak dilakukan 4 (empat) kali percobaan dengan posisi yang berbeda yaitu posisi A (utara), B (selatan), C (barat) dan D (timur) deprti ditunjukkan pada Gambar 24.

A (utara) Penyerang Penyerang Penyerang C (Barat) D (Timur) B (selatan) Penyerang

• Tahapan-tahapan uji serangan yaitu sebagai berikut.

a. Penulis mencoba mengidentifikasikan atau memonitor konfigurasi keberada-an hotspot PT. Masterdata menggunakkeberada-an software Network Stumbler 0.40.l (konfigurasi software dapat dilihat lampiran 1).

b. Setelah mendapat keberadaan hotspot kemudian penulis berusaha ber-hubungan dengan hotspot dengan membuka wireless network connection (konfigurasi software dapat dilihat lampiran 2).

c. Penulis berusaha memecahkan password atau network key pada access point yang digunakan menggunakan software Aircrack v.2.1. (konfigurasi

software dapat dilihat lampiran 3).

d. Setelah password berhasil dipecahkan, maka penulis berusaha melakukan pengambilan data terhadap wireless user yang sedang melakukan pengiriman data ke server. Adapun paket data yang dikirim berukuran 10MB, 20MB dan 30MB.

e. Dalam serangan tersebut diukur data yang dikirim, data yang diterima dan data yang hilang menggunakan software NetQuality Versi 2.71 ditempatkan di server (konfigurasi software dapat dilihat pada lampiran 4). Wireless user menggunakan 3 (tiga) kategori wireless network key sebagai berikut.

- Network authentication disetting “Open“ dan encryption disetting “ Disable “ (konfigurasi dapat dilihat pada lampiran 5).

- Network authentication disetting “Open“ dan encryption disetting “ WEP“ (konfigurasi dapat dilihat pada lampiran 6).

- Network authentication disetting “WPA“ dan encryption disetting “ TKIP”

(konfigurasi dapat dilihat pada lampiran 7).

f. Penulis juga mencari salah satu IP address wireless user menggunakan GFI

LANguard N.S.S.7.0. (konfigurasi software dapat dilihat lampiran 8).

g. Setelah berhasil mengetahui satu IP address wireless user, maka dilakukan pemanipulasian MAC Address (IP address) yang sah menggunakan software

Etherchange v1.0 sebagai pihak yang mempunyai hak akses ke dalam sistem.

(konfigurasi software dapat dilihat lampiran 9). Hasil manipulasi dapat dilihat pada software Packet Sniffer Tool (menangkap file) ethereal V0.10.6 yang berada di server. (konfigurasi software dapat dilihat lampiran 10).

h. Uji coba serangan pemanipulasian IP address dilakukan dengan 2 metoda: Metode 1 (wireless user asli melakukan koneksi terlebih dahulu) Proses yang dilakukan Wireless user asli:

- Wireless user asli melakukan koneksi dengan access point berdasarkan informasi MAC Address.

- Wireless user asli mendapatkan IP Address dari hotspot PT Masterdata. - Wireless user asli membuka session koneksi Wireless dengan melakukan

login ke Web Proxy.

- Wireless user asli terkoneksi dengan server. Proses yang dilakukan penyerang :

- Wireless user asli terkoneksi dengan server.

- Penyerang menyadap paket untuk mendapatkan MAC Address yang sah menggunakan software GFI LANguard.

- Penyerang memalsukan MAC Address miliknya.mengunakan software

etherchange.

- Penyerang melakukan koneksi dengan access point berdasarkan informasi

MAC address yang sudah dipalsukan.

- Penyerang mendapatkan IP Address dari hotspot PT. Masterdata. - Penyerang terkoneksi dengan server.

Metode 2 (Penyerang melakukan koneksi terlebih dahulu) Proses yang dilakukan penyerang.

- Penyerang melakukan koneksi dengan access point berdasarkan informasi

MAC Address yang sudah dipalsukan.

- Penyerang mendapatkan IP Address dari hotspot PT masterdata.

- Penyerang membuka session koneksi Wireless LAN dengan melakukan

login ke Web Proxy (dengan mencuri identiras login)

Proses yang dilakukan Wireless user asli:

- Wireless user asli melakukan koneksi dengan access point berdasarkan informasi MAC Address.

- Wireless user asli mendapatkan IP Address dari hotspot PT Masterdata. - Wireless user asli tidak dapat membuka session koneksi Wireless LAN

Hasil yang diharapkan pada waktu percobaan menggunakan Metode 1 Keluaran atau hasil yang didapat oleh penyerang:

- Serangan berhasil jika IP Address dari wireless user asli dan penyerang berbeda (yang didapat dari server)

- Serangan gagal jika IP Address dari wireless user asli dan penyerang sama (yang didapat dari server) Æ dalam hal ini koneksi dari wireless user asli juga terganggu selama penyerang masih ada dalam jaringan dengan IP

Address tersebut.

- Apabila serangan gagal, dilakukan konfigurasi IP Address secara manual pada salah satu device. Setelah mendapatkan IP Address berbeda, serangan tersebut berhasil.

Hasil yang diharapkan pada waktu percobaan menggunakan Metode 2 Keluaran atau hasil yang didapatkan oleh penyerang dan wireless user asli:

- Serangan berhasil jika MAC Address dan identitas login benar.

- Setelah wireless user asli melakukan koneksi, apabila IP Address dari

wireless user asli dan penyerang berbeda (yang didapat dari server), maka

kedua device tidak mengalami gangguan koneksi.

- Koneksi kedua device menjadi lancar kembali setelah dilakukan konfigurasi IP Address secara manual pada salah satu device sehingga kedua IP Address menjadi berbeda.

i. Wireless user menggunakan software user-VPN setelah tahapan-tahapan serangan “a” s/d “h” dilakukan untuk menguji serangan terhadap keamanan VPN. (konfigurasi software dapat dilihat lampiran 11).

j. Metode pengumpulan data penelitian menggunakan data primer yang diambil secara langsung menggunakan software yang ditempatkan di server. Data-data dan informasi yang telah dikumpulkan kemudian dikompilasikan untuk dianalisis menggunakan metoda analisis perbandingan.

3.3 Waktu dan Tempat Penelitian

Penelitian dilaksanakan mulai bulan September 2006 hingga Juli 2007 bertempat di Divisi Informasi Teknologi (IT) PT. Masterdata Ruko ketapang Indah Jakata.

3.4 Bahan dan Alat Penelitian

Dalam penelitian ini bahan penelitian berupa teori dasar keamanan Wireless

LAN yang diambil dari beragam litelatur seperti buku, jurnal, artikel berbentuk softcopy dan hardcopy. Spesifikasi alat penelitian yang digunakan ini antara lain:

1. Spesifikasi perangkat keras dan perangkat lunak sistem Wireless LAN di PT Masterdata:

a. Belkin Wireless G Router, Access point, Adapter.

b.Server IBM Processor P.IV 1.4GHz, Memori 2 GHz Windows 2000 server. c. Software NetQuality V. 2.71 (melihat tingkat keberhasilan pengiriman data). d.Software Packet Sniffer Tool Ethereal V0.10.6 (menangkap file).

2. Spesifikasi perangkat keras dan perangkat lunak 9 (sembilan) wireless user: a. Notebook Toshiba 2400 Processor P.IV 1.4 GB, Memori 512MB.

b.Wireless Network Interface Internal Toshiba, Sistem operasi Win Xp Pro. c. Software Open VPN (untuk membuat konfigurasi VPN di wireless user). 3. Spesifikasi perangkat keras dan lunak penyerang:

a. Notebook Acer 3620, Processor P.IV. 1.7 GHz, Memori SDRAM 760 MB b.Wireless Network Interface (wNIC) Intel (R) Pro Wireless 2200BG. c. Sistem operasi Windows Xp Profesional.

d.Software Network Stumbler 0.40.l (memonitor keberadaan access point). e. Software Aircrack v.212 (memecahkan network key atau pasword). f. Software GFI LANguard N.S.S.7.0. (mendeteksi IP Address).

BAB IV HASIL PERCOBAAN DAN PEMBAHASAN

Analisis perlu dilakukan untuk melakukan perancangan keamanan Wireless

LAN di PT. Masterdata. Seperti yang sudah dibahas pada sub bab 2.3,

perancang-an sebuah model keamperancang-anperancang-an tidak dapat tergperancang-antung pada sebuah teknologi yperancang-ang diangap “únbreaktable”, namun terdapat berbagai faktor perlu diperhatikan. Bab ini memberikan analisis faktor-faktor perancangan model keamanan Wireless LAN dengan menggunakan 4 (empat) macam protokol keamanan yang mungkin diterapkan di PT. Masterdata, yaitu menggunakan protokol WEP, WPA, Web

Proxy dan Virtual Private Network..

4.1 Analisis Faktor Keamanan Wireless LAN

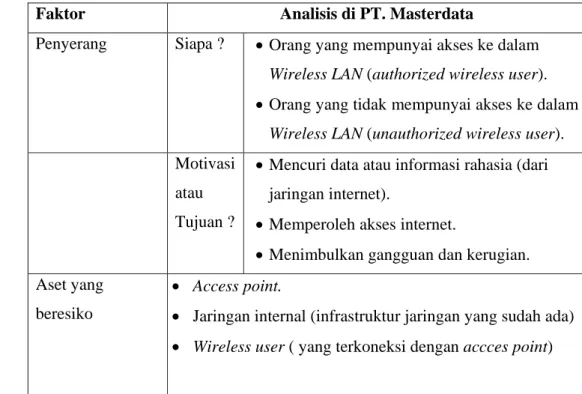

Perancangan sebuah model keamanan perlu memperhatikan 6 (enam) faktor Pada Tabel 2 dibahas mengenai masing-masing faktor yang diperlukan sebagai bahan pemikiran dalam merancang solusi keamanan Wireless LAN di PT. Masterdata.

Tabel 2 Analisis Faktor Model Keamanan di PT. Masterdata Faktor Analisis di PT. Masterdata

Penyerang Siapa ? • Orang yang mempunyai akses ke dalam

Wireless LAN (authorized wireless user).

• Orang yang tidak mempunyai akses ke dalam

Wireless LAN (unauthorized wireless user).

Motivasi atau Tujuan ?

• Mencuri data atau informasi rahasia (dari jaringan internet).

• Memperoleh akses internet.

• Menimbulkan gangguan dan kerugian. Aset yang

beresiko

• Access point.

• Jaringan internal (infrastruktur jaringan yang sudah ada) • Wireless user ( yang terkoneksi dengan accces point)

Faktor Analisis di PT. Masterdata

Ancaman Serangan atau ancaman apa yang mungkin dilakukan terhadap otentikasi, akses kontrol, kerahasiaan, integritas dan ketersediaan.

Perlindungan yang ada

Perlindungan keamanan apa yang mungkin dilakukan: • Perlindungan fisik (gedung, petugas keamanan) • Perlindungan keamanan pada server

Potensi kelemahan • Otentikasi sistem • Akses kontrol • Kerahasiaan data • Integritas data • Ketersediaan sistem Perlindungan tambahan

Dibahas pada masing-masing subbab selanjutnya (4.2-4.5)

Berdasarkan data yang terdapat pada Tabel 2, perancangan sebuah model keamanan dibatasi oleh beberapa struktur keamanan jaringan yang sudah ada, seperti Proxy server, LDAP server dan DHCP server, sehingga analisis keamanan yang dilakukan penulis tidak mencakup hal-hal tersebut. Dalam merancang sebuah model keamanan perlu diperhatikan mengenai aset jaringan yang beresiko terhadap setiap potensi kelemahan yang ada, siapa penyerang yang mungkin menimbulkan gangguan, serta motivasi dari dilakukannya serangan tersebut untuk masing-masing potensi kelemahan yang ada. Analisis mengenai hal-hal ini diperlukan untuk mengambil tindakan perlindungan keamanan yang sesuai yang dibutuhkan. Analisis mengenai hal tersebut dapat dilihat pada Tabel 3.

Tabel 3 Analisis Keamanan Wireless LAN di PT. Masterdata Potensi

Kelemahan

Penyerang Motivasi/ tujuan Aset yang beresiko

Otentikasi sistem Unauthorized wireless user Mencuri data, mengakses internet

Access point, jaringan

Akses Kontrol Unauthorized wireless user Mencuri data, mengakses internet

Access point, jaringan

internal, wireless user Kerahasiaan

Data

Unauthorized wireless user dan authorized wireless user Mencuri data, Menimbulkan gangguan dan kerugian

Access point, jaringan

internal, wireless user

Integritas Data Unauthorized wireless user Menimbulkan gangguan dan kerugian

Access point, jaringan

internal, wireless user

Ketersediaa an Sistem

Unauthorized wireless user dan authorized wireless user

Menimbulkan gangguan dan kerugian

Access point, wireless user

Pada Tabel 3 yang dimaksud dengan authorized wireless user adalah pengguna yang telah mempunyai akses dan telah melakukan koneksi ke dalam jaringan Wireless LAN, baik berupa pengguna yang memang mempunyai login dan password yang sah (legitimate wireless user) maupun pengguna yang berhasil masuk ke dalam jaringan tanpa mempunyai login yang sah (mencuri identitas

login atau mencuri session). Sedangkan yang dimaksud dengan unauthorized wireless user adalah orang yang belum mempunyai akses atau yang belum

melakukan koneksi ke dalam Wireless LAN. Serangan yang dilakukan oleh

unauthorized wireless user berarti serangan tersebut dapat terjadi walaupun

penyerang belum melakukan koneksi dengan Wireless LAN. Hal ini dimungkin-kan karena karakteristik jaringan Wireless LAN yang menggunadimungkin-kan medium udara sebagai transmisi data sehingga siapapun dapat menangkap komunikasi yang sedang berlangsung (passive snooping). Sedangkan serangan yang dilakukan oleh

authorized wireless user membutuhkan koneksi masuk ke dalam Wireless LAN,

dan dapat dilakukan oleh orang yang memang memiliki login (legitimate wireless

user) maupun oleh orang yang memang tidak memiliki login (dengan mencuri

4.2 Analisis Menggunakan Protokol WEP

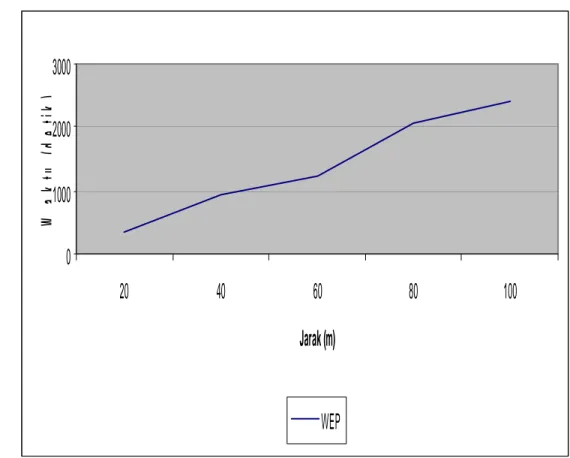

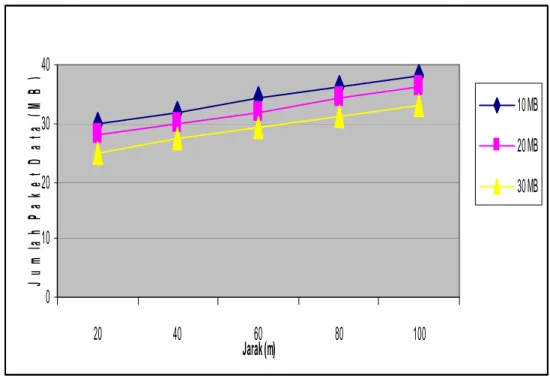

Protokol WEP mempunyai kelemahan utama dalam dari segi otentikasi, kerahasiaan dan integrasi data. Keterbatasan perlindungan keamanan yang ada, dimana transmisi data ditransmisikan dalam bentuk text biasa (clear text). Hal ini berarti titik kelemahan dalam keamanan yang dapat dimanfaatkan penyerang dengan mudah untuk menyadap transmisi data. Penulis melakukan percobaan untuk membuktikan kelemahan protokol WEP. Serangan terhadap encryption (Network Key atau password) yang digunakan oleh access point dan serangan terhadap pengambilan data yang dikirimkan oleh wireless user ke server mengunakan protokol WEP. Serangan tersebut berhasil dilakukan dimana penulis berhasil memecahkan password access point, sehingga penulis dapat dengan mudah terkoneksi dengan access point. Penulis juga berhasil melakukan pengambilan data sehingga data yang diterima mengalami gangguan dan berhasil merubah IP Address wireless user asli seperti dijelaskan pada Gambar 25, Gambar 26, Gambar 27 dan Gambar 28.

0

1000

2000

3000

20

40

60

80

100

Jarak (m)

W

akt

u

(d

et

ik)

WEP

0

10

20

30

40

20

40

60

80

100

Jarak (m)

Ju

m

lah

P

ak

et

D

at

a

(M

B

)

10 MB

20 MB

30 MB

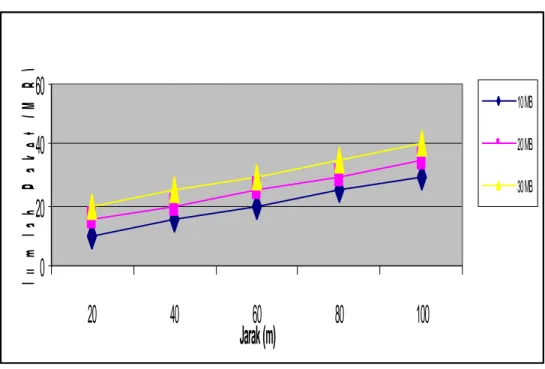

Gambar 26 Hasil Percobaan Serangan Integritas Data (Jumlah Paket Data yang Diterima) terhadap Protokol WEP

0

10

20

30

40

20

40

60

80

100

Jarak (m)

Ju

m

lah

P

ak

et

D

at

a

(M

B

)

10 MB

20 MB

30 MB

Gambar 27 Hasil Percobaan Serangan Integritas Data (Jumlah Paket Data yang Hilang) terhadap Protokol WEP

0

20

40

60

20

40

60

80

100

Jarak (m)

Ju

m

lah

P

ake

t

(M

B

)

10 MB 20 MB 30 MBGambar 28 Hasil Percobaan Serangan Integritas Data (Respon Time Data yang Diterima di server) terhadap Protokol WEP

Berdasarkan dari hasil percobaan serangan terhadap protokol WEP membuktikan ketidakamanan penggunaan protokol tersebut, dan dapat analisis, bahwa jarak penyerang terhadap access point mempengaruhi kecepatan waktu (respon time) pemecahan pasword yang digunakan access point. Serta penggunaan protokol WEP di wireless user masih memungkinkan terjadinya kegagalan dalam pengiriman data. Jadi dari keberhasilan serangan terhadap protokol keamanan WEP dapat ditabelkan kemungkinan potensi kelemahan, ancaman dan derajat kesulitan yang mungkin terjadi terhadap protokol WEP

(Tabel 4).

Tabel 4 Analisis Protokol WEP Potensi

kelemahan

Ancaman Derajat kesulitan Perlindungan Tambahan Otentikasi Sistem Man-in-the- middle attack dan session hijaking Mudah (terdapat

software yang dapat

digunakan, misalnya monkey jack) Upper layer authentication yang menggunakan mutual authentication

Potensi kelemahan

Ancaman Derajat kesulitan Perlindungan Tambahan Akses kontrol MAC Address spoofing Mudah (menggunakan software Ethercharge) Protokol 802.1x Kerahasiaan data Attack terhadap kunci enkripsi (kunci WEP) Mudah (terdapat software yang dapat digunakan, misalnya

Airsnort, Aircrack

Manajemen kunci dengan 802.1x dan enkripsi dengan TKIP dan AES Integritas data Modifikasi pesan Repplay attack Sedang (butuh pengetahuan khusus) CBC-MAC Sequence counter Ketersediaan sistem

Jamming signal Mudah (menggunakan perangkat penggangu frekuensi Wireless

LAN)

Keamanan Pada frequensi radio yang digunakan Denial of service Mudah (mengirimkan paket disassociation dan deauthentication secara terus menerus atau flooding)

Paket disassociation

dan deauthentication yang aman

Berdasarkan analisis yang terdapat pada Tabel 8, dapat diambil kesimpulan bahwa WEP adalah protokol keamanan yang sangat rawan terhadap serangan, karena sebagian besar dari serangan tersebut dapat dilakukan dengan mudah dan biasanya tersedia sofware atau tools yang dapat dengan mudah diperoleh di internet untuk melakukan serangan tersebut. Walaupun ada juga serangan yang memerlukan usaha yang lebih dari sekedar menggunakan sofware atau tools yaitu melakukan serangan terhadap integritas data. Serangan ini memerlukan pengetahuan khusus untuk mengetahui mengenai format standar dari paket yang dipalsukan.

4.3 Analisis Menggunakan Protokol WPA

Protokol WPA mampu mengatasi sebagian besar kelemahan yang terdapat pada WEP kecuali kesamaan dalam kelemahan pada integritas data dan keter-sediaan sistem. Seperti protokol WEP transmisi data ditransmisikan dalam bentuk

text biasa (clear text). Hal ini berarti kesamaan dalam titik kelemahan keamanan

yang dapat dimanfaatkan penyerang dengan mudah untuk menyadap transmisi data. Penulis melakukan percobaan untuk membuktikan kelemahan protokol WPA jika diterapkan pada Wireless LAN, yaitu melakukan serangan terhadap encryption (Network Key atau password) yang digunakan oleh access point dan serangan terhadap pengambilan data yang dikirimkan oleh wireless user menggunakan protokol WPA ke server. Serangan tersebut berhasil dilakukan dimana penulis berhasil memecahkan password access point yang digunakan oleh PT. Masterdata sehingga penulis dapat dengan mudah terkoneksi dengan access point PT. Masterdata. Penulis juga berhasil melakukan pengambilan data sehingga data yang diterima mengalami gangguan seperti dijelaskan pada Gambar 29, Gambar 30, Gambar 31 dan Gambar 32.

0

1000

2000

3000

4000

20

40

60

80

100

Jarak (m)

Wa

k

tu(

d

e

ti

k

)

WPA

0

20

40

60

20

40

60

80

100

Jarak (m)

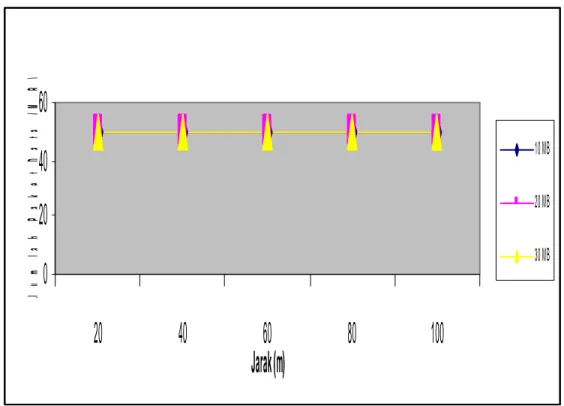

Ju m lah P ak et D a ta (M B ) 10 MB 20 MB 30 MBGambar 30 Hasil Percobaan Serangan Integritas Data (Jumlah Paket Data yang Diterima) terhadap Protokol WEP

0

20

40

60

20

40

60

80

100

Jarak (m)

Ju ml a h P a k et D at a ( MB ) 10 MB 20 MB 30 MBGambar 31 Hasil Percobaan Serangan Integritas Data (Jumlah Paket Data yang Hilang) terhadap Protokol WEP

0

20

40

60

20

40

60

80

100

Jarak (m)

R

e

s

pon

Ti

m

e

(de

ti

k

)

10 MB 20 MB 30 MBGambar 32 Hasil Percobaan Serangan Integritas Data (Respon Time Data yang Diterima di server) terhadap Protokol WEP

Berdasarkan dari hasil percobaan serangan terhadap protokol WPA mempunyai kelemahan yang sama dengan protokol WEP, dan dapat analisis, bahwa jarak penyerang terhadap access point mempengaruhi kecepatan waktu (respon time) pemecahan pasword yang digunakan access point. Penggunaan protokol WPA di wireless user masih dapat memungkinkan terjadinya kegagalan dalam pengiriman data. Jadi dari keberhasilan serangan terhadap protokol keamanan WPA dapat ditabelkan kemungkinan potensi kelemahan, ancaman dan derajat kesulitan yang mungkin terjadi terhadap protokol WPA seperti dijelaskan pada Tabel 5.

Tabel 5 Analisis protokol WPA Potensi Kelemahan Ancaman Derajat Kesulitan Perlindungan Tambahan Integritas data Modifikasi

Pesan

Sulit (butuh pengetahuan khusus dan usaha yang lebih)

Potensi Kelemahan Ancaman Derajat Kesulitan Perlindungan Tambahan Ketersediaan Sistem Denial of Service Attack Jaming Signal Mudah (mengirimkan paket disassosiation dan deauthentication

terus menerus atau

flooding), Mudah (menggunakan perangkat dengan frekuensi yang mengganggu Wireless LAN

Paket disassociation dan

deauthentication yang aman

Keamanan Pada frequensi radio yang digunakan

Protokol WPA dirancang untuk diimplementasikan tanpa perlu menungu perangkat keras yang mendukung IEEE.11i muncul dipasaran. Protokol WPA hanya memerlukan dukungan peningkatan kemampuan perangkat lunak (software

upgrade). Namun ternyata tidak semua perangkat lunak dapat di upgrade untuk

mendukung WPA. Beberapa perangkat jaringan Wireless LAN seperti PDA (Personal Data Assistant) hanya mempunyai kemampuan komputasi terbatas untuk dapat mendukung WPA, selain itu juga ada beberapa perangkat Wireless

LAN seperti access point dan wireless card yang tidak dapat mendukung WPA

[NIC03]. Alternatif penggunaan WPA sebagai solusi keamanan di PT. Masterdata terhambat dengan infrastruktur yang ada karena beberapa access point yang dimiliki PT. Masterdata juga tidak mendukung WPA. Selain itu, penggunaan WPA berarti akan dapat mengurangi jumlah pengguna yang dapat melakukan akses ke jaringan Wireless LAN di PT. Masterdata, karena tidak semua perangkat dapat mendukung solusi keamanan dengan WPA. Karena berbagai keterbatasan yang ada, implementasi Wireless LAN yang dikembangkan di PT. Masterdata saat ini tidak dapat menggunakan WPA.

4.4 Analisis Menggunakan Keamanan Web Proxy

Saat penulis melakukan penelitian, jaringan Wireless LAN di lingkungan PT Masterdata sedang dikembangkan dengan menggunakan Web Proxy. Analisis yang terdapat pada sub bab ini ditekankan pada arsitektur jaringan yang sedang diimplementasikan di PT. Masterdata.

• Arsitektur Keamanan Web Proxy

Jaringan Wireless LAN di Divisi TI (teknologi Informasi) PT. Masterdata merupakan bagian dari jaringan yang terdapat di PT. Masterdata. Semua access

point yang terdapat di PT. Masterdata dan semua wireless user terhubung

dengan adanya sebuah Virtual Local Area Network (VLAN). Dengan konsep VLAN ini, semua jaringan Wireless LAN yang terdapat di masing-masing divisi seolah-olah membentuk suatu jaringan lokal dengan hotspot Masterdata gateway sebagai server. Gambar arsitektur Wireless LAN yang saat ini terdapat di PT. Masterdata dapat dilihat pada Gambar 33.

Gambar 33 Arsitektur Wireless LAN di PT. Masterdata

Pada Gambar 33 dapat dilihat bahwa arsitektur Wireless LAN dan jaringan kabel merupakan bagian dari jaringan terintegrasi. Setiap permintaan koneksi dari

wireless user akan menuju ke hotspot PT Masterdata Gateway. Akses kontrol

terhadap device yang ingin melakukan koneksi dilakukan dengan menggunakan

MAC Address dari pengguna yang disimpan dalam server LDAP (Lightweight Direction Access Protocol).

Proses otentikasi ke dalam jaringan dilakukan dengan melalui Web Proxy yang menggunakan protokol Secure Socket Layer (SSL). SSL adalah protokol ke-amanan yang bekerja di atas lapisan ke 4 (empat) OSI (transport layer), dimana semua data-data yang melalui protokol ini akan dienkripsi. Setelah pengguna terotentikasi, maka pengguna akan mendapatkan hak akses kedalam jaringan kabel internal dan ke internal (dengan menggunakan proxy server). Pengguna

Wireless LAN menggunakan Web Proxy dengan protokol SSL dalam proses

otentifikasi, memberikan perlindungan keamanan terhadap pencurian informasi

wireless username dan password karena data-data tersebut ditransmisikan dalam

bentuk terenkripsi. Proses koneksi wireless user digambarkan secara jelas pada Gambar 34.

Gambar 34 Proses koneksi Wireless LAN di PT. Masterdata

Penjelasan mengenai proses yang terjadi pada adalah sebagai berikut.

1.Wireless user akan melakukan proses asosiasi dengan access point dengan menggunakan open system authentication (tanpa menggunakan WEP).

2.Access point melakukan akses kontrol terhadap permintaaan asosiasi dari

wireless user dengan melakukan query ke hotspot PT. Masterdata berdasarkan

informasi MAC Address yang dimiliki oleh wireless user.

3.Query yang diterima oleh hotspot PT. Masterdata diteruskan ke server untuk mendapatkan informasi apakah MAC Address dari wireless user merupakan

device yang sudah terdaftar.

4.Server memberikan konfirmasi apakah MAC Address terdapat didalam

database atau tidak.

5.Hotspot PT. Masterdata Gateway menerima informasi dari server dan kemudian memberikan konfirmasi proses asosiasi diterima atau tidak berdasarkan informasi tersebut, yaitu apabila MAC Address sudah terdaftar maka proses asosiasi diterima dan demikian sebaliknya.

6.Access point memberikan konfirmasi ke wireless user bahwa proses asosiasi telah berhasil dilakukan atau tidak.

7.Apabila proses asosiasi berhasil, akan dilakukan proses-proses berikutnya (proses ke tujuh dan seterusnya). Mula-mula wireless user akan mengirimkan

broadcast request ke server yang terdapat pada hotspot PT. Masterdata gateway. Dalam hal ini, sebenarnya semua transisi terjadi melalui access point,

namun dalam Gambar 34 diilustrasikan langsung tanpa melalui access point untuk mempermudah pemahaman, kemudian hotspot PT. Masterdata akan merespon dengan memberikan sebuah IP address yang diperoleh.

8.Setelah wireless user mendapatkan sebuah IP address, diperlukan suatu proses otentifikasi untuk memastikan bahwa wireless user merupakan pengguna yang memang mempunyai hak akses. Untuk itu, wireless user harus memasukan informasi berupa wireless username dan password melalui Web Proxy yang menggunakan protokol SSL. Dimana data-data yang ditrasnsmisikan akan dienkripsi sehingga mencegah kemungkinan penyerang dapat mengetahui identitas rahasia dari wireless user.

9.Informasi wireless username dan password akan digunakan oleh hotspot PT. Masterdata untuk melakukan query ke server.

10. Server memberikan respon apakah proses otentifikasi diterima atau tidak dengan memeriksakan apakah kombinasi wireless username dan pasword terdapat dalam direktori database.

11. Apakah proses otentifikasi diterima, hotspot PT Masterdata gateway akan memberikan akses bagi wireless user untuk masuk ke dalam jaringan PT. Masterdata. Dan apabila proses otentifikasi gagal, maka wireless user harus memasukan ulang informasi wireless user name dan password melalui Web

Proxy.

12. Wireless user yang telah mempunyai hak akses ke jaringan total (telah terotentifikasi), dapat melakukan koneksi ke dalam jaringan internal yang terdapat di PT. Masterdata.

13. Setelah terotentifikasi, wireless user dapat melakukan koneksi keluar jaringan internal, yaitu ke internet, dengan melalui proxy server (firewall).

• Keamanan Web Proxy.

Penggunaan keamanan Web Proxy dengan protokol SSL dalam proses otentikasi, memberikan perlindungan keamanan terhadap pencurian informasi wireless

username dan pasword karena data-data tersebut ditransmisikan dalam bentuk

terenkripsi. Selain itu, kemungkinan terjadinya replay attack dan

man-in-the-middle attack dalam proses otentikasi juga dapat diatasi dengan mengunakan

keunggulan protokol SSL itu sendiri, yaitu dengan menggunakan nonce dan

certificate.

• Kemungkinan Serangan pada Keamanan Web Proxy

Keamanan Web Proxy menggunakan protokol SSL yang menyediakan keamanan pada pada lapisan diatas transport layer namun, hanya terjadi pada saat proses otentifikasi. Keterbatasan perlindungan keamanan yang ada, menjadikan titik kelemahan sehingga dapat dilakukan serangan terhadap

Wireless LAN. Serangan yang dapat dilakukan, terjadi pada lapisan data link layer dan piysical layer dimana lapisan ini tidak dilindungi oleh protokol

Gambar 35 Lapisan OSI yang dapat diserang pada Lapisan Web Proxy

Analisis kemungkinan serangan yang dapat terjadi dilihat pada Tabel 6. Tabel 6 Kemungkinan Serangan pada Keamanan Web Proxy

Potensi Kelemahan Ancaman Otentifikasi Sistem Session hijacking

Akses Kontrol MAC Address Spoofing

Kerahasiaaan data Eavesdropping (apabila menggunakan protokol

yang tidak menyediakan layanan keamanan seperti HTTP FTP dan telnet

Integritas Data Modifikasi pesan dan replay attack (apabila menggunakan protokol lapisan atas yang tidak aman)

Ketersediaan sistem Denial of service attack dan jamming signal

Perlindungan terhadap data yang ditransmisikan (kerahasiaan dan integritas) dalam Wireless LAN di PT. Masterdata hanya terbatas pada penggunaaan protokol yang aman, contohnya SSL dan SHL (Secure Shell). Protokol-protokol yang aman ini berjalan dilapisan protokol standar keamanan IEEE 802.11 (data

link layer). Protokol-protokol tersebut menyediakan otentifikasi, enkripsi dan

integritas daya yang tangguh. Protokol yang lain terdapat dilapisan atas (application layer) seperti HTTP, FTP dan telnet bukan merupakan protokol yang aman karena semua data yang ditransmisikan merupakan text biasa.

Implementasi jaringan Wireless LAN dilingkungan PT. Masterdata tidak menggunakan keamanan lapisan data link layer (seperti WEP dan WPA), karena itu transmisi data dari protokol yang “tidak aman” tersebut tetap ditransmisikan dalam bentuk text biasa (clear text). Hal ini berarti titik kelemahan dalam keamanan yang dapat dimanfaatkan penyerang untuk menyadap transmisi data tersebut. Penulis melakukan percobaan untuk melakukan serangan terhadap otentifikasi dan akses kontrol dari sistem Web

Proxy di PT masterdata. Serangan dilakukan adalah session hijacking, yaitu

serangan yang dilakukan untuk mencuri session dari seorang wireless user yang sudah terotentifikasi dengan access point. Penjelasan mengenai session

hijacking telah dibahas pada bab sebelumnya. Ilustrasi mengenai serangan ini

dapat dilihat pada Gambar 36.

Dimana titik A adalah pengguna sah yang melakukan akses kedalam jaringan dan posisi penyerang digambarkan sebagai titik B. Session hidjacking dapat di-lakukan oleh orang yang tidak memiliki akses ke dalam jaringan karena penyerang dapat dengan mudah menyadap paket-paket yang melintas dijaringan

Wireless LAN (passsive snooping). Kemudian penyerang akan mendapatkan

informasi session di jaringan (Gambar 36 titik A). Penyerang (Gambar 36 titik B) dapat bertindak seolah-olah dengan access point dan mengirimkan pesan

disassociate palsu kepada wireless user. Kemudian penyerang menggunakan MAC Address tersebut untuk dapat melakukan asosiasi dengan access point dan

mendapat IP Address dari server yang terdapat di hotspot PT. Masterdata. (Gambar 36 titik C). Untuk melakukan serangan session hijacking, penyerang mula-mula akan menyadap paket untuk mendapat informasi MAC Address yang sedang terkoneksi ke dalam jaringan dengan mencari IP Address pada hotspot PT. Masterdata menggunakan Software GFI LANguard N.S.S 7.0. Hasil pendeteksian IP Address dapat digambarkan pada Gambar 37.

0 5 10 15 20 25 30 20 40 60 80 100 Jar ak (m ) R espon t im e ( d et ik) Deteksi IP

Gambar 37 Hasil Percobaan Serangan Pendeteksian IP Address

Kemudian setelah berhasil mengetahui IP Address PT. Masterdata, maka dilakukan pemanipulasian MAC Address (IP address) yang sah (Masquarade) mengguna-kan software EtherChange v1.0 sebagai pihak yang mempunyai hak akses ke dalam sistem. Hasil manipulasi dapat dilihat pada software Packet

sniffer tool (menangkap file) ethereal V0.10.6 yang berada di server (Gambar 38)

Gambar 38 Hasil Serangan Manipulasi MAC Address

Penulis melakukan percobaan serangan tersebut sebanyak 4 (empat) posisi dan 5 (lima) jarak yang berbeda. Percobaan serangan pertama dilakukan dalam keadaan dimana wireless user asli sebenarnya melakukan koneksi terlebih dahulu daripada wireless user penyerang (device yang telah diubah MAC

Addressnya). Percobaan serangan kedua dilakukan karena memungkinkan suatu

keadaan bahwa wireless user penyerang telah berhasil melakukan koneksi pada jaringan sebelumnya (dampak dari session hijacking), sehingga mengetahui informasi MAC Address yang sah dan dapat mencuri informasi identitas

wireless user asli yang sah, yaitu wireless username dan password (misalnya

melalui password proxy server yang ditransmisikan dalam bentuk text biasa). Hasil percobaan yang dilakukan penulis, baik melalui pergantian IP address secara manual maupun tidak, menunjukan keberhasilan dalam melakukan koneksi. Ilustrasi mengenai percobaan yang dilakukan penulis dapat dilihat pada Gambar 39 dan Gambar 40. Gambar 39 menunjukan konfigurasi koneksi

Wireless LAN yang dilakukan pada device yang sebenarnya. Gambar 40

menunjukan konfigurasi koneksi Wireless LAN yang dilakukan pada device yang telah diubah MAC Addressnya. Dalam ilustrasi ini, terjadi koneksi dari dua buah device yang mempunyai MAC Address yang sama namun masing-masing mendapatkan IP Address yang berbeda.

Gambar 39 Konfigurasi Koneksi Wireless LAN pada User Asli

Gambar 40 Konfigurasi Koneksi Wireless LAN pada Penyerang

Penulis telah mencoba attack ini, namun belum berhasil dalam pengiriman pesan disassociation kepada wireless user. Penulis hanya berhasil mencoba mengambil session dari pengguna yang telah terotentifikasi dengan access point namun, tidak memutuskan koneksinya dengan access point. Dari percobaan yang dilakukan, beberapa diantaranya menunjukan bahwa penyerang mendapat-kan IP Address dari server yang ternyata sama dengan device asli, dan sisanya menunjukan bahwa wireless user asli dan penyerang mendapatkan IP Address yang berbeda. Hal ini terjadi dalam kedua percobaan, baik wireless user asli melakukan koneksi terlebih dahulu daripada penyerang, maupun sebaliknya. Apabila wireless user asli dan penyerang memiliki IP Address yang berbeda, maka koneksi akan berjalan tanpa mengalami gangguan. Namun, apabila

wireless user asli dan penyerang memiliki koneksi IP Address yang sama, maka wireless user asli dan penyerang tersebut mengalami gangguan koneksi. Penulis

melakukan percobaan dengan mengganti IP Address secara manual pada salah satu wireless user asli atau pada penyerang. Hasil penyerangan terhadap pemanipulasian IP Address dapat dilihat pada Gambar 41.

0 5 10 15 20 25 30 20 40 60 80 100 Jar ak (m ) R e s p on t im e ( d e ti k ) Metoda 1 Metoda 2

Gambar 41 Hasil Serangan Manipulasi IP Address

4.5 Analisis Menggunakan Keamanan VPN

Keamanan Virtual Private Network (VPN) merupakan suatu jaringan komunikasi lokal yang terhubung melalui media jaringan publik. Gagasan dari penggunaan VPN atau jaringan maya pada Wireless LAN adalah agar masing-masing wireless user yang terdistribusi dapat saling berkomunikasi secara aman melalui jaringan umum dengan menciptakan suatu jaringan pribadi virtual yang dapat berkomunikasi secara bebas dan aman melalui jaringan umum. Secara umum, arsitektur keamanan dalam Wireless LAN dapat dibagi menjadi dua daerah, yaitu daerah yang dapat dipercaya (trusted zone) dan daerah yang tidak dapat dipercaya (untrusted zone) Gambar 42 [EDN04]. Trusted zone adalah jaringan internal yang terdapat dalam daerah yang dibatasi oleh aspek fisik sebagai pelindung keamanan. Untrusted zone adalah jaringan publik dimana setiap orang dapat saja mempunyai akses kedalamnya. Contohnya adalah jaringan internet. Diantara trusted zone dan untrusted zone ditempatkan sebuah firewall yang berperan sebagai pelindung keamanan untuk mengawasi setiap akses yang keluar masuk jaringan internal.

Gambar 42. Struktur Jaringan Keamanan VPN

Saat ini implementasi Wireless LAN di PT. Masterdata ditempatkan dalam jaringan internal (trusted zone). Penempatan jaringan Wireless LAN sebagian bagian dari trusted zone berarti harus diimbangi dengan layanan keamanan yang tangguh sehingga tidak terjadi titik kelemahan keamanan terhadap keberadaan jaringan kabel internal. Namun, karena penerapan protokol keamanan yang tangguh dibatasi oleh keterbatasan infrastruktur, maka timbul solusi alternatif keamanan berdasarkan konsep pemikiran adanya trusted zone dan untrusted zone. Solusi alternatif tersebut adalah dengan menempatkan Wireless LAN didalam daerah untrusted zone.

Koneksi ke dalam jaringan internal dilakukan melalui firewall sehingga dapat dilakukan pengawasan terhadap setiap akses yang terjadi. Melalui pengawasan dapat dilakukan pengawasan terhadap setiap akses yang dilakukan, diharapkan agar kelemahan-kelemahan yang terdapat pada standar keamanan yang terdapat pada standar keamanan jaringan Wireless LAN, dapat diatasi. Layanan keamanan yang ingin diperoleh, yaitu otentikasi, akses kontrol, kerahasiaan dan integritas, dapat dicapai dengan menggunakan Virtual Private

Network (VPN) berbasiskan protokol IPSec, yang memberikan layanan

keamanan tersebut. Pembahasan layanan keamanan oleh VPN terdapat pada sub bab berikut.

• Arsitektur Keamanan VPN

Keamanan VPN adalah komunikasi jaringan yang sifatnya private antara dua pihak yang berada di lokasi yang berbeda, dengan menciptakan sebuah jalur transmisi data yang terenkripsi (cryptographic tunneling) di atas infrastruktur jaringan publik (misalnya internet) [WIK05]. Penempatan jaringan Wireless

LAN di dalam daerah untrusted zone seolah-olah menempatkan pengguna

sebagai remote wireless user yang melakukan koneksi dari luar jaringan internal. Penggunaan VPN dalam jaringan Wireless LAN memberikan perlindungan keamanan baik dalam proses otentifikasi, akses kontrol, enkripsi maupun integritas data. Protokol keamanan yang digunakan VPN adalah IPSec (IP

Security) yang bekerja pada lapisan ke 3 OSI (network layer). IPSec mengatur

mekanisme penggunaan kunci session dan mengenkripsi setiap data yang ditransimisikan melalui lapisan IP. IPSec memberikan mekanisme authentifikasi, kerahasiaan data, dan menggunakan suatu management key. Key yang dapat digunakan dapat dilihat pada Gambar 43.

Gambar 43 Struktur Key pada IPSec

IPSec menyediakan dua jenis mode enkripsi, yaitu mode transport dan mode tunnel. Mode transport akan mengkripsi bagian data (payload) masing-masing

paket tanpa mengubah header paket tersebut. Algoritma yang digunakan untuk mengenkripsi data adalah algoritma kriptografi simetris. IPSec mode ini meng-gunakan sub-protokol yang disebut sebagai encapsulated security payload (ESP).

Pada mode tunnel, data dan header paket yang akan dikirim dilakukan komputasi menggunakan teknik checksum kriptografi dan mengubah bagian header paket IP menggunakan fungsi hashing yang aman. Paket ini akan ditambahkan header baru yang mengandung nilai hash agar informasi yang ada pada paket biasa diotentikasi di bagian penerima. Mode ini seolah-olah membuat “terowongan” khusus pada jaringan publik yang hanya dapat diakses oleh orang-orang tertentu. Protokol IPSec menggunakan dua protokol untuk menyediakan layanan keamanan lalulintas yaitu Authentication Header (AH) and Encapsulating Security Payload (ESP). Implementasi IPSec harus mendukung ESP dan juga AH seperti dijelaskan sebagai berikut.

a. Protokol AH menyediakan integritas hubungan, otentifikasi data asal dan layanan anti jawaban.

b. Protokol ESP menyediakan kerahasiaan (enkripsi), dan pembatasan aliran lalulintas kerahasiaan. ESP juga menyediakan layanan integritas hubungan, otentifikasi data asal dan layanan anti jawaban.

Pada Gambar 44 mengilustrasikan koneksi Wireless LAN di PT. Masterdata yang dilakukan dengan menggunakan VPN. Semua access point ditempatkan berada di luar jaringan internal membentuk sebuah VLAN. Setiap wireless user yang melakukan koneksi otentifikasi melalui hotspot gateway PT. Masterdata. Setelah proses otentifikasi berhasil, pengguna mendapatkan akses ke dalam jaringan internal. Untuk melakukan koneksi ke internet, pengguna harus melewati firewall yang terdapat pada jaringan internal

Penjelasan mengenai proses yang terjadi pada Gambar 44 adalah Wireless VLAN #1 menggunakan IP privat, begitu juga dengan Wireless VLAN #2. Sedangkan

gateway menggunakan IP publik yang bisa diakses dari mana saja. Untuk dapat

melakukan perintah ping dari jaringan internal #1 ke jaringan internal #2, ada beberapa tahapan yang harus dilalui sebagai berikut.

a.Pertama setiap paket yang akan dikirim ke IP 192.168.2.221 harus dibungkus

ke dalam paket lain sehingga header IP yang muncul adalah IP A.B.C.D. Kemudian paket ini akan dikirim ke IP W.X.Y.Z melalui gateway dengan

header IP yang menyatakan seolah-olah paket berasal dari IP A.B.C.D. Proses

ini disebut sebagai proses enkapsulasi paket.

b.Kedua, gateway harus mengetahui jalan untuk mencapai IP 192.168.2.211.

dengan kata lain, gateway harus mengarahkan paket ke IP 192.168.2.1.

c. Ketiga, paket yang tiba di IP W.X.Y.Z harus di ekstraksi (unencapsulated)

sehingga diperoleh paket yang sebenarnya dan dikirim ke IP Address 192.168.2.221.

Proses seperti ini membuat jalur khusus (“terowongan”) antara dua Wireless

VLAN. Dua ujung jalur ini berada di IP Address A.B.C.D dan W.X.Y.Z. Jalur

ini harus diberikan aturan yang mengizinkan IP Address mana saja yang boleh melalui “terowongan” ini. Apabila koneksi telah terbentuk, perintah ping 192.168.2.221 yang dilakukan di komputer dengan IP 192.168.2.211 akan mendapat balasan (reply).

• Kemungkinan Serangan pada Virtual Private Network

Penulis melakukan percobaan serangan terhadap hotspot PT. Masterdata yang menggunakan keamanan Virtual Private Network dengan berusaha memecah-kan wireless username dan password dengan jarak yang berbeda dan percobaan untuk mencari session koneksi. Dari percobaan yang dilakukan menggunakan

software aircrack penulis hanya dapat mengidentifikasikan atau memonitor

konfigurasi keberadaan hotspot PT. Masterdata tanpa bisa memecahkan wireless

username dan password yang dimiliki wireless user asli (Gambar 45). Penulis juga hanya bisa mengetahui IP Address wireless user asli dari software GFI

Gambar 45 Hasil Percobaan serangan pasword pada VPN

Gambar 46 Hasil percobaan manipulasi IP Address pada VPN

• Manajemen Penggunaan VPN

Penggunaan VPN sebagai alternatif pengamanan Wireless LAN ternyata membutuhkan manajemen yang komplek. Untuk membuat koneksi VPN didalam jaringan diperlukan instalasi dan manajemen sebuah VPN gateway. Setiap pengguna yang ingin melakukan menggunakan VPN memerlukan sebuah perangkat lunak yang disebut dengan VPN user. Dari segi manajemen, hal ini berarti diperlukannya pengembangan perangkat lunak VPN user yang dapat dipakai secara luas (dapat berjalan diberbagai platform) dan mudah untuk digunakan [HEN03].

Dari segi pengguna, hal ini berarti mengurangi kemudahan penggunaan (ease of use) dari Wireless LAN [HEN03]. Pengguna perlu melakukan instalasi perangkat lunak, yaitu VPN user sebelum dapat melakukan koneksi ke Wireless

LAN. Bagi pengguna awam, hal ini tentu saja akan memberikan kesulitan

tersendiri, padahal tujuan penggunaan Wireless LAN adalah untuk memberikan kemudahan akses ke jaringan tanpa diperlukan kabel dan lebih memudahkan bagi para mobile wireless user.

• Perbandingan Keamanan Protokol Wireless LAN

Perbandingan penggunaan VPN dengan solusi keamanan jaringan Wireless

LAN lainnya dapat dilihat pada Tabel 7 dan tabel 8. Pada Tabel 7 dan tabel 8 disajikan perbandingan yang dilihat dari berbagai aspek. Dari ke 4 (empat) solusi keamanan jaringan Wireless LAN tersebut, terdapat tiga buah solusi yang dapat diimplementasikan di PT. Masterdata saat ini dengan keterbatasan perangkat keras yang dimiliki protokol keamanan WPA, Web Proxy dan VPN. Diantara ketiga buah solusi keamanan tersebut, WEP adalah solusi keamanan yang paling buruk karena berbagai kelemahan yang dimilikinya. Pengguna VPN memang memberikan peningkatan keamanan, namun harus dibayar dengan berkurangnya kemudahan dalam penggunaannya (dibutuhkan VPN user untuk melakukan koneksi, dan penggunaannya terbatas dibeberapa sistem operasi dan perangkat keras tertentu). Sedangkan Web Proxy memang mudah dan mempunyai dukungan yang luas di semua platform atau sistem operasi, namun perlindungan keamanan yang diberikan terbatas hanya pada saat login.

Tabel 7 Perbandingan Keamanan terhadap Keberhasilan Serangan

Software Protokol

WEP WPA Web Proxy VPN

Network Stumbler B B B B Aircrack B B B TB Ner quality B B B TB GFI landuard B B B TB Etherchange B B B TB VPN User ~ (TB) ~ (TB) ~ (TB) ~ (TB)

Keterangan:

B = Berhasil TB = Tidak Berhasil

~TB = Tidak berhasil dengan waktu yang tidak berhingga

Tabel 8 Perbandingan VPN dengan Solusi Keamanan lainnya

Aspek WEP WPA Web Proxy VPN Otentifikasi

Sistem

Shared Key EAP User-server certificate RSA signatures, RSA encrypted nonces, Akses kontrol MAC Address

802.1x Web Proxy VPN Gateway

Kerahasiaan Data

RC4 RC4 RSA (hanya pada saat login)

3DES

Integritas data

ICV Michael MD5-MAC MD5-MAC

Lapisan OSI Data link Layer Data link Layer Independen (diatas layer transport) Network layer Perangkat Lunak Tidak diperlukan Tidak diperlukan

Web browser VPN User

Platform/ Sistem Operasi

Semua Terbatas Semua Terbatas

Perangkat keras