ABSTRAK

F. X. BAYU C A W 0 RAHARJC. Pemodelan Simulasi H I T P Traffic Jatingiul Komputel. 1.okal (Si,nrrlatior~

. . Modelling of iocrrl Area Network

N7TP

Dafic) dibimbing ole11 FAHREN RLIKI-TAR1 dan PAbIJIWASMANA.

Marshall dan Roadknight (1998) menj;emukakan sebulh model inatematis ballwa kiueja hir vcrte sebualt server proxy berbattding lrlnts dengan jumlah penzgllna prr>xy. Setnentars itu, Hizakasu (1999) rnenyim-pulkan pula bnltwa kint:ja serterproxy, kl~ususnya bj,tc /lit rats, bsrgantung pilda ketcrsediaa~t lebar handu~idlh ke htemet. Didasari ole11 dua penelitian tersebut, penelitian ini bertujuan ttntuk mengetahui hubungan penambahan jumlal~ pengguna terhadap utilisasi bandwidth ke Internet. Penelitian terkait deilgan kinerja server p r o ~ y pada umuntnya menguji unjuk kerja algorilma pertukaran objek (baru) dalaln meningkatnya kine rjaprox): khosusny~ hit rate darl byte hit rate.

Hipotesis yang diajukan pada peitelitian ini adalah bahwa kinerja .rerver proxy tidak 11a11ya bergantttng pada algo~itma pertttkaran objek melainkat\ juga bergantu~ig pada jumlah pengguna proxy dan

.

ketersediaan It-bar bandwidth ke Internet.Untuk tnenguji hipotesis dati untuk tnencari hubungan antara penambnhan jurnlah pengg~lna dan utilisasi lebar bandwidth ke Intel.net, penelitiw ini memodelkart sistem n-($7~ aplikasi I-ITTP pada suatil

jaringat] kon~puter lokal-tempat pengaksesan bersama Internet menggunakan banluan pros.,- nletljadi

sebuah model si'mulasi.

Melalui simulasi kejadian diskyet yang telah dilakukan pada penelitian ini dapat diketatlmi peningkatan utilitas pem~kaian banrhvidtli ekstemal sejalan dengan penamballan jutnlah ])alggur~a. Dengat] demikian, dapat diketahui pula kebutuhan lebar barttl~~irllh yarig dinilai cukup untuk mernbantu sejumlah tertentu pengguna dalam tnengakses Intemet.

PEMODELAN SIMULASl

I-ITTP

TIL4FFIC

JARINGAN ICOMPUTER LOICAL

DEPARTEMEN ILNIU ICOMPUTER

FAICULTAS MATEMATIIU DAN ILMU PENGETAHUAN ALAM

INSTITUT PERTANIAN BOGOR

PEMODELAN SIMULASl

I-ITTP

TIL4FFIC

JARINGAN ICOMPUTER LOICAL

DEPARTEMEN ILNIU ICOMPUTER

FAICULTAS MATEMATIIU DAN ILMU PENGETAHUAN ALAM

INSTITUT PERTANIAN BOGOR

ABSTRAK

F. X. BAYU C A W 0 RAHARJC. Pemodelan Simulasi H I T P Traffic Jatingiul Komputel. 1.okal (Si,nrrlatior~

. . Modelling of iocrrl Area Network

N7TP

Dafic) dibimbing ole11 FAHREN RLIKI-TAR1 dan PAbIJIWASMANA.

Marshall dan Roadknight (1998) menj;emukakan sebulh model inatematis ballwa kiueja hir vcrte sebualt server proxy berbattding lrlnts dengan jumlah penzgllna prr>xy. Setnentars itu, Hizakasu (1999) rnenyim-pulkan pula bnltwa kint:ja serterproxy, kl~ususnya bj,tc /lit rats, bsrgantung pilda ketcrsediaa~t lebar handu~idlh ke htemet. Didasari ole11 dua penelitian tersebut, penelitian ini bertujuan ttntuk mengetahui hubungan penambahan jumlal~ pengguna terhadap utilisasi bandwidth ke Internet. Penelitian terkait deilgan kinerja server p r o ~ y pada umuntnya menguji unjuk kerja algorilma pertukaran objek (baru) dalaln meningkatnya kine rjaprox): khosusny~ hit rate darl byte hit rate.

Hipotesis yang diajukan pada peitelitian ini adalah bahwa kinerja .rerver proxy tidak 11a11ya bergantttng pada algo~itma pertttkaran objek melainkat\ juga bergantu~ig pada jumlah pengguna proxy dan

.

ketersediaan It-bar bandwidth ke Internet.Untuk tnenguji hipotesis dati untuk tnencari hubungan antara penambnhan jurnlah pengg~lna dan utilisasi lebar bandwidth ke Intel.net, penelitiw ini memodelkart sistem n-($7~ aplikasi I-ITTP pada suatil

jaringat] kon~puter lokal-tempat pengaksesan bersama Internet menggunakan banluan pros.,- nletljadi

sebuah model si'mulasi.

Melalui simulasi kejadian diskyet yang telah dilakukan pada penelitian ini dapat diketatlmi peningkatan utilitas pem~kaian banrhvidtli ekstemal sejalan dengan penamballan jutnlah ])alggur~a. Dengat] demikian, dapat diketahui pula kebutuhan lebar barttl~~irllh yarig dinilai cukup untuk mernbantu sejumlah tertentu pengguna dalam tnengakses Intemet.

PEMODELAN SIMULASI

I3TTP

TRAFFIC

JARINGPJU KOMPUTER L O U X ,

F. X. BAYU CAHYO RAHARJO

Sbipsi

sebagai salah satu syarat

untuk

~nernperoleh gelar

Sajana Komputer

pada

Departemen Ilmu Konipdter

DEYAR.TEMEN ILMU KOMPUTEK

FAKULTAS IMATEMATIKA DAN ILNIU PENGETAHUAh'

AIdAM

INSTITUT PERTANI.iUU BOGOR

BOGOR

Judul

:Pemodelan Simulasi HTTP

Traf)c

Jaringan Komputer Lokal

Nama

:F.X. Bayu Cahyo Raharjo

NRP

:GO6497019

Program Studi

:Ilmu Komputer

Menyetujui,

Ir. Fahren Bukhari. MSc.

Pembimbing I

Pembimbing I1

IUWAYAT I-IIDUP

Peoulis dilahirhn di Bandar Lampung pada tanggal 13 Juli 1978 selmgai anak kedua &an' empat

-

bersaudara pasangan Agustinus Sulyono dan Yustina Ruriyati.Penulis memulai pendidikan formal sekolal~ dasar di SD Xaverius Tanj~m&kard~\g pada iahun (985. Enam t:tl~un kemudian nielanjutkan pendidikan lnenengah pertama di SMP Xavelius Tanjungkarang. Setelall menyelesaikan pendidikan meoengah pertama padn tabun 1994, penulis menyenyion pendidikan menellgall umum di SMUN 2 Tanjungkarang. I-ulus sekolah menengall umum pada tahun 1997, pada tahun yang salna pula penulis diterima sebagai mahasiswa lurusa11 llnlu Komputer Institut Peltmian Bogor (IPB) rnelalui jalur USMl (Undangan Seleksi ldasok IPB).

Dalam kegiatan perkuliahan, penulis penlah menjarii asisten laboratorium pada matakuliah Algoritma Pemrograman dan matakuliall Struktur Data untuk J U N S ~ ~ Statistika dan Jurusan Ilmu Komputer, ~nenjadi asisten laboratorium pada matakuliah Panrograman Visual bagi mahasiswa Diploma 3 lnformatika IPR, &an menjadi pembuat rnodul ajar sekaligus pengajar Microsof? Visual Basic 5.0 pada "llkom Smart IC", sebuall iembaga pendidikan komputer untuk umum di bawah pengawasan Himpunan Mahaslswa llnlu Kompi~ter (Himalkom).

PaJa bulan Februari hingga April 7001, penulis melaknkan praktik lapang di Gedung Rektorat 1PB Darmaga, Bogol., menangani instalasi Squid untuk server prory Gedung Rektorat ddn juga ~rlenangani instalasi qmail pada serve, c-ntail Perpustakaan Pusat IPB.

Bukan karena keman~puan dan keknatan sendili, Bapa, nan,un karena kasih.,M*lr~ dan Roh Ketekunan

.

-

yang Engkau berikan dalam llati ini sampai pada akhimya tugas penulisan karya ilmiah ini dapat rampung.-

"Bapa, Kau telah memulai karya yang indah dalamku. Tangan kanan-Mu mengejakan seylaliya bagiku. Bapa, kasih setia-Mu kekal abadi. Engkau tak akan meninggalkan buatan tangan-Mu." (hlazmur Daud 138, ditlilis ole11 bani Asaf dan bani Yedutun), maka karya ilmiall beijudul Pernodelan Simulasi HYI'P T,.aJir Jaringan Koniputer Lokal ini, penulis persentbahkan sebagni puji dan syukur atas lcasih-Mu yang nyata dalam I~idupku.Ucapan ttc~ima kasib penulis sanlnaikan kepada Bapak Ir. Fahren Bukl~ari, M.Sc., sebagai closen matakuliah Simulasi Kornputer dan juga sebagai dosen pembimbing pertalna penyusunarl karya ilmiatl ini, dan ljapak Panji Wasmana, S.Kom., selaku dosen pelnbimbing kedua, atas waktu dan bimhingan selama kulial~ dan penpsunan karya iln~iah ini.

Kepada Bapak dan Ibu yang setia berdoa, ananda mengucapkan terilna kasil~ :atas segalanya, atas kasill sayang, dar~ atas kepercayaan yang Bapak dan Lbu belikan kepada ananda. Pastilall ananda tidal< dapat membalas kasih sayang Bapak dan Ibn selama ir~i dan ananda Inemohon rnaaf atas teltundany;i penyelesciari tugas akl~ir ini. Untuk Mas Riri' dan Dek 'Ning, terilna k:isih atas doa, duknngar~, semaagat, dill1 motivasi boatku sela~ila ini. Dek Maria, engkau pasti telah berbahagia bersama Bapa di surga.

Icepada teman-ternan beIT Inovasi Tiwikranla: Adi, Firnmn, Ridha, Nony, Ronal, Apit dail teman- teman Ilkomerz 34 yang lainnya, Ines dan Wulan tetanggako, juga Yudi, teman sebintbingan, terimn kasib alas nasihat, teguran, dan semangat untuk segera menuntaskan skripsi. Terima kasill pula kepada Siska dan llkomerz 36 l a i n ~ ~ y a yang telah melnbantu penulis dalan~ pengambilan data.

DAPTAR IS1

Halaman

DAFTAR TABE ix

DAFTAR GAMBA ix

DAFTAR LAMPIRA ix

PENDAHULCAN

TINJAU4N PUSTAKA

Penutupan (Closiilg) IConeksi TCP

...

....

TCP Cot~gesfion Cor~trvl Algo~ithrt~...

....

TCP Slow Slarl

Ul<ui.ar: Kineija PI.UX)

METODE PENELITIAN

Rancangan Percobaan Simulasi

Metode Pengumpulw Data

...

Metode Pengujian Validitas Model Metode Analisis tfasil Simulasi

Lingkungan Pz~lgenibnngan Si

I'EMBAHASAN

1

KESIMPULAN ;)AN SARAN

Kesimpulan

...

16DAFTAR L'USTAKA

...

....,,... ...,.., ,, 16DAFTAR 1 ABEL

I . Rancangan Percobaao Simulasi

...

7 2. Parameter input dan jenis sebaran empirisnya3. Hit Rare dan Byte Hit Rate 11asil observssi pa

4. Hit rate dan byte hit mte ha.~ilsimulasi pada 1 .. ~~. -

5. Byte-hit-rate p:.da sepuluh tali ulangan simulasi yang menc:apkall algolitrna GDSF, I..FUDA, daii LRU

...

...

pads sepulull strean1 yang berbeda dan bandwidth eksternal 64 Kbps

.

.

I 46. Pendugaan utilitas bnrliIwidth ekstemal dan byfcp /.it rate pada banrhvidth ektern:~l 64 Kbps

...

14 7. Pendugaan uiililas bnrr(1ii~idtlr dan l ~ j ~ t e hit rate pada brr~rdwidtl~ eksternal sebe:;ar I28 Kbps...

I5I-lalam;~~i

1. Tlrree-way havdshake dasar

...

.

.

.

...

22. Umt-urotan proses penutupan kont!ksi

...

3. Ilustrasi TCP SloivStart (Ian Congestion d!,oidance...

4. Model Simulasi

5. Perbedam rlilai hit rule antara sistom dan model 6. Petbedad11 nilai b),re hit rate antara sistem dan ni

.

7. I'erbandingan byte lrit rate ailtara GDSF, LPUDA, dan LRU pacln sepulull lkali ulang:in sim~llasi. ... 14...

8. Grafik Ihubungail smtara pellambehan jumlah klien dan byte hit rate pada bano'n~i<ltl~ 64 Kbps. 14

...

.

9. Orafik liubungan peliambahan jumlali klien dan titilitas bai~hvirith pads hanhvirlth ( i d Kbps 15...

10. Grafik Iiubungnn petiambahan jr~mlah klieli da~i byte hit rote pada Donrl~irltlr 128 Kbps. 15

I I. Cirafik ltub~lnjyn alitara penattibahan jumlali klien d m byte hit rare pada lebar bat~rlwidllr ckstetnal 128

...

13. Grafik perballdingan byte hit rate !]add dualebarba~tchvith 64 dan 128 ICbps perjumlah klien 16

I . Sebaran dan nilai parameter inpu, simulasi dari hasil observasi 2. Nilai parameter input simulasi baai simProxy

l..atar Be1:lltang

Jaringan komputer pada suatu perusahaan atau sebu~lll :~niversitas merupalkan el{:inen penyusun ir~tenlet yang discbut sebagai end r~envork (Sun & Cleveland, 2000). lntetnet merupakan sebuali ja- ringaii besar yang terdi~i atns b:ln!yak subjaringati (end rietivork).

Lalu-lintas Internet pada saat ini didominasi c~leli protokol Hypertext Trnrrsfer PI otocol (KmP), yakni mencapai 75 hingga SO% dari t-afik Internet (Barish & Obraczka, 2000). I-ITTP ~ner.~p;lkarl se- buali protokol yang digunakan ole11 s e r w dan klien web, sebutan singkat bagi aplikasi CI'orld Wide Web (Mall, 1997).

~ p l i k a s i web banyak diakses secam bersama oleh klien dari sebuall end netwod atau jaringan kornputer lokal, Local Ar?a N e t ~ ~ o r k (LAN) ;Stalliilgs, 2000). Pada umumnya, akses lrite~net dari jaringan koniputer lokal dibhntu oleh seboah

- zerver- yang diseoutproxy (Mahanti et al, 2000).

Scbuali seriler pros)) merupakan sistem yang menerirna perminkan temu keinbali suntu dokuinen (docrinrent retrieval reqlrests) d a ~ i sejtmlah klien, rneneruskan peimintaan tersebul Ge se1.l-vr? di Internet (ori;irr .set-ve19 yang dimaksud-apabila clokuma1 yang diminta tidak terdapat pada cac/re-

nya-dan tnengirirnkan balasannya kepada kliell

(Ivlalianti, 2000).

Sewer prox), memberikan tiga keuntungan dalam mengakses web, yait!~: rcduksi konsumsi bondwidili eltsternal, reduksi betan server asal, reduksi waktu tbnggu bagi pengguna (Davison,

- - 1999).

. "

Kineja sebuah server proxy biasznya diililai menggunakan ukuran efisiensi hit rale, $le hit rate, dan respolrse tilrie (Arlitl & Dilley, 1999).

Pada umumnya, penelitian-pe;~eliti+n perihal srnjer proxy be1,kaitan dengail perbandingan unjuk ke j a beberapa algoritma pertukaran objek (object replccement policy) untuk mencari algo~itlna yang rnembe~ikan kinerja terbaik kepadallroxy.

Dari sekian masalah serverprcxy, masalah yang kerap terjadi adalah ketika sebr~ah jaringan konlpr~ter Iokal hendak diperluas atau ditambah jumlah penggunany:~. Mas:llali yang tiinbul adalah perihal peoentuan jumlah penambahan klien maksiintml

. yang tilasill layak untuk menampilkan kineja yang efisic~i dengan ketersedian bnrrdwid~ll eksternal yaiig lkan dipasang. Penelitian ini ingin lnengetaliui

hubungan pen31nbahan . jumlali pengguna dail

~~tilisaasi pemaltaian barid~~i~ltlr dan juga tcrhadap

ukuran Ikinerjaproxy lai~inya '

Iiipotesis yang diaj11'La11 adilatl b;lhw:~ ukuran Icinerja server p ~ o x y tidal: Ilanya berganlong pada

algo~ittiia ol~ject rei~lnc~.n~er~lpolic)~ (Arlitt b% Dilley, 1999) yallg diterapkall, namun jugn paila jurnlali pellgguna (riser) yang mengacu padanya dan lebar bandn~i~ith akses lie Internet.

llipotesis tersebut didasarkan pada ~iiotlrl

~iiatelnatis yang tlikeinukakan Mnrsl~all k

Roadktiight, 1998, yrng menulis bahwa jumlah hi/ herbanding IUIIIS terliadap jumlah user. Hisakazu, 1999, .iuga menyinipulk:m baliwa kinc~ja .seri.er proxy sangat berganlung paOa ketersedian lebar bariclwidth lte Internet.

Pengujian hipotesis dilakukan dengan simulasi yang dibuat l~erdasarkan data u~orkload sistem yang sesurgguhnya. Siniulasi yang digunakan adalah si- mulasi kejadian diskret (di.~creie event .simulatior~).

T u j u a n

Penelitian ini be~tujuiln i~ntuk rnengetaliui pe- ngaruit jumlah pengguna (~rser/slotion) terliadap kijieja seriiw prox), serTa kebutuhan lebal. dali utr-

lisasi bandwidth eksternal.

Selain itu, nielalui pe~ielitian ini akan

dibandingkan pula tiga algoritrlia pertukaran objek pada server pr-oxy untuk mengebhui keunggula~l masing-r.iasing algoriima.

TINJAUAN P U S T A M

J a r i n g a n K o m p u t e r

Sekurnpnla~l kon~puter dalani jumlali banyak yatig te~pisnh-pisah akan tetapi s a l i i i ~ berhubuiigan dalain rrelaksanaka~i tugasnpa disebut sebagai jarinran hornputer.

.'a~ingan komputer lokal atau Locnl Aren Network, sering diseb~rt LAN, merupakan jaringar1 milik pribadi di dala~n sebuah gedung atau lk:impus yang berukuran sampai beberapa kilometer. LAN seriilg digunakan untuk mcnghubungkw ltonipoter- komputer pribadi d a i ~ wor.Icslntion dalam kaotor penrsahaan urituk peniakaia~i resorrrre bersarna dan saling be~tokar informasi (l'anenbauin, 1996).

I~:tcrrtet

Terdapat banyek jilringnn koniputer di dlin~a ini

terkoneksi ini disebut in~er~re/lvorl( titau intmlet (Tanenbaum, 1976).

ICudangkala digunakat~ istilnh hrrmlel tmtuk nlengacu pada glrblic htemel, yakni sebuah internet sedunia (Comer, 1998).

Trflrrsrrrissiorr Corrfrol Protocol

{TCP)

Sebuah aplikasi yang digunakan untuk bertukar informasi membut~lhkan sebuah aturan agar komuni- kasi antajari7.gar dapat terjalqn baik. TCP (Transmission Control P,otoco,) merupakan sub- rutin atau prosedm yang me!?jamin data yang diko- munikasikan anrajaringan dapat s l i n g diterima dengan benar.

TCP n ~ e r u p k a t ~ protokol transportasi yang digunika~~ ole11 hampir semua aplikasi internet, senerti File Parl.fir Proloco1 (I:TP), lfyperlext Trml.vfer Pr~olucol (I-I'ITP), Sirrrple Mail Trcinsj'er Protocol (SMTP), atau Telnet. TCI' berorientasi pada pembentukan koneksi, yakni dua buah komputer h a n ~ s membentuk sebual~ koneksi sebelum data dapat saling dikomunikasikan f~Mosr, 1997).

IConeltsi

TCP

Koneksi TCP selalu dibuka dengz~n prosedur ynng dikenal dengan istilah fhree-way handshoke. Prosedur ini bejalan ketilta salah sat~l piliak TCI' nie~~ginisialisasik;~~i koneksi dan 1r:endapat respon d a ~ i TCP yang lain. Selain ito, rl~,re-wri~~ liundsl~nke dapat pula terjadi ketika dua TCP secara serentak menginisialisasikan koneksi (Postel, 1981).

Prosedur dasar tlrree-vay ha~ldshake yang paling sederhana den mewakili keseluruhan kasus pembukaan koneksi ditunjukkan p.lda Gambar I . berikut ini:

TCP A TCP U

I . CLOSED LISTEN

2.SYN-SENT

-

< S E Q ~ ~ O O > < C T L * S Y N I - - > SYN-REC 3.ESTAB r - -cSEQ=300>ciiCK=101>1CTL=SYNNACK~

-

SYN-REC <.ESTAR - - >~ S E Q : : ~ O ~ > ~ A C K = I O ~ ~ ~ C ~ ' I I = A C K K

-- .

ESTAB. 5 . E B C A B - - ><SEQ~lOl>c~CK=IO1>cCTI.~.ACK><DxrA~

..> ESTAO .

Ganbar 1 . i'hree-way Iirnrcls'rake dasar

-

P e n u t u p a u (Closirrg) I<oneltsiTCI'

Penutupan koneksi merupakan suatu operasi yang mengindikasikan "7Cdak ada lagi data ]tang akan dikirirn". Istilah CLOSE dalam firll-duplex menjadi a~nbigu knrena men>di tidak jelas sisi atau pihak m a w yang nkan menjadi sisi penerima

(recei~t~ing side). Jadi, CLOSE selalu diinigg;~~

dalam kondisi .rirnplex. Dengan demikian, pengguna yang meng-CLOSE dapat tctap menerima byte sampa: ia dib-ritahukan bahwa sisi seherang juga telah nienutup Iconeksinya (Postel, 1981).

Terdapat tiga jenis kasos penutupsn koneltsi dasar, yaitu:

1 . Pengguna menginisi ~lisasikan penutupitn k o ~ ~ e k s i dengan memberitahukan TCP

untuk menutup konelai.

2. TCP seberang pelnote) ~nenginisialisasi

dengan mengi~im sinyal kontrol FIN.

3. Kedua sisi lnelakukat~ penutupan bar~eksi secara serentak atau simulatan.

1'ro~;es penutupan koneksi secar;i nonnal atau tidak padanio4us simulatan dilukisk;m pada Gan~bar 2.

'PCP A 1. ESTABLISHED 2 . l ~ l o s e i

F I N - W A I T - , - - r

< S I ? @ ~ ~ O ~ ~ . : R U K - ~ ~ ~ ~ ~ C ~ . L L I ' ~ ~ ~ , A C K : ~ ... .. CLOSE-ll&l?(

4 . (Close1

TIMF.IIAIT c - -

~ S E Q r I O O ~ < A C K i l O 1 ~ r C 1 l L ~ P I N N A C X ~

c - LA5T-AC:K 5.TIME-WAIT

< S E Q = I O ~ ~ ~ A C K ~ I O ~ > E ~ L L A C K ~ ~

. . ., CLC3SEO

6 . 12 EtSLl CLOSED

Ga~nbar 2. U:-11t-un~tan proses penl~topan kaneksi.

TCP Cotlgmtion Corrtrol Algoritlrw

TCP tnenyajikan keterandalan dalam mentrans- rnisikat~ data. Aplikasi yang menggunakan TCP mengetahui dengan pasti bahwa data yang diki~im dapat dite~ima det~gan baik. Ketika data ditelima, TCP mengirimkan sebuah c~cknowledgement sebagai balasan kepada pengirimnya.

Untuk dapat menyediakan jasa transmisi yang handal, TCP tnenernpkan empat algoritma yang dibuat oleh Van Jacobson pada tahun 1985, yaito: TCP Slow ,Start, TCP Cortgestiorz A~~oiflonce, TCP Fast Refrai~s~~rit, dan TCP Past Rccuver:~.

TCP SIoiv Start

Algoritma slow start rnelibatkal~ sebuah

variabel pada sisi pengirim 'sendel:), yalmi:

congestion window, cwnd. Pada saat sebuah

Srgnient Size, MSS, bemilai 1460). Setiap sebuah ACK dite~ima 01th sotder, cwnd dina;kkan nilainya senilai sat11 seginerlt. Kemudiao, .;enrler dayat m~entransrnisikan data llingga sebesar nilai rnirlllln antara cwnd atau awnd. Congesiion >vittOow, cwnd.

adalali me':anisme kontrol d;~ri sender, sedangkan

awnd, adr~ei?isen' windoiu, nierupakan mekanisnie

kontrol yang dib~rikan dari sisi receiver, yakni jurnlah btljer kosong yang niasih dimilild receiver.

Pengirim mulai dengan nlentransmisikan

sebuah segrilent dan menantikan ACK. Ketika ACK untuk segrtzent itu diterima, cwnd menjadi be~liilai dua segirierr:, den kemudian dua segntent sekal,gus dapat dilcirim saat ini. Pada saat kedu;~ segmer:t itu

telah di-achtowledge, cwnd dinaikkan- ni!ainyh

~nelijadi empat segmerrt. Hal ini mellur~ukkan pertumbuhan ek~ponensial, kendati tidak wnggull- sunggull cksponcnsial, karena biasnnya receiver

menunda penpiriman ACK, yakni hanya

mengirimkan ACTS setiap telah dite~imanya dua

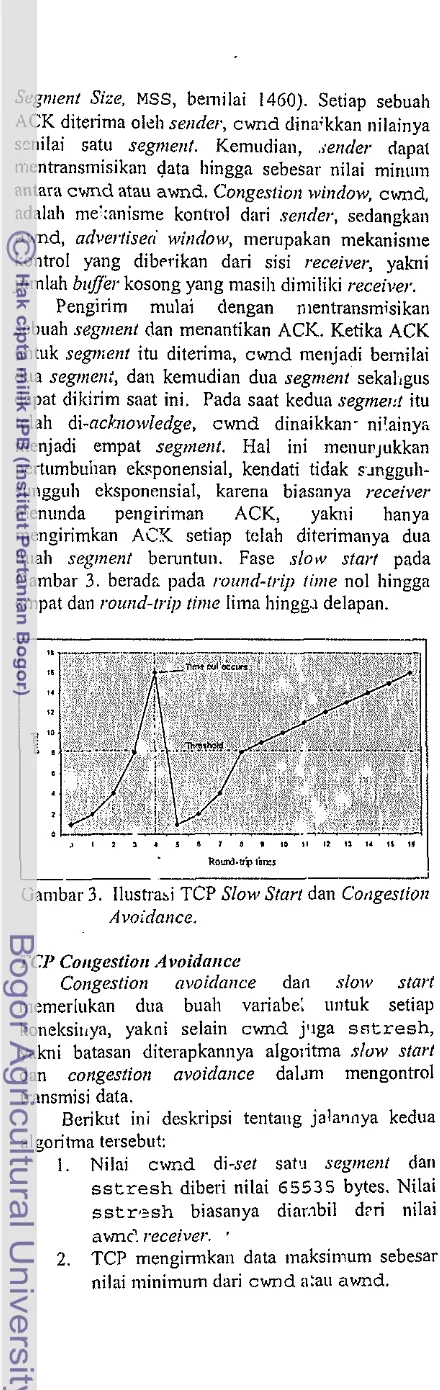

[image:14.602.66.286.74.769.2]buali segment henmton. Fase .slow start pada Gambar 3. beradc pada ~ormd-tri11 tinle no1 liingga ernpat &an ronnd-trip titire litna Ihingg.1 delapan.

R 0 d . V b l i r u

I

4

Garnbar 3. Ilushaai TCP Slow Start dan Co,tgeslioi~ Avo'd

.

once.TCI' Co~rgestiorr .4voidn1rce

Corlgestioit a ~ i o i d a ~ t r e dan sloiv start ulemerlukan dua buali variabe: utituk setiap koneksi~iya, yakni selain cwnd j'lga s n t r e s h ,

yakni batasan diterapkannya algoiitma sluw start dan congestioit avoidartce d a l ~ m mengontrol transmisi data.

Berikut ini deskripsi tentang jalannya kedua algorihna tersebut:

I . Nilai cwnd di-set sat!] seg?neilt dar~

s s t r e s h diberi nilai 65535 bytes. Nilai

s s t r a s h biasanya dinr.abil d?ri nilai

awnc' receiver. '

2. TCP mengirmkan data maksimum sebesar nilai minimum dari c m d i1:a11 awnd.

3. Ketika teqadi co~~ge.stion yang ditar~dai

dengan tii~teorrl atau ditelimanya driplicote ACK--pad3 Ganibar 3. terj;~di pads rorir~d- trip tinle entpat--1iilai sstlresh menjadi setengah dati rlilai sen~ula (atau setengah dari nilai minimum antara cwnd dan awnd

receiver, namun minimal due segir~e~rt). Dan apabila tir~leo~rt terjadi, cwnd kembali bemilai satu seg~~~errt, dau kembi~li ke fase slow strrrt.

4. Ketika kemucian data baru yang dik~rim di- ackno~~,ledgc oleh rereil~er, riilai c w d

naik, namun kenaikannya bergantung pade fase TCP, .slow start ataukan rongestioii a~oidartce.

Jika cwnd bemilai lebih kecil atau sarn;l dengan nilai s s t r e s h , TCP berada pads

fase slow .start; selainnya TCP berada pada fase congestion ai~oirbnce. Pada fase cortgestion ai~oi<iar~ce cwnd dits~lnbah

nilainya sebesar MSl2xMSS Icwnd.

f i r s t hetrnrrsirtit

Kare.na TCP tidak dapt n~engelahui pcnyebab terjadinya duplikasi ACK, karena s e g r c ~ t lost ataukah karena segrne~tt tak urut, maka 'TCI' menimggu beberapa duplikasi ,\CR berikutnya. TC:P

mengasumsikan hzmya aka11 ada satu atat1 d11a

duplikasi ACI< apabila yang te~jadi adalab

pengurutan segnlent. Jika duplikasi ACK mencapai

tiga atau lebili secara berurutan, Ihal ini

tnengindikasikan bahwa yang tejadi pastili~ll

segnrertt lost. Jika demikiar: mata 'TCP nkan segera mentuansmisi ulang seg~izent yang hila~ig tanpa menmlggu jadwal naktu hwsrnisi olang yang s e h a ~ ~ ~ s n y a .

F a s t Recovery

Algoritma fast retrans~rtil (Ian ,fust r c c o ~ : e ~ ~ diimplementasikan secara bersarlla sebagai bcrikut:

I . Ketik;~ duplihasi ACK (beruntun) y ~ n g ketiga diterima, nilai s a t r e s h rnenjadi

sepamh nilai cvmd, sstresh=:%c~llld,

tetapi nilai s s t r e s h harus tidak kurang dari dua MSS, s s t r e s h 2 2 MSS. 2. Tr~nsmisiLan ketiga s e g ~ ~ l o t t yang hilang,

beri nilai cwnd=sstresh-k(3xMSS). 1-It11 ini bcrarti menggantikan atau menatnbnh- kan rlilai conge.~tioit ivirtrlo~v, cwnd.

Untuk setiap sebuah duplikilsi ACK berikutnja, nilai cwnd=cwld+MSS. Hal irli berarti pula menambah nilai cwnd untuk setiap paket yang meninggalkan nehvork.

3. Ketika ACK berikutnya tiEa meng-acknow-

ledge data yr.ng b a ~ , cwnd = s s t r e s h (nilai b l t r e s h pada langkah I). Dalan~ ha1 ini 'ICP kembali ke fase coiigestiorr avoi(lflln,rce.

HTTP

HTTP memp3kan salah satu protokol aplikasi yang nlemanfaatkan TCP sebagai protokol dalaln men-lranmisikan data. HTTP bukanlah protokol

l~ntuk mentransfer hypertext, namnn HTTP

nierupakan protokol ontuk meiltransmisikao

dolcumen dengan kcmudahan perpindttltan antar- l~jpertexl Data yang ditrilnsmisikan d:~pat b e ~ p n teks biasa, hypoiext, audio, gamba~, taau sebarang informnsi yang terakses Internet.

HTTP mempakan protokol climtt/server;

contoh aplikasi atau penggunaan HTTP adalalt ko~nunikasi dpta arltara sebuah web browser dan sebuah web server (Stallings, 2000).

dengan dokun~en lain dikenal dengan rcplncenrerzr policj+untllk selanjuhlya, dalam tulisa~l ini, ,Jising- kat RP.

Apabila suatu saat terjndi pemintaan atas dokumen tettentu dan proxy dapat menjawabnya dengan mengambilka~l doki~men dari dalam cacl~e- nya, maka kondisi ini disebr~t hit. Sedangkim, apa- bila proxy hams menghtibungi server usal untuk menjawab request kliennya, maka kondisi ini disebut nriss.

T~tjuan utanla tliterapkan~lya algoritrna

replacerrleirr policy adalall ~ ~ n t u k mernaksimalkarl penggtntaan resource, termasuk oenaeunaan nlair~ .

--

itlemory, disk slmce, dan t~ei~%,o~-k bandrtirlth (Dilley & Arlitt, 1999).Algorltma Greedy-Dcral

Algcritn~a Greedy-Dual, yang pertalna kali diperkenalkan ole11 Young pada tahu11 1991, diterap- kan pada manajen~en pages di mcmori utama sistern komputer. iJag1,s l~ada menlori utama (cache) memiliki 11ku1.an yang sama nanlun dengan biaya (cost) mengambil dari ~nemori sekultder yang berbeda.

Setiappages Liberi sebuah nilai H. Nilai H diberi nilai awal sesuai dengan biaya mengambilnya dali memori sekunder ke dalam memori utama (cnclie).

- . -.-

Dalam sebuah jaringan ltompbter lokal, peng- K d k a pertukaran page hams terjadi, pages dengar gunaan aplikasi :-ITTP oleh klien-ltlien sering nilai H paling rendah, min,,, dihapus dari cac/~e dilayani oleh sebuah server yang disebut proxy. lalu nilai H setiap page dikmangi ~ e n g a n mi.n,. Jika

~ ~ l ~ tidak l ~semua i dokumen yang di-requesl sebuah page diakses kembali nilai cost-nya dikem-

atau diakses ~ dineroleh ~~r~~ lanesunP dnrj

rnmmPt

balikan menjadi nilai H awal, yakni senilai biay;~Proxj

membantt, menyin,pall dokumen menurut membawanyd ke dalam cache dati nmmori sekuit. sebuall aturan penyimpanan tertentu.Dengan demikian, proxy dapat dikatakan jebagai sisteni perantara yarlg dapat bertindak sebagai server dan juga s e b a g ~ i klien. Dalam inter-

. aksinya terhadap klien-klien yang ntelakukan

request, ia disebut sebagai server.

. r ' Proxy dapat pula dianggap sebagai klien ketika

mendapatkan request yang tidak tersi~npan secara internal. Proxy akan bertindak sebagai l i e n dengan melakukan request terhadap server laill yang dapat meinberikan jawaban atas reqrrest yang diminta kliennya (Stallings, 2000).

Replacertterzt Policy

Sebuah server proxy melniliki kapa~itas storage

yang terbatas untuk menyinlpan dokumen

(objeklfile) yaug kerap diminta oleh client-nya. Pada

-

saat storage tersebut penuh, malta server proxy liarus menentukan dokumen yang harus dihapus.Tekllik menghapus dokumen menggantikannya

der.

Dengan demikian, page yang teralthir terakses memiliki nilai H terbesar dibandingkall dengan page.; yang jarang diakses.

Algoritma Greedy-Dual-Size

Caching pada web proxy mcna~~gani dokurnen

dengar1 ukdran yang berbeda. Cao dan lrani, di tahur~ 1997, msngenlbangkan algortinra GI-eedy-Dual dengan mengubah tiilai H merljadi c o s t / s i z e ,

dengan cost adalah biaya membi~wa suatu

dokumen ke cache dan s i z e merupakan ukman

doku~nen itu dalam satuan besar dokumen bytes.

jika mengliapus sebualt dokunien yang berukulan besar (dan akan nienjadi r~riss jika ia diakses lagi) lal-ipada me~igl;aptts banyak dokumen bemkuran l(ecil unt~rk ukuran di.sc space yaiig sama.

Algortima GD-Size(1) berhasil memaksilnal- kan rasio hit. namun liarus mengorbankan rasio byte hit rote menjadi rendah. Algoritnia yatig kemudiaan dikembangka~i oleh Cao dan lrani adalali GD- S i z e ( p a c k e t s ) , yalcni derigan memberi nilai cost i~ntuk setiap dokumen 1nen.jadi 2 + s i z e / 5 3 6 , yang nierupi~kan nilai dugaan jumlah paket yang dikirim dan diterima jika tejadi miss. Algoritma GD-Size(packets) berha-sil memperolell nilai rasio hit dan rasio.6yte hit yang besar.

Fungsi cost tersebut memberikan nilai

prioritas yang lebih besar untuk dokuinen berukuran besar daripada kepada dokumen yang bemkuran kecil. Hal ini men.berikan kecenderugan lebih besar bagi dokumen-dok~lmen berukuran kecil untuk dihapus daripada dokurnen-dokumen berukuran besar klil~susnya apabiln dokumen-dokumen beru- kuran besar ini sering diakses. Jika suatu dokumen herukuran besar jarang diakses kembali, rnaka dokunieii ini akan diliapus karena inekanisme frxirrg.

Algoritnla Gree~ly-Drrfll-Size-F~'eqr~(~~~c~

Algoritma Greedy-Drra-Size-Freqt~ertc~ (GDSF)

merupakan pengembangan lebili lanjut algoritrna CiDS, yang lianys mempertimbangkan faktor bkuran dokumen daii fungsi cost yaiig diperlukan untuk mengambil dokumen dari cache. Algoritma GDSF yang pada saat ini digunakan oleh program .server proxy Squid 2.2, sehuali program aplikasi server p r o x j ~ dengan lisensi GNU, menambahkan frekuensi aksrs sebagai faktor lain dalam pemberian nilai prioritas H kepada setiap dokumen. Seliingga nilai H = c o s t / s i z e pada algoitima GDS menjadi ~ = f r e q u e n c y x ( c o s t / s i z e ) pada algoritma GDSF.

Berilcot ini oeskripsi jalannyn algoritma GDSF (Clierkasova, 1999):

I . Jika suatu file f yang di-reqlfe.sl merupakan suattt hit. bernda pads cache, maka perminta:~ iiii dijawat dengm mengainbil file yang terdapat pada c.zchc, dan

e Jumlali cache terpakai. Used, tetap. Freqtlerrcj? C O N I I ~ P ~ bagi f , F, lf )

,

bertam5ah satu.

Priority kc)>, P, (f ) , diliit~lng irlang tneng- cu~iakan formula (I). . .

c o s t ( f ) ~ , ( f ) =clock+~,(f)x--

Size (f) (1)

.. Clock adfllall parameter waktu, ylhi

pengliitung waktu jalannya ;intrian yang diberi nilai awal no1 dan dipcrbaliarui ~iilainyn dengan nilai priorify key file yang barn saja diliapus

-

Parameter I;, (£1 adalalt pengliitttng junilali hit bagi file f . Apabila terjadi hit (yakni i. adil di cache) inalta 17, lf iditambali satu: F, ( f l =F, (f 1 + I . Apabila tejadi miss maka dihitung sebagai satu tali akses bagi file f yang hant.

-

Size (El merup:ikan parameter bagi ukuran file E.-

Parameter C o s t f f ) adalali binyauntuk menyirnpan file f ke dalam

cac!re. Dengan nilai cost bagi setiap filo ditetapkml dengan folm~~la:

s i z e (f!

c o s e ( f r = 2 + c (1.1 J

dcngan c nierupakan telalxln yanf; bemilai 536.

File f de~tgaii nilni P, i f ) :,ailg bar11 s i i kenibali dalaiii prior.rf~' rjrrer~e, dan selesai.

2. Jika file f yang diminta lilien mut~pakan niiss, tidak ditemukan di dalani cache. clan dijawab dengan terlebih dahulu menghubungi server asal, maka pada sar~t file f tersebut sampai ke kiien, praxjl akan menyimpannya dalam cache. Ur luk itu:

Frekucnsi akses bagi file f diberi nilai sato. Prioritj, key. P, (f )

,

dihitung dengar1 for.. mula:Pr (fevicCed) merupakan C l u c k , yalilii prioritj, lrqy file yang bar11 saja dihapus. Apabila terdapat beberapa buah file terhilpus maka digunakan foimula (5) untuk menentukan iiilni Clock.

e File f disisipkan pada prioi-it)' qriene dengar1 nilai P, (El yang telali diliitung.

.

Kapasirils cnclte terpakai Used diliitung dengan:Used = Used -1 Size ( f ) 131

Apabila U s e d T o t a l , beralti terdapat cukup space trntuk menyin~pan file f dan tidak ada file yang harus dihapus. File f disimwn pada cache, dan selesai.

Apabila U s e d > T o t i l l , maka ha1 ini berarii tidak terdapat citkup ruang koscriig

untuk menyimpan f dan beberapa file

hams di'iapus.

pert an.^, diidentifikasi gu::us niinimal file yang ilkan diliapus dengan prosedttr berikut: Sebanyak k file perlalna (k dapat bemilai satu), f,, f,, f , ,

...,

f b dengan nilai prioritis terendah dalam priority queue /;.ee dipilih sede,iiikian seliingga terpenuht U s e d E s t i m a 1 : e T o t a l ,dengar. forn~ola:

1 = 1

(a) Bila file asal f yang akan disimpan dal;niii cache biikan salnh satti dari file- file £,, f,, f,

,...,

fk.

1nak:l berlaku tindnkan berikut:i. C l o c k diliitung d1:ng.n menggo- nakan cara:

ii. Jumlah cache yang akar~ diguna- kan ditinjau ulang dengatt:

k

used = used-2; Size (fi) ( 6 )

iii. File-file f,, f 2 , f

,,...,

f, dihapus iv. File f disimpan pada cache.(b) Apabila file asal f yang aken di- simpan pada caclre inerupakan salilh sat11 dari file-file £I, f2, f3,

...,

fkyang akan dihapus, maka:

i.. File f tidak disimpan pada cache and nilai P,ff )-r.ya dibuang dari priority queue.

ii. Tidak ada file yang dihapus dari

. -, cnche.

. ..

Algoritma

Lenst Freqrrcntly Used rvitlf Dy~ra-

rr~ic

Agirtg

(LFUDA)Algoritlna LFUDA tidek lain ~ d a l a h algoritnia GDSF dengall sedi'tit pen~banan pada formula

priorily keji, yaitu dengan memberi nilai

C o s t i f ) = I pada formula (I) (Cher-kasova, 1998).

Jadi. forniula (1) di atas menjadi:

Algoritma ini n~erupakan varian d a ~ i nlgorihi~a LPlJ ynng merlghapus obit:k-ol~jel: yang tidak poptrler atau objek dengan fiekuensi altses yang

paling rendah. Dengan nienggutlakati o'j~rmwic

agirrg, sebuali faktor yang disebirt usia cache. ditambahkan pada fungsi Jumlah refevei~r;i suatu objek, pada sadt objek tersebirt diacu atau objjek tersebtit ban1 ditambaliban ke dalarn cache.

Algoritrna ini ditujukan unttlk memperbesar nilai rasio h i t . Driignn membe:i nilai fungsi cost sama dengat] satit, maka dokunien derlgan ukurat~ besar akan n,erniliki nilai key yang kecil dan memiliki kecenderungan untuk dihapus.

Algoritma

Lccrst Recerrtly Used

((LRU)

Algoritma ini telali uniutn dikenal dalarii berba- gai aplikasi yang berkaitan densn sisteln nien~ori virtual atau CPU cache.

Aigoritliia L.RI.1 ilkan rnembuang dokonien

dokumen yang paling lama tidal( diahscs. Rerikut deskripsi algcritmu LRU:

I. Jika suatu file f yang di-request mempakan suabl hit, rnaka reguest dijawab derigaii tncngaml~il objek dar; cache, dan

.

file f tersebut dipindahkaii menjadi objel: pada umtan terbelakaog pada suatl.~ umtan antvian prioritas.r Jun~lali C a c h e u s e d tidak berubah. Update waktu akses file f dengati nikai walau akses terkini atau sekarang.

2. Jika suatu file f meriipakan suatu irriss, ~nakaproxy akan mengliouungi server asal. Setelah tiba, file f akan disilnpal~ pada cache dengan:

Urutan antrian prioritas lerbelal<lmg Nilai waktu akses diberi nilai terkini atau sekiirang

Perkirakan ukuran flisk space yang aLan digunakan dengan tnenggunakan fonnula (4)

Setelah itit, salali satu dari kondisi bel-ikut atan te rjadi:

(a). Apabila U s e d T o t a l , berarti tet-dapat cukup ruang sisa (~pace) unt~lk menyimpan file E darl tidak ada

file yang hams dihapus. File f

(b) Apsbila Used > T o t a l , maka ha1 ini berarh' tidak terdal~at cukup ruang

kosong unluk menyimpan f dan

beberapa file liarus diliapos.

Apahila kondisi (b) terjadi, ~naka diitlentifikasi gugus minimal file ?anz akan

diliapus dengan prosedur jerikut:

Sebanyck k file pertama (k daps' Eernilai satu), fl, f,, f

,,...,

fk, dengar, nilai pri- oritas waktu akses terlawas dalam p~.ioriqp qlmre dlpilih sede~nikian szliingga ter-prnulii UsedXstima te l ' o t a l ,

dengan foimula (4).

-Ukuran Kinerja

Proxy

Hit Rate

Ukuran kinecia yang paling umuni adalah hit

-

rote. Hit rate merupakan ukuran jumlali referensi kepada objelc yang tersimpan dalam cache. Hit rate 70% hesarti ba.lwa ada tujuli dari sepululi reqrtest dapat ilitemi~kan dapa cache, di proxy.Byte-Hit-Rntc

Ukuran ki,~eija penting lainnya adalah, bjite hit rate, yaitu j!~n:!aIi byte pang laogsung dapat rlikerrlbalikan kt:,>ada klierr sebagai sebapian dari seluruh l)yte yang diminta. Ukuran ini menjadi penling karet~a ukuran objek web singat bervariasi mulai dasi hai~ya beberapa byte saja hingga jutaan byte serla~igka:~ bailiiwidIh eksternal :nempakan sebuah resowce yang terbatas (te~kadang oialial). Byte /lit rate 30% berarti bahwa tiga Gari sepululi bytes yang di-request klien diperoleh d a ~ i cache; sedangkan 70% dari lceseluruhan byte yang dikembalikan kepada klien didapat dari external i~efwork.

User-Laterrcy

Ada pula ukuran efisiensi yang menydnglcut prilial utilisasi CPU atau 110. Rala-rata waktu loading suatu objek (atau latensi temu kembali objek t e r b a d a ~ user) merupakan salah satu ukuran yaiig diinginkan end-user. (Dilley Arlitt, 1999).

Rancangan Per:obaan Sirnula4

Untuk mengetahl~i pengaruh besar populasi pengguila terhadap kinerja server prox:', digunakan

t:knik si~nulasi dengan rancangan percobaaaii

seperti disusun dalam Tabel I .

Melalui fiincanaan percobean pertanla pada

-.

.

Tabel l.a, ingin drl~hat pe~igaruh penambahan pengguna (slation) terhadap ketiga output apabila diguriaka~i sebu:~li brrrrlwidth ckstemal yang tetap, yaitu 64 Kbps. I'mcobaall ini ditujukan pada ketiga algoritma popoler yang diterapkan oleli S~:;uid u~ituk melihat knungg~lan masing-masing algoritma.

Sedangkan pada rancangan percohaatl keciua pada 'Tabel l.b, illgin dililiat kine~ja server pro.*), pada sebuah algorilma repincemerrt p o l i c ~ ~ yang terbaik pada dua kondisi b.7rt(iwid//1 ekstemal. Tujuan percobaan kedua ini adalah mengetaln~i peilgdruh penambahan jumlah klien atau pengguna terhadap utilitas pemakaian bai~dividth.

Tahel I . Rancangan Percob~ian Siniulasi a. Percobaan pertama

F a k t o r :

Jvmlah k 1 i e n : l O

J e n i s RP :LW, LFUDA. GDSP

Kap. D i s k :tetap

B a n d E k s t . : 6 4 Kbps

o u t p u t

H i t rate ~~

B y t e l l i r r a t e

i3Xt. Band. u t i . l i z a t i o n

-A c ~ ~ m ~ 1 1 . 2 1 - . . - . ~

b. Percobla11 kedua

i ? a k E Q z i -

-

-

-___

Jurnlah k l i e n : 2 0 . 7 5 . 1 0 0 , 1 5 0 . 2 0 0 . 5 0 0 , 1 0 0 0

Jenis RP :GDSF

Kap. Disk : t e t a p Band. EksC. : 6 4 , 128 Kbps

o u t p u t : H i ? r a t e

Byce H i t r a t e

E x t . Band. I ~ t i l i z a t i o n .

- I _ -

-Rletode Pengumpulan Data

Davison, 1399, menjelaskan kekurangaii

penggunaan file log (misaliiyc file access.log, pada Apache Web Sewer) pada trafik web suatu server unti~k mengkarakterisasi maupun meliganalisis kineijanyii.

Sementara itu, Bruce A. Mah, 1997, meiige- lliukalta~~ metode yang sehnrusnya digimaLan untuk peilgumpulan data beban kerja. Metode yang di- maksud adalall penelusuran paket O~ucket truces).

Aplikasi Ethereal ini dijalanka~i pada sebarang k~mputer untuk merekam headvr paket pada jarirgan Etliemet 101100 Mbps di jaringan komputer lokal Departemen lltnu Komputer, Institut P~rtanian Bogor (IPB). Pengambilan data d:lnkukan selama ellam h a ~ i besuntun sejak Senin, 10 Juni 20C2 hingga Sabtu, 15 Juni 2002.

Data yang akan dikumpulkan ndalan data-data karakteristik beban-kerja (workloa/l) server proxy, n~ancakup (Caceres et al, 1998):

a. TCP Event: tirnestainp, seq- 110, acklsy11lfi111 SSt.

b. HTTI-' Event: tintestnmnp, request lengllt. reply lertgth.

c. H7TP message ht!ade~. of reqrrest ortd

reply.

Data tersebut diperoleh dari dua sumber, yakni: a. file log y m g dihasilkan Ethereal.

b. file-file log yang dillasilkan ole:> program pelayan request padaproxy (Squid), yairu: access.log, cache.log, cache-store.log.

Metode I'engujim \Jnliditas M o d e l

Model merup~kan sebuah repsese~~tasi sistenl

?esunggulinya (reai-world .s.ysten~). Validitas suatti

-

model dapat diiiji secara slatistik (La\i&Kelton,. - 1991).

.

.. Dalam statistik, dapat dilakukan pengtijianhipotesis terhada? nilai rata-rata sebuah atau lebih populasi. Pengujian llipotesis dua arah nienguji

H7

:jc, = p, melawan hipotesis altematifnya H I : 11, +

/I>. Namun, ha1 ini tidak dilakuka~i dalarh sitnulasi karena inodel h;,nya ~nerupakan suatu pendekatan sistem sesungguhnya, Ho jelas akan selalu ditolak dalani liampir selurul1 kasus.

Maka, akan lebih baik jika ditenhlkan selang kepercayaan bagi beda kedua nilai rata-rata populasi yang dimaksud. Selang kepercayaan juga menyaji-

-

kan informasi yang lebih banyak daripada sekadar uji llipotesis nol. Jika pengujian hipotesis meng- indikasikan ~nenerima bahwa pl + ill, maka dengan menggonakan selaiig kepercayaan juga akan diketa- llui infoimasi tersebut dan juga dil<etallui besar per- bedaan antarkedua nilai rata-rata.Misalkan:

i t , = gugus data hasil observasi terliadap sistem sesungguhnya,

r!, = gugus data hasil pe~igulangan yang dilia- silkan uleh model,

X, = nilai rata-rata hasil dari observasi, X, = nilai rat&-rata hasil dari sirnulasi,

i t = E (XI), rata-rata

XI,

pz = E (A'J, rata-rata Xzi, dan

f = [ i t - p-.

.

beda nilai rata-rata observasi danmodel

maka selang kepcrci~yaan bagi

5

diru~nusl:an ole11 Welch (1 938) sebagai:dengan,

-

i=!,Y.(r,.)=---- I I

11; (9)

dan '18 2

c [ x i

- K ( . i , ]2 j = l

S i (n;) =

ni -I (10)

n

~intulc nilai i = 1.2; serta derajat bebas ,f

Misalka~i didapat selang keper~iyaan iOO(1-a) persen hagi iiilai

t,

dan misalkan !(a) dan lr(ii)merupako batas bawah &an batas alas selan:, kepercayaan, maka:

a) Jika 0

Sf.

[ I f @ , n(a)], maka beda nilai p; dan p, secara statistik signifikan. Hal iriisetara dengan menolak llipotesis no1 Ij0 : 11,

= P I .

b) Jika 0

E

[/(a) , zr(a)], maka nilai /it dan ,ultidak besbeda nyata pada tingkat a.hIctode Analisis Jlasil S i m ~ i l a s i

Misalkan XI, XI,

....

A

'

"

inerul~akan hasil-liasil ula~igan simulasi sebanyak II kali, malca X(n)rnerupakan hasil dugaan bagi kc, dengan selang kepercayaali loo(/-a) persen, dimmuskan sebagai berihit:

Lingkungan Pengembangan Sim~~lasi

Program ini, cliberi mama s i f l r o x y , dikembwg- !tan dengar1 bal&,a pemrogranian molular C, dengan menggunakan Int~:b.mted Developrnrmt Errvi~ onmoll (IDE ) Microsoft Visual C++ 6.0 Enterprise Edition. Perangkat lunak yang digunakan ontul. tnenentultan sebaran atas data observasi adalah BestFit 4.50 dan SPSS for Wina~ws' v e ~ s i 10.0.

Spesifikasi ha, ~lware komyuter ~lntuk rrernbuat dar, melakukan simulasi ini adalah kotnputer det~gan

processor AMD Athlon 2000 Mhz dan mernori

utama 512 MB serta kapasitas hardisk 30 GB.

sebunb untuk mengirim data--pada Gambar 4.

dilukiskan oleh garis Ice arah 11roxp-dan sebua:~ lagi untuk menenma data--dig;~nlbar~n dengan garis terputus ke arah klien. Dengan demikian koneksi TCP sistetn dimadelkan secara half-dtrplu.

Koneksi TCP yang terbentok me~.upaltan jaminan hubungan pettukarm data antarketluan),a.

Pembentukan koneksi dilakukan melalui tahapar~ three-waj harzdslrake. Setelah ~nelaltti proses tlrree- nfaa handshake, barulah klien tnenerusl:ati akses weh dengall tnengirimkan reqtrr.rr atas web yang

Gambar 4. Model Simulasi

PEMBAHASAN

- Model

Simulasi

Secara global,, simulasi ini merupaka.1 replikasi -sistem pengaksesan web dari jaringan komputer lokal dengan dibantu ole11 sewerproq!. Jadi, sistem ini dayat dimodelkan metijadi interaksi antardua buah entitas, yaitu entitas ?lien1 danproxy

Gambar 4. di ntas menu:ijukkan interaksi antar- entitas tersebut. Benluk interaltsi ;mtara klien (C,, C*, ... C,$ dati proxy

(P)

adalah terbentuknya sebuahatau lebih koneksi TCP

(TQ.

Dalam mengakses web, sebuah klien akart terlebih dahltlu rnelakukan pembentohan koneksi TCP lie proxy. Pada kenyataannya, sebuah koneksi TCP ynng terbentuk antara klien dan proxy digunakan untuk tnengirim dan lnenerima data. Namun ha1 ini ditnodelkan dengan dua buah kanal,

dimaksud kepudaproxv.

Apabila pada saat sebuah reqrrest tirnbul dan pada saat itu terdapat sebuah koneksi idle, nmka kor~eksi ir!le inilah yang dipililt untuk melayani request. Apabila sebuah klien membangltitltan request sernaitan semua koneksi sedang sibuk melayani request lainnya, atau kliw~ yang dimaksud tidak men iliki sebuah saja uutsfur~ding connectiorr, nlaka dibentuk sebuah koneksi TCP baiu. Koneksi klien ke :)ro.ry ycng idle selarna 15 detik aka11 di-

close oleh proxy.

nya reqiresl dalam satuan detik. Karakteristik- karakteristik i.ii dimodelkan dengari pen1ballgkitan variabel acak mengikuti sebaran tertentu. Sebaran- seuaran bagi karakteristik ini didapat dengan menduga sebaran pada data yang diperoleh secara empiris.

Selain itu, setiap reqlresl yallg timbul akan Yipecah .nenjadi paket-paket data sirbrequest- digambarkan dengdn bulatan-bulatan biam pada .-Gambar 4.-apabila ukuran request m-lebihi kesepa- katan ulturan mak-simum paket, maximu;n segmenf size (MSS), yang ditentukan pada saat pvoses three- way handshake. Ukuran :,aket-paket subrequest ini piln memililti kar2kteristik ~ k u r a n khusus, yakni mengikuti suatu sebara.1 tertento.

Ketika sebuah e e l diterima olzli server proxy, maka server aka11 memeriksa clche-nya. Jika file (dokumenlobjek) ynng di-reque.71 terdapat dalnm mche, maka .server akan me-load objek iersebut dan mengi~imkannya kepada user. Sejumlfih CPU tin~e digunakan untnk lne~icari dnn me-load objek. Ukuran object menentukan ju~nlall bj,/c alau reply size yang bisa la~igsui~g dikirimkail kepada user. (Ikuran objek-objek yang tersinlpan pada cache ini tnemiliki karateristik ukuran dan nama yang b2rbeda.

Sedangkan ?pabila objek yang diminta user tidak terdapat pada cache, maka proxy akan mei1gl1ubu11gi server asal (origin-se~uer) dan bertin- dak sebagai klien, yakni mengirim request. Begitu objek yang diminta oleh proxy datang, maka objek langsung dikirimkan kepada klien yang memintanya sekaligus pula menyimpannya ke dalam cache. Sejumlah

,

waktu dibutuhkaii dalam menunggu da- tangnya respon dari server asdl.Selain itu, terdapat mekaiiisme pertukaran objek yang terjadi pada saat kapasitas maksimum cache telal~ dilampui. Algoritma yang akan digunakan dala~n simulasi adalall algoritma LRU, GDSF, daii 1,FUDA.

Dalam mengirimkan respon, proxy akan me- milili atau menggunakan sebuah konelai TCP yang tersedia. Apabila tidak tersedia ltoneksi, p?-ox) altan membuat sebunh I<oneksi TCP b a n terlladep klien dengan nlekanisine three->voy handshalce.

Aliran paket-paket data antara p r o x ~ ' dan klien selalua proses request-repl)~, seba~aimana telah dijelasltan di atns, dikendaliknn olelr TCP. TCT' lnengaturjumlah paket yang bole11 dik:rirn agar lalu- lintas peflukaran data tidak macet. A4ekanisme ini

dikenal dengan TCP slow star1 diln TCP ~Onge~tioll

ni!oidnnce.

Asul~isi

Selain asumsi-asomsi yang telah disampaikan pada penielasan meilgenai model simulasi, simProxy juga berasumsi b ~ h w a komunitas pengguna pada suatu jaringan komputer adalah komuilitas liomogcn. Setiap individu meiniliki karakteristilt seragam.

Hal tersebut berimplikasi pada diasurnsikaiinya ulmran req!resl yallg diminta ole11 Itlien. Diasumsi- kan bahwa setiap statio~i ~neiniliki sebaran besar reqlrest yang sama, yaitu sebaran denzan suatu llilai rata-rata bc:ar reqrre~t yang saina.

Para pengguna diasumsikail pula hanya

rnelakukan koneksi TCP melalui al)likasi HTTP. Deligan demikian meskipun terdapat beberapa koneksi TCF' Ininnya yang terjadi pada sistem, diasumsikan hanya akses dan traces protokol I.11TP saja yang terjadi daii dicatat. Bcberapa protokol TCI' lainnya seperti protokol SSH, protokol FTP,

protokol Yahoo Massanger, atau pmtokol IRC

diabaikan.

Selaiii itu, lresalaban penginman data akibat cong.e.rtiorr juga dia~baikan karei~a hanya lberl<isar

1 .OI % setiap pengilmatam. Protokol yang string mendominasi koiieksi TCP selain 1-ITTP adalall prolokol NctBIOS. Namu~i, apabila protokol i n i sangat mendominasi, yakni jumlah byte paket yang ditrallsfer lebih besar daripada protokol H'R'I', niaka data observasi pada saat pengainatan it11 diabaikao.

Pada sisi proxy, diasumsikall pula baliwa pada saat simulasi dimulai, proxy telah inanyimpan objek- objek dengan ukuran objek yaiig diperoleh dari hosil analisis data observasi.

Jaringan lokal yang digunakan adalali ja~ingan Ethernet 131100 Mbps, kecepatan yang dipakai adalah 10 Mbps, ilamun diasumsilran pula bahwa jumlah proses yang melibatkw algolitula Ehtemet (IEE 10.3) ini sa~llgatlah sedikit, sehingl:a dapat diabaikan. jadl, koneksi TCP untuk aplikasi H I T P diasumsikan- mentlomi~iasi keselurulla~i proses sisteni pada jaringan Ethernet.

ICejadirrn

Terdapat lima kejadiaii yang di,lefillisik;ln simProxy, yaiw

I . Clien!Sei~dsReq~re,~t, Kejadiali ini dijadwalkan

mengikuti sebaran uzaktu antartimbulnyal

ACK. Klim bani benar-benar me,~girimkan mquest yang disimpan seme~ltarii di buffo. setelah sebuah waktu pengiriman paket tertentu yang dibangkitkan secara acak.

Pengitinlan reqtrest yang bemkuran lebili besar dari MSS akan dilakukan dalam beberapa tahap, yaitu dikirlmka~l dalatn bentulc paket-paket data slibrequest. Ukuran dan w:,ktu pengirima~i p;~ket-paket data subrequest nlengikuti seioali

, sebaran, yaitu sebarati waktu antarpaket reqrrest

dan sebarac ukuran paket reques,.

2. PacketArrivesAtProxy. Semua jmis paket baik

request maupun paket data pembentukan Itoneksi, SYN atau ACK, dicatat sebagai sebuah kejadian kedatangaii pada proxy. Apabila pada saat paket tiba dan proxy sedang dalam waktu pelayanan terhadap sebuab reqrrest, naka paket yang tiba aka11 diantrikan pada buffer. Sejumlah rata-rata lamanya waktu pelayanan diasumsikan konstan. Kej:.dian ini dijadwalka~i pada saat ClientSendsRe7rresl.

Pada saat kejadian ini, akhir n a k u pengiriman

.:' request klien dicatat apabila paket yang diterima

adalah pal;et end of request. Kemudian, proxy dijadwalkan akan mengi~imkan respon, yakni ProxySendsResponse, se,telah dibangkitkannya wabtu respor~ prory. Rata-r:.ta waktu antarres- pon untuk .;etiap request yang hit d m rniss

berbeda. Apabila hit ttl-jadi, malca waktu

kejadian ProxySe~idsResponse dijadwalkan

setelah rentang waktu pelayan;~ii, neon senice rime. Sedangkan apabila n.iss tejadi, jadwal pengilimnn respon ditentukan setelah rata-rata rentang waktu tunggu respon dari server asal, nteail delayfion~ origin. Selatna waktu tunggu kejadian selanjutnya, paket respon di-simpall pada huger prvxy.

3 . Prox)~Se~dsR~?sponse. Kejadian ini mencatat awal waktu pengiriman respon. Pada kejadian ini pulalall proxy riieniecall respon menjadi paket-paket data dengan ukuran sesuai dengan kesepakan three-way imrtdshake, dan menjad- walkan paitet-paket data respoil tersebut tiba (PacketArrivcsAtClient) pada klien yang sesuai.

Penjadwalan. pengiriman pakot-paket ini

mengikuti sebuah sebarao waktu antavket respo:i.

4. PackelArrivmAtClie~~t. Kejadian datangnya

paket-paket data pada klien dihitung sebagai waktu saat proxy mengirin~kan respon ditambali dengnu waktu transfer pal.et-paket daliim jaringan 10Mbps. Tidak llanya sebuah paket saja yang dapat dikirimkall oleh proxy pada

suatu satuan waktu, narnum

TCP

akan mengaturjumlal~ paket mak:iimutn yang diizinknn.

Wektu transfer yang dibutuhkan adalah

besamya pakel-paket dalam byro dibagi

I.ecepatnn Ira~~sfcrjan'ngan.

Paket-paket yang datang akan dibalas dengan paket ackno>vledge (ACfC) oleh klien setiap setelah dua bush piiket telah dite~ima. Jadi, apabila beberapa buall paket, lebili dari dua buah, diterima klien secara benirutw, inaka klien akan membalas dengan mengirmkan paket ACK setiap telnh diterima-nya du:i buali paket atau setelah diterima sebuah ?aket saja apabila paket rersebut niempakan akhir dari batch pocket yang sedaiig dikirim.

5. Sisz,Ptop. Kejadian ini adalah mekanistne lintuk mengakhili jalatiya simulasi apabila waktu yang dij-dwalkan a4an tejadi telah melebllii atau sama dengan waktu sel~nrusnya sirnulasi berhenti.

Parameter Input dan Pendugaan Sebarsn

Terdapat beberapa input bagi simulasi simProxy yang liarus diperoleh melalui perldugaan sebarat~

pada dat 1 observasi atau sisteln sebenan~ya.

Paran,eter-parameter input lersebut adalah sebagai berikui:

1. waktu a~tartin~buloya reiprevt, yakni input bagi sebaran untuk lnenjadwalkan kejadian

ClientSendsReqrres/

2. waktu antarpaket rt?qliert, adalah input bagi sebaran waktu yang ~nenjadwalkarr pengi- liman paket-paket subrcqlrest

3. waktu antarpaket respon, adalnh input bagi

sebaran waktti yang meiijad\ualkan

penginman respoii

4. ukuran request, yaitu tnen~pakan input bagi sebaran yang nieiientokan ukllran reqrresr.

5. ukuran paket requesr, yakni inerupakan

input bagi sebaran yang menentukan ukuran pellgirinlan paket-paket data slrb- request.

6. tlkman ~ a k e t respon, yalu~i meropakal~ input bagi sebaran yang menentokan

ukuran pengiri~rlan paket-pakel data

subrespon

7. waktu tunggu respon dari origit! server. mer~lpakaii input yang menenluk;m waktu pengiriman rcspon atas requut tcrlladap objek yang tidak terdaprt pada cnclte prox,~~

8 t.kura.i rcspo~rse dali origin seria!..

merupakan input bagi sebnrnn yang

terhadap objek yang tidak diteniukan dalam Sedangkan validasi dilakuki~n der~gan melode

cache prox)~ (miss) pengujian validitas model rnenggunnkari selatlp

9 ukurim objek tersimpan dalam cache, kepercaynan beda llilai ratn-rata antara siste~n se-

rnerupakan sebaran yang menentukan sunggullnya dan rnodcl simulasi.

ukuran besar respon atas request yang hit. Hasil observasi sistem sesunaauhnva ~ a d a lin~n

Parameter input lainnya yang tidak diperoleh melalui pe~idngaan seharan melainkan didapat dari sistem adalah:

1. ukuran cache padaproxy dalam satuan byte

2. jenis algoritma pertukaran objek yang aka11 digunakan, yakni bernilai 0 untuk GDSF, 1

untuk LFUDA, dan 2 untuk LRU

3. lanianya simulasi dalam sahuan detik 4. b a ~ ~ d w i d t l ~ internal dalam satuali Bps (Byte

pl.r secon)

5 . baridwinth ekstemal dalam satuan Bps.

6. jumlah kl:en

7. ukuran bzrffer klien dalam satuan byte

8. ukuran bufferproxy dalatn uatuan byte

9. waktu pelayananproxy

Pendugaan sebaran bagi parameter input dilakukan dengan menggunakar~ perangkat 'unak BestFit 4.50 dan SPSS 10.0 for Windows- Sel>aran- sebaran l~asil pendugaan ini (sebaran dan nilai-nilai paramete:r input dapat dilihat pada Lampir7.n 1 dao Lampiran 2) bersifat empiris, artinya tirlak dapat digunakari secara umum terhadap sebarang sistem jaringan komputer yang mengakses internet. Daftar sebaran untuk masing-masing pzrameter input ditampilka.~ pada Tabel 2. berikut ini.

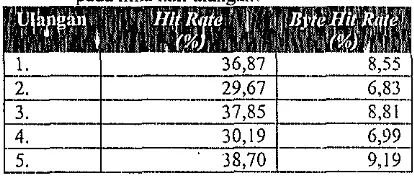

hari penga~nbilan data disajikan ' ~ a b e l 3.

Sedangkan hasil lima kali nlangan simulilsi dengal,

me~~gg~inakan stream pembangkit bilangan acak

[image:23.602.297.507.264.433.2]yang berbeda untuk setiap ulangan ditarnpilkan pada Tabel 4.

Tabel 3. Hit Rate dan Byte Hit Rate hasil observasi

I

Tirl'

10 Juni 2002 36,511

9,A--

-

-

15 Juni 2002

Rata-rata /tit rate hasii observasi sistern sesung- guhnya adah11 34,55 O/n dan rata-rala 6yre hit mte adalall 8,51%. Sedangkan rata-rata hit rale clan 6 ~ 8 1 ~ hit rote lrasil simulasi secara ben~rnkn adalah 34,660/6 dan S,U75/a.

Tabel 2. Parameter input dan jenis sebaran empiris-

"*,"

Tabel 4. Hit rair dan b),te Ilil rate husii sirnolasi

Waktu antaltimbulnya request Eksponensial

-

Waktu antarpaket request LognormalLognormal

Ukuran r e q ~ r e ~ : Lognormal

Ukurm paket rc2qiresf Lognormal

1

Ukuran rc?sponsr dari proxy1

1.og.lonnal ...I

(

Waktu tungg~r respon dari origin1

EksoonensialI

Ukuran rapb lvse dari origin

'

1

Lognormal

I

cache

Verifrlcasi

dan

ValidasiVcrilikasi dilakukan dengat1 nmelakuka11 uji kesasuaian program terhadap diagra:n alur. Diagram alur disajikan pada Lampiran 3 hingga L~mpirarl6.

Uji validitas yang dilakukan pertalna kali ildalah ~nenguji hipotesis bahwa model dan sistem memiliki nilai rate-rata hit rale yang snma. Hasil simulasi menrbeiikan nilai ma-rata hit rnte sebesar 34,66 %. Beda nilai rata-rata Itit rate hasil obst:rvasi alsu sistem, X1(5)=34,55%, dan nilai rata-rata inodcl sirnulasi, X>(/0):=34,66%, adalah sebasar { :=

n

0,11% dengan derajat bebas f .= 7,99 dan inilai t,,,,;

[image:23.602.297.504.522.613.2]Namun, uji hipotesis doa arah ini ha-tnpir pasd sistem d ~ l a m lirl tujuan praktis Perbedann nilai

akan selalu menolak

H,,

yakni menolak bahwa nilai rata-rata antara model dan sistem dikatakatlrata-rata antara sistem dan model tidak bert,eda a t a ~ practically signijicant apabiia magnitud perbedaan sama, karena model hanyalah sebuah ~zndekatan keduanya sangat besar sehingga cuk~ip beralasati

sistem. untuk menyatakan bal~wa inferensi tentang sistem

Maka dari itu, akan lebih baik apabila diten- yang diambil lnelalui model memang tidak valid. tukan selang kepercayaan beda nilai rata-rata ar~tara Hal ini bersifat subjektif.

sistem dan mode!. Selang kepercayaan 90% bagi {

adalah 1-1,75; 1,971 atau berarti b a t s bawah selane 7- -l

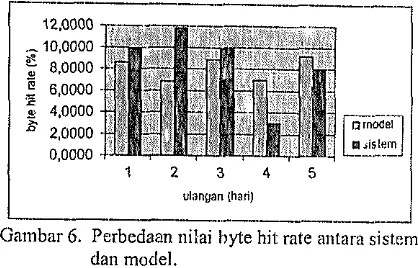

Gambar 5. Perbedaan nilai hit rate zntara sistem dan model.

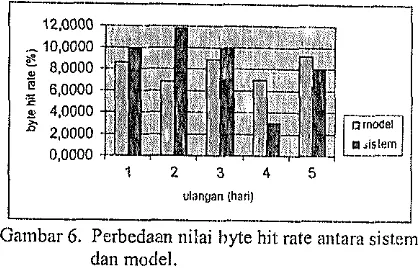

Uji validitas selanjutnya adalah uji hipotesis bal~wa sistem dan model memiliki nilai r~ra-rata byte hit rate yang sama. Hasil simulasi memberikan nilai rata-rata byte hit rate sebesar &,07% sedangkan sistem rnenyatakan nilai rata-rata byte hit rate sebesar 8.51%. Dengan demikian diperoleh beda nilai rata-rata antara sisten: dan model sebesar 0,43%.

Selang kepercayaan 90% perbedaaii kedoa nilai rata-rata tersebut dengan derajat bebas 4,83 merniliki

-

batas bawah -1,58 dan batas ata:. 2,44. Dengw demikian, peng11ji;n validitas model p.lda nilai byte hit rate membe~iltan perbedaan nilai rala-rata antara sistem dan model yang tidak bignifikan secara statistik. Pe~bedaan nilai byte hit r?te antara modeldan sistem dilukiskan pada Gambar 6.

Jika mengacu pada teknik uji hipostesis dua arab, sepeiti telah dikemukakan di atas, hasil uji menyatakan bahwa pengujian validitas model ~nenerima

Ho,

yakni XI=&, atinya model dinyata- kan valid secara statistik. Namun apabila Ho tidak diterima, ha1 ini ridak berarti bahwa n~odel yang.

-

dibuat bukan iiierupakan representasi valid bagi kepcrcxyaan perbedaan nilai rata-rat3 keduanya adalal~ -1,75 dnn batas ntos 1.97. Karcna 1101 masuk d;~l;t~n rennng SCIIIII: kepcrci~ynan tersebut, m3ha dengnn deinikia~~ rlalxit dikntakan lb;.llwa perbcdaan nnt;~rkedi~n rlilai mla-rat3 secar3 statistik tiddk signitiknn. Perb:o:~an nilai-~iilai hit rate :Ilitara ~istcm d;ln moo?' dlluklsknn padn (.ambar 5. bcrik~itt.7,'

I

"lanuan ihatilGa~nbar 6. Perbedaan nilai byte hit rate antara sistem dan model.

I

. . .

,,,"we a , $ % "

1 2 3 4 5

Dengan demikian, dari liasil dua ilji validasi baik terhadap byte hit rate rnaupun tcrhadap hir rate y w g barn saja dilakukan, secara st~bjektif model dapat dinyatakan valid secara praklis dan model dapat digunakan untuk tujuan pendugaa~i.

Analisis Output

Terdapat dua t ~ j u a n pendugaan yang ingin dicapai rnelalui rancangw percobaan pada penelitian ini. Tujuan memperbandingkan tiga algoritlna per- tukaran objek pads proxy dicapai melalui rancangan percobaan psrtama sept:tti telah tersaji dalam Tabel

I .a. Tujuan mengliitung ukuran kinerja kebutuhan bandwidt,'~ ekste\,;al dicapai melalui rancangall percoaan kedua seperti tersaji pada'Cabel l .b.

Percobaan peiiama dilakukan dengall inembuat faktor atau parameter kapasitas disk untuk cache dan bandwidth ekstemal bernilai tetap. 1)engan rneng- ubah jenis algoritma pertukaran objek, replace~iient p ~ l i c y (RP), akan diperoleh perbandingan nilai

output, kliususnya byte hit inre:, dari ketiga algoritma RP yang digunakan.

[image:24.605.297.506.212.346.2]bandwidth savin;. dengan nilai terttnggi. Dengan Selat~jutnya, melalui rancangan percobaan

demikian, pendngaan kebutuhan bandwidth kedua ingin dilihat pengaruh pana~nbahan jutlllab

ekstemal diperoleli pada sebuab kondisi terbaik atau klien terhadap i~kuran kineja utilitas bandlvirltlz

maksimal. ekstemal dan byte liit rate. Faktor kapasitar disk

r--- diasumsikan tetap d m hanya digut,;lka~l sebual~

algoritma RP, yakni GDSF.~ ~ e d a n ~ k a n , jrnnlah klien diiilulai dari 1 0 klien, kemudian benlntun ditambah menjadi 75, 100,200, 500, dan I000 klien. Percobann keduil ini dilakulcan padil d u ; ~ buah kecepatan atau lebar baridwidtlt telpasatlg, masing-

masing 64 Kbps dan 128 Kbps. I-la1 ini

dimaksudtan untuk melihat perbedaan kinacia utilitas barzdwidfli dar byte hit rate ~ a d a iomlalt

. - -. . - - . . J

Garnbitr 7. I'erbandingati byte 1111 ra'e illttnra GDSF, LI:UDr\, dan LKU pada bepuluh kali ulangan simulasi

Perbandingan dan perbedaan i~ilai byte hit rate antarketiga jenis RI' yang digunakan proxy pada percobaan simulasi ini secara cuktrp nyata digam- barkan pdda Gambar 7. Nilai-nilai byte hit rate al- goritma GDSF, severti yang tersaii dalam Tabel 5..

klien yang sama.

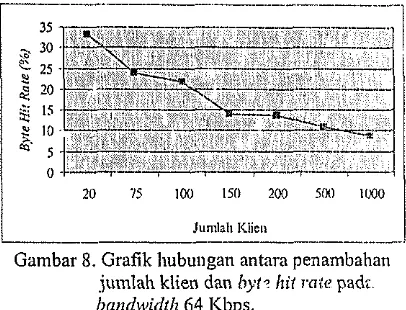

Hasil percobaan penambahan jumlah klien patla

bandwidth 64 Kbps-disusun daldm Tabel 6 . -

menunjukkan kineja byte hit rate yang tinggi i~ntult jumlah ldien 20. Sedangkan penarr.baha11 jumlah klicn belik~mya lnenjadi 75 hingga 1000 !;lien memberikan penurunan by:e hit rate ynng hampir sebanding. Kemononotan penurunan h i l ~ e j a byte itit rate c;ilukiskan pada Gambar 8 berikut ini:

kepercayaan t-bqasangan ini dapat diketahui 20 75 IMI 150

2w

500 IWObahwa algoritma GDSF mengunggul; algoritma

LFUDA dan LKU dalam nilai kinerja byte hit rate. Jumlall i<iica >

Tahel 5. Byte-/ti;-rate pada sepuluh kali ulangan Gambar 8. Grafik llubuogan antara penambahan

simulasr yang menerapkan ;;lgolitma jtunlah klien dan llyt. itif M : I ~ pa&

GDSF. LFUDA. dati LRU nrda seouluh bandwidth 64 I<bps.

streak vanp berbeda da,; hanriwidth

!;ernentara itu, hasil percobaan serupa untuk nilai kinerja ntilitl~!: harth~~idtlz ekstenlal irlenunjuk- kan kenaikan monoton dimulai pada saat jutnlali klien bejun~lah 20 hingga klien mencapai 1000. Kenaikan mcnolon ini memiliki nilai tertinggi 89,03% pada jumlah klien 1000 seperti tergambar dalam uafik hub~mgan antara penamballan junilah klien dan utilitas baitdlt!idfli pada Gatnbar 9.

[image:25.602.302.505.378.533.2]Tabel 6. Pendugaan utilitas borrdividth ekstemal dan *yte lrii rate vada bandwidtlr ekternal 64

10 75 1 0 IS0 2 0 5W lOJl

[image:26.608.70.289.76.553.2]Junilal~ Klicn

Gambar 9. Giafik hubungan penarnbahan jun~lah

klieil clan utilita!; bairhl,irlth pada bor~rinlidth 64 Kbps.

Percobaan I~edua dengan menggi~nakan kecepat-

ari bnndwidth ekstemal terpasang 128 Kbps mern- berikan liasil peningkatan kineja dibandingkan

dengan percobaali kedua rlei.gan kecepatan

bandu iiffh terpasang 64 Kbps. Melalili Tabel 6, dan Tabel 7. dapat diketahui bahwa :ieIiiiuh kineja utilites bar~dwidfh rnenjadi lebill briic-ditunjukkan dengall nilai utilitas bgridwidth yang lebih ret~clah- pada !ceceputan !randwidth 128 Kbps.

Ttlbel 7. Pendugaan iitilitas bnirdlvidth dair byte Itit rate pada bairdwidth ekstemal sehesar 128

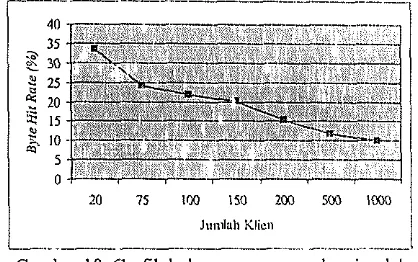

tlasil percohaan kedua pada bair(h~ic'tl~ 128 Kbps ini men~beril:sn gambaran neilaya nilai ukuran kilieja, baik utiiitas bnr~rlhvirlth maupiln /,yte hit rare dengan bertanibahnya jumlah klien, yang hampir serupa dengan liasil percobaan kedita pa& bon(i~luidth 64 Kbps.

Garnbar 10. dan Ganibar I I , r~~nsirig-niasi~ig menunjukkan kemoriotorian turiin dart kemonoton;~n naik bagi nilai-nilai kirierja byre. hit I.LI~E dan utilitas

onrrrhvidth seiling tlet~gan bertalnbahnya jun~lah klien. Namun, apabila dibaudingkan dengati perco- baan kedua delgan nienggunakan banhvidfh 64 Kbps, percobaan kedua pada bondwid111 128 Kbps ini ~nemberikan unjuk kerja byte Itit rare da~t lrtilitas bandwidlh eksternal )ang lebih baik.

L-..

IGambar 10. Grafik Iiubungan pennrnual~;ln jr~mlali klien dnn byte hir i.(ilp psc1;i boirlhvidth 128 Kbps.

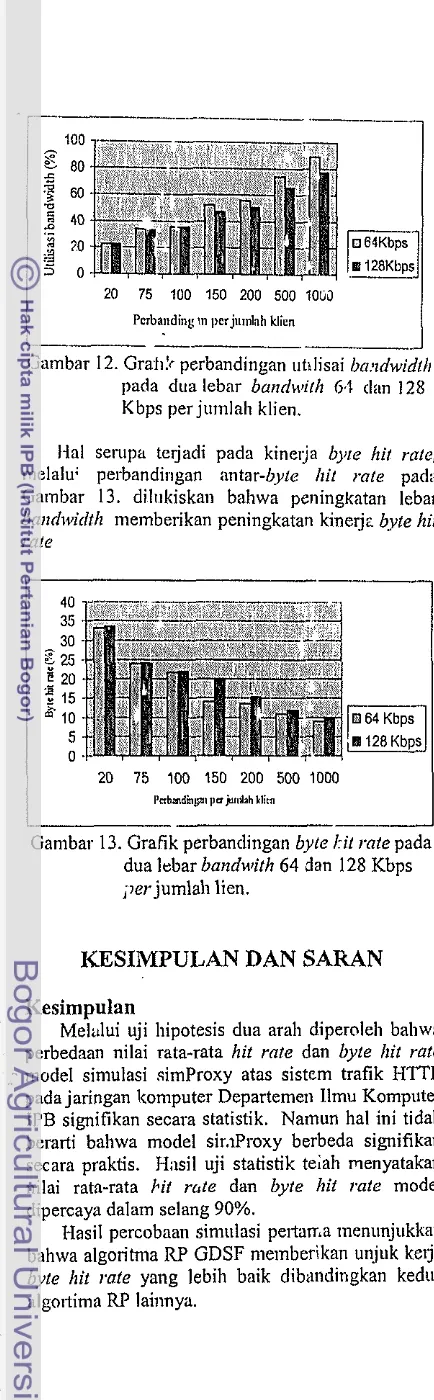

I'erbedaan kineja utilisasi ba~rdir~idtl. pads

percobaai~ kedua ilntilk lcbar bantheidh 64 [(bps dan 128 Kbps dilukiskan melalui perbandingan kedualiya dalani bentuk griifis pada Gainbar 12. Harnpir setiap kineja utilisasi boit~liuidilr met~iugkat pada setiap jumlal~ klien'yatig dibandingkan.

20 75 100 150 200 500 1000

J ~ l l l a l ~ Klicn

Gambai, 11. Grafik hubungan antara pcnnrnbahai~ jumlah klien dan byfe /lit rule pada

[image:26.608.300.509.303.434.2] [image:26.608.303.508.556.686.2]20 75 100 150 200 500 lob3

Pcrbanding a peijtlrdah klirn

_I

13ambar 12. Grahlr perbandingan lttilisai ba:tdwidth pada dua lebar bondw,ith 6.1 d;m 128 Kbps perjumlah klien.

[image:27.602.64.281.61.761.2]Hal senlpa tejadi pada kinerja />),re hit rate, nielalu: perbandi~~gan smtar-byte hi! rate pad11 Ga~nbar 13. d i l ~ ~ k i s k a ~ i bahwa peningkatan lebar bmthuiclth memberikan peningkatan k i n e r j ~ byte hit rate

Gambar 13. Grafik perbanclingan byte 1-il rate pada dua labar bondwith 64 dan 128 Kbps ;~erjumlali lien.

KESIMPULAN DAN SARAN

Kesimpulan

Meliilui r~ji liipotesis dua arali diperoleh bahwa perbedaan nilai rata-rata hit rote dan 6yte i ~ i t rate

,- model siniulasi simProxy atas sistem trafik H?TP

pada jaringan komputer Departemell llmu Komputer IPB signifikan secara statistik. Namun ha1 ini tidak berarti bahwa model sir.lProxy berbeda signifikan secara praktis. H:isil uji