PT. INTI (persero)

KERJA PRAKTEK

Diajukan untuk Memenuhi Tugas Mata Kuliah Kerja Praktek Program Strata 1 Jurusan Teknik Informatika

Fakultas Teknik dan Ilmu Komputer Universitas Komputer Indonesia

MOCHAMAD JULIANTO SUKARNO

10106247

JURUSAN TEKNIK INFORMATIKA

FAKULTAS TEKNIK DAN ILMU KOMPUTER

UNIVERSITAS KOMPUTER INDONESIA

BANDUNG

LAMPIRAN A

LAMPIRAN B

LAMPIRAN C

i

Assalamualaikum Wr Wb.

Sukur Alhamdulillah bahwa sanya atas satu rancangan dan kepastian ILMUNYA kami dapat menyelesaikan laporan kerja praktek yang berjudul “MEMBANGUN ROUTER DENGAN LINUX IPCOP”.

Laporan kerja praktek ini di susun berdasarkan hasil analisis dan implementasi pada saat kerja praktek di PT INTI (persero) Bandung. laporan kerja praktek ini juga dibuat untuk untuk memenuhi salah satu perkuliahan Fakultas Teknik dan Iimu komputer program Strata 1 jurusan Teknik Informatika Universitas Komputer Indonesia.

Selama penyusunan laporan kerja praktek ini, kami juga dapat banyak mendapatkan bantuan, bimbingan serta dorongan moril maupun materil dari berbagai pihak. Pada kesempatan ini kami menyampaikan rasa terima kasih kepada yang terhormat :

1. Allah SWT yang telah melimpahkan rahmatnya pada kita semua,

2. Orang tua kami yang senantiasa mendukung semua kegiatan kami dibidang ilmu demi mencapai cita-cita terciptanya Indonesia yang lepas dari penjajahan polapikir

3. Ibu Mira Kania Sabariah,M.T selaku ketua jurusan Teknik Informatika dan dosen wali if-1.

4. Bapak Andri Heryandi selaku dosen wali if-6

5. Ibu Tati Harihayati selaku sekretaris jurusan dan dosen wali if-7

6. Bapak Achmad Rozaly, dan seluruh pegawai PT INTI (persero) yang telah membimbing dan memberikan masukan selama kerja praktek.

ii

kami menyadari bahwa laporan kerja praktek ini jauh dari kesempurnaan sehingga saran dan perbaikan yang ditunjukkan untuk penyempurnaan laporan kerja praktek ini sangat penulis harapkan. Akan tetapi dengan segala kemampuan yang ada, kami mencoba menyusun laporan kerja praktek ini sebaik mungkin.

Semoga laporan kerja praktek ini dapat bermanfaat dan semoga Allah SWT memberikan hikmah yang berlimpah kepada kita semua, Amin.

Bandung 2010

iii

1.2. Perumusan Masalah... 2

1.3. Maksud dan Tujuan ... 2

1.2.1. Maksud ... 2

1.2.2. Tujuan ... 2

1.4. Batasan Masalah... 3

1.5. Metode Penelitian... 3

1.6. Sistematika Penulisan... 4

v

vi

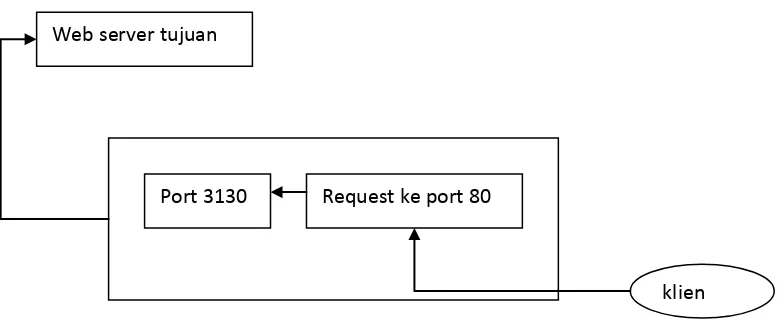

DAFTAR TABEL

vii

DAFTAR GAMBAR

Gambar 2.1 Logo PT.INTI ... 10

Gambar 2.2 Struktur Organisasi Perusahaan ... 11

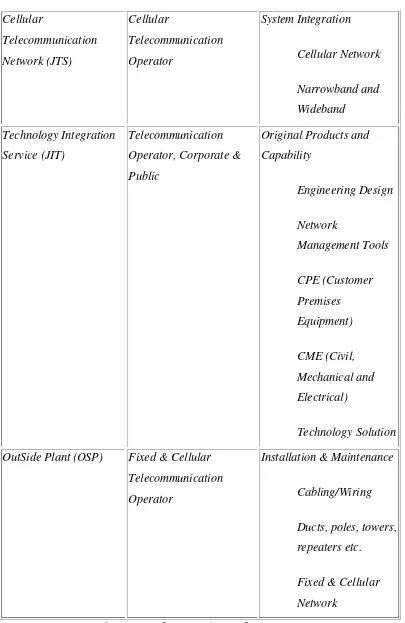

Gambar 2.3 Topologi Jaringan Nirkabel ... 20

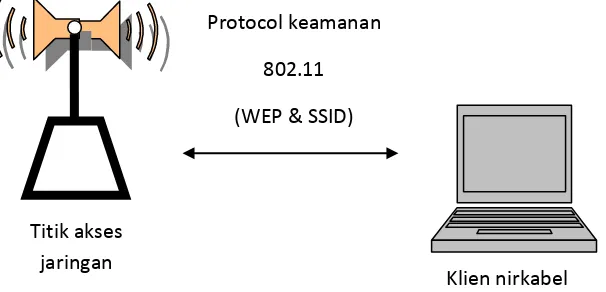

Gambar 2.4 Fungsi proxy server ... 22

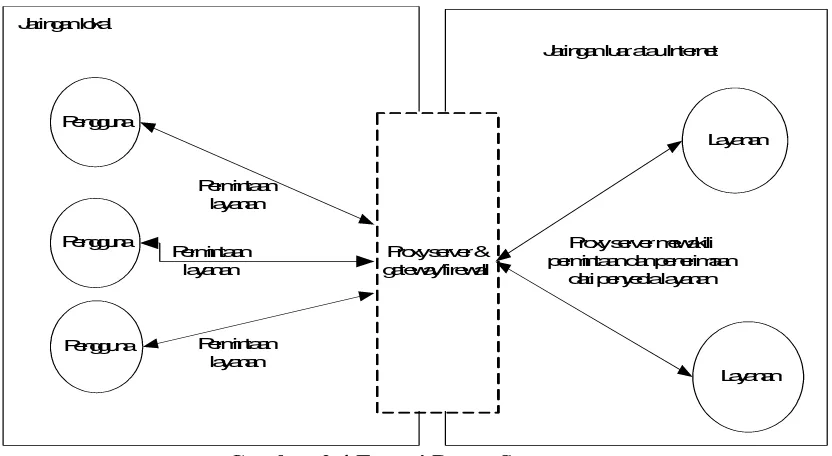

Gambar 2.5 Skema Proses Transparent Proxy ... 24

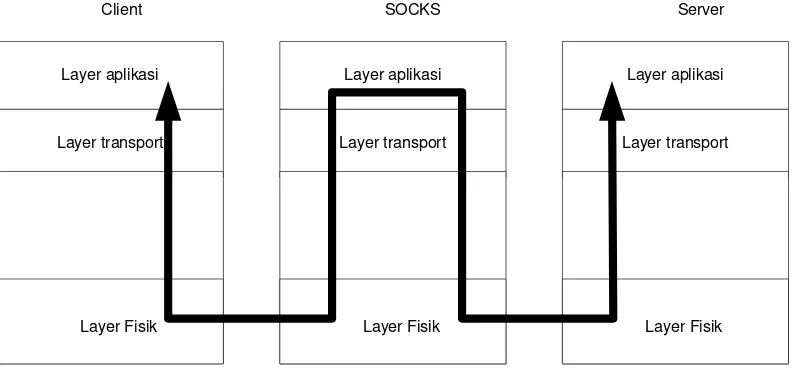

Gambar 2.6 Posisi SOCKS ... 26

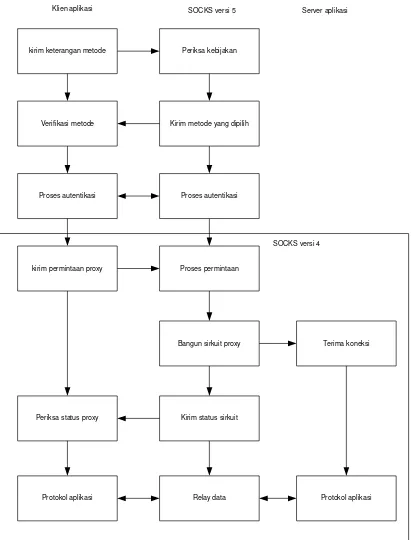

Gambar 2.7 Aliran Kendali SOCKSv5 ... 28

Gambar 2.8 Implementasi firewall tunggal ... 29

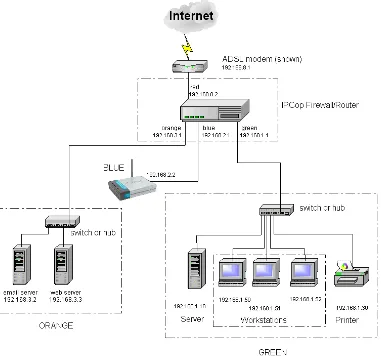

Gambar 2.9 Konfigurasi RED, ORANGE, BLUE, GREEN ... 32

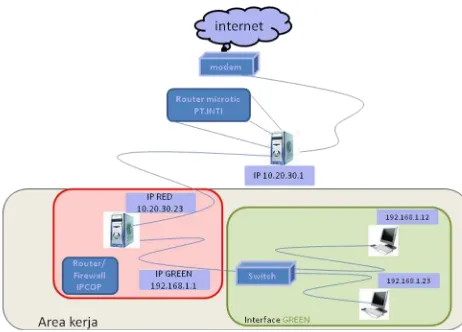

Gambar 3.1 Perancangan Interface Jaringan ... 35

Gambar 3.2 Web Proxy ... 38

Gambar 3.3 Pengaturan DHCP ... 39

Gambar 3.4 QOS ... 39

Gambar 3.5 Rootclass QOS ... 40

Gambar 3.6 Class QOS ... 40

Gambar 3.7 Subclass QOS ... 41

Gambar 3.8 Rules QOS ... 42

Gambar 3.9 Layer7-rules ... 42

viii

DAFTAR LAMPIRAN

1

PENDAHULUAN

1.1. Latar Belakang Masalah

PT.INTI (persero) merupakan badan usaha milik negara yang dapat memberikan pelayanan dibidang telekomunikasi dan informasi atau infokom.

Dari segi manajemen informasi yang dikirim maupun yang diterima pada PT.INTI (persero) masih kurang efesien dan efektif. Dalam transfer dan pengolahan keamanan datanya kurang begitu stabil, karena PT.INTI membutuhkan alternatif sistem keamanan jaringan, maka diperlukan sumber daya manusia yang mampu memahami cara membangun sebuah sistem pengatur hak akses dan manajemen jaringan digital. Tidak adanya hak akses bagi para pegawai sehingga siapa saja bisa melihat data-data perusahaan, dan bisa dilihat dimana saja artinya tidak harus mengecek ke perusahaan tapi bisa melalui internet.

Disinalah peranan keamanan jaringan komputer sangat dibutuhkan sebagai sarana dan prasarana penghubung diantara bagian bagian yang bersangkutan, sehingga semuanya itu menjadi satu kesatuan yang saling berhubungan dan memudahkan dalam berbagai macam tugas terutama untuk pertukaran informasi data kebutuhan lainnya dengan hak akses yang telah ditentukan.

2

mobilitas masing – masing divisi serta jabatan karyawan. Maka perlu dibangun alternatif keamanan jaringan pada divisi Sistem Teknologi dan InformasiPT.INTI dengan harapan dapat membantu dan memperlancar distribusi data baik dari jaringan eksternal maupun internal PT.INTI (Persero).

1.2. Perumusan Masalah

Penulis menemukan beberapa masalah, adapun masalah tersebut adalah sebagai berikut :

1. Tuntutan keamanan jaringan sebuah perusahaan yang harus terus ditingkatkan seiring kemajuan teknologi informasi terhadap sumber data untuk menjaga stabilitas, kerahasiaan dan validitas terhadap serangan virus atau malware.

2. Server router perusahaan masih kurang stabil dan cenderung labil. 3. Pengaturan hak akses , pembagian bandwidth sampai dengan

maintenance masih terlalu rumit dan membutuhkan teknisi profesional sehingga memakan biaya yang besar.

1.3. Maksud dan Tujuan

1.3.1. Maksud

Membangun router jaringan dan memperbaharui sistem yang telah ada sebelumnya.

1.3.2 Tujuan

2. Manajemen bandwidth jaringan.

3. Meningkatkan sistem keamanan jaringan.

1.4. Batasan Masalah

Permasalahan yang akan dibahas disini mencakup beberapa hal yang dibatasi dalam ruang lingkup sebagai berikut :

1. Sistem yang digunakan dan seluruhnaya diperuntukan bagi linux IPCOP v1.4.16-v1.4.18.

2. Pembahasan lebih difokuskan pada arsitektur interface GREEN pada IPCOP.

3. Konfigurasi interface dan hal-hal yang perlu diperhatikan dalam instalasi linux IPCOP.

4. Implementasi menyangkut bebarapa hal yang secara umum digunakan bagi kebutuhan sesuai peruntukannya, seperti keamanan jaringan dan manajemen banwidth.

1.5. Metode Penelitian

Metode penelitian yang dipakai dalam penyusunan laporan ini adalah sebagai berikut :

1. Studi Kasus

4

2. Studi Lapangan

Hal ini dimaksudkan untuk melihat secara langsung (observasi) kasus yang sedang dihadapi. Baik dari system, user dan semua yang berhubungan dengan kasus tersebut. Dan hal ini merupakan tindak lanjut dari studi kasus yang telah dilakukan khususnya dalam hal pengumpulan data yang diperlukan.

3. Studi Pustaka

Studi Pustaka yaitu dimaksudkan untuk memperoleh data yang diperlukan sehingga menambah kejelasan terhadap uraian yang dikemukakan. Dalam hal ini seperti buku-buku pelajaran yang ada hubungannya dengan judul laporan, yang merupakan faktor utama dalam pengumpulan data.

4. Studi Terapan

Studi ini merupakan penerapan secara langsung tentang studi-studi yang telah dilakukan dalam hal pengolahan data sehingga mengasilkan sesuatu baik berupa aplikasi maupun settingan pada aplikasi yang telah ada sehingga memecahkan kasus yang telah dihadapi.

1.6. Sistematika Penulisan

BAB I PENDAHULUAN

Pada ini berisikan tentang Latar Belakang, alasan, ruang lingkup, tujuan dan manfaat, sistematika penulisan untuk menjelaskan pokok-pokok pembahasannya. BAB II RUANG LINGKUP PERUSAHAAN

Pada bab ini membahas tentang sejarah perusahaan dari tahun ke tahun, tempat kedudukan perusahaan, bentuk dan badan hokum perusahaan, bidang pekerjaan perusahaan, sampai dengan struktur organisasi perusahaan.

BAB III KEGIATAN SELAMA KERJA PRAKTEK

Pada bab ini membahas tentang analisa system yang berjalan, riwayat organisasi, analisa prosedur / analisa dokumentasi, identifikasi permasalahan dari system yang berjalan, identifikasi kebutuhan system, dan alternatif pemecahan masalah.

BAB IV KESIMPULAN DAN SARAN

Bab IV ini merupakan penutup penyusunan laporan yang berisi kesimpulan dari kerja praktek yang telah kami laksanakan. Selain itu berisi pula saran dari kami, yang diharapkan dapat menjadi masukan yang bermanfaat dan bersifat membangun.

DAFTAR PUSTAKA

6 BAB II

TINJAUAN PUSTAKA

2.1. Profil Tempat Kerja Praktek

2.1.1 Sejarah Instansi

PT Industri Telekomunikasi Indonesia (Persero) yang berdiri pada tanggal 30 Desember 1974 melalui Keputusan Menteri Keuangan No. 1 Kep. 1971/MK/1974 tertanggal 28 Desember 1974. Serta Akta Notaris Latief No. 232 adalah Badan Usaha Milik Negara (BUMN) yang bergerak di bidang industri khususnya sektor telekomunikasi dan elektronika profesional.

Pada awal pengelolaannya PT Industri Telekomunikasi Indonesia (Persero) disingkat PT INTI (Persero) berada di bawah Depertemen Perhubungan. Kemudian sejak tahun 1983 berada di bawah Departemen Pariwisata dan Telekomunikasi (Deparpostel) dan melalui Keppres No. 44 tahun 1989, PT INTI (Persero) dimasukan dalam kelompok Industri Strategis yang berada dalam lingkungan BPIS (Badan Pengelola Industri Strategis). Sejak berdirinya sampai sekarang PT INTI (Persero) berkedudukan di Jalan Moh. Toha No 77 dan Jalan Moh. Toha No. 255 Bandung. Dalam perkembangannya PT INTI (Persero) memiliki cabang yang terletak di Gedung BNI lantai 18 Jalan Jendral Sudirman Ka. 1 Jakarta dan Jalan Prapanca No. 15 Surabaya.

Pada tahun 1982 didirikan laboratorium Pos, Telepon, dan Telegraf (PTT) di daerah Tegalega (sekarang Jalan Moh. Toha No. 77 Bandung). Pada tahun 1929 didirikan laboratorium radio dan pusat perlengkapan radio, yang kemudian laboratorium ini merupakan bagian terpenting untuk penelitian dan pengembangan tetekomunikasi Indonesia.

2. Periode tahun 1945 -1960

Setelah perang dunia II selesai, laboratorium pos, telepon, dan telegraf serta laboratorium radio ditingkatkan kedudukannya menjadi laboratorium telekomunikasi yang mencakup segala bidang, yaitu bidang pos, telepon, telegraf, dan radio. Sedangkan bengkel pusat perlengkapan radio diubah menjadi bengkel pusat telekomunikasi.

3. Periode tahum 1960 -1969

Pada periode ini ditandatangani kerjasama antara Perusahaan Negara Telekomunikasi dengan SIEMENS AG pada tanggal 25 Mei 1966. Pelaksanaannya diberikan kepada Lembaga Penelitian dan Pengembangan Pos dan Telekomunikasi (LPP POSTEL), yang kemudiam dirubah namanya menjadi Lembaga Penelitian dan Pengembangan Industri Pos dan Telekomunikasi (LPPI POSTEL). Untuk merealisasikan kerjasama tersebut, maka pada tanggal 12 Januari 1968 dibangun pabrik telepon, dan pada tanggal 22 Juni 1968 pabrik tersebut diresmikan pembukaannya oleh Menteri EKUIN Sri Sultan Hamengku Buwono IX.

8

Periode ini diadakan rapat kerja pos dan telekomunikasi di Jakarta pada tanggal 1 sampai dengan 3 Oktober 1970. Hasil dari rapat tersebut adalah LPPI POSTEL dalam waktu 4 tahun harus mempersiapkan diri untuk dapat berdiri sendiri di bidang keuangan, kepegawaian, dan peralatan. Sejalan dengan perkembanganya perusahan, maka pada tahun 1971 diadakan pemisahan dalam LPPI POSTEL, yaitu:

1. Lembaga Penelitian dan Pengembangan Pos dan Telekomunikasi mempunyai tugas pokok dalam bidang pengujian, penelitian, dan pengembangan sarana pos dan telekomunikasi baik dari segi teknologinya maupun dari segi operasionalnya.

2. Lembaga Industri (Produksi) sebagai badan hukum yang berdiri sendiri mempunyai tugas pokok memproduksi sarana-sarana atau alat-alat telekomunikasi sesuai dengan kebutuhan nasional.

Pada tanggal 8 Maret 1973 Menteri Perhubungan mengeluarkan Surat Keputusan No. 32 KM 32/R/Phd-73 yang menetapkan langkah-langkah antara lain :

1. Dalam tubuh Lembaga Penelitian dan Pengembangan Industri Pos dan Telekomunikasi oleh Presiden RI tanggal 22 Juni 1968.

2. Untuk keperluan di atas ditentukan bentuk usaha dan bentuk hukum yang sebaik-baiknya hingga mendapatkan fasilitas yang cukup dalam lingkungan Lembaga Penelitian dan Pengembangan Pos dan Telekomunikasi.

4. Sehubungan dengan hal ini dianggap perlu apabila bagian industri telekomunikasi ditetapkan sebagai Proyek Industri Telekomunikasi dengan pimpinan proyek Ketua Lembaga Penelitian dan Pengembangan Pos dan Telekomunikasi.

Adapun maksud dan tujuan didirikannya Proyek Telekomunikasi, yaitu :

1. Meningkatkan hasil-hasil produksi dalam negeri yang berupa alat-alat telekomunikasi, baik untuk memenuhi kebutuhan Perusahaan Umum Telekomunikasi (Perumtel) maupun badan organisasi lainnya yang ada di Indonesia atau keperluan ekspor.

2. Peningkatan devisa bagi kebutuhan alat-alat atau perangkat telekomunikasi. 3. Membuka lapangan kerja baru yang dapat menampung sejumlah tenaga kerja.

10

dan modal perusahaan sebesar Rp 1.600.000.000,00 serta modal yang disetorkan sebesar Rp 900.000.000,00.

2.1.2 Logo Instansi

Gambar 2.1 Logo PT.INTI

2.1.3 Badan Hukum Instansi

PT Industri Telekomunikasi Indonesia (Persero) yang berdiri pada tanggal 30 Desember 1974 melalui Keputusan Menteri Keuangan No. 1 Kep. 1971/MK/1974 tertanggal 28 Desember 1974. Serta Akta Notaris Latief No. 232 adalah Badan Usaha Milik Negara (BUMN) yang bergerak di bidang industri khususnya sektor telekomunikasi dan elektronika profesional.

2.1.4 Struktur Organisasi dan Job Description

Gambar 2.2 Struktur Organisasi Perusahaan

2.1.4.2 Job Description

Divisi di PT. INTI (persero) terbagi menjadi 5 divisi dimana divisi-divisi dibentuk dengan tujuan untuk mendukung kelancaran kegiatan korporasi dan

Stategic Business Unit dalam rangka mencapai tujuan perusahaan yang telah ditetapkan, divisi tersebut diantaranya :

1) Divisi Sekretariat

12

2) Divisi SDM dan Umum

Merencanakan, melaksanakan, dan mengendalikan serta mengembangkan pengelolaan sumber daya manusia dan organisasi berdasarkan strategi perusahaan serta melaksanakan kegiatan pengamanan lingkungan perusahaan dan pengolahan fasilitas kerumahtanggaan kantor pusat.

3) Divisi Keuangan

Merencanakan, melaksanakan, dan mengendalikan pengelolaan keuangan serta sistem akuntansi perusahaan berdasarkan kebijaksanaan strategi perusahaan.

4) Divisi Quality Assurance

Merencanakan, melaksanakan dan mengendalikan kehandalan mutu fungsi barang dan jasa yang dihasilkan perusahaan, untuk meningkatkan produktivitas perusahaan berdasarkan kebijaksanaan strategi perusahaan. 5) Divisi Penelitian dan Pengembangan

Melakukan penerobosan-penerobosan baru maupun inovasi untuk menciptakan produk-produk baru, pengembangan atas produk-produk yang sudah ada serta melakukan kerjasama dengan mitra asing maupun lokal dalam rangka transfer technology dan technical know how.

2.1.4.3 Bidang Pekerjaan Perusahaan

Ruang lingkup bisnis INTI difokuskan pada penyediaan jasa dalam bidang informasi dan telekomunikasi atau infokom, yang terdiri dari:

Infocom Operations & Maintenance Support

Infocom System & Technology Integration

Infocom Total Solution Provider

Selain itu, INTI juga melakukan penjualan produk software dan produk dan jasa multimedia.

Sesuai dengan perkembangan teknologi dan tuntutan pasar, INTI membagi kegiatan bisnisnya menjadi empat bidang kegiatan sebagai berikut:

Jaringan Telekomunikasi Tetap (JTT)

Jaringan Telekomunikasi Selular (JTS)

Jasa Integrasi Teknologi (JTT)

Jaringan Telekomunikasi Privat (JTP)

Outside Plant (OSP)

Product, Market, and Competence of INTI

Product Market Competence

14

OutSide Plant (OSP) Fixed & Cellular

Telecommunication

2.2 Landasan Teori 2.2.1 Sistem Informasi

2.2.1.1Keamanan Sistem Informasi

Keamanan sistem informasi adalah cabang studi dari teknologi informasi yang mengkhususkan diri untuk mempelajari metode dan gteknik untuk melindungiinformasi dan sistem informasi dari akses, penggunaan, penyebaran, perusakan, perubahan, dan penghancuran tanpa otorisasi yang sah. Bidang ilmu ini berupaya untuk memperhatikan 3 buah aspek yang sangat pentingdalam hal keamanan informasi. 3 aspek tersebut adalah :

1. Kerahasiaan(confidentiality). Aspek ini berkaitan dengan pembatasan akses ke sebuah informasi kecuali pihak yang memiliki otorisasi untuk mengaksesnya.

2. Integritas(integrity). Aspek ini berkaitan dengan keakuratan dan kelengkapan sebuah informasi dan metode pemrosesannya.

3. Ketersediaan(availability). Aspek ini berkaitan dengan ketersediaan informaasi jika suatu pihak dengan otorisasi yang benar berusaha mengaksesnya.

16

maka praktik pengamanan yang dilakukan akan menghambat jalannya bisnis organisasi seperti biasa.

Implementasi usaha pengamanan informasi harus memiliki sebuah panduan dan kontrol agar memiliki tujuan dan dasar pengambilan keputusan yang jelas. Panduan-panduan yang dapat dibuat untuk mengarahkan usaha pengamanan informasi ke arah yang sesuai dengan tujuan organisasi dapat dituangkan dalam bentuk kebijakan, prosedur, praktek operasional, struktur organisasi, serta fungsi perangkat lunak. Rincian dari panduan ini ditentukan melalui sebuah aktifitas analisa resiko untuk mengidentifikasi tingkat keperluan dan kerawanan sebuah aset informasi.

2.2.1.2Strategi Keamanan Sistem Informasi

Strategi keamanan sistem informasi adalah sebuah rencana yang disusun untuk menanggulangi resiko dan sesuai dengan aturan legal, pemerintah, kontrak, dan kebutuhan internal. Langkah-langkah yang dapat dilakuan dalam penyusunan strategi adalah :

1. Pendefinisian sasaran kontrol keamanan

3. Pemilihan metode kontrol keamanan

4. Penetapan nilai patokan dan ukuran

5. Persiapan implementasi kontrol dan rencana pengujian

Strategi keamanan informasi mencakup tindakan pencegahan, pendeteksian, dan respon. Ketiga aspek tersebut harus ada untuk sebuah kerangka keamanan informasi yang handal dan kopmrehensif. Umumnya sebuah strategi keamanan memfokuskan sumber dayanya kepada usaha pencegahan dibandingkan pendeteksian dan respon.

Strategi kaamanan informasi harus menetapkan sebuah pembatasan hak akses dan pembatasan aktifitas yang tidak memiliki otorisasi. Konsep isi dudukung dengan penerapan domain keamanan, least permissions, dan least privilege.

18

2.2.2 Router

Router adalah sebuah peralatan komputer yang didedikasikan untuk meneruskan sebuah paket data antara jaringan komputer. Fungsi utama router adalah untuk memutuskan jalur routing mana yang harus diambil agar paket yang diterima oleh router tersebut dapat sampai ke alamat tujuannya.

Router seperti perangkat keras komputer lain, harus memiliki sebuah sistem operasi agar bisa menjalankan fungsi yang sudah ditentukan sebelumnya. Namun tidak seperti sistem operasi untuk perangkat komputer biasa, router memiliki sistem operasi khusus (proprietary) yang cukup kecil, aman dan terkostumasi untuk tugas routing. Sistem operasi dari router ini yang kemudian menjadi wadah bagi seluruh kegiatan penyaluran paket data beserta penerapan ACL.

2.2.3 Sistem Operasi Router

Router berdiri diatas sebuah sistem operasi yang berperan untuk melakukan manajemen memory dan input/output. Penggunaan versi sistem operasi router yang tepat harus dilakukan dengan mempertimbangkan kebutuhan dari jaringan organisasi dan tingkat kematangan versi sistem operasi tersebut.

2.2.4 Virtual Private Network (VPN)

pengamanan lebih ketat untuk komunikasi datanya jika dibandingkan jaringan komputer biasa. Mekanisme yang terlibat dalam pengamanan data di dalam sebuah VPN adalah autentikasi, kontrol akses, pengecekan integritas data, serta enkripsi. Tingkat keamanan yang ditawarkan oleh VPN memungkinkan pengguna untuk mengirimkan data yang sensitif melalui sebuah jaringan yang tidak dipercaya seperti internet.

Implementasi VPN saat ini dapat menggunakan IPSec, SSL/TLS, atau L2TP sebagai metode keamanan dan enkripsi paket data. Metode-metode pengamanan ini dapat menggunakan beberapa alternatif teknik enkripsi dalam melakukan komunikasi secara aman dari satu titik ke titik lain. Teknik kriptografi yang digunakan untuk melakukan enkripsi data lain DES, 3DES atau AES. Kemudian untuk melakukan autentikasi dan pengecekan integritas data dapat menggunakan algiritma hashing seperti HMAC MD5 dan SHA-1.

Meskipun VPN memiliki metode pengamanan yang lengkap, terdapat beberapa kelemahan yang dapat menihilkan seluruh usaha keamanan yang dilakukan.

2.2.5 Jaringan nirkabel

20

adalah IEEE 802.1a/b/g/n, OpenAir, HiperLAN, Bluetooth dan HomeRF. Diantara standar-standar ini, IEEE 802.1g adalah yang paling luas diimplementasikan oleh organisasi.

Gambar 2.3 Topologi Jaringan Nirkabel

Penggunaan jaringan nirkabel saat ini mulai banyak dilakukan oleh organisasi bisnis, pemerintah dan pengguna rumahan. Keuntungan yang ditawarkan oleh teknologi ini adalah penghilangan penggunaan kabel fisik yang terkadang memerlukan biaya dan usaha implementasi yang tidak sedikit.

Service Set Identifier (SSID) yang digunakan untuk mengontrol akses kedalam jaringan nirkabel umumnya desebarkan secara broadcast dan dalam teks yang jelas. Teknik wierd equivalency privacy (WEP) yang digunakan untuk melakukan enkripsi komunikasi memiliki kelemahan dalam desain dan algoritmanya sehingga dapat dipcahkan dalam waktu yang relatif cepat.

Titik akses

jaringan

Klien nirkabel Protocol keamanan

802.11

2.2.6 Proxy

Proxy dapat dipahami sebagai pihak ketiga yang berdiri ditengah-tengah antara kedua pihak yang saling berhubungan dan berfungsi sebagai perantara, sedemikian sehingga pihak pertama dan pihak kedua tidak secara langsung berhubungan, akan tetapi masing-masing berhubungan dengan perantara, yaitu proxy.

Proxy dalam pengertiannya sebagai perantara, bekerja dalam berbagai jenis protokol komunikasi jaringan dan dapat berada pada level-level yang berbeda pada hirarki layer protokol komunikasi jaringan. Suatu perantara dapat saja bekerja pada layer Data-Link, layer Network dan Transport, maupun layer Aplikasi dalam hirarki layer komunikasi jaringan menurut OSI. Namun pengertian proxy server sebagian besar adalah untuk menunjuk suatu server yang bekerja sebagai proxy pada layer Aplikasi, meskipun juga akan dibahas mengenai proxy pada level sirkuit.

22

terhubung kepadanya, dan suatu koneksi ke jaringan luar juga terhubung kepadanya. Dengan demikian, koneksi dari jaringan lokal ke internet akan menggunakan sambungan yang dimiliki oleh gateway secara bersama-sama (connection sharing). Dalam hal ini, gateway adalah juga sebagai proxy server, karena menyediakan layanan sebagai perantara antara jaringan lokal dan jaringan luar atau internet.

Diagram berikut menggambarkan posisi dan fungsi dari proxy server, diantara pengguna dan penyedia layanan:

Jaringan luar atau Internet

Gambar 2.4 Fungsi Proxy Server

2.2.7 Transparent Proxy

bisa mengkonfigurasi proxy/cache server agar berjalan secara benar-benar transparan terhadap pengguna (transparent proxy). Biasanya cara ini memerlukan bantuan dan konfigurasi aplikasi firewall (yang bekerja pada layer network) untuk bisa membuat transparent proxy yang bekerja pada layer aplikasi.

Transparent proxy dapat berguna untuk “memaksa pengguna”

menggunakan proxy/cache server, karena pengguna benar-benar tidak mengetahui tentang keberadaan proxy ini, dan apapun konfigurasi pada sisi pengguna, selama proxy server ini berada pada jalur jaringan yang pasti dilalui oleh pengguna untuk menuju ke internet, maka pengguna pasti dengan sendirinya akan “menggunakan” proxy/cache ini.

Cara membuat transparent proxy adalah dengan membelokkan arah (redirecting) dari paket-paket untuk suatu aplikasi tertentu, dengan menggunakan satu atau lebih aturan pada firewall/router. Hal ini bisa dilakukan karena setiap aplikasi berbasis TCP akan menggunakan salah satu port yang tersedia, dan firewall dapat diatur agar membelokkan paket yang menuju ke port layanan tertentu, ke arah port dari proxy yang bersesuaian.

24

dibelokkan ke arah alamat HTTP proxy server port 3130. Akibatnya, semua permintaan web dari pengguna akan masuk dan diwakili oleh HTTP proxy server diatas.

Gambar 2.5 Skema Proses Transparent Proxy

Jadi secara umum keuntungan dari metode transparent proxy itu sendiri adalah :

1. Kemudahan administrasi jaringan, dengan artian browser yang digunakan klien tidak harus dikonfigurasi secara khusus yang menyatakan bahwa mereka menggunakan fasilitas proxy yang bersangkutan.

2. Sentralisasi kontrol, dengan artian, pergantian metode bypass proxy maupun penggunaan proxy oleh klien dapat dilakukan secara terpusat.

klien Request ke port 80

2.2.8 Proxy Server pada Level Sirkuit

Proxy server yang bekerja pada level sirkuit dibuat untuk menyederhanakan keadaan. Proxy ini tidak bekerja pada layer aplikasi, akan tetapi bekerja sebagai “sambungan” antara layer aplikasi dan layer transport,

melakukan pemantauan terhadap sesi-sesi TCP antara pengguna dan penyedia layanan atau sebaliknya. Proxy ini juga masih bertindak sebagai perantara, namun juga membangun suatu sirkuit virtual diantara layer aplikasi dan layer transport.

Dengan proxy level sirkuit, aplikasi klien pada pengguna tidak perlu dikonfigurasi untuk setiap jenis aplikasi. Sebagai contoh, dengan menggunakan Microsoft Proxy Server, sekali saja diperlukan untuk menginstall WinSock Proxy pada komputer pengguna, setelah itu aplikasi-apliakasi seperrti Windows Media Player, IRC atau telnet dapat langsung menggunakannya seperti bila terhubung langsung lke internet.

26

tambahan proses autentikasi dan password, serta memberikan layanan proxy terhadap layanan berbasis UDP, dengan pertama-tama melakukan koneksi TCP, den kemudian menggunakannya untuk relay bagi data UDP.

SOCKS terdiri dari dua komponen, yaitu SOCKS server dan SOCKS klien. SOCKS server diimplementasikan pada leyer aplikasi, sedangkan SOCKS klien diimplementasikan diantara layer aplikasi dan layer transport. Kegunaan pokoknya adalah untuk bisa menyelenggarakan koneksi dari satu host pada satu sisi dari SOCKS server dengan host lain pada sisi yang lain dari SOCKS server, tanpa kedua host harus terhubung langsung dalam konteks TCP/IP.

Diagram berikut menggambarkan posisi SOCKS:

Layer aplikasi

melakukan 3 tahap proses yaitu membuat permintaan koneksi, membuat sirkuit proxy-nya, dan melakukan relay data. SOCKS versi 5 menambah satu prosedur yaitu proses autentikasi pada setiap langkah diatas.

Aplikasi yang menggunakan SOCKS versi 5 sejumlah mempunyai keunggulan yaitu :

1. Proxy generik yang tidak tergantung pada aplikasinya (application-independent proxy). SOCKS membuat dan mengatur channel komunikasi yang digunakan untuk semua aplikasi jaringan. Adanya aplikasi baru tidak memerlukan pengembangan tambahan. Proxy layer aplikasi harus membuat software proxy baru untuk setiap aplikasi baru, dan proxy layer network dengan inspeksi penuh harus membuat cara inspeksi protokol baru.

2. akses yang transparan pada jaringan dengan banyak server proxy.

3. kemudahan autentikasi dan metode enkripsi. Hanya menggunakan satu protokol saja untuk pembangunan channel komunikasi semua pengguna dan aplikasi, dan proses autentikasinya. Kebanyakan protokol tuneling memisahkan proses autentikasi dan proses pembangunan channel komunikasi.

4. kemudahan membangun aplikasi jaringan tanpa harus membuat proxy-nya. 5. manajemen kebijakan yang sederhana atas keamanan jaringan.

28

kirim keterangan metode

Verifikasi metode

Proses autentikasi

kirim permintaan proxy

Periksa status proxy

Protokol aplikasi

Periksa kebijakan

Kirim metode yang dipilih

Proses autentikasi

Proses permintaan

Bangun sirkuit proxy

Relay data Kirim status sirkuit

Terima koneksi

Protokol aplikasi SOCKS versi 4

Klien aplikasi SOCKS versi 5 Server aplikasi

PC client

Server

2.2.9 Firewall

Secara definisi firewall adalah sebuah sistem atau sekelompok sistem yang menerapkan sebuah access control policy terhadap lalu lintas jaringan yang melewati titik-titik akses jaringan. Sehingga dapat disimpulkan

firewall bertanggung jawab untuk menolak atau memberi akses kepada lalu lintas data di level jaringan antara internet dan sistem organisasi.

Proxy server juga biasanya menjadi satu dengan firewall server, meskipun keduanya bekerja pada layer yang berbeda. Firewall atau packet filtering yang digunakan untuk melindungi jaringan lokal dari serangan atau gangguan yang berasal dari jaringan internet bekerja pada layer network, sedangkan proxy server bekerja pada layer aplikasi. Firewall biasanya diletakkan pada router-router, untuk sehingga bisa melakukan filtering atas paket yang lewat dari dan ke jaringan-jaringan yang dihubungkan.

Gambar 2.8 Implementasi Firewall Tunggal internet

30

2.2.10 IPCOP

IPCOP adalah suatu distribusi Linux yang menyediakan fitur simple-to-manage firewall appliance berbasis perangkat keras PC. IPCOP juga merupakan suatu stateful firewall dibuat berdasarkan pada Linux netfilter framework.

Distro ini awalnya dikembangkan oleh tim yang mengembangkan Smoothwall Linux firewall, perkembangan selanjutnya, proyek IPCop dikembangkan dengan bebas, dan saat ini sudah terpisah sepenuhnya.

IPCOP dikembangkan secara Opensource, dengan komunitas pengembang independent yang tersebar diseuluruh dunia. CD-ROM image untuk instalasi dapat dengan mudah di download dan memiliki miror yang cukup banyak.

Pengembangan IPcop terus berlanjut hingga saat ini sudah mencapai seri rilis 1.4.x. Sekarang sudah dirilis versi 1.4.21 dibulan July 2008. saat ini sedang dikembangkan IPcop Version 2.0.

"The Bad Packet Stop Here" merupakan slogan yang diusung untuk menjadikan IPCop sebagai firewall yang handal.

2.2.10.1 Konfigurasi IPCOP

Network Interface

Network interface IPCop terdefinisi atas empat macam yaitu RED, GREEN, BLUE dan ORANGE.

1. RED Network Interface

Network ini adalah interface internet atau untrusted network. Pada dasarnya yang dilindungi oleh IPCop adalah network GREEN, BLUE dan ORANGE dari traffic yang berasal dari network RED.

2. GREEN Network Interface

Interface ini hanya terhubung ke komputer yang dilindungi oleh IPCop. Atau lebih dikenal dengan istilah local network. Traffic ke interface ini diarahkan lewat LAN card yang terpasang di IPCop firewall.

3. BLUE Network Interface

32

diarahkan lewat LAN card yang terpasang di IPCop firewall. 4. ORANGE Network Interface

Interface ini juga merupakan interface pilihan yang digunakan untuk menempatkan server yang boleh diakses oleh network yang berbeda. Komputer dibawah interface ini tidak dapat terhubung dengan komputer yang berada di interface GREEN atau BLUE kecuali dikontrol menggunakan „DMZ pinholes‟. Traffic ke

interface ini juga diarahkan lewat LAN card yang terpasang di IPCop firewall.

33

PEMBAHASAN

3.1. Jadwal Kerja Praktek

Kerja praktek yang dilaksanakan di PT INTI (persero) berlangsung dari tanggal 01 Juli 2009 sampai dengan 31 Agustus 2009. PT INTI (persero) dalam hal ini mempunyai kebijaksanaan dalam jadwal pelaksanaan kerja praktek dimana kerja praktek dilaksanakan pada hari Senin sampai dengan hari Jumat mulai pukul 07.30 sampai dengan pukul 12.00 WIB.

3.2 Teknik Kerja Praktek

Dalam Kerja Praktek tugas yang dikerjakan penulis yaitu membuat sebuah sistem operasi router, maka teknik yang penulis lakukan dalam Kerja Praktek adalah mempelajari dan memahami dengan cara sebagai berikut :

3.2.1 Observasi

Yaitu peninjauan secara langsung dengan melihat implementasi dan struktur penggunaan router jaringan yang sudah ada di perusahaan sehingga dapat diperoleh gambaran serta data-data yang dibutuhkan.

3.2.2 Wawancara

34

kemudian dilakukan analisa terhadap apa yang didapatkan dari hasil wawancara tersebut.

3.3. Data Kerja Praktek

Dalam melaksanakan kerja, penulis mempunyai beberapa data yang dikumpulkan berdasarkan atau berhubungan dengan penggunaan sistem operasi router, diantaranya adalah sebagai berikut :

3.3.1 Analisis

3.3.1.1Analisis Permasalahan

IPCop merupakan salah satu aplikasi yang terus dikembangkan oleh para user di seluruh dunia karena aplikasi ini berbasis Opensource. Hal ini juga diterapkan oleh perusaahan dengan menggunakan aplikasi opensource karena selain berbasis opensource, banyak kelebihan yang dapat diambil manfaatnya seperti free license dan lainnya. Oleh karena itu pilihan akan IPCop merupakan salah satu kontribusi yang tepat pada perusahaan ini. 3.3.1.2Analisis Data

Data yang akan dianalisis pada kerja preaktek ini yaitu frekuensi data pengiriman yang dilakukan setiap harinya, penggunaan bandwith, prioritas utama pengguna internet, keamanan jaringan dan pengaturan bandwith yang sudah dilakukan pada system yang lama.

3.3.2 Perancangan

Gambar 3.1 Perancangan Interface Jaringan

IP yang digunakan adalah IP kelas C untuk interface GREEN dan menggunakan DHCP untuk komputer klien yang diberikan oleh router IPCOP. Untuk interface RED penulis menggunakan IP private dengan gateway diarahkan ke router microtic PT.INTI dengan IP private. Router IPCOP juga adalah sebagai server untuk komputer klien yang terdapat dalam interface GREEN.

36

IPCOP yang penulis gunakan adalah IPCOP versi 1.4.16. Adapun addOns lain yang penulis gunakan untuk pendukung server IPCop yaitu :

1. L7filter imq ipp2p for ipcop 1.4.11 2. QoS_NG 1.5.1

3. Kernel with layer7,imq,ipp2p

4. Advanced Proxy for IPCop 1.4.4 - 1.4.21 3.3.3 Implementasi

Merupakan tahap pengaturan router dalam manajemen bandwidth, keamanan jaringan dan pengaturan IP address dinamis.

3.3.3.1 Konfigurasi RED dan GREEN Zone IPCOP

Untuk RED Zone IP yang digunakan IP Versi 4 dengan IP address 10.20.30.23 dan subnet mask 255.255.255.0, untuk IP gateway RED Zone IPCOP adalah 10.20.30.1.

Untuk GREEN Zone IP yang digunakan IP Versi 4 dengan IP address 19.168.1.1 dengan subnet mask 255.255.255.0 untuk client IP diberikan oleh DHCP.

3.3.3.2 Konfigurasi Hardware

PC Server

Proliant ML 110

Prosesor: Intel Pentium 4 RAM :512 MB

Sistem Opersai : LINUX IPCOP 1.4.16 PC Client

Prosesor : Intel Pentium 4 CPU 2.26 GHz RAM :256 MB

Motherboard: ASUS Monitor: 15 Inci Harddisk: 80 GB

Sistem Opersai : LINUX FEDORA CORE 6 Switch/Hub : 8 Port

3.3.3.3 Konfigurasi router

Konfigurasi router yang penulis gunakan diantaranya sebagai berikut :

1. Web Proxy Administration Page

38

Gambar 3.2 Web Proxy

2. DHCP Administration Page

Gambar 3.3 Pengaturan DHCP

3. QOS (Quality Of Service)

QOS (Quality Of Service) disediakan untuk mengatur bandwidth atau manajemen bandwidth. Dalam pengerjaanya selama kerja praktek setting QOS yang digunakan adalah sebagai berikut :

40

Yang pertama dilakukan adalah membuat class root dengan nama eth0 yang akan digunakan untuk interface green dari router IPCOP, dimana interface green adalah jalur keluar masuk traffic dari router ke client dan sebaliknya.

Di bawah ini merupakan settingan yang dilakukan pada server IPCop. Dan pada server ini ,penulis akan memanagement bandwith terhadap 2 client.

Gambar 3.5 Rootclass QOS

Gambar 3.6 class QOS

default 199. Dan pada keduanya penulis pasang maksimum ratenya sebesar 256.

Setelah itu, penulis mendefinisikan class pada GREEN menjadi 2 yaitu class 100 dan 199. Dan pada class RED yaitu class 300 dan 399. Dan settingan selanjutnya seperti yang ada pada gambar di atas.

Gambar 3.7 Subclass QOS

42

Gambar 3.8 Rules QOS

Pada rules diatas penulis mendefinisikan aturan untuk tcp, udp dan icmp. Seperti dik_tcpdown menandakan protocol tcp dengan batas kelas download yang mengikuti aturan pada kelas 3001 dan destination IP berasal dari IP address 192.168.1.251. Sedangkan dik_tcpup menandakan protocol tcp dengan batas kelas upload yang mengikuti aturan pada kelas 1001 dan destination IP berasal dari IP address 192.168.1.6 . begitu pun yang lainnya sama seperti yang diatas dengan syarat setiap download IP address yang akan dibatasi ditempatkan pada destination IP sedangkan untuk upload pada Source IP. Kemudian settingan yang lain disamakan seperti gambar diatas.

Pada settingan rules layer-7, penulis hanya mengatur protocol http pada parent (100 dan 300). Dan settingan yang selanjutnya sama seperti diatas.

4. Hasil pengaturan QOS (Quality Of Service)

Dan hasil yang penulis dapatkan dari settingan yang diatas yaitu client dengan ip address 192.168.1.251 mendapatkan bandwith untuk maksimum download sebesar 8 kb/s dan minimalnya sebesar 1 kb/s. Sedangkan client dengan ip address 192.168.1.5 mendapatkan bandwith untuk maksimum download sebesar 8 kb/s dan minimalnya sebesar 0.125 kb/s. Kedua client tersebut mendapatkan bandwith yang berbeda, hal ini dikarenakan 2 client tersebut telah dimasukkan ke dalam rules. Jika terdapat client lain yang melewati server IPCop sedangkan tidak terdaftar maka client tersebut akan mendapatkan bandwith pada kelas 399. Namun kekurangannya, semakin banyak client masuk tanpa terdaftar di rules, maka bandwith yang ada pada class 399 akan tidak merata. Dengan kata lain, semakin banyak yang mengakses pada class tersebut semakin sedikit bandwith yang akan didapatkannya.

5. URL Filter

44

yang dites adalah travian.co.id (situs game online) dan google.co.id lalu expression diisi dengan sepakbola.

Gambar 3.10 URL Filter

45

KESIMPULAN DAN SARAN

4.1 Kesimpulan

Dari hasil yang diperoleh dalam pembangunan router menggunakan sistem operasi Linux IPCOP ini maka penulis menyimpulkan bahwa :

1. Pengaturan bandwidth sangat sulit dilakukan terutama saat mengatur class QOS, subclass dan rules QOS sehingga menuntut pengetahuan dan pemahaman yang sangat mendalam dibidang ini namun hasil yang didapat cukup memuaskan.

2. Keamanan sistem operasi Linux IPCOP ini sudah tidak dapat diragukan lagi. Selain pengaturan keamanan yang mudah, hasilnya pun sangat efektif.

4.2 Saran

Beberapa saran yang dapat penulis sampaikan diantaranya :

1. Dalam pengembangannya kedepan, pengaturan bandwidth IPCOP ini harus dipermudah, fleksibel dan sederhana namun hasil yang didapat tetap maksimal.

46

DAFTAR PUSTAKA

W. K. Ahmad Muammar. 2004. FireWall. IlmuKomputer.com

Chendramata Aidil, Rikky Wenang. 2007. Panduan Topologi dan Keamanan Sistem Informasi. Departemen komunikasi dan informatika. Jakarta.

http://www.ipcop.org/1.4.0/en/admin/html/. diakses pada tanggal 18 Juli 2008 Pukul 10:00 WIB.

http://panduanipcop.blogspot.com/2008/10/apa-itu-ipcop.html. diakses pada tanggal 18 Juli 2008 Pukul 10:00 WIB.

http://panduanipcop.blogspot.com/2008/11/konfigurasi-ipcop.html. diakses pada tanggal 18 Juli 2008 Pukul 10:01 WIB.

http://panduanipcop.blogspot.com/2008/11/tipe-konfigurasi-network.html. diakses pada tanggal 18 Juli 2008 Pukul 10:01 WIB.

http://panduanipcop.blogspot.com/2008/11/instalasi-ipcop.html. diakses pada tanggal 18 Juli 2008 Pukul 10:02 WIB.

http://www.inti.co.id/id/modules/aboutus/index.php?id=10. diakses pada tanggal 19 Juli 2008 Pukul 10:00 WIB.

http://mirror.its.ac.id/pub/ISO/IPcop/ diakses pada tanggal 20 Juli 2008 Pukul 09:08 WIB.

http://mh-lantech.css-hamburg.de/ipcop/download.php?view.158 diakses pada tanggal 20 Juli 2008 Pukul 10:08 WIB.

http://mh-lantech.css hamburg.de/ipcop/download.php?view.175 diakses pada tanggal 21 Juli 2008 Pukul 10:00 WIB.

http://www.advproxy.net/download.html diakses pada tanggal 21 Juli 2008 Pukul 09:00 WIB.