STUDI PERBANDINGAN ANTARA METODE

PROBABILISTIC ENCRYPTION DENGAN

METODE RIVEST-SHAMIR-ADLEMAN

TESIS

Oleh

FERRY HERISTON NABABAN

097038013

PROGRAM PASCASARJANA

FAKULTAS MATEMATIKA DAN ILMU PENGETAHUAN ALAM UNIVERSITAS SUMATERA UTARA

STUDI PERBANDINGAN ANTARA METODE

PROBABILISTIC ENCRYPTION DENGAN

METODE RIVEST-SHAMIR-ADLEMAN

TESIS

Diajukan sebagai salah satu syarat untuk memperoleh gelar Magister Komputer Program Studi

Magister Teknik Informatika pada Progam Pascasarjana Fakultas MIPA Universitas Sumatera Utara

Oleh

FERRY HERISTON NABABAN

097038013

PROGRAM PASCASARJANA

FAKULTAS MATEMATIKA DAN ILMU PENGETAHUAN ALAM UNIVERSITAS SUMATERA UTARA

PENGESAHAN TESIS

Judul :

Nama Mahasiswa : FERRY HERISTON NABABAN Nomor Induk Mahasiswa : 097038013

Program Studi : Magister Teknik Informatika

Fakultas : Matematika dan Ilmu Pengetahuan Alam Universitas Sumatera Utara

Menyetujui

M. Andri Budiman, ST.,M.Com.Sc.,M.E.M Prof. Dr. Tulus

Anggota Ketua

Ketua Program Studi, Dekan,

Prof. Dr. Muhammad Zarlis

19570701198601 1 003 19631026 199103 1 001 Dr. Sutarman, M.Sc

STUDI PERBANDINGAN ANTARA

METODE PROBABILISTIC

PERNYATAAN ORISINALITAS

STUDI PERBANDINGAN ANTARA METODE

PROBABILISTIC ENCRYPTION DENGAN

METODE RIVEST-SHAMIR-ADLEMAN

T E S I S

Dengan ini saya nyatakan bahwa saya mengakui semua karya tesis ini adalah hasil kerja saya sendiri kecuali kutipan dan ringkasan yang tiap satunya telah dijelaskan sumbernya dengan benar.

Medan, ……../………./2011

PERNYATAAN PERSETUJUAN PUBLIKASI

KARYA ILMIAH UNTUK KEPENTINGAN

AKADEMIS

Sebagai civitas akademika Universitas Sumatera Utara, saya yang bertandatangan dibawah ini:

Nama : Ferry Heriston Nababan

Nim : 097038013

Program Studi : Magister Teknik Informatika Jenis Karya Ilmiah : Tesis

Demi pengembangan ilmu pengetahuan, menyetujui untuk memberikan kepada Universitas Sumatera Utara Hak Bebas Royalti Non-Eksklusif (Non-Exclusive

Royalty Free Right) atas Tesis saya yang berjudul:

STUDI PERBANDINGAN ANTARA METODE

PROBABILISTIC ENCRYPTION DENGAN

METODE RIVEST-SHAMIR-ADLEMAN

Beserta perangkat yang ada (jika diperlukan). Dengan Hak Bebas Royalti Non-Eksklusif ini, Universitas Sumatera Utara berhak menyimpan, mengalih media, memformat, mengelola dalam bentuk data bases, merawat dan mempublikasikan Tesis saya tanpa meminta izin dari saya selama tetap mencantumkan nama saya sebagai penulis dan sebagai pemegang dan atau sebagai pemilik hak cipta.

Demikian pernyataan ini dibuat dengan sebenarnya.

Medan, ……../………./2011

Telah diuji pada

Tanggal :………

PANITIA PENGUJI TESIS

Ketua

: Prof. Dr. M. Zarlis

RIWAYAT HIDUP

DATA PRIBADI

Nama lengkap berikut gelar : Ferry Heriston Nababan, ST Tempat dan Tanggal Lahir : Medan, 08 Agustus 1981

Alamat Rumah : Jl. Ikhlas gg. Setia – Bromo Ujung Medan 20228

Telepon/Faks/HP : 061-7353450 / 081361759851 / 085275171740

E-mail :

Instansi Tempat Bekerja : Guru PNS

Alamat Kantor : PEMKAB. HUMBAHAS

Telepon/Faks/HP :

DATA PENDIDIKAN

SD : Negeri 064975 Medan Tamat :1994

SMP : Swasta Dwiwarna 1 Medan Tamat : 1997 SMA : Dharma Bakti Taput Tamat : 2000

D3 : Amik MBP Medan Tamat : 2004

KATA PENGANTAR

Puji dan syukur kami panjatkan kehadirat Tuhan Yang Maha Esa atas segala limpahan Rahmat dan KaruniaNya sehingga Tesis ini dapat diselesaikan tepat pada waktunya. Dengan selesainya Tesis ini, perkenankanlah kami mengucakan terimakasih yang sebesar-besarnya kepada:

Rektor Universitas Sumatera Utara, Prof. Dr. dr. Syahril Pasaribu , DTM&H, M.Sc (CTM), Sp. A(K) atas kesempatan yang diberikan kepada kami untuk mengikuti dan menyelesaikan pendidikan Program Magister.

Dekan Fakultas MIPA Universitas Sumatera Utara Dr. Sutarman, M.Sc atas kesempatan menjadi mahasiswa Program Magister pada Program Pascasarjana FMIPA Universitas Sumatera Utara.

Ketua Program Studi Magister, Prof. Dr. Muhammad Zarlis dan Sekretaris Program Studi M. Andri Budiman, ST.,M.Com.Sc.,M.E.M beserta seluruh Staf Pengajar pada Program Studi Magister Teknik Informatika Progam Pascasarjana Fakultas MIPA Universitas Sumatera Utara.

Terimakasih yang tak terhingga dan penghargaan setinggi-tingginya kami ucapkan kepada Prof. Dr. Tulus, selaku pembimbing utama yang dengan penuh perhatian dan telah memberikan dorongan, bimbingan, dukungan dan arahan selama ini, demikian juga kepada M. Andri Budiman, ST.,M.Com.Sc.,M.E.M selaku pembimbing lapangan yang dengan penuh kesabaran menuntun dan membimbing saya hingga selesainya penelitian ini.

Kepada Ayah E. Nababan dan Bunda P. Pasaribu selaku orang tua, kepada Pardamean Johannes, Sry Damayanti, Putra Jaya selaku adik, dan kepada calon isteri tersayang Hysda R. Situmorang, S.E Terima kasih atas segala pengorbanan kalian baik berupa moril maupun materil, budi baik ini tidak dapat dibalas dan hanya dapat diserahakan kepada Tuhan Yang Maha Esa.

STUDI PERBANDINGAN ANTARA METODE

PROBABILISTIC ENCRYPTION DENGAN

METODE RIVEST-SHAMIR-ADLEMAN

ABSTRAK

Suatu kajian telah dibuat tentang Perbandingan antara Metode

Probabilistic Encryption dengan Metode RSA (Rivest-Shamir-Adleman).

Banyaknya algoritma yang digunakan dalam pembuatan kunci enkripsi data, yang mengakibatkan sering kali bingung dalam menerapkan algoritma yang tepat untuk merancang kunci enkripsi dan kunci dekripsi data.

Untuk menerapkan / menampilkan hasil dari suatu kajian diatas kedalam bentuk Implementasi Sistem, maka dibangunlah sebuah sistem pendukung dari penerapan algoritma diatas menggunakan salah satu Bahasa Pemrograman. Adapun algoritma yang dipakai dalam perancangan program tersebut nantinya adalah algoritma CSPRNG (Cryptographically Secure Pseudo Random

Generator) berbasis RSA (Rivest-Shamir-Adleman) dan algoritma Rabin-Miller.

Adapun manfaat dari sistem tersebut adalah sistem dapat memberikan kunci secara acak dari algoritma bilangan prima yang telah ditetapkan atau pun user dapat menentukan sendiri angka dari sebuah bilangan prima dan sistem akan memastikan bilangan yang dimasukkan tersebut adalah prima (non komposit), Sehingga ciphertext yang dihasilkan dari sistem tersebut lebih aman dari seorang penyerang (attack).

COMPARATIVE STUDY BETWEEN THE METHOD

WITH ENCRYPTION PROBABILISTIC METHOD

Rivest-Shamir-Adleman

ABSTRACT

A study has been made about the comparison between the methods Probabilistic Encryption with RSA method (Rivest-Shamir-Adleman). Many algorithms used in the manufacture of encryption key data, which often lead to confusion in applying the appropriate algorithm to design an encryption key and

decryption key data.

To apply / display the results of a study on the Implementation System into shape, then built a support system of applying the above algorithm using a programming language. The algorithm used in the design of the program later is CSPRNG algorithm (cryptographically Secure Pseudo Random Number Generator) based on RSA (Rivest-Shamir-Adleman) and Rabin-Miller algorithm.

The benefits of such a system is a system could provide a key at random from the primes algorithm that has been established or the user can define their own numbers from a prime number and the system will ensure the number entered is prime (non-composite), so that the resulting ciphertext of the system more secure from an attacker (attack).

Keywords : 1. Public Key

2. Probabilistic Encryption Cryptography

DAFTAR ISI

PENGESAHAN TESIS PERNYATAAN ORISINIL PERNYATAAN PUBLIKASI RIWAYAT HIDUP

KATA PENGANTAR ABSTRAK

BAB I PENDAHULUAN

1.1 Latar Belakang ... 1

1.2 Perumusan Masalah ... 3

1.3 Tujuan Penelitian ... 4

1.4 Manfaat Penelitian ... 4

BAB II TINJAUN PUSTAKA 2.1 Sejarah Kriptografi ... 5

2.2 Konsep Kriptografi ... 6

2.3 Kriptografi Kunci Semetris dan Asimetris ... 11

2.4 Probabilistic Encryption ... 15

2.5 Metode RSA ... 16

2.6 Metode Rabin Miller ... 17

2.7 Riset yang Terkait ... 18

BAB III METODOLOGI PENELITIAN 3.1 Pengujian Pseudoprime ... 21

3.2 Perumusan Algoritm RSA ... 22

3.3 Enkripsi dan Dekripsi RSA ... 24

3.4 Algoritma Membangkitkan Kemungkinan Pasangan Kunci (Probabilistic Encryption) ... 25

3.5 Algoritma Pengujian Bilangan Prima ... 26

3.6 CSPRNG berbasis RSA ... 27

BAB IV ANALISIS DAN PEMBAHASAN 4.1. Pendahuluan ... 28

4.3 Pembangkit Bilangan Acak yang Aman ... 31

4.4 Pembentukan Kunci CSPRNG berbasis RSA ... 31

4.5 Pengukuhan Sebuah Bilangan Prima (rabin – miller) ... 33

4.6 Proses Pembentukan Kunci ... 35

4.7 Proses Penerapan Enkripsi ... 36

4.8 Proses Penerapan Dekripsi ... 37

4.9 Perancangan Program ... 38

BAB V KESIMPULAN DAN SARAN 5.1 Kesimpulan dan Saran ... 42

5.2 Penutup ... 43

DAFTAR GAMBAR

Nomor

Gambar Judul Halaman

2.1

Implementasi plainteks ke ciphertex Proses enkripsi/dekripsi Sederhana

Proses ilustrasi enkripsi dan dekripsi pesan

Diagram proses enkripsi dan dekripsi algoritma simetris

Diagram proses enkripsi dan dekripsi algoritma asimetris

Proses dari Fungsi Pengujian Bilangan Prima Rabin Miller

Flowchart Proses Pembentukan Kunci Sederhana dari

Algoritma Probabilistic

Flowchart proses enkripsi dari algoritma probabilistic

Flowchart Proses Dekripsi dari Algoritma Probabilistic

Tampilan utama program Tampilan perancangan kunci Tampilan enkripsi data (ciphertext) Tampilan perancangan kunci dekripsi

8

Eksekusi bilangan kelipatan dua Eksekusi bilangan kelipatan tiga Eksekusi bilangan kelipatan lima Eksekusi bilangan kelipatan tujuh

STUDI PERBANDINGAN ANTARA METODE

PROBABILISTIC ENCRYPTION DENGAN

METODE RIVEST-SHAMIR-ADLEMAN

ABSTRAK

Suatu kajian telah dibuat tentang Perbandingan antara Metode

Probabilistic Encryption dengan Metode RSA (Rivest-Shamir-Adleman).

Banyaknya algoritma yang digunakan dalam pembuatan kunci enkripsi data, yang mengakibatkan sering kali bingung dalam menerapkan algoritma yang tepat untuk merancang kunci enkripsi dan kunci dekripsi data.

Untuk menerapkan / menampilkan hasil dari suatu kajian diatas kedalam bentuk Implementasi Sistem, maka dibangunlah sebuah sistem pendukung dari penerapan algoritma diatas menggunakan salah satu Bahasa Pemrograman. Adapun algoritma yang dipakai dalam perancangan program tersebut nantinya adalah algoritma CSPRNG (Cryptographically Secure Pseudo Random

Generator) berbasis RSA (Rivest-Shamir-Adleman) dan algoritma Rabin-Miller.

Adapun manfaat dari sistem tersebut adalah sistem dapat memberikan kunci secara acak dari algoritma bilangan prima yang telah ditetapkan atau pun user dapat menentukan sendiri angka dari sebuah bilangan prima dan sistem akan memastikan bilangan yang dimasukkan tersebut adalah prima (non komposit), Sehingga ciphertext yang dihasilkan dari sistem tersebut lebih aman dari seorang penyerang (attack).

COMPARATIVE STUDY BETWEEN THE METHOD

WITH ENCRYPTION PROBABILISTIC METHOD

Rivest-Shamir-Adleman

ABSTRACT

A study has been made about the comparison between the methods Probabilistic Encryption with RSA method (Rivest-Shamir-Adleman). Many algorithms used in the manufacture of encryption key data, which often lead to confusion in applying the appropriate algorithm to design an encryption key and

decryption key data.

To apply / display the results of a study on the Implementation System into shape, then built a support system of applying the above algorithm using a programming language. The algorithm used in the design of the program later is CSPRNG algorithm (cryptographically Secure Pseudo Random Number Generator) based on RSA (Rivest-Shamir-Adleman) and Rabin-Miller algorithm.

The benefits of such a system is a system could provide a key at random from the primes algorithm that has been established or the user can define their own numbers from a prime number and the system will ensure the number entered is prime (non-composite), so that the resulting ciphertext of the system more secure from an attacker (attack).

Keywords : 1. Public Key

2. Probabilistic Encryption Cryptography

BAB I

PENDAHULUAN

1.1 Latar Belakang

Kehidupan kita saat ini telah dilingkupi oleh kriptografi. Mulai dari transaksi di mesin ATM, transaksi di bank, transaksi dengan kartu kredit, percakapan melalui telepon genggam, mengakses internet, hingga mengaktifkan peluru kendali pun sudah menggunakan kriptografi. Begitu pentingnya kriptografi untuk keamanan informasi (information security), sehingga jika berbicara masalah keamanan yang berkaitan dengan penggunaan komputer, maka orang tidak bisa memisahkannya dengan kriptografi.

Masalah keamanan merupakan salah satu aspek penting dari sebuah sistem informasi. Salah satu hal penting dalam komunikasi menggunakan komputer dan dalam jaringan komputer untuk menjamin keamanan pesan, data atau pun informasi adalah enkripsi. Disini enkripsi dapat diartikan sebagai kode atau

cipher. Sebuah sistem pengkodean menggunakan suatu tabel atau kamus yang

telah didefinisikan untuk kata dari informasi atau merupakan bagian dari pesan, data atau informasi yang dikirim. Sebuah cipher menggunakan suatu algoritma yang dapat mengkodekan semua aliran data (stream) bit dari suatu pesan asli (plaintext) menjadi cryptogram yang tidak dimengerti. Karena sistem cipher merupakan suatu sistem yang telah siap untuk di outomasi, maka teknik ini digunakan dalam sistem keamanan jaringan komputer.

Jika anda bertukar pesan (misalnya surat) dengan orang lain, maka anda tentu ingin pesan yang anda kirim tersebut sampai ke pihak yang dituju dengan aman. Pengertian aman disini sangat luas, yakni sebagai berikut:

rahasia, sehingga jika pesan rahasia tersebut dibaca pihak yang tidak berkepentingan, maka bocorlah kerahasian pesan yang anda kirim. Ini adalah masalah keamanan pesan yang dinamakan kerahasiaan (confidentiality atau

privacy).

2. Aman bisa juga berarti bahwa anda ingin pesan yang di kirim sampai ketangan penerima dengan utuh, artinya isi pesan tidak diubah atau dimanipulasi selama pengiriman oleh pihak ketiga. Disisi penerima pesan, ia tentu ingin memastikan bahwa pesan yang ia terima adalah pesan yang masih asli, bukan pesan yang sudah ditambah-tambahi atau pesan yang dikurangi. Ini adalah masalah keamanan pesan yang disebut integritas data ( data

integrity).

3. Selain itu, penerima yakin bahwa pesan tersebut memang benar berasal dari anda, bukan dari orang lain yang menyamar seperti anda dan anda pun yakin bahwa orang yang anda kirimi pesan adalah orang yang tepat untuk menerimanya. Ini adalah masalah keamanan pesan yang disebut dengan otentikasi (authentication).

4. Jika anda sebagai penerima pesan, anda pun tidak ingin kelak pengirim pesan membantah tidak pernah mengirim pesan kepada anda. Ini merupakan masalah keamanan data yang disebut nir-penyangkalan (non-repudiaton).

Pada masa sekarang ini banyak orang yang membantah telah mengirim atau menerima pesan. Pada hal anda yakin bahwa anda memang menerima pesan dari orang tersebut. Jika pengirim membantah telah mengirim pesan, maka anda perlu membuktikan ketidakbenaran nir-penyangkalan tersebut (non-repudiaton). Keempat masalah keamanan yang disebutkan diatas, yaitu kerahasiaan, integritas data, otentikasi dan nir-penyangkalan dapat diselesaikan dengan menggunakan kriptografi.

mencoba untuk meneliti dan memaparkan serta membandingkan dua buah algoritma yang nantinya dapat digunakan sebagai acuan dalam pembentukan kunci untuk enkripsi dan dekripsi. (Dony Ariyus, 2008)

Berdasarkan alasan itulah penulis mencoba mengangkat judul penelitian ”STUDI PERBANDINGAN ANTARA METODE PROBABILISTIC ENCRYPTION DENGAN METODE RIVEST-SHAMIR-ADLEMAN”

1.2 Perumusan Masalah

Metode kriptografi berdasarkan algoritma yang telah beredar sudah banyak digunakan oleh orang lain. Oleh sebab itu penulis mencoba membangun sebuah kunci pembangkit bilangan acak sebagai acuan untuk menerapkan salah satu kunci kemungkinan dengan menggunakan salah satu metode kriptografi yaitu CSPRNG (Cryptographically Secure Pseudo Random Generator) berbasis

RSA (Rivest-Shamir-Adleman).

1.3 Tujuan Penelitian

Adapun tujuan yang hendak dicapai dari penelitian ini yaitu, mencari, menelusuri membandingkan antara dua metode sekaligus dalam algoritma kriptografi asimetris probabilistic encryption dengan RSA

(Rivest-Shamir-Adleman).

Membangun sebuah kunci bilangan prima dari pembangkit bilangan acak berbasis RSA (Rivest-Shamir-Adleman) yang dapat menghasilkan bilangan yang tidak dapat diprediksi oleh pihak lawan sehingga tingkat keamanan dari sebuah

ciphertext lebih terjamin.

Untuk lebih menjamin sebuah bilangan prima yang acak tersebut adalah prima yang benar-benar prima, maka perlu di lakukan pengujian beberapa kali. Dalam hal ini penulis mencoba menerapkan pengujian bilangan prima tersebut menggunakan algoritma Rabin-Miller.

Manfaat dari penelitian ini dapat disampaikan sebagai berikut:

1. Mengetahui lebih dalam maksud dari metode algoritma kriptografi asimetris

probabilistic encryption dengan algoritma RSA(Rivest-Shamir-Adleman) dan

menambah wawasan serta pengetahuan di bidang kriptografi.

2. Dapat mengetahui keacakan sebuah bilangan prima yang dibangkitkan dengan metode CSPRNG berbasis RSA.

3. Dapat meningkatkan keabsahan sebuah bilangan yang telah ditentukan tersebut adalah prima, yang nantinya dapat digunakan sebagai kunci untuk melakukan enkripsi dan dekripsi.

BAB II

TINJAUAN PUSTAKA 2.1 Sejarah Kriptografi

Kriptografi (cryptography) berasal dari bahasa yunani: “ cryptos” yang artinya “secret” (rahasia) dan “graphein” yang artinya “writing” (tulisan). Jadi kriptografi berarti “secret writing” (tulisan rahasia). Ada beberapa defenisi kriptografi yang telah dikemukakan diberbagai literatur antara lain: (Scheneier Bruce, 1996) Kriptografi adalah ilmu dan seni untuk menjaga keamanan pesan (Cryptography is the art and science of keeping message secure). (Rinaldi Munir, 2008) Kriptografi adalah ilmu yang mempelajari teknik-teknik matematika yang berhubungan dengan aspek keamanan informasi seperti kerahasiaan, integritas data, serta otentikasi. Kata “seni” didalam definisi diatas berasal dari fakta sejarah bahwa pada masa-masa awal sejarah kriptografi, setiap orang mungkin mempunyai cara yang unik untuk merahasiakan pesan. Cara-cara unik tersebut berbeda-beda pada setiap pelaku kriptografi sehingga setiap cara menulis pesan rahasia, pesan mempunyai nilai estetika tersendiri sehingga kriptografi berkembang menjadi sebuah seni merahasiakan pesan.

yaitu a menjadi b, b menjadi c dan c menjadi d dan seterusnya hingga kalimat tersebut tidak bisa dibaca siapapun.

Dari ilustrasi tersebut, beberapa istilah kriptografi dipergunakan untuk menandai aktivitas-aktivitas rahasia dalam mengirim pesan. Apa yang dilakukan Julius Caesar yang mengacak pesan, disebut sebagai enkripsi. Pada saat Sang Jendral merapikan pesan yang teracak itu, proses itu disebut dekripsi. Pesan awal yang belum di acak dan pesan yang telah dirapikan disebut plaintext, sedangkan pesan yang telah di acak disebut ciphertext.

2.2 Konsep Kriptografi

Konsep kriptografi sendiri telah lama digunakan oleh manusia misalnya pada peradaban Mesir dan Romawi walau masih sangat sederhana. Prinsip-prinsip yang mendasari kriptografi yakni:

a. Confidentiality (kerahasiaan) yaitu layanan yang ditujukan untuk menjaga agar

isi pesan yang di kirimkan tidak dapat dibaca oleh pihak lain (kecuali pihak pengirim, pihak penerima / pihak-pihak yang memiliki ijin). Umumnya hal ini dilakukan dengan cara menyandikan pesan menjadi ciphertext sehingga sulit dibaca dan dipahami. Misalnya: “BELAJAR KRIPTOGRAFI” disandikan menjadi “676525024912432374087133368665572917926466924334 “

b. Data integrity (keutuhan data) yaitu layanan yang mampu menjamin pesan

masih asli/utuh atau belum pernah dimanipulasi selama masa waktu pengiriman. Untuk menjaga integritas data, sistem harus memiliki kemampuan untuk mendeteksi adanya manipulasi pesan tersebut oleh pihak-pihak yang tidak berhak antara lain penghapusan, pengubahan atau penambahan data yang tidak sah oleh pihak lain.

c. Authentication (otentikasi) yaitu layanan yang berhubungan dengan

ungkapkan sebagai pertanyaan : “apakah pesan yang diterima benar-benar berasal dari pengirim yang benar” ? otentikasi sumber pesan secara implisit juga memberikan kepastian integritas data, sebab jika pesan telah dimodifikasi berarti sumber pesan sudah tidak benar. Oleh karena itu, layanan integritas data selalu dikombinasikan dengan layanan otentikasi sumber pesan. Didalam kriptografi, layanan ini direalisasikan dengan menggunakan tandatangan digital (digital

signature). Oleh sebab itu tandatangan digital selalu dikombinasikan dengan

layanan otentikasi sumber pesan.

d. Non-repudiation (anti-penyangkalan) yaitu layanan yang dapat mencegah suatu

pihak untuk menyangkal aksi yang dilakukan sebelumnya, yaitu pengirim pesan menyangkal melakukan pengiriman atau penerimaan pesan menyangkal telah menerima pesan. Sebagai contoh, misalnya pengiriman pesan memberi otoritas kepada penerima pesan untuk melakukan pembelian, namun kemudian ia menyangkal telah memberikan otoritas tersebut.

Berbeda dengan kriptografi klasik yang menitikberatkan kekuatan pada kerahasiaan algoritma yang digunakan. Apabila algoritma yang digunakan telah diketahui maka pesan sudah jelas "bocor" dan dapat diketahui isinya oleh siapa saja yang mengetahui algoritma tersebut. Kriptografi modern lebih menitikberatkan pada kerahasiaan kunci yang digunakan pada algoritma tersebut (oleh pemakainya) sehingga algoritma tersebut dapat saja disebarkan ke kalangan masyarakat tanpa takut kehilangan kerahasiaan bagi para pemakainya. Berikut adalah istilah-istilah yang digunakan dalam bidang kriptografi :

a. Pesan, Plaintext dan Chiphertext

pesan (message) adalah data atau informasi yang dapat dibaca dan dimengerti maknanya. Nama lain untuk pesan adalah plaintext (cleartext) . pesan dapat berupa data atau informasi yang di kirim melalui kurir, saluran telekomunikasi maupun saluran lain.

Agar pesan tidak dapat dimengerti maknanya oleh pihak lain, maka pesan perlu disandikan kebentuk lain yang tidak dapat dipahami. Bentuk pesan yang tersandi disebut ciphertext atau sering juga disebut kriptogram. Ciphertext harus dapat ditransformasikan kembali menjadi plaintext semula agar pesan yang diterima bisa dibaca. Berikut ilustrasi :

b. Pengirim dan Penerima

Komunikasi data melibatkan pertukaran pesan antara dua entitas. Pengirim (sender) adalah entitas yang mengirim pesan kepada entitas lainnya. Penerima (receiver) adalah entitas yang menerima pesan. Entitas yang dimaksud dapat berupa orang , mesin (komputer, kartu kredit) dan sebagainya. Jadi orang dapat bertukar pesan dengan orang lainnya (Alice berkomunikasi dengan Bob) sementara didalam jaringan komputer mesin (komputer) berkomunikasi dengan mesin. contoh : mesin ATM dengan komputer server di bank.

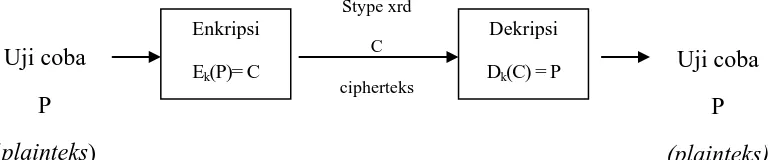

c. Enkripsi (E) dan Dekripsi (D)

Proses menyandikan plainteks menjadi ciphertext disebut enkripsi, sedangkan proses mengembalikan ciphertext menjadi plainteks kebentuk teks semula (pesan asli) disebut dekripsi. Enkripsi dan dekripsi dapat diterapkan baik pada pesan yang dikirim maupun pada pesan tersimpan.

d. Cipher dan Kunci BELAJAR

KRIPTOGRAFI

(a) Plainteks (teks)

6765250249124323740871333686 65572917926466924334

Algoritma kriptografi disebut juga cipher yaitu aturan untuk enciphering dan

deciphering, atau fungsi matematik yang digunakan untuk enkripsi dan dekripsi.

Konsep matematis yang mendasari algoritma kriptografi adalah relasi antara dua buah himpunan yaitu himpunan yang berisi elemen-elemen plainteks dan himpunan yang berisi ciphertext. Enkripsi dan dekripsi merupakan fungsi yang memetakan elemen-elemen antara kedua himpunan tersebut. Misalkan P menyatakan plainteks dan C menyatakan ciphertext, maka fungsi enkripsi E memetakan P ke C

E(P) = C

Dan fungsi dekripsi D memetakkan C ke P

D(C) = P

Karena proses enkripsi kemudian dekripsi mengembalikan pesan ke pesan asal, maka kesamaan berikut harus benar :

D (E(P) = P

Kriptografi modern juga telah banyak mengatasi masalah dengan penggunaan kunci, yang dalam hal ini algoritma tidak lagi dirahasiakan, tetapi kunci harus dijaga kerahasiaannya. Kunci (key) adalah parameter yang digunakan untuk transformasi enciphering dan deciphering. Kunci biasanya berupa string atau deretan bilangan. Dengan menggunakan kunci K, maka fungsi enkripsi dan dekripsi dapat ditulis sebagai berikut :

Ek(P)= C dan Dk

dan kedua fungsi ini memenuhi

(C) = P

Dk(Ek

berikut ilustrasi skema enkripsi dan dekripsi dengan menggunakan kunci terhadap sebuah pesan :

Gambar 2.1 Proses enkripsi/dekripsi Sederhana

Gambar 2.2 Proses ilustrasi enkripsi dan dekripsi pesan

Sedangkan berdasarkan besar data yang diolah dalam satu kali proses, maka algoritma kriptografi dapat dibedakan menjadi dua jenis yaitu :

• Algoritma block cipher

Informasi/data yang hendak dikirim dalam bentuk blok-blok besar (misal 64-bit) dimana blok-blok ini dioperasikan dengan fungsi enkripsi yang sama dan akan menghasilkan informasi rahasia dalam blok-blok yang berukuran sama.

• Algoritma stream cipher

Informasi/data yang hendak dikirim dioperasikan dalam bentuk blok-blok yang lebih kecil (byte atau bit), biasanya satu karakter persatuan waktu proses, menggunakan tranformasi enkripsi yang berubah setiap waktu.

e. Penyadap

Penyadap (eavesdropper) adalah orang yang mencoba menangkap pesan selama ditransmisikan. Tujuan penyadap adalah untuk mendapatkan informasi sebanyak-banyaknya mengenai sistem kriptografi yang digunakan untuk berkomunikasi dengan maksud memecahkan ciphertext.

f. Kriptanalisis dan kriptologi Uji coba

P (plainteks)

Enkripsi

Ek(P)= C

Dekripsi

Dk(C) = P

Uji coba P

(plainteks)

Stype xrd

C

Kriptanalisis adalah ilmu dan seni untuk memecahkan ciphertext menjadi plainteks tanpa mengetahui kunci yang digunakan dan pelakunya disebut Kriptanalis. Jika seorang kriptografer mentransformasikan plainteks menjadi ciphertext dengan suatu algoritma dan kunci maka sebaliknya seorang kriptanalis berusaha untuk memecahkan ciphertext tersebut untuk menemukan plainteks atau kunci.

Kriptologi adalah studi mengenai kriptografi dan kriptanalisis. Baik kriptografi

maupun kriptanalisis keduanya saling berkaitan.

2.3 Kriptografi Kunci Simetris dan Asimetris

Selain berdasarkan sejarah yang membagi kritografi menjadi kriptografi klasik dan kriptografi modern, maka berdasarkan kunci yang digunakan untuk enkripsi dan dekripsi, kriptografi dapat dibedakan lagi menjadi kriptografi Kunci-Simetris (Symmetric-key Cryptography) dan kriptografi Kunci-Asimetris (Asymmetric-key Cryptography).

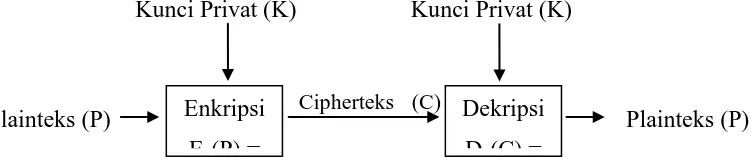

a. Kriptografi Kunci-Simetris

Algoritma ini mengasumsikan pengirim dan penerima pesan sudah berbagi kunci yang sama sebelum bertukar pesan. Algoritma simetris

(symmetric algorithm) adalah suatu algoritma dimana kunci enkripsi yang

digunakan sama dengan kunci dekripsi, sehingga algoritma ini disebut juga sebagai single-key algorithm. Algoritma ini sering juga disebut dengan algoritma klasik karena memakai kunci yang sama untuk kegiatan enkripsi dan dekripsi. Algoritma ini sudah ada sejak lebih dari 4000 tahun yang lalu. Semua algoritma kriptografi klasik termasuk kedalam sistem kriptografi simetri. Keamanan dari pesan yang menggunakan algoritma ini tergantung pada kunci. Jika kunci tersebut diketahui oleh orang lain maka orang tersebut akan dapat melakukan enkripsi dan dekripsi terhadap pesan.

2. RC2, RC4, RC5, RC6

3. International Data Encrytion Algorithm (IDEA)

4. Advanced Encryption Standard (AES)

5. One Time Pad (OTP)

6. Dan lain-lain

Berikut ilustrasi penggunaan algoritma simetris :

Gambar 2.3 Diagram proses enkripsi dan dekripsi algoritma simetris

Sebelum melakukan pengiriman pesan, pengirim dan penerima harus memilih suatu kunci tertentu yang sama untuk dipakai bersama, dan kunci ini haruslah rahasia bagi pihak yang tidak berkepentingan sehingga algoritma ini disebut juga algoritma kunci rahasia (secret-key algorithm).

Kelebihan Algoritma Simetris:

• Kecepatan operasi lebih tinggi bila dibandingkan dengan algoritma asimetrik.

• Karena kecepatannya yang cukup tinggi, maka dapat digunakan pada sistem real-time

Kelemahan Algoritma Simetris :

• Untuk tiap pengiriman pesan dengan pengguna yang berbeda dibutuhkan kunci yang berbeda juga, sehingga akan terjadi kesulitan dalam manajemen kunci tersebut.

• Permasalahan dalam pengiriman kunci itu sendiri yang disebut “key

distribution problem”

Plainteks (P) Enkripsi E (P) =

Cipherteks (C) Dekripsi

D (C) =

Contoh algoritma : TwoFish, Rijndael, CamelliaIDEA

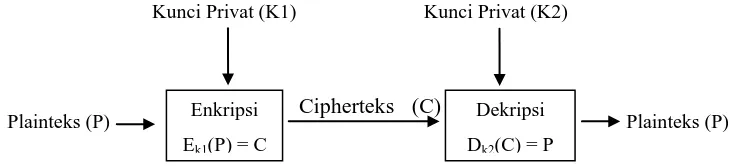

b. Kriptografi Kunci-Asimetris

Kriptografi asimetris juga disebut dengan kriptografi kunci-publik. Dengan arti kata kunci yang digunakan untuk melakukan enkripsi dan dekripsi adalah berbeda. Pada kriptografi jenis ini, setiap orang yang berkomunikasi mempunyai sepasang kunci yaitu:

1. Kunci umum (publik key) : yaitu kunci yang boleh semua orang tahu. Pengirim mengenkripsi pesan dengan menggunakan kunci publik si penerima pesan.

2. Kunci rahasia (private key) : yaitu kunci yang dirahasiakan atau diketahui oleh satu orang saja. Hanya penerima pesan yang dapat mendekripsi pesan, karena hanya ia yang mengetahui kunci private nya sendiri

Kunci-kunci tersebut berhubungan satu sama lain. Walau kunci publik telah diketahui namun akan sangat sukar mengetahui kunci private yang digunakan. Contoh algoritma kriptografi kunci-publik diantaranya RSA, Elgamal, DSA dll. Berikut ilustrasi penggunaan algoritma Asimetris :

Gambar 2.4 Diagram proses enkripsi dan dekripsi algoritma asimetris

Kelebihan Algoritma Asimetris:

• Masalah keamanan pada distribusi kunci dapat lebih baik

• Masalah manajemen kunci yang lebih baik karena jumlah kunci yang lebih

sedikit

Plainteks (P) Enkripsi Ek1(P) = C

Cipherteks (C) Dekripsi

Dk2(C) = P

Kelemahan Algoritma Asimetris:

• Kecepatan yang lebih rendah bila dibandingkan dengan algoritma simetris • Untuk tingkat keamanan sama, kunci yang digunakan lebih

panjang dibandingkan dengan algoritma simetris.

Kriptografi kunci-publik mempunyai kontribusi yang luar biasa dibandingkan dengan sistem kriptografi simetri. Kontribusi yang paling penting adalah tandatangan digital pada pesan untuk memberikan aspek keamanan otentikasi, integritas data, dan nir-penyangkalan. Tandatangan digital adalah nilai kriptografis yang bergantung pada isi pesan dan kunci yang digunakan. Pengirim pesan mengenkripsi pesan (yang sudah diringkas) dengan kunci private nya, kemudian hasil enkripsi inilah yang dinamakan tandatangan digital. Tandatangan digital dilekatkan pada pesan asli. Penerima pesan memverifikasi tandatangan digital dengan menggunakan kunci publik. (Andi Kristanto, 2003)

2.4 Probabilistic Encryption

Probabilistic encryption adalah penggunaan keadaan acak pada sebuah

algoritma kriptografi, sehingga ketika mengenkripsi pesan yang sama beberapa kali, secara umum, akan menghasilkan ciphertext yang berbeda. Bentuk ‘probabilistic encryption’ secara khusus digunakan pada algoritma kriptografi kunci publik. Ide dari probabilistic encryption pertama kali ditemukan oleh Shafi Goldwasser dan Silvio Micali.

Algoritma enkripsi kunci publik probabilistic yang ditemukan oleh Shafi Goldwasser dan Silvio Micali ini memiliki teori yang membuatnya menjadi kriptosistem yang paling aman, yaitu berdasarkan pada kesulitan dari problema

kuadratik residu dan memiliki sebuah faktor ekspansi pesan yang sama dengan

ukuran kunci publik. Problema ini adalah untuk menemukan apakah x merupakan

kuadrat modulo sebuah bilangan integer n. Problema ini dapat diselesaikan jika

faktor dari n diketahui, tetapi tidak dapat diselesaikan jika tidak diketahui. (Shafi Goldwasser and Silvio Micali, 1993)

Algoritma probabilistic encryption memiliki proses kerja yang sama dengan algoritma kriptografi lainnya, dimana dapat dibagi menjadi tiga bagian besar, yaitu:

1. Proses pembentukan kunci, yang berfungsi untuk menghasilkan kunci yang akan digunakan pada proses enkripsi dan dekripsi.

2. Proses enkripsi, yang berfungsi untuk menghasilkan ciphertext dari pesan dengan menggunakan kunci publik.

3. Proses dekripsi, yang berfungsi untuk mengubah ciphertext menjadi pesan semula dengan menggunakan kunci private.

2.5 RSA

Keamanan algoritma RSA terletak pada tingkat kesulitan dalam memfaktor bilangan non-prima menjadi faktor primanya, yang dalam hal ini n = p x q. sekali n berhasil difaktorkan menjadi p dan q maka φ(n) = ( p – 1) (q – 1) dapat dihitung.

Selanjutnya, karena kunci enkripsi PK diumumkan (tidak rahasia) maka kunci dekripsi

SK dapat dihitung dari persamaan PK . SK ≡1 (mod φ(r)).

Penemu algoritma RSA menyarankan untuk nilai p dan q agar panjangnya lebih dari 100 angka. Dengan demikian hasil kali dari n = p x q akan berukuran lebih dari 200 angka. Maka waktu yang dibutuhkan untuk mencari faktor prima dari bilangan 200 angka adalah selama 4 milayar tahun, sedangkan untuk bilangan 500 angka membutuhkan waktu 1025

Secara umum dapat disimpulkan bahwa RSA hanya aman jika n cukup besar. Jika panjang n hanya 256 bit atau kurang, maka ia dapat difaktorkan dalam beberapa jam saja dengan sebuah komputer PC dan program yang tersedia secara bebas.

tahun. Dengan asumsi algoritma pemfaktoran yang digunakan adalah algoritma yang tercepat saat ini dan komputer yang dipakai mempunyai kecepatan 1 milidetik.

Jika sebuah bilangan prima acak yang memiliki nilai kecil bukanlah sebuah masalah untuk membentuk sebuah kunci, akan tetapi menentukan sebuah bilangan yang sudah terlalu besar prima atau tidak, maka perlu dilakukan pengujian berulang-ulang kali (sebanyak t kali). Maka untuk melakukan pengujian tersebut, penulis mencoba menggunakan pengujian bilangan prima menggunakan algoritma Rabin-Miller.

Perlu diketahui bahwa perulangan dari looping algoritma Rabin-Miller haruslah cukup besar agar algoritma Rabin-Miller tersebut dapat menghasilkan bilangan prima (non komposit)

2.6 Rabin Miller

Miller-Rabin primality tes atau Rabin-Miller primality tes adalah tes

primality, yaitu sebuah algoritma yang menentukan apakah nomor yang diberikan

/ di masukkan adalah prima atau bukan. Mirip dengan tes primality Fermat dan

tes primality Solovay-Strassen Versi aslinya, karena Gary L. Miller adalah

umum. Michael O. Rabin dimodifikasi untuk mendapatkan algoritma

probabilistik tanpa syarat

Dalam melakukan tahap uji coba, semakin besar sebuah data yang kita uji maka semakin baik pula keakuran prima dari data yang diuji tersebut.

.

Hal ini dapat menunjukkan bahwa untuk setiap n komposit yang aneh, setidaknya tiga per empat dari kumpulan data tersebut adalah saksi untuk compositeness n. Tes Miller-Rabin adalah pengujian yang sangat kuat dibandingkan dengan pengujian

primality Solovay-Strassen baik dengan pengujian lainnya. Jika ada sebuah bilangan n yang dinyatakan dengan komposit, maka anda akan tahu bahwa ini adalah jawaban, akan tetapi Jika anda hanya menebak bahwa n adalah prima, ada beberapa kemungkinan bahwa anda salah menebak.

2.7Riset yang Terkait

Jurnal Probabilistic Encryption, (E. Kranakis, 2010) Fungsi Sejauh ini,

Jurnal Probabilistic Encryption, (addepalli V.N Krishna, 2011) Elliptic

Curve Cryptography menyediakan sarana yang aman dalam pertukaran kunci

antara host berkomunikasi, dengan menggunakan Diffie Hellman Key Exchange. Enkripsi dan Dekripsi dari teks dan pesan juga telah dicoba. Dalam jurnal tersebut pelaksanaan ECC dengan terlebih dahulu mengubah pesan menjadi titik

affine pada EC, dan kemudian menerapkan algoritma ECC ransel pada pesan

terenkripsi melalui bidang yang terbatas GF (p). Masalah karung kanp tidak aman dalam standar ini dan lebih selama dalam pekerjaan penulis dalam proses dekripsi mereka digunakan logaritma diskrit kurva eliptik untuk mendapatkan kembali teks biasa. Hal ini dapat membentuk masalah komputasi infeasible jika nilai cukup besar dalam menghasilkan teks biasa. Dalam karya ini output dari algoritma ECC disediakan dengan fitur probabilistik yang membuat algoritma bebas dari serangan cipher Terpilih teks. Jadi dengan memiliki panjang kunci bahkan kurang dari 160 bit, algoritma ini menyediakan kekuatan yang cukup terhadap kripto analisis dan kinerja yang dapat dibandingkan dengan algoritma standar seperti RSA.

Jurnal Penggunaan Algoritma RSA, (Zainal Arifin, 2009) RSA

Jurnal Algoritma RSA, Marianti Putri W., (2009) Kriptografi kunci

publik merupakan salah satu bentuk kriptografi yang saat ini sering digunakan dalam kehidupan sehari-hari. Jenis kriptografi ini menggunakan pasangan kunci publik dan kunci privat yang dibangkitkan menggunakan teknik-teknik tertentu. Kedua kunci tersebut memiliki hubungan asimetrik sedemikian sehingga file yang telah dienkripsi oleh salah satu kunci hanya dapat didekripsi dengan pasangan kuncinya. Hubungan asimetrik tersebut murni didasari oleh perhitungan secara matematis.

Quantum kriptografi merupakan jenis kriptografi lain yang muncul tahun 1980-an. Tidak seperti public key cryptography yang didasari perhitungan matematis, quantum cryptography didasari oleh perhitungan fisika terutama oleh teori fisika quantum yang berhubungan dengan photon-photon dan Heisenberg

Uncertainty Principle atau prinsip ketidakpastian Heisenberg.

Jurnal Rabin – Miller (Joe Hurd, 2002) Menggunakan teorema prover

BAB III

METODOLOGI PENELITIAN 3.1 Pengujian Pseudoprime (Rabin Millter)

Sebuah digunakan dengan menentukan sebua

dengan . Kemudian pilih sebuah integer acak dengan . Jika atau untuk beberapa , Maka melewati tes. Sehingga seluruh bilangan akan lulus uji untuk semua .

Tes ini sangat cepat dan tidak memerlukan lebih dari

(mod perkalian (mod ), dimana lulus uji tidak selalu menunjukkan bahwa mungkin . Jika beberapa tes independen yang dilakukan pada

atau kurang.

Namun, jika jumlah terkecil bilangan komposit yang melewati serangkaian tes tertentu dikenal di angka berikutnya, maka set tes tersebut merupakan bukti primality untuk semua nomor yang lebih kecil. (Sloane's Jaeschke, 1993), Urutan angka ganjil terkecil melewati tes Miller-Rabin menggunakan beberapa bilangan prima untuk , 2, ... , 2, ... adalah 1373653 25326001, 3215031751, 2152302898747, 3474749660383, 341550071728321, 341550071728321. Oleh karena itu, tes Rabin dilakukan menggunakan 7 bilangan prima pertama (menggunakan 8 memberikan perbaikan) berlaku untuk setiap angka hingga

Pada teori Miller di basis 2 dan 3 yang digabungkan denga

prosedur ini diketahui benar hanya untuk semua ,

3.2 Perumusan Algoritma RSA

sehingga tidak ada bandingannya dengan pseudoprime lain, dan jika ada pseudoprime lain pasti melakukannya dengan probabilitas yang sangat kecil.

Algoritma RSA didasarkan pada teorema Euler yang dinyatakan dengan rumus sebagai berikut :

1. a harus relatif prima terhadap n

2. φ(n)=n(1−1/p1)(1−1p2)...(1−1/pn)yang dalam hal ini p1,p2,….pr, adalah faktor prima dari n. φ(n) adalah fungsi yang menentukan berapa banyak dari bilangan-bilangan 1, 2, 3,……,n yang relatif prima.

Berdasarkan sifat ak ≡bk(mod n)untuk k bilangan bulat ≥1, maka persamaan(1) dapat ditulis menjadi

)

Bila a diganti dengan m, maka persamaan (2) diatas dapat ditulis menjadi )

Berdasarkan sifat ac≡bc(mod n),maka bila persamaan (3) dikali dengan m menjadi )

Misalkan:

e dan d dipilih sedemikian sehingga menjadi

))

Kemudian persamaan (5) diatas dilakukan perkalian dengan persamaan (4) sehingga )

Setelah itu persamaan (6) dapat ditulis kembali menjadi )

(mod )

(me d ≡m n

(7)

Yang artinya, perpangkatan m dengan e diikuti dengan perpangkatan d menghasilkan kembali m semula. Berdasarkan persamaan (7), maka Enkripsi dan Dekripsi dirumuskan menjadi sebagai berikut:

3.3 Enkripsi dan Dekripsi RSA

Untuk melakukan enkripsi RSA, teks asli disusun menajdi blok x1, x2, ….. sedemikian sehingga setiap blok mempresentasikan nilai di dalam rentang 0 sampai r-1. Setiap blok x1 di enkripsi menjadi blok y1 dengan rumus :

n M

C = emod

Untuk melakukan dekripsi terhadap teks kode yang menggunakan algoritma RSA, setiap blok teks kode y1, di dekripsi kembali menjadi blok x1 dengan rumus :

n

b. Kemudian budi memilih kunci umum e = 17 yang mana kunci rahasia d = 53 c. Teks asli dalam bentuk numerik A(00) s/d Z(25), dan budi mengirim pesan ke

susi dengan isi pesan “HALLO”

d. Jika menggunakan numerik berdasarkan kunci diatas, maka pesan tersebut menjadi 07 04 11 11 14

e. Kemudian kunci umum budi digunakan, maka akan didapatkan teks sebagai berikut: 28 16 44 44 42

teks kode di atas didapat dari perhitungan:

42

g. Kemudian budi mengirim pesan ke susi yakni “HALLO” dan susi ingin menyakinkan bahwa pesan tersebut benar-benar berasal dari budi, maka teks kode yang dikirim tersebut adalah sebagai berikut: 35 09 44 44 93

Teks kode tersebut didapat dari:

93

h. Perlu diketahui bahwa kunci umum budi: 53

Jadi, dari contoh diatas dapat disimpulkan bahwa keaslian sebuah pesan telah dibuktikan dengan menggunakan kedua kunci tersebut. Kunci rahasia sebagai pengirim dan kunci umum sebagai penerima pesan. Berikut contoh penerapan enkripsi dan dekripsi

3.4 Algoritma Membangkitkan Kemungkinan Pasangan Kunci (Probabilistic key)

Penerapan kunci untuk enkripsi dan dekripsi sangat perlu diperhatikan untuk menjamin keamanan data. Berikut ini algoritma untuk membangkitkan pasangan kunci yaitu:

1. Pilih dua buah bilangan prima p dan q

2. Hitung n= p.q (sebaiknya p≠q, sebab jika p=qmaka n= p2sehingga p dapat diperoleh dengan menarik akar pangkat dua dari n.

3. Hitung φ(n)=(p−1)(q−1)

4. Pilih kunci publik, e, yang relatif prima terhadap φ(n)

5. Bangkitkan kunci privat dengan: e.d ≡1(modφ(n))

e = + φ sehingga secara sederhana d dapat dihitung dengan

e n k d =1+ φ( )

a. Kunci publik adalah pasangan (e,n) b. Kunci privat adalah pasangan (d,n)

Catatan: n tidak bersifat rahasia, sebab n diperlukan pada perhitungan enkripsi / dekripsi

3.5 Algoritma Pengujian Bilangan Prima (Rabin Miller)

Jika sebuah bilangan prima acak yang memiliki nilai kecil bukanlah sebuah masalah untuk membentuk sebuah kunci, akan tetapi menentukan sebuah bilangan yang sudah terlalu besar prima atau tidak, maka perlu dilakukan pengujian berulang-ulang kali (sebanyak t kali). Maka untuk melakukan pengujian tersebut, penulis mencoba menggunakan pengujian bilangan prima menggunakan algoritma Rabin-Miller.

Adapun prosedur dari algoritma Rabin-Miller tersebut sebelum diimplementasikan kedalam bentuk program, adalah sebagai berikut:

1. Bangkitkan bilangan p yang akan diuji keprimaannya 2. Hitung b dimana 2b

3. Hitung m sedemikian sehingga p=1 + 2

adalah nilai pangkat 2 terbesar yang habis membagi p-1

b

Masukkan : p,m dan b

m

Keluaran : p adalah prima atau tidak prima a. Bangkitkan bilangan acak a yang lebih kecil dari p b. Nyatakan j = 0 dan hitung z = am kelangkah d jika z = p – 1, maka p lolos pengujian dan mungkin prima.

Ulangi pengujian dengan algoritma Rabin-Miller diatas sebanyak t kali (dengan nilai a yang berbeda)

Perlu diketahui bahwa perulangan dari looping algoritma Rabin-Miller haruslah cukup besar agar algoritma Rabin-Miller tersebut dapat menghasilkan bilangan prima (non komposit)

Contoh : A. 2 = 2 x 1 5 = 5 x 1

B. 4 = 2 x 2 x 1 18 = 3 x 3 x 2 x 1 3.6 CSPRNG berbasis RSA

Algoritma pembangkitan bilangan acak berbasis RSA yang penulis gunakan adalah sebagai berikut :

1. Pilih dua buah bilangan prima rahasia p dan q , dan bilangan bulat e yang relatif prima dengan (p-1)(q-1)

Catatan: bilangan tersebut diatas haruslah cukup besar, min 128 bit. 2. Kalikan keduanya menjadi n = pq.

3. Pilih bilangan bulat acak lain, s sebagai xo

4. Barisan bit acak dihasilkan dengan melakukan iterasi berikut sepanjang yang diinginkan :

yang dalam hal ini 2 ≤ s ≤ n

a. Hitung xi = xi-1e mod n dengan x0 b. z

= s

i = bit LSB (Least Significant Bit) dari x

5. Barisan bit acak adalah z

i 1, z2, z3, ...

BAB IV

ANALISIS DAN PEMBAHASAN

4.1 Pendahuluan

Tujuan dari tesis ini adalah membandingankan dua buah metode sekaligus untuk dapat diterapakan dalam keamaan data. Oleh sebab, itu untuk implementasi dari penerapan metode diatas perlu dibangun sebuah aplikasi dengan algoritma-algoritma yang telah ditetapkan sebelumnya. Dari algoritma-algoritma tersebut kemudian dianalisa/dilakukan perbandingan yang kemudian ditarik kesimpulan atas perbandingan algoritma yang telah dilakukan.

Pada bagian ini akan disajikan teknik implementasi cara menentukan bilangan prima secara sederhana yang kemudian dianalisa. Dimana pada saat eksekusi dilakukan untuk menentukan bilangan prima, pada eksekusi ke berapakah seluruh bilangan yang disajikan menjadi prima secara keseluruhan, hal tersebut perlu juga dilakukan analisa.

4.2 Tabel Pengujian Bilangan Prima Secara Sederhana

Berikut langkah-langkah sederhana untuk menentukan bilangan prima melalui pengeksekusian. Ilustrasi langkah-langkah ini di kemukakan dari teori The Sieve of

Eratosthenes. Adapun eksekusi bilangan prima tersebut dimulai dari 2 sampai

seterusnya hingga secara keseluruhan bilangan tersebut menjadi prima untuk seluruh bilangan sisanya. Berikut tahapan eksekusi yang dilakukan yaitu:

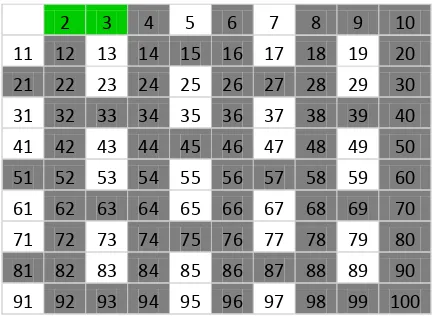

Eksekusi 1

Dimulai dari bilangan prima 2, kemudian kelipatannya di nonaktifkan untuk menentukan bilangan prima selanjutnya. Sehingga menjadi tabel seperti berikut. Pada kondisi ini banyaknya angka nonaktif kelipatan 2 adalah sebanyak 49 bilangan.

Tabel 4.1 Eksekusi bilangan kelipatan dua

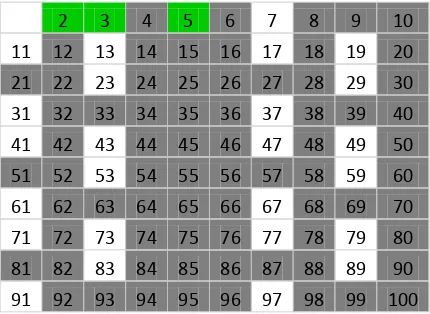

Eksekusi 2

Dimulai dari bilangan prima 3, kemudian kelipatannya di nonaktifkan untuk menentukan bilangan prima selanjutnya. Sehingga menjadi tabel berikut. Pada kondisi ini banyaknya angka nonaktif kelipatan 3 adalah sebanyak 16 bilangan.

:

Tabel 4.2 Eksekusi bilangan kelipatan tiga

2 3 4 5 6 7 8 9 10

11 12 13 14 15 16 17 18 19 20

21 22 23 24 25 26 27 28 29 30

31 32 33 34 35 36 37 38 39 40

41 42 43 44 45 46 47 48 49 50

51 52 53 54 55 56 57 58 59 60

61 62 63 64 65 66 67 68 69 70

71 72 73 74 75 76 77 78 79 80

81 82 83 84 85 86 87 88 89 90

91 92 93 94 95 96 97 98 99 100

2 3 4 5 6 7 8 9 10

11 12 13 14 15 16 17 18 19 20

21 22 23 24 25 26 27 28 29 30

31 32 33 34 35 36 37 38 39 40

41 42 43 44 45 46 47 48 49 50

51 52 53 54 55 56 57 58 59 60

61 62 63 64 65 66 67 68 69 70

71 72 73 74 75 76 77 78 79 80

81 82 83 84 85 86 87 88 89 90

Eksekusi 3

Dimulai dari bilangan prima 5, kemudian kelipatannya di nonaktifkan untuk menentukan bilangan prima selanjutnya. Sehingga menjadi tabel berikut. Pada kondisi ini banyaknya angka nonaktif kelipatan 5 adalah sebanyak 6 bilangan

:

Tabel 4.3 Eksekusi bilangan kelipatan lima

Eksekusi 4

Dimulai dari bilangan prima 7, kemudian kelipatannya di nonaktifkan untuk menentukan bilangan prima selanjutnya. Sehingga menjadi tabel berikut. Pada kondisi ini banyaknya angka nonaktif kelipatan 7 adalah sebanyak 3 bilangan.

:

.

Tabel 4.4 Eksekusi bilangan kelipatan tujuh

Dari 4 kali eksekusi yang dilakukan dan setelah dianalisa bilangan dari 1 sampai 100 telah ditemukan atau ditetapkan sebagai bilangan prima, maka eksekusi dihentikan. Adapun bilangan tersisa yang dinyatakan prima yakni :

2, 3, 5, 7, 11, 13, 17, 19, 23, 29, 31, 37, 41, 43, 47, 53, 59, 61, 67, 71, 73, 79, 83, 89, 97.

Sehingga dapat disimpulkan bahwa untuk menentukan bilangan prima dari 1 sampai x (tak terhingga) eksekusi yang dilakukan cukup sebanyak 4 kali eksekusi.

4.3 Pembangkit bilangan acak yang aman untuk kriptografi

Pembangkit bilangan acak yang dapat menghasilkan bilangan yang tidak dapat diprediksi oleh pihak lawan sangat cocok untuk penerapan kriptografi. Pembangkit bilangan acak tersebut dinamakan CSPRNG (Cryptographically Secure Pseudo

Random Generator). Keunggulan dari sebuah konsep CSPRNG adalah :

a. Secara statistik CSPRNG mempunyai sifat-sifat yang bagus (yaitu lolos uji keacakan statistik).

b. Tahan terhadap serangan (attack) yang serius. Serangan ini bertujuan untuk memprediksi bilangan acak yang dihasilkan.

Pada tahap ini penulis mencoba merancang pembangkit kunci bilangan acak menggunakan CSPRNG berbasis RSA (Rivest, Shamir dan Adleman) dengan teori bilangan berdasarkan persoalan matematika yang sulit, yaitu pemfaktoran bilangan menjadi faktor prima.

4.4 Pembentukan Kunci CSPRNG berbasis RSA

Algoritma pembangkitan bilangan acak berbasis RSA yang penulis gunakan adalah sebagai berikut :

6. Pilih dua buah bilangan prima rahasia p dan q , dan bilangan bulat e yang relatif prima dengan (p-1)(q-1)

Catatan: bilangan tersebut diatas haruslah cukup besar, min 128 bit. 7. Kalikan keduanya menjadi n = pq.

9. Barisan bit acak dihasilkan dengan melakukan iterasi berikut sepanjang yang diinginkan :

c. Hitung xi = xi-1e mod n dengan x0 d. z

= s

i = bit LSB (Least Significant Bit) dari x

10.Barisan bit acak adalah z

i

1, z2, z3, ...

Karena algoritma ini merupakan bagian dari algoritma kriptografi kunci publik, maka proses pembentukan kunci dari algoritma probabilistic encryption ini akan menghasilkan kunci private dan kunci publik yang dapat digunakan dalam proses enkripsi dan dekripsi. Proses pembentukan kunci dari algoritma ini memerlukan beberapa input data yaitu:

1. Dua buah bilangan prima acak yang bernilai besar yaitu nilai p dan q.

2. Sebuah bilangan acak y, yang lebih kecil daripada n dan merupakan sebuah bilangan kuadratik non residu.

Adapun output dari proses pembentukan kunci ini adalah:

1. Kunci publik yang akan digunakan dalam proses enkripsi, yang berupa pasangan nilai n dan y.

2. Kunci private yang akan digunakan dalam proses dekripsi, yang berupa pasangan nilai p dan q.

4.5 Pengukuhan Sebuah Bilangan Prima (Rabin – Miller)

Algoritma ini sangat efektif untuk memastikan bilangan yang sudah ditentukan prima yang murni atau bukan.Ulangi pengujian dengan algoritma Rabin-Miller diatas sebanyak t kali (dengan nilai a yang berbeda) untuk memastikan keprimaan bilangan tersebut.

Perangkat Lunak Penerapan Metode Probabilistic Encryption yang dirancang mampu menjelaskan proses kerja dari algoritma probabilistic

encryption ini secara terperinci langkah demi langkah dan menyediakan interface

untuk mengaplikasikan algoritma ini yang dapat diterapkan untuk file teks.

Fungsi Pembangkitan Bilangan Prima dengan Rabin Miller, tanpa parameter input. Berikut ini proses kerja yang digambarkan dengan flowchart:

Start

nP = ambil sebuah nilai acak

c80 = FTest80P(nP)

IF c80.Prima

Ya

bSuccess = FIsRabinMiller(nP, nA)

IF bSuccess

Ya

Lanjutkan Tes untuk nilai nA yang lain ? Tidak

Tidak

Ya nA = Bangkitkan bilangan acak

End Tidak

nP bukan bilangan prima

nP merupakan bilangan prima

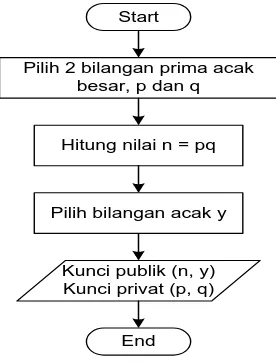

4.6 Proses Pembentukan Kunci

Prosedur kerja dari proses pembentukan kunci dari metode probabilistic

encryption ini dapat dilihat pada gambar flowchart berikut ini:

Start

Pilih 2 bilangan prima acak besar, p dan q

Hitung nilai n = pq

Pilih bilangan acak y

Kunci publik (n, y) Kunci privat (p, q)

End

Gambar 4.6 Flowchart Proses Pembentukan Kunci Sederhana dari Algoritma Probabilistic

keterangan pada gambar di atas yaitu :

a. Pada saat sistem berjalan untuk membentuk sebuah kunci, maka sistem tersebut akan secara otomatis meminta pemasukkan nilai pilih, 2 buah bilangan prima acak yang besar yaitu p dan q.

b. Kemudian sistem akan melakukan perhitungan perkalian antara nilai p dan

q untuk menentukan nilai n.

c. Setelah itu masukkan /bangkitkan nilai acak y secara sembarang

d. Kemudian secara otomatis sistem akan memproses dan menentukan kunci publik dan kunci privat berdasarkan nilai yang telah ditetapkan.

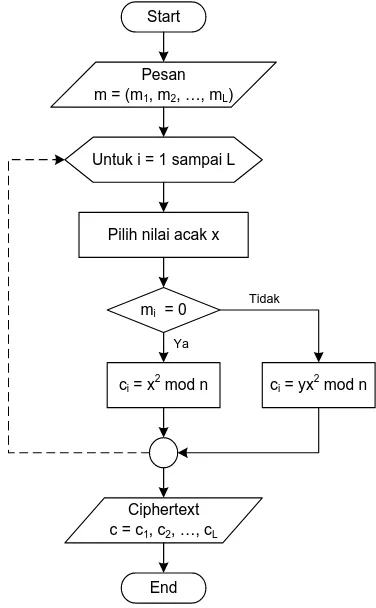

4.7 Proses Penerapan Enkripsi

Proses enkripsi dari metode probabilistic encryption ini menggunakan

output dari proses pembentukan kunci yaitu pasangan nilai kunci publik.

Proses enkripsi dari metode probabilistic encryption ini dilakukan oleh pembuat atau pengirim pesan dengan menggunakan kunci publik penerima pesan yang dapat diketahui oleh pembuat pesan karena dipublikasikan kepada publik oleh penerima pesan. Hasil dari proses enkripsi ini adalah ciphertext yang berbentuk kumpulan nilai bit biner. Proses enkripsi dari metode probabilistic

encryption ini dapat digambarkan dalam bentuk flowchart berikut ini:

Start

Pesan m = (m1, m2, …, mL)

Pilih nilai acak x Untuk i = 1 sampai L

mi = 0

ci = x2 mod n

Ya

ci = yx2 mod n

Tidak

Ciphertext c = c1, c2, …, cL

End

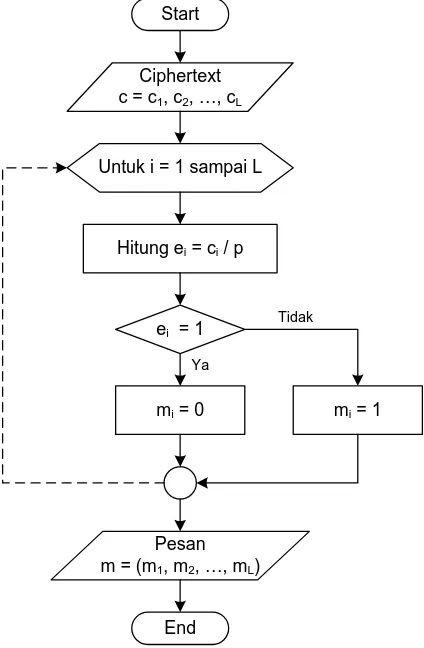

4.8 Proses Penerapan Dekripsi

Proses dekripsi dari metode probabilistic encryption ini menggunakan

output dari proses pembentukan kunci yaitu kunci private dan kunci publik user,

serta output dari proses enkripsi yaitu ciphertext. Proses dekripsi dari metode

probabilistic encryption ini dilakukan oleh penerima pesan dengan menggunakan

kunci private dan kunci publiknya sendiri. Hasil dari proses ini adalah pesan semula yang disembunyikan oleh pembuat pesan. Proses dekripsi dari metode

probabilistic encryption ini dapat digambarkan dalam bentuk flowchart berikut

ini:

Start

Ciphertext c = c1, c2, …, cL

Hitung ei = ci / p Untuk i = 1 sampai L

ei = 1

Ya

mi = 0 mi = 1

Tidak

Pesan m = (m1, m2, …, mL)

End

4.9 Perancangan Program

Adapun rancangan program yang penulis buat guna memberikan gambaran tentang sistem yang dibangun adalah sebagai berikut :

A. Tampilan utama menu program

Pada saat progam aplikasi dijalankan, maka terlebih dahulu muncul tampilan menu pilihan yang berfungsi untuk menentukan pilihan menu apa yang user inginkan. Adapun isi dari menu yang dapat digunakan antara lain :

1. Encrypt : berfungsi untuk melakukan perubahan bentuk teks/pesan kedalam bentuk plainteks (ciphertext) berdasarkan kunci yang telah disepakati terlebih dahulu, sehingga oranglain tidak dapat membaca pesan rahasia tersebut.

2. Decrypt: berfungsi untuk melakukan perubahan bentuk teks/pesan kedalam bentuk semula (teks asli) sehingga penerima pesan dapat mengerti/membaca pesan yang dikirim oleh sipengirim dengan menggunakan kunci yang telah disepakati.

3. Keluar: merupakan menu yang berfungsi untuk keluar dari program aplikasi yang sedang dijalankan. Untuk lebih jelas menu yang dimaksudkan, berikut gambar tampilan utama program.

B. Tampilan perancangan seluruh kunci (enkripsi dan dekripsi)

Pada tampilan menu Decrypt, user dipersilahkan untuk menentukan nilai p dan q beserta nilai d yang nantinya untuk ditetapkan sebagai kunci publik dan kunci privat. Kunci inilah yang digunakan untuk melakukan enkripsi dan dekripsi. Pada saat ini penulis mencoba memasukkan/menetapkan nilai p=359 dan q = 431. Setelah nilai kedua variabel tersebut dimasukkan, maka sistem secara otomatis akan melakukan proses perhitungan untuk menentukan nilai n yakni (154729) dan secara otomatis pula nilai totien telah dapat ditentukan oleh sistem tersebut yakni (153940). Setelah itu sistem meminta user untuk memasukkan nilai d, yang mana pada saat ini telah ditetapkan d = 58873. Sehingga secara otomatis pula sistem melakukan proses perhitungan untuk mendapatkan nilai e yang bernilai (127617). untuk lebih jelas, silahkan dilihat gambar berikut:

Gambar 4.10 Tampilan perancangan kunci

Catatan:

C. Tampilan penggunaan kunci enkripsi

Berikut adalah tampilan uji coba program untuk mengenkripsi data berdasarkan kunci yang telah ditetapkan sebelumnya. Untuk melakukan hal tersebut perlu, saat sistem dijalankan maka sistem meminta memasukkan kunci publik. Dalam hal ini kunci publik adalah nilai e dan n. Setelah itu, pesan yang akan dikirim telah dapat dimasukkan untuk dilakukan enkripsi. Setelah pesan diketik, kemudian klik tombol enkripsi maka pada kotak bagian bawah hasil dari enkripsi mengeluarkan ciphertext yang berupa digit. Bentuk digit inilah yang dikirimkan kepada si penerima. Untuk pemahaman lebih lanjut, dapat dilihat dari gambar berikut:

Gambar 4.11 Tampilan enkripsi data (ciphertext) Catatan:

D. Tampilan penggunaan kunci dekripsi

Pada bagian sub menu program ini, penerima pesan dapat melakukan perubahan bentuk ciphertext yang dikirimkan oleh si pengirim pesan ke bentuk teks asli. Yaitu dengan cara memasukkan kembali nilai p, q dan d yang telah ditetapkan sebelumnya untuk melihat bentuk teks yang aslinya. Untuk mengetahui lebih jelas tentang penggunaan kunci dekripsi diatas, berikut implementasi program secara langsung yang dapat diperhatikan:

BAB V

KESIMPULAN DAN SARAN

5.1 Kesimpulan

Adapun kesimpulan dari tesis ini yang dapat disampaikan penulis adalah sebagai berikut :

a. RSA hanya aman jika n cukup besar. jika n sudah cukup besar maka akan sulit

untuk menembus kunci dari sebuah cipherteks, dengan kata lain akan memakan waktu yang sangat lama.

b. Metode Rabin-Miller dapat digunakan untuk melakukan proses pengujian dan pembangkitan bilangan prima.

c. Perulangan dari looping algoritma Rabin-Miller haruslah cukup besar agar

algoritma Rabin-Miller tersebut dapat menghasilkan bilangan prima (non

komposit).

d. Pada penelitian ini telah dihasilkan perangkat lunak bantu penyandian pesan, sehingga dapat memudahkan para pengguna untuk menyandikan pesannya ketika akan dikirimkan melalui media lain.

5.2 Saran

5.3 Penutup

Adapun akhir dari penulisan tesis ini yang ingin penulis sampaikan yaitu, puji dan syukur penulis ucapkan kepada Tuhan Yang Maha Esa, berkat rahmat dan karuniaNYA tesis ini selesai tepat pada waktunya.

Penulis menyadari bahwa isi dari tesis ini masih jauh dari kesempurnaan, maka dari itu penulis juga memohon kepada para pembaca untuk dapat memberikan saran maupun ide demi kesempurnaan isi dari tesis ini dan penulis juga mohon maaf kepada para pembaca jika dalam pembahasan diatas terdapat penyampaian kalimat atau kata yang salah/keliru yang mengakibatkan tidak berkenan dihati para pembaca dalam penulisan dari awal hingga akhir tesis ini.

DAFTAR PUSTAKA

Rinaldi Munir, 2008, ”Belajar Ilmu Kriptografi” Penerbit Andi, Yogyakarta Dony Ariyus, 2006, ”Pengantar Ilmu Kriptografi” Penerbit Informatika, Bandung Ir. Yusuf Kurniawan, MT., 2004, “Kriptografi: Keamanan Internet dan Jaringan

Komunikasi” Penerbit Informatika Bandung, Yogyakarta

Andi Kristanto, 2004, ”Memahami Model Enkripsi dan Keamanan Data” Kerjasama Wahana Komputer Semarang dengan Andi Offset Yokyakarta J. L. Smith,1971, "The Design of Lucifer, A Cryptographic Device for Data

Communications" IBM Research Report RC3326

Scheneier, Bruce, 1996, “Applied Cryptography”, Second Edition, New Jersey:John Wiley & Sons, Inc..

Simson Garfinkel, 1995, "PGP: Pretty Good Privacy", O'Reilly & Associates, Inc.

Monier, L., 1980, "Evaluasi dan Perbandingan Algoritma Efisien Pengujian Dua

primality Probabilistik” Penerbit Informatika, Bandung

Miller, G., 1976, "Hipotesis Riemann dan Pengujian primality" Sloane, NJA , 1993, "The Encyclopedia On-Line Sekuen Integer"

Shafi Goldwasser and Silvio Micali, 1993, “The Knowledge Complexity of

Interactive Proof Systems”

E. Kranakis, 2010, “Probabilistic Encryption, Jurnal of Computer and System

Science”

Addepalli V.N Krishna, 2011, “Jurnal Probabilistic Encryption Based ECC

Mechanism”, Pujyasri Madhavanji College of Engg. & Tech, India

Zainal Arifin, 2009, Jurnal “Studi Kasus Penggunaan Algoritma RSA Sebagai

Marianti Putri W., 2009, Junal Algoritma RSA,“Perbandingan Publik Key

Cryptograpy dengan Quantum Cryptograpy”, Institut Teknologi

Bandung

Septya Maharani & Fahrul Agus, 2010, “Jurnal Algoritma RSA “

Joe Hurd, 2002, Journal “Verification of The Miller Rabin Probabilistic Primality

LAMPIRAN LISTING PROGRAM :

Public Class Form1

Private Sub cmdAcakPrima_Click(ByVal sender As System.Object,

ByVal e As System.EventArgs) Handles cmdAcakPrima.Click Dim nDigit As Byte

nE = ExtendedEuclidean(D, T)

txtN.Text = "= p x q"

txtT.Text = "= (p - 1) x (q - 1)" End If

End Sub

Private Sub cmdValid_Click(ByVal sender As System.Object,

ByVal e As System.EventArgs) Handles cmdValid.Click Call IsPrima(True)

End Sub

Private Function IsPrima(Optional ByVal pbFromValidButton As Boolean = False) As Boolean MsgBoxStyle.Critical, "Error")

IsPrima = False

ElseIf Not IsRabinMiller(Val(txtQ.Text), 5) Then

MsgBox("Nilai q BUKAN bilangan prima !", MsgBoxStyle.Critical, "Error")

IsPrima = False

Else

If pbFromValidButton Then MsgBox("Semua Nilai Valid !", MsgBoxStyle.Information, "Nilai Valid")

cmdAcak.Enabled = False

System.Windows.Forms.KeyPressEventArgs) Handles txtP.KeyPress If Not ((Asc(e.KeyChar) >= Asc("0") And Asc(e.KeyChar) <=

System.Windows.Forms.KeyPressEventArgs) Handles txtQ.KeyPress If Not ((Asc(e.KeyChar) >= Asc("0") And Asc(e.KeyChar) <=

System.Windows.Forms.KeyPressEventArgs) Handles txtD.KeyPress If Not ((Asc(e.KeyChar) >= Asc("0") And Asc(e.KeyChar) <=

ByVal e As System.EventArgs) Handles txtP.TextChanged Call HitungNilaiNT()

End Sub

Private Sub txtQ_TextChanged(ByVal sender As System.Object,

ByVal e As System.EventArgs) Handles txtQ.TextChanged Call HitungNilaiNT()

Private Sub txtD_TextChanged(ByVal sender As System.Object,

ByVal e As System.EventArgs) Handles txtD.TextChanged Call HitungNilaiE()

End Sub

Private Sub cmdValidD_Click(ByVal sender As System.Object,

ByVal e As System.EventArgs) Handles cmdValidD.Click Call IsValidD(True)

End Sub

Private Function IsValidD(Optional ByVal pbFromValidButton As Boolean = False) As Boolean

System.Windows.Forms.KeyPressEventArgs) Handles txtT.KeyPress e.KeyChar = ""

End Sub

Private Sub txtN_KeyPress(ByVal sender As Object, ByVal e As

System.Windows.Forms.KeyPressEventArgs) Handles txtN.KeyPress e.KeyChar = ""

End Sub

Private Sub txtE_KeyPress(ByVal sender As Object, ByVal e As

System.Windows.Forms.KeyPressEventArgs) Handles txtE.KeyPress e.KeyChar = ""

End Sub

Private Sub cmdAcak_Click(ByVal sender As System.Object, ByVal

Dim P As Double

nE = ExtendedEuclidean(D, T)

Loop Until GCD(D, T) = 1 And D > nMax + 1 And D < T - 1

And RSADecrypt(RSAEncrypt("A", nE, P * Q), D, P * Q) = "A"

txtD.Text = D End Sub

Private Sub btnEncrypt_Click(ByVal sender As System.Object,

ByVal e As System.EventArgs) Handles btnEncrypt.Click Dim N As Double

ByVal e As System.EventArgs) Handles btnDecrypt.Click Dim N As Double

N = Val(txtP.Text) * Val(txtQ.Text)

txtPesanA.Text = RSADecrypt(txtCipher.Text, Val(txtD.Text), N)