TUGAS AKHIR

IKARANI TALIN

072406118

PROGRAM STUDI D-3 ILMU KOMPUTER

FAKULTAS MATEMATIKA DAN ILMU PENGETAHUAN ALAM

UNIVERSITAS SUMATERA UTARA

IMPLEMENTASI IP SECURITY PADA VPN

(VIRTUAL PRIVATE NETWORK)

TUGAS AKHIR

Dianjurkan untuk melengkapi tugas dan memenuhi syarat mencapai gelar Ahli

Madya Komputer

IKARANI TALIN

072406118

PROGRAM STUDI D-3 ILMU KOMPUTER

FAKULTAS MATEMATIKA DAN ILMU PENGETAHUAN ALAM

UNIVERSITAS SUMATERA UTARA

PERSETUJUAN

Judul : IMPLEMENTASI IPSEC PADA VPN (VIRTUAL PRIVATE NETWORK) Kategori : TUGAS AKHIR

Nama : IKARANI TALIN NIM : 072406118

Program Studi : D3 ILMU KOMPUTER Departemen : MATEMATIKA

Fakultas : MATEMATIKA DAN ILMU PENGETAHUAN ALAM (FMIPA) UNIVERSITAS SUMATERA UTARA

Diluluskan di Medan, juli 2010

Diketahui/Disetujui oleh Pembimbing, Departemen Matematika FMIPA USU

Ketua,

PERNYATAAN

IMPLEMENTASI IPSEC PADA VPN (VIRTUAL PRIVATE NETWORK)

TUGAS AKHIR

Saya mengakui bahwa Tugas Akhir ini adalah hasil kerja saya sendiri, kecuali beberapa kutipan dan ringkasan yang masing-masing disebutkan sumbernya.

Medan, 3 Mei 2010

PENGHARGAAN

Syukur Alhamdulillah KepadaMu Ya Allah SWT, berkat ridho dan kesehatan yang

Engkau berikan kepada penulis, penulis dapat menyelesaikan tugas akhir ini tepat

pada waktunya.

Penulis mengucapkan banyak terima kasih kepada:

1. Bapak Drs. F. Bu’ulolo M.Si selaku Dosen Pembimbing tugas akhir Program

Studi D-3 Ilmu Komputer Fakultas MIPA Universitas Sumatera Utara yang

telah memberikan bimbingan dan arahan selama ini kepada penulis dalam

penyelesaian tugas akhir ini.

2. Bapak Dr. Saib Suwilo, M.Sc selaku Ketua Departemen Matematika Studi D-3

Ilmu Komputer.

3. Bapak Prof. Dr. Eddy Marlianto, M.Sc selaku Dekan Fakultas MIPA

Universitas Sumatera Utara.

4. Teristimewa kepada Ayahanda dan Ibunda beserta keluarga tercinta yang

selalu memberi dukungan baik moril maupun materil sehingga penulis dapat

menyelesaikan Tugas Akhir dengan baik.

5. Teman – teman terdekat saya Ira, Uce, Desi, Alfi, Haslin, Almer lah

membantu dan mensupport penulis dalam penyelesaian tugas akhir ini.

6. Teman –teman di KOM B 2007 dan pihak-pihak yang telah banyak membantu

Penulis berharap semoga tugas akhir ini mendapat manfaat bagi pembaca terutama

bagi penulis sendiri,

Akhir kata, penulis mengharapkan kritik dan saran guna sempurnanya tugas

akhir ini. Terima kasih.

Medan, 3 Mei 2010 Penulis

ABSTRAK

DAFTAR ISI

Bab 3 Perancangan Jaringan 31

3.1 Peralatan 31

3.2 demonstrasi Setting Jaringan 32 3.2.1 Setting Routing dan Remote Access 32

Daftar Pustaka 48

ABSTRAK

BAB 1

PENDAHULUAN

1.1 Latar Belakang

Internet telah sangat mengurangi batasan jarak dan waktu. Kini, seorang karyawan

yang sedang berada jauh dari kantornya tidak perlu lagi untuk kembali ke kantor untuk

sekedar mengambil data yang tersimpan pada database kantor. Dengan

mengkoneksikan database kantor pada internet, karyawan tersebut yang juga

terkoneksi dengan internet dapat mendownload data tersebut langsung dari

komputernya. Apabila karyawan tersebut dapat mendownload data dari database

kantor tersebut, maka memungkinkan orang lain juga dapat mendownload nya. Oleh

karena itu, dibuatlah berbagai macam cara agar orang yang tidak dikehendaki tidak

dapat mendownload, merubah ataupun menghapus data penting tersebut.

Virtual Private Network (VPN) sendiri merupakan sebuah teknologi

komunikasi yang memungkinkan adanya koneksi ke jaringan publik serta

menggunakannya bagaikan menggunakan jaringan lokal dan juga bergabung dengan

jaringan lokal itu sendiri. Dengan menggunakan jaringan publik ini, maka user dapat

mengakses fitur-fitur yang ada di dalam jaringan lokalnya, mendapatkan hak dan

itu berada. Hal yang perlu diingat adalah sebuah private network haruslah berada

dalam kondisi diutamakan dan terjaga kerahasiaannya. Keamanan data dan

ketertutupan transfer data dari akses ilegal serta skalabilitas jaringan menjadi standar

utama dalam Virtual Private Network ini.

Virtual Private Network (VPN) ini juga berkembang pada saat perusahaan

besar memperluas jaringan bisnisnya, namun mereka tetap dapat menghubungkan

jaringan lokal (private) antar kantor cabang dengan perusahaan mitra kerjanya yang

berada di tempat yang jauh. Perusahaan juga ingin memberikan fasilitas kepada

pegawainya (yang memiliki hak akses) yang ingin terhubung ke jaringan lokal milik

perusahaan di manapun mereka berada. Perusahaan tersebut perlu suatu jaringan lokal

yang jangkauannya luas, tidak bisa diakses oleh sembarang orang, tetapi hanya orang

yang memiliki hak akses saja yang dapat terhubung ke jaringan lokal tersebut.

Implementasi jaringan tersebut dapat dilakukan dengan menggunakan leased line.

Namun biaya yang dibutuhkan untuk membangun infrastruktur jaringan yang luas

menggunakan leased line sangat besar. Di sisi lain perusahaan ingin mengoptimalkan

biaya untuk membangun jaringan mereka yang luas. Oleh karena itu VPN dapat

digunakan sebagai teknologi alternatif untuk menghubungkan jaringan lokal yang luas

dengan biaya yang relatif kecil, karena transmisi data teknologi VPN menggunakan

media jaringan publik yang sudah ada yaitu internet.

Pada VPN sendiri terdapat beberapa protokol yang dapat digunakan, antara

lain PPTP, L2TP, IPSec, SOCKS, CIPE. Protokol PPTP merupakan protokol awal

yang dibangun oleh Microsoft. Selain menjadi dasar dari pengembangan protokol

Windows 95 dirilis. VPN dengan Protokol tersebut juga menawarkan solusi biaya

yang murah.

1.2 Identifikasi masalah

Dari latar belakang masalah yang telah diuraikan diatas, maka dapat dirumuskan

beberapa masalah :

1. Bagaimana membangun jaringan intranet atau privat yang mempunyai dukungan

tidak saja tingkat keamanan tinggi tetapi juga keamanan yang sedemikian rupa

sehingga pengguna dapat dengan mudah mengakses, mengubah, dan berbagi lebih

banyak informasi, tidak lupa, dibawah kondisi - kondisi yang secara hati - hati

dikendalikan dan dipelihara.

2. Bagaimana mengimplementasikan VPN (virtual private network) berbasis ipsec (IP

security) pada jaringan intranet yang mendukung tingkat keamanan yang tinggi.

1.3 Tujuan Penelitian

Adapun tujuan dari penelitian sebagai berikut :

1. Mengetahui dan mengerti VPN serta teknologi pendukung VPN itu sendiri

2. Mengetahui cara kerja dari VPN

3. Mengetahui cara kerja IPsec pada VPN

1.4 Metode Penelitian

Metode penelitian sangat menentukan suatu penelitian, karena menyangkut cara yang

benar dalam pengumpulan data, analisa data dan pengambilan kesimpulan hasil

penelitian. Adapun metode penelitian yang penulis yang penulis gunakan untuk

1. Observasi

Yaitu pencarian data/informasi dengan melakukan pengamatan langsung

terhadap objek yang diteliti.

2. Wawancara

Yaitu memperoleh data dengan mengadakan tanya jawab langsung dengan

pihak-pihak yang mengetahui konfigurasi tersebut.

3. Metode Penelitian Kepustakaan (Library Research Method)

Merupakan jenis penelitian yang dilakukan dengan mengumpulkan data yang

berhubungan dengan topik permasalahan dari judul yang penulis buat. Hal ini

dilakukan dengan cara membaca buku-buku, makalah, bahan kuliah maupun

artikel-artikel untuk mendapatkan landasan teoritis yang mencukupi.

4. Metode Penelitian Lapangan (Field Research Method)

Yaitu metode dengan melakukan browsing melalui internet dengan melihat

website-website yang berkaitan dengan masalah yang diteliti.

1.5 Sistematika Penulisan

Adapun sistematika penulisan dari Tugas Akhir ini adalah :

BAB 1 PENDAHULUAN

Membahas tentang identifikasi masalah, tujuan penelitian,

metode penelitian, dan sistematika penulisan.

BAB 2 LANDASAN TEORI

Membahas tentang pengertian TCP/IP, Virtual Private Network

BAB 3 PERANCANGAN JARINGAN

Membahas langkah dari proses perancangan implementasi vpn

berbasis IPSec

BAB 4 IMPLEMENTASI SISTEM

Membahas tentang rancangan IPsec pada komputer agar dapat

melakukan sharing akses.

BAB 5 KESIMPULAN

Membahas tentang kesimpulan yang dapat diambil oleh penulis

BAB 2

LANDASAN TEORI

2.1 Pengertian TCP/IP

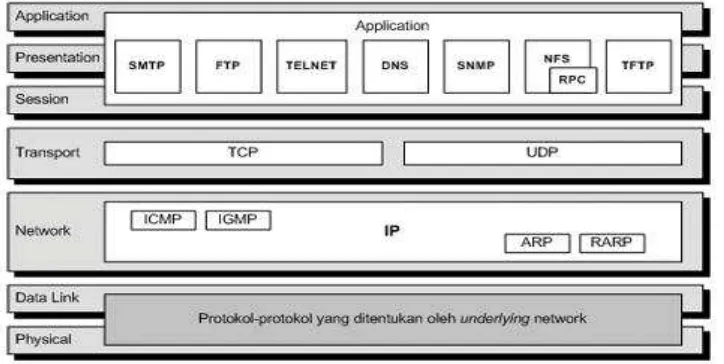

TCP/IP dikembangkan mengacu pada model Open System Interconnection (OSI), di

mana, layer-layer yang terdapat pada TCP tidak persis sama dengan layer-layer yang

terdapat pada model OSI. Terdapat empat layer pada TCP/IP, yaitu: network interface,

network, transport dan application. Tiga layer pertama pada TCP/IP menyediakan

physical standards, network interface, internetworking, dan fungsi transport, yang

mengacu pada empat layer pertama pada model OSI. Tiga layer teratas dari model

OSI direpresentasikan di model TCP/IP sebagai satu layer, yaitu application layer.

2.1.1 Internet Protocol Version 4 (IPv4)

IP merupakan suatu mekanisme transmisi yang digunakan oleh protokol-protokol

TCP/IP, di mana IP bersifat unreliable, connectionless dan datagram delivery service.

Unreliable berarti bahwa protokol IP tidak menjamin datagram (Paket yang terdapat

di dalam IP layer) yang dikirim pasti sampai ke tempat tujuan. Protokol IP hanya

berusaha sebaik-baiknya agar paket yang dikirim tersebut sampai ke tujuan. Jika

dalam perjalanan, paket tersebut mengalami gangguan seperti jalur putus, kongesti

pada router atau target host down, protokol IP hanya bisa menginformasikan kepada

pengirim paket melalui protokol ICMP bahwa terjadi masalah dalam pengiriman paket

IP. Jika diinginkan keandalan yang lebih baik, keandalan itu harus disediakan oleh

protokol yang berada di atas IP layer misalnya TCP dan aplikasi pengguna.

Connectionless berarti bahwa dalam mengirim paket dari tempat asal ke tujuan, baik

pihak pengirim dan penerima paket IP sama sekali tidak mengadakan perjanjian

terlebih dahulu (handshake).

Datagram delivery service berarti bahwa setiap paket yang dikirimkan tidak

tergantung pada paket data yang lain. Akibatnya jalur yang ditempuh oleh

masing-mading paket data bisa jadi berbeda satu dengan yang lainnya.

Pada saat ini secara umum internet masih menggunakan IP version 4, di mana

pemakaiannya sudah semakin terbatas mengingat jumlah pengguna internet yang

berkembang dengan cepat. Hal ini disebabkan oleh panjang alamat yang dimiliki IPv4

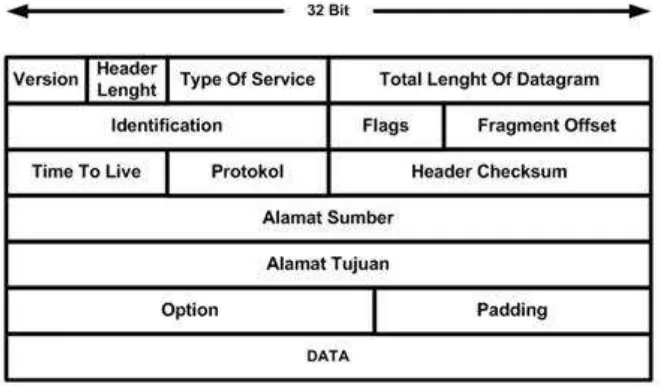

yaitu 32 bit. Pada gambar 2 di bawah ini ditunjukkan format header dari IPv4

Informasi yang terdapat pada header IP :

2. Header Length (HLEN), berisi panjang header IP bernilai 32 bit.

Gambar 2.2 IPv4 Header

3. Type of Service (TOS), berisi kua litas service cara penanganan paket IP.

4. Total Length of Datagram, total panjang datagram IP dalam ukuran byte.

5. Identification, Flags, dan Fragment Offset, berisi tentang data yang

berhubungan dengan fragmentasi paket.

6. Time to Live (TTL), berisi jumlah router/hop maksimal yang boleh dilewati

paket IP. Setiap kali paket IP melewati router, isi field akan dikurangi satu.

Jika TTL telah habis dan paket belum sampai ke tujuan, paket akan dibuang

dan router terakhir akan mengirimkan paket ICMP time exceeded.

7. Protocol, berisi angka yang mengidentifikasikan protokol layer atas, yang

menggunakan isi data dari paket IP ini.

8. Header Checksum, berisi nilai checksum yang dihitung dari seluruh field dari

header paket IP. Sebelum dikirimkan, protokol IP terlebih dahulu menghitung

checksum dari header paket IP tersebut untuk nantinya dihitung kembali di sisi

9. Source IP Address, alamat asal/sumber.

10.Destination IP Address, alamat tujuan.

11.Option, mengkodekan pilihan-pilihan yang diminta oleh pengirim seperti

security label, source routing, record routing, dan time stamping.

12.Padding, digunakan untuk meyakinkan bahwa header paket bernilai kelipatan

dari 32 bit.

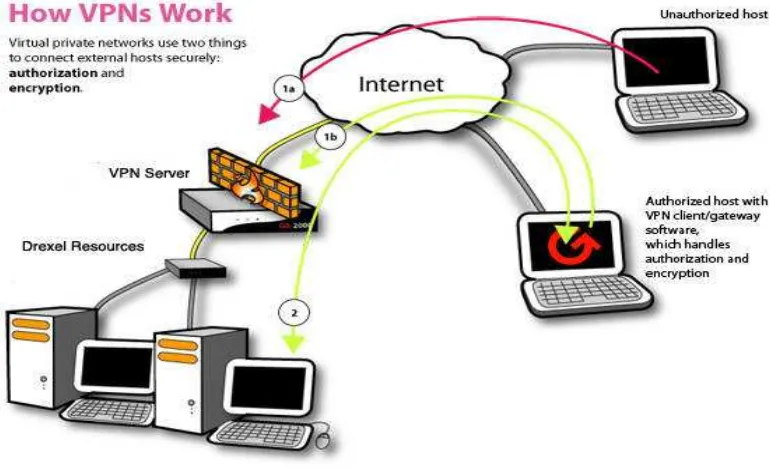

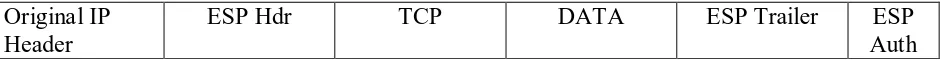

2.2 Pengertian Virtual Private Network

Virtual Private Network (VPN) adalah sebuah teknologi komunikasi yang

memungkinkan untuk dapat terkoneksi ke jaringan publik dan menggunakannya untuk

dapat bergabung dengan jaringan lokal. Dengan cara tersebut maka akan didapatkan

hak dan pengaturan yang sama seperti halnya berada di dalam kantor atau LAN itu

sendiri, walaupun sebenarnya menggunakan jaringan milik publik. VPN dapat terjadi

antara dua end-system atau dua komputer atau antara dua atau lebih jaringan yang

berbeda. VPN dapat dibentuk dengan menggunakan teknologi tunneling dan enkripsi.

Koneksi VPN juga dapat terjadi pada semua layer pada protocol OSI, sehingga

komunikasi menggunakan VPN dapat digunakan untuk berbagai keperluan. Dengan

demikian, VPN juga dapat dikategorikan sebagai infrastruktur WAN alterbatif untuk

mendapatkan koneksi point-to-point pribadi antara pengirim dan penerima. Dan dapat

dilakukan dengan menggunakan media apa saja, tanpa perlu media leased line atau

Gambar 2.3 Ilustrasi VPN

2.2.1` Fungsi Utama Teknologi VPN

Teknologi VPN menyediakan tiga fungsi utama untuk penggunaannya. Ketiga fungsi

utama tersebut antara lain sebagai berikut.

1.Confidentially(Kerahasiaan)

Dengan digunakannnya jaringan publik yang rawan pencurian data, maka teknologi

VPN menggunakan sistem kerja dengan cara mengenkripsi semua data yang lewat

melauinya. Dengan adanya teknologi enkripsi tersebut, maka kerahasiaan data dapat

lebih terjaga. Walaupun ada pihak yang dapat menyadap data yang melewati internet

bahkan jalur VPN itu sendiri, namun belum tentu dapat membaca data tersebut, karena

data tersebut telah teracak. Dengan menerapkan sistem enkripsi ini, tidak ada satupun

2. Data Intergrity(Keutuhan data)

Ketika melewati jaringan internet, sebenarnya data telah berjalan sangat jauh melintasi

berbagai negara. Pada saat perjalanan tersebut, berbagai gangguan dapat terjadi

terhadap isinya, baik hilang, rusak, ataupun dimanipulasi oleh orang yang tidak

seharusnya. Pada VPN terdapat teknologi yang dapat menjaga keutuhan data mulai

dari data dikirim hingga data sampai di tempat tujuan.

3. Origin Authentication(Autentikasi sumber)

Teknologi VPN memiliki kemampuan untuk melakukan autentikasi terhadap

sumber-sumber pengirim data yang akan diterimanya. VPN akan melakukan pemeriksaan

terhadap semua data yang masuk dan mengambil informasi dari sumber datanya.

Kemudian, alamat sumber data tersebut akan disetujui apabila proses autentikasinya

berhasil. Dengan demikian, VPN menjamin semua data yang dikirim dan diterima

berasal dari sumber yang seharusnya. Tidak ada data yang dipalsukan atau dikirim

oleh pihak-pihak lain.

4. Non-repudiation

Yaitu mencegah dua perusahaan dari menyangkal bahwa mereka telah mengirim atau

5. Kendali akses

Menentukan siapa yang diberikan akses ke sebuah sistem atau jaringan, sebagaimana

informasi apa dan seberapa banyak seseorang dapat menerima.

2.2.2 Perangkat VPN

Pada dasarnya, semua perangkat komputer yang dilengkapi dengan fasilitas

pengalamatan IP dan diinstal dengan aplikasi pembuat tunnel dan algoritma enkripsi

dan dekripsi, dapat dibangun komunikasi VPN di dalamnya. Komunikasi VPN dengan

tunneling dan enkripsi ini dapat dibangun antara sebuah router dengan router yang

lain, antara sebuah router dengan beberapa router, antara PC dengan server VPN

concentrator, antara router atau PC dengan firewall berkemampuan VPN, dan masih

banyak lagi.

1.Teknologi Tunneling

Teknologi tunneling merupakan teknologi yang bertugas untuk manangani dan

menyediakan koneksi point-to-point dari sumber ke tujuannya. Disebut tunnel karena

koneksi point-to-point tersebut sebenarnya terbentuk dengan melintasi jaringan umum,

namun koneksi tersebut tidak mempedulikan paket-paket data milik orang lain yang

sama-sama melintasi jaringan umum tersebut, tetapi koneksi tersebut hanya melayani

transportasi data dari pembuatnya. Hal ini sama dengan seperti penggunaan jalur

busway yang pada dasarnya menggunakan jalan raya, tetapi dia membuat jalur sendiri

untuk dapat dilalui bus khusus. Koneksi point-to-point ini sesungguhnya tidak

koneksi pribadi yang bersifat point-topoint. Teknologi ini dapat dibuat di atas jaringan

dengan pengaturan IP Addressing dan IP Routing yang sudah matang. Maksudnya,

antara sumber tunnel dengan tujuan tunnel telah dapat saling berkomunikasi melalui

jaringan dengan pengalamatan IP. Apabila komunikasi antara sumber dan tujuan dari

tunnel tidak dapat berjalan dengan baik, maka tunnel tersebut tidak akan terbentuk dan

VPN pun tidak dapat dibangun. Apabila tunnel tersebut telah terbentuk, maka koneksi

point-to-point palsu tersebut dapat langsung digunakan untuk mengirim dan menerima

data. Namun, di dalam teknologi VPN, tunnel tidak dibiarkan begitu saja tanpa

diberikan sistem keamanan tambahan. Tunnel dilengkapi dengan sebuah sistem

enkripsi untuk menjaga data-data yang melewati tunnel tersebut. Proses enkripsi inilah

yang menjadikan teknologi VPN menjadi mana dan bersifat pribadi.

2.Teknologi Enkripsi

Teknologi enkripsi menjamin data yang berlalu-lalang di dalam tunnel tidak dapat

dibaca dengan mudah oleh orang lain yang bukan merupakan komputer tujuannya.

Semakin banyak data yang lewat di dalam tunnel yang terbuka di jaringan publik,

maka teknologi enkripsi ini semakin dibutuhkan. Enkripsi akan mengubah informasi

yang ada dalam tunnel tersebut menjadi sebuah ciphertext atau teks yang dikacaukan

dan tidak ada artinya sama sekali apabila dibaca secara langsung. Untuk dapat

membuatnya kembali memiliki arti atau dapat dibaca, maka dibutuhkan proses

dekripsi. Proses dekripsi terjadi pada ujung-ujung dari hubungan VPN. Pada kedua

ujung ini telah menyepakati sebuah algoritma yang akan digunakan untuk melakukan

tempat tujuan, karena orang lain di luar tunnel tidak memiliki algoritma untuk

membuka data tersebut.

2.2.3 Jenis implementasi VPN

1.Remote Access VPN

Pada umumnya implementasi VPN terdiri dari 2 macam. Pertama adalah remote

access VPN, dan yang kedua adalah site-to-site VPN. Remote access yang biasa juga

disebut virtual private dial-up network (VPDN), menghubungkan antara pengguna

yang mobile dengan local area network (LAN). Jenis VPN ini digunakan oleh

pegawai perusahaan yang ingin terhubung ke jaringan khusus perusahaannya dari

berbagai lokasi yang jauh (remote) dari perusahaannya. Biasanya perusahaan yang

ingin membuat jaringan VPN tipe ini akan bekerjasama dengan enterprise service

provider (ESP). ESP akan memberikan suatu network access server (NAS) bagi

perusahaan tersebut. ESP juga akan menyediakan software klien untuk

komputer-komputer yang digunakan pegawai perusahaan tersebut.

Untuk mengakses jaringan lokal perusahaan, pegawai tersebut harus terhubung ke

NAS dengan men-dial nomor telepon yang sudah ditentukan. Kemudian dengan

menggunakan sotware klien, pegawai tersebut dapat terhubung ke jaringan lokal

perusahaan. Perusahaan yang memiliki pegawai yang ada di lapangan dalam jumlah

besar dapat menggunakan remote access VPN untuk membangun WAN. VPN tipe ini

perusahaan dengan pegawainya yang ada di lapangan. Pihak ketiga yang melakukan

enkripsi ini adalah ISP.

2.Site-to-site VPN

Jenis implementasi VPN yang kedua adalah site-to-site VPN. Implementasi jenis ini

menghubungkan antara 2 kantor atau lebih yang letaknya berjauhan, baik kantor yang

dimiliki perusahaan itu sendiri maupun kantor perusahaan mitra kerjanya. VPN yang

digunakan untuk menghubungkan suatu perusahaan dengan perusahaan lain (misalnya

mitra kerja, supplier atau pelanggan) disebut ekstranet. Sedangkan bila VPN

digunakan untuk menghubungkan kantor pusat dengan kantor cabang, implementasi

ini termasuk jenis intranet site-to-site VPN.

Ada empat buah protocol yang biasa dan sering digunakan dalam

pengimplementasian VPN(Virtual Private Network).

1. Ipsec (Ip Security Protocol)

2. Layer-2 Forwarding

3. Layer-2 Tunneling Protocol (L2TP)

4. Point to Point Tunneling Protocol

2.3 Pengertian IPSEC

IPsec merupakan suatu set ektensi protokol dari Internet Protocol (IP) yang

menyediakan interoperabilitas, kualitas yang baik, sekuriti berbasis kriptografi untuk

IPv4 dan IPv6. layanan yang disediakan meliputi kontrol akses, integritas hubungan,

otentifikasi data asal, proteksi jawaban lawan, kerahasiaan (enkripsi), dan pembatasan

aliran lalulintas kerahasiaan. Layanan-layanan ini tersedia dalam IP layer, memberi

perlindungan pada IP dan layer protokol berikutnya.

IP Security menyediakan sederet layanan untuk mengamankan komunikasi

antar komputer dalam jaringan. Selain itu juga menambah integritas dan kerahasiaan,

penerima jawaban optional (penyortiran jawaban) dan otentifikasi data asal (melalui

manajemen kunci SA), IP Security juga menyediakan kontrol akses untuk lalulintas

yang melaluinya. Tujuan-tujuan ini dipertemukan melalui penggunaan dua protokol

pengamanan lalulintas yaitu AH (Authentication Header) dan ESP (Encapsulating

Security Payload) dan dengan penggunaan prosedur dan protokol manajemen kunci

kriptografi. Jika mekanisme ini diimplementasikan sebaiknya tidak merugikan

pengguna, host dan komponen internet lainnya yang tidak menggunakan mekanisme

ini untuk melindungi lalulintas data mereka. Mekanisme ini harus fleksibel dalam

menggunakan algoritma keamanan, maksudnya yaitu modul ini dapat menggunakan

algoritma sesuai dengan pilihan tanpa mempengaruhi komponen implementasi

lainnya.

Penggunaan algoritma defaultnya harus dapat memfasilitasi interoperabilitas

dalam internet pada umumnya. Pengguanaan algoritma ini dalam hubungannya

dengan proteksi lalu lintas (IPSec traffic protection) dan protokol manajemen kunci

aplikasi untuk meningkatkan kualitas yang tinggi, internet layer, teknologi keamanan

berbasis kriptografi.

IPSec protokol yang dikombinasikan dengan algoritma default-nya didesain

untuk menyediakan keamanan lalu lintas internet yang baik. Bagaimanapun juga

keaaman yang diberikan oleh protokol ini sebenarnya bergantung pada kualitas dari

implementasi, yang mana implementasi ini di luar lingkup dari standarisasi . Selain itu

keamanan sistem komputer atau jaringan adalah fungsi dari banyak faktor, meliputi

individu, fisik, prosedur, sumber kecurigaan dan praktek keamananan komputer dalam

dunia nyata.

IPSec hanya salah satu komponen dari arsitektur sistem keamanan. Keamanan

yang didapat dari pemakaian IPSec bergantung pada lingkungan operasi di mana

implementasi IPSec dijalankan. Sebagai contoh kerusakan dalam keamanan sistrem

operasi. IPsec merupakan suatu set ektensi protokol dari Internet Protocol (IP) yang

dikeluarkan oleh Internet Engineering Task Force (IETF). Istilah dari IPsec mengacu

pada suatu set dari mekanisme yang didesain untuk mengamankan trafik pada level IP

atau pada network layer. Teknologi dari IPsec ini didasari oleh teknologi modern dari

kriptografi, di mana layanan keamanan yang disediakan antara lain yaitu[4]:

1.Confidentiality

Untuk mejamin kerahasiaan di mana sulit bagi pihak yang tidak berwenang untuk

dapat melihat atau mengerti kecuali oleh penerima yang sah bahwa data telah

2. Integrity

Untuk menjamin bahwa data tidak berubah dalam perjalanan menuju tujuan.

3.Authenticity

Untuk menjamin bahwa data yang dikirimkan memang berasal dari pengirim yang

benar.

4.Anti Reply

Untuk menjamin bahwa transaksi hanya dilakukan sekali, kecuali yang berwenang

telah mengijinkan untuk mengulang transaksi.

Terdapat dua protokol yang berjalan di belakang IPsec, yaitu:

1. Authentication Header (AH), menyediakan layanan authentication,

integrity, replay protection pengamanan pada header IP, namun tidak

Berikut ini adalah gambar paket header dari AH.

Gambar 2.4 Authentication Header (AH) Packet Header

2. Encapsulating Security Payload (ESP), menyediakan layanan Authentication,

integrity, replays protection dan confidentiality terhadap data (ESP melakukan

pengamanan data terhadap segala sesuatu dalam paket data setelah header)[6].

Berikut ini adalah gambar paket header dari ESP.

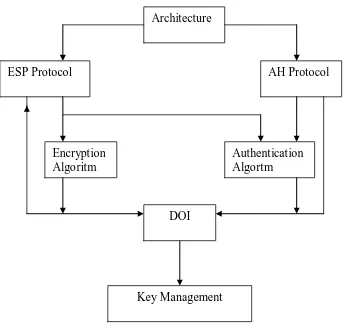

Arsitektur IPsec

Perkembangan arsitektur IPsec mengacu pada pokok persoalan yang terdapat pada

RFC. Terdapat tujuh bagian utama pada gambar 2.6 yang dapat digunakan untuk

mendefinisikan keseluruhan arsitektur dari Ipsec.

1. Architecture

Mencakup konsep secara umum, definisi, kebutuhan keamanan, dan mekanisme yang

mendefinisikan teknologi dari IPsec.

2. Encapsulating Security Payload (ESP)

Menyediakan layanan kerahasiaan data dengan enkripsi, enkapsulasi, dan secara

opsional yaitu autentikasi.

3. Authentication Header (AH)

Menyediakan mekanisme untuk autentikasi data sumber dan layanan connectionless

data integrity untuk paket IP.

4. Encryption Algorithm

5. Authentication Algorithm

Menyediakan algoritma autentikasi yang digunakan oleh AH dan secara opsional

digunakan pula oleh ESP.

6. Domain of Interpretation (DOI)

Mendefinisikan format payload, pertukaran tipe dan konvensi untuk penamaan

terhadap informasi keamanan yang relevan. DOI juga mengandung nilai-nilai yang

dibutuhkan untuk menghubungkan bagian satu dengan yang lainnya.

7. Key Managemen

Mengandung dokumen yang menggambarkan bermacam-macam skema dari

Gambar 2.6 Secure IP Documentation Overview

2.3.2 IPsec Modes

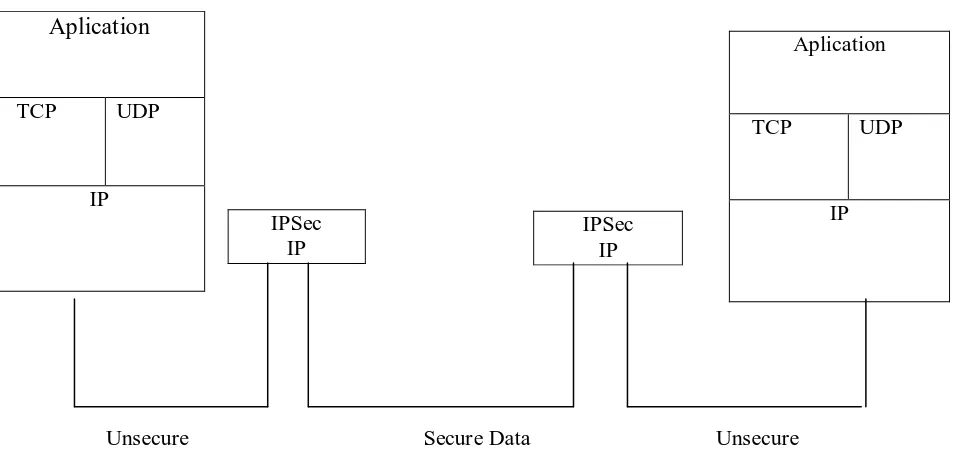

Terdapat dua mode dalam implementasi dari IPsec. Mode pertama yang digunakan

yaitu transport mode. Secara umum mode ini digunakan untuk komunikasi end-to-end

antar dua host. Contohnya komunikasi client-server. Architecture

Authentication Algortm Encryption

Algoritm

AH Protocol ESP Protocol

Gambar 2.7 Transport Mode IPsec

Mode implementasi kedua dari IPsec yaitu tunnel mode. Tunnel mode

menyediakan proteksi untuk keseluruhan paket IP. Seperti terlihat pada Gambar 2.8,

di mana gateway mengenkapsulasi keseluruhan paket, termasuk original header dari

IP, kemudian menambahkan header IP baru pada paket data, lalu mengirimkannya ke

jaringan publik menuju gateway yang kedua, di mana informasi akan di dekripsi dan

bentuk asli informasi akan sampai ke penerima.

Unsecure Secure Data Unsecure

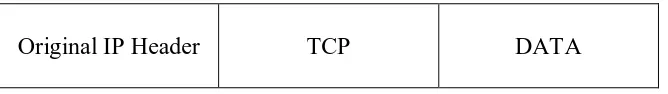

Implementasi AH pada IP diperlihatkan pada gambar di bawah ini:

Original IP Header TCP DATA

Gambar 2.9 Paket IP sebelum diimplementasikan AH

Original IP Header AH TCP DATA

Gambar 2.10 Transport Mode dan AH

New IP Header Original IP Header

AH TCP DATA

Gambar 2.11 Tunnel Mode dan AH

Implementasi ESP pada IP diperlihatkan pada gambar di bawah ini[6]:

Original IP Header TCP DATA

Original IP Header

ESP Hdr TCP DATA ESP Trailer ESP Auth

Gambar 2.13 Transport Mode dan ESP

New IP

Gambar 2.14 Tunnel Mode dan ESP

2.4 Security Association

Bagian ini akan menjelaskan kebutuhan manajemen untuk implementasi IP versi6 dan

implementasi IP versi4 yang mengimplementasikan AH, ESP atau keduanya. Konsep

“Security Association” adalah pokok dari IPsec. Semua implementasi dari AH dan

ESP harus mendukung konsep Security Association seperti yang dijelaskan di bawah.

Bagian terakhir menguraikan berbagai aspek manajemen Security Association,

mendefinisikan manajemen kebijakan SA yang diperlukan, proses lalulintas, dan

teknik manajemen SA.

2.4.1 Definisi Security Association

Security Association adalah suatu hubungan simplex yang menghasilkan layanan

keamanan lalulintas yang dibawanya. Layanan keamanan ini dihasilkan oleh SA

dengan penggunaan AH atau ESP tapi bukan penggunaan keduanya. Jika proteksi AH

dan ESP diterapkan dalam aliran lalulintas, kemudian dua atau lebih SA di-create

Untuk mengamankan komunikasi dua arah antara dua Host, atau antara dua

security gateway maka dibutuhkan dua SA (satu di masing-masing arah). Security

Association secara unik dikenali dari tiga komponen yaitu Security Parameter Index

(SPI), alamat tujuan IP dan protokol keamanan (AH atau ESH). Nilai SPI mencakup

nilai 1 sampai 255 yang ditetapkan oleh IANA (Internet Assigned Number Authority)

untuk penggunaan di masa yang akan datang. Nilai SPI nol (0) ditetapkan untuk

penggunaan implementrasi khusus lokal dan tidak dikirim lewat kabel. Sebagai contoh

implementasi manajemen kunci mempunyai nilai SPI nol yang berarti tidak ada

Security Association selama periode ketika implementasi IPSec telah meminta bahwa

entitas manajemen kunci tersebut menetapakan SA baru, tetapi SA belum masih

belum ditetapka n.

Pada prinsipnya, alamat tujuan merupakan unicast address, IP broadcast

address atau multicat group address. Bagaimanapun mekanisme manajemen SA IPSec

saat ini hanya didefinisikan untuk SA unicast. Oleh karena itu, untuk diskusi

pemaparan selanjutnya SA dideskripsikan utamanya untuk komunikasi point- point,

meskipun konsepnya dapat diaplikasikan untuk kasus komunikasi point-to-multipoint.

Seperti telah dituliskan dibagian sebelumnya didefinisikan dua tipe SA yaitu mode

transport dan mode tunnel. SA mode transport adalah SA antara dua Host. Dalam

kasus di mana link security ingin digunakan antara dua sistem intermediate sepanjang

path mode transport juga dapat digunakan antara dua security gateway. Dalam kasus

terbaru mode transport juga digunakan untuk mensuport IP-in-IP atau GRE tunneling

melalui SA mode transport. Catatan bahwa fungsi kontrol akses merupakan bagian

yang penting dari IPSec secara significan dibatasi dalam konteks ini. Sehingga

Dalam Ipv4, header protokol keamanan mode transport terlihat setelah header IP dan

beberapa pilihan lain dan sebelum protokol layer yang lebih tinggi (seperti TCP atau

UDP) dalam Ipv6, header protokol keamanan terlihat setelah header base IP dan

ekstensionnya, tetapi mungkin juga terlihat sebelum atau sesudah pilihan tujuan dan

sebelum protokol layer yang lebih tinggi. Dalam kasus ESP SA mode tranport

menyediakan layanan keamanan hanya untuk protokol layer yang lebih tinggi darinya,

tidak untuk IP header atau ekstension header yang mendahului ESP header.

Dalam kasus untuk AH, proteksi juga ditambahkan ke bagian yang dipilih dari

IP header, bagian yang dipilih dari ekstension header dan option pilihan (yang terdapat

pada header Ipv4, Hop-by-Hop ekstension header Ipv6, atau ekstension header tujuan

pada Ipv6). SA mode tunnel sebenarnya adalah SA yang diaplikasikan di IP tunnel.

Dengan hanya sepasang pengecualian, kapan saja ujung manapun dari SA adalah

Security gateway, SA harus mode tunnel. SA diantara dua security gateway pada

dasarnya adalah SA mode tunnel seperti SA antara Host dan Security Gateway.

Catatan bahwa dalam kasus di mana lalulintas ditujukan untuk security gateway

seperti SNMP commands, security gateway berlaku sebagai Host dan mode transport

diperbolehkan. Tapi dalam kasus tersebut security gateway tidak berlaku sebagai

gateway. Seperti tertulis di atas security gateway mungkin mendukung mode transport

untuk menyediakan link (Hubungan) keamanan. Dua Host dapat menyusun sebuah

mode tunnel antara mereka.

Kebutuhan untuk transit traffic SA meliputi security gateway untuk menjadi

SA tunnel mengacu ke kebutuhan untuk menghindari problem potensial dengan

keadaan dimana path yang banyak (melalui security gateway yang berbeda) menuju ke

tujuan yang sama dibelakang security gateway. Untuk SA mode tunnel ada header IP

luar yang menspesifikasikan pemrosesan tujuan IPSec ditambah dengan header IP

dalam yang menunjukkan tujuan terakhir dari peket tersebut. Header protokol

keamanan terlihat setelah header IP luar dan sebelum header IP dalam. Jika AH

diterapkan dalam mode tunnel bagian header IP luar diperoleh proteksi seperti halnya

paket IP yang disalurkan (semua header IP dalam diproteksi seperti halnya layer

protokol yang lebih tinggi). Jika ESP diterapkan proteksi dikerjakan hanya pada paket

yang disalurkan tidak pada header luar.

2.5 Pengertian Windows server

Windows Server adalah sistem operasi untuk server yang sistem operasinnya 32 bit

dari Microsoft yang menjadi leluhur sistem operasi Windows 2000,Windows

XP,Server 2003 dan Windows Vista. Sistem Operasi tersebut pada awalnnya

mendukung beberapa Platform Mikroprosesor. Windows Server ini tidak dibangun

dari MS-Dos (tidak seperti Windows 95) mampu mengamatinya.

Kelebihan Windows Server

1. Peningkatan Kapasitas Server untuk melayani lebih Simultan Koneksinnya.

2. Driver disk yang mendukung disk mirroring dan disk stripping dengan parity

(RAID 1 dan RAID 5)

3. Bebas dari Kode 16 Bit milik MS-Dos, mendukung operasi 32 bit dan semua

Fitur-fitur yang ditawarkan oleh Microprosesor 32 bit seperti dapatmengamati

4. Di Desain agar kompatibel dengan Sistem Operasi terdahulu seperti MS

Dos,IBM OS/2.

5. Peningkatan kemampuan layanan server TCP/IP seperti DHCP,WNS dan

DNS.

6. Tool untuk mengintegrasikan Netware dan memonitoring Jaringan.

7. Model keamanan berbasis Domain penuh.

8. Terdapat Layanan untuk Macintosh.

9. Bisa Membooting jarak jauh untuk client.

10.Terintegrasi Paket Back Office.

11.Terdapat Network Client Administrator.

Kekurangan Windows Server

1. Browser yang digunakan sebagai sistem dasar pada sistem perangkat bantu

administrasi banyak menggunakan Javascript dan Active X, ternyata

mengakibatkan proses sangat lambat. Hal yang sama dengan PC yang

menggunakan processor 300 MHz AMD dan 128 MB SDRAM serta 100 MHz

Browser tidak bisa diharapkan bekerja dengan lancar seperti yang diharapkan.

2. Pengubahan konfigurasi yang mendasar jarang dapat dilakukan dengan berhasil.

Hal ini berlaku untuk nilai default, Format file Log yang bersifat propritary

dan juga pilihan default-indeks, yang kesemuanya secara standar selalu harus

disimpan pada drive C. Administrator dalam hal ini harus melakukan

pekerjaan yang tak perlu, hingga sistem keseluruhan berjalan sebagaimana

3. Dokumentasi online, yang praktis tidak diperlukan, ketika sistem keamanan

tertinggi Active X telah dipilih menyebabkan strategi keamanan yang kurang

baik pada IIS.

4. Dari kasus tersebut di atas, maka dibutuhkan pengubahan konfigurasi yang

sangat kompleks untuk ISS Server, yang dapat dikatakan sangat sulit dan

merepotkan sekali. Dari pihak administrator berpendapat kegiatan perubahan

file Registry adalah pekerjaan yang relatif berat untuk sistem yang

BAB 3

PERANCANGAN JARINGAN

3.1 Peralatan

Di sini penulis menggunakan sistem operasi windows server untuk membangun

jaringan internet sharing untuk 2 komputer. Adapun perangkat keras (hardware) yang

dibutuhkan adalah sebagai berikut:

1. PC Router

2. PC Client

3. 1 buah LAN

Perangkat lunak sistem operasi (operating sistem ) menggunakan Microsoft windows

server 2003 untuk router dan menggunakan Microsoft windows XP sebagai komputer

client

Penulis menggunakan komputer router agar sharing akses internet dilakukan dengan

pembagian IP address masing-masing komputer client. Kabel LAN digunakan untuk

menghubungkan antara server dengan client. Kemudian pada modem atau wifi

mengirim sinyal pada 2 PC tersebut.

3.2 Demonstasi Setting Jaringan

3.2.1 Setting Routing and Remote Access

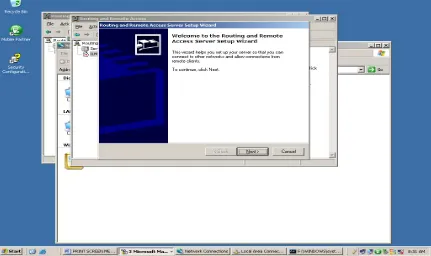

1. klik start, administrator , pilih routing and remote server, klik kanan pada Ilmu XDX5K0Z6UT(local)

Gambar 3.2 Routing and Remote Acces

Gambar 3.3 Configurasi VPN

3. Pilih wireless atau local area connection, next pilih from a specified range of addres klik next , pada address range nya klik new, isi IP addres yang akan dihubungkan. Klik ok.

4. pilih yes dan finish. Komputer server terhubung ke klien.

3.2.2 Setting di DHCP

1. Klik start menu administrator tools, klik DHCP

Gambar 3.6 DHCP

2. DHCP klik kanan pilih menu new scop

3. Muncul tampilan welcome the new scop wizard

Gambar 3.8 Tampilan new scop wizart

4. Isikan name dan description nya

5. Isikan Ip yang akan dibagikan ke klien

Gambar 3.10 Memasukkan IP address

6. Klik next , muncul tampilan add exclution, tidak perlu diisi , klik next muncul

tampilan lease duration ,isi waktu yang diperlukan klik next, pilih yes pada

configurasi DHCP Option. Klik next seterusnya sampai pada tampilan

3.2.3 Setting HCP

1. Buka local area connection, pilih TCP/IP

Gambar 3.11 Tampilan Local Area Connection

2. Klik properties, isi IP nya

BAB 4

IMPLEMENTASI JARINGAN VPN

4.1 Instalasi Windows Server

1. Buat boot pertama dari CD Rom pada BIOS “instalasi dengan CD”

2. Masukkan CD instalasi Win2003 server dan tekan enter saat minta boot dr

CD Rom

3. Tampilan pertama akan muncul setup dan langsung aja tekan F8 = I Agree

4. Lalu masuk ke jendela pemartisian jadi buatlah partisi “disarankan 2 partisi”,

misal C untuk system n D tuk data, sesuaikan juga kapasitasnya sesuai dengan

Harddisk.

5. Setelah pemartisian C & D, serta Free Space 8 MB (dah default), sorot pada

partisi C tuk instalasi sistem.

6. Ada empat pilihan format, NTFS (Quick), FAT (Quick), NTFS,dan FAT. Di

sarankan pilih NTFS karena keunggulannya dan bisa alokasi data bila

mengalami kerusakan pada harddisk secara otomatis.

7. Kemudian, Windows Server 2003 Enterprise Edition Setup “Setup is

8. Komputer akan restart secara otomatis dan akan muncul logo windows 2003

server

9. Akan muncul “Installing proses“ agak lumayan lama sekitar setengah jam-an”

10.Pada tahap ini akan muncul jendela “Regional and Language Options” yg bisa

di konfigurasikan.

11.Lalu muncul jendela “Personalize Your Software” untuk mengisikan nama

dan organisasi isi dengan lengkap.

12.Setelah itu instalasi meminta serial number “Your Product key”. Isi sesuai

dengan serial number yang tertera pada CD “cover CD”

13.Kemudian akan muncul jendela “Licensing Modes” yang memiliki 2 pilihan :

“Per server. Number of concurrent connections” pada pilihan ini fungsinya

menentukan berapa banyak server melayani user dalam satu waktu dan “Per

Device or Per User” berarti user akan di konfigurasikan (memiliki lisensi

Sendiri) dengan server dalam satu waktu, disarankan pilih yang pertama dan

masukkan saja angka 100 Lalu akan muncul “Computer Name and

Administrator Password” isi jangan lupa passwordnya demi keamanan.

14.Selanjutnya dihadapkan pada “Date and Time Settings” untuk menseting

waktu “Jakarta-GMT+7”.

15.Setelah itu akan muncul “Networking Settings” dengan 2 pilihan Typical dan

Custom, disarankan pilih Typical aja demi kelancaran dan kemudahan.

16.Next, akan muncul jendela “Workgroup or Computer Domain” jadi sesuaikan

saja degan lingkungan disekitar, bisa pilih “No, this computer …

17.Proses selanjutnya menunggu “Copying files” -> “Installing Start menu items”

-> “Registering components” -> “Saving settings” -> n secara otomatis akan

18.Pada tahap akhir computer akan merestart dengan sendirinya dan akan muncul

logo “Welcome to Windows screen”

19.Pada saat ini, untuk masuk ke dalam “Windows Server 2003” diharuskan

menekan Ctrl-Alt-Delete secara bersamaan.

20.Dan akan muncul tampilan “Log On to Windows”, yang meminta password

sesuai yang telah di konfigurasikan sebelumnya. “Pada tahap 14“

21.Dan setelah itu akan masuk ke dalam OS Windows Server 2003

22.Selesai sudah semua tahap instalasi.

4.2 Algoritma Virtual Private Network

1. Komputer klien terkoneksi ke dalam jaringan VPN.

2. Komputer klien harus input user name dan password agar terkoneksi ke

internet.

3. Komputer server yang sudah di setting VPN membaca username dan

password dari komputer klien yang sebelumnya sudah di setting .

4. Apabila username dan password benar, maka komputer klien akan terkoneksi

ke internet melalui VPN.

5. Apabila username dan password salah, maka komputer klien tidak terkoneksi

ke internet.

6. Komputer server yang telah di setting vpn akan melewatkan paket data dari

komputer klien yang telah di periksa user name dan passwordnya.

7. Kompuer server mengizinkan komputer klien terkoneksi ke jaringan internet

4.3 Flowchart VPN

1. Koneksi tanpa VPN

CLIENT

FIREWALL

VPN SERVER

INTERNET

2. Kondisi memekai VPN

VPN

SERVER

INTERNET

Akses internet ditolak

END START

CLIENT

2. Menggunakan Password VPN

Masukkan password

Password

Diteruskan ke VPN

BAB 5

KESIMPULAN

5.1 Kesimpulan

Pada tulisan ini telah dibahas sebelumnya mengenai VPN, IPSec, cara kerja IPSec, key

management, dan evaluasi terhadap IPSec. Dari yang sudah dibahas sebelumnya ada

beberapa fakta penting yaitu IPSec sebagai dasar untuk VPN, selama ini memang

menjadi standar untuk pengamanan transmisi data, Sementara itu fakta yang lain

menunjukkan bahwa ada beberapa kelemahan IPSec yaitu berkaitan dengan masalah

kompleksitas, yang dikhawatirkan akan menyebabkan ambiguitas, kontradiksi,

inefisiensi, dan sumber kelemahan. Secara umum ada empat komponen dalam VPN

internet: jaringan internet, security gateways, security policy, dan key management.

Jaringan internet menyediakan infrastruktur komunikasi data untuk VPN.

Security gateways berdiri antara jaringan public dan private, mencegah intrusi yang

tidak berhak ke dalam jaringan private. Security gateways juga menyediakan layanan

tunneling dan enkripsi data sebelum ditransmisikan ke jaringan public. Secara detail

security gateway untuk VPN meliputi kategori: router, firewall, hardware khusus VPN

5.2 Saran

Saran dari tugas akhir ini adalah :

1. Untuk VPN sebaiknya menggunakan tunnel mode dengan protokol ESP dan

melakukan enkripsi, dan menggunakan pertukaran kunci secara otomatik untuk

pengamanan maksimum pada transmisi data.

2. Bagi perusahaan yang ingin mengaplikasikan IPSec (VPN) perlu merumuskan

terlebih dahulu dengan jelas mengenai fungsi dan tujuan keamanan transmisi data

yang ingin dicapai, agar pemilihan perangkat keras, perangkat lunak, dan spesifikasi

DAFTAR PUSTAKA

Thomas, Tom. 2005. Network Security First step, Penerbit ANDI

Thomas, Tom. 2005. Computer Networking step, Computer Networking

First-step. Penerbit ANDI

Berry Kercheval. 2002. DHCP TCP/IP. Terjemah Dwi Prabantini. Yogyakarta

L

A

M

P

I

R

A

Penulisan Kode Program

# "C:\\Program Files\\OpenVPN\\config\\foo.key" #

# #

# Comments are preceded with '#' or ';' #

# Which local IP address should OpenVPN

# listen on? (optional)

;local a.b.c.d

# Which TCP/UDP port should OpenVPN listen on?

# If you want to run multiple OpenVPN instances

# on the same machine, use a different port

# number for each one. You will need to

# open up this port on your firewall.

port 1194

# TCP or UDP server?

;proto tcp

proto udp

# "dev tun" will create a routed IP tunnel,

# "dev tap" will create an ethernet tunnel.

# Use "dev tap0" if you are ethernet bridging

# and have precreated a tap0 virtual interface

# and bridged it with your ethernet interface.

# If you want to control access policies

# over the VPN, you must create firewall

# rules for the the TUN/TAP interface.

# an explicit unit number, such as tun0.

# On Windows, use "dev-node" for this.

# On most systems, the VPN will not function

# unless you partially or fully disable

# the firewall for the TUN/TAP interface.

;dev tap

dev tun

# Windows needs the TAP-Win32 adapter name

# from the Network Connections panel if you

# have more than one. On XP SP2 or higher,

# you may need to selectively disable the

# Windows firewall for the TAP adapter.

# Non-Windows systems usually don't need this.

;dev-node MyTap

# SSL/TLS root certificate (ca), certificate

# (cert), and private key (key). Each client

# and the server must have their own cert and

# key file. The server and all clients will

# use the same ca file.

#

# See the "easy-rsa" directory for a series

# of scripts for generating RSA certificates

# a unique Common Name for the server

# and each of the client certificates.

#

# Any X509 key management system can be used.

# OpenVPN can also use a PKCS #12 formatted key file

# (see "pkcs12" directive in man page).

ca ca.crt

cert server.crt

key server.key # This file should be kept secret

# Diffie hellman parameters.

# Generate your own with:

# openssl dhparam -out dh1024.pem 1024

# Substitute 2048 for 1024 if you are using

# 2048 bit keys.

dh dh1024.pem

# Configure server mode and supply a VPN subnet

# for OpenVPN to draw client addresses from.

# The server will take 10.8.0.1 for itself,

# the rest will be made available to clients.

# Each client will be able to reach the server

# on 10.8.0.1. Comment this line out if you are

# ethernet bridging. See the man page for more info.

# Maintain a record of client <-> virtual IP address

# associations in this file. If OpenVPN goes down or

# is restarted, reconnecting clients can be assigned

# the same virtual IP address from the pool that was

# previously assigned.

ifconfig-pool-persist ipp.txt

# Configure server mode for ethernet bridging.

# You must first use your OS's bridging capability

# to bridge the TAP interface with the ethernet

# NIC interface. Then you must manually set the

# IP/netmask on the bridge interface, here we

# assume 10.8.0.4/255.255.255.0. Finally we

# must set aside an IP range in this subnet

# (start=10.8.0.50 end=10.8.0.100) to allocate

# to connecting clients. Leave this line commented

# out unless you are ethernet bridging.

;server-bridge 10.8.0.4 255.255.255.0 10.8.0.50 10.8.0.100

# Push routes to the client to allow it

# to reach other private subnets behind

# the server. Remember that these

# private subnets will also need

# address pool (10.8.0.0/255.255.255.0)

# back to the OpenVPN server.

;push "route 192.168.10.0 255.255.255.0"

;push "route 192.168.20.0 255.255.255.0"

# To assign specific IP addresses to specific

# clients or if a connecting client has a private

# subnet behind it that should also have VPN access,

# use the subdirectory "ccd" for client-specific

# configuration files (see man page for more info).

# EXAMPLE: Suppose the client

# having the certificate common name "Thelonious"

# also has a small subnet behind his connecting

# machine, such as 192.168.40.128/255.255.255.248.

# First, uncomment out these lines:

;client-config-dir ccd

;route 192.168.40.128 255.255.255.248

# Then create a file ccd/Thelonious with this line:

# iroute 192.168.40.128 255.255.255.248

# This will allow Thelonious' private subnet to

# access the VPN. This example will only work

# if you are routing, not bridging, i.e. you are

# EXAMPLE: Suppose you want to give

# Thelonious a fixed VPN IP address of 10.9.0.1.

# First uncomment out these lines:

;client-config-dir ccd

;route 10.9.0.0 255.255.255.252

# Then add this line to ccd/Thelonious:

# ifconfig-push 10.9.0.1 10.9.0.2

# Suppose that you want to enable different

# firewall access policies for different groups

# of clients. There are two methods:

# (1) Run multiple OpenVPN daemons, one for each

# group, and firewall the TUN/TAP interface

# for each group/daemon appropriately.

# (2) (Advanced) Create a script to dynamically

# modify the firewall in response to access

# from different clients. See man

# page for more info on learn-address script.

;learn-address ./script

# If enabled, this directive will configure

# all clients to redirect their default

# network gateway through the VPN, causing

# all IP traffic such as web browsing and

# (The OpenVPN server machine may need to NAT

# the TUN/TAP interface to the internet in

# order for this to work properly).

# CAVEAT: May break client's network config if

# client's local DHCP server packets get routed

# through the tunnel. Solution: make sure

# client's local DHCP server is reachable via

# a more specific route than the default route

# of 0.0.0.0/0.0.0.0.

;push "redirect-gateway"

# Certain Windows-specific network settings

# can be pushed to clients, such as DNS

# or WINS server addresses. CAVEAT:

# http://openvpn.net/faq.html#dhcpcaveats

;push "dhcp-option DNS 10.8.0.1"

;push "dhcp-option WINS 10.8.0.1"

# Uncomment this directive to allow different

# clients to be able to "see" each other.

# By default, clients will only see the server.

# To force clients to only see the server, you

# will also need to appropriately firewall the

# server's TUN/TAP interface.

# Uncomment this directive if multiple clients

# might connect with the same certificate/key

# files or common names. This is recommended

# only for testing purposes. For production use,

# each client should have its own certificate/key

# pair.

#

# IF YOU HAVE NOT GENERATED INDIVIDUAL

# CERTIFICATE/KEY PAIRS FOR EACH CLIENT,

# EACH HAVING ITS OWN UNIQUE "COMMON NAME",

# UNCOMMENT THIS LINE OUT.

;duplicate-cn

# The keepalive directive causes ping-like

# messages to be sent back and forth over

# the link so that each side knows when

# the other side has gone down.

# Ping every 10 seconds, assume that remote

# peer is down if no ping received during

# a 120 second time period.

keepalive 10 120

# For extra security beyond that provided

# to help block DoS attacks and UDP port flooding.

#

# Generate with:

# openvpn --genkey --secret ta.key

#

# The server and each client must have

# a copy of this key.

# The second parameter should be '0'

# on the server and '1' on the clients.

;tls-auth ta.key 0 # This file is secret

# Select a cryptographic cipher.

# This config item must be copied to

# the client config file as well.

;cipher BF-CBC # Blowfish (default)

;cipher AES-128-CBC # AES

;cipher DES-EDE3-CBC # Triple-DES

# Enable compression on the VPN link.

# If you enable it here, you must also

# enable it in the client config file.

comp-lzo

# The maximum number of concurrently connected

;max-clients 100

# It's a good idea to reduce the OpenVPN

# daemon's privileges after initialization.

#

# You can uncomment this out on

# non-Windows systems.

;user nobody

;group nobody

# The persist options will try to avoid

# accessing certain resources on restart

# that may no longer be accessible because

# of the privilege downgrade.

persist-key

persist-tun

# Output a short status file showing

# current connections, truncated

# and rewritten every minute.

status openvpn-status.log

# By default, log messages will go to the syslog (or

# on Windows, if running as a service, they will go to

# Use log or log-append to override this default.

# "log" will truncate the log file on OpenVPN startup,

# while "log-append" will append to it. Use one

# or the other (but not both).

;log openvpn.log

;log-append openvpn.log

# Set the appropriate level of log

# file verbosity.

#

# 0 is silent, except for fatal errors

# 4 is reasonable for general usage

# 5 and 6 can help to debug connection problems

# 9 is extremely verbose

verb 3

# Silence repeating messages. At most 20

# sequential messages of the same message

# category will be output to the log.

2. CLIENT

##############################################

# Sample client-side OpenVPN 2.0 config file #

# for connecting to multi-client server. #

# #

# This configuration can be used by multiple #

# clients, however each client should have #

# its own cert and key files. #

# will be pulling certain config file directives

# from the server.

client

# Use the same setting as you are using on

# the server.

# On most systems, the VPN will not function

# unless you partially or fully disable

# the firewall for the TUN/TAP interface.

dev tun

# Windows needs the TAP-Win32 adapter name

# from the Network Connections panel

# if you have more than one. On XP SP2,

# you may need to disable the firewall

# for the TAP adapter.

# The hostname/IP and port of the server.

# You can have multiple remote entries

# to load balance between the servers.

remote my-server-1 1194

;remote my-server-2 1194

# Choose a random host from the remote

# list for load-balancing. Otherwise

# try hosts in the order specified.

# Keep trying indefinitely to resolve the

# host name of the OpenVPN server. Very useful

# on machines which are not permanently connected

# to the internet such as laptops.

resolv-retry infinite

# Most clients don't need to bind to

# a specific local port number.

nobind

# Downgrade privileges after initialization (non-Windows only)

;user nobody

;group nobody

# Try to preserve some state across restarts.

persist-key

persist-tun

# If you are connecting through an

# HTTP proxy to reach the actual OpenVPN

# server, put the proxy server/IP and

# port number here. See the man page

# if your proxy server requires

;http-proxy-retry # retry on connection failures

;http-proxy [proxy server] [proxy port #]

# Wireless networks often produce a lot

# of duplicate packets. Set this flag

# to silence duplicate packet warnings.

;mute-replay-warnings

# SSL/TLS parms.

# See the server config file for more

# description. It's best to use

# a separate .crt/.key file pair

# for each client. A single ca

# file can be used for all clients.

ca ca.crt

cert client.crt

key client.key

# Verify server certificate by checking

# that the certicate has the nsCertType

# field set to "server". This is an

# important precaution to protect against

# a potential attack discussed here:

# http://openvpn.net/howto.html#mitm

# To use this feature, you will need to generate

# your server certificates with the nsCertType

# field set to "server". The build-key-server

# script in the easy-rsa folder will do this.

;ns-cert-type server

# If a tls-auth key is used on the server

# then every client must also have the key.

;tls-auth ta.key 1

# Select a cryptographic cipher.

# If the cipher option is used on the server

# then you must also specify it here.

;cipher x

# Enable compression on the VPN link.

# Don't enable this unless it is also

# enabled in the server config file.

comp-lzo

# Set log file verbosity.

verb 3

# Silence repeating messages