Panduan Penerapan

Sistem Manajemen Keamanan Informasi

Berbasis Indeks Keamanan Informasi

(Indeks KAMI)

Vers 1.0, September 2017

Direktorat Keamanan Informasi Direktorat Jenderal Aplikasi Informatika Kementerian Komunikasi dan Informatika

Direktorat Jenderal Aplikasi Informatika Kementerian Komunikasi dan Informatika Susunan Redaksi

Pembina : Semuel Abrijani Pangerapan Pengarah : Aidil Chendramata

Penyusun : Intan Rahayu Dr. Fetri Miftach

KATA PENGANTAR

Saat ini penggunaan Teknologi Informasi dan Komunikasi (TIK) di lingkungan penyelenggara pelayanan publik terus mengalami pertumbuhan, sejalan dengan penyediaan pelayanan publik yang cepat, aman dan andal. Dengan meningkatnya ancaman gangguan/ insiden terkait penggunaan Teknologi Informasi dan Komunikasi (TIK) yang dapat mengganggu aspek kerahasiaan, keutuhan dan ketersediaan layanan, maka sebagai upaya melindungi aset informasi dari berbagai ancaman baik yang dilakukan secara sengaja maupun tidak sengaja diperlukan sebuah alat evaluasi untuk menganalisis tingkat kesiapan pengamanan informasi dan gambaran mengenai tingkat keamanan informasi pada institusi khususnya pengelolaan informasi yang menggunakan Sistem Elektronik. Setiap Penyelenggara Sistem Elektronik Pelayanan Publik harus menetapkan tata kelola keamanan informasi secara andal dan aman serta bertanggung jawab sesuai dengan ketentuan pasal 15 Undang-Undang No. 19 Tahun 2016 tentang Perubahan Atas Undang-Undang No. 11 Tahun 2008 tentang Informasi dan Transaksi Elektronik dan Peraturan Pemerintah No. 82 Tahun 2012 tentang Penyelenggaraan Sistem dan Transaksi Elektronik dengan merujuk pada standar sistem manajemen keamanan informasi.

Buku Panduan dengan judul “Panduan Penerapan : Sistem Manajemen Keamanan Informasi Berbasis Indeks Keamanan Informasi (Indeks KAMI)” ditujukan sebagai pedoman bagi instansi PSE Pelayanan Publik untuk mendapatkan gambaran mengenai kematangan program kerja keamanan informasi yang ada dalam lingkungan organisasi / institusi berdasarkan tingkat kesiapan penerapan pengamanan sesuai dengan kelengkapan kontrol standar SNI ISO/IEC 27001:2013 serta peta area tata kelola keamanan sistem informasi di suatu instansi.

Ruang lingkup dari Penerapan dan Pemenuhan Indeks KAMI bagi PSE Pelayanan Publik meliputi: (i) Tata Kelola Keamanan Informasi; (ii) Pengelolaan Risiko Keamanan Informasi; (iii) Kerangka Kerja Keamanan Informasi; (iv) Pengelolaan Aset Informasi; (v) Teknologi dan Keamanan Informasi; dan (vi) Kategorisasi Sistem Elektronik.

Pada kesempatan ini kami menyampaikan terima kasih kepada semua pihak yang telah membantu dalam menyelesaikan buku panduan ini. Saran dan masukan sangat diharapkan untuk menyempurnakan penulisan selanjutnya.

Jakarta, September 2017

Aidil Chendramata

Daftar Isi

Kata Pengantar i

Daftar Isi iii

1. PENDAHULUAN 1

1.1 TUJUAN 2

1.2 RUANG LINGKUP PENERAPAN 3

2. SISTEM MANAJEMEN KEAMANAN INFORMASI 4

2.1 ISO/IEC 27000 ISMS - OVERVIEW AND VOCABULARY. 4 2.2 ISO/IEC 27001 - PERSYARATAN SISTEM MANAJEMEN

KEAMANAN INFORMASI 5

2.3 ISO/IEC 27002 – CODE OF PRACTICE FOR ISMS 6 2.4 ISO/IEC 27003 - INFORMATION SECURITY MANAGEMENT

SYSTEM IMPLEMENTATION GUIDANCE 7

2.5 ISO/IEC 27004 - INFORMATION SECURITY MANAGEMENT

MEASUREMENT 7

2.6 ISO/IEC 27005 - INFORMATION SECURITY RISK MANAGEMENT 8 2.7 ISO/IEC 27006 - REQUIREMENTS FOR BODIES PROVIDING AUDIT

AND CERTIFICATION OF INFORMATION SECURITY MANAGEMENT

SYSTEMS. 8

3. ISO 27001:2013 9

3.1 STRUKTUR STANDAR SISTEM MANAJEMEN 9

3.2 KONSEP BARU/REVISI 9

3.3 PERSYARATAN UTAMA STANDAR ISO 27001:2013 11

4. TAHAPAN PENERAPAN SMKI 18

4.1 PERSETUJUAN PIMPINAN 18

4.2 MENDEFINISIKAN RUANG LINGKUP 19

4.3 MELAKUKAN GAP ANALYSIS 20

4.4 MELAKUKAN RISK ASSESSMENT DAN RISK TREATMENT PLAN 20 4.5 PENYUSUNAN KEBIJAKAN DAN PROSEDUR SMKI 23 4.6 PENERAPAN KEBIJAKAN DAN PROSEDUR SMKI 24

5. DAFTAR ISTILAH 27

LAMPIRAN 1 INDEKS KAMI

1. PENDAHULUAN

Masalah Keamanan Informasi telah mengalami banyak perubahan selama 8 tahun terakhir sejak versi SNI ISO:IEC 27001:2005 karena perubahan teknologi baru, peluang bisnis yang makin luas dengan memanfaatkan teknologi informasi (TI), serta ancaman dan kerentanan baru yang muncul menyertai penggunaan TI. Agar standar sistem manajemen keamanan informasi tetap sesuai dengan perubahan yang terjadi dalam lingkungan yang terkait penggunaan TI, maka harus juga dilakukan perubahan atau revisi terhadap versi sebelumnya. Standar SNI ISO:IEC 27001:2013 yang saat ini berlaku merupakan revisi dari versi SNI ISO:IEC 27001:2005.

Buku Panduan Penerapan dan Pemenuhan Indeks KAMI bagi Penyelenggara Pelayanan Publik ini disusun berdasarkan standar SNI ISO:IEC 27001:2013 yang telah dirilis oleh International Organization for Standardization (ISO)/Organisasi Standarisasi Internasional pada bulan Oktober 2013 dan diratifikasi oleh Badan Standar Nasional Republik Indonesia. Buku ini merupakan edisi revisi dari Panduan Penerapan Tata Kelola Keamanan Informasi bagi Penyelenggara Pelayanan Publik yang telah diterbitkan Direktorat Keamanan Informasi Kementerian Komunikasi dan Informatika (Kominfo) pada tahun 2011.

Sebagaimana sudah banyak diketahui, khususnya bagi penyelenggara pelayanan publik di lingkungan Kementerian/Lembaga, baik pusat maupun daerah, sejak tahun 2008 Kominfo telah menyelenggarakan sosialisasi dalam bentuk bimbingan teknis (Bimtek) tentang keamanan informasi untuk meningkatkan kesadaran dan kepedulian setiap individu yang terlibat dalam penyelenggaraan pelayanan publik. Selain menjelaskan persyaratan standar SNI ISO:IEC 27001, Bimtek juga mensimulasikan penilaian secara mandiri (self assessment) tingkat kesiapan dan kematangan sistem manajemen keamanan informasi dengan mengisi pertanyaan-pertanyaan yang dirangkum dalam alat bantu penilaian yang disebut Indeks KAMI.

Pasca keikutsertaan dalam Bimtek, setiap penyelenggara pelayanan publik kemudian juga didorong untuk mengikuti penilaian tingkat

kesiapan pengamanan informasi melalui kegiatan pemeriksaan dokumen (desktop assessment) dan verifikasi dan pemeriksaan penerapan (on-site assessment) oleh asesor independen yang telah menjadi program tahunan Direktorat Keamanan Informasi Kominfo.

Dengan terbitnya Peraturan Menteri Komunikasi dan Informatika (Kominfo) nomor 4 tahun 2016 tentang Sistem Manajemen Pengamanan Informasi (SMPI), maka keharusan untuk memiliki dan menerapkan SMKI lebih ditekankan kembali bagi pelayanan publik khususnya yang berkategori “Tinggi” dan “Strategis”.

Buku ini juga memuat kebijakan dan prosedur utama yang diperlukan untuk menyusun sistem manajemen keamanan informasi (SMKI) sesuai persyaratan standar SNI ISO:IEC 27001:2013.

1.1 Tujuan

Panduan Penerapan dan Pemeunuhan Indeks KAMI ini disusun utamanya untuk membantu Penyelenggara Pelayanan Publik dalam menyusun sistem dokumentasi SMKI yang memadai dan memenuhi persyaratan standar SNI ISO:IEC 27001:2013. Beberapa tujuan lainnya antara lain:

2 Mampu melakukan kajian risiko terkait penggunaan TI dan melakukan tata kelola keamanan informasi secara efektif, efisien, dan konsisten sesuai hasil kajian risiko;

3 Mampu melakukan penilaian mandiri (self-assesment) secara objektif dengan menggunakan Indeks Keamanan Informasi (Indeks KAMI);

4 Mampu menyusun sistem dokumentasi minimum yang diperlukan untuk menerapkan tata kelola keamanan informasi;

5 Memahami metode, tahapan dan langkah-langkah untuk menyusun dan menerapkan SMKI.

1.2 Ruang Lingkup Penerapan

Panduan ini direkomendasikan untuk diterapkan di lingkungan organisasi penyelenggara pelayanan publik baik instansi pemerintah, BUMN atau swasta. Dalam Peraturan Menteri Kominfo nomor 4 tahun 2016 disebutkan bahwa Penyelenggara Pelayanan Publik yang dicakup dapat meliputi:

6 Institusi penyelenggara negara yang terdiri dari lembaga negara dan/atau lembaga pemerintahan dan/atau Satuan Kerja Penyelenggara di lingkungannya;

7 Korporasi berupa Badan Usaha Milik Negara dan/atau Badan Usaha Milik Daerah dan/atau Satuan Kerja Penyelenggara di lingkungannya;

8 Lembaga independen yang dibentuk berdasarkan Undang- Undang dan/atau Satuan Kerja Penyelenggara di lingkungannya; atau

9 Badan hukum lain yang menyelenggarakan Pelayanan Publik dalam rangka pelaksanaan Misi Negara.

2. SISTEM MANAJEMEN KEAMANAN INFORMASI

Sejak tahun 2005, Organisasi Internasional untuk Standarisasi (ISO) telah mengembangkan sejumlah standar tentang Information Security Management System (ISMS) atau Sistem Manajemen Keamanan Informasi (SMKI) baik dalam bentuk persyaratan maupun panduan. Standar SMKI ini dikelompokkan sebagai keluarga atau seri ISO 27000 yang terdiri dari:

■ ISO/IEC 27000:2014 – ISMS Overview and Vocabulary ■ ISO/IEC 27001:2013 – ISMS Requirements

■ ISO/IEC 27002:2013 – Code of Practice for ISMS ■ ISO/IEC 27003:2010 – ISMS Implementation Guidance ■ ISO/IEC 27004:2009 – ISMS Measurements

■ ISO/IEC 27005:2008 – Information Security Risk Management Catatan: angka di belakang standar seri ISO 27000 menunjukkan

tahun terbit.

2.1 ISO/IEC 27000 ISMS - Overview and Vocabulary.

Standar yang sudah mengalami revisi hingga edisi tahun 2014, memuat prinsip-prinsip dasar Information Security Management System (Sistem Manajemen Keamanan Informasi – SMKI), definisi sejumlah istilah penting dan hubungan antar standar dalam keluarga SMKI, baik yang telah diterbitkan maupun sedang dalam tahap pengembangan.

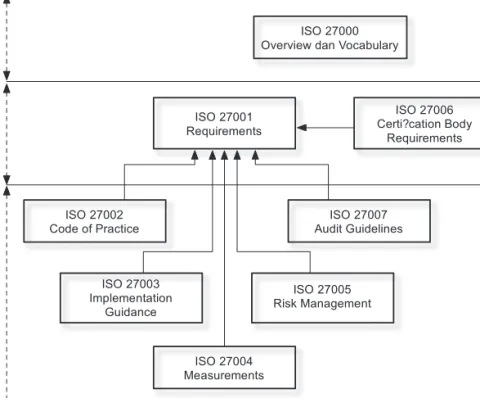

Hubungan antar standar keluarga ISO 27000 dapat digambarkan sebagai berikut:

Gambar 1: Hubungan antar standar keluarga SMKI

2.2 ISO/IEC 27001 - Persyaratan Sistem Manajemen Keamanan Informasi

ISO/IEC 27001 berisi spesifikasi atau persyaratan yang harus dipenuhi dalam membangun Sistem Manajemen Keamanan Informasi (SMKI). Standar ini bersifat independen terhadap produk teknologi informasi, mensyaratkan penggunaan pendekatan manajemen berbasis risiko, dan dirancang untuk menjamin agar kontrol-kontrol keamanan yang dipilih mampu melindungi aset informasi dari berbagai risiko dan memberi keyakinan tingkat keamanan bagi pihak yang berkepentingan.

Standar ini dikembangkan dengan pendekatan proses sebagai suatu model bagi penetapan, penerapan, pengoperasian, pemantauan, tinjau ulang (review), pemeliharaan dan peningkatan suatu SMKI. Pendekatan proses mendorong pengguna menekankan pentingnya: a) Pemahaman persyaratan keamanan informasi organisasi

dan kebutuhan terhadap kebijakan serta sasaran keamanan informasi

b) Penerapan dan pengoperasian kontrol untuk mengelola risiko keamanan informasi dalam konteks risiko bisnis organisasi secara keseluruhan

c) Pemantauan dan tinjau ulang kinerja dan efektivitas SMKI, dan

d) Peningkatan berkelanjutan berdasarkan pada pengukuran tingkat ketercapaian sasaran

2.3 ISO/IEC 27002 – Code of Practice for ISMS

ISO/IEC 27002 berisi panduan yang menjelaskan contoh penerapan keamanan informasi dengan menggunakan bentuk-bentuk kontrol tertentu agar mencapai sasaran kontrol yang ditetapkan. Bentuk-bentuk kontrol yang disajikan seluruhnya menyangkut 14 area pengamanan sebagaimana ditetapkan dalam ISO/IEC 27001 ISO/IEC 27002 tidak mengharuskan bentuk-bentuk kontrol yang tertentu tetapi menyerahkan kepada pengguna untuk memilih dan menerapkan kontrol yang tepat sesuai kebutuhannya, dengan mempertimbangkan hasil kajian risiko yang telah dilakukannya. Pengguna juga dapat memilih kontrol di luar daftar kontrol yang dimuat standar ini sepanjang sasaran kontrolnya dipenuhi.

2.4 ISO/IEC 27003 - Information security management system implementation guidance

Tujuan dari ISO/IEC 27003 adalah untuk memberikan panduan bagi perancangan dan penerapan SMKI agar memenuhi persyaratan ISO 27001.

Standar ini menjelaskan proses pembangunan SMKI meliputi persiapan, perancangan dan penyusunan / pengembangan SMKI yang digambarkan sebagai suatu kegiatan proyek. Sebagai kegiatan proyek, tahapan utama yang dijelaskan dalam standar ini meliputi ■ Mendapatkan persetujuan manajemen untuk memulai proyek

SMKI

■ Mendefinisikan ruang lingkup, batasan dan kebijakan SMKI ■ Melakukan analisis persyaratan SMKI

■ Melakukan kajian risiko dan rencana penanggulangan risiko ■ Merancang SMKI

■ Perencanaan penerapan SMKI

Standar ini diterbitkan pada bulan Januari 2010.

2.5 ISO/IEC 27004 - Information security management measurement Standar ini menyediakan panduan penyusunan dan penggunaan teknik pengukuran untuk mengkaji efektivitas penerapan SMKI dan kontrol sebagaimana dipersyaratkan ISO/IEC 27001. Standar ini juga membantu organisasi dalam mengukur ketercapaian sasaran keamanan yang ditetapkan.

Standar ini mencakup bagian utama sebagai berikut: ■ Penjelasan tentang pengukuran keamanan informasi; ■ Tanggung jawab manajemen;

■ Pengembangan metode pengukuran; ■ Pengukuran operasi;

■ Analisis data dan pelaporan hasil pengukuran;

■ Evaluasi dan perbaikan Program Pengukuran Keamanan Informasi.

Standar ini diterbitkan bulan Desember 2009

2.6 ISO/IEC 27005 - Information security risk management.

Standar ini menyediakan panduan bagi kegiatan manajemen risik keamanan informasi dalam suatu organisasi, khususnya dalam rangka mendukung persyaratan-persyaratan SMKI sebagaimana didefinisikan oleh ISO/IEC 27001. Standar ini diterbitkan pada bulan Juni 2008.

2.7 ISO/IEC 27006 - Requirements for bodies providing audit and certification of information security management systems. Standar ini menetapkan persyaratan dan memberikan panduan bagi organisasi yang memiliki kewenangan untuk melakukan audit dan sertifikasi sistem manajemen keamanan informasi (SMKI). Standar ini utamanya dimaksudkan untuk mendukung proses akreditasi Badan Sertifikasi ISO/IEC 27001 oleh Komite Akreditasi dari negara masing-masing.

3. ISO

27001:2013

3.1 Struktur Standar Sistem Manajemen

Standar ISO 27001:2013 telah mengadopsi format terkini dari standar sistem manajemen yang bertujuan menjaga konsistensi, keselarasan dan kompatibilitas dari sistem manajemen organisasi yang dibangun dengan merujuk pada standar-standar yang dikembangkan ISO, seperti ISO 9001, ISO 14001, ISO 27001, dan lainnya.

Perubahan dalam ISO 27001:2013 terlihat jelas dalam struktur dan format klausul utama (mandatory clause), yaitu klausul 4-10, yang diberlakukan sama untuk seluruh persyaratan standar sistem manajemen yang diterbitkan ISO. Klausul 4-10 dari setiap standar sistem manajemen ISO adalah sebagai berikut:

Perubahan cukup signifikan meliputi penekanan yang lebih besar pada aspek pemantauan, pengukuran kinerja dan efektivitas SMKI, hubungan antara risiko dan kontrol yang dipilih, dan kebutuhan keterampilan dan kompetensi tertentu yang diperlukan untuk memelihara SMKI. Organisasi juga didorong agar menerapkan ISO 27001 sebagai bagian dari keseluruhan strategi organisasi. Disamping itu, perubahan juga terjadi pada bagian kontrol sebagaimana dicantumkan dalam Lampiran A.

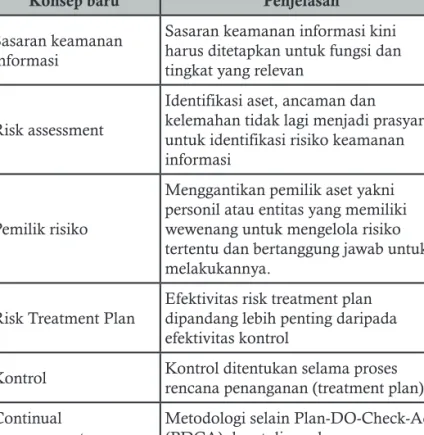

3.2 Konsep baru/revisi

Beberapa konsep baru yang dikenalkan atau dipertajam dalam ISO 27001:2013 meliputi:

Konsep baru Penjelasan

Konteks organisasi

Lingkungan internal atau eksternal yang perlu dipertimbangkan karena mempengaruhi penyusunan dan penerapan SMKI organisasi

Konsep baru Penjelasan

Masalah, risiko dan peluang

Masalah dapat berasal dari internal atau eksternal, bersifat positif atau negatif, termasuk kondisi yang mempengaruhi kerahasiaan, keutuhan dan ketersediaan informasi organisasi. Konsep risiko menggantikan konsep tindakan pencegahan (preventive action)

Pihak-pihak terkait

Personil atau entitas yang dapat mempengaruhi, atau dipengaruhi oleh suatu keputusan atau tindakan. Misalnya supplier, pelanggan atau kompetitor.

Kepemimpinan (leadership)

Persyaratan spesifik bagi top

management yang bertanggung jawab mengarahkan dan mengendalikan organisasi pada tingkat tertinggi

Risk terkait dengan ancaman dan peluang

Risiko mencakup proses perencanaan yang menggantikan tindakan

pencegahan dan didefinisikan sebagai ‘efek ketidakpastian pada hasil yang diharapkan.

Komunikasi

Standar menetapkan persyaratan secara rinci dan eksplisit untuk komunikasi internal atau eksternal

Informasi terdokumentasi

Menggantikan istilah dokumen dan rekaman.

Data atau informasi yang memiliki makna yang dikendalikan atau dikelola untuk mendukung SMKI

Evaluasi kinerja (performance evaluation)

Mencakup pengukuran SMKI dan efektivitas rencana penanggulangan risiko

Konsep baru Penjelasan Sasaran keamanan

informasi

Sasaran keamanan informasi kini harus ditetapkan untuk fungsi dan tingkat yang relevan

Risk assessment

Identifikasi aset, ancaman dan

kelemahan tidak lagi menjadi prasyarat untuk identifikasi risiko keamanan informasi

Pemilik risiko

Menggantikan pemilik aset yakni personil atau entitas yang memiliki wewenang untuk mengelola risiko tertentu dan bertanggung jawab untuk melakukannya.

Risk Treatment Plan

Efektivitas risk treatment plan dipandang lebih penting daripada efektivitas kontrol

Kontrol Kontrol ditentukan selama proses rencana penanganan (treatment plan) Continual

improvement

Metodologi selain Plan-DO-Check-Act (PDCA) dapat digunakan

Tabel 1: Konsep dan Terminologi baru ISO 27001:2013

3.3 Persyaratan Utama Standar ISO 27001:2013 Klausul 0: Pendahuluan (Introduction)

Penjelasan klausul ini jauh lebih pendek dari sebelumnya. Model PDCA telah dihapus dengan alasan bahwa PDCA hanya salah satu pendekatan untuk memenuhi persyaratan dilakukannya perbaikan berkelanjutan (Klausul 10). Pendekatan lain dapat juga dilakukan dan organisasi dibebas untuk menggunakan pendekatan yang akan digunakan.

Klausul ini juga menjelaskan bahwa urutan persyaratan yang disajikan dalam klausul tidak menunjukkan urutan pentingnya persyaratan yang ditetapkan atau urutan dalam implementasi. Klausul 1: Ruang Lingkup (Scope)

Klausul ini menjelaskan bahwa ISO 27001:2013 merupakan persyaratan generik SMKI yang sesuai untuk berbagai jenis, skala dan karakeristik organisasi yang meliputi persyaratan untuk membangun, menerapkan, memelihara dan meningkatkan sistem manajemen keamanan informasi secara terus menerus sesuai konteks organisasi. Klausul ini juga menjelaskan bahwa ISO 27001:2013 menetapkan persyaratan untuk mengkaji dan menanggulangi risiko keamanan informasi sesuai kebutuhan organisasi.

Klausul 2: Rujukan Normatif (Normative References)

Klausul ini mencatumkan ISO 27000 Information technology — Security techniques — Information security management systems — Overview and vocabulary sebagai referensi untuk memahami istilah dan terminologi yang digunakan.

Klausul 3: Istilah dan Definisi (Terms and defi nitions)

Klausul ini tidak memuat definisi tetapi hanya mencantumkan ISO 27000 sebagai rujukan definisi.

Klausul 4: Konteks Organisasi (Context of the organization)

Klausul ini menetapkan konteks organisasi dan pengaruhnya terhadap SMKI. Persyaratan standar dimulai dengan langkah awal untuk mengidentifikasi semua masalah eksternal dan internal yang relevan dengan organisasi dan informasi yang ada dalam organisasi atau informasi yang dipercayakan kepada pihak ketiga.

Organisasi juga perlu untuk menetapkan “pihak-pihak yang berkepentingan” dan stakeholder serta bagaimana keterkaitan mereka dengan informasi. Persyaratan bagi pihak-pihak yang berkepentingan baik persyaratan undang-undang, peraturan,

kewajiban hukum, dan / atau persyaratan kontrak harus diidentifikasi. Perlu juga dipertimbangkan aspek-aspek penting lainnya seperti kondisi pasar dan tujuan tata kelola.

Klausul 5: Kepemimpinan (Leadership)

Klausul ini membahas semua persyaratan tentang peran “manajemen puncak” atau pimpinan tertinggi dalam organisasi. Manajemen puncak dapat berupa satu atau sekelompok orang yang mengarahkan dan mengendalikan organisasi pada tingkat tertinggi. Mereka harus menunjukkan kepemimpinan dan komitmennya terhadap SMKI, menetapkan kebijakan, menetapkan peran, tanggung jawab dan wewenang informasi keamanan serta memastikan hal itu sesuai dengan arah strategis organisasi.

Manajemen puncak harus memastikan agar keamanan informasi tertanam dalam budaya organisasi, dan bahwa sumber daya yang memadai tersedia untuk mendukung SMKI. Manajemen puncak juga harus menetapkan kebijakan dan sasaran keamanan serta memastikan bahwa persyaratan keamanan dikomunikasikan secara efektif ke seluruh jajaran organisasi. Manajemen puncak harus memastikan bahwa SMKI terus ditingkatkan dan memberi arah dan dukungan untuk itu.

Klausul 6: Perencanaan (Planning)

Klausul ini menguraikan bagaimana suatu organisasi merencanakan tindakan untuk mengatasi risiko dan peluang terkait penggunaan informasi. Persyaratan untuk mengidentifikasi aset informasi, ancaman, kerentanan, dan pemilik aset tidak lagi diperlukan. Tetapi penilaian dampak (impact), kemungkinan (likehood), kriteria penerimaan risiko dan identifikasi rencana penanggulangan (risk treatment plan) masih tetap dipersyaratkan. Standar ISO 27001 juga menyarankan penggunaan ISO 31000 sebagai panduan untuk melakukan penilaian risiko.

Berdasarkan hasil penilaian risiko, organisasi juga dipersyaratkan untuk menyusun “Statement of Applicability” (SOA) atau “Pernyataan

Keberlakuan” yang menyediakan ringkasan keputusan mengenai perlakuan risiko, tujuan pengendalian dan kontrol yang telah ditetapkan, dan kontrol yang dikecualikan jika ada serta justifikasi atas pemilihan dan pengecualian tersebut.

Klausul 7: Dukungan (Support)

Klausul ini menjelaskan tentang mendapatkan sumber daya, SDM dan infrastruktur yang tepat untuk menetapkan, menerapkan, memelihara dan terus meningkatkan SMKI. Klausul ini menjelaskan persyaratan-persyaratan terkait kompetensi, kesadaran dan komunikasi untuk mendukung SMKI, termasuk kebutuhan melakukan pelatihan dan penyediaan SDM yang memadai.

Klausul ini juga mengharuskan semua karyawan yang bekerja di bawah kendali organisasi untuk menyadari kebijakan keamanan informasi, bagaimana mereka berkontribusi terhadap efektivitas SMKI dan implikasi adanya suatu ketidaksesuaian terhadap persyaratan. Organisasi juga perlu memastikan bahwa komunikasi internal dan eksternal yang relevan dengan keamanan informasi dan SMKI harus dilakukan. Ini termasuk mengidentifikasi apa yang perlu dikomunikasikan kepada siapa, kapan dan bagaimana hal ini disampaikan.

Dalam klausul ini terdapat istilah “informasi terdokumentasi”. Organisasi harus menentukan tingkat informasi terdokumentasi yang diperlukan untuk mengendalikan SMKI.

Klausul 8: Operasi (Operation)

Klausul ini menjelaskan semua hal tentang pelaksanaan rencana dan proses yang merupakan subjek dari klausul sebelumnya. Persyaratan yang dicantumkan di klausul ini berkaitan dengan pelaksanaan tindakan yang ditentapkan dan pencapaian tujuan keamanan informasi. Dengan peningkatan penggunaan fungsi outsourcing di dunia bisnis saat ini, proses ini juga perlu diidentifikasi dan dikendalikan. Setiap perubahan, baik yang direncanakan maupun yang muncul dari kebutuhan yang tidak teridentifikasi sebelumnya

harus dipertimbangkan dan dikaji konsekuensi perubahan tersebut terhadap SMKI.

Klausul ini juga berkaitan dengan kinerja penilaian risiko keamanan informasi selama periode waktu tertentu, dan kebutuhan akan informasi terdokumentasi yang perlu dipelihara dan dipertahankan sebagai bukti implementasi SMKI.

Klausul 9: Evaluasi Kinerja (Performance evaluation)

Klausul ini menjelaskan semua tentang pemantauan, pengukuran, analisis dan evaluasi SMKI untuk memastikan efektifitas, keberlakuan, dan kesesuaiannya dengan kondisi terkini yang ada. Klausul ini membantu organisasi untuk terus menilai bagaimana tingkat ketercapaian sasaran keamanan dengan penerapan sistem manajemen yang telah dilakukan serta bagaimana terus meningkatkan efektivitas SMKI. Organisasi perlu mempertimbangkan informasi apa yang dibutuhkan untuk mengevaluasi efektivitas keamanan informasi, metode yang digunakan dan kapan harus dianalisis dan dilaporkan.

Audit internal dan tinjauan manajemen juga harus dilakukan. Kedua hal ini harus dilakukan pada interval aktu yang direncanakan dan adanya temuan audit serta tindakan perbaikan yang dilakukan harus disimpan dan dipelihara sebagai informasi terdokumentasi. Klausul 10: Peningkatan (Improvement)

Klausul ini menjelaskan bagian dari standar yang menetapkan persyaratan tindakan korektif. Organisasi harus menunjukkan bagaimana cara mengatasi adanya ketidaksesuaian, mengambil tindakan, memperbaikinya dan mengelola dampak yang ditimbulkannya. Organisasi juga harus menunjukkan apakah ada ketidaksesuaian serupa atau berpotensi terjadinya ketidaksesuaian dan menunjukkan cara menghilangkan penyebab ketidaksesuaian sehingga tidak terjadi lagi di tempat yang lain.

Klausul ini juga menetapkan persyaratan untuk menunjukkan adanya perbaikan berkesinambungan terhadap SMKI, termasuk

menunjukkan kesesuaian, kecukupan dan efektifitas SMKI. Cara memenuhi persyaratan ini diserahkan pada masing-masing organisasi.

Lampiran A (Annex A)

Lampiran A ini menjelaskan bagian dari standar yang menetapkan “sasaran kontrol” dan “kontrol” yang langsung diadopsi dari ISO 27002:2013. Selain memuat sasaran kontrol dan kontrol, ISO 27002 juga memberikan panduan praktik terbaik dan dapat digunakan sebagai referensi untuk memilih kontrol-kontrol mana yang paling cocok untuk diterapkan dalam suatu organisasi.

Lampiran A ini menguraikan 114 kontrol (versi sebelumnya 133 kontrol) yang digunakan untuk membantu melindungi informasi di berbagai area organisasi. Kontrol-kontrol ini digunakan dalam konteks untuk memenuhi persyaratan ISO 27001:2013 di klausul 6.1.3. Jika ISO 27001:2005 mencakup 133 kontrol dalam 11 area kontrol, versi ISO 27001:2013 memuat 114 kontrol dalam 14 area kontrol sebagai berikut:

A.5 Security Policies

A.6 Organisation of Information Security A.7 Human Resource Security

A.8 Asset Management A.9 Access Control A.10 Cryptography

A.11 Physical and Environmental Security A.12 Operations Security

A.13 Communications Security

A.14 Systems Acquisition, Development and Maintenance A.15 Supplier Relationships

A.16 Information Security Incident Management

A.17 Information Security Aspects of Business Continuity Management A.18 Compliance

3.4 Kontrol-Kontrol Baru ISO 27001:2013

Dari 114 kontrol sebagian besar merupakan kontrol lama, beberapa kontrol merupakan modifikasi dari kontrol sebelumnya, dan ada beberapa kontrol baru yang belum ada di versi ISO 27001:2005. Kontrol-kontrol baru ISO 27001:2013 antara lain sebagai berikut: A.6.1.4 Information Security in Project Management

Kontrol ini menyatakan bahwa Keamanan Informasi harus dibahas dalam manajemen proyek, tanpa memandang jenis proyeknya. Ini memiliki dampak yang signifikan karena menunjukkan bahwa keamanan harus tertanam dalam semua tahapan proyek dan area proses bisnis dalam lingkup SMKI.

A.14.2 Security in Development and Support Processes

Kontrol ini berkaitan dengan kegiatan Pengembangan (Development) yang merupakan salah satu perubahan yang paling signifikan dari standar ini dengan empat kontrol baru yang ditambahkan:

A.14.2.1 Secure Development Policy

A.14.2.5 Secure Systems Engineering Principles A.14.2.8 System Security Testing

A.14.2.9 Security Testing Systems Acceptance Testing

Dengan kontrol baru ini, standar ISO 27001:2013 mengakui pentingnya keamanan informasi di seluruh siklus hidup pengembangan sistem (system development life cycle - SDLC) sejak desain hingga implementasi dan pengujian (testing) serta menyarankan pendekatan yang lebih tepat dan memadai daripada standar sebelumnya. Perubahan tersebut juga menyebabkan penghapusan beberapa kontrol di ISO 27001:2005 versi lama, yakni:

A.12.2.1 Input data validation A.12.2.2 Control of internal processing A.12.2.3 Message integrity

A.12.2.4 Output data validation A.12.5.4 Information leakage

4. TAHAPAN PENERAPAN SMKI

Secara garis besar, Tahapan Penerapan SMKI dapat digambarkan sebagai berikut:

4.1 Persetujuan Pimpinan

Untuk menerapkan SMKI, diperlukan sumber daya yang memadai baik berupa SDM, sistem infomasi dan teknologi, ataupun sumber daya finansial. Komitmen penyediaan sumber daya ini harus diberikan oleh pimpinan organisasi. Pimpinan harus memberikan persetujuannya terhadap rencana penerapan SMKI.

Sebelum rencana penerapan SMKI, pimpinan harus mendapatkan penjelasan yang memadai tentang seluk beluk, manfaat menerapkan SMKI serta konsekuensi ataupun komitmen yang dibutuhkan dari pimpinan untuk merealisasikan rencana tersebut. Persetujuan pimpinan harus diikuti dengan arahan dan dukungan terhadap seluruh tahapan kegiatan yang ada. Oleh karena itu, status dan perkembangan kegiatan implementasi SMKI harus dikomunikasikan secara berkala kepada pimpinan agar setiap masalah yang memerlukan pengambilan keputusan pimpinan dapat diselesaikan secara cepat dan tepat.

4.1.1 Penetapan Peran dan Tanggungjawab

Salah satu bentuk komitmen pimpinan pasca persetujuan terhadap rencana penerapan SMKI adalah dengan menetapkan organisasi atau tim penanggungjawab SMKI. Organisasi atau tim ini harus ditetapkan secara formal dan diketuai oleh ketua/koordinator tim. Jumlah anggota tim disesuaikan dengan ruang lingkup penerapan SMKI. Tugas utama tim ini adalah menyiapkan, menyusun dan/atau

mengkoordinasikan penyusunan dokumentasi dan mengelola seluruh kegiatan dalam tahapan penerapan SMKI agar dapat terlaksana dengan baik sesuai rencana.

Meskipun organisasi pengelola SMKI dapat dibentuk secara adhoc (fungsional), namun direkomendasikan agar organisasi pengelola merupakan salah satu unit kerja yang ada dalam struktur organisasi yang memiliki peran, uraian tugas (jobdesc), tugas pokok dan fungsi (tupoksi) yang paling terkait dengan masalah-masalah keamanan informasi. Hal ini sesuai dengan tujuan ISO 27001, bahwa SMKI merupakan bagian dari sistem manajemen organisasi yang diperlukan dalam operasional harian proses kerja sehari-hari.

Jika uraian tugas organisasi yang ada belum ada yang mencakup aspek-aspek keamanan informasi, maka sebaiknya dilakukan perubahan/penambahan pada uraian tugas (job description) yang ada. Tanggungjawab ketua dan anggota tim serta unit kerja terkait dalam hal keamanan informasi harus diuraikan secara jelas. Ketua tim hendaknya ditetapkan/ dipilih dari pejabat tertinggi pada ruang lingkup penerapan SMKI yang ditetapkan.

4.2 Mendefinisikan Ruang Lingkup

Ruang lingkup ini penerapan SMKI dapat meliputi:

4.2.1 Proses, layanan, dan/atau kegiatan. Misalnya: Penyediaan pelayanan publik, Pengamanan Pusat Data, pengembangan aplikasi, penggunaan layanan jaringan dan fasilitas email, dan sebagainya.

4.2.2 Satuan Kerja. Misalnya: Direktorat, Sub-Direktorat, Dinas, Departemen atau Bidang. ?

4.2.3 Lokasi kerja. Mana saja lokasi yang dipilih untuk menerapkan SMKI? Apakah SMKI akan langsung diterapkan ke seluruh

lokasi kerja? Atau apakah diterapkan secara bertahap dengan memprioritaskan pada lokasi tertentu terlebih dahulu? Penetapan ruang lingkup ini harus didiskusikan dengan Satuan Kerja terkait dengan memperhatikan tingkat kesiapan masing-masing termasuk ketersediaan sumber daya yang diperlukan untuk membangun dan menerapkan SMKI.

4.3 Melakukan Gap Analysis

Kegiatan ini dilakukan dengan tujuan utamanya untuk membandingkan seberapa jauh persyaratan klausul-klausul ISO 27001 telah dipenuhi, baik pada aspek kerangka kerja (kebijakan dan prosedur) maupun aspek penerapannya. Untuk aspek kerangka kerja, identifikasilah apakah kebijakan dan prosedur sebagaimana dicantumkan dalam butir 5.2 telah dipenuhi. Sedang untuk aspek penerapan, periksalah ketersediaan rekaman sebagai bukti-bukti penerapan.

Gap Analysis umumnya dilakukan dengan bantuan checklist pemeriksaan. Selain Checklist Indeks KAMI, checklist lain untuk kegiatan gap analysis ISO 27001 dapat diunduh dari berbagai situs tentang keamanan informasi.

4.4 Melakukan Risk Assessment dan Risk Treatment Plan

Sebelum melakukan risk assessment (pengkajian risiko), metodologi risk assessment harus ditetapkan terlebih dahulu. Periksalah apakah instansi anda telah memiliki atau menetapkan kebijakan/ metodologi risk assessment. Metodologi risk assessment TIK harus merujuk pada metodologi risk assessment yang ditetapkan di tingkat pusat, jika ada.

Jika belum ada metodologi risk assessment, lakukan penyusunan metodologinya dengan merujuk pada standar-standar yang ada, baik standar nasional ataupun internasional. Khusus untuk risk

assessment TIK beberapa dokumen standar di bawah ini dapat dijadikan rujukan, antara lain:

• ISO/IEC27005 - Information Security Risk Management • Handbook of Risk Management Guidelines Companionto

AS/NZ 4360:2004

• NIST Special Publication 800-30:Risk Management Guide for Information Technology Systems.

Dalam metodologi risk assessment juga terdapat kriteria penerimaan risiko, dimana risiko yang berada pada tingkat tertentu (umumnya tingkat “RENDAH”) akan diterima tanpa perlu melakukan rencana penanggulangan (Risk Treatment Plan). Risk Assessment dilakukan dengan merujuk pada metodologi yang telah ditetapkan tersebut. 4.4.1 Menetapkan Kontrol dan Sasaran Kontrol

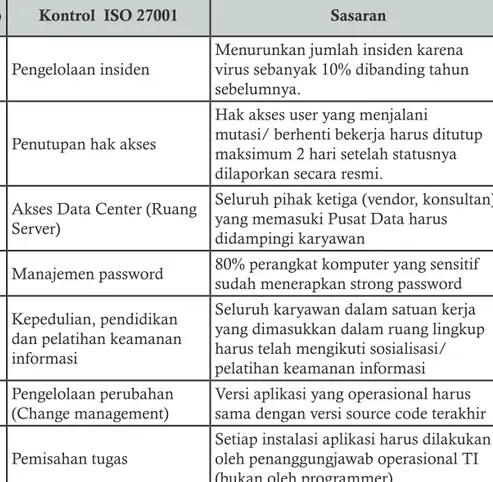

Dari hasil identifikasi risiko kemudian dipilih kontrol dan sasaran kontrol ISO 27001 yang dapat diterapkan sesuai dengan ruang lingkup yang ditetapkan. Sasaran kontrol dapat ditetapkan sebagaisasaran keamanan informasi tahunan yang digunakan sebagai patokan untuk mengukur efektivitas penerapan SMKI pada periode yang ditetapkan. Sasaran keamanan informasi tahunan dapat ditetapkan sesuai hasil kajian risiko dan prioritas pembenahan dengan mempertimbangkan ketersediaan dan kemampuan sumber daya.

Contoh sasaran keamanan informasi tahunan, misal tahun 2016, diberikan dalam Tabel 2 di bawah.

Tabel 2 Contoh Sasaran Keamanan Informasi

No Kontrol ISO 27001 Sasaran

1 Pengelolaan insiden

Menurunkan jumlah insiden karena virus sebanyak 10% dibanding tahun sebelumnya.

2 Penutupan hak akses

Hak akses user yang menjalani mutasi/ berhenti bekerja harus ditutup maksimum 2 hari setelah statusnya dilaporkan secara resmi.

3 Akses Data Center (Ruang Server)

Seluruh pihak ketiga (vendor, konsultan) yang memasuki Pusat Data harus didampingi karyawan

4 Manajemen password 80% perangkat komputer yang sensitif sudah menerapkan strong password

5

Kepedulian, pendidikan dan pelatihan keamanan informasi

Seluruh karyawan dalam satuan kerja yang dimasukkan dalam ruang lingkup harus telah mengikuti sosialisasi/ pelatihan keamanan informasi

6 Pengelolaan perubahan (Change management) Versi aplikasi yang operasional harus sama dengan versi source code terakhir 7 Pemisahan tugas

Setiap instalasi aplikasi harus dilakukan oleh penanggungjawab operasional TI (bukan oleh programmer)

Tabel 2: Contoh Sasaran Keamanan Informasi

Catatan:

Sasaran keamanan ini belum lengkap. Masing-masing instansi/lembaga dapat menambahkan sasarannya sesuai dengan hasil kajian risiko dan skala prioritas yang ditetapkan.

4.5 Penyusunan Kebijakan dan Prosedur SMKI

Kebijakan dan prosedur disusun dengan memperhatikan kontrol yang memang berlaku dan diterapkan dalam penyelenggaraan pelayanan publik. Daftar dokumentasi kebijakan dan prosedur yang harus disusun instansi penyelenggara pelayanan publik dapat dirujuk pada Tabel 2 dan 3 di atas.

4.4.2 Sosialisasi dan Pelatihan

Seluruh kebijakan dan prosedur yang telah disetujui oleh pimpinan kemudian disosialisasikan kepada seluruh personel/karyawan yang terkait sesuai dengan ruang lingkup yang ditetapkan di atas. Kegiatan ini untuk menjamin bahwa kebijakan dan prosedur SMKI telah dipahami sehingga penerapannya dilakukan secara tepat. Sosialisasi dapat dilakukan dengan berbagai cara, seperti:

• Tatap muka di dalam kelas • Simulasi langsung di lokasi kerja

• Penyampaian brosur, leaflet, spanduk untuk meningkatkan kepedulian karyawan

• Penggunaan email, nota dinas, portal atau majalah internal

• Media komunikasi lainnya

Untuk meningkatkan kompetensi personel, perlu dilakukan pelatihan yang lebih mendalam baik pada aspek teknis maupun tata kelola TIK. Berbagai jenis pelatihan menyangkut pengamanan informasi yang dapat diprogramkan, misalnya: pengenalan ISO 27001, audit internal, pelatihan lead auditor, risk management, pelatihan untuk administrator ataupun jenis-jenis pelatihan untuk programmer. Bukti sosialisasi dan pelatihan baik berupa materi, daftar hadir, hasil pre/post test, laporan evaluasi pelatihan ataupun sertifikat harus disimpan dan dipelihara.

4.6 Penerapan Kebijakan dan Prosedur SMKI

Strategi penerapan/implementasi SMKIsebaiknya dilakukan dengan menyelaraskan kegiatan yang sedang berlangsung di instansi/lembaga. Jika instansi/lembaga sedang melakukan proyek pengembangan aplikasi, arahkan dan dampingi agar setiap tahapan pengembangan aplikasi dapat mematuhi kebijakan dan prosedur yang telah ditetapkan yang antara lain mencakup:

• Persetujuan investasi proyek (untuk proyek outsource atau kegiatan yang memerlukan anggaran)

• Persyaratan keamanan aplikasi (syarat password minimum, session time-out, otentikasi, dan sebagainya)

• Non Disclosure Agreement (perjanjian menjaga kerahasiaan) untuk pihak ketiga

• Change Management

• Lisensi dan standar software yang digunakan

Hasil penerapan SMKI harus dicatat dalam bentuk laporan, log, rekaman atau isian formulir yang relevan yang mendukung kebijakan atau prosedur yang ditetapkan seperti laporan pencatatan insiden dan penyelesaiannya, daftar pengguna aplikasi, log aktivitas user, laporan pelatihan/sosialisasi, permintaan perubahan dan realisasinya, hasil pengujian aplikasi, laporan perawatan komputer, dan sebagainya. 4.6.1 Mengukur Efektivitas Kontrol

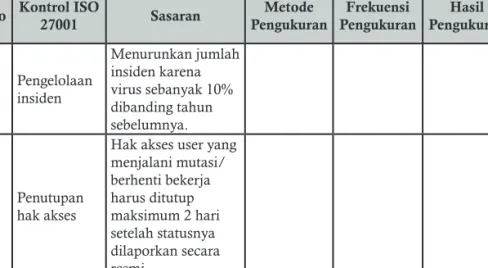

Kontrol yang telah ditetapkan baik berupa kebijakan, prosedur atau standar yang telah ditetapkan diukur efektivitasnya dengan mempelajari hasil-hasil penerapan yang dicatat atau dituliskan dalam laporan atau formulir-formulir yang relevan. Metode pengukuran kontrol harus ditetapkan terlebih dahulu, baru kemudian diukur efektivitas kontrolnya secara periodik sesuai kebutuhan dan karakteristik kegiatan. Pengukuran ketercapaian sasaran keamanan informasi dapat menjadi salah satu alat untuk mengukur efektivitas kontrol seperti Tabel 3 di bawah.

Tabel 3 Contoh Pengukuran Ketercapaian Sasaran Keamanan Informasi No Kontrol ISO 27001 Sasaran Metode Pengukuran Frekuensi Pengukuran Hasil Pengukuran 1 Pengelolaan insiden Menurunkan jumlah insiden karena virus sebanyak 10% dibanding tahun sebelumnya.

2 Penutupan hak akses

Hak akses user yang menjalani mutasi/ berhenti bekerja harus ditutup maksimum 2 hari setelah statusnya dilaporkan secara resmi.

Tabel 3: Contoh Pengukuran Sasaran Keamanan Informasi

4.6.2 Melakukan Audit Internal

Audit internal dilakukan untuk menjamin agar penerapan SMKI dilakukan secara tepat sesuai dengan kebijakan dan prosedur yang ditetapkan. Audit internal harus dilakukan oleh personel/tim yang memiliki kompetensi di bidang audit TIK dan tidak melaksanakan kegiatan yang diaudit. Personel/ tim yang melakukan audit internal harus ditetapkan oleh pimpinan/pejabat yang berwenang melalui Surat Keputusan atau Surat Penugasan yang resmi. Audit internal dapat dilakukan oleh pihak eksternal yang diminta secara resmi oleh instansi penyelenggara pelayanan publik.

4.6.3 Melakukan Evaluasi,Peninjauan (Review) dan Penyempurnaan Implementasi seluruh kebijakan, prosedur atau standar yang ditetapkan kemudian dievaluasi efektivitasnya. Periksalah kebijakan dan prosedur mana yang telah dapat diterapkan

dengan tepat dan mana yang belum. Jika prosedur belum diterapkan dengan tepat, Lakukanlah analisis mengapa hal itu terjadi. Apakah karena sosialiasi yang terlalu singkat atau prosedurnya yang terlalu rumit atau kurang praktis. Hasil pengukuran efektivitas kontrol dan laporan audit internal juga dievaluasi untuk diperiksa mana kontrol yang belum mencapai sasaran, masih lemah (belum efektif) atau yang masih menjadi temuan dalam audit internal.

Seluruh kelemahan kontrol harus segera diperbaiki ataupun disempurnakan sehingga tidak menimbulkan kelemahan/ kesalahan yang sama di kemudian hari.

5. DAFTAR

ISTILAH

Istilah Definisi

Ancaman (threat) Penyebab potensial suatu insiden yang tidak dikehendaki, yang dapat membahayakan suatu sistem atau organisasi.

Aset Sesuatu yang bernilai bagi organisasi. Terdapat beberapa jenis aset, meliputi: Informasi

Software, seperti program komputer Hardware

Layanan

Orang beserta kualifikasi, ketrampilan dan pengalamannya

Barang tak berwujud (intangible), seperti reputasi dan citra

Aset informasi adalah pengetahuan atau data yang memiliki nilai bagi organisasi.

Insiden keamanan informasi

satu atau serangkaian kejadian keamanan informasi yang memiliki peluang signifikan bagi pelemahan operasi bisnis dan peningkatan ancaman keamanan informasi

Keamanan Informasi Terjaganya kerahasiaan (confidentiality), keutuhan (integrity) dan ketersediaan (availability) informasi.

Catatan: Sifat- sifat informasi yang lain seperti keaslian (authenticity), akuntabilitas (accountability), non-repudiation dan keandalan (reliability) dapat juga dimasukkan sebagai keamanan informasi.

Kebijakan Ketentuan atau prinsip-prinsip yang

menggambarkan tekad, komitmen atau rencana manajemen terhadap suatu masalah tertentu yang yang dinyatakan secara formal oleh manajemen dan menjadi landasan kerja organisasi.

Istilah Definisi

Kontrol Alat untuk mengelola risiko, meliputi

kebijakan, prosedur, panduan, tindakan atau struktur organisasi yang dapat bersifat administratif, teknis, manajemen atau legal. Prosedur Urutan kegiatan dari suatu proses yang

melibatkan satu atau beberapa unit kerja dalam suatu organisasi.

Risiko keamanan informasi

Potensi bahwa suatu ancaman akan mengeksploitasi kelemahan satu atau sekelompok aset dan karenanya membahayakan organisasi.

Sasaran Kontrol (Control Objective)

Pernyataan yang menggambarkan apa yang harus dicapai sebagai hasil dari penerapan kontrol.

Sistem Manajemen Keamanan Informasi (SMKI)

Bagian dari keseluruhan sistem manajemen organisasi untuk menetapkan, menerapkan, mengoperasikan, memantau, mereview, memelihara dan meningkatkan keamanan informasi. SMKI dibangun dengan pendekatan risiko.

Standar Seperangkat aturan teknis yang harus dipatuhi suatu organisasi dalam rangka menerapkan suatu kerangka kerja tata kelola TIK. Standar dapat berasal dari internal atau eksternal. Standar internal misalnya: Standar Aplikasi Desktop, Standar Konfigurasi Komputer, Standar penomoran dokumen, dsb. Standar eksternal misalnya: ISO 27001, ISO 20000, dsb.

Catatan: Sistem manajemen meliputi struktur organisasi, kebijakan, rencana kegiatan, tanggungjawab, tindakan, prosedur, proses dan sumber daya

A. INDEKS KAMI 1. Pendahuluan

Indeks KAMI adalah alat evaluasi untuk menganalisis tingkat kesiapan pengamanan informasi di instansi pemerintah. Alat evaluasi ini tidak ditujukan untuk menganalisis kelayakan atau efektivitas bentuk pengamanan yang ada, melainkan sebagai perangkat untuk memberikan gambaran kondisi kesiapan (kelengkapan dan kematangan) kerangka kerja keamanan informasi kepada pimpinan Instansi. Evaluasi dilakukan terhadap berbagai area yang menjadi target penerapan keamanan informasi dengan ruang lingkup pembahasan yang juga memenuhi semua aspek keamanan yang didefinisikan oleh standar SNI ISO/IEC 27001:2013.

Bentuk evaluasi yang diterapkan dalam indeks KAMI dirancang untuk dapat digunakan oleh suatu organisasi dari berbagai tingkatan, ukuran, maupun tingkat kepentingan penggunaan TIK dalam mendukung terlaksananya proses yang ada. Data yang digunakan dalam evaluasi ini nantinya akan memberikan snapshot indeks kesiapan - dari aspek kelengkapan maupun kematangan -

kerangka kerja keamanan informasi yang diterapkan dan dapat digunakan sebagai pembanding dalam rangka menyusun langkah perbaikan dan penetapan prioritasnya.

Alat evaluasi ini kemudian bisa digunakan secara berkala untuk mendapatkan gambaran perubahan kondisi keamanan informasi sebagai hasil dari program kerja yang dijalankan, sekaligus sebagai sarana untuk menyampaikan peningkatan kesiapan kepada pihak yang terkait (stakeholders).

Khusus untuk Instansi Pemerintah, penggunaan dan publikasi hasil evaluasi Indeks KAMI merupakan bentuk tanggungjawab penggunaan dana publik sekaligus menjadi sarana untuk meningkatkan kesadaran mengenai kebutuhan keamanan informasi. Pertukaran informasi dan diskusi dengan Instansi pemerintah lainnya sebagai bagian dari penggunaan alat evaluasi Indeks KAMI ini juga menciptakan alur komunikasi antar pengelola keamanan informasi di sektor pemerintah sehingga semua pihak dapat mengambil manfaat dari lesson learned yang sudah dilalui.

Petunjuk Penggunaan Alat Evaluasi Indeks Keamanan Informasi (Indeks KAMI)

Alat evaluasi Indeks KAMI ini dapat digunakan oleh organisasi dengan skala nasional, maupun yang berukuran kecil. Penggunaan di Instansi pemerintah dapat dilakukan di tingkat pusat maupun satuan kerja yang ada di tingkatan Direktorat Jenderal, Badan, Pusat atau Direktorat untuk mendapatkan gambaran mengenai kematangan program kerja keamanan informasi yang dijalankannya. Evaluasi ini dianjurkan untuk dilakukan oleh pejabat yang secara langsung bertanggungjawab dan berwenang untuk mengelola keamanan informasi di seluruh cakupan instansinya.

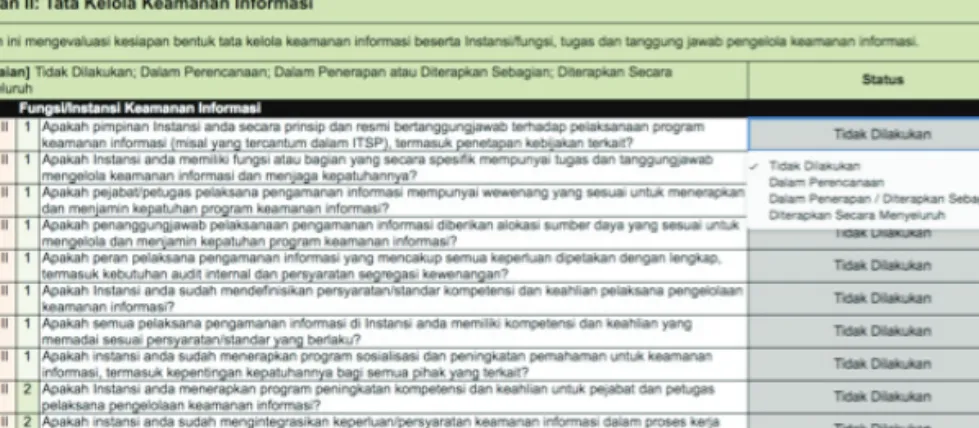

Proses evaluasi dilakukan melalui sejumlah pertanyaan di masing-masing area di bawah ini:

• Kategori Sistem Elektronik yang digunakan Instansi • Tata Kelola Keamanan Informasi

• Pengelolaan Risiko Keamanan Informasi • Kerangka Kerja Keamanan Informasi • Pengelolaan Aset Informasi, dan • Teknologi dan Keamanan Informasi

Pertanyaan yang ada belum tentu dapat dijawab semuanya, akan tetapi yang harus diperhatikan adalah jawaban yang diberikan harus merefleksikan kondisi penerapan keamanan informasi SESUNGGUHNYA. Alat evaluasi ini hanya akan memberikan nilai tambah bagi semua pihak apabila pengisiannya menggunakan azas keterbukaan dan kejujuran.

Sebelum mulai menjawab pertanyaan terkait kesiapan pengamanan informasi, responden diminta untuk mendefinisikan Kategori Sistem Elektronik di Instansinya. Definisi ini bisa dijabarkan untuk tingkat Satuan Kerja baik di tingkat Kementerian/Lembaga, ataupun untuk satuan kerja yang lebih kecil, sampai ke Unit Eselon III. Responden juga diminta untuk mendeskripsikan infrastruktur TIK yang ada dalam satuan kerjanya secara singkat. Tujuan dari proses ini adalah untuk mengelompokkan Sistem Elektronik yang digunakan instansi ke “tingkat” tertentu: Rendah, Tinggi dan Strategis. Dengan pengelompokan ini nantinya bisa dilakukan pemetaan terhadap instansi yang mempunyai karakteristik Sistem Elektornik yang sama.

Pertanyaan dikelompokkan untuk 2 keperluan.

a. Pertama, pertanyaan dikategorikan berdasarkan tingkat kesiapan penerapan pengamanan sesuai dengan kelengkapan kontrol yang diminta oleh standar ISO/IEC 27001:2013. Dalam pengelompokan ini responden diminta untuk memberi tanggapan mulai dari area yang terkait dengan bentuk kerangka kerja dasar keamanan informasi (pertanyaan diberi label “1”), efektifitas dan konsistensi penerapannya (label “2”), sampai dengan kemampuan untuk selalu meningkatkan kinerja keamanan informasi (label “3”). Tingkat terakhir ini

sesuai dengan kesiapan minimum yang diprasyaratkan oleh proses sertifikasi standar ISO/IEC 27001:2013.

Setiap jawaban diberikan skor yang nantinya dikonsolidasi untuk menghasilkan angka indeks sekaligus digunakan untuk menampilkan hasil evaluasi dalam dashboard di akhir proses ini.Skor yang diberikan untuk jawaban pertanyaan sesuai tingkat kematangannya mengacu kepada:

(Catatan: untuk keseluruhan area pengamanan, pengisian pertanyaan dengan label “3” hanya dapat memberikan hasil apabila semua pertanyaan terkait dengan label “1” dan “2” sudah diisi dengan status minimal “Diterapkan Sebagian”) Hasil dari penjumlahan skor untuk masing-masing area ditampilkan dalam diagram radar dengan latar belakang area untuk tingkat maksimal kematangan 1 s/d 3. Dalam diagram ini bisa dilihat perbandingan antara kondisi kesiapan sebagai hasil dari proses evaluasi dengan acuan tingkat kematangan yang ada.

Dengan membaca diagram ini, pimpinan instansi dapat melihat kebutuhan pembenahan yang diperlukan dan korelasi antara berbagai area penerapan keamanan informasi. Adapun korelasi antara Kategori Sistem Elektronik dengan Status Kesiapan didefinisikan melalui tabel berikut:

Pengelompokan kedua dilakukan berdasarkan tingkat

kematangan penerapan pengamanan dengan kategorisasi

yang mengacu kepada tingkatan kematangan yang digunakan oleh keangka kerja COBIT atau CMMI. Tingkat kematangan ini nantinya akan digunakan sebagai alat untuk melaporkan pemetaan dan pemeringkatan kesiapan keamanan informasi di Kementerian/Lembaga.

Untuk keperluan Indeks KAMI, tingkat kematangan tersebut didefinisikan sebagai:

- Tingkat I - Kondisi Awal

- Tingkat II - Penerapan Kerangka Kerja Dasar - Tingkat III - Terdefinisi dan Konsisten - Tingkat IV - Terkelola dan Terukur - Tingkat V - Optimal

Untuk membantu memberikan uraian yang lebih detil, tingkatan ini ditambah dengan tingkatan antara - I+, II+, III+, dan IV+, sehingga total terdapat 9 tingkatan kematangan. Sebagai awal, semua responden akan diberikan kategori kematangan Tingkat I. Sebagai padanan terhadap standar

ISO/IEC 2700:2013, tingkat kematangan yang diharapkan untuk ambang batas minimum kesiapan sertifikasi adalah Tingkat III+.

Ilustrasi di bawah menunjukkan label pengelompokan kematangan (kolom di sebelah kanan nomor urut) dan kelengkapan (kolom di sebelah kiri pertanyaan).

b. Kedua pengelompokan ini dapat dipetakan (lihat gambar di bawah) untuk memberikan dua sudut pandang yang berbeda: tingkat kelengkapan pengamanan dan tingkat kematangan pengamanan. Instansi responden dapat menggunakan metrik ini sebagai target program keamanan informasi.

Indeks KAMI sebaiknya digunakan 2X dalam setahun sebagai alat untuk melakukan tinjauan ulang kesiapan keamanan informasi sekaligus untuk mengukur keberhasilan inisiatif perbaikan yang diterapkan, dengan pencapaian tingkat kelengkapan atau kematangan tertentu.

B. TEMPLATE KEBIJAKAN DAN PROSEDUR SMKI

Contoh

KEBIJAKAN UMUM

SISTEM MANAJEMEN KEAMANAN

INFORMASI (SMKI)

*)*) Kebijakan ini harus dilengkapi dengan kebijakan lain yang disyaratkan SNI ISO/IEC 27001 a.l:

• Organisasi, Peran & Tanggungjawab Keamanan Informasi • Pengelolaan Risiko TI dan Kelangsungan Layanan (Bisnis)

• Akses Kontrol (akses fisik: Ruang Data Center/DRC, Ruang kerja dan akses lojik: aplikasi, database, sistem operasi, dsb)

• Pengamanan Ruang DC/DRC dan Ruang Kerja

• Pelaporan dan Pengelolaan Gangguan TI/Insiden Keamanan Informasi

• Backup,

• Penggunaan aset TI (komputer, email, internet, sistem informasi) • Clear desk and clear screen,

• Pengamanan network

• Perangkat mobile computing dan komunikasi • Teleworking,

1. Pendahuluan

Informasi merupakan aset yang sangat penting bagi Instansi penyelenggara layanan publik dan karenanya perlu dilindungi dari ancaman yang dapat mengganggu kelangsungan bisnisnya. Penggunaan fasilitas teknologi informasi selain memudahkan proses pekerjaan juga mengandung risiko bila tidak digunakan dan dikelola dengan tepat. Oleh karena itu, penggunaan teknologi informasi harus dikelola sedemikian sehingga memberi manfaat sebesar-besarnya dengan kemungkinan risiko yang rendah.

Kebijakan ini didokumentasikan sebagai panduan untuk melindungi informasi dari ancaman keamanan informasi yang meliputi kerahasiaan (confidentiality), keutuhan (integrity), dan ketersediaan (availability) dan mengurangi dampak dari terjadinya insiden keamanan.

2. Tujuan

Melindungi aset informasi Instansi penyelenggara layanan publik dari segala bentuk ancaman, baik eksternal maupun internal, sengaja atau tidak.

3. Ruang Lingkup

Kebijakan ini berlaku untuk seluruh aset informasi yang digunakan Instansi penyelenggara layanan publik yang meliputi:

Organisasi dan Lokasi:

<Sebutkan unit kerja/bagian dimana kebijakan ini akan diberlakukan. Mulailah dengan unit kerja yang pimpinannya memiliki komitmen.>

Aset:

Aset yang dicakup meliputi, tetapi tidak terbatas pada: • Data / Informasi

Contoh: dokumen pengadaan dan kontrak, data pelanggan, data gaji, data karyawan, sistem dokumentasi manajemen, dokumen teknis &

konfigurasi jaringan, hasil penetration test, materi pelatihan, prosedur operasional, rekaman operasional penggunaan TI, business continuity plan dan hasil audit, dsb;

• Software

Contoh : software aplikasi, operating system, development tool, dan software tool (antivirus, audit tool), dsb;

• Hardware

Contoh : Server, PC, Laptop, media penyimpan data (hard disk, flash disk), dsb;

• Perangkat Jaringan Komunikasi

contoh : Router, Modem, Switch, Firewall, jaringan komunikasi, dsb; • Fasilitas Pendukung

Contoh : Ruang Server / Ruang Data Center, Ruang Kerja, Ruang Disaster Recovery Center (DRC), UPS, Genset, A/C, CCTV, Fire Extinguisher, Access Door Electronic, dsb

• Sumber Daya Manusia

Contoh : Pimpinan, Operator, Administrator, vendor/pihak ketiga yang penyedia layanan/dukungan atau produk utama yang menunjang Instansi.

4. Kebijakan

Seluruh informasi yang disimpan dalam media simpan, ditulis, dicetak, dan dikomunikasikan langsung atau melalui teknologi komunikasi harus dilindungi terhadap kemungkinan kerusakan, kesalahan penggunaan secara sengaja atau tidak, dicegah dari akses oleh user yang tidak berwenang dan dari ancaman terhadap kerahasiaan (confidentiality), keutuhan (integrity) dan ketersediaan (availability).

Kebijakan keamanan informasi harus dikomunikasikan ke seluruh karyawan dan pihak ketiga terkait melalui media komunikasi yang ada agar dipahami dengan mudah dan dipatuhi.

Instansi penyelenggara layanan publik meningkatkan kepedulian (awareness), pengetahuan dan ketrampilan tentang keamanan informasi bagi karyawan. Sosialisasi juga perlu diberkan kepada vendor, konsultan, mitra, dan pihak ketiga lainnya sepanjang diperlukan.

Seluruh kelemahan keamanan informasi yang berpotensi atau telah mengakibatkan gangguan penggunaan TI harus segera dilaporkan ke penanggung jawab TI terkait.

Seluruh pimpinan di semua tingkatan bertanggungjawab memantau dan mengavaluasi efektivitas penerapan kebijakan ini di seluruh unit kerja/ bagian di bawah pengawasannya.

Seluruh karyawan bertanggung jawab untuk menjaga dan melindungi keamanan aset informasi serta mematuhi kebijakan dan prosedur keamanan informasi yang telah ditetapkan.

Setiap pelanggaran terhadap kebijakan ini dan kebijakan lain yang terkait akan dikenai sanksi administratif atau tindakan disiplin sesuai peraturan yang berlaku.

Kebijakan yang lebih teknis merujuk prinsip-prinsip yang ditetapkan dalam kebijakan ini.

Setiap pengecualian terhadap kebijakan ini dan kebijakan turunannya harus mendapat persetujuan minimum dari pimpinan yang berwenang.

Ditetapkan di , ... <Pimpinan Instansi/Lembaga>

Contoh

KEBIJAKAN MANAJEMEN RISIKO TI

Nomor Dokumen : XXXX……...….. Revisi : ……...….. Tanggal Terbit : …...……..

DIREKTORAT KEAMANAN INFORMASI DIREJKTORAT JENDERAL APLIKASI INFORMATIKA

HALAMAN PENGESAHAN

Disiapkan Oleh : 1. ……….. Tanda Tangan: ……….. 2. ……….. Tanda Tangan: ……….. Diperiksa Oleh: ….……….. Tanda Tangan: ……….. Disetujui Oleh: ….……….. Tanda Tangan: ………..RIWAYAT PERUBAHAN

Rev Tanggal Uraian Penanggungjawab

1. Tujuan

Kebijakan ini bertujuan untuk:

1.1. Mengidentifikasi risiko penyediaan dan operasional layanan TI dari gangguan terhadap aspek kerahasiaan (confidentiality), keutuhan (integrity) dan ketersediaan (availability)

1.2. Mengukur besarnya risiko yang mungkin terjadi dan melakukan pengendalian risiko yang diperlukan sehingga dampaknya tidak terlalu mengganggu penyelenggaraan layanan TI secara keseluruhan di lingkungan <instansi/lembaga/organisasi>.

2. Ruang Lingkup

Kebijakan ini berlaku untuk seluruh aset TI dan sarana pendukungnya yang digunakan dalam penyelenggaraan layanan TI di lingkungan <instansi/lembaga/organisasi>, yang meliputi:

1. Informasi, meliputi dokumen penawaran penyedia, data penyedia, kebijakan dan prosedur TI, konfigurasi LAN, hasi pengkajian risiko (risk register), hasil , audit log, hasil monitoring penggunaan bandwidth jaringan, dsb.

2. Software, meliputi aplikasi (misal : aplikasi e-government, SPSE, sistem operasi, MS Office, software antivirus, tool/software monitoring, dsb)

3. Hardware dan infrastruktur jaringan, meliputi PC/Laptop, server, router, kabel LAN, modem, storage, flash disk, dsb.

4. Sasana pendukung, meliputi: sumber daya listrik PLN, UPS, Genset, A/C, CCTV, alat pemadam kebakaran, alat pengukur suhu dan kelembaban, dsb.

5. SDM, meliputi: system administrator, pengembang (programmer) dan penyedia jasa (vendor/supplier).

3. Definisi

1. Ancaman (Threat) adalah suatu potensi insiden yang dapat menimbulkan kerugian / bahaya terhadap penyelenggaraan layanan.

2. Dampak (Impact) adalah gangguan atau kerugian yang akan dialami Unit Kerja di <instansi/lembaga/organisasi> jika risiko yang diidentifikasi terjadi.

3. Kemungkinan (Likelihood) adalah peluang terjadinya suatu risiko. 4. Kerawanan (Vulnerability) adalah kelemahan dari satu atau

kelompok sumber daya TI yang dimanfaatkan untuk menimbulkan satu atau lebih ancaman.

5. Kriteria Penerimaan Risiko (Risk Acceptance Criteria) adalah tingkat risiko layaan TI yang diterima oleh <instansi/lembaga/ organisasi>.

6. Pemilik risiko TI adalah Kepala Unit Organisasi yang bertanggungjawab terhadap penyediaan layanan TI bagi pengguna di lingkungan <instansi/lembaga/organisasi>.

7. Rencana Penanggulangan Risiko (Risk Treatment Plan) adalah rencana tindakan untuk menurunkan tingkat kemungkinan (Likelihood) terjadinya risiko dan mengurangi dampak (Impact) risiko dengan menetapkan kontrol, mengalokasikan sumber daya dan menetapkan jadwal.

8. Risiko penggunaan TI adalah faktor-faktor yang berpeluang mengancam kinerja penyelenggaraan layanan TI karena gangguan terhadap kerahasiaan (confidentiality), keutuhan (integrity), dan ketersediaan (availability) informasi.

9. Daftar Risiko (Risk Register) adalah dokumen tentang daftar identifikasi kerawanan, ancaman, dampak, serta kontrol dan rencana penanggulangan risiko terhadap penyelenggaraan Layanan TI.

10. Risiko sisa (Residual Risk) adalah risiko yang masih ada setelah diterapkannya kontrol.

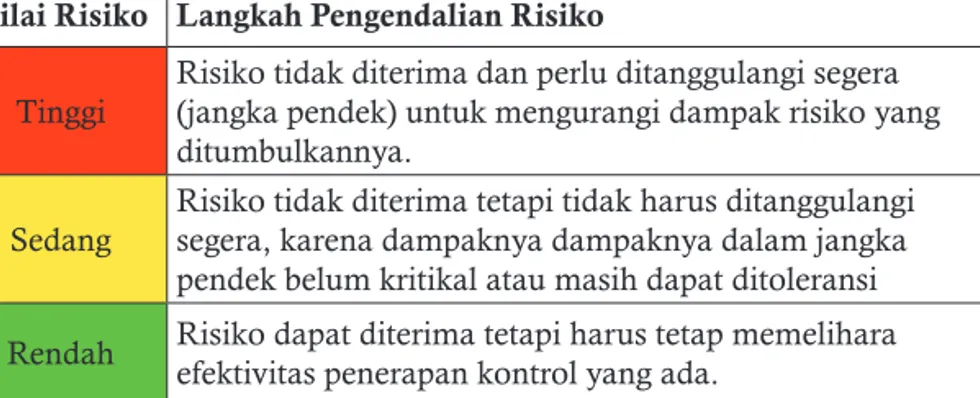

4. Kebijakan

1. <instansi/lembaga/organisasi> menetapkan proses pengkajian risiko penyelenggaraan layanan TI. Proses pengkajian risiko dan kriteria penilaian risiko dijelaskan dalam butir 5 dokumen ini.

2. <instansi/lembaga/organisasi> sebagai penanggungjawab pengelolaan layanan TI harus melakukan identifikasi, analisis, pengukuran, pengendalian dan penetapan rencana penanggulangan risiko sesuai metodologi manajemen risiko TI yang ditetapkan dalam dokumen ini. Dalam melakukan pengkajian risiko, Organisasi dapat bekerjasama dengan unit kerja/dinas lain terkait di lingkungan <instansi/lembaga/organisasi>.

3. Pengkajian risiko harus mencakup identifikasi dampak karena kelemahan aspek kerahasiaan (confidentiality), keutuhan (integrity), dan ketersediaan (availability) dari aset informasi serta estimasi penilaian risiko setelah penerapan kontrol. Hasil pengkajian risiko dituangkan dalam dokumen daftar risiko TI (IT risk register). 4. <instansi/lembaga/organisasi> menetapkan bahwa risiko yang

dapat diterima adalah risiko yang bernilai “RENDAH”. Nilai risiko lainnya (“SEDANG” dan “TINGGI”) harus ditanggulangani dengan perbaikan atau penerapan kontrol baru sehingga nilai risiko setelah penerapan kontrol menjadi “RENDAH”. Jenis rencana penanggulangan risiko ditetapkan dalam Tabel 4.

5. Risiko yang tidak diterima akan ditindaklanjuti dengan menyusun rencana penanggulangan risiko (risk treatment plan) yang dapat berupa:

a. Diterima: menerima risiko tanpa perlu menerapkan kontrol tambahan dari yang sudah ditetapkan.

b. Dikurangi: menerapkan kontrol untuk mengurangi risiko c. Ditransfer: mengalihkan risiko dan pengendaliannya kepada

pihak ketiga

d. Dihindari: menghindari penggunaan sumber daya TI yang mendatangkan risiko

6. Dalam hal nilai risiko tetap “TINGGI” meskipun rencana penanggulangan telah ditetapkan, maka <instansi/lembaga/ organisasi> akan mempertimbangkan penanggulangannya dalam Rencana Kelangsungan Layanan TI (IT Service Continuity Plan)/ Disaster Recovery Plan (DRP) yang akan disusun dalam dokumen terpisah.

7. Dokumen Daftar Risiko TI (IT risk register) dan rencana penanggulangan risiko (risk treatment plan) disetujui oleh minimum Pimpinan Unit Organisasi sebagai pemilik risiko.

8. Kriteria penilaian risiko dan hasil pengkajian risiko akan ditinjau ulang minimum 1 (satu) tahun sekali atau jika terjadi perubahan signifikan terhadap proses penyediaan layanan TI, aset TI yang digunakan, adanya perubahan peraturan atau kebijakan yang menimbulkan risiko baru.

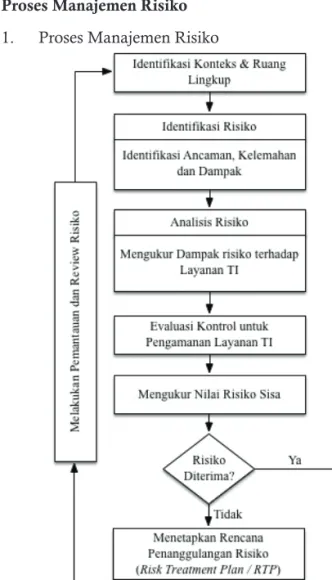

5. Proses Manajemen Risiko 1. Proses Manajemen Risiko

Gambar 1: Proses Manajemen Risiko TI a) Identifikasi Konteks dan Ruang Lingkup

Konteks adalah kondisi dan faktor-faktor yang dapat mempengaruhi penyusunan dan penerapan Sistem Manajemen Keamanan Informasi (SMKI), baik kondisi

internal seperti struktur organisasi, jumlah dan kompetensi SDM, hubungan kerja antar dinas/unit kerja, keputusan/ kebijakan internal maupun kondisi / faktor eksternal seperti Undang-undang, peraturan pemerintah, keputusan menteri atau kondisi perekonomian nasional yang berdampak pada penyelenggaraan layanan TI.

Proses ini mengindentifikasi konteks internal dan eksternal yang dapat berpengaruh terhadap SMKI <instansi/lembaga/ organisasi>, termasuk mengindentifikasi pihak-pihak terkait di internal dan eksternal yang terpengaruh atau mempengaruhi SMKI. Proses ini juga menetapkan ruang lingkup penerapan SMKI sebagai batasan dalam pelaksanaan kegiatan pengkajian risiko. Misalnya ruang lingkup penerapan SMKI adalah pada pengamanan Data Center, Pengembangan Aplikasi dan Pengoperasian seluruh Layanan TI yang ada. Ruang lingkup dapat ditetapkan secara bertahap untuk kemudian ditingkatkan ke skala yang lebih besar. b) Identifikasi proses dan aset TI: Seluruh aset TI yang

mendukung penyelenggaraan layanan TI diidentifikasi. Aset TI <instansi/lembaga/organisasi> berupa data/ informasi (misalnya data pegawai, data penduduk, informasi pemerintahan lainnya), topologi jaringan, hardware, software, sarana pendukung yang digunakan untuk menjaga layanan TI seperti A/C, Generator, UPS, CCTV, dan perangkat pengamanan fisik dan lingkungan lainya.

c) Identifikasi Risiko: Tahap ini mengidentifikasi jenis-jenis ancaman (threat) dan kelemahan (vulnerability) dari aset TI yang ada serta Dampak (impact) jika ancaman yang diidentifikasi terjadi.

d) Analisis Risiko: Uraian Dampak yang telah diidentifikasi kemudian dianalisis dan diukur dengan menggunakan kriteria penilaian risiko yang ditetapkan kebijakan ini. Hasil pengukuran dampak akan memberikan Nilai Risiko.

e) Mengevaluasi Kontrol: Tahap ini mengidentifikasi kontrol pengamanan layanan TI yang telah ada baik berupa kebijakan, prosedur, hardware ataupun software dan mengevaluasi efektivitas kontrol tersebut untuk mengurangi Kelemahan dan Dampak. Kontrol yang efektif akan mampu mengurangi Kelemahan dan/atau menurunkan Dampak, sehingga dapat pula menurunkan Nilai Risiko.

f) Mengukur Nilai Risiko Sisa: Tahap ini mengukur Nilai Risiko yang masih ada (Nilai Risiko Sisa) setelah penerapan kontrol terhadap aset TI yang digunakan untuk menyediakan layanan TI.

g) Mengevaluasi Penerimaan Risiko: Memeriksa apakah Nilai Risiko Sisa dapat diterima sesuai kriteria yang ditetapkan. h) Menetapkan Risk Treatment Plan (RTP): Jika diterima, maka

lakukan pemantauan berkala untuk memeriksa kemungkinan perubahan risiko karena perubahan faktor internal atau eksternal. Jika tidak diterima, perlu dilakukan perbaikan atau penambahan kontrol baru agar Nilai Risiko Sisa berada pada tingkat yang diterima.

i) Memantau dan Mereview Risiko: Tahap ini akan melakukan pemantauan pelaksanaan Risk Treatment Plan dan mereview risiko lain yang ada dan belum diidentifikasi sebelumnya. 2. Kriteria Nilai Kemungkinan (Likelihood)

Kriteria Nilai Kemungkinan terjadinya risiko didefinisikan dalam tabel 1 berikut.

KEMUNGKINAN

1. Hampir pasti (Almost Certain) >90% akan terjadi dalam periode waktu satu (1) tahun 2. Sering (Likely) Antara 50-90% akan terjadi dalam periode waktu satu

(1) tahun

3. Mungkin (Possible) Antara 10-50% akan terjadi dalam periode waktu satu (1) tahun 4. Jarang (Rare) <10% akan terjadi dalam periode waktu satu (1) tahun

3. Kriteria Nilai Dampak (Impact)

Kategori Sangat Kecil Ringan Menengah Berat

1. Gangguan terhadap aplikasi e-Government Aplikasi tidak dapat diakses <1 jam di luar jam kerja

Aplikasi tidak berfungsi > 1 – 4 jam selama jam kerja Aplikasi tidak berfungsi > 4 – 24 jam selama jam kerja Aplikasi tidak berfungsi lebih dari 24 jam selama jam kerja 2. Gangguan terhadap aplikasi SPSE SPSE tidak dapat diakses <1 jam di luar jam kerja

Sistem tidak berfungsi > 1 – 4 jam selama jam kerja Sistem tidak berfungsi > 4 – 24 jam selama jam kerja Sistem tidak berfungsi lebih dari 24 jam selama jam kerja

3. Keluhan user Keluhan kecil dan tidak signifikan Keluhan dialami dan disampaikan oleh sejumlah pengguna Keluhan dimuat di media lokal Keluhan dimuat di media lokal dan nasional

Tabel 2: Jenis Kejadian dan Skala Likelihood (Kemungkinan)

4. Kriteria Nilai Risiko (Risk Score)

Sangat Kecil DAMPAK Ringan Menengah Besar

KEMUNGKIN

AN Hampir pasti Sedang

Sedang Tinggi Tinggi

Sering Rendah Sedang Tinggi Tinggi Mungkin Rendah Sedang Sedang Tinggi Jarang Rendah Rendah Sedang Tinggi

5. Langkah Pengendalian Risiko Nilai Risiko Langkah Pengendalian Risiko

Tinggi

Risiko tidak diterima dan perlu ditanggulangi segera (jangka pendek) untuk mengurangi dampak risiko yang ditumbulkannya.

Sedang

Risiko tidak diterima tetapi tidak harus ditanggulangi segera, karena dampaknya dampaknya dalam jangka pendek belum kritikal atau masih dapat ditoleransi Rendah Risiko dapat diterima tetapi harus tetap memelihara efektivitas penerapan kontrol yang ada.

Contoh

Kebijakan Penggunaan

Komputer, Internet dan Email,

LOGO INSTANSI/LEMBAGA

Nomor Dokumen : ……...….. Revisi : ……...….. Tanggal Terbit : ……...…..

Kebijakan Penggunaan Komputer, Internet dan Email

No. Dok Revisi 1.0 Halaman 49 dari 61

LEMBAR PERSETUJUAN

Disiapkan Oleh : 1. ……….. Tanda Tangan: ……….. 2. ……….. Tanda Tangan: ……….. Diperiksa Oleh: 1. ……….. Tanda Tangan: ……….. 2. ……….. Tanda Tangan: ……….. Disetujui Oleh: 1. ……….. Tanda Tangan: ……….. 2. ……….. Tanda Tangan: ………..Kebijakan Penggunaan Komputer, Internet dan Email

No. Dok

Revisi 1.0

Halaman 49 dari 61

DAFTAR PERUBAHAN DOKUMEN

Rev Tanggal Uraian Perubahan Inisiator