ix

ABSTRAK

Jaringan wireless IEEE 802.11n dengan topologi infrastruktur membutuhkan Access Point (AP) sebagai titik akses. AP membutuhkan protokol pengamanan untuk mencegah sembarang client terkoneksi pada jaringan. Protokol pengamanan yang tersedia antara lain adalah Wi-fi Protected Access (WPA) dan Wi-fi Protected Access 2 (WPA2). Konsekuensi dari penerapan protokol pengamanan ini adalah berkurangnya kapasitas payload data. Tanpa protokol pengamanan kapasitas payload yang tersedia sebesar 2312 byte. Pada penerapan protokol WPA, payload berkurang menjadi 2292 byte. Sedangkan pada penerapan protokol WPA2, payload berkurang menjadi 2296 byte. Dengan adanya pengurangan payload yang tidak signifikan (sangat kecil) tersebut, akan diukur troughput jaringan dengan masing-masing protokol pengamanan dan dibandingkan dengan jaringan tanpa pengamanan. Pengukuran dilakukan pada throughput UDP dengan bantuan tools iperf. Hasilnya, pengurangan payload pada protokol pengamanan WPA dan WPA2 tidak membebani performa jaringan wireless IEEE 802.11n.

Kata kunci : WPA, WPA2, IEEE 802.11n

x

ABSTRACT

Wireless network IEEE 802.11n with infrastructure topology need an Access Point (AP) as network access. The AP needs security protocol to deny access from unauthorised client. Wi-fi Protected Access(WPA) and Wi-fi Protected Access 2 (WPA2) are security protocols that available to use. The consequence of using security protocol is reducing the capacity of payload data. The payload capacity without security protocol is 2312 bytes. When using WPA, payload capacity is reduced to 2292 bytes. And when using WPA2, payload capacity is reduced to 2296 bytes. According to the insignificant reduction of payload capacity (very few), the throughput to each network security protocols compared with the network without security will be measured. Measurements performed on throughput of UDP using iperf as tools. As a result, the reduction of the payload on WPA and WPA2 security protocols do not overload the performance of IEEE 802.11n wireless networks.

ANALISIS PENGARUH PENGAMANAN WPA DAN WPA2

TERHADAP PERFORMA JARINGAN WIRELESS 802.11N

Skripsi

Diajukan Untuk Memenuhi Salah Satu Syarat Memperoleh Gelar Sarjana Komputer

Program Studi Teknik Informatika

Oleh

Yustinus Euzhan Yogatama 085314087

PROGRAM STUDI TEKNIK INFORMATIKA

JURUSAN TEKNIK INFORMATIKA

FAKULTAS SAINS DAN TEKNOLOGI

UNIVERSITAS SANATA DHARMA

YOGYAKARTA

2015

i

ANALISIS PENGARUH PENGAMANAN WPA DAN WPA2

TERHADAP PERFORMA JARINGAN WIRELESS 802.11N

Skripsi

Diajukan Untuk Memenuhi Salah Satu Syarat Memperoleh Gelar Sarjana Komputer

Program Studi Teknik Informatika

Oleh

Yustinus Euzhan Yogatama 085314087

PROGRAM STUDI TEKNIK INFORMATIKA

JURUSAN TEKNIK INFORMATIKA

FAKULTAS SAINS DAN TEKNOLOGI

UNIVERSITAS SANATA DHARMA

YOGYAKARTA

ii

ANALYSIS OF WPA AND WPA2 SECURITY EFFECT ON

WIRELESS 802.11N NETWORK PERFORMANCE

A Thesis

Presented as Partial Fulfillment of The Requirements To Obtain Sarjana Komputer Degree

in Informatics Engineering Study Program

By

Yustinus Euzhan Yogatama 085314087

INFORMATICS ENGINEERING STUDY PROGRAM

DEPARTMENT OF INFORMATICS ENGINEERING

FACULTY OF SCIENCE AND TECNOLOGY

SANATA DHARMA UNIVERSITY

YOGYAKARTA

2015

vii

HALAMAN MOTO

Ku olah kata, kubaca makna, kuikat dalam alinea, kubingkai dalam bab sejumlah lima, jadilah mahakarya, gelar sarjana kuterima, orangtua, istri dan mertua pun bahagia.

Wisuda setelah 14 semester adalah

kesuksesan yang tertunda.

Lebih baik terlambat daripada tidak wisuda sama sekali.

Hati

–

hati secara berlebihan sama buruknya

dengan tidak berhati

–

hati, karena membuat

orang lain sangsi.

Seorang sahabat adalah suatu sumber kebahagiaan dikala kita merasa tidak

viii

HALAMAN PERSEMBAHAN

Tugas akhir ini aku persembahkan untuk :

Allah Bapa, Allah Putera dan Allah Roh Kudus

Bunda Maria

Orangtua

Saudara – saudara

Para sahabat

Dan Keluarga Kecilku tercinta

ix

ABSTRAK

Jaringan wireless IEEE 802.11n dengan topologi infrastruktur membutuhkan Access Point (AP) sebagai titik akses. AP membutuhkan protokol pengamanan untuk mencegah sembarang client terkoneksi pada jaringan. Protokol pengamanan yang tersedia antara lain adalah Wi-fi Protected Access (WPA) dan Wi-fi Protected Access 2 (WPA2). Konsekuensi dari penerapan protokol pengamanan ini adalah berkurangnya kapasitas payload data. Tanpa protokol pengamanan kapasitas payload yang tersedia sebesar 2312 byte. Pada penerapan protokol WPA, payload berkurang menjadi 2292 byte. Sedangkan pada penerapan protokol WPA2, payload berkurang menjadi 2296 byte. Dengan adanya pengurangan payload yang tidak signifikan (sangat kecil) tersebut, akan diukur troughput jaringan dengan masing-masing protokol pengamanan dan dibandingkan dengan jaringan tanpa pengamanan. Pengukuran dilakukan pada throughput UDP dengan bantuan tools iperf. Hasilnya, pengurangan payload pada protokol pengamanan WPA dan WPA2 tidak membebani performa jaringan wireless IEEE 802.11n.

x

ABSTRACT

Wireless network IEEE 802.11n with infrastructure topology need an Access Point (AP) as network access. The AP needs security protocol to deny access from unauthorised client. Wi-fi Protected Access(WPA) and Wi-fi Protected Access 2 (WPA2) are security protocols that available to use. The consequence of using security protocol is reducing the capacity of payload data. The payload capacity without security protocol is 2312 bytes. When using WPA, payload capacity is reduced to 2292 bytes. And when using WPA2, payload capacity is reduced to 2296 bytes. According to the insignificant reduction of payload capacity (very few), the throughput to each network security protocols compared with the network without security will be measured. Measurements performed on throughput of UDP using iperf as tools. As a result, the reduction of the payload on WPA and WPA2 security protocols do not overload the performance of IEEE 802.11n wireless networks.

Keywords : WPA, WPA2, IEEE 802.11n

xi

KATA PENGANTAR

Puji syukur penulis panjatkan kehadirat Tuhan Yang Maha Esa atas kasih dan penyertaanNyalah sehingga penulis dapat menyelesaikan penyusunan skripsi

dengan judul “ANALISIS PENGARUH PENGAMANAN WPA DAN WPA2

TERHADAP PERFORMA JARINGAN

WIRELESS

802.11N”. Penulisan skripsi ini ditujukan untuk memenuhi salah satu syarat memperoleh gelar Sarjana Komputer Universitas Sanata Dharma Yogyakarta.Penyusunan skripsi ini tidak terlepas dari bantuan, bimbingan, dan peran berbagai pihak. Oleh karena itu pada kesempatan ini penulis mengucapkan terimakasih kepada pihak-pihak berikut:

1. Tuhan Yesus Kristus dan Bunda Maria yang selalu membimbing dan menuntun untuk menyelesaikan tugas skripsi ini.

2. Ibu Paulina Heruningsih Prima Rosa, S.Si., M.Sc selaku Dekan Fakultas Sains dan Teknologi Universitas Sanata Dharma.

3. Ibu Ridowati Gunawan, S.Kom., M.T. selaku Kepala Program Studi Teknik Informatika sekaligus selaku dosen penguji.

4. Bapak Iwan Binanto, S.Si., M.Cs selaku dosen pembimbing skripsi yang telah meluangkan banyak waktu untuk membimbing dan memotivasi penulis untuk terus membaca dan belajar.

5. Bapak Bambang Soelistijanto, S.T., M.Sc., Ph.D. dan bapak Stephanus Yudianto Asmoro, S.T., M.Kom selaku dosen penguji.

6. Ibu Sri Hartati Widjono, S.Si., M.Kom. selaku dosen pembimbing akademik.

7. Seluruh staff pengajar dan karyawan Program Studi Teknik Informatika. 8. Kedua orang tua saya, Bapak Archadius Bowo Budi Utomo (alm), Bapak

xiii

DAFTAR ISI

HALAMAN JUDUL ... i

HALAMAN PERSETUJUAN ... iii

HALAMAN PENGESAHAN ... iv

PERNYATAAN KEASLIAN KARYA ... v

LEMBAR PENYATAAN PERSETUJUAN ... vi

HALAMAN MOTTO ... vii

HALAMAN PERSEMBAHAN ... viii

ABSTRAK ... ix

BAB II LANDASAN TEORI 2.1 Kriptografi ... 7

2.2 AES (Advanced Encryption Standard) ... 8

2.3 WPA ... 14

2.3.1 TKIP ... 16

xiv

BAB IV PENGUJIAN DAN ANALISA 4.1 Penentuan Performa Maksimal Jaringan ... 44

xv

4.2 Menggunakan Metode Pengamanan WPA ... 45

4.3 Menggunakan Metode Pengamanan WPA2 ... 45

4.4 Analisa Data ... 46

BAB V KESIMPULAN DAN SARAN 5.1 Kesimpulan ... 58

5.2 Saran ... 59

DAFTAR PUSTAKA ... 60

xvi

DAFTAR GAMBAR

Gambar 2.1. Diagram AES ... 9

Gambar 2.2. Add Round Key ... 9

Gambar 2.3. Rijndael S-Box ... 10

Gambar 2.4. Ilustrasi Sub Bytes ... 10

Gambar 2.5. Ilustrasi dari shift row ... 11

Gambar 2.6. Ilustrasi mix columns ... 12

Gambar 2.7. Ilustrasi Ronde 2 hingga Ronde 6 ... 13

Gambar 2.8. Ilustrasi Ronde 7 hingga Ronde 10 ... 14

Gambar 2.9. Proses Otentikasi WPA ... 14

Gambar 2.10. MPDU dienkripsi menggunakan TKIP ... 16

Gambar 2.11. Proses enkapsulasi TKIP ... 17

Gambar 2.12. Proses dekapsulasi TKIP ... 18

Gambar 2.13. Proses otentifikasi pada WPA2 ... 20

Gambar 2.14. Perbedaan WPA dan WPA2 ... 21

Gambar 2.15. Expanded CCMP MPDU ... 21

Gambar 2.16. Diagram proses enkapsulasi CCMP ... 22

Gambar 2.17. Diagram proses dekapsulasi CCMP ... 23

Gambar 2.18 Frame tanpa pengamanan ... 25

Gambar 2.19 Payload WPA ... 26

Gambar 2.20 Payload WPA2 ... 26

Gambar 3.1 Spesifikasi WRT320N... 33

Gambar 3.2 Pengaturan WRT320N menggunakan mode N-Only ... 34

Gambar 3.3 Screenshoot iperf ... 35

Gambar 3.4. Screenshoot Wireshark ... 36

Gambar 3.5 Topologi umum jaringan ... 37

Gambar 3.6 Topologi tanpa pengamanan ... 40

Gambar 3.7 Topologi pengamanan WPA ... 40

Gambar 3.8 Topologi pengamanan WPA2 ... 41

Gambar 3.9. Flowchart pengujian ... 42

xvii

xviii

DAFTAR TABEL

Tabel 2.1. Tabel Mix Columns ... 12

Tabel 2.2. Data rates standar 802.11n ... 29

Tabel 3.1 Spesifikasi komputer server ... 32

Tabel 3.2 Spesifikasi komputer client ... 33

Tabel 3.3 Atribut pengujian ... 37

Tabel 3.4 Tabel Throughput tanpa pengamanan ... 40

Tabel 3.5 Tabel Throughput pengamanan WPA... 41

Tabel 3.6 Tabel Throughput pengamanan WPA2... 42

Tabel 4.2. Tabel throughput tanpa pengamanan ... 44

Tabel 4.5. Tabel throughput pengamanan WPA ... 45

Tabel 4.8. Tabel throughput pengamanan WPA2 ... 45

xix

DAFTAR GRAFIK

1

BAB I

PENDAHULUAN

1.1. Latar Belakang

Saat ini jaringan komputer dapat dibangun dengan menggunakan kabel (wired) dan nirkabel (wireless). Wireless adalah teknologi hubungan telekomunikasi tanpa kabel dengan menggunakan media elektromagnetik sebagai media penghubungnya. Contoh perangkat yang menggunakan teknologi wireless yaitu laptop dan handphone. Beberapa macam teknologi wireless antara lain infrared, bluetooth, radiofrequency, GSM/CDMA, dan

wireless LAN (IEEE 802.11). Standar internasional yang digunakan untuk

perangkat jaringan komputer adalah Instituteof Electrical and Electronics Engineers (IEEE) 802.3 untuk wired dan 802.11 untuk wireless. IEEE

merupakan institusi yang melakukan diskusi, riset dan pengembangan terhadap perangkat jaringan yang kemudian menjadi standar (Fauziah, 2010).

Jaringan wireless biasanya digunakan pada lingkungan yang penggunanya selalu mobile atau berpindah-pindah tempat dan tidak ada jaringan kabel untuk penyaluran data. Ada 2 tipe jaringan wireless, yaitu ad-hoc dan infrastruktur. Ad-hoc artinya jaringan tersebut tidak bergantung

pada infrastruktur yang sudah ada seperti access point untuk dapat terhubung dari client satu dengan yang lain. Sedangkan tipe infrastruktur artinya jaringan tersebut dibangun dengan menggunakan perantara antara

client satu dengan yang lain. Pada tipe infrastruktur menggunakan SSID

(Service Set Identifier) untuk membedakan access point satu dengan yang lainnya.

Semua client dapat terkoneksi pada access point yang tidak diamankan. Untuk menghindari client yang tidak berhak terkoneksi pada suatu access point, maka diperlukan suatu pengamanan. Pengamanan dapat menggunakan beberapa metode, antara lain WPA (Wi-fi Protected Access)

dan WPA2 (Wi-fi Protected Access 2). Pada kedua metode tersebut, access point akan diamankan menggunakan suatu password. Dengan begitu tidak

semua client dapat terkoneksi pada suatu access point, kecuali mengetahui password.

Pada penerapannya, terdapat isu perbedaan performa pada jaringan wireless dengan spesifikasi 802.11n saat menggunakan metode pengamanan

3

1.2. Rumusan Masalah

Berdasarkan latar belakang yang telah diuraikan diuraikan, terdapat masalah yang dirumuskan sebagai berikut :

1. Apakah metode pengaman WPA dan WPA2 berpengaruh pada kinerja jaringan wireless 802.11n?

1.3. Batasan Masalah

Sejumlah permasalahan yang dibahas dalam skripsi ini akan dibatasi ruang lingkup pembahasannya, antara lain:

1. Menggunakan 2 jenis metode pengamanan : WPA dan WPA2 dengan algoritma penyandian AES (Advanced Encryption Standard).

2. Protokol yang digunakan adalah Hypertext Transfer Protocol (HTTP). 3. Analisis hanya dilakukan terhadap troughput.

4. Jaringan wireless bertipe infrastruktur.

5. Menggunakan CISCO Linksys WRT320N sebagai access point. 6. Sebuah komputer sebagai server dan tiga buah lainnya sebagai client. 7. Menggunakan wireless 802.11n pada access point dan client.

1.4. Tujuan Penelitian

Adapun tujuan dari penelitian ini adalah mengetahui pengaruh metode pengaman WPA dan WPA2 dengan algoritma penyandian AES pada jaringan wireless.

1.5. Metodologi Penelitian

Metodologi penelitian yang digunakan dalam penyelesaian tugas akhir ini adalah sebagai berikut :

1. Studi Pustaka

Studi pustaka bertujuan untuk memberikan pengetahuan tentang hal-hal yang berkaitan dengan WPA, WPA2 dan AES. Studi pustaka dilakukan dengan mempelajari buku referensi, jurnal dan artikel yang berkaitan dengan WPA, WPA2 dan AES.

2. Analisis dan perancangan sistem

Pada skripsi ini akan dianalisis kebutuhan – kebutuhan dasar untuk membangun jaringan wireless bertipe infrastruktur dengan menggunakan pengamanan WPA dan WPA2 yang akan dijadikan bahan referensi pada saat perancangan sistem.

3. Implementasi sistem

Implementasi sistem dilakukan dengan membangun jaringan bertipe infrastruktur dengan sebuah komputer sebagai server dan satu buah lainya sebagai client. Access point akan menggunakan pengamanan WPA dan WPA2 dengan algoritma penyandian AES.

4. Pengambilan dan analisa data

5

5. Penarikan Kesimpulan

Dari hasil analisa didapat kesimpulan pengaruh metode pengamanan WPA dan WPA2 dengan algoritma penyandian AES pada jaringan wireless diukur berdasarkan parameter troughput.

6. Dokumentasi

Pembuatan laporan skripsi digunakan sebagai dokumentasi hasil penelitian.

1.6. Sistematika Penulisan

Sistematika penulisan pada tulisan ini terdiri dari beberapa bab, yaitu : BAB I PENDAHULUAN

Bab ini akan berisi latar belakang pemilihan judul, rumusan masalah, tujuan, batasan masalah, manfaat, metode penelitian dan sistematika penulisan.

BAB II LANDASAN TEORI

Bab ini akan diuraikan teori-teori tentang hal-hal yang berhubungan dengan judul/masalah pada skripsi.

BAB III ANALISIS DAN PERANCANGAN SISTEM

Bab ini menjelaskan tentang hardware, software, topologi jaringan, skenario pengujian, parameter pengujian.

BAB IV PENGUJIAN DAN ANALISA

Bab ini berisi hasil pengujian dan analisa dari setiap skenario yang diuji.

BAB VI KESIMPULAN DAN SARAN

7

BAB II

LANDASAN TEORI

2.1. Kriptografi

Kriptografi menurut Bruce Schneier adalah ilmu sekaligus seni untuk menjaga kerahasiaan pesan (data atau informasi) yang mempunyai pengertian dengan cara menyamarkannya menjadi bentuk yang tidak dapat dimengerti menggunakan suatu algoritma tertentu.

Kriptografi terbagi atas dua bagian besar berdasarkan selang waktu dan tren penggunaannya. Jenis kriptografi adalah :

a) Kriptografi klasik (restricted), kriptografi jenis ini digunakan pada masa yang lampau, dimana dalam persebarannya, kerahasiaan algoritma menjadi kekuatan dari kriptografi.

b) Kriptografi modern (unrestricted), kriptografi ini adalah jenis kriptografi yang digunakan pada masa yang lebih modern, bahkan sampai sekarang. Kekuatan dari kriptografi modern terletak pada kerahasiaan kunci yang digunakan, sedangkan algoritmanya disebarkan kepada umum.

Kriptografi modern sendiri terbagi atas dua jenis, yaitu kriptografi kunci simetri dan kunci asimetri. Pada kriptografi kunci simetri, kunci yang digunakan untuk mengenkripsi dan deripsi suatu pesan adalah sama, sebaliknya pada algoritma kunci asimetri, kunci yang digunakan untuk

mengenkripsi pesan berbeda dengan kunci yang digunakan untuk mendekripsi pesan.

2.2. AES (Advanced Encryption Standard)

AES (Advanced Encryption Standard) berdasarkan panjang kuncinya

dikelompokan menjadi 3, yaitu : AES-128, AES-192, AES-256. Selain itu, hal yang membedakan dari masing-masing AES ini adalah banyaknya round yang dipakai. AES-128 menggunakan 10 round, AES-192 sebanyak 12 round, dan AES-256 sebanyak 14 round. AES memiliki ukuran block yang

9

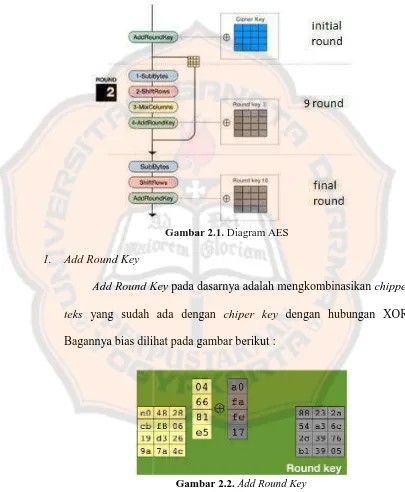

Secara umum metode yang digunakan dalam pemrosesan enkripsi dalam algoritma ini dapat dilihat melalui gambar berikut :

Gambar 2.1. Diagram AES

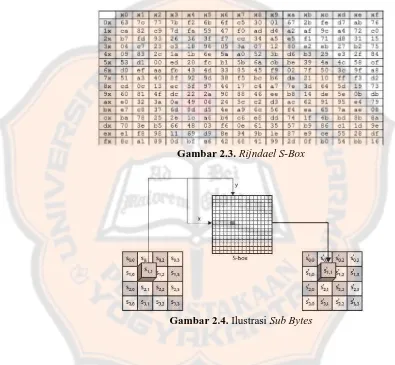

1. Add Round Key

Add Round Key pada dasarnya adalah mengkombinasikan chipper

teks yang sudah ada dengan chiper key dengan hubungan XOR.

Bagannya bias dilihat pada gambar berikut :

Gambar 2.2. Add Round Key

Pada gambar tersebut di sebelah kiri adalah chipper teks dan sebelah kanan adalah round key-nya. XOR dilakukan per kolom yaitu kolom-1 chiper teks di XOR dengan kolom-1 round key dan seterusnya.

2. Sub Bytes

Prinsip dari Sub Bytes adalah menukar isi matriks/tabel yang ada dengan matriks/tabel lain yang disebut dengan Rijndael S-Box. Di bawah ini adalah contoh Sub Bytes dan Rijndael S-Box.

Gambar 2.3. Rijndael S-Box

Gambar 2.4. Ilustrasi Sub Bytes

11

matriks, mencocokkannya dengan digit kiri sebagai baris dan digit kanan sebagai kolom. Kemudian dengan mengetahui kolom dan baris, kita dapat mengambil sebuah isi table dari Rijndael S-Box. Langkah terakhir adalah mengubah keseluruhan blok chipper menjadi blok yang baru yang isinya adalah hasil penukaran semua isi block dengan isi langkah yang disebutkan sebelumnya.

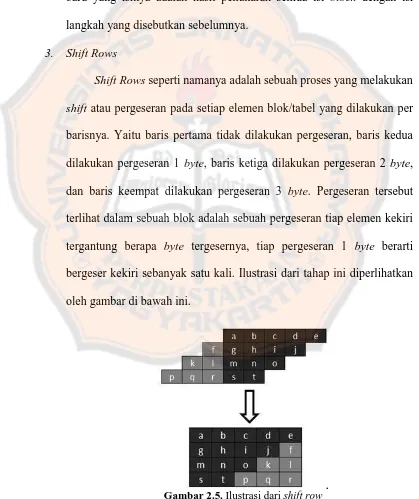

3. Shift Rows

Shift Rows seperti namanya adalah sebuah proses yang melakukan

shift atau pergeseran pada setiap elemen blok/tabel yang dilakukan per

barisnya. Yaitu baris pertama tidak dilakukan pergeseran, baris kedua dilakukan pergeseran 1 byte, baris ketiga dilakukan pergeseran 2 byte, dan baris keempat dilakukan pergeseran 3 byte. Pergeseran tersebut terlihat dalam sebuah blok adalah sebuah pergeseran tiap elemen kekiri tergantung berapa byte tergesernya, tiap pergeseran 1 byte berarti bergeser kekiri sebanyak satu kali. Ilustrasi dari tahap ini diperlihatkan oleh gambar di bawah ini.

Gambar 2.5. Ilustrasi dari shift row

Seperti yang terlihat pada Gambar2.10, tahap shift row sama sekali tidaklah rumit, karena ini adalah proses standar yang hanya berupa pergeseran. Langkah terakhir adalah Mix Column.

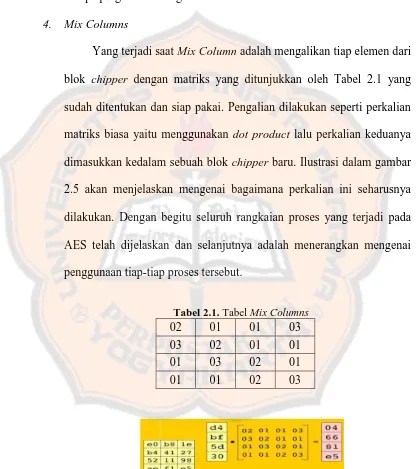

4. Mix Columns

Yang terjadi saat Mix Column adalah mengalikan tiap elemen dari blok chipper dengan matriks yang ditunjukkan oleh Tabel 2.1 yang sudah ditentukan dan siap pakai. Pengalian dilakukan seperti perkalian matriks biasa yaitu menggunakan dot product lalu perkalian keduanya dimasukkan kedalam sebuah blok chipper baru. Ilustrasi dalam gambar 2.5 akan menjelaskan mengenai bagaimana perkalian ini seharusnya dilakukan. Dengan begitu seluruh rangkaian proses yang terjadi pada AES telah dijelaskan dan selanjutnya adalah menerangkan mengenai penggunaan tiap-tiap proses tersebut.

Tabel 2.1. Tabel Mix Columns

02 01 01 03

03 02 01 01

01 03 02 01

01 01 02 03

13

5. Diagram Alir AES

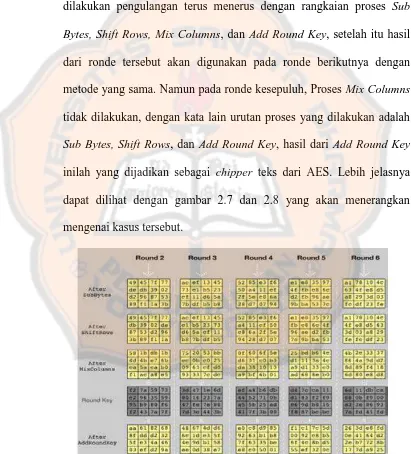

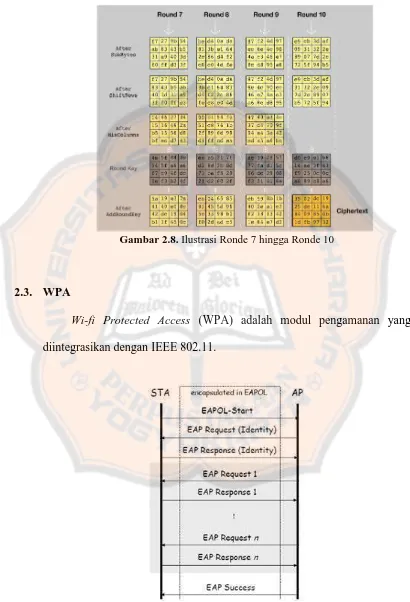

Kembali melihat diagram yang ditunjukkan oleh tabel 2.6. Seperti yang terlihat semua proses yang telah dijelaskan sebelumnya terdapat pada diagram tersebut. Yang artinya adalah mulai dari ronde kedua, dilakukan pengulangan terus menerus dengan rangkaian proses Sub Bytes, Shift Rows, Mix Columns, dan Add Round Key, setelah itu hasil

dari ronde tersebut akan digunakan pada ronde berikutnya dengan metode yang sama. Namun pada ronde kesepuluh, Proses Mix Columns tidak dilakukan, dengan kata lain urutan proses yang dilakukan adalah Sub Bytes, Shift Rows, dan Add Round Key, hasil dari Add Round Key

inilah yang dijadikan sebagai chipper teks dari AES. Lebih jelasnya dapat dilihat dengan gambar 2.7 dan 2.8 yang akan menerangkan mengenai kasus tersebut.

Gambar 2.7. Ilustrasi Ronde 2 hingga Ronde 6

Gambar 2.8. Ilustrasi Ronde 7 hingga Ronde 10

2.3. WPA

Wi-fi Protected Access (WPA) adalah modul pengamanan yang

diintegrasikan dengan IEEE 802.11.

15

Dalam rilisannya WPA dibagi menjadi dua jenis rilisan, yaitu a. WPA Personal

WPA personal adalah jenis WPA yang digunakan pada skala kecil. WPA personal menggunakan Pre Shared Key (PSK), yaitu penggunaan kunci rahasia yang dibagi kepada dua belah pihak.

Dalam penggunaannya, setiap user harus memasukkan kata kunci untuk mengakses jaringan. Panjang kata kunci dapat bervariasi, yaitu antara 8 sampai 63 karakter. Kata kunci ini sebaiknya tidak disimpan di dalam komputer client, tetapi harus disimpan pada access point.

b. WPA Enterprise

Berbeda dengan WPA personal, WPA Enterprise menggunakan protokol radius untuk otentikasi dan distribusi kuncinya.

WPA Enterprise memiliki tingkat keamanan yang lebih tinggi dibandingkan WPA Personal. Dalam penggunaannya WPA Personal banyak digunakan di lingkungan Small Office Home Office (SOHO), sedangkan WPA Enterprise banyak digunakan pada perusahaan dengan skala yang lebih besar.

2.3.1.TKIP

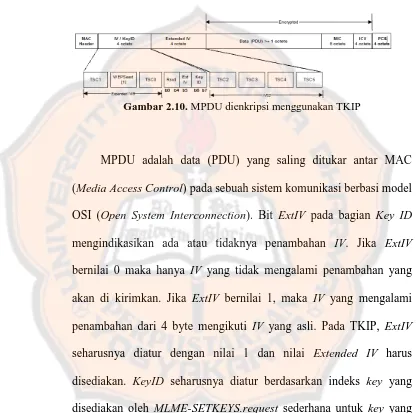

MPDU (MAC Protocol Data Unit) yang dienkripsi menggukanan TKIP dapat dilihat pada gambar berikut :

Gambar 2.10. MPDU dienkripsi menggunakan TKIP

MPDU adalah data (PDU) yang saling ditukar antar MAC (Media Access Control) pada sebuah sistem komunikasi berbasi model OSI (Open System Interconnection). Bit ExtIV pada bagian Key ID mengindikasikan ada atau tidaknya penambahan IV. Jika ExtIV bernilai 0 maka hanya IV yang tidak mengalami penambahan yang akan di kirimkan. Jika ExtIV bernilai 1, maka IV yang mengalami penambahan dari 4 byte mengikuti IV yang asli. Pada TKIP, ExtIV seharusnya diatur dengan nilai 1 dan nilai Extended IV harus disediakan. KeyID seharusnya diatur berdasarkan indeks key yang disediakan oleh MLME-SETKEYS.request sederhana untuk key yang digunakan pada enkapsulasi kriptografi dari frame ini.

17

TKIP. TSC2—TSC5 digunakan pada fase 1 proses key hashing dan pada Extended IV.

2.3.2.Enkapsulasi TKIP

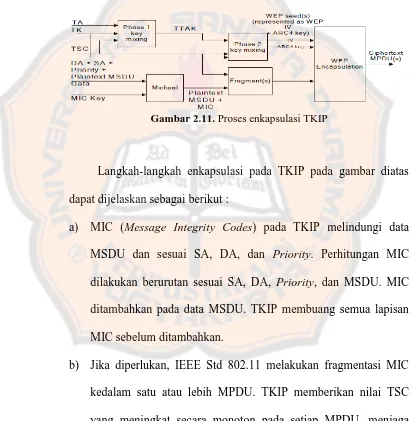

Proses enkapsulasi pada TKIP dapat dilihat pada gambar berikut :

Gambar 2.11. Proses enkapsulasi TKIP

Langkah-langkah enkapsulasi pada TKIP pada gambar diatas dapat dijelaskan sebagai berikut :

a) MIC (Message Integrity Codes) pada TKIP melindungi data nilai yang sama dengan Extended IV.

c) Pada setiap MPDU, TKIP menggunakan fungsi key mixing untuk menghitung WEP seed.

d) TKIP menggambarkan WEP seed sebagai WEP IV dan key ARC4 dan melewatkan ini pada setiap MPDU ke WEP untuk menghasilkan ICV dan enkripsi dari plaintext pada MPDU, termasuk semua bagian dari MIC jika ada. WEP menggunakan WEP seed sebagai default key, diidentifikasi menggunakan key identifier yang terkait dengan temporal key.

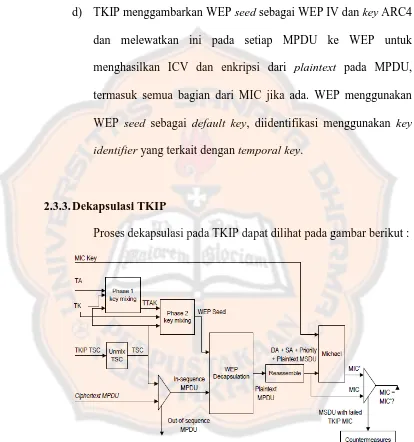

2.3.3.Dekapsulasi TKIP

Proses dekapsulasi pada TKIP dapat dilihat pada gambar berikut :

19

Langkah-langkah dekapsulasi pada TKIP pada gambar diatas dapat dijelaskan sebagai berikut :

a) Sebelum mendekapsulasi MPDU yang diterima, TKIP melakukan ekstrasi pada deretan angka TSC dan key identifier dari WEP IV dan Extended IV. TKIP membuang MPDU yang diterima dimana MPDU tersebut melanggar aturan dan sebaiknya menggunakan fungsi mixing untuk membentuk WEP seed.

b) TKIP menggambarkan WEP seed sebagai WEP IV dan key ARC4 dan melewatkan ini pada MPDU menuju WEP untuk dilakukan dekapsulasi.

c) Jika WEP menunjukkan bahwa proses cek ICV sukses, maka dilakukan penyusunan ulang MPDU menjadi MSDU. Jika proses fragmentasi MSDU sukses, penerima akan melakukan verifikasi terhadap TKIP MIC. Jika fragmentasi MSDU gagal, maka MSDU akan dibuang.

d) Proses verifikasi MIC dilakukan dengan cara menghitung ulang MIC melalui MSDU SA, DA, Priority, dan data MSDU (tetapi bukan TKIP MIC). Hasil perhitungan TKIP MIC kemudian dibandingkan dengan MIC yang diterima.

e) Jika MIC yang diterima identik dengan MIC yang dihitung, berarti verifikasi sukses, dan TKIP harus mengirim MSDU ke layer yang lebih tinggi. Jika tidak identik, maka proses verifikasi

gagal, dan penerima harus membuang MSDU dan harus terlibat dalam penanggulangan yang tepat.

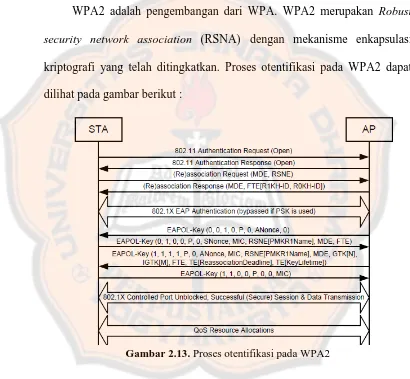

2.4. WPA2

WPA2 adalah pengembangan dari WPA. WPA2 merupakan Robust security network association (RSNA) dengan mekanisme enkapsulasi kriptografi yang telah ditingkatkan. Proses otentifikasi pada WPA2 dapat dilihat pada gambar berikut :

Gambar 2.13. Proses otentifikasi pada WPA2

21

Gambar 2.14. Perbedaan WPA dan WPA2

Dari Gambar 2.14 dapat dilihat bahwa WPA2 menggunakan AES untuk melakukan enkripsi. Berbeda dengan jenis cipher pada WPA, AES adalah jenis block cipher yang mengenkripsi blok-blok sebesar 128 bit dengan kunci enkripsi sepanjang 128 bit. AES yang digunakan oleh WPA2 menggunakan Counter Mode with Cipher Block Chaining (CBC)-Message Authentication Code Protocol (CCMP). Algoritma CBC menghasilkan

Message Integrity Code yang menyediakan otentikasi sumber dan keutuhan

data pada frame paket nirkabel.

2.4.1.CCMP

Format MPDU saat menggunakan CCMP dapat dilihat pada Gambar 2.15.

Gambar 2.15. Expanded CCMP MPDU

Proses CCMP menyebabkan MPDU menjadi 16 byte lebih besar. 8 byte untuk CCMP Hearder, 8 byte untuk MIC. MIC dihasilkan dari suatu fungsi kriptografi.

2.4.2.Enkapsulasi CCMP

Proses enkapsulasi CCMP dapat dilihat pada Gambar 2.16 berikut :

Gambar 2.16. Diagram proses enkapsulasi CCMP

CCMP melakukan enkripsi plaintext dari MPDU payload dan melakukan enkapsulasi cipher text menggunakan langkah-langkah berikut :

a) Penambahan nilai PN untuk mendapatkan nilai PN yang baru dari setiap MPDU, sehingga nilai PN tidak pernah berulang pada temporal key yang sama. Dengan catatan MPDU yang mengalami

transmisi ulang tidak dimodifikasi.

23

termasuk AAD. MPDU hearder akan di-mute saat di transmisi ulang dengan cara memberikan nilai 0 saat melakukan perhitungan AAD.

c) Membangun CCM Nonce block dari PN, A2, dan filed prioritas dari MPDU dimana A2 adalah MPDU Address 2.

d) Tempatkan PN yang baru dan kunci identifikasi ke 8 byte CCMP hearder.

e) Gunakan data temporal key, AAD, nonce, dan MPDU untuk membentuk cipher text dan MIC. Tahap ini disebut proses pembentukan CCM.

f) Susun MPDU yang telah terenkripsi dengan cara mengkombinasikan MPDU hearder yang asli, CMMP hearder, data yang telah dienkripsi, dan MIC.

2.4.3.Decapsulasi CCMP

Proses dekapsulasi CCMP dapat dilihat pada gambar 2.17 berikut :

Gambar 2.17. Diagram proses dekapsulasi CCMP

CCMP mendekripsi payload dari cipher text pada MPDU dan melakukan dekapsulasi plaintext pada MPDU menggunakan langkah-langkah berikut :

a) MPDU yang terenkripsi dipecah untuk menghasilkan AAD dan nonce values.

b) AAD disusun menggunakan MPDU hearder dari MPDU yang ter-enkripsi.

c) Nonce value dihasilkan dari A2, PN, dan Nonce Flag fileds. d) MIC diekstrak untuk digunakan pada pengecekan integritas CCM. e) Proses mendapatkan CCM menggunakan temporal key, AAD, MIC, dan cipher text dari MPDU untuk mengembalikan plaintext dari data MPDU sebagaimana untuk melakukan pengeceka integritas dari AAD dan data plaintext dari MPDU.

f) MPDU hearder yang diterima dan data plaintext dari MPDU dari proses mendapatkan CCM difokuskan untuk menghasilkan plaintext dari MPDU.

g) Proses dekripsi mencegah pengulangan MPDU dengan cara melakukan validasi bahwa PN pada MPDU lebih besar dari pada hitungan pada sesi tersebut.

25

2.5. Struktur Frame Data

Pada penerapannya, WPA dan WPA2 melakukan modifikasi frame data. Terdapat penambahan struktur frame pada bagian payload sehingga menggurangi kapasitas. Pengurangan kapasitas payload WPA dan WPA2 berbeda.

2.5.1. Struktur frame data tanpa pengamanan

Struktur frame data tanpa pengamanan dapat dilihat pada gambar berikut :

Gambar 2.18. Frame tanpa pengamanan

Pada Gambar 2.18, payload dapat dilihat di bagian Network Data yang memiliki kapasitas maksimal 2312 byte. Pada bagian inilah

data yang akan dikirim melalui jaringan ditampung. Pada WPA dan WPA2, kapasitas payload telah berkurang karena digunakan untuk proses otentifikasi.

2.5.2. Struktur frame data WPA

Pada WPA, kapasitas payload pada struktur frame-nya telah berkurang sebanyak 20 byte. Pengurangan tersebut dapat dilihat pada gambar berikut :

Gambar 2.19. Payload WPA

Pada Gambar 2.19 dapat dilihat pada bagian payload tanpa pengamanan telah berkurang dari 2312 byte menjadi 2292 byte.

Pengurangan tersebut dikarenakan adanya IV/KeyID, Extended IV, MIC, dan ICV dengan total 20 byte. Jika melihat pengurangan tersebut, yaitu sebesar 0,86%, bukanlah pengurangan yang siknifikan, sehingga seharusnya tidak mempengaruhi performa jaringan.

2.5.3. Struktur frame data WPA2

Pada WPA2, kapasitas payload pada struktur frame-nya telah berkurang sebanyak 16 byte. Pengurangan tersebut dapat dilihat pada gambar berikut :

Gambar 2.20. Payload WPA2

27

0,69%, bukanlah pengurangan yang siknifikan, sehingga seharusnya tidak mempengaruhi performa jaringan.

2.6. WIFI 802.11n (IEEE 802.11n)

IEEE 802.11n adalah standar jaringan wireless yang menggunakan beberapa antena untuk meningkatkan data rate. IEEE (Institute of Electrical and Electronics Engineers) adalah asosiasi profesional terbesar di dunia

yang didedikasikan untuk memajukan inovasi teknologi untuk kepentingan kemanusiaan. IEEE dan anggotanya menginspirasi masyarakat global melalui publikasi IEEE, konferensi, standar teknologi, dan kegiatan profesional dan pendidikan. Karena itu maka standar IEEE 802.11n digunakan sebagai standar internasional. Kelebihan standar ini dibanding standar yang sebelumnya yaitu ditambahannya multipke-input multiple-output (MIMO) dan saluran 40Mhz pada PHY (physical layer) dan frame

aggregation pada MAC layer.

a. Encoding Data

Pemancar dan penerima menggunakan precoding dan postcoding teknik, masing-masing untuk mencapai kapasitas link MIMO. Precoding termasuk beamforming spasial dan coding spasial, dimana

beamforming spasial meningkatkan kualitas sinyal yang diterima pada

tahap decoding. Coding spasial dapat meningkatkan throughput data melalui multiplexing spasial dan meningkatkan jangkauan dengan

memanfaatkan keragaman spasial, melalui teknik seperti Alamouti coding .

b. Jumlah Antena

Jumlah simultan data stream dibatasi oleh jumlah minimum antena yang digunakan di kedua sisi link. Namun, perangkat individu lebih sering membatasi jumlah aliran spasial yang dapat membawa data unik. Jumlah antena dapat digambarkan melalui notasi berikut :

��

∶

Dimana :

a = jumlah maksimum antena pemancar atau rantai RF TX yang dapat digunakan oleh perangkat.

b = jumlah maksimum menerima antena atau rantai RF RX yang dapat digunakan oleh perangkat.

c = jumlah maksimum data stream spasial yang dapat digunakan perangkat.

Sebagai contoh, sebuah perangkat yang dapat mengirimkan data pada dua antena dan menerima pada tiga antena, tapi hanya dapat mengirim atau menerima dua data stream maka notasinya adalah 2 x 3: 2.

29

penyedia. Selain itu, konfigurasi keempat yaitu 3 x 3: 3 menjadi umum, yang memiliki throughput yang lebih tinggi, karena data stream tambahan.

c. Data Rates

Data rates pada standar 802.11n dapat dilihat pada tabel berikut : Tabel 2.2. Data rates standar 802.11n

d. Frame Aggregation

Dua jenis agregasi dapat didefinisikan sebagai berikut :

- MSDU (MAC Service Data Unit) disebut sebagai A-MSDU. - MPDU disebut sebagai A-MPDU.

Frame aggregation adalah proses packing beberapa MSDU atau

MPDU untuk mengurangi biaya overhead dan merata-ratakanya melalui multiframe, sehingga meningkatkan kecepatan data tingkat pengguna. Agreasi A-MPDU memerlukan penggunaan block acknowledgement atau BlockAck, yang telah diperkenalkan pada

31

2.7. Throughput

Throughput adalah data yang berhasil dikirimkan pada suatu jaringan komputer berdasarkan satuan waktu. Berbeda dengan bandwith, throughput bersifat dinamis sedangkan bandwith bersifat tetap, karena throughput bergantung pada tingkat kesuksesan pengiriman data. Semakin besar nilai throughput maka semakin baik performa suatu jaringan. Throughput dapat

dihitung menggunakan rumus berikut ini :

ℎ� �ℎ = juml ah data dikirim

w akt u pengiriman data (2.1)

32

BAB III

ANALISIS DAN PERANCANGAN SISTEM

3.1. Perangkat Keras (Hardware)

Penelitian ini akan menggunakan beberapa perangkat keras, yaitu 1 unit komputer server, 3 unit komputer client, dan 1 unit wireless router sebagai access point. Spesifikasi perangkat keras yang akan digunakan adalah sebagai berikut :

3.1.1.Komputer server

Komputer server akan berfungsi sebagai server iperf. Server ini yang akan menerima paket-paket UDP yang dikirim oleh client. Spesifikasi komputer server yang akan digunakan adalah sebagai berikut :

Tabel 3.1 Spesifikasi komputer server

Komputer Asus X200CA

Prosesor Intel(R) Celeron(R) CPU 1007U @ 1.50GHz 1.50GHz

RAM 4GB (3,45 usable)

HDD 500 GB

33

3.1.2.Komputer client

Komputer client berjumlah 3 buah dan akan menjalankan aplikasi iperf untuk mengirim paket-paket UDP ke komputer server Setelah pengiriman paket selesai, maka akan didapat throughput jaringan. Semua komputer client meliliki spesifikasi yang sama. Spesifikasi komputer client dapat dilihat pada tabel berikut :

Tabel 3.2 Spesifikasi komputer client

Komputer ACER

Prosesor Intel(R) Pentium(R) CPU G630 @ 2,70GHz 2,70 GHz

RAM 4GB (2,91 GB usable)

HDD 500 GB

OS Windows 7 Ultimate Service Pack 1 Tipe sistem 32-bit Operating System

3.1.3.Access point

Access point yang akan digunakan adalah CISCO Linksys

WRT320N. Spesifikasinya dapat dilihat pada gambar berikut :

Gambar 3.1. Spesifikasi WRT320N

Pada Gambar 3.1 dapat dilihat bahwa perangkat ini memiliki standar 802.11n. Hal tersebut telah sesuai penelitian yang akan

dilakukan. Karena perangkat tersebut juga mendukung standar yang lain, maka untuk memastikan bahwa perangkat ini hanya bekerja dengan standar 802.11n perlu dilakukan pengaturan menggunakan mode N-Only.

Gambar 3.2. Pengaturan WRT320N menggunakan mode N-Only

3.2. Perangkat Lunak (Software)

Penelitian ini menggunakan beberapa perangkat lunak untuk mendapatkan data performa jaringan wireless 802.11n. Pada komputer server akan menjalan iperf sebagai server UDP. Sedangkan pada komputer

client akan menjalankan iperf sebagai client yang akan mengirim

paket-paket UDP ke server. 3.2.1. Iperf

35

memungkinkan pengukuran berbagai parameter dan karakteristik UDP. Pada penggunaannya, iperf harus tersedia di sisi server dan client.

Gambar 3.3. Screenshoot iperf

3.2.2. Wireshark

Wireshark adalah sebuah Network Packet Analyzer yang meng-capture packet jaringan dan menampilkan semua informasi dalam

packet tersebut secara detail. Network Packet Analyzer mempunyai

fungsi sebagai alat untuk memeriksa apa yang sebenarnya sedang terjadi didalam kabel jaringan, seperti halnya voltmeter yang digunakan untuk memeriksa apa yang sebenarnya sedang terjadi di dalam sebuah kabel listrik.

Beberapa contoh penggunaan Wireshark :

1. Untuk menganalisa masalah-masalah pada jaringan komputer. 2. Untuk menguji keamanan data yang melewati jaringan komputer.

3. Digunakan oleh Developer untuk debug protocol saat implementasi.

4. Digunakan oleh kebanyakan orang untuk mempelajari protocol jaringan internal.

Gambar 3.4. Screenshoot Wireshark

3.3. Topologi Pengujian

Topologi jaringan adalah istilah yang digunakan untuk mendeskripsikan bagaimana komputer-komputer saling terhubung satu sama lain dalam sebuah jaringan (Thomas, 1997, p27). Topologi jaringan yang akan digunakan dalam penelitian kali ini terdiri dari beberapa komponen pembentuk yaitu 3 unit PC, satu unit access point dan satu unit server. Pada topologi tersebut akan diterapkan beberapa metode

37

Topologi yang akan digunakan untuk mengukur throughput secara umum dapat digambarkan sebagai berikut :

Gambar 3.5. Topologi umum jaringan

Keterangan : - Server

Server iperf terkoneksi dengan access point menggunakan kabel LAN.

- Client

Client terkoneksi dengan access point secara wireless dengan metode pengamanan : tanpa pengamanan, WPA dan WPA2.

3.4. Skenario Pengujian

Skenario pengujian terbagi menjadi 3 bagian, yaitu : 1) tanpa pengamanan, 2) menggunakan WPA, dan 3) menggunakan WPA2. Atribut pengujian secara umum dapat dilihat pada tabel berikut :

Tabel 3.3 Atribut pengujian

No. Atribut Nilai

1. PC server 1

2. PC client 3

3. Wireless router sebagai acces point Lynksys WRT 320N

4. Metode pengamanan Tanpa pengamanan, WPA, WPA2

5. Algoritma penyandian AES

6. Besar file 50MB, 100MB, 150MB, 200MB,

dan 250MB

Pengujian secara umum akan dilakukan dengan cara client melakukan pengiriman paket-paket UDP ke server pada kondisi pengamanan yang berbeda-beda. Ukuran file yang akan dikirim bervariasi, yaitu 50MB, 100MB, 150MB, 200MB, dan 250MB. Dengan adanya variasi ukuran file, diharapkan akan didapat hasil yang lebih valid.

Pada setiap metode pengamanan dan ukuran file akan dilakukan 3 kali percobaan. Setelah didapatkan data pengujian, kemudian dicari rata-rata dari setiap ukuran file. Rata-rata yang dimaksud adalah rata-rata dari parameter yang diuji yaitu throughput. Data yang didapat kemudian dibandingkan dengan data dengan metode pengamanan lainnya.

Sebagai pembanding performa maksimal, digunakan data dari jaringan tanpa pengamanan. Jaringan tanpa pengamanan merupakan jaringan yang tidak menggunakan metode pengamanan apapun dan tidak ada proses enkapsulasi data sebelum dikirim melalui jaringan. Jadi data ini dapat digunakan sebagai acuan ukuran performa maksimal jaringan yang diuji. Untuk mengolah data lebih lanjut, akan dicari selisih dari data jaringan tanpa pengamanan dengan jaringan dengan pengamanan WPA dan WPA2. Data selisih ini akan dijadikan acuan utntuk menarik sebuah kesimpulan.

Server akan terkoneksi dengan access point menggunakan kabel LAN,

sedangkan client terkoneksi dengan access point secara wireless. Metode pengamanan akan diterapkan pada koneksi antara access point dengan client. Kemudian dilakukan proses pengiriman paket-paket UDP oleh client

39

Berikut adalah langkah-langkah yang dilakukan dalam pengujian : 1. Mencari data troughtput pada kondisi jaringan tanpa pengamanan.

Hal ini bertujuan untuk mengetahui performa jaringan sebelum menggunakan pengamanan. Dengan mengetahui kondisi sebelum dan sesudah menggunakan pengamanan, maka dapat diketahui perbedaan performa jaringan.

2. Mencari data troughtput pada kondisi jaringan dengan pengamanan WPA. Data yang didapat akan dibandingkan dengan data jaringan tanpa pengamanan dan jaringan WPA2.

3. Mencari data troughtput pada kondisi jaringan dengan pengamanan WPA2. Data yang didapat akan dibandingkan dengan data jaringan tanpa pengamanan dan jaringan WPA. 4. Setelah didapat seluruh data, kemudian dibandingkan satu dengan

yang lain untuk kemudian ditarik suatu kesimpulan.

3.4.1.Skenario Tanpa Pengamanan

Pada skenario ini koneksi antara access point dan client diatur dengan pengamanan : tanpa pengamanan (Open). Topologi jaringannya sebagai berikut :

Gambar 3.6. Topologi tanpa pengamanan.

Setelah topologi jaringan dibangun, proses pengiriman packet-paket UDP menggunakan iperf dimulai. Data hasil percobaan ini dimasukkan pada tabel berikut :

Tabel 3.4 Tabel Throughput tanpa pengamanan

File size (MB)

Client1 (KB/s) Client2 (KB/s) Client3 (KB/s)

a b c a b c a b c

50 ... ... ... ... ... ... ... ... ...

100 ... ... ... ... ... ... ... ... ...

150 ... ... ... ... ... ... ... ... ...

200 ... ... ... ... ... ... ... ... ...

250 ... ... ... ... ... ... ... ... ...

3.4.2. Skenario pengamanan WPA

Pada skenario ini koneksi antara access point dan client diatur dengan pengamanan : WPA. Topologi jaringannya sebagai berikut :

41

Setelah topologi jaringan dibangun, proses download dan sniffing dimulai. Data hasil percobaan ini dimasukkan pada tabel

berikut :

Tabel 3.5 Tabel Throughput pengamanan WPA

File size (MB)

Client1 (KB/s) Client2 (KB/s) Client3 (KB/s)

a b c a b c a b c

Pada skenario ini koneksi antara access point dan client diatur dengan pengamanan : WPA2. Topologi jaringannya sebagai berikut :

Gambar 3.8. Topologi pengamanan WPA2

Setelah topologi jaringan dibangun, proses download dan sniffing dimulai. Data hasil percobaan ini dimasukkan pada tabel

berikut :

Tabel 3.6 Tabel Throughput pengamanan WPA2

File size (MB)

Client1 (KB/s) Client2 (KB/s) Client3 (KB/s)

a b c a b c a b c

Flowchart langkah-langkah mendapatkan data throughput, jitter dan

packet loss adalah sebagai berikut :

Start

43

3.6. P arameterPengujian 3.6.1.Throughput

Pengukuran besaran throughput dilakukan dengan mengirimkan paket-paket UDP menggunakan iperf. Kemudian akan diketahui throughput jaringan.

Gambar 3.10. Test UDP iperf

Pada Gambar 3.14 iperf melakukan transmisi paket UDP sebesar 200MB pada bandwith jaringan sebesar 65Mbps. Hasilnya dapat dilihat throughput jaringan sebesar 4835 KB/s.

44

BAB IV

PENGUJIAN DAN ANALISA

Pada bab ini akan dilakukan pengujian dan analisa performa jaringan wireless dengan standar IEEE 802.11n yang menggunakan metode pengamanan

WPA dan WPA2. Sebagai pembanding performa maksimal, dilakukan penggambilan data pada jaringan dengan kondisi tanpa pengamanan (open network). Skenario pengambilan data pada penelitian ini menggunakan satu

topologi jaringan dan tiga metode pengamanan yaitu menggunakan tanpa pengamanan, WPA dan WPA2 secara bergantian. Pengambilan data dilakukan dengan menggunakan aplikasi iperf.

4.1. Penentuan Performa Maksimal Jaringan

Performa maksimal jaringan dapat ditentukan dengan mengambil data pada jaringan tanpa pengamanan. Maka tahap pertama yang dilakukan adalah melakukan konfigurasi access point tanpa metode pengamanan kemudian melakukan pengambilan data.

Tabel 4.1 Tabel Throughput tanpa pengamanan

File size (MB)

Client1 (KB/s) Client2 (KB/s) Client3 (KB/s)

45

4.2. Menggunakan Metode Pengamanan WPA

Setelah mendapatkan data tanpa pengamanan, maka tahap selanjutnya adalah mengambil data pada jaringan dengan pengamanan WPA. Konfigurasi access point diubah menjadi menggunakan pengamanan WPA.

Tabel 4.4 Tabel throughput pengamanan WPA

File size (MB)

Client1 (KB/s) Client2 (KB/s) Client3 (KB/s)

a b c a b c a b c

4.3. Menggunakan Metode Pengamanan WPA2

Setelah mendapatkan data tanpa pengamanan dan menggunakan WPA, maka tahap selanjutnya adalah mengambil data pada jaringan dengan pengamanan WPA2. Konfigurasi access point diubah menjadi menggunakan pengamanan WPA2.

Tabel 4.7 Tabel throughput pengamanan WPA2

File size (MB)

Client1 (KB/s) Client2 (KB/s) Client3 (KB/s)

4.4. Analisa Data 4.4.1.Throughput

Data rata-rata throughput pada tiap ukuran file dari client1, client2, dan client3 dapat dilihat pada grafik berikut :

Grafik 4.1. Rata-rata throughput pada tiap ukuran file

58

BAB V

KESIMPULAN DAN SARAN

5.1. Kesimpulan

Berdasarkan analisa keseluruhan data throughput yang didapat dari percobaan pada jaringan wireless 802.11n yang menggunakan metode pengamanan tanpa pengamanan, WPA, dan WPA2, juga pengaturan access point menggunakan mode N-Only, maka dapat ditarik kesimpulan sebagai

berikut :

Protokol pengamanan WPA dan WPA2 tidak membebani jaringan wireless 802.11n. Hal tersebut dikarenakan perbedaan payload yang sangat kecil. Payload yang seharusnya sebesar 2312 byte, pada WPA berkurang menjadi 2292 byte atau berkurang sebesar 0,86%. Pada WPA2, payload yang seharusnya sebesar 2312 byte berkurang menjadi 2296 byte atau berkurang sebesar 0,69%.

5.2. Saran

Terdapat beberapa saran dari penulis agar peneliti selanjutnya dapat memperhatikan hal – hal di bawah ini, guna perbaikan dan pengembangan ke arah yang lebih baik. Adapun saran tersebut adalah :

1. Penelitian selanjutnya dapat menambahkan data tingkat pengamanan pada masing-masing metode.

2. Penelitian selanjutnya menggunakan mode Auto pada access point. 3. Penelitian selanjutnya dapat menggunakan topologi jaringan yang lebih

60

DAFTAR PUSTAKA

Aboba, B., L. Blunk, J. Vollbrecht, J. Carlson, H. Levkowetz. (2004). Extensible Authentication Protocol (EAP). RFC 3748.

Aboba, B., P. Calhoun. (2003). RADIUS (Remote Authentication Dial In User Service) Support for Extensible Authentication Protocol (EAP), RFC 3579. Borisov, N., I. Goldberg, D. Wagner. (2001). Intercepting mobile

communications: the insecurity of 802.11. Proceedings of the 7th ACM Conference on Mobile Computing and Networking.

CISCO. Linksys WRT320N Datasheet. di-download 3 Februari 2015.

Edney, J., W. Arbaugh. (2004). Real 802.11 Security: WiFi Protected Access and 802.11i. Addison-Wesley.

Fluhrer, S. I. Mantin, A. Shamir. (2001). Weaknesses in the key scheduling algorithm of RC4. Proceedings of the 8th Workshop on Selected Areas in Cryptography.

Forouzan, B.A. (2001). Data Communications and Networking 2nd Adition. Mac Graw Hill.

IEEE Standards Association. IEEE 802.11n Standart. di-download pada tanggal 30 Januari 2015.

IEEE Standards Association. IEEE Std 802.11~2012. di-download pada tanggal 8 Maret 2015.

IEEE Std 802.1X-2001. (2001). IEEE Standard: Port-based Network Access Control.

IEEE Std 802.11. (1999). IEEE Standard: Wireless LAN Medium Access Control (MAC) and Physical Layer (PHY) Specifications.

IEEE Std 802.11i. (2004). IEEE Standard Amendment 6: Medium Access Control (MAC) Security Enhancements.

Program Studi Teknik Komputer – Politeknik Telkom Bandung. Modul Percobaan QoS Jaringan Nirkabel. di-download 25 Februari 2015.

Schneier, Bruce. (1996). Applied Cryptography, Second Edition. New York : John Wiley & Son.

Stalling, William. (2004). Data and Computer Communications. NJ: Pearson Practice Hall.

W. Arbaugh, N.S., J. Wan, K. Zhang (2002). Your 802.11 network has no clothes. IEEE Wireless Communications Magazine, 9(6):44-51.

W. Arbaugh, J. Edney,. (2004). Real 802.11 Security: WiFi Protected Access and 802.11i. Addison-Wesley.

Wi-Fi Alliance. Wi-Fi CERTIFIED n : Longer-Range, Faster-Troughput, Multimedia-Grade Wi-Fi Network. di-download 30 Januari 2015.

62

LAMPIRAN

Tutorial Instalasi Iperf :

1. Download iperf dari https://iperf.fr/ 2. Ekstrak file iperf yang telah didownload 3. Buka folder iperf yang telah diekstrak

4. Copy file cyggc_s-1.dll, cygstdc++-6.dll, dan cygwin1.dll ke folder C:\Windows.

5. Copy file iperf ke C:\Windows\system32.

64

Penggunaan iperf pada penelitian ini :

1. Setting server :

iperf –s –u

2. Client melakukan test udp 50MB pada bandwith 65Mbps

3. Client melakukan test udp 100MB pada bandwith 65Mbps

4. Client melakukan test udp 150MB pada bandwith 65Mbps

66

6. Client melakukan test udp2 50MB pada bandwith 65Mbps

Tutorial instalasi wireshark :

1. Download aplikasi Wireshark dari : https://www.wireshark.org/download.html

2. Setelah terdownload dengan spesifikasi operasi sistem yang anda pakai, silahkan jalankan instalasinya dengan membuka file tersebut.

3. Keluar menu setup, pilih Next

68

5. Setelah itu pilih component yang akan diinstal, ceklist semua dan klik Next

6. Muncul pembuatan sortchut untuk aplikasi tersebut. ceklist yang menurut anda inginkan lalu klik Next

7. Selanjutnya muncul directory lokasi program tersebut akan terinstal, untuk defaultnya terdapat di C:\Frogram Files\Wireshark lalu pilih Next

8. Muncul pemberitahuan apakan anda akan menginstal winPcap juga, untuk menginstalnya ceklist pada install WinPcap tersebut, lalu Install

70

10. Setelah instalasi selesai, pilih Next untuk melanjutkan

11. Proses instalasi sudah selesai, untuk menjalankan ceklist run wireshark dan untuk melihat show news, cerklist pada show news. Tekan Finish untuk selesai.

ini tampilan utama pada Wireshark :

72

Data Througput Hasil Penelitian

File size p1 (KB/s) p2 (KB/s) p3 (KB/s) p1 (KB/s) p2(KB/s) p3 (KB/s) p1 (KB/s) p2 (KB/s) p3 (KB/s)

50 MB 4807 4816 5258 4615 4884 4613 4181 4575 4525 4697 100 MB 4994 4802 5332 4650 4542 4502 4714 4605 5457 4844 150 MB 4249 4751 5245 4428 5140 4608 4594 5458 5142 4846 200 MB 4382 5045 4955 4060 5213 5165 5148 4254 4853 4786 250 MB 4780 4795 4444 4507 4695 4871 4716 4890 4504 4689

p1 (KB/s) p2 (KB/s) p3 (KB/s) p1 (KB/s) p2(KB/s) p3 (KB/s) p1 (KB/s) p2 (KB/s) p3 (KB/s)

50 MB 4443 4308 4305 4867 4842 4641 4752 4934 4641 4637 100 MB 4787 4838 4526 4897 5363 4716 4868 4663 4602 4807 150 MB 4854 4927 4765 4803 5070 4767 4531 4709 4927 4817 200 MB 4683 5015 4643 4799 4849 4655 4885 4577 4508 4735 250 MB 4375 4689 4645 4873 4610 4741 4441 4787 4638 4644

p1 (KB/s) p2 (KB/s) p3 (KB/s) p1 (KB/s) p2(KB/s) p3 (KB/s) p1 (KB/s) p2 (KB/s) p3 (KB/s)

50 MB 4761 4686 4517 4585 4840 4724 4343 4672 4758 4654 100 MB 4963 4643 4926 4678 4739 4796 5012 4736 5030 4836 150 MB 4703 4841 4992 4695 4899 4717 5020 4691 4806 4818 200 MB 4527 4809 4721 4839 4734 4836 4639 4877 4737 4747 250 MB 4292 4501 4701 4793 4985 4752 4747 4432 4719 4658

CLIENT 3

CLIENT 1 CLIENT 2 CLIENT 3

TANPA PENGAMANAN

CLIENT 1 CLIENT 2 CLIENT 3

CLIENT 1 CLIENT 2