1 BAB I PENDAHULUAN

1.1 Latar Belakang

Teknologi media penyimpanan data saat ini sudah memasuki era yang baru. Sebelumnya kita mengenal media penyimpanan data seperti hardisk dalam perangkat komputer atau flash disk yang fortable bisa dibawa kemana-mana, kini perkembangan teknologi telah menawarkan media penyimpanan data secara online yang dikenal dengan nama cloud storage. Cloude storage adalah sebuah teknologi media penyimpanan data digital yang memanfaatkan adanya server virtual sebagai media penyimpanan.

Teknologi cloude storage merupakan salah satu bagian layanan dari sistem komputasi awan atau yang lebih dikenal dengan cloud computing. Cloud computing merupakan konsep dasar adanya layanan cloud storage. Cloud computing adalah pemberian layanan host secara luas melalui internet. Secara prinsip, teknologi ini didasarkan pada kumpulan beberapa teknologi dari hasil riset sebelumnya seperti Service-Oriented Architecture (SOA), Distributed System, Grid Computing, dan virtualisasi yang kemudian dimodifikasi dan diperbaharui menjadi sebuah konsep baru serta dikemas sedemikian rupa menjadi sebuah model bisnis yang diberi nama “cloud computing” (Afdhal 2013). Teknologi ini membantu pengguna dalam menangani sumber daya secara efektif di tempat. Pengguna tidak perlu investasi inprastruktur yang menghabiskan biaya yang tinggi. Pengguna cukup dengan membeli layanan yang disediakan cloud computing sesuai dengan kebutuhan.

Meskipun keuntungan yang jelas, faktor penting dalam sistem cloud ini adalah penegakan mekanisme keamanan yang kuat untuk penyimpanan data, transfer dan pengolahanya di cloud. Terlebih data yang disimpan di cloud merupakan data-data yang sensitif seperti catatan medis dan data pengguna dalam sosial media yang disimpan dalam sistem cloud. Memastikan privasi dan keamanan data tersebut penting bagi pengguna untuk mempercayai penyedia layanan. Untuk mencapai itu, harus digunakan teknik otentikasi dan kontrol akses yang memadai. Sebagai contoh seorang mahasiswa hukum bernama Alice mau melaporkan kejadian malpraktek ke semua profesor di universitas x, unit penelitian di semua kampus di negaranya, dan mahasiswa hukum di provinsinya. Dia ingin tetap anonim dalam menyampaikan bukti malprakteknya, dan informasi dia simpan di cloud storage. Kontrol akses menjadi hal yang penting dalam kasus tersebut, sehingga hanya pengguna yang berhak yang bisa mengakses data. Penting juga untuk memastikan bahwa informasi berasal dari sumber yang terpercaya. Masalah kontrol akses, otentikasi, dan perlindungan privasi harus diselesaikan bersamaan (Suhmita Ruj dan Amiya Nayak 2014).

Secara administratif ada dua tipe kontrol akses yaitu centralized access control dan decentralized & distributed access control (Sandra Novianto). Pada centralized access control, satu entitas (departemen atau individu) bertanggung jawab dalam pemberian hak akses seluruh user ke sumber daya. Manajemen menentukan bagaimana user dan sumber daya berinteraksi, dan entitas ini mengkonfigurasikan mekanisme yang menjalankan kontrol akses, memproses tiap perubahan yang diperlukan untuk profil kontrol akses user, mematikan akses ketika

dibutuhkan, dan secara lengkap menghapus hak-hak ketika user berhenti dari perusahaan, atau dipindahkan ke bagian lain. Sedangkan decentralized & distributed access control memberikan kontrol akses pada orang-orang lebih dekat pada sumber daya. Maksudnya adalah siapa yang memahami lebih baik yang dapat dan tidak dapat mengakses ke file, data , dan sumber daya tertentu. Seringkali manajer fungsional yang memberikan hak kontrol akses pada bawahannya. Alasan organisasi menerapkan model desentralisasi ini adalah karena manajer biasanya memiliki penilaian yang lebih baik pada penentuan user yang dapat mengakses sumber daya berbeda, dan tidak diperlukan persyaratan bisnis yang mencantumkan kontrol ketat melalui lembaga terpusat.

Pada proses otentikasi, sebelum memberikan layanan kepada pengguna, cloud perlu mengetahui siapa pengguna tersebut, jika ada pengguna yang menyatakan bahwa dia berhak menerima layanan dari cloud, maka pengguna tersebut harus membuktikan bahwa dia terdaftar sebagai salah satu penerima layanan dari cloud, dan cloud harus memastikan bahwa pengguna tersebut adalah pengguna yang sah. Proses pembuktian siapa pengguna tersebut disebut sebagai authentication. Bila authentication berhasil maka akan terjalin hubungan antara cloud dengan pengguna. Pada umumnya proses otentikasi dilakukan dengan memverifikasi pengguna yang akan menyimpan data di cloud dengan data pengguna yang sebenarnya tersimpan di cloud. Ada juga proses otentikasi yang dilakukan dengan anonymouse authentication, dimana cloud memverifikasi pengguna tanpa mengetahui identitas pengguna sebelum menyimpan data di cloud (N.Kartika dan S. Ranilakshmi 2014). Pengguna akan mendaftarkan suatu identitas

yang unik ke cloud dimana identitas itu hanya dimiliki oleh satu pengguna saja dan tidak mungkin dimiliki oleh pengguna yang lain. Sedangkan data pengguna selengkapnya disimpan di server yang berbeda.

Salah satu penelitian tentang cloud computing yang menerapkan centralized access control dilakukan oleh Luchi Sulistyowati, Wiwin Sulistyo, Teguh Indara Bayu (2012). Dalam penelitianya menerapkan layanan infrastructure as a service cloud computing. Hasil penelitian menunjukan penerapan teknologi cloud computing dengan layanan infrastructure as a service dapat menopang kinerja penyediaan web server. Sedangan G.Gayathri Nikhila, A.Bhuvana Pramida, P.Jyothsna3, K.Lavanya, (2014) dalam penelitianya yang berjudul “Anonymous Authentication of data storage in cloud computing administration with Decentralized Access” mengusulkan suatu teknik penyimpanan data di awan model desentralisasi menggunakan algoritma Key Police Attribute Based Encryption (KP-ABE). Hasil peneltian menunjukan bahwa metode yang diusulkan sangat produktif dan aman.

Pada penelitian ini kontrol akses akan diterapkan secara sentralisasi tetapi mendukung otentikasi anonim. Dalam skema yang diusulkan cloud memverifikasi pengguna tanpa mengetahui identitas pengguna. Prosses otentikasi akan menggunakan algoritma Attribute-Based Encryption (ABE) dan Attribute-Based Signature (ABS) dengan Key Distribution Center (KDC) sebagai manajemen kunci. Dari performance analisis yang telah dilakukan sebelumnya bahwa ABE mampu mengurangi biaya criptograpy sebesar 98% dari model sebelumnya (Pooja R. Vyawhare, Namrata D. Ghuse 2014).

Algoritma ABE akan digunakan untuk proses otentikasi dengan memverfikasi keabsahan atribut unik (token) dari pengguna, sebelum pengguna menerima layanan dari cloud. Dimana cloud akan memberi layanan registrasi token, dan upload / download dokumen. Data pengguna secara detail akan disimpan di KDC, sehingga KDC memberikan fasilitas layanan kepada pengguna berupa registrasi data pengguna, dan pendistribusian kunci kepada pengguna. Dimana kunci yang distribusikan terdiri dari kunci untuk enkripsi/deskripsi dan kunci untuk penandatanganan dokumen. Dimana proses penandatanganan dokumen merupakan penerapan dari algoritma ABS. Dengan adanya KDC sebagai manajemen distribusi kunci makan anonymouse authentication pada cloud bisa diterapkan, dimana cloud bisa memverfikasi keabsahan pengguna tanpa mengetahui identitas penggunanya.

1.2 Rumusan Masalah

Berdasarkan latar belakang masalah yang telah diuraikan sebelumnya, rumusan masalah yang menjadi inti dari penelitian ini adalah “Bagaimana unjuk kerja algoritma Attribute-Based Encryption (ABE) dan Attribute-Based Signature (ABS) dengan Key Distributtion Center (KDC) sebagai manajemen distribusi kunci dalam menerapkan Anonymous Authentication pada penyimpanan data di cloud”?.

1.3 Batasan Penelitian

Dengan luasnya ruang lingkup yang terkait dengan penyimpanan data di cloud dan untuk keseragaman pemahaman dalam penelitian ini, maka ada beberapa batasan-batasan yang perlu diterapkan dalam penelitian ini. Batasan-batasan tersebut adalah sebagai berikut :

1. Walaupun proses otentikasi anonim akan diterapkan pada penyimpanan data di cloud, namun dalam penelitian ini tidak akan melakukan kajian tentang prosses pembangunan penyimpanan data di cloud.

2. Proses otentikasi dengan algoritma Attribute-Based Encryption (ABE) dan Attribute-Based Signature (ABS) akan diterapkan pada data yang sama.

1.4 Tujuan Penelitian

Tujuan dari penelitian ini adalah mengetahui unjuk kerja anonymous authentication dengan sentralisasi akses control pada penyimpanan data di cloud.

1.5 Keaslian Penelitian

Penelitian yang sejenis sebelumnya telah dilakukan oleh G.Gayathri Nikhila, A.Bhuvana Pramida, P.Jyothsna3, K.Lavanya, (2014) dalam penelitianya yang berjudul “Anonymous Authentication of data storage in cloud computing administration with Decentralized Access” mengusulkan suatu teknik penyimpanan data di cloud model desentralisasi menggunakan algoritma Key Police Attribute Based Encryption (KP-ABE). Hasil peneltian menunjukan bahwa metode yang diusulkan sangat produktif dan aman.

Penelitian lainya dilakukan oleh Pooja R. Vyawhare, Namrata D. Ghuse (2014) dalam penelitianya melakukan review terhadap beberapa jurnal yang menerapakan konsep user anonim dan skema otentikasi untuk desentralisasi akses kontrol pada penyimpanan data di cloud. Algoritma yang digunakan dalam beberapa jurnal meliputi : Key Police Attribute Based Encryption (KP-ABE), Attribute-Based Encryption (ABE), Cipertext-Police-Attribute Based Encryption

(CP-ABE), dan Public Key Encryption (PKE). Dalam satu jurnal disebutkan bahwa performance analisis dari ABE mampu mengurangi biaya criptograpy sebesar 98% dari model sebelumnya.

Dr. Rama Sushil dan Jyoti Chaudhary (2015) dalam penelitianya yang berjudul “Cloud Forensics: Need for an Enhancement in Intrusion Detection System”. Menyajikan dan mengevaluasi tantangan yang ditimbulkan oleh dunia forensik dan peluang di dalamnya. Juga menyajikan berbagai implementasi Distributed Hash Table (DHT) Routing yang digunakan dalam Intrusion Detection System pada Cloud Forensics. Implementasi DHT Routing seperti CORD dan Pastry memiliki banyak ruang untuk perbaikan di masa depan dan banyak pekerjaan yang harus dilakukan dalam bidang ini untuk membuat dasar IDS kuat.

Luchi Sulistyowati, Wiwin Sulistyo, Teguh Indara Bayu (2012) menerapkan layanan Infrastructure as a Service (IaaS) cloud computing untuk menopang kinerja penyediaan web service. Telah dilakukan uji coba lima instance dapat berjalan dengan sempurna dan dapat diimplementasikan test site oleh masing-masing client. Untuk menjalankan instance membutuhkan waktu masing-masing-masing-masing lima menit untuk segala macam tipe VM. Untuk penggunaan memori hanya meningkat tajam saat server dua tidak ada instance hingga ada satu instance yang berjalan dari 496 MB s.d 3086 MB, tetapi untuk pemakaian berikutnya tidak ada peningkatan pemakaian memori. Terjadi peningkatan pada pemakaian disk storage rata-rata 2,1GB pada setiap instance dengan tipe VM yang berbeda. Kemampuan untuk menanggung beban pada setiap tipe instance mencapai 5000 client secara bersama.

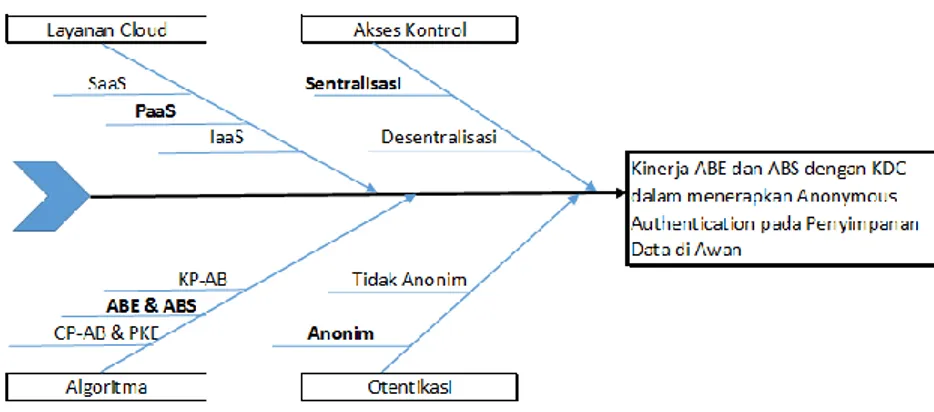

Dari uraian tersebut belum ada penelitian tentang cloud yang menerapkan konsep sentralisasi dan otentikasi anonim, menggunakan algoritma Attribute-Based Encryption (ABE) dan Attribute-Based Signatur (ABS) dengan Key Distributtion Center (KDC) sebagai manajemen distribusi kunci yang diterapkan pada sekolah tinggi. Penelitian lain tentang komputasi cloud yang menerapkan konsep anonim akan dipaparkan pada kajian ustaka. Berikut (Gambar 1.1) adalah diagram Fishbone dari penelitian ini.