BAB 2

LANDASAN TEORI

2.1Sistem Berkas

Sekumpulan informasi yang saling berkaitan dan didefinisikan disebut file atau berkas. Umumnya berkas adalah sekumpulan bit, byte, record di mana artinya didefinisikan oleh pembuat dan pemakainya. File data dapat berbentuk numeric,

alphabet ataupun alphanumeric. File dapat berbentuk bebas seperti file teks atau terstruktur. Suatu file mempunyai nama dan ditunjukkan berdasarkan nama, juga mempunyai komponen lain seperti tipe, waktu pembuatan, nama dan nomor account

dari pembuatnya, besar ukuran file. Pengguna dapat menulis informasi, mengubah informasi, menambah dan menghapus informasi dalam file.

Sistem berkas adalah suatu sistem untuk mengetahui bagaimana cara menyimpan data dari file tertentu dan organisasi file yang digunakan. Sistem berkas menyediakan pendukung yang memungkinkan programmer mengakses file tanpa menyangkut perincian karakteristik penyimpanan dan peralatan pewaktu. Sistem berkas mengubah pernyataan akses file menjadi instruksi atau output level rendah. Sistem berkas adalah cara untuk mengambil informasi dari suatu file.

2.2Pengertian File

2.2.1 Nama Berkas

Sistem berkas akan memberikan sebuah nama terhadap sebuah berkas agar dapat dikelola dengan mudah. Meski oleh sistem berkas penamaan dilakukan dengan menggunakan angka-angka biner, sistem operasi dapat menerjemahkan angka-angka biner tersebut menjadi karakter yang mudah dipahami.

2.2.2 Atribut Berkas

Sebuah berkas berisi aliran data (atau data stream) yang berisi sekumpulan data yang saling berkaitan serta atribut berkas (yang bersifat wajib atau opsional), yang kadang-kadang disebut properties yang berisi informasi yang berkaitan dengan berkas yang bersangkutan. Informasi mengenai kapan sebuah berkas dibuat adalah contoh dari atribut berkas.

Atribut-atribut berkas bias dikumpulkan dalam suatu file header meliputi : Nama file

Tipe file Pemilik

Tanggal pembuatan Tanggal terakhir diakses Ukuran

Hak pengaksesan

Hubungan ke blok-blok data Data statistik

2.2.3 Ekstensi Berkas

2.2.4 Manajemen Berkas

Berkas komputer secara fisik dapat diatur oleh sistem berkas yang digunakan oleh media penyimpanan di mana berkas disimpan. Secara logis, pengguna membutuhkan sebuah utilitas untuk melakukan manajemen berkas, yang sering disebut manajer berkas (file Manager). Contoh dari manajer berkas adalah Windows Explorer dalam sistem operasi Windows, Norton Commander, Konqueror (dalam KDE), Nautilus (dalam GNOME), Midnight Commander, dan DOS Shell (dalam sistem operasi DOS).

2.3Media Penyimpanan File

2.3.1 Penyimpanan Primer

Penyimpanan primer (primary memory) atau disebut juga Memori utama (main memory) dan memori internal (internal memory). Komponen ini berfungsi sebagai pengingat. Dalam hal ini, yang disimpan di dalam memori dapat berupa data atau program. Penyimpanan primer dibedakan menjadi dua macam [1], yaitu :

RAM

Random-Access Memory adalah jenis memori yang isinya dapat diganti selama komputer dihidupkan dan mempunyai sifat bisa mengingat data atau program selama terdapat arus listrik (komputer hidup). RAM dapat menyimpan dan mengambil data dengan sangat cepat. RAM dapat dilihat pada gambar 2.1.

ROM

Read-Only Memory adalah jenis memori yang hanya bisa dibaca. Disediakan oleh

vendor komputer dan berisi program atau data. Selain itu ada pula Cache memory, yaitu memori yang memiliki kecepatan yang sangat tinggi yang digunakan sebagai perantara antara RAM dan CPU. ROM dapat dilihat pada gambar 2.2.

Gambar 2.2 ROM [16]

EPROM

2.3.2 Penyimpanan Sekunder

Penyimpanan sekunder atau disebut secondary memory adalah penyimpanan data yang relatif mampu bertahan dalam jangka waktu yang cukup lama di luar CPU maupun penyimpanan primer. Ada dua jenis penyimpanan sekunder [1], yaitu :

1. Serial atau sequential access storage device (SASD)

Contoh : Magnetic tape, punched card, dan punched paper tape

2. Direct access storage device (DASD) Contoh : Magnetic disk, dan floppy disk,

2.4Jenis Media Penyimpanan File

2.4.1 Magnetic Tape

Magnetic tape adalah alat penyimpanan data untuk berkas besar, yang diakses dan diproses secara sequential. Magnetic tape dibuat dari bahan plastik tipis yang dilapisi oleh besi magnet oksida pada satu sisinya, berwarna merah kecoklatan.

Magnetic tape adalah model pertama dari secondary memory. Tape ini digunakan untuk merekam audio, video dan untuk menyimpan informasi berupa sinyal komputer. Panjang tape pada umumnya 2400 feet, lebarnya 0.5 inch dan tebalnya 2 mm. Data disimpan dalam bintik kecil yang bermagnit dan tidak tampak pada bahan plastik tersebut. Contoh : cassette tape dan kaset video, dapat dilihat pada gambar 2.3 [1]

2.4.2 Magnetic Disk

Magentic disk adalah piranti penyimpanan sekunder yang paling banyak dijumpai pada sistem komputer. Magnetic disk terdiri dari logam yang kaku atau plastic yang fleksibel. Pada saat disk digunakan, motor drive berputar dengan kecepatan yang sangat tinggi. Ada sebuah read−write head yang ditempatkan di atas permukaan piringan tersebut. Permukaan disk terbagi atas beberapa track yang masih terbagi lagi menjadi beberapa sektor. Fixed−head disk memiliki satu head untuk tiap−tiap track, sedangkan Moving−headdisk (sering dikenal dengan nama harddisk) hanya memiliki satu head yang harus dipindah−pindahkan untuk mengakses dari satu track ke track

yang lainnya.

Kapasitas penyimpanan unit magnetik disk tergantung pada tipe, nomor dan susunan magnetik disk dalam 1 unit. Dalam satu unit bisa terdiri dari 1 atau lebih disk drive yang masing-masing menampung satu disk removable pack atau module atau kelompok fixed-disk secara permanen. Contoh : Floppydisk (disket), dan harddisk [1].

2.4.3 Optical Disk

Optical disk tidak menggunakan bahan yang bersifat magnetik sama sekali. Optical disk menggunakan bahan spesial yang dapat diubah oleh sinar laser menjadi memiliki

spot-spot yang relatif gelap atau terang.

Optical disk dibuat dari serangkaian bintik-bintik (lubang) spiral dalam satu permukaan flat. Disk master dibuat dengan pemanasan sorotan laser intensitas tinggi dala pola-bit yang bisa dibaca secara optik oleh laser. Contoh dari optical disk ini adalah CD-RW dan DVD-RW.

Optical disk merupakan media penyimpanan dengan akses secara acak. Informasi bisa secara langsung dibaca dari titik-titik yang ada pada disk. Standard

CD-ROM bisa menyimpan lebih dari 650 Mbyte, dengan 14,500 track per inch (tpi) [1].

Gambar 2.5 Optical Disk [14]

2.4.4 SSD (Solid State Drive)

yang tersimpan pada SSD tidak akan hilang meskipun daya listrik tidak ada, dapat dilihat pada gambar 2.5.

Gambar 2.6 SSD (Solid State Drive) [17]

2.5Organisasi Disk

Sebelum disc dapat menyimpan data, data tersebut harus dimasukkan kedalam keadaan yang dapat digunakan oleh sistem operasi komputer. Hal ini terjadi ketika

disc diformat. Disk dibagi menjadi kotak-kotak kecil atau bagian yang masing-masing berisi 512 byte. Bagian-bagian ini pada gilirannya dikelompokkan ke dalam cluster atau kelompok. Gambar 2.7 menunjukkan pembagian cluster.

Cluster 1 Cluster 2 Bagian 1

(512byte)

Bagian 2 (512byte)

Bagian 3 (512byte)

Bagian 1 (512byte)

Bagian 2 (512byte)

Bagian 3 (512byte)

Gambar 2.7 Pembagian Cluster[10]

Selain tempat file tersebut disimpan, ada tempat lain yang disisihkan pada disc untuk operasi sistem dasar, yaitu:

Tempat untuk proses boot

Tempat untuk sistem file yang menyediakan informasi tentang lokasi fisik dan sifat

dari file. Ketika komputer membutuhkan file tertentu untuk beberapa tujuan, informasi file yang memungkinkan sistem untuk menemukan dan memuat file

dari disc ke RAM untuk diproses. [10]

2.5.1 FAT (File Allocation Table)

Sebuah FAT berisi masukan untuk setiap cluster pada disc. FAT diperkenalkan oleh MS-DOS. Sejak saat itu ada FAT12, FAT16 dan akhirnya memperkenalnya FAT32. Perbedaan utama antara sistem ini adalah ukuran maksimum disc yang dapat diatur. Angka-angka tertuju pada jumlah bit yang digunakan untuk masukan cluster dalam tabel. Awalnya, sistem FAT terbatas pada harddisk hingga 32MB. Dengan diperkenalkannya FAT16 meningkat menjadi 2GB dan menurut teori FAT32

mempunyai keterbatasan hingga 2TB. [10]

FAT16

Keuntungan terbesar dari FAT16 adalah dapat digunakan diberbagai sistem operasi, contohnya Windows, OS/2, dan Linux. Masalah terbesar dari FAT16 adalah memiliki maksimal 64K cluster per putaran. Sebuah harddisk yang berukuran besar, ukuran setiap

cluster akan lebih besar. Dalam disk 2GB, masing-masing cluster berisi adalah 32KB, yang berarti bahwa bahkan file terkecil pada disc akan mengambil ruang 32KB.

FAT16 tidak dapat digunakan untuk mengkompresi, proses enkripsi dan teknik keamanan yang canggih.

FAT32

dapat mengenali FAT16 tidak akan bekerja dengan FAT32, terutama Windows NT. [10]

2.5.2 NTFS (New Technology File System)

NTFS (New Technology File System) jauh lebih fleksibel daripada FAT. Hal ini tidak dibatasi oleh ukuran cluste yang tetap. Ukuran cluster biasanya tidak melebihi 4KB dan menggunakan kompresi file, dan bagian cluster yang sebenarnya hampir terbuang. Karena itu ditujukan untuk lingkungan multi-user, NTFS lebih banyak dipakai dalam pembangunan keamanan. Sebagai contoh, XP versi Professional (bukan versi Home) memungkinkan izin dan enkripsi untuk diterapkan ke file individual. Sistem NTFS mengisi sedikit ruang sehingga tidak diharapkan untuk disc kecil. Jumlah memori yang dibutuhkan sangat besar. Persyaratan ini tidak sepenting dengan sebuah personal computer baru yang memiliki RAM dan harddisk yang berukuran besar. [10]

Beberapa perbandingan FAT, FAT32 dan NTFS dapat di lihat pada table 2.1 berikut :

2.1 Perbandingan FAT, FAT32 dan NTFS [11]

FAT FAT32 NTFS

2.6Fungsi Hash

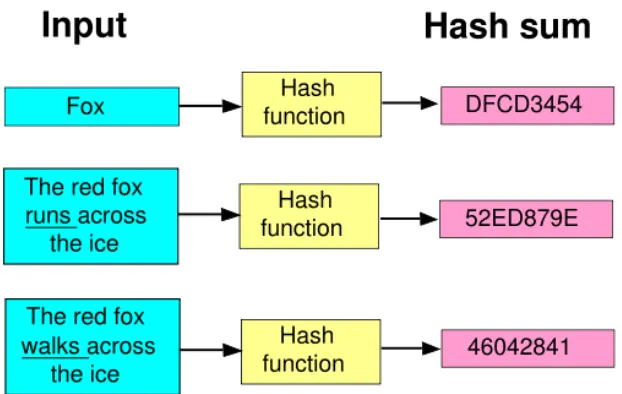

Fungsi Hash merupakan sebuah algoritma yang mengubah text atau message menjadi sederetan karakter acak yang memiliki jumlah karakter yang sama. Hash juga termasuk salah satu bentuk teknik kriptografi dan dikategorikan sebagai kriptografi tanpa key (unkeyed cryptosystem). Selain itu hash memiliki nama lain yang juga dikenal luas yaitu “one-way function” [18].

Hash sering dijumpai di website-website yang menyediakan layanan untuk

download file ataupun program secara resmi. Hash memang umumnya digunakan untuk mengecek integritas dari sebuah pesan atau file. File atau pesan yang sudah berubah akan memiliki nilai hash yang berbeda. Sebagai contoh, dengan sebuah algoritma hash, pesan 'hello' akan memberikan nilai hash 12345 sedangkan pesan 'hallo' memiliki nilai hash 83746. Dengan kata lain output hash dari kata 'hello' tidak akan sama dengan 'hallo'. Kriteria sebuah file yang dikatakan sama apabila nilai hash

dari kedua file tersebut sama. Pencocokan file dengan konten adalah cara yang paling akurat untuk mendeteksi kesamaan file tersebut.

Fungsi hash dapat menerima masukan string apa saja. Jika string menyatakan pesan (message), maka sembarang pesan M berukuran bebas dikompresi oleh fungsi

hash H melalui persamaan

h = H(M) (2.1)

dimana:

H = Fungsi Hash satu arah M = Nilai Pesan

mengahasilkan pesan ringkas yang panjangnya tetap (dalam contoh ini pesan ringkas dinyatakan dalam kode heksadesimal yang panjangnya 128 bit. Satu karakter heksadesimal = 4 bit). Nama lain fungsi hash adalah: fungsi kompresi atau kontraksi (compression function), cetak-jari (fingerprint), cryptographic checksum, message integrity check (MIC), manipulation detection code (MDC).

Gambar 2.8 Contoh hashing beberapa buah pesan dengan panjang berbeda-beda [18]

2.6.1 Fungsi Hash Satu Arah

Fungsi hash satu arah (One-way Function) adalah fungsi hash yang bekerja dalam satu arah. Pesan yang sudah diubah menjadi message digest tidak dapat dikembalikan lagi menjadi pesan semula. Dua pesan yang berbeda akan selalu menghasilkan nilai

hash yang berbeda pula. Sifat-sifat fungsi hash satu arah adalah sebagai berikut [1] : 1. Fungsi H dapat diterapkan pada blok data berukuran apa saja.

2. H menghasilkan nilai (h) dengan panjang tetap (fixed-lenght output) 3. H (x) mudah dihitung untuk setiap nilai x yang diberikan.

5. Untuk setiap x yang diberikan, tidak mungkin mencari y ≠ x sedemikian sehingga H(y)=H(x).

6. Tidak mungkin (secara komputas) mencari pasangan x dan y sedemikian sehingga H(x)=H(y).

Keenam sifat diatas penting sebab sebuah fungsi hash seharusnya berlaku seperti fungsi acak. Sebuah fungsi hash dianggap tidak aman jika (i) secara komputasi dimungkinkan menemukan pesan yang bersesuaian dengan pesan ringkasnya dan (ii) terjadi kolisi (collision), yaitu terdapat beberapa pesan berbeda yang mempunyai pesan ringkas yang sama.

Fungsi hash bekerja secara iteratif. Masukan fungsi hash adalah blok pesan

(M) dan keluaran dari hashing blok pesan sebelumnya,

ℎ𝑖 = H (𝑀𝑖, ℎ𝑖−1) (2.2)

dimana:

H = Fungsi Hash satu arah Mi = Nilai Pesan

hi-1 = Nilai Hash

Fungsi hash adalah publik (tidak dirahasiakan), dan keamanannya terletak pada sifat satu arahnya.

𝑀𝑖 ℎ𝑖

ℎ𝑖−1

Gambar 2.9 Fungsi hash satu arah [1]

2.7Checksum

Checksum adalah sesuatu seperti sidik jari. Secara teknis, sebuah "checksum" (juga dikenal sebagai hash digest) adalah bentuk cek redundansi. Ini adalah cara sederhana untuk melindungi integritas data, dengan mendeteksi kesalahan (modifikasi) dalam data yang dikirim melalui ruang (telekomunikasi) atau waktu (storage). Sebuah cek

Fungsi hash

redundansi, seperti namanya, adalah pendekatan menambahkan informasi yang berlebihan terhadap data, sehingga setiap modificiation atau perubahan data dapat dideteksi (secara teori) dengan hanya melihat checksum.

Checksum juga berguna dalam banyak cara lain juga. Misalnya jika memiliki dua file jpeg dari gambar yang sama. Visual memeriksa dua gambar tidak akan menunjukkan perbedaan jika perbedaannya adalah pada tingkat piksel (gambar dapat terdiri dari beberapa ribu piksel). Jika Ada seribu gambar tampak serupa, tidak akan mudah untuk menunjukkan mana yang duplikat satu sama lain. Sebuah cara sederhana untuk memecahkan masalah ini, dengan menghitung checksum setiap file jpeg. Sekarang dengan membandingkan checksum, bisa mengenali duplikat dengan mudah. Sedikit pun perbedaan dalam gambar akan muncul checksum yang berbeda untuk file jpeg. Membandingkan gambar visual, tidak akan selalu menunjukkan perbedaan, jika ada. Juga, ketika jumlah file yang besar, tugas seperti itu akan terlalu rumit untuk setiap manusia [3].

2.8Message Digest 5 (MD5)

![Gambar 2.2 ROM [16]](https://thumb-ap.123doks.com/thumbv2/123dok/3898055.1855965/4.595.193.440.228.435/gambar-rom.webp)

![Gambar 2.3 Magnetic Tape [13]](https://thumb-ap.123doks.com/thumbv2/123dok/3898055.1855965/5.595.249.414.625.743/gambar-magnetic-tape.webp)

![Gambar 2.4 Harddisk [12]](https://thumb-ap.123doks.com/thumbv2/123dok/3898055.1855965/6.595.202.432.446.615/gambar-harddisk.webp)

![Gambar 2.5 Optical Disk [14]](https://thumb-ap.123doks.com/thumbv2/123dok/3898055.1855965/7.595.216.415.412.574/gambar-optical-disk.webp)

![Gambar 2.6 SSD (Solid State Drive) [17]](https://thumb-ap.123doks.com/thumbv2/123dok/3898055.1855965/8.595.113.536.497.553/gambar-ssd-solid-state-drive.webp)

![Gambar 2.9 Fungsi hash satu arah [1]](https://thumb-ap.123doks.com/thumbv2/123dok/3898055.1855965/13.595.192.441.525.587/gambar-fungsi-hash-satu-arah.webp)