BAB 2

TINJAUAN PUSTAKA

2.1 Digital Watermarking

Digital Watermarking adalah penambahan data rahasia (watermark) ke dalam sebuah arsip digital.[4] Digital Watermarking didasarkan pada ilmu steganografi, yaitu ilmu yang mengkaji tentang penyembunyian data. Teknik ini mengambil keuntungan dari keterbatasan indra manusia, khususnya penglihatan dan pendengaran, sehingga watermarking yang dibutuhkan pada dokumen tidak akan disadari kehadirannya oleh manusia. Digital watermarking dikembangkan sebagai salah satu jawaban untuk menentukan keabsahan pencipta atau pendistribusi suatu data digital dan integritas suatu data digital. Teknik watermarking bekerja dengan menyisipkan sedikit informasi yang menunjukkan kepemilikan, tujuan, atau data lain pada media digital tanpa memengaruhi kualitasnya.[11]

2.1.1 Sejarah Watermarking

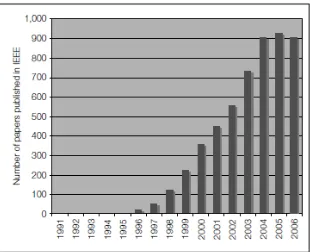

Sulit untuk menentukan kapan watermarking digital pertama kali dibahas. Pada tahun 1979, Szepanski menggambarkan pola mesin terdeteksi yang bisa ditempatkan pada dokumen untuk tujuan anti pemalsuan. Sembilan tahun kemudian, Holt et al menjelaskan metode untuk embedding kode identifikasi dalam sinyal audio. Namun, Komatsu dan Tominaga, pada tahun 1988, yang tampaknya telah pertama kali menggunakan istilah digital watermark. Namun, itu mungkin tidak sampai awal tahun 1990-an bahwa istilah digital watermaking benar-benar datang menjadi mode.

Sekitar tahun 1995, minat digital watermarking mulai menjamur. Pertama Information Hiding Workshop (IHW), yang mencakup digital watermarking sebagai topik utama, diadakan pada tahun 1996. SPIE mulai mempersembahkan konferensi khusus untuk Security and Watermarking of Multimedia Contents, dimulai pada tahun 1999.

Selain itu, beberapa waktu ini, beberapa organisasi mulai mempertimbangkan teknologi watermarking untuk dimasukkan dalam berbagai standart. The Copy Protection Technical Working Group (CPTWG) menguji sistem watermarking untuk perlindungan video pada disk DVD. The Secure Digital Music Initiative (SDMI) membuat watermarking merupakan komponen utama dari sistem mereka untuk melindungi musik. Dua proyek yang disponsori oleh Uni Eropa, VIVA dan Talisman, menguji watermarking untuk pemantauan siaran. The International Organization for Standardization (ISO) menaruh minat pada teknologi dalam konteks merancang

kemajuan standart MPEG.

Gambar 2.1 Jumlah Makalah yang Diterbitkan di IEEE ( Gambar : [7] )

2.1.2 Jenis-Jenis Citra Digital

Citra watermark dapat dibedakan menjadi beberapa kategori berikut : 1. Berdasarkan persepsi manusia

a. Visible watermarking b. Invisible watermarking 2. Berdasarkan tingkat kekokohan

a. Secure watermarking

Watermark harus tetap bertahan terhadap manipulasi yang normal terjadi selama pengguna citra ber-watermark, misalnya kompresi, operasi penapisan, penambahan derau, penskalaan, penyuntingan, operasi geometri, dan cropping. Selain itu, watermark harus tahan terhadap serangan yang tujuan utamanya adalah menghilangkan atau membuat watermark tidak dapat dideteksi.

Watermark harus tetap bertahan terhadap non-malicious attack, yaitu bila citra watermark mengalami kompres, operasi penapisan, penambahan derau, penskalaan, penyuntingan, operasi geometri, dan cropping.

c. Fragile watermarking

Watermark dikatakan mudah rusak (fragile) jika ia berubah, rusak, atau malah hilang jika citra dimodifikasi.[11]

d. Berdasarkan media digital yang disisipkan • Text Watermarking

Watermark disisipkan pada media digital jenis dokumen atau teks. • Image Watermarking

Watermark disipkan pada citra digital. • Audio Watermarking

Watermark disisipkan pada file audio digital seperti mp3, mpeg, dsb. • Video Watermarking

Watermark disisipkan pada gambar bergerak atau disebut dengan video digital.[1]

2.1.3 Aplikasi Citra Watermarking

Aplikasi citra watermark dalam kehidupan sehari-hari, di antaranya adalah :

1. Memberi label kepemilikan (ownership) atau copyright pada citra digital. Watermark bisa mengandung identitas diri (nama, alamat, dsb), atau gambar yang menspesifikasikan pemilik citra atau pemegang hak penggandaan (copyright). Untuk keperluan ini watermark harus tak tampak (invisible) dan kokoh (robust).

2. Otentikasi atau tamper proofing. Watermark sebagai alat indikator yang menunjukkan data digital telah mengalami perubahan dari aslinya atau tidak. Untuk keperluan ini watermark harus tak tampak dan fragile.

copyright maka distributor terikat aturan bahwa ia tidak boleh menggandakan citra tersebut dan menjualnya ke pihak lain. Misalkan pemilik citra menemukan citra ber-watermark tersebut beredar secara ilegal di tangan pihak lain maka ia kemudian mengekstraksi watermark di dalam citra ilegal itu untuk mengetahui distributor mana yang telah melakukan penggandaan ilegal, selanjutnya ia dapat menuntut secara hukum distributor nakal ini. Untuk keperluan ini watermark yang digunakan harus watermark tak tampak (invisible) dan kokoh (robust).

4. Aplikasi medis. Citra medis diberi watermark berupa ID pasien untuk memudahkan identifikasi pasien, hasil diagnosa penyakit, dan lain-lain. Informasi lain yang dapat disisipkan adalah hasil diagnosis penyakit. Lebih lanjut mengenai aplikasi ini akan dijelaskan pada bagian tersendiri sebagai studi kasus. Untuk keperluan ini watermark harus tak tampak (invisible) dan fragile.

5. Covert communication. Dalam hal ini watermarking digunakan untuk menyisipkan informasi rahasia pada sistem komunikasi yang dikirim melalui saluran komunikasi.

6. Piracy protection. Watermark digunakan untuk mencegah perangkat keras melakukan penggandaan yang tidak berizin. Untuk keperluan ini watermark harus tak tampak dan fragile. [11]

2.1.4 Kriteria Watermark yang Bagus

Sebuah teknik watermarking yang bagus harus memenuhi persyaratan berikut : 1. Imperceptibility

Keberadaan watermark tidak dapat dilihat oleh indra manusia. Hal ini untuk menghindari gangguan pengamatan visual.

2. Key Uniqueness

Bila digunakan kunci sebagai pengamanan maka kunci yang berbeda harus menghasilkan watermark yang berbeda pula.

Secara komputasi sangat sukar menemukan watermark bila yang diketahui hanya citra ber-watermark saja.

4. Image dependency

Membuat watermark bergantung pada isi citra dengan cara membangkitkan watermark dari nilai hash (message digest) citra asli karena nilai hash bergantung pada isi citra.

5. Robustness

Watermark harus kokoh terhadap berbagai manipulasi operasi, seperti penambahan derau aditif (Gaussian atau non-Gaussian), kompresi (seperti JPEG), transformasi geometri (seperti rotasi, perbesaran, perkecilan), dan lain-lain.[11]

2.1.5 Cara Kerja Watermark

Secara umum, sistem watermarking terdiri atas embedder dan detector. Embedder bekerja untuk menyisipkan watermark ke dalam dokumen (cover signal) dan detector akan mendeteksi watermark yang ada di dalam dokumen. Kunci watermark digunakan selama proses penyisipan dan pendeteksian. Kunci tersebut bersifat private dan hanya boleh diketahui oleh pihak-pihak yang diberi otoritas untuk menyisipkan atau mendeteksi watermark tersebut.[2]

Embed Encode

Title Title

Dokument Dokument

Kunci Kunci

Watermark Watermark

Dokument Watermark

Gambar 2.2 Proses Pemberian Watermark Pada Dokumen ( Sumber : [2] )

Keterangan :

itu data yang telah diembed tersebut diencode dengan menggunakan kunci, sehingga menghasilkan suatu dokumen yang telah diwatermark. Pada penelitian ini, kunci diabaikan.

2.2 Format File Audio WMA

WMA (Window Media Audio) adalah codec untuk lossy compression, yang dikembangkan pertama sekali untuk menyaingi MP3 oleh Microsoft.[7] WMA (Window Media Audio) adalah teknologi eksklusif yang merupakan bagian dari Windows Media Framework. WMA terdiri dari empat codec yang berbeda. Yang pertama yaitu Original WMA Codec atau Codec WMA yang asli. Codec yang hanya dikenal sebagai WMA, terdapat pada pesaing MP3 populer dan codec RealAudio. Ada juga WMA Pro merupakan codec baru dan lebih canggih, mendukung audio multichannel dan audio dengan resolusi tinggi. Ada juga Lossless codec atau WMA lossless merupakan kompresi data audio tanpa menghilangkan audio fidelity (format WMA reguler atau disebut juga dengan lossy). Yang terakhir yaitu WMA voice merupakan codec yang menerapkan kompresi menggunakan berbagai bit rate yang rendah. Digunakan pada konten suara.[12]

2.3 Metode Low Bit Coding

Metode Low Bit Coding adalah cara yang paling sederhana untuk menyimpan data ke dalam data yag lain. Dengan mengganti bit yang paling tidak penting atau Least Significant Bit (LSB) pada setiap titik sampling dengan string berkode biner (coded binary string), dapat mengenkode sejumlah besar data ke dalam suara digital. Secara teori, kapasitas saluran adalah 1 kb per detik (1 kbps) per 1 kHz.

manipulasi. Pada prakteknya, metode ini hanya berguna pada lingkungan digital-to-digital yang tertutup.[5]

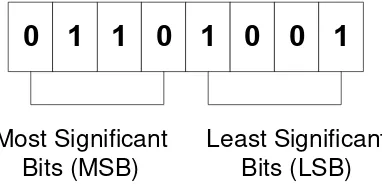

Pada Metode Low Bit Coding (LBC) terdapat Most Significant Bits (MSB) dan Least Significant Bits (LSB). Least Significant Bits adalah bagian dari barisan data biner (basis dua) yang mempunyai nilai paling tidak berarti / paling kecil. Letaknya adalah paling kanan dari barisan bit. Sedangkan Most Significant Bits adalah sebaliknya, yaitu angka yang paling berarti / paling besar dan letaknya disebelah paling kiri.[3]

0

1

1

0

1

0

0

1

Least Significant Bits (LSB) Most Significant

Bits (MSB)

Gambar 2.3 Penjelasan LSB dan MSB

2.4 Metode Least Significant Bit

Least Significant Bit adalah cara menyimpan data ke dalam data yang lain dengan menggantikan bit terakhir (LSB). Ada banyak cara untuk menyisipkan pesan ke dalam media penyimpan pesan, antara lain metode LSB (Least Significant Bit), masking, dan filtering, Metode Spread Spectrum, dan lain-lain.

Untuk menampung 1 bit data pesan diperlukan 1 piksel citra media penampung berukuran 8 bit karena setiap 8 bit hanya bisa menyembunyikan satu bit di LSB-nya. Oleh karena itu, citra ini hanya mampu menampung data pesan sebesar maksimum 16384/8 = 2048 bit dikurangi panjang nama filenya karena penyembunyian data rahasia tidak hanya menyembunyikan isi data tersebut, tetapi juga nama filenya. Semakin besar data yang disembunyikan di dalam citra, semakin besar pula kemungkinan data tersebut rusak akibat manipulasi pada citra penampung.[11]

pada pojok kanan bawah gambar. Sedangkan acak berarti penyisipan pesan rahasia dilakukan secara acak pada gambar, dengan masukan kata kunci (stego-key).[10]

0 1 1 0 1 0 0 1

Least Significant Bit (LSB) Most Significant Bit (MSB)

Gambar 2.4 LSB dan MSB

2.5 Notasi Asimtotik (Θ, O, Ω)

Notasi asimtotik adalah batas fungsi dari atas dan bawah. Ketika kita hanya memiliki sebuah asimtotik dengan batas atas, kita menggunakan O-notasi. Untuk sebuah fungsi yang diberikan g(n), kita lambangkan dengan O(g(n)) (disebut dengan “big-oh dari g untuk n” atau “oh untuk g dan n”) himpunan fungsinya dituliskan dengan :

O(g(n)) = {f(n) : dimana konstanta c dan n0 bernilai positif seperti 0 ≤ f(n) ≤ cg(n) untuk semua n ≥ n0

Kita menggunakan O-notasi untuk memberikan batas atas dari fungsi, untuk dalam konstanta faktor. Kita tulis f(n) = O(g(n)) untuk mengindikasikan sebuah fungsi f(n) adalah member dari himpunan O(g(n)). Notasi f(n) = θ(g(n)) menyatakan f(n) = O(g(n)), sejak θ-notasi adalah gagasan kuat dari O-notasi. Penulisan himpunan theoretically, kita memiliki θ(g(n)) O(g(n)). Dengan demikian, kita membuktikan bahwa ada fungsi quadrat an

}.

2

+ bn + c, dimana a > 0, ada di θ (n2) juga menunjukkan bahwa fungsi quadrat tersebut di O(n2). Yang lebih mengejutkan adalah ketika a > 0, ada fungsi linier an + b di O(n2), yang mudah diverifikasi dengan mengambil c = a + |b| dan n0

Menggunakan O-notasi, kita dapat sering mendeskripsikan waktu berjalan dari algoritma hanya dengan memeriksa struktur keseluruhan algoritma. Karena O-notasi menjelaskan batas atas, ketika kita menggunakannya untuk batas terburuk dari waktu berjalan dari sebuah algoritma, kita memiliki sebuah batas dari waktu berjalan untuk algoritma di setiap masukan pernyataan lapisan yang kita bahas sebelumnya.

= max (1, -b/a).

Sedangkan ketika kita mempunyai sebuah asimtotik batas bawah, kita menggunakan

(disebut dengan “big-omega dari g untuk n” atau kadang hanya “omega dari g untuk n”) himpunan fungsinya dituliskan dengan :

Ω(g(n)) = {f(n) : dimana konstanta c dan n0 bernilai positif seperti 0 ≤ cg(n) ≤ f(n) untuk semua n ≥ n0

Teorema 3.1

}.

Untuk dua fungsi f(n) dan g(n), kita mempunyai f(n) = θ(g(n)) jika dan hanya jika f(n) = O(g(n)) dan f(n) = Ω(g(n)).

Sebagai contoh, kita buktikan bahwa an2 + bn + c = θ(n2) untuk konstanta apa saja a, b, dan c, dimana a > 0, dengan demikian menyatakan bahwa an2 + bn + c = Ω(n2)

dan an2 + bn + c = O(n2). Dalam prakteknya, daripada menggunakan Teorema 3.1 untuk memperoleh asimtotik batas atas dan bawah dari asimtotik batas yang ketat, seperti yang kita lakukan untuk contoh ini, kita biasanya menggunakan untuk membuktikan asimtotik batas ketat dari asimtotik batas atas dan bawah.[6]

2.6 Tinjauan Penelitian yang Relevan

1. Dean Fathony Alfatwa dari Institut Teknologi Bandung mengangkat judul jurnal penelitiannya “Watermarking Pada Citra Digital Menggunakan Discrete Wavelet Transform”. Jurnal ini membahas tentang Penyisipan watermark ke dalam citra digital menggunakan DWT dijalankan dengan menggunakan aplikasi yang dibangun di lingkungan desktop. Aplikasi ini diberi nama Cammar. Cammar dibangun menggunakan bahasa pemograman Java versi 1.6. Sedangkan kompilator sekaligus IDE yang digunakan untuk memudahkan pengembangan perangkat lunak adalah NetBeans 6.0. Pemberian beberapa jenis serangan terhadap citra hasil penyisipan watermark menggunakan Cammar mengubah watermark yang telah disisipkan. Serangan yang mengubah watermark tersebut antara lain bluring, sharpening, dan penambahan noise.[1]

aplikasi steganografi untuk menyembunyikan data ke dalam file audio mp3. Implementasi proram dibuat dengan menggunakan pemrograman Borland Delphi 7.0 dan metode penyisipan menggunakan teknik Least Significant Bit (LSB). Proses penyembunyian data secara garis besar adalah data dienkripsi dengan password yang sudah di MD5 kan dan terakhir disembuyikan pada rangkaian bit MP3. Hasil akhir dari aplikasi ini berupa mp3_stego yang telah memuat data yang disisipkan. Mp3_stego ini mempunyai ukuran dan bentuk yang sama persis seperti file mp3 aslinya. Aplikasi ini dapat mengungkap data yang tersembunyi dalam mp3_stego yang telah dibuat dengan aplikasi ini.[3]

3. Fahmi dari Institut Teknologi Bandung mengangkat judul jurnal penelitiannya “Studi dan Implementasi Watermarking Citra Digital Dengan Menggunakan Fungsi Hash”. Penyisipan watermark digital dilakukan sebagai salah satu cara untuk menandai kepemilikan hak cipta atas sebuah citra digital. Salah satu cara penyisipan watermark yang dapat dilakukan adalah penyisipan pada ranah frekuensi. Citra digital ditransformasikan dengan DCT (Discrete Cosine Transform), diubah koefisien-koefisiennya dan kemudian ditransformasikan kembali dengan IDCT (Inverse Discrete Cosine Transform). Pengubahan dilakukan terhadap beberapa koefisien frekuensi menengah yang terpilih untuk mendapatkan keseimbangan antara robustness dan fidelity.[4]

5. Sri Kurniati, Tengku Eduard A. Sinar, dan Dwi Astuti Aprijani dari Fakultas Matematika dan Ilmu Pengetahuan Alam, Universitas Terbuka mengangkat judul jurnal penelitian mereka “Pemilihan Teknologi Audio Yang Tepat Sebagai Media Pembelajaran Untuk Mahasiswa Universitas Terbuka”. Tujuan dari penelitian untuk membuat pemilihan teknologi audio

yang tersedia untuk digunakan dalam

e-Learning sistem di Universitas Terbuka (UT), data diambil dengan men-download program audio dalam berbagai format di website UT. Analisis data untuk melihat perhitungan frekuensi disajikan secara deskriptif. Hasil penelitian menunjukkan ada 4 (empat) format yang digunakan pada teknologi audio, yaitu MP3 (MPEG layer3), WMA (Windows Media Audio), OGG Vorbis, dan AAC (Advanced Audio Codec) dapat disimpulkan bahwa: format audio yang paling mudah adalah MP3, format audio MP3 adalah format tercepat dapat didownload oleh mahasiswa, serta teknologi audio yang menghasilkan kualitas suara terbaik adalah MP3.[9]