48

PENGEMBANGAN CAPTIVE PORTAL

PADA SATUAN KERJA LAPAN

(DEVELOPMENT OF CAPTIVE PORTAL ON LAPAN WORK UNIT)

Fajar Iman NugrahaPusat Teknologi Informasi dan Komunikasi Lembaga Penerbangan dan Antariksa Nasional

Jl. Pemuda Persil No. 1 e-mail: [email protected]

RINGKASAN

Meningkatnya penggunaan teknologi informasi khususnya internet menyebabkan semakin besar pula ancaman yang timbul terhadap keamanan teknologi informasi. Untuk menghadapi ancaman tersebut maka diperlukan tindakan perlindungan, salah satunya adalah dengan melakukan pembatasan akses baik dari luar maupun dari dalam jaringan teknologi informasi. Captive Portal adalah salah satu metode pembatasan akses dari jaringan komputer internal. LAPAN saat ini sudah mulai menerapkan pembatasan akses tersebut, tetapi sebagian besar satuan kerja LAPAN masih belum menerapkan sistem Captive Portal. Penelitian ini bertujuan untuk mengembangkan sistem Captive Portal di satuan kerja LAPAN. Hasil penelitian berupa sistem Captive Portal yang dikembangkan menggunakan Lightweight Directory Access Protocol (LDAP), Radius dan Mikrotik telah diuji dan berjalan dengan baik sesuai fungsinya.

1 PENDAHULUAN

Perkembangan teknologi informasi terutama di bidang internet dan jaringan luas berkembang pesat. Teknologi informasi dan komunikasi sangat bermanfaat, berdayaguna tinggi dan mendukung semua kegiatan termasuk di lingkungan lembaga negara. Dengan pesatnya perkembangan internet, dapat memberikan dampak positif bagi kita sebagai penyedia layanan informasi dan komunikasi, selain itu internet juga dapat memberikan dampak negatif sekaligus ancaman bagi penggunanya (Sinaga et.al, 2012). Tidak ada jaminan keamanan dalam suatu jaringan komputer, oleh karena itu dilakukan implementasi komponen sistem keamanan jaringan seperti firewall yang berfungsi untuk melindungi, baik dengan menyaring, membatasi atau bahkan menolak semua hubungan/ kegiatan suatu segmen pada jaringan pribadi dengan jaringan luar. Segmen tersebut dapat berupa sebuah

workstation, server, router, atau LAN

(Local Area Network) (Paulus, 2012).

Dengan meningkatnya penggunaan teknologi informasi khususnya internet maka semakin besar pula ancaman yang timbul terhadap keamanan teknologi informasi. Untuk menghadapi ancaman tersebut maka diperlukan tindakan perlindungan, salah satunya adalah dengan melakukan pembatasan akses baik dari luar maupun dari dalam jaringan teknologi informasi.

Pembatasan akses dari luar dapat dilakukan dengan menggunakan firewall,

Intrusion Detection System (IDS), Intrusion Prevention System (IPS) dan Web Application Firewall (WAF). Pembatasan

akses dari dalam dapat dilakukan dengan menggunakan sistem login baik yang berupa Single Sign On (SSO) maupun

Captive Portal. SSO adalah Teknologi

yang mengizinkan pengguna jaringan agar dapat mengakses sumber daya dalam jaringan hanya dengan menggunakan satu akun pengguna saja. Captive Portal adalah suatu teknik autentikasi bagi pengguna dan pengamananan data sebelum terkoneksi ke jaringan internal dan eksternal (Hermawan et.al, 2010).

49 LAPAN saat ini sudah mulai

menerapkan pembatasan akses tersebut baik dari luar maupun dari dalam jaringan LAPAN. Pembatasan akses di LAPAN Pusat dilaksanakan oleh Pusat Teknologi Informasi dan Komunikasi Penerbangan dan Antariksa (Pustikpan). Pembatasan akses dari luar diimplemen-tasikan dengan menggunakan perangkat

firewall Sophos dan WAF Sangfor,

sedangkan untuk pembatasan akses dari dalam diimplementasikan dengan menggunakan SSO dan Captive Portal. SSO digunakan untuk membatasi akses aplikasi internal LAPAN untuk dimanfaatkan oleh seluruh pegawai LAPAN baik di pusat maupun satuan kerja. Captive Portal LAPAN digunakan untuk membatasi akses jaringan internet. SSO dan Captive Portal yang diimplementasikan oleh Pustikpan menggunakan sumber akun yang sama untuk proses otentifikasi yaitu akun email LAPAN. Pembatasan akses di satuan kerja LAPAN saat ini belum merata, ada yang sudah menerapkan tetapi ada juga yang belum, tergantung ketersediaan perangkat di satuan kerja tersebut. Khusus untuk pembatasan akses dari dalam, sumber akun yang digunakan juga berbeda-beda, sehingga pengguna harus mengingat lebih dari satu akun untuk dapat mengakses berbagai aplikasi internal dan sumber daya jaringan komputer.

Penelitian ini bertujuan untuk mengembangkan sistem Captive Portal di satuan kerja LAPAN sebagai salah satu upaya peningkatan keamanan dan efisiensi penggunaan jaringan komputer.

2 TINJAUAN PUSTAKA

Tinjauan pustaka dilakukan terhadap referensi yang berkaitan dengan teknologi pembatasan akses

Captive Portal.

Lightweight Directory Access

Protocol (LDAP)

LDAP merupakan protokol akses direktori ringan, yaitu protokol kelas

ringan untuk mengakses servis direktori berdasarkan protokol servis direktori X.500. LDAP berjalan melalui protocol TCP/IP. Pendefinisian secara detail LDAP ada dalam RFC 225l "The

Lightweight Directory Access Protocol (v3)"

dan dokumen spesifikasi teknik pada RFC 3377 (Prasetya, 2016). LDAP memiliki beberapa keuntungan layanan direktori yaitu: (1) Mempermudah administrasi suatu jaringan. (2) Struktur atribut penamaan yang seragam. (3) Manajemen terpusat dari informasi data personal, konfigurasi mesin dan komputer, serta profil pengguna. (4) Potensial untuk single sign-on dalam suatu sumber daya suatu jaringan. (5) Memberikan hanya satu tujuan bagi pengguna untuk melakukan suatu pencarian data. (6) Lokasi terpusat untuk sumber daya jaringan. (7) Potensial sebagai katalog dimana dapat menyimpan beragam data; misalnya dokumentasi, profil, gambar/foto, dan sebagainya. (8) Meningkatkan manajemen data, konsistensi data, dan keamanan dalam pengaksesan data. (9) Menyediakan media penyimpanan dan pencarian untuk aplikasi dan layanan data dalam struktur hirarki (Rudy dan Gunadi, 2009).

Zimbra Collaboration Suite

Zimbra Collaboration Suite (ZCS)

adalah sebuah mail server dengan fitur lengkap termasuk email, buku alamat, kalender tugas dan Web dokumen. Zimbra menawarkan dua klien berbasis web browser, Advanced Zimbra Web

Client yang menawarkan Web Ajax dan

Standar Zimbra Web Client sebagai client HTML. Arsitektur Zimbra mencakup integrasi beberapa software open source, antara lain: (1) Jetty yaitu aplikasi web server yang menjalankan software zimbra. (2) Postfix yaitu Open Source

Message Transfer Agent (MTA) yang

merouting email yang dikirimkan ke server Zimbra yang sesuai. (3) OpenLDAP yaitu software implementasi open source dari LDAP yang menyediakan otentikasi

50

pengguna. (4) MySQL database software. (5) Lucene sebuah aplikasi Open source yang menyediakan text editor dan mesin pencari. (6) Anti virus dan komponen anti

spam Open source termasuk ClamAV,

aplikasi anti virus yang melindungi terhadap file jahat dan SpamAssasin mail filter yang berusaha untuk mengidentifikasi spam (Kusuma, 2012).

Radius

Radius adalah singkatan dari

Remote Authentication Dial-in User Service yang berfungsi untuk menyediakan mekanisme keamanan dan manajemen user pada jaringan komputer. Radius diterapkan dalam jaringan dengan model client-server.

Server Radius menyediakan mekanisme

keamanan dengan menangani otentikasi dan otorisasi koneksi yang dilakukan user. Pada saat komputer client akan menghubungkan diri dengan jaringan maka server Radius akan meminta identitas user (username dan password) untuk kemudian dicocokkan dengan data yang ada dalam database server Radius untuk kemudian ditentukan apakah user diijinkan untuk menggunakan layanan dalam jaringan komputer. Jika proses otentikasi dan otorisasi berhasil maka proses pelaporan dilakukan, yakni dengan mencatat semua aktifitas koneksi user,

menghitung durasi waktu dan jumlah transfer data dilakukan oleh user. Proses pelaporan yang dilakukan server Radius bisa dalam bentuk waktu (detik, menit, jam, dll) maupun dalam bentuk besar transfer data (Byte, KByte, Mbyte) (Febyatmoko et.al, 2006).

Mikrotik

Mikrotik router merupakan sebuah perangkat jaringan komputer

berbasis Linux dan diperuntukkan bagi network router. Mikrotik router memiliki beberapa fasilitas seperti hotspot bandwith management, stateful firewall, remote Winbox GUI admin, dan routing. Administrasi Mikrotik router dapat dilakukan melalui aplikasi WinBox. Pada saat ini, WinBox telah ditampilkan secara graphical dan web based sehingga user dengan mudah dapat mengakses dan mengkonfigurasi router sesuai kebutuhan dengan mudah, efektif dan efisien. Memperkecil kesalahan pada waktu setup konfigurasi, mudah dipahami dan customable sesuai yang diinginkan. Winbox merupakan software atau utility yang di gunakan untuk meremote router mikrotik ke dalam mode GUI (Graphical User Interface) yang diakses melalui operating system windows (Yutanto, 2018).

Captive Portal

Captive Portal merupakan sebuah perangkat router atau gateway yang memproteksi jaringan, sampai pengguna melakukan login terlebih dahulu ke dalam sistem. Captive Portal pada umumnya digunakan pada infrastruktur jaringan wireless seperti hotspot area, akan tetapi tidak menutup kemungkinan diterapkan pada infrastruktur jaringan kabel. (Hermawan et.al, 2010). Captive Portal adalah suatu teknik autentikasi dan pengamanan data yang lewat dari network internal ke network eksternal.

Captive Portal dapat diartikan sebagai

mesin router atau gateway yang memproteksi atau tidak mengizinkan adanya trafik, sampai user melakukan registrasi terlebih dahulu ke dalam sistem (Supriyono dan Riadi, 2013). Pengelolaan hotspot berbasis Captive

51

Gambar 2-1: Pengelolaan Hotspot Berbasis Captive Portal (Supriyono dan Riadi, 2013)

Cara kerja Captive Portal adalah sebagai berikut: (1) User dengan wireless client diizinkan untuk terhubung pada jaringan sehingga mendapatkan IP address. (2) Block semua trafik kecuali yang menuju ke Captive Portal

(registrasi/verifikasi berbasis web) yang terletak pada jaringan kabel. (3) Redirect atau belokkan semua trafik web ke

Captive Portal. (4) Setelah user melakukan registrasi atau login, izinkan akses ke internet (Brajawidagda dan Arindika, 2010).

3 HASIL DAN PEMBAHASAN

Pengembangan Captive Portal untuk pembatasan akses dari dalam dilakukan berdasarkan hasil tinjauan pustaka dan inventarisasi kondisi saat ini di satuan kerja. Sebagian besar satuan kerja LAPAN belum memiliki perangkat yang khusus menangani keamanan jaringan komputer (firewall). Perangkat yang saat ini ada di semua satuan kerja adalah router mikrotik yang disediakan oleh pihak Internet Service

Provider (ISP) sebagai penghubung

jaringan komputer internal dengan Wide

Area Network (WAN) LAPAN serta

internet. Kondisi koneksi di setiap satuan kerja tidak seragam, ada yang stabil terutama di kota besar pulau Jawa dan ada yang kurang stabil seperti di daerah Indonesia bagian timur.

Rancangan Sistem

Akun yang digunakan untuk akses login pada SSO maupun Captive

Portal menggunakan akun yang sama

dengan akun email LAPAN, sehingga hanya pengguna yang terdaftar sebagai pengguna email LAPAN saja yang dapat memiiki hak akses pada SSO dan Captive

Portal. Pembatasan akses tersebut

membuat aplikasi dan jaringan komputer internal menjadi lebih aman dan efisien dalam penggunaannya.

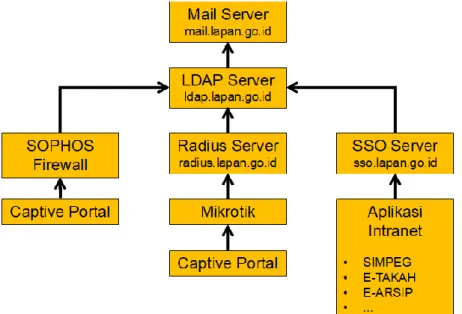

Gambar 3-1 menggambarkan interkoneksi yang terjadi pada SSO dan

Captive Portal dalam proses otentifikasi

pengguna. Penggunaan aplikasi internal seperti Sistem Informasi Kepegawaian (Simpeg), Elektronik Tata Naskah (E-Takah) dan lainnya akan menggunakan

login SSO yang ada pada server SSO

LAPAN yaitu sso.lapan.go.id. Pengguna di LAPAN Pusat saat ini sudah menggunakan Captive Portal sebagai salah satu fitur dari perangkat firewall Sophos, sedangkan pengguna di satuan kerja dapat menggunakan Captive Portal sebagai salah satu fitur dari router Mikrotik yang didukung oleh server radius. Server SSO, firewall Sophos dan

server radius selanjudari server LDAP

yaitu ldap.lapan.gtnya akan mengambil data pengguna o.id, sedangkan server LDAP melakukan replikasi data pengguna dari server email LAPAN yaitu mail.lapan.go.id.

Pengembangan Captive Portal di satuan kerja LAPAN menggunakan mikrotik karena seluruh satuan kerja LAPAN menggunakan mikrotik sebagai perangkat router jaringan yang menghubungkan satuan kerja dengan jaringan Wide Area Network (WAN) LAPAN maupun jaringan internet.

Proses pengembangan Captive

Portal untuk pembatasan akses di satuan

kerja LAPAN dilakukan dalam beberapa tahap, yaitu instalasi server LDAP, instalasi server Radius dan setting Hotspot Mikrotik.

52

Gambar 3-1: Otentifikasi Pengguna di LAPAN

Instalasi Server LDAP

Saat ini LAPAN telah memiliki

server LDAP yaitu ldap.lapan.go.id,

sehingga satuan kerja dapat menggunakan server ini secara langsung tanpa harus membuat server LDAP baru. Kondisi koneksi yang tidak stabil di sebagian satuan kerja dapat diantisipasi dengan membuat server LDAP sendiri dan ditempatkan di satuan kerjanya untuk menjamin ketersediaan LDAP jika seandainya koneksi ke server

ldap.lapan.go.id di LAPAN Pusat terputus. LDAP server yang digunakan adalah modul LDAP yang ada pada paket program Zimbra Mail Server, sehingga proses instalasinya hampir sama dengan cara instalasi mail server Zimbra tetapi yang diinstall hanya modul LDAP nya saja. Selain itu yang harus diperhatikan adalah saat instalasi LDAP ini membutuhkan informasi alamat server LDAP master yaitu mail.lapan.go.id dan password LDAP admin yang sama dengan yang ada pada server LDAP master tersebut.

Instalasi modul LDAP Zimbra pada server CentOS 7 dilakukan dengan perintah berikut : wget https://files.zimbra.com/downloads/8.7. 11_GA/zcs-8.7.11_GA_1854.RHEL7_64.20170531151956. tgz tar xzvf [zcs-8.7.11_GA_1854.RHEL7_64.20170531151956. tgz cd zcs-8.7.11_GA_1854.RHEL7_64.20170531151956 ./install.sh

Instalasi Server Radius

Seperti halnya dengan server LDAP, saat ini LAPAN juga telah memiliki

server Radius yaitu radius. lapan.go.id,

sehingga satuan kerja juga dapat menggunakan server ini secara langsung tanpa harus membuat server radius baru. Untuk menjamin ketersediaan layanan radius pada saat koneksi ke

server radius di LAPAN Pusat terputus

maka satuan kerja dapat membuat

server radius sendiri di kantornya

masing-masing.

Instalasi radius pada server CentOS 7 dilakukan dengan perintah berikut:

yum install freeradius freeradius-utils freeradius-ldap

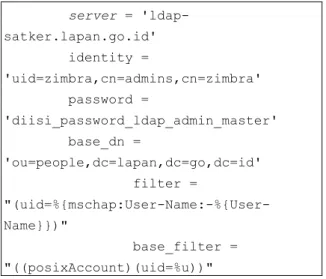

Beberapa file konfigurasi ada yang harus diubah atau ditambahkan dengan menggunakan perintah-perintah di bawah

53 ini, beserta bagian yang perlu diubah di

dalam file tersebut:

nano /etc/raddb/mods-enabled/ldap server = 'ldap-satker.lapan.go.id' identity = 'uid=zimbra,cn=admins,cn=zimbra' password = 'diisi_password_ldap_admin_master' base_dn = 'ou=people,dc=lapan,dc=go,dc=id' filter = "(uid=%{mschap:User-Name:-%{User-Name}})" base_filter = "((posixAccount)(uid=%u))" nano /etc/raddb/sites-enabled/default ldap Auth-Type LDAP { ldap nano /etc/raddb/users DEFAULT Auth-Type := "LDAP" nano /etc/raddb/clients.conf client 0.0.0.0/0 { secret = "diisi_kode_rahasia_akses" shortname = ipv4-clients }

Selanjutnya adalah mengaktifkan service radius pada radius server dengan menggunakan perintah di bawah ini: systemctl enable radiusd

systemctl start radiusd Setting Hotspot Mikrotik

Router mikrotik di satuan kerja

harus di setting agar pada saat ada traffik yang lewat dari perangkat client, maka

akan diperiksa apakah traffik tersebut sudah memiliki hak akses untuk melewati mikrotik tersebut. Jika trafik belum memiliki hak akses maka mikrotik akan menampilkan halaman login

hotspot agar pengguna melakukan proses

otentifikasi dan traffik mendapatkan hak akses.

Hal pertama yang harus disetting pada mikrotik adalah informasi IP Pool yang akan digunakan. IP Pool adalah range IP address yang akan digunakan oleh client pada saat terhubung dengan

hotspot, biasanya sama dengan IP Pool

yang sudah digunakan sebelumnya oleh

setting DHCP server yang ada di mikrotik. Setting dilakukan melalui menu IP- Pool - Add New. Kemudian isi Name dengan

nama IP Pool dan Addresses dengan range IP address yang akan digunakan

client seperti terlihat pada Gambar 3.2.

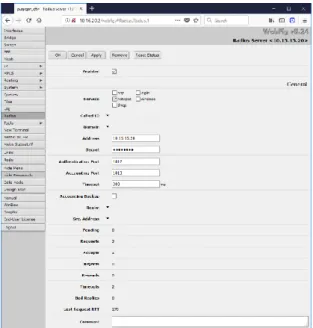

Gambar 3.2 Setting IP Pool Pada Mikrotik Selanjutnya adalah setting informasi Radius server pada mikrotik. Setting dilakukan melalui menu Radius -

Add New. Kemudian beri tanda pada Enabled dan hotspot, isi Address dengan

ip address server radius dan Secret dengan kode rahasia akses server radius seperti terlihat pada Gambar 3-3.

54

Gambar 3-3: Setting Radius Pada Mikrotik Halaman login hotspot yang akan digunakan pada mikrotik satuan kerja adalah halaman web (HTML) yang sebelumnya pernah digunakan oleh mikrotik di LAPAN Pusat, sehingga yang perlu dilakukan adalah melakukan

upload folder hotspot ke dalam mikrotik

satuan kerja. Hal tersebut dapat dilakukan melalui menu Files - Upload -

Browse seperti terlihat pada Gambar 3-4.

Gambar 3-4: Upload Folder Hotspot Pada Mikrotik

Setting Server Hotspot Profiles

pada mikrotik dilakukan melalui menu IP - Hotspot - Server Profiles - Add New. Kemudian isi Name dengan nama server

profile, Hotspot Address dengan IP Address mikrotik pada port yang akan

diaktifkan hotspotnya, DNS Name dengan nama domain untuk halaman login

hotspot, HTML Directory dengan nama folder halaman login hotspot yang telah diupload, Login By dengan HTTP PAP dan

beri tanda pada Use Radius dan

Accounting seperti terlihat pada Gambar

3-5.

Gambar 3-5: Setting Server Hotspot Profiles Pada Mikrotik

Setting Server Hotspot pada mikrotik dilakukan melalui menu IP - Hotspot - Servers - Add New. Kemudian beri tanda pada Enabled, isi Name dengan nama server, Interface dengan port mikrotik yang akan diaktifkan

hotspotnya, Address Pool dengan IP Pool

yang akan digunakan oleh client hotspot dan Profile dengan Server Hotspot Profile yang telah dibuat sebelumnya seperti terlihat pada Gambar 3-6.

55

Gambar 3-6: Setting Server Hotspot Pada Mikrotik

Setting User Profiles pada mikrotik

dilakukan melalui menu IP - Hotspot -

User Profiles - Add New. Kemudian isi Name dengan nama user profiles, Shared Users dengan batas maksimal jumlah

perangkat yang login bersamaan menggunakan login yang sama dan Rate

Limit (Rx/Tx) dengan batas maksimal bandwidth download dan upload

pengguna seperti terlihat pada Gambar 3-7.

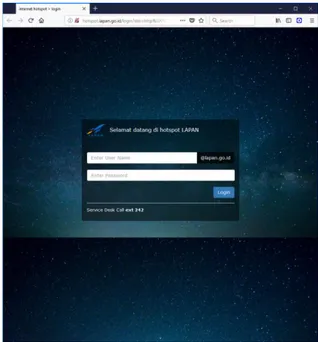

Gambar 3-7: Setting User Profiles Pada Mikrotik Apabila pengguna di satuan kerja LAPAN akan mengakses internet maka

akan muncul halaman login hotspot untuk proses otentifikasi menggunakan akun email lapan.go.id seperti terlihat pada Gambar 3-8.

Gambar 3-8: Halaman Login Hotspot

Pengujian Sistem

Sistem Captive Portal yang dikembangkan kemudian diuji untuk mengetahui fungsinya. Dari hasil pengujian dapat diketahui bahwa pengguna jaringan komputer internal akan diminta login pada saat akan mengakses internet, sedangkan pengguna yang telah melakukan login tidak akan diminta login selama session

loginnya masih aktif. Hal ini sesuai

dengan fungsi sistem untuk memeriksa

traffik yang melewati router, jika tidak

memiliki hak akses (belum login) maka pengguna akan diminta untuk melakukan proses otentifikasi (pada halaman login Captive Portal).

Selanjutnya dilakukan uji coba otentifikasi dengan menggunakan akun email LAPAN dan akun sembarang. Proses otentifikasi dengan akun email LAPAN berhasil dilakukan sedangkan otentifikasi dengan akun sembarang akan menampilkan pesan gagal login. Hal ini sesuai dengan fungsi sistem untuk menverifikasi proses otentifikasi dengan

56

dari modul LDAP di server email LAPAN melalui mikrotik dan server Radius.

Berdasarkan hasil pengujian tersebut maka secara umum pembatasan akses dari jaringan internal yang dilakukan oleh sistem Captive

Portal yang dikembangkan telah berjalan

dengan baik sesuai dengan fungsinya yaitu membatasi akses pengguna dari jaringan internal.

4 PENUTUP

Captive Portal merupakan salah

satu cara yang efektif untuk meningkatkan keamanan dan efisiensi penggunaan jaringan komputer melalui pembatasan akses dari jaringan internal. Sistem Captive Portal untuk satuan kerja LAPAN yang dikembangkan dengan menggunakan LDAP, Radius dan Mikrotik telah berjalan dengan baik sesuai dengan fungsinya.

UCAPAN TERIMA KASIH

Kami ucapkan terima kasih kepada semua rekan di Pusat Teknologi Informasi dan Komunikasi Lapan yang telah membantu untuk terlaksananya makalah ini.

DAFTAR RUJUKAN

Brajawidagda, Uuf. Arindika, Maria Eva Manda. 2010. “Pemilihan Captive Portal untuk Pengelolaan Ijin Akses dengan Voucher pada Wifi Hotspot”. Seminar Nasional Politeknik Batam.

Febyatmoko, Gesit Singgih et.al., 2006. Sistem Otentikasi, Otorisasi, Dan Pelaporan Koneksi User Pada Jaringan Wireless Menggunakan Chillispot Dan Server Radius. Media Informatika Vol.4 No.1.

Hermawan, Dani Kusuma. et.al. 2010. Implementasi Bandwith Management Captive Portal Pada Jaringan Wireless Di Pens-Its, Politeknik Elektronika Negeri Surabaya – Institut Teknologi Sepuluh Nopember.

Kusuma, I Gede Chandra. Nopember 2012. Perancangan Dan Implementasi Ldap Pada Ltsp Dan Terintegrasi Dengan Zimbra LDAP. Jurnal Elektronik Ilmu Komputer Vol.1 No.2. Fakultas Matematika dan Ilmu Pengetahuan Alam - Universitas Udayana.

Paulus, Y. J. 2012. Computer Networking, Pengaturan Jaringan, Keamanan Jaringan, Koneksi dan sharing, Troubleshooting Jaringan, Yogyakarta: Andi.

Prasetya, Noven Indra. Maret, 2016. Perancangan Sistem Filtering Akses Website Dengan Menerapkan Otorisasi LDAP Grup Pada Proxy Server. Integer Journal Vol.1 No.1. Rudy, Riechie. Gunadi, O., 2009. Integrasi Aplikasi Menggunakan Single Sign On Berbasiskan Lightweight Directory Access Protocol. Jakarta: Universitas Bina Nusantara.

Sinaga, Hendra et.al., 2012. Implementasi dan Perbandingan Firewall Security Menggunakan Mikrotik dan M0n0wall Pada Local Area Network, Alkhawarizmi Vol.1 No.1.

Supriyono, Agus. Riadi, Imam, Juni, 2013. Rancang Bangun Sistem Hotspot Menggunakan Captive Portal. Jurnal Sarjana Teknik Informatika Vol.1 No.1. Universitas Ahmad Dahlan.

Yutanto, Hariadi, 2018. Penerapan Model Promosi Berbasis Web Captive Portal Hotspot dengan Manajemen Terpusat. Jurnal Sistem Informasi Bisnis. Universitas Diponegoro.