Jurnal Online ICT STMIK IKMI – Vol. 1-No. 1 Edisi Juli 2013

59

KONSEP HIDDEN MESSAGEPADA CITRA BMP 24 - BIT MENGGUNAKAN TEKNIK STEGANOGRAFI LEAST SIGNIFICANT BIT ( LSB ) BAHASA PEMROGRAMAN DELPHI

==================== Inu Nugraha, Nana Suarna ===================== ABSTRACT

Steganografi merupakan ilmu yang mempelajari, meneliti, dan mengembangkan seni menyembunyikan sesuatu informasi. Steganografi berasal dari bahasa Yunani yang berarti “tulisan tersembunyi”. Zaman dahulu kegiatan ini sudah sering dilakukan untuk menyampaikan pesan-pesan rahasia. Misalnya dengan cara mentatoo pesan rahasia di kulit kepala para pembawa pesan. Sebelumnya kepala si pembawa pesan digunduli dahulu, kemudian di tatoo. Setelah rambutnya tumbuh maka pesan tadi tertutup oleh rambut, kemudian si pembawa pesan dilengkapi dengan pesan palsu di tangannya sebagai umpan. Selain itu, banyak teknik lainnya seperti penulisan dengan tinta yang tidak tampak (invisible ink), titik-titik mikro (microdot), penyusunan karakter, dan banyak lagi kejadian-kejadian besar masa lalu seperti peperangan juga terukir salah satunya dengan peran serta steganografi di dalamnya. Seiring dengan perkembangan jaman, metode steganografi semakin lama semakin berkembang. Teknologi komputer memberikan kontribusi baru dalam revolusi menyembunyikan pesan. Steganografi pada era informasi digital merupakan teknik dan seni menyembunyikan informasi dan data digital dibalik informasi digital lain. File media merupakan komponen penting pada proses penyembunyian informasi ini.

Dengan file yang terlihat sama sekali tidak mencurigakan, data anda yang sebenarnya akan tetap tidak terdeteksi dengan mata telanjang. Secara teori, semua file umum yang ada di dalam komputer dapat digunakan sebagai media, seperti file gambar berformat PNG (Portable Network Graphics), JPEG (Joint Photographic Experts Group), GIF (Graphics Interchange Format), BMP (Bitmap), atau di dalam music MP3 (Media Player), atau bahkan di dalam sebuah film dengan format WAV (Waveform Audio Format) atau AVI (Audio Video Interleave) semua bisa dijadikan tempat bersembunyi, selama file media tersebut jika dimodifikasi, maka kualitas dan tampilan file yang sesungguhnya tidak akan terganggu banyak.

Jurnal Online ICT STMIK IKMI – Vol. 1-No. 1 Edisi Juli 2013

60

A. LATAR BELAKANGKemajuan cara berpikir manusia membuat masyarakat menyadari bahwa teknologi informasi merupakan salah satu tool penting dalam peradaban manusia untuk mengatasi (sebagian) masalah derasnya arus informasi. Teknologi informasi (dan komunikasi) saat ini adalah bagian penting dalam manajemen informasi. Selain memiliki potensi dalam memfilter data dan mengolah menjadi informasi, teknologi informasi mampu menyimpannya dengan jumlah kapasitas jauh lebih banyak dari cara-cara manual. Salah satu pekerjaan manusia yang akan sangat terbantu dengan hadirnya teknologi informasi, dengan keuntungan yang ditawarkan, yaitu pekerjaan manusia dalam menyembunyikan pesan.

Teknologi komputer memberikan kontribusi baru dalam revolusi menyembunyikan pesan. Steganografi pada era informasi digital merupakan teknik dan seni menyembunyikan informasi dan data digital dibalik informasi digital lain. File media merupakan komponen penting pada proses penyembunyian informasi ini.

Dengan file yang terlihat sama sekali tidak mencurigakan, data anda yang sebenarnya akan tetap tidak terdeteksi dengan mata telanjang. Secara teori, semua file umum yang ada di dalam komputer dapat digunakan sebagai media, seperti file gambar berformat PNG (Portable Network Graphics), JPEG (Joint Photographic Experts Group), GIF (Graphics Interchange Format), BMP (Bitmap), atau di dalam music MP3 (Media Player), atau bahkan di dalam sebuah film dengan format WAV (Waveform Audio Format) atau AVI (Audio Video Interleave) semua bisa dijadikan tempat bersembunyi, selama file media tersebut jika dimodifikasi, maka kualitas dan tampilan file yang sesungguhnya tidak akan terganggu banyak. Kemudian pada data digital, teknik-teknik yang sering digunakan dalam steganografi modern antara lain : Modifikasi Least Significant Bit (LSB), Mask and Filtering,

Algoritma kompresi dan transformasi, dan Teknik Pixel Mapping yang dikenal dengan Metode Modifikasi RedGreenBlue (RGB) Level. Didorong oleh hal-hal tersebut, maka penulis tertarik untuk membahas tentang pembuatan sebuah aplikasi program Steganografi. Program aplikasi ini akan menyediakan kemudahan penyisipan pesan, yaitu berupa teks, ke dalam sebuah file digital, dan menganalisa penghematan kapasitas ukuran file. Dengan latar belakang yang sudah dipaparkan maka sebagai penulis penelitian ini dilakukan untuk karena untuk melindungi hak cipta gambar dan security data. Sehingga kontribusi dalam hal ini aplikasi yang diciptakan agar dapat melindungi hak cipta data digital dan security data.

B. RUMUSAN MASALAH

Berdasarkan uraian latar belakang diatas dapat di identifikasikan rumusan masalah dirumuskan sebagai berikut. 1. Bagaimana konsep hidden message

dalam menganalisa penghematan kapasitas ukuran file dengan Metode Least Significant Bit?

2. Bagaimana konsep staganografi sebagai media penyimpanan pesan rahasia atau penyisipan pesan rahasia.

3. Bagaimana menganalisis file image yang belum disisipi pesan rahasia dan file image yang sudah disisipi pesan rahasia?

4. Melindungi hak cipta gambar digital 24 – bit BMP dan security data.

C. MAKSUD DAN TUJUAN

PENULISAN

Adapun maksud dari penulisan skripsi ini adalah :

1. Membuat aplikasi konsep Hidden Message pada citra bmp 24 bit menggunakan Teknik Steganografi Least Significant Bit ( LSB ) bahasa pemrograman Delphi.

Jurnal Online ICT STMIK IKMI – Vol. 1-No. 1 Edisi Juli 2013

61

2. Melindungi security data dan hak ciptadari gambar digital 24-bit BMP.

Adapun tujuan dari penulisan skripsi ini adalah:

1. untuk melakukan penelitian dan mengimplementasikan sebuah aplikasi steganografi serta melihat apakah data hiding message dengan teknik steganografi ini dapat digunakan untuk penghematan media penyimpanan. 2. Menjelaskan metode Least Significant

Bit ( LSB ) dan

mengimplementasikannya ke dalam sebuah program aplikasi dengan menggunakan bantuan software Borland Delphi 7.

3. Menganalisis file image rahasia, sebelum disisipi pesan dan sesudah disisipi pesan serta menganalisis penghematan media penyimpanan setelah disisipi pesan. 4. Melindungi hak cipta dan security data

dari gambar digital 24- bit BMP. D. MANFAAT PENELITIAN

1. Memperkecil ukuran file. 2. Menjaga Keamanan data yang dibuat seseorang.

3. Melakukan Perbandingan penghematan kapasitas ukuran file setelah disisipi pesan dan sesudah disisipi pesan menggunakan aplikasi ini.

4. Kerahasiaan pesan tetap terjaga sampai ke tujuan yang dimaksud.

5. Proses implementasi tidak susah dan rumit.

6. Security data dan melindungi hak cipta dari gambar digital 24-bit BMP.

E. METODE PENELITIAN

Secara garis besar, teknik penyembunyian data dengan steganography adalah dengan cara menyisipkan sepotong demi sepotong informasi asli pada sebuah media sehingga informasi

tersebut tampak kalah dominan dengan media pelindungnya. Pada data digital teknik yang paling umum digunakan adalah :

Modifikasi LSB ( Least Significant Bit ) Bilangan biner merupakan dasar dari terciptanya computer, karena sebenarnya computer dan segala didalamnya bekerja berdasarkan dua bilangan saja, yakni 0 (nol) dan 1 (satu). Kedua bilangan tersebut sering disebut dengan istilah bit. Kemudian bit – bit ini akan berangkai dan bersusun sehingga menjadi sebuah informasi lengkap. Bentuk yang paling umum digambarkan untuk serangkaian bit ini adalah rangkaian bit berjumlah delapan atau sering disebut dengan istilah 1 byte. Byte informasi inilah yang sering dilihat, didengar, dan rasakan oleh computer. Di dalam 1 byte informasi yang diwakili oleh 8 bit, ada penggolongan – penggolongan bit berdasarkan urutan dan pengaruhnya didalam byte tersebut. Misalnya, ada satu byte informasi yang berisikan bit 11010101. Bit yang paling berpengaruh terhadap informasi yang didalam biasanya adalah angka 1 yang terletak di paling depan. Bit ini sering disebut dengan istilah Most Significant Bit ( MSB ). Semakin ke kanan, bit – bit tersebut semakin kecil pengaruhnya terhadap keutuhan data yang didalam. Bit inilah yang disebut LSB. Teknik steganography modifikasi LSB dilakukan dengan memodifikasi bit – bit yang tergolong bit LSB pada setiap byte pada sebuah file. Bit – bit LSB ini akan dimodifikasi dengan menggantikan setiap LSB yang ada dengan bit – bit file teks yang ingin disembunyikan. Setelah semua bit informasi lain menggantikan bit LSB di dalam file tersebut, maka informasi telah berhasil disembunyikan. Ketika informasi rahasia tersebut ingin kembali dibuka, maka bit – bit LSB, diambil satu per satu dan disatukan kembali menjadi sebuah informasi atau pesan teks. Teknik ini memang terbilang sederhana, namun terkadang kualitas dari file yang digunakan untuk penyisipan sedikit banyak akan terpengaruh.

Jurnal Online ICT STMIK IKMI – Vol. 1-No. 1 Edisi Juli 2013

62

F. TINJAUAN PUSTAKASejarah Perkembangan Steganography Steganography adalah seni dan ilmu menulis atau menyembunyikan pesan tersembunyi dengan suatu cara sehingga si pengirim dan si penerima, tidak ada seorang pun yang mengetahui atau menyadari bahwa ada suatu pesan rahasia.

Kata steganography berasal dari bahasa Yunani Steganos yang artinya “ Tersembunyi atau Terselubung “, dan Graphein, “Menulis”, di ambil dari nama objek atau karya oleh Trithemus ( 1462 – 1516 ) yang berjudul “ Steganographia “. Steganography adalah seni dan ilmu menulis atau menyembunyikan pesan tersembunyi dengan suatu cara sehingga selain si pengirim dan si penerima, tidak ada seorangpun yang mengetahui atau menyadari bahwa ada suatu pesan rahasia. Dari contoh – contoh steganography konvensial tersebut dapat dilihat bahwa semua teknik steganography konvensional berusaha merahasiakan komunikasi dengan cara menyembunyikan pesan ataupun mengkamuflase pesan. Maka sesungguhnya prinsip dasar dalam steganography lebih dikonsentrasikan pada kerahasiaan komunikasinya bukan pada datanya.

Tujuan dari steganography adalah merahasiakan atau menyembunyikan keberadaan dari sebuah pesan tersembunyi atau sebuah informasi. Dalam prakteknya kebanyakan diselesaikan dengan membuat perubahan tipis terhadap data digital lain yang isinya tidak akan menarik perhatian dari pihak ketiga,sebagai contoh sebuah gambar yang terlihat tidak mengandung suatu hal yang bersifat rahasia dan berbahaya. Perubahan ini bergantung pada kunci ( sama pada cryptography ) dan pesan untuk disembunyikan informasi terselubung dengan cara mengganti kunci yang benar ke dalam algoritma yang digunakan. Pada umumnya, pesan steganography muncul dengan rupa lain seperti gambar,artikel,daftar belanjaan, atau pesan

– pesan lainnya. Pesan yang tertulis ini merupakan tulisan yang menyelubungi atau menutupi. Contohnya suatu pesan bisa disembunyikan dengan menggunakan tinta yang tidak terlihat diantara garis – garis yang kelihatan. Teknik steganography meliputi banyak sekali metode komunikasi untuk menyembunyikan pesan rahasia ( teks atau image)di dalam file – file lain mengandung teks, image bahkan audio dan video tanpa menunjukkan ciri – ciri perubahan yang nyata atau terlihat dalam kualitas dan struktur dari file semula. Metode lain termasuk tinta yang tidak Nampak, microdots, pengaturan kata, tanda tangan digital, jalur tersembunyi dan komunikasi spectrum. Pada metode steganography cara ini sangat berguna jika digunakan pada cara steganography computer karena banyak format file digital yang dapat dijadikan media untuk menyembunyikan pesan. Format yang bisa digunakan diantaranya :

Format image : bitmap (BMP),jpg,gif,png,tiff,pcx.

Format audio : wav,voc, mp3

Format lain : teks

file,html,pdf,video

Kelebihan steganography daripada cryptography adalah pesan – pesannya tidak menarik perhatian dan kecurigaan pihak ketiga. Pesan – pesan dengan karakter kode yang acak dan sulit dipahami dalam cryptography yang tidak disembunyikan, walaupun tidak dapat dipecahkan, akan menimbulkan kecurigaan. Seringkali, steganography dan cryptography digunakan secara bersamaan untuk menjamin keamanan pesan.

Metode Steganography

Kebanyakan algoritma steganography menggunakan sebuah kombinasi dari bidang jenis teknik untuk melakukan sebuah tugas dalam mengkamuflase pesan rahasia dalam sebuah file. Sebuah program steganography dibutuhkan untuk melakukan hal – hal berikut ( baik implisit melalui suatu

Jurnal Online ICT STMIK IKMI – Vol. 1-No. 1 Edisi Juli 2013

63

perkiraan maupun eksplisit melalui sebuahperhitungan ), menemukan kelebihan bit dalam cover image yang dapat digunakan untuk mengkamuflase pesan rahasia didalamnya, memilih beberapa diantaranya untuk digunakan dalam menyamarkan data dan pengkamuflasean data dalam bit yang dipilih sebelumnya. Ada 4 jenis metode steganography yaitu :

1. Least Significant Bit ( LSB )

Metode yang digunakan untuk menyembunyikan pesan pada media digital. Contohnya pada file image pesan dapat disembunyikan dengan menggunakan cara menyisipkannya pada bit rendah atau bit yang paling kanan ( LSB ) pada data pixel yang menyusun file tersebut. Seperti diketahui untuk file bitmap 24 bit maka setiap titik ( pixel) pada gambar tersebut terdiri dari susunan tiga warna red,green, dan blue ( RGB ) yang masing – masing disusun oleh bilangan 8 bit, byte dari 0 sampai 255 atau dengan format binary 0000000 sampai 11111111. Dengan demikian pada setiap pixel file bitmap 24 bit kita dapat menyisipkan bit data.

2. Algorithms and Transformation Algoritma kompresi adalah metode steganography dengan menyembunyikan data dalam fungsi matematika. Dua fungsi tersebut adalah Discrete Cosine Transformation ( DCT ) dan Wavelet Transformation. Fungsi DCT dan Wavelet yaitu mentransformasi dari satu tempat ( domain ) ke tempat ( domain ) yang lain. Fungsi DCT yaitu mentransformasi data tempat spatial ( Spatial Domain ) ke tempat frekuensi ( frequency domain ).

3. Redundant Pattern Encoding

Redundant Pattern Encoding adalah menggambar pesan kecil pada kebanyakan gambar. Keuntungan dari metode ini adalah dapat bertahan dari cropping ( kegagalan ), kerugiannya yaitu tidak dapat menyisipkan pesan yang lebih besar.

4. Spread Spectrum Method

Spread Spectrum steganography terpencar – pencar sebagai pesan yang diacak ( encrypt ) melalui gambar ( tidak seperti dalam LSB ). Untuk membaca suatu pesan, penerima memerlukan algoritma crypto-key dan stego-key. Metode ini juga masih mudah diserang yaitu perubahan dan rusak dari kompresi dan proses image.

Kriteria Steganography

Penyembunyian data rahasia ke dalam image digital akan mengubah kualitas image tersebut. Kriteria yang harus diperhatikan dalam penyembunyian data adalah : 1. Fidelity Kualitas cover image tidak jauh

berubah. Setelah penambahan pesan teks atau data rahasia, stego image masih terlihat baik dan sama. Pihak ketiga tidak mengetahui kalau didalam stego image tersebut terdapat data rahasia. 2. Robustness. Pesan yang disembunyikan

harus tahan ( robust ) terhadap berbagai operasi manipulasi yang dilakukan pada stego image, seperti pengubahan kontras, penajaman ( sharping ), kompresi, rotasi, pembesaran gambar ( resize ) bila pada stego image dilakukan operasi pengolahan image digital tersebut, maka data yang disembunyikan akan rusak ( tidak valid jika diekstraksi kembali ).

3. Recovery. Data yang

disembunyikan harus dapat diekstraksi kembali ( reveal). Karena tujuan steganography adalah pesan rahasia yang tersembunyi, maka pesan rahasia didalam stego image harus dapat diambil kembali untuk digunakan dan sesuai dengan pesan awal yang dibuat.

Steganalisis dan Stegosystem

Menurut Wikipedia Steganalisis merupakan suatu seni dan ilmu dalam mendeteksi informasi tersembunyi. Sebagai tujuan dari steganography adalah untuk merahasiakan keberadaan dari sebuah pesan rahasia. Satu keberhasilan penyerangan pada sebuah system steganography terdiri dari pendektesian bahwa sebuah berkas yang

Jurnal Online ICT STMIK IKMI – Vol. 1-No. 1 Edisi Juli 2013

64

diyakini berisikan data terselubung. Sepertidalam kriptanalisis, diasumsikan bahwa system steganography telah diketahui oleh si penyerang. Maka dari itu, keamanan dari system steganography bergantung hanya pada fakta bahwa kunci rahasia tidak diketahui oleh si penyerang.

G. METODE PENGEMBANGAN Metode pembuatan perangkat lunak yang digunakan adalah metoda waterfall. Adapun alur model waterfall yang dapat digambarkan dengan diagram yang ada pada gambar berikut :

Gambar 1.1 Diagram Waterfall Model

Tahapan – tahapan Dalam Waterfall Model adalah sebagai berikut :

Metode pembuatan perangkat lunak yang digunakan adalah metoda waterfall. Adapun alur model waterfall yang dapat digambarkan dengan diagram yang ada pada gambar berikut :

Tahapan – tahapan Dalam Waterfall Model adalah sebagai berikut :

1. Tahap Investigasi dilakukan untuk menentukan apakah terjadi suatu masalah

atau adakah peluang suatu system informasi dikembangkan. Pada tahapan ini studi kelayakan perlu dilakukan untuk menentukan apakah system informasi yang akan dikembangkan merupakan solusi yang layak.

2. Tahap Analisis bertujuan untuk mencari kebutuhan pengguna dan organisasi serta menganalisa kondisi yang ada ( Sebelum diterapkan system informasi yang baru ) 3. Tahap Desain bertujuan menentukan

spesifikasi detail dari komponen – komponen system informasi ( manusia, hardware,software,network dan data ) dan produk – produk informasi yang sesuai dengan hasil tahap analisis.

4. Tahap kode merupakan tahapan untuk membuat software.

5. Tahap Implementasi merupakan tahapan untuk mendapatkan atau mengembangkan hardware, melakukan pengujian, pelatihan, perpindahan ke system baru.

6. Tahapan Perawatan ( Maintenance ) merupakan dilakukan ketika system informasi sudah dioperasikan. Pada tahapan ini dilakukan monitoring proses, evaluasi dan perubahan ( perbaikan ) bila diperlukan.

H. HASIL DAN PEMBAHASAN 1. Menginputkan File Image dan Teks (

Include ) INVESTIGASI ANALISIS DISAIN CODE IMPLEMENTASI PERAWATAN

Jurnal Online ICT STMIK IKMI – Vol. 1-No. 1 Edisi Juli 2013

65

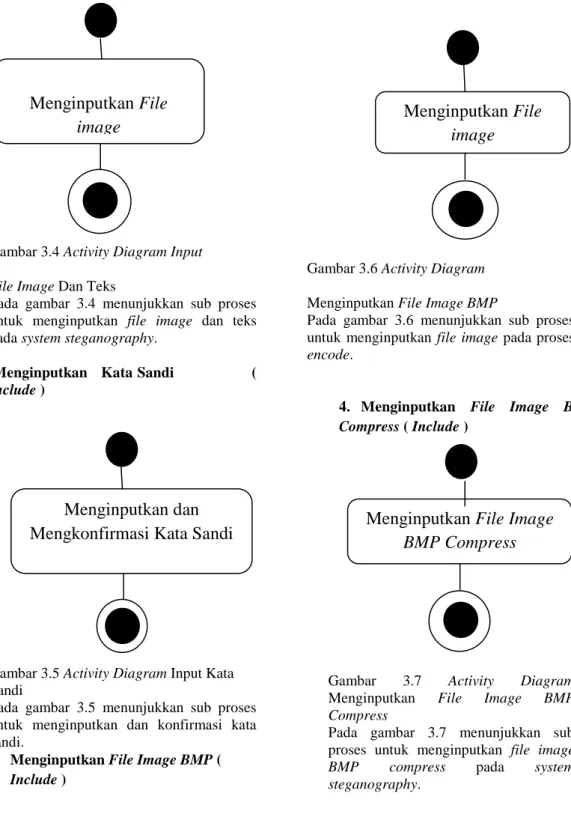

Gambar 3.4 Activity Diagram InputFile Image Dan Teks

Pada gambar 3.4 menunjukkan sub proses untuk menginputkan file image dan teks pada system steganography.

Menginputkan Kata Sandi ( Include )

Gambar 3.5 Activity Diagram Input Kata Sandi

Pada gambar 3.5 menunjukkan sub proses untuk menginputkan dan konfirmasi kata sandi.

3. Menginputkan File Image BMP ( Include )

Gambar 3.6 Activity Diagram Menginputkan File Image BMP

Pada gambar 3.6 menunjukkan sub proses untuk menginputkan file image pada proses encode.

4. Menginputkan File Image BMP Compress ( Include )

Gambar 3.7 Activity Diagram Menginputkan File Image BMP Compress

Pada gambar 3.7 menunjukkan sub proses untuk menginputkan file image BMP compress pada system steganography.

Menginputkan File

image

dan teks

Menginputkan dan

Mengkonfirmasi Kata Sandi

Menginputkan File

image

Menginputkan File Image

BMP Compress

Jurnal Online ICT STMIK IKMI – Vol. 1-No. 1 Edisi Juli 2013

66

5. Menginputkan File Image BMPDecomprosess ( Include )

Gambar 3.8 Activity Diagram Menginputkan File Image BMP Decomprosess

Pada gambar 3.8 menunjukkan sub proses untuk menginputkan File Image BMP decomprosess.

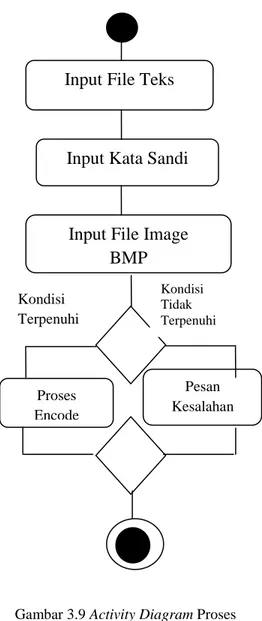

6. Proses Encode

Gambar 3.9 Activity Diagram Proses Encode

Pada Gambar 3.9 menggambarkan proses encode pada system steganography yang akan dirancang.

Menginputkan File Image

BMP Decomprosess

Input File Teks

Input Kata Sandi

Input File Image

BMP

Proses Encode Pesan Kesalahan Kondisi Terpenuhi Kondisi Tidak TerpenuhiJurnal Online ICT STMIK IKMI – Vol. 1-No. 1 Edisi Juli 2013

67

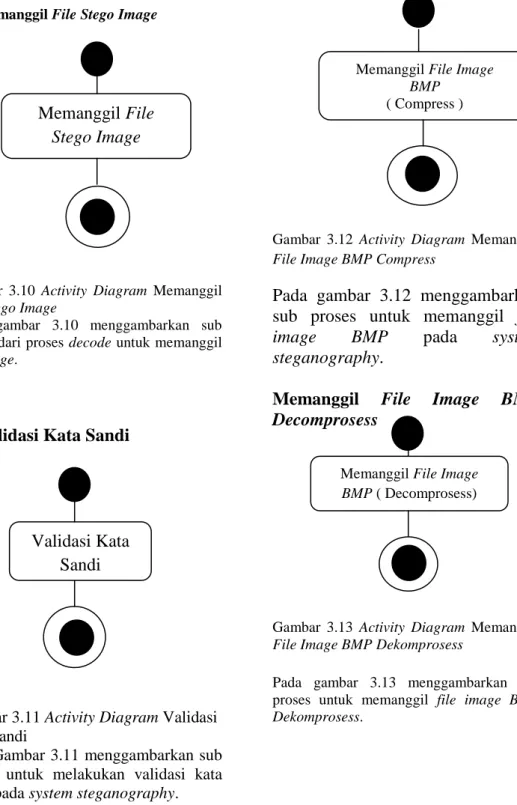

Memanggil File Stego ImageGambar 3.10 Activity Diagram Memanggil File Stego Image

Pada gambar 3.10 menggambarkan sub proses dari proses decode untuk memanggil file image.

Validasi Kata Sandi

Gambar 3.11 Activity Diagram Validasi

Kata Sandi

Pada Gambar 3.11 menggambarkan sub

proses untuk melakukan validasi kata

sandi pada system steganography.

Memanggil File Image BMP CompressGambar 3.12 Activity Diagram Memanggil File Image BMP Compress

Pada gambar 3.12 menggambarkan

sub proses untuk memanggil file

image

BMP

pada

system

steganography.

Memanggil

File

Image

BMP

Decomprosess

Gambar 3.13 Activity Diagram Memanggil File Image BMP Dekomprosess

Pada gambar 3.13 menggambarkan sub proses untuk memanggil file image BMP Dekomprosess.

Memanggil File

Stego Image

Validasi Kata

Sandi

Memanggil File Image BMP

( Compress )

Memanggil File Image BMP ( Decomprosess)

Jurnal Online ICT STMIK IKMI – Vol. 1-No. 1 Edisi Juli 2013

68

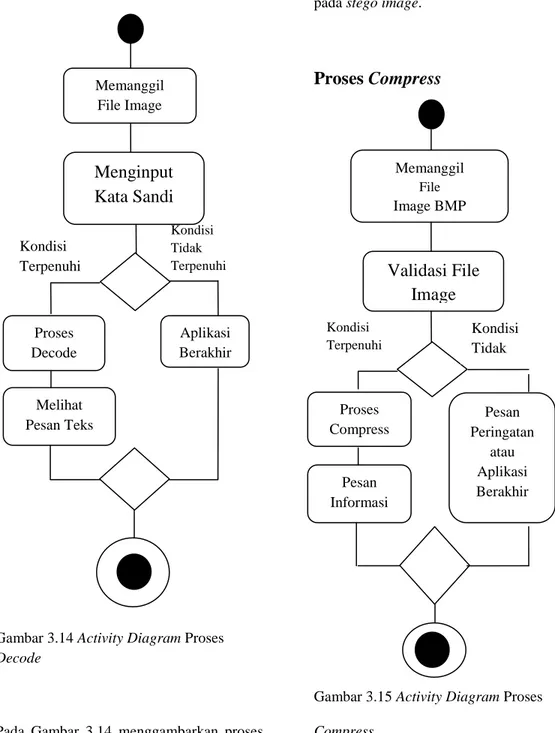

Proses Decode

Gambar 3.14 Activity Diagram Proses Decode

Pada Gambar 3.14 menggambarkan proses decode pada system steganography dan melihat hasil akhir dari proses tersebut yaitu

menampilkan pesan yang disembunyikan pada stego image.

Proses Compress

Gambar 3.15 Activity Diagram Proses Compress Kondisi Terpenuhi Kondisi Tidak Terpenuhi Memanggil File Image

Menginput

Kata Sandi

Proses Decode Aplikasi Berakhir Melihat Pesan Teks Memanggil File Image BMPValidasi File

Image

Proses Compress Pesan Peringatan atau Aplikasi Berakhir Kondisi Terpenuhi Kondisi Tidak Terpenuhi Pesan InformasiJurnal Online ICT STMIK IKMI – Vol. 1-No. 1 Edisi Juli 2013

69

Pada gambar 3.15 menggambarkanproses compress pada system steganography.

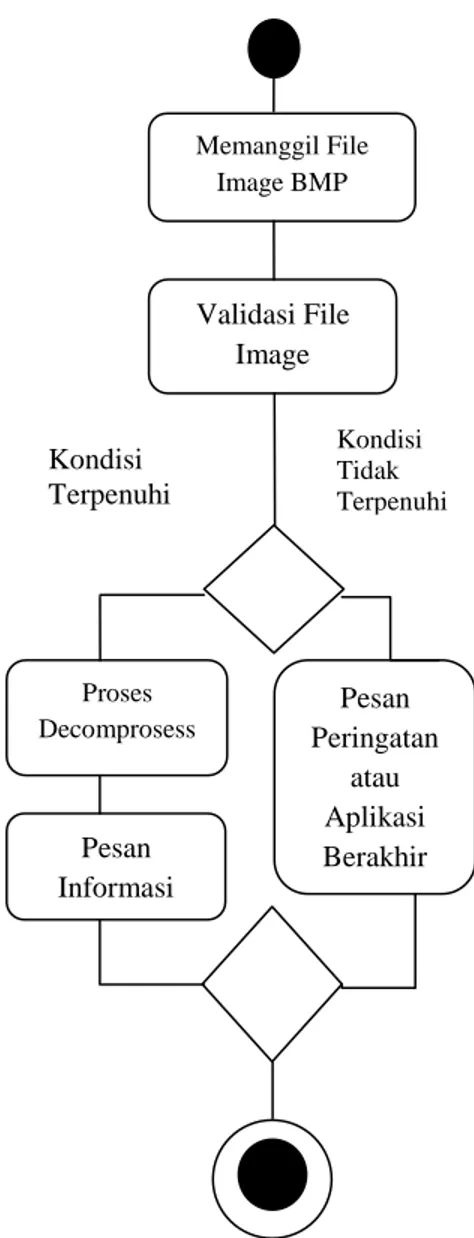

Proses Dekomprosess

Gambar 3.16 Activity Diagram Proses Dekomprosess

Pada Gambar 3.16 menggambarkan sub proses Dekomprosess pada system steganography.

I. KESIMPUAN DAN SARAN

Dari hasil penelitian dan perancangan yang dilakukan penulis, maka penulis menarik kesimpulan dan saran untuk memaksimalkan kinerja program yang ada sebagai berikut :

KESIMPULAN

Kesimpulan mengenai keseluruhan skripsi ini adalah akan dijelaskan sebagai berikut : 1. System steganography masih memiliki

kekurangan pada cover image yang harus selalu memiliki ukuran yang lebih besar dari ukuran file teks.

2. Stego image yang digunakan kembali menjadi cover image, ketika stego image kembali diakses maka mempunyai pesan dan kata sandi yang berbeda dengan stego image yang pertama.

3. Dengan format grayscale 8 – bit dan format RGB color 24 – bit, dapat dihasilkan stego image yang tidak mengalami perubahan pada ukuran file, resolusi, dot per inchi ( dpi ) dan bentuk fisik dari image tersebut.

4. Cover image BMP dengan format RGB color 24 – bit dan grayscale 8 – bit adalah cover image yang sangat kecil perubahan spectrum warnanya dan didukung oleh ketidakmampuan mata manusia dalam mendeteksi gradasi perubahan warna, sehingga sangat direkomendasikan sebagai cover image didalam system aplikasi steganography ini.

SARAN

Dari kesimpulan yang telah dibuat, penulis ingin berbagi serta memberikan saran – saran untuk user system dan bagi yang melanjutkan penelitian ini,dapat dikembangkan lagi sebagai berikut:

1. System aplikasi steganography dapat dimanfaatkan untuk suatu hal yang tentunya positif secara baik dan benar. 2. Pengembangan ke depannya

disarankan untuk dapat menggunakan

Memanggil File Image BMP Validasi File Image Proses Decomprosess Pesan Peringatan atau Aplikasi Berakhir Kondisi Terpenuhi Kondisi Tidak Terpenuhi Pesan Informasi

Jurnal Online ICT STMIK IKMI – Vol. 1-No. 1 Edisi Juli 2013

70

metode steganography dengan metode– metode lainnya, sehingga dapat mengoptimalkan program aplikasi ini dan dapat dilakukan perbandingan mana yang lebih baik dan mudah. 3. Dapat dikembangkan system aplikasi

steganography berbasis mobile phone, tentunya untuk hal – hal yang baik dan bisa bermanfaat.

4. Untuk user secara umum, tentunya bisa menilai keunggulan dan kekurangan dari setiap system steganography ini. Kalau bisa system aplikasi dapat berjalan secara user friendly yang sudah ada, agar bisa menjadi perbandingan secara positif. 5. System aplikasi ini untuk klayak umum

agar bisa di pergunakan secara maksimal dan optimal.

6. Kritik dan saran dalam system stgeganography ini bisa teman – teman, umum dan siapapun yang ingin berkomentar silahkan masukkan komentar anda di Email : [email protected] ( tentunya agar memperoleh sesuatu yang lebih baik lagi ).

J. DAFTAR PUSTAKA

1. Ali Baroroh. Trik-trik Analisis Statistik SPSS. Penerbit : Elex MediaKomputindo. Jakarta.2008.

2. Baihaqi, AK,

IlmuMantiqTeknikdasarBerfikirLogik, Jakarta, Dar Ulum Press, cet-2, 2007. 3. Budi Raharjo, Imam Heryanto, Arif Haryono. Tuntunan Pemrograman Java Untuk Handphone. Bandung : Informatika.2007.

4. Cheryl Gerson Tuttle, Penny Hutchins Paquette. Game KreatifuntukAnak. Yogyakarta: AndiPubliser. 13 Jan 2009. 5. Dilton, Teressa,adventure game for learning and story .Tellin FutureLab UK . 2005.

6. Drs. Gempur Santoso, Drs., M.Kes. Metodologi Penelitian Kuantitatif & kuanlitatif. Prestasi Pustaka Publisher.jakarta 2005.

7. Hariyanto, Bambang, Esensi-esensi Bahasa Pemrograman Java Edisi 2. Bandung : Informatika. 2006.

8. Haryanto, Bambang, Rekayasa Sistem Berorientasi Objek, informatika : Bandung. 2004.

9. Jogiyanto. Analisis dan Disain Sistem Informasi.Yogyakarta : Andi Offset . 1990. 10. Mundiri, Logika, Jakarta: PT. Raja Garfindo Persada, 2005

11. Nugroho, adi. Rational ROSE untuk Pemodelan Berorientasi Objek. Yogyakarta : Andi. 2005.

12. Prabowo Pudjo WidodoHerlawati.Menggunakan UML (Unified Modelling Language) .Informatika:Oktober 2011).

13. n

aldiMunir.AlgoritmadanPemrogramanB uku I (revisi ke-3).informatika.2004 14. Shalahudin,M dan Rosa A.S.

Pemrograman J2ME . Bandung : Informatika Sunyoto, Andi. 2008. 15. Sugiyono. Statistika untuk Penelitian.

CV Alfabeta.Bandung: 2006.

16. Soekadijo, R. G, Logika Dasar : Tradisional, Simbolik, dan Induktif, GramediaPustaka Utama, Jakarta. 2006.