Jurnal Rekayasa Elektrika 21

STUDI PROTOKOL AUTENTIKASI PADA LAYANAN

INTERNET SERVICE PROVIDER (ISP)

Teuku Yuliar Arif, Syahrial, dan Zulkiram Jurusan Teknik Elektro - Fakultas Teknik

Universitas Syiah Kuala

ABSTRAK

Autentikasi merupakan proses pengesahan identitas pelanggan yang diawali dengan pengiriman kode unik berupa username dan password yang bertujuan untuk memastikan bahwa user yang meminta service adalah user yang sah. Proses ini merupakan salah satu aspek yang sangat penting dalam sistem keamanan jaringan. Jika tidak aman, jaringan tersebut bisa saja disadap oleh pihak yang tidak berwenang. Saat ini banyak protokol autentikasi yang dikembangkan seperti, RADIUS, Kerberos, TACACS dan DIAMETER yang mampu melindungi jaringan terhadap eavesdroppers dan attacker. Tulisan ini akan membahas bagaimana protokol-protokol tersebut melakukan autentikasi serta membandingkan antara protokol RADIUS, Kerberos, TACACS dan DIAMETER sehingga diketahui protokol autentikasi yang tepat untuk digunakan pada layanan Internet Service Provider (ISP). Dari hasil perbandingan didapatkan bahwa protokol RADIUS dan TACACS tidak sesuai digunakan pada layanan ISP, karena data hilang pada saat digunakan pada skala yang besar hal ini disebabkan RADIUS dan TACACS menggunakan sistem password base authentication. Kerberos merupakan perbaikan dari sistem konvensional yang memiliki tingkat keamanannya yang tinggi karena menggunakan crypto base authentication. Sedangkan DIAMETER merupakan protokol perbaikan dari RADIUS yang mencakup sistem transportasi data, pengiriman pesan dan penanganan kesalahan pada sistem jaringan yang luas.

Kata Kunci: Autentikasi, RADIUS, Kerberos, TACACS, DIAMETER.

1. PENDAHULUAN

Pertumbuhan penggunaan Internet saat ini mengalami peningkatan cukup pesat, secara kuantitas maupun kualitas. Secara kuantitas dapat dilihat dari pertumbuhan jaringan dan pengguna Internet. Sedangkan secara kualitas terlihat pada perkembangan teknologi dan pertambahan jenis-jenis aplikasi Internet baru yang dipicu oleh tuntutan kebutuhan pengguna. Adanya pertumbuhan tersebut telah membawa kepada tuntutan kebutuhan sistem keamanan (secuity) yang tinggi. Internet Service Provider (ISP) selaku operator penyedia

layanan akses Internet dituntut agar mampu menyediakan sistem keamanan yang baik.

Autentikasi merupakan salah satu sistem keamanan saat pengguna mengakses jaringan. Saat ini terdapat beberapa protokol autentikasi yang dapat digunakan oleh ISP untuk meningkatkan keamanan jaringannya seperti, RADIUS, Kerberos, TACACS, DIAMETER. Banyaknya jumlah pengguna Internet yang dilayani oleh sebuah ISP, pertumbuhan jumlah pengguna baru dan penghapusan pelanggan yang sudah tidak berlangganan lagi mengakibatkan dibutuhkannya sebuah sistem autentikasi yang handal yang mampu memberikan tingkat keamanan yang tinggi.

Tulisan ini akan membahas tentang protokol- protokol autentikasi dan mengetahui sistem autentikasi yang tepat untuk digunakan pada sebuah ISP. Studi autentikasi ini juga bertujuan menjelaskan cara kerja sistem autentikasi protokol RADIUS, Kerberos, TACACS dan DIAMETER, memaparkan dan membandingkan kelebihan dan kelemahan masing-masing protokol tersebut.

2. PROTOKOL-PROTOKOL AUTENTIKASI 2.1. Protokol AAA

Protokol AAA (Authentication, Authorization, Accounting) mengatur mekanisme bagaimana tata cara berkomunikasi, baik antara client ke domain-domain jaringan maupun antar client dengan domain yang berbeda dengan tetap menjaga keamanan pertukaran data [3].

Autentikasi

Autentikasi (Authentication) yaitu proses pengesahan identitas pengguna (end user) untuk mengakses jaringan. Proses ini diawali dengan pengiriman kode unik misalnya, username, password, pin, sidik jari) oleh pengguna kepada server. Di sisi server, sistem akan menerima kode unik tersebut, selanjutnya membandingkan dengan kode unik yang disimpan dalam database server. Jika hasilnya sama, maka server akan mengirimkan hak akses kepada pengguna. Namun jika hasilnya tidak sama, maka server akan mengirimkan pesan kegagalan dan menolak hak akses pengguna [3].

Jurnal Rekayasa Elektrika 22

Autorisasi

Autorisasi (Authorization) merupakan proses pengecekan wewenang pengguna, mana saja hak-hak akses yang diperbolehkan dan mana saja yang tidak. Pencatatan

Pencatatan (Accounting) merupakan proses pengumpulan data informasi seputar berapa lama user melakukan koneksi dan billing time yang telah dilalui selama pemakaian.

2.1.1. Arsitektur Jaringan AAA

Gambar 2. Arsitektur Jaringan AAA

Pada Gambar 2 menunjukkan mekanisme jaringan AAA [4].

• User melakukan koneksi keperalatan NAS point to point sebagai langkah awal koneksi ke jaringan.

• Network Access Server (NAS) sebagai client AAA kemudian melakukan pengumpulan informasi pengguna dan melanjutkan data pengguna ke server.

• Server AAA menerima dan memproses data pengguna, kemudian memberikan balasan ke NAS berupa pesan penerima atau penolakan pendaftaran dari pengguna.

• NAS sebagai client AAA kemudian menyampaikan pesan server AAA tersebut kepada pengguna, bahwa pendaftaran ditolak atau diterima beserta layanan yang diperkenankan untuk akses.

2.2. RADIUS

Remote Access Dial In User Service (RADIUS) dikembangkan dipertengahan tahun 1990 oleh Livingstone Enterprise (sekarang Lucent Technologies).

Pada awalnya perkembangan RADIUS menggunakan port 1645 yang ternyata bentrok dengan layanan datametrics. Sekarang port yang dipakai RADIUS adalah port 1812 yang format standarnya ditetapakan pada Request for Command (RFC) 2138 [5].

2.2.1. Format Paket Data RADIUS

Format paket RADIUS terdiri dari Code, Identifier, Length, Authenticator dan Attributes seperti ditunjukkan pada Gambar 3. 1 byte Authenticator 2 byte Attributes... 0 8 16 32 Code Length 1 byte Identifier

Gambar 3. Format paket data RADIUS

• Code

Code memiliki panjang 1 byte (8 bit), digunakan untuk membedakan tipe pesan RADIUS yang dikirim. Tipe pesan RADIUS dapat berupa access request, access accept, access reject dan access challenge.

• Identifier

Memilik panjang 1 byte yang digunakan untuk menyesuaikan antara paket permintaan dan respon dari server RADIUS.

• Length

Memiliki panjang 2 byte, memberikan informasi mengenai panjang paket. Jika paket kurang atau lebih dari yang diidentifikasikan pada length maka paket akan dibuang.

• Authenticator

Memiliki panjang 16 byte yang digunakan untuk mengautentikasi tanggapan dari server RADIUS.

• Attributes

Memiliki panjang yang tidak tetap, berisi autentikasi, autorisasi dan informasi. Contoh atribut RADIUS yaitu, username dan password.

2.2.2. Prinsip Kerja RADIUS

RADIUS merupakan protokol security yang bekerja menggunakan sistem client-server terdistribusi yang banyak digunakan bersama AAA untuk mengamankan jaringan pengguna yang tidak berhak.

Gambar 4. Proses user meminta layanan koneksi RADIUS melakukan autentikasi user melalui serangkain komunikasi antara client dan server. Bila user telah berhasil melakukan autentikasi, maka user tersebut dapat menggunakan layanan yang disediakan oleh jaringan [6].

Jurnal Rekayasa Elektrika 23 Beberapa kelebihan yang diberikan oleh protokol

RADIUS yaitu :

− Menjalankan sistem administrasi terpusat.

− Protokol connectionless berbasis UDP yang tidak menggunakan koneksi langsung.

− Mendukung autentikasi Password Authentication Protocol (PAP) dan Challenge Handshake Authentication Protocol (CHAP) Password melalui PPP.

Pada protokol RADIUS masih ditemukan beberapa kelemahan seperti :

− Tidak adanya autentikasi dan verifikasi terhadap access request.

− Tidak sesuai digunakan pada jaringan dengan skala yang besar.

2.3. Kerberos

Kerberos merupakan protokol yang menekankan kepada layanan autentikasi yang dikembangkan oleh Massachusetss Institute of Technology (MIT) dalam proyek ATHENA. Protokol yang berlambangkan tiga kepala anjing yang menjaga pintu neraka ini melindungi pesan pendaftaran yang dikirimkan melalui jaringan dengan sistem enkripsi [7].

2.3.1. Format Paket Data Kerberos

Format paket RADIUS terdiri dari CAVP Header, Digest, Length, Ptextlen dan Encrypted Data seperti ditunjukkan pada Gambar 5.

Gambar 5. Format paket data Kerberos

• Digest

Pesan ini berisi integritas yang melindungi pesan AVP yang digunakan untuk pengesahan timbal balik dan pertukaran kunci.

• Ptextlen (Plaintext Data Length)

Merupakan pesan yang berisi teks dari panjang username dan password.

• Encrypted Data

Pesan yang berisi enkripsi data AVP [8]. 2.3.2. Prinsip Kerja Kerberos

Kerberos bekerja berdasarkan model pendistribusian kunci yang dikembangkan oleh Needham Schoeder yang digunakan untuk mengenkrip dan mendekrip data yang akan melintasi jaringan. Jenis kriptografi yang digunakan adalah symmetric key dan asymmetric key.

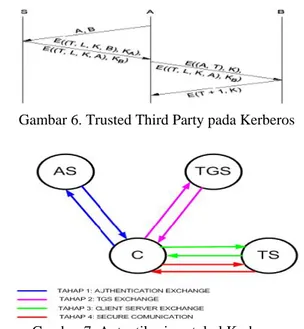

Kerberos menggunakan prinsip trusted third party. Artinya, baik client maupun server yang meminta autentikasi satu sama lain memepercayai apa yang dikatakan oleh Kerberos. Hal ini di perlihatkan pada gambar, dimana A dan B merupakan pihak yang hendak berkomunikasi. Autentikasi dilakukan melalui S yang

memberikan bukti bahwa A yang hendak berkomunikasi adalah benar-benar A (bukan pihak lain) [9].

Gambar 6. Trusted Third Party pada Kerberos

Gambar 7. Autentikasi protokol Kerberos

Cara kerja Kerberos melakukan autentikasi dapat dibagi menjadi empat tahap seperti diperlihatkan pada Gambar 7 yaitu [9] :

• Authentication Exchange

Pihak yang terlibat adalah client dan Kerberos Authentication Server (AS). Untuk login kejaringan, program disisi client (dikenal kinit) akan meminta user untuk memasukkan username dan password.

• TGS Exchange

Ticket Granting Server (TGS) exchange yaitu, data dari AS dienkripsi dengan menggunakan Client Key (Kc). Jika password yang dimasukkan sesuai dengan username, maka client akan mampu mendekrip data dengan benar.

• Client-Server Exchange

Pada tahap ini client-server yang bersangkutan melakukan autentikasi. Autentikasi ini dapat berlangsung dua arah (mutual Authentication).

• Secure Communication

Pada tahap ini client dan Target Server (TS) telah diyakinkan akan kebenaran identitas masing-masing. Beberapa kelebihan Protokol Kerberos yaitu :

• Memiliki tingkat keamanannya yang tinggi.

• Username dan password tidak dikirimkan melintasi jaringan.

• Merupakan perbaikan dari sistem konvensional yang rentan terhadap eavesdropping.

Kelemahan Protokol Kerberos :

• Jika server Kerberos down maka tidak ada yang dapat mengakses sumber daya jaringan.

• Rawan terhadap Denial of Service (DoS).

• Keterbatasan skalabilitas akibat server Kerberos harus selalu bekerja setiap kali request akses ke sumber daya karingan muncul.

Jurnal Rekayasa Elektrika 24

Terminal Access Controller Access Control System (TACACS) adalah suatu spesifikasi standar protokol industri, dalam pengiriman informasi username dan password ke server pusat. TACACS ditetapkan pada RFC 1492 yang pengembangannya diprakarsai oleh Cisco [10].

2.4.1. Format Paket Data TACACS

Format paket request TACACS seperti ditunjukkan pada Gambar 8. 1 byte 2 byte 0 8 16 32 Version Nonce 1 byte Type

Password Length Data ... Username Lenght

Gambar 8. Struktur format request TACACS Struktur paket data request pada TACACS terdiri dari :

• Version

Memiliki panjang 1 byte, menetapkan jumlah versi.

• Type

Panjang 1 byte untuk penyandian tipe permintaan.

• Nonce

Panjang 2 byte sebagai nilai yang tidak tetap.

• Username Length

Memiliki panjang 1 byte untuk panjangnya username.

• Password Length

Memiliki panjang 1 byte, untuk panjangnya password.

• Data

Data hanya berisi teks dari username dan password.

1 byte 2 byte 0 8 16 32 Version Nonce 1 byte Type Data ... Response Reason

Gambar 9. Struktur format reply TACACS Format paket reply TACACS seperti ditunjukkan pada Gambar 9 yang terdiri dari :

• Version

• Type

• Nonce

• Response

Memilki panjang 1 byte, server mengatur nilai salah satu dari : diterima (1) dan ditolak (2)

• Reason

Reason memiliki panjang 1 byte untuk permintaan logout dan slip off.

2.4.2. Prinsip Kerja Kerberos

Dalam protokol TACACS, proses autentikasi, autorisasi dan pencatatan dilakukan secara terpisah.

Gambar 10. Proses user meminta layanan koneksi

Client melakukan dial in menggunakan modem pada NAS dan kemudian NAS akan meminta user memasukkan nama dan password jika koneksi modem berhasil dibangun. Bila user telah behasil melakukan autentikasi, maka user tersebut dapat menggunakan layanan yang disediakan.

Protokol TACACS mempunyai kelebihan antara lain :

• Lebih mudah diterapkan, karena menggunakan Use Datagram Protokol (UDP) sebagai protokol transport.

• Menjalankan sistem administrasi terpusat. Kelemahan Protokol TACACS :

• Tidak membuat ketetapan untuk keamanan host.

• Proses autentikasi, autorisasi dan pencatatan dilakukan secara terpisah.

2.5. DIAMETER

DIAMETER pertama kali dirancang oleh Pat Calhoun tahun 1996. Protokol ini menyediakan mekanisme dasar untuk transport, pengiriman pesan dan penanganan error yang handal. Protokol DIAMETER diajukan oleh IETF sebagai sebuah standar autentikasi pada juni 2003 yang ditetapkan pada RFC 3588 [3]. 2.5.1. Format Paket Data DIAMETER

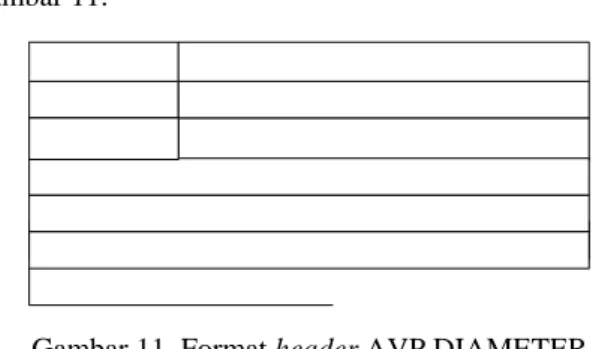

Format paket DIAMETER seperti ditunjukkan pada Gambar 11.

Gambar 11. Format header AVP DIAMETER Struktur paket DIAMETER terdiri dari [11]: Version

Mempunyai panjang 1 byte, untuk menandakan adanya versi DIAMETER.

Message Length

Panjang 3 byte yang menandakan panjang pesan. Command Flag

Memilki panjang 1 byte / 8 bit. Bit-bit yang diikuti adalah :

- R (equest)

Pesan ini merupakan suatu pesan permintaan. - P (roxiable)

Merupakan pesan pengalihan. - E (rror)

Merupakan pesan pemberitahuan kesalahan. - T (potentially retransmitted message)

Pesan ini membantu perpindahan salinan permintaan .

Jurnal Rekayasa Elektrika 25 - r (eserved)

Disediakan untuk penggunaan selanjutnya. Command Code

Memiliki panjang 3 byte, digunakan untuk komunikasi pesan perintah.

Application ID

Memiliki panjang 4 byte digunakan untuk mengidentifikasi aplikasi pesan.

Hop by Hop Identifier

Memiliki panjang 3 byte, digunakan untuk membedakan permintaan dan jawaban. Apabila ada pesan diterima oleh Hop By Hop Identifier tetapi tidak sesuai dengan data yang ada, maka pesan tersebut dibuang.

End to End Identifier

Memiliki panjang 3 byte digunakan untuk mendeteksi permintaan pesan yang disalin.

AVP

AVP adalah suatu metode enkapsulasi informasi relevan kepada pesan DIAMETER dengan membawa authentication, authorization dan accounting, routing dan informasi keamanan. AVP memiliki panjang 32 bit.

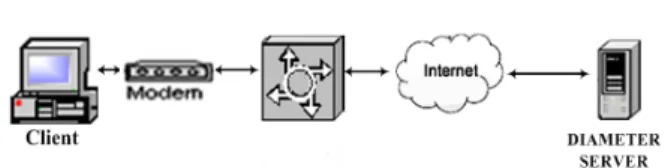

2.5.2. Prinsip Kerja DIAMETER

Gambar 13 Proses user meminta layanan koneksi Dari gambar di atas dijelaskan bahwa client melakukan dial in menggunakan modem pada NAS dan kemudian NAS akan meminta user memasukkan password jika koneksi modem berhasil dibangun. Bila user telah berhasil melakukan autentikasi, maka user dapat menggunakan layanan yang disediakan [12]. Kelebihan Protokol TACACS :

• Relatif mudah diimplementasikan.

• Mendukung penanganan sejumlah request yang datang bersamaan.

• Pendefenisian kegagalan secara baik dan cepat.

• Tidak ada penolakan pesan inaktif (silent message) Protokol TACACS juga memiliki kelemahan yaitu masing-masing user harus terautentikasi setiap dibentuknya session.

3. PERBANDINGAN PROTOKOL AUTENTIKASI Seperti yang telah dijabarkan pada bagian sebelumnya, protokol RADIUS, Kerberos, TACACS dan DIAMETER merupakan protokol autentikasi yang menyediakan sistem keamanan koneksi antara pengguna

dan server. Pada bagian berikut ini akan dijabarkan perbandingan antara protokol-protokol tersebut.

3.1. RADIUS

Protokol RADIUS merupakan protokol connectionless berbasis UDP yang tidak menggunakan koneksi langsung. Satu paket RADIUS ditandai dengan field UDP yang menggunakan port 1812. Beberapa pertimbangan RADIUS menggunakan lapisan transport UDP yaitu:

1. Jika permintaan autentikasi pertama gagal, maka permintaan kedua harus dipertimbangkan.

2. Bersifat stateless yang menyederhanakan protokol pada penggunaan UDP.

3. UDP menyederhanakan implementasi dari sisi server.

Mekanisme Akses RADIUS

Lalu lintas pesan pada RADIUS menggunakan metode permintaan dan tanggapan (client/server) yang dapat dilihat pada gambar di bawah [13].

Gambar 14. Traffic pesan client NAS dengan server RADIUS

User melakukan dial-in pada NAS. NAS akan meminta user memasukkan nama dan password jika koneksi tersebut berhasil dibangun.

NAS akan membangun paket data berupa informasi, yang dinamakan access request. Informasi diberikan oleh NAS pada server RADIUS berisi informasi spesifik dari NAS itu sendiri yang meminta access request, port yang digunakan untuk koneksi modem serta nama dan password. Untuk proteksi dari hackers, NAS yang bertindak sebagai RADIUS client, melakukan enkripsi password sebelum dikirimkan pada RADIUS server. Access request ini dikirimkan pada jaringan dari RADIUS client ke RADIUS server. Jika RADIUS server tidak dapat dijangkau, RADIUS client dapat melakukan pemindahan rute pada server alternatif jika didefenisikan pada konfigurasi NAS.

Ketika access request diterima, server autentikasi akan memvalidasi permintaan tersebut dan melakukan dekripsi paket data untuk memperoleh informasi nama dan password. Jika nama dan password sesuai dengan basis data pada server, server akan mengirimkan access accept yang berisi informasi kebutuhan sistem network yang harus disediakan oleh user. Selain itu access accept ini dapat berisi informasi untuk membatasi akses user pada jaringan. Jika proses login tidak menemui kesesuaian, maka RADIUS server akan mengirimkan

Jurnal Rekayasa Elektrika 26

access reject pada NAS dan user tidak dapat mengakses jaringan.

Untuk menjamin permintaan user benar-benar diberikan pada pihak yang benar, RADIUS server mengirimkan authentication key atau signature yang menandakan keberadaannya pada RADIUS client. 3.2 Kerberos

Pada protokol Kerberos menggunakan protokol transport UDP dan TCP untuk melakukan proses komunikasi antar client dan server. Server Kerberos mendukung permintaan IP transport UDP dan TCP dengan menggunakan port 88. Client menggunakan Key Distribution Center (KDC) dengan menandakan IP Adderss dan port pesan yang akan dikirim.

Mekanisme Akses Kerberos

Lalu lintas pesan pada Kerberos menggunakan metode permintaan dan tanggapan (client-server) dengan menggunakan proses pertukaran kunci secara bertahap yang dapat dilihat pada gambar [14].

Gambar 15. Pertukaran kunci Kerberos tahap I • Client mengirimkan permintaan (request) digital

signature, oleh client menggunakan private key client (digitally signed client request) untuk melakukan pengiriman ke server Kerberos.

• Pada gambar di atas, request diajukan untuk mengakses sebuah server.

Gambar 16. Pertukaran kunci Kerberos tahap II Pada tahap ini client Kerberos mengenkripsi digitally signed request menggunakan public key dari server Kerberos.

Gambar 17. Pertukaran kunci Kerberos tahap III • Client mengirimkan digitally signed dan encrypted

request ke server Kerberos.

• Server Kerberos mendekripsi request menggunakan private key dan mengautentikasi pengirim request dengan cara memverifikasi digital signature pengirim menggunakan public key pengirim request.

Gambar 18. Pertukaran kunci Kerberos tahap IV • Jika server Kerberos telah menerima request dan

mengautentikasi identitas pengirim request, maka server memverifikasi bahwa client memiliki autorisasi untuk mengakses sumber daya jaringan yang diminta.

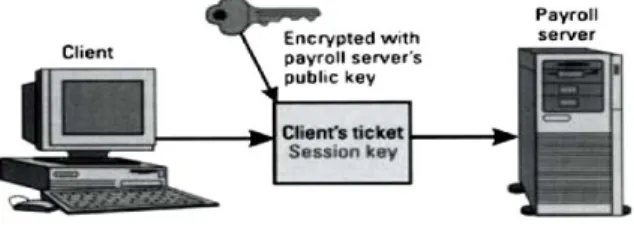

• Jika Kerberos telah menentukan bahwa client memiliki autoritas untuk mengakses server, maka Kerberos akan mengirimkan session ticket yang sama baik kepada client maupun ke server.

• Untuk mengirimkan session ticket kepada client, Kerberos mengenkripsinya menggunakan public key dari client. Dan untuk mengirimkan session ticket ke server, Kerberos menggunakan public key dari server. • Ketika menerima encrypted session ticket, baik client

maupun server akan mendekripsi menggunakan private keys masing-masing.

Gambar 19. Pertukaran kunci Kerberos tahap V • Client kemudian mengirimkan salinan dari ticket nya

ke server.

• Sebelum mengirimkan ticket, client mengenkripsi ticket menggunakan public key server.

Jurnal Rekayasa Elektrika 27 Gambar 20. Pertukaran kunci Kerberos tahap VI

• Server kemudian membandingkan ticket yang diterima dari client dengan ticket yang berasal dari Kerberos .

• Setelah koneksi terbentuk, sistem dapat mengenkripsi komunikasi menggunakan session key atau public key dari client atau tidak menggunakan enkripsi sama sekali.

3.3. TACACS

TACACS menggunakan UDP sebagai protokol transport melalui port 49.

Mekanisme Akses

Mekanisme akses pada protokol TACACS adalah sebagai berikut :

Gambar 21. Aliran pesan TACACS

1. User melakukan dial in ke NAS dengan memasukkan nama dan password yang kemudian NAS mengirimkan suatu pesan ‘Login’ kepada server TACACS (tahap autentikasi) [15].

2. Jika kombinasi nama dan password diterima dan kemudian server TACACS mengirimkan suatu tanggapan.

3. Kemudian NAS mengirimkan pesan ‘Logout’ meminta untuk mengijinkan server TACACS untuk memasuki SLIP mode.

4. Server TACACS menjawab dengan suatu jawaban dengan mengakui bahwa adanya permintaan keluar. 3.4. DIAMETER

Protokol DIAMETER menggunakan lapisan transport TCP dan SCTP melalui port 3868. Protokol DIAMETER memulai koneksi dari suatu sumber port dengan sebuah perintah jika koneksi diterima.

SCTP transport yang beroperasi pada DIAMETER menyediakan suatu transport yang dapat dipercaya karena masing-masing node didalam jaringan proxy bertanggung jawab untuk transmisi kembali dari pesan yang tidak diakui.

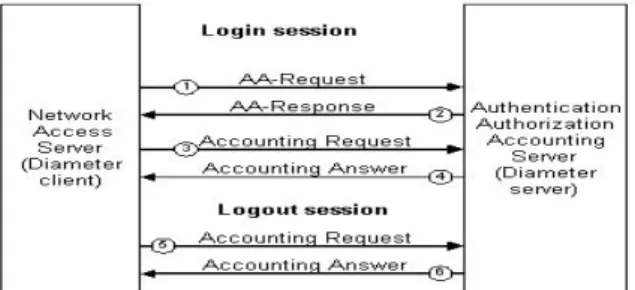

Mekanisme Akses

Lalu lintas pesan pada DIAMETER menggunakan metode peer to peer. Gambar dibawah merupakan proses autentikasi pada protokol DIAMETER [16].

Gambar 22 Aliran pesan DIAMETER

User melakukan dial in ke NAS dengan memasukkan nama dan password dan memberikan suatu permintaan pada server DIAMETER (tahap autentikasi).

Jika kombinasi nama dan password diterima dan, kemudian server DIAMETER mengirimkan suatu tanggapan.

NAS mengirimkan suatu pesan accounting kepada server AAA.

Kemudian server AAA menjawab dengan suatu jawaban dengan mengakui adanya permintaan accounting.

Ketika user ingin mengakhiri koneksi, kemudian NAS mengirimkan suatu pesan accounting kepada server AAA.

Server AAA menjawab dengan suatu jawaban dengan mengakui bahwa adanya permintaan accounting.

5. KESIMPULAN

Dari pembahasan di atas maka dapat diambil kesimpulan sebagai berikut :

1. Sistem autentikasi pada protokol RADIUS merupakan protokol connectionless yang menggunakan Use Datagram Protocol (UDP) port 1812 sebagai protokol transport yang ditetapkan pada RFC 2138.

2. Pada Kerberos menggunakan protokol transport UDP dan TCP port 88 yang ditetapkan pada RFC 4120 yang menggunakan metode AVP sebagai format pesan dan mekanisme aksesnya menggunakan metode client-server.

3. Protokol TACACS menggunakan metode client-server dengan protokol transport UDP port 49 yang ditetapkan pada RFC 1492.

Jurnal Rekayasa Elektrika 28

4. Protokol DIAMETER menyediakan mekanisme dasar untuk transport, pengiriman pesan dan penanganan error yang handal. Protokol DIAMETER mengacu pada RFC 3588 yang menggunakan TCP port 3868 sebagai protokol transport.

5. Dari hasil perbandingan didapatkan bahwa protokol RADIUS dan TACACS tidak sesuai digunakan pada layanan ISP, karena penurunan kinerja dan kemungkinan data hilang saat digunakan pada sistem dengan skala yang besar karena menggunakan sistem password based authentication. Sedangkan pada Kerberos dan DIAMETER sesuai digunakan pada layanan ISP. Kerberos merupakan perbaikan dari sistem konvensional yang memiliki tingkat keamanan yang tinggi karena menggunakan crypto based authentication untuk mengenkrip dan mendekrip data yang akan dikirim. Sedangkan DIAMETER merupakan protokol perbaikan dari beberapa kekurangan yang ada pada protokol RADIUS yang mendukung aplikasi-aplikasi baru. DIAMETER menggunakan Cryptographic Message Syntax (CMS) security yang menangani fitur-fitur keamanan.

4. REFERENSI

[1] B. Rahardjo, “Keamanan Sistem Informasi Berbasis Internet”, PT Insan Infonesia - Bandung & PT INDOCISC - Jakarta, [Online]. Available:

http://www.cert.or.id/~budi/books/handboo

k.pdf ,2005

[2] Anonymoues, “Protokol TCP/IP Part 1” Prasimax Technology Development Center, [Online]. Available:

http://www.prasimax.com,2004

[3] Warsito, “Sistem Kemanan Jaringan Multi Domain Menggunakan Protokol DIAMETER”, Laporan Akhir EC7010 Institut Teknologi Bandung, [Online].Available:

http://budi.insan.co.id/courses/ec7010/dikm

enjur-2004/ warsito-report.pdf

, 2004

[4] H. Ventura, “DIAMETER Next Generation’s AAAProtocol”, Master Thesis in Information Theory, Linköpings University [Online]. Available:

http://www.diva-portal.org/liu/abstract.xsql?dbid=1195 , 2002. [5] C. Rigney, S. Willens, A. Rubens, W. Simpson,

“Remote Authentication Dial In User Service (RADIUS)”, RFC 2138, [Online]. Available:

http://www.ietf.org/rfc/rfc2138.txt

, 1997. [6] A. Darmariyadi, “Analisa Protokol AutentikasiRemote Access Dial-In User Service dan Aspek Keamanannya”, [Online], Available: http://www.

budi.insan.co.id/courses/daftar-topik-security.sxw

, 2002.

[7] Tung, “The Moronn’s Guide To Kerberos, Version 2.0. [Online]. Available: http://www. isi.edu/gost/brian/security/kerberos.html, 1996.

[8] Narayan, “DIAMETER Strong Security Extension using Kerberos”, Experimental, [Online]. Available:

http://www.ietf.org/draft-kaushik-diameter-strong-sec-00-txt

, 2001.[9] I. Cristian, “Sistem Otentikasi Keberos Pada Jaringan Komputer ITB, [Online].Available:

http://www/budi.insan.co.id/courses/ec501

0/projects/ ivan-christian-report.pdf

, 2004.

[10]C. Finseth, “An Access Control Protocol, SometimeCalled TACACS”, RFC 1492, [Online]. Available:

http://www.ietf.org/rfc/rfc1492.txt

,1993. [11]P. Calhoun, G. Zorn, H. Akhtar, “Diameter BaseProtocol”, AAA Working Group, Information, [Online]. Available:

http://www.ietf.org/rfc/rfc3588

, 2001.[12]F. Alfano, P. Mccann, H. Tschofenig, T. Tsenov, “Diameter Quality of Service Application”, [Online]. Available:

http://tools.ietf.org/wg/aaa/draft-alfano-aaa-qosprot-04.txt

, 2006.[13]Anonymoues, “How Does RADIUS Work”,

[Online], Available:

http://www.cisco.com/

,2004[14]T. Juhana, “Kerberos Key Exchange”, Bahan

Presentasi, [Online]. Available:

http://telecom.ee.itb.ac.id/~tutun/ET7053/4.

ppt

,[15]Anonymoues, “The Internet Next generation Project”, TACACS, [Online]. Available: http://www.

ing.ctit.utwente.nl/WU5/D5.1/Te

chnology/tacacs/

, 1999.

[16]Anonymoues, “The Internet Next generation Project”, DIAMETER, [Online].Available: http://www.