119

BAB 4

IMPLEMENTASI DAN EVALUASI

4.1 Spesifikasi Sistem

Pada bagian ini akan dibahas tentang spesifikasi dari masing-masing server yang telah diimplementasikan.

4.1.1 Spesifikasi LDAP

Tabel 4.1 Spesifikasi LDAP

Keterangan Spesifikasi

Perangkat Lunak - CentOS release 5.5 (Final) - OpenLDAP 2.3.43-12.e15 Perangkat Keras:

CPU Intel Core 2 Quad @2.33 GHz

Memori 2 GB

Hard Disk 500 GB

4.1.2 Spesifikasi RADIUS

Tabel 4.2 Spesifikasi RADIUS

Keterangan Spesifikasi

Perangkat Lunak - CentOS release 5.5 (Final) - FreeRADIUS2-2.1.7-7.e15 Perangkat Keras:

CPU Intel Core 2 Quad @2.33 GHz

Memori 2 GB

4.1.3 Spesifikasi Email

Tabel 4.3 Spesifikasi Email

Keterangan Spesifikasi

Perangkat Lunak - CentOS release 5.5 (Final)

- ZCS-6.0.10_GA_2692.RHEL5_64 Perangkat Keras:

CPU Intel Xeon E5405 @2.00 GHz

Memori 4GB

Hard Disk 1,5 TB

4.1.4 Spesifikasi Proxy

Tabel 4.4 Spesifikasi Proxy

Keterangan Spesifikasi

Perangkat Lunak - CentOS release 5.5 (Final) - Squid-2.6.STABLE21-6.e15 Perangkat Keras:

CPU Intel Core i3 53 @2.93 GHz

Memori 1 GB

Hard Disk 250 GB

4.2 Prosedur Operasional 4.2.1 Konfigurasi LDAP

Langkah-langkah melakukan instalasi LDAP:

1. Masukkan perintah yum search openldap untuk mengetahui file OpenLDAP apa saja yang harus diunduh.

Gambar 4.1 Pencarian file instalasi OpenLDAP

2. Setelah OpenLDAP ditemukan, proses instalasi pun dimulai dengan memasukkan perintah: yum install openldap*.

3. Masukkan ‘Y’ untuk memulai proses instalasi OpenLDAP.

Gambar 4.3 Instalasi OpenLDAP sukses

4. Untuk mengecek file OpenLDAP apa saja yang telah terinstall dapat digunakan perintah: rpm –qa | grep openldap.

Gambar 4.4 Mengecek hasil instalasi OpenLDAP

5. Membuat password LDAP dengan menggunakan enkripsi MD5, perintahnya adalah slappasswd –s ldapbppt –h {MD5}.

6. Menyalinn file DB_CONFIG.example yang terletak di direktori /etc/openldap ke direktori /var/lib/ldap/ lalu nama file tersebut diganti menjadi DB_CONFIG. Perintah yang digunakan: cp

etc/openldap/DB_CONFIG.example /var/lib/ldap/DB_CONFIG.

Gambar 4.6 Perintah menyalin file DB_CONFIG

7. Setelah itu, masuk ke folder /etc/openldap/ dengan menggunakan perintah cd /etc/openldap lalu melakukan konfigurasi pada file slapd.conf dengan memasukkan perintah vi slapd.conf.

include /etc/openldap/schema/core.schema include /etc/openldap/schema/cosine.schema include /etc/openldap/schema/inetorgperson.schema include /etc/openldap/schema/nis.schema include /etc/openldap/schema/zimbra.schema pidfile /var/run/openldap/slapd.pid argsfile /var/run/openldap/slapd.args modulepath /usr/lib64/openldap access to * by self write by dn.children="ou=Administrator,dc=bppt,dc=go,dc=id" write by dn.children="ou=Manager,dc=bppt,dc=go,dc=id" write by * read database bdb suffix "dc=bppt,dc=go,dc=id" rootdn "cn=bpptsuper,dc=bppt,dc=go,dc=id" directory /var/lib/ldap

index objectClass eq,pres index ou,cn,mail,surname,givenname eq,pres,sub index uidNumber,gidNumber,loginShell eq,pres index uid,memberUid eq,pres,sub index nisMapName,nisMapEntry eq,pres,sub

8. Selanjutnya, melakukan konfigurasi pada file client yang berguna sebagai identitas LDAP bagi server lain yang ingin terhubung ke LDAP dengan menggunakan perintah vi ldap.conf.

Gambar 4.8 Konfigurasi client LDAP

9. Berikutnya, setelah melakukan konfigurasi pada file slapd.conf, masuk ke folder /usr/share/openldap/migration/ dengan menggunakan perintah cd /usr/share/openldap/migration/ lalu melakukan konfigurasi pada file migrate_common.ph dengan perintah vi

migrate_common.ph.

Gambar 4.9 Mengkonfigurasi file migrate_common.ph

10. Kemudian mengubah file migrate_common.ph menjadi base.ldif menggunakan migrate_base.pl dengan memasukkan perintah

./migrate_base.pl > base.ldif.

11. Untuk memulai layanan LDAP digunakan perintah service ldap

start. Setelah itu, dimasukkan perintah chkconfig ldap on supaya

layanan LDAP otomatis dijalankan saat startup.

Gambar 4.11 Memulai LDAP

12. Setelah itu, masuk kembali ke direktori usr/share/openldap/migration/ dengan memasukkan perintah cd /usr/share/openldap/migration/. Kemudian untuk menambahkan entry yang berada di dalam base.ldif ke LDAP, user harus login sebagai manajer LDAP dan melalui proses otentikasi sederhana dengan menggunakan perintah ldapadd –x –W –D

“cn=adminbppt,dc=bppt,dc=go,dc=id” –f base.ldif. Perintah –x

meminta server untuk melakukan proses otentikasi sederhana. Perintah

–W meminta pada client untuk memasukkan password LDAP. –D

“cn=adminbppt,dc=bppt,dc=go,dc=id” menentukan DN mana yang

digunakan untuk terhubung dengan direktori. –f untuk menentukan file mana yang akan ditambahkan.

13. Kemudian untuk menambahkan entry yang berada di dalam migration.ldif digunakan perintah ldapadd –x –W –D

“cn=adminbppt,dc=bppt,dc=go,dc=id” –f migration.ldif, lalu

masukkan password LDAP.

4.2.2 Konfigurasi RADIUS

Langkah-langkah melakukan instalasi RADIUS:

1. Masukkan perintah yum install freeradius2* untuk mengetahui file FreeRADIUS apa saja yang perlu diunduh.

2. Memilih ‘Y’ untuk melakukan proses instalasi.

Gambar 4.15 Instalasi FreeRADIUS

3. Untuk melakukan testing dapat dilakukan dengan mengubah file users dengan perintah vi users kemudian tambahkan testing

Cleartext-Password :=”password” pada baris paling atas.

4. Kemudian, dilakukan testing untuk mengetahui apakah layanan RADIUS sudah berhasil dijalankan atau belum. Perintah yang digunakan adalah radtest testing password 127.0.0.1 0

testing123. Ada dua jenis hasil yang akan disajikan, yaitu gagal yang

akan mendapat reply access-reject dan berhasil yang akan mendapat reply access-accept.

Gambar 4.17 Reply Access-Reject

Gambar 4.18 Reply Access-Accept

5. Jika sukses, maka akan dilakukan konfigurasi server RADIUS. Untuk itu, yang harus dilakukan pertama kali adalah masuk ke folder /etc/raddb/ dengan memasukkan perintah cd /etc/raddb/.

6. Setelah itu, masuk ke folder sites-enabled dengan memasukkan perintah cd sites-enabled/. Lalu, untuk mengubah isi file default server RADIUS yang terletak di folder sites-enabled tersebut, dimasukkan perintah vi default.

Gambar 4.20 Mengkonfigurasi file default

7. Kemudian, menghilangkan tanda pagar di depan ldap untuk mengaktifkan modul LDAP pada bagian otorisasi. Pada bagian otentikasi, menghilangkan tanda pagar di depan Auth-Type LDAP. Lalu pada bagian akuntansi, menghilangkan tanda pagar di depan sql dan

sql_log. Pada bagian Post-Auth ditambahkan sintaks sql.

Gambar 4.21 Mengaktifkan otorisasi

Gambar 4.22 Mengaktifkan otentikasi

Gambar 4.24 Mengaktifkan post-auth

Gambar 4.25 Menambahkan sql

8. Masuk ke folder /etc/raddb/module dengan memasukkan perintah cd

/etc/raddb/module. Lalu, mengubah modul ldap dengan perintah vi

ldap. Yang diubah adalah server, port, baseDN, filter, dan base_filter.

9. Masuk ke folder /etc/raddb/ dengan memasukkan perintah cd

/etc/raddb/ lalu menambahkan menambahkan DEFAULT Auth-Type

:=LDAP pada file users dengan perintah vi users.

Gambar 4.27 Mengubah file users

10. Mengubah file radiusd.conf untuk mengaktifkan modul sql dengan memasukkan perintah vi radiusd.conf. Lalu menghilangkan tanda pagar di depan $INCLUDE sql.conf.

Gambar 4.28 Mengubah file radiusd.conf

11. Mengubah file sql.conf dengan memasukkan perintah vi sql.conf. Yang diubah adalah tipe database yang digunakan, server, username dan password MySQL, serta nama database.

Gambar 4.29 Mengubah file sql.conf

12. Mengimport file sql yang ada pada folder /etc/raddb/sql/mysql ke dalam database MySQL dengan menggunakan perintah mysql –u root

–p radiusdb < schema.sql.

Gambar 4.30 Mengimport file sql

13. Menjalankan server RADIUS dalam mode debug dengan memasukkan perintah radiusd –X.

14. Untuk memulai layanan RADIUS, digunakan perintah service

radiusd start. Setelah itu, dimasukkan perintah chkconfig radiusd

on supaya layanan RADIUS otomatis dijalankan saat startup.

Gambar 4.31 Memulai RADIUS

4.2.3 Konfigurasi Proxy

Langkah-langkah untuk melakukan instalasi modul tambahan proxy: 1. Mengunduh modul tambahan proxy dari

http://www.squid-cache.org/contrib/squid_radius_auth/ lalu mengekstrak file tersebut dengan memasukkan perintah tar –xvzf

squid_radius_auth-1.10.tar.gz.

2. Setelah itu, masuk ke folder squid_radius_auth-1.10 lalu memasukkan perintah make untuk memerintahkan Linux meng-compile file-file yang diperlukan dengan sendirinya.

Gambar 4.33 Hasil Compile

3. Setelah itu di-compile, akan terdapat sebuah file bernama squid_radius_auth. Kemudian menggandakan file squid_radius_auth ke direktori /usr/lib64/squid/ dengan menggunakan perintah cp

squid_radius_auth /usr/lib64/squid/.

Gambar 4.34 Menyalin file squid_radius_auth

4. Melakukan konfigurasi pada file squid_radius_auth.conf dengan memasukkan perintah vi squid_radius_auth.conf. Data yang diubah adalah bagian server menjadi server localhost dan secret menjadi

secret testing123.

Gambar 4.35 Mengubah file squid_radius_auth

5. Kemudian, gandakan file squid_radius_auth.conf ke direktori /etc/ dengan memasukkan perintah cp squid_radius_auth.conf /etc/.

6. Selanjutnya, melakukan konfigurasi pada file squid.conf dengan memasukkan perintah vi squid.conf agar dapat melakukan otentikasi melalui RADIUS dengan menambahkan parameter sebagai berikut:

Auth_param basic program /usr/lib/squid/squid_radius_auth –f /etc/squid_radius_auth.conf

Auth_param basic children 5

Auth_param basic realm Selamat datang di proxy Authentication RADIUS server

Auth_param basic credentialsttl 1 minute Acl radius_auth proxy_auth REQUIRED http_access allow radius-auth http_access allow localhost http_access deny all

Gambar 4.37 Konfigurasi squid.conf

7. Lalu memasukkan perintah service squid start untuk memulai layanan proxy menggunakan Squid.

4.2.4 Instalasi Email

Langkah-langkah untuk melakukan instalasi dan konfigurasi email: 1. Mengunduh file yang diperlukan untuk melakukan instalasi Zimbra lalu

mengesktrak file tersebut dengan memasukkan perintah tar -xzvf

zcs-6.0.10_GA_2692.RHEL5_64.20101215170845.tgz.

2. Setelah itu, masuk ke folder

zcs-6.0.10_GA_2692.RHEL5_64.20101215170845 dengan perintah cd

zcs-6.0.10_GA_2692.RHEL5_64.20101215170845. Lalu untuk memulai proses

Perintah --platform-override digunakan untuk melakukan instalasi di platform yang berbeda tapi masih satu core. Setelah itu jika muncul pertanyaan, masukkan ‘Y’ untuk melanjutkan proses instalasi.

You appear to be installing packages on a platform different than the platform for which they were built.

This platform is CentOS5 Packages found: RHEL5 This may or may not work.

Using packages for a platform in which they were not designed for may result in an installation that is NOT usable. Your support options may be limited if you choose to continue.

Install anyway? [N] Y

Gambar 4.38 Instalasi Zimbra

3. Setelah proses instalasi selesai, akan ditampilkan menu administrator. Masukkan ‘3’ untuk masuk ke menu zimbra-store.

Main menu

1) Common Configuration:

2) zimbra-ldap: Enabled 3) zimbra-store: Enabled +Create Admin User: yes

+Admin user to create: [email protected] ******* +Admin Password UNSET

+Enable automated spam training: yes

+Spam training user: [email protected] +Non-spam(Ham) training user: [email protected] +Global Documents Account: [email protected] +SMTP host: archimedes.palegray.net

+Web server HTTP port: 80

+Web server HTTPS port: 443

+Web server mode: http +IMAP server port: 143

+IMAP server SSL port: 993

+POP server port: 110

+POP server SSL port: 995 +Use spell check server: yes

+Spell server URL: http://archimedes.palegray.net:7780/aspell.php +Configure for use with mail proxy: FALSE

+Configure for use with web proxy: FALSE 4) zimbra-mta: Enabled 5) zimbra-snmp: Enabled 6) zimbra-logger: Enabled 7) zimbra-spell: Enabled 8) Default Class of Service Configuration:

r) Start servers after configuration yes s) Save config to file

x) Expand menu q) Quit

Address unconfigured (**) items (? - help) 3

4. Memilih ‘4’ lalu mengisi Admin Password. Store configuration

1) Status: Enabled 2) Create Admin User: yes

3) Admin user to create: [email protected] ** 4) Admin Password UNSET

5) Enable automated spam training: yes

6) Spam training user: [email protected] 7) Non-spam(Ham) training user: [email protected] 8) Global Documents Account: [email protected] 9) SMTP host: archimedes.palegray.net

10) Web server HTTP port: 80

11) Web server HTTPS port: 443

12) Web server mode: http 13) IMAP server port: 143

14) IMAP server SSL port: 993

15) POP server port: 110

16) POP server SSL port: 995 17) Use spell check server: yes

18) Spell server URL: http://archimedes.palegray.net:7780/aspell.php 19) Configu re for use with mail proxy: FALSE

20) Configure for use with web proxy: FALSE Select, or 'r' for previous menu [r] 4

Gambar 4.40 Konfigurasi password administrator

5. Setelah itu, masukkan ‘r’ untuk kembali ke menu awal. Lalu

memasukkan ‘2’ untuk mengubah konfigurasi di LDAP. Main menu 1) Common Configuration: 2) zimbra-ldap: Enabled 3) zimbra-store: Enabled 4) zimbra-mta: Enabled 5) zimbra-snmp: Enabled 6) zimbra-logger: Enabled 7) zimbra-spell: Enabled 8) Default Class of Service Configuration: r) Start servers after configuration yes s) Save config to file x) Expand menu q) Quit

*** CONFIGURATION COMPLETE - press 'a' to apply

Select from menu, or press 'a' to apply config (? - help) 2

Gambar 4.41 Menu utama instalasi Zimbra

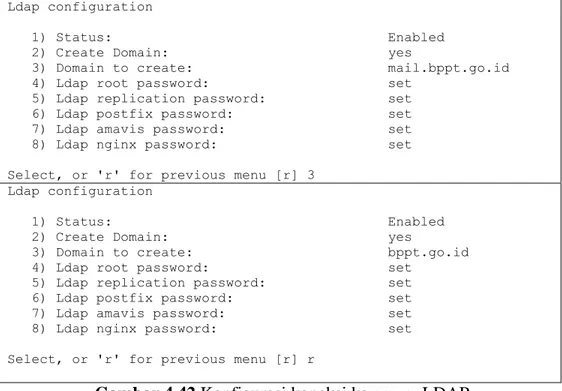

6. Masukkan ‘3’ untuk mengubah ‘Domain to create:’ dari

‘mail.bppt.go.id’ menjadi ‘bppt.go.id’. Setelah selesai, memasukkan ‘r’

Ldap configuration

1) Status: Enabled 2) Create Domain: yes 3) Domain to create: mail.bppt.go.id 4) Ldap root password: set 5) Ldap replication password: set 6) Ldap postfix password: set 7) Ldap amavis password: set 8) Ldap nginx password: set Select, or 'r' for previous menu [r] 3

Ldap configuration

1) Status: Enabled 2) Create Domain: yes 3) Domain to create: bppt.go.id 4) Ldap root password: set 5) Ldap replication password: set 6) Ldap postfix password: set 7) Ldap amavis password: set 8) Ldap nginx password: set

Select, or 'r' for previous menu [r] r

Gambar 4.42 Konfigurasi koneksi ke server LDAP

7. Lalu memasukkan ‘a’ untuk menjalankan semua konfigurasi yang telah

dilakukan. Main menu 1) Common Configuration: 2) zimbra-ldap: Enabled 3) zimbra-store: Enabled 4) zimbra-mta: Enabled 5) zimbra-snmp: Enabled 6) zimbra-logger: Enabled 7) zimbra-spell: Enabled 8) Default Class of Service Configuration: r) Start servers after configuration yes s) Save config to file x) Expand menu q) Quit

*** CONFIGURATION COMPLETE - press 'a' to apply

Select from menu, or press 'a' to apply config (? - help) a Save configuration data to a file? [Yes]

Save config in file: [/opt/zimbra/config.5793] Saving config in /opt/zimbra/config.5793...done. The system will be modified - continue? [No] Yes Operations logged to /tmp/zmsetup.12302010-141716.log Setting local config values...done.

Setting up CA...done.

Deploying CA to /opt/zimbra/conf/ca ...done. Creating SSL certificate...done.

Initializing ldap...done.

Setting replication password...done. Setting Postfix password...done. Setting amavis password...done. Setting nginx password...done.

Creating server entry for mail.bppt.go.id...done. Saving CA in ldap ...done.

Saving SSL Certificate in ldap ...done. Setting spell check URL...done.

Setting service ports on mail.bppt.go.id...done.

Adding mail.bppt.go.id to zimbraMailHostPool in default COS...done. Installing webclient skins...

sand...done. sky...done. bare...done. pebble...done. hotrod...done. steel...done. tree...done. lavender...done. twilight...done. oasis...done. lake...done. beach...done. bones...done. zmail...done. smoke...done. yahoo...done. waves...done. lemongrass...done.

Finished installing webclient skins.

Setting zimbraFeatureIMEnabled=FALSE...done. Setting zimbraFeatureTasksEnabled=TRUE...done. Setting zimbraFeatureBriefcasesEnabled=TRUE...done. Setting zimbraFeatureNotebookEnabled=TRUE...done. Setting MTA auth host...done.

Setting TimeZone Preference...done. Initializing mta config...done.

Setting services on mail.bppt.go.id...done. Creating domain bppt.go.id...done.

Setting default domain name...done.

Creating domain bppt.go.id...already exists. Creating admin account [email protected]. Creating root alias...done.

Creating postmaster alias...done. Creating user [email protected].

Creating user [email protected]. Creating user [email protected]. Setting spam training accounts...done.

Initializing store sql database...done.

Setting zimbraSmtpHostname for mail.bppt.go.id...done. Configuring SNMP...done.

Checking for default IM conference room...not present. Initializing default IM conference room...done.

Setting up syslog.conf...done.

You have the option of notifying Zimbra of your installation.

This helps us to track the uptake of the Zimbra Collaboration Suite.

The only information that will be transmitted is:

The VERSION of zcs installed (6.0.10_GA_2692_CentOS5_64) The ADMIN EMAIL ADDRESS created ([email protected]) Notify Zimbra of your installation? [Yes]

Notifying Zimbra of installation via http://www.zimbra.com/cgi-bin/notify.cgi?VER=6.0.10_GA_2692_CentOS5_64&[email protected] Notification complete

Starting servers...done. Installing common zimlets... com_zimbra_date...done. com_zimbra_ymemoticons...done. com_zimbra_adminversioncheck...done. com_zimbra_url...done. com_zimbra_bulkprovision...done. com_zimbra_email...done. com_zimbra_cert_manager...done. com_zimbra_dnd...done. com_zimbra_phone...done. Finished installing common zimlets. Initializing Documents...done. Restarting mailboxd...done. Setting up zimbra crontab...done.

Moving /tmp/zmsetup.12302010-141716.log to /opt/zimbra/log

Configuration complete - press return to exit

Gambar 4.43 Sukses instalasi

8. Setelah itu, untuk menjalankan layanan zimbra dimasukkan perintah

service zimbra start. Kemudian, dimasukkan perintah chkconfig

4.3 Aplikasi PHP

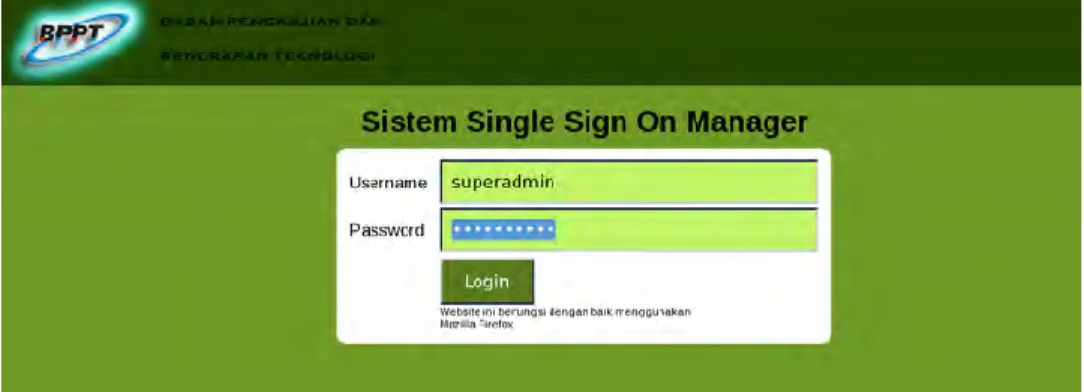

4.3.1 Superadministrator 4.3.1.1 Login

Gambar 4.44 Printscreen Layar Login Superadministrator

Halaman login superadministrator, memasukkan username dan password superadministrator untuk masuk ke halaman menu.

4.3.1.2 Menu

Gambar 4.45 Printscreen Layar Menu Superadministrator

Halaman menu superadministrator, fasilitas yang disediakan yaitu Tambah Pegawai, Ganti Password, Cari Pegawai dan Keluar. Jika melakukan pencarian, maka akan ditampilkan halaman Hasil Pencarian (Gambar 4.48).

4.3.1.3 Tambah Pegawai

Gambar 4.46 Printscreen Layar Tambah Pegawai Superadministrator

Pada halaman ini, superadministrator dapat memasukkan data-data pegawai lalu memilih tombol Submit supaya data dapat disimpan di LDAP.

4.3.1.4 Ganti Password

Gambar 4.47 Printscreen Layar Ganti Password Superadministrator

Superadministrator dapat mengubah password miliknya dengan validasi yang telah ditentukan.

4.3.1.5 Hasil Pencarian

Gambar 4.48 Printscreen Layar Hasil Pencarian Superadministrator

Halaman ini menampilkan hasil query dari LDAP. Terdapat juga fasilitas berupa Edit, Reset Password, dan Delete.

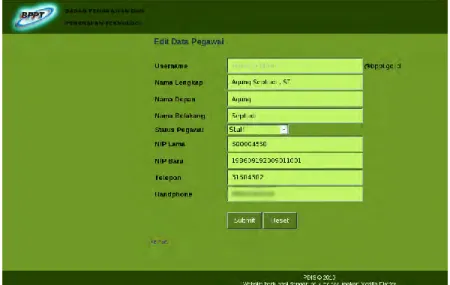

4.3.1.6 Ubah Data Pegawai

Gambar 4.49 Printscreen Layar Ubah Data Superadministrator Halaman ini untuk mengubah data pegawai dengan

4.3.1.7 Reset Password

Gambar 4.50 Printscreen Layar Reset Password Superadministrator

Superadministrator dapat mereset password pegawai lain dengan memasukkan NIP pegawai sebagai konfirmasi.

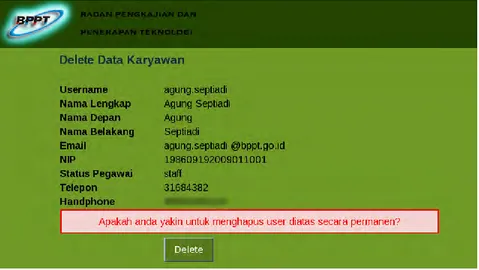

4.3.1.8 Hapus Pegawai

Gambar 4.51 Printscreen Layar Hapus Superadministrator

Halaman ini menampilkan data pegawai yang akan dihapus. Jika yakin, maka dipilih tombol Delete untuk menghapus data dari LDAP.

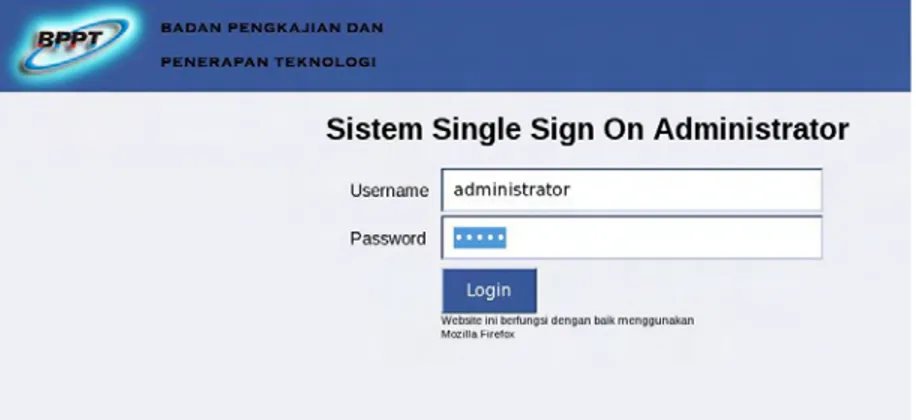

4.3.2 Administrator 4.3.2.1 Login

Gambar 4.52 Printscreen Layar Login Administrator

Halaman login administrator, memasukkan username dan password administrator untuk masuk ke halaman menu.

4.3.2.2 Menu

Gambar 4.53 Printscreen Layar Menu Administrator

Halaman menu administrator, fasilitas yang disediakan yaitu Tambah Pegawai, Ganti Password, Cari Pegawai dan Keluar. Jika melakukan pencarian, maka akan ditampilkan halaman Hasil Pencarian (Gambar 4.56).

4.3.2.3 Tambah Pegawai

Gambar 4.54 Printscreen Layar Tambah Pegawai Administrator

Pada halaman ini, administrator dapat memasukkan data-data pegawai lalu memilih tombol Submit supaya data-data dapat disimpan di LDAP.

4.3.2.4 Ganti Password

Gambar 4.55 Printscreen Layar Ganti Password Administrator

Administrator dapat mengubah password miliknya dengan validasi yang telah ditentukan.

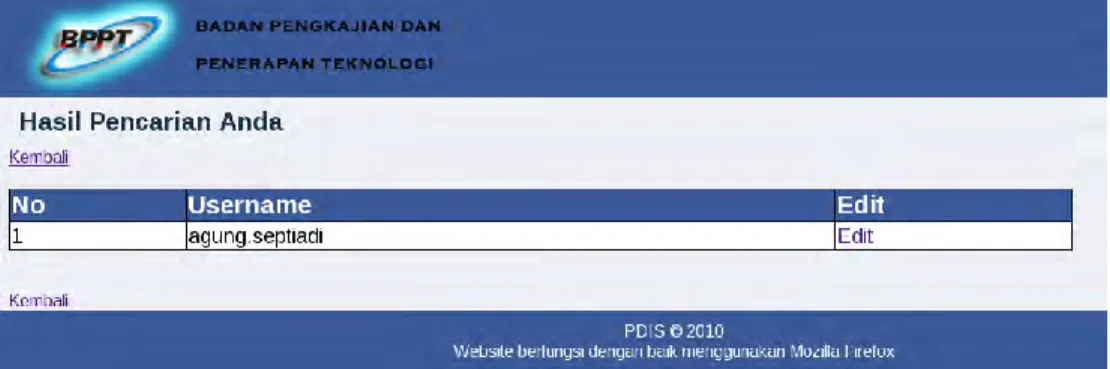

4.3.2.5 Hasil Pencarian

Gambar 4.56 Printscreen Layar Hasil Pencarian Administrator

Halaman ini menampilkan hasil query dari LDAP. Terdapat juga fasilitas berupa Ubah Data Pegawai.

4.3.2.6 Ubah Data Pegawai

Gambar 4.57 Printscreen Layar Ubah Data Pegawai Administrator Halaman ini untuk mengubah data pegawai dengan

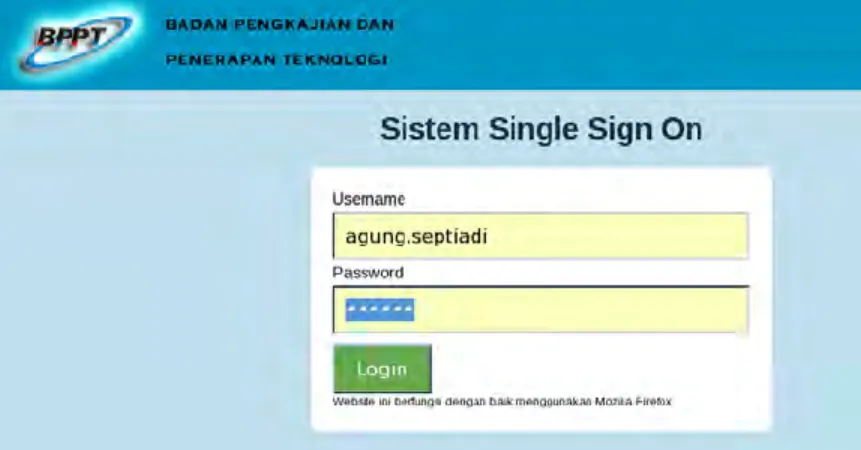

4.3.3 Client

4.3.3.1 Login

Gambar 4.58 Printscreen Layar Login Client

Halaman login client, memasukkan username dan password client untuk masuk ke halaman menu.

4.3.3.2 Menu

Gambar 4.59 Printscreen Layar Menu Client

Tampilan menu client yang berisi informasi data pegawai tersebut serta fasilitas untuk Ubah Data Pribradi, Ganti Password, dan Keluar.

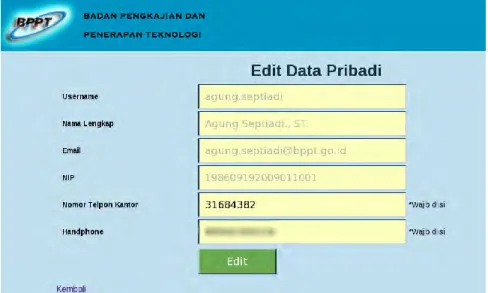

4.3.3.3 Ubah Data Pegawai

Gambar 4.60 Printscreen Layar Ubah Data Pegawai Client Client hanya dapat melakukan perubahan data nomor telepon dan handphone.

4.3.3.4 Ganti Password

Gambar 4.61 Printscreen Layar Ganti Password Client Client dapat mengubah password miliknya dengan validasi yang telah ditentukan.

4.4 Implementasi Single Sign On

4.4.1 Sinkronisasi LDAP dengan Zimbra

Langkah-langkah untuk melakukan sinkronisasi LDAP dengan Zimbra adalah sebagai berikut:

1. Mengunduh source code ldap.xml dan zmexternaldirsync. 2. Mengubah ldap.xml sesuai dengan yang dibutuhkan.

<zimbraDirSync> <masterURL>ldap://ldap.bppt.go.id:389</masterURL> <masterFilter>objectClass=*</masterFilter> <masterSearchBase>ou=People,dc=bppt,dc=go,dc=id</masterSearchBase> <masterBindUser>cn=adminbppt,dc=bppt,dc=go,dc=id</masterBindUser> <masterBindPassword>password</masterBindPassword> <masterBindTimeout>200</masterBindTimeout> <logLevel>2</logLevel> <localIgnore type="smtp">[email protected],[email protected],[email protected] o.id,[email protected]</localIgnore> <masterIgnore type="smtp">[email protected]</masterIgnore> <localPassword type="attribute">userPassword</localPassword> <localDeleteAdmin>false</localDeleteAdmin> <requiredMasterAttribute attr="uid"/> <localCos>default</localCos> <attributeMap>

<attr local="displayName" master="cn"/> </attributeMap>

</zimbraDirSync>

Gambar 4.62 ldap.xml

3. Mengubah user dengan memasukkan perintah su-zimbra.

4. Melakukan tes konfigurasi dengan memasukkan perintah perl

zmexternaldirsync –f /opt/zimbra/conf/ldap.xml –n. Perintah –n

dimaksudkan untuk melakukan tes konfigurasi.

5. Setelah itu, untuk melakukan sinkronisasi, dimasukkan perintah perl

zmexternaldirsync -f /opt/zimbra/conf/ldap.xml.

6. Jika sukses, secara otomatis, Zimbra akan membuat akun di mailbox sesuai dengan akun yang ada di LDAP.

4.4.2 Integrasi Email

Langkah-langkah untuk mengintegrasikan Email dengan sistem Single Sign On adalah sebagai berikut:

1. Menu yang harus dipilih di Zimbra-nya adalah ‘Configuration > Domains > bppt.go.id > Configure Authentication’. Setelah itu, mengisi field-field yang tersedia. Field ‘ldap://’ diisi dengan ldap.bppt.go.id dengan port 389. Pada ‘LDAP filter:’ diisi dengan (&(uid=%u)(employeeType=staff)). Lalu pada ‘LDAP search base:’ diisi dengan ou=People,dc=bppt,dc=go,dc=id. Kemudian pilih tombol Next.

Gambar 4.63 Tampilan Awal Configure Authentication Zimbra

2. Setelah itu, field ‘Bind DN’ diisi dengan ‘cn=adminbppt,dc=bppt,dc=go,dc=id’. Lalu ‘Bind password:’ dan

‘Confirm bind password:’ digunakan untuk membuat password bagi proses bind. Kemudian pilih tombol Next.

Gambar 4.64 Membuat Password Bind

3. Kemudian akan ditampilkan data-data yang telah diisikan ke dalam field-field yang diminta. Username dan password dimasukkan untuk mengetes setting otentikasinya. Lalu pilih tombol Test.

4. Jika proses otentikasi berhasil, maka akan ditampilkan halaman Test Otentikasi Sukses.

Gambar 4.66 Tampilan Authentication Test Succesful

5. Kemudian pilih tombol Next untuk menampilkan halaman Konfigurasi Domain Sukses. Lalu pilih tombol Finish untuk menyimpan dan menyelesaikan konfigurasi.

4.4.3 Integrasi Internet

Langkah-langkah yang dilakukan untuk mengintegrasikan penggunaan sistem Single Sign On pada internet adalah sebagai berikut: 1. Melakukan setting proxy pada web browser menggunakan localhost. 2. Setelah setting berhasil dilakukan, setiap akan mengakses localhost,

muncul sebuah pop up box untuk melakukan proses otentikasi yang meminta masukan username dan password. RADIUS akan mengecek kecocokan data yang dimasukkan dengan data yang ada di LDAP.

Gambar 4.68 Pop Up Box Otentikasi

4.4.4 Integrasi Aplikasi Web KIP

Berikut adalah cara-cara untuk mengintegrasikan sistem Single Sign On pada aplikasi web KIP di BPPT:

1. Pada halaman pertama akan ditampilkan halaman login di mana superadministrator memasukkan username dan password.

Gambar 4.69 Tampilan Login Administrator Aplikasi Web KIP

2. Setelah itu, Superadministrator memilih menu ‘Extensions > Plugin Manager’.

Gambar 4.70 Tampilan Memilih Plugin Manajer

3. Kemudian, Superadministrator memilih menu yaitu ‘Authentication – LDAP’ untuk memulai konfigurasinya.

Gambar 4.71 Memilih Menu Authentication – LDAP

4. Memulai proses konfigurasi Plugin Joomla dengan mengubah Plugin Parameters:

Host diisi dengan alamat atau IP address dari server LDAP.

Port diisi dengan 389 yang merupakan port standar dari LDAP.

LDAPv3 dipilih ‘Yes’ karena sudah menggunakan LDAP versi 3.

Negotiate TLS diisi ‘No’ karena Transport Secure Layer yang masih belum aktif.

Follow refferals diisi ‘No’.

Authorization Method diisi ‘Bind Directly as User’ yang artinya, jika ada user, akan otomatis terjadi binding.

Base DN diisi path source dari schema LDAP-nya.

Search String berarti pencarian akan dilakukan berdasarkan apa.

Map: Fullname diisi cn.

Map: E-mail diisi mail.

Map: User diisi uid.

Gambar 4.72 Konfigurasi Plugin Joomla

4.5 Uji Coba Login 4.5.1 Email

Untuk menggunakan email, user harus login dengan memasukkan username dan password.

Gambar 4.73 Halaman Login Webmail Zimbra

Jika username dan password berhasil terotentikasi, user dapat menggunakan layanan email. Jika tidak berhasil, akan muncul pesan error yang meminta user untuk memasukkan kembali username dan password yang benar.

Gambar 4.74 Tidak Berhasil Otentikasi Email

4.5.2 Internet

Jika otentikasi pada pop-up box sukses dilakukan maka user dapat mulai menggunakan internet. Jika gagal, web browser akan menampilkan pesan error.

Gambar 4.75 Gagal Otentikasi Internet

4.5.3 Web Aplikasi KIP

Untuk menggunakan layanan web aplikasi Keterbukaan Informasi Publik (KIP), user diharuskan untuk melakukan login dengan memasukkan username dan password.

Jika berhasil terotentikasi, user dapat menggunakan layanan web aplikasi KIP. Jika gagal terotentikasi, akan ditampilkan pesan error yang menyatakan bahwa username dan password tidak sesuai dan user diminta untuk memasukkan kembali username dan password yang benar.

Gambar 4.77 Gagal Login Web Aplikasi KIP

4.6 Evaluasi

4.6.1 Evaluasi Sebelum dan Sesudah Implementasi Aplikasi

Berikut ini merupakan hasil evaluasi tentang perubahan apa saja yang terjadi setelah sistem diimplementasikan.

Tabel 4.5 Perbandingan Sebelum dan Sesudah Implementasi Sistem

Sebelum Sistem Diimplementasi Sesudah Sistem Diimplementasi

Pegawai kesulitan untuk mengingat username dan password mereka masing-masing sehingga sering meminta bantuan administrator.

Username dan password hanya ada satu pasang, memudahkan pegawai untuk mengingat sehingga tidak lagi sering meminta bantuan administrator.

Administrator kesulitan untuk mengawasi penggunaan

Dengan adanya log file yang dihasilkan oleh RADIUS,

internet. administrator dapat mengawasi penggunaan internet dengan lebih mudah.

Aplikasi yang memiliki proses otentifikasi masing-masing

Proses otentifikasi yang terintegrasi dengan LDAP

Domain mail yang terdiri dari 3 domain membuat tidak adanya identitas korporasi yang jelas

Domain mail hanya 1 yaitu @bppt.go.id sebagai identitas korporasi

4.6.2 Evaluasi Kelebihan Sistem

Sistem Single Sign On ini memiliki beberapa kelebihan, yaitu: 1. Fitur-fitur email yang lebih baik dari sebelumnya.

2. Menyederhanakan domain email dari tiga menjadi satu.

3. Menyederhanakan jumlah akun yang dimiliki oleh user dari banyak menjadi satu.

4. Dapat diintegrasikan dengan web aplikasi, email, dan penggunaan internet.

5. Dapat memasukkan banyak user dari file excel dengan menggunakan script untuk mengubahnya langsung menjadi file ldif.

4.6.3 Evaluasi Batasan Sistem

Sedangkan batasan sistem yang ditemukan adalah tidak dapat melakukan sinkronisasi antara LDAP dengan Zimbra secara otomatis.

4.6.4 Evaluasi Traffic

Pada bagian ini akan dilakukan evaluasi traffic penggunaan internet berdasarkan bandwidth hasil monitoring jaringan setelah sistem Single Sign On diterapkan. Berikut ini adalah grafik hasil monitoring jaringan pada tanggal 16 Januari 2011 sampai dengan 21 Januari 2011.

Gambar 4.78 Data Traffic Rata-rata tanggal 16 Januari – 21 Januari 2011

Pada gambar di atas, dapat dilihat bahwa tingkat rata-rata penggunaan bandwidth adalah 30 Mb. Ini mengalami penurunan sebanyak 16% dibandingkan ketika sistem Single Sign On belum diterapkan. Hal ini bisa terjadi karena penggunaan internet tidak sebebas sebelumnya di mana siapa saja yang memasukkan alamat proxy dan nomor port bisa menggunakan internet. Setelah sistem Single Sign On diimplementasikan, hanya pegawai yang memiliki ID yang bisa mengakses internet sehingga penggunaan sumber daya semakin efektif dan efisien.

4.6.5 Evaluasi Data Log

Berikut ini merupakan hasil evaluasi akuntansi yang tercatat di RADIUS. Data hasil evaluasi ini terdiri dari dua macam, yaitu accept untuk menunjukkan hasil percobaan login yang sukses dan access-reject yang menunjukkan bahwa hasil percobaan login gagal dilakukan.

Gambar 4.79 Evaluasi Data Log

4.6.6 Evaluasi Penggunaan Sistem

Untuk mengetahui manfaat dari sistem Single Sign On, maka dilakukan evaluasi dengan memperhatikan kepuasan pengguna melalui kuesioner yang terdiri dari empat pertanyaan. Kuesioner ini ditujukan pada sebelas pegawai divisi Pusat Data Informasi dan Standardisasi (PDIS) di BPPT, yang telah menggunakan sistem Single Sign On ini. Hasil yang diperoleh adalah sebagai berikut:

1. Setelah diterapkannya sistem SSO ini, seberapa sering Anda salah memasukkan password?

Gambar 4.80 Diagram Pie hasil evaluasi pertanyaan pertama

Dari hasil kuesioner pertanyaan pertama ini, dapat diketahui bahwa sebanyak 27% user menyatakan tidak pernah lagi salah memasukkan password mereka saat login. Sisanya, 73% user menyatakan jarang melakukan kesalahan saat memasukkan password untuk login. Tidak ada user yang sering atau sangat sering melakukan kesalahan memasukkan password saat login. Dengan begitu, dapat disimpulkan bahwa user tidak lagi kesulitan untuk mengingat password mereka.

2. Bagaimana layanan email yang baru (Zimbra)? (tampilan dan fitur)

Dari hasil kuesioner pertanyaan kedua, dapat diketahui bahwa sebanyak 73% user menyatakan tampilan dan fitur email Zimbra baik. Sedangkan 18% user lainnya menyatakan bahwa tampilan dan fitur email Zimbra sangat baik. Sisanya, menyatakan bahwa tampilan dan fitur Zimbra cukup baik. Tidak ada yang menyatakan bahwa tampilan dan fitur Zimbra buruk. Jadi, dapat disimpulkan bahwa layanan email yang baru yaitu Zimbra, memiliki tampilan dan fitur-fitur yang baik.

3. Bagaimana kemudahan mengakses internet di BPPT dengan sistem yang baru ini?

Gambar 4.82 Diagram Pie hasil evaluasi pertanyaan ketiga

Dari hasil pertanyaan ketiga, dapat diketahui bahwa semua user menyatakan tingkat kemudahan untuk mengakses internet di BPPT adalah mudah untuk digunakan.

4. Bagaimana tingkat kepuasan Anda terhadap sistem secara keseluruhan?

Gambar 4.83 Diagram Pie hasil evaluasi pertanyaan keempat

Dari hasil kuesioner pertanyaan keempat, dapat diketahui bahwa 82% user puas dengan adanya sistem Single Sign On ini. Lalu, sebanyak 9% user menyatakan sangat puas dengan sistem Single Sign On yang telah diterapkan. Sisanya, menyatakan cukup puas dengan adanya sistem Single Sign On ini. Jadi dapat disimpulkan bahwa sistem Single Sign On ini dapat memuaskan dan memenuhi kebutuhan para pegawai BPPT.