1 | L a p o r a n P e n d a h u l u a n K e a m a n a n D a t a | A d i t y a Y u d h a W .

LAPORAN PENDAHULUAN

PRAKTIKUM ADMIN DAN MANAJEMEN JARINGAN

“Host Based IDS”

Mata Kuliah : Keamanan Data

Dosen Pengampu : Ferry Astika Saputra, S.T, M.Sc. Departemen : Departemen Teknik Informatika Jurusan : D4 Teknik Informatika

Nama : Aditya Yudha Wardana NRP : 2110141017

Kelas : 3 D4 Teknik Informatika A

Pemasangan program intrusi deteksi sebenarnya ditujukan untuk mendeteksi, memantau keadaan anomali jaringan yang disebabkan salah satunya oleh penyusup (intruder). Setalah tahap pendeteksian biasanya IDS dapat diset untuk dapat

memberikan peringatan bagi network administrator.

Type IDS sendiri secara garis besar dibagi 2 yaitu host-based dan network-based IDS. Pada praktikum kali ini, kita akan membahas salah satu contoh aplikasi dari host-based IDS, yaitu tripwire. Program tripwire berfungsi untuk menjaga integritas file sistem dan direktori, dengan mencatat setiap perubahan yang terjadi pada file dan direktori. Penggunaan tripwire biasanya digunakan untuk

mempermudah pekerjaan yang dilakukan oleh System Administrator dalam mengamankan System.

Cara kerja tripwire adalah dengan melakukan perbandingan file dan direktori yang ada dengan database system yang dibuat pada saat tripwire diinstall.

Perbandingan tersebut meliputi perubahan tanggal, ukuran file, penghapusan dan lain-lainnya. Setelah tripwire dijalankan, secara otomatis akan melakukan

pembuatan database sistem. Kemudian secara periodik akan selalu melaporkan setiap perubahan pada file dan direktori.

Salah satu komponen dari jaringan komputer yang perlu dikelola dengan menggunakan manajemen jaringan adalah Intrusion Detection System (IDS). IDS merupakan sistem yang berfungsi untuk melakukan deteksi penyusupan.

Penggunaan IDS dari waktu ke waktu semakin meningkat seiring dengan semakin pentingnya faktor keamanan bagi para pengguna jaringan komputer. Untuk sebuah jaringan yang berskala besar bahkan seringkali digunakan lebih dari satu jenis produk IDS. Dengan semakin besarnya jumlah IDS yang digunakan maka semakin besar pula usaha yangdiperlukan untuk mengelolanya.Hal inilah yang menjadi alasan diperlukannya manajemen jaringan untuk mengelola IDS tersebut. Berdasarkan input datanya, IDS dibagi menjadi 2 jenis yaitu :

2 | L a p o r a n P e n d a h u l u a n K e a m a n a n D a t a | A d i t y a Y u d h a W . NIDS adalah jenis IDS yang menganalisa lalulintas packet dalam jaringan. Oleh NIDS, paket-paket data yang dikirimkan melalui jaringan akan diperiksa apakah berbahaya untuk keseluruhan jaringan. Apabila ada paket data yang berbahaya atau mencurigakan, NIDS akan membuat log mengenai paket tersebut, yang disertai informasi-informasi tambahan.Berdasarkan paket yang mencurigakan tadi, NIDS akan memeriksa database miliknya mengenai ciri-ciri paket yang merupakan serangan terhadap jaringan. Kemudian NIDS akan memberikan label mengenai tingkat bahaya dari setiap paket yang dicurigai. Apabila tingkat bahaya cukup tinggi, NIDS bisa mengirimkan email peringatan kepada administrator agar dilakukan analisa lebih lanjut.

NIDS mendapatkan input dari sensor-sensor yang berada di lokasi-lokasi yang strategis dalam sebuah jaringan. Beberapa lokasi strategis yang bisa dipakai untuk menempatkan sensor antara lain switch, router, firewall, atau berada di sebuah host.Salah satu contoh software NIDS yang bisa dianggap sebagai standar NIDS secara de facto adalah Snort.

2. Host-based Intrusion Detection System(HIDS)

HIDS menganalisa beberapa area dalam sebuah host untuk mengetahui adanya aktivitas merusak ataupun penyusupan (serangan) terhadap sebuah host. HIDS memanfaatkan beberapa jenis file log (misalnya log kernel, log

sistem, log konfigurasi, dan lain-lain) dan kemudian membandingkannya dengan database (berisi ciri-ciri serangan yang diketahui) yang dimiliki oleh HIDS.

Apabila HIDS menemukan event-event yang mencurigakan dalam file log, maka HIDS akan menganalisa event tersebut, kemudian menilai tingkat bahaya dari event tersebut. HIDS lalu mencatat event-event mencurigakan tersebut dengan format khusus dan melaporkannya ke administrator untuk dianalisa lebih lanjut.

Sebuah HIDS juga bisa digunakan untuk memverifikasi integritas file,

sehingga bisa diketahui apabila file tersebut telah mengalami perubahan. Fungsi integritas file bisa diterapkan untuk file-file penting yang berperan vital, agar tidak dilakukan perubahan oleh pihak yang tidak berwenang.

Lebih lanjut mengenai integritas data, HIDS bisa digunakan untuk memonitor komponen khusus dalam sebuah host, yang tidak aman apabila dimonitor oleh NIDS. Komponen-komponen khusus dalam sebuah sistem operasi seperti file passwd (dalam sistem UNIX), Registry (dalam sistem Windows), atau file-file konfigurasi lainnya bisa dimonitor agar tidak disalahgunakan. File-file tersebut akan sangat beresiko apabila dimonitor menggunakan NIDS.

Meskipun HIDS lebih baik dibanding NIDS dalam mendeteksi serangan dan aktivitas merusak dalam sebuah host, HIDS memiliki keterbatasan dalam memonitor jaringan. HIDS tidak mampu mendeteksi serangan yang ditujukan untuk host yang tidak terinstall HIDS. Salah satu aplikasi HIDS yang cukup populer dalam Linux adalah Tripwire.

Salah satu contoh program yang sering digunakan untuk memantau integritas sistem Linux adalah program Tripwire. Program Tripwire dapat digunakan untuk memantau adanya perubahan pada berkas/file atau direktori.

3 | L a p o r a n P e n d a h u l u a n K e a m a n a n D a t a | A d i t y a Y u d h a W . Cara Kerja Tripwire.

Pada waktu pertama kali digunakan, tripwire harus digunakan untuk membuat database mengenai berkas-berkas atau direktori yang ingin kita amati beserta “signature” dari berkas tersebut. Signature berisi informasi mengenai besarnya berkas, kapan dibuatnya, pemiliknya, hasil checksum atau hash (misalnya dengan menggunakan program MD5), dan sebagainya. Apabila ada perubahan pada berkas tersebut, maka keluaran dari hash function akan berbeda dengan yang ada di database sehingga ketahuan adanya perubahan. Selain Tripwire, tool yang yang digunakan utuk melakukan pengecekan integritas sistem antara lain: TAMU (Texas A&M University), ATP (The Anti-Tampering Program), dan sXid (men-tracks file-file suid dan sgid, bisa mendeteksi jika ada kit root yang terinstal).

Tripwire yang merupakan salah satu pilhan utilitas yang dapat digunakan oleh user dan administrator untuk memeriksa perubahan yang terjadi pada file atau direktori. Hal itu untuk menghindari adanya backdoor (pintu belakang untuk mendapatkan akses illegal lagi), penyusupan karena adanya bug pada perangkat lunak, adanya malicious code dan perubahan terhadap sistem oleh oramg lain yang sebenarnya tidak mempunyai hak untuk itu. Dalam pemeriksaan keutuhan dan keaslian file ini, tripwire perlu mengetahui file mana saja yang akan diperiksa baru setelah itu membandingkan file yang akan diperiksa tersebut dengan

informasi (database) yang telah disimpan sebelumnya. Dan jika terjadi

perubahan atau penambahan file baru Tripwire akan melaporkannya sehingga administrator dapat segera memeriksa apakah pengubahan atau penambahan file baru tersebut legal atau tidak.

Daftar file atau direktori yang akan diperiksa Tripwire terdapat dalam file konfigurasi Tripwire yang default-nya bernama tw.config. Sedangkan keadaan asli file tersebut terdapat di dalam file database Tripwire yang default-nya

bernama tw.db_@. Karakter @ diganti dengan hostname komputer yang diinstal Tripwire.

Yang menjadi file inti dalam program Tripwire ini sebenarnya adalah kedua file tersebut yaitu file konfigurasi tw.config dan file database tw.db_@. Karena itu sangat disarankan pada saat menginstalasi program Tripwire agar kedua file ini diletakkan pada tempat yang hanya dimount read-only atau di media eksternal (seperti disket atau NFS) sehingga tidak ada intruder yang dapat mengubahnya. Sebab jika hal ini tidak dilakukan akan sangat mungkin menyebabkan kita tidak dapat mengetahui seorang intruder yang telah berhasil masuk ke dalam sistem dan telah menyiapkan backdoor. Hal ini dikarenakan pada saat intruder itu telah membuat file baru atau mengubah suatu file untuk digunakan sebagai backdoor, ia sekaligus dapat mengubah file database Tripwire sehingga jejaknya tidak akan terdeteksi oleh Tripwire. Jika hal seperti ini terjadi, berarti program Tripwire yang telah diinstalasi sama sekali tidak berguna. Contoh file yang membahayakan keamanan sistem jika diubah : password user, group user, pengubahan UID/GID sebuah file atau penambahan file yang memiliki setuid root, inetd, service, dll.

4 | L a p o r a n P e n d a h u l u a n K e a m a n a n D a t a | A d i t y a Y u d h a W . Serangan terhadap sistem bisa terjadi kapan saja, dan tidak setiap saat administrator berada ditempat kejadian. Mungkin ada administrator yang tidak pernah (jarang) membaca file log karena memang menghabiskan waktu, membosankan dan tidak terjamin ketelitiannya. Padahal justru dari logginglah sebuah kejadian bisa ditrace dengan benar.

Karena itu, dapat digunakan suatu program yang berfungsi untuk membantu dalam memeriksa file-file log sehingga lebih mudah dan praktis, misalnya

logcheck.

Logcheck adalah program yang berfungsi mencari pattern/bentuk tertentu (menyaring informasi penting) yang kita inginkan dalam file-file logging lalu mengirimkan laporannya kepada admin, misalnya melalui email. Logcheck bisa dikonfigurasi untuk melakukan checking sesering yang kita butuhkan, misal 5 menit/1 jam sekali, dengan menggunakan cron. Pattern yang akan dicari oleh logcheck pun bisa di atur sesuai dengan perkembangan informasi buggy yang bertebaran di internet.

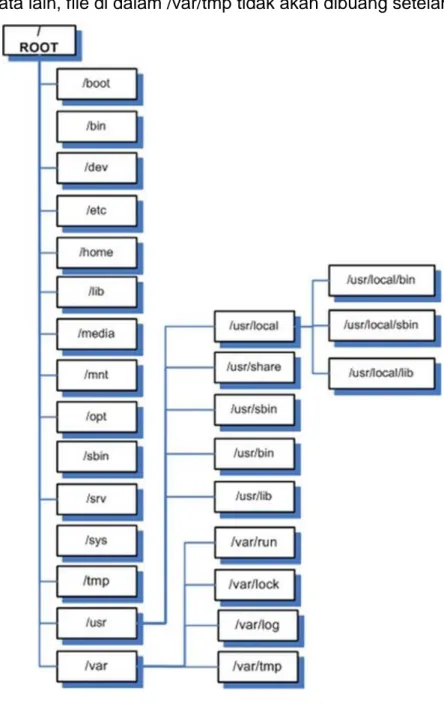

Struktur direktori pada Debian

Struktur direktori di Unix dan Linux adalah sebuah struktur direktori terpadu di mana semua direktori bersatu di bawah direktori “/” filesystem root. Terlepas dari mana filesystem secara fisik dipasang, semua direktori yang disusun secara hirarki dibawah filesystem root. Struktur

Direktori Linux mengikuti “Filesystem Hierarchy Structure (FHS)” dipelihara oleh Free Standars Group meskipun sebagian besar distribusi kadang-kadang cenderung menyimpang dari standar.

“/” root

Struktur direktori diawali dengan filesystem root “/” dan memang direktori akar dari seluruh struktur. Partisi dimana / (direktori root) akan ditempatkan pada sistem Unix atau kompatibel dengan Unix.

/boot

Direktori /boot berisi file boot loader termasuk Grub dan LiLO, kernel, initrd, config dan system.map. /sys

Direktori ini berisi kernel, firmware dan file yang berhubungan dengan sistem. /sbin

Berisi binari sistem esensial dan peralatan sistem administrasi penting bagi sistem operasi dan kinerjanya.

/bin

Berisi binari penting bagi pengguna dan utilitasnya yang diperlukan dalam mode pengguna sendiri. /lib

5 | L a p o r a n P e n d a h u l u a n K e a m a n a n D a t a | A d i t y a Y u d h a W . Berisi file-file pustaka untuk semua binari yang berada di dalam direktori /sbin dan /bin.

/dev

Berisi file sistem esensial dan driver-driver. /etc

Direktori ini berisi file konfigurasi sistem esensial termasuk /etc/hosts, /etc/resolve.conf, nsswitch.conf dan file konfigurasi jaringan.

/home

Semua direktori rumah dari pengguna berada di dalam direktori ini dengan pengecualian direktori rumah akun root yang mana disimpan di dalam direktori /root. Direktori ini berisi file pengguna, pengaturan pengguna, profil dan lain-lain.

/media

Poin mount untuk media penyimpanan bergerak seperti CD-ROM, USB, Floppy dan lain-lain. /mnt

Poin mount generik untuk filesystem sementara. Ini sangat berguna

khususnya ketika mengalami permasalahan dan harus menggunakan LiveCD yang di mana anda mungkin harus melakukan mount terhadap filesystem root dan mengubah pengaturan.

/opt

Sebuah direktori yang jarang sekali digunakan di Linux dan biasanya dipakai untuk perangkat lunak dari pihak ketiga dan bukan merupakan utilitas dari Proyek GNU seperti aplikasi java ataupun virtualbox. /usr

Sebuah sub-hirarki terhadap filesystem root yang mana merupakan direktori data pengguna. Berisi file yang merupakan utilitas dan aplikasi tertentu. Terdapat juga direktori dokumentasi dari aplikasi tersebut.

/var

Direktori ini biasa di-mount sebagai filesystem pada partisi yang terpisah di bawah root di mana semua konten (isi) variabel seperti logs, file spool untuk printer, crontab, mail, proses yang dilakukan, file lock dan lain-lain. Penting sekali untuk memperhatikan dalam perencanaan pembuatan dari filesystem ini dan perawatannya karena filesystem ini dapat terisi penuh secara cepat dan ketika filesystem kapasitasnya penuh maka dapat menyebabkan permasalahan pada operasional dari sistem dan aplikasi.

/tmp

Sebuah filesystem sementara yang menyimpan file-file sementara dan akan dihapus ketika sistem di-reboot (dijalankan kembali). Ada juga sebuah direktori /tmp di dalam direktori /var yang berfungsi sama untuk menyimpan file-file sementara. Salah satu perbedaan di antara keduanya adalah direktori /var/tmp

6 | L a p o r a n P e n d a h u l u a n K e a m a n a n D a t a | A d i t y a Y u d h a W . tetap menyimpan file-file di dalamnya dan melindungi ketika sistem reboot. Dengan kata lain, file di dalam /var/tmp tidak akan dibuang setelah reboot.

Gambar 1 visualisasi direktori debian

Dilihat dari beberapa fungsi diatas bisa disimpulkan ada beberapa direktori penting yang harus diawasi dan dikontrol oleh Tripwire. Berdasarkan analisa yang dilakukan berikuti ini adalah direktori yang harus dimonitor :

• /etc • /bin • /sbin • Usr/bin • Usr/sbin • sys