ANALISIS DAN IMPLEMENTASI IDS MENGGUNAKAN SNORT

PADA CLOUD SERVER DI JOGJA DIGITAL VALLEY

NASKAH PUBLIKASI

diajukan oleh

Rian Adi Wibowo

10.11.4546

kepada

SEKOLAH TINGGI MANAJEMEN INFORMATIKA DAN KOMPUTER

AMIKOM YOGYAKARTA

YOGYAKARTA

2014

ANALYSIS AND IMPLEMENTATION USING SNORT IDS ON THE CLOUD SERVER IN JOGJA DIGITAL VALLEY

ANALISIS DAN IMPLEMENTASI IDS MENGGUNAKAN SNORT PADA CLOUD SERVER DI JOGJA DIGITAL KREATIF

Rian Adi Wibowo Melwin Syafrizal Jurusan Teknik Informatika STMIK AMIKOM YOGYAKARTA

ABSTRACT

The security of a network is often interrupted by the threat of intruders from within and outside the network. The condition of the existing network infrastructure in Jogja Digital Valley vulnerable to hacker attacks or crackers through open ports that can be used with the aim to destroy the computer network connected to the Internet or steal important information on cloud servers.

This research was conducted to establish monitoring and intruder detection systems (IDS) on the cloud servers to reduce the threat or damage arising from hacking activity. IDS using Snort, these sensors will sniff the traffic to the server and issue alerts if there is an intruder in the form of logs. The results of the log will be saved and displayed using a web -based Snorby.

Once the research is carried out, it was found that the Snort sensor is able to detect any attempt DoS attacks and port scanning. Additional monitoring system using Snorby would be for the administrator to do the documentation and analyzes to make decisions based on the information obtained.

1

1. Pendahuluan

Jaringan komputer terus mengalami kemajuan dan perkembangan yang pesat. Hal ini memerlukan pengelolaan jaringan yang baik agar dapat menjamin ketersediaan jaringan yang selalu tinggi. Tugas pengelolaan jaringan yang dilakukan oleh seorang

administrator memliki beberapa permasalahan, diantaranya berkaitan dengan keamanan

jaringan komputer. Semakin bertambahnya pengguna didalam sebuah jaringan semakin besar pula resiko terjadinya kerusakan, kehilangan atau penyalahgunaan baik dari faktor internal maupun pihak eksternal yang tidak diinginkan.

Menurut laporan terbaru dari Akamai Technologies pada kuartal pertama 2013 hingga akhir kuartal kedua 2013, tercatat jumlah serangan cyber terbesar berasal dari Indonesia, meningkat hingga dua kali lipat dari periode sebelumnya. Berdasarkan laporan keamanan tersebut, Indonesia menempati posisi teratas dengan prosentase 38%, naik 17% dari periode sebelumnya, disusul China dengan prosentase 33%.

Jogja Digital Valley (JDV) merupakan co-working space dan digital startup incubator yang dikembangkan oleh Telkom di kota Yogyakarta tahun 2013. Sebagai co-working

space berbasis IT akan dikembangkan sebuah server sebagai cloud computing berbasis

layanan Software as a Service (SaaS) untuk melayani kebutuhan pengunjung atau member. Seiring dengan meningkatnya jumlah member yang terdaftar dan rata-rata pengunjung 35-50 per harinya serta keterbatasan administrator dalam monitoring menjadi kendala untuk mengawasi aktifitas jaringannya jika muncul adanya penyusup (intruder) atau ancaman. Belum adanya sistem yang mampu mengcapture atau merekam segala aktivitas yang terjadi di server mengakibatkan integritas sistem bergantung pada ketersediaan dan kecepatan administrator.

Intrusion Detection System (IDS) merupakan salah satu opsi untuk meningkatkan

keamanan jaringan dalam sebuah jaringan baik intranet maupun internet. Penerapan

Instrusion Detection System (IDS) digunakan sebagai salah satu solusi yang dapat

digunakan untuk membantu administrator dalam memantau dan menganalisa paket-paket berbahaya yang terdapat dalam sebuah jaringan. IDS diterapkan karena mampu mendeteksi penyusup atau paket-paket berbahaya dalam jaringan dan memberikan laporan berupa log kepada administrator tentang aktivitas dan kondisi jaringan secara

real-time. Sehingga segera dapat diambil tindakan terhadap gangguan atau serangan

yang terjadi.

2. Landasan Teori 2.1. Tinjauan Pustaka

Referensi yang digunakan penulis untuk penulisan skripsi ini adalah diambil dari beberapa buku cetak, skripsi dan jurnal ilmiah yang terdapat di STMIK AMIKOM dan beberapa universitas atau perguruan tinggi lainnya. Salah satu jurnal ilmiah yang penulis

2

jadikan bahan sebagai tinjuan pustaka adalah jurnal ilmiah yang disusun oleh Bayu Wicaksono, Periyadi,ST, Mohamad Idham Iskandar,SH dengan judul “Perancangan dan Implementasi IPS (Intrusion Prevention System) Berbasis Web Menggunakan Snort dan Iptables” yang diambil dari http://openjurnal.politekniktelkom.ac.id.

2.2. Konsep Dasar Keamanan Jaringan

Konsep dasar keamanan jaringan menjelaskan lebih banyak mengenai keterjaminan (security) dari sebuah sistem jaringan komputer yang terhubung ke internet terhadap ancaman dan gangguan yang ditujukan kepada sistem tersebut. (Jufriadif Na’Am, 2003)1

Keamanan suatu sistem berbanding terbalik dengan kemudahan, jika menginginkan akses jaringan yang mudah maka keamanannya menjadi semakin rawan, begitupun sebaliknya apabila menginginkan sistem yang lebih secure maka pengaksesan jaringan akan semakin sulit. Namun dengan langkah-langkah pengendalian dan pencegahan yang tepat, maka dapat mengurangi risiko pada jaringan komputer berupa dalam bentuk ancaman fisik maupun logik baik secara langsung maupun tidak langsung.

Adapun upaya meningkatkan keamanan jaringan sebuah sistem harus memenuhi beberapa unsur, antara lain:

1. Confidentiality (kerahasiaan). Pembatasan akses hanya kepada user yang berhak

atas suatu data atau informasi, dan mencegah akses dari user yang tidak memiliki hak.

2. Integrity (integritas). Keaslian data atau informasi yang dikirm melalui jaringan dari

sumber ke penerima secara lengkap, tanpa ada modifikasi atau manipulasi oleh pihak yang tidak berwenang.

3. Availabillity (ketersediaan). Ketersediaan data atau informasi ketika dibutuhkan saat

itu juga.

2.3. Kebijakan Keamanan

Sistem keamanan jaringan komputer yang terhubung ke internet harus direncanakan dan dipahami dengan baik agar dapat melindungi investasi dan sumber daya di dalam jaringan komputer tersebut secara efektif. (Onno W. Purbo dan Tony Wiharjito, 2000)2

Perencanaan keamanan yang baik dapat membantu menentukan apa yang harus dilindungi, seberapa besar nilai atau biayanya, dan siapa yang bertanggung jawab terhadap data maupun aset-aset lain dalam jaringan komputer. Secara umum terdapat tiga hal yang harus diperhatikan dalam perencanaan kebijakan keamanan jaringan komputer:

1

Na’Am, J. 2003. Firewall Sebagai Pengaman Intranet. Universitas Putra Indonesia “YPTK” Padang. Padang. hal 2

2 Purbo, O.W. Wiharjito, T. 2000. Keamanan Jaringan Internet. Elex Media Komputindo. Jakarta.

3

1. Risiko dan tingkat bahaya (risk)

Menyatakan seberapa besar kemungkinan dimana penyusup (intruder) berhasil mengakses komputer dalam suatu jaringan.

2. Ancaman (threat)

Menyatakan sebuah ancaman yang datang dari seseorang yang mempunyai keinginan untuk memperoleh akses illegal ke dalam suatu jaringan komputer seolah-olah mempunyai otoritas terhadap jaringan tersebut.

3. Kerapuhan sistem (vulnerability)

Menyatakan seberapa kuat sistem keamanan suatu jaringan komputer yang dimiliki dari seseorang dari luar sistem yang berusaha memperoleh akses illegal terhadap jaringan komputer tersebut.

2.4. Instrusion Detection System (IDS)

Intrusion detection adalah proses mendeteksi penggunaan yang tidak sah, atau

serangan terhadap suatu jaringan komputer. Intrusion Detection Systems (IDS) dirancang dan digunakan untuk membantu dalam menghalangi atau mengurangi ancaman, kerusakan yang dapat ditimbulkan dari aktivitas hacking. IDS merupakan kombinasi perangkat lunak atau perangkat keras yang dapat melakukan deteksi penyusupan pada sebuah jaringan. IDS dapat mendeteksi adanya upaya yang membahayakan menyangkut kerahasiaan, keaslian, dan ketersediaan data pada sebuah jaringan komputer. Serangan bisa berasal dari luar sistem, orang dalam yang menyalahgunakan hak akses yang diberikan, dan orang tidak berwenang yang mencoba mendapatkan hak akses. IDS tidak bisa digunakan secara terpisah, tetapi harus menjadi bagian dari perencanaan dan kerangka langkah-langkah keamanan IT.

2.4.1. Jenis-Jenis IDS

2.4.1.1. Network Intrusion Detection System (NIDS)

NIDS merupakan jenis IDS yang paling umum dan sering digunakan dalam sebuah jaringan. Mekanisme ini mendeteksi serangan dengan menangkap dan menganalisa paket-paket jaringan. NIDS biasanya ditempatkan pada sebuah titik central atau tempat yang strategis didalam sebuah jaringan untuk melakukan pengawasan terhadap traffic yang menuju dan berasal dari semua perangkat (devices) dalam jaringan. 2.4.1.2. Host Intrusion Detection System (HIDS)

HIDS menganalisa aktivitas pada komputer tertentu dan mencari tanda-tanda serangan pada komputer tersebut. HIDS melakukan pengawasan terhadap paket-paket

4

atau aktivitas sebuah host apakah terjadi percobaan serangan atau penyusupan dalam jaringan atau tidak.

2.4.2. Metode Analisis Event IDS 2.4.2.1. Signature Based

Signature based menggunakan pendekatan dengan cara pencocokan kejadian

(event) dengan jenis serangan yang telah dikenal pada database IDS. Teknik ini sangat efektif dan merupakan metode utama yang digunakan pada beberapa perangkat atau produk IDS untuk mendeteksi serangan.

2.4.2.2. Anomaly Based

Anomaly based menggunakan pendekatan dengan cara mengidentifikasi perilaku

atau aktivitas yang tidak biasa yang terjadi pada suatu host atau jaringan. Anomaly

based membentuk perilaku dasar pada sebuah kondisi jaringan “normal” dengan profil

pengguna tertentu kemudian mengukur dan membandingkannya ketika aktivitas jaringan berjalan tidak “normal”.

2.4.3. Cara Kerja IDS/IPS

IDS dapat berupa perangkat lunak atau perangkat keras yang melakukan otomatisasi proses monitoring kejadian yang terjadi pada sebuah jaringan. IDS dibuat bukan untuk menggantikan fungsi firewall karena memiliki tugas yang berbeda. IDS adalah pemberi sinyal pertama jika terjadi serangan atau adanya penysup dalam jaringan. Kombinasi keduanya membentuk sebuah teknik Instrusion Prevention System (IPS).

2.5. Perangkat Lunak Yang Digunakan 2.5.1. Snort

Snort (www.snort.org) adalah salah satu tool atau aplikasi open source Intrusion

Detection System (IDS) terbaik yang tersedia dan dikembangkan hingga saat ini. Snort

dirancang untuk beroperasi berbasis command line dan telah diintegrasikan ke beberapa aplikasi pihak ketiga dan mendukung cross platform. Snort menganalisis semua lalu lintas jaringan untuk mengendus (sniff) dan mencari beberapa jenis penyusupan dalam sebuah jaringan.

Snort dapat berjalan pada tiga (3) mode antara lain:

1. Sniffer mode, melihat paket yang melintasi jaringan komputer.

2. Logger mode, untuk mencatat (log) semua paket yang lewat dijaringan untuk di

5

3. Intrusion Detection Mode, pada mode ini snort akan berfungsi untuk mendeteksi

serangan yang dilakukan melalui jaringan komputer. (Ellysabeth Januar C., Moch. Zen Samsono Hadi, Entin Martiana K., 2011)3

2.5.2. LAMP Server

LAMP (Linux, Apache, MySQL, PHP) adalah sebuah bundle software untuk

webserver yang terdiri atas Linux, Apache HTTPD Server, MySQL, serta PHP/Python/Perl. Paket yang terdapat pada LAMP dapat bervariasi, sehingga compiler

PHP dapat juga diintegrasikan dengan Python atau Perl sesuai dengan kebutuhan. (Nur Arifin Akbar, Maman Somantri, dan R. Rizal Isnanto, 2013)4

2.5.3. Barnyard2

Barnyard2 adalah tool open source sebagai penerjemah alert unified dan log dari Snort. Barnyard2 dapat meningkatkan efisiensi Snort dengan cara mengurangi beban pada sensor deteksi. Barnyard2 bekerja dengan membaca Snort's unified logging output

files dan memasukannya kedalam database. Jika database tidak tersedia maka

Barnyard2 akan memasukan semua data ketika database tersedia kembali sehingga tidak ada alert atau log yang hilang.

Barnyard2 dapat berjalan pada tiga (3) mode antara lain:

1. Batch (or one-shot), Barnyard2 akan memproses secara eksplisit file yang telah

ditentukan.

2. Continual, Barnyard2 akan mulai memproses dari lokasi file dan file tertentu dan

terus memproses data baru (new spool file).

3. Continual w/ bookmark, Barnyard2 akan memproses menggunakan file checkpoint

(waldo file) untuk melacak dimana lokasi berada. 2.5.4. Snorby

Snorby adalah salah satu aplikasi web (front-end) berbasis ruby on rails untuk memantau sistem keamanan jaringan komputer dengan tampilan antarmuka berbasis GUI (Graphical User Interface). Snorby telah terintegrasi dengan beberapa aplikasi IDS, seperti Snort, Suricata, dan Sagan. Beberapa fitur dan kelebihan snorby antara lain: 1. Metrics dan Reports. Menampilkan data-data dan kejadian (event) IDS dengan

tampilan grafis dan relevan.

2. Classifications. Menganalisa dan mengklasifikasikan setiap kejadian (event) secara

cepat berdasarkan kategori.

3 Christine E.J. 2011, Aplikasi Hierarchical Clustering pada Intrusion Detection System Berbasis

Snort, ITS, Surabaya, hal 2

4 Akbar, N.A. Somantri, M. Isnanto, R. Rizal. 2013. Implementasi Penutupan Celah Keamanan

pada Aplikasi Web Berbasis Joomla 1.5.5 Serta Server Berbasis Ubuntu 8.04 dengan Kernel 2.6.24. Universitas Diponegoro Semarang. Semarang. hal 2

6

3. Full Packet. Snorby terintegrasi dengan OpenFPC, Solera DS Appliances, dan

instalasi Solera’s DeepSee untuk memberikan semua analisis paket dan data. 4. Custom Settings. Menggunakan menu administrasi yang intuitif untuk melakukan

konfigurasi, klasifikasi, serta pengelolaan pemberitahuan email.

5. Hotkeys. Terdiri dari 20 tombol pintar (shortcut) untuk memudahkan pencarian,

analisa, klasifkasi kejadian serangan (security event). 6. Open Source. Sumber kode Snorby berlisensi GNU GPL 3.

2.5.5. Iptables

Iptables adalah modul di Linux, yang memberikan dukungan langsung terhadap kernel Linux mulai versi 2.4, Untuk keamanan sistem serta beberapa keperluan jaringan lainnya. Didalam konsep jaringan, semua service (seperti web, ftp, mail, dns, dll) berjalan melalui jalur yang dinamakan port. Sehingga dengan firewall ini dapat dilakukan proses penyaringan traffic network apa dan bagaimana yang diperbolehkan atau dilarang.

Iptables dapat digunakan untuk melakukan seleksi terhadap paket-paket yang datang baik input, output maupun forward berdasarkan Ip address, identitas jaringan, nomor port, source (asal), destination (tujuan), protokol yang digunakan bahkan berdasarkan tipe koneksi terhadap setiap paket (data) yang dinginkan.

Konfigurasi Iptables paling sederhana setidaknya menangani 3 kumpulan aturan yang disebut chain. Paket-paket yang diarahkan ke mesin firewall dinamakan chain

INPUT, paket yang diteruskan melewati firewall dinamakan FORWARD dan

paket-paket yang menuju jaringan eksternal meniggalkan mesin firewall disebut OUTPUT. Keputusan yang diambil untuk suatu paket dapat berupa:

a. ACCEPT, Menerima paket dan diproses lebih lanjut oleh kernel.

b. DROP, Menolak paket tanpa pemberitahuan sama sekali.

c. REJECT, Mengembalikan paket ke asalnya dengan pesan kesalahan ICMP.

d. LOG, Melakukan log (pencatatan) terhadap paket yang bersesuaian. (Sujito,

Mukhamad Fatkhur Roji, 2010)5 3. Analisis

3.1. Analisis Kelemahan Sistem

Kondisi saat ini server-server di Jogja Digital Valley dipasangkan IP public yang menyebabkan kemungkinan terpublikasikan atau dapat diaksesnya informasi tersebut dari Internet. Informasi yang penulis dapat dari Network Administrator bahwa terdapat 6 blok ip public yang digunakan.

5 Sujito. Roji, M.F. 2010. Sistem Keamanan Internet Dengan Menggunakan IPtables Sebagai

7

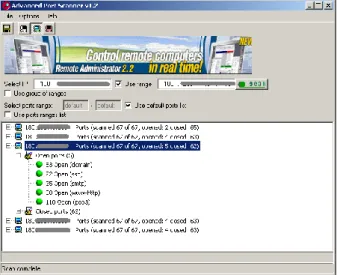

Penulis melakukan percobaan dengan metode port scanning melalui jaringan LAN menggunakan range ip tertentu untuk mengetahui ip mana yang up dan down.

Penulis kemudian mencoba mengirimkan sejumlah paket icmp berukuran besar (ping flood) ke salah satu ip server dan server membalas, tetapi jika dibiarkan dalam kondisi seperti ini lama kelamaan server pun bisa menjadi lambat (down).

Hasil uji coba port scanning pada server juga menunjukan bahwa terdapat 5 service yang terbuka dan menggunakan default port, yaitu Domain (53), SMTP (25), SSH (22), WWW-HTTP (80), dan POP3 (110). Sehingga mengindikasikan sistem keamanan jaringan internet Jogja Digital Valley rentan dan vulnerable.

Gambar 3.1 Uji Coba Menggunakan Advanced Port Scanner 3.2. Gambaran Umum Solusi

8

3.3. Analisis Kebutuhan Sistem

Analisis kebutuhan sistem merupakan proses identifikasi dan evaluasi permasalahan-permasalahan yang ada sehingga dapat dibangun sebuah sistem yang sesuai dengan yang diharapkan.

3.3.1. Kebutuhan Fungsional

Sistem pendeteksi penyusupan pada Jogja Digital Valley ini dibuat untuk kebutuhan sebagai berikut :

1. Sistem mampu mengidentifikasi adanya usaha-usaha penyusupan pada jaringan server.

2. Sistem mampu mengeluarkan alert dan menyimpan log kedalam database. 3. Sistem mampu menampilkan log dari database melalui web interface. 4. Sistem mampu melakukan pencegahan ketika terjadi serangan. 3.3.2. Kebutuhan Non Fungsional

Sistem pendeteksi penyusupan pada Jogja Digital Valley ini dibuat untuk kebutuhan sebagai berikut :

3.3.2.1. Kebutuhan Perangkat Keras (Hardware) 1. Cisco SF200-24 Smart Switch

2. PC Server

3.3.2.2. Kebutuhan Perangkat Lunak (Software)

1. Sistem Operasi Linux Ubuntu 12.04 LTS sebagai Server 2. Snort 2.9.6.0 sebagai IDS

3. Barnyard2 2.1.12 sebagai interpreter Snort unified2 binary output files 4. LAMP Server (Linux Apache MYSQL PHP)

5. Ruby 1.9.3 sebagai bahasa pemrograman 6. Ruby on Rails sebagai framework

7. Snorby sebagai Snort front-end 8. Tools PenTest

a. Advanced Port Scanner dan Nmap, tools untuk melakukan scanning port b. LOIC, tools untuk menflood jaringan

4. Hasil Penelitian dan Pembahasan 4.1. Pengujian Pada Sisi Server

Pengujian pada server dilakukan untuk memastikan bahwa semua komponen IDS server berfungsi dan siap digunakan untuk capture paket data yang mencurigakan sesuai

rules yang telah ditentukan.

9

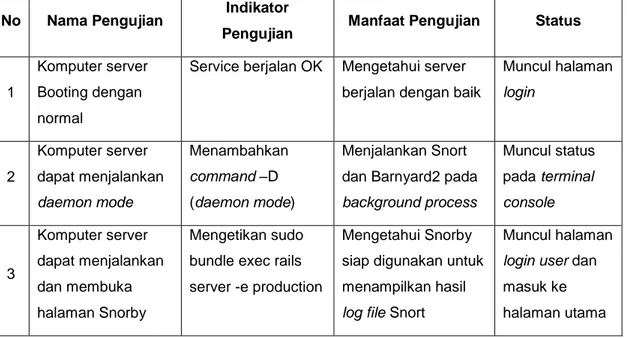

Tabel 4.1 Pengujian Pada Sisi Server

No Nama Pengujian Indikator

Pengujian Manfaat Pengujian Status

1

Komputer server Booting dengan normal

Service berjalan OK Mengetahui server berjalan dengan baik

Muncul halaman login 2 Komputer server dapat menjalankan daemon mode Menambahkan command –D (daemon mode) Menjalankan Snort dan Barnyard2 pada

background process Muncul status pada terminal console 3 Komputer server dapat menjalankan dan membuka halaman Snorby Mengetikan sudo bundle exec rails server -e production

Mengetahui Snorby siap digunakan untuk menampilkan hasil

log file Snort

Muncul halaman

login user dan

masuk ke halaman utama

4.2. Pengujian Pada Sisi Client

Pengujian pada sisi client dilakukan untuk mengetahui apakah sensor IDS mampu membaca serangan dari client atau attacker, kemudian menyimpan dan menampilkannya dalam bentuk web based.

4.2.1. Skenario Pengujian

Tabel 4.2 Pengujian Pada Sisi Client Jenis

serangan Tools Jaringan Pengujian

Hasil yang diharapkan Status DoS LOIC LAN Attacker melakukan peneterasi test ke cloud server

IDS server mampu membaca trafik dan jenis serangan yang menuju cloud server Berhasil Port Scanning Advanced Port Scanner Nmap DoS LOIC WAN Attacker melakukan peneterasi test ke cloud server

IDS server mampu membaca trafik dan jenis serangan yang menuju cloud server

10

Pengujian dilakukan dengan cara attacker melakukan penetrasi melalui jaringan lokal maupun internet JDV menggunakan sistem operasi windows 7 dengan beberapa tools yaitu:

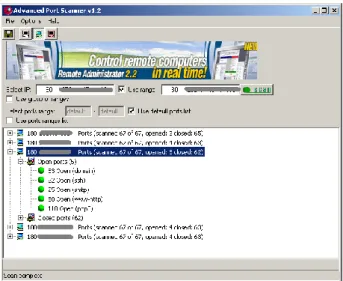

a. Advanced Port Scanner

Gambar 4.1 Test Scanning Menggunakan Advanced Port Scanner

Dari hasil gambar 4.1 diatas diketahui bahwa attacker berhasil menemukan service dan port mana saja yang terbuka pada server.

b. LOIC

11

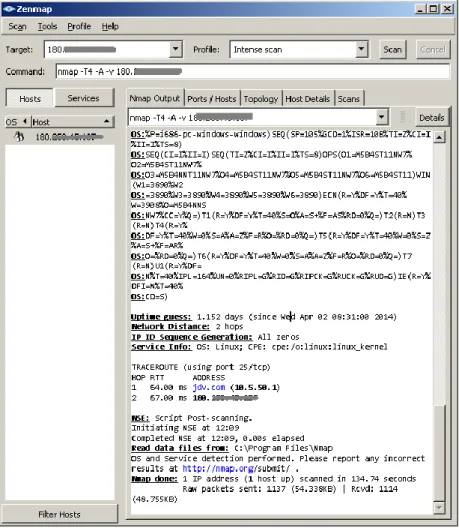

c. Nmap – Znmap GUI

Pada tools Zenmap menyediakan beberapa fitur yang lengkap untuk mengetahui

host, service atau sistem operasi yang digunakan target. Cara paling mudah adalah

penulis memasukan ip server (cloud) pada kolom target, kemudian lakukan scan.

12

4.3. Hasil Pengujian

Hasil pengujian adalah berupa log file jenis serangan yang disimpan dan disajikan dalam bentuk web base menggunakan Snorby.

4.3.1. Tampilan Log File

Penulis mengambil salah satu isi dari log file hasil pengujian serangan pada server yaitu DoS.

Keterangan :

Kolom 1 : informasi waktu dan tanggal serangan

Kolom 2 : informasi [GID:SID:RevID) Generator ID, Snort ID, dan Revision ID Kolom 3 : informasi pesan yang ingin ditampilkan

Kolom 4 : informasi jenis klasifikasi jenis serangan Kolom 5 : informasi prioritas jenis serangan Kolom 6 : informasi jenis protokol yang digunakan

Kolom 7 : informasi source ip address dan port (ip attacker)

Kolom 8 : informasi destination ip address dan port (ip cloud server) 4.3.2. Tampilan Snorby GUI

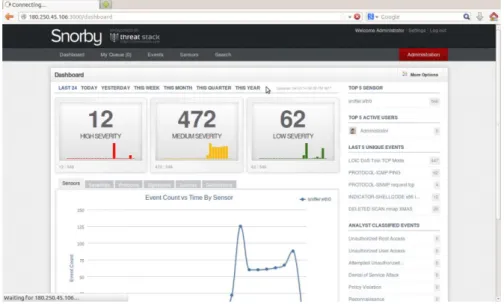

Gambar 4.3 Hasil Pengujian Pada Jaringan LAN dan WAN

04/16-16:20:44.228314 [**] [1:28810:1] COMMUNITY SIP TCP/IP message flooding directed to SIP proxy [**] [Classification: Attempted Denial of Service] [Priority: 2] {TCP} 220.x.x.x:2287 -> 180.x.x.x:80

13

Dari hasil Gambar 4.3 terlihat bahwa telah terjadi perubahan grafik dan peningkatan jumlah serangan dari sebelumnya, hal ini menunjukan serangan dari dalam (local) dan luar (internet) yang penulis lakukan dapat dideteksi oleh sensor IDS dengan baik.

Pada kolom disebelah kanan Last 5 Unique Events juga teridentifikasi beberapa jenis serangan sesuai dengan yang penulis lakukan antara lain LOIC DoS, Protocol ICMP PING, Scan Nmap, Indicator Shell-Code, dan Protocol SNMP request tcp.

Pada menu tab events akan menampilkan detail jenis serangan, ip source (attacker) dan ip destination (server) dengan label merah (1), kuning (2), hijau (3) yang menunjukan level prioritas serangan.

Gambar 4.4 Menu Events Snorby

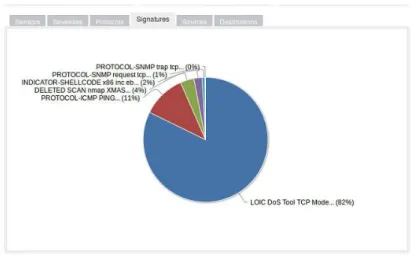

Snorby menyajikan data-data dalam bentuk line chart dan pie chart pada protocol yang digunakan dan nama-nama jenis serangan.

14

Gambar 4.6 Tampilan Pie Chart Jenis Serangan Pada Snorby 4.4. Tindak Pencegahan

Sebagai upaya tindak pencegahan, penulis menggunakan Iptables untuk melakukan filtering terhadap ip source (attacker). Penulis mengambil salah satu ip source pada data events Snorby dan mencoba melakukan filtering pada ip address 202.67.41.2 dengan cara menginputkan ip yang akan di filter pada rc.local

$ sudo nano /etc/rc/local

Keterangan:

iptables –A : menambahkan rules ke baris paling bawah INPUT : mengatur paket data yang memasuki firewall -s 202.67.41.2 : ip source address yang akan difilter

-j REJECT : (jump) akses ditolak memasuki firewall Aktifkan iptables pada rc.local dengan perintah

$ sudo service rc.local start

Untuk menonaktifkan rc.local dan menghapus iptables ketikan $ sudo service rc.local stop

$ sudo iptables -F

15

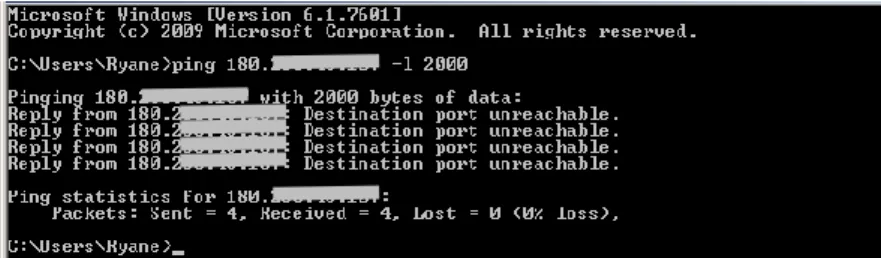

Kemudian penulis mencoba melakukan ping flood melalui jaringan internet dengan mengirimkan buffer size dalam jumlah besar (2000) pada target (server).

Ping 180.x.x.x –l 2000

Gambar 4.6 Test Ping Flood Akses Ditolak

Dari hasil gambar 4.6 diatas diketahui bahwa percobaan serangan pada server dengan ping flood akses berhasil ditolak oleh iptables untuk memasuki firewall.

5. Kesimpulan dan Saran 5.1. Kesimpulan

Berdasarkan analisa dan pengujian yang telah dilakukan dengan judul penelitian “Analisis Dan Implementasi IDS Menggunakan Snort Pada Cloud Server Di Jogja Digital Valley” dapat diambil kesimpulan bahwa :

1. Distribusi IP Public pada infrastruktur dan jaringan cloud server JDV memberikan kemudahan untuk diakses kapan saja dan dimana saja. Sedangkan kondisi saat ini masih terdapat beberapa default port yang terbuka, hal inilah yang rentan dimanfaatkan oleh attacker.

2. Cara mengembangkan infrastruktur jaringan Jogja Digital Valley saat ini adalah dengan membangun IDS server sehingga dapat mengirim alert berupa log ketika terjadi serangan kepada administrator.

3. Sistem deteksi penyusup yang digunakan adalah Snort dan dapat mendeteksi pola serangan baik dari dalam (local) atau luar (internet) sesuai dengan rules yang telah dibuat sebelumnya.

4. Data dan log dari Snort disajikan dalam bentuk Graphical User Interface (GUI) menggunakan aplikasi Snorby sebagai sistem monitoring.

5. Secara umum Snort bekerja hanya sebagai sistem deteksi dan tidak mampu menahan serangan, sehingga memerlukan kombinasi menggunakan Iptables

16

5.2. Saran

Pada penelitian ini tentu masih terdapat banyak kekurangan, yang mungkin dapat dikembangkan lagi pada penelitian berikutnya, adapun saran yang dapat dipergunakan kedepannya, antara lain :

1. Jenis IDS yang digunakan sekarang (NIDS) hendaknya dapat dikembangkan ke arah sistem Hybrid Intrusion Detection System, yaitu penggabungan kemampuan antara jenis NIDS dan HIDS.

2. Diharapkan dapat dikembangkan Snort untuk dapat mencegah serangan (IPS) secara otomatis.

3. Penambahan modul lain yang mendukung kinerja IDS untuk membantu efisiensi kerja seperti melakukan update rules Snort otomatis menggunakan pulledpork. 4. Penambahan modul seperti Phusion Passenger untuk melakukan deploy aplikasi

17

Daftar Pustaka

Arief, Rudyanto. 2009. Penggunaan Sistem IDS (Intrusion Detection System) untuk Pengamanan Jaringan dan Komputer. STMIK AMIKOM Yogyakarta.

Dwiyono, Aswin. 2008. Pengenalan Firewall dan Iptables Pada Jaringan Komputer. Universitas Sriwijaya.

Hariwan, Panca. 2012. Pengembangan dan Analisa Kinerja Instrusion Detection Prevention System (IDPS) pada Web Server. Universitas Indonesia.

Herrmann, D.S. 2002. Security Engineering and Information Assurance. Auerbach. Holland, Ted. 2004. Understanding IPS and IDS: Using IPS and IDS together for Defense

in Depth. SANS Institute.

Kadir, Abdul, 2002. Penuntun Praktis Belajar SQL. Andi Publisher. Yogyakarta. Lawton, George. 2005. LAMP Lights Enterprise Development Efforts. IEEE Computer. Mell, Peter. 2001. Understanding Intrusion Detection System. Auerbach.

Mrdović, S. Zajko, E. 2005. Secured Intrusion Detection System Infrastructure. University of Sarajevo.

Roesch, Martin. 1999. Snort Lightweight Intrusion Detection for Networks. LISA.

Wicaksono, Bayu, dkk. 2010. Perancangan dan Implementasi IPS (Intrusion Prevention System) Berbasis Web Menggunakan Snort dan Iptables. Politeknik Telkom Bandung.