Penerapan

Network Steganography

Menggunakan Metode Modifikasi LACK

Dan Layanan

Message Authentication Code

Pada Voip

Network Steganography System with modification of LACK and Message

Authentication Code on VoIP

Huzain Azis1),

Retantyo Wardoyo

2)1 Fakultas Ilmu Komputer, Universitas Muslim Indonesia, Makassar 2

Jurusan Ilmu Komputer dan Elektronika, FMIPA UGM, Yogyakarta

E-mail: traiteurs@yahoo.co.id1), gebolm@yahoo.com2)

Abstrak – Telekomunikasi adalah layanan pertukaran pesan melalui media elektronik. Menggunakan media elektronik dan jaringan komunikasi pesan dapat dipertukarkan dengan cepat dan mudah, tetapi tidak ada jaminan kegiatan pengguna teknologi bebas dari resiko. Teknologi komunikasi memiliki resiko berupa penyadapan atau pengubahan (seperti penambahan atau penghapusan) pesan terutama pesan yang bersifat rahasia.

Steganografi adalah seni dan ilmu menyembunyikan pesan rahasia di dalam pesan lain sehingga pesan rahasia tersebut tidak dapat diketahui[1]. Konsep baru dari steganografi atau biasa disebut Network Steganography yaitu steganografi yang menggunakan kontrol komunikasi protocol, elemen atau fungsi dasar telekomunikasi sebagai media atau host. Message authentication adalah prosedur untuk memverifikasi pesan berasal dari sumber yang benar dan tidak ada perubahan[2].

Penelitian ini membangun sebuah sistem modifikasi LACK Steganography yang memanfaatkan komunikasi multimedia sebagai media penyembunyian pesan untuk layanan Message Authentication Code. Hasil penelitian menunjukkan bahwa metode modifikasi LACK pada field Payload memiliki kapasitas tempat penyembunyian yang besar, dan dengan menggunakan MD5 ditambah dengan kunci simetris memberi layanan otentikasi dan integritas pada data yang dikirim.

Kata Kunci: Network Steganography, modifikasi LACK, Message Authentication Code

Abstract – Telecommunication is a service for excha nge of message through electronic media. Using electronic media a nd communication network, message ca n be excha nged quickly a nd ea sily. But there is no guarantee of user activities from the r isk, Risk of communication technologies such a s tapping a nd a lteration (i.e., addition or deletion) of messages, especia lly messages that are confidentia l.

Steganography is the art and science of hiding secret messages in other messages till the secret message can not be known [1]. The new concept of the steganography is Network Steganography that using communication control protocol, elements or basic function of telecommunications as a medium or host. Message authentication is a procedure to verify tha t received messages come from the alleged source and have not been altered [2].

This study build a modification of LACK steganography system that utilized multimedia communication as a medium for Message Authentication Code service. the result showed that the modification of LACK on payload field has a large capacity of hiding places, and with using MD5 includes simetric key provide authentication and integrity service for data sent.

.

PENDAHULUAN

Teknologi yang semakin canggih telah memberi banyak kemudahan di masa kini, salah satunya adalah telekomuinikasi yaitu layanan pertukaran pesan melalui media elektronik. Menggunakan media elektronik dan jaringan komunikasi pesan dapat dipertukarkan dengan cepat dan mudah, tetapi tidak ada jaminan kegiatan pengguna teknologi bebas dari resiko. Teknologi komunikasi memiliki resiko berupa penyadapan atau pengubahan (seperti penambahan atau penghapusan) pesan terutama pesan yang bersifat rahasia. Sehingga diperlukan sebuah cara untuk menyembunyikan dan dapat memvalidasi otentikasi dan integritas data yang dikirim.

Steganografi (steganography) adalah seni dan ilmu menyembunyikan pesan rahasia di dalam pesan lain sehingga pesan rahasia tersebut tidak dapat diketahui [1]. Pada teknologi komunikasi, data yang menjadi media tempat penyembunyian data rahasia merupakan data yang umum dikirimkan, dapat berupa teks, gambar, audio atau video, namun pada konsep baru dari steganografi atau biasa disebut network steganography yaitu steganografi yang menggunakan kontrol komunikasi protokol, elemen atau fungsi dasar telekomunikasi sebagai media atau host. Message authentication adalah prosedur untuk memverifikasi bahwa pesan berasal dari sumber yang benar dan tidak ada perubahan [2].

Beberapa standar terminologi yang digunakan pada steganografi [3] :

Cover Medium, adalah data atau media yang akan digunakan sebagai tempat informasi rahasia di sembunyikan

Stego Medium atau Stego data, adalah data atau media yang telah berisi informasi rahasia

Message, adalah pesan atau informasi rahasia

Redundant bits, adalah bit-bit data dari cover medium yang dapat di modifikasi.

Voice over Internet Protocol (VoIP) adalah salah satu layanan yang paling populer di jaringan IP dan booming dalam pasar telekomunikasi. VoIP adalah sebuah layanan real-time yang memungkinkan percakapan suara menggunakan jaringan IP.

Pemaparan sebelumnya menunjukkan salah satu solusi yang dapat ditawarkan dari dampak negatif yang ditemukan adalah dengan menambahkan kunci simetris dalam fungsi Hash pada pesan sebagai jaminan otoritas dan integritas data, dilanjutkan dengan memanfaatkan komunikasi multimedia sebagai medium penyembunyian pesan dan jalur pengiriman

data rahasia. VoIP memungkinkan sebagai pembawa (cover medium) pada steganografi untuk memberikan keamanan pesan rahasia[4].

Penelitian ini akan membahas penerapan modifikasi LACK steganography sebagai media untuk layanan message authentication code yang menggunakan metode MD5 yang ditambahkan kunci simetris.

Penelitian yang memperkenalkan dua metode

steganografi baru[5] yaitu steganografi RTP dan RTCP protocol atau juga disebut Covert Channel dan yang kedua adalah Lost Audio Packets Steganography (LACK). hasil pengujian metode steganografi yang diperoleh menunjukkan bahwa selama panggilan VoIP memungkinkan dapat mengirim diam-diam lebih dari 1,3 Mbits data dalam satu arah. Eksperimen steganografi yang paling baik dalam komunikasi VoIP adalah steganografi pada protocol IP / UDP / RTP, mencapai lebih dari 96% dari bandwidth rahasia. Metode lain yang memiliki kontribusi signifikan adalah LACK (sekitar 2,6%).

Penelitian dengan domain yang sama[6] Melakukan pengujian PESQ untuk prototipe metode LACK pada codec G.711, Speex (24.6kbps), GSM-FR , dan Speex II (8kbps). Pengujian dilakukan pada struktur jaringan LAN, yaitu dengan tanpa loss paket RTP, tanpa delay, juga tanpa ada hubungan dengan jaringan yang lain. Pengujian dilakukan dengan membandingkan kualitas suara dari file wav yang dikirim dan yang diterima untuk mendapatkan hasil Mean Opinion Score – Listening Quality Objective (MOS-LQO). steganogram dan hash adalah data yang disisipkan pada setiap paket LACK. Hasil pengujian menunjukkan nilai MOS-LQO untuk semua codec menurun. Dan pilihan codec terbaik untuk metode LACK adalah codec G.711.

METODOLOGI PENELITIAN

1. Metode Sistem 1.1 LACK

LACK adalah contoh dari metode steganografi hybrid yang memodifikasi baik paket dan dependensi waktu. LACK dapat diterapkan dalam empat langkah skenario dasar seperti diilustrasikan pada Gambar 1

1. Satu paket dipilih dari aliran RTP, payload suaranya diganti dengan potongan steganogram.

3. Paket terlalu tertunda mencapai penerima akan dibuang.

4. Jika paket yang terlambat adalah komunikasi rahasia, maka penerima ekstrak payload paket steganogram

Gambar 1 Skenario metode LACK [7].

Modifikasi LACK itu sendiri di terapkan dengan menggunakan pembuatan paket-paket palsu yang berisi steganogram dan disisipkan pada paket komunikasi dan penanda paket steganogram berada pada payload paket itu sendiri.

1.2 MAC

MAC atau Message authentication code adalah layanan yang menyajikan otentikasi dan integritas sebuah pesan [8]. Integritas pesan berarti data yang tiba pada penerima harus persis seperti saat dikirim dan Otentikasi pesan merupakan layanan yang terlepas dari integritas pesan, dalam otentikasi pesan penerima pesan harus yakin identitas pengirim dan pesan yang diterima bukan dari penipu. Gambar 2 menunjukkan Konsep MAC

Gambar 2 MAC, dibuat oleh Alice dan ekstrak [8]

2. Cara Kerja Sistem

Sistem yang akan dibangun merupakan sebuah sistem steganografi yang dapat menjadi alternatif dalam penyampaian pesan rahasia melalui komunikasi multimedia. Proses-proses pada sistem dijabarkan pada Gambar 3. Sistem yang dikembangkan memiliki 4 proses utama yaitu: proses MAC, steganografi Modifikasi LACK, ekstrak data (capture dan ekstrak paket) dan validasi (hasing dan compare).

Berdasarkan 4 proses utama dalam sistem yang dibangun, penulis membagi menjadi dua kategori yaitu penyisipan dan pengembalian pesan.

Gambar 3 Arsitektur Rancangan Sistem

2.1 Penyisipanpesan

Sifat utama dari steganografi yaitu penyampaian pesan dari satu pihak ke pihak lainnya dengan cara menyembunyikan keberadaan pesan tersebut. Pada sistem yang dirancang akan dibagi menjadi 2 tahap yaitu tahap MAC dan Modifikasi LACK.

a.MAC

Tahap proses pembuatan layanan Message Authentication Code pada sistem dapat dilihat pada Gambar 4

Gambar 4 Proses hashing menggunakan MD5

melakukan hashing untuk data tersebut. Data keluaran dari proses itu adalah message digest.

b.Modifikasi LACK

Proses steganografi Modifikasi LACK dimulai setelah proses MAC selesai. Data yang digunakan pada proses steganografi LACK adalah pesan asli dan message digest.

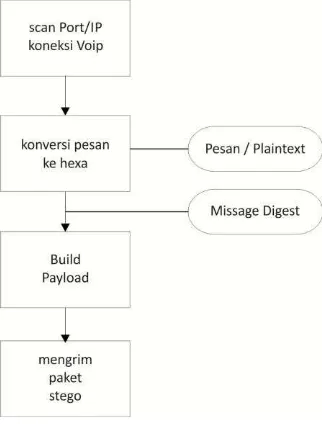

Gambar 5 menunjukkan proses modifikasi LACK dimulai dengan memindai port dan IP yang digunakan dalam komunikasi VoIP. Proses selanjutnya adalah membangun payload paket yang akan dikirimkan, isi payload adalah pesan dan message digest dalam format hexa. Kemudian beberapa paket akan di blok minimal sejumlah dengan jumlah payload pesan rahasia. Paket akan dikirim bersama paket-paket komunikasi lainnya. Perbedaan metode modifikasi LACK dan metode LACK adalah Modifikasi LACK tidak melakukan drop paket sesuai konsep LACK yaitu dengan memanfaatkan sequence number dan timestamp paket yang tidak dapat menjadi penanda awal paket.

Gambar 5 Proses modifikasi LACK

2.2 Pengembalian Pesan

Saat proses penyisipan pesan berjalan disisi pengirim maka tahap pengembalian pesan adalah proses yg berjalan di sisi penerima. Terdapat 2 bagian proses dalam pengembalian pesan yaitu ekstrak (capture dan ekstrak) dan MAC bagian penerima.

a.Ekstrak

Tahap extract adalah tahap pertama pada bagian penerima. Proses yang dilakukan adalah menangkap keseluruhan paket selama komunikasi VoIP. Setelah proses capture dilanjutkan dengan ekstraksi stegodata paket hasil capture.hasil ekstraksi stegodata paket adalah plaintext dan messege digest. Langkah proses dapat dilihat pada Gambar 6

b.Validasi

Tahap akhir sistem yaitu melakukan validasi pada data yang diterima (message digest dan pesan) seperti yang di perlihatkan pada Gambar 7.

Gambar 6 Proses capture dan ekstrak data

Gambar 7 Proses validasi data (MAC bagian penerima)

3. Metode Pengujian Steganografi

Pengujian yang dilakukan dibagi menjadi 2 kategori, yaitu Efektifitas dan Efisiensi

a. Efektifitas

Pengujian efektifitas menggunakan tool VQManager dan Wireshark Pengujian Efektifitas yaitu dengan melihat anomaly atau kejadian yang tidak seperti biasanya pada jaringan komunikasi selama proses steganografi, pengujian dilakukan dengan:

Menghitung Jitter, delay, dan MOS yaitu membandingkan rata-rata perubahan delay paket dari komunikasi yang menggunakan maupun tanpa proses steganografi.

Menghitung Paket loss dengan membandingkan jumlah paket loss Paket audio dan video saat komunikasi tanpa dan yang menggunakan proses steganografi

.

b. Efisiensi

Efisiensi adalah penggunaan sumber daya secara minimum guna pencapaian hasil yang optimum. Pengujian ini dilakukan dengan:

Mengukur maksimum ukuran pesan yang dapat disembunyikan pada paket

Mengukur pola perubahan rata rata durasi proses berdasarkan ukuran pesan dengan menggunakan persamaan regresi linear (1)

Sehingga dapat di rumuskan menjadi (1)

HASIL DAN PEMBAHASAN

1. Hasil Pengujian

a. Efektifitas

Tabel 2 dan Gambar 8 menunjukkan hasil pengujian yang dilakukan pada jaringan wireless Public yaitu pengujian untuk menghitung atau membandingkan rata-rata MOS , Delay dan Jitter dan Paket Loss.

Tabel 2 Rata-rata MOS, Delay, Jitter dan Paket Loss dengan Stegodata

Perbandingan hasil kualitas dari komunikasi yang diuji pada jaringan wireless public menunjukkan rata-rata perubahan nilai jitter bertambah hingga 22.17 ms, Delay bertambah hingga 1.17 ms dan MOS menurun 0 . 5 7 namun masih mempertahankan kualitas dengan n i l a i rata rata 3.083 skala MOS.

b. Efisiensi

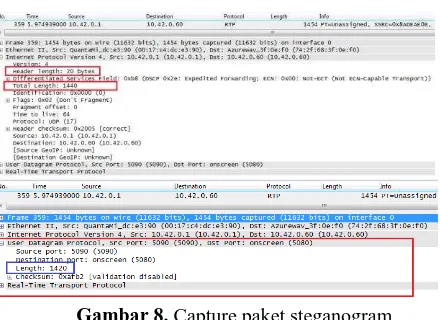

Pada Gambar 8 dengan menggunakan aplikasi wireshark menunjukkan contoh paket steganogram menujukkan kapasitas steganogram.

Gambar 8. Capture paket steganogram menggunakan aplikasi wireshark

Cover medium yang digunakan dari paket yang dikirim adalah header RTP dan payloadnya, maksimal ukuran header RTP dan payload dari paket yang dikirm adalah

�_ �

Sehingga dapat diperoleh 1412 byte ukuran payload terbesar untuk komunikasi dengan codec THEORA untuk aturan maksimum Bitrate 1024kbyte/detik.

Hasil percobaan pengujian untuk mengukur pola perubahan waktu proses dengan rumus regresi linear. dapat dilihat pada Tabel 3.

Tabel 3 Uji Performace efisiensi waktu proses modifikasi LACK

Perhitungan regresi linear waktu proses LACK dengan faktor peubah ukuran pesan lama proses modifikasi LACK

Penelitian sebelumnya yang mengenai pendeteksian keberadaan network steganography[9], hal ini dimungkinkan untuk melacak keberadaan data tersembunyi dengan menganalisis statistik panjang paket yang berbeda. Namun berdasarkan hasil implementasi sistem yang dirancang, analisis steganografi berdasarkan panjang paket tidak memiliki pengaruh karena paket palsu yang disamarkan memiliki panjang paket yang dapat meyesuaikan dengan ukuran pesan dan memiliki kesamaan dengan paket video

KESIMPULAN

Berdasarkan pengujian fungsionalitas dan performance yang tersaji pada laporan sebelumnya, maka dapat ditarik kesimpulan yaitu:

1. Bagian Fungsionalitas

Persentasi keberhasilan pengujian mencapai 98% dari 50 kali percobaan pengiriman. Kegagalan terjadi dikarenakan paket stegodata yang dikirim juga memiliki resiko kehilangan 2. Bagian Performance

a. Efektifitas

Rata-rata perubahan nilai jitter bertambah hingga 22.17 ms, Delay bertambah hingga 1.17 ms dan MOS menurun 0 . 5 7 .

Berdasarkan hasil perhitungan regresi linear yaitu �=−0.0049 + 0.00013 , disimpulkan bahwa semakin besar ukuran pesan maka semakin lama proses metode modifkasi LACK.

3. Efektifitas dan Efisiensi

Menggunakan codec Theora menunjukkan ukuran cover medium lebih besar dibanding penelitian sebelumnya. Percobaan menunjukkan ukuran maksimal yang dicapai hingga 1412 byte perpaket.

Sistem yang dirancang terbatas pada skenario komunikasi rahasia yang hanya dapat dilakukan satu kali untuk satu panggilan, Penyebab karena pada bagian pengirim tidak memberi penanda akhir dari paket atau jumlah paket stegodata yang dikirim. Sistem pada bagian penerima juga tidak cukup cepat untuk membaca sekaligus mengecek keseluruhan paket yang diterima sehingga penerima harus melakukan capture keseluruhan paket komunikasi dan membaca paket yang dicapture setelah akhir panggilan.

DAFTAR PUSTAKA

Cachin, C. (2005). Digital Steganography. Encyclopedia of Cryptography and Security.

Stalling,W., (2011). Cryptography network Security :principle and practice 5th Edition. Pearson Education Inc.Prentice Hall

Ruid. 2007. Real-Time Steganography with RTP. DEFCON

15 .

Tian, H., Zhou, K., Jiang, H., Huang, Y., Liu, J., dan Feng, D. (2009). An Adaptive Steganography Scheme for Voice over IP. IEEE International Symposium on Circuits and Systems .

Mazurczyk, W., dan Szczypiorski, K.(2008). Steganography of VoIP Streams. CoRR, Vol. abs/0805.2938.

Mazurczyk, W., Szaga, P., dan Szczypiorski, K. (2011). Using Transcoding for Hidden Communication in IP Telephony. Warsaw University of Technology, Institute of Telecommunications

Forouzan, M., (2007), Data Communication and Networking, FourthEdition, McGraw-Hill, New York..

Lubacz, M., Mazurczyk, W., Szczypiorski, K., (2008). Hiding data in VoIP. Inst itute of Telecommunications Warsaw, Poland, 00-665

![Gambar 1 Skenario metode LACK [7].](https://thumb-ap.123doks.com/thumbv2/123dok/3894711.1854431/3.595.105.305.574.683/gambar-skenario-metode-lack.webp)