JURNAL

STEGANOGRAFI GAMBAR

DENGAN METODE LEAST SIGNIFICANT BIT

UNTUK PROTEKSI KOMUNIKASI PADA MEDIA ONLINE Tri Prasetyo Utomo – 207700476

Jurusan Teknik Informatika Fakultas Sains dan Teknologi UIN Sunan Gunung Djati Bandung

Email : treeprasetyo@gmail.com ABSTRAK

Informasi adalah sebuah data mentah yang telah dipilah sedemikian rupa sehingga memiliki manfaat informatif bagi sebagian maupun banyak pihak. Dan di era internet ini, transaksi informasi merupakan hal yang lumrah dilakukan di dunia maya.

Hal yang sering dilupakan oleh para user internet adalah keamanan data. Dimana informasi di internet sifatnya adalah terbuka, dengan kemungkinan akses oleh user dari seluruh dunia. Dalam kasus yang sensitif, beberapa informasi ditujukan hanya untuk user atau pihak tertentu, dalam hal inilah diperlukan suatu proteksi untuk melindungi informasi dari pihak-pihak yang tidak berhak mengaksesnya.

Steganografi adalah pendekatan proteksi data yang prosesnya adalah penyembunyian pesan dalam media gambar. Dengan steganografi ini proses transaksi data diharapkan akan menjadi lebih aman dari pihak-pihak yang tidak berhak mengaksesnya.

Kata Kunci : Kriptografi, Steganografi, Gambar, Metode Least Significant Bit, Delphi.

PENDAHULUAN Latar Belakang

Adalah kodrat manusia untuk saling berinteraksi dan salah satu cara untuk berinteraksi adalah dengan bertukar informasi. Awalnya manusia bertukar informasi dengan cara berbicara, kemudian menggunakan media tulisan berupa surat. Selain dengan media tulisan manusia mengenal media komunikasi berupa gambar. Dengan gambar sebuah informasi dapat disajikan dengan mudah dan berkesan estetik.

Seiring kemajuan zaman, manusia memasuki era internet, dimana perkembangan pertukaran informasi pun berkembang pesat. Kini informasi berupa pesan dan gambar dapat dikirimkan sebagai surat elektronik melalui e-mail, dipajang di blog pribadi sebagai post berita, maupun yang belakangan ini populer adalah memajangnya di

social networking seperti facebook, friendster, dan twitter.

Dengan adanya layanan untuk bertukar informasi di internet dengan dengan memanfaatkan media

baru dalam metode bertukar informasi. Dengan media online ini, dapat dikirimkan pesan berupa tulisan, gambar, bahkan berupa file sisipan yang disertakan dalam pesan.

Dalam perkembangan pertukaran informasi, salah satu kendala yang ditemukan adalah masalah keamanan. Beberapa hal yang harus dipenuhi saat pesan dikirimkan hingga sampai pada penerima adalah confidentiality, integrity, availability, authenticity,

dan non-repudiation.

Kelima konsep keamanan komputer ini melindungi pesan yang dikirimkan sender kepada receiver agar pesan yang dikirimkan sampai dengan selamat tanpa kurang satu bit data pun.

Confidentiality adalah istilah

yang digunakan untuk mencegah diaksesnya informasi oleh individual atau sistem yang tidak berhak.

Integrity dalam istilah keamanan

informasi berarti data tidak dapat dimodifikasi tanpa terdeteksi.

Availability menjelaskan tujuan dari

pesan tersebut, dimana pada saat dibutuhkan informasi tersebut harus dapat diakses dan tersedia.

Authenticity menjelaskan bahwa

pesan yang dikirim adalah autentik, serta pengirim dan penerima adalah benar pihak yang benar-benar mengirimkan pesan tersebut.

Non-repudiation adalah istilah untuk

menjelaskan suatu pihak tidak bisa mengelak telah melakukan suatu transaksi, dalam hal ini mengirimkan pesan.

Melihat dari masalah keamanan di atas, maka itu dikembangkanlah suatu metoda pengamanan pesan elektronik yang dinamakan steganografi

(steganography). Steganografi merupakan seni penyembunyian pesan ke dalam pesan lainnya sedemikian rupa sehingga orang lain tidak menyadari ada sesuatu di dalam pesan tersebut. Kata steganografi berasal dari bahasa Yunani yaitu

steganos yang artinya tersembunyi

atau terselubung dan graphein, yang artinya menulis, sehingga kurang lebih artinya adalah “menulis tulisan yang tersembunyi atau terselubung” (Sellars, 1996).

Pengaplikasian steganografi pada media online adalah dengan menyisipkan pesan pada media gambar. Dengan metode ini pesan akan tersamarkan dengan baik pada file gambar yang dikirimkan, sehingga pengirim dapat dengan nyaman mengirimkan pesan rahasia pada gambar. Dengan cara ini akan sulit sekali untuk membaca secara kasat mata pesan yang disisipkan pada media gambar bila pesan tidak terlebih dahulu di ekstrak dari media gambarnya, dan pesan akan tersimpan dengan aman.

Metode yang digunakan untuk penyembunyian pesan rahasia pada aplikasi yang akan dibuat adalah dengan cara menyisipkan pesan ke dalam bit rendah (LSB -

Least Significant Bit) pada data pixel

yang menyusun file gambar. Metode penyisipan LSB (Least Significant

Bit) ini adalah menyisipi pesan

dengan cara mengganti bit ke 8, 16 dan 24 pada representasi biner file gambar dengan representasi biner pesan rahasia yang akan disembunyikan. Dengan demikian pada setiap pixel file gambar BMP 24 bit dapat disisipkan 3 bit pesan (Masaleno, 2006).

Pada kondisi seperti ini, maka diperlukan aplikasi yang dapat menyisipkan pesan pada media gambar, sehingga pesan akan tersamarkan dengan baik, dan pesan dapat dikirimkan dengan aman.

Berdasarkan uraian di atas, akan dilakukan penelitian dan penyusunan tugas akhir yang berjudul “Steganografi Gambar Dengan Metode Least Significant Bit Untuk Proteksi Komunikasi Pada Media Online.”

Rumusan Masalah

Berdasarkan latar belakang di atas, terdapat masalah yang dapat diidentifikasi, yaitu “Bagaimana

cara untuk menyisipkan dan

mengekstrak pesan dari dalam media gambar sesuai dengan pesan yang disisipkan?”.

Tujuan Penelitian

Berdasarkan rumusan masalah di atas, dapat disimpulkan bahwa penelitian ini bertujuan untuk : “Membuat sebuah aplikasi steganografi untuk menginput dan mengekstrak informasi pada media gambar dengan mengaplikasikan metode Least Significant Bit”.

Batasan Masalah

Permasalahan yang ditemukan selama penelitian ini dibatasi oleh hal-hal yang tercantum berkut ini:

1. Aplikasi yang dibuat mencakup aplikasi steganografi sederhana yang berfungsi untuk menyisipkan dan mengekstak informasi dari media gambar. 2. Informasi yang dimaksud disini

dibatasi hanya pada informasi berupa text.

3. Text yang disisipkan pada media gambar menggunakan metode Least Significant Bit. 4. Media gambar adalah file

image dengan ekstensi bitmap

(BMP), dan JPG. LANDASAN TEORI Steganografi

Steganografi adalah seni dan ilmu menulis pesan tersembunyi atau menyembunyikan pesan dengan suatu cara sehingga selain si pengirim dan si penerima, tidak ada seorangpun yang mengetahui atau menyadari bahwa ada suatu pesan rahasia. Sebaliknya, kriptografi menyamarkan arti dari suatu pesan, tapi tidak menyembunyikan bahwa ada suatu pesan. Kata "steganografi" berasal dari bahasa Yunani steganos, yang artinya “tersembunyi atau terselubung”, dan graphein,

“menulis”.

Kini, istilah steganografi termasuk penyembunyian data digital dalam berkas-berkas (file) komputer. Contohnya, si pengirim mulai dengan berkas gambar biasa, lalu mengatur warna setiap pixel ke-100 untuk menyesuaikan suatu huruf dalam alphabet (perubahannya begitu halus sehingga tidak ada seorangpun yang menyadarinya jika ia tidak benar-benar memperhatikannya).

Pada umumnya, pesan steganografi muncul dengan rupa lain seperti gambar, artikel, daftar belanjaan, atau pesan-pesan lainnya. Pesan yang tertulis ini merupakan tulisan yang menyelubungi atau menutupi. Contohnya, suatu pesan bisa disembunyikan dengan menggunakan tinta yang tidak terlihat di antara garis-garis yang kelihatan.

Teknik steganografi meliputi banyak sekali metode komunikasi untuk menyembunyikan pesan rahasia (teks atau gambar) di dalam berkas-berkas lain yang mengandung teks, image, bahkan audio tanpa menunjukkan ciri-ciri perubahan yang nyata atau terlihat dalam kualitas dan struktur dari berkas semula. Metode ini termasuk tinta yang tidak tampak, microdots,

pengaturan kata, tanda tangan digital, jalur tersembunyi dan komunikasi spektrum lebar.

Tujuan dari steganografi adalah merahasiakan atau menyembunyikan keberadaan dari sebuah pesan tersembunyi atau sebuah informasi. Dalam prakteknya, kebanyakan pesan disembunyikan dengan membuat perubahan tipis terhadap data digital lain yang isinya tidak akan menarik perhatian dari penyerang potensial, sebagai contoh sebuah gambar yang terlihat tidak berbahaya. Perubahan ini bergantung pada kunci (sama pada kriptografi) dan pesan untuk disembunyikan. Orang yang menerima gambar kemudian dapat menyimpulkan informasi terselubung dengan cara mengganti kunci yang benar ke dalam algoritma yang digunakan.

Pada metode steganografi cara ini sangat berguna jika digunakan pada cara steganografi komputer karena banyak format berkas digital yang dapat dijadikan media untuk menyembunyikan pesan. Format yang biasa digunakan di antaranya :

• Format image : bitmap

(bmp), gif, pcx, jpeg, dll.

• Format audio : wav, voc,

mp3, dll.

• Format lain : teks file, html,

pdf, dll.

Kelebihan steganografi jika dibandingkan dengan kriptografi adalah pesan-pesannya tidak menarik perhatian orang lain. Pesan-pesan berkode dalam kriptografi yang tidak disembunyikan, walaupun tidak dapat dipecahkan, akan menimbulkan kecurigaan. Seringkali, steganografi dan kriptografi digunakan secara bersamaan untuk menjamin keamanan pesan rahasianya.

Sebuah pesan steganografi (plaintext), biasanya pertama-tama dienkripsikan dengan beberapa arti tradisional, yang menghasilkan

ciphertext. Kemudian, covertext

dimodifikasi dalam beberapa cara sehingga berisi ciphertext, yang menghasilkan stegotext. Contohnya, ukuran huruf, ukuran spasi, jenis huruf, atau karakteristik covertext lainnya dapat dimanipulasi untuk membawa pesan tersembunyi; hanya penerima (yang harus mengetahui teknik yang digunakan) dapat

membuka pesan dan

mendekripsikannya.

Metode Least Significant Bit

Least significant bit adalah

bagian dari barisan data biner (basis dua) yang mempunyai nilai paling tidak berarti/paling kecil. Letaknya adalah paling kanan dari barisan bit. Sedangkan most significant bit

adalah sebaliknya, yaitu angka yang paling berarti/paling besar dan letaknya disebelah paling kiri.

Contohnya adalah bilangan biner dari 255 adalah 11111111 (kadang-kadang diberi huruf b pada akhir bilangan menjadi 1111 1111b). Bilangan tersebut dapat berarti :

Gambar 1 Bilangan biner Dari barisan angka 1 di atas, angka 1 paling kanan bernilai 1, dan itu adalah yang paling kecil. Bagian tersebut disebut dengan least significant bit (bit yang paling tidak

berarti), sedangkan bagian paling kiri bernilai 128 dan disebut dengan most

significant bit (bit yang paling

berarti).

Least significant bit sering

kali digunakan untuk kepentingan penyisipan data ke dalam suatu media digital lain, salah satu yang memanfaatkan Least significant bit sebagai metode penyembunyian adalah steganografi audio dan gambar.

Metode yang digunakan untuk penyembunyian pesan rahasia pada aplikasi ini adalah dengan cara menyisipkan pesan ke dalam bit rendah (least significant bit) pada data pixel yang menyusun file gambar BMP 24 bit tersebut.

Pada file gambar BMP 24 bit setiap pixel pada gambar terdiri dari susunan tiga warna yaitu merah, hijau, biru (RGB) yang masing-masing disusun oleh bilangan 8 bit (1 byte) dari 0 sampai 255 atau dengan format biner 00000000 sampai 11111111. Sebagai contoh file gambar BMP 24 bit dengan warna merah murni dalam format biner akan terlihat sebagai berikut :

00000000 00000000 11111111 00000000 00000000 11111111 Sedangkan untuk warna hijau murni dalam format biner akan terlihat sebagai berikut :

00000000 11111111 00000000 00000000 11111111 00000000

Sedangkan untuk warna biru murni dalam format biner akan terlihat sebagai berikut :

11111111 00000000 00000000 11111111 00000000 00000000

Dari uraian di atas dapat dilihat bahwa informasi dari warna biru berada pada bit pertama sampai bit delapan, dan informasi warna hijau berada pada bit sembilan sampai dengan bit 16, sedangkan informasi warna merah berada pada bit 17 sampai dengan bit 24.

Metode penyisipan LSB (least significant bit) ini adalah menyisipi pesan dengan cara mengganti bit ke 8, 16 dan 24 pada representasi biner file gambar dengan representasi biner pesan rahasia yang akan disembunyikan. Dengan demikian pada setiap pixel file gambar BMP 24 bit dapat disisipkan 3 bit pesan, misalnya terdapat data raster original file gambar adalah sebagai berikut :

00100111 11101001 11001000 00100111 11001000 11101001 11001000 00100111 11101001 Sedangkan representasi biner huruf A adalah 01000001, dengan menyisipkannya ke dalam pixel di atas maka akan dihasilkan

00100110 11101001 11001000 00100110 11001000 11101000 11001000 00100111 11101001

Terlihat pada bit kedelapan, enambelas dan 24 diganti dengan representasi biner huruf A, dan hanya tiga bit rendah yang berubah (cetak tebal), untuk penglihatan mata manusia sangatlah mustahil untuk dapat membedakan warna pada file gambar yang sudah diisi pesan rahasia jika dibandingkan dengan file gambar asli sebelum disisipi dengan pesan rahasia.

Prototype

Howard (1997)

mengemukakan bahwa prototyping adalah salah satu pendekatan dalam rekayasa perangkat lunak yang secara langsung mendemonstrasikan bagaimana sebuah perangkat lunak atau komponen-komponen perangkat lunak akan bekerja dalam lingkungannya sebelum tahapan konstruksi aktual dilakukan.

Prototyping merupakan salah

satu metode pengembangan perangat lunak yang banyak digunakan. Metode ini akan menghasilkan suatu prototype yaitu rancang bangun sistem yang akan dibuat atau biasa disebut dengan blueprint.

Dalam dunia bisnis yang nyata, Prototype perlu digunakan karena sering terjadinya seorang pelanggan yang hanya mendefinisikan secara umum apa yang dikehendakinya tanpa menyebutkan secara detail output apa saja yang dibutuhkan, pemrosesan dan data-data apa saja yang dibutuhkan. Sebaliknya di sisi pengembang kurang memperhatikan efesiensi algoritma, kemampuan sistem operasi dan interface yang menghubungkan manusia dan komputer.

Untuk dapat mengatasi masalah tersebut di atas, maka harus dibutuhkan suatu prototype sebagai dasar acuan kerja. Dengan demikian pengembang akan mengetahui dengan benar apa yang dikehendaki oleh pelanggan dengan tidak mengesampingkan segi-segi teknis. Pelanggan juga dapat mengetahui proses-proses dalam menyelesaikan sistem yang diinginkan.

Kunci agar model prototype ini berhasil dengan baik adalah

dengan mendefinisikan aturan-aturan main pada saat awal, yaitu pelanggan dan pengembang harus setuju bahwa

prototype dibangun untuk

mendefinisikan kebutuhan. Prototype akan dihilangkan sebagian atau seluruhnya dan perangkat lunak aktual aktual direkayasa dengan kualitas dan implementasi yang sudah ditentukan.

ANALISIS SISTEM Fungsi Utama Aplikasi

Fungsi utama Aplikasi Steganografi adalah sebagai berikut : “Untuk menyisipkan pesan berupa

teks dan mengekstraknya kembali sesuai dengan pesan teks yang disisipkan kedalam file gambar”.

Deskripsi Kebutuhan Perangkat Lunak

Kebutuhan Fungsional

Aplikasi ini diharapkan dapat memenuhi kebutuhan fungsional untuk melakukan fungsi steganografi, diantaranya adalah :

1. Dapat memberikan kemudahan kepada user

untuk menggunakan aplikasi steganografi gambar.

2. Dapat meningkatkan keamanan data dengan cara menyisipkan informasi pada media gambar melalui aplikasi steganografi gambar. Kebutuhan Antarmuka

Kebutuhan antarmuka merupakan kebutuhan yang sangat penting, karena perangkat lunak dinilai dari external performance yaitu tampilan luar yang disesuaikan dengan kebiasaan pengguna komputer, agar mudah digunakan

dan mudah diadapatsi oleh pengguna karena sudah familiar.

Kebutuhan ini diharapkan dapat disesuaikan oleh kebiasaan pengguna, hal ini dimaksudkan untuk mempermudah pekerjaan karena pengguna sudah terbiasa dengan tampilan yang biasa digunakan. Kebutuhan Unjuk Kerja

Unjuk kerja aplikasi ini adalah sebagai berikut :

a. Kualitas lingkungan pengembangan program

b. Kecepatan transfer data

c. Kekuatan bahasa pemograman dibandingkan kompleksitasnya d. Flexibilitas penggunaannya e. Reusable

PERANCANGAN SISTEM Perancangan Perangkat Lunak Diagram Konteks (CD)

Diagram Konteks yaitu diagram yang menggambarkan sistem secara umum serta memberikan gambaran mengenai hubungan antara lingkungan di dalam sistem (Internal Entity)

dengan lingkungan di luar sistem (External Entity), seperti di bawah ini :

a. Internal Entity yaitu Admin, karena user utama merupakan pihak yang berinteraksi langsung dalam melakukan pembaharuan aplikasi, mengenai semua hal yang berkaitan dengan aplikasi steganografi.

a. External Entity yaitu User, karena user hanya melakukan pengaksesan aplikasi berupa penyisipan informasi dan pengekstrakan informasi dari dalam file gambar.

Adapun diagram konteks dari aplikasi steganografi ini adalah sebagai berikut :

Gambar 2 Konteks Diagram Pada konteks diagram diatas, dapat dilihat bahwa proses steganografi ini berlangsung 2 arah.

User pengirim menginputkan file

gambar dan file teks sedangkan user penerima menerima file gambar dan

file teks dalam satu buah file berupa

stegotext. DFD Level 0

DFD level 0 dari pengembangan aplikasi steganografi adalah sebagai berikut :

Gambar 3 DFD Level 0 Aplikasi Steganografi

Pada DFD Level 0, terdapat 2 proses yaitu proses Embedding pesan dan Ekstraksi pesan. Dimana pada proses Embedding pesan ini user menginputkan file gambar dan file teks dan kemudian menjadi stegotext.

Stegotext kemudian diterima oleh user penerima dan diekstrak kembali

menjadi file teks dan file gambar kembali.

DFD Level 1

DFD level 1 dari Proses 1

Embedding Pesan adalah sebagai

Gambar 4 DFD Level 1 Proses

Embedding Pesan

Pada DFD Level 1 proses

Embedding Pesan ini terdapat 2

proses yang membangun proses

Embedding yaitu proses Cek data

dan proses Embedding teks. Pada proses cek data, file gambar di cek apakah terdapat fleck, dimana fleck adalah tanda bahwa file gambar telah disisipkan pesan rahasia sebelumnya. Bila di dalam file gambar tidak terdapat fleck maka proses Embedding teks dapat dilakukan.

DFD level 1 dari Proses 2

Extract Pesan adalah sebagai berikut

:

Gambar 5 DFD Level 1 Proses Ektraksi Pesan

Pada DFD Level 1 proses Ekstraksi pesan ini terdapat 2 proses, yaitu proses Cek stegotext dan Ekstraksi pesan. Proses cek stegotext ini sama dengan proses cek data pada DFD Level 1 proses Embedding pesan, dimana gambar di cek apakah terdapat fleck. Bila pada gambar terdapat fleck maka terdapat pesan di dalamnya dan proses ekstraksi pesan dapat dilakukan.

DFD Level 2

DFD level 2 dari Proses 1.1 Cek Data adalah sebagai berikut :

Gambar 6 DFD Level 2 Proses Cek Data

Pada DFD Level 2 proses Cek Data ini terdapat 4 proses, yaitu proses Load covertext, Cek covertext,

Load file teks, dan cek file teks.

Proses load coverteks adalah proses dimana user membuka file gambar untuk dijadikan covertext. Proses cek

covertext adalah proses mengecek

apakah terdapat fleck di dalam file gambar yang di load. Proses load file teks adalah proses dimana user menuliskan pesan rahasia dan proses cek file teks adalah proses yang mengecek apakah file teks dapat disisipkan ke dalam file gambar.

DFD level 2 dari Proses 1.2

Embedding Teks adalah sebagai

1.2.1 Baca Struktur Covertext 1.2.2 Konversi Covertext ke biner 1.2.4 Konversi File Teks

Ke biner

1.2.3 Baca Struktur

File Teks

1.2.5 Spreding biner File Teks

File Teks sesuai

File Teks sesuai

Stegotext File Gambar

(Covertext) sesuaiFile Teks

sesuai File Gambar (Covertext) sesuai File Gambar (Covertext) sesuai File Teks sesuai File Gambar (Covertext) sesuai File Gambar (Covertext) sesuai File Teks sesuai Stegotext Dari Proses 1.1.4

Gambar 7 DFD Level 2 Proses

Embedding Teks

Pada DFD Level 2 proses

Embedding teks ini terdapat 5 proses,

yaitu Baca struktur covertext,

Konversi covertext ke biner, Baca struktur file teks, Konversi file teks ke biner, dan Spreading biner file teks. Pada proses baca struktur

coverteks, gambar di cek dapat

menampung seberapa banyak karakter pesan. Proses konversi

covertext ke biner membaca atribut

RGB dari covertext dan diterjemahkan ke biner. Pada proses baca struktur file teks, pesan dibaca seberapa banyak karakter yang akan disisipkan, lalu pesan dikonversi ke

biner pada proses konversi file teks

ke biner. Selanjutnya setelah file teks di konversi ke biner, lalu di sebarkan ke biner-biner covertext.

DFD level 2 dari Proses 2.1 Cek Stegotext adalah sebagai berikut :

Gambar 8 DFD Level 2 Proses Cek Stegotext

DFD Level 2 proses Cek

stegotext memiliki 3 proses, yaitu Load stegotext, Cek stegotext, dan

Cek file teks dalam stegotext. Load

stegotext dilakukan saat user

membuka file gambar. Dilanjutkan dengan cek stegotext yaitu proses cek

fleck, dimana bila terdapat fleck

maka stegotext memiliki pesan rahasia.

DFD level 2 dari Proses 2.2 Ekstraksi Teks adalah sebagai berikut : 2.2.1 Baca Struktur Stegotext 2.2.2 Konversi Stegotext ke biner 2.2.4 Konversi biner hasil despreading ke byte 2.2.3 Baca biner 2.2.5 Baca biner Stegotext sesuai Stegotext sesuai Biner Stegotext Biner Stegotext

Byte hasil konversi

File Teks User Penerima Dari Proses 2.1.3 File Gambar

Gambar 9 DFD Level 2 Proses Ekstraksi Teks

DFD Level 2 Proses Ekstraksi Teks memiliki 5 proses, yaitu Baca struktur stegotext, Konversi stegotext ke biner, Baca biner, Konversi biner hasil despreading ke byte, dan Baca

biner. User penerima yang menerima stegotext membaca pesan dengan

melewati 5 proses ini, pertama

stegotext dibaca strukturnya, berapa pixel yang berisi pesan, lalu stegotext

di konversi ke biner, lalu biner diterjemahkan ke pesan melalui 3 proses, Baca biner, Konversi biner hasil despreading ke byte, dan Baca

biner.

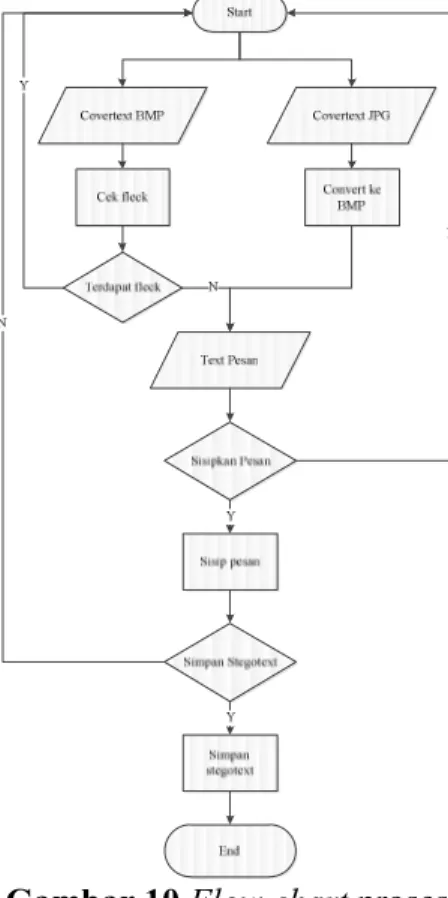

Flow Chart

Flow Chart memodelkan alur

kerja sebuah proses dan urutan aktivitas dalam suatu proses. Diagram dapat memodelkan sebuah alur kerja dari satu aktivitas ke aktivitas lain atau dari satu aktivitas ke dalam keadaan sesaat (state). Contoh Flow Chart Aplikasi Steganografi akan disajikan oleh gambar di bawah ini :

Gambar 10 Flow chart proses

Gambar 11 Flow chart proses Ekstraksi Pesan

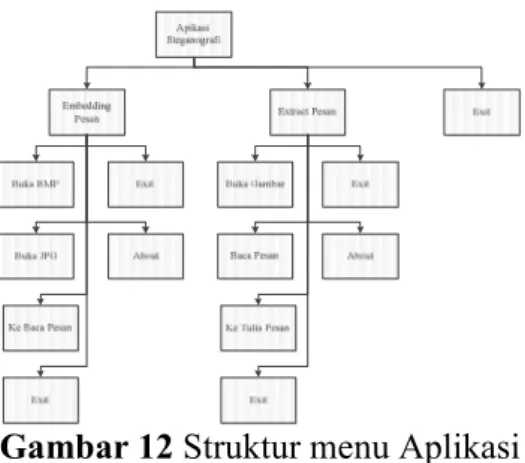

Struktur Menu

Perancangan struktur menu dibuat dalam bentuk bagan untuk mengidentifikasi dan mengilustrasikan aplikasi ke dalam bentuk modul-modul serta menggambarkan hierarki kontrol di antara modul-modul tersebut. Struktur menu ini merupakan rancangan program menu utama yang terdiri dari beberapa menu yang digunakan dalam aplikasi ini. Untuk lebih jelasnya lihat gambar di bawah ini :

Gambar 12 Struktur menu Aplikasi Steganografi

Aplikasi steganografi yang dibuat mempunyai struktur sebagai berikut, mempunyai 4 form, yaitu

form utama, form tulis pesan, form

baca pesan dan form about. Pada

form utama terdapat tombol ke form

tulis pesan, form baca pesan dan exit. Pada form tulis pesan terdapat tombol buka BMP, buka JPG, ke baca pesan dan Exit. Pada form baca pesan terdapat tombol buka gambar, baca pesan, ke tulis pesan dan exit.

Rancangan Antar Muka

(Interface)

Perancangan interface ini merupakan struktur gambaran aplikasi yang akan dibuat, adapun rancangan-rancangan menu utama aplikasi steganografi, yaitu :

Gambar 13 Rancangan interface

IMPLEMENTASI SISTEM Lingkungan Pemograman

Aplikasi Steganografi ini dibuat dengan menggunakan bahasa pemograman Delphi dan dikembangkan menggunakan Aplikasi Embarcadero Delphi 2010. Implementasi Sistem

Berdasarkan desain dan perancangan system yang telah dibuat sebelumnya, maka implementasinya disajikan dalam contoh gambar 15 di bawah ini.

Gambar 14 Menu Utama program Pengujian

Pengujian ini menggunakan metode pengujian Black Box.

Pengujian ini berusaha menemukan kesalahan dalam beberapa kategori sebagai berikut : fungsi-fungsi yang tidak benar atau hilang, kesalahan interface, kesalahan kinerja, inisialisasi dan kesalahan terminasi. Kesimpulan

Berdasarkan hasil penelitian yang penulis lakukan dengan tema steganografi, dengan mengambil judul aplikasi steganografi ini, diharapkan dapat digunakan untuk membantu user internet dalam bertukar pesan dengan tingkat keamanan yang lebih baik.

Berdasarkan analisis yang telah penulis buat, maka dapat diambil kesimpulan :

1. Dengan aplikasi steganografi ini dapat melindungi transaksi pengiriman pesan antara dua pihak yang saling bertukar pesan.

2. Aplikasi ini dapat menyamarkan pesan, karena secara kasat mata pesan tidak akan terlihat, dan terlihat sebagai gambar biasa.

Di era internet ini, transaksi pengiriman pesan sudah sangat maju, baik itu melalui pesan elektronik

(e-mail), jejaring sosial (Facebook, Twitter, Google+, dll), forum, dll.

Kelemahan proses transaksi pesan dalam media-media tersebut adalah kerahasiaannya, dimana bila pesan dikimkan ke tujuan maka pesan tersebut secara jelas akan berbentuk pesan, dan rentan untuk diserang setiap saat. Dengan aplikasi steganografi ini, pesan disisipkan ke dalam media gambar, dan secara kasat mata pesan tidak akan terlihat, dengan begitu transaksi pengiriman pesan akan lebih aman.

Saran

Berdasarkan informasi yang telah penulis dapat, serta kesimpulan yang telah diuraikan sebelumnya, maka penulis memberikan saran :

1. Aplikasi steganografi ini sebaiknya dikembangkan menjadi sebuah aplikasi yang lebih kompleks, baik penambahan input type file gambar, output type file gambar, dan fitur-fitur lain yang menunjang aplikasi ini.

2. Penyederhanaan proses penyisipan pesan dan pembacaan pesan rahasia. 3. Penambahan pop-up help

untuk mempermudah user. Penulis menyadari masih terdapat kekurangan-kekurangan dalam aplikasi yang penulis bangun ini, salah satunya adalah pengoptimalisasian script aplikasi, dan manajemen memory yang lebih baik. Diharapkan di masa datang, dapat dilakukan penyempurnaan-penyempurnaan pada aplikasi ini sehingga tingkat kepuasan user akan semakin tercapai. Semoga hasil penelitian tugas akhir ini dapat bermanfaat bagi rekan-rekan adik kelas dan pembaca. Akhir kata penulis ucapkan terima kasih kepada bapak dosen pembimbing yang dengan setia telah membantu dan membimbing penulis, sehingga penulis dapat menyelesaikan tugas akhir ini. DAFTAR PUSTAKA Anonim, 2011, Software Prototyping, www.en.wikipedia.org/wiki/S oftware_prototyping, 2011, diakses 14 Juli 2011.

Cole, Eric, 2003, Hiding in Plain

Sight : Steganoraphy and the

Art of Covert

Communication, United

States of America, Wiley Publishing.

J.Cox, Ingremar, 2008, Digital

Watermarking and

Steganography, United States

of America, Morgan Kaufmann.

Katzenbeisser, Stefan, 2000,

Information Hiding

Techniques for

Steganography and Digital Watermarking, United States

of America, Arctech House. Kipper, Greg, 2003, Investigator’s

Guide to Steganography,

United States of America, Aurbach Publications.

Lu, Chun-Shien, 2005, Multimedia

Security : Steganography and

Digital Watermarking

Techniques for Protecting of

Intellectual Property,

Taiwan, Idea Group Publising.

Machanda, Sanjeev, Dave, Mayank, and Singh, S. B., 2011,

Customized and Secure

Image Steganography

Through Random Numbers

Logic, India, Computer

Science Journals.

Masaleno, Andino, 2006, Pengantar

Steganografi,

www.ilmukomputer.com, 2006, diakses 16 Mei 2011. Morkel, T., Eloffm J. H. P., and

Oliver, M. S., 2005, An

Overview of Image

Steganography, South Africa,

Published electronically. Munir, Rinaldi, 2006, Kriptografi,

Bandung, Informatika.

Q.Shi, Yun, 2009, Transaction on Data Hiding and Multimedia Security IV, Germany, Springer.

Sellars, Duncan, An Introduction to

Steganography,

www.cs.uct.ac.za/courses/CS4 00W/NIS/papers99/dsellars/ste go.html, 2009, diakses 13 Juli 2011.

Wayner, Peter.2009, Dissapearing

Cryptography, United States

of America, Morgan Kaufmann.