ABSTRAK

Akses Point (AP) adalah sebuah node yang telah dikonfigurasi secara khusus pada sebuah Wireless Local Area Network (WLAN). AP bertindak sebagai pusat pemancar dan penerima untuk sinyal-sinyal radio WLAN. Kinerja dari sebuah AP tidak hanya ditentukan oleh spesifikasi perangkat keras yang ada didalam AP tersebut, tetapi sebuah firmware dalam AP juga ikut mempengaruhi kinerja AP tersebut.

Firmware standar dalam sebuah AP masih memiliki banyak kekurangan seperti, kompatibilitas terhadap modem yang terbatas, koneksi yang kurang stabil, panas yang berlebih pada perangkat AP, keamanan yang kurang, fitur yang dibatasi seperti antar muka dan kontrol yang dibatasi.

Dari latar belakang masalah tersebut penulis mengganti firmware standar dari AP dengan firmware open source dengan harapan mampu untuk menutupi atau mengurangi kekurangan yang ada di dalam firmware standar AP.

Hasil akhir yang diperoleh dalam penelitian adalah AP dengan firmware open source mampu memberikan peningkatan stabilitas dan keamanan yang lebih baik jika dibandingkan dengan firmware standar, selain itu firmware open source memberikan fitur-fitur yang lebih banyak jika dibandingkan dengan firmware standar, serta tampilan antar muka yang lebih informative dibandingkan dengan firmware standar.

ABSTRACT

Access Point (AP) is a node has been configured specifically to a Wireless Local Area Network (WLAN). AP acts as a central transmitter and receiver of WLAN radio signals. AP performance is not only determined by the hardware specifications, but a firmware in the AP also influence the performance of the AP.

AP with firmware standar has many shortcomings, such as the limited compatibility of the modem, which is less stable connection, excessive heat on the AP device, security is lacking, limitation features such as interface and controls are limited.

Depend on that reason writer replace the standar firmware on AP with open source firmware with the hope of being able to cover or reduce the existing deficiencies in the standard firmware AP.

The final results from research, AP with open source firmware is able to provide increased stability and better security when compared with standard firmware, in addition open source firmware provides features more when compared with standard firmware, and display interface more informative than the standard firmware.

IMPLEMENTASI DAN PERBANDINGAN UNJUK

KERJA ACCESS POINT DENGAN MENGGUNAKAN

FIRMWARE OPEN SOURCE

SKRIPSI

Diajukan untuk Memenuhi Salah Satu Syarat Memperoleh Gelar Sarjana Komputer

Program Studi Teknik Informatika

Disusun oleh

Paulus Agung Wahyu Nugroho 105314041

PRODI TEKNIK INFORMATIKA FAKULTAS SAINS DAN TEKNOLOGI

UNIVERSITAS SANATA DHARMA YOGYAKARTA

IMPLEMENTATION AND COMPARISON OF

ACCESS POINT WITH OPEN SOURCE FIRMWARE

PERFOMANCE

THESIS

Presented as Partial Fulfillment of the Requirements To Obtain the Sarjana Komputer Degree

In Informatics Engineering

By:

Paulus Agung Wahyu Nugroho 105314041

INFORMATIC ENGINEERING STUDY PROGRAM DEPARTMENT OF INFORMATICS ENGINEERING

FACULTY OF SCIENCE AND TECHNOLOGY SANATA DHARMA UNIVERSITY

i

HALAMAN PERSETUJUAN

TUGAS AKHIR

IMPLEMENTASI DAN PERBANDINGAN UNJUK KERJA

ACCESS POINT DENGAN MENGGUNAKAN FIRMWARE

OPEN SOURCE

Oleh:

Paulus Agung Wahyu Nugroho

105314041

Telah disetujui oleh :

Pembimbing,

ii

SKRIPSI

IMPLEMENTASI DAN PERBANDINGAN UNJUK KERJA ACCESS

POINT DENGAN MENGGUNAKAN FIRMWARE OPEN SOURCE

Dipersiapkan dan ditulis oleh: Paulus Agung Wahyu Nugroho

NIM: 105314076

Telah dipertahankan di depan panitia penguji pada tanggal 18 Maret 2015

dan dinyatakan memenuhi syarat

Susunan Panitia Penguji

Nama Lengkap Tanda Tangan

Ketua Puspaningtyas Sanjoyo Adi, S.T., M.T. ………

Sekretaris Stephanus Yudianto Asmoro, S.T., M.kom. ..………. Anggota B. Herry Suharto, S.T., M.Kom. ………

Yogyakarta, ……….. Fakultas Sains dan Teknologi

Universitas Sanata Dharma Dekan,

iii

HALAMAN PERSEMBAHAN

Karya ini saya persembahkan kepada:

Tuhan Yesus Kristus, terimakasih sudah dipercayakan untuk

menyelesaikan semuanya.

Keluarga tercinta, bapak, ibuk, dan kakak-kakak ku. Terimakasih atas

dukungan moral dan doanya.

Teman-teman Teknik Informatika 2010 yang tidak dapat disebut

iv

PERNYATAAN KEASLIAN KARYA

Saya menyatakan dengan sesungguhnya bahwa di dalam skripsi yang saya tulis ini tidak memuat karya atau bagian karya orang lain, kecuali yang telah disebutkan dalam kutipan dan daftar pustaka, sebagaimana layaknya karya ilmiah.

Yogyakarta, 18 Maret 2015

Penulis

v

LEMBAR PERNYATAAN PERSETUJUAN

PUBLIKASI KARYA ILMIAH UNTUK KEPENTINGAN AKADEMIS

Yang bertanda tangan di bawah ini, saya mahasiswa Universitas Sanata Dharma: Nama : Paulus Agung Wahyu Nugroho

NIM : 105314041

Demi pengembangan ilmu pengetahuan, saya memberikan kepada Perpustakaan Universitas Sanata Dharma karya ilmiah yang berjudul:

IMPLEMENTASI DAN PERBANDINGAN UNJUK KERJA ACCESS

POINT DENGAN MENGGUNAKAN FIRMWARE OPEN SOURCE

Beserta perangkat yang diperlukan (bila ada). Dengan demikian saya memberikan kepada perpustakaan Universitas Sanata Dharma hak untuk menyimpan, mengalihkan dalam bentuk media lain, mengelolanya dalam bentuk pangkalan data mendistribusikan secara terbatas, dan mempublikasikannya di Internet atau media lain untuk kepentingan akademis tanpa perlu meminta ijin dari saya maupun memberikan royalti kepada saya selama tetap mencamtumkan nama saya sebagai penulis.

Demikian pernyataan ini saya buat dengan sebenarnya. Dibuat di Yogyakarta,

Pada tanggal: 18 Maret 2015 Yang menyatakan,

vi

ABSTRAK

Akses Point (AP) adalah sebuah node yang telah dikonfigurasi secara khusus pada sebuah Wireless Local Area Network (WLAN). AP bertindak sebagai pusat pemancar dan penerima untuk sinyal-sinyal radio WLAN. Kinerja dari sebuah AP tidak hanya ditentukan oleh spesifikasi perangkat keras yang ada didalam AP tersebut, tetapi sebuah firmware dalam AP juga ikut mempengaruhi kinerja AP tersebut.

Firmware standar dalam sebuah AP masih memiliki banyak kekurangan seperti, kompatibilitas terhadap modem yang terbatas, koneksi yang kurang stabil, panas yang berlebih pada perangkat AP, keamanan yang kurang, fitur yang dibatasi seperti antar muka dan kontrol yang dibatasi.

Dari latar belakang masalah tersebut penulis mengganti firmware standar dari AP dengan firmware open source dengan harapan mampu untuk menutupi atau mengurangi kekurangan yang ada di dalam firmware standar AP.

Hasil akhir yang diperoleh dalam penelitian adalah AP dengan firmware open source mampu memberikan peningkatan stabilitas dan keamanan yang lebih baik jika dibandingkan dengan firmware standar, selain itu firmware open source memberikan fitur-fitur yang lebih banyak jika dibandingkan dengan firmware standar, serta tampilan antar muka yang lebih informative dibandingkan dengan firmware standar.

vii

ABSTRACT

Access Point (AP) is a node has been configured specifically to a Wireless Local Area Network (WLAN). AP acts as a central transmitter and receiver of WLAN radio signals. AP performance is not only determined by the hardware specifications, but a firmware in the AP also influence the performance of the AP.

AP with firmware standar has many shortcomings, such as the limited compatibility of the modem, which is less stable connection, excessive heat on the AP device, security is lacking, limitation features such as interface and controls are limited.

Depend on that reason writer replace the standar firmware on AP with open source firmware with the hope of being able to cover or reduce the existing deficiencies in the standard firmware AP.

The final results from research, AP with open source firmware is able to provide increased stability and better security when compared with standard firmware, in addition open source firmware provides features more when compared with standard firmware, and display interface more informative than the standard firmware.

viii

KATA PENGANTAR

Puji sukur kepada Tuhan Yesus Kristus, atas segala berkat anugerah yang telah diberikan, sehingga penulis dapat peneyelsaikan Tugas Akhir “Implementasi Dan Perbandingan Unjuk Kerja Access Point Dengan Menggunakan

Firmware Open Source” ini dengan baik dan lancar.

Pada kesempatan ini, penulis ingin mengucapkan terima kasih kepada pihak-pihak yang telah membantu penulis baik selama penelitian maupun saat pengerjaan skripsi ini. Ucapan terima kasih penulis sampaikan di antaranya kepada:

1. Tuhan Yesus Kristus, yang telah menjawab semua doa-doa penulis dan mencurahkan berkat sehingga penulis dapat menyelesaikan karya ilmiah ini.

2. Bapak B. Herry Suharto, S.T., M.Kom., selaku dosen pembimbing tugas akhir penulis.

3. Orang tua, FX Sumdahi P, dan Fransiska Romana P, atas dukungan doa dan semangatnya.

4. Para kakak kandungku, terutama mba Novensia Utami Ningsih dan mas Lorensius Edi Purwantoro atas dukungan dana, semangat dan moralnya. 5. Mas adit untuk pinjaman alat mikrotiknya dan dukungan doa dan

semangatnya.

ix

7. Teman-teman @_HMPS 2010 dan teman-teman seleuruh angkatan 2010 atas dukungan moralnya.

8. Lingkungan Santo Antonius malangan untuk doa dan semangat yang diberikannya.

9. Dan Semua pihak yang tidak dapat disebutkan satu per satu yang telah membantu penulis dalam pengerjaan skripsi ini.

Akhirnya penulis berharap semoga skripsi ini dapat memberi inspirasi bagi pembaca.

Penulis,

x

DAFTAR ISI

HALAMAN PERSETUJUAN ... i

HALAMAN PERSEMBAHAN ... iii

PERNYATAAN KEASLIAN KARYA ... iv

LEMBAR PERNYATAAN PERSETUJUAN PUBLIKASI KARYA ILMIAH UNTUK KEPENTINGAN AKADEMIS ... v

ABSTRACT ... vii

DAFTAR ISI ... x

DAFTAR GAMBAR ... xv

DAFTAR TABEL ... xvii

BAB I ... 1

PENDAHULUAN ... 1

1.1 Latar belakang ... 1

1.2 Rumusan masalah ... 2

1.3 Tujuan ... 2

1.4 Batasan Masalah ... 3

1.5 Metode Penelitian ... 3

BAB II ... 5

LANDASAN TEORI ... 5

2.1 Wireless Local Area Network ... 5

2.2 Standar IEEE ... 6

2.3 Firmware ... 9

2.4 DD-WRT Firmware ... 12

2.5 Paramater Performa Jaringan ... 12

2.6 MTU (Maximum Transfer Unit) ... 15

2.7 DHCP ... 17

2.8 ARP ... 21

2.9 FTP ... 24

2.10 WEP, WPA, WPA-PSK ... 25

2.11 PORT FORWARDING ... 29

2.12 HPING3 ... 29

xi

2.14 WDS ... 35

2.15 DMZ ... 37

2.16 VPN ... 39

2.16.1 PPTP ... 40

2.16.2 PPPOE ... 41

2.16.3 L2TP ... 42

2.17 Access Point (AP) ... 43

2.17.1 Mode Root ... 43

2.17.2 Mode Repeater ... 44

2.17.3 Mode Bridge ... 44

2.18 IPERF ... 44

2.19 DDoS ... 45

2.20 UPnP ... 48

BAB III ... 51

PERANCANGAN ... 51

3.1 Spesifikasi Alat ... 51

3.1.2 Spesifikasi Hardware ... 51

3.1.2.1 AP TP-LINK MR3020 ... 51

3.1.2.2 Modem TL-WN721N ... 54

3.1.2.3 Modem ATHEROS AR9285 ... 55

3.2 Diagram Alir Desain Pengujian ... 56

3.3 Skenario Penelitian ... 58

3.3.1 Pengujian Transfer Data (Menggunakan iPerf) ... 58

3.3.1.1 Menguji Kecepatan Ethernet Card dan Compabilitas Ethernet Card. ... 58

3.3.1.2 Menguji Kecapatan AP Pada Konfigugurasi IEEE 802.11n, IEEE 802.11g, IEEE 802.11b ... 59

3.3.1.3 Menguji Kecepatan Fitur Wireless Modes Pada Mode 3G Router Dengan Koneksi Automatic DHCP dan Static IP ... 60

3.3.1.4 Menguji Kecepatan Fitur Wireless Modes Pada Mode 3G Router Dengan Koneksi PPTP, PPPOE dan L2TP ... 60

3.3.1.5 Menguji Fitur WISP (Wireless Internet Service Provider) ... 61

3.3.1.6 Menguji Kecepatan Fitur AP Mode (Access Point Mode) ... 62

xii

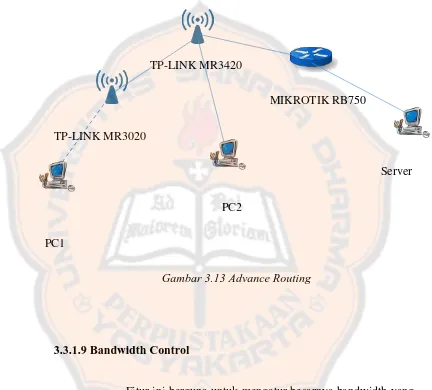

3.3.1.8 Menguji Kecepetan Transfer Data Advance Routing ... 64

3.3.1.9 Bandwidth Control ... 65

3.3.1.10 Pengujian Kecepatan Dalam Mode WDS ... 66

3.3.2 Pengujian Fitur Kemanan (Menggunakan Hping3) ... 67

3.3.2.1 Forbid Ping From Wan atau Black anynomous WAN Request (ping) ... 67

3.3.2.2 Forbid Ping From LAN Port to Router ... 68

3.3.2.3 Remote Management ... 68

3.3.2.4 Local Management ... 69

3.3.2.5 DDoS (Distributed Denial of Service) ... 70

3.3.2.5.1 DDoS Dari Dalam AP ... 70

3.3.2.5.2 DDoS Dari Luar AP ... 71

3.3.3 Pengujian Fitur Berdasarkan Fungsionalitas ... 72

3.3.3.1 DHCP Server ... 72

3.3.3.2 DHCP Client List ... 73

3.3.3.3 Address Reservation ... 73

33.3.4 Virtual Server (Port Forwarding) ... 74

3.3.3.5 DMZ ... 75

3.3.3.6 UPnP ... 76

3.3.3.7 Pengujian Terhadap Fitur Parental Control, Host List, Target, Access Schedule, Rule Management ... 77

3.3.3.8 IP dan MAC Binding ... 79

3.3.3.9 WPS ... 80

3.3.3.10 AP Isolated ... 81

3.3.3.11 Wireless Mac Filtering ... 82

3.3.4 Pengujian Kompabilitas Terhadap Modem ... 82

BAB IV ... 84

IMPLEMENTASI DAN PENGUJIAN ... 84

4.1 Menguji Fitur Transfer Data (Menggunakan iPerf) ... 84

4.1.1 Menguji Fitur Ethernet Card AP ... 84

4.1.1.1 Pengujian Ethernet Card 100 Mbps Full Duplex ... 84

4.1.1.2 Pengujian Ethernet Card 100 Mbps Half Duplex ... 84

4.1.1.3 Pengujian Ethernet Card 10 Mbps Full Duplex ... 85

xiii

4.1.2 Pengujian Fitur WLAN (Wireless LAN) ... 86

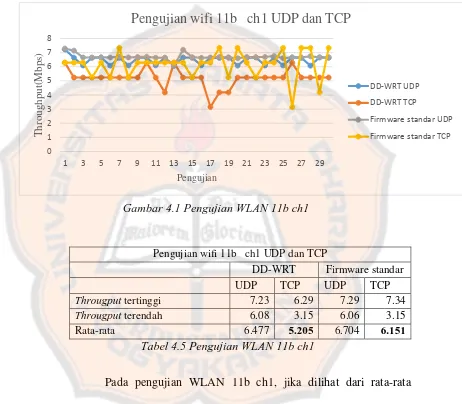

4.1.2.1 Pengujian WLAN 11b ... 86

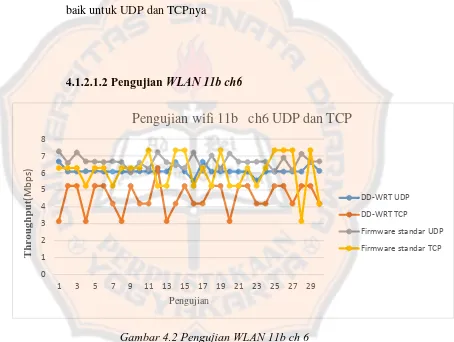

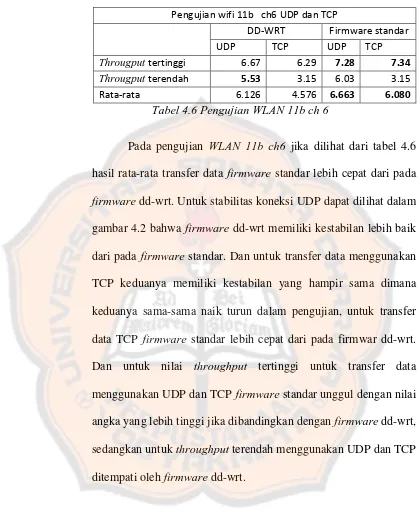

4.1.2.1.2 Pengujian WLAN 11b ch6 ... 87

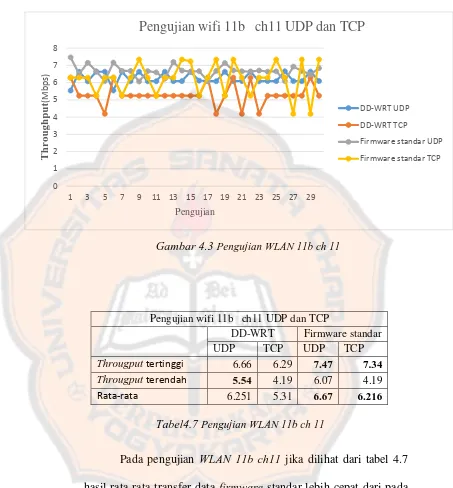

4.1.2.1.3 Pengujian WLAN 11b ch11 ... 89

4.1.2.2 Pengujian WLAN 11g ... 90

4.1.2.2.1 Pengujian WLAN 11g ch1 ... 90

4.1.2.2.2 Pengujian WLAN 11g ch6 ... 91

4.1.2.2.3 Pengujian WLAN 11g ch11 ... 93

4.1.2.3 Pengujian WLAN 11n ... 94

4.1.2.3.1 Pengujial WLAN 11n ch4 ... 94

4.1.2.3.2 Pengujial WLAN 11n ch11 ... 96

4.1.3 Pengujian Kecepatan Fitur Wireless Modes Pada Mode 3G Router Dengan Koneksi Automatic DHCP, Static IP, PPTP, PPoE, L2TP ... 97

4.1.3.1 Pengujian Kecepatan Dengan Koneksi Automatic DHCP ... 97

4.1.3.2 Pengujian Kecepatan Dengan Koneksi Static ... 98

4.1.3.3 Pengujian Kecepatan Pada Fitur PPTP ... 99

4.1.3.4 Pengujian Kecepatan Pada Fitur PPoE ... 101

4.1.3.5 Pengujian Kecepatan Pada Fitur L2TP ... 102

4.1.4 Pengujian Fitur WISP ... 103

4.1.5 Pengujian Kecepatan Fitur AP Mode ... 104

4.1.6 Pengujian Kecepatan WLAN Menggunakan Authentication WEP, WPA-PSK/WPA2-PSK ... 105

4.1.6.1 Pengujian Menggunakan Authentication WEP Open System 64 bit ... 105

4.1.6.2 Pengujian Menggunakan Authentication WEP Open System 128 bit ... 106

4.1.6.3 Pengujian Menggunakan Authentication WEP Shared Key 64 bit ... 108

4.1.6.4 Pengujian Menggunakan Authentication WEP Shared Key 128 bit ... 109

4.1.6.5 Pengujian Menggunakan Authentication WPA TKIP ... 110

4.1.6.6 Pengujian Menggunakan Authentication WPA AES... 111

4.1.6.7 Pengujian Menggunakan Authentication WPA2 TKIP ... 113

4.1.6.8 Pengujian Menggunakan Authentication WPA2 AES... 114

xiv

4.1.8 Pengujian Kecepatan Pada Fitur Bandwidth Control ... 116

4.1.9 Pengujian Kecepatan Pada Fitur WDS (Wireless Distributed System) 120 4.2 Pengujian Fitur Keamanan ... 121

4.2.1 Pengujian Forbid Ping From Wan atau Black anynomous WAN Request ... 121

4.2.2 Pengujian Forbid Ping From LAN Port to Router ... 121

4.2.3 Pengujian Remote Management ... 122

4.2.4 Pengujian Local Management ... 122

4.2.5 Pengujian DDoS (Distributed Denial of Service) ... 123

4.2.5.1 Pengujian Serangan DDoS dari Dalam AP ... 123

4.2.5.2 DDoS Dari Luar AP ... 125

4.3 Pengujian Fitur Berdasarkan Fungsionalitas ... 127

4.4 Pengujian Kompabilitas Terhadap Modem ... 129

4.5 Tabel Perbandingan Data dan Fitur Firmware Standar Dan Firmware DD-WRT ... 130

BAB V ... 139

KESIMPULAN DAN PENUTUP ... 139

5.1 Kesimpulan ... 139

5.2 Saran ... 141

DAFTAR PUSTAKA ... 142

xv

DAFTAR GAMBAR

Gambar 2.1 Osi Layer...6

Gambar 2.2 802.11 Network Standar (Source Wikipedia)...9

Gambar 2.3 Diagram Datagram IP...15

Gambar 2.4 ARP...23

Gambar 2.5 ARP Proses...24

Gambar 3.1 Bentuk fisik AP TP-LINK MR3020...53

Gambar 3.2 Bentuk dari Modem TL-WN721...54

Gambar 3.3 Spesifikasi modem TL-WN721...54

Gambar 3.4 Bentuk chipset qualcom beserta spesifikasinya...55

Gambar 3.5 Alur Desain Pengujian...57

Gambar 3.6 Menguji Kecepatan dan kompabilitas ethernet...58

Gambar 3.7 Skenario Menguji kecepatan AP pada mode b, g, n...59

Gambar 3.8 Pengujian Pada Mode Automatic DHCP dan Static IP...60

Gambar 3.9 Pengujian Dengan Menggunakan Koneksi PPTP, PPOE, L2TP...61

Gambar 3.10 Pengujian WISP...62

Gambar 3.11 Pengujian AP Mode...63

Gambar 3.12 Pengujian WPE, WPA/WPA2-PSK...64

Gambar 3.13 Advance Routing...65

Gambar 3.14 Bandwidth Control...66

Gambar 3.15 Pengujian WDS...66

Gambar 3.16 Forbid Ping From Wan Request...67

Gambar 3.17 Forbid Ping From Lan Port...68

Gambar 3.18 Remorte Management...68

Gambar 3.19 Local Management...69

Gambar 3.20 DDoS Dari Dalam AP...70

Gambar 3.21 DDoS Dari Luar AP...71

Gambar 3.22 Pengujian DHCP Server...72

Gambar 3.23 Pengujian Address Reservation...74

xvi

Gambar 3.25 Pengujian DMZ...76

Gambar 3.26 Pengujian UPnP...77

Gambar 3.27 Parental Control, Host List, Access Schedule...79

Gambar 3.28 IP dan MAC Binding...80

Gambar 3.29 Pengujian WPS...80

Gambar 3.30 Pengujian AP Isolated...81

Gambar 3.31 Wireless MAC Filtering...82

Gambar 3.32 Pengujian Menggunakan Modem Dial up...83

Gambar 4.1 Pengujian WLAN 11b ch 1...86

Gambar 4.2 Pengujian WLAN 11b ch 6...87

Gambar 4.3 Pengujian WLAN 11b ch 11...89

Gambar 4.4 Pengujian WLAN 11g ch 1...90

Gambar 4.5 Pengujian WLAN 11g ch 6...91

Gambar 4.6 Pengujian WLAN 11g ch 11...93

Gambar 4.7 Pengujian WLAN 11n ch 4...94

Gambar 4.8 Pengujian WLAN 11n ch 11...96

Gambar 4.9 Pengujian Menggunakan Automatic DHCP...97

Gambar 4.10 Pengujian Menggunakan IP Static...98

Gambar 4.11 Pengujian Menggunakan PPTP...99

Gambar 4.12 Pengujian Menggunakan PPPoE...101

Gambar 4.13 Pengujian Menggunakan L2TP...102

Gambar 4.14 Pengujian WISP (Wireless Internet Service Provider)...103

Gambar 4.15 Pengujian AP mode/ DHCP Forwader...104

Gambar 4.16 Pengujian WEP Open System 64 bit...105

Gambar 4.17 Pengujian WEP open system 128 bit...106

Gambar 4.18 Pengujian WEP 64 bit Shared Key Hexadecimal...108

Gambar 4.19 Pengujian WEP 128 bit Shared Key Hexadecimal...109

Gambar 4.20 Pengujian WPA TKIP...110

Gambar 4.21 Pengujian WPA AES...111

xvii

Gambar 4.23 Pengujian Fitur WPA2 AES...114

Gambar 4.24 Grafik Pengujian Advance Routing...115

Gambar 4.25 Pengujian Download Bandwidth Control...116

Gambar 4.26 Pengujian Upload Bandwidth Control...118

Gambar 4.27 Grafik Pengujian WDS...120

Gambar 4.28 IP WAN AP Diping Oleh Client...121

Gambar 4.29 Hasil Pengujian Remote Management Firmware Standar...122

Gambar 4.30 Hasil Pengujian Remote Management Firmware DD-WRT...122

DAFTAR TABEL Tabel 2.1 MTU Tabel...16

Tabel 3.1 Fitur dan Spesifikasi TP-LINK MR3020...53

Tabel 3.2 Spesifikasi Atheros AR9285...56

Tabel 4.1 Pengujian Ethernet Card 100 Mbps full duplex...84

Tabel 4.2 Pengujian Ethernet Card 100 Mbps half duplex...84

Tabel 4.3 Pengujian Ethernet Card 10 Mbps full duplex...85

Tabel 4.4 Pengujian Ethernet Card 10 Mbps half duplex...85

Tabel 4.5 Pengujian WLAN 11b ch 1...86

Tabel 4.6 Pengujian WLAN 11b ch 6...88

Tabel 4.7 Pengujian WLAN 11b ch 11...89

Tabel 4.8 Pengujian WLAN 11g ch 1...90

Tabel 4.9 Pengujian WLAN 11g ch 6...92

Tabel 4.10 Pengujian WLAN 11g ch 11...93

Tabel 4.11 WLAN 11n ch 4...94

xviii

1

BAB I

PENDAHULUAN

1.1 Latar belakang

Akses Point (AP) adalah sebuah node yang telah dikonfigurasi secara khusus pada sebuah Wireless Local Area Network (WLAN). AP bertindak sebagai pusat pemancar dan penerima untuk sinyal-sinyal radio WLAN. AP sering disebut juga base station. Sehingga client yang terhubung dengan perangkat tersebut bisa berkomunikasi satu sama lainnya dengan subnet mask yang sama.

Kinerja dari sebuah AP tidak hanya ditentukan oleh spesifikasi perangkat keras yang ada didalam AP tersebut, tetapi sebuah firmware dalam AP juga ikut mempengaruhi kinerja AP tersebut. Firmware adalah sebuah perangkat lunak yang berisi program atau data, yang tersimpan pada ROM (Read Only Memory) dalam suatu perangkat keras.

2

Penelitian akan membandingkan kinerja AP dengan firmware standar dan dengan firmware pihak ke tiga atau firmware open source. Disini penulis menggunakan firmware pihak ketiga yang bernama firmware DD-WRT alasannya karena firmware ini stabil dan sudah mendukung berbagai macam perangkat AP [4]. DD-WRT adalah sebuah firmware pihak ketiga yang dirilis dibawah pengawasan GPL untuk jenis router ieee802.11/a/b/g/h/n yang didesain berdasarkan chipset Atheros dan Broadcom.

Dalam penelitian ini akan dilakukan beberapa scenario penelitian yaitu mengukur performa jaringan, keamanan, stabilitas dengan menggunakan firmware standar dan kemudian menggantinya dengan firmware DD-WRT. Hasil dari penelitian ini diharapkan mampu menyajikan data-data yang menunjukan kemampuan dari firmware standar dan firmware dd-wrt.

1.2 Rumusan masalah

Dari latar belakang yang dijabarkan diatas dapat dirumuskan sebagai berikut:

1. Bagaimana kinerja AP dengan firmware standar? 2. Bagaimana kinerja AP dengan firmware dd-wrt?

3. Bagaimana performa perbandingan antara kedua firmware tersebut?

1.3 Tujuan

3

2. Merekomendasi firmware yang digunakan pada AP berdasarkan hasil pengujian yang dilakukan.

3. Mengetahui perbandingan fitur yang terdapat dalam firmware standar dan firmware dd-wrt.

1.4 Batasan Masalah

1. Pengujian dilakukan dengan menggunakan AP tp-link TL-MR3020. 2. Pengujian dilakukan dengan firmware standar dan firmware DD-WRT. 3. Pengujian dilakukan dengan cara black box.

4. Parameter yang akan diuji adalah kinerja fitur AP tp-link TL-MR3020 dengan firmware standar dan dengan firmware DD-WRT (membandingkan fitur yang sama dengan firmware standar).

5. Pengujian menggunakan versi firmware TL-MR3020_V1_130929 untuk firmware standar dan versi 12/12/13 std.

6. Pengujian dilakukan di kawasan bebas interfrensi sinyal wifi.

1.5 Metode Penelitian

Metodologi yang digunakan untuk menyelesaikan tugas akhir ini adalah sebagai berikut:

1. Studi literature :

a. Teori jaringan komputer dan wireless lan b. Teori keamanan jaringan wireless

4

d. Unix CLI

2. Perencanaan scenario pengujian dan alat pengujian 3. Pengumpulan dan analisisis data

5

BAB II

LANDASAN TEORI

2.1 Wireless Local Area Network

6

Gambar 2.1 OSI Layer

WLAN memberikan kuntungan jika dibandingkan dengan Local Area Network (LAN). Keuntungan yang diberikan oleh WLAN adalah sebagai berikut:

1. Meningkatkan mobilitas komputer

2. Biaya instalasi yang lebih murah

3. Efektif diterapkan pada lingkungan yang dinamis (Setiawan, 2006).

2.2 Standar IEEE

Standarisasi IEEE 802.11a

7

Teknologi IEEE 802.11a tidak menggunakan teknologi spread-spectrum melainkan menggunakan standar frequency division multiplexing (FDM). Mampu mentransfer data hingga 54 Mbps

Standarisasi IEEE 802.11b

Standar 802.11b saat ini yang paling banyak digunakan satu. Menawarkan thoroughput maksimum dari 11 Mbps (6 Mbps dalam praktek) dan jangkauan hingga 300 meter di lingkungan terbuka. Ia menggunakan rentang frekuensi 2,4 GHz, dengan 3 saluran radio yang tersedia. Transmisi data 5,4 hingga 11 Mbps

Standarisasi IEEE 802.11c

Standar 802.11c (disebut WiFi), yang menjembatani standar 802.11c tidak menarik bagi masyarakat umum. Hanya merupakan versi diubah 802.1d standar yang memungkinkan 802.1d jembatan dengan 802.11-perangkat yang kompatibel (pada tingkat data link).

Standarisasi IEEE 802.11d

Standar 802.11d adalah suplemen untuk standar 802.11 yang dimaksudkan untuk memungkinkan penggunaan internasional 802.11 lokal jaringan. Ini memungkinkan perangkat yang berbeda informasi perdagangan pada rentang frekuensi tergantung pada apa yang diperbolehkan di negara di mana perangkat dari.

8

Standar 802.11e yang dimaksudkan untuk meningkatkan kualitas layanan pada tingkat data link layer. Tujuan standar ini adalah untuk menentukan persyaratan paket yang berbeda dalam hal bandwidth dan keterlambatan transmisi sehingga memungkinkan transmisi yang lebih baik suara dan video.

Standarisasi IEEE 802.11f

Standar 802.11f adalah rekomendasi untuk jalur akses vendor produk yang memungkinkan untuk menjadi lebih kompatibel. Ia menggunakan Inter-Access Point Protocol Roaming, yang memungkinkan pengguna roaming transparan akses beralih dari satu titik ke titik lain sambil bergerak, tidak peduli apa merek jalur akses yang digunakan pada infrastruktur jaringan. Kemampuan ini juga hanya disebut roaming.

Standarisasi IEEE 802.11g

9

Gambar 2.2 802.11 Network Standar (Source Wikipedia)

2.3 Firmware

10

thirdparty firmware. Tujuan adanya thirdparty firmware adalah untuk memberikan fitur lebih yang tidak bisa diberikan oleh firmware bawaan vendor yang sudah tertanam di flash memory pada perangkat keras.

Ada beberapa lavel dari firmware diantaranya adalah:

1. Low Level Firmware, firmware ini ditemukan di struktur ROM, OTP/PROM dan PLA. Low lavel Firmware sering hanya bisa dibaca saja dan tidak dapat diganti ataupun diupdate. Kadang ini disebut sebagai perangkat keras. 2. High Level Firmware, ini digunakan dalam memori flash

untuk update yang sering dianggap sebagai perangkat lunak. 3. Subsystems, ini memiliki microcode sendiri tetap tertanam

dalam chip flash, CPU dan unit LCD. Subsistem A biasanya dianggap sebagai bagian dari perangkat keras serta tingkat tinggi firmware.

Contoh dari penggunaan firmware:

Dalam produk konsumsi

- Pengatur waktu otomatis pada mesin cuci. - Pengontrol suara dan video pada tv modern.

- EPROM chipset yang digunakan pada digital music proesesor.

Dalam computer

11

- UEFI yang ada didalam system titanium, yang berbasiskan intel dengan apple.

- Open firmware, digunakan pada SPARC dari Sun Microsystem dan ORACLE

- ARCS, digunakan pada computer dari Silicon Grapich - Kickstart, digunakan dalam line post computer

- RTAS, yang digunakan oleh IBM - The Common Firmware Enviroment

Pada router dan firewall

- OpenWrt, open source router/firewall berbasiskan linux - m0n0wall, firewall dari FreeBSD

- IPfire, linux router dan firewall gratis - Fli4l, linux router dan firewall gratis

Contoh dari firmware hacking atau firmware yang dimodifikasi:

Rockbox untuk audio player digital

CHDK dan Magic lantern untuk Canon digital camera

Nikon Hacker proyek untuk Nikon EXPEED DSLRs

OpenWRT, dan yang serupa seperti DD-WRT digunakan untuk Wireless Router.

Firmware untuk dvd yang bisa dimainkan dinegara lain

12

2.4 DD-WRT Firmware

DD-WRT firmware adalah firmware buatan pihak ketiga (third party firmware). Firmware ini merupakan opensource firmware dengan berbasis Linux. Pada awalnya DD-WRT Firmware ini dikembangkan untuk Linksys akses poin tetapi dengan dengan pengembangan lebih lanjut Firmware ini dapat mendukung akses poin yang menggunakan chipset Atheros dan Broadcom.

2.5 Paramater Performa Jaringan

1. Throughput

yaitu kecepatan (rate) transfer data efektif, yang diukur dengan satuan bps (bit pers second). Throughput merupakan jumlah total kedatangan paket yang sampai tujuan selama interval tertentu dibagi oleh durasi interval waktu tersebut. Ada juga yang disebut dengan goodput. Goodput merupakan kecepatan transfer yang berada antara aplikasi di pengiriman ke aplikasi penerima

2. Packet Loss

13

atau kecepatan jaringan. Aplikasi yang berbeda membutuhkan bandwidth yang berbeda juga. Secara umum perangkat jaringan memiliki buffer (tampungan sementara) untuk menampung data yang diterima. Jika terjadi congestion yang cukup lama, maka buffer akan penuh dan tidak bisa menampung data baru yang akan diterima, sehingga mengakibatkan paket selanjutnya hilang. Berdasarkan standart ITU-T X.642 (rekomendasi X.642 International Telecomunication Union) ditentukan persentase paket loss untuk jaringan adalah

- Good (0-1%) - Acceptable (1-5%) - Poor (5-10%)

Secara sistenatis paket los dapat dihitung dengan cara :

Packet los =

����

�

%

Dimana, Pd = jumlah paket yang mengalami drop

Ps = Jumlah paket yang dikirim

3. Packet Drop

Packet drop berkaitan dengan antrian pada link. Jika ada paket dating pada suatu antrian yang sudah penuh, maka paket akan didrop/dibuat sesuai dengan jenis antrian yang dapat.

4. Delay (Latency)

14

congestion atau juga waktu proses yang lama. Selain itu adanya antrian atau mengambil delay, oleh karena itu mekanisme antrian dengan routing juga berperan.

5. Jitter

Jitter didefinisikan sebagai variasi delay dari sebuah paket yang berasal dari aliran data yang sama. Jitter yang tinggi artinya perbedaan waktu delay-nya besar, sedangkan jitter yang rendah artinya perbedaan waktu delay-nya kecil. Jitter dapat diakibatkan oleh variasi-variasi panjang antrian, waktu pengolahan data, dan juga dalam waktu penghimpunan ulang (reassembly) paket-paket di akhir perjalanan.

6. Reliability

Adalah karakteristik kehandalan sebuah aliran data dalam jaringan internet. Masing-masing program aplikasi memiliki kebutuhan realibility yang berbeda. Untuk proses pengiriman data, e-mail, dan pengaksesan internet, jaringan internet harus dapat diandalkan dibandingkan dengan konfrensi audio atau saluran telepon.

7. Bandwidth

15

2.6 MTU (Maximum Transfer Unit)

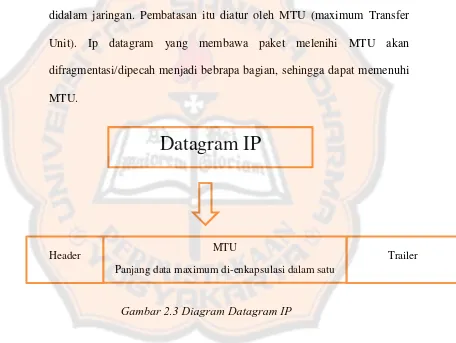

[image:37.595.101.557.256.599.2]Setiap lapisan protocol data link memiliki format framenya sendiri. Salah stu field frame tersebut didefinisikan dalam bentuk atau format ukuran maksimum field data. Ketika datagram dibungkus dalam sebuah frame, total ukuran datagram harus kurang dari ukuran maksimumnya. Hal ini disebabkan oleh pesyaratan perangkat keras dan lunak yang digunakan didalam jaringan. Pembatasan itu diatur oleh MTU (maximum Transfer Unit). Ip datagram yang membawa paket melenihi MTU akan difragmentasi/dipecah menjadi bebrapa bagian, sehingga dapat memenuhi MTU.

Gambar 2.3 Diagram Datagram IP

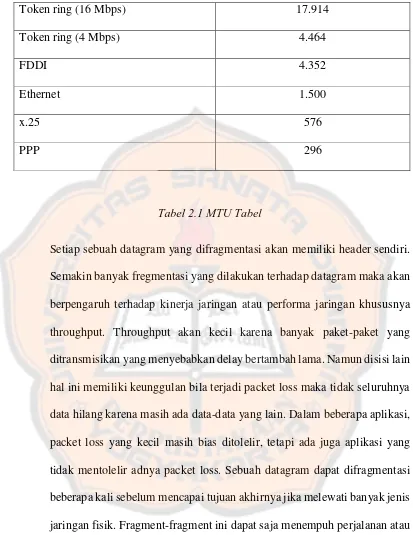

Tabel dibawah ini menunjukan ukuran MTU yang berbeda-beda pada setiap jenis protocol lapisan fisik.

Protokol MTU

Hyperchanel 65.535

Datagram IP

Header MTU

Panjang data maximum di-enkapsulasi dalam satu

frame

16

Token ring (16 Mbps) 17.914

Token ring (4 Mbps) 4.464

FDDI 4.352

Ethernet 1.500

x.25 576

[image:38.595.100.513.83.618.2]PPP 296

Tabel 2.1 MTU Tabel

17

2.7 DHCP

Protokol Konfigurasi Hos Dinamik (PKHD) (bahasa Inggris: Dynamic Host Configuration Protocol adalah protokol yang berbasis arsitektur client/server yang dipakai untuk memudahkan pengalokasian alamat IP dalam satu jaringan. Sebuah jaringan lokal yang tidak menggunakan DHCP harus memberikan alamat IP kepada semua komputer secara manual. Jika DHCP dipasang di jaringan lokal, maka semua komputer yang tersambung di jaringan akan mendapatkan alamat IP secara otomatis dari server DHCP. Selain alamat IP, banyak parameter jaringan yang dapat diberikan oleh DHCP, seperti default gateway dan DNS server.

DHCP didefinisikan dalam RFC 2131 dan RFC 2132 yang dipublikasikan oleh Internet Engineering Task Force. DHCP merupakan ekstensi dari protokol Bootstrap Protocol (BOOTP).

Karena DHCP merupakan sebuah protokol yang menggunakan arsitektur client/server, maka dalam DHCP terdapat dua pihak yang terlibat, yakni DHCP Server dan DHCP Client.

18

DHCP client merupakan mesin klien yang menjalankan perangkat lunak klien DHCP yang memungkinkan mereka untuk dapat berkomunikasi dengan DHCP Server. Sebagian besar sistem operasi klien jaringan (Windows NT Workstation, Windows 2000 Professional, Windows XP, Windows Vista, atau GNU/Linux) memiliki perangkat lunak seperti ini.

DHCP server umumnya memiliki sekumpulan alamat yang diizinkan untuk didistribusikan kepada klien, yang disebut sebagai DHCP Pool. Setiap klien kemudian akan menyewa alamat IP dari DHCP Pool ini untuk waktu yang ditentukan oleh DHCP, biasanya hingga beberapa hari. Manakala waktu penyewaan alamat IP tersebut habis masanya, klien akan meminta kepada server untuk memberikan alamat IP yang baru atau memperpanjangnya.

DHCP Client akan mencoba untuk mendapatkan "penyewaan" alamat IP dari sebuah DHCP server dalam proses empat langkah berikut:

DHCPDISCOVER: DHCP client akan menyebarkan request secara broadcast untuk mencari DHCP Server yang aktif. DHCPOFFER: Setelah DHCP Server mendengar broadcast

19

DHCPREQUEST: Client meminta DCHP server untuk menyewakan alamat IP dari salah satu alamat yang tersedia dalam DHCP Pool pada DHCP Server yang bersangkutan. DHCPACK: DHCP server akan merespons permintaan dari

klien dengan mengirimkan paket acknowledgment. Kemudian, DHCP Server akan menetapkan sebuah alamat (dan konfigurasi TCP/IP lainnya) kepada klien, dan memperbarui basis data database miliknya. Klien selanjutnya akan memulai proses binding dengan tumpukan protokol TCP/IP dan karena telah memiliki alamat IP, klien pun dapat memulai komunikasi jaringan.

Empat tahap di atas hanya berlaku bagi klien yang belum memiliki alamat. Untuk klien yang sebelumnya pernah meminta alamat kepada DHCP server yang sama, hanya tahap 3 dan tahap 4 yang dilakukan, yakni tahap pembaruan alamat (address renewal), yang jelas lebih cepat prosesnya.

20

Selain dapat menyediakan alamat dinamis kepada klien, DHCP Server juga dapat menetapkan sebuah alamat statik kepada klien, sehingga alamat klien akan tetap dari waktu ke waktu.

DHCP Scope adalah alamat-alamat IP yang dapat disewakan kepada DHCP client. Ini juga dapat dikonfigurasikan oleh seorang administrator dengan menggunakan peralatan konfigurasi DHCP server. Biasanya, sebuah alamat IP disewakan dalam jangka waktu tertentu, yang disebut sebagai DHCP Lease, yang umumnya bernilai tiga hari. Informasi mengenai DHCP Scope dan alamat IP yang telah disewakan kemudian disimpan di dalam basis data DHCP dalam DHCP server. Nilai alamat-alamat IP yang dapat disewakan harus diambil dari DHCP Pool yang tersedia yang dialokasikan dalam jaringan. Kesalahan yang sering terjadi dalam konfigurasi DHCP Server adalah kesalahan dalam konfigurasi DHCP Scope.

21

[MMC]). DHCP Lease juga sering disebut sebagai Reservation.

DHCP Options adalah tambahan pengaturan alamat IP yang diberikan oleh DHCP ke DHCP client. Ketika sebuah klien meminta alamat IP kepada server, server akan memberikan paling tidak sebuah alamat IP dan alamat subnet jaringan. DHCP server juga dapat dikonfigurasikan sedemikian rupa agar memberikan tambahan informasi kepada klien, yang tentunya dapat dilakukan oleh seorang administrator. DHCP Options ini dapat diaplikasikan kepada semua klien, DHCP Scope tertentu, atau kepada sebuah host tertentu dalam jaringan.

2.8 ARP

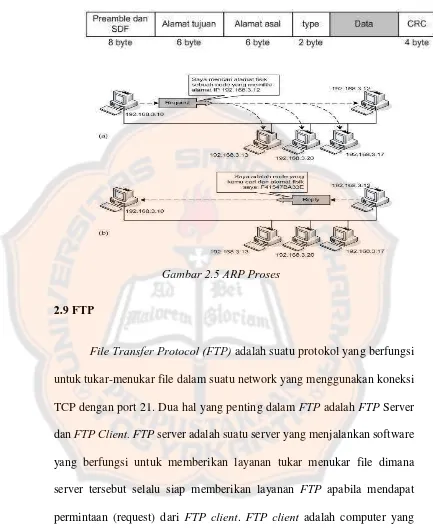

Address Resolution Protocol (ARP) dan Reverse Address Resolution Protocol (RARP) menggunakan alamat fisik unicast dan broadcast. Sebagai contoh Ethernet akan menggunakan alamat FFFFFFFFFFFF16 sebagai alamat broadcast. Sesungguhnya ARP dan RARP adalah proses pemetaan alamat fisik (Physical Address) seperti alamat NIC yang berasosiasi kepada logical address (alamat IP) atau sebaliknya.

22

Setiap host atau router yang ingin mengetahui alamat fisik daripada host atau router yang terletak dalam jaringan lokal yang sama akan mengirim paket query ARP secara broadcast, sehingga seluruh host atau router yang berada pada jaringan lokal akan menerima paket query tersebut. Kemudain setiap router atau host yang menerima paket query dari salah satu host atau router yang mengirim maka akan diproses hanya oleh host atau router yang memiliki IP yang terdapat dalam paket query ARP. Host yang menerima respons akan mengirm balik kepada pengirim query yang berisi paket berupa informasi alamat IP dan alamat fisik. Paket ini balik (reply ini sifatnya unicast. Lihat Gambar berikut).

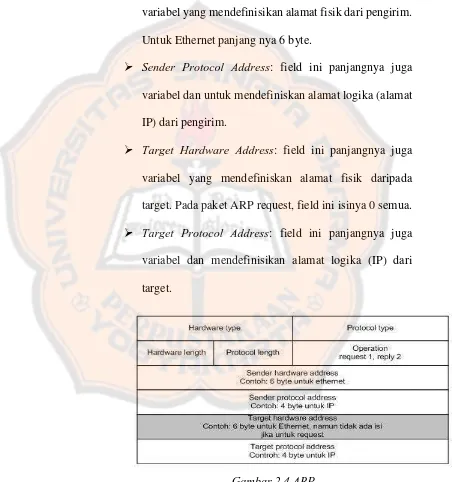

Format Paket Pada gambar dibawah memperlihatkan format paket ARP.

Hardware Type : adalah tipe hardware/perangkat keras. Banyak bit dalam field ini adlah 16 bit. Sebagai contoh untuk Ethernet mempunyai tipe 1.

Protocol Type : adalah tipe protokol di mana banyaknya bit dalam field ini 16 bit. Contohnya, untuk protokol IPv4 adalah 080016.

Hardware Length : field berisi 8 bit yang mendefinisikan panjang alamat fisik. Contohnya, untuk Ethernet, panjang alamat fisik adalah 6 byte.

23

Operation Request & Reply: field berisi 16 bit ini mendefinisikan jenis paket untuk ARP apakah itu berjenis ARP request atau ARP reply.

Sender Hardware Address : banyaknya field adalah variabel yang mendefinisikan alamat fisik dari pengirim. Untuk Ethernet panjang nya 6 byte.

Sender Protocol Address: field ini panjangnya juga variabel dan untuk mendefiniskan alamat logika (alamat IP) dari pengirim.

[image:45.595.98.550.190.672.2] Target Hardware Address: field ini panjangnya juga variabel yang mendefiniskan alamat fisik daripada target. Pada paket ARP request, field ini isinya 0 semua. Target Protocol Address: field ini panjangnya juga variabel dan mendefinisikan alamat logika (IP) dari target.

24

[image:46.595.96.529.102.633.2]Sebuah paket ARP dienkapsulasi langsung ke frame data link.

Gambar 2.5 ARP Proses

2.9 FTP

25

Tujuan dari FTP server adalah sebagai berikut:

Sharing data

Menyediakan indirect atau implicit remote computer Menyediakan tempat penyimpanan bagi user

Menyediakan transfer data yang reliable dan efisien

2.10 WEP, WPA, WPA-PSK

Shared Key atau WEP (Wired Equivalent Privacy) adalah suatu metode pengamanan jaringan nirkabel, disebut juga dengan Shared Key Authentication. Shared Key Authentication adalah metode Otentikasi yang membutuhkan penggunaan WEP. Enkripsi WEP menggunakan kunci yang dimasukkan (oleh administrator) ke client maupun access point. Kunci ini harus cocok dari yang diberikan akses point ke client, dengan yang dimasukkan client untuk autentikasi menuju access point.

Proses Shared Key Authentication:

Client meminta asosiasi ke access point, langkah ini

sama seperti Open System Authentication.

Access point mengirimkan text challenge ke client secara transparan.

26

Access point memberi respon atas tanggapan client, akses point akan melakukan decrypt terhadap respon enkripsi dari client untuk melakukan verifikasi bahwa text challenge dienkripsi dengan menggunakan WEP key yang sesuai. Pada proses ini, access point akan menentukan apakah client sudah memberikan kunci WEP yang sesuai. Bila kunci WEP yang diberikan oleh client sudah benar, maka access point akan merespon positif dan langsung meng-authentikasi client. Namun bila kunci WEP yang dimasukkan client salah, access point akan merespon negatif dan client tidak akan diberi authentikasi. Dengan demikian, client tidak akan terauthentikasi dan tidak terasosiasi.

27

Fungsi dari komputer pribadi ini kemudian dikenal dengan istilah authentication server, yang memberikan key yang berbeda kepada masing– masing pengguna/client dari suatu jaringan nirkabel yang menggunakan akses point sebagai media sentral komunikasi. Seperti dengan jaringan WEP, metoda enkripsi dari WPA ini juga menggunakan algoritma RC4.

Pengamanan jaringan nirkabel dengan metoda WPA ini, dapat ditandai dengan minimal ada tiga pilihan yang harus diisi administrator jaringan agar jaringan dapat beroperasi pada mode WPA ini. Ketiga menu yang harus diisi tersebut adalah:

Server

Komputer server yang dituju oleh akses point yang akan memberi otontikasi kepada client. beberapa perangkat lunak yang biasa digunakan antara lain freeRADIUS, openRADIUS dan lain-lain.

Port

Nomor port yang digunakan adalah 1812. Nomor port yang digunakan adalah 1812.

Shared Screet

adalah kunci yang akan dibagikan ke komputer dan juga kepada client secara transparant.

28

Untuk menggunakan Radius server bisa juga dengan tanpa menginstall perangkat lunak di sisi komputer client. Cara yang digunakan adalah Web Authentication dimana User akan diarahkan ke halaman Login terlebih dahulu sebelum bisa menggunakan Jaringan Wireless. Dan Server yang menangani autentikasi adalah Radius server.

WPA-PSK (Wi-Fi Protected Access – Pre Shared Key) adalah pengamanan jaringan nirkabel dengan menggunakan metoda WPA-PSK jika tidak ada authentikasi server yang digunakan. Dengan demikian access point dapat dijalankan dengan mode WPA tanpa menggunakan bantuan komputer lain sebagai server. Cara mengkonfigurasikannya juga cukup sederhana. Perlu diketahui bahwa tidak semua access point akan mempunyai fasilitas yang sama dan tidak semua access point menggunakan cara yang sama dalam mendapatkan Shared-Key yang akan dibagikan ke client.

29

2.11 PORT FORWARDING

Port forwarding atau pemetaan port adalah nama yang diberikan untuk teknik gabungan. Tujuannya memungkinkan port jaringan yang telah ditetapkan (asumsi protokol seperti TCP dan UDP, meskipun proses ini tidak terbatas) pada host dalam penyamaran NAT, biasanya jaringan pribadi, berdasarkan nomor port di mana ia diterima di gateway dari host asal. Port forwarding memungkinkan pengendalian komputer, misalnya dari Internet untuk menghubungkan ke komputer tertentu atau kamera ip dalam jaringan area lokal (LAN).

2.12 HPING3

Hping adalah sebuah TCP/IP assembler dan juga merupakan command-line yang berorientasi pada pemrosesan paket TCP/IP. Hping dapat digunakan untuk membuat paket IP yang berisi TCP, UDP atau ICMP payloads. Semua field header dapat dimodifikasi dan dikontrol dengan menggunakan baris perintah (command line). Pemahaman yang cukup baik tentang IP, TCP atau UDP wajib diketahui untuk menggunakan dan memahami tool ini.

30

User dapat menggunakan Hping untuk manipulasi semua field, flags, dan jenis protokol dari protokol TCP/ IP. Dengan memanipulasi paket, user dapat memindai (scanning) sistem jaringan dan dapat membuat lalu lintas jaringan tersebut menjadi padat, dan akhirnya membuat paket yang isinya dapat disesuaikan dengan keinginan user. Oleh karena itu, beberapa user menyebutnya sebagai aplikasi packet-crafting.

Hping3 merupakan versi terbaru dari Hping, dan Hping2 adalah aplikasi pendahulunya yang paling signifikan. Hping3 merupakan aplikasi yang berdiri sendiri (standalone), sedangkan Hping2 dalam beberapa kasus masih memerlukan aplikasi dari pihak ketiga, seperti scapy (tools memanipulasi paket) dan idswakeup (sebuah aplikasi untuk sistem pendeteksian intrutions / penyusup). Hping3 hadir dengan mesin baru TCL scripting, sehingga lebih kuat pada perintah command line yang sederhana.

Hping3 memungkinkan user membuat script yang cukup rumit dan akan membantu user untuk mensimulasikan lalu lintas jaringan pada firewall dan pendeteksian penyusup pada sistem user

Fungsi dari Hping3 adalah

Firewall testing

Port scanning dan host scanning

Network testing, dengan menggunakan protokol yang berbeda-beda

31

Traceroute

2.13 TCP dan UDP

Transmission Control Protocol (TCP) adalah suatu protokol yang berada di lapisan transport (baik itu dalam tujuh lapis model referensi OSI atau model DARPA) yang berorientasi sambungan (connection-oriented) dan dapat diandalkan (reliable).

Karakteristik TCP adalah :

Berorientasi sambungan (connection-oriented): Sebelum data dapat ditransmisikan antara dua host, dua proses yang berjalan pada lapisan aplikasi harus melakukan negosiasi untuk membuat sesi koneksi terlebih dahulu. Koneksi TCP ditutup dengan menggunakan proses terminasi koneksi TCP (TCP connection termination).

32

Dapat diandalkan (reliable): Data yang dikirimkan ke sebuah koneksi TCP akan diurutkan dengan sebuah nomor urut paket dan akan mengharapkan paket positive acknowledgment dari penerima. Jika tidak ada paket Acknowledgment dari penerima, maka segmen TCP (protocol data unit dalam protokol TCP) akan ditransmisikan ulang. Pada pihak penerima, segmen-segmen duplikat akan diabaikan dan segmen-segmen yang datang tidak sesuai dengan urutannya akan diletakkan di belakang untuk mengurutkan segmen-segmen TCP. Untuk menjamin integritas setiap segmen TCP, TCP mengimplementasikan penghitungan TCP Checksum.

Byte stream: TCP melihat data yang dikirimkan dan diterima

melalui dua jalur masuk dan jalur keluar TCP sebagai sebuah byte stream yang berdekatan (kontigu). Nomor urut TCP dan nomor acknowlegment dalam setiap header TCP didefinisikan juga dalam bentuk byte. Meski demikian, TCP tidak mengetahui batasan pesan-pesan di dalam byte stream TCP tersebut. Untuk melakukannya, hal ini diserahkan kepada protokol lapisan aplikasi (dalam DARPA Reference Model), yang harus menerjemahkan byte stream TCP ke dalam "bahasa" yang ia pahami.

33

"macet" jaringan internetwork IP, TCP mengimplementasikan layanan flow control yang dimiliki oleh pihak pengirim yang secara terus menerus memantau dan membatasi jumlah data yang dikirimkan pada satu waktu. Untuk mencegah pihak penerima untuk memperoleh data yang tidak dapat disangganya (buffer), TCP juga mengimplementasikan flow control dalam pihak penerima, yang mengindikasikan jumlah buffer yang masih tersedia dalam pihak penerima.

Melakukan segmentasi terhadap data yang datang dari lapisan aplikasi (dalam DARPA Reference Model)

Mengirimkan paket secara "one-to-one": hal ini karena memang TCP harus membuat sebuah sirkuit logis antara dua buah protokol lapisan aplikasi agar saling dapat berkomunikasi. TCP tidak menyediakan layanan pengiriman data secara one-to-many.

TCP umumnya digunakan ketika protokol lapisan aplikasi membutuhkan layanan transfer data yang bersifat andal, yang layanan tersebut tidak dimiliki oleh protokol lapisan aplikasi tersebut. Contoh dari protokol yang menggunakan TCP adalah HTTP dan FTP.

34

Karakteristik UDP adalah :

Connectionless (tanpa koneksi): Pesan-pesan UDP akan dikirimkan tanpa harus dilakukan proses negosiasi koneksi antara dua host yang hendak bertukar informasi.

Unreliable (tidak andal): Pesan-pesan UDP akan dikirimkan sebagai datagram tanpa adanya nomor urut atau pesan acknowledgment. Protokol lapisan aplikasi yang berjalan di atas UDP harus melakukan pemulihan terhadap pesan-pesan yang hilang selama transmisi. Umumnya, protokol lapisan aplikasi yang berjalan di atas UDP mengimplementasikan layanan keandalan mereka masing-masing, atau mengirim pesan secara periodik atau dengan menggunakan waktu yang telah didefinisikan.

UDP menyediakan mekanisme untuk mengirim pesan-pesan ke sebuah protokol lapisan aplikasi atau proses tertentu di dalam sebuah host dalam jaringan yang menggunakan TCP/IP. Header UDP berisi field Source Process Identification dan Destination Process Identification.

UDP menyediakan penghitungan checksum berukuran 16-bit terhadap keseluruhan pesan UDP.

35

UDP tidak menyediakan mekanisme penyanggaan (buffering) dari data yang masuk ataupun data yang keluar. Tugas buffering merupakan tugas yang harus diimplementasikan oleh protokol lapisan aplikasi yang berjalan di atas UDP.

UDP tidak menyediakan mekanisme segmentasi data yang besar ke dalam segmen-segmen data, seperti yang terjadi dalam protokol TCP. Karena itulah, protokol lapisan aplikasi yang berjalan di atas UDP harus mengirimkan data yang berukuran kecil (tidak lebih besar dari nilai Maximum Transfer Unit/MTU) yang dimiliki oleh sebuah antarmuka di mana data tersebut dikirim. Karena, jika ukuran paket data yang dikirim lebih besar dibandingkan nilai MTU, paket data yang dikirimkan bisa saja terpecah menjadi beberapa fragmen yang akhirnya tidak jadi terkirim dengan benar.

UDP tidak menyediakan mekanisme flow-control, seperti yang dimiliki oleh TCP

2.14 WDS

36

efisien untuk instalasinya. Access Point tersebut bisa berupa main, relay, atau remote base station.

Syarat untuk membangun Wireless Distribution System (WDS) :

1. Access Point utama maupun Access Point Repeater harus mendukung fitur WDS

2. Masing-masing IP Address Access Point tidak boleh sama.

3. Sebagian besar Authentication access point yang didukung dalam WDS adalah WEP 64/128 bit. Dan semua Access Point yang terlibat dalam 1 koneksi harus menggunakan Methoda Inkripsi / Authentication yang sama.

4. Channel Radio yang digunakan harus sama. Misal Channel 10. 5. Matikan layanan DHCP Server pada Access Point Repeater, karena

DHCP akan diambil alih Access Point utama yang sebagai default gateway.

6. Ada kemungkinan WDS tidak berfungsi jika Access Point utama danAccess Point Repeater berbeda merk.

Macam-Macam Mode Pada Wireless Distribution System (WDS)o-A bisa dibagi menjadi dua mode konektifitas wireless, yaitu :

37

2. Wireless repeater, dimana Access Point-Access Point saling berkomunikasi satu sama lain dan mengizinkan station (STA) untuk mengakses mereka.

2.15 DMZ

38

mengakses DMZ tanpa mempengaruhi sumber daya jaringan yang lain. Selain itu dengan melakukan pemotongan jalur komunikasi pada jaringan internal, trojan dan sejenisnya tidak dapat lagi memasuki jaringan.Makalah ini akan membahas bagaimana memberi hak pada pengguna baik internal maupun eksternal, pada semua layanan jaringan yang diperlukan.

DMZ adalah suatu area bagi hackers yang digunakan untuk melindungi system internal yang berhubungan dengan serangan hacker (hack attack). DMZ bekerja pada seluruh dasar pelayanan jaringan yang membutuhkan akses terhadap jaringan “ Internet atau dunia luar” ke bagian

jaringan yang lainnya. Dengan begitu, seluruh “open port” yang

berhubungan dengan dunia luar akan berada pada jaringan, sehingga jika seorang hacker melakukan serangan dan melakukan crack pada server yang menggunakan sistem DMZ, hacker tersebut hanya akan dapat mengakses hostnya saja, tidak pada jaringan internal. Secara umum DMZ dibangun berdasarkan tiga buah konsep, yaitu: NAT (Network Address Translation), PAT (Port Addressable Translation), dan Access List. NAT berfungsi untuk menunjukkan kembali paket-paket yang datang dari “real address” ke alamat internal. Misal : jika kita memiliki “real address” 202.8.90.100, kita

39

datang dan keluar dari jaringan dalam suatu pertanyaan. Misal : kita dapat menolak atau memperbolehkan semua ICMP yang datang ke seluruh alamat IP kecuali untuk sebuah ICMP yang tidak diinginkan.

Network Address Translation (NAT) berfungsi untuk mengarahkan alamat riil, seperti alamat internet, ke bentuk alamat internal. Misalnya alamat riil 202.8.90.100 dapat diarahkan ke bentuk alamat jaringan internal 192.168.0.1 secara otomatis dengan menggunakan NAT. Namun jika semua informasi secara otomatis ditranslasi ke bentuk alamat internal, maka tidak ada lagi kendali terhadap informasi yang masuk. Oleh karena itu maka muncullah PAT.

Port Address Translation(PAT) berfungsi untuk mengarahkan data yang masuk melalui port, sekumpulan port dan protokol, serta alamat IP pada port atau sekumpulan post. Sehingga dapat dilakukan kendali ketat pada setiap data yang mengalir dari dan ke jaringan.

Daftar Akses melakukan layanan pada pengguna agar dapat mengendalikan data jaringan. Daftar Akses dapat menolak atau menerima akses dengan berdasar pada alamat IP, alamat IP tujuan, dan tipe protokol.

2.16 VPN

40

yaitu Point to Point Protocol (PPTP), Layer Two Tunneling Protocols (L2TP) dan Internet Protocol Security (IPSec).

2.16.1 PPTP

Point-to-Point Tunneling Protocol (PPTP) adalah suatu protokol jaringan yang memungkinkan pengiriman data secara aman dari remote client kepada server perusahaan swasta dengan membuat suatu virtual private network (VPN) melalui jaringan data berbasis TCP/IP.

Teknologi jaringan PPTP merupakan perluasan dari remote access Point-to-Point protocol yang telah dijelaskan dalam RFC 1171 yang berjudul “The Point-to-Point Protocol for the Transmission of

Multi-Protocol Datagrams over Point-to-Point Links” . PPTP adalah suatu protokol jaringan yang membungkus paket PPP ke dalam IP datagram untuk transmisi yang dilakukan melalui internet atau jaringan publik berbasis TCP/IP. PPTP dapat juga digunakan pada jaringan LAN-to-LAN.

41

2.16.2 PPPOE

Kerja standar untuk protokol PPPoE diterbitkan oleh IETF pada tahun 1999. IETF spesifikasi untuk PPPoE adalah RFC 2516. PPPoE memperluas kemampuan asli PPP dengan memungkinkan koneksi point to point virtual atas arsitektur jaringan multipoint Ethernet. PPPoE adalah protokol yang banyak digunakan oleh ISP untuk menyediakan digital subscriber line (DSL) kecepatan tinggi layanan Internet, yang layanan yang paling populer adalah ADSL. Kesamaan antara PPP dan PPPoE telah menyebabkan adopsi luas dari PPPoE sebagai pilihan protokol untuk menerapkan kecepatan tinggi akses Internet. Penyedia layanan dapat menggunakan server otentikasi yang sama untuk sesi PPP dan PPPoE, menghasilkan penghematan biaya. PPPoE menggunakan metode standar enkripsi, otentikasi, dan kompresi yang ditentukan oleh PPP (http://whatismyipaddress.com).

42

a. Terdapat user authentication.

b. Interface PPPoE server yang terhubun dengan PPPoE client tidak memiliki IP karena PPPoE bekerja pada layer 2 OSI dengan tujuan menghindari terjadinya serangan Denial of Service (DoS) dan IP detection kepada server utama.

c. Fasilitas cut-off oleh PPPoE untuk user yang mengunakan program tambahan peningkat bandwidth (seperti download accelerator). Penggunaan internet setiap usernya dipantau secar oleh administrator sistem. Secara default PPPoE akan melakukan cut-off (memutuskan) Koneksi user yang lebih tinggi (burst mode) dari koneksi yang ditetapkan untuk menjaga kestabilan jaringan.

2.16.3 L2TP

43

ditransmisikan melalui jaringan internet. Pada proses ini PPTP menggunakan koneksi TCP yang dikenal sebagai PPTP control connection untuk menciptakan, merawat dan mengakhiri tunnel serta Generic Routing Encapsulation (GRE).Dalam hal enkripsi, PPTP menggunakan mekanisme otentikasi yang sama dengan PPP seperti Extensible Authentication Protocol (EAP), Challange Handshake Protokol (CHAP), Shiva Password Authentication Protocol (SPAP) dan Password Authentication Protocol (PAP).

2.17 Access Point (AP)

Sesuai namanya, access point bertindak sebagai penghubung agar client dapat bergabung ke dalam sistem jaringan. Access point dapat menghubungkan client-client wireless dengan jaringan kabel dan aceess point lainnya. Dalam implementasinya, kita dapat membentuk access point ke dalam 3 mode, yakni :

2.17.1 Mode Root

44

roaming. Dengan demikian, wireless client masih dapat berkomunikasi melalui cell berbeda.

2.17.2 Mode Repeater

Di dalam mode repeater, access point mempunyai kemampuan menyediakan sebuah jalur upstream wireless ke jaringan kabel. Penggunaan access point dengan mode repeater tidak disarankan. Mode demikian hanya digunakan jika benar-benar diperlukan karena antar-cell harus saling membentuk irisan minimum 50%. Akibatnya, konfigurasi demikian mengurangi jangkauan access point terhadap client wireless.

2.17.3 Mode Bridge

Pada mode bridge, access point bertindak seperti bridge wireless. Device bridge wireless berfungsi menghubungkan dua atau beberapa jaringan kabel secara wireless.

2.18 IPERF

45

Iperf yang terinstall point to point, baik disisi server maupun client. Iperf sendiri bisa digunakan untuk mengukur performance link dari sisi TCP maupun UDP.

2.19 DDoS

Serangan DoS (bahasa Inggris: denial-of-service attacks') adalah jenis serangan terhadap sebuah komputer atau server di dalam jaringan internet dengan cara menghabiskan sumber (resource) yang dimiliki oleh komputer tersebut sampai komputer tersebut tidak dapat menjalankan fungsinya dengan benar sehingga secara tidak langsung mencegah pengguna lain untuk memperoleh akses layanan dari komputer yang diserang Țersebut.

Dalam sebuah serangan Denial of Service, si penyerang akan mencoba untuk mencegah akses seorang pengguna terhadap sistem atau jaringan dengan menggunakan beberapa cara, yakni sebagai berikut:

Membanjiri lalu lintas jaringan dengan banyak data sehingga lalu lintas jaringan yang datang dari pengguna yang terdaftar menjadi tidak dapat masuk ke dalam sistem jaringan. Teknik ini disebut sebagai traffic flooding.

46

datang dari pengguna terdaftar tidak dapat dilayani oleh layanan tersebut. Teknik ini disebut sebagai request flooding.

Mengganggu komunikasi antara sebuah host dan kliennya yang terdaftar dengan menggunakan banyak cara, termasuk dengan mengubah informasi konfigurasi sistem atau bahkan perusakan fisik terhadap komponen dan server.

Bentuk serangan Denial of Service awal adalah serangan SYN Flooding Attack, yang pertama kali muncul pada tahun 1996 dan mengeksploitasi terhadap kelemahan yang terdapat di dalam protokol Transmission Control Protocol (TCP). Serangan-serangan lainnya akhirnya dikembangkan untuk mengeksploitasi kelemahan yang terdapat di dalam sistem operasi, layanan jaringan atau aplikasi untuk menjadikan sistem, layanan jaringan, atau aplikasi tersebut tidak dapat melayani pengguna, atau bahkan mengalami crash. Beberapa tool yang digunakan untuk melakukan serangan DoS pun banyak dikembangkan setelah itu (bahkan beberapa tool dapat diperoleh secara bebas), termasuk di antaranya Bonk, LAND, Smurf, Snork, WinNuke, dan Teardrop.

47

dahulu, yang kemungkinan penetrasinya kecil, apalagi jika sistem jaringan tersebut telah diperkuat.

Penolakan Layanan secara Terdistribusi (bahasa Inggris: Distributed Denial of Service (DDos)) adalah salah satu jenis serangan Denial of Service yang menggunakan banyak host penyerang (baik itu menggunakan komputer yang didedikasikan untuk melakukan penyerangan atau komputer yang "dipaksa" menjadi zombie) untuk menyerang satu buah host target dalam sebuah jaringan.

Serangan Denial of Service klasik bersifat "satu lawan satu", sehingga dibutuhkan sebuah host yang kuat (baik itu dari kekuatan pemrosesan atau sistem operasinya) demi membanjiri lalu lintas host target sehingga mencegah klien yang valid untuk mengakses layanan jaringan pada server yang dijadikan target serangan. Serangan DDoS ini menggunakan teknik yang lebih canggih dibandingkan dengan serangan Denial of Service yang klasik, yakni dengan meningkatkan serangan beberapa kali dengan menggunakan beberapa buah komputer sekaligus, sehingga dapat mengakibatkan server atau keseluruhan segmen jaringan dapat menjadi "tidak berguna sama sekali" bagi klien.

Contoh serangan DDoS:

Serangan Buffer Overflow, mengirimkan data yang melebihi kapasitas sistem, misalnya paket ICMP yang berukuran sangat besar.

48 Serangan Teardrop, mengirimkan paket IP dengan nilai offsetyang

membingungkan.

Serangan Smurf, mengirimkan paket ICMP bervolume besar dengan alamat host lain.

ICMP Flooding

2.20 UPnP

Arsitektur UPnP merupakan arsitektur yang dibangun atas dasar protocol TCP/IP dengan memanfaatkan protocol HTTP yang di-extended dengan protocol lain pada Layer Application-nya. Arsitektur ini dirintis oleh sebuah forum bernama UPnP Working Forum Committee untuk melakukan standarisasi. Pengembang aplikasi yang menggunakan standar UPnP dikatakan sebagai UPnP Vendor.

Dengan menggunakan kemampuan yang ada pada UPnP maka sebuah device dapat dideteksi keberadaannya dalam jaringan oleh sebuah control point, kemudian melalui control point tersebut bisa dimanfaatkan fasilitas pada device tersebut tanpa harus melakukan konfigurasi atau dikenal dengan istilah Zero Configuration. Susunan paling dasar dari sebuah jaringan UPnP adalah terdiri dari devices, control points dan services.

Skenario umum UPnP dapat dibagi menjadi enam bagian yaitu:

49

Pada tahap ini device UPnP mendapatkan alamat IP atau nama host. Alamat tersebut bisa didapatkan secara dinamis melalui DHCP ataupun melalui konfigurasi IP statis.

• Discovery

Ketika sebuah device dihubungkan ke dalam sebuah jaringan, device tersebut akan melakukan multicast sejumlah discovery message(advetise), memberitahukan device dan service yang terdapat di dalamnya. Setiap control point yang ada, dapat mendengarkan pada alamat multicast standar (239.255.255.250:1900). Begitu juga sebaliknya ketika sebuah control point terhubung pada jaringan (search).

• Description

Pada tahap discovery, control point masih sedikit mengetahui tentang informasi sebuah device. Supaya control point mengetahui lebih detail tentang sebuah device maka control point harus menerima deskripsi dari device tersebut dan service yang disediakan device tersebut dengan melakukan request XML Device dan service description.

• Control

50

atau error messages apabila terjadi bad request. Efek dari invoke action tersebut adalah memicu device untuk melakukan sesuatu sehingga terjadi perubahan nilai pada state variable. Ketika state variable tersebut berubah, event akan dipublikasikan kepada semua control point yang terdaftar pada device.

• Eventing

Melalui eventing control point memantau perubahan nilai state variable pada device.

• Presentation

51

BAB III

PERANCANGAN

3.1 Spesifikasi Alat

Pada penelitian ini akan dilakukakan bebrapa scenario untuk mengetahui perbandingan kinerja AP. Penelitian dilakukan dengan menggunakan perangkat sebagai berikut:

3.1.2 Spesifikasi Hardware

3.1.2.1 AP TP-LINK MR3020

AP ini dibuat oleh TP-LINK yang merupakan salah satu perusahaan yang bergerak dalam bidang jaringan. Adapun spesifikasinya adalah sebagai berikut:

HARDWARE FEATURES

Interface

1 10/100Mbps WAN/LAN Port, USB 2.0 Port for 3G/4G modem, a mini USB Port for power supply.

52

Dimensions ( W x D x H

) 2.9 x 2.6 x 0.9 in. (74 x 67 x22 mm)

Antenna Type Internal Antenna

WIRELESS FEATURES

Wireless Standards IEEE 802.11n, IEEE 802.11g, IEEE 802.11b

Frequency 2.4-2.4835GHz

Transmit Power <20dBm

Wireless Modes 3G Router, Travel Router (AP), WISP Client Router

Wireless Security

Support 64/128 bit WEP, WPA-PSK/WPA2-PSK, Wireless MAC Filtering

SOFTWARE FEATURES

DHCP Server, DHCP Client List, Address Reservation Port Forwarding Virtual Server, Port Triggering, DMZ, UPnP

Access Control

Parental Control, Host List, Access Schedule, Rule Management

Security Firewall, MAC filtering, Denial of Service (DoS) OTHERS

Certification CE, FCC, RoHS

Package Contents

TL-MR3020 router, QIG, Power Adapter, USB Cable, Resource CD, Ethernet Cable

System Requirements

Microsoft® Windows® 98SE, NT, 2000, XP, Vista™ or

53

Storage Temperature:

-40℃~80℃

Operating Humidity: 10%~90%

non-condensing

Storage Humidity:

[image:75.595.101.565.78.621.2]5%~90% non-condensing

Tabel 3.1 Fitur dan Spesifikasi TP-LINK MR3020

54

3.1.2.2 Modem TL-WN721N

Modem wifi ini untuk dipasangkan pada desktop computer karena pada umumnya, desktop computer belum memiliki module wifi didalamnya. Berikut gambar beserta spesifikasinya:

Gambar 3.2 Bentuk dari Modem TL-WN721

55

3.1.2.3 Modem ATHEROS AR9285

Modem (module) ini merupakan wifi card yang ada didalam laptop Lenovo G470 yamh digunakan sebagai alat pengujian, berikut gambar beserta spesifikasinya :

Gambar 3.4 Bentuk chipset qualcom beserta spesifikasinya

AR9285 Specifications

Frequency Band 2.4 GHz

Network Standard 802.11b, 802.11g, 802.11n

Modulation Technology

OFDM with BPSK, QPSK, 16 QAM, 64 QAM; DBPSK,

DQPSK, CCK

FEC Coding 1/2, 2/3, 3/4, 5/6

Hardware Encryp