BAB III

ANALISIS DAN PERANCANGAN

3.1. Analisis Kondisi Saat ini

Analisis kondisi saat ini antra segementasi IP masih dapat berkomunikasi atau jika kita ping status reaply dengan demikian untuk perancangan dan solusinya akan di buat Policy Segmentasi menggunakan Access control list (ACL)

Pada jaringan Virtual Local Area Network yang di mana di konfigurasi di Dell Switch N3024 F yang nantinya untuk Group ACL akan di assignkan ke interfaces VLAN di Perusahaan Manufacture. Konfigurasi ACL ini dilakukan untuk blok berdasarkan range alamat source IP atau IP asal dapat di lihat dari tabel berikut ini :

Tabel 3.1 IP Asal atau Source IP No Source IP 1 10.10.26.0 2 10.10.39.2 4 10.10.39.21 5 10.10.49.2 6 10.10.49.21 7 10.10.49.22 8 10.10.49.23 9 10.10.48.2 10 10.10.48.21 11 10.10.69.2 12 10.10.69.21 13 10.10.69.22 14 10.10.69.23 15 10.10.32.0 16 10.10.70.0

(Standard atau Desti T (Ex VLAN. D 1. Memblo 2. Melaku 3. Access pada VLA Pa dan di ke Type route 3 detail Ci 17 10 18 10 19 10 d ACL) dan b ination IP se Tabel 3.2 IP No De 1 10 2 10 4 10 5 10 6 10 xtended A alam kegiat ok berdasar ukan blok be control list AN di Perusa ada VLAN enokesikan er yang dip isco RV320 0.10.80.0 0.10.90.0 0.10.100.0 blok berdas ebagai berik Tujuan atau estination IP 0.10.18.0 0.10.19.0 0.10.20.0 0.10.21.0 0.10.22.0 CL) dalam tan tugas ak rkan range a erdasarkan r t Sebagai P ahaan Manu terdapat PC ke router d akai adalah 0 dapat dilih Gambar sarkan range kut : u Destinatio P m alamat-al khir ini ruan alamat IP as range alama Policy Segm ufature. C yang dig dengan NA h Cisco RV3

hat pada gam

r.3.1 Router e alamat IP on IP amat IP y ng lingkup m sal (Standar at IP tujuan mentasi Intr gunakan un AT IP (Netw 320 untuk m mbar di baw r Cisco RV3 tujuan Unt yang berada masalah – m rd ACL) tertentu (Ex a Network ntuk mengop work Addre menat dari L wah ini : 320 tuk IP tujua a pada jar masalah ada xtended AC yang ditera operasikan m ess Transla Layer 2 ke L an ingan lah : CL) apkan mesin ation), Layer

dan di mana IP dari PC yang tekoneksi ke mesin – mesin di pabrik kemudian konek ke router kemudian diberikan hak akses untuk PC ini akan diatur menuju ke segemen server menggunakan ACL untuk komunikasi beda segmen selain yang sudah di permit akan di deny.

Adapun manfaat yang akan diperoleh dari kegiatan tugas akhir ini adalah dengan penerapan Access control list (ACL) dapat menentukan paket data mana yang di tolak atau di deny dan diteruskan dalam jaringan VLAN sehingga jalur lalu lintas data akan lancar dan dapat menyesuikan dari permintaan end user. Untuk VLAN yang kan di berikan access policy segmentasi dapat di lihat pada tabel berikut ini :

Tabel 3.3 VLAN ID Assign Rule Access control list No VLAN ID Deskripsi 1 206 VLAN-MNF-OA2 2 39 VLAN-CPL-L2 4 49 VLAN-RCL-L2 5 48 VLAN-LAB-L2 6 69 VLAN-GAPL-L2 7 207 VLAN-MNF-FACTORY 8 70 VLAN-CPL-L3 9 80 VLAN-RCL-L3 10 90 VLAN-LAB-L3 11 100 VLAN-GAPL-L3

3.2. Analisis Interface VLAN

Dari hasil Access control list yang sudah dikonfigurasi di sisi Dell N3024 F Sebagai core switch layer 3 bagaimana meng analisa setiap Rule yang sudah di desing kita assign ke setiap Interface VLAN disini kita bahas terlebih dahulu apa itu Interface VLAN, Interface VLAN adalah : Kinerja sebuah jaringan sangat dibutuhkan oleh organisasi terutama dalam hal kecepatan dalam pengiriman data. Ini adalah kontribusi teknologi guna untuk meningkatkan kinerja jaringan adalah dengan kemampuan untuk

membagi sebuah broadcast domain yang besar menjadi beberapa broadcast domain yang lebih kecil dengan menggunakan VLAN.

Broadcast domain yang lebih kecil akan membatasi device yang terlibat dalam aktivitas broadcast dan membagi device ke dalam beberapa grup berdasarkan fungsinya, seperti layanan database untuk unit akuntansi, dan data transfer yang cepat untuk unit teknik.

Teknologi VLAN (Virtual Local Area Network) bekerja dengan cara melakukan pembagian network secara logika ke dalam beberapa subnet. VLAN adalah kelompok device dalam sebuah LAN yang dikonfigurasi (menggunakan software manajemen) sehingga mereka dapat saling berkomunikasi asalkan dihubungkan dengan jaringan yang sama walaupun secara fisikal mereka berada pada segmen LAN yang berbeda. Jadi VLAN dibuat bukan berdasarkan koneksi fisikal namun lebih pada koneksi logikal, yang tentunya lebih fleksibel. Secara logika, VLAN membagi jaringan ke dalam beberapa subnetwork. VLAN mengijinkan banyak subnet dalam jaringan yang menggunakan switch yang sama.

Dengan menggunakan VLAN, kita dapat melakukan segmentasi jaringan switch berbasis pada fungsi, departemen atau pun tim proyek. Kita dapat juga mengelola jaringan kita sejalan dengan kebutuhan pertumbuhan perusahaan sehingga para pekerja dapat mengakses segmen jaringan yang sama walaupun berada dalam lokasi yang berbeda. penerapan teknologi VLAN diberikan dalam Tabel.3.1 Beberapa keuntungan penggunaan VLAN antara lain:

1. Security – keamanan data dari setiap divisi dapat dibuat tersendiri, karena segmennya bisa dipisah secara logika. Lalu lintas data dibatasi segmennya.

2. Cost reduction – penghematan dari penggunaan bandwidth yang ada dan dari upgrade perluasan network yang bisa jadi mahal.

3. Higher performance – pembagian jaringan layer 2 ke dalam beberapa kelompok broadcast domain yang lebih kecil, yang tentunya akan mengurangi lalu lintas packet yang tidak dibutuhkan dalam jaringan. 4. Broadcast storm mitigation – pembagian jaringan ke dalam

VLAN-VLAN akan mengurangi banyaknya device yang berpartisipasi dalam pembuatan broadcast storm. Hal ini terjadinya karena adanya pembatasan broadcast domain.

5. Improved IT staff efficiency – VLAN memudahkan manajemen jaringan karena pengguna yang membutuhkan sumber daya yang dibutuhkan berbagi dalam segmen yang sama.

6. Simpler project or application management – VLAN menggabungkan para pengguna jaringan dan peralatan jaringan untuk mendukung perusahaan dan menangani permasalahan kondisi geografis.

Untuk memberi identitas sebuah VLAN digunakan nomor identitas VLAN yang dinamakan VLAN ID. Digunakan untuk menandai VLAN yang terkait. Dua range VLAN ID adalah:

a. Normal Range VLAN (1 – 1005)

1) digunakan untuk jaringan skala kecil dan menengah.

2) Nomor ID 1002 s.d. 1005 dicadangkan untuk Token Ring dan FDDI VLAN.

3) ID 1, 1002 – 1005 secara default sudah ada dan tidak dapat dihilangkan.

4) Konfigurasi disimpan di dalam file database VLAN, yaitu VLAN.dat. file ini disimpan dalam memori flash milkik switch. 5) VLAN trunking protocol (VTP), yang membantu manaejemn

VLAN, hanya dapat bekerja pada normal range VLAN dan menyimpannya dalam file database VLAN.

b. Extended Range VLANs (1006 – 4094)

1) memampukan para seervice provider untuk memperluas infrastrukturnya kepada konsumen yang lebih banyak. Dibutuhkan untuk perusahaan skala besar yang membutuhkan jumlah VLAN lebih dari normal.

2) Memiliki fitur yang lebih sedikit dibandingakn VLAN normal range.

3) Disimpan dalam NVRAM (file running configuration). 4) VTP tidak bekerja di sini.

Switch Dell N3024F mendukung 255 normal range dan extended range. Berikut ini diberikan beberapa terminologi di dalam VLAN.

a. VLAN Data

VLAN Data adalah VLAN yang dikonfigurasi hanya untuk membawa data-data yang digunakan oleh user. Dipisahkan dengan lalu lintas data suara atau pun manajemen switch. Seringkali disebut dengan VLAN pengguna, User VLAN.

b. VLAN Default

Semua port switch pada awalnya menjadi anggota VLAN Default. VLAN Default untuk Switch Cisco adalah VLAN 1. VLAN 1 tidak dapat diberi nama dan tidak dapat dihapus.

c. Native VLAN

Native VLAN dikeluarkan untuk port trunking 802.1Q. port trunking 802.1Q mendukung lalu lintas jaringan yang datang dari banyak VLAN (tagged traffic) sama baiknya dengan yang datang dari sebuah VLAN (untagged traffic). Port trunking 802.1Q menempatkan untagged traffic pada Native VLAN.

d. VLAN Manajemen

VLAN Manajemen adalah VLAN yang dikonfigurasi untuk memanajemen switch. VLAN 1 akan bekerja sebagai Management VLAN jika kita tidak mendefinisikan VLAN khusus sebagai VLAN Manajemen. Kita dapat memberi IP address dan subnet mask pada VLAN Manajemen, sehingga switch dapat dikelola melalui HTTP, Telnet, SSH, atau SNMP.

e. VLAN Voice

VLAN yang dapat mendukung Voice over IP (VoIP). VLAN yang dikhusukan untuk komunikasi data suara.

Terdapat 3 tipe VLAN dalam konfigurasi, yaitu:

a. Static VLAN – port switch dikonfigurasi secara manual. Konfigurasi:

CORE-STACK #config Terminal

Enter configuration commands, one per line. End with CNTL/Z. CORE-STACK(config)#VLAN 1

CORE-STACK(config-VLAN)#name “VLAN_Default” CORE-STACK(config-VLAN)#exit

CORE-STACK(config)#interface Gi1/0/1

CORE-STACK(config-if-Gi1/0/1)#switch port mode access

b. Dynamic VLAN – Mode ini digunakan secara luas di jaringan skala besar. Keanggotaan port Dynamic VLAN dibuat dengan menggunakan server khusu yang disebut VLAN Membership Policy Server (VMPS). Dengan menggunakan VMPS, kita dapat menandai port switch dengan VLAN, secara dinamis berdasar pada MAC Address sumber yang terhubung dengan port.

c. Voice VLAN – port dikonfigurasi dalam mode voice sehingga dapat mendukung IP phone yang terhubung.

Langkah 1:Membuat VLAN

(secara default, hanya ada satu VLAN, yaitu VLAN 1) syntax

CORE-STACK #configure terminal

CORE-STACK (config)#VLAN NomorVLAN CORE-STACK(config-VLAN)#name “NamaVLAN”

contoh: untukmembuat VLAN dengan ID nomor 1 nama default. CORE-STACK #configure terminal

CORE-STACK(config)#VLAN 1

CORE-STACK(config-VLAN)#name “default” CORE-STACK(config-VLAN)#end

Langkah 2: Verifikasi VLAN yang sudah dibuat: Command: Switch#sh VLAN

(secara default semua port dalam switch menjadi anggota VLAN 1) Memasukkan Port Gi1/0/1 menjadi anggota VLAN 1:

CORE-STACK#configure terminal CORE-STACK(config)#interface Gi1/0/1

CORE-STACK(config-if-Gi1/0/1)#switchport mode access CORE-STACK(config-if-Gi1/0/1)#swithport access VLAN 1 CORE-STACK(config-if)#end

Untuk memasukan beberapa port bersama-sama menjadi anggota VLAN 1 , bisa juga menggunakan interface range. Di siniingin memasukkan port Gi1/0/6 sampai dengan Gi1/0/22, maka urutan perintahnya adalah:

CORE-STACK #configure terminal

CORE-STACK (config)#interface range Gi1/0/6-22 CORE-STACK (config-if-range)#switchport mode access CORE-STACK (config-if-range)#switchport access VLAN 1 Langkah 4: Verifikasi Pengaturan Port Menjadi anggota VLAN: Switch#sh VLAN

VLAN Name Status Ports

VLAN Name Ports Type --- --- --- 1 default Po1-128, Default Gi1/0/6-22,

Gi1/0/24,

Menghapus VLAN: untuk Menghapus sebuah VLAN, Anda dapat menggunakan perintah “no VLAN NomorVLAN.

Perintah untuk menghapus VLAN 1: CORE-STACK#configure terminal CORE-STACK (config)#no VLAN 1

Komunikasi antar host yang berada dalam VLAN ID yang sama dinamakan dengan Intra-VLAN. Komunikasi antar host dalam sebuah

VLAN dengan host dalam VLAN yang lain dinamakan Inter-VLAN. Tentunya dalam komunikasi Inter-VLAN dibutuhkan sebuah Router karena mereka berbeda network.

Switch layer 3 dapat membuat route di antara VLAN-VLAN dengan menggunakan teknologi switch virtual interface (SVI). SVI merupakan interface (secara logika) yang dikonfigurasi untuk suatu VLAN. SVI perlu dikonfigurasi untuk membuat route antar VLAN atau untuk memberikan koneksi IP dengan host. Secara default, SVI dibuat untuk VLAN 1 sehingga bisa dikelola secara remote.

Sebuah VLAN Native ditandai dengan sebuah port trunk 802.1Q. Sebuah port trunk 802.1Q mendukung traffic dari banyak VLAN sama seperti traffic yang tidak berasal dari sebuah VLAN. Trunk adalah link point-to point diantara satu atau lebih interface ethernet device jaringan seperti router atau switch. Trunk Ethernet membawa lalu lintas dari banyak VLAN melalui link tunggal. Sebuah VLAN trunk mengijinkan kita untuk memperluas VLAN melalui seluruh jaringan. Jadi link Trunk digunakan untuk menghubungkan antar device intermediate. Dengan menggunakan port trunk, dapat digunakan sebuah link fisik untuk menghubungkan banyak VLAN.

Sebuah Port pada Dell N3024F mempunyai beberapa mode trunk. Mode trunking tersebut didefinisikan untuk negosiasi antar port yang saling berhubungan dengan menggunakan Dynamic Trunking Protocol (DTP). DTP merupakan sebuah protokol keluaran Dell N3024F. Switch dari vendor lain tidak mendukung DTP. DTP mengatur negosiasi mode trunk hanya jika port switch dikonfigurasi dalam mode trunk yang mendukung DTP. DTP mendukung baik ISL maupun 802.1Q. Ada tiga mode trunk pada DTP, yaitu: Trunk, Access, Dynamic Auto dan Dynamic Desirable. Berikut ini diberikan contoh perintah untuk konfigurasi trunking pada port Gi1/0/24 pada switch Dell N3024F.

CORE-STACK#configure terminal

CORE-STACK(config)#interface Gi1/0/24 CORE-STACK(config-if)#switchport mode trunk

CORE-STACK (config-if)#end 3.3. Analisis Kebutuhan

Analisis Kebutuhan dalam melakukan perancangan dan implementasi segmentasi intra network ini di butuhkan hardware dan software dengan perinciian sebagai berikut :

A. Hardware :

1. Firewall menggunakan Fortigate 2. Switch Menggunakan Dell 3. Laptop Dell

4. Kable menggunakan Fiber Optik dan UTP B. Software :

1. Software Windows 7

2. Software MTPutty (Telnet,ssh) 3. Software Fortinet (VPN ssl)

Secara default segementasi yang sudah di buat di core switch layer 3 akan dapat berkomunikasi dengan permintaan user terkait pembatasan hak akses maka solusi yang tepat untuk membatasi hak akses tersebut

menggunakan Access Control List.

3.4. Perancangan Algoritma

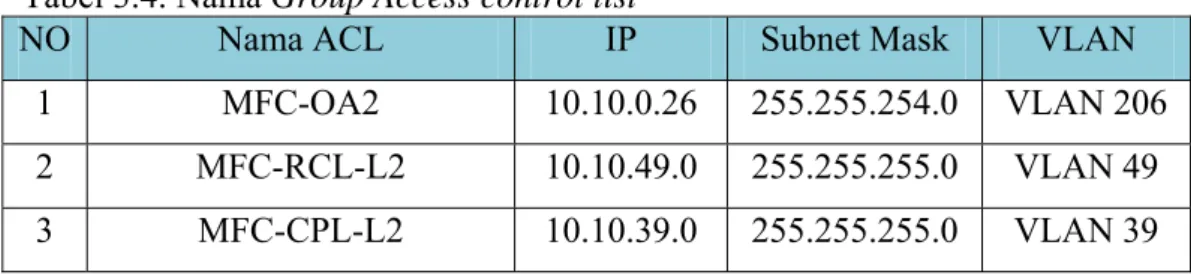

Perancangan Algoritma Untuk Access Contorl List yang akan di rancang menggunakan Flow Chart dan untuk detailnya ada 10 Access Control List dan 69 Rule pada switch layer 3 dengan type switch Dell N3024F dapat di lihat dalam tabel 3.4. di bawah ini :

Tabel 3.4. Nama GroupAccess control list

NO Nama ACL IP Subnet Mask VLAN

1 MFC-OA2 10.10.0.26 255.255.254.0 VLAN 206

2 MFC-RCL-L2 10.10.49.0 255.255.255.0 VLAN 49 3 MFC-CPL-L2 10.10.39.0 255.255.255.0 VLAN 39

4 5 6 7 8 9 10 3.3.1 Logi Untu Gro baw Detail Ru MFC-OA2 MFC-LA MFC-GAP MFC-FAC MFC-CP MFC-RC MFC-TW MFC-SCW ical Access uk logical up MFC-O wah ini : Gam le yang ak 2 pada tabe AB-L2 PL-L2 CTORY PL-L3 CL-L3 WS-L3 W-L3 control list ACL MFC OA2 untuk mbar 3.2 Flo kan di buat el 3.5. : 10.10.4 10.10.6 10.10.3 10.10.7 10.10.8 10.10.9 10.10.10 t MFC-OA C-OA2 akan Flow char ow chart AC dan di ran 48.0 255. 69.0 255. 32.0 255. 70.0 255. 80.0 255. 90.0 255. 00.0 255. A2 n dibuat se t Dapat di CL Group M ncang pada .255.255.0 .255.255.0 .255.255.0 .255.255.0 .255.255.0 .255.255.0 .255.255.0 ebanyak 14 lihat pada MFC-OA2. Group Ac VLAN 4 VLAN 6 VLAN 2 VLAN 7 VLAN 8 VLAN 9 VLAN 1 4 Rule di d a gambar 3 ccess contro 48 69 07 70 80 90 00 dalam .2. di ol list

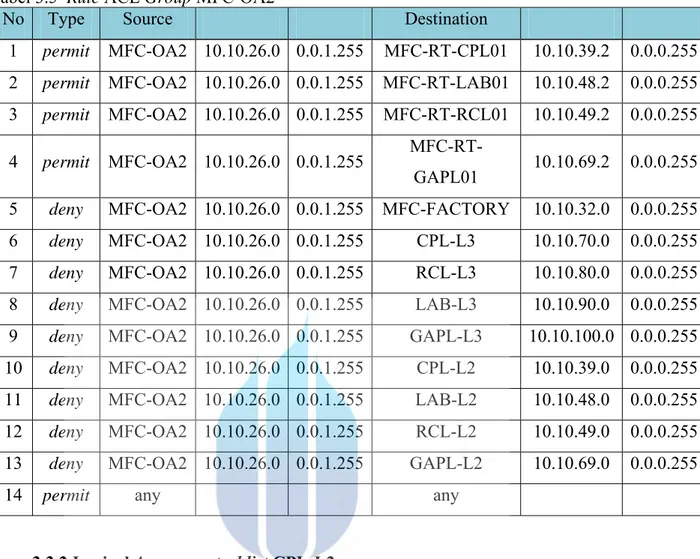

Tabel 3.5 Rule ACL Group MFC-OA2

No Type Source Destination

1 permit MFC-OA2 10.10.26.0 0.0.1.255 MFC-RT-CPL01 10.10.39.2 0.0.0.255 2 permit MFC-OA2 10.10.26.0 0.0.1.255 MFC-RT-LAB01 10.10.48.2 0.0.0.255 3 permit MFC-OA2 10.10.26.0 0.0.1.255 MFC-RT-RCL01 10.10.49.2 0.0.0.255 4 permit MFC-OA2 10.10.26.0 0.0.1.255

MFC-RT-GAPL01 10.10.69.2 0.0.0.255 5 deny MFC-OA2 10.10.26.0 0.0.1.255 MFC-FACTORY 10.10.32.0 0.0.0.255 6 deny MFC-OA2 10.10.26.0 0.0.1.255 CPL-L3 10.10.70.0 0.0.0.255 7 deny MFC-OA2 10.10.26.0 0.0.1.255 RCL-L3 10.10.80.0 0.0.0.255 8 deny MFC-OA2 10.10.26.0 0.0.1.255 LAB-L3 10.10.90.0 0.0.0.255 9 deny MFC-OA2 10.10.26.0 0.0.1.255 GAPL-L3 10.10.100.0 0.0.0.255 10 deny MFC-OA2 10.10.26.0 0.0.1.255 CPL-L2 10.10.39.0 0.0.0.255 11 deny MFC-OA2 10.10.26.0 0.0.1.255 LAB-L2 10.10.48.0 0.0.0.255 12 deny MFC-OA2 10.10.26.0 0.0.1.255 RCL-L2 10.10.49.0 0.0.0.255 13 deny MFC-OA2 10.10.26.0 0.0.1.255 GAPL-L2 10.10.69.0 0.0.0.255

14 permit any any

3.3.2 Logical Access control list CPL-L2

Untuk logical ACL CPL-L2 akan dibuat sebanyak 4 Rule di dalam Group CPL-L2. untuk Flow chart dapat di lihat pada gambar 3.3. di bawah ini :

Detail Rul L2 pada ta Tabel 3.6. No Typ 1 perm 2 perm 3 perm 4 perm 3.3.3 L U G b Ga le yang akan abel 3.6 dib Rule ACL e Sou mit MFCCPL mit CPL-mit CPL-mit CPL-Logical Acce Untuk logic Group RCL bawah ini : ambar 3.3. F n di buat da awah ini : Group CPL urce C-RT-L01 10 L2 #1 10 L2 #1 10 L2 #1 10 ess control cal ACL RC L-L2. untuk Flow Chart an di rancan L-L2 0.10.39.2 0.10.39.21 0.10.39.21 0.10.39.21 list RCL-L CL-L2 aka k Flow char RuleGroup ng pada Gro 0.0.0.0 0.0.0.255 0.0.0.255 0.0.0.255 L2 an dibuat se rt dapat di p CPL-L2 oupAccess c Destinati any PCS CS Batch Pr PCS CS Batch Te PCS CS Batch De ebanyak 10 lihat pada control list ion S rod 10.10 S est 10.10 S ev 10.10 0 Rule di d a gambar 3 CPL-0.18.23 0.0 0.19.23 0.0 0.20.23 0.0 dalam .4. di 0.0.255 0.0.255 0.0.255

D li Tabel 3.7. No Type 1 perm 2 perm 3 perm 4 perm 5 perm 6 perm 7 perm 8 perm 9 perm Detail Rule y ist RCL-L2 Rule ACL Source it MFC-R RCL01 it RCL-L2 it RCL-L2 it RCL-L2 it RCL-L2 it RCL-L2 it RCL-L2 it RCL-L2 it RCL-L2 Gambar 3. yang akan d pada tabel Group RCL RT- 10.10 2 #1 10.10 2 #1 10.10 2 #1 10.10 2 #2 10.10 2 #2 10.10 2 #2 10.10 2 #3 10.10 2 #3 10.10 4 ACL Rule di buat dan d 3.7. di baw L-L2 0.49.2 0 0.49.21 0 0.49.21 0 0.49.21 0 0.49.22 0 0.49.22 0 0.49.22 0 0.49.23 0 0.49.23 0 eGroup RC di rancang p wah ini : D 0.0.0.0 an 0.0.0.0 PC Pr 0.0.0.0 PCTe 0.0.0.0 PCD 0.0.0.0 PCPr 0.0.0.0 PCTe 0.0.0.0 PC D 0.0.0.0 PC Pr 0.0.0.0 PCTe CL-L2 pada Group estination ny CS CS Batc rod CS CS Batc est CS CS Batc ev CS CS Batc rod CS CS Batc est CS CS Batc ev CS CS Batc rod CS CS Batc est pAccess con ch 10.1 ch 10.1 ch 10.1 ch 10.1 ch 10.1 ch 10.1 ch 10.1 ch 10.1 ntrol 10.18.23 0 10.19.23 0 10.20.23 0 10.18.23 0 10.19.23 0 10.20.23 0 10.18.23 0 10.19.23 0 0.0.0.0 0.0.0.0 0.0.0.0 0.0.0.0 0.0.0.0 0.0.0.0 0.0.0.0 0.0.0.0

N 10 perm 3.3.4 L Untuk log L2. untuk Detail Rul LAB-L2 p Tabel 3.8. No Type 1 perm 2 perm 3 perm 4 perm it RCL-L2 Logical Acce gical ACL L Flow chart Gamb le yang akan pada tabel 3 Rule ACL e Sour it MFC-LAB it LAB-L it LAB-L it LAB-L 2 #3 10.10 ess control LAB-L2 ak t dapat di lih bar 3.5.Flow n di buat da .8. : Group LAB rce -RT-B01 10. L2 #1 10. L2 #1 10. L2 #1 10. 0.49.23 0 list LAB-L kan dibuat s hat pada gam

w Chart AC an di rancan B-L2 .10.48.2 10.48.21 10.48.21 10.48.21 0.0.0.0 PC D L2 sebanyak 4 mbar 3.5. d CL Rule Gro ng pada Gro 0.0.0.0 0.0.0.0 0.0.0.0 0.0.0.0 CS CS Batc ev Rule di dal i bawah : oup LAB-L2 oupAccess c Destinatio any PCS CS Batch Pro PCS CS Batch Te PCS CS Batch De ch 10.1 lam Group 2 control list on S od 10.10. S est 10.10. S ev 10.10. 10.20.23 0 LAB 18.23 0 19.23 0 20.23 0 0.0.0.0 .0.0.0 .0.0.0 .0.0.0

3.3.5 L U G b Detail Rul GAPL-L2 Tabel 3.9. NO Typ 1 perm 2 perm 3 perm 4 perm 5 perm 6 perm Logical Acce Untuk logic Group GAP bawah ini : Gamba le yang akan 2 pada tabel Rule ACL pe Sou mit MFC GAP mit GAPL # mit GAPL# mit GAPL# mit GAPL#2 mit GAPL ess control al ACL GA PL-L2. untu ar 3.6. Flow n di buat da 3.9. di baw Group GAP urce -RT-PL01 10. L-L2 1 10.1 L-L2 1 10.1 L-L2 1 10.1 L-L2 2 10.1 L-L2 10.1 list GAPL-APL-L2 ak uk Flow cha w Chart ACL an di rancan wah ini : PL-L2 .10.69.2 10.69.21 10.69.21 10.69.21 10.69.22 10.69.22 -L2 an dibuat s art Dapat d L RuleGro ng pada Gro 0.0.0.0 0.0.0.0 0.0.0.0 0.0.0.0 0.0.0.0 0.0.0.0 sebanyak 10 di lihat pada up GAPL-L oup Access c Destination any PCS CS Batch Prod PCS CS Batch Test PCS CS Batch Dev PCS CS Batch Prod PCS CS 0 Rule di d a gambar 3 L2 control list n d 10.10.18 t 10.10.19 v 10.10.20 d 10.10.18 10.10.19 dalam .6. di 8.23 0.0. 9.23 0.0. 0.23 0.0. 8.23 0.0. 9.23 0.0. 0.0 0.0 0.0 0.0 0.0

7 perm 8 perm 9 perm 10 perm 3.3.6 Log U Gr di b De list Tabel 3.10 NO Ty 1 pe 2 #2 mit GAPL #2 mit GAPL #3 mit GAPL #3 mit GAPL#3 gical Acces Untuk logic roup MFC-F bawah : Gambar 3. etail Rule ya t MFC-FAC 0. Rule ACL ype Sou ermit MFCFAC MFC 2 L-L2 2 10.1 L-L2 3 10.1 L-L2 3 10.1 L-L2 3 10.1 ss control lis al ACL FA FACTORY 7. Flow Ch ang akan di CTORY pa L MFC-FAC urce C-CTORY 10 C- 10 10.69.22 10.69.23 10.69.23 10.69.23 ist MFC-FA ACTORY a . untuk Flow hart ACL Ru buat dan di ada tabel 3.1 CTORY 0.10.32.0 0 0.10.32.0 0 0.0.0.0 0.0.0.0 0.0.0.0 0.0.0.0 ACTORY akan dibuat w chart dap uleGroup M i rancang pa 10. di bawah 0.0.0.255 0.0.0.255 Batch Test PCS CS Batch Dev PCS CS Batch Prod PCS CS Batch Test PCS CS Batch Dev sebanyak 5 pat di lihat p MFC-FACT ada GroupA h ini : Destinati on PCS Productio n PCS Test t v 10.10.20 d 10.10.18 t 10.10.19 v 10.10.20 5 Rule di d pada gamba TORY Access cont 10.10.18.0 10.10.19.0 0.23 0.0. 8.23 0.0. 9.23 0.0. 0.23 0.0. dalam ar 3.7. trol 0 0.0.0.2 0 0.0.0.2 0.0 0.0 0.0 0.0 255 255

3 pe 4 pe 5 pe 3.3.7 L U C Detail Rul L3 pada t FAC ermit MFCFAC ermit MFCFAC ermit MFCFAC Logical Acc Untuk logic CPL-L3. Un Gamb le yang akan tabel 3.11. d CTORY C-CTORY 10 C-CTORY 10 C-CTORY 10 cess control al CPL-L3 ntuk Flow ch bar 3.8. Flo n di buat da di bawah ini 0.10.32.0 0 0.10.32.0 0 0.10.32.0 0 l list CPL-L akan dibu hart dapat d ow Chart Ac an di rancan i : 0.0.0.255 0.0.0.255 0.0.0.255 L3 uat sebanya di lihat pada cl RuleGro ng pada Gro PCS Dev PCS Thin Client Server PCS Manage ment ak 5 Rule d a gambar 3.8 oup CPL-L3 oupAccess c 10.10.20.0 10.10.21.0 10.10.22.0 di dalam G 8. di bawah 3 control list 0 0.0.0.2 0 0.0.0.2 0 0.0.0.2 Group h ini : CPL-255 255 255

N Tabel 3.11 No Type 1 permi 2 permi 3 permi 4 permi 5 permi 3.3.8 L U R : Detail Ru RCL-L3 p 1 Rule ACL Source it CPL-L3 it CPL-L3 it CPL-L3 it CPL-L3 it CPL-L3 Logical Acc Untuk logic RCL-L3 . u Gamb le yang ak pada tabel 3 L CPL-L3 3 10.10.7 3 10.10.7 3 10.10.7 3 10.10.7 3 10.10.7 cess control al RCL-L3 untuk Flow c bar 3.9 Flow kan di buat 3.12. 70.0 0.0.0 70.0 0.0.0 70.0 0.0.0 70.0 0.0.0 70.0 0.0.0 l list RCL-L akan dib chart dapat w Chart AC dan di ran Dest .255 PCS Prod .255 PCS .255 PCS .255 PCS Clien Serv .255 PCS Man L3 uat sebanya t di lihat pad CL RuleGro ncang pada ination duction 1 Test 1 Dev 1 Thin nt er 1 agement 1 ak 5 Rule da gambar 3 oup RCL-L3 Group Ac 10.10.18.0 10.10.19.0 10.10.20.0 10.10.21.0 10.10.22.0 di dalam G 3.9. di bawa 3 ccess contro 255.255.2 255.255.2 255.255.2 255.255.2 255.255.2 Group ah ini ol list 55.0 55.0 55.0 55.0 55.0

TTabel 3.12 R No Type 1 perm 2 perm 3 perm 4 perm 5 perm 3.3.9 L U L in Rule ACL R e Source mit RCL-L mit RCL-L mit RCL-L mit RCL-L mit RCL-L Logical Acc Untuk logic LAB-L3 . u ni : Gamb RCL-L3 3 10.10 3 10.10 3 10.10 3 10.10 3 10.10 cess control al LAB-L3 untuk Flow ar 3.10 Flow .80.0 0.0.0 .80.0 0.0.0 .80.0 0.0.0 .80.0 0.0.0 .80.0 0.0.0 l list LAB-L 3 akan dib chart dapa w Chart AC Des 0.255 PCSProd 0.255 PCS 0.255 PCS 0.255 PCS Clie 0.255 PCS Man L3 buat sebany at di lihat p CL Rule Gro stination S duction S Test S Dev S Thin ent Server S nagement ak 5 Rule ada gambar oup LAB-L 10.10.18. 10.10.19. 10.10.20. 10.10.21. 10.10.22. di dalam G r 3.10. di b L3 0 255.255 0 255.255 0 255.255 0 255.255 0 255.255 Group bawah 5.255.0 5.255.0 5.255.0 5.255.0 5.255.0

Detail Rul LAB-L3 p Tabel 3.13 NO Typ 1 perm 2 perm 3 perm 4 perm 5 perm 3.3.10 Lo le yang akan pada tabel 3 3 Rule ACL pe Sourc mit LAB-mit LAB-mit LAB-mit LAB-mit LAB-ogical Acces Untuk logi GAPL-L3. ini : Gamba n di buat da 3.13. di baw L LAB-3 ce -L3 10.1 -L3 10.1 -L3 10.1 -L3 10.1 -L3 10.1 ss control li cal GAPL-L untuk Flow ar 3.11 Flow an di rancan wah ini : 10.90.0 0.0 10.90.0 0.0 10.90.0 0.0 10.90.0 0.0 10.90.0 0.0 list GAPL-L L3 akan di w chart dap w Chart AC ng pada Gro D 0.0.255 PC Pr 0.0.255 PC 0.0.255 PC 0.0.255 PCCl 0.0.255 PC M L3 ibuat seban pat di lihat p CL RuleGro oupAccess c estination CS roduction CS Test CS Dev CS Thin lient Server CS Management yak 5 Rule pada gamba oup GAPL-L control list 10.10.18 10.10.19 10.10.20 r 10.10.21 t 10.10.22 di dalam G ar 3.11. di b L3 8.0 255.25 9.0 255.25 0.0 255.25 1.0 255.25 2.0 255.25 Group bawah 55.255.0 55.255.0 55.255.0 55.255.0 55.255.0

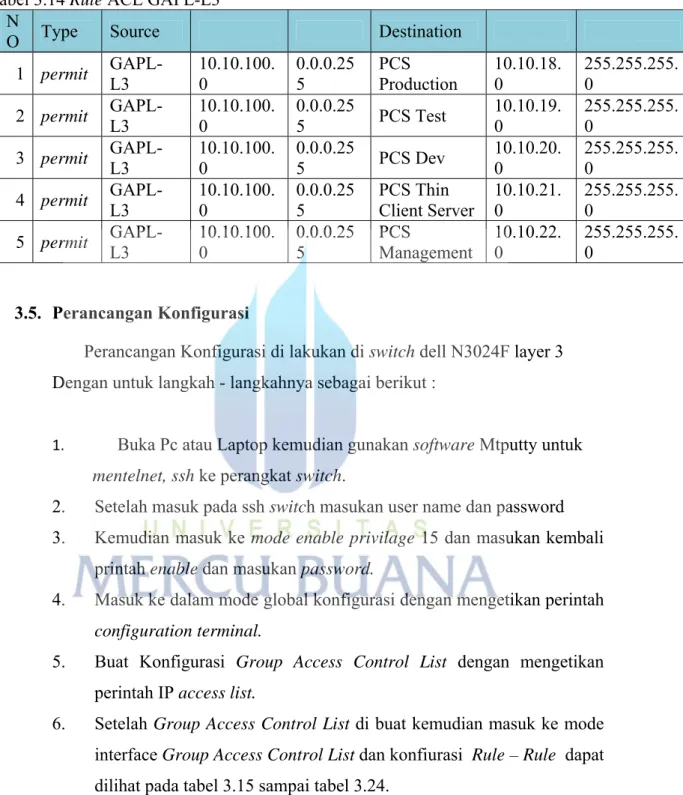

Detail Rule yang akan di buat dan di rancang pada Group Access Control List GAPL-L3 pada tabel 3.14 di bawah ini :

Tabel 3.14 Rule ACL GAPL-L3 N

O Type Source Destination

1 permit GAPL-L3 10.10.100. 0 0.0.0.25 5 PCS Production 10.10.18. 0 255.255.255. 0

2 permit GAPL-L3 10.10.100.0 0.0.0.255 PCS Test 10.10.19.0 255.255.255.0 3 permit GAPL-L3 10.10.100.0 0.0.0.255 PCS Dev 10.10.20.0 255.255.255.0 4 permit GAPL-L3 10.10.100.0 0.0.0.255 PCS Thin Client Server 10.10.21.0 255.255.255.0 5 permit GAPL-L3 10.10.100.0 0.0.0.255 PCS Management 10.10.22.0 255.255.255.0

3.5. Perancangan Konfigurasi

Perancangan Konfigurasi di lakukan di switch dell N3024F layer 3 Dengan untuk langkah - langkahnya sebagai berikut :

1. Buka Pc atau Laptop kemudian gunakan software Mtputty untuk mentelnet, ssh ke perangkat switch.

2. Setelah masuk pada ssh switch masukan user name dan password 3. Kemudian masuk ke mode enable privilage 15 dan masukan kembali

printah enable dan masukan password.

4. Masuk ke dalam mode global konfigurasi dengan mengetikan perintah configuration terminal.

5. Buat Konfigurasi Group Access Control List dengan mengetikan perintah IP access list.

6. Setelah Group Access Control List di buat kemudian masuk ke mode interface Group Access Control List dan konfiurasi Rule – Rule dapat dilihat pada tabel 3.15 sampai tabel 3.24.

3.5.1 Perancangan Konfigurasi MFC-OA2

Detail konfigurasi Access control list dapat dilihat pada tabel 3.15 di bawah ini :

Tabel 3.15 Konfigurasi MFC-OA2

Konfigurasi MFC-OA2 permit ip 10.10.26.0 0.0.1.255 host 10.10.39.2 permit ip 10.10.26.0 0.0.1.255 host 10.10.48.2 permit ip 10.10.26.0 0.0.1.255 host 10.10.49.2 permit ip 10.10.26.0 0.0.1.255 host 10.10.69.2 deny ip 10.10.26.0 0.0.1.255 10.10.32.0 0.0.0.255 deny ip 10.10.26.0 0.0.1.255 10.10.70.0 0.0.0.255 deny ip 10.10.26.0 0.0.1.255 10.10.80.0 0.0.0.255 deny ip 10.10.26.0 0.0.1.255 10.10.90.0 0.0.0.255 deny ip 10.10.26.0 0.0.1.255 10.10.100.0 0.0.0.255 deny ip 10.10.26.0 0.0.1.255 10.10.39.0 0.0.0.255 deny ip 10.10.26.0 0.0.1.255 10.10.48.0 0.0.0.255 deny ip 10.10.26.0 0.0.1.255 10.10.49.0 0.0.0.255 deny ip 10.10.26.0 0.0.1.255 10.10.69.0 0.0.0.255 permit ip any any

3.5.2 Perancangan Konfigurasi CPL-L2

Detail konfigurasi Access control list dapat dilihat pada tabel 3.16 di bawah ini : Tabel 3.16 Konfigurasi CPL-L2 Konfigurasi CPL-L2 permit ip 10.10.39.2 0.0.0.0 any permit ip 10.10.39.21 0.0.0.255 host 10.10.18.23 permit ip 10.10.39.21 0.0.0.255 host 10.10.19.23 permit ip 10.10.39.21 0.0.0.255 host 10.10.20.23 3.5.3 Perancangan Konfigurasi RCL-L2

Detail konfigurasi Access control list dapat dilihat pada tabel 3.17 di bawah ini :

Tabel 3.17 Konfigurasi RCL-L2

Konfigurasi RCL-L2 permitip host 10.10.49.2 any

permit ip host 10.10.49.21 host 10.10.18.23 permit ip host 10.10.49.21 host 10.10.19.23 permit ip host 10.10.49.21 host 10.10.20.23 permit ip host 10.10.49.22 host 10.10.18.23 permit ip host 10.10.49.22 host 10.10.19.23 permit ip host 10.10.49.22 host 10.10.20.23 permit ip host 10.10.49.23 host 10.10.18.23 permit ip host 10.10.49.23 host 10.10.19.23 permit ip host 10.10.49.23 host 10.10.20.23 3.5.4 Perancangan Konfigurasi LAB-L2

Detail konfigurasi Access control list dapat dilihat pada tabel 3.18 di bawah ini :

Tabel 3.18 Konfigurasi LAB-L2

Konfigurasi LAB-L2 permit ip host 10.10.48.2 any

permit ip host 10.10.48.21 host 10.10.18.23 permit ip host 10.10.48.21 host 10.10.19.23 permit ip host 10.10.48.21 host 10.10.20.23 3.5.5 Perancangan Konfigurasi GAPL-L2

Detail konfigurasi Access control list dapat dilihat pada tabel 3.19 di bawah ini :

Tabel 3.19 Konfigurasi GAPL-L2

Konfigurasi GAPL-L2 permit ip host 10.10.69.2 0.0.0.0 any permit ip host 10.10.69.21 host 10.10.18.23 permit ip host 10.10.69.21 host 10.10.19.23 permit ip host 10.10.69.21 host 10.10.20.23 permit ip host 10.10.69.22 host 10.10.18.23 permit ip host 10.10.69.22 host 10.10.19.23 permit ip host 10.10.69.22 host 10.10.20.23 permit ip host 10.10.69.23 host 10.10.18.23 permit ip host 10.10.69.23 host 10.10.19.23 permit ip host 10.10.69.23 host 10.10.20.23

3.5.6 Perancangan Konfigurasi MFC FACTORY

Detail konfigurasi Access control list dapat dilihat pada tabel 3.20 di bawah ini :

Tabel 3.20 Konfigurasi MFC FACTORY

Konfigurasi MFC FACTORY permit ip 10.10.32.0 0.0.0.255 10.10.18.0 0.0.0.255 permit ip 10.10.32.0 0.0.0.255 10.10.19.0 0.0.0.255 permit ip 10.10.32.0 0.0.0.255 10.10.20.0 0.0.0.255 permit ip 10.10.32.0 0.0.0.255 10.10.21.0 0.0.0.255 permit ip 10.10.32.0 0.0.0.255 10.10.22.0 0.0.0.255 3.5.7 Perancangan Konfigurasi CPL-L3

Detail konfigurasi Access control list dapat dilihat pada tabel 3.21 di bawah ini : Tabel 3.21 Konfigurasi CPL-L3 Konfigurasi CPL-L3 permit ip 10.10.70.0 0.0.0.255 10.10.18.0 0.0.0.255 permit ip 10.10.70.0 0.0.0.255 10.10.19.0 0.0.0.255 permit ip 10.10.70.0 0.0.0.255 10.10.20.0 0.0.0.255 permit ip 10.10.70.0 0.0.0.255 10.10.21.0 0.0.0.255 permit ip 10.10.70.0 0.0.0.255 10.10.22.0 0.0.0.255 3.5.8 Perancangan Konfigurasi RCL-L3

Detail konfigurasi Access control list dapat dilihat pada tabel 3.22 di bawah ini : Tabel 3.22 Konfigurasi RCL-L3 Konfigurasi RCL-L3 permit ip 10.10.80.0 0.0.0.255 10.10.18.0 0.0.0.255 permit ip 10.10.80.0 0.0.0.255 10.10.19.0 0.0.0.255 permit ip 10.10.80.0 0.0.0.255 10.10.20.0 0.0.0.255 permit ip 10.10.80.0 0.0.0.255 10.10.21.0 0.0.0.255 permit ip 10.10.80.0 0.0.0.255 10.10.22.0 0.0.0.255 3.5.9 Perancangan Konfigurasi LAB-L3

Detail konfigurasi Access control list dapat dilihat pada tabel 3.23 di bawah ini :

Ta p p p p p 3.5.10 Per De baw Ta p p p p p Untuk per dapat dilih abel 3.23 Ko permit ip 10 permit ip 10 permit ip 10 permit ip 10 permit ip 10 rancangan etail konfig wah ini : abel 3.24 Ko permit ip 10 permit ip 10 permit ip 10 permit ip 10 permit ip 10 rancangan p hat pada gam

Gambar onfigurasi L K 0.10.90.0 0.0 0.10.90.0 0.0 0.10.90.0 0.0 0.10.90.0 0.0 0.10.90.0 0.0 Konfigura gurasi Acces onfigurasi G Ko 0.10.100.0 0 0.10.100.0 0 0.10.100.0 0 0.10.100.0 0 0.10.100.0 0 perancangan mbar 3.11 d r 3.12 LAB-L3 Konfigurasi L 0.0.255 10. 0.0.255 10. 0.0.255 10. 0.0.255 10. 0.0.255 10. asi GAPL-L ss control GAPL-L3 onfigurasi G 0.0.0.255 10 0.0.0.255 10 0.0.0.255 10 0.0.0.255 10 0.0.0.255 10 n segmentas di bawah ini Peranc LAB-L3 10.18.0 0.0 10.19.0 0.0 10.20.0 0.0 10.21.0 0.0 10.22.0 0.0 L3 list dapat GAPL-L3 0.10.18.0 0.0 0.10.19.0 0.0 0.10.20.0 0.0 0.10.21.0 0.0 0.10.22.0 0.0 si mengguna i : cangan .0.255 .0.255 .0.255 .0.255 .0.255 dilihat pad 0.0.255 0.0.255 0.0.255 0.0.255 0.0.255 akan Access da tabel 3.2 s Control Li 24 di ist

Secara default semua determinasi segementasi ip address dapat berkomunikasi dapat mengakses dari satu segement ke segement yang lainnya dengan Access Control List kita dapat mengatur Rule policy segmentasinya dan untuk langkah – langkah konfigurasi Access Control List sebagai berikut : 1. Koneksikan Laptop atau Komputer ke jaringan internal

2. Buka software MTPutty dan masukan alamat IP Address 10.10.0.1 alamat Core Switch Layer 3 kemudian klik Telnet atau SSH.

3. Masukan user name dan password login ke Command Line Core Switch. 4. Klik enable untuk masuk ke mode privilage 15.

5. Masukan Perintah Configure Terminal untuk masuk ke mode global Konfigurasi.

6. di mode global konfigurasi kita konfigurasi Access Control List dengan

Perintah ip access list, descriptions OA, interfaces ip access list OA, permit ip 10.10.26.1 0.0.0.255 10.10.18.1 kemudian enter.

7. Setelah konfigurasi Access Control List di buat kemudian masukan Access list group OA ke interfaces VLAN Perintahnya : configure terminal, interfaces vlan, ip access group OA.

Hasil Topology perancangan segmentasi menggunakan Access Control List Dapat di lihat pada gambar 3.13 dibawah ini:

Gamba Dengan A permit den ar 3.13 Hasi ccess Contr ny dan tahap il Topology

rol List inter pan selanjut perancanga control raksi segme tnya adalah an segmenta list entasi IP ad h pengujian. asi menggun ddress dapat unakan Acce t di batas de ess engan