30

KOMBINASI METODE CIPHER KRIPTOGRAFI DALAM MENYEMBUNYIKAN PESAN MENGGUNAKAN LISTING MATLAB

J a r w o *) ABSTRAK

Penerapan suatu sistem pengamanan informasi dalam rangka menjamin layanan konfidensialitas, integritas, otentikasi maupun non repudiation, tidak lepas dari aplikasi kriptografi. Dalam aplikasinya, kriptografi merupakan sebagian kecil dari suatu sistem pengamanan yang besar. Kriptografi adalah ilmu dan seni yang menyangkut segala sesuatu tentang teknik dan metode penyembunyian pesan. Dalam menjaga kerahasiaan pesan, kriptografi mentransformasikan data jelas (plaintext) ke dalam bentuk data sandi (ciphertext) yang tidak dapat dikenali. Ciphertext inilah yang kemudian dikirimkan oleh pengirim (sender) kepada penerima (receiver). Setelah sampai di penerima, ciphertext tersebut ditranformasikan kembali ke dalam bentuk plaintext agar dapat dikenali.

Kriptografi merupakan bagian yang sangat kritis, karena kriptografi adalah bagian yang menyediakan akses kepada hanya sebagian orang dan tidak kepada lainnya. Kebanyakan sistem pengamanan berfungsi sebagai dinding atau pagar yang mencegah orang lain untuk masuk, dan kriptografi berperan sebagai kunci yang harus dapat membedakan akses yang “baik” dan akses yang “buruk”. Terdapat beberapa metode cipher kriptografi klasik antara lain Caesar Cipher, Monoalfabetik Cipher, Polialfabetik Cipher, Vigenere Cipher, Hill Cipher, Affine Cipher dan Transposisi Cipher.

Dalam tulisan ini kami mengkombinasikan metode cipher kriptografi klasik dalam menyembunyikan pesan menggunakan listing MATLAB.

Kata Kunci: Kriptografi, plaintext, ciphertext, cipher kriptografi, listing MATLAB. PENDAHULUAN

Perkembangan teknologi informasi pada abad ini telah memberikan kepraktisan bagi masyarakat modern untuk melakukan berbagai kegiatan komunikasi secara elektronik. Salah satunya dalam bidang bisnis seperti perdagangan dan perbankan. Dengan teknologi informasi, khususnya dengan jaringan komputer yang luas seperti Internet, barang dan jasa dapat dipromosikan secara luas dalam skala global. Kepada calon konsumen pun diberikan pula kemudahan-kemudahan yang memungkinkan mereka mengakses dan membeli produk dan jasa yang dimaksud secara praktis, misalnya pelayanan kartu kredit.

Perkembangan ini rupanya membawa serta dampak negatif dalam hal keamanan. Praktek-praktek kejahatan dalam jaringan komputer kerap terjadi dan meresahkan masyarakat, misalnya pencurian sandi lewat dan nomor rahasia kartu kredit. Akibat dari hal seperti ini, aspek keamanan dalam penggunaan jaringan komputer menjadi hal yang krusial. Sehingga diperlukan sistem yang mempunyai enkripsi yang aman.

Untuk membuat sistem enkripsi yang aman, harus dapat menganalisis kelemahan berbagai macam jenis sistem enkripsi. Tanpa mengetahuinya, hampir mustahil dapat membangun sistem yang tangguh. Jika pemecahan kode rahasia dapat dilakukan karena banyaknya perulangan dalam kode rahasia yang dipecahkan, maka akan berusaha membuat sistem yang mengurangi perulangan atau bahkan menghilangkannya sama sekali bila dimungkinkan.

31 KAJIAN PUSTAKA

Kriptografi adalah suatu ilmu sekaligus seni untuk menjaga kerahasiaan pesan atau secara singkat berarti cara menjaga privasi saat berkomunikasi. Untuk tujuan tersebut dilakukan enkripsi dan dekripsi terhadap pesan atau dokumen penting yang sifatnya rahasia. Enkripsi merupakan proses mengubah data menjadi bentuk yang sulit/tidak dapat dimengerti.

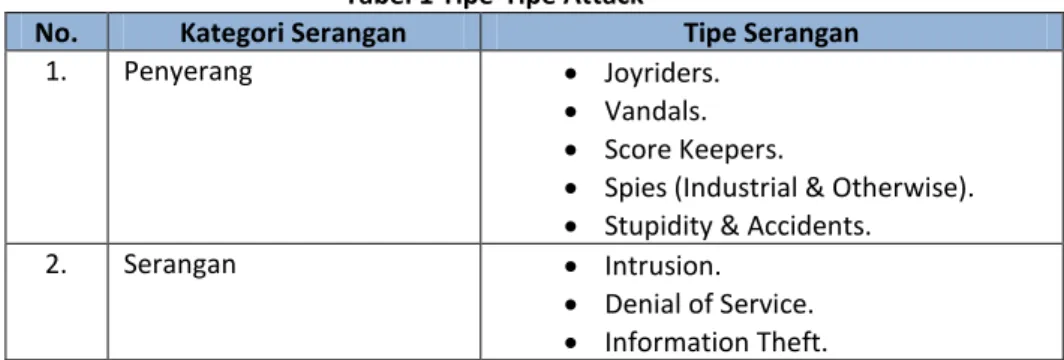

Tabel 1 Tipe-Tipe Attack

No. Kategori Serangan Tipe Serangan

1. Penyerang Joyriders.

Vandals. Score Keepers.

Spies (Industrial & Otherwise). Stupidity & Accidents.

2. Serangan Intrusion.

Denial of Service. Information Theft.

Intrusion yaitu penyerang dapat masuk atau mengakses komputer/sistem yang akan diserang. Caranya ada bermacam-macam, dapat dengan menyamar sebagai user yang sah, memanfaatkan bug pada sistem, memanfaatkan konfigurasi sistem yang lemah, atau dapat dengan menginstall backdoor/trojan horse untuk memfasilitasi perolehan hak akses.

Denial of Service yaitu tipe serangan dengan cara menghabiskan resource suatu sistem seperti bandwidth, daya proses, dan kapasitas penyimpanan. Tipe serangan seperti ini sangat banyak diterapkan sekarang dan cukup merugikan user karena user dibuat tidak dapat menggunakan fasilitas komputernya seperti berinternet karena bandwidthnya habis.

Information theft yaitu tipe serangan dengan mencuri dengar semacam kode atau password untuk dapat mengakses suatu sistem. Salah satu untuk menghindari serangan, sistem perlu menerapkan metode kriptanalisis. Kriptanalisis memiliki pengertian chiper, chiperteks, atau cryptosystem yang berusaha menyembunyikan sistem kode dengan meneliti untuk menemukan kelemahan pada sistem yang akan memungkinkan sebuah plainteks diungkap dari chiperteksnya tanpa perlu mengetahui kunci algoritma. Singkatnya, kriptanalisis berusaha memecah cipher, cipherteks atau cryptosystem. Terdapat berbagai metode penyadapan data untuk kriptanalisis yang telah dikembangkan, yakni :

a. Wiretapping: Penyadap mencegat data yang ditransmisikan pada saluran kabel komunikasi dengan menggunakan sambungan perangkat keras.

b. Electromagnetic Eavesdropping: Penyadap mencegat data yang ditransmisikan melalui saluran wireless, misalnya radio dan microwave.

c. Acoustic Eavesdropping: Menangkap gelombang suara yang dihasilkan oleh sistem maupun suara manusia.

Dua metode terakhir memanfaatkan kebocoran informasi dalam proses transmisi yang seringkali tidak disadari dengan menggunakan teknik analisis yang sering dikenal dengan side channel cryptanalysis. Teknik analisis side channel merupakan tool yang powerful dan

32

mampu mengalahkan implementasi algoritma yang sangat kuat karena mengintegrasikan kepakaran istem yang sangat tinggi. Media serangan yang sering digunakan yakni : a. Electromagnetic Leakage: memanfaatkan radiasi elektromagnetik yang ditangkap

dengan antena.

b. Timing Attack: serangan didasarkan pada pengukuran waktu respon sistem untuk mengurangi kemungkinan pengujian dalam menentukan password.

c. Thermal Analysis: menggunakan difusi panas yang dihasilkan processor untuk mengetahui aktivitas spesifik sistem dan memanfaatkan perubahan temperature pada media storage.

d. Power Analysis: mengukur perbedaan penggunaan energi dalam periode waktu tertentu ketika sebuah microchip memproses sebuah fungsi untuk mengamankan informasi. Teknik ini dapat menghasilkan informasi mengenai komputasi kunci yang digunakan dalam algoritma enkripsi dan fungsi keamanan lainnya.

e. Sound Attack: mengeksploitasi suara/ bunyi yang dihasilkan sistem.

Salah satu implementasi serangan pada media terakhir adalah Acoustic Cryptanalysis, yang merupakan serangan side-channel yang mengeksploitasi suara baik yang terdengar maupun tidak yang dihasilkan selama komputasi atau operasi input-output. Pada tahun 2004, Dmitri Asonov dan Rakesh Agrawal mempublikasikan bahwa tombol pada keyboard dan pada telepon serta mesin ATM sangat berpotensi untuk diserang dengan membedakan suara yang dihasilkan oleh tombol yang berbeda. Kebanyakan sumber suara pada keyboard adalah tidak seragam pada jenis yang berbeda, bahkan pada model yang sama.

1. Metodologi Serangan

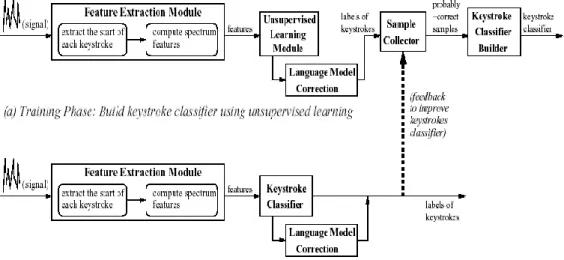

Terdapat 2 metode serangan, yaitu Feature Extraction Module dan Unsupervised Key Recognition. penjelasan mengenai 2 metoda serangan tersebut seperti pada gambar 1 berikut ini:

33

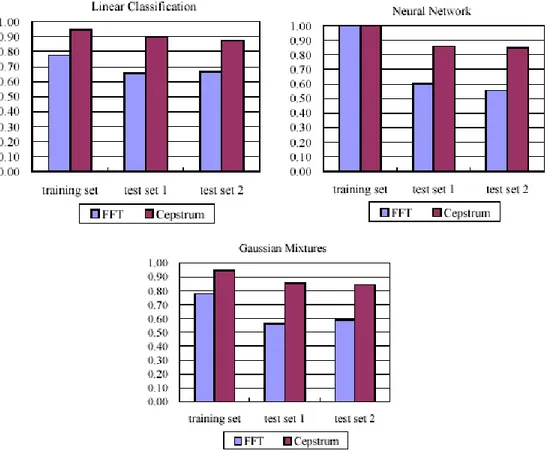

1) Feature extraction, dapat menggunakan dua macam metode yaitu FFT dan Cepstrum. Dijelaskan bahwa cepstrum lebih baik ketimbang FFT. Dari hasil eksperimen tingkat ketepatan masing-masing metoda menurut beberapa kasus adalah seperti yang dipaparkan pada gambar 2 berikut ini.

Gambar 2. Perbandingan FFT dan cepstrum untuk metodologi penyerangan Dapat terlihat dari data-data percobaan bahwa tingkat ketepatan metode Cepstrum adalah elatif lebih tinggi ketimbang metode FFT (Fast Fourier Transform).

2) Unsupervised Key Recognition

Setelah memisahkan setiap tombol-tombol kedalam satu dari K kelas menggunakan metode pemisahan data standard. K dipilih sedikit lebih besar dari jumlah kunci/tombol pada keyboard.

Jika pemisahan kelas ini bersesuaian langsung untuk setiap tombol yang berlainan, kita dapat dengan mudah menentukan pemetaan antara kelas dengan key. Bagaimanapun, algoritma pemisahan tidak teliti. Tombol-tombol dari key yang sama biasanya ditempatkan pada kelas yang berbeda dan sebaliknya tombol-tombol dari key yang berbeda dapat berada pada kelas yang sama. Sehingga kelas kita ibaratkan sebagai suatu random variabel yang terkondisi pada suatu key yang ditekan. Setiap kunci akan berada pada suatu kelas dengan tingkat probabilistik tertentu. Pada suatu pemisahan yang baik, probabilitas dari satu atau beberapa kelas akan mendominasi setiap key.

34

Sekali distribusi kelas telah ditentukan, dicoba untuk menemukan kumpulan key dan class yang berpadanan untuk setiap tuts/tombol. Atau secara kasar, kita dapat saja berfikir untuk mengambil huruf dengan probabilitas tertinggi untuk setiap tuts yang ditekan menghasilkan perkiraan terbaik. Namun kita dapat melakukan lebih dari itu. 2. Teknik Penyembunyian Pesan

Ilmu yang mempelajari tentang teknik penyembunyian pesan disebut kriptologi. Kriptografi menurut terminologi adalah data atau informasi yang dapat dibaca dan dimengerti maknanya.

Kriptografi dikenal sebagai suatu seni untuk menyembunyikan pesan rahasia, oleh karena itu mempelajari kriptografi pada dasarnya adalah mempelajari suatu sistem yang disebut kriptosistem. Kriptosistem memiliki unsur yang sering disebut lima tupel (P, C, K, E, D). Dimana P adalah himpunan plaintext, C adalah himpunan ciphertext, K adalah himpunan kunci (key), E adalah himpunan Enkripsi dan D adalah himpunan Dekripsi. Untuk setiap K K, ada aturan enkripsi eK E dan aturan dekripsi dK D. Setiap eK P P adalah fungsi, sehingga: dK(eK(x)) = x untuk setiap plaintext x P. Plaintext adalah teks orisional yang belum dienkripsi. Ciphertxt adalah text yang telah dienkripsi yang merupakan karakter yang telah diubah menjadi karakter yang lain dengan metode tertentu.

Secara umum kriptografi dibagi menjadi dua kategori yaitu kriptografi klasik dan kriptografi modern.

3 Algoritma Kriptografi Klasik

Sebelum ada komputer, kriptografi dilakukan dengan pensil dan kertas. Algoritma kriptografi yang digunakan pada saat itu dinamakan algoritma klasik. Algoritma klasik berbasis karakter yaitu enkriptografisi dan dekriptografisi dilakukan pada setiap karakter pesan. Semua algoritma klasik termasuk ke dalam kriptografi simetri dan digunakan jauh sebelum sistem kriptografi kunci public ditemukan. Terdapat sejumlah algoritma yang ada dalam sejarah kriptografi zaman dahulu. Oleh karena itu, disebut algoritma kriptografi klasik. Pada dasarnya, algoritma kriptografi klasik dapat dikelompokkan menjadi dua macam cipher, Substitution cipher dan Transposition cipher.

Dalam substitution cipher setiap unit plaintext diganti dengan satu unit ciphertext. Satu unit di sini bias berarti satu karakter, pasangan huruf, atau kelompok lebih dari dua huruf.

Cipher Subtitusi

Subsitusi adalah penggantian setiap karakter plaintext dengan karakter lain. Beberapa teknik dalam cipher substitusi adalah:

- Monoalfabet : Setiap karakter ciphertext mengganti satu macam karakter plainteks tertentu.

- Polyalfabet : Setiap karakter ciphertext dapat mengganti lebih dari satu karakter plaintext.

- Monograf / unilateral : Satu enkripsi dilakukan terhadap satu karakter plaintext. - Polygraf / multilateral : Satu enkripsi dilakukan terhadap lebih dari satu karakter

35

Algoritma substitution cipher tertua yang diketahui adalah caecar cipher yang digunakan kaisar romawi, Julius Caecar (sehingga dinamakan Caesar system) untuk menyandikan pesan yang akan ia kirim kepada para gubernurnya. Beberapa teknik subsitusi yang pernah dilakukan, antara lain:

a. Subsitusi deret campuran kata kunci yaitu subsitusi yang kata kuncinya didapat dari mengumpulkan karakter yang sama dari sebuah plaintext dan pada ciphertextnya ditambahkan semua sisa karakter abjad.

b. Subsitusi monomer-dinome-trinome. Monome berarti setiap satu karakter plaintext akan disubsitusi oleh satu karakter ciphertext, dinome disubsitusi dua karakter ciphertext, tridome disubsitusi tiga karakter ciphertext. Jadi sistem ini adalah campuran.

c. Subsitusi multilateral variant. Subsitusi ini masih termasuk jenis monoalfabet yang dalam mensubsitusi memanfaatkan huruf abjad a,b,c,…,z yang akan segera disusun dalam matrik yang berukuran panjang x lebar 5 X 5.

d. Subsitusi digrafik. Pada sistem ini, setiap huruf plaintext akan disubsitusi oleh dua huruf ciphertext. Pola huruf cipher text diambil dari sebuah matrik 26 x 26 yang berasal dari 26 abjad yang memiliki pola khusus.

e. Subsitusi persegi panjang. Sistem digrafik terlalu memerlukan matrik yang besar. Untuk memperkecil matrik dengan keamanan yang setara dapat digunakan sistem empat persegi.

f. Subsitusi kode playfair. Kode rahasia multi huruf yang paling terkenal adalah playfair. Playfair menggunakan 676 digraf. Selama waktu yang lama, kode ini dianggap tak dapat dipecahkan. Playfair dijadikan system standar oleh tentara Inggris dalam PD I dan masih digunakan secara luas oleh tentara Amerika dan sekutu selama PD II. Sistem ini menggunakan matrik 5 x 5.

g. Subsitusi Polialfabet periodik. Dalam sistem polialfabet, setiap ciphertext dapat memiliki banyak kemungkinan plaintext. Dan sistem periodik itu sendiri dikarenakan adanya kunci yang berulang. Jenis polialfabet klasik yang terkenal adalah Vigenere. Pada cipher substitusi sederhana, setiap huruf cipherteks selalu menggantikan huruf plainteks tertentu. Vigènere Cipher dapat mencegah frekuensi huruf-huruf di dalam cipherteks yang mempunyai pola tertentu yang sama seperti pada cipher abjad-tunggal. Jika periode kunci diketahui dan tidak terlalu panjang, maka kunci dapat ditentukan dengan menulis program komputer untuk melakukan exhaustive key search.

h. Enigma. Merupakan mesin kriptografi yang digunakan oleh tentara NAZI Hitler pada masa PD II. Mesin ini menggunakan rotor. Enigma menggunakan tiga rotor untuk melakukan subsitusi. Tiga rotor berarti tiga kali subsitusi. Enigma adalah mesin yang digunakan Jerman selama Perang Dunia II untuk mengenkripsi/dekripsi pesan-pesan militer. Enigma menggunakan sistem rotor (mesin berbentuk roda yang berputar) untuk membentuk huruf cipherteks yang berubah-ubah. Setelah setiap huruf dienkripsi, rotor kembali berputar untuk membentuk huruf cipherteks baru untuk huruf plainteks berikutnya. Enigma menggunakan 4 buah rotor untuk melakukan substitusi. Ini berarti terdapat 26 ´ 26 ´ 26 ´ 26 = 456.976 kemungkinan huruf cipherteks sebagai pengganti huruf plainteks sebelum terjadi perulangan urutan cipherteks. Setiap kali sebuah huruf selesai disubstitusi, rotor pertama bergeser satu huruf ke atas. Setiap kali rotor pertama selesai bergeser 26 kali, rotor kedua juga

36

melakukan hal yang sama, demikian untuk rotor ke-3 dan ke-4. Posisi awal keempat rotor dapat di-set; dan posisi awal ini menyatakan kunci dari Enigma. Jerman meyakini bahwa cipherteks yang dihasilkan Enigma tidak mungkin dipecahkan. Namun, sejarah membuktikan bahwa pihak Sekutu berhasil juga memecahkan kode Enigma. Keberhasilan memecahkan Enigma dianggap sebagai faktor yang memperpendek Perang Dunia II menjadi hanya 2 tahun.

Cipher Transposisi

Beberapa model kriptografi yang menggunakan teknik transposisi, antara lain:

- Algoritma transposisi kolom dengan kunci numerik. Teknik ini menggunakan permutasi karakter. Kunci dapat diperoleh dari kata yang mudah dibaca dan kemudian dikodekan menjadi bentuk bilangan.

- Masukan plaintext pola zig-zag, keluaran ciphertext berupa baris.

- Masukan pola segitiga, keluaran berupa kolom, dibaca dari atas kebawah. Masukan berpola spiral, dari luar kedalam, keluaran berupa kolom dibaca pembacaannya mengikuti pola yang berasal dari atas ke bawah.

- Dimasukan secara diagonal dari kiri bawah ke kanan atas, keluaran baris. - Masukan spiral dari dalam ke luar, keluaran diagonal bergantian.

Super Enkripsi

Super enkripsi adalah mengkombinasikan metode cipher substitusi dengan cipher transposisi. Tujuannya memperoleh cipher yang lebih kuat daripada hanya satu cipher saja. Mula-mula enkripsi dengan cipher substitusi sederhana (cipher abjad-tunggal), lalu hasilnya dienkripsi lagi dengan cipher transposisi.

4. Algoritma Kriptografi Modern

Dalam kriptografi, kunci adalah suatu informasi yang mengendalikan jalannya sebuah algoritma kriptografi. Dalam enkripsi, kunci memberikan cara khusus bagaimana suatu algoritma mentransformasikan teks terang (plaintext) menjadi teks tersandi (ciphertext), ataupun proses sebaliknya (disebut dekripsi). Teks tersandi dapat diubah menjadi teks terang, jika sang pembaca mengetahui algoritma yang digunakan, dan memiliki kunci yang benar. Dengan kata lain, lunci bertindak sebagai suatu password dalam algoritma tersebut. Selain enkripsi, kunci juga digunakan pada algoritma kriptografi lainnya, seperti tanda tangan digital dan kode otentikasi pesan.

Dalam mendesain suatu sistem keamanan digital, demi keamanan harus diasumsikan bahwa para penyerang telah mengetahui algoritma yang digunakan. Hal ini disebut Prinsip Kerckhoff —"hanya kerahasiaan kuncilah yang menjamin keamanan". Sejarah kriptografi telah membuktikan bahwa sangat sulit untuk merahasiakan algoritma enkripsi. Hal ini disebabkan karena kebanyakan algoritma telah dikenal dan digunakan oleh banyak pihak. Sedangkan kunci lebih mudah dirahasiakan, karena berisi lebih sedikit informasi, memiliki banyak kemungkinan, dan mudah diganti, jika kunci tersebut dicurigai telah bocor. Jadi, keamanan sebuah sistem enkripsi amat tergantung pada kerahasiaan kunci yang digunakan.

Algoritma enkripsi yang menggunakan kunci yang sama untuk enkripsi dan dekripsi disebut algoritma kunci simetrik. Sedangkan algoritma kunci asimetrik, yang baru ditemukan pada 1970an, menggunakan sepasang kunci. Kunci publik (public key), yang

37

digunakan untuk enkripsi, diumumkan kepada publik sedangkan kunci pribadi (private key) yang digunakan untuk dekripsi hanya disimpan di satu tempat. Kunci pribadi harus dibuat sedemikian rupa sehingga tidak dapat ditebak sekalipun kunci publi diketahui. Contoh dari algoritma kriptografi modern yaitu Symmetric-key cryptography, dan asymmetric-key cryptography.

Kriptografi kunci-publik dapat dapat dianalogikan seperti kotak surat yang terkunci dan memiliki lubang untuk memasukkan surat. Kotak surat digembok dengan kunci. Kunci hanya dimiliki oleh pemilik kotak surat. Setiap orang dapat memasukkan surat ke dalam kotak surat tersebut, tetapi hanya pemilik kotak yang dapat membuka kotak dan membaca surat di dalamnya karena ia yang memiliki kunci.

Keuntungan sistem ini:

- Tidak ada kebutuhan untuk mendistribusikan kunci privat sebagaimana pada sistem kriptografi simetri. Kunci publik dapat dikirim ke penerima melalui saluran yang sama dengan saluran yang digunakan untuk mengirim pesan. Saluran untuk mengirim pesan umumnya tidak aman.

- Kedua, jumlah kunci dapat ditekan. 1. MATLAB

MATLAB adalah sebuah bahasa dengan (high-performance) kinerja tinggi untuk komputasi masalah teknik. MATLAB mengintegrasikan komputasi, visualisasi, dan pemrograman dalam suatu model yang sangat mudah untuk pakai dimana masalah-masalah dan penyelesaiannya diekspresikan dalam notasi matematika yang familiar. Penggunaan MATLAB meliputi bidang–bidang: Matematika dan Komputasi, Pembentukan Algorithm, Akusisi Data, Pemodelan, simulasi, dan pembuatan prototype, Analisa data, explorasi, dan visualisasi, Grafik Keilmuan dan bidang Rekayasa.

MATLAB merupakan suatu sistem interaktif yang memiliki elemen data dalam suatu array sehingga tidak lagi kita dipusingkan dengan masalah dimensi. Hal ini memungkinkan kita untuk memecahkan banyak masalah teknis yang terkait dengan komputasi, kususnya yang berhubungan dengan matrix dan formulasi vektor, yang mana masalah tersebut merupakan momok apabila kita harus menyelesaikannya dengan menggunakan bahasa level rendah seperti Pascall, C dan Basic.

Nama MATLAB merupakan singkatan dari matrix laboratory. MATLAB pada awalnya ditulis untuk memudahkan akses perangkat lunak matrik yang telah dibentuk oleh LINPACK dan EISPACK. Saat ini perangkat MATLAB telah menggabung dengan LAPACK dan BLAS library, yang merupakan satu kesatuan dari sebuah seni tersendiri dalam perangkat lunak untuk komputasi matrix. Dalam lingkungan perguruan tinggi teknik, MATLAB merupakan perangkat standar untuk memperkenalkan dan mengembangkan penyajian materi matematika, rekayasa dan kelimuan.

Kelengkapan pada Sistem MATLAB. Sebagai sebuah system, MATLAB tersusun dari 5 bagian utama:

- Development Environment. Merupakan sekumpulan perangkat dan fasilitas yang membantu pengguna untuk menggunakan fungsi-fungsi dan file-file MATLAB. Beberapa perangkat ini merupakan sebuah graphical user interfaces (GUI). Termasuk didalamnya adalah MATLAB desktop dan Command Window, command history, sebuah editor dan debugger, dan browsers untuk melihat help, workspace, files, dan search path.

38

- MATLAB Mathematical Function Library. Merupakan sekumpulan algoritma komputasi mulai dari fungsi-fungsi dasar sepertri: sum, sin, cos, dan complex arithmetic, sampai dengan fungsi-fungsi yang lebih kompek seperti matrix inverse, matrix eigenvalues, Bessel functions, dan fast Fourier transforms.

- MATLAB Language. Merupakan suatu high-level matrix/array language dengan control flow statements, functions, data structures, input/output, dan fitur-fitur object-oriented programming. Ini memungkinkan bagi kita untuk melakukan kedua hal baik "pemrograman dalam lingkup sederhana " untuk mendapatkan hasil yang cepat, dan "pemrograman dalam lingkup yang lebih besar" untuk memperoleh hasil-hasil dan aplikasi yang kompleks.

- Graphics. MATLAB memiliki fasilitas untuk menampilkan vector dan matrices sebagai suatu grafik. Didalamnya melibatkan high-level functions (fungsi-fungsi level tinggi) untuk visualisasi data dua dikensi dan data tiga dimensi, image processing, animation, dan presentation graphics. Ini juga melibatkan fungsi level rendah yang memungkinkan bagi pengguna untuk membiasakan diri untuk memunculkan grafik mulai dari bentuk yang sederhana sampai dengan tingkatan graphical user interfaces pada aplikasi MATLAB pengguna.

- MATLAB Application Program Interface (API). Merupakan suatu library yang memungkinkan program yang telah ditulis dalam bahasa C dan Fortran mampu berinterakasi dengan MATLAB. Ini melibatkan fasilitas untuk pemanggilan routines dari MATLAB (dynamic linking), pemanggilan MATLAB sebagai sebuah computational engine, dan untuk membaca dan menuliskan MAT-files.

Sesuai dengan bidang penggunaanya, MATLAB dapat digunakan untuk mengatasi permasalahan matematika dan komputasi. MATLAB dapat dimanfaatkan pula pada beberapa metode enkripsi/dekripsi pada bidang kriptografi yang dibuat dengan m-file.

PEMBAHASAN

Berikut ini merupakan perbandingan beberapa algoritma kritografi klasik yang aplikasinya dikombinasikan dalam tulisan ini.

1. Algoritma Metode Cipher Algoritman Caesar Cipher

P = C = K = Z26, untuk 0≤K≤25, maka dinyatakan eK(x) = x + K mod 26

dan

dK(y) = y – K mod 26 (x,y Z26)

Algoritma Monoalfabetik Cipher

- String kunci diekstrak sehingga hanya membuat karakter yang berbeda.

- Susun alphabet baru yang dimulai dari string hasil ekstrak string kunci dan diikuti dengan karakter dalam alphabet yang belum ada dalam tring tersebut.

- Susun pemetaan 1-1 dari alphabet asli ke alphabet baru dengan urutan yang sama. - Maka karakter x dalam plaintext dienkripsi menjadi c(x) dalam alphabet baru.

39 Algoritma Polialfabetik Cipher

- String kunci diekstrak sehingga hanya membuat karakter yang berbeda.

- Susun alphabet baru yang dimulai dari string hasil ekstrak string kunci dan diikuti dengan karakter dalam alphabet yang belum ada dalam tring tersebut.

- Susun pemetaan 1-1 dari alphabet asli ke alphabet baru dengan urutan yang sama. - Maka karakter x dalam plaintext dienkripsi menjadi c(x) dalam alphabet baru

berdasarkan pemetaan kunci yang ditentukan. - Ukuran blok sama dengan pola tertentu.

- Proses dekripsi dilakukan dengan pemetaan terbalik (invers). Algoritma Vigenere Cipher

Vigenere Cipher bekerja dengan prinsip menggunakan alphabet yang sama untuk plaintext dan ciphertext. Kunci adalah string atas alphabet tersebut.

- Misal m adalah beberapa bilangan bulat positif. Dinyatakan P = C = K = Z26, untuk suatu kunci K = (k1, k2,…, km), maka dinyatakan:

- eK(x1, x2, …, xm) = (x1+k1, x2+k2,…, xm+km) dan

dK(y1, y2, …, ym) = (y1-k1, y2-k2,…, ym-km) dimana semua operasi dilakukan pada Z26. Algoritma Hill Cipher

Hill Cipher bekerja dengan prinsip menggunakan alphabet yang sama untuk plaintext dan ciphertext. Kunci adalah matriks persegi, dengan syarat mempunyai determinan gcd (greatest common divisor) = 1.

Algoritma Affine Cipher

Affine cipher bekerja dengan prinsip menggunakan alphabet yang sama untuk plaintext dan ciphertext. Kunci adalah string atas alphabet tersebut.

- Misal P = C = Z26, dan

- K = {(a,b) Z26 x Z26 : gcd(a,26)=1 } - Untuk K = (1,b)K, dinyatakan: - eK(x) = ax + b mod 26

- dan

- dK(y) = a-1(y-b) mod 26 - dimana (x,y) Z26

Algoritma Transposisi Cipher

Transposisi Cipher atau sering disebut juga Permutation Cipher bekerja dengan prinsip menggunakan alphabet yang sama untuk plaintext dan ciphertext. Kunci adalah permutasi.

- Misal m adalah beberapa bilangan bulat. Dinyatakan P = C = (Z26)m dan K terdiri dari seluruh permutasi {1,…,m}. Untuk suatu kunci (yakni suatu permutasi) , maka dinyatakan:

- e(x1,…,xm) = (x(1),…, x(m)) - dan

- d(y1,…,ym) = (y-1(1),…, y-1(m))

40

2. Listing Matlab Program Kombinasi Metode Cipher

Listing program kombinasi metode kriptografi klasik tersaji berikut ini: %program utama

Ulangi = true; While ulangi

Clc

Disp (‘=====PILIHAN=====’) Disp (‘1. Caesar Cipher’); Disp (‘2. Monoalfabetik Cipher’) Disp (‘3. Polialfabetik Cipher’) Disp (‘4. Vigenere Cipher’) Disp (‘5. Hill Cipher’) Disp (‘6. Affine Cipher’) Disp (‘7. Transposisi Cipher’) Disp (‘0. S e l e s a i…) Disp(‘ ’); P = input(‘Pilihan Anda : ‘); If isempty(p) P = 0; End Switch p Case 1 Clc Disp(‘Caesar Cipher’) Caesar Case 2 Clc Disp(‘Monoalfabetik Cipher’) Monoalfa Case 3 Clc Disp(‘Polialfabetik Cipher’) Polialfa Case 4 Clc Disp(‘Vigenere Cipher’) Vigenere Case 5 Clc Disp(‘Hill Cipher’) Hillcipher Case 6 Clc Disp(‘Affine Cipher’) Affine Case 7

41 Clc Disp(‘Transposisi Cipher’) Transposisi Case 0 Clc Disp(‘Terima kasih…’); Pause Ulangi = false; Otherwise Clc

Disp(‘Pilihan Anda tidak ada …’);

Disp(‘Sembarang tombol untuk lanjut…’); Pause;

End End

*) Dosen Teknik Informatika STT POMOSDA KESIMPULAN

Matlab sebagai bahasa pemrograman bahasa teknik sangat bermanfaat bagi para pengembang pemrograman. Syntax Matlab dapat digunakan untuk menyusun program kombinasi metode kriptografi klasik.

Algoritma-algoritma kriptografi klasik dengan dilakukan kombinasi dapat dimanfaatkan untuk menyembunyikan pesan.

Penyembunyian pesan dalam kriptografi dengan metode kriptanalisis melengkapi metode penyembunyian pesan sehingga lebih efektif untuk menghadapi berbagai serangan terhadap sistem.

DAFTAR PUSTAKA

C. Karlof, et al., Hidden MarkovModel Cryptanalysis, Department of Computer Science, University of California, Berkeley, USA, 2003.

Hanselman, Duane C., Littlefield, Bruce L. 2005. Mastering MATLAB 7, A Comprehensive Tutorial and Reference. USA. Prentice-Hall, Inc.

Li Zhuang, Feng Zhou, J.D.Tygar: Keyboard Acoustic Emanations Revisited. To appear in Proceedings of the 12th ACM Conference on Computer and Communications Security, November 2005.

Menezes, P. van Oorschot, and S. Vanstone. 1996. Handbook of Applied Cryptography. CRC Press.

Pekalska, Ela. 2004. Introduction to MATLAB. Delft University of Technology.

Stinson, Douglas Robert. 1995. Criptography: Theory and Practice. University of Nebraska, Lincoln, CRC Press.