Perancangan Super Enkripsi Menggunakan

Metode Substitusi S-Box AES dan Metode Transposisi dengan

Pola Vertical-Horizontal

Artikel Ilmiah

Peneliti :

Frengky Merani (672008241) Alz Danny Wowor, S.Si., M.Cs.

Program Studi Teknik Informatika Fakultas Teknologi Informasi Universitas Kristen Satya Wacana

1.Pendahuluan

Transposisi dan subtitusi merupakan dua proses yang sering digunakan dalam kriptografi modern atau kriptografi yang berbasis bit, seperti DES dan AES. Transposisi merupakan suatu proses yang lebih memindahkan objek berdasarkan posisi tanpa terjadi perubahan [1]. Sebaliknya subtitusi adalah proses yang mengubah objek tanpa memindahkannya secara posisi. Kriptografi klasik seperti Ceasar cipher, Affine cipher dan juga yang lainnya hanya mengandalkan sebuah operasi yaitu transposisi untuk mengamankan pesan.

Super enkripsi merupakan sebutan pada kriptografi yang dalam proses enkripsi-dekripsi menggabungkan operasi transposisi dan subtitusi [3]. Secara teori penggabungan dua proses tersebut dapat menghilangkan hubungan satu- ke-satu antara plainteks dan cipherteks. Metode ini juga dapat menahan serangan kriptanalisis analisis frekuensi [2]. Kriptografi modern mencoba untuk mengamankan pesan dengan meminimumkan algoritma, sehingga akan tidak banyak menggunakan operasi matematika yang biasanya secara komputasi akan membutuhkan waktu dan memori yang lebih banyak [3].

Rancangan kriptografi blok cipher yang dilakukan oleh [4], [5], dan [6] menggunakan sebuah kotak transposisi yang berukuran sebesar 64 kotak yang sesuai dengan ukuran blok (64 bit) dan menempatkan bit ke dalam kotak dan bagaimana mengambil bit-bit tersebut dengan menggunakan pola-pola tertentu. Penggunaan kotak tranposisi dalam rancangan kriptografi dapat menghasilkan cipherteks yang sangat acak.

S-box atau kadang disebut sebagai kotak subtitusi menjadi satu-satunya operasi yang secara algortima dapat membuat input dan output menjadi tidak berhubungan [3]. S-box juga menjadi salah satu dari lima prinsip dalam perancangan blok cipher. Kriptografi modern sangat mengandalkan s-box menjadi operasi kunci untuk mengubah palinteks menjadi cipherteks seperti DES, AES, GOST dan yang lainnya.

Penelitian ini merancang algortima kriptografi menggunakan skema super enkripsi dengan menggunakan transposisi vertikal dan horizontal dan juga s-box AES untuk melakukan proses subtitusi. Penggunaan s-box AES, karena kriptografi ini menjadi standart pengamanan informasi yang ditetapkan oleh National Security Agency (NSA) [3]. Selain itu juga, dengan skema s-box AES penelitian ini akan membuat isi dari s-box AES yang baru dengan prinsip lotre sehingga akan memperoleh nilai-nilai sebanyak 256 yang sangat acak karena kemunculannya tidak dapat diprediksi. S-box yang nilainya dibangkitkan dengan prinsip lotre akan dijadikan sebagai proses subtitusi pada operasi kunci.

2.Kajian Pustaka

teknik memiliki keunikan dan dengan caranya sendiri, yang mungkin cocok untuk setiap aplikasi yang berbeda dan memiliki pro dan kontra. Hasil yang diperoleh bahwa algoritma AES adalah yang paling efisien dalam hal kecepatan, waktu, troughput, dan avalance effect. Efisiennya AES juga sangat dipengaruhi oleh s-box yang memberikan efek difusi pada algoritma secara keseluruhan.

Penelitian dilakukan oleh Liwandouw & Wowor [8] dengan topik

“Kombinasi Algoritma Rubik, CPSNRG Chaos, dan S-Box Fungsi Linier Dalam Perancangan Kriptografi Cipher Blok”. Penelitian yang dilakukan adalah dengan menciptakan sebuah S-Box dengan menggunakan fungsi linier yang dibangkitkan dari CSPNRG Chaos berdasarkan inputan karakter kunci.

Dari penelitian [7] membuktikan bahwa algoritma S-Box AES merupakan algoritma yang sangat baik apabila digunakan untuk perancangan super enkripsi sebagai proses subtitusi dengan panjang kunci 128 bit dan penelitian [8] dijadikan sebagai acuan untuk menguji variasi plainteks yang akan digunakan. Terdapat tiga bentuk plainteks yang digunakan diantaranya adalah plainteks biasa yang berupa karakter alphabet saja, kedua adalah karakter yang sama, dan ketiga karakter inputan yang merupakan kombinasi dari alphabet, symbol, angka, dan yang lainnya.

Teori-teori terkait pengertian dan definisi dan lainnya akan digunakan sebagai pustaka untuk merancang algoritma. Kriptografi merupakan ilmu yang mempelajari teknik-teknik yang berhubungan dengan aspek keamanan informasi seperti kerahasiaan, integritas data, dan otentikasi [4]. Kriptografi memiliki dua konsep utama, yaitu enkripsi dan dekripsi. Proses enkripsi- dekripsi ditunjukan pada Gambar 1. Enkripsi adalah proses dimana plainteks dilakukan proses penyandian sehingga menjadi cipherteks, dan sebaliknya dekripsi merupakan proses mengembalikan cipherteks menjadi plainteks [2].

Gambar 1 Skema Enkripsi dan Dekripsi [12]

Kriptografi dalam skema kunci dapat dibedakan menjadi kriptografi simetris (Symmetric-key cryptography) dan kriptografi asimetris (Asummetric- key cryptography) berdasarkan kunci yang digunakan untuk enkripsi dan dekripsi. Sistem dari kriptografi simetris mengibaratkan pengirim dan penerima pesan sudah berbagi kunci yang sama sebelum melakukan pertukaran pesan (Gambar 2).

Blok cipher merupakan rangkaian bit plainteks yang dibagi menjadi blok-blok dengan panjang yang sama, panjang bit yang umum dipakai adalah 64-bit atau 128-bit. Proses enkripsi yang digunakan dari hasil pengacakan pada blok bit plainteks yang dilakukan dan menghasilkan blok bit cipherteks dengan ukuran yang sama seperti enkripsi. Dekripsi digunakan kebalikan dari cara yang sama seperti enkripsi.

S-Box adalah matriks yang berisi substitusi sederhana yang memetakan satu atau lebih bit dengan satu atau lebih bit yang lain. Pada kebanyakan algoritma chipper blok, S-Box memetakan m bit masukan menjadi n bit keluaran, sehingga S-Box tersebut dinamakan m×n S-Box [3]. Proses subtitusi yang memetakan inputan berdasarkan look-up table. Biasanya inputan dari operasi pada S-Box dijadikan indeks dan keluaran adalah entrinya. Terdapat empat pendekatan yang dapat digunakan untuk perancangan S-Box agar memiliki kekuatan kriptografi yaitu [3]:

1. Dipilih secara acak. Untuk S-Box yang kecil, cara pengisian secara acak tidak aman, namun untuk S-Box yang besar cara ini cukup bagus. 2. Dipilih secara acak lalu diuji. Sama seperti cara nomor 1, namun nilai

acaknya akan diuji apakah memenuhi sifat tertentu atau tidak.

3. Dibuat oleh orang (man-made). Entry di dalam S-Box dibangkitkan dengan teknik yang lebih intuitif

4. Dihitung secara matematis (match-made). Entri di dalam S-Box dibangkitakn berdasarkan prinsip matematika yang terbukti aman dari kriptanalis [3].

Rancangan algoritma menggunakan S-Box yang digunakan berukuran 8×16 karena menggunakan panjang kunci AES-128 bit. AES adalah standard algoritma kriptografi baru sebagai pengganti DES. Rijndael ditetapkan sebagai AES oleh NIST (Nationa Institute of Standards ans Technology) pada bulan November 2001, setelah memenangkan sayembara terbuka untuk membuat standard algoritma kriptografi yang baru sebagai pengganti DES.

Karena AES menetapkan panjang kunci adalah 128, 192, dan 256, maka dikenal AES-128, AES-192, dan AES-256 (Tabel 1).

Perancangan algoritma pada Gambar 3 secara umum proses yang dilakukan untuk memperoleh chiperteks dengan algoritma AES adalah sebagai berikut [3] :

1. Plainteks dan key : inputan data

2. SubByte : subtitusi byte plainteks dan key 3. ShiftRow : pergeseran baris secara warapping

4. MixColumn : mengacak data di masing-masing kolom array state 5. AddRoundKey : melakukan XOR antara state sekarang dan round key. Langkah-langkah AES ditunjukan pada Gambar 4 di bawah ini :

Gambar 3. Skema Proses Algoritma Rijndael [13]

S-Box pada AES dirancangdengan sebuah s-box dengan menerima inputan dua karakter heksadesimal dan menghasilkan dua karakter heksadesimal. AES hanya mempunyai satu buah S-Box seperti terlihat pada Tabel 2.

Tabel 2. S-Box AES [3]

Y

X

Hex 0 1 2 3 4 5 6 7 8 9 a b c d e f 0 63 7c 77 7b f2 6b 6f c5 30 01 67 2b fe d7 ab 76 1 Ca 82 c9 7d fa 59 47 f0 ad d4 a2 af 9c a4 72 c0 2 b7 fd 93 26 36 3f f7 cc 34 a5 e5 f1 71 d8 31 15 3 04 c7 23 c3 18 96 05 9a 7 12 80 e2 eb 27 b2 75 4 09 83 2c 1a 1b 6e 5a a0 52 3b d6 b3 29 e3 2f 84 5 53 d1 00 ed 20 fc b1 5b 6a cb be 39 4a 4c 58 cf 6 d0 ef aa fb 43 4d 33 85 45 f9 02 7f 50 3c 9f a8 7 51 a3 40 8f 92 9d 38 f5 bc b6 da 21 10 ff f3 d2 8 Cd 0c 13 ec 5f 97 44 17 c4 a7 7e 3d 64 5d 19 73 9 60 81 4f dc 22 2a 90 88 46 ee b8 14 de 5e 0b db a e0 32 3a 0a 49 06 24 5c c2 d3 ac 62 91 95 e4 79 b e7 c8 37 6d 8d d5 4e a9 6c 56 f4 ea 65 7a ae 08 c Ba 78 25 2e 1c a6 b4 c6 e8 dd 74 1f 4b bd 8b 8a d 70 3e b5 66 48 03 f6 0e 61 35 57 b9 86 c1 1d 9e e e1 f8 98 11 69 d9 8e 94 9b 1e 87 e9 ce 55 28 df

Sebuah kriptografi yang dirancang, sesungguhanya secara algortima harus diuji apakah secara kriptosistem telah memenuhi beberapa 5 tuple. Berikut diberikan teori terkait syarat dari sebuah kriptosistem dari Stinson.

Definisi 1. Sistem kriptografi harus memenuhi lima-tuple (five-tuple) yang terdiri

dari (P, C, K, E, D) dimana [9] :

1. P adalah himpunan berhingga dari plainteks,

2. C adalah himpunan berhingga dari cipherteks,

3. K merupakan ruang kunci (keyspace), adalah himpunan berhingga dari

kunci,

4. Untuk setiap , terdapat aturan enkripsi dan berkorespodensi

dengan aturan dekripsi . Setiap dan adalah

fungsi sedemikian hingga ( ) untuk setiap plainteks

Koefisien korelasi sederhana disebut juga dengan koefisien korelasi pearson. Dimana “r” didapat dari jumlah nilai selisih perkalian antara x dan y dengan hasil perkalian jumlah total x dan y dibagi dengan hasil akar dari selisih perkalian jumlah x kuadrat dengan kuadrat pangkat dua untuk jumlah total x dengan selisih jumlah y kuadrat dengan kuadrat pangkat dua untuk total y dimana x sebagai plainteks dan y sebagai cipherteks. Maka persamaannya adalah [8]:

√ ∑ ∑ ∑ ∑ ∑ ∑ ∑ (1)

Diferensiasi menurut Leibniz untuk menunjukkan sebuah hubungan antara diferensial dx dan dy dari dua variabel x dan y. Suatu persamaan diferensial biasa ordo satu adalah suatu persamaan yang memuat satu variabel bebas, biasanya dinamakan x, satu variabel tak bebas, biasanya dinamakan y, dan derivative dy dan dx . Suatu persamaan diferensial biasa ordo satu tersebut dapat dinyatakan dalam bentuk [13]:

(2)

3.Metode Perancangan

Proses perancangan kriptografi simetris ini dibutuhkan beberapa tahapan dalam menyusunan penelitian. Tahap-tahap yang dilakukan ditunjukan pada Gambar 4 yaitu : (1) Identifikasi Masalah, (2) Kajian Pustaka, (3) Perancangan Super Enkripsi, (4) Pengujian, dan (5) Penulisan Laporan.

Kajian pustaka mencari pustaka yang berkaitan dengan penelitian ini lenih khususnya penelitian terdahulu yang dapat dijadikan sebagai acuan terutama pada panjang kunci dan pemilihas S-Box sesuai dengan jenis kriptografi.

Gambar 4 Tahapan Penelitian

Tahapan rancangan secara umum diberikan pada Gambar 5. Tahapan pengujian dilakukan dengan melihat nilai korelasi dan nilai difrensiasi berdasarkan plainteks dan chiperteks. Dan tahapan selanjutnya adalah penulisan laporan dalam bentuk jurnal.

Gambar 5. Rancangan Umum Penelitian Identifikasi Masalah

Kajian Pustaka

Perancangan

Pengujian

Penulisan Laporan

Plainteks Kunci

ASCII - Bit ASCII -Bit

T. Vertikal T. Vertikal

T.Horizontal T.

S-Box AES S-Box Lotre

Rancangan secara umum pada Gambar 5 dibuat dengan cara memproses plainteks dan kunci secara berbeda. Transposisi vertikal dan horizontal dikenakan pada proses plainteks dan proses kunci. Kemudian hasil tersebut disubtitusikan ke dalam S-Box AES untuk proses plainteks sedangkan untuk kunci menggunakan S-Box yang nilainya diperoleh dari hasil lotre. Hasil dari proses kunci dan plainteks akan di XOR untuk mendapatkan chiperteks.

4.Hasil dan Pembahasan

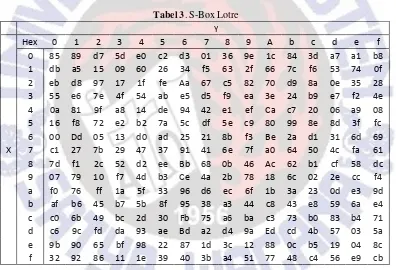

Hasil proses rancangan algoritma secara umum, pada Gambar 5 terdapat S-Box lotre. Perancangan S-Box lotre dibuat dengan menggunakan prinsip lotre yaitu pengambilan nilai secara random untuk mendapatkan bilangan sebanyak 256 yang dibuat dalam heksadesimal. Teknik lotre dilakukan untuk mendapatkan urutan bilangan yang unik dan random. Secara statistic, prinsip lotre yang dilakukan dengan pengambilan tanpa pengembalian. Prinsip lotre pada S-Box sangat mempengaruhi hasil chiperteks sehingga plainteks dan chiperteks tidak berhubungan secara statistic. Hasil dari lotre terhadap 256 bilangan heksadesimal ditunjukan pada Tabel 3.

Tabel 3. S-Box Lotre

Hasil dari S-Box lotre berikutnya akan digunakan sebagai nilai subtitusi pada proses kunci. Secara skema S-Box lotre, proses kerjanya sama dengan S- Box AES dengan melihat inputan dalam heksadesimal dan menghasilkan karakter dalam heksadesimal juga. Proses enkripsi pada Gambar 5 merupakan proses secara umum bagaimana membuat plainteks menjadi chiperteks. Gambar 7 merupakan proses secara rinci dari proses enkripsi.

Blok 4x4 P Masuk Biner

Biner Biner Ambil

S-Box AES

kemudian mengambilnya kembali.proses pengambilan dan pemasukan bit mengikuti proses vertical dan horizontal. Setelah itu, hasil dari transposisi vertical-horizontal maka kembali dikonversi ke dalam heksadesimal yang siap menjadi inputan pada S-Box AES dan S-Box lotre. Hasil look up dari kedua S- Box akan di XOR kan dan menghasilkan chiperteks.

Proses dekripsi dilakukan sebaliknya dengan inputan chiperteks dan menggunakan kunci yang sama karena kriptografi yang dirancang adalah kriptografi simetris.

Gambar 6. Rancangan Detail Enkripsi

Plainteks dan kunci yang diinputkan akan dilakukan proses pengecekan terlebih dahulu apakah sudah memenuhi syarat 8 byte/ karakater, harus mengalami proses padding plainteks dan kunci akan encoding ke dalam kode ASCII yang selanjutnya menjadi bilangan biner berukuran 8 bit.

PLAINTEKS AN?!~ngK1058ikas

KEY Frengky Merani25

Gambar 7. Contoh Plainteks dan Key

Gambar 7 adalah contoh plainteks yang diinputkan. Proses yang dilakukan pada plainteks adalah memasukan bit biner ke dalam blok dengan ukuran 816 kemudian pengambilannya disimpan pada kotak transposisi vertical-horiontal dan hasil dari proses diubah dari bilangan biner ke bilangan hexadesimal. Selain plainteks diperlukan kunci dimana pada kunci juga dilakukan proses yang sama dengan plainteks. Hanya terdapat perbedaan pada S-Box AES dan S-Box lotre Proses plainteks (P) dan kunci (K) lalu di XOR sampai menghasilkan cipherteks dari proses enkripsi sebagai berikut :

Blok

Chiperteks

Biner Masuk

Biner Biner Ambil

P ad 64 0e d1 8a bd 35 9c ed 1a 66 a0 4c 4c cb 39

K 0b c7 9a 83 9a 8d fc 81 02 9a c7 c9 83 8d a8 da

Hasil dari XOR untuk memperoleh chiperteks seperti pada Gambar 8.

Gambar. 8 Contoh Chiperteks

Sebuah sistem kriptografi harus memenuhi 5 tuple P, C, K, E, D. Oleh karena itu akan ditunjukan perancangan super enkripsi ini memenuhi kelima kondisi tersebut.

P, adalah himpunan berhingga dari plainteks. Perancangan kriptografi ini menggunakan 256 karakter ASCII. C adalah himpunan berhingga dari cipherteks. Cipherteks dihasilkan dalam elemen bit biner (bilangan 0 dan 1). Karena himpunan cipherteks hanya {0,1}, maka cipherteks perancangan super enkripsi adalah himpunan berhingga. K, adalah keyspace atau ruang kunci adalah, himpunan berhingga dari kunci. Jumlah ruang kunci yang dipakai dalam perancangan ini adalah 256 karakter dalam ASCII, sehingga ruang kunci merupakan himpunan berhingga dari kunci. E, enkripsi, dan D, dekripsi, setiap ek : P→C dan dk : C →P adalah fungsi sedemikian hingga dk(ek(x)) = x, untuk

setiap plainteks x∊P. Pembahasan sebelumnya telah membahas proses enkripsi dan dekripsi sehingga telah memenuhi tuple E dan D. Karena memenuhi ke- lima kondisi maka perancangan super enkripsi merupakan sebuah sistem kriptografi.

Pengujian algoritma yang dirancang dengan melakukan enkripsi terhadap variasi plainteks yang diproses. Penelitian yang dilakukan , menggunakan tiga variasi plainteks sebagai pengujian terhadap sebuah algoritma kriptografi block cipher. Variasi yang dilakukan berupa plainteks biasa, adalah plainteks yang mempunyai makna seperti nama orang, nama tempat, atau sebuah kalimat. Variasi yang kedua adalah plainteks dengan kombinasi huruf, angka, dan simbol sehingga dapat mewakili perbedaan angka yang sangat fluktuatif. Variasi yang terakhir adalah pengujian plainteks dengan karakter Z sebanyak jumlah ukuran blok pada kriptografi. Bagian selanjutnya adalah menggunakan tiga variasi plainteks tersebut untuk pengujian kemampuan algoritma.

Pengujian yang pertama adalah dengan memasukan plainteks biasa yaitu “Yesus Kristus” dan menggunakan kunci “Frangki Merani25” hasil yang diperoleh berdasarkan nilai ASCII untuk plainteks dan cipherteks ditunjukkan pada Gambar 9.

PLAINTEKS CIPHERTEKS

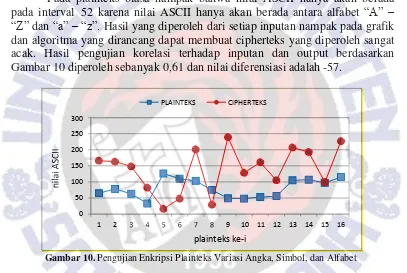

“Z” dan “a”–“z”. Hasil yang diperoleh dari setiap inputan nampak pada grafik dan algoritma yang dirancang dapat membuat cipherteks yang diperoleh sangat acak. Hasil pengujian korelasi terhadap inputan dan output berdasarkan Gambar 10 diperoleh sebanyak 0,61 dan nilai diferensiasi adalah -57.

Gambar 10. Pengujian Enkripsi Plainteks Variasi Angka, Simbol, dan Alfabet

Pengujian selajutnya adalah plainteks “AN?!~ngK1058ikas” dan kunci

“Frangki Merani25”. Pengambilan plainteks dengan variasi antara abjat, simbol, dan angka ditunjukkan pada Gambar 10. Hasil yang hampir sama dengan pengujian sebelumnya adalah diperoleh plainteks yang acak juga. Hasil pengujian korelasi diperoleh untuk inputan tersebut adalah -0.07 dan niai diferensiasi 33,2. Hasil sangat baik secara statistik karena dapat membuat plainteks tidak berhubungan secara statistik dengan cipherteks.

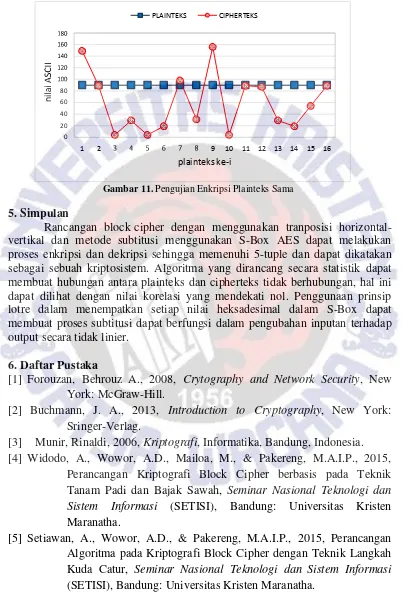

Pengujian berikutnya digunakan plainteks “ZZZZZZZZZZZZZZZZ” dengan kunci yang digunakan sama dengan pengujian pertama dan kedua. Dari grafik nampak bahwa walaupun inputan yang sama dengan grafik nampak hanya sebuah garis lurus yang memotong sumbu Y di 90 karena bertepatan dengan nilai ASCII dari Z. Pada kasus ini tidak dapat dihitung nilai korelasi dan diferensiasi, karena nilai sama dan perhitungan diperoleh pembagian 0,

sehingga tidak terdefenisi secara teori. Tetapi dari hasil yang peroleh pada Gambar 11, adalah walaupun inputan yang sama tetapi cipherteks yang diperoleh dalam bentuk acak.

Gambar 11. Pengujian Enkripsi Plainteks Sama

5.Simpulan

Rancangan block cipher dengan menggunakan tranposisi horizontal- vertikal dan metode subtitusi menggunakan S-Box AES dapat melakukan proses enkripsi dan dekripsi sehingga memenuhi 5-tuple dan dapat dikatakan sebagai sebuah kriptosistem. Algoritma yang dirancang secara statistik dapat membuat hubungan antara plainteks dan cipherteks tidak berhubungan, hal ini dapat dilihat dengan nilai korelasi yang mendekati nol. Penggunaan prinsip lotre dalam menempatkan setiap nilai heksadesimal dalam S-Box dapat membuat proses subtitusi dapat berfungsi dalam pengubahan inputan terhadap output secara tidak linier.

6.Daftar Pustaka

[1] Forouzan, Behrouz A., 2008, Crytography and Network Security, New York: McGraw-Hill.

[2] Buchmann, J. A., 2013, Introduction to Cryptography, New York: Sringer-Verlag.

[3] Munir, Rinaldi, 2006, Kriptografi, Informatika, Bandung, Indonesia. [4] Widodo, A., Wowor, A.D., Mailoa, M., & Pakereng, M.A.I.P., 2015,

Perancangan Kriptografi Block Cipher berbasis pada Teknik Tanam Padi dan Bajak Sawah, Seminar Nasional Teknologi dan Sistem Informasi (SETISI), Bandung: Universitas Kristen Maranatha.

[5] Setiawan, A., Wowor, A.D., & Pakereng, M.A.I.P., 2015, Perancangan Algoritma pada Kriptografi Block Cipher dengan Teknik Langkah Kuda Catur, Seminar Nasional Teknologi dan Sistem Informasi (SETISI), Bandung: Universitas Kristen Maranatha.

PLAINTEKS CIPHERTEKS

80 60 40 20 0

1 2 9 10 11 12 13 14 15 16

[6] Santoso, H., Wowor, A.D., & Pakereng, M.A.I.P., 2015, Perancangan Kriptografi Block Cipher Berbasis pada Alur Clamshell’s Growth Rings, Seminar Nasional Teknologi dan Sistem Informasi (SETISI), Bandung: Universitas Kristen Maranatha

[7] Singh, G., & Supriya, 2013, A Study of Encryption Algorithms (RSA, DES, 3DES and AES) for Information Security, Fatehgarh Sahib: Department of Computer Science and Engineering Sri Guru Granth Sahib World University, India

[8] Liwandow, V. B., & Wowor, A. D., 2015, Kombinasi Algoritma Rubik, CPSNRG Chaos dan S-Box Fungsi Linier dalam Perancangan Kriptografi Block Cipher, Seminar Nasional Sistem Informasi Indonesia (SESINDO), Surabaya: Sistem Informasi, ITS.

[9] Stinson, D. R., 1995.Cryptography: Theory and Practice, CRC Press, Boca Raton, London, Tokyo.

[10] Hasibuan, Nufrita Sari, 2010, Studi Perbandingan Algoritma Huffman dan Shanno-Fano Dalam Pemampatan File Teks, Medan: Universitas Sumatera Utara.

[11] Weisstein, E., 2015, “Least Square Fitting-Logarithmic”, MathWorld A Wolfram Web Resource.

http://mathworld.wolfram.com/LeastSquaresFittingLogarithmic.htm l. Diakses pada 3 April 2016

[12] Zimmermann, Phil, 2003, An Introduction to Cryptography, California: PGP Corporation.

[13] Setiawan. W., 2011, Analisa dan Perbandingan Algoritma Twofish dan Rijndael, Teknik Elektro dan Informatika Institut Teknologi

![Gambar 2 Kriptografi Skema Kunci Simetri [12]](https://thumb-ap.123doks.com/thumbv2/123dok/920905.480339/6.596.100.502.318.570/gambar-kriptografi-skema-kunci-simetri.webp)

![Tabel 1. Versi AES [5]](https://thumb-ap.123doks.com/thumbv2/123dok/920905.480339/7.596.104.501.262.612/tabel-versi-aes.webp)

![Gambar 3. Skema Proses Algoritma Rijndael [13]](https://thumb-ap.123doks.com/thumbv2/123dok/920905.480339/8.596.102.504.208.733/gambar-skema-proses-algoritma-rijndael.webp)