191

Kriptografi Simetris Dengan Kombinasi Hill

cipher Dan Affine Cipher Di Dalam Matriks

Cipher Transposisi Dengan Menerapkan

Pola Alur Bajak Sawah

Dewi Sartika Ginting

Magister Teknik Informatika, Universitas Sumatera Utara [email protected]

Jasael Simanulang

Magister Teknik Informatika, Universitas Sumatera Utara

Muhammad Zarlis

Magister Teknik Informatika, Universitas Sumatera Utara [email protected]

Abstrak

Tujuan kriptografi klasik untuk melindungi informasi dengan cara melakukan penyandian. Tulisan ini memaparkan sebuah modifikasi dari algoritma klasik untuk mempersulit kriptanalis mencuri pesan yang dirahasiakan. Ada tiga jenis algoritma klasik yang dikombinasikan yakni Hill cipher, Affine cipher dan cipher trasnposisi. Hasil dari hill dan affine akan dikombinasikan didalam matriks cipher transposisi dengan menerapkan pola alur bajak sawah dan untuk pengambilan ciphertkes akhirnya dengan menerapkan pola alur pengambilan dari bajak sawah. Dan cipherteks pada proses hill dan affine akan dikonversikan ke bilangan biner, sehingga 5 karakter input dengan (K1, K2, K3, K4 dan K5) dapat berubah menjadi 80 digit bit yang teracak (C = (C1H, C2H, C3H, C4H, C19H, C18H, C17H, C16A, C15A, C32H, C25A, C26A, C33A, 40H, C31H, C14A, …… …, C5H, C6H, C7H, C8H, C1A, C22H, C21H, C20H). Ketika kedua hasil cipherteks tersebut dikombinasikan pada matriks cipher transposisi. Untuk cipherteks akhir yang diproses dengan matriks cipher transposisi, yang ditampilkan berupa bilangan heksa. Dengan demikian para kriptanalis akan semakin sulit dan membutuhkan waktu yang sangat lama untuk meretas informasi yang sudah dirahasiakan.

192 I. LATAR BELAKANG

Kemajuan teknologi di bidang komputer memungkinkan ribuan orang dan komputer diseluruh dunia terhubung dalam satu dunia maya yang dikenal sebagai cyberspace atau Internet. Tetapi sayangnya, kemajuan teknologi selalu diikuti dengan sisi buruk dari teknologi itu sendiri. Salah satunya adalah rawannya keamanan data sehingga menimbulkan tantangan dan tuntutan akan tersedianya suatu sistem pengamanan data yang sama canggihnya dengan kemajuan teknologi komputer itu sendiri. Ini adalah latar belakang berkembangnya sistem keamanan data untuk melindungi data yang ditransmisikan melalui suatu jaringan komunikasi. Ada beberapa cara melakukan pengamanan data yang melalui suatu saluran, salah satu diantaranya adalah kriptografi. Dalam kriptografi, data yang dikirimkan melalui jaringan akan disamarkan sedemikian rupa sehingga kalaupun data itu bisa dibaca maka tidak bisa dimengerti oleh pihak yang tidak berhak. Data yang akan dikirimkan dan belum mengalami penyandian dikenal dengan isitilah plainteks, dan setelah disamarkan dengan suatu cara penyandian, maka plainteks ini akan berubah menjadi cipherteks Fungsi-fungsi yang mendasar dalam kriptografi adalah enkripsi dan dekripsi.

Banyak teknik kriptografi yang diimplementasikan untuk mengamankan informasi, tetapikondisi sekarang ini banyak juga cara ataupun usaha yang dilakukan oleh kriptanalisis untuk memecahkannya. Padahal suatu hal yang penting dalam pengiriman pesan adalah keamanan yang dapat menjaga informasi tersebut agar tidak mudah diketahui atau dimanipulasi oleh pihak-pihak lain. Salah satu solusi yang dapat dilakukan adalah memodifikasi kriptografi yang sudah dipecahkan atau menciptakan kriptografi yang baru sehingga dapat menjadi alternative untuk pengamanan pesan.

Penelitian ini merancang sebuah kriptografi dengan kunci simetris yang menggunakan 3 algoritma kriptografi klasik, dimana dua

diantaranya affine dan Caesar hasil cipherteksnya akan bersifat dinamis (berubah-ubah). Dan matriks pada cipher transposisi adalah media untuk mengkombinasi cipherteks affine dan Caesar yang pada teknik peletakan bit-bit didalam matriks menggunakan pola alur tanam padi dan teknik pengambilan bit-bit untuk menjadi cipherteks akhir dengan menggunakan pola alur pengambilan tanam padi. Dan pada penelitian ini cipherteks yang akan ditampilkan berupa bilangan biner yaitu 1 dan 0. Penelitian ini dapat bermanfaat sebagai modifikasi kriptografi yang dijadikan sebagai alternative pengamanan informasi, sehingga para kriptanalis akan mengalami kesulitan atau bahkan membutuhkan waktu yang sangat lama dalam meretas informasi.

II. TINJAUAN PUSTAKA

Enkripsi adalah proses mengubah suatu plainteks menjadi suatu pesan dalam cipherteks.

C = E (M) Dimana:

M = pesan asli E = proses enkripsi

C = pesan dalam bahasa sandi (untuk ringkasnya disebut sandi),

Sedangkan Dekripsi adalah proses mengubah pesan dalam suatu bahasa sandi menjadi pesan asli kembali. M = D (C)

Dimana:

D = proses dekripsi

Umumnya, selain menggunakan fungsi tertentu dalam melakukan enkripsi dan dekripsi, seringkali fungsi itu diberi parameter tambahan yang disebut dengan istilah kunci. Misalnya teks

asli: “pengalaman adalah guru yang terbaik”.

193 A. Algoritma Hill Cipher

Hill Cipher merupakan salah satu algoritma kriptografi kunci simetris yang memiliki beberapa kelebihan dalam enkripsi data. Untuk menghindari matrik kunci yang tidak invertible, matrik kunci dibangkitkan menggunakan koefisien binomial newton. Proses enkripsi dan deskripsi menggunakan kunci yang sama, plainteks dapat menggunakan media gambar atau text.

Algoritma Hill Cipher menggunakan matriks berukuran m x m sebagai kunci untuk melakukan enkripsi dan dekripsi. Dasar teori matriks yang digunakan dalam Hill Cipher antara lain adalah perkalian antar matriks dan melakukan invers pada matriks. Dasar dari teknik Hill Cipher adalah aritmatika modulo terhadap matriks. Dalam penerapannya, Hill Cipher menggunakan teknik perkalian matriks dan teknik invers terhadap matriks. Kunci pada Hill Cipher adalah matriks n x n dengan n merupakan ukuran blok. Matriks K yang menjadi kunci ini harus merupakan matriks yang invertible, yaitu memiliki inverse K-1 sehingga : Kunci harus memiliki invers karena matriks K-1 tersebut adalah kunci yang digunakan untuk melakukan dekripsi.

Tahapan-tahapan algoritma enkripsi Hill Cipher sebagai berikut :

1. Korespondenkan abjad dengan numerik

A → 1, B → 2,…, Z → 26,

2. Buat matriks kunci berukuran m x m,

3. Matrik K merupakan matriks yang invertible

yaitu memiliki multiplicative inverse K −1 sehingga K .K −1 = 1,

4. Plainteks P = p1 p2 … pn , diblok

dengan ukuran sama dengan baris atau kolom matrik K, sehingga,

5. Matrik P di transpose menjadi,

6. Kalikan Matrik K dengan Matrik P transpose dalam modulo 26,

7. Kemudian ditransposekan

194 B. Algoritma Affine Cipher

Affine cipher pada metode affine adalah perluasan dari metode Caesar Cipher, yang mengalihkan plainteks dengan sebuah nilai dan menambahkannya dengan sebuah pergeseran P menghasilkan cipherteks C dinyatakan dengan fungsi kongruen:

C ≡ m P + b (mod n)

Yang mana n adalah ukuran alphabet, m adalah bilangan bulat yang harus relatif prima dengan n (jika tidak relatif prima, maka dekripsi tidak bisa dilakukan) dan b adalah jumlah pergeseran (Caesar cipher adalah khusus dari affine cipher dengan m=1). Untuk melakukan deskripsi, persamaan (4) herus dipecahkan untuk memperoleh P. Solusi kekongruenan tersebut hanya ada jika inver m (mod n), dinyatakan dengan m -1. Jika m -1 ada maka dekripsi dilakukan dengan persamaan sebagai berikut:

P ≡ m -1(C – b ) (mod n)

C. Algoritma Cipher Transposisi

Pada kriptografi kolom (column cipher), plaintext disusun dalam kelompok huruf yang terdiri dari beberapa huruf. Kemudian huruf-huruf dalam kelompok ini dituliskan kembali kolom per kolom, dengan urutan kolom yang bisa berubah-ubah. Kriptografi kolom adalah salah satu contoh kriptografi yang menggunakan metode transposisi.

Contoh Kriptografi Kolom:

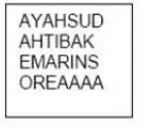

Kalimat „AYAH SUDAH TIBA KEMARIN

SORE‟, jika disusun dalam kolom 7 huruf, maka

akan menjadi kolom-kolom berikut :

Gambar 1. Susunan Karakter Cipher Transposisi

Untuk melengkapi kolom terakhir agar berisi

7 huruf, maka sisanya diisi dengan huruf „A‟

atau bisa huruf apa saja sebagai huruf pelengkap. Kalimat tesebut setelah dienkripsi dengan 7 kolom huruf dan urutan kunci 6725431, maka hasil enkripsinya:

Gambar 2. Kolom Enkripsi Cipher Transposisi

III.METODE PENELITIAN A. Tahapan Penelitian

Dalam pengembangan kriptografi klasik ini dilibatkan 3 algoritma klasik yakni Hill cipher, Affine cipher dan cipher transposisi. Dimana plainteks akan dieksekusi dengan menggunakan Hill cipher dan Affine ch cipher iper terlebih dahulu secara terpisah, di bawah ini kita dapat melihat perancangan dari tahapan penelitian :

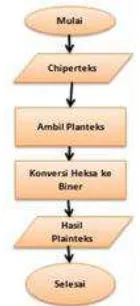

Dan untuk proses pengembalian pesan dari cipherteks ke plainteks yang disebut dengan proses deksripsi, dapat kita lihat di dalam perancangan di bawah ini :

195 B. Batasan Masalah

Untuk tidak memperluas ruang lingkup pembahasan maka diberikan batasan-batasan dalam penelitian ini,yaitu;

1. Proses enkripsi dan dekripsi dilakukan pada teks.

2. Kunci pada algoritma hill cipher ditentukan oleh penulis pesan denagn berbentuk matriks kunci, kunci b pada affine ditentukan sembarang oleh penulis pesan juga dan harus berupa angka, sedangkan kunci m pada affine adalah bilangan prima.

3. Peletakan cipherteks hill dan affine pada marik cipher transposisi menggunakan pola alur bajak sawah dan pengambilan karakter untuk cipherteksnya adalah dengan menggunakan pola pengambilan alur bajak sawah.

IV.HASIL DAN PEMBAHASAN

Penlitian ini merancang pengembangan kriptografi klasik yang melibatkan 3 algoritma klasik yaitu hill cipher, affine cipher dan cipher transposisi, dimana hasil enkripsi dari proses enkripsi dengan ketiga algoritma ini adalah berupa bilangan biner. Dan matrik pada cipher transposisi berisi bilangan biner perpaduan antara cipherteks dari hill cipher dan affine cipher.

A. Pola Alur Bajak Sawah

Teknik bajak sawah diadopsi untuk merealisasi proses enkripsi dari cipherteks pada algoritma hill cipher dan affine cipher pada matriks cipher transposisi, pola ini menyerupai spiral seperti yang ditunjukkan pada Gambar 5. Kedua alur yang diadopsi digunakan sebagai cara untuk memasukan bit, sedangkan untuk pengambilan bit dilakukan dengan cara yang

lain, yang akan dibahas pada bagian selanjutnya.

Gambar 5. Pola Alur Bajak Sawah B. Pola Pengambilan Alur Bajak Sawah

Pola penambilan alur bajak sawah ini digunakan sebagai pola untuk proses deskripsi, yaitu untuk mendapatkan kembali plainteks yang dienkripsi sebelumnya dengan pola alur bajak sawah pada matriks cipher transposisi.

Gambar 6. Pola Pengambilan Alur Bajak Sawah

C. Flowchart Enkripsi

196 Gambar 7. Flowchart Hill Cipher

2. Enkripsi Affine Cipher

Gambar 8. Flowchart Affine Cipher

3. Enkripsi Cipher Transposisi

Gambar 9. Enkripsi cihper transposisi

Pada cipher transposisi akan dimasukkan cipherteks dari hill cipher dan affine cipher ke dalam matriks. cipherteks dari hill dan affine berupa digit biner, dan digit-digit biner tersebut diletakkan kedalam matriks dengan mengikuti pola alur bajak sawah dengan ketentuan baris pertama atau 8 bit pertama dimulai dari hill cipher diikuti dengan affine cipher secara bergantian setiap satu karakter atau setiap 8 digit bit dan begitu untuk seterusnya sampai semua digit biner cipherteks pada hill dan affine tersusun baik di dalam matriks cipher transposisi. Dan untuk hasil cipherteks akhir yang di dapat dengan proses matriks cipher transposisi dikonversikan ke bilangan heksa.

D. Flowchart Deskripsi

Untuk proses deskripsi yakni proses mengembalikan pesan yang sudah di enkripsi, atau dengan kata lain mengembalikan plainteks dari cipherteks, dimulai dari cipher transposisi. 1. Deskripsi Cipher Transposisi

197 2. Deskripsi Hill Cipher

Gambar 11. Flowchart Hill Cipher

3. Deskripsi Affine Cipher

Gambar 12. Flowchart Affine cipher

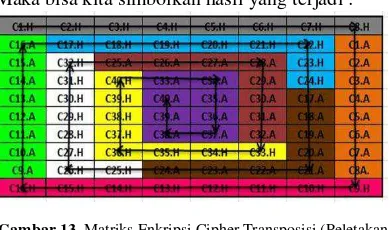

A. Pembahasan Perpaduan Cipherteks Hill Dan Affine Pada Matriks Cipher Trasnposisi

Untuk proses secara detail, jika kita memisalkan plainteks adalah Y dan cipherteks adalah C yang sudah dikonversikan menjadi bit , maka:

Y = {Y1, Y2, Y3, Y4, Y5, ...,Yn} Y1= {C1, C2, C3,...,C8}

Y2 = {C9, C10,C11,...,C16} Y3 = {C17,C18,C19,...,C24}

…

dan seterusnya sampai dengan Yn. Untuk proses pada cipher transposisi, maka kita ambil cipherteks pada hill cipher dan affine cipher kemudian letakkan di dalam matriks dengan ketentuan algoritmanya adalah : Baris pertama merupakan karakter pertama atau yang sudah dikonversi menjadi 8 digit bit cipherteks dari hill, yang dimulai dengan pola alur bajak sawah yakni berbentuk spiral dari kiri ke kanan dan begitu seterusnya.

Kemudian untuk baris kedua diikuti dengan karakter pertama dari cipherteks pada affine cipher atau 8 digit bit setelah dikonversi, yang dilakukan juga sesuai aturan pola alur bajak sawah yakni berbentuk spiral dari kiri ke kanan dan begitu seterusnya.

Maka bisa kita simbolkan hasil yang terjadi :

Gambar 13. Matriks Enkripsi Cipher Transposisi (Peletakan Plainteks)

Keterangan :

Simbol H adalah Hill Cipher, dan Simbol A adalah Affine Cipher.

Melihat matriks di atas maka banyaknya bit adalah 8 x 10 = 80 bit, yang terdiri dari 40 bit hill dan 40 bit affine. Dan langkah terakhir pada proses enkripsi untuk mendapatkan cipherteks pada matriks di atas adalah dengan menerapkan pola pengambilan alur bajak sawah.

198 Gambar 14. Matriks Enkripsi cipher Transposisi

(Pengambilan cipherteks)

Dari matriks di atas maka kita dapat mengambil cipherteks dengan mengikuti pola pengambilan alur bajak sawah, maka cipherteks ini akan dikonversikan kedalam bilangan heksa.

V. HASIL PENGUJIAN

Ada beberapa yang bisa di dapat dari algoritma ini, penemuan tersebut meliputi beberapa kelebihan dan kelemahan pada algoritma ini, yakni :

A. Kelebihan

Cipherteks akhir yang di kirim ke penerima pesan adalah bilangan heksa yang sudah dikonversi sebelumnya dari bilangan digit biner, dan pada bilangan biner seandainya sebuah kelebihan pada algoritma ini.

B. Kelemahan

Namun ada hal yang masih terlihat lemah dalam algortima ini, yakni keluarannya yang berbentuk bilangan heksa, dalam arti hanya karakter angka dan beberapa huruf yang menjadi ketentuan bilangan heksa.

VI.KESIMPULAN

a. Penggunaan algoritma pola alur bajak sawah pada matriks cipher transposisi dapat menghasilkan metodologi kriptografi simetris yang lebih kuat.

b. Kombinasi beberapa metode pada kriptografi klasik seperti hill cipher, affine cipher dan cipher transposisi menambah tingkat kesulitan dari kriptografi ini. Proses enkripsi berlapis dengan metode yang berebeda akan membuat peretas membutuhan waktu yang sangat lama untuk mencuri pesan ataupun informasi tersebut.

c. Tampilan cipherteks berupa heksa yang sudah dikonersi terlebh dahulu dari digit biner yang berlipat ganda dari jumlah bit di setiap karakter, akan membantu menambah kebingungan kriptanalis karena dalam bilangan binernya, 1 kata saja dapat menghasilkan puluhan ataupun ratusan bit biner yang terdiri dari 1 dan 0.

DAFTAR PUSTAKA

[1] Widodo Achmad, April 2015, “Perancangan Kriptografi

Block Cipher Berbasis pada Teknik Tanam Padi dan Kriptografi - Menambah khasanah bacaan kriptologi dan pengamanan informasi bagi masyarakat Indonesia. http://hadiwibowo.wordpress.com.

Short Introduction Oxford; 2002.

[8] Munir, Rinaldi. 2004. Diktat Kuliah IF2153 Matematika

Diskrit – Edisi Keempat. Bandung: Program Studi

Tenik Informatika, STEI ITB. 2004. Sistem Chiper Klasik.http://kur2003.if.itb.ac.id/file/Sistem%20Chiper %20Klasik.doc.

[9] Ardiansyah Rifky, “Pengembangan Algoritma Viginere