IMPLEMENTASI ALGORITMA

MASSEY-OMURA

DAN ALGORITMA

LEAST SIGNIFICANT BIT

(LSB) MODIFIKASI TEMPAT PENYISIPAN

DENGAN

COVER IMAGE BITMAP

UNTUK KEAMANAN DATA

TEXT

SKRIPSI

SEPTIAN MAIHADI PUTRA LUBIS

091401064

PROGRAM STUDI S-1 ILMU KOMPUTER

FAKULTAS ILMU KOMPUTER DAN TEKNOLOGI INFORMASI

UNIVERSITAS SUMATERA UTARA

MEDAN

2016

SKRIPSI

Diajukan untuk melengkapi tugas akhir dan memenuhi syarat mencapai gelar

Sarjana Komputer

SEPTIAN MAIHADI PUTRA LUBIS

091401064

PROGRAM STUDI S-1 ILMU KOMPUTER

FAKULTAS ILMU KOMPUTER DAN TEKNOLOGI INFORMASI

UNIVERSITAS SUMATERA UTARA

MEDAN

2016

ii

PERSETUJUAN

Judul : IMPLEMENTASI ALGORITMA MASSEY-OMURA

DAN ALGORITMA LEAST SIGNIFICANT BIT

(LSB) MODIFIKASI TEMPAT PENYISIPAN DENGAN COVER IMAGE BITMAP UNTUK KEAMANAN DATA TEXT

Kategori : SKRIPSI

Nama : SEPTIAN MAIHADI PUTRA LUBIS

Nomor Induk Mahasiswa : 091401064

Program Studi : SARJANA (S1) ILMU KOMPUTER

Departemen : ILMU KOMPUTER

Fakultas : ILMU KOMPUTER DAN TEKNOLOGI INFORMASI

Komisi Pembimbing :

Pembimbing 2 Pembimbing 1

Maya Silvi Lydia, B.Sc, M.Sc M. Andri , ST, M.Comp.Sc, MEM NIP. 197401272002122001 NIP. 197510082008011011

Diketahui/Disetujui oleh

Program Studi S1 Ilmu Komputer Ketua,

Dr. Poltak Sihombing, M.Kom NIP. 196203171991031001

PERNYATAAN

IMPLEMENTASI ALGORITMA MASSEY-OMURA DAN ALGORITMA LEAST SIGNIFICANT BIT (LSB) MODIFIKASI TEMPAT PENYISIPAN DENGAN COVER

IMAGE BITMAP UNTUK KEAMANAN DATA TEXT

SKRIPSI

Saya mengakui bahwa skripsi ini adalah hasil karya saya sendiri, kecuali beberapa kutipan dan ringkasan yang masing-masing disebutkan sumbernya.

Medan, 1 juni 2016

SEPTIAN MAIHADI PUTRA LUBIS

NIM. 091401064

iv

iv

PENGHARGAAN

Puji dan syukur penulis ucapkan kepada Tuhan Yang Maha Esa atas berkat dan kasih karunia-Nya sehingga penulis dapat menyelesaikan skripsi ini dengan baik.

Dengan segala kerendahan hati, pada kesempatan ini penulis menyampaikan terima kasih kepada semua pihak yang telah membantu penyelesaian skripsi ini. Penulis mengucapkan terima kasih kepada:

1. Bapak Drs. Poltak Sihombing, M.Kom sebagai Ketua Program Studi S1 Ilmu Komputer Fakultas Ilmu Komputer dan Teknologi Informasi Universitas Sumatera Utara.

2. Ibu Maya Silvi Lydia, B.Sc, M.Sc sebagai Sekretaris Program Studi S1 Ilmu Komputer Fakultas Ilmu Komputer dan Teknologi Informasi Universitas Sumatera Utara dan selaku pembimbing yang telah membimbing penulis sehingga penulis dapat menyelesaikan skripsi ini.

3. Dekan dan Pembantu Dekan Fakultas Ilmu Komputer dan Teknologi Informasi Universitas Sumatera Utara.

4. Bapak M. Andri Budiman, S.T, M.Comp.Sc, MEM selaku pembimbing yang telah membimbing penulis sehingga penulis dapat menyelesaikan skripsi ini.

5. Bapak Dr. Syahriol Sitorus, S.Si, M.IT dan Bapak Drs Marihat Situmorang, M.Si sebagai dosen penguji yang telah memberikan saran dan kritikan yang sangat berguna bagi Penulis.

6. Seluruh dosen serta pegawai di Program Studi S1 Ilmu Komputer Departemen Ilmu Komputer Fakultas Ilmu Komputer dan Teknologi Informasi USU.

7. Ayahanda tercinta Ismail Lubis dan Ibunda tercinta Siti Hawa, abang saya Tantra Pratama Lubis, abang saya Atmadi Santoso dan kakak saya Tantri Mayhadi Februari yang selalu memberikan doa, motivasi dan dukungannya baik materi maupun spiritual serta semangat yang diberikan selama kuliah dan menyelesaikan skripsi ini.

8. Dan juga kepada teman-teman seperjuangan program studi S1 Ilmu Komputer USU, terkhusus kepada: Riski Oktavian, Reza Bayu Prabowo, Septian DC Panjaitan, Samuel Tarigan yang telah berbagi kebersamaan selama berada di S1 Ilmu Komputer Penulis menyadari bahwa skripsi ini masih jauh dari sempurna. Oleh karena itu penulis menerima kritik dan saran dari semua pihak yang bersifat membangun dan menyempurnakan skripsi ini. Penulis berharap semoga skripsi ini bermanfaat bagi penulis sendiri pada khususnya dan pembaca pada umumnya.

Medan, 28 May 2016

Penulis

ABSTRAK

Kemajuan dan perkembangan teknologi saat ini ternyata menimbulkan masalah dalam keamanan pesan, seperti jalur pendistribusian pesan menjadi tidak aman. Pesan dapat diamankan dengan cara kriptografi yaitu dengan cara mengacak pesan, adapun cara lain yaitu dengan menggunakan steganografi yaitu dengan cara menyembunyikan pesan. Dalam penelitian ini digunakan algoritma kriptografi Massey-Omura yang merupakan pengembangan dari Three-Pass Protocol yaitu sebuah metode yang memungkinkan tidak terjadinya pertukaran kunci. Setelah pesan di enkripsi kemudian pesan akan ditanamkan kedalam sebuah gambar dengan menggunakan algoritma Least Significant Bit (LSB) modifikasi tempat penyisipan, modifikasi ini dilakukan karena algortima ini telah banyak digunakan. Modifikasi yang dilakukan adalah penyisipan dilakukan pada bit ke-8 nilai Red, pada bit ke-7 nilai Green, dan pada bit ke-6 nilai Blue. Hasil pengujian menunjukkan bahwa aplikasi yang dibangun telah memenuhi aspek confidentiality dan data integrity yang merupakan aspek dari kriptografi.

Kata Kunci: Kriptografi, Least Significant Bit, Massey-Omura, Rabin-Miller, Steganografi, Three Pass Protocol.

vi

IMPLEMENTATION OF MASSEY-OMURA’S CRYPTOGRAPHY ALGORITHM AND LEAST SIGNIFICANT BIT (LSB) SITE OF INSERTION MODIFICATION ALGORITHM WITH COVER IMAGE BITMAP FOR DATA TEXT SECURITY

ABSTRACT

Progress and current technological developments turns out to cause problems in security messages, such as message distribution channels which become unsafe. Messages can be secured in a manner that is the way cryptography scrambles messages, while the other way is to use steganography is a way to hide messages. In this study the use of cryptographic algorithms Massey-Omura which is the development of the Three-Pass Protocol is used. This algorithm enables both party to send messages without the need of exchange keys. After the message is encrypted, the message will be embedded into an image using an algorithm Least Significant Bit (LSB) modifications to the site of insertion. LSB modifications made is the insertion performed at the 8th bit value of Red, the 7th bit value of Green, and the 6th bits value of Blue. The test result indicate that the application has been built to meet some aspects of confidentiality and data integrity.

Keyword: cryptography, least significant bit, Massey-Omura, steganography, three pass protocol.

DAFTAR ISI

Halaman

Persetujuan ii

Pernyataan iii

Penghargaan iv

Abstrak v

Abstract vi

Daftar Isi viii

Daftar Tabel x

Daftar Gambar xi

Bab 1 Pendahuluan 1

1.1Latar Belakang 1

1.2Rumusan Masalah 3

1.3Batasan Penelitian 3

1.4Tujuan Penelitian 3

1.5Manfaat Penelitian 3

1.6Metode Penelitian 4

1.7Sistematika Penulisan 5

Bab 2 Landasan Teori 6

2.1 Kriptografi 6

2.1.1 Definisi Kriptografi 6

2.1.2 Tujuan Kriptografi 6

2.1.3 Cryptosystem 7

2.2 Three-Pass Protocol 8

2.3 Algoritma Massey-Omura 9

2.4 Algoritma Rabin Miller 11

2.5 GCD dan Euclid’s Algorithm 11

2.6 Steganografi 12

2.6.1 Pengertian Steganografi 12

2.6.2 Teknik Steganografi 13

2.6.3 Algoritma Least Significant Bit (LSB) 14

2.7 Citra Digital 15

2.7.1 Pengertian Citra Digital 15

2.7.2 Citra Bitmap 16

2.8 Penelitian Terdahulu 19

Bab 3 Analisis dan Perancangan 22

3.1 Analisis Sistem 22

3.1.1 Analisis Masalah 22

3.1.2 Analisis Persyaratan 23

3.1.2.1 Analisis Fungsional 23 3.1.2.2 Analisis Nonfungsional 24 3.1.3 Pemodelan Persyaratan Sistem Dengan Use Case 24 3.1.3.1 Spesifikasi Use Case 25

3.1.4 Pseudocode 39

viii

3.1.4.1 Pseudocode Proses Generate Prime 39 3.1.4.2 Pseudocode Proses Rabin Miller 39 3.1.4.3 Pseudocode Proses Euclidean GCD 40 3.1.4.4 Pseudocode Proses Generate Kunci Enkripsi 40 3.1.4.5 Pseudocode Proses Generate Kunci Dekripsi 40 3.1.4.6 Pseudocode Proses Enkripsi 41 3.1.4.7 Pseudocode Proses Dekripsi 41 3.1.4.8 Pseudocode Proses Embedding 42 3.1.4.9 Pseudocode Proses Extracting 43

3.1.5 Flowchart Sistem 44

3.1.5.1 Flowchart Generate Prime 45 3.1.5.2 Flowchart Generate Key A 46 3.1.5.3 Flowchart Encryption1 (Sender) 47 3.1.5.4 Flowchart Embedding1 (Sender) 47 3.1.5.5 Flowchart Extracting1 (Sender) 48 3.1.5.6 Flowchart Generate Key B (Recipient) 49 3.1.5.7 Flowchart Encryption2 (Recipient) 50 3.1.5.8 Flowchart Embedding2 (Recipient) 50 3.1.5.9 Flowchart Extracting2 (Sender) 51 3.1.5.10 Flowchart Decryption1 (Sender) 51 3.1.5.11 Flowchart Embedding3 (Sender) 52 3.1.5.12 Flowchart Extracting3 (Recipient) 52 3.1.5.13 Flowchart Decryption2 (Recipient) 53

3.2 Perancangan Sistem 54

3.2.1 Home 54

3.2.2 About 54

3.2.3 Help 55

3.2.4 Enkrip1 (Sender) 56

3.2.5 Embed1 (Sender) 57

3.2.6 Extract1 (Recipient) 58

3.2.7 Enkrip2 (Recipient) 59

3.2.8 Embed2 (Recipient) 60

3.2.9 Extract2 (Sender) 61

3.2.10 Dekrip1 (Sender) 62

3.2.11 Embed3 (Sender) 63

3.2.12 Extract3 (Recipient) 65

3.2.13 Dekrip2 (Recipient) 66

Bab 4 Implementasi dan Pengujian Sistem 67

4.1 Implementasi Sistem 67

4.1.1 Home 67

4.1.2 About 68

4.1.3 Help 68

4.1.4 Enkrip1 69

4.1.5 Embed1 70

4.1.6 Extract1 70

4.1.7 Enkrip2 71

4.1.8 Embed2 72

4.1.9 Extract2 73

4.1.10 Dekrip1 73

4.1.11 Embed3 74

4.1.12 Extract3 74

4.1.13 Dekrip2 75

4.2 Pengujian Sistem 76

4.2.1 Pengujian Proses Enkrip1 (Sender) 76 4.2.2 Pengujian Proses Embed1 (Sender) 79 4.2.3 Pengujian Proses Extract1 (Recipient) 82 4.2.4 Pengujian Proses Enkrip2 (Recipient) 82 4.2.5 Pengujian Proses Embed2 (Recipient) 84 4.2.6 Pengujian Proses Extract2 (Sender) 84 4.2.7 Pengujian Proses Dekrip1 (Sender) 85 4.2.8 Pengujian Proses Embed3 (Sender) 86 4.2.9 Pengujian Proses Extract3 (Recipient) 87 4.2.10 Pengujian Proses Dekrip2 (Recipient) 88 4.2.11 Hasil Pengujian Proses Embedding dan Extracting 91 4.2.12 Pengujian Mengekstrak Data Menggunakan LSB 92 4.2.13 Hasil Pengujian Menggunakan LSB Tradisional 95

Bab 5 Kesimpulan dan Saran 96

5.1 Kesimpulan 96

5.2 Saran 97

Daftar Pustaka 98

Lampiran 100

x

DAFTAR TABEL

Nomor Judul Halaman

Penelitian Terdahulu

Penelitian Terdahulu (Lanjutan 1) Penelitian Terdahulu (Lanjutan 2) Spesifikasi Use Case Generate Prime Spesifikasi Use Case untuk Generate Key A Spesifikasi Use Case untuk Encryption1 Spesifikasi Use Case untuk Embedding1 Spesifikasi Use Case untuk Extracting1 Spesifikasi Use Case untuk Generate Key B Spesifikasi Use Case untuk Encryption2 Spesifikasi Use Case untuk Embedding2 Spesifikasi Use Case untuk Extracting2 Spesifikasi Use Case Decryption1 Spesifikasi Use Case Embedding3 Spesifikasi Use Case Extracting3 Spesifikasi Use Case Decryption2

Hasil enkripsi Cipher Text 1 untuk Plain Text “SEPTIAN” Hasil Cipher Text 2 dari proses Enkripsi 2

Hasil Cipher Text 3 dari proses Dekripsi 1 Hasil Plain Text dari proses Dekripsi 2

Hasil Pengujian Proses Embedding dan Extracting

Susunan RGB Gambar Awal Pengujian Mengekstrak Data Menggunakan Algoritma LSB

Pengubahan Pesan Menjadi Kode Biner

Susunan RGB Gambar Awal Dalam Kode Biner

Hasil Embed Menggunakan Algoritma Modifikasi Least Significant Bit Hasil Ekstrak menggunakan Algoritma Least Significant Bit

Hasil Pengujian Proses Embedding dan Extracting Menggunakan LSB Tradisional

19

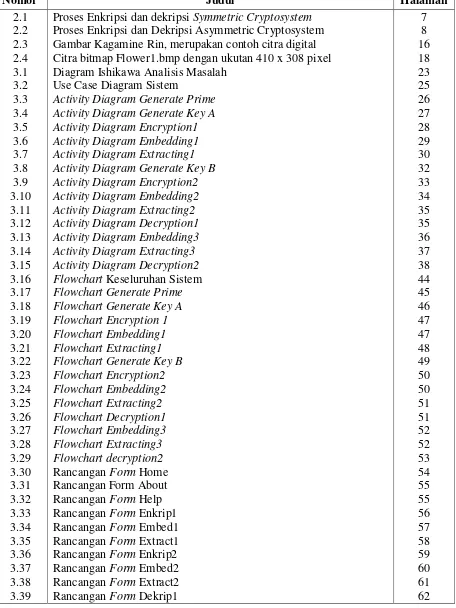

DAFTAR GAMBAR

Nomor Judul Halaman

2.1

Proses Enkripsi dan dekripsi Symmetric Cryptosystem Proses Enkripsi dan Dekripsi Asymmetric Cryptosystem Gambar Kagamine Rin, merupakan contoh citra digital Citra bitmap Flower1.bmp dengan ukutan 410 x 308 pixel Diagram Ishikawa Analisis Masalah

Use Case Diagram Sistem

Activity Diagram Generate Prime Activity Diagram Generate Key A Activity Diagram Encryption1 Activity Diagram Embedding1 Activity Diagram Extracting1 Activity Diagram Generate Key B Activity Diagram Encryption2 Activity Diagram Embedding2 Activity Diagram Extracting2 Activity Diagram Decryption1 Activity Diagram Embedding3 Activity Diagram Extracting3 Activity Diagram Decryption2 Flowchart Keseluruhan Sistem Flowchart Generate Prime Flowchart Generate Key A Flowchart Encryption 1 Flowchart Embedding1 Flowchart Extracting1 Flowchart Generate Key B Flowchart Encryption2 Flowchart Embedding2 Flowchart Extracting2 Flowchart Decryption1 Flowchart Embedding3 Flowchart Extracting3 Flowchart decryption2 Rancangan Form Home Rancangan Form About Rancangan Form Help Rancangan Form Enkrip1 Rancangan Form Embed1 Rancangan Form Extract1 Rancangan Form Enkrip2 Rancangan Form Embed2 Rancangan Form Extract2 Rancangan Form Dekrip1

7

xii

Nomer Judul Halaman

3.40

Rancangan Form Embed3 Rancangan Form Extract3 Rancangan Form Dekrip2 Form Home

Form About Form Help Form Enkrip1 Form Embed1 Form Extract1 Form Enkrip2 Form Embed2 Form Extract2 Form Dekrip1 Form Embed3 Form Extract3 Form Dekrip2

Pop-up Window Open File Plain Text Hasil Plain Text yang dipilih

Hasil proses generate bilangan prima

Hasil proses generate kunci enkripsi 1 dan kunci dekripsi 1 Tanda proses enkripsi selesai

Direktori penyimpanan Cipher Text 1 Pop-up Window Buka File Cipher Text 1 Pop-up Window Open File Gambar Awal

Hasil memasukan Cipher Text 1 dan Cover image Hasil Penyisipan 1 dan DialogBox

Hasil proses Extract1

Hasil Generate kunci dan Enkrip2 Hasil proses Embed2

Hasil proses Extract2 Hasil proses Dekrip1 Hasil proses Embed3 Hasil proses Extract3 Hasil proses Dekrip2 DialogBox Error

63