TINJAUAN PUSTAKA

2.1 Landasan Teori

Pada bab ini akan dibahas tentang teori dasar yang melandasi permasalahan dan penyelesaian yang diangkat dalam skripsi ini. Dasar teori yang diberikan meliputi tentang jaringan, keamanan jaringan, konsep dari IDS, dan SNORT.

2.1.1. Jaringan Komputer

Menurut Gilang(2010) Jaringan komputer adalah sebuah kumpulan komputer, printer dan peralatan lainnya yang terhubung dalam satu kesatuan. Informasi dan data bergerak melalui kabel-kabel atau tanpa kabel sehingga memungkinkan pengguna jaringan komputer dapat saling bertukar dokumen dan data, mencetak pada printer yang sama dan bersama-sama menggunakan hardware/software yang terhubung dengan jaringan. Setiap komputer, printer atau periferal yang terhubung dengan jaringan disebut node. Sebuah jaringan komputer dapat memiliki dua, puluhan, ribuan atau bahkan jutaan node.

2.1.1.1 Sejarah Jaringan Komputer

Konsep jaringan komputer lahir pada tahun 1940-an di Amerika dari sebuah proyek pengembangan komputer MODEL I di laboratorium Bell dan group riset Harvard University yang dipimpin profesor H. Aiken. Pada mulanya proyek tersebut hanyalah ingin memanfaatkan sebuah perangkat komputer yang harus dipakai bersama. Untuk mengerjakan beberapa proses tanpa banyak membuang waktu kosong dibuatlah proses beruntun (Batch Processing), sehingga beberapa program bisa dijalankan dalam sebuah komputer dengan dengan kaidah antrian.

Ditahun 1950-an ketika jenis komputer mulai membesar sampai terciptanya super komputer, maka sebuah komputer mesti melayani beberapa terminal (lihat Gambar 2.11) Untuk itu ditemukan konsep distribusi proses berdasarkan waktu yang dikenal dengan nama TSS (Time Sharing System), maka untuk pertama kali bentuk jaringan (network) komputer diaplikasikan. Pada sistem TSS beberapa terminal terhubung secara seri ke sebuah host komputer. Dalam proses TSS mulai nampak perpaduan teknologi komputer dan teknologi telekomunikasi yang pada awalnya berkembang sendiri-sendiri.

Gambar 2.11 Model TSS (Gilang, 2010)

Memasuki tahun 1970-an, setelah beban pekerjaan bertambah banyak dan harga perangkat komputer besar mulai terasa sangat mahal, maka mulailah digunakan konsep proses distribusi (Distributed Processing). Seperti pada Gambar 2.12, dalam proses ini beberapa host komputer mengerjakan sebuah pekerjaan besar secara paralel untuk melayani beberapa terminal yang tersambung secara seri disetiap host komputer. Dala proses distribusi sudah mutlak diperlukan perpaduan yang mendalam antara teknologi komputer dan telekomunikasi, karena selain proses yang harus didistribusikan, semua host komputer wajib melayani terminal-terminalnya dalam satu perintah dari komputer pusat.

Gambar 2.12 Jaringan komputer model distributed processing (Gilang, 2010) Selanjutnya ketika harga-harga komputer kecil sudah mulai menurun dan konsep proses distribusi sudah matang, maka penggunaan komputer dan jaringannya sudah mulai beragam dari mulai menangani proses bersama maupun komunikasi antar komputer (Peer to Peer System) saja tanpa melalui komputer pusat. Untuk itu mulailah berkembang teknologi jaringan lokal yang dikenal dengan sebutan LAN. Demikian pula ketika Internet mulai diperkenalkan, maka sebagian besar LAN yang berdiri sendiri mulai berhubungan dan terbentuklah jaringan raksasa WAN.

2.1.1.2Jenis Jaringan Komputer

Menurut Gilang (2010) Secara umum jaringan komputer dibagi atas lima jenis, yaitu; 1. Local Area Network (LAN)

Local Area Network (LAN), merupakan jaringan milik pribadi di dalam sebuah gedung atau kampus yang berukuran sampai beberapa kilometer. LAN seringkali digunakan untuk menghubungkan komputer-komputer pribadi dan workstation dalam kantor suatu perusahaan atau pabrik-pabrik untuk memakai bersama sumberdaya (misalnya printer) dan saling bertukar informasi.

2. Metropolitan Area Network (MAN)

Metropolitan Area Network (MAN), pada dasarnya merupakan versi LAN yang berukuran lebih besar dan biasanya menggunakan teknologi yang sama dengan LAN. MAN dapat mencakup kantor-kantor perusahaan yang letaknya berdekatan atau juga sebuah kota dan dapat dimanfaatkan untuk keperluan pribadi (swasta) atau umum. MAN mampu menunjang data dan suara, bahkan dapat berhubungan dengan jaringan televisi kabel.

3. Wide Area Network (WAN)

Wide Area Network (WAN), jangkauannya mencakup daerah geografis yang luas, seringkali mencakup sebuah negara bahkan benua. WAN terdiri dari kumpulan mesin-mesin yang bertujuan untuk menjalankan program-program (aplikasi) pemakai.

4. Internet

Sebenarnya terdapat banyak jaringan didunia ini, seringkali menggunakan perangkat keras dan perangkat lunak yang berbeda-beda. Orang yang terhubung ke jaringan sering berharap untuk bisa berkomunikasi dengan orang lain yang terhubung ke jaringan lainnya. Keinginan seperti ini memerlukan hubungan antar jaringan yang seringkali tidak kampatibel dan berbeda. Biasanya untuk melakukan hal ini diperlukan sebuah mesin yang disebut gateway guna melakukan hubungan dan melaksanakan terjemahan yang diperlukan, baik perangkat keras maupun perangkat lunaknya. Kumpulan jaringan yang terinterkoneksi inilah yang disebut dengan internet.

5. Jaringan Tanpa Kabel

Jaringan tanpa kabel merupakan suatu solusi terhadap komunikasi yang tidak bisa dilakukan dengan jaringan yang menggunakan kabel. Misalnya orang yang ingin mendapat informasi atau melakukan komunikasi walaupun sedang berada diatas mobil atau pesawat terbang, maka mutlak jaringan tanpa kabel diperlukan karena koneksi kabel tidaklah mungkin dibuat di dalam mobil atau pesawat. Saat ini jaringan tanpa kabel sudah marak digunakan dengan memanfaatkan jasa satelit dan mampu memberikan kecepatan akses yang lebih cepat dibandingkan dengan jaringan yang menggunakan kabel.

2.1.1.3 Model Referensi OSI dan Standarisasi

Untuk menyelenggarakan komunikasi berbagai macam vendor komputer diperlukan sebuah aturan baku yang standar dan disetejui berbagai fihak. Seperti halnya dua orang yang berlainan bangsa, maka untuk berkomunikasi memerlukan penerjemah/interpreter atau satu bahasa yang dimengerti kedua belah fihak. Dalam dunia komputer dan telekomunikasi interpreter identik dengan protokol. Untuk itu maka badan dunia yang menangani masalah standarisasi ISO (International Standardization Organization) membuat aturan baku yang dikenal dengan nama model referensi OSI (Open System Interconnection). Dengan demikian diharapkan semua vendor perangkat telekomunikasi haruslah berpedoman dengan model referensi ini dalam mengembangkan protokolnya.

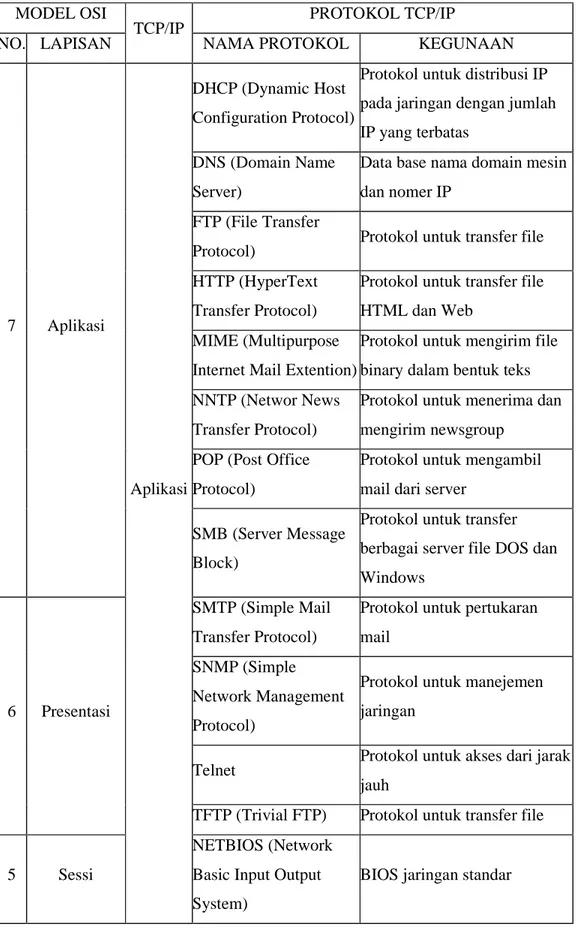

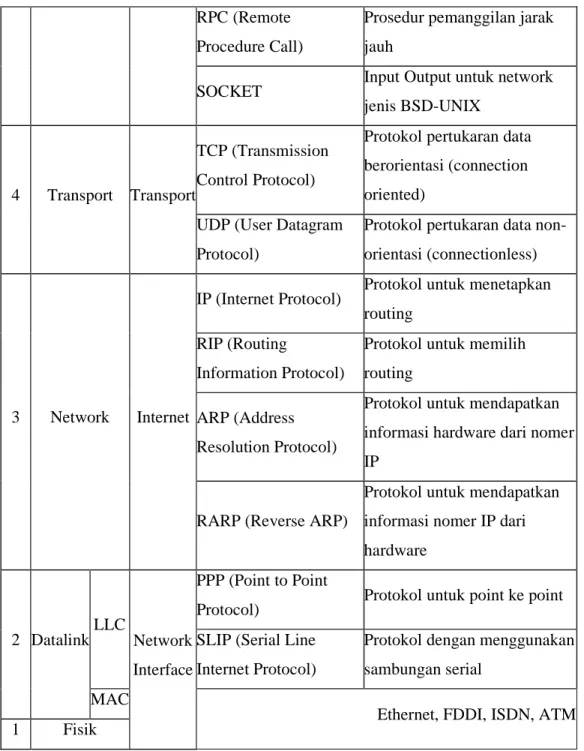

Menurut Fadel (2010) Model referensi OSI terdiri dari 7 lapisan, mulai dari lapisan fisik sampai dengan aplikasi. Model referensi ini tidak hanya berguna untuk produk-produk LAN saja, tetapi dalam membangung jaringan Internet sekalipun sangat diperlukan. Hubungan antara model referensi OSI dengan protokol Internet bisa dilihat dalam Tabel 1.

Tabel 1 Hubungan Referensi Model OSI Dengan Protokol Internet MODEL OSI

TCP/IP PROTOKOL TCP/IP

NO. LAPISAN NAMA PROTOKOL KEGUNAAN

7 Aplikasi

Aplikasi

DHCP (Dynamic Host Configuration Protocol)

Protokol untuk distribusi IP pada jaringan dengan jumlah IP yang terbatas

DNS (Domain Name Server)

Data base nama domain mesin dan nomer IP

FTP (File Transfer

Protocol) Protokol untuk transfer file HTTP (HyperText

Transfer Protocol)

Protokol untuk transfer file HTML dan Web

MIME (Multipurpose Internet Mail Extention)

Protokol untuk mengirim file binary dalam bentuk teks NNTP (Networ News

Transfer Protocol)

Protokol untuk menerima dan mengirim newsgroup

POP (Post Office Protocol)

Protokol untuk mengambil mail dari server

SMB (Server Message Block)

Protokol untuk transfer berbagai server file DOS dan Windows

6 Presentasi

SMTP (Simple Mail Transfer Protocol)

Protokol untuk pertukaran mail

SNMP (Simple Network Management Protocol)

Protokol untuk manejemen jaringan

Telnet Protokol untuk akses dari jarak jauh

TFTP (Trivial FTP) Protokol untuk transfer file

5 Sessi

NETBIOS (Network Basic Input Output System)

RPC (Remote Procedure Call)

Prosedur pemanggilan jarak jauh

SOCKET Input Output untuk network jenis BSD-UNIX

4 Transport Transport

TCP (Transmission Control Protocol)

Protokol pertukaran data berorientasi (connection oriented)

UDP (User Datagram Protocol)

Protokol pertukaran data non-orientasi (connectionless)

3 Network Internet

IP (Internet Protocol) Protokol untuk menetapkan routing

RIP (Routing

Information Protocol)

Protokol untuk memilih routing

ARP (Address Resolution Protocol)

Protokol untuk mendapatkan informasi hardware dari nomer IP

RARP (Reverse ARP)

Protokol untuk mendapatkan informasi nomer IP dari hardware

2 DatalinkLLC Network Interface

PPP (Point to Point

Protocol) Protokol untuk point ke point SLIP (Serial Line

Internet Protocol)

Protokol dengan menggunakan sambungan serial

MAC

Ethernet, FDDI, ISDN, ATM 1 Fisik

Tabel 1 Hubungan referensi model OSI dengan protokol Internet 2.1.1.4 Topologi Jaringan Komputer

Menutut Fadel (2010) Topologi adalah suatu cara menghubungkan komputer yang satu dengan komputer lainnya sehingga membentuk jaringan. Cara yang saat ini banyak digunakan adalah bus, token-ring, star dan peer-to-peer network. Masing-masing topologi ini mempunyai ciri khas, dengan kelebihan dan kekurangannya sendiri.

1. Topologi BUS

Gambar 2.1.4.1 topologi bus (Fadel,2010)

Topologi bus terlihat pada skema di atas. Terdapat keuntungan dan kerugian dari tipe ini yaitu:

Keuntungan - Hemat kabel

- Layout kabel sederhana - Mudah dikembangkan Kerugian

- Deteksi dan isolasi kesalahan sangat kecil - Kepadatan lalu lintas

- Bila salah satu client rusak maka jaringan tidak dapat berfungsi - Diperlukan repeater jarak jauh.

2. Topologi RING

Topologi RING terlihat pada skema berikut ini. Metode token-ring (sering disebut ring saja) adalah cara menghubungkan komputer sehingga berbentuk ring (lingkaran). Setiap simpul mempunyai tingkatan yang sama. Jaringan akan disebut sebagai loop, data dikirimkan kesetiap simpul dan setiap

informasi yang diterima simpul diperiksa alamatnya apakah data itu untuknya atau bukan. Terdapat keuntungan dan kerugian dari tipe ini yaitu:

Keuntungan - Hemat kabel

Kerugian

- Peka pada masalah

- Pengembangan jaringan lebih kaku

Gambar 2.1.4.2 topologi ring (Fadel, 2010)

3. Topologi STAR

Gambar 2.1.4.3 topologi star (Fadel, 2010)

Merupakan kontrol terpusat, semua link harus melewati pusat yang menyalurkan data tersebut kesemua simpul atau client yang dipilihnya. Simpul pusat dinamakan stasium primer atau server dan lainnya dinamakan stasiun sekunder atau client server. Setelah hubungan jaringan dimulai oleh server maka setiap client server sewaktu-waktu dapat menggunakan hubungan jaringan tersebut tanpa menunggu perintah dari server. Terdapat keuntungan dan kerugian dari tipe ini yaitu:

- Paling fleksibel

- Pemasangan/perubahan stasiun sangat mudah dan tidak mengganggu bagian jaringan lain

- Kontrol terpusat

- Kemudahan deteksi dan isolasi kesalahan/kerusakan - Kemudahaan pengelolaan jaringan

Kerugian:

- Boros kabel - Perlu penanganan khusus

- Kontrol terpusat (HUB) jadi elemen kritis 4. Topologi peer – to – peer

Peer artinya rekan sekerja. Peer-to-peer network adalah jaringan komputer yang terdiri dari beberapa komputer (biasanya tidak lebih dari 10 komputer dengan 1-2 printer). Dalam sistem jaringan ini yang diutamakan adalah penggunaan program, data dan printer secara bersama-sama. Pemakai komputer bernama Dona dapat memakai program yang dipasang di komputer Dino, dan mereka berdua dapat mencetak ke printer yang sama pada saat yang bersamaan.

Sistem jaringan ini juga dapat dipakai di rumah. Pemakai komputer yang memiliki komputer ‘kuno’, misalnya AT, dan ingin memberli komputer baru, katakanlah Pentium II, tidak perlu membuang komputer lamanya. Ia cukup memasang netword card di kedua komputernya kemudian dihubungkan dengan kabel yang khusus digunakan untuk sistem jaringan. Dibandingkan dengan ketiga cara diatas, sistem jaringan ini lebih sederhana sehingga lebih mudah dipelajari dan dipakai.

2.1.1.5 Pengenalan Internet

Internet (Interconnected Network) merupakan jaringan komputer yang terdiri dari ribuan jaringan komputer independen yang dihubungkan satu dengan yang lainnya (Fadel, 2010). Secara etimologis, internet berasal dari bahasa inggris yakni inter berarti antar dan net berarti jaringan sehingga dapat diartikan hubungan antar jaringan.

Jaringan komputer ini terdiri dari lembaga pendidikan, pemerintahan, militer, organisasi dan bisinis dan organisasi lainnya. Internet atau nama pendeknya Net merupakan jaringan komputer yang tersebar didunia. Sampai saat ini internet sudah menghubungkan lebih dari 100000 jaringan komputer dengan pemakai lebih dari 100 juta orang. Internet adalah jaringan luas di komputer yang lazim disebut dengan world wide network secara lebih ringkas internet adalah sumber informasi dan alat komunikasi serta hiburan.

Jaringan internet menyediakan beberapa aplikasi yang dapat digunakan oleh user internet :

E-mail, mailing list, newsgroup, file transfer protocol (FTP), gopher, telnet, talk, chat, world wide web.

2.1.1.6 Client Server

Diawal perkembangannya perangkat komputer adalah barang yang mahal dan mewah. Pengembangan dan pengoperasiannya rumit dan terpusat. Namun seiring dengan berjalannya waktu yang tadinya proses tersentralisasi dikembangakan menjadi proses terdistribusi sampai pada end user . Hal ini sangat dipengaruhi oleh adanya perkembangan teknologi LAN ( Local Area Network ) di pertengahan tahun 1980 an (Fadel, 2010).

Dengan LAN sebuah PC dapat melakukan komunikasi satu dengan lainnya dan dapat saling berbagi resource baik perangkat keras ataupun database . LAN mampu memberikan interkonektivitas yang tidak pernah ada sebelumnya. Untuk dapat melakukan hal tersebut dibutuhkan sebuah komputer pemproses yang memfasilitasi dan melayani proses sharing semua resource yang ada. Perangkat ini disebut dengan Server .

Untuk melakukan Sharing File biasanya dibutuhkan sebuah File Server begitu juga untuk sharing Printer dibutuhkan sebuah Printer Server. Namun ternyata hal seperti ini belumlah cukup. Jumlah PC yang bertambah dengan sangat cepat seiring dengan berkembangnya sebuah organisasi. Jumlah end user dan client juga bertambah banyak. Kebutuhan akan perangkat menjadi bertambah pula, tidak hanya membutuhkan sebuah printer server, juga dibutuhkan server-server lainnya seperti server pengolahan gambar, server pengolahan suara, dan lainnya. Server-server ini dengan database dan applikasinya harus dapat diakses oleh beberapa PC, ataupun diakses oleh sebuah komputer mainframe melalui sebuah LAN.

- User

User disini adalah end user yang mengakses client untuk mendapatkan sebuah layanan. End user bisa saja seorang manager perusahaan, professional, karyawan di sebuah perusahaan, atau pelanggan. Ada timbul sedikit kerancuan. Pelanggan dalam sebuah bisnis atau perdagangan disebut dengan client , tapi client ini adalah manusia, jangan dibingungkan dengan istilah client pada pemrosesan komputer. Dapat kita katakan sebuah user atau end user adalah ketika melakukan proses akhir menggunakan sistem client server.

- Client

Client dapat berupa sebuah pemproses yang powerful atau dapat juga berupa terminal tua dengan kemampuan proses yang terbatas. Secara mendasar client adalah sebuah PC dengan sistem operasinya sendiri. Sebagian besar pemrosesan banyak dilakukan di sebuah server dimana bagian-bagian dalam lingkup pekerjaannya ditentukan oleh program komputer, inilah yang menyebabkan sistem client server berbeda dengan sistem transaksi tradisional. Sistem client server memungkinkan sebuah teknologi dan applikasinya digunakan bersamaan.

Applikasi disini termasuk didalamnya adalah pemroses pesan seperti e-mail, pemproses file lokal seperti DBMS untuk browsing dan penghitungan, atau sharing resource seperti sistem image processing, sistem optical character, sistem advance grafic processing, plotter warna, atau sebuah printer. Perangkat-perangkat ini bisa saja berasal dari berbagai vendor yang ada.

Untuk memfasilitasi query pemprosesan dari client, sebagian besar sistem client server menggunakan Structured Query Language (SQL) yang merupakan struktur bahasa tingkat tinggi. SQL dengan database relationalnya adalah standar de facto untuk hampir sebagian besar sistem client server. Salah satu komponen terpenting sistem client server adalah User Interface (UI), yang digunakan user untuk berkomunikasi. Bagi user yang seorang programmer, UI tidak mesti user friendly, tapi untuk end user yang bukan programmer sangat dibutuhkan UI yang user friendly. Dibutuhkan Graphical User Interface (GUI) untuk end user karena GUI menampilkan grafis untuk melakukan akses dengan ikon-ikon tanpa perlu memasukan perintah pemrograman. Kedepannya GUI tidak hanya digunakan untuk menggantikan akses perintah pemprograman tapi juga digunakan untuk grafik, voice, video, animasi, untuk selanjutnya menjadi sebuah teminal multimedia.

2.2 Keamanan Jaringan

Menurut Ri2M (2010) Keamanan jaringan dapat digambarkan secara umum yaitu apabila komputer yang terhubung dengan jaringan yang lebih banyak mempunyai ancaman keamanan dari pada komputer yang tidak terhubung ke mana – mana. Namun dengan adanya pengendalian maka resiko yang tidak diinginkan dapat dikurangi. Adanya keamanan jaringan maka para pemakai berharap bahwa pesan yang dikirim dapat sampai dengan baik ke tempat yang dituju tanpa mengalami adanya keacatan yang diterima oleh si penerima, misalnya saja adanya perubahan pesan. Biasanya jaringan yang aksesnya semakin mudah, maka keamanan jaringanya semakin rawan, namun apabila keamanan jaringan semakin baik maka pengaksesan jaringan juga semakin tidak nyaman.

Di dalam keamanan jaringan terdapat pula resiko jaringan komputer yang merupakan segala bentuk ancaman bauk fisik maupun logic yang langsung atau tidak langsung mengganggu kegiatan yang sedang berlangsung dalam jaringan. Resiko dalam jaringan komputer disebabkan oleh beberapa faktor yaitu :

• Kelemahan manusia

• Kelemahan perangkat keras komputer • Kelemahan sistem operai jaringan • Kelemahan sistem jaringan komnikasi

Selain itu, keamanan jaringan juga mempunyai tujuan yang dapat membuat keamanan jaringan leih ditingkatkan lagi, yaitu :

- Confidentiality : Adanya data – data yang paling penting yang biasanya tidak boleh di akses oleh seseorang, maka dilakukan usaha untuk menjaga informasi dari orang yang tidak berhak mengakses. Biasanya confidentiality ini berhubungan dengan informasi yang diberikan ke pihak lain

- Integrity : Bahwa pesan yang disampaikan tetap orisinil yang tidak diragukan keaslianya, tidak dimodifikasi selama dalam perjalanan dari sumber ke penerimanya

- Avaibility : Dimana user yan mempunyai hak akses diberi akses tepat pada waktunya, biasanya ini berhubungan dengan ketersediaan informasi atau data ketika dibutuhkan. Apabila sistem informasi ini diserang maka akan menghambat bahkan menyebabkan tidak dapat mengakses informasi tersebut.

Tujuan keamanan jaringan dapat dicapai dengan suatu metode keamanan jaringan yang dapat melindungi sistem baik dari dalam maupun dari luar jaringan, namun bukan hanya melindungi tetapi harus dapat bertindak apabila terjadi serangan yang ada di dalam jaringan. salah satu metode tersebut yaitu Intrusion Detection System (IDS) dan Intrusion Prevention System (IPS). Namun, selain metode tersebut dibutuhkan juga suatu pemahaman tentang menentukan kebijakan keamanan (security policy) dalam keamanan jaringan. Jika ingin menentukan apa saja yang harus dilindungi maka harus mempunyai perencanaan keamanan yang matang dan baik berdasarkan pada prosedur dan kebijakan keamanan jaringan, karena apabila tidaj direncanakan maka tidak akan sesuai dengan yang diharapkan dalam perindungan jaringan.

2.2.1 Kebijakan Keamanan

Salah satu problem network security yang paling penting adalah menentukan kebijakan dalam network security (Ri2M, 2010). Kebanyakan orang menginginkan solusi teeknis untuk setiap masalah yaituk dapat berupa program yang dapat memperbaiki masalah–masalah network security. Padahal, perencanaann keamanan yang matang berdasarkan prosedur dan kebijakan dalam network security akan membantu menentukan apa – apa yang harus dilindungi, beraa besar biaya yang harus ditanamkan dalam melindunginya, dan siapa yang bertanggung jawab untuk menjalankan langkah – langkah yang diperlukan untuk melindungi bagian tersebut. Di dalam keamanan jaringan, peran manusia memegang tanggung jawab keamanan yang cukup berperan. Keamanan jaringan tidak akan efektif kecuali orang – orangnya mengetahui tanggung jawabnya masing – masing. Dalam menentukan network security policy, diperlukan adanya ketegasan apa yang diharapkan, serta siapa hal tersebut diharapkan. Selain itu, kebijakan ini harus mencangkup :

1) Tanggung jawab network user , meliputi Antara lain keharusan user untuk mengganti passwordnya dalam periode tertentu, dengan aturan tertentu,atau memeriksa kemungkinan terjadinya pengaksesan oleh orang lain.

2) Penggunaan yang benar sumber – sumber network, dengan menentukan siapa yang dapat menggunakan sumber – sumber ntersebut, apa yang dapat dan tidak boleh dilakukan.

3) Langkah – langkah yang harus di perbuat bila terdeteksi masalah keamanan, siapa yang harus diberitahu. Hal ini harus dijelaskan dengan lengkap, bahkan hal – hal yang sederhana sepert user untuk tidak mencoa melakukan apapa –

apa atau mengatasi sendiri bila masalah terjadi, dan segera memberitahu sistem administrator.

Adanya kebijakan tersebut maka manusia merupakan salah satu faktor yang sangat penting, namun sering dilupakan dalam pengembangan teknologi informasi, begitu juga dengan pengembangan di bidang keamanan jaringan. salah satu contohnya adalah dalam penggunaan password yang sulit justru menyebabkan pengguna menuliskanya pada kertas yang ditempelkan pada komputer atau meja. Kebijakan keamanan dapat dijaga atau dis yang sulit justru menyebabkan pengguna menuliskanya pada kertas yang ditempelkan pada komputer atau meja. Kebijakan keamanan dapat dijaga atau disusun karena faktor manusia dan budaya setempat juga harus diperhitungkan dan dipertimbangkan. Selain faktor dari manusia dan budaya itu sendiri, faktor yang dibutuhkan juga tergantung dari organisasi, keputusan yang di ambil merupakan keputusan tentang keamanan komputer, dan juga masalah biaya dari suatu sistem keamanan.

2.2.2 Mengenali ancaman terhadap network security

Langkah awal dalam mengembangkan rencana network security network security yang efektif adalah dengan mengenali ancaman yang mungkin datang yaitu :

- Akses tidak sah, oleh orang yang tidak mempunyai wewenang.

- Kesalahan informasi, segala masalah yang dapat menyebabkan diberikanya informasi yang penting atau sesitif kepada orang yang salah, yang seharusnya tidak boleh mendapatkan informasi tersebut.

- Penolakan terhadap service, segala masalah mengenai security yang menyebabkan sistem mengganggu pekerjaan – pekerjaan yang produktif 2.2.3 Intrusion Detection System (IDS)

Menurut Monika Kusumawati (2010, hal 8) Intrusion detection system (IDS) adalah sebuah aplikasi perangkat lunak atau perangkat keras yang dapat mendeteksi aktivitas yang mencurigakan dalam sebuah sistem atau jaringan, jadi IDS atau Sistem Deteksi Penyusupan merupakan sebuah sistem koputer yang dapat dikombinasikan Antara hardware dan software yang dapat melakukan deteksi penyusupan pada sebuah jaringan. IDS pada dasarnya adalah suatu sistem yang memiliki kemampuan untuk menganalisa data secara realtime dalam mendeteksi, mencatat (log) dan menghentikan penyalahgunaan dan penyerangan. IDS merupakan security tools yang dapat digunakan untuk menghadapi hackers. IDS mempunyai beberapa komponen yaitu :

1. Sesor yang dapat mengenali adanya security events.

2. Console yang dapat memonitor event dan alerts dan mengontrol sensor. 3. Central Engine yang berguna untuk menyimpan events logged yang

dilakukan ole sensor kedalam database dan menggunakan aturan –aturan keamanan yang berguna untuk menangani event yang terjadi.

Apabila ada aktivitas yang dianggap mencurigakan di dalam jaringan maka IDS ini akan memberitahukan atau mendeteksi terhadap serangan tersebut. Namun IDS ini tidak dapat melakukan tindakan atau pencegahan jika terjadi serangan atau penyusupan di dalam jaringan tersebut. IDS mempunyai peran yang cukup membantu dalam hal – hal yang berkaitan dengan keamanan jaringan diantaranya :

- Secara aktif mengamati segala macam kegiatan yang mencurigakan. - Memeriksa audit logs dengan sangat cermat dan seksama.

- Mengirimkan alert kepada administrator saat adanya serangan – serangan khusus di deteksi

- Memberi tanda segala acam kerentanan yang ditemukan.

Namun kembai lagi pada kemampuan dari IDS yang hanya mampu untuk menghentikan serangan yang sedang berlangsung dan memang mempunyai kemampuan yang terbatas yang tergantung pada bagaimana melakukan konfigurasi IDS yang baik. IDS yang bermanfaat untuk mengatasi pencegahan terhadap suatu serangan atau penyusupan memang diperlukan suatu pemeliharaan yang mencukupi suatu sistem keamanan secara keseluruhan.

Dilihat dari kemampuan mendeteksi serangan atau penyusupan di dalam jaringan, maka IDS dibagi menjadi 2 yaitu :

1. Network-based Intusion Detection System (NIDS) yaitu NIDS ini akan menganalisa semua lalu lintas yang melewati ke sebuah jaringan yang akan mencari apakah ada percobaaan serangan atau penyusupan ke dalam sistem jaringan. biasanya NIDS berada di dalam segmen jaringan penting di mana server berada atau berada di pintu masuk jaringan. walaupun demikian NIDS mempunyai kelemahan yaitu bahwa NIDS agak rumit untuk diimplementasikan dalam sebuah jaringan yang menggunakan switch Ethernet, meskipun beberapa vendor switch Ethernet sekarang telah

menerapkan fungsi IDS di dalam switch buatanya untuk memonitor port atau koneksi.

2. Host-based Intrusion Detection System (HIDS) yaitu sistem yang mampu mendeteksi hanya pada host tempat implementasi IDS. Aktivitas sebuah host jaringan individual akan di pantau apakah terjadi sebuah percobaan serangan atau penyusupan kedalamnya atau tidak. HIDS seringnya diletakkan pada server – server kritis di jaringan, seperti halnya firewall, web server, atau server yang terkoneksi ke Internet.

Mengingat bahwa IDS ini hanya mampu mendeteksi adanya serangan yang masuk pada jaringan maka memang kebanyakan produk IDS merupakan sistem yang bersifat pasif. Peringatan yang terjadi akibat adanya serangan di dalam jaringan akan memberitahukan admin bahwa ada serangan ataupun gangguan terhadap jaringan. berkembangnya dunia IT ini juga ikut memacu berkembangnya IDS yaitu IDS yang bersifat aktif yang memang merupakan dari hasil pengembangan IDS, IDS yang aktif ini dapat melakukan beberapa tugas yang mampu melindungi host atau jaringan dari serangan ketika terdeteksi, seperti halnya menutup beberapa port atau memblokir beberapa alamat IP. Produk seperti ini umumnya disebut sebagai Intrusion Prevention System (IPS). Beberapa produk IDS juga menggabungkan keampuan yang dimiliki oleh HIDS dan NIDS, yang kemudian disebut sebagai sistem hybrid (Hybrid Intrusion Dtection System).

2.2.4 Intrusion Detection System (IDS) Mengenali adanya intruder

Menurut Monika Kusumawati (2010, hal 10) Intrusion atau penyusupa dapat didefinisikan sebagai sebuah kegiatan yang bersifat anomaly, incorrect atau inappropriate yang terjadi di jaringan atau di host. Pada IDS, pengenalan terhadap intruder dibagi menjadi dua bagian :

1. Knowlegebased atau misuse detection yaitu mengenali adanya penyusupan atau serangan dengan cara menyadap paket data kemudian membandingkannya dengan database rule yang berisi signature – signature serangan, apabila paket data mempunyai pola yang sama atau setidaknya salah satu pola terdapat di database rule, maka di anggap adanya serangan. 2. Behavior based atau anomaly based yaitu mengenali adanya penysup dengan

mengamati adanya kejanggalan – kejanggalan pada sistem, atau adanya penyimpagan –penyimpangan dari kondisi normal, sebagai contoh ada penggunaan memori yang melonjak secara terus menerus atau koneksi

parallel dari 1(satu) port IP dalam jumlah yang banyak dan dalam waktu yang bersamaan.

Biasanya rule dan signature hanya berisi pola serangan yang selalu update secara rutin, hal ini dikarenakan adanya serangan baru setiap hari. Namun untuk proses deteksi anomaly tidak menggunakan rule dan signature, hanya mengamati kondisi normal dari sistem jaringan, jika suatu waktu kondisi dari jaringan tidak normal, hal seperti ini dianggap sebagai suatu serangan. Keunggulan dari sistem deteksi ini dapat mengenali serangan baru yang polanya tidak ada pada rule dan signature hasil dari pembelajaran sistem deteksi itu sendiri.

Kekurangan dari sistem deteksi anomaly ini adalah banyaknya alert false positive yang dikirim ke user. Contoh jika suatu waktu server menerima banyak request dari true client internal dan kinerja sistem meningkat dengan cepat (memory, prosesor), maka sistem deteksi akan melaporkan sebagai serangan. IDS yang dibangun menggunakan dua sistem deteksi ini untuk mengatasi masalah serangan yang terjadi, jika suatu pola serangan tidak ada pada rule dan signature, maka sistem deteksi anomaly berfungsi untik mencari pola serangan baru.

2.2.5 Melindungi IDS

Salah satu hal utama adalah bagaimana melindungi system, di mana perangkat lunak deteksi intrusi sedang berjalan. Jika keamanan IDS terganggu, maka akan mulai mendapatkan alarm palsu atau tidak ada alarm sama sekali. Penyusup dapat menonaktifkan IDS sebelum benar-benar melakukan serangan apapun. Ada berbagai cara untuk melindungi ssitem, mulai dari rekomendasi yang sangat umum dan juga canggih (Monika Kusumawati, 2010, hal 11). Beberapa di antaranya disebutkan di bawah ini.

• Hal pertama yang dapat dilakukan adalah untuk tidak menjalankan layanan pada sensor IDS sendiri.

• Paltform yang menjalankan IDS harus ditambah dengan rilis terbaru dari vendor. Misalnya, jika Snort adalah Microsoft yang berjalan pada mesin Windows, maka harus memiliki semua patch terbaru dari Microsoft yang diinsta.

• Konfigurasi mesin IDS sehingga tidak merespon untuk melakukan ping paket.

• Jika menjalankan Snort pada mesin Linux, gunakan Netfilter / iptable untuk memblokir seriap data yang tidak diinginkan. Snort akan tetap dapat melihat semua data.

Penggunaan IDS hanya untuk tujuan deteksi intrusi. Tidak boleh digunakan untuk kegiatan lain

dan account user tidak boleh dibuat kecuali yang mutlak diperlukan.

2.2.6 SNORT

Menurut Monika Kusumawati (2010, hal 12) Snort merupakan bagian dari IDS dan merupakan sebuah perangkat lunak open soure. Snort mampu melakukan analisa realtime traffic dan packet logger pada jaringan IP dan dapat menganalisa protocol dan melakukan pendeteksian variasi penyerangan. Snort juga memiliki kemampuan realtime alert, dimana mekanisme pemaksukan alert dapat berupa user syslog, file, uni socket ataupun melalui database.

Dalam mengoprasikan snort mempunyai tiga buah mode, yaitu: 1. Sniffer Mode

Sniffer Mode ini berfungsi untuk melihat paket yang lewat di jaringan, maka untuk menjalankan snrt pada sniffer mode tidak terlalu susah. Berikut ini adalah beberapa contoh perintahnya :

#snort –v #snort –vd #snort –vde #snort –v –d -3

Dengan menambahkan beberapa switch –v, -d, -e akan menghasilkan beberapa keluaran yang berbeda, yaitu :

-v untuk melihat TCP/IP header paket yang lewat -d untuk melihat isi paket

-e untuk melihat header link layer paket seperti Ethernet header 2. Packet logger mode

Packet logger mode berfungsi untuk mencatat semua paket yang lewat dijaringan yang kemudian akan dianalisa. Bahkan dapat menyimpan paket dalam disk. Sehingga perlu diinisialisasikan terlebih dahulu logging direktorinya pada file configurasi snort. Contoh dari perintahnya yaitu :

.snort –dev –l ./log

3. Network Intrusion Detection System (NIDS)

Dengan menggunakan network Intrusion Detection System (NIDS) tidak diperlukan lagi untuk menyimpan seluruh paket yang datang pada sebuah jaringan. karena pada mode ini data yang disimpan atau ditampilkan adalah paket – paket yang berbahaya dengan cara mengkonfigurasi snort.conf terlebih dahulu. Berikut ini adalah perintahnya dalam mengkonfigurasi snort.conf:

.snort –c snort.conf

2.2.6.1 Komponen-komponen Snort

Menurut Monika Kusumawati(2010) Snort adalah logical yang dapat dibagi bagi menjadi beberapa komponen. Komponen ini yang nantinya akan bekerja bersama-sama untuk mendeteksi serangan khusus dan menampilkan keluaran yang diinginkan dari format detection system.

Snort merupakan bagian dari IDS yang teridir dari beberapa komponen :

1. Packet Decoder 2. Preprocessors 3. Detection Engine

4. Logging and Alerting System 5. Output Modules

2.2.6.2 Packet Decoder

Packet Decoder mengambil paket dari berbagai jenis perngkat jaringan dan mempersiapkan paket data untuk dapat masuk ke preprocessed atau untuk dikirim ke mesin deteksi (Detection Engine).

2.2.6.3 Preprocessors

Preprocessors adalah komponen atau plug-ins yang dapat digunakan dengan Snort untuk mengatur atau memodifikasi paket data sebelum Detection Engine melakukan beberapa operasi untuk mengetahui apakah paket sedang digunakan oleh penyusup. Beberapa prepocessors juga melakukan deteksi yang ditemukan oleh anomaly dalam paket header dan menghasilkkan alert.

Preprocessors sangat penting bagi setiap IDS untuk mempersiapkan paket data yang harus dianalisi terhadap Rule dalam Detection Engine.

2.2.6.4 The Detection Engine

Detection Engine bagian terpenting dari snort. Tanggung jawabnya adalah untuk mendeteksi jika ada aktivitas intrusi dalam sebuah paket. Detection Engine menggunakan rule snort untuk tujuan ini. Rule dibaca dalam struktur data internal atau rule dapat dirangkaikan dimana rule-rule tersebut dicocokkan atau dibandingkan dengan semua paket. Jika sebuah paket cocok dengan rule apa pun, maka tindakan yang tepat diambil tetapi jika tidak paket dibuang. Tindakan yang tepat mungkin akan mendata paket (Logging packet) atau menghasilkan alert. Detection Engine adalah time-critical penting dari Snort. Tergantung pada seberapa kuat mesin dan berapa banyak rule yang ditetapkan, mungkin diperlukan jumlah waktu yang berbeda untuk merespon paket yang berbeda. Jika lalu lintas (traffic ) di jaringan terlalu tinggi, maka ketika Snort NIDS bekerja dalam mode ini, mungkin ada beberapa paket yang didrop dan mugkin tidak mendapatkan real-time respon yang benar. Beban pada Detection Engine tergantung pada faktor berikut :

- Jumlah rule

- Kekuatan mesin yang menjalankan Snort

- Kecepatan bus internal yang digunakan dalam mesin Snort - Beban pada jaringan

2.2.6.5 Logging and Alerting System

Tergantung pada apa yang Detection Engine temukan dalam sebuah paket, paket digunakan untuk mencatat aktivitas atau menghasilkan peringatan (alert).

2.2.6.6 Ouput Modules

Output modul atau plug-in dapat melakukan operasi yang berbeda-beda tergantung pada bagaimana ingin menyimpan output yang dihasilkan oleh logging dan system alert dari snort.

2.2.7 SUPPORTED PLATFORMS

Snort didukung pada sejumlah platform perangkat keras dan system operasi. Saat ini Snort tersedia untuk system operasi berikut :

- Linux - OpenBSD - FreeBSD - NetBSD

- Solaris(both Sparc and i386) - HP-UX - AIX - IRIX - MacOS - Windows 2.2.8 Jenis Serangan

Menurut Monika Kusumawati (2010, hal 16) Didalam jaringan komputer terdapat beberapa jenis serangan yang dapat menganggu keamanan jaringan komputer, diantaranya :

2.2.8.1 Denial Of Service (DOS)

Merupakan sebuah jenis serangan terhadap sebuah komputer atau server di dalam sebuah jaringan internet. DOS sendiri bekerja secara menghabiskan seluruh resource yang dimiliki oleh komputer tersebut yang dimana pada akhirnya komputer tersebut tidak dapat menjalankan fungsinya dengan benar yang secara tidak langsung mencegah pengguna lain untuk memperoleh akses layanan dari komputer yang diserang tersebut. DOS ini sendiri juga menyerang dengan cara mencegah seorang pengguna untuk melakukan akses terhadap sebuah system atau jaringan yang akan dituju. DOS ini memiliki beberapa cara untuk melakukan serangan tersebut, yaitu :

- Traffic Flooding yang dimana membanjiri traffic atau lalu lintas yang ada di dalam jaringan dengan banyaknya data – data sehingga lalu lintas jaringan tersebut menjadi sibuk dan pengguna yang terdaftar menjadi tidak dapat masuk ke dalam system jaringan tersebut.

- Request Flooding yaitu sama dengan diatas, tetapi request flooding membanjiri jaringan dengan cara meminta request sebanyak – banyaknya terhadap sebuah layanan jaringan yang disediakan oleh sebuah client sehingga request yang dating dari para pengguna terdaftar menjadi tidak dapat terlayani oleh system layanan tersebut.

- Mengganggu komunikasi antara sebuah client dan clientnya yang terdaftar dengan menggunakan banyak cara, termasuk dengan cara mengubah informasi konfigurasi system bahkan hingga adanya kerusakan fisik terhadap komponen dan server (Monika Kusumawati, 2010, hal 16). 2.2.8.2 Telnet

Telnet tergolong unik yang dirancang dengan mengecualikan pencatatan rlogin. Telnet dirancang untuk memungkinkan seorang user log in ke mesin lain dan mengeksekusi perintahnya disana. Telnet seperti halnya rlogin, bekerja seperti halnya pada sebuah konsol mesin remote tersebut, seolah – olah secara fisik berada di depan mesin remote tersebut, menyalakannya dan memulai untuk bekerja (Monika Kusumawati, 2010, hal 17).

2.2.8.3 Port Scanning

Merupakan sebuah proses yang dimana untuk mencari dan membuka port pada sebuah jaringan komputer. Hasil scanning tersebut akan mendapatkan sebuah kelemahan dari system tersebut. Pada dasarnya, port scanning sangat mudah untuk dideteksi, namun penyerang akan menggunakan berbagai metode untuk menyembunyikan serangan (Monika Kusumawati, 2010, hal 17).

2.2.8.4 IP spoofing

IP spoofing juga dikenal sebagai Source Address Spoofing, yaitu sebuah teknik yang dimana akan memalsukan alamat IP seorang attacker sehingga sasaran menganggap alamat IP attacker adalah alamat IP host didalam network bukan diluar network. Misalnya seorang attacker mempunyai alamat IP tipe A 66.36.xx.xx ketika seorang attacker itu melakukan serangan jenis ini network yang diserang akan menganggap bahwa seorang attacker ini adalah alamat yang ada di dalam jaringan tersebut misalnya 192.xxx.xxx.xxx yaitu tipe C. IP spoofing terjadi ketika seorang attacker mengakali packet routing untuk mengubah arah

dari data atau transmisi ke tujuan yang berbeda. Paket untuk routing biasanya di transmisikan secara transparan dan jelas sehingga membuat attacker dengan mudah untuk memodifikasi asal data ataupun tujuan dari data yang ingin dituju. Teknik ini bukan hanya digunakan oleh attacker saja, melainkan security professional untuk mentracing identitas dari para attacker (Monika Kusumawati, 2010, hal 17).

2.2.8.5 ICMP Flood

Melakukan eksploitasi system agar dapat membuat suatu target client menjadi crash yang dilakukan oleh penyerang. Terjadinya crash dikarenakan oleh pengiriman sejumlah paket yang besar bahkan sangat besar kearah target client, ecplting system ini dilakukan dengan mengirimkan suatu perintah ping dengan tujuan untuk broadcast atau multicast dimana seorang pengirim dibuat seolah – olah adalah target client.semua pesan balasan akan dikirimkan kembali ke target client. Hal inilah yang akan membuat target client menjadi crash dan akan menurunkan kinerja jaringan, bahkan hal ini juga akan mengakibatkan denial of services.

2.2.8.6 UDP Flood

Jenis serangan ini, merupakan jenis yang menggabungkan 2 sistem tanpa tersadari. User Datagram Protocol (UDP) flood attack akan menempel pada service UDP di salah satu mesin, yang untuk keperluan “percobaan” akan memberikan sekelompok karakter kepada mesin baru yang dimana deprogram untuk meng-echo setiap karakter yang diterima melalui service chargen, karena paket tersebut di spoofing ke dua mesin tersebut, maka yang terjadi adalah banjir tanpa henti kiriman karakter yang tidak berguna antara kedua mesin tersebut. Untuk menanggulangi UDP flood , kita dapat men-desable semua jenis service UDP di semua mesin di jaringan, atau yang lebih mudah memfilter pada firewall semua service UDP yang masuk (Monika Kusumawati, 2010, hal 18) .

Rule Snort merupakan database yang berisi pola-pola serangan berupa signature jenis-jenis serangan. Rule Snort IDS ini, harus diupdate secara rutin agar ketika ada suatu teknik serangan yang baru, serangan tersebut dapat terdeteksi. Rule Snort dapat didownload di http://www.snort.org.

Sebagai contoh rule pada Snort sebagai berikut : alert tcp $EXTERNAL NET

alert tcp $EXTERNAL NET any -> $HTTP SERVERS $HTTP PORTS (msg:”WEB-IIS unicode directory traversal attempt”;

flow:to server, established; content:¨/..%c0%af../”; nocase; classtype:web-application-attack; reference:cve, CVE-2000-0884; sid:981; rev:6;)

Rule di atas terdiri dari 2 bagian: header dan option.

Bagian ”alert tcp $EXTERNAL NET any -¿ $HTTP SERVERS $HTTP PORTS” adalah header dan selebihnya merupakan option.

Dari rule-rule seperti di ataslah IDS Snort menghukumi apakah sebuah paket data dianggap sebagai penyusupan/serangan atau bukan, paket data dibandingkan dengan rule IDS, jika terdapat dalam rule, maka paket data tersebut dianggap sebagai penyusupan/serangan dan demikian juga sebaliknya jika tidak ada dalam rule maka dianggap bukan penyusupan/serangan.

Beberapa Serangan yang di design oleh snort sebgai berikut :

• DOS

Pola rulenya : alert icmp $EXTERNAL_NET any -> $HOME_NET any (msg:"DOS Microsoft IP Options denial of service"; sid:10127;

gid:3;rev:2;classtype:attempted- dos;reference:url,technet.microsoft.com/en-us/security/bulletin/ms06-032; reference:cve,2006-2379; metadata: engine shared, soid 3|10127;)

• Potensial Bad Traffic

Pole rule : alert udp $HOME_NET 67 -> $HOME_NET 68 (msg:"BAD-TRAFFIC invalid dhcp offer denial of service attempt"; sid:13450; gid:3; rev:4; classtype:attempted-dos; reference:cve,2008- 0084;reference:url,technet.microsoft.com/en-s/security/bulletin/ms08-004; metadata: engine shared, soid 3|13450;)

2.2.10 Keamanan Jaringan Menggunakan FireWall

Menurut Fadel (2010) Keamanan adalah hal yang penting dalam segala hal. Selayaknya sebuah rumah memiliki pagar, server kita pun membutuhkan 'pagar'. Apalagi server selalu terhubung dengan internet. Isu keamanan sangat penting untuk melindungi server dan data yang tersimpan di dalamnya. ‘Pagar’ tersebut bernama “firewall” atau “Tembok Api”.

Firewall merupakan suatu cara atau mekanisme yang diterapkan baik terhadap hardware, software ataupun sistem itu sendiri dengan tujuan untuk melindungi, baik dengan menyaring, membatasi atau bahkan menolak suatu atau semua hubungan/kegiatan suatu segmen pada jaringan pribadi dengan jaringan luar yang bukan merupakan ruang lingkupnya. Segmen tersebut dapat merupakan sebuah workstation, server, router, atau local area network (LAN) anda.

2.2.9.1 Karakteristik Firewall

Menurut R2iM (2010) Berikut ini adalah karakteristik dari sebuah firewall: 1. Seluruh hubungan/kegiatan dari dalam ke luar, harus melewati firewall.

Hal ini dapat dilakukan dengan cara memblok/membatasi baik secara fisik semua akses terhadap jaringan lokal, kecuali melewati firewall. Banyak sekali bentuk jaringan yang memungkinkan agar konfigurasi ini terwujud.

2. Hanya kegiatan yang terdaftar/dikenal yang dapat melewati/melakukan hubungan, hal ini dapat dilakukan dengan mengatur policy pada konfigurasi keamanan lokal. Banyak sekali jenis firewall yang dapat dipilih sekaligus berbagai jenis policy yang ditawarkan.

3. Firewall itu sendiri haruslah kebal atau relatif kuat terhadap serangan/kelemahan. hal ini berarti penggunaan sistem yang dapat dipercaya dan dengan sistem yang relatif aman.

2.2.9.2 Jenis-jenis Firewall

Ada beberapa jenis firewall, antara lain sebagai berikut: 1. Software Firewall

Software Firewall adalah program yang berjalan pada background komputer. Software ini mengevaluasi setiap request dari jaringan dan menentukan apakah request itu valid atau tidak.

Kelebihan yang dimiliki software firewall: 1. Harganya murah.

2. Mudah dikonfigurasi. Kekurangan software firewall:

1. Memakan sumber daya dari komputer (CPU, memory, ruang disk) sehingga dapat menyebabkan inkompatibilitas pada sistem operasi.

2. Terdapat versi yang berbeda untuk sistem operasi yang berbeda, jadi harus dipastikan bahwa software firewall yang diinstall adalah versi yang sesuai dengan sistem operasi Anda.

3. Dibutuhkan beberapa copy yang berbeda untuk tiap sistem dalam jaringan Anda.

2. Hardware Firewall

Hardware firewall adalah firewall yang dipasang pada komputer, yang menghubungkan komputer dengan modem.

Kelebihan hardware firewall:

1. Menyediakan perlindungan yang lebih banyak dibandingkan dengan software firewall. Sebuah hardware firewall dapat melindungi keseluruhan jaringan.

2. Hardware firewall beroperasi secara independen terhadap sistem operasi dan aplikasi perangkat lunak sehingga kinerja sistem tidak akan terganggu.

Kekurangan hardware firewall:

1. Cenderung lebih mahal dari software firewall. Namun, jika Anda memiliki beberapa mesin yang harus dilindungi akan lebih murah untuk membeli satu hardware firewall dibandingkan membeli beberapa copy dari sebuah software firewall.

2. Karena tidak berjalan independen, konfigurasi hardware firewall cukup sulit.

Untuk metode yang digunakan dalam penyaringan, ada beberapa metode pemfilteran yang dapat dilakukan oleh sebuah firewall, antara lain sebagai berikut:

• Application level gateway • Packet filtering firewall

• Stateful Multilayer Inspection Firewall 2.2.9.3 Packet Filtering Firewall

Dalam packet filtering firewall, firewall menguji lima karakteristik dari sebuah paket, yaitu:

• Alamat IP sumber • Port sumber • Alamat IP tujuan • Port tujuan

• Protokol IP (TCP atau UDP)

Berdasarkan aturan yang telah dikonfigurasikan ke dalam firewall, paket akan di izinkan untuk lewat atau ditolak. Jika firewall menolak paket, maka firewall akan mengirimkan pesan ke pengirim untuk memberi tahu bahwa paketnya telah ditolak. Routers adalah bentuk yang paling umum dari metode packet filtering firewall ini.

2.3 Hasil dari Penelitian Sebelumnya

Berikut ini merupakan hasil dari penelitian yang sebelumnya dari mulai software yang digunakan sampai hasil dari penelitianya.

2.3.1 Software Yang Digunakan

Di subab ini akan membahas tentang hasil dari penelitian sebelumnya yang menginspirasikan kami untuk membuat skripsi ini. Di penelitian sebelumnya membahas tentang IDS, dimana pada penelitian tersebut menggunakan software open source yang sama dengan kami yaitu snort. Snort yang digunakan di penelian ini adalah snort 2_8_6 sedangkan snort yang kami gunakan adalah snort 2_9_5_5 dan merupakan snort terbaru. Yang membedakan snort yang kami gunakan dengan penelitian sebelumnya adalah rules yang sudah dikembangkan menjadi lebih baik dari sebelumnya. Dalam penelitian yang sebelumnya tidak menggunakan software untuk menganalisa packet yang di baca snort. Sedangkan dalam skripsi kami, menggunakan wireshark sebagai software open source untuk menganalisa packet yang telah dideteksi oleh snort untuk lebih mengoptimalkan kerja snort sebagai IDS.

2.3.2 Metode Yang Digunakan

Metode yang digunakan oleh penelitian sebelumnya adalah simulasi atau melakukan uji coba sendiri dan tidak di terapkan di user lain. Sedangkan kami melakukan uji coba langsung pada perusahaan dan mencoba menerapkanya di perusahaan tersebut.

2.3.3 Uji Coba Penelitian Sebelumnya

Pada pengujian penelitian sebelumnya digunakan dua metode untuk menguji apakah sistem dapat berfungsi dengan baik dan juga memiliki tingkat realiability yang sesuai. Dua metode tersebut yaitu :

1. Functionality Test 2. Response Time

Pengujian ini menggunakan scenario yang diinginkan yang dapat menganalisa data atau serangan dengan menggunakan 1 client, 2 client, dan 3 client. Functionality test ini nantinya akan menguji apakah sistem IDS tersebut dapat berfungsi dengan baik yang sesuai dengan scenario yang diinginkan, untuk menghitung response time. Response time ini akan dihitung mulai dari tterjadinya serangna sampai IDS memberikan respon dengan mengirimkan alerting ke Kiwi Syslog.

2.3.4 Hasil dari Uji Coba Penelitian Sebelumnya

Pada functionality test, IDS mampu mendeteksi adanya serangan baik yang berupa IP scan, port scan, maupun flooding. Di penelitian sebelumnya menghasilkan sistem IDS yang sudah bekerja dengan sangat baik dan mampu mendeteksi semua intruder yang masuk. Tetapi di penelitian sebelumnya tidak diimplementasikan pada jaringan perusahaan dan hanya memakai jaringan sendiri.