ANALISIS DAN PERANCANGAN VPN MENGGUNAKAN VPN PPTP

YANG DISIMULASIKAN DENGAN VMWARE PADA CLIENT

ISP JADTAYU NETWORKS

NASKAH PUBLIKASI

diajukan oleh

Hesti Rahayu

09.11.2786

kepada

SEKOLAH TINGGI MANAJEMEN INFORMATIKA DAN KOMPUTER

AMIKOM YOGYAKARTA

YOGYAKARTA

2013

ANALYSIS AND DESIGN OF VPN USING VPN PPTP THAT SIMULATED WITH THE VMWARE AT CLIENT OF ISP JADTAYU NETWORKS

ANALISIS DAN PERANCANGAN VPN MENGGUNAKAN VPN PPTP YANG DISIMULASIKAN DENGAN VMWARE PADA CLIENT

ISP JADTAYU NETWORKS

Hesti Rahayu Sudarmawan Jurusan Teknik Infomatika STMIK AMIKOM YOGYAKARTA

ABSTRACT

Technological developments that are progressing every day, make people work becomes more efficient and shorten the working time. With the discovery of Virtual Private Network technology. A businessman who owned a company and have branches even outside the island can monitor branch office without having to look directly to the branches.

Simply connect to the Internet network VPN network built on top of it. VPN that has some kind of protocols such as PPTP, L2TP, IPSec has overcome the problem of resource companies to share data from the company or head office to branch offices or it could be business relationships. PPTP VPN protocol that is commonly used because of the ease in setting and more affordable in the cost of procurement. PPTP runs in layer 2 in the OSI reference model based on the standard PPP (Point to Point Protocol).

The system is working PPTP PPP encapsulated packets with the IP packet (datagram packet) to further transmitted through the Internet-based VPN tunnel. PPTP supports data encryption and data compression The purpose of this study was to analyze and design a network with cost effective and easy admin or head to update the data to the branches

.

1. Pendahuluan

Pemanfaatan jaringan publik atau biasa disebut internet sebagai sarana penyedia informasi, kini telah banyak berkembang, seperti pemanfaatan sebagai media untuk bersosialisasi melalui jejaring sosial, sarana untuk mencari penghasilan, dan pemanfaatan yang lain. Membuat semakin banyak penyedia layanan pemasangan koneksi internet atau ISP semakin banyak, bahkan bukan hanya di perkotaan, di daerah pun sekarang telah banyak pula yang memilih mendirikan ISP untuk melayani permintaan masyarakat akan hal koneksi internet. Salah satunya di Ngawi yang bertempat di daerah Jogorogo, berdiri ISP Jadtayu Networks yang melayani permintaan koneksi internet di daerah sekitar.

Virtual Private Network merupakan suatu jaringan pribadi yang dibuat pada jaringan publik. Protokol VPN yang digunakan oleh ISP Jadtayu Networks adalah protokol PPTP karena mudah dalam konfigurasi dan lebih terjangkau. Ini dilihat pula dari segi PPTP yang merupakan protokol standar yang dipakai oleh VPN yang menggunakan Sistem Operasi Windows. Toko Mahkota Jogorogo yang merupakan client dari ISP Jadtayu Networks, mempunyai cabang yang berlokasi di kecamatan Ngrambe. Toko ini bergerak dibidang penjualan boneka, aksesoris dan mainan. Untuk bisa mengkoneksikan antara toko mahkota yang berada di Jogorogo dengan toko mahkota yang berada di Ngrambe maka dirancanglah VPN menggunakan protokol PPTP Remote Access. Pimpinan toko mahkota yang mempunyai koneksi internet di rumah bisa mengupdate data (daftar harga, stok barang, hasil penjualan) ke tokonya dengan aman walaupun melalui internet.

2. Landasan Teori

2.1 Virtual Private Network (VPN)

2.1.1 Pengertian Virtual Private Network (VPN)

Teknologi VPN merupakan teknologi yang sangat cepat pertumbuhannya dan menyediakan transmisi data yang aman melalui infrasruktur jaringan publik. Meskipun VPN tidak sangat kebal terhadap serangan keamanan, VPN menyediakan enkripsi end to end yang sangat efektif. VPN juga efektif digunakan saat klien melintas atau rooming pada tipe jaringan wireless yang berlainan karena beroperasi pada level koneksi jaringan yang berlainan. VPN secara khusus mempunyai tiga skenario yang berbeda yaitu untuk remote user, konektivitas LAN to LAN, dan untuk penggunaan Extranet. VPN menggunakan teknik kriptografi untuk melindungi informasi IP saat melintas dari satu jaringan ke jaringan yang lain atau dari lokasi satu ke lokasi yang lain. Data akan

dibungkus dengan teknik “tunnel”, yang akan mengenkripsi dan mengisolasi data sehingga dapat menggunakan jaringan lalu lintas public dengan lebih aman.1

2.1.2 Fungsi VPN

Virtual Private Network menyediakan tiga fungsi utama dalam penggunaannya. Fungsi utama tersebut adalah sebagai berikut :

1. Kerahasiaan

Teknologi VPN memiliki sistem kerja mengenkripsi semua data yang melewatinya. Dengan adanya teknologi enkripsi ini, maka kerahasiaan data menjadi lebih terjaga.

2. Integritas Data

VPN memiliki teknologi yang dapat menjaga keutuhan data yang dikirim agar sampai ke tujuan tanpa cacat, hilang rusak, ataupun dimanipulasi oleh orang lain. 3. Autentikasi Sumber

Teknologi VPN memiliki kemampuan untuk melakukan autentikasi terhadap sumber-sumber pengirim data. VPN akan melakukan pemeriksaan terhadap semua data yang masuk dan mengambil informasi source datanya.

2.1.3 Jenis - Jenis VPN

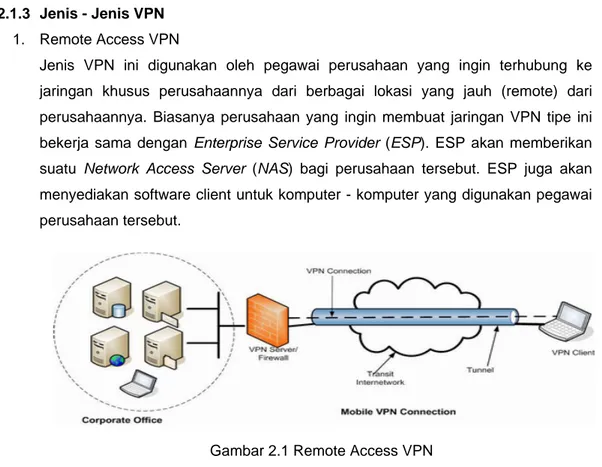

1. Remote Access VPN

Jenis VPN ini digunakan oleh pegawai perusahaan yang ingin terhubung ke jaringan khusus perusahaannya dari berbagai lokasi yang jauh (remote) dari perusahaannya. Biasanya perusahaan yang ingin membuat jaringan VPN tipe ini bekerja sama dengan Enterprise Service Provider (ESP). ESP akan memberikan suatu Network Access Server (NAS) bagi perusahaan tersebut. ESP juga akan menyediakan software client untuk komputer - komputer yang digunakan pegawai perusahaan tersebut.

Gambar 2.1 Remote Access VPN

1

Mulyanta, Edi S. 2005. Pengenalan Protokol Jaringan Wireless Komputer. Yogyakarta: Andi Offset, hal 202

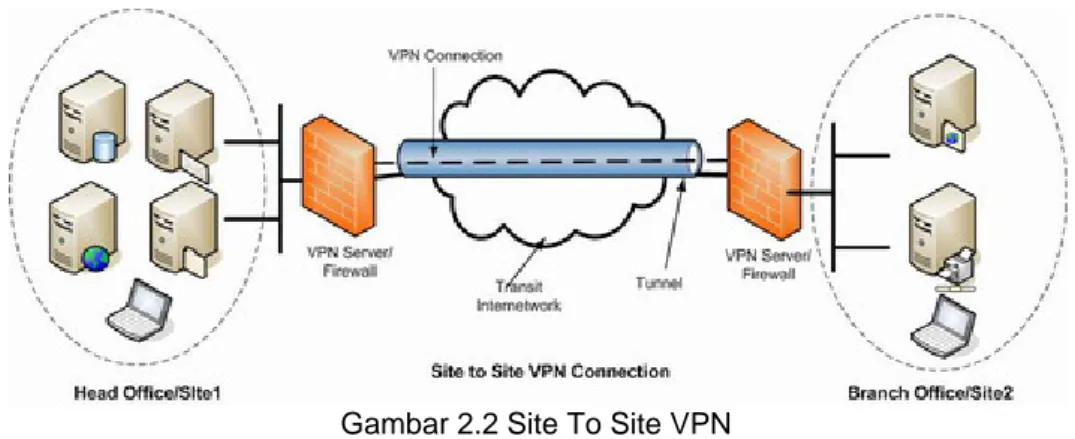

2. Site to Site VPN

Jenis implementasi VPN yang kedua adalah site to site VPN. Implementasi jenis ini menghubungkan antara 2 kantor atau lebih yang letaknya berjauhan, baik kantor yang dimiliki perusahaan itu sendiri maupun kantor perusahaan mitra kerjanya. VPN yang digunakan untuk menghubungkan suatu perusahaan dengan perusahaan lain (misalnya mitra kerja, supplier atau pelanggan) disebut ekstranet. Sedangkan bila VPN digunakan untuk menghubungkan kantor pusat dengan kantor cabang, implementasi ini termasuk jenis intranet site to site VPN.

Gambar 2.2 Site To Site VPN

2.1.4 Keamanan VPN

Beberapa tipe keamanan yang dapat diterapkan pada teknologi VPN adalah sebagai berikut :

1. Enkripsi 2. Autentikasi 3. Autorisasi

2.1.5 Tunneling

Tunnel di dalam dunia jaringan diartikan sebagi suatu cara untuk meng- enkapsulasi atau membungkus paket IP didalam paket IP yang lain. Dimana titik dibelakang IP Tunnel akan memberikan paket IP melalui Tunnel yang dibuat dan mengirimkannya ke sebuah titik dibelakang tunnel yang lain.

2.2 VMWare

VMWare software diperkenalkan oleh perusahaan VMWare pada tahun 1999 dengan menggunakan virtual technology (teknologi semu), dimana sejumlah virtual machine (komputer semu) dengan sistem operasinya sendiri-sendiri dapat sekaligus bekerja pada satu hardware komputer (physical computer) saja. Setiap virtual machine yang dibuat oleh VMWare tersebut bekerja seolah - olah merupakan komputer biasa yang berdiri sendiri.

2.3 Router

Sebuah router mampu mengirimkan data/informasi dari satu jaringan ke jaringan lain yang berbeda. Router hampir sama dengan bridge. Meski tidak lebih pintar dibandingkan bridge, namun pengembangan perangkat router dewasa ini sudah mulai mencapai bahkan melampaui batas tuntutan teknologi yang diharapkan. Router akan mencari jalur terbaik untuk mengirimkan sebuah pesan yang berdasarkan atas alamat tujuan dan alamat asal. Router mengetahui alamat masing-masing komputer di lingkungan jaringan lokalnya, mengetahui alamat bridge dan router lainnya.

2.4 Wireshark

Wireshark adalah penganalisis paket gratis dan open source. Wireshark digunakan untuk troubleshooting jaringan, analisis, software dan pengembangan protokol komunikasi. Awalnya bernama ethereal, pada Mei 2006 proyek ini di ganti nama Wireshark karena masalah merek dagang.

3. Analisis dan Perancangan 3.1 Tinjauan Umum

Dengan perusahaan kecil dan menengah di sekitar, yang menginginkan pertukaran data perusahaan untuk tidak diketahui oleh pihak - pihak yang tidak bertanggung jawab, maka ISP Jadtayu Networks akan menyediakan pula layanan setting Virtual Private Network ( VPN ) yang diperkirakan teknologi ini akan semakin dibutuhkan di masa mendatang.

3.2 Alat dan Bahan Penelitian 3.2.1 Perangkat Keras ( Hardware )

a. Komputer Host :

1. Processor : Processor Intel(R) core(TM) i3 CPU 2.53GHz 2. Memory : 2.00 GB

3. Harddisk : 500 GB

4. VGA : Intel(R) HD Graphics

5. LAN Card : Realtek PCIe FE Family Controller

VMWare Virtual Ethernet Adapter for Vmnet8 b. Simulasi Router Mikrotik dan Server VPN

1. Processor : 1 2. Memory : 128 MB 3. Harddisk : 8 GB

4. Network Adapter : Lan Segment Custom (Vmnet8)

c. Simulasi PC User

1. Processor : 1

2. Memory : 256 MB

3. Harddisk : 5 GB

4. Network Adapter : LAN segment

3.2.2 Perangkat Lunak ( Software )

a. Komputer Host Windows 7 Ultimate

b. Simulasi Router dan VPN Server Mikrotik Router OS Lisensi 6

c. Simulasi PC User

Microsoft Windows XP SP2 Profesional

d. Software Pendukung 1. Winbox

2. Software Wireshark

3. Filezilla Server dan Filezilla Client 4. Microsoft Office 2007

3.3 Langkah - Langkah Penelitian 3.3.1 Rancangan Topologi

3.3.2 Rancangan Alokasi IP Address

Setelah perancangan topologi selesai maka yang dilakukan adalah mengalokasikan ip address yang akan digunakan untuk membangun simulasi jaringan VPN.

3.4 Konfigurasi Jaringan

Sebelum mengkonfigurasi sistem operasi guest yang terdapat pada VMWare yaitu Router Mikrotik dan Windows XP. Terlebih dahulu yang harus dilakukan yaitu mengkonfigurasi team VMWare. Ke empat sistem operasi yaitu dua mikrotik router OS dan windows XP di jadikan satu team.

3.4.1 Konfigurasi Router MT2

Untuk mengkonfigurasi router mikrotik terdapat dua cara yaitu melalui CLI( Command Line Interface ) dan GUI( Graphical User Interface ). Konfigurasi CLI menggunakan terminal atau konsole bawaan dari mikrotik, terminal Winbox ataupun remote telnet atau SSH. Sedangkan jika menggunakan GUI bisa dengan Winbox.

1. Mengubah Identity Name 2. Membuat User Baru 3. Setting IP Address 4. Setting DNS 5. Setting Firewall

3.4.2 Konfigurasi Router Mikrotik MT1

Untuk mengkonfigurasi router mikrotik MT1 dan MT2 dipilih menggunakan GUI yaitu dengan Winbox agar lebih mudah dan lebih praktis.

1. Mengubah Identity Name 2. Membuat User Baru 3. Setting IP Address 4. Setting DNS 5. Setting Firewall

3.4.3 Konfigurasi Jaringan VPN

Bagian ini yang merupakan pokok penyelesaian masalah. VPN yang dipilih menggunakan protokol Point To Point Tunneling Protocol ( PPTP ) karena mudah dalam konfigurasi dan mudah di implementasikan. PPTP merupakan protokol standar yang dipakai oleh VPN yang menggunakan sistem operasi windows

.

1.

Aktifkan layanan PPTP server pada router MT1. Hal ini dilakukan agar layanan PPTP server dapat digunakan. Dari winbox lalu masuk ke menu PPP.2.

Membuat ip pool yang berfungsi untuk menyediakan ip address yang akan di gunakan sebagai ip address pada vpn client. Range ip address pool yang digunakan yaitu 192.168.1.10 – 192.168.1.20 .3.

Membuat profile vpn, ip Local Address merupakan ip Gateway yang digunakan client vpn, ip ini secara dynamic menjadi ip addresss vpn server. Untuk Remote Address merupakan ip yang diterima di komputer client vpn server, karena client vpnnya lebih dari satu maka dibuatlah ip pool.4.

Langkah selanjutnya membuat account user yang di authentikasi untuk bisa terkoneksi ke vpn server. Dalam kasus ini terdapat 3 account yang dibuat, yaitu name : pc1 password : 008 , name : pc2 password : 008, dan name : boss password : super.3.4.4 Konfigurasi PC 1 dan PC 2 Sebagai PPTP Client

3.4.5 Konfigurasi FTP Server Pada Host

File server untuk jaringan vpn ini terdapat pada komputer host yang menggunakan sistem operasi windows 7 ultimate. Untuk itu digunakan aplikasi FileZilla server untuk menjadikan file server untuk jaringan vpn. Aplikasi filezilla server dipilih karena penginstalan, pengkonfigurasian dan cara pemakaiannya yang terbilang mudah. Dan

merupakan aplikasi yang free sehingga tidak memerlukan lisensi untuk mengaktifkannya ke dalam komputer host.

3.4.6 Konfigurasi Filezilla Client

Untuk pengiriman dan pengunduhan file agar lebih mudah digunakan aplikasi filezilla client.

3.4.7 Konfigurasi VPN Client Pada PC atau Laptop

Pada PC client menggunakan Sistem Operasi XP SP2 Profesional, konfigurasi pada Sistem Operasi Windows 7 tidak jauh berbeda. Ini berfungsi agar PC client dapat terhubung dengan VPN server.

3.5 Metode Pengujian

Setelah jaringan Virtual Private Network ( VPN ) terbentuk maka perlu dilakukan pengujian terhadap jaringan tersebut. Adapun metode pengujian yang akan dilakukan meliputi :

1. Pengujian user account 2. Pengujian authentikasi 3. Pengujian routing

4. Pengujian efisiensi dial up 5. Pengujian firewall

6. Pengujian koneksi antar client 7. Pengujian kecepatan dialing 8. Pengujian pengiriman paket data 9. Pengujian topologi

10. Pengujian enkripsi atau keamanan koneksi PPTP 11. Pengujian IP Pool

4. Hasil dan Pembahasan 4.1 Pengujian (Testing) 4.1.1 Pengujian User Account

Skenario yang dilakukan adalah : PC2 dial up dengan username : pc2 dan password : 008, PC1 sama-sama menggunakan username dan password yang sama. Apakah kedua PC bisa dialing ke Server dengan menggunakan username dan password yang sama ? jika tidak, pesan apa yang muncul saat dialing ?

4.1.2 Pengujian Authentikasi

Setelah koneksi VPN dari client telah di buat, maka pada network connections terdapat pilihan koneksi VPN. Klik kanan pada koneksi VPN lalu pilih connect, masukkan username dan password yang telah diberikan oleh server VPN atau apabila username dan password telah di simpan maka langsung saja pada tampilan dial up VPN connection klik tombol connect.

Ini berarti username dan password yang dimasukkan sesuai dengan permission access yang sudah diatur pada server VPN maka proses authentikasi client berhasil dan koneksi akan terbentuk. Apabila username dan password yang dimasukkan salah maka koneksi gagal dilakukan dan muncul pesan error, dengan kata lain proses authentikasi ditolak server VPN.

4.1.3 Pengujian Routing

Skenario yang dilakukan adalah : dari PC2 dilakukan pengecekan jalur yang dilalui paket data menggunakan perintah “tracert” pada command prompt. Berapa kali loncatan yang dilalui oleh router ?

4.1.4 Pengujian Efisiensi Dial Up

Skenario yang dilakukan adalah : dari PC1 dial up ke vpn server menggunakan ip address 10.10.10.1. setelah bisa, coba dial up lagi menggunakan domain “vpn.com”. Pada VPN server, ip publiknya yaitu 10.10.10.1 telah disetting sebagai DNS Static. Ini agar memudahkan user apabila sulit untuk mengingat ip address VPN Server.

4.1.5 Pengujian Firewall

1. PC1 yang berada pada 1 router

PC1 dengan PC Server terdapat dalam 1 Router, ini berarti PC1 dapat terkoneksi dengan PC Server tanpa melalui VPN. Akan tetapi untuk mencegah agar tidak semua PC yang berada pada satu jaringan dengan PC1 terkoneksi dengan PC Server secara langsung. Maka pada Router telah di setting Firewall untuk mencegah jaringan pada PC1 untuk dapat terkoneksi dengan PC Server secara langsung. Dan jika jaringan pada PC1 ingin mengakses PC Server dapat dengan menggunakan koneksi VPN.

2. PC2 yang berbeda router

Letak dari PC2 berbeda router dengan PC server, ini berarti PC2 tidak dapat terkoneksi dengan PC Server secara langsung. Untuk itu dibutuhkan koneksi VPN untuk menghubungkan PC2 dengan PC Server ke dalam satu jaringan yang sama.

4.1.6 Pengujian Koneksi Antar Client

Skenario yang dilakukan adalah : PC2 mengirimkan paket ICMP (ping) ke PC1 dan sebaliknya, sebelum dan sesudah di aktifkan koneksi VPN. Apakah ada perbedaan saat diaktifkan VPN dan saat tidak ada VPN ?

4.1.7 Pengujian Kecepatan Dialing

Skenario yang dilakukan adalah : PC2 dan PC1 melakukan dialing ke VPN Server. Berapa waktu yang dibutuhkan untuk membentuk jalur tunneling ? Waktu yang dibutuhkan PC client untuk mendial up VPN Server tidak membutuhkan waktu yang lama. Ini karena PC client meminta autenthikasi langsung ke VPN Servernya.

4.1.8 Pengujian Pengiriman Paket Data

Untuk pengiriman dan penerimaan file-file, menggunakan aplikasi Filezilla. Dengan aplikasi ini, memudahkan karyawan toko untuk mengirimkan dan mengunduh file dari atau ke PC Server.

Download file dari PC Server ke PC 2 atau PC 1. Uji coba ini dilakukan untuk memastikan PC client dapat menerima data berupa harga pokok pembelian, harga jual, dan file-file penting lainnya

.

4.1.9 Pengujian Topologi

a. Jika terjadi kerusakan pada jaringan PC2 (PC mati, kerusakan kabel, kerusakan router, time out). Apa pengaruhnya terhadap koneksi PC2 dengan VPN server ?

b. Jika terjadi kerusakan pada jaringan PC1 (PC mati, kerusakan kabel, kerusakan router, time out). Apa pengaruhnya terhadap koneksi PC1 dengan VPN server ? Jika terjadi trouble pada PC1, misalkan PC1 rusak atau mati, kabelnya putus, maka jelas PC1 tidak dapat terkoneksi dengan VPN server. Solusinya dengan ganti PC, kabel. Jika Routernya yang rusak atau mati, maka VPN Server juga tidak dapat dikoneksikan, karena Router jaringan PC1 sama dengan VPN Server. Namun jika terjadi time out ke PC server yang bisa dilakukan yaitu mengecek koneksi ke server lain (misal web Server), mengecek kabel pada PC atau Router. Atau dengan menghubungi langsung ISP atau admin yang ditugaskan memonitor jaringan.

4.1.10 Pengujian Enkripsi

Pengujian enkripsi VPN dalam hal ini enkripsi PPTP yang digunakan pada Windows XP yaitu Microsoft Point to Point Encryption (MPEE) dilakukan dengan menggunakan software Wireshark. Wireshark sendiri adalah software packet analyzer yang bersifat free dan open source. Kegunaannya adalah untuk troubleshooting jaringan, analisis, pengembangan software dan protokol komunikasi. Kinerja wireshark menggunakan pcap (packet capture) untuk menangkap paket-paket dalam pertukaran data. Dengan wireshark kita dapat melihat apakah paket-paket tersebut dienkripsi atau tidak. Apabila paket dienkripsi maka dapat disimpulkan bahwa VPN berjalan dengan baik dan aman untuk digunakan pada jalur internet publik.

Sebelum melakukan proses download/upload file, nyalakan packet capture wireshark terlebih dahulu. Kemudian baru download/upload file LapKeuNgr02-5-2013.xls

dari PC2 ke FTP server. Setelah proses download/upload selesai dilakukan, hentikan packet capture dengan menekan tombol “stop”. Wireshark akan menampilkan hasil capture packet data yang telah di kompresi (PPP compressed data). Ini berarti bahwa paket tersebut terdapat enkripsi yang menyelubungi.

4.1.11 Pengujian IP Pool

Untuk memudahkan user dalam pengaturan ip address pada PC Client. Pada VPN Server di setting IP Pool untuk mendistribusikan IP address ke PC Client secara otomatis. Dengan mengatur DHCP pada PC client, pada saat melakukan koneksi dengan VPN server, client tersebut akan secara otomatis mendapatkan setting ip address dari VPN Server.

4.2 Pembahasan

4.2.1 Kelebihan dan Kelemahan Rancangan

Kelebihan dari rancangan yang dibuat untuk toko mahkota diantaranya sebagai berikut :

1. Lebih hemat dalam biaya karena hanya menggunakan satu ip public sebagai alamat untuk koneksi VPN Server.

2. Dengan dibedakan jaringan antara PC1 dengan PC server, maka tidak semua PC yang berada pada jaringan PC1 dapat terkoneksi dengan PC Server.

3. Waktu yang dibutuhkan untuk membentuk jalur tunneling ke VPN server tergolong cepat, karena langsung dial up ke VPN Servernya.

Rancangan yang dibuat tentu tidaklah sempurna, masih terdapat kelemahan-kelemahan yang ada pada rancangan, diantaranya adalah sebagai berikut :

1. Tidak efisien dalam hal mengkoneksikan User ke Server. Karena inisiatif koneksi harus dari clientnya, jadi setiap akan melakukan koneksi ke VPN Server. Client harus mendial up terlebih dahulu ke VPN Server agar terbentuk jalur tunneling.

2. Dengan PC1 tidak dalam satu jaringan dengan PC server secara langsung, maka harus menggunakan VPN walaupun dalam satu router yang sama.

5. Penutup 5.1 Kesimpulan

Setelah melakukan analisis serta uji coba menggunakan simulasi Virtual Private Network di VMware seperti yang telah dijelaskan pada bab-bab sebelumnya, maka dapat disimpulkan sebagai berikut :

1. Dengan menggunakan software VMware, jaringan VPN PPTP dapat berjalan dengan baik dan antara client dengan server VPN dapat terhubung satu sama lain dengan baik.

2. Dalam proses pengiriman dan transfer data dari client ke server atau sebaliknya menggunakan VPN PPTP dapat dikatakan aman karena terdapat enkripsi dalam PPTP VPN.

5.2 Saran

Simulasi VPN PPTP di VMware ini tentunya jauh dari sempurna, untuk itu dapat dikembangkan agar lebih baik lagi. Untuk itu saran yang dapat diberikan oleh penulis diantaranya :

1. PPTP merupakan protokol standar yang digunakan oleh sistem operasi Windows. Untuk saat ini, membangun suatu jaringan VPN PPTP menggunakan sistem operasi Windows sebagai VPN Server dapat dilakukan. Untuk itu jaringan ini dapat dikembangkan secara individual tanpa harus meminta layanan pemasangan VPN dari penyedia layanan internet. Akan tetapi untuk jaringan yang besar dan membutuhkan keamanan yang terpercaya maka meminta jasa penyedia layanan internet untuk memasang VPN merupakan pilihan yang tepat.

2. Untuk yang ingin membangun jaringan VPN sendiri dirumah akan tetapi tidak mempunyai alat (router) dirumah, simulasi VPN ini dapat dikembangkan untuk nantinya di terapkan secara real sebagai pengganti router.

Daftar Pustaka

Mulyanta, Edi S. 2005. Pengenalan Protokol Jaringan Wireless Komputer. Yogyakarta: Andi Offset.

Syafrizal, Melwin. 2005. Pengantar Jaringan Komputer. Yogyakarta: Andi Offset.

Thomas, Tom. 2005. Network Security First Step. Yogyakarta: Andi Offset.

Wendy, Aris dan Ahmad SS Ramadhana. 2005. Membangun VPN Linux Secara Cepat. Yogyakarta: Andi Offset.

Wijaya, Hendra. 2008. Belajar Sendiri VMware Workstation. Jakarta: PT Elex Media Komputindo.

Irwan. 2012. Virtual Private Network. http://www.pakirwan.web.id/2012/11/virtual-private-network.html. diakses tanggal 2 April 2013.

Junaedi, Fery. 2007. Tunnel Dan Virtual Private Network. http://wiki.mikrotik.com. diakses tanggal 2 April 2013.