KEAMANAN JARINGAN KOMPUTER

PENDAHULUAN

Meskipun jaringan menimbulkan pembahasan-pembahasan baru pada keamanan, beberapa topik yang dikenal telah terdaftar sebagai solusi-solusi untuk masalah keamanan jaringan. Solusi ini termasuk enkripsi (encryption), kendali akses, keaslian (authentication), dan protokol. Pada kenyataannya, jaringan dapat dipandang sebagai contoh sistem komputasi yang lebih kompleks, sehingga banyak konsep dan kendali keamanan yang sama untuk sistem operasi beraplikasi pada jaringan juga.

Pada pembahasan ini hanya jaringan itu sendiri yang diuraikan bukan media atau peralatan tempat komunikasi terjadi, sehingga di sini diasumsikan bahwa media komunikasi selalu aman dan digunakan pada seluruh jaringan.

MODEL REFERENSI ISO

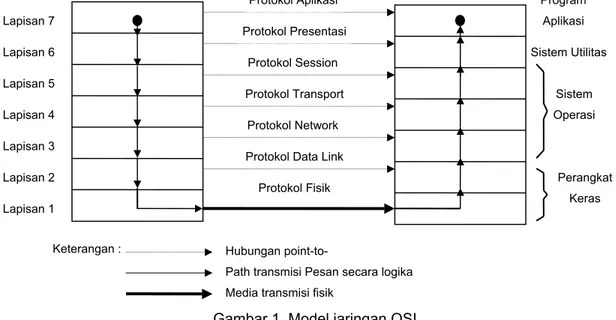

International Standards Organization (ISO) telah mengembangkan model komunikasi jaringan yang menggunakan komputer. Model ini disebut Open Systems Interconnection (model OSI). Model ini terdiri dari tujuh lapisan mulai dari program pemakai atau aplikasi (lapisan 7) sampai media fisik (lapisan 1) tempat komunikasi jaringan terjadi. Lapisan-lapisan yang berbeda ditampilkan pada Gambar 1. Model ini menjelaskan hubungan peer-to-peer, suatu relationship antara lapisan-lapisan yang berkaitan dari sisi pengirim dan penerima. Komunikasi dicapai melalui protokol-protokol komunikasi antara pasangan tersebut.

Gambar 1. Model jaringan OSI

Aplikasi Program Operasi Sistem Keras Perangkat Sistem Utilitas Protokol Session Protokol Transport Protokol Network

Protokol Data Link

Protokol Fisik Protokol Aplikasi Protokol Presentasi Lapisan 7 Lapisan 6 Lapisan 5 Lapisan 4 Lapisan 3 Lapisan 2 Lapisan 1

Keterangan : Hubungan point-to-i t

Path transmisi Pesan secara logika Media transmisi fisik

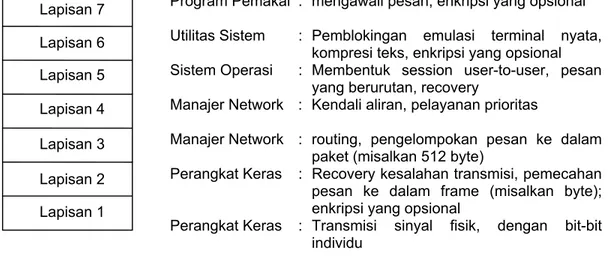

Lapisan-lapisan pada model OSI mewakili aktivitas berbeda yang dilaksanakan dalam transmisi aktual suatu pesan. Setiap lapisan melayani suatu fungsi yang berbeda; lapisan setara melaksanakan fungsi-fungsi yang sama bagi pengirim dan penerima. Misalkan, lapisan empat dari pengirim menambahkan header ke suatu pesan yang menunjukkan informasi pengirim, penerima dan urutan data. Pada sisi yang menerima, lapisan empat memastikan bahwa sisi ini merupakan penerima yang dimaksud dan menghapus header yang telah ditambahkan tersebut. Gambar 2 menunjukkan tujuh lapisan dan tanggung jawab dari masing-masing lapisan dalam pengiriman dan penerimaan pesan.

Program Pemakai : mengawali pesan; enkripsi yang opsional Utilitas Sistem : Pemblokingan emulasi terminal nyata,

kompresi teks, enkripsi yang opsional Sistem Operasi : Membentuk session user-to-user, pesan

yang berurutan, recovery

Manajer Network : Kendali aliran, pelayanan prioritas

Manajer Network : routing, pengelompokan pesan ke dalam paket (misalkan 512 byte)

Perangkat Keras : Recovery kesalahan transmisi, pemecahan pesan ke dalam frame (misalkan byte); enkripsi yang opsional

Perangkat Keras : Transmisi sinyal fisik, dengan bit-bit individu

Gambar 2. Aksi-aksi pada Lapisan Network

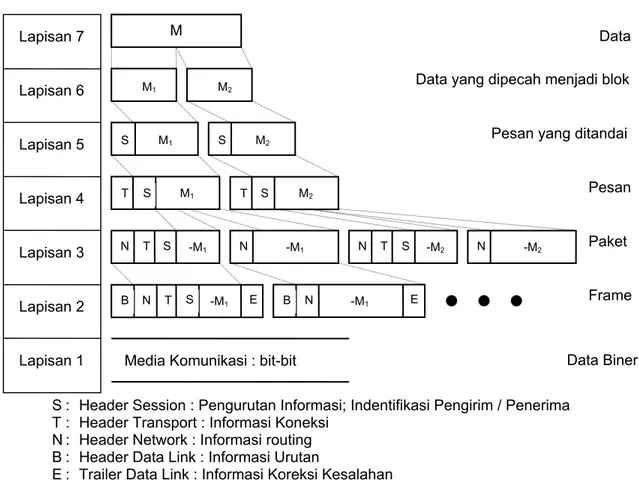

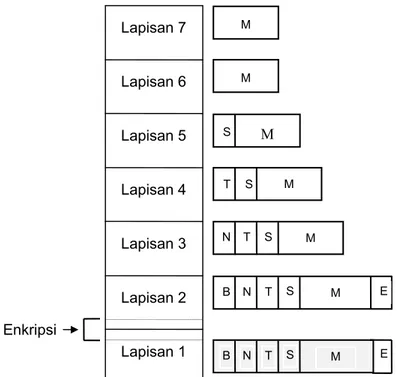

Gambar 3 menggambarkan suatu pesan yang telah dimodifikasi oleh tujuh lapisan untuk pengiriman. Lapisan 6 memecah pesan asli ke dalam blok-blok data. Pada lapisan session (5), header session ditambahkan untuk menampilkan informasi pengirim, penerima dan urutan informasi. Lapisan 4 menambahkan informasi yang berkaitan dengan koneksi logika antara pengirim dan penerima. Pada lapisan network (3) informasi routing ditambahkan; lapisan ini juga membagi pesan ke dalam unit-unit yang disebut paket, yang merupakan unit komunikasi standar dalam suatu jaringan. Lapisan data link (2) menambahkan baik header maupun trailer untuk memastikan urutan blok-blok pesan yang benar, dan untuk mendeteksi dan mengkoreksi kesalahan-kesalahan transmisi. Bit-bit pesan dan informasi kendali dikirim pada media fisik melalui lapisan 1. Semua tambahan ke pesan diperiksa dan dihapus oleh lapisan yang bersesuaian (setara) pada sisi yang menerima.

Model OSI benar-benar mewakili pertukaran informasi antara pasangan lapisan setara. Misalkan, jika dua program pada lapisan aplikasi bertukar data, program-program ini akan jelas pada lapisan-lapisan lebih rendah yang ada pada model ini. Pada saat yang bersamaan, informasi routing node ditambahkan oleh lapisan tiga ke pesan untuk dikomunikasikan; lapisan tiga dari penerima memeriksa apakah node yang benar telah menerima informasi dan menghapus informasi routing ini. Routing node tidak tergantung pada data yang sedang

Lapisan 6 Lapisan 7 Lapisan 5 Lapisan 4 Lapisan 3 Lapisan 2 Lapisan 1

S : Header Session : Pengurutan Informasi; Indentifikasi Pengirim / Penerima T : Header Transport : Informasi Koneksi

N : Header Network : Informasi routing B : Header Data Link : Informasi Urutan

E : Trailer Data Link : Informasi Koreksi Kesalahan

Gambar 3. Pesan yang Disiapkan untuk Pengiriman

KEAMANAN JARINGAN

Seperti pemakai komputer, pemakai jaringan juga memiliki harapan bahwa pesan yang mereka kirim akan sampai dengan benar di tujuan tanpa mengalami kesalahan; diterima oleh penerima yang dimaksud; terlindung dari kehilangan, modifikasi dan observasi dalam perjalanannya; dan memperoleh pelayanan yang andal. Semua hal ini ekivalen dengan integritas, kerahasiaan, dan ketersediaan dari jaringan. Masalah-masalah di atas ini berkaitan dengan keamanan jaringan dalam pengaksesan dan penggunaan jaringan.

Alasan-alasan untuk Masalah Keamanan Jaringan

Jaringan memiliki beberapa masalah keamanan untuk alasan-alasan berikut :

1. Sharing. Pada jaringan, sumber daya yang tersedia dan muatan kerja

(workload) dapat dipakai bersama-sama, sehingga banyak pemakai akan memiliki potensi untuk mengakses sistem jaringan jika dibandingkan dengan komputer tunggal. Kemungkinan yang lebih buruk adalah pengaksesan pada sistem jaringan dimaksudkan untuk banyak sistem, sehingga kendali untuk sistem tunggal mungkin tidak cukup baik untuk sistem jaringan.

Lapisan 6 Lapisan 7 Lapisan 5 Lapisan 4 Lapisan 3 Lapisan 2 Lapisan 1 S M1 M M2 M1 S M1 T T S M2 T N S -M1 N -M1 N T S -M2 N -M2 E N T B S -M1 B N -M1 E

Media Komunikasi : bit-bit S M2

Frame Paket Pesan

Data Biner Pesan yang ditandai Data yang dipecah menjadi blok

2. Kerumitan sistem. Suatu jaringan mengkombinasikan dua sistem operasi atau lebih yang tidak similar dengan mekanisasi untuk koneksi antar host. Oleh sebab itu, suatu sistem operasi / kendali jaringan tampaknya lebih rumit daripada sistem operasi untuk sistem komputasi tunggal. Kerumitan ini menghalangi kejelasan (certification) dari, atau bahkan kerahasiaan (confidence) dalam keamanan suatu jaringan.

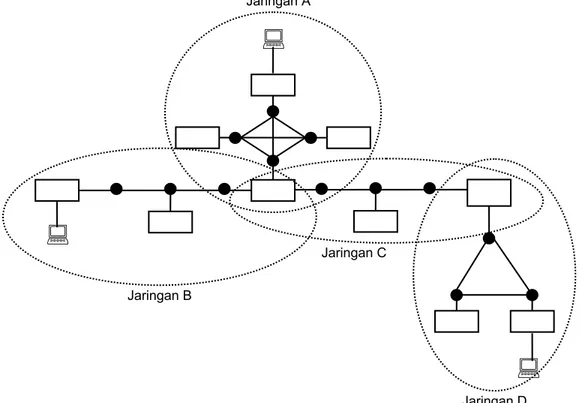

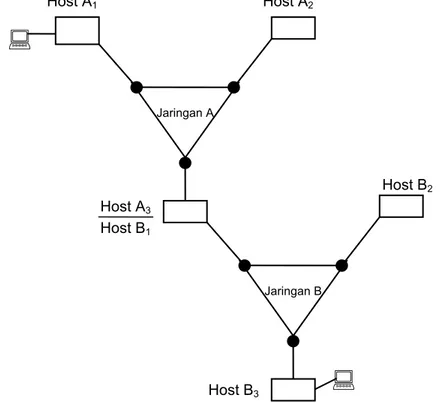

3. Perimeter yang tidak dikenal. Perluasan suatu jaringan berimplikasi pada ketidak-tentuan tentang batasan jaringan. Satu host mungkin merupakan suatu node pada dua jaringan yang berbeda, sehingga sumber daya yang tersedia pada satu jaringan dapat juga diakses oleh pemakai-pemakai pada jaringan lainnya. Meskipun kemampuan mengakses secara luas ini merupakan suatu keuntungan, kelompok tidak dikenal dan tidak terkendali dari macam-macam pemakai adalah kerugian dari keamanan. Masalah yang similar terjadi ketika host-host baru ditambahkan pada jaringan. Setiap node jaringan harus dapat memberikan respon pada kehadiran host-host baru dan yang tidak dapat dipercaya. Gambar 4 menunjukkan masalah-masalah dalam menentukan batasan suatu jaringan. Perlu diingat bahwa seorang pemakai pada suatu host dalam jaringan D mungkin tidak sadar tentang koneksi-koneksi berpetensi dari pemakai-pemakai jaringan A dan B.

Gambar 4. Batasan Jaringan yang tidak jelas

4. Banyak titik dari serangan. Suatu sistem komputasi yang sederhana adalah unit pengendalian yang lengkap. Kendali-kendali akses pada satu mesin menjaga kerahasiaan data pada prosesor tersebut. Meskipun demikian, bila

Jaringan C Jaringan A

Jaringan B

mungkin akan melewati banyak mesin host untuk sampai ke si pemakainya. Sementara administrator dari satu host mungkin memaksa kebijakan-kebijakan keamanan dengan ketat / keras, administrator ini mungkin tidak memiliki kendali terhadap host-host lain dalam jaringan. Pemakai harus mempercayai mekanisasi kendali akses dari semua sistem ini.

5. Path yang tidak diketahui. Seperti yang digambarkan pada Gambar 5,

mungkin satu host dapat dicapai dengan melalui banyak path. Misalkan bahwa seorang pemakai pada host A1 ingin mengirim pesan kepada pemakai

yang berada pada host B3. Pesan ini mungkin dirutekan melalui host-host A2

atau B2 sebelum tiba pada host B3. Host A3 mungkin menyediakan

keamanan yang dapat diterima, tetapi tidak untuk host A2 atau B2. Pemakai jaringan jarang memiliki kendali terhadap routing pesan mereka.

Gambar 5. Routing pesan pada suatu jaringan

Pengungkapan Keamanan

Bahasan keamanan jaringan yang diidentifikasikan disini memberikan peningkatan beberapa pengungkapan (exposure) tertentu untuk jaringan. Pengungkapan keamanan ini dilakukan terhadap :

1. Rahasia (Privacy). Dengan banyak pemakai tak dikenal pada jaringan, penyembunyian data yang sensitif menjadi sulit.

2. Keterpaduan Data (Data Integrity). Karena banyak node dan pemakai berpotensi untuk mengakses sistem komputasi, resiko korupsi data (data corruption) adalah lebih tinggi. Tipe-tipe korupsi yang dilakukan adalah pemodifikasian pesan, penyisipan pesan-pesan yang palsu atau tidak benar,

Host B2 Host B1 Jaringan A Jaringan B Host A1 Host A2 Host A3 Host B3

penghapusan pesan, jawaban pesan dan pengurutan kembali pesan. Suatu “pesan” seperti yang digunakan di sini mungkin merupakan komunikasi pada jaringan, seperti file, command, dan satu blok transmisi yang dienkripsi.

3. Keaslian (Authenticity). Hal ini sulit untuk memastikan identitas pemakai pada sistem remote, akibatnya satu host mungkin tidak mempercayai keaslian seorang pemakai yang dijalankan oleh host lain. Pada kenyataannya, jaringan tidak dapat mempercayai keaslian host-host mereka.

4. Convert Channel. Jaringan menawarkan banyak kemungkinan untuk

konstruksi convert channel untuk aliran data, karena begitu banyak data yang sedang ditransmit guna menyembunyikan pesan.

ENKRIPSI DALAM JARINGAN

Seperti yang disebutkan sebelumnya, enkripsi adalah alat / proses yang berkemampuan untuk menyediakan kerahasiaan, keaslian, integritas / keterpaduan dan akses-akses yang terbatas pada data. Karena terlalu besar resiko yang terlibat dalam jaringan, jaringan sering mengamankan data dengan enkripsi yang mungkin dilakukan dalam kombinasi dengan kendali-kendali lainnya.

Pada aplikasi jaringan, enkripsi dapat diimplementasikan baik antara dua host atau antara dua aplikasi, keduanya akan diuraikan pada pembahasan selanjutnya. Distribusi kunci merupakan hal yang selalu menjadi masalah dalam enkripsi. Kunci-kunci enkripsi harus dikirim ke pengirim dan penerima dengan aman. Teknik-teknik untuk mengamankan distribusi kunci pada jaringan akan juga dibahas pada pembahasan selanjutnya. Pembahasan enkripsi yang terakhir adalah fasilitas cryptographic (teknik pengkodean) untuk keamanan lingkungan komputasi jaringan.

Enkripsi Link (Link encryption)

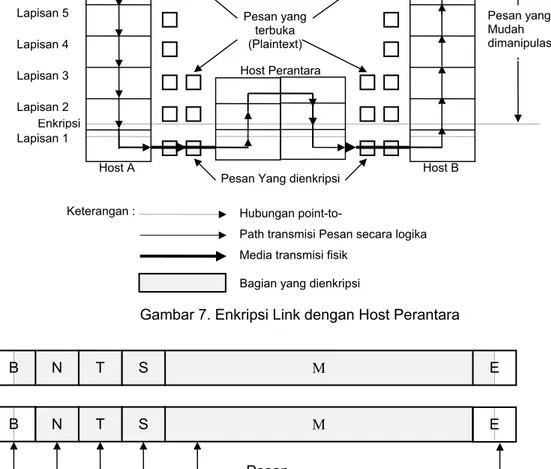

Pada enkripsi link, data dienkripsi hanya sebelum ditempatkan pada link komunikasi fisik. Pada kasus ini, enkripsi terjadi pada lapisan 1 atau 2 dalam model OSI. Dekripsi terjadi hanya terjadi setelah komunikasi memasuki komputer yang menerima. Model enkripsi link digambarkan pada Gambar 6.

Enkripsi melindungi pesan ketika berada dalam perjalanan antara dua host / komputer, tetapi pesan akan tidak terlindung / terbuka (dalam bentuk

plaintext) bila berada di dalam host / komputer. Seperti yang digambarkan pada

Gambar 7, enkripsi link akan berada dalam keadaan bahaya bila komunikasi antara pengirim dan penerima harus melewati satu atau lebih host tambahan.

Misalkan tidak ada link langsung antara host A dan B (lihat Gambar 7), tetapi ada link antara A dan C, dan satu link antara B dan C. Pesan mungkin cukup terlindung dalam host A dan B, dan enkripsi melindungi pesan sepanjang link. Meskipun demikian, pesan akan tidak terlindungi/bersih dalam host C (dalam plaintext), dan host ini mungkin tidak layak dipercaya. Jika node C rusak, semua pesan yang melewati C akan dianalisis.

S : Header Session : Pengurutan Informasi; Indentifikasi Pengirim / Penerima T : Header Transport : Informasi Koneksi

N : Header Network : Informasi routing B : Header Data Link : Informasi Urutan

E : Trailer Data Link : Informasi Koreksi Kesalahan

Gambar 6. Enkripsi Link

Enkripsi link tidak nyata pada pemakainya. Enkripsi menjadi pelayanan transmisi yang dilaksanakan oleh lapisan protokol jaringan pada tingkat yang rendah, hanya seperti routing / pesan atau deteksi kesalahan transmisi. Pesan yang dienkripsi link digambarkan pada Gambar 8. Ada peralatan-peralatan yang melaksanakan enkripsi dengan cepat dan andal seperti fungsi perangkat keras; pada kasus ini enkripsi link tidak nyata pada sistem operasi dan juga operator.

Enkripsi link akan tepat digunakan bila jalur transmisi merupakan titik berbahaya yang paling besar. Jika semua host pada jaringan berada pada keadaan aman, tetapi media komunikasi yang dipakai bersama-sama dengan pemakai-pemakai yang lain dalam keadaan tidak aman, maka enkripsi link mudah dikendalikan untuk digunakan.

S M M S T M S M T N T N B S M E M T N B S M E Lapisan 6 Lapisan 7 Lapisan 5 Lapisan 4 Lapisan 3 Lapisan 2 Lapisan 1 Enkripsi

Gambar 7. Enkripsi Link dengan Host Perantara

Gambar 8. Pesan di bawah Enkripsi Link

Enkripsi End-to-End (End-to-End Encryption)

Seperti namanya, enkripsi end-to-end menyediakan keamanan dari satu end-transmisi sampai end-transmisi lain. Enkripsi ini dapat diaplikasikan oleh peralatan perangkat keras antara pemakai dan host. Selain itu, enkripsi dapat dilaksanakan dengan menjalankan perangkat lunak pada komputer host. Pada kasus lain, enkripsi dilaksanakan pada tingkat-tingkat paling tinggi baik pada lapisan 7 (aplikasi) maupun pada lapisan 6 (presentasi) pada model OSI. Model enkripsi end-to-end dapat dilihat pada Gambar 9.

M M S M T M Lapisan 6 Lapisan 7 Lapisan 5 Lapisan 4 S Host B Host A Host Perantara Enkripsi Lapisan 6 Lapisan 5 Lapisan 4 Lapisan 3 Lapisan 2 Lapisan 1

Keterangan : Hubungan point-to-i t

Path transmisi Pesan secara logika Media transmisi fisik

Pesan yang Mudah dimanipulasi Pesan yang terbuka (Plaintext)

Pesan Yang dienkripsi

Bagian yang dienkripsi

M S T N B E Pesan

Header Session : Sinkronisasi Header Transport : Prioritas Header Network : Routing

Header Data Link : Frame Marker Trailer Data Link : Koreksi Kesalahan = Bagian yang dienkripsi

M

S T N

B E

Gambar 9. Enkripsi End-to-End

Karena enkripsi mendahului semua routing dan pengolahan transmisi pada lapisan, pesan dikirim dalam bentuk yang dienkripsi melalui jaringan. Enkripsi mencakup kekurangan yang potensial pada lapisan-lapisan rendah pada model transfer. Jika satu lapisan bawah gagal untuk menjaga keamanan dan memperlihatkan / mengungkapkan data yang telah diterima, kerahasiaan data tetap dapat dijaga atau data tidak dalam keadaan bahaya. Pesan yang menggunakan enkripsi end-to-end digambarkan pada Gambar 10.

Gambar 10. Pesan yang dienkripsi end-to-end

M S T N B E Pesan

Header Session : Sinkronisasi Header Transport : Prioritas Header Network : Routing

Header Data Link : Frame Marker Trailer Data Link : Koreksi Kesalahan = Bagian yang dienkripsi