Perpustakaan Universitas Gunadarma BARCODE

BUKTI UNGGAH DOKUMEN PENELITIAN PERPUSTAKAAN UNIVERSITAS GUNADARMA

Nomor Pengunggahan

SURAT KETERANGAN

Nomor: 546/PERPUS/UG/2021Surat ini menerangkan bahwa:

Nama Penulis : Suharni

Nomor Penulis : 870069

Email Penulis : harni@staff.gunadarma.ac.id

Alamat Penulis : DEPOK

dengan penulis lainnya sebagai berikut:

Penulis ke-2/Nomor/Email : SUHARNI / 32293571 /

Telah menyerahkan hasil penelitian/ penulisan untuk disimpan dan dimanfaatkan di Perpustakaan Universitas Gunadarma, dengan rincian sebagai berikut :

Nomor Induk : FILKOM/KA/PENELITIAN/546/2021

Judul Penelitian : ANALISIS PENYADAPAN PADA JARINGAN WEBSITE DENGAN PROTOKOL HTTP MENGGUNAKAN METODE SNIFFING DENGAN TOOLS BETTERCAP (STUDI KASUS WEBSITE BERBOL)

Tanggal Penyerahan : 22 / 02 / 2021

Demikian surat ini dibuat untuk dipergunakan seperlunya dilingkungan Universitas Gunadarma dan Kopertis Wilayah III.

1

ANALISIS PENYADAPAN PADA JARINGAN WEBSITE DENGAN PROTOKOL HTTP MENGGUNAKAN METODE SNIFFING DENGAN TOOLS BETTERCAP

(STUDI KASUS WEBSITE BERBOL)

TAPPING ANALYSIS OF THE WEBSITE NETWORK WITH HTTP PROTOCOL USING SNIFFING METHOD WITH BETTERCAP TOOLS

(BERBOL WEBSITE CASE STUDY) 1

Agiel Gumilang –NPM: 10116299 2

Dr. Suharni, S.Kom., MMSI-NIP: 870069 1,2

Jurusan Sistem Informasi, Fakultas Ilmu Komputer dan Teknologi Informasi, Universitas Gunadarma

Jl. Margonda Raya No.100, Depok 16424, Jawa Barat

1

Agielgumilang1@gmail.com, , 2harni@staff.gunadarma.ac.id

ABSTRAK

Komunikasi antara user dengan situs yang dikunjungi dengan jaringan internet membutuhkan sebuah protokol aplikasi contohnya HTTP namun, protokol HTTP memiliki kekurangan dimana semua komunikasi user tidak di enkripsi sehingga peretas bisa melakukan aktivitas ilegal pada jaringan tersebut dengan bantuan Tools Bettercap. Tujuan penelitian ini untuk menganalisis bagaimana penyadapan atau Sniffing bekerja pada jaringan website yang menggunakan protokol HTTP. Informasi yang akan disadap adalah akun user, dan situs yang akan dianalisa pada penelitian ini adalah situs Berbol. Tahapan penelitian yang dilakukan adalah tahap analisis masalah dan kebutuhan, tahap perancangan, tahap implementasi dan tahap analisis hasil. Tahap analisis masalah dan kebutuhan menjelaskan bagaimana situs Berbol atau situs yang memakai protokol HTTP tidak aman dan menjelaskan jurnal beserta artikel-artikel yang digunakan sebagai referensi dalam penelitian ini. Tahap perancangan menjelaskan tentang simulasi penyadapan atau Sniffing pada situs Berbol. Tahap implementasi menjelaskan tentang penerapan simulasi penyadapan atau Sniffing pada situs Berbol yang sudah digambarkan pada tahap perancangan. Tahap analisis hasil menjelaskan hasil yang didapatkan dari hasil tahapan implementasi. Berdasarkan hasil akhir menunjukan bahwa analisis dari simulasi penyadapan pada situs Berbol berhasil mendapatkan akun user dengan cara memilah setiap packet data yang ditransmisikan menggunakan Tools Bettercap.

Kata Kunci : Penyadapan, Sniffing, Protokol HTTP, jaringan Website, Tools Bettercap

ABSTRACT

Communication between users and sites visited by the internet network that requires an application protocol, for example HTTP, however, the HTTP protocol has shortcomings where all user communication is not encrypted so that hackers can perform illegal activities on the network with the help of the Bettercap Tools. The purpose of this study is to analyze how tapping or sniffing works on a website network that uses the HTTP protocol. The information to be tapped is the user account, and the site to be analyzed in this study is the Berbol site. The stages of research carried out in this study are the problem and needs analysis stage, the design

2

stage, the implementation stage and the results analysis stage. The problem and needs analysis stage explains how Berbol sites or sites using the HTTP protocol are not secure and explains the journals and articles used as references in this study. The design stage describes the tapping or sniffing simulation on the Berbol site. The implementation stage describes the application of tapping or sniffing simulations on the Berbol site which has been described at the design stage. The results analysis stage describes the results obtained from the results of the implementation stage. Based on the final results, it shows that the analysis of the tapping simulation on the Berbol site has succeeded in obtaining a user account by sorting each data packet transmitted using the Bettercap Tools.

Keywords: Sniffing simulation, sniffing, HTTP protocol, Bettercap Tools.

PENDAHULUAN

HTTP adalah protokol aplikasi yang

berfungsi untuk komunikasi data antara user dengan situs yang dikunjungi tetapi, protokol HTTP memiliki kelemahan yaitu dimana data yang ditransmisikan tidak di enkripsi sehingga peretas bisa menggunakan kelemahan ini untuk melakukan aktivitas illegal seperti melakukan Sniffing pada salah satu jaringan yang tersambung dengan user lain atau dengan cara peretas membuat jaringan yang dapat diakses oleh user.

Berbol adalah salah satu situs yang bergerak dalam dunia berita sepak bola yang sudah beroperasi secara online. situs Berbol masih menggunakan protokol HTTP

sehingga Semua Traffic Data yang terhubung ke situs berbol tidak terenkripsi. Akibat dari tidak terenkripsinya data-data ini, peretas bisa membaca semua Traffic

Data user dan reputasi situs Berbol dapat

menurun dikarenakan sistem yang tidak aman. Beberapa penanda atau indikator yang

menunjukan bahwa situs Berbol tidak aman yaitu adanya gambar gembok berwarna abu dengan strip merah di Address bar situs tersebut. setiap browser akan menandakan bahwa website yang menggunakan protokol http tidak aman. Hal ini dapat diketahui apabila user mengklik gambar gembok tersebut maka akan keluar penjelasan yang menyatakan bahwa situs tersebut tidak aman.

Berdasarkan observasi yang sudah dilakukan oleh peneliti, peretas bisa melihat dan mencuri akun pribadi pada jaringan yang terhubung pada situs Berbol. metode yang digunakan adalah metode penyerangan Sniffing. Sniffing adalah aktivitas dimana peretas menyadap semua data yang melintas di jaringan, sehingga peretas dapat menyalahgunakan aktvitas ini untuk mendapatkan data-data penting yang dimiliki korban.

3 Tujuan penelitian ini adalah untuk menganalisis bagaimana sniffing atau penyadapan bekerja. Tahapan yang dilakukan untuk menganalisis penyadapan website pada jaringan protocol HTTP dimulai dari tahap analisis masalah, analisis kebutuhan hardware dan software, perancanagan simulasi menggunakan UML dengan Diagram Activity. , implementasi, dan analisis hasil.

LANDASAN TEORI Website

Website merupakan sebuah media yang memiliki banyak halaman yang saling terhubung (Hyperlink), dimana website memiliki fungsi dalam memberikan informasi berupa teks, gambar, video, suara dan animasi atau penggabungan dari semuanya (Elgamar,S.Kom., M.Kom.). Website memiliki 3 jenis yaitu :

1. Web statis adalah website yang memiliki halaman tidak berubah-ubah, karena pergantian halaman dilakukan secara manual dengan mengedit kode dan struktur yang dimiliki oleh website 2. Web dinamis, yaitu website yang selalu

berubah sehingga harus update sesering mungkin.

3. Web interaktif, merupakan website yang interaktif antara si pemilik dengan

pengunjung website tersebut.

2.1 Jaringan Komputer

Jaringan Komputer adalah koneksi yang memumungkinkan dua device atau lebih saling berhubungan baik secara fisik maupun secara logika yang saling berkomunikasi untuk bertukar data atau informasi (Tri Rachmadi, 2020). Jaringan komputer dibangun dengan menggabungkan antara hardware dan software. Dua buah komputer yang masing-masing memiliki sebuah kartu jaringan, kemudian dikoneksikan melalui kabel maupun tanpa kabel (nirkabel) sebagai media transmisi data, dan terdapat software sistem operasi jaringan akan membentuk sebuah jarigan yang sederhana.

Ada beberapa jenis jaringan komputer dan jenis topologi jaringan atau tata letak antar device perangkat yang saling terhubung dalam jaringan komputer.

2.2.1 Topologi Jaringan

Topologi jaringan adalah struktur dari suatu jaringan, bagaiamana jaringan tersebut didesain, khususnya hubungan fisik dan logic antar simpul-simpul (Tri Rachmadi, 2020). Berikut adalah jenis-jenis topologi jaringan.

2.2.1.1 Topologi BUS

Topologi bus adalah topologi yang memiliki sebuah kabel tunggal atau pusat

4 yang masing-masing workstation dan server dihubungkan. Kelebihan topologi bus asalah

disaat melakukan

pengembangan jaringan atau penambahan

workstation baru tidak mengganggu workstation lain. Sedangkan kekurangan topologi bus adalah saat kabel pusat mengalami masalah, Maka keseluruhan jaringan akan mengalami gangguan.

gambar 2. 1 Penggambaran topologi Bus

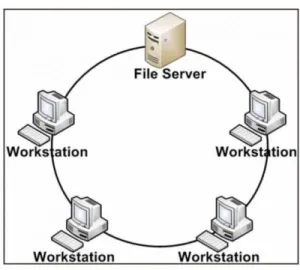

2.2.1.2 Topologi Ring

Topologi ring atau topologi cincin adalah topologi yang membentuk semua perangkat yang terhubung menyerupai cincin atau pola lingkaran. Tiap workstation ataupun server pada topologi ini akan menerima dan melewatkan informasi dari satu perangkat ke perangkat lainnya, Jika alamat yang dituju sesuai maka informasi akan diterima dan bila tidak sesuai maka informasi tersebut akan dilewatkan.

Kelebihan topologi ring adalah dapat dirancang dengan mudah, biaya lebih murah, mudah untuk melakukan pelacakan dan memiliki performa yang baik. Kekurangan yang dimiliki oleh topologi Ring adalah Memiliki konfigurasi yang lebih sulit dibandingkan topologi star serta memerlukan penanganan dan pengelolaan khusus bandles, jika terjadi kesalahan dalam satu node atau titik bisa mengakibatkan kesalahan dalam seluruh jaringan.

gambar 2. 2 Penggambaran topologi Ring

2.2.1.3 Topologi Star

Topologi star adalah topologi yang setiap workstationnya memiliki jalur/ kabel yang terhubung langsung ke server atau hub. Kelebihan topologi star adalah disaat salah satu workstation mengalami gangguan, Tidak semua yang berada di jaringan komputer tersebut mengalami gangguan,

5 Hal tersebut karena setiap workstation memiliki jalur sendiri. Kekurangan dari topologi Star adalah membutuhkan biaya yang mahal karena kebutuhan kabel yang lebih besar dibandingkan dengan topologi lainnya.

gambar 2. 3 Penggambaran topologi Star

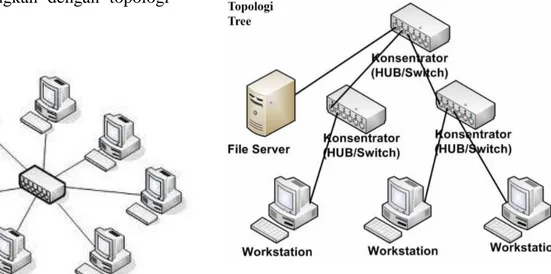

2.2.1.4 Topologi Tree

Topologi tree adalah gabungan antara topologi bus dan topologi star, Topologi ini menyerupai anatomi akar pohon sehingga disebut topologi pohon atau Tree. hanya perangkat hub saja yang terhubung langsung ke bus pohon, dan setiap hub tersebut berfungsi sebagai akar dari pohon perangkat. Kelebihan topologi Tree adalah mendukung untuk diterapkan pada jaringan komputer dengan skala besar, manajemen data yang baik dikarenakan komunikasi terjadi secara point to point. Kekurangan topologi Tree adalah jika kabel utama (Backbone) rusak, maka seluruh

jaringan akan terganggu dan biaya yang diperluikan dalam membangun jaringan topologi Tree, perawatan yang cukup sulit dilakukan dan lalu lintas data sangat padat.

gambar 2. 4 Penggambaran topologi Tree

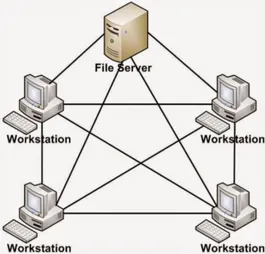

2.2.1.5 Topologi Mesh

Topologi mesh atau yang disebut dengan topologi Jala adalah bentuk hubungan yang semua perangkat/node saling terhubung satu sama lain. Pada topologi mesh ini setiap perangkat bisa berkomunikasi secara langsung dengan perangkat yang dituju. Kelebihan dari topologi Mesh adalah tidak perlu khawatir mengenai tabrakan data, pengiriman dan pemrosesan data yang lebih cepat. Kekurangan dari topologi Mesh adalah biaya pemasangan yang besar, instalasi dan konfigurasi yang rumit dan sulit.

6

gambar 2. 5 Penggamabran topologi Mesh

2.2.2 Jenis Jaringan Komputer

Berikut adalah jenis-jenis jaringan komputer.

2.2.2.1 PAN (Personal Area Network)

Persnoal Area Network (PAN) adalah jaringan komunikasi satu perangkat lain dengan perangkat lainnya dalam jarak yang sangat dekat. Contohnya adalah antara satu komputer dengan laptop, telepon seluler,printer dan sebagainya. Berikut adalah penggamabran jenis jaringan komputer PAN (Personal Area Network)

gambar 2. 6 Penggambnaran Personal Area Network (PAN)

2.2.2.2 LAN (Local Area Network)

Local Area Network (LAN) adalah jaringan komputer yang jaringannya hanya mencakup wilayah kecil. Contohnya adalah

jaringan komputer

kampus,Gedung,kantor,rumah,sekolah atau yang lebih kecil. Berikut adalah penggamabaran jenis jaringan komputer LAN (Local Area Network).

7

2.2.2.3 MAN (Metropolitan Area

Network)

Metropolitan Area Network (MAN) adalah jaringan komputer yang jaringannya mencakup wilayah yang lebih besar. Contohnya adalah antara wilayah propinsi atau negara bagian. Berikut adalah penggamabaran jenis jaringan komputer MAN (Metropolitan Area Network).

gambar 2. 8 Penggambaran Metropolitan Area Network

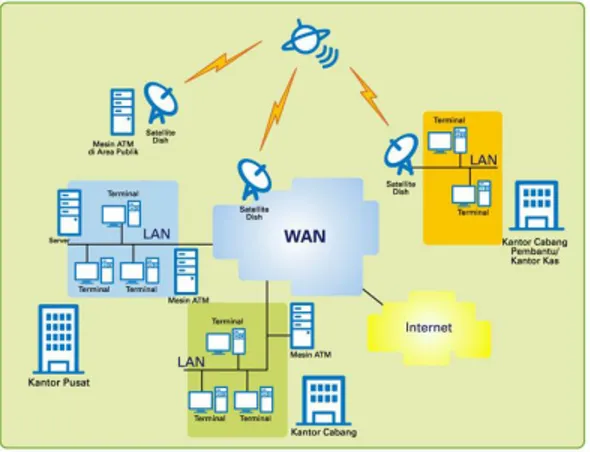

2.2.2.4 WAN (Wide Area Network)

Wide Area Network (WAN) adalah jaringan komputer yang sudah menggunakan media wireless sarana satelit ataupun kabel serat optic sehingga area jangkaunnya lebih luas disbanding jenis jaringan yang sudah disebutkan sebelumnya. Contohnya adalah jaringan komputer kantor City Bank, Jaringan ATM dan sebagainya. Berikut adalah penggamabaran jenis jaringan komputer WAN (Wide Area Network).

gambar 2. 9 Penggambaran Wide Area Network (WAN)

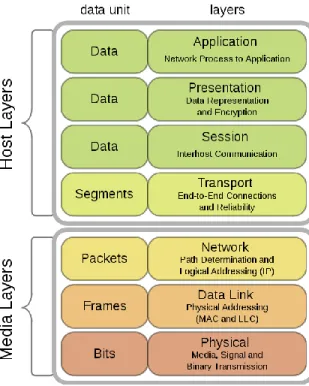

2.2 Osi Model

OSI Model adalah representasi logis

tentang bagaiaman sistem jaringan seharusnya mengirim data (atau berkomunikasi) satu sama lain (Madhav Bahl, 2018). OSI sendiri meupakan singkatan dari Open System Interconnection. Model ini disebut juga dengan model “model tujuh lapis OSI”. Model OSI dikembangkan oleh badan international

Organization For Standardization (ISO) di

Erpoa pada tahun 1977.

Tujuan dari model referensi OSI adalah untuk memandu vendor dan pengembang sehingga produk komunikasi digital dan program perangkat lunak yang merka buat akan saling beroperasi dan untuk memfasilitasi perbandingan yang jelas di antara alat komunikasi. Sebagian besar vendor yang terlibat dalam telekomunikasi beruapaya mendeskripsikan produk

8 danlayanan mereka terkait dengan model OSI dan memecahkan masalah dalam jaringan.

Model OSI memiliki tujuh lapisan. Berikut adalah penggambaran struktur tujuh lapisan model OSI dapat dilihat pada gambar 2.10.

gambar 2. 10 struktur lapisan model OSI

Berikut adalah fungsi-fungsi tujuh lapisan model OSI:

2.1.1 Physical layer

Physical layer berfungsi untuk mendefinisikan media transmisi jaringan yang digunakan, metode pensinyalan yang digunakan,sinkronasi bit, arsitektur jaringan dan segala bentuk fisik yang

menghubungkan dari satu komputer ke komputer lain.

2.1.2 Data-link layer

Data-link layer berfungsi untuk

mengatur pengalamatan perangkat keras, menentukan bagaiaman setiap bit dari data dikelompokan ke dalam frame, menentukan bagaimana perangkat-perangkat jaringan seperti hub,bridge,repeater dan switch layer 2 beroperasi. Beberapa service yang berada pada layer ini adalah PPP,SBTV,SLIP dan sebagainya.

2.1.3 Network layer

Network-layer berfungsi untuk mendefinisikan alamat-alamat IP, membuat header untuk paket data dan kemudian melakukan routing melalui inter-networking. Beberapa service yang berada pada layer ini adalah IP,IPSec,ICMP dan sebagainya.

2.1.4 Transport layer

Transport-layer berfungsi untuk memecah data ke dalam paket-paket data serta memberikan nomor urut ke paket-paket tersebut sehingga dapat disusun kembail pada sisi tujuan setelah diterima. Beberapa service yang berada pada layer ini adalah

TCP,UDP dan sebagainya 2.1.5 Session layer

9

Session-layer berfungsi untuk mendefinisikan bagaimana sebuah koneksi bisa dibangun serta dapat mendefinisikan management dari sebuah koneksi. Beberapa service yang berada pada layer ini adalah

TCP,RTP,Sockets.Session Establishment dan

sebagainya.

2.1.6 Presentation layer

Presentation-layer berfungsi untuk

mentranslate data yang akan ditransmisikan oleh aplikasi kedalam format yang dapat ditransmisikan melalui jaringan. Beberapa service yang berada pada layer ini adalah

MIME,SSL,TLS dan sebagainya.

2.1.7 Application layer

Application layer berfungsi sebagai

antamuka aplikasi dengan fungsionalitas jaringan, mengatur bagaimana aplikasi dapat mengakses jaringan dan kemudian membuat pesan-pesan kesalahan. Beberapa service yang berada di layer ini adalah

HTTP,FTP,SMTP dan sebagainya 2.3 Sniffing

Sniffing adalah bentuk cybercrime di

mana pelakunya mencuri username dan password orang lain secara sengaja maupun tidak sengaja (Wardana, 2019). untuk

melakukan kegiatan Sniffing, peretas perlu melakukan beberapa aktivitas seperti menempatkan dirinya sebagai Gateway untuk mendapatkan semua aktifitas-aktifitas yang dilakukan oleh user di jaringan yang sudah diserang oleh peretas tanpa sepengetahuan user.

2.4 Protokol HTTP

HTTP singkatan dari Hypertext Transfer Protocol. HTTP adalah protokol

yang digunakan oleh World Wide Web untuk mendefinisikan bagaiaman data diformat dan dikirimkan, dan Tindakan apa yang harus dilakukan oleh browser dan server web untuk merespons suatu perintah (Sukri Sudin, 2019). Secara umum, Protokol HTTP adalah protokol jaringan lapisan aplikasi atau Application Layer yang diekmbangkan untuk membantu proses transfer data seperti dokumen, file, gambar, video dan beberapa informasi-informasi penting seperti data-data Username dan Password user yang tidak ingin diketahui oleh semua orang.

HTTP atau Hypertext Transfer Protocol

pertama kali digunakan dalam bentuk WWW pada tahun 1990. Protocol HTTP yang digunakan pada saat itu adalah versi 0.9 yang merupakan Protocol transfer data dengan data mentah yang dikirmkan tanpa melihat tipe dari dokumen itu sendiri.

10 Selanjutnya pada tahun 1996, Porotocol

HTTP mengalamin perkembangan sehingga

menjadi Protocol HTTP versi 1.0 dan pada tahun 1999 dikeluarkan HTTP versi selanjutnya yaitu 1.1 untuk mengakomodasi

Proxy, Cache dan koneksi yang persisten HTTP atau Hypertest Transfer Protocol berfungsi untuk melakukan format

terhadap paket data yang sudah ditentukan dan ditransmisikan menjadi sebuah data atau file dengan format yang bisa direspon oleh

Browser (Google Chrome,Mozilla Firefox,Opera Mini,UC Browser dan sebagainya) sehingga Browser-Browser

tersebut mampu memunculkan data yang sudah dikirim

2.5 Oracle VM VirtualBox

Oracle VM VirtualBox adalah perangkat lunak yang digunakan untuk membuat virutalisasi system operasi tanpa perlu mengganti system operasi utama. Sebagai contohnya, jika seseorang mempunyai system operasi Windows

sebagai system operasi utamanya dan ingin menjalankan system operasi lain seperti linux untuk melakukan pengujian Pentesting terhadap suatu system maka, Oracle VM

VirtualBox bisa digunakan untuk melakukan

virtualisasi operasi system tanpa menggantikan system operasi utama.

Oracle VM VirtualBox

dikembangkan oleh Oracle dan pertama kali dikembangkan oleh perusahaan Jerman,

Innotek GmbH, februari 2008. Innotek GmbH diakusisi oleh Sun Microsystems. Oracle VM VirtualBox sangat cocok

digunakan untuk beberapa orang yang gemar bereksperimen dengan system operasi lain tanpa harus khawatir pada system operasi utama.

2.6 Kali Linux

Kali Linux adalah system operasi berbasi Linux dengan distribusi berbasis Debian dan dirilis dengan lebih dari 300 alat khusus untuk pengujian penetrasi dan forensik digital (Himanshu Shama, 2019).

Kali Linux adalah operasi system berbasis Debian Linux yang dikembangkan oleh Offensive Security dan merupakan pengembangan dari BackTrack salah satu distri Linux yang diciptakan secara khusus supaya bisa memenuhi keperluan dalam

Penetration Testing.

Linux sendiri berarti Unix Clone,

kernel yang ditulis oleh Linus Torvalds dan dikembangkan dengan bantuan

Programmaer dan Hackers dari seluruh

dunia. Linux memiliki semua fitur yang dimiliki oleh Unix termasuk \Multitasking,

11

load, Shared copy on write executables, Proper memory management dan TCP/IP Networking. Linux di distribusikan dibawah GNU General Public License yaitu lisensi

dimana pemilik program tetap memegan hak ciptanya tetapi orang lain dimungkinkan menyebarkan, memodifikasi atau bahkan menjual Kembali program tersebut tapi dengan syarat Source Code asli harus tetap disertakan dalam distribusinya. Berikut adalah kelebihan dari Kali Linux:

1. Open Source

2. Terdapat lebih dari 300 Tools untuk membantu dalam kegiatan

Penetration Testing

3. Modifikasi kernel yang sudah di patch.

4. Lingkungan pengembangan yang aman

5. Automatis instalasi pada kali

6. Kemudahan untuk update ke versi yang lebih terbaru

Berikut adalah kekurangan dari Kali Linux: 1. Membutuhkan waktu untuk

beradaptasi dengan system operasi

Kali Linux.

2. tidak banyak dukungan dari hardware-hardware tertentu

3. tampilan dari system operasi yang kurang menarik

2.7 Tools Bettercap

Bettercap adalah Tools Open Source

yang digunakan untuk keamanan jaringan untuk serangan Man-In-The-Middle-Attack dan Monitoring suatu jaringan. Aplikasi

Bettercap bisa berjalan pada jaringan skala

local maupun besar dengan cara menganalisis suatu jaringan Protocol Device user dan memilah informasi paket yang dikirim dan diterima oleh Device lainnya. Berikut adalah beberapa fitur yang dimiliki oleh Bettercap :

1. Wifi Network Scanning

2. Automatic WPA/WPA2 Client Handshakes Capture.

3. Device Scanning

4. Passive and Active IP Network

Hosts Probing and Recon

5. Network Sniffer for Credentials

Harvesting

6. Port scanner

2.8 Tools Mana-toolkit

Mana-toolkit adalah Tools yang

digunakan untuk membnuat Rogue Access

point. Tools ini dipakai untuk membantu

dalam penyerangan

Man-In-The-Middle-Attack. Dengan Tools mana-toolkit, peretas

tidak perlu masuk kedalam jaringan seseorang yang tidak bisa dimasuki oleh

12 peretas itu sendiri sehingga, peretas bisa membuat Access point peretas sendiri dan menggunakan tools tambahan untuk melancarkan penyerangan Man-In-The-Middle-Attack seperti Sniffing dan sebagainya.

2.9 USB Wifi Adapter.

USB WIFI Adapters adalah perangkat yang berukuran seperti USB

Flashdisk yang berguna untuk memberikan

konektivitas WIFI di perangkat computer yang tidak memiliki WIFI Card tetapi, beberapa perangkat yang sudah memiliki

Built In Wifi Card tidak bisa digunakan

untuk melakukan Pentesting

dikarenakan,Built In Wifi Card tidak bisa terhubung ke system operasi yang bekerja secara virtual, tidak memiliki fitur seperti

Monitor Mode dan Packet Injection. Untuk

menentukan WIfi Card yang cocok digunakan untuk melakukan Pentesting adalah mencari Wifi Card dengan Chipset yang mendukung fitur Monitor Mode dan

Packet Injection.

2.10 Metode Penelitian Studi Pustaka

Studi kasus adalah metode yang bertujuan untuk mempelajari dan menyelidiki suatu kejadian atau fenomena mengenai individu, seperti riwayat hidup seseorang yang menjadi objek penelitian

(Bimo Walgito, 2010). Pada penelitian yang dilakukan pada penulisan ini yaitu tahap analisis masalah dan kebutuhan, analisis Hasil, tahap perancagan dan Tahap Implementasi.

2.11 Tahap Analisis

Analisis adalah penyelidikan terhadap suatu peristiwa (perbuatan, karangan dan sebagainya) untuk mendapatkan fakta yang tepat (asal usul, sebab, penyebab sebenarnya, dan sebagainya) (Peter Salim, Yenni Salim, 2002). Umumnya analisis adalah penjabaran sesuatu hal dan sebagainya setelah ditelaah secara seksama. Terdapat tiga buah tahapan analisis yang dilakukan pada penelitian ini. Berikut adalah tahapan analisis yang digunakan pada penulisan ini :

2.11.1 Analisis Masalah

Analisis Masalah merupakan proses untuk mempelajari permasalahan-permasalahan sistem yang sudah diidentifikasi pada proses identifikasi permasalahan sistem (Prof. Dr. Sri Mulyani, Ak., CA., 2017). Pada penelitian ini fungsi dari tahap analisis masalah untuk mengidentifikasi mengapa situs Berbol atau situs yang memakai protokol HTTP tidak aman.

13

2.11.2 Analisis Kebutuhan

Analisis Kebutuhan adalah rencana untuk mengumpulkan informasi tentang perbedaan dan menggunakan informasi tersebut untuk membuat keputusan tentang prioritas (McNeil, Seel, Glassglow, 1990). Pada penelitian ini terdapat dua buah kegiatan analisis kebutuhan yaitu analisis kebutuhan data dan informasi serta analisis kebutuhan Hardware dan Software. Tujuan dilakukannya analisis kebutuhan data dan informasi adalah untuk memberikan referensi jurnal penelitian dan artikel-artikel yang dibutuhkan serta informasi mengenai situs Berbol. sedangkan analisis kebutuhan

Hardware dan Software dilakukan untuk

mendapatkan informasi tentang Software dan Hardware yang dibutuhkan dalam menjalankan simulasi penyadapan pada penelitian ini.

2.11.3 Analisis Hasil

Analisis Hasil adalah tahapan yang dilakukan untuk merumuskan hasil yang didapatkan dari suatu Analisa. Pada penelitian ini fungsi dari tahap analisis hasil adalah untuk menjelaskan aktivitas user yang terekam pada tools bettercap dan menjelaskan bagaimana tools bettercap mendapatkan user akun dari aktivitas yang sudah terekam pada tools bettercap.

2.12 Tahap Perancangan

Perancangan adalah suatu fase yang diawali dengan evaluasi atas alternatif rancangan sistem yang diikuti dengan penyiapan spesifikasi rancangan yang berorientasi kepada pemakai tertentu dan diakhiri dengan pengajuan rancangan pada manajemen puncak (Mulyadi, 2007). Pada penelitian ini tahap perancangan digunakan untuk menggambarkan alur simulasi penyadapan pada situs Berbol atau situs yang memakai protokol HTTP dengan metode Sniffing dengan menggunakan UML dengan bentuk Activity Diagram.

2.13 Tahap Implementasi

Arti implementasi adalah perluasan dari aktivitas yang saling menyesuaikan proses interaksi antara tujuan serta Tindakan dengan tujuan untuk menggapainya juga diperlukan jaringan pelaksanaan berokrasi yang efektif (Guntur Setiawan, 2004). Pada penelitian ini tahap implementasi digunakan untuk menerapkan tahap-tahap simulasi penyadapan pada situs Berbol atau situs yang memakai protokol HTTP dengan metode Sniffing yang sudah dijelaskan pada tahap perancangan.

14

2.14 UML (Unified Modelling Languagei)

UML adalah sebuah standarisasi bahasa pemodelan untuk pembangunan perangkat lunak yang dibangun dengan menggunakan teknik pemrograman berorientasi objek (Rosa dan Shalahuddin, 2015). Definisi umum UML adalah sebagai suatu bahasa yang sudah menjadi standar pada visualisasi, perancangan, dan juga pendokumentasian sistem aplikasi. Saat ini UML menjadi bahasa standar dalam penulisan blue print software (arsitektur). Penelitian ini hanya menggunakan Activity

Diagram.

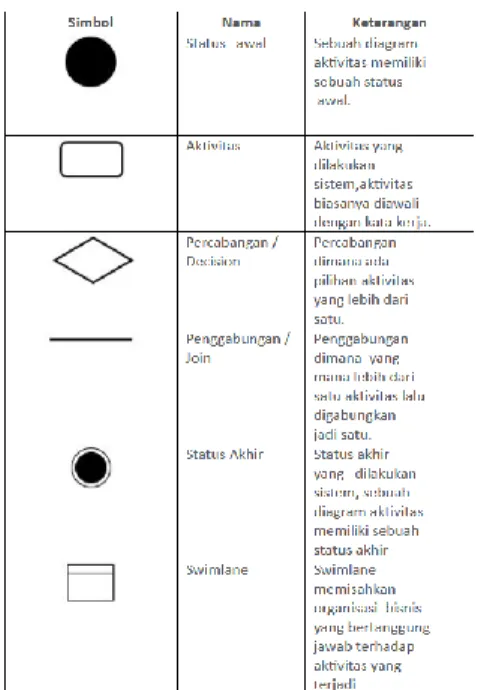

1. Activity diagram

diagram aktivitas atau activity diagram menggambarkan workflow (aliran kerja) atau aktivitas dari sebuah sistem atau proses bisnis atau menu yang ada pada perangkat lunak (Rosa dan Shalahuddin, 2015). Definisi umum Activity diagram adalah sebuah diagram yang menjelaskan sebuah alur kerja atau kegiatan didalam program yang sedang dirancang. Alur atau aktivitas ini dapat berupa menu-menu atau proses bisnis yang terdapat didalam sistem tersebut. Berikut adalah symbol-simbol yang digunakan pada activity diagram pada gambar 2.3.

gambar 2. 11 simbol-simbol yang digunakan pada

activity diagram

3.Perancangan dan analisis

Secara garis besar, tahapan metode penelitian yang dilakukan adalah metode untuk menganalisis penyadapan pada jaringan website dengan protokol http menggunakan metode sniffing dengan tools bettercap.kegiatan untuk hal tersebut diawali dengan tahap analisis dan kebutuhan, tahap perancangan kemudian tahap implementasi dan tahap analisis hasil.15

3.1 Tahap Analisis masalah dan kebutuhan

Tahap analisis di penulisan ini adalah tahapan analisis masalah dan kebutuhan Hardware dan Software. Tahap analisis dilakukan dengan cara membuat simulasi bagaimana penyadapan di situs yang memakai protokol HTTP terjadi. Berikut adalah penjabaran tahap-tahap analisis yang dilakukan.

3.2.1. Analisis masalah

Pada tahapan ini, analisis masalah diperlukan untuk menemukan jawaban mengapa website Berbol mudah disadap oleh peretas. Berbol adalah situs yang bergerak di dunia berita bola dimana pada situs ini terdapat halaman login,sign-up dan sebagainya. Situs ini menggunakan protokol

HTTP dimana protokol ini mengirim dan

menerima data-data user dengan Plain Text atau dengan teks biasa. Berikut adalah indikator bagaimana Web Browser menyatakan bahwa situs Berbol tidak aman:

1. Indikator pertama adalah adanya gembok dengan strip bewarna merah. 2. Indikator kedua adalah saat user

mengklik gembok tersebut ada peringatan bahwa koneksi situs ini tidak aman.

3. Indikator ketiga adalah saat user melihat informasi laman dengan klik kanan pada situs dan memilih lihat informasi laman, di ikon keamanan ada detail teknis bahwa situs web berbol.000webhostapp.com tidak terenkripsi

Dari tahap analisis masalah, terdapat penjelasan dalam protokol yang digunakan oleh situs Berbol dimana dari indicator seperti gembok dengan strip merah yang menyatakan bahwa situs ini tidak aman karena data-data tidak terenkripsi. peretas menempatkan posisinya di tengah-tengah jaringan yang mengakibatkan semua aktivitas yang dilakukan user seperti memasukan data-data pribadi bisa dilihat oleh peretas karena data yang tidak terenkripsi.

3.2.2. Analisis Kebutuhan

Analisis kebutuhan data dan informasi guna mendukung penelitian ini yang diperloeh dari beberapa jurnal penelitian yang telah mengimplementasikan penyadapan pada situs jaringan dengan metode sniffing. dan artikel-artikel dari situs internet umum serta buku-buku Pustaka dari Google-Books sebagai referensi dalam penelitian ini. Selain itu,dibutuhkan juga. mendapatkan informasi tentang Software

16 dan Hardware yang dibutuhkan dalam menjalankan simulasi penyadapan pada penelitian ini. Berikut adalah kebutuhan

Hardware dan Software :

3.3.1. Kebutuhan Data dan informasi

Pada Langkah ini, kebutuhan data yang didapatkan adalah berupa Jurnal dan artikel-artikel yang membahas metode penyadapan atau Sniffing pada situs yang memakai protokol HTTP. Untuk kebutuhan informasi yang didapatkan adalah berupa alamat situs Berbol yang akan digunakan pada penelitian ini.

3.3.2. Kebutuhan Hardware

Langkah ini dilakukan untuk mendapatakan informasi tentang Hardware yang akan digunakan dalam melakukan tahapan implementasi. Berikut adalah kebutuhan Hardware yang akan digunakan pada penelitian ini:

1. Laptop

Perangkat keras yang pertama dibutuhkan adalah laptop. Fungsi dari laptop adalah untuk menjalankan Virtual OS yang dibutuhkan dan kegiatan penyadapan.

2. Smartphone

Smartphone adalah perangkat keras Mobile yang memiliki kemampuan tingkat tinggi layaknya

sebuah komputer dengan ukuran yang kecil sehingga mudah untuk dibawa kemana-mana atau Portable. Pada penelitian ini, peneliti menggunakan dua buah smartphone dimana smartphone pertama untuk menghubungkan koneksi internet ke laptop peretas secara nirkabel dan smartphone kedua untuk sebagai user yang tersambung ke access point peretas.

3. USB Wifi Adapter

Usb wifi adapter adalah perangkat keras yang berfungsi untuk memberikan suatu device fungsi untuk menghubungkan user ke jaringan nirkabel. Dalam simulasi bagaimana penyadapan terjadi, usb wifi adapter dibutuhkan untuk mengakses jaringan nirkabel disekitarnya. Usb wifi adapter dibutuhkan jika peretas menjalankan aktivitasnya menggunakan Virtual

OS karena, WiFi Built In yang sudah

terpasang di laptop tidak bisa digunakan di Operating System yang berjalan secara Virtual.

3.3.3. Kebutuhan Software

Langkah ini dilakukan untuk mendapatakan informasi tentang Software yang akan digunakan dalam melakukan

17 tahapan implementasi. Berikut adalah kebutuhan Hardware yang akan digunakan pada penelitian ini:

1. Windows Operating System

Windows Operating System adalah sistem operasi yang umum digunakan oleh semua kalangan dikarenakan antarmuka yang mudah digunakan dan banyaknya perangkat lunak ataupun keras yang sudah

Support menggunakan sistem operasi

Windows. Fungsi operasi sistem Windows pada simulasi bagaimana penyadapan terjadi adalah sebagai komputer user yang melakukan aktivitas di situs Berbol dimana situs ini masih menggunakan protokol

HTTP dan sebagai sistem operasi

utama untuk menjalankan sistem operasi Kali Linux secara Virtual dengan Oracle VM Virtual Box.

2. Oracle Vm Virtual Box

Oracle Vm Virtual Box adalah perangkat lunak virtualisasi yang dapat digunakan untuk menjalakan sistem operasi tambahan di dalam sistem operasi utama. Dengan menggunakan Oracle VM Virtual Box, peretas bisa menjalankan sistem operasi Kali Linux tanpa menghapus

sistem operasi utama yang dimiliki peretas.

3. Kali Linux Operating System

Kali Linux adalah sistem operasi linux dari distro turunan Debian dan penerus dari BackTrack yang digunakan untukkmelakukan uji penetrasi sistem, keamanan website dan jaringan. Tujuan dibutuhkannya sistem operasi Kali Linux adalah untuk menjalankan Tools Bettercap dan sebagai sistem operasi utama si peretas.

4. Tools Bettercap

Tools Bettercap adalah Tools

yang digunakan untuk melakukan uji penetrasi jaringan dimana Tools

Bettercap memiliki fitur-fitur seperti

melakukan Network Scanning,ARP

DNS DHCPv6 Spoofer,Network Sniffer,Port Scanner dan sebagainya.

Fungsi Tools Bettercap pada simulasi bagaimana penyadapan terjadi adalah pertama untuk melakukan ARP Spoofing dimana peretas menempatkan dirinya di tengah-tengah jaringan sehingga, semua aktivitas user harus melewati peretas, kedua untuk melakukan

Sniffing dimana peretas dapat mengumpulkan data-data user yang

18 mengandung variable-variabel yang penting seperti Username dan

Password serta melakukan Filtering

dimana peretas hanya mendapatkan informasi yang memiliki data-data yang penting.

5. Tools Mana-Toolkit

Tools Mana-Toolkit adalah

Tools yang digunakan untuk membuat Rogue Access Point dan melakukan serangan MITM secara

Wireless. Rogue Access Point sendiri

adalah sebuah jaringan WiFi yang dibuat tanpa izin dari pemiliknya untuk merekam Traffic data yang didapatkan dalam aktivitas user yang terhubung dalam access point peretas. Dengan terekamnya Traffic data yang dilakukan oleh user, peretas bisa membaca dan melakukan Analisa lebih lanjut terhadap Traffic data tersebut dengan tools tambahan lainnya. Pada penelitian ini, tools mana-toolkit berfungsi untuk membuat access point yang memiliki jaringan internet dengan USB wifi adapter sehingga, tools bettercap dapat melakukan Analisa Traffic data yang didapat dari tools mana-toolkit.

3.2 Tahap Perancangan.

Pada tahap ini membuat rancangan simulasi Sniffing atau penyadapan pada situs Berbol menggunakan Activity diagram untuk menggambarkan bagaimana cara peretas melakukan penyadapan dengan tools bettercap dan untuk membuat jaringan wifi bisa diakses oleh user menggunakan tools mana-toolkit.

3.3 Tahap implementasi

Pada tahap ini melakukan simulasi Berikut adalah penjelasan dari tahap-tahap simulasi bagaimana kegiatan penyadapan berjalan di situs Berbol maupun di situs yang menggunakan protokol HTTP.

3.5.1 Tahap Penyiapan jaringan

internet untuk ke laptop.

Pada tahap pertama, penulis akan menyiapkan jaringan internet untuk ke laptop.

1. Pertama sambungkan smartphone via kabel USB ke laptop

2. buka menu pengaturan pada smartphone dan mengklik menu koneksi.

3. Setelah mengklik menu koneksi, peneliti mengklik menu Hotspot seluler dan penambatan

4. Setelah mengklik menu Hotspot seluler dan penambatan aktifjan penambatan usb.

19

3.5.2 Tahap instalasi Oracle VM VirtualBox dan OS kali linux

pada tahap kedua, peneliti akan mempersiapkan perangkat lunak yang dibutuhkan yaitu menginstalasi Oracle Vm

Virtual Box,Kali Linux Operating System

dan Tools Bettercap. Berikut adalah tahap-tahapannya :

1. Pertama, peneliti Download

instalasi perangkat lunak Oracle

VM Virtual Box pada situs

“https://www.virtualbox.org” dan pilih Windows Host karena laptop yang digunakan peneliti adalah laptop yang berbasis sistem operasi windows.

2. Setelah peneliti mendownload instalasi Oracle VM Virtual Box, peneliti melakukan instalasi pada file Oracle VM Virtual Box yang sudah di download.

3. Saat membuka file instalasi, klik next untuk menjalankan proses instalasi

4. Pada bagian custom setup bagianpertama klik next.

5. Pada bagian custom setup bagian

kedua klik next.

6. Pada bagian warning network

interfaces klik yes.

7. Setelah mengklik tombol yes pada bagian warning network interfaces, klik install.

8. Pada menu “ would you like to install this device software ?” klik install.

9. Jika instalasi sudah selesai klik finish.

10. Setelah melakukan instalasi Oracle VM VirtualBox, Download OS Kali linux yang sudah di rancang untuk melakukan peretasan pada situs “https://zsecurity.org/download-custom-kali/” dan pilihlah kali 2020 64 bit.

11. Jika file instalasi kali Linux sudah di download, bukalah file tersebut,klik import dan tunggulah hingga proses import selesai.

12. Setelah proses selesai, klik start pada kali linux yang sudah terinstall.

3.5.3 Tahap melakukan konfigurasi USB wifi adapter pada OS kali linux

pada tahap ketiga, peneliti melakukan konfigurasi terhadap USB wifi

20 adapter untuk bisa digunakan pada OS kali linux yang sudah terinstall. Berikut adalah tahap-tahapannya :

1. Sambungkan usb wifi adapter ke laptop.

2. Klik icon settings OS kali linux dari Oracle VM VirtualBox. 3. Pada menu settings, klik bagian

usb, klik icon add new usb dan pilihlah usb wifi adapter yang digunakan seperti pada gambar 3.18 dan klik ok. Peneliti menggunakan usb wifi adapter Atheros UB93.

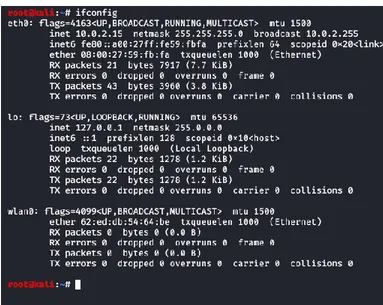

4. Jika sudah start Os kali linux. Username dari os kali linux yang di import adalah “root” sedangkan passwordnya adalah “toor”. 5. Pada OS kali linux buka terminal

dan jalankan command “ifconfig” dan akan muncul output list interface yang tersdia seperti pada gambar 3.1

gambar 3. 1output command “Ifconfig”

6. pada output command “ifconfig” ada tiga jenis interfaces yang tersedia yaitu :

A. eth0

Eth0 adalah interface yang berbasis kabel

Ethernet yang dibuat secara virtualisasi oleh Oracle Vm Virtual Box. B. Lo

Lo adalah Interface yang berfungsi untuk komputer dapat berkomunikasi secara otomatis terhadap komputer yang terhubung kedalam

21 jaringan tersebut dan ke internet.

C. wlan0

Wlan0 adalah Interface yang tersambung dengan USB Wifi Adapter yang sudah di konfigurasikan.

3.5.4 Tahap instalasi tools bettercap

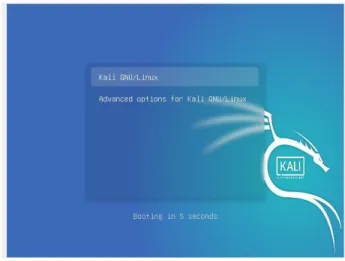

pada tahap keempat, peneliti akan melakukan instalasi Tools Bettercap pada OS kali linux yang sudah di install secara virtual dari Oracle VM VirtualBox berikut adalah tahap-tahapannya :

1. Bukalah software Oracle VM VirtualBox yang sudah terinstall. 2. Klik button start pada OS kali

linux yang sudah di install secara virtual.

3. Pada saat memulaikan OS kali linux, ada dua pilihan booting yaitu kali GNU/LINUX dan advanced options for kali GNU/LINUX. Pilihlah kali gnu/linux seperti pada gambar 3.2.

gambar 3. 2 pilihan booting kali linux

4. Setelah memilih booting yang dibutuhkan, masukan username “root” dan password “toor”. 5. Setelah masuk kedalam kali linux,

bukalah terminal emulator.

6. Selanjutnya ketik command “passwd root” dan masukan password yang baru. Fungsi dari command ini adalah untuk mengubah password root.

7. Jika sudah, klik icon power yang berada di kanan atas, switch user dan login dengan root dan password yang sudah diubah.

8. Bukalah terminal dan jalankan

command “apt-get install bettercap”. Setelah menjalankan command “apt-get install” akan keluar perintah untuk melanjutkan proses instalasi atau tidak ketik

22 “y” dan klik enter untuk melanjutkan proses instalasi. 9. Jika proses instalasi tools

bettercap sudah selesai, jalankan command “bettercap”jika ada output versi bettercap dan ip address dari jaringan anda berarti tools sudah terinstalasi.

3.5.5 Tahap instalasi tools mana-toolkit

pada tahap kelima, peneliti melakukan instalasi tools mana-toolkit pada OS kali linux yang sudah terinstall. Berikut adalah tahap-tahapannya :

1. Bukalah terminal dan jalankan command “ git clone –depth 1 https://github.com/sensepost/mana ” dan klik enter.

2. Kedua jalankan command “ cd mana” dan klik enter.

3. Ketiga jalankan command “git submodule init” dan klik enter. 4. Keempat jalankan command “git

submodule update” klik enter dan tunggu hingga proses selesai. 5. Kelima jalankan command

“make” klik enter dan tunggu hingga proses selesai

3.5.6 Tahap pembuatan access point dengan tools mana-toolkit

pada tahap keenam, peneliti membuat access point dengan tools mana-toolkit pada OS kali linux yang sudah terinstall. Berikut adalah tahap-tahapannya :

1. Pada terminal jalankan command

“leafpad

/etc/mana-toolkit/hostapd-mana.conf” dan klik enter.

2. Pada output command “leafpad

/etc/mana-toolkit/hostapd-mana.conf” ubahlah nama ssid ke “internet gratis” dan pastikan interface yang digunakan adalah wlan0 dan save.

3. Setlanjutnya, Jalankan command “leafpad /usr/share/mana-

toolkit/run-mana/start-nat-simple.sh” dan klik enter.

4. Pada file start-nat-simple.sh, pastikan phy yang sebelumnya adalah wlan0 dikarenakan interface yang digunakan adalah wlan0 dan save.

5. Jalankan command “bash

/usr/share/mana-toolkit/run-mana/start-nat-simple.sh” untuk membuat access point.

23

3.5.7 Tahap menjalankan tools

bettercap

pada tahap ketujuh, peenliti akan menjalankan tools bettercap pada OS kali linux yang sudah diinstal secara virtual berikut adalah tahapan-tahapannya:

1. Sebelum menjalankan command,

klik kanan pada terminal dan klik preferences.

2. Pada menu terminal settings, klik behavior, centangkan unlimited history, klik apply dan klik ok. fungsi dari mencengtangkan unlimited history adalah untuk menghilangkan Batasan line yang akan muncul di terminal.

3. Pada terminal, jalankan command “ bettercap -iface wlan0” seperti pada gambar 3.73. berdasarkan command diatas, “bettercap” adalah command untuk menjalankan tools bettercap, command “-iface” adalah command untuk memilih jenis interface yang ingin digunakan oleh tools dan command “wlan0” adalah interface yang yang akan digunakan oleh tools. Untuk mengetahui jenis interface apa yang digunakan, jalankan

command “ifconfig”Fungsi dari command “ifconfig” untuk menunjukan list interface yang tersedia

3.5.8 Tahap menjalankan module

net.sniff pada tools bettercap

pada tahap kedelapan, peneliti akan menjalankan module “ net.sniff ” yang sudah disediakan di tools bettercap, fungsi dari module “net.sniff” adalah untuk mengambil Traffic data aktivitas user dan melakukan filtering dimana tools bettercap hanya mengambil layer aplikasi dari Traffic

data yang di ambil dari aktivitas user yang

melewati peretas. Berikut adalah tahap untuk menjalankan module net.sniff pada tools bettercap :

1. Jalankan command “net.sniff on”.

4. Hasil dan pembahasan

4.1 Kesimpulan

Pada bab ini menjelaskan mengenai hasil dari tahap implementasi dalam melakukan penyadapan dengan metode Sniffing pada situs Berbol yang dilakukan pada bab tiga maka, didapatkan hasil Analisa berupa akun user dari Traffic data yang didapatkan dari aktivitas user.

24

4.2 Hasil tahap implementasi

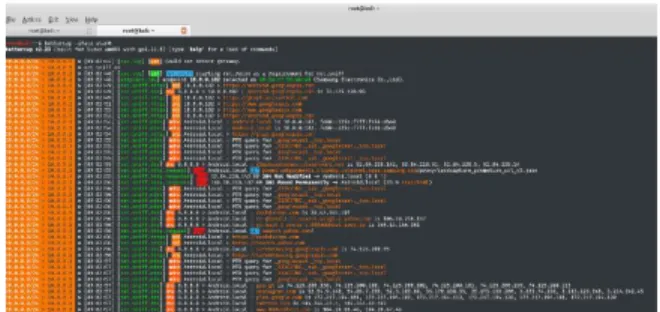

Pada bagian ini menjelaskan hasil akhir dari tahap implementasi simulasi yang sudah dilakukan pada bab tiga. hasil dari paket trafik saat user melakukan aktivitas di situs Berbol dengan jaringan access point yang sudah dibuat dari tools mana-toolkit yaitu “internet gratis”, dapat dilihat pada tools bettercap. Berikut adalah aktivitas yang dilakukan oleh user yang terekam tools bettercap pada gambar 4.1 .

gambar 4. 1 rekaman aktivitas user pada tools bettercap

berdasarkan hasil Analisa pada gambar 4.1, tools bettercap berhasil merekam semua kegiatan yang dilakukan oleh user yang terhubung pada access point “internet gratis”.berikut adalah penjelasan dari hasil Analisa rekaman aktivitas user pada tools bettercap.

4.1.1 Sys.log

Sys.log adalah sebuah output dari command “Net.sniff on” yang menunjukan pesan output dari command yang digunakan

contohnya, jika peneliti memasukan command “net.sniff on” maka sys.log akan menunjukan pesan bahwa peneliti menjalankan command “net.sniff on”. Sys.log akan menunjukan pesan seperti adanya kesalahan atau error yang terjadi pada tools yang digunakan.

4.1.2 Endpoint.new

Endpoint.new adalah sebuah output dari command “Net.sniff on” yang menunjukan pesan jenis device yang terhubung dalam access point yang terhubung oleh peretas juga. Seperti pada gambar 4.6, Endpoint.new menunjukan adanya device baru yang terhubung yaitu device “Samsung Electronics Co.,Ltd”.

4.1.3 Net.sniff.https

Net.sniff.https adalah sebuah output dari command “Net.sniff on” yang menunjukan situs apa yang sedang dikunjungi oleh user. Seperti pada gambar 4.6, pernyataan “Net.sniff.https” memberikan ip address dari device yang terhubung pada access point yang terhubung oleh peretas juga dan menunjukan Ip address user tersebut sedang mengakses situs yang dikunjungi.

25

4.1.4 Net.sniff.dns

Net.sniff.dns adalah sebuah output dari command “Net.sniff on” yang menyatakan user akan mengakses suatu website dan gateaway atau router akan memberikan ip address dari situs tersebut sehingga user bisa mengakses website tersbut. Seperti pada gambar 4.6, pernyataan “net.sniff.dns” memberikan ip address https://android.googleapis.com yaitu “74.125.130.95” agar user dengan ip “10.0.0.182” bisa mengakeses situs yang ingin dikunjungi.

4.1.5 Net.sniff.mdns

Net.sniff.mdns adalah sebuah output dari command “Net.sniff on” yang menyatakan ip address dari suatu device atau hostname.seperti pada gambar 4.6, pernyataan “Net.sniff.mdns” menunjukan bahwa device “android.local” ip addressnya adalah “10.0.0.182” dengan mac address “fe80::225e:f7ff:fe56:dbe8”.

4.1.6 Net.sniff.http.request

Net.sniff.http.request adalah sebuah output dari command “Net.sniff on” yang menyatakan suatu device mengakses situs yang ingin dikujungi. Pada gambar 4.6 terdapat pernyataan “Net.sniff.http.request”

yang berisi device “android.local” sedang mengunjungi situs “search.yahoo.com”.

4.1.7 Net.sniff.http.response

Net.sniff.http.response adalah sebuah output dari command “Net.sniff on” yang terhubung oleh “Net.sniff.http.response”. perbedaan antara pernyataan “Net.sniff.http.response” dengan “Net.sniff.http.request” adalah dimana “Net.sniff.http.response” berisi tentang respon dari situs tersebut sedangkan “Net.sniff.http.request” berisi tentang website yang ingin dikunjungi.

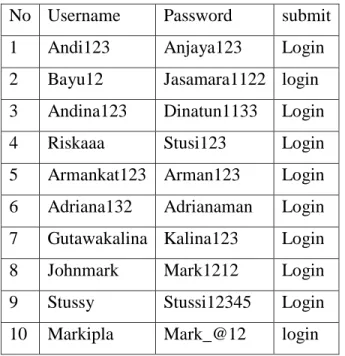

4.3 Analisis hasil

Semua data-data tersebut didapatkan dari salah satu packet data yang ada pada Traffic data dari access point “internet gratis”. Pada packet data tersebut terdapat info seperti situs mana yang dikunjungi, nama device dan sebagainya. Tools akan memilah satu-persatu packet data yang berjalan pada access point “internet gratis” untuk mencari apakah di salah satu packet data tersebut terdapat kegiatan mengisi form dan adanya kegiatan yang melibatkan fungsi Submit. Hasil Analisa yang mendapatkan kegiatan mengisi form yang melibatkan fungsi

26

gambar 4. 2 Hasil Analisa yang mendapatkan kegiatan

mengisi form yang melibatkan fungsi Submit

Berdasarkan hasil Analisa pada gambar 4.7, terlihat bahwa tools bettercap menunjukan isi dari packet data yang mengandung variabel-variabel umum seperti username,password dan adanya kegiatan submit. Cara Tools Bettercap melakukan filtering pada packet data tersebut dan menunjukan bahwa pada packet data tersebut memiliki data akun user adalah melakukan proses pemilahan pada lapisan aplikasi yang dimiliki oleh packet data tersebut. Lapisan aplikasi mengandung informasi seperti situs apa yang dikunjungi, browser apa yang digunakan oleh user dan sebagainya. Jika pada lapisan aplikasi yang dimiliki oleh packet data tersebut memiliki kegiatan mengisi form yang melibatkan perintah Submit, tools bettercap akan menunjukan isi dari lapisan aplikasi tersebut. Jika pada lapisan aplikasi tersebut tidak memiliki kegiatan mengisi form yang melibatkan perintah submit, tools tidak akan menunjukan isi dari lapisan aplikasi tersebut. Berdasarkan pada gambar 4.7, tools bettercap berhasil mendapatkan salah satu

lapisan aplikasi yang memiliki kegiatan mengisi form yang didalamnya terdapat variabel username dan password. Berikut adalah hasil penyadapan yang dilakukan oleh Tools Bettercap terhadap situs Berbol. No Username Password submit 1 Andi123 Anjaya123 Login 2 Bayu12 Jasamara1122 login 3 Andina123 Dinatun1133 Login 4 Riskaaa Stusi123 Login 5 Armankat123 Arman123 Login 6 Adriana132 Adrianaman Login 7 Gutawakalina Kalina123 Login 8 Johnmark Mark1212 Login 9 Stussy Stussi12345 Login 10 Markipla Mark_@12 login

Tabel 4. 1 Hasil informasi user yang disadap dengan

Tools Bettercap

4.4 Solusi untuk mencegah kegiatan Sniffing.

Berdasarkan pada perumusan hasil diatas, situs yang menggunakan protokol HTTP dan situs Berbol rentan dengan kegiatan Sniffing atau penyadapan. Solusi untuk mencegah kegiatan Sniffing pada situs yang menggunakan protokol HTTP dan situs Berbol adalah menggunakan protokol

HTTPS. Protokol HTTPS adalah versi

27 menggunakan sertifikat SSL/TLS. SSL/TLS adalah protokol keamanan yang berfungsi untuk melakukan enkripsi pada aktivitas-aktivitas yang dilakukan oleh user sehingga keamanan dan kerahasiaan data lebih terjaga.

5. Penutup

5.1 Kesimpulan

Penelitian yang dilakukan adalah menganalisis bagaimana peretas bisa melakukan kegiatan Sniffing atau penyadapan pada situs Berbol dan situs yang menggunakan protokol HTTP. Berdasarkan hasil akhir menunjukan bahwa analisis dari simulasi penyadapan pada situs Berbol berhasil mendapatkan akun user dengan cara memilah setiap packet data yang ditransmisikan menggunakan Tools Bettercap.

5.2 Saran

Saran yang diberikan oleh peneliti dalam penelitian lanjut adalah melakukan lebih banyak penelitian terhadap situs yang berbeda alamat sehingga dapat memperoleh hasil peenlitian yang lebih besar.

Daftar Pustaka

[1] Chris Sanders. 2017 “Practikal Packet Analysis using Wireshark To Solve

Real-World Network Problems”. San Francisco: No Starch Press.

[2] Dian Kurnia. 2019 “Pemanfaatan Bettercap Sebagai Teknik Sniffing Pada Paket Trafik Jaringan Wifi”. Jurnal Fakultas Sains dan Teknologi No.1 ISBN: 978-623-7297-02-4. [3] Emmet Dulaney, Chuck Easttom.

2014 “CompTIA Security+ Study Guide”. Indianapolis: John Wiley and Sons.

[4] Muhamad Aznar Abdillah, Anton Yudhana, Abdul Fadil. 2020 “Sniffing Pada Jaringan WiFi Berbasis Protokol 802.1x Menggunakan Aplikasi Wireshark”. Jurnal Sains Komputer dan Informatika Vol 4, No.1 Print/Online ISSN 2548-9771/2549-7200.

[5] Lee Allen, Tedi Heriyanto, Shakeel Ali. 2014 “Kali Linux- Assuring Security by Penetration Testing”. Birmingham: Packt Publishing.

[6] Phill Bramwell. 2018 “Hands-On Penetration Testing on Windows”. Birmingham: Packt Publishing.

[7] Susanto, Basworo Ardi Pramono, Sri Handayani. 2018 “Analisis Sniffing Password Menggunakan Aplikasi Cain Dan Abel Pada Jaringan Wifi Universitas Semarang ”. Jurnal

28 Tranformatika Vol 16, No 1 ISSN: 1693-3656

[8] Sri Mulyani. 2016 “Metode Analisis dan Perancangan Sistem”. Bandung: Abdi Sistematika.

[9] Tri Rachmadi S.Kom. 2020 “Jaringan

Komputer”. Jakarta: Tiga Ebook.

[10] Sukri Sudin. 2019 “200 Istilah Digital

Marketing: Marketer dan

Entrepreneur Perlu Pahami”. Jakarta: Sukri Sudin.

[11] URL:https://gilangcp.com/arti-kotak- hijau-dan-gembok-https-pada-browser/.[Diakses:16 July 2020]. [12] URL:https://www.zonareferensi.com/p engertian-analisis-menurut-para-ahli-dan-secara-umum/. [Diakses :4 Agustus 2020]. [13] URL:https://asakhasan.blogspot.com/2 013/04/makalah-analisiskebutuhan.html. [Diakses: 7 Agustus 2020]. [14] URL:https://definisiahli.blogspot.com/ 2014/11/definisi-perancangan-sistem-menurut-ahli.html. [Diakses: 10 Agustus 2020]. [15] URL:https://www.zonareferensi.com/p engertian-implementasi/.[Diakses:21 Agustus 2020].