9

LANDASAN TEORI

2.1 Teori Umum

2.1.1 Pengertian Sistem Informasi

Menurut Hall (2013:5), sistem informasi merupakan serangkaian prosedur formal di mana data dikumpulkan, disimpan, diproses menjadi informasi, dan didistribusikan kepada pengguna. Sedangkan menurut Cegielski (2013:12), sistem informasi adalah mengumpulkan, memproses, menyimpan, menganalisis, dan menyebarkan informasi untuk tujuan tertentu. Tujuan sistem informasi adalah untuk mendapatkan informasi yang tepat kepada orang yang tepat, pada waktu yang tepat, dalam jumlah yang tepat, dan dalam format yang tepat. Sistem informasi dimaksudkan untuk memberikan informasi yang berguna, kita perlu membedakan antara informasi dan dua istilah yang terkait erat: data dan pengetahuan. Terdapat 6 komponen dalam sistem informasi, yaitu :

- Perangkat Keras - Perangkat Lunak - Database - Jaringan - Kebijakan - Manusia

Jadi dapat ditarik kesimpulan bahwa sistem informasi adalah serangkaian prosedur formal di mana data dikumpulkan, disimpan, dianalisis, dan diproses menjadi informasi yang dapat disebarkan untuk tujuan tertentu.

2.1.2 Pengertian Teknologi Informasi

Menurut Weickgenannt (2013:8), teknologi informasi (TI) adalah sebagai komputer, peralatan pendukung, perangkat lunak, layanan, dan sumber daya terkait yang diterapkan untuk mendukung proses bisnis. Dengan adanya teknologi informasi pada sebuah organisasi

dapat mendukung enam tujuan bisnis, yaitu: menaikan produktivitas, mengurangi biaya, mempercepat pembuatan keputusan, memfasilitasi kerjasama, meningkatkan customer relationship, mengembangkan strategi aplikasi baru. Sedangkan menurut Rainer (201:17), TI berhubungan dengan semua alat berbasis komputer yang digunakan orang untuk bekerja dengan informasi dan mendukung informasi dan kebutuhan pengolahan informasi organisasi. Jadi dapat ditarik kesimpulan bahwa teknologi informasi adalah jaringan dari semua sistem informasi yang digunakan oleh sebuah organisasi untuk bekerja dengan informasi dan mendukung informasi dan kebutuhan pengolahan informasi organisasi.

2.1.3 Pengertian Hardware

Menurut Cegielski (2013:13), hardware terdiri dari perangkat seperti prossesor, monitor, keyboard, dan printer yang secara bersama-sama perangkat ini menerima, mengolah, dan menampilkan data dan informasi. Sedangkan menurut O’Brien (2009:117), komponen hardware termasuk perangkat input dan output seperti sebuah CPU, dan perangkat penyimpanan primer dan sekunder. Jadi dapat ditarik kesimpulan bahwa Hardware (Perangkat Keras) perangkat yang terdiri dari prosessor, monitor, keyboard, dan printer yang termasuk perangkat input dan output.

2.1.4 Pengertian Software

Menurut Cegielski (2013:13), perangkat lunak/software adalah program atau kumpulan program yang memungkinkan perangkat keras untuk memproses data. Sedangkan menurut O’Brien (2009:126), software adalah istilah umum untuk berbagai jenis program yang digunakan untuk mengoperasikan dan memanipulasi komputer pada perangkat periferal mereka. Jadi dapat ditarik kesimpulan bahwa software adalah suatu program yang memungkinkan perangkat keras untuk memproses data dalam mengoperasikan dan memanipulasi komputer pada perangkat periferal mereka.

2.1.5 Pengertian Jaringan Komputer

Menurut Cegielski (2013:149), jaringan komputer adalah sistem yang menghubungkan komputer dan perangkat lain (misalnya, printer) melalui media komunikasi sehingga data dan informasi dapat ditransmisikan antara mereka. Sedangkan menurut Sofana (2013:3), jaringan komputer merupakan kumpulan beberapa komputer (dan perangkat lainnya seperti router,switch, dan sebagainya) yang saling terhubung satu sama lain melalui media perantara. Media perantara bisa berupa media kabel ataupu media tanpa kabel (nirkabel). Jadi dapat ditarik kesimpulan bahwa Jaringan Komputer adalah sistem yang menghubungkan komputer dengan perangkat lain melalui suatu media perantara yang dilakukan antara satu dengan yang lain.

2.1.6 Pengertian Internet

Menurut Turban (2010:121), Internet interkoneksi jaringan komputer skala besar yang dihubungkan menggunakan protokol khusus yang berfungsi sebagai mekanisme transportasi. Koneksi antar jaringan dapat dilakukan dengan dukungan protokol yang khas, yaitu TCP/IP (Transmission Control Protocol/ Internet Protocol). Sedangkan menurut O’Brien (2009:217), internet adalah fenomena revolusioner dalam komputasi dan telekomunikasi. Internet telah menjadi jaringan terbesar dan paling penting dari jaringan saat ini dan telah berkembang menjadi superhighway informasi global. Jadi dapat ditarik kesimpulan bahwa internet merupakan interkoneksi jaringan komputer skala besar yang dihubungkan menggunakan sebuah protokol yang disebut TCP/IP yang telah terevolusioner dalam komputer dan telekomunikasi informasi global.

2.1.7 Pengertian Intranet

Menurut O’Brien (2009:221), intranet adalah jaringan di dalam sebuah organisasi yang menggunakan teknologi Internet (seperti Web browser dan server, protokol jaringan TCP/IP, HTML hypermedia dokumen penerbitan dan database, dan sebagainya) untuk

menyediakan lingkungan Internet seperti dalam perusahaan untuk berbagi informasi, komunikasi, kolaborasi dan dukungan dari proses bisnis. Intranet dilindungi oleh langkah-langkah keamanan seperti password, enkripsi, dan firewall sehingga dapat diakses melalui oleh para pengguna melalui internet. Sedangkan menurut Turban (2010:122), intranet adalah jaringan yang dirancang untuk melayani kebutuhan informasi internal perusahaan, dengan menggunakan alat internet. Intranet menyediakan kemudahan dan browsing yang murah. Jadi dapat ditarik kesimpulan intranet adalah jaringan yang dirancang untuk melayani kebutuhan informasi internal perusahaan yang menggunakan teknologi Internet.

2.1.10 Pengertian Extranet

Menurut O’Brien (2009:223), extranet adalah link jaringan yang menggunakan teknologi internet untuk menghubungkan intranet dari bisnis dengan intranet dari pelanggan, pemasok, atau mitra bisnis lainnya. Sedangkan menurut Cegielski (2013:157), extranet menghubungkan bagian dari intranet organisasi yang berbeda. Memungkinkan mitra bisnis untuk berkomunikasi secara aman melalui internet dengan menggunakan jaringan virtual private. Jadi dapat disimpulkan extranet merupakan internet jaringan yang dikontrol dengan menggunakan password untuk private user daripada general public untuk dapat berkomunikasi secara aman dengan menggunakan jaringan virtual private.

2.1.11 Pengertian Virtual Private Network (VPN)

Menurut Cegielski (2011:108) Virtual Private Network adalah jaringan pribadi yang menggunakan jaringan publik (biasanya adalah Internet) untuk menghubungkan sesama pengguna. VPN mengintegrasikan konektivitas global internet dengan keamanan jaringan pribadi dan dengan demikian memperluas jangkauan jaringan organisasi. VPN memiliki beberapa kelebihan yaitu dengan VPN dapat mengizinkan remote user untuk mengakses ke jaringan perusahaan dan VPN juga memberikan kemudahan bagi organisasi

untuk dapat memberlakukan kebijakan keamanan bagi organisasi. Jadi dapat ditarik kesimpulan bahwa Virtual Private Network adalah jaringan pribadi yang menggunakan jaringan publik untuk menghubungkan dan memperluas jangkauan jaringan organisasi.

2.1.12 Teori Local Area Network

Menurut Cegielski (2013:149), Local Area Network (LAN) menghubungkan dua atau lebih perangkat di wilayah geografis yang terbatas, biasanya dalam gedung yang sama, sehingga setiap perangkat di dalam jaringan dapat berkomunikasi dengan setiap perangkat lain. Sedangkan menurut O’Brien (2009:223), LAN menghubungkan komputer dan perangkat pengolahan informasi lain dalam area fisik yang terbatas, seperti kantor, ruang kelas, bangunan, atau tempat kerja lainnya. LAN menyediakan kemampuan jaringan telekomunikasi yang menghubungkan pengguna akhir di kantor-kantor, departemen, dan kelompok kerja lainnya. Jadi dapat ditarik kesimpulan Local Area Network adalah jaringan lokal yang menghubungkan dua atau lebih komputer pada perangkat pengolahan informasi lain dalam area fisik yang terbatas yang digunakan untuk menyediakan kemampuan jaringan telekomunikasi yang menghubungkan pengguna akhir di kantor-kantor, departemen, dan kelompok kerja lainnya.

2.1.13 Teori Wide Area Networks

Menurut Cegielski (2013:151), Wide Area Network (WAN) adalah jaringan yang mencakup area geografis yang luas. Sedangkan menurut O’Brien (2009 : 223), WAN adalah jaringan telekomunikasi yang mencakup wilayah geografis yang luas. Jaringan ini telah menjadi kebutuhan untuk melaksanakan hari untuk kegiatan hari banyak bisnis dan organisasi pemerintah dan pengguna akhir mereka. Jadi Wide Area Network adalah jaringan telekomunikasi yang mencakup wilayah geografis yang luas.

2.1.14 Pengertian Website

Menurut Cegielski (2013:165), sebuah website adalah berbasis web, gerbang personal menuju informasi dan pengetahuan yang memberikan informasi yang relevan dari sistem TI yang berbeda dan internet dengan menggunakan teknik pencarian dan pengindeksan yang maju. Corporate website menawarkan satu poin akses personal melalui web browser untuk informasi bisnis penting yang terletak di dalam dan di luar organisasi. Jadi dapat ditarik kesimpulan bahwa website adalah gerbang personal menuju informasi dan pengetahuan yang memberikan informasi yang relevan dari sistem TI yang berbeda.

2.1.15 Pengertian UML

Menurut Lee (2012:157), Unified Modeling Language merupakan notasi standar dalam mengembangkan metodologi desain berorientasi obyek untuk aplikasi komputer. UML adalah alat untuk menentukan sistem perangkat lunak yang mencakup diagram standar untuk mendefinisikan, menggambarkan dan memetakan secara visual atau memodelkan desain perangkat lunak sistem dan struktur. Diagram UML termasuk menggunakan Usecase Diagram, Class Diagram , Sequence Diagram , Statechart Diagram, Activity Diagram, Component Diagram, dan Deployment Diagram. Sedangkan menurut Wixom (2013:511), UML adalah untuk menyediakan kosakata umum istilah berbasis obyek dan teknik diagram yang cukup kaya untuk model setiap proyek pengembangan sistem dari analisis untuk merancang. Jadi dapat disimpulkan bahwa UML adalah notasi standar yang digunakan dalam desain untuk pelaksanaan setiap sistem dan perangkat lunak arsitektur serta membantu mencapai persyaratan fungsional dan non-fungsional dari sistem.

2.1.16 Teori Rich Picture

Menurut penelitian dari Stenlund dalam Using Grounded Theory Methodology and Rich Picture Diagrams in Analyzing Value Creation in Houses of Culture Projects in Sweden (2010: 18), “That’s rich

picture diagrams are tools suitable for analyzing complex building process”, yang artinya rich picture adalah alat yang sesuai untuk menganalisa berbagai pembentukan proses bisnis yang kompleks.

2.1.17 Teori Event Table

Menurut Rama (2008:3), event adalah kejadian yang terjadi pada suatu waktu tertentu yang terdiri dari satu atau lebih objek. Sebuah event table dihasilkan dari aktivitas-aktivitas dari class. Bagian horizontal berisi class yang terpilih, bagian vertical berisi event-event. Jadi dapat disimpulkan bahwa event table adalah suatu proses mengidentifikasi aktivitas-aktivitas yang terjadi dalam suatu rangkaian sistem yang berjalan dalam perusahaan.

2.1.18 Teori Overview Activity Diagram

Menurut Rama (2008:79), Overview Activity Diagram menyajikan suatu pandangan tingkat tinggi dari proses bisnis dengan mendokumentasikan kejadian penting, urutan kejadian-kejadian ini, dan aliran informasi antar kejadian-kejadian. Overview Activity Diagram bermanfaat dalam memahami kejadian-kejadian penting pada suatu proses bisnis, tanggung jawab atas kejadian ini, dan perpindahan informasi antar kejadian. Menurut Rama (2008 : 85), dalam menyiapkan overview activity diagram terdapat langkah-langkah sebagai berikut :

a. Membaca narasi dan mengidentifikasi event-event yang penting.

b. Mencatat narasi secara jelas untuk mengidentifikasi event-event yang terlibat di dalamnya.

c. Menggambarkan agent (aktor) yang terlibat dalam proses bisnis yang terjadi.

d. Membuat diagram event-event dan menunjukkan urutan event yang terjadi.

e. Menggambarkan dokumen yang dibuat dan digunakan dalam proses bisnis, serta menggambarkan aliran informasi dari dokumen tersebut.

f. Menggambarkan table files yang dibuat dan digunakan dalam proses bisnis, serta menggambarkan aliran informasi dari files tersebut.

Jadi dapat ditarik kesimpulan bahwa overview activity diagram adalah sekumpulan aliran aktivitas yang digambarkan dalam suatu diagram yang dimulai dari proses bisnis yang penting menuju ke proses bisnis yang biasa secara berurutan.

2.1.19 Teori Detailed Activity Diagram

Menurut Rama (2008:110), detailed activity diagram adalah diagram aktivitas UML yang menyediakan penyajian terperinci dari aktivitas yang berhubungan dengan satu atau dua kejadian yang ditunjukkan di dalam overview diagram. Detailed activity diagram menunjukkan informasi mengenai aktivitas dalam suatu kejadian spesifik. Untuk membuat sebuah detailed activity diagram perlu untuk mengidentifikasi aktivitas individu dalam setiap kejadian. Jadi dapat disimpulkan bahwa detailed activity diagram merupakan diagram aktivitas UML yang menyediakan penyajian terperinci dari aktivitas dalam suatu kejadian spesifik.

2.1.20 Teori Workflow

Menurut Rainer (2011:169), workflow adalah pergerakan informasi yang mengalir melalui urutan langkah-langkah yang membentuk suatu prosedur kerja organisasi. Sedangkan menurut Rama (2008:111), workflow adalah tabel dengan dua kolom yang mengidentifikasikan para pelaku dan tindakan yang dilakukannya dari sebuah proses. Para pelaku yang melaksanakan aktivitas spesifik didaftarkan di dalam kolom pada sisi kiri. Aktivitas terkait didaftarkan pada sisi kanan. Aktivitas didaftarkan dengan menggunakan kata kerja aktif. Jadi dapat disimpulkan bahwa workflow adalah sebuah tabel sederhana dua kolom yang mengidentifikasikan pergerakan informasi yang mengalir melalui urutan langkah-langkah bagi para pelaku dan tindakan yang dilakukannya dari sebuah proses.

2.1.21 Teori Entity Relationship Diagram

Menurut Hall (2013:49), ERD (Entity Relationship Diagram) adalah teknik dokumentasi yang digunakan untuk mewakili hubungan antara entitas bisnis. Entitas berlaku untuk suatu hal dimana organisasi menangkap data. Suatu entitas mungkin sumber daya fisik, suatu peristiwa, atau agen. Sedangkan menurut Roth (2013:224), ERD (Entity Relationship Diagram) adalah gambar yang menunjukkan informasi yang dibuat, disimpan, dan digunakan oleh sistem bisnis. Pada ERD, jenis yang sama dari informasi yang tercantum bersama-sama dan ditempatkan di dalam kotak yang disebut entitas. Garis ditarik antara entitas untuk mewakili hubungan antar data, dan simbol khusus ditambahkan ke diagram untuk berkomunikasi aturan bisnis tingkat tinggi yang perlu didukung oleh sistem. Jadi dapat disimpulkan bahwa Entity Relationship Diagram yaitu teknik dokumentasi yang digunakan untuk menunjukkan informasi yang dibuat, disimpan, dan digunakan oleh entitas bisnis. 2.1.22 Pengertian Siklus Pendapatan

Menurut Rama (2008:23), siklus pendapatan mengacu pada proses menyediakan barang dan jasa untuk para pelanggan. Siklus pendapatan dari jenis organisasi yang berbeda dapat saja sama dan mencakup didalamnya sebagian atau semua kegiatan berikut ini :

1. Merespon permintaan informasi dari pelanggan.

2. Membuat perjanjian dengan para pelanggan untuk menyediakan barang dan jasa di masa mendatang. Contoh perjanjiannya adalah Purchased Order& Sales Order.

3. Menyediakan jasa atau mengirim barang ke pelanggan.

4. Melakukan penagihan ke pelanggan. Perusahaan akan mengakui klaimnya terhadap pelanggan dengan mencatat piutang dan menagih pelanggan.

5. Melakukan penagihan uang. 6. Menyetorkan uang ke bank.

7. Menyusun laporan Contohnya adalah laporan daftar pesanan, daftar pengiriman, dan daftar penerimaan kas.

Menurut Speer (2012:399), penjualan di dalam siklus pendapatan adalah dokumen formal yang disusun dengan menggunakan formulir pemesanan pelanggan yang berupa satu salinan dokumen tersebut juga siap untuk memulai pengiriman dan menerima pembayaran dari pelanggan. Pesanan penjualan disiapkan oleh penjual dalam penjualan unit. Jadi dapat ditarik kesimpulan bahwa siklus pendapatan mengacu pada proses menyediakan barang dan jasa untuk para pelanggan dengan menyertakan dokumen formal yang disusun dengan menggunakan formulir pemesanan pelanggan.

2.1.23 Pengertian Penjualan Kredit

Menurut Anggadini (2011:165), penjualan kredit adalah aktivitas penjualan yang menimbulkan tagihan/klaim/piutang kepada pembeli sehingga penjual tidak menerima uang tunai pada saat barang diserahkan kepada pembeli. Sedangkan menurut Vini Mariani (2011: 274), penjualan kredit dan piutang merupakan dua hal yang tidak dapat dipisahkan, karena penjualan kredit akan selalu menimbulkan piutang. Tidak ada atau lemahnya pengendalian internal dalam sistem akuntansi penerimaan kas akan berakibat semakin besarnya resiko kerugian yang akan ditanggung perusahaan akibat tak tertagihnya piutang maupun penyimpangan atau kecurangan akan yang mengakibatkan terancamnya kelangsungan hidup perusahaan. Untuk itu diperlukan adanya pengendalian internal yang baik untuk mendukung sistem akuntansi ketiganya. Prosedur penjualan kredit terdiri dari aktivitas :

a. Permintaan informasi persediaan barang/jasa b. Penerimaan pesanan penjualan

c. Pengecekan persediaan dan harga d. Persetujuan kredit

e. Pengambilan barang/persediaan f. Pembuatan faktur penjualan g. Pengiriman barang

h. Pencatatan transaksi i. Penagihan

Jadi dapat ditarik kesimpulan bahwa penjualan kredit menimbulkan piutang dan keduanya merupakan hal yang tidak bisa dipisahkan dan juga penjualan barang dagang yang dilakukan secara tidak tunai dan dicatat sebagai debit pada perkiraan piutang dagang dan kredit pada perkiraan penjualan.

2.2 Teori Khusus

2.2.1 Pengertian Risiko

Menurut Peltier (2005:16), risiko merupakan fungsi dari kemungkinan yang mengidentifikasikan ancaman yang akan terjadi, dan kemudian dampak bahwa ancaman akan terjadi pada proses atau misi dari aset dalam bisnis. Sedangkan Istiningrum (2011:2), risiko mengandung tiga unsur pembentuk risiko, yaitu (i) kemungkinan kejadian atau peristiwa, (ii) dampak atau konsekuensi jika terjadi, risiko akan membawa akibat atau konsekuensi, dan (iii) kemungkinan kejadian (risiko masih berupa kemungkinan atau diukur dalam bentuk probabilitas). Jadi dapat ditarik kesimpulan bahwa risiko adalah kemungkinan yang mengidentifikasikan ancaman yang akan terjadi dalam bisnis yang dapat menimbulkan kerugian.

2.2.1.1 Komponen Risiko

Menurut Arens (2012:281), komponen risiko adalah sebagai berikut:

1. Risiko Deteksi yang Direncanakan (Planned Detection Risk) Risiko bahwa bukti audit untuk segmen akan gagal mendeteksi

salah saji yang melebihi toleransi.

2. Risiko Audit yang Dapat Diterima (Acceptable Audit Risk) Ukuran tentang kesediaan auditor untuk menerima bahwa

laporan keuangan mungkin disalahsajikan secara material setelah audit selesai dan pendapat wajar tanpa pengecualian telah dikeluarkan.

Ukuran penilaian auditor tentang kemungkinan bahwa ada salah saji yang material dalam suatu segmen sebelum mempertimbangkan keefektifan pengendalian internal.

4. Risiko Pengendalian (Control Risk)

Ukuran penilaian auditor mengenai kemungkinan bahwa salah saji melampaui jumlah yang dapat ditoleransi dalam suatu segmen tidak akan tecegah atau terdeteksi oleh pengendalian internal klien.

2.2.1.2 Upaya Penanggulangan Risiko

Menurut Yasa (2013:33), tindakan yang dilakukan untuk mengurangi risiko yang muncul disebut mitigasi/ penanganan risiko (risk mitigation). Tindakan yang dapat dilakukan dalam menangani risiko yaitu :

1. Menahan Risiko (Risk Retention)

Tindakan ini dilakukan karena dampak dari suatu kejadian yang merugikan masih dapat diterima (acceptable).

2. Mengurangi Risiko (Risk Reduction)

Mengurangi risiko dilakukan dengan mempelajari secara mendalam risiko tersebut, dan melakukan usaha-usaha pencegahan pada sumber risiko atau mengkombinasikan usaha agar risiko yang diterima tidak terjadi secara simultan.

3. Memindahkan Risiko (Risk Transfer)

Dilakukan dengan cara mengansuransikan risiko baik sebagian atau seluruhnya kepada pihak lain.

4. Menghindari Risiko (Risk Avoidance)

Dilakukan dengan menghindari aktivitas yang tingkat kerugiannya tinggi.

2.2.2 Risiko Teknologi Informasi

2.2.2.1 Kategori Risiko Teknologi Informasi

Menurut Hughes (2006:34), kategori risiko teknologi informasi antara kehilangan informasi potensial

dan pemulihannya, antara lain : 1. Security

Risiko yang informasinya diubah atau digunakan oleh orang yang tidak berotoritas. Ini merupakan kejahatan komputer, kebocoran internal dan terorisme cyber.

2. Availability

Risiko yang datanya tidak dapat diakses, seperti setelah kegagalan sistem, karena kesalahan manusia, perubahan konfigurasi, kurangnya pengurangan arsitektur atau akibat lainnya.

3. Recoverability

Risiko dimana informasi yang diperlukan tidak dapat dipulihkan dalam waktu yang cukup setelah sebuah kejadian keamanan atau ketersediaan seperti kegagalan perangkat lunak atau keras, ancaman eksternal, atau bencana alam.

4. Performance

Risiko dimana informasi tidak tersedia saat diperlukan yang diakibatkan oleh arsitektur terdistribusi, permintaan yang tinggi dan topografi informasi teknologi yang beragam.

5. Scalability

Risiko perkembangan bisnis, peraturan bottleneck, dan bentuk arsitekturnya membuat tidak mungkin menangani banyak aplikasi baru dan biaya bisnis yang efektif.

6. Compliance

Risiko yang manajemen atau pengginaan informasinya melanggar keperluan regulator. Yang dipersalahkan dalam hal ini mencakup regulasi pemerintah, panduan pengaturann korporat dan kebijakan internal.

2.2.3 Penilaian Risiko

2.2.3.1 Pengertian Penilaian Risiko

Menurut Peltier (2005:16), penilaian risiko adalah proses kedua dalam manajemen siklus hidup risiko. Organisasi menggunakan penilaian risiko untuk menentukan ancaman apa yang ada untuk suatu aset dan tingkat risiko terkait ancaman itu. Prioritas ancaman (penentuan tingkat resiko) memberikan organisasi berupa informasi yang diperlukan untuk memilih tindakan yang tepat kontrol, perlindungan, atau tindakan untuk menurunkan risiko ke tingkat yang dapat diterima. Organisasi harus menetapkan ambang batas dari risiko yang dapat diterima dan melaksanakan penanggulangan yang memadai untuk mengurangi risiko ke tingkat yang ditentukan manajemen.

Setiap kali penilaian risiko yang akan dilakukan, profesional manajemen risiko harus bertemu dengan klien untuk menentukan apa yang dikaji, apa jenis elemen risiko yang harus diperiksa, dan apa yang klien perlu sebagai penyampaian atau hasil dari proses. Tujuan dari proses penilaian risiko adalah untuk menentukan dampak ancaman terhadap aset informasi berdasarkan :

1. Integritas (Integrity)

Segala macam informasi tanpa adanya modifikasi yang tidak sah (asli). Beberapa contoh dari ancamannya yaitu menggunakan/ menghasilkan laporan yang salah, memodifikasi/mengganti bebrapa informasi, salah mengartikan informasi, dsb.

2. Kerahasiaan (Confidentiality)

Informasi yang ada diperusahaan bersifat rahasia dan hanya pihak yang berwenang yang dapat mengakses dari informasi tersebut. Beberapa contoh dari ancamannya yaitu penyalahgunaan hak akses oleh yang tidak berwenang, memberikan informasi tanpa

seizin pihak yang berwenang, mengawasi transaksi, dsb.

3. Ketersediaan sumber daya informasi (Availability) Aplikasi, sistem, atau sumber informasi yang diperlukan oleh perusahaan tersedia saat dibutuhkan. Beberapa contoh dari ancamannya yaitu perusakan informasi, menunda ketersediaan akses informasi, bencana besar ( kebakaran, banjir,dsb).

2.2.3.2 Proses Penilaian Risiko

Menurut Moteff (2004:2), penilaian risiko melibatkan integrasi ancaman, kerentanan, dan informasi konsekuensi. Manajemen risiko melibatkan memutuskan langkah-langkah protektif untuk mengambil berdasarkan disepakati strategi pengurangan risiko. Banyak model / metodologi yang telah dikembangkan dimana ancaman, kerentanan, dan risiko yang terintegrasi dan kemudian digunakan untuk menginformasikan alokasi sumber daya untuk mengurangi risiko tersebut. Sedangkan menurut Peltier (2005:16), organisasi menggunakan penilaian risiko untuk menentukan apa ancaman yang ada untuk suatu aset dan tingkat risiko yang terkait ancaman itu. Ancaman prioritas (penentuan tingkat risiko) memberikan organisasi dengan informasi yang dibutuhkan untuk memilih tindakan kontrol yang tepat, perlindungan, atau tindakan untuk menurunkan risiko ke tingkat yang dapat diterima. Terdapat 6 langkah dalam proses penilaian risiko, yaitu :

1. Mengidentifikasi aset

2. Mengidentifikasi, mengkarakterisasi, dan menilai ancaman

Sebuah sumber ancaman didefinisikan sebagai keadaan atau peristiwa dengan potensi untuk

menyebabkan kerusakan pada aset. Biasanya, ada tiga kategori utama dari sumber ancaman :

a. Natural Threats : Banjir, gempa bumi, tornado, tanah longsor, longsoran, badai listrik, dan acara lain .

b. Human Threats : Tindakan yang dimulai atau disebabkan oleh manusia, seperti tindakan yang tidak disengaja (kesalahan dan kelalaian) atau tindakan yang disengaja (fraud, perangkat lunak berbahaya, akses yang tidak sah ).

c. Environmental Threats : Listrik padam jangka panjang, polusi, tumpahan bahan kimia, kebocoran cairan.

3. Menentukan probabilitas kejadian

Terdapat 3 level dalam menentukan kemungkinan terjadinya ancaman, yaitu :

a. High : Sangat mungkin bahwa ancaman akan terjadi dalam tahun depan.

b. Medium : Kemungkinan bahwa ancaman mungkin terjadi selama tahun depan.

c. Low : Rendah probabilitas - Sangat tidak mungkin bahwa ancaman akan terjadi selama tahun depan.

4. Menentukan dampak dari ancaman

Terdapat 3 level dalam menentukan dampak ancaman, yaitu :

a. High Impact : Mematikan unit bisnis penting yang mengarah ke kerugian yang signifikan dari bisnis, citra perusahaan, atau keuntungan.

b. Medium Impact : Gangguan proses kritis atau sistem yang mengakibatkan kerugian

keuangan yang terbatas untuk unit bisnis tunggal.

c. Low Impact : Gangguan tanpa kehilangan keuangan.

5. Merekomendasikan pengendalian

Mengidentifikasi kontrol atau perlindungan yang mungkin bisa menghilangkan risiko, atau setidaknya mengurangi risiko ke tingkat yang dapat diterima. 6. Mendokumentasikan hasil

2.2.4 Penilaian Risiko Teknologi Informasi

Berdasarkan penelitian yang kami lakukan, maka ditemukan metode pengukuran risiko teknologi informasi, yaitu dengan pendekatan FRAAP.

2.2.4.1 Pengertian FRAAP (Facilitated Risk Analysis & Assessment Process)

Menurut Peltier (2005:132), FRAAP (Facilitated Risk Analysis& Assessment Process) merupakan metodologi formal yang dikembangkan melalui pemahaman dalam proses penilaian risiko kualitatif dan dimodifikasi untuk memenuhi kebutuhan bisnis. FRAAP telah dikembangkan sebagai proses yang efisien dan disiplin untuk memastikan bahwa informasi terkait risiko keamanan untuk operasi bisnis dipertimbangkan dan didokumentasikan. Proses ini melibatkan menganalisis satu sistem, platform aplikasi, proses bisnis, atau segmen operasi bisnis pada suatu waktu. Dengan menggunakan FRAAP diharapkan proses analisis risiko dapat dilakukan dalam hitungan hari, bukan mingguan atau bulanan. Dengan demikian analisis risiko bukan merupakan kendala, tetapi proses yang sangat mungkin dilakukan dan juga diperlukan.

Selama sesi FRAAP, tim mengungkapkan pendapat tentang ancaman yang potensial, vulnerability, dan hasil dari dampak negatif pada integritas data, confidentiality, serta

availability. Kemudian tim akan menganalisis pengaruh dampak tersebut terhadap operasi bisnis dan secara luas mengkategorikan risiko menurut prioritas levelnya. Tim biasanya tidak mencoba untuk mendapatkan atau mengembangkan angka yang spesifik untuk kemungkinan terjadinya ancaman atau perkiraan kerugian tahunan meskipun data untuk menentukan faktor-faktor tersebut tersedia. Tim bergantung pada pengetahuan umum dari ancaman dan kerentanan yang diperoleh dari pusat respon insiden nasional, asosiasi profesi dan literatur, dan pengalaman mereka sendiri.

Setelah mengidentifikasi dan mengkategorikan risiko, tim mengidentifikasi pengendalian yang dapat diimplementasikan untuk mengurangi risiko, berfokus pada pengendalian yang paling efektif dari segi biaya. Tim akan menggunakan titik awal dari 34 kontrol umum yang dirancang untuk mengatasi berbagai jenis risiko. Pada akhirnya, keputusan seperti apa yang dibutuhkan terkait pengendalian terletak pada manajer bisnis yang mempertimbangkan sifat aset-aset informasi dan pentingnya mereka bagi operasi bisnis dan biaya pengendalian. Kesimpulan tim mengenai risiko-risiko apa yang ada, bagaimana prioritasnya, dan pengendalian apa yang yang dibutuhkan, didokumentasikan dan dikirim kepada pimpinan proyek dan manajer bisnis untuk menyelesaikan action plan.

2.2.4.2 Tahapan FRAAP

Menurut Peltier (2005:131), pendekatan FRAAP (Facilitated Risk Analysis & Assessment Process) adalah bentuk pendekatan analisis risiko kualitatif yang paling banyak digunakan saat ini. FRAAP terdiri dari 3 tahapan, yaitu :

1. Pre-FRAAP Meeting

Pre-FRAAP meeting ini merupakan kunci sukses dalam suatu proyek. Pada tahap ini

pertemuan biasanya berlangsung sekitar satu jam dan biasanya dilakukan di kantor klien. Ada 6 komponen utama yang muncul dari sesi ini :

a. Hasil Penyaringan (Prescreening Results)

Tidak setiap aplikasi, proses bisnis, atau sistem perlu memiliki proses penilaian risiko formal maupun analisis dampak bisnis yang dilakukan. Apa yang dibutuhkan adalah sebuah metodologi formal yang enterprisewide yang memungkinkan untuk penyaringan aplikasi dan sistem untuk menentukan kebutuhan. Ketika mengembangkan metodologi penyaringan, yang terbaik adalah mulai dengan pemahaman yang jelas tentang apa tujuan atau misi dari perusahaan bisnis. Dengan menggunakan informasi ini sebagai dasar, dapat mengembangkan sejumlah pertanyaan yang dapat diselesaikan oleh pemimpin proyek dan manajer bisnis dalam pre-FRAAP meeting. Pertanyaan-pertanyaan ini akan memungkinkan fasilitator dan pemilik untuk menentukan apakah penilaian risiko formal maupun analisis dampak bisnis harus diselesaikan. Hasil penyaringan dapat mengubah kebutuhan untuk melakukan penilaian risiko.

Tabel 2.1 Contoh Prescreening

Value Classification Level Tolerable Outage

1 Top Secret Informasi yang rahasia, yang jika

diungkapkan, bisa menimbulkan dampak parah pada perusahaan keunggulan kompetitif atau bisnis strategi

24 Jam

2 Confidential Informasi yang jika diungkapkan,

bisa melanggar privasi individu, mengurangi keunggulan

kompetitif, atau merusak perusahaan

25 – 72 Jam

3 Restricted Informasi yang tersedia untuk

bagian spesifik dari populasi karyawan ketika melakukan bisnis perusahaan

3 – 5 Hari

4 Internal Use Informasi yang dimaksudkan

untuk digunakan oleh seluruh karyawan ketika melakukan bisnis perusahaan

6 – 9 Hari

5 Public Informasi yang ada tersedia bagi

publik

10 hari -12 hari

b. Ruang Lingkup

Pemimpin proyek dan manajer bisnis membuat pernyataan mengenai peluang-peluang yang ada untuk kemudian ditinjau.

c. Model Visual

Pembuatan diagram proses (gambaran) mengenai pernyataan ruang lingkup untuk ditinjau kembali. Model visual digunakan selama sesi FRAAP untuk

memperkenalkan tim dengan dimana proses dimulai dan berakhir.

d. Pembentukan Tim FRAAP

Membangun tim FRAAP yang terdiri atas 15 - 30 orang anggota yang berhubungan dengan sistem yang terkait seperti : functional owners, system user,

system analyst, application

programming, database administration,

processing operation management,

system administrator, system

programming, dan information

security.

e. Pertemuan Teknis

Manager bisnis bertanggung jawab dalam menyediakan ruangan meeting, menyusun jadwal, dan juga menyiapkan bahan-bahan yang dibutuhkan.

f. Persetujuan Definisi (Agreement of Definition)

Dalam sesi pre-FRAAP dibutuhkan persetujuan terhadap definisi FRAAP. Persetujuan tersebut haruslah berdasarkan pada adanya threat , control,probability dan impact. Selain itu perlu juga menyepakati definisi dari elemen review (integritas, kerahasiaan,ketersediaan).

2. FRAAP Session

Pada tahap ini pertemuan biasanya berlangsung selama empat jam. Komponen-komponen yang muncul dari tahap ini diantaranya adalah:

a. Identifikasi Ancaman

Mengidenifikasi risiko yang mungkin terjadi pada sistem bisnis perusahaan. b. Prioritas Risiko

Menentukan risiko utama dari semua risiko yang mungkin terjadi (yang memilki ancaman terbesar). Berikut adalah tabel definisi yang digunakan untuk mengidentifikasi tingkat risiko .

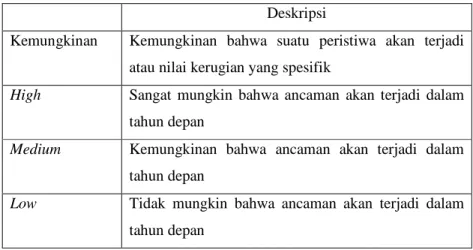

Tabel 2.2 Definisi Kemungkinan (Probability) dalam FRAAP

Deskripsi

Kemungkinan Kemungkinan bahwa suatu peristiwa akan terjadi atau nilai kerugian yang spesifik

High Sangat mungkin bahwa ancaman akan terjadi dalam tahun depan

Medium Kemungkinan bahwa ancaman akan terjadi dalam tahun depan

Low Tidak mungkin bahwa ancaman akan terjadi dalam tahun depan

Tabel 2.3 Definisi Dampak (Impact) dalam FRAAP

Deskripsi

Dampak Sebuah ukuran besarnya kerugian atau kerusakan pada nilai suatu aset

High cenderung menempatkan perusahaan di luar dari bisnis atau sangat merusak prospek usaha dan pembangunan. Medium akan menyebabkan kerusakan yang signifikan dan

biaya, namun perusahaan akan bertahan.

Low operasional yang diharapkan mampu dikelola sebagai bagian dari business life cycle.

c. Memberikan saran pengendalian (Suggested Controls)

Memberikan solusi pengendalian untuk meminimalisir risiko dan juga ancaman yang mungkin terjadi.

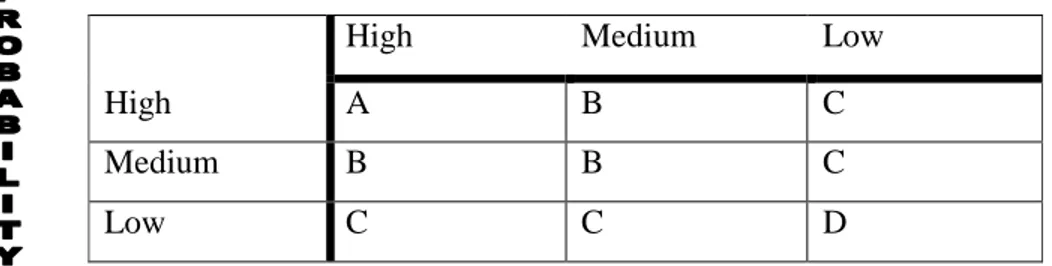

Berikut merupakan Matriks Prioritas dalam menganalisa aksi dan pengendalian yang harus diimplementasikan berdasarkan tipe tinggi atau rendahnya dampak bisnis dan tingkat kemungkinan ancaman yang dapat terjadi pada sistem perusahaan.

IMPACT

Keterangan:

A – Tindakan perbaikan harus diimplementasikan B – Tindakan perbaikan yang diusulkan

C – Membutuhkan pemantauan

D – Tidak ada tindakan yang diperlukan

Gambar 2.1 FRAAP Risk Level Matrix

Setelah tingkat risiko telah ditetapkan, maka dilakukan dokumentasi pengendalian apa saja yang perlu diterapkan untuk menanggulangi ancaman-ancaman yang ditemukan. Proses selanjutnya yang dilakukan adalah menentukan pengendalian yang diusulkan (suggested control) atas risiko yang terjadi. Suggested control dilakukan untuk

High Medium Low

High A B C

Medium B B C

mengurangi tingkat kerentanan pada sistem yang digunakan pada perusahaan. Sehingga risiko yang terjadi di perusahaan dapat berkurang. Selain itu,

Suggested control juga dilakukan untuk

memberikan saran kepada perusahaan mengenai kontrol yang perlu ditambahkan. Berikut ini merupakan tabel daftar pengendalian berdasarkan kelas pengendalian yang ada menurut Peltier (2005:176) :

Tabel 2.4 Definisi Kontrol Menurut Organisasi IT dan Kelompok yang

Mendukung Proses Bisnis

Nomor Pengendalian Kelompok TI Descriptor Definisi 1 Pengendalian Operasi

Backup Persyaratan backup akan

ditentukan dan

dikomunikasikan dengan operasi , termasuk

pemberitahuan elektronik di mana backup telah selesai, dapat dikirim ke

administrator sistem aplikasi. Operasi akan diminta untuk menguji prosedur backup.

2 Pengendalian

Operasi

Rencana Pemulihan Pengembangan, dokumen ,dan pengetesan prosedur pemulihan yang dirancang untuk memastikan bahwa aplikasi dan informasi dapat dipulihkan dari risiko, menggunakan prosedur backup yang telah dibuat, dalam kejadian yang dapat merugikan.

3 Pengendalian

Operasi

Analisa Risiko Melakukan analisa risiko untuk menentukan tingkat ancaman, dan

mengidentifikasi

kemungkinan perlindungan dan pengendalian.

4 Pengendalian Operasi

Antivirus (1) Memastikan bahwa

administrator LAN menerapkan antivirus sesuai standar perusahaan pada semua komputer. (2) Pelatihan dan kesadaran teknik pencegahan virus akan diterapkan ke dalam program perlindungan informasi organisasi.

5 Pengendalian

Operasi

Depensi Antarmuka Sistem yang membutuhkan informasi akan diidentifikasi dan dikomunikasikan dengan proses operasi dalam upaya penekanan dampak atas kesalahan aplikasi.

6 Pengendalian

Operasi

Pemeliharaan Persyaratan waktu untuk pemeliharaan teknis akan diteliti dan permintaan untuk penyesuaian akan dikomunikasikan kepada pihak manajemen. 7 Pengendalian Operasi Service level Agreement Menetapkan perjanjian tingkat layanan untuk menetapkan tingkat harapan dari pelanggan dan jaminan dari operasi pendukung yang ada.

8 Pengendalian

Operasi

Pemeliharaan Menetapkan perjanjian bagi pemasok & pemeliharaan, untuk memfasilitasi status operasional berkelanjutan dari aplikasi. 9 Pengendalian Operasi Manajemen Perubahan Pengendalian migrasi produksi seperti proses pencarian dan penghapusan data ,untuk memastikan penyimpanan data yang bersih.

10 Pengendalian

Operasi

Analisis Dampak Bisnis

Analisis dampak bisnis formal akan dilakukan untuk menentukan nilai kekritisan relatif dari suatu aset dengan aset lainnya.

11 Pengendalian

Operasi

Backup Pelatihan backup bagi

sistem administrator akan dilakukan beserta rotasi tugas, untuk memastikan efektifitas dari program

pelatihan yang telah dilakukan.

12 Pengendalian

Operasi

Backup Program kesadaran

keamanan bagi karyawan harus diterapkan, diperbarui dan dilaksanakan setiap tahun.

13 Pengendalian

Operasi

Rencana Pemulihan Menerapkan mekanisme untuk membatasi akses informasi kepada jaringan tertentu atau terhadap lokasi fisik yang ditetapkan. Contohnya backup yang dibuat, jika terjadinya kemungkinan kehilangan data.

14 Pengendalian

Operasi

Analisa Risiko Menerapkan mekanisme otentikasi pengguna (seperti firewall, control dial-in, secure ID) untuk membatasi hak akses bagi yang tidak memiliki kewenangan dalam mengakses suatu informasi didalam sistem.

15 Pengendalian

Aplikasi

Pengendalian Aplikasi

Merancang dan menerapkan pengendalian aplikasi (pemeriksaan data yang masuk, melakukan validasi , indikator alarm, menilai password yang invalid) untuk menjamin integritas, kerahasiaan, dan ketersediaan informasi aplikasi. 16 Pengendalian Aplikasi Pengujian Penerimaan Pengembangan prosedur pengetesan, yang harus dilakukan selama pengembangan aplikasi dijalankan, dan dalam proses modifikasi aplikasi yang diikuti dengan partisipasi dari pengguna.

17 Pengendalian

Aplikasi

Pelatihan Melaksanakan program user (evaluasi kinerja pengguna) yang dirancang untuk mendorong kepatuhan terhadap kebijakan dan prosedur yang ada untuk memastikan pemanfaatan yang tepat dari penggunaan

aplikasi.

18 Pengendalian

Aplikasi

Pelatihan Pengembang aplikasi akan memberikan dokumentasi, bimbingan, dan dukungan kepada staf operasi (operasi) dalam mekanisme

pelaksanakan untuk memastikan keamanan transfer informasi antara aplikasi.

19 Pengendalian

Aplikasi

Strategi Korektif Tim pengembang akan mengembangkan strategi korektif seperti

pemprosesan ulang, merevisi/ merubah logika aplikasi, dll.

20 Pengendalian

Keamanan

Kebijakan Mengembangkan kebijakan dan prosedur untuk

membatasi hak akses dan mengoperasikan hak istimewa sesuai dengan kebutuhan bisnis.

21 Pengendalian

Keamanan

Pelatihan Pelatihan pengguna akan mencakup instruksi dan dokumentasi tentang penggunaan aplikasi secara benar. Contohnya seperti pentingnya menjaga kerahasiaan atas akun pribadi, nilai password, dan penekanan atas pentingnya menjaga informasi.

22 Pengendalian

Keamanan

Review Menerapkan mekanisme

untuk memantau,

melaporkan, dan kebutuhan atas kegiatan audit

diidentifikasi , termasuk pengecekan berkala atas validitas ID pengguna untuk memverifikasi kebutuhan bisnis.

23 Pengendalian

Keamanan

Klasifikasi Aset Aset yang sedang ditinjau akan diklasifikasikan sesuai dengan kebijakan

perusahaan, standar, dan prosedur klasifikasi aset.

24 Pengendalian

Keamanan

Pengendalian Akses

Mekanisme untuk

melindungi database dari akses yang tidak sah, dan modifikasi yang dilakukan

dari luar aplikasi, akan ditentukan dan dilaksanakan. 25 Pengendalian Keamanan Dukungan Manajemen Meminta dukungan

manajemen untuk menjamin kerjasama dan koordinasi dari berbagai unit bisnis, untuk memfasilitasi kelancaran transisi ke aplikasi.

26 Pengendalian

Keamanan

Hak Milik Proses untuk memastikan bahwa aset milik

perusahaan dilindungi dan bahwa perusahaan telah memenuhi semua perjanjian lisensi dari pihak ketiga.

27 Pengendalian

Keamanan

Kesadaran Keamanan

Menerapkan mekanisme pengendalian akses untuk mencegah akses tidak sah pada informasi. Mekanisme ini akan mencakup

kemampuan untuk mendeteksi, logging, dan pelaporan jika ada upaya untuk pelanggaran keamanan informasi ini.

28 Pengendalian

Keamanan

Pengendalian Akses

Melaksanakan mekanisme enkripsi data untuk

mencegah akses yang tidak sah untuk melindungi integritas sebuah kerahasiaan informasi. 29 Pengendalian Keamanan Pengendalian Akses Mematuhi proses

manajemen perubahan yang dirancang untuk

memfasilitasi pendekatan terstruktur untuk modifikasi aplikasi, guna memastikan langkah yang tepat dan tindakan pencegahan yang akan diterapkan. Modifikasi darurat harus disertakan dalam proses ini.

30 Pengendalian

Keamanan

Pengendalian Akses

Prosedur pengendalian yang diterapkan untuk melakukan review proses sistem log oleh pihak ketiga secara independen untuk

menganalisa kegiatan sistem update yang dilakukan.

Setelah penentuan suggested control, tim FRAAP mengidentifikasi pengendalian yang ada untuk ancaman tingkat tinggi. Pada tahapan ini, tim FRAAP berdiskusi mengenai beberapa hal, antara lain sebagai berikut :

• Identifikasi pengendalian yang sudah ada (Existing Control) pada ancaman

31 Pengendalian

Keamanan

Pengendalian Akses

Melakukan konsultasi dengan manajemen fasilitas, guna memfasilitasi kegiatan pelaksanaan pengendaliam keamanan fisik yang

dirancang untuk melindungi informasi, perangkat lunak, dan perangkat keras yang dibutuhkan sistem.

32 Pengendalian

Keamanan

Manajemen Perubahan

Persyaratan backup akan ditentukan dan

dikomunikasikan dengan operasi, termasuk permintaan mengenai notifikasi elektronik backup yang telah diselesaikan, harus dikirim ke

administrator sistem aplikasi. Operasi akan diminta untuk menguji prosedur backup. 33 Pengendalian Keamanan Monitor system logs Pengembangan, dokumen, dan pengetesan prosedur pemulihan, yang dirancang untuk memastikan bahwa aplikasi dan informasi dapat dipulihkan dari risiko, dengan menggunakan prosedur backup yang telah dibuat, dalam kejadian yang dapat merugikan.

34 Keamanan

Fisik

Keamanan Fisik Melakukan analisa risiko untuk menentukan tingkat ancaman, dan

mengidentifikasi

kemungkinan perlindungan atau pengendalian.

• Identifikasi pengendalian untuk setiap ancaman tingkat tinggi yang belum terdapat pengendalian

• Identifikasi bagian/orang yang bertanggung jawab untuk implementasi pengendalian yang baru

Dari diskusi tersebut akan dihasilkan 6 poin penting dalam FRAAP Session, yaitu :

1. Ancaman (threat) teridentifikasi

2. Tingkat risiko (level risk) telah ditetapkan 3. Mendokumentasikan pengendalian yang

diusulkan

4. Pengendalian yang ada diidentifikasi

5. Pengendalian terhadap risiko high-level ditetapkan

6. Memilih kelompok atau orang yang

bertanggung jawab untuk

mengimplementasikan rekomendasi pengendalian yang diusulkan sebelumnya.

3. Post FRAAP Meeting

Dalam fase ini, FRAAP menghasilkan laporan yang akan menetapkan penilaian risiko apa yang dicapai dan bagaimana manajemen melakukan pemeriksaan menyeluruh yang diperlukan. Selama fase ini fasilitator dan pemilik akan bekerja untuk mengumpulkan rencana aksi penilaian risiko. Rencana ini akan mencakup semua penyampaian dari tahap sesi FRAAP yaitu:

1. Ancaman (threat) teridentifikasi

2. Tingkat risiko (level risk) telah ditetapkan 3. Mendokumentasikan pengendalian yang

4. Pengendalian yang ada diidentifikasi 5. Pengendalian terhadap risiko high-level

ditetapkan

6. Orang/bagian yang bertanggung jawab dalam mengimplementasi pengedalian yang diusulkan

Informasi ini akan dikombinasikan dengan pemeriksaan kontrol biaya, dan laporan akhir yang akan muncul. Post FRAAP Meeting menghasilkan tiga penyampaian , yaitu :

a. Membuat Complete Action Plan

Untuk mendapatkan laporan lengkap, project leader dan fasilitator harus membuat action plan (rencana aksi), yaitu dengan menggabungkan risiko dari risk list dengan kontrol yang disarankan dari control list, dengan tujuan mengetahui tindakan apa yang dilaksanakan dan oleh siapa dilaksanakan, serta status dari rencana aksi tersebut agar dapat membantu perusahaan dalam melaksanakan penetapan kontrol yang diusulkan.

b. Membuat ringkasan laporan manajemen (Management Summary Report)

Ringkasan laporan manajemen harus dihasilkan yang didalamnya akan merangkum temuan dari proses dalam dokumen yang ringkas. Laporan ringkasan manajemen akan memberikan gambaran temuan penilaian risiko dan digunakan untuk melengkapi dokumentasi hasil

temuan keseluruhan. Laporan ini terdiri dari 6 kunci utama, yaitu :

- Penilaian anggota tim. - Ringkasan manajemen

- Metodologi yang digunakan dalam penilaian

- Kajian temuan dan rencana - Dokumentasi temuan - Kesimpulan.

c. Membuat Cross-References Sheet

Membuat cross-reference sheet berdasarkan tabel risiko dan tabel pengendalian untuk mengidentifikasi pengendalian yang cocok dengan risiko yang teridentifikasi. Tujuan dari Cross –

Reference Sheet ini adalah untuk

menentukan dan mengetahui pengendalian mana saja yang dapat memitigasi risiko-risiko yang ada. Pada Cross - Reference

Sheet, kita dapat melihat satu

pengendalian memitigasi lebih dari satu risiko, sehingga hal tersebut bisa menjadi bantuan bagi tim FRAAP dan fasilitator dalam menentukan sumber daya terbaik guna menangani risiko-risiko yang telah ditemukan.

2.2.5 Sistem Aplikasi Microsoft Dynamics Navision versi 4.0

Menurut http://www.microsoft.com , Microsoft Dynamics Navision merupakan sebuah produk ERP (Enterprise Resources Planning) yang dikembangkan oleh Microsoft. Produk ini merupakan bagian dari paket Microsoft Dynamics dan bertujuan untuk membantu bagian keuangan, produksi, manajemen hubungan pelanggan, analisis dan perdagangan elektronik bagi perusahaan level kecil dan

menengah. Pada bulan Desember 2008, Microsoft merilis Dynamics Navision 2009, dengan peranan baru berbasis GUI. Microsoft awalnya merencanakan untuk mengembangkan sistem ERP yang sama sekali baru (proyek hijau), tetapi telah memutuskan untuk melanjutkan pengembangan semua sistem ERP (Dynamics AX, Dynamics NAV, Dynamics GP dan Dynamics SL). Keseluruhan empat sistem ERP akan diluncurkan dengan user interface berbasis aturan baru yang sama, pelaporan dan analisis berbasis SQL, portal berbasis SharePoint, mobile client berbasis Pocket PC dan integrasi dengan Microsoft Office.

Modul yang terdapat dalam Microsoft Dynamics Navision mencakup :

1. Penjualan (Sales)

Modul ini digunakan untuk menjamin pengiriman tepat waktu produksi yang dijadwalkan. Dijadwalkan jumlah produksi dihitung sesuai dengan kebutuhan produksi, penjualan dan pesanan dijadwalkan internal perusahaan itu.

2. Penjualan dan Pemasaran (Sales&Marketing)

Modul ini digunakan untuk mengatur dan mengelola kegiatan. Fungsi utama adalah: harga, cadangan dan jasa, manajemen order, manajemen harga promosi. Modul ini menyediakan informasi umum tentang parameter proses penjualan (volume penjualan, produk, profitabilitas klien, dan kampanye, status pesanan).

3. Distribusi (Distribution)

Modul ini bertanggung jawab untuk manajemen distribusi yang fleksibel dan efektif. Sementara menggunakan fungsi penyimpanan Navision, pengguna dapat mengoptimalkan produksi manajemen arus,

keseimbangan pasokan minim, pengiriman produksi sesuai dengan kebutuhan klien.

4. Inventori (Supply Chain Management)

Modul ini untuk mengelola permintaan klien sesuai dengan pasokan. Fungsi ini memungkinkan untuk mengelola pembelian, produksi dan proses distribusi. Komponen utama adalah: penjualan, produksi dan manajemen distribusi.

5. Manufaktur (Production)

Modul ini digunakan untuk menjamin manajemen produksi dijadwalkan secara efektif. Dapat memodifikasi metode produksi sesuai dengan berbagai kebutuhan nasabah, untuk mengatur biaya produk bersih perhitungan kembali sesuai dengan berbagai produksi dan harga saham.

6. Manajemen Keuangan (Financial Management) Modul ini bertanggung jawab untuk analisis operasi keuangan perusahaan dan penyimpanan, mengelola anggaran dan membandingkan perkiraan untuk data aktual.

7. Sumber Daya Manusia (Customer Relationship Management)

Modul ini untuk menyimpan dan mengelola informasi tentang hubungan perusahaan antara klien dan pelanggan. Modul ini berguna ketika merencanakan penjualan, pemasaran dan strategi penanganan. Strategi Perusahaan, yang meliputi hubungan antara klien dan pelanggan dengan cara yang berbeda: penjualan, pemasaran, layanan, penciptaan produk baru, harga ,dll

Layanan Kualitatif profitabilitas dan outbidding kebutuhan modul analisis klien bertanggung jawab untuk mengendalikan dan efektif menggunakan sumber daya yang mungkin, penanganan layanan penentuan indeks profitabilitas, menganalisis permintaan klien.