Bab 1

Pendahuluan

1.1

Latar Belakang Masalah

Perkembangan teknologi dan internet di dunia perusahaan

berperan penting dalam kemajuan kinerja dalam perusahaan itu

sendiri. Keberadaan internet juga dibutuhkan untuk berkomunikasi

dengan perusahaan terkait atau antar cabang. Suatu perusahaan

membutuhkan penggunaan internet untuk pengaksesan kebutuhan

yang diperlukan oleh setiap karyawan. Fasilitas seperti internet

dalam perusahaan bisa dipergunakan dengan baik untuk kebutuhan

dan kepentingan yang bisa menunjang kepentingan perusahaan.

Hasil pengamatan penelitian, perusahaan tidak dapat mengawasi

pengaksesan internet setiap karyawannya.

Penggunaan internet diharapkan bisa menjadi penunjang

segala kegiatan dalam dunia kerja dan bisa memberikan keuntungan

untuk perusahaan. Kantor mempunyai peraturan dalam pengaksesan

website yang tidak diperkenankan antara lain social network seperti

facebook, twitter, dan website lamaran kerja. Tersedianya sistem

untuk mengetahui informasi alamat website yang diakses oleh para

karyawan akan memberikan informasi kepada perusahaan sebagai

pengawasan dan pengendalian penggunaan internet. Menurut Aji

sebagai staff IT jaringan dalam kantor CV Sukses Jaya Utama

(2012), membutuhkan sistem monitoring jaringan untuk mengetahui

Dari pertimbangan di atas, dapat ditarik kesimpulan untuk

merancang suatu sistem yang dapat mengetahui penggunaan internet

di Kantor CV Sukses Jaya Utama. Sistem ini diharapkan bisa

membantu perusahaan mengawasi penggunaan internet

karyawannya. Penggunakan sistem monitoring acces.log suatu

server yang berfungsi sebagai router selama ini baru berjalan di

linux. Aplikasi atau sistem tersebut bernama SARG. Pada aplikasi

SARG, untuk melakukan setting dapat dilakukan dengan melakukan

perubahan source code sesuai dengan tujuan yang diinginkan dan

tidak semua orang dapat melakukannya dengan mudah.

Perancangan sebuah sistem yang dapat mengetahui

penggunaan akses internet di Kantor CV Sukses Jaya Utama tersebut

berjudul “Perancangan dan Implementasi Aplikasi Analisis File

Access.Log Squid Berbasis Desktop”. Sistem yang dirancang

diharapkan dapat menghasilkan analisis access.log yang berjalan di

windows serta mudah digunakan oleh pengguna. Sistem ini diharapkan manajemen dapat mengetahui data penggunaan internet

di perusahaan tersebut dengan mudah sehingga dapat dijadikan

sebagai salah satu pertimbangan dalam pengambilan keputusan oleh

pihak manajemen yang terkait dengan penggunaan internet. Sistem

ini akan menyajikan analisa penggunaan internet baik per ip ataupun

pada semua ip dalam suatu jaringan dalam bentuk grafik dan angka.

Perusahaan atau instansi yang dipilih menjadi tempat

penilitian ini adalah kantor CV Sukses Jaya Utama. Perusahaan ini

berfungsi dalam pembuatan rokok dan distribusi yang terletak di Jln.

Raya Salatiga-Muncul Km 4, Dsn. Padaan Gedangan, Tuntang, Kab.

1.2

Rumusan Masalah

Berdasarlan latar belakang yang dikemukakan di atas, maka

rumusan masalah dari penelitian ini sebagai berikut :

a. Bagaimana merancang suatu aplikasi yang mampu

menganalisis fileaccess.log squid ?

b. Bagaimana mengimplimentasikan aplikasi tersebut di atas

dengan bahasa pemrograman VisualC# ?

c. Bagaimana merancang aplikasi yang dapat memberikan

informasi berupa situs-situs yang telah diakses oleh tiap IP

Address dan alamat IP mana sajakah yang telah mengakses suatu situs tertentu ?

d. Bagaimana merancang aplikasi yang mampu mencari alamat

IP yang telah mengakses situs atau alamat URL yang telah

dilarang oleh pihak manajemen ?

1.3

Tujuan dan Manfaat

Tujuan dari penelitian ini antara lain :

a. Merancang suatu aplikasi yang mampu menganalisis file

access.log squid

b. Mengimplimentasikan aplikasi tersebut di atas dengan

bahasa pemrograman VisualC#

c. Merancang aplikasi yang dapat memberikan informasi

berupa situs-situs yang telah diakses oleh tiap IP Address dan

alamat IP mana sajakah yang telah mengakses suatu situs

d. Merancang aplikasi yang mampu mencari alamat IP yang

telah mengakses situs atau alamat URL yang telah dilarang

oleh pihak manajemen

Sedangkan manfaat penelitian ini antara lain :

a. Bagi perusahaan atau pengguna

Penelitian ini bermanfaat untuk staff IT mendeteksi IP

Address yang mengakses alamat URL yang dilarang untuk selanjutnya bisa digunakan sebagai pengawasan dan kontrol

penggunaan internet di Kantor CV Sukses Jaya Utama untuk

pertimbangan dalam pengambilan keputusan oleh pihak

manajemen yang terkait dengan penggunaan internet

b. Bagi masyarakat

Sebagai alternatif untuk monitoring internet access.log squid

c. Bagi akademik

Sebagai bahan pembelajaran pemrograman yang

menggunakan framework .NET version 4

1.4

Batasan Masalah

Batasan pembahasan dalam penelitian ini antara lain:

a. Aplikasi ini hanya berjalan di platform Windows.

b. Aplikasi hanya memonitor URL / website yang dituju, ip

address, lama waktu mengakses, total bit transferred, dan

hit.

c. Output berupa table dan grafik pie.

d. Besar File Access.log memperngaruhi kecepatan proses

1.5

Sistematika Penulisan

Sistematika penulisan skripsi ini diuraikan dalam lima bab

secara terpisah, yaitu :

BAB I PENDAHULUAN

Dalam bab ini diuraikan tentang latar belakang masalah,

rumusan masalah, tujuan dan manfaat, batasan masalah atau ruang

lingkup dan sistematika penulisan.

BAB II TINJAUAN PUSTAKA

Dalam bab ini diuraikan tentang penelitian terdahulu dan

landasan teori.

BAB III METODE PENELITIAN

Dalam bab ini diuraikan tentang langkah-langkah

perancangan aplikasi yang dibuat sehingga menghasilkan aplikasi

yang mampu memonitor fileaccess.log squid.

BAB IV HASIL DAN PEMBAHASAN

Dalam bab ini diuraikan tentang hasil dan pembahasan yang

sifatnya terpadu tentang monitoring access.log squid guna

mengetahui 10 besar situs yang dikunjungi.

BAB V PENUTUP

Dalam bab ini diuraikan tentang kesimpulan dan saran untuk

Bab 2

Tinjauan Pustaka

2.1

Penelitian Terdahulu

Dalam penelitian sebelumnya yang berjudul “ Algoritma

Apriori Pada Internet Access Log Dan Implementasinya ”, analisis

access.log untuk mengetahui pola penggunaan internet yang biasa dilakukan komunitas pengguna internet di suatu perguruan tinggi .

Pada penelitian tersebut dapat dipantau besarnya arus byte yang

masuk, identitas pengguna, tujuan, dan sebagainya. Pada penelitian

tersebut telah diimplementasikan algoritma apriori untuk

mendapatkan informasi halaman web yang diakses oleh suatu

pengguna internet. Aplikasi yang dirancang pada penelitian

tersebuat menggunakan bahasa pemrograman Delphi (Bahtiar,

2010).

Penelitian terdahulu yang berjudul “Sistem Rekomendasi

Katalog Produk Online Menggunakan Metode Association Rule

dengan Algoritma Fold-Growth”, sistem rekomendasi yang

didasarkan pada data akses user yang terdapat pada server atau biasa

disebut dengan access.log. Metode yang digunakan adalah

association rule dengan algoritma fold-growth (Hendy, 2011). Perbedaan dengan penelitian yang hendak dilakukan dengan

penelitian terdahulu terletak pada perangkat lunak yang digunakan.

Perancangan dan Implementasi Sistem Monitoring Internet

Access.Log Squid Berbasis Desktop menggunakan bahasa

pemrograman Visual C#. Aplikasi ini bertujuan untuk mengetahui

Sukses Jaya Utama dan 10 besar situs yang dikunjungi oleh suatu

alamat ip tertentu.

2.2

Bahasa Pemrograman C#

C# merupakan bahasa pemrograman object-oriented seperti

java dan merupakan component-oriented yang pertama kali

dikembangkan. Bahasa pemrograman C# dibuat sebagai bahasa

pemrograman yang bersifat general-purpose yang berorientasi

objek, modern, dan sederhana. Bahasa pemrograman C# juga

ditujukan dalam menggembangkan komponen perangkat lunak yang

mampu mengambil keuntungan dari lingkungan yang terdistribusi,

baik dari segi client-server maupun sistem embedded (Deitel, 2002).

Bahasa pemrograman C# memiliki sifat sebagai berikut :

• C# adalah sebuah bahasa pemrograman baru yang diturunkan

dari bahasa pemrograman C atau C++

• Sintaks pada C# lebih sederhana dan lebih modern daripada

C++

• Merupakan bahasa component-oriented yang pertama

• Merupakan bahasa yang didesain dari .Net Framework

• Mengkombinasikan fitur-fitur terbaik dari banyak bahasa

yang umum digunakan seperti produktivitas dari Visual

Basic dan kekuatan dari C++ dan Java

• C# menjadi pilihan bahasa pemrograman .Net

2.3

Internet

Internet berasal dari kata interconection networking yang

komputer yang membentuk sistem jaringan yang mencakup seluruh

dunia (jaringan global) dengan melalui jalur telekomunikasi seperti

telepon, wireless dan lainnya. Internet juga dapat digambarkan

sebagai kota elektronik berukuran raksasa, dimana setiap penduduk

memiliki alamat masing-masing (internet address) yang dapat

digunakan untuk berkirim surat. Pengguna internet dapat

menjangkau semua orang dari berbagai usia dan melalui internet

pula orang dapat berkomunikasi serta mendapatkan informasi secara

on-line dan real-time (Sutarman, 2003).

2.4

Internet Protocol Address (IP Address)

IP (Internet Protocol) address adalah deretan angka yang

dipakai sebagai alamat identifikasi untuk tiap komputer host dalam

jaringan internet. Setiap IP itu sendiri memiliki beberapa bagian

serta tipe-tipe kelas yang berbada-beda, dan dapat dipisahkan

menjadi dua bagian, yakni bagian network (net ID) dan bagian host

(host ID). Net ID berperan dalam identifikasi suatu network dari

network yang lain, sedangkan host id berperan untuk identifikasi

host yang tersambung dalam jaringan yang memiliki net ID sama.

Sebagian dari bit-bit bagian awal dari IP address merupakan

network bit/network number, sedangkan sisanya untuk host. Garis

pemisah antara bagian network dan host tidak tetap, bergantung

kepada kelas network (Sofana, 2008).

2.5

Router

Router adalah perangkat yang akan melewatkan IP dari suatu

protocol tertentu untuk melewatkan paket data tersebut. Router

memiliki kemampuan melewatkan paket IP dari satu jaringan ke

jaringan lain yang mungkin memiliki banyak jalur diantara

keduanya. Router-router yang saling terhubung dalam jaringan

internet turut serta dalam sebuah algoritma routing terdistribusi

untuk menentukan jalur terbaik yang dilalui paket IP dari system ke

system lain. Proses routing dilakukan secara hop by hop. IP tidak

mengetahui jalur keseluruhan menuju tujuan setiap paket. IP routing

hanya menyediakan IP address dari router berikutnya yang

menurutnya lebih dekat ke host tujuan (Herlambang, 2008).

2.6

Squid

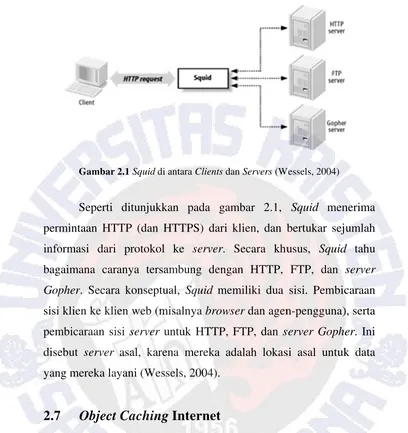

Squid merupakan mesin caching proxy untuk klien web,

seperti HTTP, HTTPS, FTP, gopher dan layanan sejenis lainnya.

Squid mampu menurunkan konsumsi bandwidth sekaligus mempercepat waktu respons. Terwujudkan dengan melakukan

caching web dan menggunakan ulang halaman yang sering

dikunjungi. Squid memiliki setumpuk kendali akses yang dapat

mendukung kecepatan server, dan mampu menangai semua request

melalui sebuah proses input atau output (Rafiudin, 2008).

Squid adalah sebuah daemon yang digunakan sebagai proxy server dan web cache. Squid memiliki banyak jenis penggunaan,

mulai dari mempercepat server web dengan melakukan caching

permintaan yang berulang-ulang, caching DNS, caching situs web,

dan caching pencarian komputer di dalam jaringan untuk sekelompok komputer yang menggunakan sumber daya jaringan

melakukan penyaringan (filter) lalu lintas. Meskipun seringnya

digunakan untuk protokol HTTP dan FTP, Squid juga menawarkan

dukungan terbatas untuk beberapa protokol lainnya termasuk

Transport Layer Security (TLS), Secure Socket Layer (SSL),

Internet Gopher, dan HTTPS. Pekerjaan Squid adalah untuk menjadi

proxy dan cache. Sebagai proxy, squid perantara dalam transaksi web. Ia menerima permintaan dari klien, memproses permintaan itu,

dan kemudian meneruskan permintaan ke server asal. Permintaan

dapat dicatat, ditolak, dan bahkan dimodifikasi sebelum diteruskan

(Wessels, 2004).

Squid pada awalnya dikembangkan oleh Duane Wessels

sebagai "Harvest object cache", yang merupakan bagian dari proyek

Harvest yang dikembangkan di University of Colorado at Boulder.

Pekerjaan selanjutnya dilakukan hingga selesai di University of

California, San Diego dan didanai melalui National Science

Foundation. Squid kini hampir secara eksklusif dikembangkan

dengan cara usaha sukarela. Squid umumnya didesain untuk berjalan

di atas sistem operasi mirip Unix, meski Squid juga bisa berjalan di

atas sistem operasi Windows. Squid dirilis di bawah lisensi GNU

per info bag Gop sisi pem dise yan

2.7

atau Gop leb lan men (Ra Gambar Seperti rmintaan HT ormasi dari gaimana carpher. Secara

i klien ke kli

mbicaraan si

ebut server

ng mereka la

7

Object

Object c

u mengolek

pher, dalam

ih dekat b

gsung dari

nggunakan

afiudin, 2008

2.1 Squid di an

ditunjukka

TTP (dan HT

i protokol

ranya tersam

a konseptua

ien web (mis

isi server un asal, karen

ayani (Wesse

t Caching I

caching tida ksi objek in

m sebuah siste

bagi penggu

sumbernya.

cache squ

8). Lebih jela

ntara Clients d

n pada ga

TTPS) dari

ke server. mbung deng

al, Squid me

salnya brows

ntuk HTTP,

na mereka a

els, 2004).

Internet

ak lain salah

nternet, sem

em lokal, se

una daripad

. Browser w

uid lokal s

asnya dapat

dan Servers (W

ambar 2.1,

klien, dan b

Secara khu

gan HTTP,

emiliki dua

ser dan agen

FTP, dan s

adalah lokas

h satu jalan u

misal data-d

ehingga akan

da harus m

web akan d

ebagai prox

dilihat pada

Wessels, 2004)

Squid men bertukar sej

usus, Squid

FTP, dan

sisi. Pembic

n-pengguna)

server Goph

si asal untuk

untuk meny

data HTTP,

n lebih muda

mengambil

dengan send

xy server

a Gambar 2.2 nerima

umlah

d tahu

server

caraan

), serta

er. Ini

serv pro sem pro oten dan

2.8

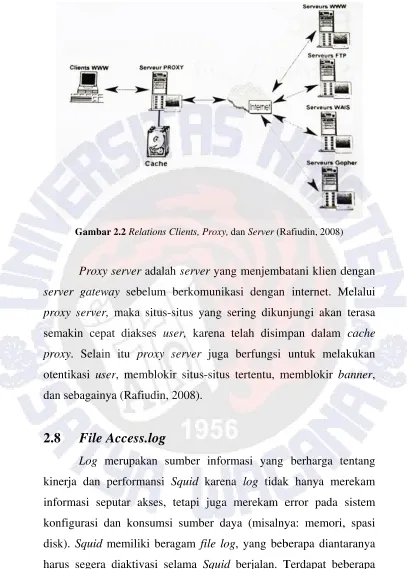

kin info kon disk har Gambar 2 Proxy s ver gateway oxy server, m makin cepatoxy. Selain

ntikasi user

n sebagainya

8

File Ac

Log me nerja dan pe

ormasi sepu

nfigurasi dan

k). Squid m rus segera d

2.2 Relations C

erver adalah

y sebelum b

maka situs-s

diakses us

itu proxy s

r, memblokir

a (Rafiudin, 2

ccess.log

erupakan su

erformansi S

utar akses,

n konsumsi

memiliki bera

diaktivasi se

Clients, Proxy,

h server yan berkomunik

situs yang s

ser, karena

server juga r situs-situs

2008).

umber infor

Squid karen tetapi juga

sumber da

agam file log

elama Squid

dan Server (Ra

ng menjemba

kasi dengan

sering dikun

telah disim

berfungsi

tertentu, m

rmasi yang

na log tidak

merekam e

aya (misalny

g, yang beb

d berjalan. T

afiudin, 2008)

atani klien d

internet. M

njungi akan

mpan dalam

untuk mela

memblokir b

berharga te

k hanya me

poin umum untuk semua file log squid. Informasi timestamp yang

dicatat dalam setiap file log biasanya dalam format detik UTC, dan

timestamp inisial biasanya memuat ekstensi milidetik (millisecond). Squid mencatat dan menggolongkan log dalam file yang berbeda.

Salah satu diantaaranya adalah file acces.log. Mulai Squid 2.6

mengizinkan administrator melakukan konfigurasi sendiri format file

log mereka, dengan flexibilitas yang luas dari versi sebelumnya.

Versi sebelumnya mengijinkan kita mencatat akses, baik dalam

format log baku (native) atau menggunakan format CLF, yang

diaktifkan dengan cara mengeset opsi emulate_httpd_log dalam file

konfigurasi squid.conf (Rafiudin, 2008).

2.8.1 Format Log CLF (Common Log File)

Format CLF digunakan oleh banyak server HTTP, yang

terdiri dari tujuh field :

remotehost rfc931 authuser [date] “method URL” status bytes

Format log CLF banyak diproses oleh beragam tool atau

program lain, dan memuat informasi lebih beragam dibanding

dengan format log native. Misalnya, versi HTTP dicatat oleh CLF,

tetapi tidak oleh file log native.

2.8.2 Format Log Native

Format native berbeda-beda untuk setiap versi utama squid,

dengan format squid-1.0 adalah :

time elapsed remotehost code/status/peerstatus bytes method URL

untuk squid-1.1, informasi dari hierarchy.log telah dipindahkan ke

access.log, dengan format:

untuk squid-2, kolom tetap sama tetapi isinya sedikit berbeda.

Format log native me-log atau mencatat jenis informasi yang sedikit

berbeda dari CLF, seperti: durasi request, informasi timeout, address

server upstream berikutnya, dan jenis konten (content type). Tool

melakukan konversi informasi dari format file log ini. Namun

demikian, meskipun format log mengungkap banyak informasi,

beberapa informasi bukanlah merupakan bagian format lainnya,

sehingga bagian tersebut dapat dibuang saat dikonversi. Terlebih

lagi akan banyak kehilangan informasi saat dilakukan konversi

balik. Squid2common.pl termasuk salah satu tool atau utilitas

konversi, yang mampu mengonversi format file log squid ke bentuk

outputproxy CERN tipe lama.

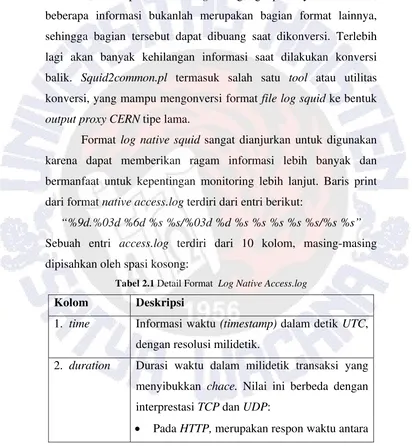

Format log native squid sangat dianjurkan untuk digunakan

karena dapat memberikan ragam informasi lebih banyak dan

bermanfaat untuk kepentingan monitoring lebih lanjut. Baris print

dari format native access.log terdiri dari entri berikut:

“%9d.%03d %6d %s %s/%03d %d %s %s %s %s %s/%s %s”

Sebuah entri access.log terdiri dari 10 kolom, masing-masing

dipisahkan oleh spasi kosong:

Tabel 2.1 Detail Format Log Native Access.log

Kolom Deskripsi

1. time Informasi waktu (timestamp) dalam detik UTC, dengan resolusi milidetik.

2. duration Durasi waktu dalam milidetik transaksi yang

menyibukkan chace. Nilai ini berbeda dengan

interprestasi TCP dan UDP:

penerimaan request sampai squid selesai

mengirim byte terakhir.

• Pada ICP, merupakan waktu antara

penjadwalan reply dan pengiriman aktual.

3. client address

Ip address klien yang me-request.

4. result code Kode keluaran.

Kolom ini terdiri dari dua entri yang dipisahkan

tanda slash. Keluaran cache dari sebuah request

yang memuat informasi seputar request

tersebut, dipenuhi atau gagal.

5. bytes Ukuran byte data, yaitu jumlah byte data yang dihantarkan ke klien.

6. request Metode request untuk mendapatkan objek.

7. URL Memuat URL yang di-request. File log

mungkin memuat spasi kosong untuk URL.

8. rfc931 Kolom ini memuat lookup ident untuk klien

yang me-request. Lookup ident dapat

mempengaruhi performansi, maka konfigurasi

default untuk ident_lookups dinonaktifkan

sehingga informasi ident tidak akan tersedia dan

hanya akan terlihat tanda “-”.

9. hierarchy code

Informasi hirarki (hierarchy) terdiri dari tiga

jenis item:

• Tag hierarchy akan diawali dengan

TIMEOUT_, jika timeout terjadi saat

• Sebuah kode akan diberikan untuk

menjelaskan request ditangani, misal

dengan meneruskan ke sebuah peer atau

pergi kembali ke sumbernya.

• IP address atau hostname dimana request

telah di-forward (jika terjadi kegagalan).

Untuk request yang dikirim ke server asal,

maka nilainya adalah IP address server

bersangkutan. Untuk request yang dikirim

ke cache neighbor, maka nilainya berupa

hostname neighbor tersebut.

10.type Jenis konten (content type) dari objek,

sebagaimana terlihat dari header reply HTTP.

Pertukaran ICP yang tidak memiliki content

type, maka di-log sebagai “-”, dan beberapa

jenis reply memberikan content type “:” atau

bahkan kosong. Terdapat dua kolom atau lebih

dalam access.log jika opsi debug

(log_mine_headers) diaktifkan.

3.1

pen ban pad mel ting sist pen per metMe

1

Metod

Metode

nelitian ini a

nyak dipakai da gambar lakukan pe gkatan kebut tem, desain ngujian, inte rawatan siste Secara

tode waterfa

Ga

etode dan

de Pengem

pengemba

adalah meto

i di dalam So

3.1 metod

endekatan s

tuhan sistem

n sistem da

egrasi dan pe

em.

umum taha

all (Sommerv

ambar 3.1 Mo

BAB 3

n Peranc

mbangan S

angan siste

ode waterfal oftware Engi

de waterfal

secara sistem

m lalu menuj

an perangka

engujian sis

apan proses

ville, 2000)

odel Waterfall (

3

angan Si

Sistem

em yang d

ll, karena m

ineering. Sep

ll merupaka

matis dan

ju ke tahap

at lunak, i

stem, serta p

s (phase) y digambarka (Sommerville,

istem

digunakan model yang perti digamb an metode urut mulai analisa kebu implementas pengoperasia yang terjadian sebagai be

Berikut adalah penjelasan langkah-langkah model waterfall:

1. Analisis dan definisi kebutuhan

Pada tahap ini dilakukan analisa kebutuhan sistem yaitu

mencari kebutuhan sistem dengan mewawancarai salah satu staff

dari kantor CV Sukses Jaya Utama dan mengumpulkan data yang

dibutuhkan, kemudian dianalisis dan didefinisikan kebutuhan yang

harus dipenuhi oleh aplikasi yang dibangun.

2. Perancangan sistem dan perangkat lunak

Tahapan ini adalah tahapan untuk menentukan desain

keseluruhan sistem dan desain aplikasi yang dibangun. Sebuah

proses terjadi di tahap ini, dimana semua kebutuhan yang telah

dirangkum pada tahap requirements definition dibagi-bagi ke dalam

bagiannya menjadi sistem perangkat lunak dan perangkat keras.

Selanjutnya proses ini akan menghasilkan sebuah arsitektur sistem

keseluruhan.

3. Implementasi dan pengujian unit

Pada tahapan ini desain aplikasi diterjemahkan ke dalam

kode-kode dengan menggunakan bahasa pemrograman yang sudah

ditentukan sebelumnya. Selanjutnya unit sistem yang telah selesai

dibangun akan diuji untuk menghasilkan suatu keluaran unit yang

sempurna.

4. Integrasi dan pengujian sistem

Tahap ini melakukan penggabungan seluruh bagian dari

sistem yang sudah dibuat kemudian dilakukan pengujian sistem

secara keseluruhan. Pengujian dilakukan untuk mengetahui apakah

wat pem kes sert

3.2

unt keb keb pen waw top jela 5. Operasi Pada baterfall. Sist meliharaan.

salahan yang

ta peningkat

2

Analis

Tahapan tuk mengeta butuhan pera butuhan pen ngumpulan wancara kep ologi jaring asnya topolo Gambar

i dan pemelih

agian ini m

tem yang

Pemelihar

g tidak ditem

tan kinerja d

sis dan De

n analisis d

ahui dan me

angkat lunak

ngguna pera

data-data ya

pada staff IT

gan kantor

ogi jaringan d

r 3.2 Topologi

haraan sistem

merupakan t

sudah jadi

raan terma

mukan pada

dari sistem se

finisi Keb

dan definisi

enerjemahka

k yang akan

angkat lunak

ang dibutuh

Tdan observa

tersebut d

dapat dilihat Jaringan Kant m tahap terakh dijalankan asuk dalam langkah-lan ebagai kebut

utuhan

kebutuhanan semua pe

dibangun a

k. Pada tah

hkan oleh s

asi, didapatk

dan access.l

t pada Gamb

tor CV Sukses

hir dalam m

serta dila m mempe ngkah sebelu tuhan baru. sistem digu ermasalahan

agar sesuai d

hap ini dila

Pada Gambar 3.2 dijelaskan jaringan di kantor CV Sukses

Jaya Utama. Kantor tersebut mendapatkan akses internet melalui

jalur fiber optic. Dari kabel fiber optic keluar output kabel utp

dengan rj45 melalui modem / bridge / converter, lalu kabel tersebut

masuk ke router melalui eth0. Pada router tersebut disetting PPPoE

dan limiter sebagai bandwith management untuk mengalokasikan

pembagian bandwith sesuai dengan kebutuhan tiap-tiap bagian atau

client.

Eth1 pada router mikrotik disambungkan ke swith hub,

kemudian disalurkan ke client pada 9 departemen atau bagian, yaitu:

- Akuntansi

- Keuangan

- Pemasaran

- Pembelian

- Hukum

- SDM

- Umum

- Operasional

Terdapat satu port lagi dari switch hub disalurkan ke wireless

access point untuk dikoneksi point-to-pointkan pada kantor cabang

produksi melalui media wireless. Pada kantor cabang produksi

tersebut dihubungkan ke switch hub untuk kemudian diteruskan ke

PC pada tiap-tiap bagian.

Eth2 router mikrotik pada jaringan kantor tersebut

dihubungkan ke VPN server. Untuk eth3 dihubungkan pada squid

yang di sini digunakan untuk monitoring dan merekam access.log

dianalisis sehingga akan diperoleh informasi situs atau website yang diakses komputer-komputer pada jaringan kantor tersebut.

Setelah kebutuhan atau data-data didapat, kemudian

dilakukan analisa kebutuhan secara lebih detail.

3.2.1 Analisa Kebutuhan Pengguna

Kebutuhan ini terdapat satu orang pengguna atau user yaitu

staff IT. Staff IT merupakan seseorang yang bertanggung jawab atas

semua jaringan LAN komputer-komputer di kantor CV Sukses Jaya

Utama.

3.2.2 Analisa Kebutuhan Fungsional

Sistem ini berfungsi untuk menyajikan analisa penggunaan

internet baik per ip ataupun pada semua ip dalam suatu jaringan

dalam bentuk grafik dan angka.

3.2.3 Analisa Kebutuhan Software

Analisis perangkat lunak yang dipergunakan untuk

pembuatan dan penggunaan aplikasi ini adalah:

‐ Sistem operasi Microsoft Windows 7 Ultimate

‐ Sistem operasi Linux

‐ Rational Rose untuk perancangan sistem dengan Unified

Modeling Language (UML)

‐ Squid, software caching proxy yang digunakan untuk

mendapatkan file access.log

‐ Visual C#, bahasa pemrograman untuk pembuatan aplikasi

‐ .NET framework version 4, software yang digunakan untuk

3.2.4 Analisa Kebutuhan Hardware

Analisis perangkat keras yang digunakan untuk pembuatan

dan penggunakan sistem ini antara lain minimal:

‐ Processor Pentium 4

‐ Hardisk 20 Gb

‐ RAM 256 Mb

‐ Monitor

‐ Standard Keyboard dan Optical Mouse

3.3

Perancangan Sistem dan Perangkat Lunak

Rancangan sistem merupakan rancangan awal sebelum

dilaksanakan penyelesaian terhadap suatu masalah yang ada. Untuk

mencapai tujuan atau hasil yang memadai sesuai kebutuhan dari

permasalahan yang ada, maka diperlukan suatu rancangan sistem

yang dapat menggambarkan secara garis besar seluruh masalah yang

akan di komputerisasi. Dalam perancangan sistem ini digunakan

UML sebagai bahasa pemodelan untuk merancang sistem yang akan

dibangun.

3.3.1 Diagram Alur atau Flowchart

Pada perancangan sistem ini dibuat flowchart sebagai

mem

Unt

Leb

Gam

Langkah

mbuka file s

tuk tiap bar

bih jelasnya

mbar 3.3 Flow

h awal yan

sebagai strea

ris, dipecah

akan dijabar

wchart Proses A

ng terlihat d

am, kemudia

atau dipisah

rkan pada co

Analisis File Ac

dari flowcha

an membaca

h berdasark

ontoh sebaga cces.log

art di atas a

a baris demi

kan karakter

ai berikut:

adalah

baris.

1301572144.156 6283 192.168.67.71 TCP_MISS/200 11355 GET http://www.google.co.id/ - DIRECT/74.125.235.51 text/html

Terdapat beberapa elemen, yaitu:

• Elemen pertama : 1301572144.156

• Elemen kedua : 6283

• Elemen ketiga : 192.168.67.71

• Elemen keempat : TCP_MISS/200

• Elemen kelima : 11355

• Elemen keenam : GET

• Elemen ketujuh : http://www.google.co.id/

Proses pembacaan berakhir ketika sampai ke akhir file

(EOF), kemudian tutup file.

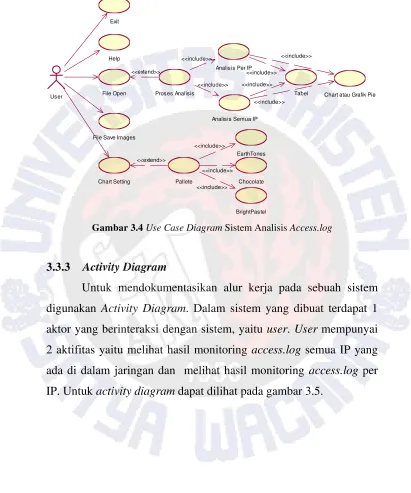

3.3.2 Use Case Diagram

Dari hasil wawancara serta evaluasi yang didapatkan pada

tahap pertama yaitu analisis dan definisi kebutuhan, dapat diketahui

fungsionalitas yang harus dimiliki oleh sistem yang dibangun. Hal

digambarkan pada use casediagram yang ada pada gambar 3.4.

Dari use casediagram terdapat 1 aktor yaitu user dari sistem

ini. Fungsionalitas yang dimiliki oleh sistem ini ialah melihat hasil

monitoring access.log semua IP yang ada di dalam jaringan dan

melihat hasil monitoring access.log per IP. Pada use case diagram

selain dapat melihat hasil monitoring access.log semua IP yang ada

di dalam jaringan dan melihat hasil monitoring access.log per IP,

terdapat fungsionalitas untuk melihat 10 besar alamat web yang

sering diakses, dan melihat persentase alamat website yang sering

mengubah model warna chart atau grafik pie serta menyimpan hasil

monitoring access.log.

Gambar 3.4 Use Case Diagram Sistem Analisis Access.log

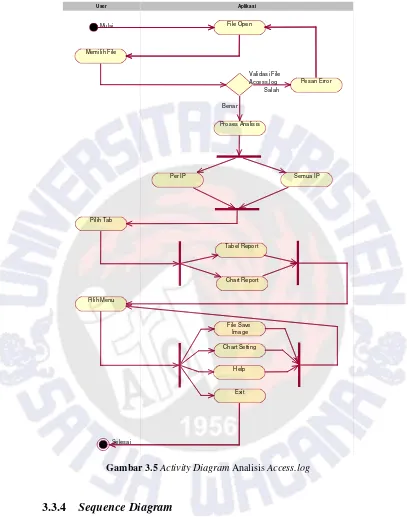

3.3.3 Activity Diagram

Untuk mendokumentasikan alur kerja pada sebuah sistem

digunakan Activity Diagram. Dalam sistem yang dibuat terdapat 1

aktor yang berinteraksi dengan sistem, yaitu user. User mempunyai

2 aktifitas yaitu melihat hasil monitoring access.log semua IP yang

ada di dalam jaringan dan melihat hasil monitoring access.log per

IP. Untuk activitydiagram dapat dilihat pada gambar 3.5.

EarthTones Proses Analisis

Analisis Per IP

Analisis Semua IP

Tabel Chart atau Grafik Pie <<include>>

<<include>> <<include>> <<include>>

<<include>>

<<include>>

Pallete Chocolate

BrightPastel File Open

<<extend>> Help

Exit

File Save Images

Chart Setting User

<<extend>>

<<include>>

<<include>>

Gambar 3.5 Activity Diagram Analisis Access.log

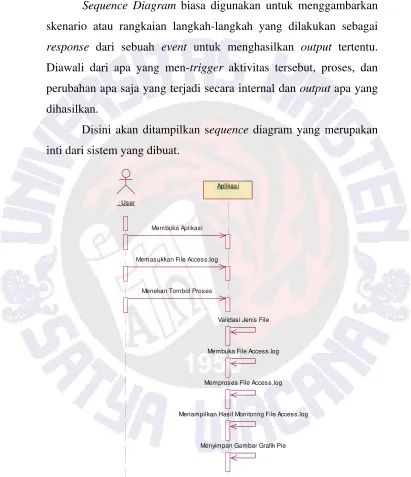

3.3.4 Sequence Diagram

Sequence Diagram menggambarkan interaksi antar objek di

dalam dan di sekitar sistem (termasuk user, display, dan sebagainya)

Mulai

Memilih File

Pilih Tab

Pilih Menu

Selesai

File Open

Validasi File

Access.log Pesan Error Salah

Proses Analisis Benar

Per IP Semua IP

Tabel Report

Chart Report

File Save Image

Chart Setting

Help

berupa message yang digambarkan terhadap waktu. Sequence Diagram terdiri atas dimensi vertikal (waktu) dan dimensi horizontal (objek-objek yang terkait).

Sequence Diagram biasa digunakan untuk menggambarkan skenario atau rangkaian langkah-langkah yang dilakukan sebagai

response dari sebuah event untuk menghasilkan output tertentu.

Diawali dari apa yang men-trigger aktivitas tersebut, proses, dan

perubahan apa saja yang terjadi secara internal dan output apa yang

dihasilkan.

Disini akan ditampilkan sequence diagram yang merupakan

inti dari sistem yang dibuat.

Gambar 3.6 SequenceDiagram Analisis Access.log

: User

Aplikasi

Membuka Aplikasi

Memasukkan File Access.log

Menekan Tombol Proses

Validasi Jenis File

Membuka File Access.log

Memproses File Access.log

Menampilkan Hasil Monitoring File Access.log

Pertama user akan membuka aplikasi, kemudian pengguna

diminta untuk memasukkan file access.log yang akan dianalisa,

pengguna menekan tombol process dan aplikasi akan bekerja.

Setelah aplikasi memastikan bahwa file yang dimasukkan adalah

benar maka aplikasi akan membuka atau membaca file access.log

selanjutnya file access.log yang telah dibaca oleh aplikasi akan

diproses oleh aplikasi. Aplikasi akan membaca setiap baris dalam

file access.log yang ada, kemudian akan dipisahkan berdasarkan

spasi sehingga menghasilkan log record yang berisi timestamp,

elapsed, hostIP, code, bytesTransfered, method, serta url nya. Log record yang ada akan dilakukan pengelompokan berdasarkan alamat web serta dilakukan perhitungan jumlah akses ke alamat web

tersebut sehingga dihasilkan 10 besar alamat web yang sering

diakses serta persentasenya. Setelah proses analisa selesai aplikasi

akan menampilkan hasil analisa serta gambar grafik hasil analisa file

access.log.

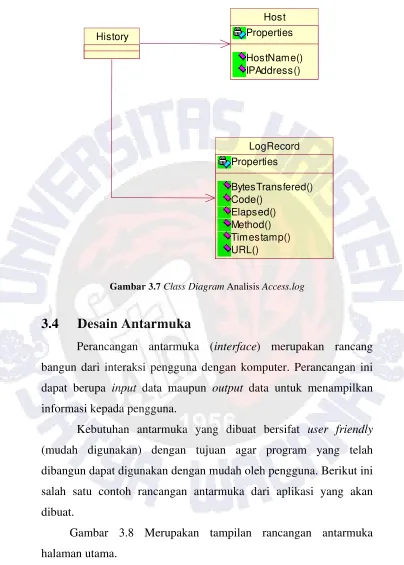

3.3.5 Class Diagram

Class diagram merupakan diagram yang digunakan untuk menampilkan beberapa kelas yang ada dalam suatu sistem serta

menggambarkan relasi-relasi antar kelas tersebut. Perancangan class

diagram pada sistem ini dapat dilihat pada Gambar 3.7.

Gambar 3.7 Class Diagram Analisis Access.log

3.4

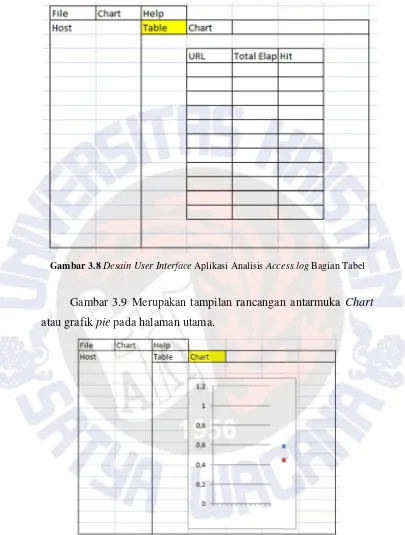

Desain Antarmuka

Perancangan antarmuka (interface) merupakan rancang

bangun dari interaksi pengguna dengan komputer. Perancangan ini

dapat berupa input data maupun output data untuk menampilkan

informasi kepada pengguna.

Kebutuhan antarmuka yang dibuat bersifat user friendly

(mudah digunakan) dengan tujuan agar program yang telah

dibangun dapat digunakan dengan mudah oleh pengguna. Berikutini

salah satu contoh rancangan antarmuka dari aplikasi yang akan

[image:31.612.106.510.89.654.2]dibuat.

Gambar 3.8 Merupakan tampilan rancangan antarmuka

halaman utama.

Host Properties

HostName() IPAddress() History

LogRecord Properties

BytesTransfered() Code()

G

atau

[image:32.612.106.511.83.618.2]Ga

Gambar 3.8 De

Gambar 3

u grafik pie

ambar 3.9 Des

esain User Inte

3.9 Merupak

pada halama

sain User Inter

erface Aplikasi

kan tampilan

an utama.

rface Aplikasi

Analisis Acce

n rancangan

Analisis Acces

ess.log Bagian

n antarmuka

ss.log Bagian G Tabel

Chart

Pada aplikasi dibagi menjadi 2 bagian utama, bagian pertama

berupa tree untuk mengarahkan jenis hasil analisa access.log yang

ingin dilihat oleh user, yaitu hasil analisis untuk semua alamat IP

yang ada pada jaringan atau hanya untuk IP tertentu. Bagian kedua

digunakan untuk melihat hasil analisa terdiri dari 2 tab yaitu tab

table dan tab chart. Tab table digunakan untuk melihat hasil analisa

yang terdiri dari URL, total elapsed times, total bytes transferred,

serta hits. Tab chart untuk melihat hasil analisa dalam bentuk grafik

Bab 4

Hasil dan Pembahasan

4.1

Implementasi Sistem

Setelah melakukan tahap perancangan, langkah selanjutnya

adalah mengimplementasikannya. Dari hasil tahap implementasi

dihasilkan sebuah aplikasi yang mampu menganalisis file access.log.

Hasil dari analisis tersebut menghasilkan persentase web yang

diakses serta 10 besar alamat web yang sering diakses baik untuk

masing-masing IP maupun semua IP dalam satu jaringan. Hasil

[image:35.612.108.511.177.638.2]analisis tersebut dipaparkan dalam bentuk angka dalam tabel dan

grafik pie sehingga memudahkan user dalam membaca hasil

monitoring.

Alur kerja dari aplikasi yang dibuat adalah user memasukkan

file access.log, kemudian proses analisis berjalan. Setelah proses berjalan, aplikasi akan menampilkan hasil dalam bentuk tabel dan

grafik pie.

Halaman utama dari aplikasi yang dibuat, user akan memilih

file access log yang akan dimonitor. Halaman utama ini memiliki 3

menu yaitu File, Chart, dan Help. Lebih jelasnya dapat dilihat pada

sub

Gam

aka

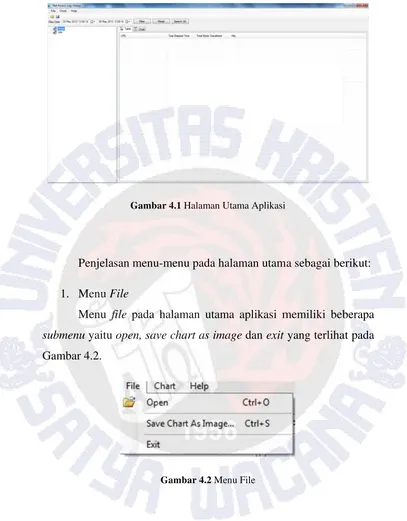

Penjelas

1. Menu F

Menu f

bmenu yaitu mbar 4.2.

Submen

[image:36.612.105.512.82.603.2]an dimonitor

Gambar 4

san menu-m

File

file pada hal

open, save c

Ga

nu open digu r, seperti yan

4.1 Halaman U

menu pada ha

laman utam

chart as ima

ambar 4.2 Men

unakan untuk

ng terlihat di

Utama Aplikasi

alaman utam

ma aplikasi m

age dan exit

nu File

k memilih fil

gambar 4.3

ma sebagai be

memiliki beb

yang terliha

le access.log

.

erikut:

berapa

at pada

use

mem

hal

Ga

Setelah

er menekan

monitor file

[image:37.612.104.512.111.635.2]aman utama

mbar 4.3 Subm

file dipilih

n tombol p

e access.log

a.

Gambar 4

menu Open dar

maka tomb

process ap yang hasiln

4.4 Proses Mon

ri Menu File A

bol Process

plikasi akan

nya nanti ak

nitoring FileAc

Aplikasi

akan aktif,

n bekerja

kan ditampilk

ccess.log

ketika

untuk

Pada Gambar 4.4 memperlihatkan proses file access.log yang

dimonitor, file yang dimonitor tergantung dengan besar kecilnya

ukuran file dan memperngaruhi waktu yang dibutuhkan. Sistem

monitoring access.log ini menggunakan bahasa pemrograman C#,

pembahasan ini berisi penjelasan kode program proses input file

access.log yang ditangani oleh file LogReader.cs. Setelah membaca

isi file, file ini akan menganalisa file access.log yang dimasukkan

baik analisa secara menyeluruh ataupun per IP. Berikut ini adalah

kode program untuk membaca file access.log:

Kode Program 4.1 File LogReader.cs untuk Membaca File Access.log

1.

2. 3.

4. 5. 6.

7. 8.

9.

10. 11.

12. 13. 14.

15. 16.

17. 18. 19.

20. 21.

22. 23. 24.

public SortedList<string, SummaryLog> ReadLog(

string accessLogFile)

{

EventHandler<ReadLogEventArgs>

temp = this.ReadProgressEvent;

long totalBytes = GetTotalBytes(accessLogFile);

BufferedStream bs

= new BufferedStream(

new FileStream(accessLogFile,

FileMode.Open));

StreamReader sReader = new StreamReader(bs);

SortedList<string, SummaryLog> resultLog

= new SortedList<string, SummaryLog>();

string current = null;

long currentBytes = 0;

while (

(current = sReader.ReadLine()) != null)

{

currentBytes += current.Length;

LogRecord a = ReadLine(current);

25. 26. 27.

28. 29.

30. 31. 32.

33. 34. 35.

36. 37.

38. 39. 40.

41. 42.

43. 44. 45.

{

resultLog.Add(a.HostIP, new

SummaryLog() { });

}

resultLog[a.HostIP]

.AddDetail(

a.URL,

a.BytesTransfered,

a.Elapsed);

if (temp != null)

temp(this, new

ReadLogEventArgs(currentBytes, totalBytes));

}

if (temp != null)

temp(this, new ReadLogEventArgs(totalBytes, totalBytes));

return resultLog;

}

Kode program di atas digunakan untuk membaca file

access.log. Pada baris (9) sampai dengan baris (12) untuk membaca

file ukuran besar secara efisien, digunakan StreamReader dengan

parameter BufferedReader. Hasil dari pembacaaan akan disimpan

pada objek resultLog yang bertipe SortedList<string,

SummaryLog>. SortedList<string, SummaryLog> merupakan class

koleksi yang tiap item yang dimilikinya diberikan kunci (key) yang

unik. Pada kebutuhan sistem ini, kunci yang digunakan bertipe

string, dan item yang disimpan bertipe SummaryLog. Pada baris (20) sampai dengan baris (39) dilakukan perulangan untuk tiap baris data

progressbar. Pada baris (24), tiap satu baris data dibaca detail yang dimilikinya. Penjelasan lebih lanjut tentang hal ini dapat dilihat pada

Kode Program 4.2.

Kode Program 4.2 File LogReader.cs untuk Membaca Data Per Baris

1. 2.

3. 4. 5.

6. 7. 8.

9. 10.

11. 12. 13.

14. 15.

16. 17. 18.

19. 20.

21. 22.

23.

private LogRecord ReadLine(string line)

{

string[] parts

= line.Split(

" ".ToCharArray(),

StringSplitOptions.RemoveEmptyEntries);

LogRecord a = new LogRecord();

a.Timestamp = ConvertFromUnixTimestamp(parts[0]);

a.Elapsed = long.Parse(parts[1]);

a.HostIP = parts[2];

a.Code = parts[3];

a.BytesTransfered = long.Parse(parts[4]);

a.Method = parts[5];

a.URL = ReadUrl(parts[6]);

if (a.Timestamp < MinTimestamp)

MinTimestamp = a.Timestamp;

if (a.Timestamp > MaxTimeStamp)

MaxTimeStamp = a.Timestamp;

return a;

}

Kode program di atas digunakan untuk membaca baris rekor

yang tersimpan pada file access.log. Baris dipecah dengan tanda

pemisah adalah spasi seperti kode pada baris (3) sampai dengan

baris (7) sehingga menghasilkan array dengan tipe data string.

Selanjutnya terdapat variabel bertipe LogRecord dengan nama “a”

bar pem (Ma (20 dip ana dal 14 kol ket dik tan jam

ris (8) sampa

mbacaan, ya

axTimestamp

0).

Setelah

erlihatkan t

[image:41.612.102.509.192.634.2]alisis semua

Gambar 4.5

Pada G

am satu jari

host dengan om sebelah

erangan Tot

kunjungi oleh

ggal 16 Apr

m 18.17 wib.

ai dengan b

aitu waktu

p) dapat dil

proses mo

tabel hasil

IP dapat dili

5 Hasil Analisi

Gambar 4.5

ingan lokal

n 3 diantara

h kanan te

tal Elapsed

h semua IP

ril 2012 jam

aris (15). U

awal (MinT

ihat pada ba

onitoring s

monitoring

ihat pada Ga

is Access.log d

menunjukk

kantor CV S

anya adalah

erlihat alam

Time, Total

di kantor te

14.00 wib s

Untuk menca

Timestamp)

aris (17) sam

elesai, mak

dan grafik

ambar 4.5.

dalam Bentuk T

kan hasil a

Sukses Jaya

h wireless a

mat website Bytes Trans ersebut deng sampai tang atat rentang dan waktu mpai dengan ka hasilnya

pie. Tabel

Tabel Semua IP

analisis sem

a Utama. Te

access point.

atau URL

sferred, Hits

gan periode

ggal 24 Apri

waktu akhir n baris akan l hasil P

mua IP

erdapat

. Pada

L dan

s yang

waktu

gra yan has ben yan men ada Sep di k Hasil an

afik pie atau

ng dikunjun

[image:42.612.103.508.170.660.2]sil monitorin

Gambar 4.6 H

Pada Ga

ntuk grafik p

ng dikunjun

nggambarka

alah alamat w

puluh besar a

kantor terseb

- http://pr

- http://st

- http://w

nalisis dari s

chart, deng gi. Gambar

ng semua IP.

Hasil Analisis A

ambar 4.6 m

pie atau cha

ngi. Terdap

an masing-m

website yang

alamat webs

but antara lai

rofile.ak.fbcd

tatic.kaskus.u

www.faceboo

semua IP jug

gan menamp

4.6 mempe

Access.log dala

menunjukan h

art, tiap wa pat 11 w

masing alam

g tidak term

site yang ser in:

dn.net

us

k.com

ga dapat dil

ilkan 10 bes

erlihatkan g

am Bentuk Gra

hasil analisi

arna mewaki

warna yang

mat website,

masuk dalam

ring dikunjun

lihat dalam b

sar alamat w

gambar graf

afik Pie Semua

is semua IP

ili alamat w

berbeda

satu dianta

10 besar (o

ngi oleh sem bentuk

website

fik pie

a IP

dalam

website

untuk

aranya

thers).

- http://l.yimg.com - http://ad.yieldmanager.com - http://www.google-analytics.com - http://www.kaskus.us - http://prod1.rest-notify.msg.yahoo.com - http://ad.kaskus.us - http://openx.detik.com

- Others (alamat website yang tidak termasuk dalam 10 besar

alamat website yang dikunjungi)

Berikut ini adalah kode program untuk menampilkan output

berupa grafik pie.

[image:43.612.103.512.79.660.2]Kode Program 4.3 File Form1.cs untuk Menampilkan Hasil Output Berupa

Grafik Pie

1. 2. 3. 4. 5. 6. 7. 8. 9. 10. 11. 12. 13. 14. 15. 16. 17. 18. 19. 20. 21. 22.

private void GenerateChart(SummaryLog summary, string title)

{

Series series = this.chart1.Series[0];

series.Points.Clear();

this.chart1.Titles.Clear();

Font f = new Font(

FontFamily.GenericMonospace, 20,

FontStyle.Bold, GraphicsUnit.Pixel);

this.chart1.Titles.Add(

new Title(title, Docking.Top, f, Color.Olive));

List<SummaryLog.SummaryItem> topTenItems

= (from SummaryLog.SummaryItem s in summary.Detail.Values

orderby s.Hits descending

select s).Take(10).ToList();

List<SummaryLog.SummaryItem> elseItems

= (from SummaryLog.SummaryItem s in summary.Detail.Values

orderby s.Hits descending

23. 24. 25. 26. 27. 28. 29. 30. 31. 32. 33. 34. 35. 36. 37. 38. 39. 40. 41. 42. 43. 44. 45. 46. 47. 48. 49. 50. 51. 52. 53. 54. 55. 56.

long totalHits = (from s in summary.Detail.Values

select s.Hits).Sum();

long totalElseHits = (from s in elseItems

select s.Hits).Sum();

foreach (SummaryLog.SummaryItem it in topTenItems)

{

DataPoint dp = new DataPoint();

dp.LegendText = it.Hits + " " + it.Url;

dp.LegendToolTip

= (((double)it.Hits /

(double)totalHits) * 100.0)

.ToString("#,##0.00") + "%";

dp.YValues = new double[] { it.Hits };

dp.Label = it.Hits.ToString();

dp.ToolTip = it.Url + " (" + dp.LegendToolTip + ")";

series.Points.Add(dp);

}

DataPoint dpElse = new DataPoint();

dpElse.LegendText = totalElseHits.ToString() + " others";

dpElse.LegendToolTip

= (((double)totalElseHits /

(double)totalHits)

* 100.0).ToString("#,##0.00") + "%";

dpElse.YValues = new double[] { totalElseHits };

dpElse.Label = totalElseHits.ToString();

dpElse.ToolTip = "others (" + dpElse.LegendToolTip + " )";

series.Points.Add(dpElse);

}

Kode program di atas digunakan untuk menampilkan chart

berbentuk lingkaran. Baris (4), dipilih chart yang akan dibuat dari

yan obj dita cha yait dila den mer sam Sum dita mer bar term ng ditampilk

ek font un

ampilkan ole

art diberi ju

tu paramete

akukan quer

ngan hits t

rupakan jum

mpai dengan

mmaryItem

ambahkan se

rupakan tiap

ris (57) mela

masuk 10 be

Gambar

Gambar 4

kan. Baris (7

ntuk digun

eh chart. Pa dul sesuai d

er string tit

ry pada kole

tertinggi. B

mlah data ya

n baris (28)

yang ditunj

ebagai data

p potongan p

akukan hal

esar.

r 4.7 mempe

4.7 Hasil Anal

7) sampai de

akan sebag

ada Baris (1

dengan nilai

tle. Baris (1

eksi summa

Baris (18)

ang tidak te

dihitung nil

jukkan bari

DataPoint (

pada chart p

sama namu

erlihatkan tab

isis Access.log

engan baris

gai model

0) sampai d

i pada baris

13) sampai d

ary, yaitu m

sampai de

ermasuk 10

lai totalHits

is (30) pad

(baris 32). T

pie. Baris (4

un untuk dat

bel hasil ana

g dalam Bentuk

(9) dibuat s

font yang

dengan baris

(1) dan bar

dengan bari

mengambil 10

engan baris

besar. Bari

. Untuk tiap

da data 10

Tiap DataPo

46) sampai d

ta sisa yang

alisis per IP.

k Tabel per IP

sebuah akan s (11), aris (2) is (17) 0 data s (22) is (24) p hasil besar,

oint ini

dengan

[image:45.612.102.513.85.599.2]mem

hos

192

seri

Hasil a

mperlihatkan

st 192.168.1.

[image:46.612.102.512.186.650.2]Gambar

Gambar 4.8

Pada G

2.168.1.1 dal ing dikunjun - http://l.y - http://kl - http://au - http://ad - http://pr - http://sa - http://id - http://l1 analisis per

n table alam .1.

r 4.8 mempe

8 Hasil Analisi

Gambar 4.

lam bentuk

ngi oleh IP te

ymig.com limg.com u.download. d.yieldmanag rod1.rest-no afebrowsing-d.yahoo.com 1.ymig.com

r IP yang

mat website

erlihatkan ga

s Access.log da

8 memper

chart. Sepul ersebut antar windowsupd ger.com otify.msg.yah -cache.goog terlihat pa yang dikunj ambar grafik

alam Bentuk G

rlihatkan h

luh besar ala

ra lain:

date.com

hoo.com gle.com

ada Gamba

jungi oleh IP

k pie per IP.

Grafik Pie per I

hasil analisi

amat website

ar 4.7

IP atau

IP

is IP

pie

Unt

- http://do

- http://pr

- Others

alamat w

Pada su

atau chart d

- JPEG

- PNG

- BMP

- GIF

tuk lebih jel

ownload.rom rod2.rest-no

(alamat web

website yang

bmenu Save

dapat disimp

asnya terliha

Gambar 4.9

mhustler.net otify.msg.yah

bsite yang ti g dikunjungi

e Chart As Im

pan dalam tip

at pada Gam

Submenu Save

hoo.com

dak termasu

i)

mage, hasil d pe file sebag

mbar 4.9.

e Chart As Ima

uk dalam 10

dari gambar

ai berikut:

age

0 besar

[image:47.612.104.511.181.593.2]atau

war

war

Gam

2. Menu C

Pada m

u menggant

rna pada me

rna BrightP

mbar 4.10, G

Chart

menu chart h

ti warna da

enu ini yaitu

[image:48.612.103.512.130.610.2]Pastel. Warn Gambar 4.11

Gambar 4.10

Gambar 4.11

halaman utam

ari grafik pi

warna Earth

na-warna un

1, dan Gamb

Menu Chart W

1 Menu Chart W

ma digunaka

ie atau char

hTones, war ntuk grafik

ar 4.12.

Warna EarthTo

Warna Chocola

an untuk m

rt. Ada 3 p

rna Chocolat

pie terlihat

ones

late

memilih

pilihan

mo

dili

G

3. Menu H

Menu h

nitoring file

[image:49.612.101.512.112.628.2]ihat pada Ga

Gambar 4.12 M

Help

help digunak

e access.log

ambar 4.13.

Gam

Menu Chart W

kan untuk me

g squid ini.

mbar 4.13 Men

Warna BrightPa

elihat cara p

Untuk leb

nu Help

astel

penggunaan

ih jelasnya sistem

4.2

Pengujian Sistem

Pengujian sistem dilakukan fokus pada jalannya aplikasi

dalam menganalisis access.log squid dan melakukan uji validasi

sistem. Pengujian sistem dilakukan pada komputer dengan

spesifikasi sebagai berikut :

- Processor : Intel® Pentium Dual-Core CPU @ 2.20GHz

- RAM : 2.00 GB

- System type :Windows 7 Ultimate 32-bit Operating System

4.2.1 Uji Berdasarkan Ukuran File Access.log

Pengujian berdasarkan ukuran file access.log adalah

pengujian yang dilakukan untuk mengetahui lamanya waktu proses

analisis file access.log berdasarkan ukuran file tersebut. Lebih

[image:50.612.102.514.168.603.2]jelasnya terlihat pada Tabel 4.1.

Tabel 4.1 Uji Ukuran File Access.log

No. Ukuran File Access.log Waktu

1. 783 KB 3,86 detik

2. 12.142 KB 16,80 detik

3. 27.033 KB 26,05 detik

4. 46.200 KB 47,47 detik

4.2.2 Uji Validitas

Di dalam pengujian validasi proses analisis, pengujian

dengan melakukan input file access.log dan melakukan proses analisis. Dengan menguji setiap menu dan submenu untuk

mengetahui keluaran atau hasil dari sistem yang dijalankan. Hasil

[image:51.612.103.512.179.653.2]pengujian sistem yang telah dilakukan terlihat pada Tabel 4.2.

Tabel 4.2 Uji Validasi

No. Jenis Uji Hasil

Validasi

Valid Tidak

Valid

1. Input file access.log Berhasil 9 -

2. Input file bukan

access.log

Tidak

Berhasil 9 -

3. Save Image tipe

JPEG Berhasil 9 -

4. Save Image tipe PNG Berhasil 9 -

5. Save Image tipe

BMP Berhasil 9 -

6. Save Image tipe GIF Berhasil 9 -

7. Warna grafik

pie/chart EarthTones Berhasil 9 -

8. Warna grafik

pie/chart Chocolate Berhasil 9 -

9. Warna grafik

pie/chart

BrightPastel

10. Exit Berhasil 9 -

11. Tabel hasil

monitoring per IP Berhasil 9 -

12. Tabel hasil

monitoring semua IP Berhasil 9 -

13. Chart/grafik pie hasil

monitoring per IP Berhasil 9 -

14. Chart/grafik pie hasil

monitoring semua IP Berhasil 9 -

15. SearchForm URL Berhasil

9 -

16. Warna merah pada

URL yang dilarang Berhasil 9 -

Hasil dari pengujian validitas yang terlihat pada Tabel 4.2,

dapat dijelaskan bahwa proses pada sistem analisis access.log

terlihat bahwa terjadi valid dan pada input file yang bukan

access.log adalah invalid. Data-data tersebut dilakukan pengujian

yang telah ditunjukkan pada Tabel 4.2 dimana data input dan data

[image:52.612.103.512.81.537.2]Bab 5

Kesimpulan dan Saran

5.1

Kesimpulan

Berdasarkan pembahasan pada bab-bab mengenai

“Perancangan dan Implementasi Sistem Analisis Internet Access.Log

Squid Berbasis Desktop” ini, maka dapat diambil kesimpulan sebagai berikut:

1. Aplikasi analisis ini dapat dirancang dengan menggunakan

flowchart dan UML .

2. Hasil dari rancangan ini dapat diimplementasikan dengan

menggunakan bahasa pemrograman Visual C# yaitu dengan

membaca tiap baris file access.log yang dipisah berdasarkan

karakter spasi, kemudian membaca elemen-elemen yang

dihasilkan dari pemisahan baris sampai akhir file, sehingga

dihasilkan analisis file access.log pada suatu jaringan LAN

berupa situs-situs yang telah diakses oleh tiap IP Address dan

alamat IP mana sajakah yang telah mengakses suatu situs

tertentu dalam bentuk tabel dan grafik pie.

3. Aplikasi ini mampu mencari alamat IP yang telah mengakses

situs atau alamat URL yang telah dilarang oleh pihak

manajemen.

4. Aplikasi ini dapat dipergunakan sebagai alat bantu staff IT

dalam melakukan pengawasan akses terhadap situs-situs

5.2

Saran

Aplikasi analisis file access.log ini dapat dikembangkan lebih

baik dengan cara menyempurnakan algoritma pada proses membaca

file access.log sehingga jika membaca file berukuran yang besar dapat diproses lebih cepat. Pengembangan yang lain adalah

Daftar Pustaka

Aji, Pamungkas. 2012. Surat Pernyataan Membutuhkan Sistem untuk Memonitoring File Access.log Squid. Salatiga: Kantor CV Sukses Jaya Utama.

Bahtiar, Nurdin. 2010. Algoritma apriori internet access log dan implementasinya, http://undip.ac.id. Diakses tanggal 28 Desember 2011.

Deitel. 2002. Java How to Program, 4th edition. Prentice Hall.

Hendy, Kusdarmanto. 2011. Sistem rekomendasi katalog produk online menggunakan metode association rule dengan algoritma fold-growth, http://elibrary.ub.ac.id. Diakses tanggal 10 Januari 2012

Herlambang, Moch. Linto, Catur L, Azis. 2008. Panduan Lengkap Menguasai Router Masa Depan Menggunakan MikroTik RouterOS™ . Yogyakarta : ANDI Publiser

Rafudin, Rahmat. 2008. Squid Koneksi Anti Mogok. Yogyakarta : ANDI

Sofana, Iwan. 2008. Membangun Jaringan Komputer. Bandung: Informatika

Sommerville, I. 2000. Rekayasa Perangkat Lunak. Jilid 1. Edisi 6. Terjemahan Tim Penerjemah Erlangga. Jakarta: Erlangga.

Sutarman, 2003. Membangun Aplikasi Web dengan PHP dan MySQL.

Yogyakarta : Graha Ilmu