Jurnal TELEMATIKA MKOM Vol.6 No.1 Maret 2014

1

PERANCANGAN DATA WAREHOUSE UNTUK PENGUKURAN KINERJA

PENGAJARAN DOSEN STUDI KASUS : FAKULTAS TEKNOLOGI INFORMASI

UNIVERSITAS BUDI LUHUR

Sri Mulyati

1, Safrina Amini

2, Noni Juliasari

3Teknik Informatika, Fakultas Teknologi Informasi, Universitas Budi Luhur Jl. Raya Ciledug, Petukangan Uttara, Kebayoran Lama, Jakarta Selatan 12260

Telp. (021) 5853753, Fax. (021) 5866369

1sri.mulyati@budiluhur.ac.id, 2safrina.amini@budiluhur.ac.id, 3noni.juliasari@budiluhur.ac.id

ABSTRAK

Sebagai salah satu upaya penjaminan mutu (kualitas) untuk mengukur kinerja dosen di Fakultas Teknologi Informasi Universitas Budi Luhur, setiap akhir semester selalu dilakukan evaluasi. Diantara beban kerja dosen, maka proses pengajaran yang dilakukan oleh seorang dosen merupakan salah satu parameter yang dapat dijadikan ukuran kinerja dari dosen tersebut. Biasanya evaluasi pengajaran dilakukan dengan cara mendokumentasikan rekam jejak proses pengajaran dosen yang oleh divisi/bagian pengajaran yang kemudian akan diserahkan ke domain fakultas masing-masing dosen. Namun sejauh ini, bentuk evaluasi tersebut hanya berisikan data kehadiran, ketertiban dan juga pelanggaran yang dilakukan oleh dosen. Pada evaluasi Kinerja Pengajaran Dosen diperlukan data-data yang berkaitan dengan proses belajar mengajar itu sendiri. Pada universitas, proses evaluasi berkaitan dengan dosen, mahasiswa serta proses perkuliahan yang terjadi. Untuk mengevaluasi kinerja Pengajaran Dosen diperlukan data-data yang menyeluruh serta data histori dari proses belajar mengajar dan Penilaian, sehingga pihak manajemen universitas dapat melihat informasi secara terintegrasi dan dengan cepat dapat mengambil keputusan yang akan memperbaiki kinerja Pengajaran Dosen di universitas tersebut. Untuk menfasilitasi kebutuhan informasi tersebut, pihak manajemen harus dilengkapi dengan sebuah model data warehouse yang dapat menyimpan data yang historis serta terintegrasi.

Kata Kunci: Data Warehouse, kinerja Pengajaran Dosen

1. PENDAHULUAN

Dosen adalah salah satu komponen yang esensial di Perguruan Tinggi. Dimana keberadaan Dosen menjadi sangat penting terkait dengan Peran, Tugas, Tanggungjawab untuk mewujudkan tujuan Pendidikan Nasional. Untuk menuju tujuan pendidikan nasional tersebut diperlukan Dosen yang Profesional, hal tersebut sesuai dengan UU No. 14 Tahun 2005 tentang Guru dan Dosen, dimana dosen dinyatakan sebagai pendidik profesional dan ilmuwan dengan tugas utama mentransformasikan, mengembangkan, dan menyebarluaskan ilmu pengetahuan, teknologi, dan seni melalui pendidikan, penelitian, dan pengabdian kepada masyarakat (Bab 1 Pasal 1 ayat 2). Sehingga diperlukan evaluasi terhadap dosen agar dalam melaksanakan tugas dan tanggungjawabnya sejalan dengan apa yang diisyaratkan dalam undang-undang tersebut diatas, dengan demikian diharapkan kualitas dosen akan terus meningkat agar mutu mahasiswa juga meningkat maka dengan demikian mutu perguruan tinggi juga akan meningkat.

Diantara tugas dan peranan dosen dalam tri dharma perguruan tinggi adalah pelaksanaan proses pengajaran. Proses pengajaran menjadi media untuk mengelola masukan perguruan tinggi yaitu mahasiswa. Sehingga melalui proses

pengajaran ini dapat dijadikan tolak ukur keberhasilan pembentukan mahasiswa agar memiliki keilmuan dan keterampilan yang akan menjadikannya mampu berdaya guna bagi diri, masyarakat, bangsa dan Negara. Untuk itulah kinerja dosen dalam proses pengajaran juga perlu dievaluasi oleh sebuah perguruan tinggi agar mampu dijadikan bahan evaluasi dan pengambilan keputusan untuk perbaikan dan penjaminan mutu sebuah perguruan tinggi.

2 Berdasarkan latar belakang yang telah dikemukakan, maka permasalahan yang dapat dirumuskan adalah bagaimana merancang sebuah aplikasi data warehouse yang dapat mengolah data sedemikian rupa sehingga menghasilkan suatu informasi yang dapat dijadikan sebagai alat bantu untuk mengukur kinerja dosen.

Pembahasan penelitian ini dibatasi pada hal-hal sebagai berikut:

1. Penelitian yang dilakukan akan menghasilkan sebuah data warehouse untuk melakukan analisis kinerja dosen di bidang pengajaran.

2. Sebagai studi kasus maka Fakultas Teknologi Informasi dipilih sebagai instansi yang akan menjadi sumber data penelitian bagi data warehouse yang dibangun nantinya. 3. Adapun data yang digunakan adalah data yang berkaitan

dengan proses pengajaran dosen, terkait data yang ada pada bagian pengajaran, administrasi akademik pada fakultas.

4. Penelitian yang dilakukan hanya akan dilaksanakan sampai pada tahap perancangan aplikasi data warehouse dan OLAP (On Line Analytical Processing).

Tujuan dari penelitian ini adalah membangun data warehouse dan menghasilkan informasi dengan OLAP (On Line Analytical Processing).

Diharapkan melalui penelitian dapat diperoleh informasi mengenai evaluasi kinerja tentang pengajaran dari para dosen, antara lain informasi tentang jumlah pertemuan dosen mengajar untuk setiap mata kuliah yang diajar, total waktu keterlambatan dari kehadiran tiap dosen, hasil penilaian mahasiswa yang diajar oleh tiap dosen untuk tiap mata kuliah. Dimana nantinya informasi yang dihasilkan ini dapat dimanfaatkan sebagai alat bantu pengambilan keputusan bagi manajemen dan dapat dijadikan kajian evaluasi bagi para dosen untuk memperbaiki kinerjanya di masa yang akan datang.

2. DASAR TEORI

Data warehouse adalah sekumpulan informasi yang disimpan dalam basis data yang digunakan untuk mendukung pengambilan keputusan dalam sebuah organisasi. Data dikumpulkan dari berbagai aplikasi yang telah ada. Data yang telah dikumpulkan tersebut kemudian divalidasi dan direstrukturisasi lagi, untuk selanjutnya disimpan dalam data warehouse. Pengumpulan data ini memungkinkan para pengambil keputusan untuk pergi hanya ke satu tempat untuk mengakses seluruh data yang ada tentang organisasinya [1].

Proses-proses dalam data warehouse adalah: Mengambil (termasuk data dari luar yang dibutuhkan, misalnya daftar kode pos dari kantor pos), mengumpulkan, mempersiapkan (transforming, seperti membersihkan, mengintegrasikan, decoding), menyimpan (loading), dan menyediakan data untuk pemakai atau aplikasi yang bersifat query/reporting (read-only); hanya satu data terpercaya ini yang digunakan oleh semua yang membutuhkan (single version of truth),

untuk pelaporan, analisa informasi dan mengambil keputusan (analytical application)

Data warehouse dan OLAP dibangun berdasarkan multidimensional data model. Pada model ini diperlukan tabel fakta dan tabel dimensi. Tabel fakta berisi fakta numerik yang memiliki ciri-ciri : panjang, kurus, dan besar, serta sering berubah dan berguna untuk mengukur (measure). Sedangkan tabel dimensi berisi kolom yang bersifat desktiptif, kecil, pendek, dan lebar yang berguna untuk filtering (menyaring) dan didasarkan pada atribut dimensi.

Data disimpan dalam data warehouse dalam bentuk multidimensi dioptimasi untuk pencarian kembali (retrieval) untuk OLAP (Online Analytical Processing). Setelah itu dilakukan analisa multidimensi yang memberikan kemampuan untuk melakukan query dan membuat laporan (reporting).

Suatu cara melihat data dengan multidimensi tersebut dikenal dengan nama kubus (cube). Kubus ini menjadi struktur OLAP yang utama yang digunakan untuk melihat data (view). Analisa menggunakan kubus ini memberikan fasilitas banyak dimensi untuk melihat data yang diinginkan. Sehingga memungkinkan untuk mengakses data dengan lebih mudah dan cepat untuk menjawab pertanyaan yang dikemukakan.

Beberapa penelitian yang terkait dengan penelitian yang kami bahas antara lain :

A. Penelitian yang dilakukan oleh Henderi dan Muhamad Yusuf berjudul “Design dan Implementasi Data Warehouse Sebagai Pengukur Kinerja” memaparkan pembangunan sistem data warehouse di bagian penerimaan mahasiswa baru di pada perguruan tinggi Raharja yang nantinya akan menghasilkan informasi mengenai realisasi target penerimaan mahasiswa baru [2]. Informasi yang dihasilkan oleh sistem data warehouse ini diharapkan dapat bermanfaat bagi jajaran manajemen untuk melakukan evaluasi kinerja karyawan sehingga mampu memberikan dukungan untuk pengambilan langkah strategis di kalangan manajemen terkait hal tersebut.

B. Penelitian berjudul sistem pendukung keputusan penilaian kinerja dosen dengan metode balanced scorecard [3] memaparkan mengenai pengembangan sistem pendukung keputusan penilaian kinerja berdasarkan angka kredit dosen sebagai variable penilaian kinerja dengan metode balanced scorecard. Dimana hasil penelitian berupa aplikasi dengan informasi hasil evaluasi kinerja dosen dalam melaksanakan tri dharma perguruan tinggi. C. Kusrini membahas tentang Perancangan Sistem

Pendukung Keputusan untuk Penilaian Kinerja Dosen di STMIK AMIKOM Yogyakarta. Hasil penelitian adalah sebuah rancangan basis data internal maupun data private, rancangan interface berikut prosedur penyimpanan dan pengambilan data [4]. Evaluasi kinerja dosen hanya diambil dari aktivitas dosen dalam proses perkuliahan.

Jurnal TELEMATIKA MKOM Vol.6 No.1 Maret 2014

3 Fakultas Teknologi Komunikasi dan Informatika Universitas Nasional [5]. Pada penelitian ini ditelaah data hasil proses belajar mengajar seperti data dosen, mahasiswa dan hasil belajar dengan menggunakan data warehouse. Hasil penelitian adalah informasi yang lebih detil mengenai hasil proses belajar mengajar di FTKI seperti hasil kinerja dosen, hasil kinerja mahasiswa serta tingkat kelulusan mata kuliah.

3. PERANCANGAN DATA WAREHOUSE

3.1. Mendefinisikan Project

Project data warehouse yang akan dibangun adalah data warehouse untuk melakukan analisis kinerja dosen di bidang pengajaran. Hal ini dilakukan untuk mendapatkan informasi mengenai evaluasi kinerja tentang pengajaran dari para dosen, antara lain informasi tentang jumlah pertemuan dosen mengajar untuk setiap mata kuliah yang diajar, total waktu keterlambatan dari kehadiran tiap dosen, hasil penilaian mahasiswa yang diajar oleh tiap dosen untuk tiap mata kuliah. Dimana nantinya informasi yang dihasilkan ini dapat dimanfaatkan sebagai alat bantu pengambilan keputusan bagi manajemen dan dapat dijadikan kajian evaluasi bagi para dosen untuk memperbaiki kinerjanya di masa yang akan datang.

3.2. Requirement Definition.

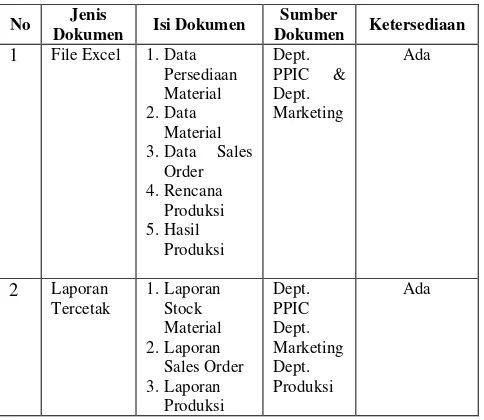

Dokumen yang digunakan sebagai dasar untuk pembuatan sebuah data warehouse adalah dokumen yang biasanya digunakan sebagai dasar analisa pemegang keputusan dalam menghasilkan informasi strategis. Dokumen yang biasanya digunakan sebagai dasar untuk menganalisa adalah :

• Laporan Jumlah Pertemuan perkuliahan yang dilakukan oleh dosen setiap Semester

• Laporan Jumlah kuliah pengganti tiap dosen setiap semester

• Laporan Jumlah Pertemuan perkuliahan dimana dosen datang telat untuk tiap dosen setiap semester

• Laporan Jumlah mahasiswa yang lulus untuk setiap kelompok mata kuliah yang diajar dosen setiap semester • Laporan Jumlah mahasiswa yang gagal untuk setiap

kelompok mata kuliah yang diajar dosen setiap semester • Laporan Jumlah mahasiswa yang mendapat nilai A untuk

setiap kelompok mata kuliah yang diajar dosen setiap semester

• Laporan Jumlah mahasiswa yang mendapat nilai B untuk setiap kelompok mata kuliah yang diajar dosen setiap semester

• Laporan Jumlah mahasiswa yang mendapat nilai C untuk setiap kelompok mata kuliah yang diajar dosen setiap semester

• Laporan Jumlah mahasiswa yang mendapat nilai D untuk setiap kelompok mata kuliah yang diajar dosen setiap semester

• Laporan Jumlah mahasiswa yang mendapat nilai E untuk setiap kelompok mata kuliah yang diajar dosen setiap semester

• Laporan Jumlah mahasiswa yang ikut remedial untuk setiap kelompok mata kuliah yang diajar dosen setiap semester

• Laporan Jumlah mahasiswa yang ikut remedial dan lulus untuk setiap kelompok mata kuliah yang diajar dosen setiap semester

• Laporan Jumlah mahasiswa yang ikut remedial dan gagal untuk setiap kelompok mata kuliah yang diajar dosen setiap semester

3.3. Pembuatan Design Data Warehouse

Sumber data operasional yang digunakan untuk data warehouse Kinerja Dosen adalah database yang dipakai untuk menyimpan data harian dari sistem informasi Pengajaran dan Penilaian yang sudah digunakan selama beberapa tahun.

Dari database tersebut akan dipilih beberapa data yang akan dipakai pada sistem data warehouse Kinerja Dosen. Selanjutnya data tersebut akan dimasukkan ke dalam tabel-tabel dimensi yang ada pada tabel-tabel data warehouse. Untuk memasukkan data ke dalam tabel data warehouse, data harus melalui proses pengecekan agar data yang masuk ke dalam tabel data warehouse adalah data yang valid. Hasil dari proses pembersihan dan transformasi akan disimpan pada sebuah database (data staging), untuk kemudian dimasukkan ke dalam tabel data warehouse.

Gambar di bawah ini memperlihatkan rancangan arsitektur logical dari data warehouse Kinerja Dosen yang sekaligus menggambarkan proses pengisian data ke dalam data warehouse

Gambar 1. Arsitektur Logical Data Warehouse Kinerja Dosen

4 menyimpan data operasional sehari-hari. Baik data warehouse dan operasional menggunakan RDBMS MySQL 5.1

3.4. Pemodelan Data Dimensional

Skema yang digunakan untuk pemodelan data adalah star schema dimana terdapat satu tabel fakta dan beberapa tabel dimensi. Penggunaan starschema memungkinkan proses query yang lebih ringan dan memudahkan akses terhadap data pada tabel dimensi yang ada.

Sesuai dengan analisa yang dilakukan pada Kinerja Dosen, didapatkan beberapa tabel dimensi dan satu tabel fact, hal ini akan digambarkan pada gambar di bawah ini :

1. Tabel dosen_fact

Tabel ini berisi semua data yang berhubungan dengan data kinerja dosen sesuai dengan analisa dokumen serta analisa kebutuhan.

2. Tabel Waktu_dim

Data yang termasuk dalam dimensi ini adalah semester, dan tahun ajaran.

3. Tabel Dosen_dim

Data yang termasuk dalam dimensi ini adalah Dosen dan nama Dosen yang mengajar kelompok mata kuliah tiap semester.

4. Tabel Matkul_dim

Data yang termasuk dalam dimensi ini adalah kode mata kuliah, nama mat kuliah serta Kelompok untuk tiap mata kuliah yang diajar oleh Dosen tiap semester

Gambar 2. Star Schema Data Warehouse Kinerja Dosen

3.5. Presentasi Data Warehouse

Kemampuan data warehouse menyediakan informasi kepada pengguna merupakan hal terpenting dari data warehouse. Platform database yang digunakan adalah MySQL. Sedangkan tools yang digunakan untuk presentasi data kepada pengguna adalah :

• Power Architec Untuk membuat Desain Arsitektur OLAP • WABIT, merupakan yang dapat menampilkan OLAP

table dan chart

Media yang digunakan untuk mempresentasikan data adalah menggunakan aplikasi berbasis web dengan bahasa pemrograman Java.

Data warehouse yang dibangun Untuk Kinerja Dosen agar dapat menyediakan informasi yang cepat, tepat dan akurat sehingga pihak fakultas dapat mengambil keputusan yang tepat dalam memecahkan masalah.

Kemampuan dari data warehouse yang bangun antara lain:

a. Kemampuan roll-up dan drill-drown untuk memudahkan pemetaan data dan mempertajam analisis. Roll-up adalah kemampuan untuk menampilkan data dengan tingkat rincian yang lebih rendah. Drill-drown adalah kemampuan untuk menampilkan data dengan tingkat rincian yang lebih tinggi.

b. Kemampuan membuat query sendiri sesuai dengan kebutuhan

c. Kemampuan membuat report customization sesuai dengan kebutuhan informasi

d. Kemampuan untuk membuat chart atau grafik sesuai dengan laporan yang diinginkan

e. Kemampuan untuk membuat laporan yang kemudian dapat disimpan dalam format Excel dan PDF.

Informasi tentang Kinerja Dosen digunakan untuk melihat :

1) Informasi Jumlah Dosen mengajar mata kuliah per semester

Gambar 3. Tampilan layar Data Warehouse Kinerja Pengajaran Dosen per semester

Jurnal TELEMATIKA MKOM Vol.6 No.1 Maret 2014

5 Gambar 4. Tampilan layar Data Warehouse Kinerja

Penilaian Dosen per semester

3) Laporan Penilaian Remedial Mahasiswa untuk tiap Dosen yang mengajar tiap semester

Gambar 5. Tampilan layar Data Warehouse Kinerja Penilaian Remedial Dosen per semester

4. KESIMPULAN DAN SARAN

Dengan adanya data warehouse, proses penyusunan laporan menjadi lebih sederhana, karena pengguna bisa melakukan customization report sesuai dengan yang diinginkan, sehingga tercipta efisiensi waktu dari yang sebelumnya memerlukan waktu lama untuk membuat program lagi, sekarang dengan adanya data warehouse pembuatan laporan dapat dilakukan lebih cepat.

Penelitaan ini dilakukan dengan memanfaatkan kemajuan teknologi informasi khususnya teknologi pengembangan data warehouse sehingga informasi yang dihasilkan dapat lebih akurat serta dapat memenuhi kebutuhan informasi strategis yang diperlukan oleh pemegang keputusan.

Diharapkan dimasa yang akan datang, data warehouse ini dapat dikembangkan dengan menggunakan teknologi yang terbaru sehingga dapat menyajikan informasi yang lebih baik kepada para pemegang keputusan.

DAFTAR PUSTAKA

[1]. Wayne, S.Freese, Unlocking OLAP with Microsoft SQL Server and Excel 2000, Foster City, CA:IDG Books World-wide, 2000

[2]. Henderi, Yusuf,Muhamad., “Design dan Implementasi Data Warehouse Sebagai Pengukur Kinerja”, Jurnal Cyber Raharja, Vol.1 No.1-September 2007. ISSN : 1978-8282.

[3]. Hamzah, Suyoto, Paulus Mudjihartono, “Sistem Pendukung Keputusan Penilaian Kinerja Dosen Dengan Metode Balanced Scorecard (Studi Kasus : Universitas Respati Yogyakarta)”, Seminar Nasional Informatika 2010, UPN Veteran Yogyakarta, 22 Mei 2010, ISSN : 1979-2328.

[4]. Kusrini, Perancangan Sistem Pendukung Keputusan Untuk Evaluasi Kinerja Dosen di STMIK AMIKOM Yogyakarta, Jurnal Ilmiah DASI Vol.7 No.2 Juni 2006, ISSN :1411-3201

6

PENGEMBANGAN TEKNIK MENYEMBUNYIKAN PESAN RAHASIA

DENGAN KEAMANAN BERLAPIS MENGGUNAKAN PENGGABUNGAN

METODE STEGANOGRAFI DAN KRIPTOGRAFI CAESAR CIPHER

YANG TELAH DIMODIFIKASI

Nazori Agani

1, Angga Kusuma Nugraha

2Program Studi Magister Komputer Program Pasca Sarjana Universitas Budi Luhur Jakarta Jln. Ciledug Raya Petukangan Utara, Jakarta Selatan 12260

1nazori.agani@gmail.com,2me@incredibleangga.net

ABSTRAK

Komunikasi dunia maya praktis, cepat dan terkadang rahasia, sehingga kemanan menjadi faktor penting. Steganografi bisa menyembunyikan pesan rahasia dengan disisipkan pada media, salah satunya citra digital. Sayangnya faktor keamanan steganografi belum maksimal. Teknik steganografi semakin populer sehingga banyak yang membuat aplikasi untuk mengekstrak pesan rahasia dari stego image. Pesan rahasia menjadi mudah diungkap oleh pihak yang tidak dikehendaki. Penelitian ini menambahkan keamanan pada steganografi dengan kriptografi Caesar Cipher yang telah dimodifikasi dengan membalik urutan pesan rahasia kemudian digeser 5 karakter, pesan rahasia lalu disisipkan kedalam gambar digital dengan metode Least Significant Bit (LSB). Pengujian dilakukan dengan metode kualitatif dengan Power Signal Noise Ratio (PSNR) serta perubahan ukuran file dan metode kuantitatif. Dari evaluasi diketahui aplikasi penguji dapat menyembunyikan pesan rahasia pada gambar digital dengan ekstensi populer. Selain itu diketahui file dengan ekstensi *.PNG memiliki sifat paling baik untuk digunakan sebagai cover image.

Kata kunci : Steganografi, Kriptografi, Caesar Cipher, Least Significant Bit (LSB), Power Signal Noise Ratio (PSNR)

1. PENDAHULUAN

Komunikasi melalui jaringan internet menjadi 6mplici karena dapat dilakukan dengan mudah dan melalui banyak media. Faktor keamanan adalah hal yang penting saat berkomunikasi pada jaringan internet. Banyak kasus kebocoran informasi yang terjadi saat berkomunikasi lewat jaringan internet. Salah satu metode untuk mengamankan pesan rahasia adalah Steganografi. Steganografi mengamankan pesan rahasia dengan menyisipkannya melalui media digital seperti citra, video, maupun suara.

Seiring berkembangnya penelitian mengenai teknik Steganografi, berbagai metode digunakan untuk menyisipkan pesan rahasia kedalam gambar menggunakan Steganografi. Salah satu metode yang 6mplici adalah Least Significant Bit (LSB) karena metodenya yang cukup sederhana yaitu menyembunyikan pesan rahasia yang telah diubah kedalam bentuk biner dengan cara menyisipkannya pada piksel terakhir yang menyusun file tersebut. Beberapa aplikasi menggunakan teknik ini dan dapat digunakan secara bebas dengan mengunduhnya dari internet adalah OpenStego dan Silent Eyes. Dengan semakin populernya dan banyak digunakan, perlu kemanan tambahan pada Steganografi sehingga apabila pesan rahasia tersebut berhasil diekstrak oleh pihak yang tidak diinginkan, pesan tersebut tetap belum dapat terungkap.

Pada penelitian ini, penulis mengajukan teknik pengamanan pesan rahasia Steganografi dengan keamanan berlapis, dengan menambahkan Kriptografi terhadap pesan rahasia yang akan disisipkan kedalam citra digital kemudian pesan disisipkan kedalam citra digital melalui Steganografi menggunakan metode LSB. Berbagai teknik Kriptografi 6mplici yang telah banyak digunakan sehingga source code untuk memecahkannya banyak tersebar dibeberapa situs internet. Oleh karena itu diperlukan Kriptografi berlapis dan unique agar pesan rahasia menjadi acak. Dengan cara tersebut diharapkan pesan yang akan disampaikan keamanannya lebih terjaga dan tidak mudah terungkap oleh pengguna yang berusaha mencuri informasi.

2. LANDASANTEORIDANKERANGKAKONSEP

A. Steganografi

Jurnal TELEMATIKA MKOM Vol.6 No.1 Maret 201 Steganografi adalah seni dan ilmu m tersembunyi atau menyembunyikan pesan den sehingga selain pengirim dan penerima, tidak a yang mengetahui atau menyadari bahwa ad rahasia [1]. Dengan Steganografi maka pem menyembunyikan informasi hak ciptanya se pembuat, tanggal dibuat, hingga pesan kepada dikehendaki. Steganografi menyembunyik kedalam berbagai jenis data seperti: gambar teks atau file biner Metode Steganografi se dalam menyembunyikan isi suatu data didalam media atau data digital lain yang tidak diduga o sehingga tidak menimbulkan kecurigaan kepa melihatnya.

Gambar 1. Ilustrasi Dasar Konsep Stega

Sebuah pesan yang akan dikirimkan diubah menjadi kode biner dan dimasukkan kedalam k lain yang menjadi media atau sampulnya. La biner tersebut dikodekan sehingga menjadi tanpa mengubah integritas media yang Selanjutnya data tersebut dikirimkan dan penerima pesan. Penerima pesan lalu mengko pesan tersebut sehingga pesan 7mpl dibaca.

Sebagai contoh, pengirim pesan mulai deng biasa, lalu mengatur warna setiap piksel menyesuaikan suatu huruf dalam alphabet begitu halus sehingga tidak ada yang menyada memperhatikan dengan seksama).

Dalam membuat Steganografi ada dua 7mpl diperhatikan [2], yaitu:

1) Fidelity. Mutu citra penampung tidak Setelah penambahan data rahasia, citra has masih terlihat dengan baik. Pihak ketiga tid kalau didalam citra tersebut terdapat data rah 2) Recovery. Data yang disembunyikan

diungkapkan kembali (recovery). K Steganografi adalah penyembunyian pesan, waktu pesan rahasia didalam citra penampu diambil kembali untuk digunakan lebih lanju

B. Least Significant Bit

Dalam Steganografi pesan rahasia disemb citra digital. Penyembunyian data dilak 014

mengganti bit data didalam segmen ga rahasia.

Metode yang paling sederhana ada Least Significant Bit (LSB). Pada susu byte (1 byte = 8 bit), ada bit yang Significant Bit atau MSB) dan bit yan (Least Significant Bit atau LSB).

Gambar 2. Bit pada MSB

Metode LSB adalah metode y menyembunyikan pesan dengan cara m rendah atau bit yang paling kanan menyusun file tersebut. Pada citra bitm (titik) pada citra tersebut terdiri dari tig merah, hijau dan biru (RGB) yang m oleh bilangan 8 bit (byte) dari 0 sa format biner 00000000 sampai 11111 pada setiap piksel citra bitmap 24 bit k bit data. Kekurangan dari metode LSB drastis mengubah unsur pokok warna tepat dalam mengganti bit atau pesan y panjang. Sehingga dapat menunjukkan dari gambar asli dengan gambar yang Sementara kelebihan dari metode LSB dipakai cepat dan mudah.

Karena bit yang diganti adalah bit r tersebut hanya mengubah nilai byte sa lebih rendah dari nilai sebelumnya. menyatakan warna merah, maka perub mengubah warna merah tersebut sec mata manusia tidak dapat membedakan Misalkan segmen data citra sebelum pe

0 0 1 1 0 0 1 1 1 0 1 0 0 0 1 0

Data yang akan disembunyikan ada gambar setelah ‘1 1 1‘ disembunyikan:

0 0 1 1 0 0 1 0 1 0 1 0 0 0 1 1

Ukuran data yang akan disem pada ukuran gambar penampung. P berukuran 256x256 piksel terdapat 655 berukuran 3 byte (komponen RGB), 65536x3=196608 byte. Karena set menyembunyikan satu bit pada LSB-yang akan disembunyikan didalam gam 196608/8 = 24576 byte. Semakin bes didalam gambar, semakin besar pu tersebut rusak akibat manipulasi pada g

gambar dengan bit pesan

adalah metode modifikasi sunan bit didalam sebuah ang paling berarti (Most ang paling kurang berarti

SB dan LSB

yang digunakan untuk menyisipkannya pada bit n pada data piksel yang itmap 24 bit, setiap piksel tiga susunan warna, yaitu

masing-masing disusun sampai 255 atau dengan 11111. Dengan demikian, t kita dapat menyisipkan 3 B ini adalah dapat secara rna dari piksel jika tidak yang dimasukkan terlalu an perbedaan yang nyata ng telah disisipkan pesan. SB adalah algoritma yang

8 C. Kriptografi

Kriptografi adalah suatu ilmu yang mempelajari bagaimana cara menjaga agar data atau pesan tetap aman saat dikirimkan, dari pengirim kepada penerima tanpa mengalami gangguan dari pihak ketiga.

Kata Kriptografi berasal dari bahasa Yunani, “kryptós” yang berarti tersembunyi dan “gráphein” yang berarti tulisan. Sehingga kata Kriptografi dapat diartikan berupa frase “tulisan tersembunyi”. Menurut Request for Comments (RFC), Kriptografi merupakan ilmu matematika yang berhubungan dengan transformasi data untuk membuat artinya tidak dapat dipahami (untuk menyembunyikan maknanya), mencegahnya dari perubahan tanpa izin, atau mencegahnya dari penggunaan yang tidak sah. Jika transformasinya dapat dikembalikan, Kriptografi juga bisa diartikan sebagai proses mengubah kembali data yang terenkripsi menjadi bentuk yang dapat dipahami. Artinya, Kriptografi dapat diartikan sebagai proses untuk melindungi data dalam arti yang luas.

Menurut Bruce Scheiner yang ditulis dalam bukunya Applied Cryptography, ada empat tujuan mendasar dari ilmu Kriptografi ini yang juga merupakan aspek keamanan informasi yaitu :

1) Kerahasiaan, yaitu layanan yang digunakan untuk menjaga isi dari informasi dari siapapun kecuali yang memiliki otoritas atau kunci rahasia untuk membuka atau mengupas informasi yang telah disandi.

2) Integritas, yaitu faktor penjaga dari perubahan data yang tidak diinginkan. Untuk menjaga integritas data, sistem harus memiliki kemampuan untuk mendeteksi manipulasi data oleh pihak-pihak yang tidak berhak, antara lain penyisipan, penghapusan, dan pensubsitusian data lain kedalam data yang sebenarnya.

3) Autentikasi, yaitu identifikasi atau pengenalan, baik secara kesatuan sistem maupun informasi itu sendiri. Dua pihak yang saling berkomunikasi harus saling memperkenalkan diri. Informasi yang dikirimkan melalui kanal harus diautentikasi keaslian, isi datanya, waktu pengiriman, dan lain-lain.

4) Non repudiasi, yaitu usaha untuk mencegah terjadinya penyangkalan terhadap pengiriman atau terciptanya suatu informasi oleh yang mengirimkan atau membuat

Dalam Kriptografi dikenal istilah enkripsi dan dekripsi. Enkripsi adalah proses mengamankan suatu informasi dengan membuat informasi tersebut tidak dapat dibaca tanpa bantuan pengetahuan khusus. Enkripsi mengubah pesan yang akan sampaikan menjadi acak dengan metode atau kuci tertentu. Sedangkan dekripsi adalah mengembalikan pesan yang telah acak melalui tahap enkripsi menjadi seperti semula sehingga dapat dibaca oleh pihak yang diharapkan.

Gambar 3. Enkripsi dan Dekripsi

D. Caesar Cipher

Sebuah cipher adalah sebuah algoritma untuk menampilkan enkripsi dan kebalikannya dekripsi, serangkaian langkah yang terdefinisi yang diikuti sebagai prosedur. Alternatif lain ialah encipherment. Informasi yang asli disebut sebagai plaintext, dan bentuk yang sudah dienkripsi disebut sebagai chiphertext. Pesan chipertext berisi seluruh informasi dari pesan plaintext, tetapi tidak dalam format yang didapat dibaca manusia ataupun komputer tanpa menggunakan mekasnisme yang tepat untuk melakukan dekripsi.

Caesar Cipher dikenal juga dengan Geseran Caesar adalah salah satu teknik enkripsi paling sederhana dan paling terkenal. Sandi ini termasuk sandi substitusi dimana setiap huruf pada teks terang (plaintext) digantikan oleh huruf lain yang memiliki selisih posisi tertentu dalam alfabet. Misalnya, jika menggunakan geseran 3, W akan menjadi Z, I menjadi L, dan K menjadi N sehingga teks terang "wiki" akan menjadi "ZLNL" pada teks tersandi. Nama Caesar diambil dari Julius Caesar, jenderal, konsul, dan diktator Romawi yang menggunakan sandi ini untuk berkomunikasi dengan para panglimanya.

Cara kerja sandi ini dapat diilustrasikan dengan membariskan dua set alfabet sandi disusun dengan cara menggeser alfabet biasa ke kanan atau ke kiri dengan angka tertentu (angka ini disebut kunci). Misalnya sandi Caesar dengan kunci 3, adalah sebagai berikut:

E. Software Prototyping

Software prototyping dalam Software Development Life Cycle (SDLC) adalah suatu metode pembuatan dan pengujian perangkat lunak yang mengacu pada aktivitas menciptakan prototipe aplikasi perangkat lunak, yaitu versi lengkap dari program perangkat lunak yang dikembangkan. Software prototyping adalah kegiatan yang dapat terjadi dalam pengembangan perangkat lunak dan sebanding dengan prototyping sebagaimana diketahui dari bidang lain, seperti teknik mesin atau manufaktur[4].

Sebuah prototipe biasanya hanya mensimulasikan beberapa aspek dan berbeda dari produk akhir. Throwaway atau Rapid Prototyping mengacu pada pembuatan model yang pada akhirnya akan diajukan menjadi bagian dari perangkat lunak yang didiharapkan. Setelah kebutuhan utama terpenuhi, model kerja yang sederhana dari sistem dibangun untuk menunjukkan kepada pengguna persyaratan yang mereka butuhkan.

Jurnal TELEMATIKA MKOM Vol.6 No.1 Maret 2014

9 Keuntungan lainnya adalah meningkatnya keterlibatan pengguna. Prototyping memerlukan keterlibatan pengguna dan memungkinkan mereka untuk melihat dan berinteraksi dengan prototipe yang memungkinkan mereka untuk memberikan umpan balik dan spesifikasi yang lebih baik dan lebih lengkap.

F. Power Signal Noise Ratio

Rasio signal-to-noise (sering disingkat SNR atau S / N) adalah ukuran yang digunakan dalam sains dan teknik yang membandingkan tingkat sinyal yang diinginkan dengan tingkat kebisingan latar belakang. Hal ini didefinisikan sebagai rasio dari daya sinyal dengan daya noise, sering dinyatakan dalam desibel. Rasio yang lebih tinggi dari 1:1 (lebih besar dari 0 dB) menunjukkan sinyal yang lebih dari kebisingan. Sementara SNR umumnya dikutip untuk sinyal-sinyal listrik, dapat diterapkan untuk setiap bentuk sinyal-sinyal (seperti tingkat isotop dalam inti es atau biokimia sinyal antara sel-sel). Semakin kecil noise atau kebisingan maka kualitas sinyal semakin bagus.

Semua pengukuran nyata terganggu oleh kebisingan atau noise. Hal ini termasuk suara elektronik, tetapi juga dapat mencakup peristiwa eksternal yang mempengaruhi fenomena diukur - angin, getaran, gaya tarik gravitasi bulan, variasi suhu, variasi kelembaban, dll, tergantung pada apa yang diukur dan sensitivitas perangkat . Hal ini sering mungkin untuk mengurangi kebisingan dengan mengontrol lingkungan. Jika tidak, ketika karakteristik kebisingan dikenal dan berbeda dari sinyal, adalah mungkin untuk menyaring atau memproses sinyal.

G. Tinjauan Studi

Tinjauan studi yang dijadikan acuan dalam melakukan penelitian ini mengacu pada beberapa penelitian terkait yang telah dilakukan sebelumnya yaitu sebagai berikut.

1) Miftahur Rahim A.A, Achmad Hidayanto & R. Rizal Isnanto [6] membuat penelitian mengenai Teknik Penyembunyian Data Rahasia Dengan Menggunakan Citra Digital Sebagai Berkas Penampung menggunakan metode kualitatif dan algoritma CBC (cipher block channel). Data sebelum disisipkan kedalam citra, dibuat dalam blok-blok berukuran 64-bit lalu di-XOR-kan dengan inisialisasi dan kunci 64-bit melalui proses enkripsi CBC, sehingga keamanan data rahasia dapat terjaga.

2) Novi Dian Nathasia dan Anang Eko Wicaksono[7] membuat penelitian mengenai Penerapan Teknik Kriptografi Stream Cipher Untuk Pengamanan Basis Data menggunakan algoritma Caesar Cipher. Algoritma yang digunakan adalah menggeser ke kanan sebanyak 3 karakter dengan rumus : (P + 3 ) mod 26 untuk enkripsi dan (P-3)mod 26 untuk dekripsi

3) Khalil Challita dan Hikmat Farhat [8] melakukan penelitian mengenai Combining Steganography and Cryptography: New Directions dengan kombinasi

algoritma MCO (multiple cover object). Membuat kesepakatan antara pengirim dan penerima pesan dalam informasi password yang di gunakan sebagai kata kunci.

4) M. Anggrie Andriawan, Solikin & Setia Juli Irzal Ismail [9] melaukan penelitian mengenai Implementasi Steganografi Pada Citra Digital File Gambar Bitmap (Bmp) Menggunakan Java dengan Penyisipan pesan ke dalam bit terendah (LSB) bitmap 24 bit. Menyembunyikan pesan rahasia dengan metode LSB untuk mengeksploitasi keterbatasan sistem penglihatan manusia.

5) David, A. Murtado & Utin Kasma[10] melakukan penelitian mengenai Steganografi Pada Citra Bmp 24-Bit Menggunakan Metode Least Significant Bit dengan teknik pseudo-random number generator (PRNG). Nilai BPC digunakan sebagai kunci (key) untuk mendekripsi pesan rahasia. Kandungan nilai BPC (1 sampai dengan 8).

6) Kavita Kadam, Ashwini Koshti & Priya Dunghav [11] melakukan penelitian mengenai Steganography Using Least Signicant Bit Algorithm dengan kombinasi algoritma DCT (Discrete cosine transformations). Menyisipkan pesan rahasia kedalam gambar yang dilindungi dengan password pribadi yang terenkripsi

7) Shamim Ahmed Laskar dan Kattamanchi Hemachandran[12] melakukan penelitian mengenai

Secure Data Transmission Using Steganography And Encryption Technique dengan kombinasi algoritma DCT (Discrete cosine transformations). Proses enkripsi dengan cara menggeser ke kanan sebanyak ‘n’ dan menggeser ke kiri sebanyak ‘n’ karakter sebagai deskripsi.

8) Jamilia Aeni [13] melakukan penelitian mengenai Rancangan Implementasi Protokol S/MIME pada Layanan E-Mail Sebagai Upaya Peningkatan Jaminan Keamanan dalam Transaksi Informasi Secara Online: Studi Kasus PT. XYZ. Penelitian ini menerapkan teknik Kriptografi berupa tanda tangan digital. Memberikan aspek keamanan informasi, dengan mengimplementasikan S/MIME seperti confidentiality, integrity, authentication dan non-repudiation pada tanda tangan digital.

10

3. METODOLOGIDANRANCANGANPENELITIAN

Dalam penelitian ini metode yang dilakukan sebagai langkah awal dalam observasi terhadap teknik Steganografi dan Kriptografi adalah metode studi pustaka dengan mempelajari landasan teori yang dibutuhkan mengenai Steganografi dan mempelajari Kriptografi pada beberapa literatur dan referensi lainnya. Referensi tersebut berupa data-data dari internet, buku elektronik, publikasi, paper dan dokumen lain yang terkait dalam hal menentukan dan membangun alat penguji penelitian

Tujuan dari penelitian ini yaitu untuk memberikan keamanan berlapis pada Steganografi dengan cara menambahkan Kriptografi pada pesan rahasia yang disisipkan pada cover image, dan Kriptografi yang digunakan merupakan modifikasi Kriptografi Caesar Cipher dengan membalikan urutan pesan rahasia kemudian mengesernya 5 karakter. Berdasar kepada tujuan yang disebutkan diatas, penelitian kali ini akan menggunakan metode penelitian eksperimen sebagai metode pengujian. Penelitian eksperimen adalah penelitian dimana peneliti dapat melakukan manipulasi kondisi yang ada sesuai dengan keinginan dan harapan peneliti, berdasar kepada kondisi nyata atau kondisi sebenarnya.

Dalam kondisi yang telah dimanipulasi pada metode eksperimen, biasanya dibuat dua kelompok yaitu kelompok kontrol dan kelompok pembanding. Kelompok kontrol akan diberikan perlakuan tertentu sesuai dengan tujuan penelitian dan kemudian hasil dari perlakuan ini yang akan dijadikan pembanding terhadap kelompok pembanding[15].

A. Teknik Analisis Data

Teknik analisis data dalam penelitian ini menggunakan pendekatan kualitatif dimana data yang telah dikumpulkan sebelumnya dianalisis tidak dengan menggunakan analisis data statistik. Analisis data secara kualitatif dilakukan dengan menganalisis hasil pencatatan teknik Steganografi yang digunakan, penyisipan pesan, keamanan tambahan yang digunakan dan jenis Kriptografi yang digunakan, yaitu dengan membandingkan langkah-langkah dari setiap instrumen yang ada.

B. Rancangan

Salah satu fokus utama penelitian ini adalah keamanan berlapis berupa Kriptografi. Dasar teknik Kriptografi yang digunakan pada penelitian ini adalah Caesar Cipher. Caesar Cipher merupakan teknik Kriptografi dengan menggeser urutan abjad sejumlah n sehingga membentuk kata yang acak. Secara sederhana, Kriptografi Caesar Cipher dengan menggeser 5 karakter dapat dilihat pada simulasi dibawah ini: Kunci Urutan:

'a','b','c','d','e','f','g','h','i','j','k','l','m','n','o','p','q','r','s','t','u','v','w',' x','y','z','','0','1','2','3','4','5','6','7','8','9','!','@','#','$','%','^','&','(',')' ,'A','B','C','D','E','F','G','H','I','J','K','L','M','N','O','P','Q','R','S','T' ,'U','V','W','X','Y','Z','+','-','*','/','[',']','{','}','<','>','?','_'

Pesan : ANGGA KUSUMA NUGRAHA

Hasil : FSLLF4PZXZRF4SZLWFMF

Pada penelitian kali ini dilakukan modifikasi terhadap teknik Kriptografi Caesar Cipher menjadi dua tahap. Pada tahap pertama pesan rahasia akan dibalik urutan abjad nya sehingga yang pertama menjadi terakhir sedangkan yang terakhir menjadi yang pertama. Tahap yang kedua pesan rahasia yang telah dibalik urutannya akan di geser sebanyak 5 karakter. Secara sederhana proses Kriptografi pada penelitian dapat disimulasikan sebagai berikut:

Pesan : ANGGA KUSUMA NUGRAHA Tahap 1 : AHARGUN AMUSUK AGGNA Tahap 2 : FMFWLZS4FRZXZP4FLLSF

C. Pengujian Prototipe Model

Pada penelitian ini pengujian sistem atau uji coba terhadap alat penguji dilakukan dengan metode kualitatif dan kuantitatif. Metode kualitatif dengan cara melakukan ujicoba terhadap alat penguji dengan berbagai jenis gambar sebagai cover image dan berbagai jenis karakter sebagai pesan rahasia yang akan disisipkan, kemuadian akan diuji tingkat Power Signal Noise Ratio (PSNR) yang terdapat pada antara file gambar yang belum disisipi pesan dengan gambar setelah menjadi stego image. Sedangkan metode kuantitatif dilakukan dengan melakukan ujicoba terhadap alat penguji dengan sejumlah gambar sehingga diketaui tingkat keberhasilan secara statistik. Dengan hal tersebut dapat diketahui tingkat keberhasilan penelitian yang dilakukan.

D. Rencana Strategi

Aspek sistem pada penelitian ini meliputi sistem yang digunakan untuk implementasi alat penguji. Sistem ini digunakan oleh pengirim pensan rahasia maupun penerima pesan rahasia yang memanfaatkan Steganografi. Sistem yang digunakan berupa komputer yang dilengkapi dengan jaringan untuk bertukar pesan rahasia.

Sistem yang dibuat cukup ringan sehingga tidak memerlukan spesifikasi komputer yang terlalu tinggi. Aplikasi telah dicoba pada komputer dengan prosesor Intel Pentuim 4 dan tidak ditemui masalah. Aplikasi penguji dibangun menggunakan bahasa pemrograman Java sehingga bisa berjalan dalam berbagai sistem operasi, aplikasi penguji juga berjalan lancar pada sistem operasi terbaru dari Microsoft yaitu Windows 8.

Setelah melalui tahap pengujian dan evaluasi aplikasi akan diunggah ke public repository yaitu Source Forge (http://sourceforge.net) agar dapat digunakan oleh pengguna interenet secara luas. Tahap ini dilakukan setelah peneliti selesai melakukan perbaikan aplikasi berdasarkan penilaian para reviewer. Proses ini memakan waktu yang cepat, tetpi memerlukan koneksi internet untuk mengunggah aplikasi.

4. IMPLEMENTASI

bagian-Jurnal TELEMATIKA MKOM Vol.6 No.1 Maret 2014

11 bagian yang menjelaskan kokmponen yang harus diperhatikan dalam implementasi sistem. Tahap ini meliputi spesifikasi perangkat keras, perangkat lunak, dan implementasi program.

A. Spesifikasi Perangkat Keras

Berikut ini adalah spesifikasi dari perangkat keras yang digunakan dalam implementasi sistem dan eksperimen aplikasi Steganografi dengan keamanan berlapis.

Tabel 1. Spesifikasi Perangkat Keras

Perangkat Keras Spesifikasi

Komputer

Prosesor: Intel Core i5 2,5 Ghz Memori: 4 GB

Storage: 500 GB Sistem operasi: Microsoft Windows 7 Professional 32 bit

B. Spesifikasi Perangkat Lunak

Sedangkan perangkat lunak yang digunakan dalam implementasi sistem dan eksperimen aplikasi Steganografi dengan teknik "Snap and Share" berbasis Android adalah seperti yang ditunjukkan dalam tabel di bawah ini.

Tabel 2. Spesifikasi Perangkat Lunak

Perangkat Lunak Spesifikasi Java Development Kit JDK 1.7.2.1

JCreator Pro 3.0.0

C. Implementasi Sistem

Pada tahap implementasi program akan dilakukan penerjemahan rancangan yang dibuat menjadi baris code bahasa pemrograman Java agar dimengerti oleh perangkat komputer untuk mengeksekusi suatu proses. Selain implementasi program untuk mengeksekusi suatu proses akan diimplementasikan pula tampilan GUI dari perancangan layar aplikasi yang dilakukan sebelumnya.

Tahap development dilakuka secara manual menggunakan software JCreator Pro 3.0. Pada bagian ini peneliti akan menjelaskan sistem secara urut dan berdasarkan halaman yang ada pada program dan proses yang terjadi.

Pada saat pertama kali aplikasi Steganografi ini dijalankan, yang akan muncul adalah halaman utama dari aplikasi ini. Halaman utama ini memiliki tiga buah tombol, yaitu ‘Encode‘, ‘Decode’ dan ‘Exit’. Tampilan layar halaman utama dapat dilihat pada gambar dibawah ini.

Gambar 4. Halaman Utama

Tahap yang pertama pada mode encode adalah proses enkripsi. Dapat dilihat pada gambar 4 terdapat text area pada halaman encode process untuk memasukan pesan rahasia yang akan disisipkan. Pengirim dapat mengisi text area tersebut dengan pesan rahasia yang dikehendaki. Setelah itu pengirim perlu menekan tombol ‘Encrypt!’ untuk melakukan enkripsi terhadap pesan rahasia tersebut.

Gambar 5. Halaman Encode Process Setelah Enkripsi

12 Gambar 6. Tampilan Browse Cover Image

Saat memasuki mode decode, penerima pesan akan menemukan dua tombol pada halaman decode process. Tombol ‘Decode!’ berfungsi untuk melakukan decode terhadap pesan rahasia yang ada didalam stego image, tombol ini akan dijelaskan pada bagian berikutnya.

Untuk memilih stego image yang akan diekstrak pesan rahasianya, maka penerima pesan harus menekan tombol ‘Open encoded image’. Apabila tombol tersebut ditekan, maka akan tampil jendela browse stego image. pada jendela tersebut penerima pesan dapat memilih stego image dari direktori komputer penerima pesan.

Gambar 7. Tampilan Browse Stego Image

Proses selanjutnya adalah melakukan decode terhadap stego image yang dipilih. Untuk melakukan decode pada stego image yang telah dipilih pada proses sebelumnya, penerima pesan harus menekan tombol ‘Decode!’ pada halaman decode process yang ditunjukan pada gambar 7.

Apabila penerima menekan tombol ‘Decode!’ maka akan tampil halaman decode process dengan tombol ‘Decrypt!’ seperti pada gambar 8 dibawah ini

Gambar 8. Halaman Decode Process Sebelum Dekripsi

Untuk melakukan dekripsi terhadap pesan rahasia yang masih acak tersebut, penerima pesan harus menekan tombol ‘Decrypt!’. Setelah ditekan, maka akan muncul pesan rahasia yang sudah dapat dibaca karena sudah tidak acak. Dengan demikian proses decode sudah selesai, penerima dapat kembali kehalaman utama aplikasi atau keuar dari aplikasi dengan menekan tombol ‘Exit’

Jurnal TELEMATIKA MKOM Vol.6 No.1 Maret 201 D. Pengujian Sistem

1) Uji Kualitatif

Pengujian kualitatif dilakukan pada alat p sample 2 buah citra digital dengan format berbeda. Gambar tersebut akan disispi menggunakan alat penguji, kemudian menggunakan Power Signal Noise Ratio (PSN Selain noise yang menjadi aspek pertim ukuran file, sehingga pada pengujian i dibandingkan ukuran file sebelum disisipi pes disisipi pesan dan dicari selisihnya. Dengan didapatkan jenis ekstensi gambar digital ya untuk digunakan dan yang paling buruk.

Berikut adalah sampel gambar yang ekste disediakan oleh peneliti beserta hasil dari uji dilakukan.

Tabel 3. Hasil Uji Kualitatif Berdasark

No File Sebelum File Sesudah 1 jerapah.jpg jerapah_hasil.png 2 jerapah.png jerapah_hasil.png 3 jerapah.gif jerapah_hasil.gif 4 jerapah.bmp jerapah_hasil.bmp

Tabel 4. Hasil Uji Kualitatif Berdasark

No Nama File Ukuran

2) Uji Kuantitatif

Pengujian kualitatif dilakukan pada alat p melakukan percobaan sebanyak 50 kali pad digital baik proses encode maupun proses de diketahui jumlah keberhasilan dan kegagalan s

Gambar 10. Hasil Uji Kualitatif

E. Evaluasi Sistem

Setelah dilakukan pengujian dengan metode kuantitatif, maka dapat dievaluasi bagaimana k penguji sebagai cerminan dari penelitian ini.

100%

Ujicoba kualitatif dapat diketahui terbukti aplikasi dapat memproses g format *.JPG, *.PNG, *.GIF dan *. tersebut adalah ekstensi yang populer sebagai gambar digital terutama pad jaringan internet, sehingga terbukti ap menyembunyikan pesan rahasia.

Selain itu pada pengujian ini juga gambar digital dengan ekstensi *.PNG adalah gambar dengan tingkat nois ekstensi *.BMP memiliki tingkat noise

Apabila dilihat dari perbanding ditunjukan pada tabel 4, gambar d *.PNG memiliki selisih paling kec dengan gambar asal. Sedangkan ga *.BMP memiliki selisih ukuran yang b Tingkat noise yang rendah menun digital dengan ekstensi tersebut b Steganografi dengan keamanan berlap Hal tersebut karena pada gambar den rendah, perbedaan antara gambar asal sehingga paling mirip sengan asli dibedakan. Oleh karena itu gambar *.PNG adalah yang terbaik digunak dengan keamanan berlapis dilihat dari yang dihasilkan.

Selain memiliki tingkat noise yang dengan ekstensi *.PNG juga memili paling kecil sehingga gambar digital juga merupakan terbaik digunakan unt keamanan berlapis dilihat dari faktor se

Kebalikan dari gambar digital de gambar digital dengan extensi *.BMP tinggi sehingga kurang baik digunak dengan keamanan berlapis pada pene faktor tingkat noise. Sedangkan untuk file, gambar digital dengan ekstensi *. paling buruk karena memilik selisih dengan gambar asal sehingga akan leb pihak ang tidak diinginkan.

Pada ujicoba dengan metode kuant pada gambar 10 bahwa 50 sampel ga semuanya berhasil, maka pada ujico yang berhasil adalah 100% dan yang ga

5. KESIMPULAN

Salah satu solusi keamanan yang da kriptografi terhadap pesan rahasia ya Pada penelitian ini diterapkan keama dengan menambahkan kriptografi Ca dimodifikasi dengan membalik urutan digeser 5 karakter. Setelah mengalami rahasia kemudian disisipkan kedalam metode Least Significant Bit (LSB) rahasia disisipkan pada bit terakhir gam Berhasil ada komunikasi dengan aplikasi penguji berhasil

a dapat diketahui bahwa G setelah melalui proses, oise paling rendah dan se yang tinggi.

ngan ukuran file yang digital dengan ekstensi ecil antara stego image gambar dengan ekstensi besar.

unjukkan bahwa gambar baik digunakan untuk lapis pada penelitian ini. engan tingkat noise yang al dan stego image rendah slinya dan paling sulit r digital dengan ekstensi akan untuk Steganografi ri faktor banyaknya noise

ng rendah, gambar digital iliki selisih ukuran yang l dengan ekstensi *.PNG ntuk Steganografi dengan selisih ukuran gambar. dengan ekstensi *.PNG, MP memiliki noise yang akan untuk Steganografi enenlitian ini dilihat dari k faktor besarnya ukuran *.BMP juga adalah yang sih ukuran paling tinggi ebih mudah dicurigai oleh

ntitatif dapat dilihat hasil gambar digital yang diuji icoba kuantitatif ujicoba gagal adalah 0%.

14 Setelah dilakukan pengujian dapat diketahui bahwa aplikasi dapat menyembunyikan pesan rahasia dengan keamanan berlapis dan bekerja pada gambar digital dengan ekstensi populer dan sering digunakan terutama dalam komunikasi pada jaringan internet, yaitu *.JPG, *.PNG, *.GIF dan *.BMP. Dari hasil evaluasi diketahui file dengan ekstensi *.PNG memiliki sifat paling baik untuk digunakan sebagai cover image pada steganografi dengan keamanan berlapis. Dengan demikian steganografi memiliki keamanan berlapis yang memberikan tingkat keamanan lebih baik

Berdasarkan hasil penelitian yang telah dilakukan, maka saran yang dapat diberikan penulis sebagai acuan untuk penelitian lebih lanjut adalah sebagai berikut:

1) Pada penelitian lebih lanjut disarankan bahwa media yang disisipi pesan rahasia bisa berupa file audio atau video. 2) Penelitian juga dapat dilanjutkan dengan membangun

aplikasi yang disarankan dilengkapi dengan user login 3) Pada penelitian selanjutnya juga disarankan dapat

menerapkan aplikasi ini pada perangkat lainnya seperti smartphone dan smart TV sehingga lebih

DAFTARPUSTAKA

[1] Namita Tiwari and Dr. Madhu Shandilya, Evaluation of Various LSB based Methods of Image Steganography on GIF File Format, International Journal of Computer Applications, vol. 6, September 2010.

[2] Rosziati Ibrahim and Law Chia Kee, MoBiSiS: An-Android based Application for Sending Stego Image through MMS, ICCGI 2012 : The Seventh International Multi-Conference on Computing in the Global Information Technology, 2012.

[3] John Crinnion, “Evolutionary Systems Development, a practical guide to the use of prototyping within a structured systems methodology” - Page 18. Plenum Press, New York, 1991.

[4] John Crinnion, Evolutionary Systems Development, a practical guide to the use of prototyping within a structured systems methodology - Page 18. Plenum Press, New York, 1991.

[5] Smith MF, Software Prototyping: Adoption, Practice and Management. McGraw-Hill, London, 1991.

[6] Miftahur Rahim A.A, Achmad Hidayanto & R. Rizal Isnanto, Teknik Penyembunyian Data Rahasia Dengan Menggunakan Citra Digital Sebagai Berkas Penampung menggunakan metode kualitatif dan algoritma CBC (cipher block channel), 2006.

[7] Novi Dian Nathasia dan Anang Eko Wicaksono, Penerapan Teknik Kriptografi Stream Cipher Untuk Pengamanan Basis Data menggunakan algoritma Caesar Cipher, 2011.

[8] Khalil Challita, Hikmat Farhat, Combining Steganography and Cryptography: New Directions dengan kombinasi algoritma MCO (multiple cover object), 2011.

[9] M. Anggrie Andriawan, Solikin & Setia Juli Irzal Ismail, Implementasi Steganografi Pada Citra Digital File Gambar Bitmap (Bmp) Menggunakan Java dengan Penyisipan pesan ke dalam bit terendah (LSB) bitmap 24 bit, 2012.

[10] David, A. Murtado & Utin Kasma, Steganografi Pada Citra Bmp 24-Bit Menggunakan Metode Least Significant Bit dengan teknik pseudo-random number generator (PRNG), 2012.

[11] Kavita Kadam, Ashwini Koshti & Priya Dunghav, Steganography Using Least Signicant Bit Algorithm dengan kombinasi algoritma DCT (Discrete cosine transformations), 2012.

[12] Shamim Ahmed Laskar dan Kattamanchi Hemachandran, Secure Data Transmission Using Steganography And Encryption Technique dengan kombinasi algoritma DCT (Discrete cosine transformations), 2012.

[13] Jamilia Aeni, Rancangan Implementasi Protokol S/MIME pada Layanan E-Mail Sebagai Upaya Peningkatan Jaminan Keamanan dalam Transaksi Informasi Secara Online: Studi Kasus PT. XYZ

[14] Jithesh K, A V Senthil Kumar Dr., Multi Layer Information Hiding -A Blend Of Steganography And Visual Cryptography, 2012.

Jurnal TELEMATIKA MKOM Vol.6 No.1 Maret 2014

15

DETEKSI LABEL KOMPONEN PADA KEPING PCB MENGGUNAKAN

BACKPROPAGATION

DAN

SELF ORGANIZING MAP NEURAL NETWORK

Nazori Agani

1, Tria Hadi Kusmanto

2Magister Ilmu Komputer Program Pascasarjana Universitas Budi Luhur Jl. Raya Ciledug, Petukangan Utara, Kebayoran Lama, Jakarta Selatan 12260

Telp. (021) 5853753, Fax. (021) 5866369 1nazori.agani@gmail.com, 2triahadikusmanto@yahoo.com

ABSTRAK

Identifikasi cacat label komponen pada keping Printed Circuit Board (PCB) merupakan bagian tak terpisahkan dari pengawasan fabrikasi dan merupakan kendali kualitas hasil produksi. Tuntutan dunia kerja produksi yang cepat dan akurat, maka dibutuhkan sistem inspeksi secara otomatis untuk mendeteksi label komponen pada keping PCB. Hilangnya label komponen pada keping PCB dapat membuat kurangnya pemasangan komponen pada PCB tersebut yang akan menghasilkan menurunnya performa dari keping PCB tersebut. Tujuan penelitian ini untuk membuktikan dan membandingkan kecepatan, keakuratan dan keistimewaan antara Back Propagation Neural Network dan Self Organizing Map yang dapat digunakan dalam Automated Visual Inspection System pada deteksi label komponen pada keping PCB. Label yang diklasifikasikan ada tiga jenis yaitu Resistor, Capasitor dan Elco (Electrolit Condensator). Pada penelitian ini diusulkan suatu pengembangan metode dan membangun suatu prototype pada identifikasi cacat keping PCB menggunakan penggabungan metode pengolahan citra dengan backpropagation dan self organizing map sebagai klasifikasinya. Algoritma pelatihan menggunakan backpropagation dengan best validation performance adalah 1.6084e-018 pada epoch 188 dilakukan pengujian menggunakan 15 data diperoleh tingkat akurasi jaringan sekitar 96.67%. Sedangkan algoritma pelatihan menggunakan self organizing map dengan 100 iterasi diperoleh tingkat akurasi jaringan sekitar 86.67%.

Kata kunci : Printed Circuit Board, automated visual inspection system, backpropagation, self organizing map, neural

network.

1. PENDAHULUAN

Identifikasi cacat cetakan komponen pada keping PCB merupakan bagian tak terpisahkan dari pengawasan fabrikasi dan merupakan kendali kualitas hasil produksi. Tuntutan efisiensi fabrikasi dan kualitas menjadikan inspeksi automatis menggeser inspeksi secara manual. Inspeksi secara manual mengandalkan tenaga manusia secara manual untuk meneliti satu per satu cetakan komponen PCB apakah terdapat cetakan yang cacat atau tidak. Pada bidang produksi di masa lalu, hasil pemeriksaan cetakan atau kualitas produksi PCB tergantung pada petugas manusia dengan alat tradisional pada produk[1]. Proses inspeksi visual berbasis manusia untuk mendeteksi cacat tergantung pada pengalaman manusia itu dalam menggunakan peralatan tradisional yang menjadikan suatu kerja mendeteksi kecacatan produksi yang cenderung lambat dan membosankan[2].

Tuntutan dunia kerja yang serba cepat dan akurat, membuat orang mengembangkan proses pengolahan citra digital yang menawarkan waktu proses lebih cepat dan memungkinkan pemanfaatan yang seluas-luasnya. Sistem pengolahan citra digital sangatlah luas, Automated Visual Inspection (AVI)

adalah salah satu pengembangan dari pengolahan citra digital yang digabungkan dengan kecerdasan tiruan yang digunakan untuk mendeteksi suatu objek secara visual.

Inspeksi visual otomatis berperan penting dalam menganalisa, mendeteksi dan mengklasifikasi dalam system produksi pada garis produk[3]. Oleh karena itu, manusia yang berfungsi sebagai petugas inspeksi manual digantikan pada baris produksi dengan Automated Visual Inspection (AVI). Printed Circuit Board (PCB) adalah suatu plat di mana komponen elektronik ditempatkan di atasnya. Saat ini, PCB digunakan terutama dalam sistem komputer sebagai motherboard, PCB control, LAN card dan lain-lain yang pada dasarnya adalah perangkat elektronik yang menggunakan Printed Circuit BoarD[4]. Ketika Printed Circuit Board ini dirancang dan di distibusikan, konsumen membutuhkan cetakan/gambaran komponen (bentuk komponen) dari papan tersebut untuk menemukan posisi dan memudahkan pemasangan komponen elektronik di papan tersebut. Jika cetakan komponen hilang pada PCB akan menghasilkan kesulitan dan kurangnya pemasangan komponen elektronik.

16 studi kasus menghambat pengembangan inspeksi visual otomatis serta lebih rumit dibandingkan dengan apa yang diharapkan, banyak tugas inspeksi memerlukan kemampuan visual yang mendasar[5]. Alasan umum untuk menerapkan system inspeksi visual otomatis telah didiskusikan oleh[6][7]. Memungkinkan banyak keuntungan yang diperoleh dengan menggunakan system inspeksi visual otomatis jika dibandingkan dengan system inspeksi manual. Sistem inspeksi visual otomatis dapat beroperasi tanpa kenal lelah dan mempunyai ketelitian serta kendali mutu yang konsisten. System inspeksi visual otomatis dapat menemukan cacat yang sulit dideteksi oleh penglihatan manusia dan dapat beroperasi dengan kecepatan yang tinggi dibandingkan dengan kecepatan manusia. Pada system inspeksi visual otomatis, informasi setiap cacat tunggal, jenis, ukuran dan posisi dapat diperhitungkan dan memungkinan untuk menangani suatu variasi pilihan yang lebih besar secara simultan.

Pada saat ini, pengawasan mutu membuat produsen di bawah tekanan riil di sektor industri yang dikenakan oleh persyaratan tinggi pada pengendalian kualitas produk seperti tekstil, kertas, besi dan baja, kaca, film plastik, foil, lembaran parket, keramik dll. Dalam lingkungan manufaktur yang kompleks, automation visual inspection system (AVIS) merupakan solusi praktis bagi perusahaan untuk menghemat waktu, meningkatkan daya saing mereka dan untuk meningkatkan kualitas produk mereka[8]. Popularitas komputer, pengolahan citra, pengenalan pola dan dukungan kecerdasan buatan AVIS dicapai dengan hasil mengesankan dalam inspeksi industry[9]. Dengan melihat permasalahan tersebut diatas, penulis tertarik untuk mengembangkan AVIS dengan model dan teknik berbeda. Penulisan ini mempunyai topik ”Deteksi cetakan komponen PCB” dengan harapan agar hasil yang di capai lebih akurat.

Paper ini menyajikan sebuah prototype deteksi label komponen pada keeping PCB menggunakan backpropagation dan self organizing map neural network. Dimana informasi yang diterima merupakan informasi yang relevan dengan kondisi label pada keping PCB.

Paper ini disusun sebagai berikut: bagian 2 menjelaskan mengenai teori-teori pendukung dan teori penelitian sebelumnya secara umum dan hal-hal penting apa saja yang dibicarakan dalam penelitian ini. Bagian 3 menjelaskan tentang teknik dan metode yang digunakan untuk mengembangkan model yang dibuat, berikut dengan design dan tahap pengembangan. Bagian 4 mendiskusikan tentang hasil yang dicapai dan akhirnya disimpulkanpada bagian 5.

2. LANDASAN TEORI DAN KERANGKA KONSEP

A. Tinjauan Pustaka

Bagian ini menyajikan teori-teori yang terkait/relevan dengan masalah penelitian, diantaranya mengenai: pengolahan citra, label komponen pada PCB, BACKPROPAGATION, self organizing map, dan neural network.

1) Pengolahan Citra

Pengolahan citra berkaitan dengan konversi gambar menjadi gambar baru, biasanya untuk pandangan manusia yaitu memahami sistem citra dengan computer, di sisi lain pengolahan citra harus mengarah pada deskripsi simbolik, bukan gambar baru[10]. Proses ini mempunyai ciri data masukan dan informasi keluaran yang berbentuk citra. Pemrosesan citra dua dimensi dengan komputer merupakan definisi dari istilah pengolahan citra digital secara umum.

Seringkali citra yang kita miliki mengalami penurunan intensitas mutu walaupun sebuah citra mempunyai banyak akan informasi. Misalnya mengandung cacat dan noise, warnanya terlalu kontras atau blur, tentu citra seperti ini akan sulit direpresentasikan karena kebutuhan informasi menjadi berkurang. Pengolahan citra digital merupakan proses yang bertujuan untuk memanipulasi dan menganalisis citra dengan bantuan komputer. Pengolahan citra digital dapat dikelompokkan dalam dua jenis kegiatan[11].

a) Memperbaiki kualitas suatu gambar, sehingga dapat lebih mudah diinterpretasi oleh mata manusia.

b) Mengolah informasi yang terdapat pada suatu gambar untuk keperluan pengenalan objek secara otomatis. Bidang yang sangat erat hubungannya dengan ilmu pengetahuan pola (pattern recognition) yang umumnya bertujuan mengenali suatu objek dengan cara mengekstrak informasi penting yang terdapat pada suatu citra. Bila pengenalan pola dihubungkan dengan pengolahan citra, diharapkan akan terbentuk suatu sistem yang dapat memproses citra masukan sehingga citra tersebut dapat dikenali polanya. Proses ini disebut pengenalan citra atau citra recognition. Proses pengenalan citra ini sering diterapkan dalam kehidupan sehari-hari.

2) Automated Visual Inspection System (AVIS)

AVIS merupakan suatu metode analisis, mengklasifikasi, deteksi cacat hasil produksi pada jalur produksi[3]. Tugas utama dari AVIS bertujuan untuk menentukan apakah suatu produk menyimpang dari himpunan spesifikasi atau tidak.

3) Back Propagation

Back Propagation Neural Network merupakan salah satu algoritma yang sering digunakan dalam menyelesaikan masalah-masalah yang rumit. Metode ini merupakan metode yang sangat baik dalam menangani masalah pengenalan pola-pola kompleks. Beberapa contoh aplikasi yang melibatkan metode ini adalah kompresi data, deteksi virus komputer, pengidentifikasian objek, sintesis suara dari teks, dan lain-lain. Hal ini dimungkinkan karena jaringan dengan algoritma ini dilatih dengan menggunakan metode belajar terbimbing[12].

Jurnal TELEMATIKA MKOM Vol.6 No.1 Maret 2014

17 pada minimalisasi atau optimasi dari beberapa kesalahan yang diukur antara output yang dihasilkan dan output yang diinginkan. Proses ini diulang sampai kriteria konvergensi diterima dan tercapai[13].

4) Self Organizing Map

Self-Organizing Map merupakan salah satu algoritma neural network yang dapat diterapkan untuk pengklasifikasian pola, pengenalan polam pengolahan citra, dan juga optimasi.

Pada pengklasifikasian pola ada tiga buah tahap yang harus dilalui. Tahap pertama adalah pengambilan data, yaitu data-data yang ingin diklasifikasikan diambil dan dikumpulkan serta dikonversi ke dalam suatu bentuk digital(angka) yang dapat diolah oleh komputer. Tahap kedua adalah feature selection (extraction). Tujuan dari tahap kedua ini adalah untuk mengambil sekumpulan ciri yang memuat informasi yang penting mengenai data masukan yang ingin diklasifikasikan. Tahap ketiga adalah klasifikasi sesungguhnya, dimana ciri-ciri (features) yang telah terpilih dimasukkan ke dalam kelas-kelas individual.

Salah satu bagian pengenalan pola yang banyak menerapkan jaringan syaraf tiruan adalah pengenalan otomatis karakter (angka atau huruf) yang ditulis dengan tangan.Pengolahan citra dilakukan dengan memanipulasi suatu gambar menjadi data gambar yang diinginkan dengan tujuan untuk mendapatkan informasi tertentu.Beberapa contoh pengaplikasian jaringan syaraf tiruan pada pengolahan citra adalah untuk mengidentifikasi sidik jari, retina mata, dan pengenalan tanda tangan.

Optimasi bertujuan untuk mencari dan mendapatkan nilai optimal dari fungsi objektif sebuah masalah.Penyelesaian masalah optimasi dengan menggunakan jaringan syaraf tiruan sangat banyak digunakan karena sangat dimungkinkan untuk membangun sebuah aplikasi jaringan syaraf tiruan untuk mendapatkan nilai-nilai variable yang berkoresponden dengan nilai optimal dari fungsi objektif sebuah masalah.Salah satu contoh pengaplikasiannya adalah pada pemecahan traveling salesman problem.

5) Perangkat Lunak MATLAB

Matlab merupakan bahasa pemograman dengan kemampuan tinggi dalam bidang komputasi. Saat ini, bahasa pemrograman tidak hanya dituntut memiliki kemampuan dari segi komputasi, tetapi juga kemampuan visualisasi yang baik. Matlab memiliki kemampuan mengintegrasikan komputasi, visualisasi dan pemrograman. Dalam memvisualisasikan sebuah objek, matlab memiliki kemampuan merotasi objek tanpa merubah programnya. Fitur utama matlab dalam membuat visualisasi objek adalah Guide.

B. Tinjauan Studi

Identifikasi cacat pada keping PCB merupakan bagian tak terpisahkan dari pengawasan fabrikasi dan merupakan kendali kualitas hasil produksi[14]. Cacat pada keping PCB ada yang cacat setelah proses pembuatan, sebelum pengemasan dan ada juga cacat setelah pengemasan. Cacat setelah pengemasan

dapat diartikan bahwa PCB telah berada ditangan konsumen dan sudah mengalami proses distribusi dari pabrik. Metode pencocokan model (template matching) adalah cara yang digunakan dalam penelitian tersebut untuk mengidentifikasi cacat keping pada PCB. Hasil yang diperoleh dari penelitian tersebut adalah :

1) Untuk mendapatkan hasil akhir identifikasi yang tepat dan akurat, maka kondisi atau lingkungan penangkap citra PCB harus sama antara citra PCB acuan dan masukan. Kondisi yang dimaksud diantaranya adalah pencahayaan, ukuran, serta posisi objek citra.

2) Semakin besar nilai korelasi silang antara citra PCB acuan dengan citra PCB masukan maka tingkat cacat pada PCB semakin kecil. Semakin kecil nilai korelasi silang antara citra PCB acuan dengan citra PCB masukan maka tingkat cacat pada PCB semakin besar.

3) Besar kecilnya nilai blok korelasi menentukan ketepatan penunjukan letak cacat pada citra PCB. Semakin kecil nilai blok korelasi maka semakin akurat penunjukan letak cacat pada citra PCB apabila terjadi cacat.

4) Apabila pada citra PCB masukan ditemukan cacat dengan nilai korelasi silang yang sangat kecil dan cacat dengan nilai korelasi silang yang sangat besar (mendekati nilai 1), maka blok cacat dengan nilai korelasi silang sangat besar, secara kasat mata tidak mengalami cacat. Dalam hal ini cacat tersebut diberi warna merah dengan intensitas kecil (tipis).

Adhitya Wishnu dan Yudi Prayudi melakukan penelitian mengenai deteksi kualitas PCB, dimana metode identifikasi kecacatan PCB menggunakan model pencocokan (template matching). Langkah-langkah pencocokannya terdiri dari[14] : a. Penyesuaian posisi, dilakukan dengan mencuplik 80% area citra untuk mendapatkan posisi ideal.

b. Hitung nilai korelasi silang. Untuk mengklasifikasikan suatu citra yaitu jika citra PCB adalah baik dan tanpa cacat sedikitpun, maka nilai korelasi adalah 1, jika citra PCB adalah cacat total, maka nilai korelasinya adalah -1.

3. METODOLOGI DAN DESAIN PENELITIAN

A. Jenis Penelitian

Tujuan dari penelitian ini adalah menerapkan algoritma BACKPROPAGATION Neural Network dan Self Organizing Map dalam perangkat avis untuk mendeteksi label komponen pada keping PCB untuk memperoleh hasil yang relevan pada uji kualitas keping PCB.Berangkat dari tujuan dan ruang lingkup penelitian yang telah dibahas sebelumnya, penelitian ini merupakan jenis Penelitian Terapan (AppliedResearch). Penelitian Terapan adalah penelitian dimana hasil dari penelitian nantinya dapat langsung diterapkan untuk memecahkan permasalahan yang dihadapi[15].

B. Sampling/Metode Pemilihan Sampel

![Gambar 1. Model Tahapan Prototyping[1]](https://thumb-ap.123doks.com/thumbv2/123dok/3897399.1855649/36.612.314.543.143.440/gambar-model-tahapan-prototyping.webp)

![Gambar 2. Model Prototipe [1]](https://thumb-ap.123doks.com/thumbv2/123dok/3897399.1855649/37.612.96.262.79.210/gambar-model-prototipe.webp)

![Tabel 1. Skala Pengukuran [5]](https://thumb-ap.123doks.com/thumbv2/123dok/3897399.1855649/40.612.92.273.113.191/tabel-skala-pengukuran.webp)