ANALISIS DAN KONFIGURASI SECURITY JARINGAN E-KTP WILAYAH ACEH

JURNAL SKRIPSI

Di ajukan untuk melengkapi tugas dan memenuhi syarat-syarat guna memperoleh gelar Sarjana Komputer

STMIK U’Budiyah Indonesia

Oleh :

Rizal Firdaus

Nim: 10111193

PROGRAM STUDI S1 TEKNIK INFORMATIKA

SEKOLAH TINGGI MANAJEMEN INFORMATIKA DAN KOMPUTER STMIK U’BUDIYAH INDONESIA

BANDA ACEH 2012

ANALISIS DAN KONFIGURASI SECURITY JARINGAN E-KTP WILAYAH ACEH

Rizal Firdaus

PROGRAM STUDI S1 TEKNIK INFORMATIKA

SEKOLAH TINGGI MANAJEMEN INFORMATIKA DAN KOMPUTER STMIK U’BUDIYAH INDONESIA

ABSTRAK

Jaringan internet bersifat publik. Sehingga memungkinkan arus informasi bisa disadap oleh pihak lain. Untuk itu keamanan menjadi useful terhadap kenyamanan jaringan komputer dan vulnerability suatu jaringan. Penerapan e-KTP dilatar belakangi oleh sistem pembuatan KTP konventional di indonesia yang memungkinkan seseorang dapat memiliki lebih dari 1(satu) KTP. Hal ini disebabkan belum adanya basis system pelayanan terpadu yang menghimpun data penduduk dari seluruh indonesia. Oleh karena itu untuk mengatasi duplikat data indentitas, pemerintah menerapkan e-KTP berbasis NIK sekaligus menciptakan kartu identitas tunggal.

Kata kunci : Keamanan, E-KTP, NIK

Computer Security is preventing attackers form achieving objectives through unathorized access or unauthorized use of computers & networks. The implementation of e-ID card background by conventional ID card system in Indonesia that allows one to have more than 1 (one) ID. This is due to the absence of a base system of integrated services that collect data from the entire population of Indonesia. Therefore, to solve the data duplicate identities, the government implemented NIK-based e-ID card while creating a single identity card.

I. Latar Belakang

Keamanan jaringan komputer sebagai bagian dari sebuah sistem sangat penting untuk menjaga validitas dan integritas data serta menjamin ketersediaan layanan bagi penggunaannya. Sistem keamanan jaringan komputer harus dilindungi dari segala macam serangan dan usaha-usaha penyusupan atau pemindaian oleh pihak yang tidak berhak. Penerapan e-KTP merupakan salah satu trobosan pemerintah pusat dalam penggunaan kartu identitas yang berbasis networking tingkat nasional. Dengan e-KTP, tidak hanya berfungsi sebagai identitas pribadi, namun nantinya dapat multifungsi seperti akses kesehatan, sekolah, pemilihan umum (pemilu), bisnis, perbankan, serta mendukung terwujudnya database kependudukan yang akurat khususnya data penduduk wajib KTP secara nasional. Penggunaan e-KTP juga bisa mencegah peluang KTP ganda dan palsu yang belakangan ini sering terjadi.

Penerapan e-KTP dilatar belakangi oleh sistem pembuatan KTP konventional di indonesia yang memungkinkan seseorang dapat memiliki lebih dari 1(satu) KTP. Hal ini disebabkan belum adanya basis system pelayanan terpadu yang menghimpun data penduduk dari seluruh indonesia. Oleh karena itu untuk mengatasi duplikat data indentitas, pemerintah menerapkan e-KTP berbasis NIK sekaligus menciptakan kartu identitas tunggal.

Oleh karena itu, Keamanan jaringan juga harus mendukung demi keamanan data kependudukan, sehingga tidak akan ada lagi pencurian data atau penggandaan data tersebut.

Rumusan Masalah

Adapun rumusan masalah dari tugas akhir ini adalah :

1. Merancang sistem keamanan jaringan komputer yang dapat mendeteksi gangguan secara otomatis dan melakukan tindakan lebih lanjut.

2. Mengintegrasikan aplikasi yang terkait dengan sistem keamanan jaringan komputer.

3. Hal-hal apa saja yang perlu dianalisis setelah membangun sistem.

Tujuan dan Manfaat

Tujuan penulisan laporan ini adalah untuk menganalisa serta menkonfigurasi keamanan jaringan E-KTP khususnya wilayah aceh demi menciptakan keamanan data, laporan ini agar nantinya dapat di aplikasikan sehingga perkembangan teknologi informasi di bagian Jaringan/Network terus berkembang lebih baik lagi.

Analisa serta konfigurasi ini diharapkan dapat memberikan keamanan jaringan E-KTP, sehingga jaringan E-KTP ini dapat menjadi lebih efektif serta keamanan data lebih terjamin.

Batasan Masalah

Untuk menghindari pembahasan yang meluas maka penulis akan membatasi pembahasan Tugas Akhir ini dengan hal-hal sebagai berikut :

1. Analisis Keamanan jaringan E-KTP. 2. Konfigurasi Cisco untuk koneksi E-KTP. 3. Instalasi dan membahas cara kerja SecureCRT 4.0.

3. Mengkoneksikan / menghubungkan jaringan E-KTP hingga konek ke pusat.

II. Metodologi Penelitian

Analisis dan Konfigurasi Security jaringan E-KTP ini dilaksanakan dalam waktu 5 bulan terhitung mulai dari bulan April sampai dengan Agustus 2012 yang bertempat di seluruh Wilayah Aceh.

Alat dan Bahan

Alat dan bahan yang digunakan untuk menganalisa serta konfigurasi kemanan jaringan E-KTP ini adalah sebagai berikut:

1. Hardware a. Cisco b. Medem c. Switch 2. Softwaree a. SecureCRT 4.0 Rancangan Penelitian Prosedur Kerja

Penelitian, Analisa dan konfigurasi jaringan ini terdiri dari beberapa tahap, yaitu sebagai berikut:

3.4.1 Koneksi Perangkat VSAT

Tahapan ini dimulai dari proses awal yaitu menghubungkan jaringan pusat di jakarta (ADMINDUK) dengan jaringan kecamatan menggunakan jaringan INDOSAT. Yaitu melakukan Pointing VSAT untuk menerima dan mengirim data ke satelit. Satelit berfungsi sebagai penerus sinyal untuk dikirimkan ke titik Pusat Data Server E-KTP.

3.4.2 Konfigurasi Cisco

Setelah selesai Pointing VSAT, kemudian pada tahap selanjutnya adalah tahap konfigurasi Cisco dilakukan. Konfigurasi meliputi pengaturan IP address server dan pengaturan DNS server.

3.4.3 Remot VIA SecureCRT 4.0

Setelah Melakukan konfigurasi Cisco, maka langkah selanjutnya adalah pemantauan koneksi jaringan menggunakan Aplikasi SecureCRT 4.0. securecrt software buatan Vandyke yang sering digunakan sebagai fasilitas terminal emulation alternatif pengganti Hyperterminal milik Microsoft. Biasa juga digunakan sebagai pengganti telnet (aplikasi bawaan internal windows). Di modifikasi supaya software bisa di akses dari direktori manapun ketika berada di DOS Shell (Command Prompt) tanpa perlu mengakses desktop windows. Mulai

Studi Literatur Analisa Jaringan

E-KTP

Konfigurasi Jaringan E-KTP

Sukses

Jaringan dapat diremot dari client Implementasi Dokumentasi Selesai Tidak ya

III. Hasil Dan Pembahasan

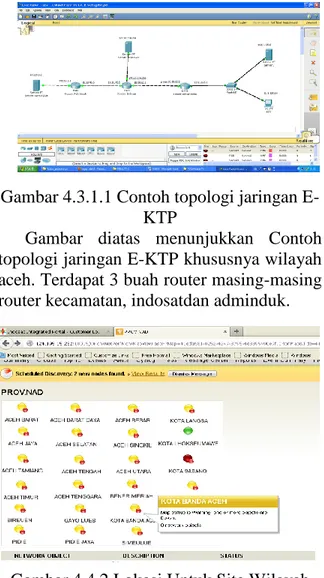

Gambar 4.3.1.1 Contoh topologi jaringan E-KTP

Gambar diatas menunjukkan Contoh topologi jaringan E-KTP khususnya wilayah aceh. Terdapat 3 buah router masing-masing router kecamatan, indosatdan adminduk.

Gambar 4.4.2 Lokasi Untuk Site Wilayah Aceh

Pada gambar di atas, dapat terangkan bahwa:

- Warna Hijau Menerangkan Site tiap-tiap kecamatan pada Kabupaten yang dimaksud dalam Keadaan aktif. - Warna Kuning Menerangkan Site

tiap-tiap kecamatan pada Kabupaten yang

- Warna Merah Menerangkan Site tiap-tiap kecamatan pada Kabupaten yang dimaksud dalam Keadaan mati. Disini akan memilih satu contoh site yang akan pantau, yaitu Site pada kabupaten Banda Aceh untuk melihat site-site mana saja yang aktif dan tidak aktif.

IV. KESIMPULAN

Dari Pembahasan diatas dapat diambil kesimpulan yaitu :

Keamanan jaringan komputer sebagai bagian dari sebuah sistem sangat penting untuk menjaga validitas dan integritas data serta menjamin ketersediaan layanan bagi penggunaannya. Sistem keamanan jaringan komputer harus dilindungi dari segala macam serangan dan usaha-usaha penyusupan atau pemindaian oleh pihak yang tidak berhak.

Juga dapat kita ambil saran:

Penyimpanan data sementara pada server kecamatan dapat mengurangi keterlambatan pengiriman data. Oleh sebab itu diharapkan kedepan penyimpanan data dapat dilakukan secara online dan terarah pada satu server pusat sehingga keamanan data lebih terjamin dan keamanan jaringan lebih terjaga.

V. UCAPAN TERIMA KASIH

penulis dengan sepenuh hati menyampaikan rasa terima kasih yang sedalam-dalamnya kepada:

1) Bapak Al Hazrami, S.Kom selaku pembimbing yang telah banyak meluangkan waktu untuk memberikan bimbingan, masukan, arahan, motivasi dan semangat yang sangat berharga kepada penulis dari awal hingga akhirnya skripsi ini dapat diselesaikan. 2) Bapak Drs. Alfian Ibrahim, MS selaku

ketua STMIK U’Budiyah Indonesia. 3) Ibu Fadhla Junus, ST, M.Sc selaku ketua

program studi Teknik Informatika STMIK U’Budiyah Indonesia.

4) Seluruh Staf dan dosen program studi Teknik Informatika STMIK U’Budiyah Indonesia.

5) Yang tercinta Ibunda Ernawati yang telah mengasuh, mendidik dan membimbing dengan kasih sayang serta

mengiringi penulis dengan do’a yang tiada henti dengan penuh keikhlasan. 6) Seluruh teman–teman program studi

Teknik Informatika STMIK U’Budiyah Indonesia, khususnya nonreg Teknik Informatika letting 2010 yang telah banyak bertukar pikiran dan memberi kekuatan motivasi yang tak ternilai kepada penulis.

7) Dan kepada seluruh pihak yang telah memberikan saran serta dukungan moril maupun materil kepada penulis sehingga dapat menyelesakan skripisi ini.

Semoga semua bantuan dan dorongan yang diberikan kepada penulis mendapat balasan yang setimpal dari Allah SWT. Akhirnya penulis menyadari sepenuhnya bahwa skripsi ini masih jauh dari kesempurnaan, baik isi, penulisan bahasa, maupun sistematika penulisannya. Namun penulis sudah berusaha dengan segala kemampuan yang ada. Untuk itu, penulis sangat mengharapkan bantuan berupa kritik dan saran yang dapat meningkatkan mutu tulisan ini. Mudah-mudahan tulisan ini bermanfaat bagi pembaca dan mendapat keridhaan dari Allah SWT.

Amin Ya Rabbal Alamin. VI. REFERENSI

Radiudin. R. 2006, Membangun Firewall

dan Traffic Filtering Berbasis

CISCO, Andi, Yogyakarta.

Satya. I. A. 2006, Mengenal dan

Menggunakan Mikrotik Winbox,

Datakom Lintas Buana, Jakarta. Sofana. I. 2010, CISCO CCNA & Jaringan

Komputer, Informatika Bandung, Bandung.

Stalling, W. 2002. Komunikasi Data dan

Jaringan Komputer, Salemba

Teknika, Jakarta.

Thomas, T. 2004, Network Security First Step, Edisi I, Andi, Yogyakarta.

Wahana, Komputer, 2003. Konsep Jaringan

Komputer dan Pengembangan,

Salemba Infotek, Jakarta.

Winarno. S. 2006. Jaringan Komputer

dengan TCP/IP, Penerbit