Abstract—The spread of digital imagery is increasingly

developed through a variety of transmission media. One form of protection for digital images to be safe is to perform encryption techniques. There are many cryptographic algorithms that perform well in image encryption technique that images the result can not be visually identified. The proposed algorithm chaning block cipher (CBC) and chaostic logistic map as a random number generator that will be installed on the lock. CBC did encrypts each block of bits plain image. Cipher resulting image can not be seen visually and meet efect confusion and diffusion. The algorithm is sensitive to changes in key bits, making it difficult to be solved by cryptanalysis. In the cipher image histogram looks flat so there is no statistical correlation between bits plain image. Keyword: Image, Cipher block chaning, chaostic logistic map.

S

emakin berkembangnya teknologi informasimemudahkan file-file yang berukuran besar seperti citra dapat dikirim dari suatu tempat ke tempat yang lain melalui media transmisi. Banyak citra digital yang bersifatnya rahasia sehinga tidak dapat dikenali oleh banyak pihak. Salah satu bentuk perlindungan terhadap semua data citra digital yaitu dengan melakukan teknik enkripsi, dimana file citra digital diubah sedemikian rupah sehingga tidak dapat dikenali secara visual. Teknik untuk mengenkripsi

citra digital diperlukan algoritma-algoritma

kripografi dengan kualitas baik dan populer seperti RSA, RC4, DES, EBC, CBC dan lainya tidak cocok digunakan untuk citra digital karena citara digital memiliki karaktersistik yang unik yaitu pendobelan data pixel dan adanya kolerasi yang kuat antara

pixl-MAHASISWA JURUSAN ILMU KOMPUTER FAKULTAS SAINS DAN TEKNIK

UNIVERSITAS NUSA CENDANA 2012

pixel yang berdekatan sehingga pixel-pixel tersebut belum teracak secara aman.

Algoritma cipher block chaning (CBC)

merupakan algoritma cipher block yang menerapkan mekanisme umpan-balik (feedback) pada sebuah block dengan melakukan fungsi XOR antara plain

image dengan kunci. Chaostic logistic map

merupakan pembangkit bilangan acak yang tidak

memiliki periode. Sehingga jika keduanya

digabungkan maka akan memenuhi dua prinsip

Shannon yaitu confusion dan diffusion untuk

mengurangi pendobelan data pixel yang berdekatan dan karakter unik citra digital.

Untuk mengatasi kelemahan mengenkripsi dan deskripsi citra digital maka penggunaan kunci awal harus dibangkitkan secara random menggunakan metode chaostic logistic map, kemudian kunci tersebut dijadikan sebagai kunci awal dari algoritma

chiper block chaning untuk mengenkripsi plain image menjadi cipher image.

Banyak penelitian yang dilakukan mengenai

bagaimana mengenkripsi file citra digital.

Algoritma-algoritma yang dipakai cukup baik dan memiliki akurasi yang berbeda- beda. Kebanyakan algoritma yang dipakai adalah algoritma kriptografi moderen, diantaranya RC4, RSA, AES, DES dan lainnya yang kualitasnya cukup baik. Teknik untuk mengenkripsi cita digital yang baik adalah dengan membuat pixel-pixel citra yang berdekatan menjadi acak (random) sehingga sulit diserang oleh

cryptanalysis. Salah satu cara yang harus dilakukan

untuk yaitu dengan memakai bilangan random sehingga semua nilai pixel-pixel citra diacak sedemikian rupah agar tidak dikenali secara visual. Metode bilangan acak yang terkenal saat ini adalah

Enkripsi Citra Digital menggunakan Algoritma

Chiper Block Chaning dengan Chaostic Logistic

Map

Maklon Frare, Juan Ledoh, Soleman Ngailo

1. Pendahuluan

Ci = EK (Pi Ci-1)

Pi = DK (Ci) Ci-1

chaostic logistic map. Enkripsi citra digital yang

dilakukan dengan metode ini sudah banyak

dilakukan oleh peneliti-peneliti sebelumnya[1]. Kelunggulan penelitian yang dilakukan diantaranya (i) menghasilkan citra image yang tidak dapat dikenali secara visual, (ii) sesnsitif terhadap perubahan kecil pada kunci sehingga aman terhadap serangan brute force attack. Pendekatan yang kami

usulkan berbeda dengan peneliti-peneliti

sebelumnya yaitu cara memembangkitkan kunci

awal dari chaostic logistic map dan

mengkombinasikan dengan algoritma cipher block

chaning untuk mengenkripsi citra digital. Kami

mengharapkan dari penelitian ini yaitu

menghasilkan cipher image yang tidak memiliki hubungan statistik dengan plaint image dan kunci yang diberikan serta adanya sensitive key jika terjadi perubahan satu bit kunci.

2.1 Usulan Algoritma

Algoritma yang diusulkan untuk mengenkripsi citra 8 bit pixel. Setiap pixel-pixel diambil dari bit LSB sampai MSB dengan jumlah semuanya 8 bit. Algoritma yang diusulkan yaitu menggunakan cipher

block chaning(CBC) dan chaostic logistic map

sebagai pembangkit bilangan acak yang memenuhi prinsip memenuhi dua prinsip Shannon yaitu

confusion dan diffusion[1].

Skema enkripsi CBC dapat diperlihatkan pada gambar 2.1. Setiap blok berkuran 8 bit dari pixel citra dinyatakan sebagai Pi(i=1,2,3,..,n).

Ki-1 Ki-1

Gambar 2.1 Skema enkripsi dengan CBC

Ki-1 Ki-1

Gambar 2.2 Skema dekripsi dengan CBC Enkripsi dengan algoritma CBC secara matematis dapat dijelaskan pada persamaan(1).

(1)

Sedangkan untuk hasil dekripsinya dapat

dijelakan pada persamaan(2).

(2)

Pada persamaan(1) dan persamaan(2)

membutuhkan initialization vector (VI) untuk melakukan enkripsi maupun dekripsi. Vi tidak rahasia tetapi nilainya harus sama pada proses enkripsi maupun dekripsi.

Kami mengusulkan algoritma yang memiliki kunci yang berbeda setiap blok sehingga berbeda dengan metode CBC pada umumnya yang memiliki kunci yang sama setiap blok.

Kunci Ki pada setiap blok disebut internal key

yang memiliki panjang 8-bit. Semua kunci internal ini dibangkitkan dari fungsi chaostic logistic map.

xi+1 = rxi (1 - xi) (3)

Nilai xi berada diantara 0 dan 1 (0 ≤ xi ≤ 1), nilai i=1,2,3,4,…. Sedangkan nilai r berada diantara 0 dan 4 (0 ≤ r ≤ 4). Nilai x0 berperan sebagai kunci

rahasia yang dibangkitkan sebagai berikut[]. Nilai

dari x0 diambil bagian integernya dari posisi 3

dengan jumlah 3 yang akan dipakai sebagai jumlah iterasi(i) dalam dalam persamaan chaos.

2. Metode Penelitian Ci-2 Pi-1 Ek Ci-1 Pi Ek Ci Ci-1 Ci-2 Dk k Pi-1 Ci Dk Pi

Misalkan x0 = 0,198340776453, maka diambil

983 sebagai jumlah interasi. Nilai i akan berhenti

sampai i983. Misalkan i983= 0,298350764537, maka

diambil bagian intergernya dari posisi 5 dengan jumlah 3. Kemudian interger yang diambil tersebut akan di mod dengan 256 dan akan dijadikan kunci pada blok pertama. Kunci ini akan dipakai pada

persamaan(1) Nilai i983 akan menjadi x0 untuk

mencari kunci pada blok kedua, begitu juga dengan bok yang lain.

Hasil dari seluruh enkripsi yang dilakukan disebut cipher image. Proses dekripsi dilakukan berkebalikan dengan proses enkripsi.

Algoritma yang diusulkan ini dicoba pada citra

grayssclale dan citra warna. Citra yang digunakan tersebut adalah ‘fox.bmp‘(157 x 161) citra

graysscale dan ‘butterfly.bmp‘(295 x 200) citra

warna serta motorgreen.bmp(450 x 450) citra warna.

Parameter kunci yang digunakan adalah

‘maklonjacobfrare‘ dengan x0=0,143064331837651

dan r=4. Hasilnya dapat dilihat pada gambar (2.3).

(a) fox.bmp(157 x 161) (b) butterfly.bmp(295 x 200) (c) motorgreen.bmp(450 x 450)

Gambar 2.3 Citra yang akan diuji

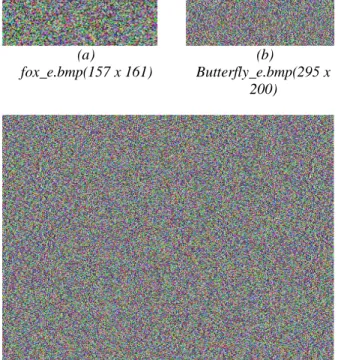

3.1. Citra enkripsi

Citra enkripsi untuk ketiga citra yang diuji dapat dilihat pada gambar (2.4)

(a) fox_e.bmp(157 x 161) (b) Butterfly_e.bmp(295 x 200) (c) Motorgreen_e.bmp(450 x 450)

Gambar 2.4 Citra enkripsi yang telah diuji

3.2. Citra dekripsi

Citra enkripsi untuk ketiga citra yang diuji dapat dilihat pada gambar (2.5)

(a)

fox_d.bmp(157 x 161)

(b)

Butterfly_d.bmp(295 x 200)

(c)

Motorgreen_d.bmp(450 x 450)

Gambar 2.5 Citra dekripsi yang telah diuji Hasil dari percobaan yang dilakukan selanjutnya di buat analisis histogram dan analisis sensitive key.

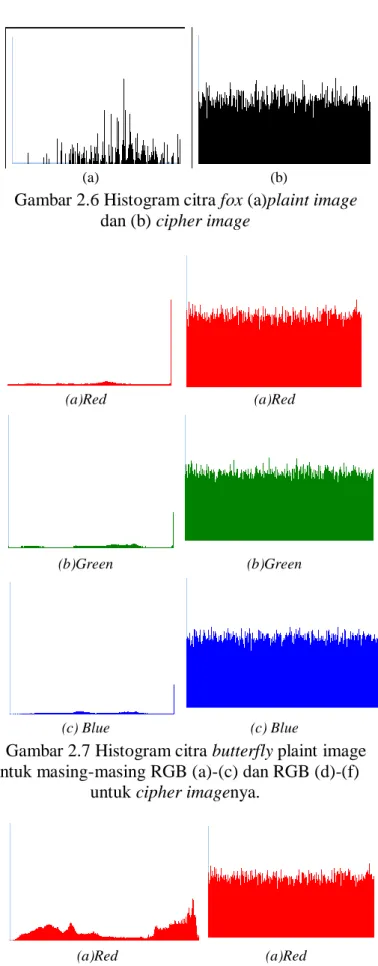

3.3. Analisis Histogram

Histogram merupakan alat yang berguna untuk melihat profil intensitas dari sebuah citra. Hstogram memberikan gambaran tentang komposisi citra, informasi tentang kontras dan distribusi

intensitas citra secara keseluruhan. Sebuah

histogram disajikan melalui sebuah diagram batang, dimana nilai intensitas pixel ditempatkan pada sumbu x dan banyak setiap intesitas pixel ditempatkan pada sumbu y [3]. Cipher image dikatakan aman terhadap serangan analisis frekuensi apabila tidak memiliki hubungan satistik dengan

plaint image.

Gambar 2.6(a) memperlihatkan plaint image

fox sebelum dienkripsi, sedangkan gambar 2.6(b)

memperlihatkan cipher image. Terlihat bahwa cipher image relatif datar(flat) sehingga tahan terhadap serangan analisis frekuensi.

Gambar 2.7(a),(b) dan (c) memperlihatkan plaint image buterfly yang memaliki kanal RGB sebelum dienkripsi, sedangkan gambar 2.7(d), (e) dan (f) memperlihatkan cipher imagenya. Terlihat bahwa cipher image relatif datar(flat) sehingga tahan terhadap serangan analisis frekuensi.

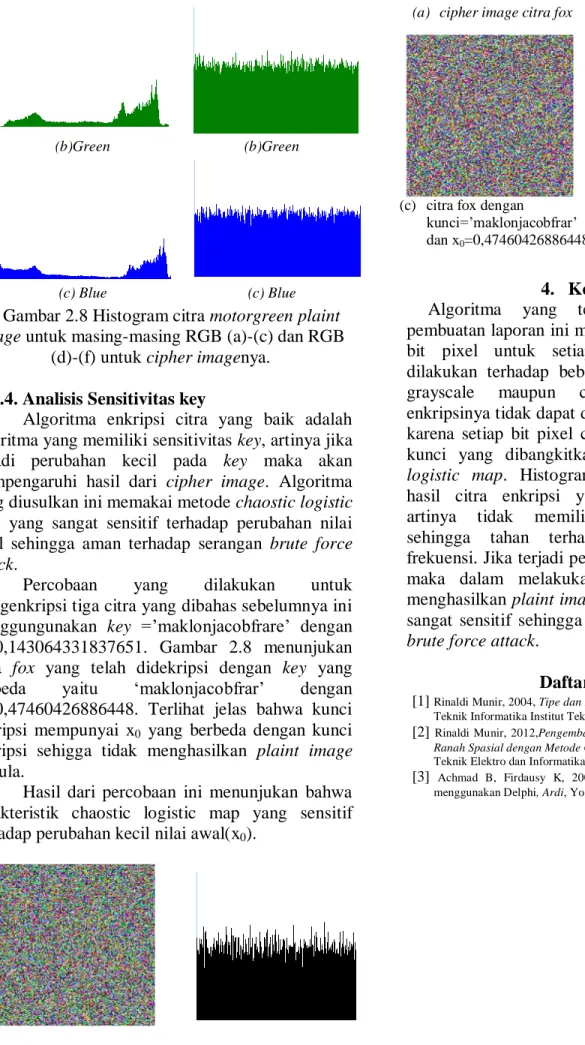

Gambar 2.8(a),(b) dan (c) memperlihatkan plaint image motorgreen yang memaliki kanal RGB sebelum dienkripsi, sedangkan gambar 2.8(d), (e) dan (f) memperlihatkan cipher imagenya. Terlihat bahwa cipher image relatif datar(flat) sehingga tahan terhadap serangan analisis frekuensi.

(a) (b)

Gambar 2.6 Histogram citra fox (a)plaint image dan (b) cipher image

(a)Red (a)Red

(b)Green (b)Green

(c) Blue (c) Blue

Gambar 2.7 Histogram citra butterfly plaint image untuk masing-masing RGB (a)-(c) dan RGB (d)-(f)

untuk cipher imagenya.

(b)Green (b)Green

(c) Blue (c) Blue

Gambar 2.8 Histogram citra motorgreen plaint

image untuk masing-masing RGB (a)-(c) dan RGB

(d)-(f) untuk cipher imagenya.

3.4. Analisis Sensitivitas key

Algoritma enkripsi citra yang baik adalah algoritma yang memiliki sensitivitas key, artinya jika terjadi perubahan kecil pada key maka akan mempengaruhi hasil dari cipher image. Algoritma yang diusulkan ini memakai metode chaostic logistic

map yang sangat sensitif terhadap perubahan nilai

awal sehingga aman terhadap serangan brute force

attack.

Percobaan yang dilakukan untuk

mengenkripsi tiga citra yang dibahas sebelumnya ini menggungunakan key =’maklonjacobfrare’ dengan

x0=0,143064331837651. Gambar 2.8 menunjukan

citra fox yang telah didekripsi dengan key yang

berbeda yaitu ‘maklonjacobfrar’ dengan

x0=0,47460426886448. Terlihat jelas bahwa kunci

dekripsi mempunyai x0 yang berbeda dengan kunci

enkripsi sehigga tidak menghasilkan plaint image semula.

Hasil dari percobaan ini menunjukan bahwa karakteristik chaostic logistic map yang sensitif

terhadap perubahan kecil nilai awal(x0).

(a) cipher image citra fox (b) histogram citra (a)

(c) citra fox dengan

kunci=’maklonjacobfrar’ dan x0=0,47460426886448

(d) histogram citra(c)

4. Kesimpulan

Algoritma yang telah diusulkan dalam

pembuatan laporan ini melakukan enkripsi citra 8 bit pixel untuk setiap pixelnya. Percobaan dilakukan terhadap beberap citra baik itu citra

grayscale maupun citra berwarna. Hasil

enkripsinya tidak dapat dikenali lagi secara visual karena setiap bit pixel citra telah diacak dengan kunci yang dibangkitkan dari fungsi chaostic

logistic map. Histogram citra memperlihatkan

hasil citra enkripsi yang terlihat datar(flat),

artinya tidak memiliki hubungan statistik

sehingga tahan terhadap serangan analisis frekuensi. Jika terjadi perubahan 1 bit pada kunci maka dalam melakukan dekripsi tidak akan menghasilkan plaint image semula. Algoritma ini sangat sensitif sehingga tahan terhadap serangan

brute force attack.

Daftar Pustaka

[1] Rinaldi Munir, 2004, Tipe dan Mode Algoritma Simetris,Departemen Teknik Informatika Institut Teknologi Bandung, Bandung.

[2] Rinaldi Munir, 2012,Pengembangan Algoritma Selectif Citra dalam Ranah Spasial dengan Metode CBC-like barbasiskan Chaos ,Sekolah Teknik Elektro dan Informatika ITB, Bandung.

[3] Achmad B, Firdausy K, 2005,Teknik Pengolahan Citra Digital menggunakan Delphi, Ardi, Yogyakarta.